С чего начать изучение компьютерной безопасности

Обновлено: 04.07.2024

Даже базовые навыки информационной безопасности обеспечат вам, как IT-специалисту, высокую востребованность. Сегодня компании как никогда остро нуждаются в экспертной оценке защитных систем, десктопных программ, веб-приложений и других продуктов, а также элементов внутренней инфраструктуры.

Важность сферы информационной безопасности

Защита от киберугроз требуется на всех уровнях — от домашнего компьютера до корпоративных распределённых сетей. Опасностей становится всё больше: обнаружение критических уязвимостей операционных систем, раскрытие и кража конфиденциальной информации, увеличение количества вредоносных ПО, шпионаж с заражённых IoT-устройств и многое другое.

По данным Лаборатории Касперского, активность хакеров в пандемию выросла на 20–25%. Всё это приводит к тому, что востребованность специалистов по кибербезопасности растёт.

Классификация угроз

Основные угрозы информационной безопасности делятся на следующие группы:

- Нежелательный контент — это совокупность материалов и инструментов, которые используются для получения доступа к информации. К таким инструментам относятся:

- вредоносные программы;

- небезопасные ссылки;

- запрещённые и нежелательные сайты.

- фишинг — получение личных данных, логинов и паролей;

- кардинг — кража информации о пластиковых картах;

- внутренний фрод — хищения сотрудниками компаний.

Уязвимости

Любой пользователь должен знать об азах информационной безопасности. Доступ к данным может быть как украден, так и предоставлен — умышленно или нет. Как бы там ни было, в большинстве случаев проводниками хакерских атак выступают уязвимости. Только вот какие?

![]()

Из таблицы видно, что лидерами по-прежнему остаются инъекции и сломанная аутентификация, а на почётное третье место взошёл межсайтовый скриптинг (XSS).О чём это говорит? При получении знаний и освоении навыков в области информационной безопасности следует в первую очередь делать упор на анализ и устранение наиболее распространённых уязвимостей.

Стек знаний и навыков специалиста по информационной безопасности

Данная отрасль включает пентестеров, разработчиков, изучающих готовый код и указывающих на его изъяны, а также специалистов по сетям. Соответственно, требуемые знания и навыки также достаточно обширны. Пробежимся по порядку.

Что должен знать специалист по ИБ?

Что должен уметь специалист по ИБ?

Специалист, прошедший обучение, далее должен получить опыт, и идеально, если практическому развитию послужат реальные проекты, которые, например, предоставляют курсы по информационной безопасности. Именно благодаря опыту и будут сформированы навыки в работе с информационной безопасностью.

Разумеется, всё зависит от конкретной специальности, но к наиболее распространённым навыкам безопасников в целом относятся:

- Безопасная разработка — обеспечивает приложению устойчивость к несанкционированному доступу и минимизирует уязвимости, заранее устраняя баги и логические ошибки в коде.

- Обеспечение безопасности в облачных технологиях — выбор правильных инструментов, гибкость инфраструктуры, защита отдельных видов данных и транзакций.

- Управление рисками — своевременное обнаружение и минимизация рисков возникновения различных угроз.

- Threat Hunting — целенаправленный поиск следов взлома или вредоносных программ, недоступных для обнаружения стандартными средствами защиты.

В обязанности специалиста по информационной безопасности часто входят разработка и внедрение мероприятий по предотвращению информационных рисков. Он должен знать о возможных уязвимостях, следить за процессом написания и отладки кода, постоянно анализировать риски и при необходимости уметь устранять угрозы.

К задачам безопасников нередко относится обучение команды, разъяснение, какие меры необходимо предпринимать в случае попытки взлома, и формирование прочих основных навыков по обеспечению безопасности. Такой специалист сам устанавливает и настраивает технические средства по защите данных, а также разрабатывает нормативно-техническую документацию.

Востребованность и зарплаты

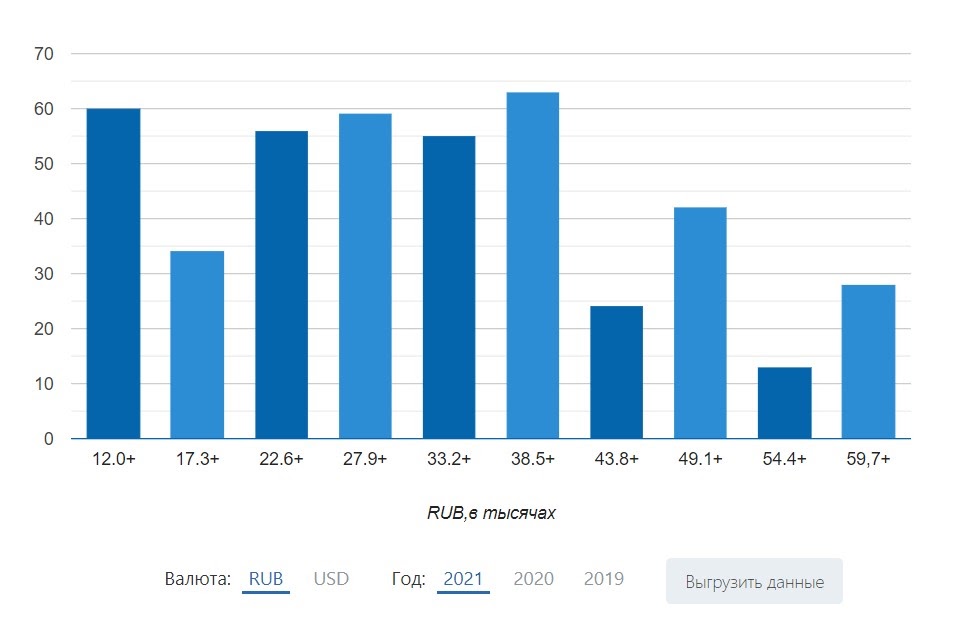

![]()

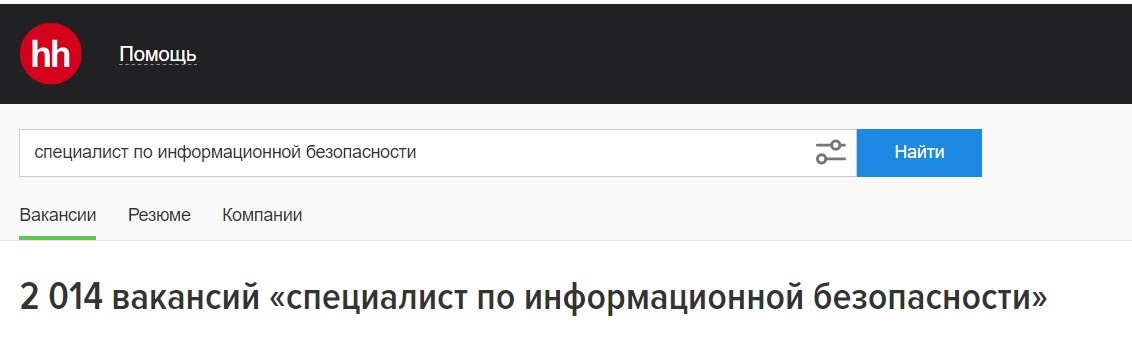

Только на HeadHunter сейчас 2 014 вакансий по запросу «специалист по информационной безопасности»:

![]()

Если изменить запрос и поискать, например, объявления, в которых требуются пентестеры, администраторы защиты или компьютерные безопасники, вакансий выйдет в разы больше. Среднее предложение в крупных городах — от 150 тысяч рублей.

Как видим из статистики, профессия востребована и высокооплачиваема.

Как стать специалистом по информационной безопасности

Здесь можно выбрать самообучение, самостоятельно составляя план, подбирая книги и видеоуроки, а можно записаться на курсы по кибербезопасности со стажировкой и гарантированным трудоустройством.

Стоит отметить, что навыки информационной безопасности у обучающихся самостоятельно будут формироваться исходя из тех задач, которые можно найти в открытом доступе. На курсе по компьютерной безопасности GeekBrains программа уже составлена таким образом, что после неё вы выйдете квалифицированным специалистом с опытом реальной работы.

Но какой бы путь вы ни выбрали, помните, что специальность востребована и в ближайшем будущем ситуация точно не изменится.

![]()

В сфере кибербезопасности есть множество направлений для получения образования. Мы остановились на базовых материалах, которые помогут новичкам понять, куда двигаться дальше. Большинство ресурсов подходят для самообучения: вы найдете здесь курсы с теорией, а также платформы для практических занятий.

Что происходит в сфере кибербезопасности

1. Двухчасовое интервью с Марией Прохоровой, со-основательницей компании InDevLab, которая занимается разработкой, кибербезопасностью и ИТ-инфраструктурными решениями. Мария кратко и понятно описывает различные аспекты работы специалиста по кибербезопасности. Направления, узкопрофильные области, что нужно учить, где учиться, зарплаты, спрос, карьера, социальная инженерия, аудит безопасности, тестирование безопасности.

2. Основы для понимания работы безопасника. Это что-то вроде справочника: он подойдет специалистам по работе с персоналом, менеджерам или маркетологам, которым нужно изучить специфику работы профессионалов, а также планирующим карьеру в этой сфере. Здесь вы найдете разъяснения основных понятий, а также функции различных специалистов по кибербезопасности. Справочник поможет представителям других профессий увидеть общую картину.

![]()

3. Вебинар с молодым профессором, который консультирует Итерпол и работает в ISO над составлением стандартов по кибербезопасности. Он развеивает возникшие вокруг профессии мифы, рассказывает о сертификациях, и какие из них могут действительно увеличить размер зарплаты и востребованность на рынке труда. Вебинар поможет создать комфортную окружающую среду для обучения, чтобы сделать его более результативным.

![]()

Курсы для разных целей

1. Курсы Факультета информационной безопасности онлайн-академии GeekBrains покрывают большую часть необходимых специалисту по кибербезопасности знаний, умений и навыков. Студенты изучают основные и наиболее востребованные практики: пентест веб-приложений, Python, реверс-инжениринг, безопасность сетей и криптографию. Также они участвуют в CTF-соревнованиях , имеют своего ментора и сразу решают практические задачи. Успешно завершившие программу студенты получают дипломы о профессиональной подготовке.

2. На Интуите есть бесплатный базовый курс . Несмотря не древний интерфейс, материал дает хорошую базу для начинающих. Помимо технической сферы, затрагиваются разные аспекты кибербезопасности (законы, стандарты, управление рисками). Курс будет особенно полезен, если вы еще не решили, чем именно хотите заняться.

Так как курс совсем не новый, о передовых технологиях он не рассказывает, а упомянутые в нем нормы законодательства лучше перепроверить на актуальность. В дополнительном разделе читателям предлагают небольшой детектив. После каждой лекции проводится тестирование, а в конце курса – экзамен. Сдавшим его успешно слушателям выдают сертификат.

Здесь же можно пройти более подробный курс по безопасности сети. Еще на платформе есть две программы уже с более детальным погружением в отдельные направления кибербезопасности: технический специалист и менеджер ИБ .

3. 15-часовой видео курс с домашними работами и подробным планом на GitHub от синьора в пентесте и популярного ютуб-блогера. Не волнуйтесь, там есть тайм-коды по разделам. Слушателям расскажут о правильном ведении заметок, питоне, инструментах и техниках белого хакинга , пассивном OSINT, сборе информации об объекте атаки, пентесте веб-приложений, а в конце дадут советы по написанию отчетов (очень важный скилл любого безопасника) и карьере в кибербезопасности.

4. Базовый бесплатный курс на MindsMapped по кибербезопасности и этичному хакингу (слушателям выдают сертификаты). В небольших видео рассматриваются фазы этичного хакинга, виртуализация, передовые техники и инструменты для пентеста и хакинга с практическими примерами.

7. Ну как же без Coursera? В этот раз предлагаем вам специализацию по основам кибербезопасности от сотрудников IBM. Программа рассчитана на 4 курса. Пройдя их, вы разберетесь с основными инструментами и процессами в кибербезопасности, ОС, стандартами, системным администрированием, безопасностью сетей, уязвимостями баз данных. По окончании есть возможность получить значок от IBM.

8. Курс по кибербезопасности и хакингу от EH Academy. Здесь детально расскажут и покажут, как настроить лабораторию для экспериментов, обучения и работы, а также дадут базу по сбору информации, базовым техникам хакинга систем и веб-приложений. Под каждым видео можно оставлять вопросы преподавателю и другим слушателям.

9. Когда начинаешь погружаться в кибербезопасность со всех сторон, рекомендуется в первую очередь изучать Linux. В то же время основной операционной системой в большинстве организаций остается Windows, и большинство вредоносных программ пишется под эту ОС. Погружаясь в кибербезопасность, стоит уделить системам Microsoft большее внимание.

Например, с этим курсом из Udemy. Перед его прохождением лучше иметь какие-то предварительные знания о хакинге. Курс содержит практические задания и подойдет для подготовки к CTF-соревнованиям и ряду сертификаций.

Шпаргалки по кибербезопасности

У Института SANS есть постеры по разным направлениям кибербезопасности: пентесту, киберзащите, расследованию киберпреступлений и не только. Информация фиксируется в виде схем, чеклистов ( безопасность веб-приложений ) и конспектов. Для некоторых постеров есть русский вариант . Можно использовать их в качестве шпаргалок или повесить в офисе, чтобы все остальные тоже просвещались.

![Посмотреть этот постер детальнее: <a href="https://www.sans.org/security-resources/posters/pen-testing/pen-test-attack-surfaces-tools-techniques-70" target="_blank" rel="noopener noreferrer nofollow">Pen Test: Attack Surfaces, Tools & Techniques</a>]()

Посмотреть этот постер детальнее: Pen Test: Attack Surfaces, Tools & Techniques

P.S. Курсы у них тоже есть, но очень дорогие, поэтому мы не включали их в подборку.

Тренажеры

1. Pentester Academy предлагает более 1900 лабораторий и курсов по подписке за $70 в месяц. Затрагиваются разные практики: анализ трафика, веб-приложения, разведка, сети интернета вещей, форензика, безопасное программирование и т.д. Лаборатории настраиваются в зависимости от навыков и интересов учащегося, временные лимиты на выполнение упражнений отсутствуют, а все нужные для практики инструменты предустановлены. В этом видео можно посмотреть, как выглядит работа в этих лабораториях.

2. У Института SANS есть множество форматов (в основном недешевых), чтобы попробовать новые знания в деле: соревнований в режиме реального времени и киберполигонов для самостоятельной тренировки. Соревнования можно выбирать по понравившемуся направлению: форензике, пентесту, безопасности промышленных систем и т.д. Большинство из тренировочных платформ платные, но до конца этого года работают еженедельные бесплатные интерактивные челенджи .

3. Game of Hacks – это тестирование для оценки знания уязвимого кода. Есть 3 уровня в зависимости от навыков. Каждую задачу вы решаете за ограниченный период времени.

4. На Crypto Pal собрано 48 практических упражнений по криптографии . Это возможность обучаться в формате, когда вы сначала сталкиваетесь с проблемой и пытаетесь ее решить, а уже потом ищите ответы. По окончанию вы будете понимать, как устроены криптосистемы, и как они могут быть атакованы. Подходит для новичков в криптографии, но понадобится знание хотя бы одного популярного языка программирования. Практикум помогает увидеть веб-приложение глазами хакера.

Где искать опыт, когда минимальные навыки уже есть

1. На платформе Hack the Box вы сможете проверить навыки пентеста машин, а также влиться в комьюнити по кибербезопасности. Машина для тренировки выбирается из предлагаемых вариантов по уровню сложности, установленной ОС и другим параметрам. В разделе «Retired» можно найти уже пройденные машины с видео-прохождением. Просмотрев с десяток таких видео, вы будете понимать, с чего начинать и на что обращать внимание. Платформа также предлагает VIP-пакет с документацией к retired-машинам и подробным разбором.

2. На платформе VulnHub собраны виртуальные машины, которые можно скачать, чтобы практиковаться в цифровой безопасности, а также в администрировании сети и ПО. Чтобы лучше понять, как работать с виртуальными машинами в хакинге, предлагаем ознакомиться с этим небольшим гайдом . Также стоит посмотреть разборы кейсов на том же Хабре: разбор виртуальной машины Mr.Robot (у этого автора есть прохождение и других машин). На Reddit тоже достаточно разборов. К тому же VulnHub множество полезных ресурсов о хакинге и кибербезопасности в целом.

3. PicoCTF – еще одна платформа в формате all-in-one: ресурсы для изучения, практические задания и CTF-соревнования. Задачи берутся из прошедших CTF: в личном кабинете вы можете потренироваться их решать. Сначала попытайтесь найти ответы самостоятельно, а потом посмотрите прохождение в этом видео и в этом .

![Так выглядит личный кабинет с практическими заданиями, покрывающими большинство направлений кибербезопасности.]()

Так выглядит личный кабинет с практическими заданиями, покрывающими большинство направлений кибербезопасности.

Создатели PicoCTF позиционируют проект, как платформу для начинающих. Они отмечают, что задания подойдут даже для подростков.

4. Есть возможность прокачивать скиллы безопасника, одновременно совершая благородные поступки. Ее предоставляет некоммерческая организация Trace Labs . Она организует CTF-соревнования по поиску пропавших людей: вы помогаете их родственникам реально и правоохранительным органам. Среди открытых данных нужно найти все возможные уязвимости, которые помогут получить дополнительную информацию о пропавшем.

Кроме соревнований можно также участвовать в комьюнити в Slack. В разделе «ongoing ops» вы найдете доску trello, куда добавляется информация о розыске.

![]()

В этом воркспейсе можно найти много другой полезной информации, включая вакансии по всему миру и анонсы мероприятий.

Заключение

Не важно, какое направление в кибербезопасности вы в итоге выберете. Базовые технические знания и опыт с работы с инструментами необходимы для старта в профессии, благо, доступ к ним получить несложно.

1.«Основы безопасности и анонимности в сети» от GeekBrains

![]()

Длительность: 2 урока.

Формат: видеоуроки.

![]()

О программе: программа курса рассчитана на подготовку любого уровня и разделена на два видеоурока.

Первый урок:

- Разновидности утечек конфиденциальной информации и как с ними бороться пользователям глобальной сети;

- Как происходит идентификация пользователей в сети и способы защитить себя;

- Методы защиты от деанонимизации пользователя.

Второй урок:

- Протоколы безопасности Wi-Fi-сетей;

- Безопасность мобильных платформ;

- Программы для аудита приложений мобильных телефонов и аудита безопасности Wi-Fi-сети;

- Почему опасно использовать сторонние прокси-сервера и TOR-ноды;

- Безопасность IoT-устройств (Internet of the Things).

- Курс подходит для любого уровня подготовки;

- Прохождение не потребует много времени;

- Выдаётся сертификат;

- Бесплатный курс.

Об авторе: Мефодий Келевра — специалист по кибербезопасности с более чем 15-летним стажем работы, основатель TM Group Security, преподаватель в GeekBrains и OTUS, обладатель сертификатов:

- CEH | Certified Ethical Hacker;

- CDN | Certified Network defender;

- TPD | Tactical Perimeter Defense;

- SIPE | Стратегическая защита инфраструктуры предприятия.

![]()

2. «Школа информационной безопасности» от «Академии Яндекса»

Длительность курса: 11 часов.

Формат: видеоуроки + текстовые материалы + тесты.

Сертификат: выдаётся (платно).

О программе: курс представляет собой лекции в видеоформате, разделённые на шесть блоков. В каждом блоке ученику предстоит прослушать от восьми до двенадцати лекций, изучить один текстовый материал и решить один тест.

По мере изучения материалов пользователь познакомится с основными принципами защиты информации в сети, узнает о том, как работают организации защиты в государстве, а также научится защищать свою конфиденциальность в интернете сам.

- Максимально подробное раскрытие темы;

- Лёгкая подача материала простым языком.

- Чтобы полноценно усвоить знания, лучше иметь основные знания о компьютерных сетях — иначе некоторые принципы работы систем могут быть не понятны.

Автор: Александр Сорокин, старший преподаватель в НИУ «ВШЭ», заместитель заведующего Кафедрой компьютерной безопасности.

5. «Методы и средства защиты информации» от НИУ «ВШЭ»

![]()

Длительность курса: 15 часов.

Формат: видеоуроки.

Сертификат: выдаётся (платно).

О программе: программа курса разделена на девять недель обучения, во время каждой из которых слушателю предстоит прослушать от семи до девяти видео. В процессе обучения пользователь узнает об основных понятиях защиты информации в сети, как построены системы безопасности, а также узнает о методах контроля, которые применяются в этой сфере.

Также пользователь узнает о требованиях в безопасности в различных системах и как разрабатываются новые программы для этих целей.

- Информация излагает максимально простым языком;

- Будет полезно как новичкам, так и продвинутым пользователям сети.

- Длительность курса достаточно велика, не у всех есть столько свободного времени.

Автор: Александр Сорокин, старший преподаватель в НИУ «ВШЭ», заместитель заведующего Кафедрой компьютерной безопасности.

6. «Введение в Инструменты кибербезопасности и кибератаки» от IBM

![]()

Длительность курса: 20 часов.

Формат: видеоуроки + текстовые материалы + тесты.

Сертификат: выдаётся (платно).

О программе: за четыре недели обучения вы:

- Узнаете и обсудите эволюцию безопасности, её развитие на фоне исторических событий;

- Поймёте, как происходит управление доступом в ключевых компаниях, таких как ЦРУ, и как они реагируют на различные происшествия.

- Узнаете об основных элементах безопасности в современности, таких как брандмауэр, антивирус, криптография.

А также узнаете о важности критического мышления для тех, кто хочет начать карьеру в области кибербезопасности.

- Один из самых подробных курсов на данную тематику в сети;

- На выполнение курса потребуется от двадцати часов.

Кто проводит: IBM — мировой лидер по трансформации бизнеса с помощью искусственного интеллекта.

7. «Безопасность операционных Систем» от IBM

![]()

Длительность курса: 20 часов.

Формат: видеоуроки + текстовые материалы + тесты.

Сертификат: выдаётся (платно).

О программе: курс даёт возможность изучить основы кибербезопасности.

Курс разделён на четыре недели.

- Первая неделя: узнаете о типичной охранной сигнализации и принципах её работы.

- Вторая неделя: принципы работы Триады ЦРУ, важность аутентификации и идентификации в сети, контроль доступа и его важность для защиты организаций от взлома. Вы узнаете о факторах риска, связанных с тем или иным видом защиты.

- Третья неделя: основы работы в трёх операционных системах — Windows, MacOS и Linux.

- Четвёртая неделя: погрузит вас в основы виртуальных облачных вычислений.

- В одном курсе можно получить широкие знания о кибербезопасности.

Кто проводит: IBM.

8. «Системное администрирование» от IBM

![]()

Длительность курса: 16 часов.

Формат: видеоуроки + текстовые материалы + тесты.

Сертификат: выдаётся (платно).

О программе: этот курс будет полезен тем, кто начинает свой путь в системном администрировании и хочет научиться использовать основные команды для администрирования пользовательских ПК или сервисов.

В уроках освещается важность правильного администрирования для избегания взломов и кибератак.

Вы узнаете всё о криптографии, шифровании и защите в сети.

- Профессиональные знания, которые можно использовать в дальнейшей работе по специальности;

- Сертификация.

- Сроки для прохождения всего курса — не у всех есть столько времени.

Кто проводит: IBM.

9. «Сетевая безопасность и уязвимости баз данных» от IBM

Длительность курса: 14 часов.

Формат: видеоуроки + текстовые материалы + тесты.

Сертификат: выдаётся (платно).

О программе: в данном курсе вы узнаете об основах безопасности в сети, о локальных сетях, TCP/IP, OSI и маршрутизации. Также узнаете, каким образом сетевое подключение может влиять на безопасность организаций.

Помимо этого, будет рассказано о базах данных и инструментах, с помощью которых можно бороться с кибератаками и улучшить безопасность фирмы.

- Знания, полученные на курсе, можно использовать при дальнейшей работе по специальности;

- Получение сертификата.

Кто проводит: IBM.

![]()

Длительность курса: 30 дней.

Формат: видеоуроки.

О программе: курс создан для введения в основы этического хакинга. Подойдёт для тех, кто хочет развиваться в области кибербезопасности. Вы узнаете:

- Ответы на популярные вопросы о хакерстве и тестировании на проникновение.

- Как пользоваться обретёнными навыками по безопасности в работе.

- Сможете обезопасить любую сеть от взломов и утечки данных.

Кто проводит: InSEC-Techs, образовательный проект в сфере IT-безопасности.

13. «Этичный хакинг» от SpecialistTV

![]()

Длительность курса: 5 недель = 4-6 часов в неделю.

Формат: видеоуроки.

Сертификат: выдаётся (платно).

О программе: в современном мире, когда интернет буквально повсюду, очень важно помнить о безопасности. Курс предлагает посмотреть на операционные системы и системы защиты глазами хакеров, чтобы таким способом увидеть все слабые места и научиться защищать себя и свою сеть от кибератак и взломов.

Данный курс является вводным и может быть полезен как новичкам, так и продвинутым пользователям.

Преподаватели:

- Avishai Wool — профессор Тель-Авивского университета

- Dan Gittik — лектор Тель-Авивского университета

17. «Unlocking Information Security II: An Internet Perspective» от Тель-Авивского университета

![]()

Длительность курса: 7 недель = 4-6 часов в неделю.

Формат: видеоуроки.

Сертификат: выдаётся (платно).

О программе: курс направлен на изучение всемирной паутины. Вы изучите технологии действия веб-сайтов, веб-серверов и веб-браузеров, получите информацию об уязвимых местах интернета и о том, как атаковать веб-сервера. И, конечно, как их следует защищать.

Далее курс поведает о вирусах, троянах, червях: как они распространяются, скрываются и как работают. Узнаете много интересных фактов о подпольной гонке вооружений между вирусными программами и антивирусными ПО.

Преподаватели:

- Avishai Wool — профессор Тель-Авивского университета

- Dan Gittik — лектор Тель-Авивского университета

18. «Introduction to Cyber Security» от The Open University

![]()

Длительность курса: 8 недель = 3 часа в неделю.

Формат: видеоуроки.

Сертификат: выдаётся (платно).

О программе: курс простым языком расскажет слушателю, как правильно защищать свою личную жизнь в интернете и не позволять хакерам деанонимизировать вас по профилю в социальных сетях. Вы узнаете тонкости хакерского взлома и сможете защитить себя от кибератак, сможете распознать, на каких сайтах вероятность заразить компьютер вирусами высока.

После прохождения курса вы будете знать, что такое троянский вирус, сможете распознать вредоносное ПО и многое другое.

- Не требуется никаких знаний о кибербезопасности, пройти курс может абсолютный новичок

- Можно работать в своём темпе, столько часов в неделю, сколько вам удобно.

Преподаватель: Arosha K. Bandara. Инженер-программист с исследовательскими интересами в области разработки адаптивных систем, способных повысить информационную безопасность. Он также преподаёт сетевую безопасность в The Open University.

Основатель и главный редактор проекта. Специалист в области интернет-маркетинга (SEO-продвижения и копирайтинга, в частности). Работаю онлайн с 2018 года.

![С чего начать новичку? Гид по специальностям в ИБ для самых маленьких. Часть 1]()

А сколько платят?

- Программист с опытом 2-3 года (в зависимости от конкретного проекта и языка программирования): системный инженер, веб-разработчик, и сетевой инженер – 120-150;

- Архитектор по безопасности / инженер по безопасности – 150-250;

- Аудитор ИБ – 230-270;

- Менеджеры по безопасности – 200-250;

- CISO (Chief Information Security Officer) – 300-500;

ИБ – одна из наиболее востребованных отраслей информационных технологий. И в будущем она будет становиться ещё более популярной. Изучив основы ИТ и безопасности, ты сможешь получить первую работу в ИБ уже менее чем за год.

Что нужно знать?

Понятно, что для начала от тебя уже потребуется определенный багаж знаний. Но всё не так сложно.

Всему остальному можно научиться.

Кто такие специалисты по ИБ?

Обычно под специалистом по информационной безопасности подразумевают человека, который может внедрить и поддерживать защиту от несанкционированного доступа. Настроить сеть, предусмотреть ошибки и потенциальные баги, развернуть и запустить технологии мониторинга подключений.

Но есть и более узкие специальности уже внутри сферы:

Есть ещё один вариант деления специалистов:

![]()

Как и «красная команда», синяя должна владеть теми же знаниями о тактиках злоумышленников, техниках и процедурах, чтобы на их основании создавать стратегии реагирования. Однако обязанности «синей команды» не ограничиваются одной лишь защитой от атак. Она также участвует в укреплении всей инфраструктуры безопасности, используя, например, систему обнаружения вторжений (IDS), которая обеспечивает непрерывный анализ необычной и подозрительной активности.

![]()

Если красный, синий и желтый являются нашими основными цветами, мы можем объединить их вместе, чтобы создать второстепенные команды, которые объединят навыки и сильные стороны команд.

Разведка угроз (Threat intelligence)

Процесс TI очень похож на классическую разведку, в которой команда получает задание, собирает разведданные, выводит их на командира, который анализирует риски, связанные с текущей ситуацией, принимает решение и действует. Исходя из контекста конкретной организации, необходимо собрать данные, проанализировать, обработать, обогатить их. В результате, они преобразуются в знания, которые передаются директору по информационной безопасности (CISO) или лицу, принимающему решение, после чего он анализирует соответствующие риски и принимает это решение. Поэтому качество данных TI напрямую влияет на скорость и качество принятия решений.

Данные принято подразделять на три уровня:

- Операционный или технический уровень. К нему относятся индикаторы компрометации, т.е. признаки, по которым можно распознать потенциальную угрозу (например, хэши вредоносных файлов, IP-адреса, домены, связанные с преступной активностью, и т.д.) и осуществить технические меры по ее блокировке.

- Тактический уровень. На этом уровне проводится анализ поведения нарушителей, опираясь на информацию о технике, тактике и процедурах злоумышленника (TTP), и вырабатывается понимание, кто, что и зачем может осуществить против организации. В результате у нее появляется возможность предвидеть атаки и прогнозировать свою дальнейшую деятельность.

- Стратегический уровень. Сюда можно отнести аналитические данные о тенденциях угроз в мире с целью выработки дальнейшей стратегии развития системы информационной безопасности организации. Опираясь на информацию из предыдущих уровней, осуществляется представление актуальных угроз и необходимых мер перед топ-менеджментом организации, планирование задач и потребностей (в новых людях, процессах, инструментах).

Инженер по кибербезопасности (Cybersecurity engineer)

По сути, инженеры по кибербезопасности являются “вратами” к информации внутри организации, обеспечивая защиту сетей и систем, где хранятся данные. Соответственно, специалисты подобного рода планируют и реализуют меры, направленные на защиту от вторжений и утечек, а также поддерживают безопасность в целом. Тем не менее, инженеры по кибербезопасности не работают изолированно, а в основном являются частью отдела по информационным технологиям.

Вот некоторые базовые задачи, возлагаемые на специалистов, работающих на этой должности:

- Инженеры по кибербезопасности должны уметь реализовывать предупредительные меры на базе фаерволов и других специфических приложений/скриптов/утилит, а также при помощи шифрования данных;

- Пентесты иногда выполняются третьей стороной, однако инженер по кибербезопасности должен уметь проводить свои собственные схожие мероприятия в случае отсутствия влияния на бизнес-процессы компании. Работодатель ожидает, что специалисты подобного рода должны следить за безопасностью организации, и, соответственно, регулярные проверки и тесты являются частью работы;

- Поскольку инженер по кибербезопасности ежедневно сталкивается с разными инцидентами, то должен уметь искать основные причины проблем. Кроме того, нужно уметь составлять отчеты и проводить презентации после завершения расследования;

- Анализ защищенности информационных систем и участие в проектировании технических решений по кибербезопасности в соответствии с установленными требованиями;

- Проведение работ по пуско-наладке, испытаниям и вводу в эксплуатацию оборудования и ПО средств защиты информации;

- Контроль соответствия настроек технических средств (Active Directory, Windows, Linux, VMware и пр.) политикам кибербезопасности и выдача рекомендаций по корректировке;

- Выполнение задач, связанных с предоставлением доступа к различным информационным системам Компании в соответствии с установленной политикой или иным регламентными документам;

- Взаимодействие с вендорами, партнерами, заказчиками и внутренними подразделениями Компании в рамках своих задач;

- Участие в расследовании инцидентов кибербезопасности, разработка эксплуатационной документации.

Консультант по кибербезопасности (Cybersecurity Consultant)

Работа консультантом по кибербезопасности означает, что Вы будете нести ответственность за надлежащую защиту данных клиента и защиту от риска кибератак и связанных с ними проблем. Однако, эта роль гораздо более сложная и неотъемлемая часть современного бизнеса, чем можно предположить из этого простого определения.

Независимо от того, работаете ли Вы штатным или внештатным консультантом по кибербезопасности, Вы будете участвовать в различных организационных оценках рисков, проблем и предоставлять для них решения. Иногда Вы можете управлять риском, в том числе консультантом по физической безопасности или ИТ-консультантом, который работает с компьютерными системами, чтобы избежать киберугроз или вредоносных программ.

Консультанты по безопасности предлагают улучшения инфраструктуры и могут представить их высшему руководству. После того, как компания выбирает стратегию, консультант по безопасности наблюдает за внедрением новых мер безопасности и помогает поддерживать их в течение долгого времени. В часто меняющейся сфере консультанты по безопасности должны быть в курсе новейших технологий и факторов риска. Они также могут обучать персонал организации понимать риски информационной безопасности и защищаться от них.

Приведенное выше определение проливает немного больше света на профессию, но нам нужно погрузиться в специфику. Чем занимается консультант по кибербезопасности? Вот список их обязанностей, хотя имейте в виду, что не каждый клиент захочет или будет нуждаться в них всех.

- Определение наилучшего способа защиты устройств, сетей, программного обеспечения, данных и полных информационных систем от возможных вторжений и кибератак;

- Поиск уязвимостей так же, как это делает хакер в белой шляпе, включая анализ рисков и оценку безопасности;

- Исследование современных стандартов и систем безопасности, а также новейших протоколов аутентификации;

- Составление сметы расходов на любые необходимые обновления системы безопасности;

- Планирование, исследование и проектирование архитектуры безопасности для любого ИТ-проекта;

- Предоставление всех результатов тестов с помощью технических отчетов и документов;

- Определение, внедрение и поддержание соответствующей корпоративной политики безопасности для организации клиента;

- Реагируйте на любые инциденты, связанные с безопасностью, а затем проводите тщательный пост-событийный анализ;

- Наблюдение за клиентом, обновляя и модернизируя его системы безопасности по мере необходимости.

Менеджер по информационной безопасности (Information Security Manager)

Менеджеры по информационной безопасности (также известные как менеджеры по кибербезопасности) выступают в качестве экспертов организации по защите, обнаружению, реагированию и восстановлению кибербезопасности. Однако обязанности менеджера могут варьироваться в зависимости от размера организации.

В небольших организациях вам может быть поручено все, от настройки политики безопасности до управления техническими аспектами безопасности. В более крупной организации роль менеджера по ИТ-безопасности обычно предполагает более узкую направленность, и можно ожидать, что Вы будете играть одну из двух ролей:

Technical security manager. Вы будете отвечать за системы безопасности, такие как брандмауэры, средства управления защитой данных, шифрование, сканирование уязвимостей, тестирование на проникновение и т. д. Вы также будете руководить командой, которая следит за правильным развертыванием, настройкой и функционированием этих систем.

Program security manager. Это более стратегическая роль, благодаря которой Вы будете вовлечены в мир управления рисками. Как правило, этот человек участвует в оценке рисков поставщика, изучении контрактов с поставщиками или условиях обслуживания, помогает различным группам в организации понять риски третьих лиц и проблемы конфиденциальности данных и многое другое.

Конечно, роль и обязанности менеджера по кибербезопасности будут сильно различаться в зависимости от размера команды и отрасли. Но почти в любой организации перед этим человеком по-прежнему возложен ряд важнейших функций:

Архитектор кибербезопасности (Cybersecurity Architect)

Архитектор кибербезопасности (иногда просто называемый “архитектором безопасности”) отвечает за проектирование, создание и обслуживание систем безопасности в ИТ-сети организации, включая компьютерные системы и данные. Другими словами, он является ответственным лицом в области кибербезопасности.

Вышеприведенное определение, конечно, снимает часть тайны, но что оно означает в реальных терминах? Как это определение переводится в должностные обязанности? Функции и обязанности архитектора кибербезопасности включают в себя:

- Полное представление о технологиях и информационных системах организации;

- Планирование, исследование и проектирование надежных, мощных и гибких систем безопасности для всех ИТ-проектов;

- Поиск уязвимостей на завершенной инфраструктуре, включая анализ рисков и оценку безопасности;

- Определение, создание, внедрение и поддержание всех необходимых корпоративных политик и процедур безопасности, обеспечение их соблюдения всеми сотрудниками;

- Разработка требований ко всем ИТ-ресурсам, включая маршрутизаторы, брандмауэры, локальные сети (LAN), глобальные сети (WAN), виртуальные частные сети (VPN) и любые другие связанные сетевые устройства;

- Проверка и утверждение установки всех брандмауэров, VPN, маршрутизаторов, серверов;

- Подготовка сметы расходов на все меры кибербезопасности и выявление любых потенциальных проблем интеграции;

- Проектирование критических общественных инфраструктур (Public Key Infrastructure), включая цифровые подписи и центры сертификации (Certification Authorities) ;

- Тестирование окончательных структур безопасности организации, чтобы убедиться, что они функционируют в соответствии с планом;

- Обеспечение технического руководства и надзора за группами безопасности;

- Ответственность за любые программы повышения осведомленности о безопасности и подготовке не-ИТ-персонала;

- Немедленное реагирование на любые инциденты, связанные с безопасностью (например, утечка данных, вирусы, фишинг-мошенничество), и предоставление полного пост-событийного анализа после принятия решения;

- Обновление и модернизация систем безопасности организации по мере необходимости.

Имейте в виду, что не все организации или предприятия захотят, чтобы их архитектор кибербезопасности выполнял все эти задачи. И наоборот, некоторые компании могут требовать от своих архитекторов еще большего.

Заключение

Когда Вы примерно понимаете, чем занимаются в ИБ, пришло время выбрать направление, в котором будете двигаться. В этом Вам может помочь одна из наших прошлых публикаций, где мы писали про сайты, которые помогут вам начать путь пентестера. Помимо списка сайтов, мы также писали про атаки на веб-приложения и прохождение простых CTF заданий. В следующей части мы расскажем вам про книги, лучшие курсы, которые стоит пройти будущему специалисту и лучшие сертификаты, которые Вы можете получить.

Читайте также: