Sbc oracle что это

Обновлено: 23.06.2024

Курс Oracle Session Border Controller (SBC) Configuration and Administration разработан для сетевых специалистов, участвующих в управлении сессиями SIP. Несмотря на то, что курс описывает все доступные в настоящее время аппаратные платформы, все концепции и операции представлены независимыми от платформы. Таким образом курс абсолютно независим от программного обеспечения.

Благодаря углубленной теоретической части и практическим упражнениям курс охватывает протокол инициирования сеанса SIP, принципы SBC, концепции конфигурации, рутинные операции и многое другое.

Слушатели освоят:

- Планирование интеграции SBC с сетью заказчика.

- Создание общих конфигураций.

- Выполнение рутинных операций (доступ к системе, настройка, управление, резервное копирование / восстановление).

- Тестирование базовой функциональности.

Преимущества курса

Участие в этом курсе поможет вам получить более глубокое понимание основ протокола SIP, а также конфигурации SBC. Содержание курса ориентировано в равной степени как поставщиков услуг, так и на собственных сотрудников компаний. Выполняя практические задания, вы получите больше знаний об архитектуре, концепциях и администрировании SBC в виде управления конфигурацией (резервное копирование, восстановление и контроль версий).

Требуемые навыки

- Знание систем телефонии

- Знание основных протоколов передачи данных

- Знание концепций взаимодействия систем на сетевом уровне

Цель курса:

- Планирование и создание общих конфигураций

- Тестирование базовой функциональности

- Выполнение рутинных операций (доступ к системе, настройка, управление, резервное копирование / восстановление)

- Обзор контроллеров SBC: функции, преимущества, архитектура, операции, модели развертывания (Пиринг и магистраль доступа), конфигурация и другое

Аудитория курса:

- Архитекторы

- Технические консультанты

- Сетевые специалисты

- Менеджеры проектов

- Инженеры поддержки

- Специалисты по интеграции систем

Аппаратные платформы

- Обзор платформ Oracle Acme Packet: Service Provider Market, Enterprise Market.

- Концепции проектирования, общие для всех платформ.

Основы протокола SIP (Session Initiation Protocol)

Введение в контроллеры SBC (Session Border Controllers, Пограничные Контроллеры Сессий)

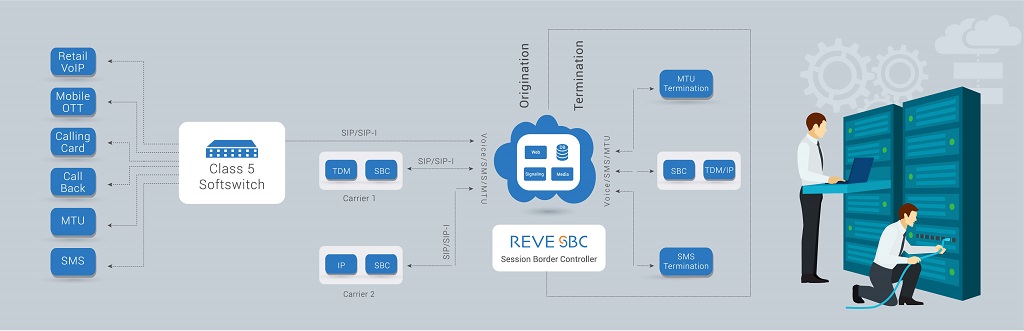

Он защищает и управляет потоками IP-коммуникаций или, в упрощенном виде, определяет, каким образом вызовы инициируются, проводятся и завершаются по сети VoIP. Кроме того, Session Border Controllers защищает инфраструктуру RTC предприятий и поставщиков услуг.

Типы сеансов пограничного контроллера

SBC может быть любого типа, в зависимости от ваших требований. Он поставляется в виде:

• Аппаратного обеспечения: выделенного физического оборудования, установленного в помещении вашего предприятия.

• Программное обеспечение: виртуальное программное обеспечение SBC, работающее на вашем сервере.

• Облако: облачные решения SBC VoIP для вашего бизнеса.

Как работает Session Border Controller

SBC буквально является стеной или точкой разграничения между вашей корпоративной сетью и сетью поставщиков услуг (Интернет). Он защищает и контролирует сеть SIP, допуская (или не допуская) и направляя обмен данными между внутренним и внешним миром, например, вызов VoIP между двумя телефонами или совместную работу с видео между несколькими устройствами.

SBC развернуты по периметру сети (или на границе, как следует из названия). Так что они могут контролировать и защищать сеансы связи в режиме реального времени как для предприятий, так и для поставщиков услуг.

Функции, которые выполняет SBC

1. Защита сети RTC

Пограничный контроллер сеанса защищает коммуникации в режиме реального времени от таких угроз, как мошеннические действия, DoS-атаки (отказ в обслуживании) и спуфинг, выступая в роли Back-to-Back User Agent (B2BUA) и скрывая топологию сети.

SBC также позволяет шифровать сигнализацию и мультимедиа, чтобы предотвратить нарушение связи. Кроме того, контроль допуска звонков и динамическое внесение в черный список мошеннических конечных точек позволяют избежать мошеннических действий и DoS телефонии.

2. Включение SIP-транкинга

3. Взаимосвязанные сети и протоколы

SBC плавно выполняет задачи по взаимодействию и соединению, такие как работа с вариантами SIP и протоколы трансляции, между различными сетями и протоколами, работающими над ними. SIP имеет много вариантов; SBC может переводить эти варианты между устройствами, чтобы звонки проходили со всеми их функциями без изменений.

4. Контроль доступа к сессии

SBC осуществляет контроль доступа к сеансам, что в основном означает, что он проверяет и видит, кому должен быть разрешен доступ к сети, а кому нет. Для выполнения этой задачи он создает три списка: белые, черные и серые списки. При выполнении этой задачи он поддерживает QoS (качество обслуживания) в сети.

5. Интеллектуальная политика и управление маршрутизацией

Политика имеет набор правил, определяющих, как SBC обрабатывает различные виды событий VoIP. Это позволяет контролировать сигнализацию VoIP и медиа, которые проходят через SBC на уровне приложения. Мы можем установить несколько политик на одном SBC.

Итак, теперь вы знаете, что такое контроллер границы сеанса, каковы его типы и что он делает. Это некоторые очень основные функции, но они относятся к применению SBC и могут отличаться для каждой организации. Это все, что вам нужно для начала, но если вы хотите узнать больше об этом, вы можете взять бесплатную демонстрацию REVE SBC. Вы можете проверить все его функции и затем решить, является ли это правильным выбором для вашего предприятия.

Пограничные контроллеры сессий (SBC) применяются для обеспечения безопасности, надежности и совместимости голосовых сервисов в IP сетях. Устройства устанавливаются на границе между IP-сетью предприятия и сетями операторов связи. Одной из главных функций пограничного контроллера сессий является обеспечение безопасности системы IP-телефонии. Устройство защищает системы телефонии от несанкционированного доступа, краж трафика и различных атак. Также, пограничные контроллеры сессий обеспечивают контроль качества обслуживания, балансируют нагрузку между различными каналами связи (в том числе с целью оптимизации расходов) и обеспечивают непрерывность сервисов. Помимо этого, за счет наличия большого набора сигнализаций и механизмов нормализации трафика, пограничные контроллеры сессий обеспечивают совместимость между устройствами различных производителей. Линейка контроллеров сессий представлена следующими моделями:

Oracle Acme Packet Virtual Machine Edition (VME)

Программная версия контроллера сессий на 25-250 пользователей

Поддержка платформ VMware ESXi и Microsoft HyperV

Oracle Acme Packet 1100

Количество одновременных сессий – от 5до 360

Количество сессий с транскодингом – до 360

Сетевые интерфейсы – 4 интерфейса 10/100 Ethernet

Возможность установки модуля E1 для TDM сетей

Поддержка режима высокой доступности (Active/Standby)

Поддержка балансировки нагрузки

Oracle Acme Packet 3820

Количество одновременных сессий – до 8 000

Количество сессий с транскодингом – до 7 200

Сетевые интерфейсы – 4 интерфейса 10/100/1000 Ethernet/SFP

Производительность системы – 5 Gb/sec

Поддержка режима высокой доступности (Active/Standby)

Поддержка балансировки нагрузки

Возможность резервирования питания.

Oracle Acme Packet 4600

Количество одновременных сессий – до 80 000

Количество сессий с транскодингом – до 15 000

Сетевые интерфейсы – 4 порта GbE (SFP) либо 2 порта 10 GbE (SFP+)

Производительность системы – 20 Gb/sec

Поддержка режима высокой доступности (Active/Standby)

Поддержка балансировки нагрузки

Возможность резервирования питания.

Oracle Acme Packet 6300

Количество одновременных сессий – до 120 000

Количество сессий с транскодингом – до 60 000

Сетевые интерфейсы – 2 порта 10 GbE (SFP+)

Производительность системы – 40 Gb/sec

Поддержка режима высокой доступности (Active/Standby)

Возможность резервирования питания.

Модули охлаждения с возможностью «горячей» замены

В зависимости от конфигурации системы, типа сигнализаций и используемых кодеков производительность и емкость системы может отличатся от приведенных выше значений.

Получив на руки SD NN3800, мы видим специализированный сервер, который по сути ничем не отличается от других. Берем документацию, вооружаемся компьютером и отверткой. И ,приступив к инсталяции, сталкиваемся с некоторыми особенностями (американизмами), а именно: крепеж нестандартный (прикрутить можно только своими винтами), кабель терминала тоже отличается от Cisco кабеля, а мы так к нему уже привыкли. Вот и получается, что для начала нужно взять прямой Ethernet кабель и через прилагаемый переходник соединить COM (RS-232) порт нашего компьютера с консольным портом SBC, который расположен на лицевой панели.

На задней панели расположены Ethernet интерфейсы, слева-направо:

1) Maintenance slot 0 port 0 - Интерфейс управления - прописывается в bootparam

2) Maintenance slot 0 port 1 - резервирование

3) Maintenance slot 0 port 2 - резервирование

4) Media slot 0 port 0 - Media потоки

5) Media slot 0 port 1 - Media потоки

7) Media slot 1 port 0 - Media потоки

8) Media slot 1 port 1 - Media потоки

Итак, мы подключились. Получили приглашение - нужен логин и пароль, ищем их в документации и ничего не находим.

Что ж, вот они:

login: user

password: acme

login: admin

password: packet

Параметры загрузки живут в bootparam

Здесь нас интересует

inet on ethernet (e) : 192.168.2.2:ffffff00

gateway inet (g) : 192.168.2.1

ffffff00 - это маска сети.

Для изменения интересующего нас параметра вводим новое значение в той же строке.

Сеть для интерфейса управления желательно выбрать отличную от сети сигнального и потокового трафика.

После этого можно подключаться по SSH.

Если у вас планируется установка с резервированием, то те же настройки нужно произвести и на втором сервере, естественно с другим IP адресом и другим host name.

Перед дальнейшей настройкой требуется описать особенности CLI.

К сожалению, CLI Acme Packet отличается от Cisco, и, как факт, менее удобен для пользователя. В чем отличие - в выборе определенного конфигурационного элемента, то есть, если нужно отредактировать phy-interface wancom1, то нужно дать следующую последовательность:

(а вот тут появляется особенность!)

Команда select определяет конфигурируемый элемент, что не дает пользователю скопировать часть конфигурационного файла и, подправив, сконфигурировать другой элемент методом простой вставки.

Еще одно отличие (опять не в пользу Acme): для конфигурирования следующего элемента нужно закончить конфигурирование текущего командой done или exit, после exit появится запрос save yes/no.

При создании нового элемента команда select не выполняется (ну нечего пока выбирать).

Для полноты картины нужно указать, что дерево CLI сразу разделяется на несколько веток:

Зайдя в одну из веток, мы должны выйти и только затем зайти в другую, т.е. возможность конфигурирования параметра другой ветви не предусмотрена.

В логике такой системе не откажешь, но как-то неудобно.

Теперь конфигурируем систему резервирования (если, конечно, она у вас есть).

Ниже приведен листинг команды sh run:

Заходим на SBC-1 и программируем его.

Т.к. просто скопировать информацию с экрана и вставить ее мы не можем, придется создать всю эту красоту последовательно, руками.

Если что-то ввели неправильно, для коррекции не забываем про select!

Если про select забыли на консоль будет выведена ошибка и ничего не сохраниться.

Следуя далее в том же ключе, пытаемся привести конфиг к виду выше, благо большая часть параметров идет по умолчанию и не требует корректировки.

Добившись совпадения, выходим на самый верхний уровень CLI и даем команду

save-config

и

activate-config

Соединяем сервера кросс-кабелями

SBC-1 Maintenance slot 0 port 1 - SBC-2 Maintenance slot 0 port 1

SBC-1 Maintenance slot 0 port 2 - SBC-2 Maintenance slot 0 port 2

Заходим на SBC-2 и даем команду

acquire-config 192.168.xx.xx - на месте xx должен быть IP адрес SBC-1

Осталось настроить system-config:

link-redundancy-state - параметр определяющий поведение физических медиа интерфейсов.

Их всего 4, можно использовать каждый интерфейс по отдельности и тем самым увеличить пропускную способность на уровне физических интерфейсов до 2 Gb, но если принять за основу - сначала надежность, потом скорость, то параметр link-redundancy-state позволяет объединить физические интерфейсы попарно с помощью установки виртуального MAC адреса интерфейса. В результате получаем один дублированый 1GB интерфейс во внешнюю сеть и один дублированый 1GB интерфейс во внутреннюю сеть.

Какой куда, Media slot 0 или Media slot 1, определяется инженером, как удобно так нужно делать.

Не забудем про часы:

Для сохранения, выходим на самый верхний уровень CLI и даем команду

save-config

и

activate-config

Теперь холст готов, можно рисовать картину маслом!

6 комментариев:

Молодец, спасибо. Описание толковое. Все понятно изложено!

Спасибо за отзыв!

К сожалению ли, к счастью ли, но я сменил инженерную работу на менеджерскую, и теперь у меня нет возможности разрабатывать и проверять технические решения.

Добрый день.

Наткнулся на вашу статью, сейчас тоже встала задача построить кластер на базе Net 3800.

У меня есть вопросик который меня обескураживает, и на который нигде не могу найти ответа.

В вашей конфигурации следующий кусок :

peer

name SBC-1

state enabled

type Primary

destination

address 169.254.1.1:9090

network-interface wancom1:0

destination

destination-address 169.254.2.1:9090

network-interface wancom2:0

peer

name SBC-2

state enabled

type Secondary

destination

address 169.254.1.2:9090

network-interface wancom1:0

destination

address 169.254.2.2:9090

network-interface wancom2:0

А у вас указаны локальные адреса. Не могли бы вы прояснить ситуацию?

Вас интересует какое-то несоответствие статьи и документации или вы сконфигурировали как написано, и все соединили как написано, и у вас не заработало?

Читайте также: