Симметричное хеширование что это

Обновлено: 03.07.2024

И для начинающего, либо для любителя, это вполне нормально. А вот когда люди, считающие себя серьёзными хацкерами, либо анонимусами, с пеной у рта доказывают, что какой-то алгоритм уязвим и пользоваться им нельзя, при этом не могут даже приблизительно сформулировать что такое криптография, алгоритм шифрования, в чём суть уязвимости, а главное уязвимости к чему. Это вызывает снисходительную улыбку. Но ты ведь не хочешь таким быть, правда? Поэтому я решил кратко и, по возможности, понятно рассказать что такое криптография в целом, и шифрование в частности. Я постараюсь не углубляться в теоретические глубины. Потому что криптография бездонна, а сосредоточусь на практической части вопроса. Больше внимания посвящая именно алгоритмам шифрования.

Криптография

Развивалась криптография, развивались и методы, применяемые этой наукой для достижения результата. Если когда-то, давным-давно, достаточно было использовать алфавитный, а чуть позже цифровой шифр, и чем он был замудрённей тем и надёжней, потому что разгадывать его приходилось в ручную. То с появлением компьютеров, а соответственно серьёзных вычислительных мощностей, эти самые шифры канули в лету. Ввиду их абсолютной уязвимости к анализу и перебору для выявления закономерностей, а соответственно разгадыванию секретного ключа т.е. самого шифра. Этот процесс, кстати, принято называть криптоанализом.

Но кому-то очень умному пришло в голову использовать вычислительные мощности не только для разгадывания ключа, но и для самого шифрования. Именно так начали появляться алгоритмы шифрования в том понимании, в котором их знают сейчас.

Криптография и алгоритмы шифрования

И тут, человеки, как им свойственно, проявили немалую изобретательность. И понавыдумывали столько, что если захочешь во всём этом разобраться, то пару институтов придется закончить. Но мы не в институте. Да и нам не зачем в эти глубины вникать, а потому разберем основное.

В криптографии существует довольно много видов классификаций алгоритмов шифрования. Но, что бы не забивать себе голову, наиболее приемлемо выделить три основных вида:

- симметричное

- асимметричное

- хеширование

Прежде чем говорить о них по отдельности, давай определимся что самое важное в алгоритмах шифрования. И, ты наверняка подумал, что это надежность защиты данных, и это почти правильный ответ. Причем многие теоретики криптографии тоже отдают надежности первой место. А вот те кто на практике сталкиваются с шифрованием, знают, что надёжность конечно важна, но гораздо важнее соотношение надёжности и возможности использования шифра.

И если с перебором всё более-менее понятно. Т.е. нужно подставлять, по очереди все возможные варианты. И соответственно чем больше вариантов существует тем более надёжен этот шифр. То с расшифровкой на основе перехваченных данных всё намного сложнее. При этом оба варианта вполне можно применять к одному и тому же шифру.

Криптография. Надёжность шифра

Абсолютно стойкие шифры

И возникает логичный вопрос. Если существуют абсолютно стойкие системы, то почему бы их не использовать? И проблема защиты информации будет решена. Но не тут-то было. Потому что абсолютно стойкие системы существуют только на бумаге. В виде теорем и прочей теоретической тошниловки. А использовать их на практике невозможно, в виду нереальной сложности и огромной стоимости шифрующего оборудования. Чтобы было понятней, даже государства, которые, казалось бы, обладают огромными ресурсами, не смогли до сих пор внедрить использование абсолютно стойких систем. Из этого всего, вполне логичным, будет вывод, что чем надежнее шифр тем труднее и дороже его использование в практических целях. А соответственно наиболее важна не надежность шифра, а возможность его применения. Т.е. соотношение надежности и цены.

Симметричное шифрование

В свою очередь, само симметричное шифрование можно разделить на два подвида. Это блочные и поточные шифры.

Блочные и поточные шифры

Примеры наиболее распространённых симметричных шифров:

Плюсы и минусы симметричного шифрования

Асимметричное шифрование

А вот для генерации цифровой подписи и расшифровки данных используется закрытый т.е. секретный ключ. Простыми словами это работает так. Если мы хотим получить от кого-то некую секретную информацию, мы передаём ему открытый ключ, с использованием которого эта информация будет зашифрована. При этом мы не боимся что злодеи перехватят наш ключ. Ведь с ним можно только зашифровать данные, но не расшифровать.

Наиболее распространённые асимметричные алгоритмы шифрования:

Плюсы и минусы асимметричного шифрования

Хеширование

Самая главная проблема хеш-функций называется коллизией. Суть её в том что хеши не всегда уникальны. И иногда, правда очень редко, случаются ситуации, что два разных входных блока дают одинаковый хеш. Именно поэтому основной уязвимостью алгоритмов хеширования считается построение коллизий т.е. их искусственное создание. Для примера именно подобную уязвимость эксплуатировал червь Stuxnet в Windows. Он получал от системы абсолютно белый сертификат, таким способом становясь неуязвимым для антивирусов.

Примеры алгоритмов хеширования: MD4, MD5, SHA1, SHA2.

Ну, а на этом нашу ознакомительную экскурсию в мир криптографии можно считать оконченной. Теперь у тебя есть базовое понимание что такое криптография и алгоритмы шифрования. Но не забывай возвращаться, нам нужно узнать ещё очень много.

Вы понимаете различие между этими двумя словами и ситуации, в которых вы должны использовать один из двух случаев?

В сегодняшнем посту я разберу основные отличия между хешированием и шифрованием , а также когда и для чего каждый из них применяется.

Получающаяся строчка или число фиксированной длины будут значительно различаться в зависимости от незначительных изменений на входе.

Лучшие алгоритмы хеширования разработаны так, чтобы было невозможно возвратить хэш в свою оригинальную последовательность.

Популярные алгоритмы

Этот алгоритм производит 16-битное значение хэша, обычно выражаемую 32 значным шестнадцатеричным числом.

Недавно несколько слабых мест были обнаружены в MD5 и радужные таблицы были изданы [ большие и общедоступные ], которые в свою очередь позволяли людям полностью изменять хэш MD5. Поэтому данный алгоритм считается несколько устаревшим. Так же можно отметить значительное число коллизий.

SHA-0 очень редко используется, поскольку он имел уязвимость, которая была исправлена в SHA-1.

SHA-2 состоит из ряда 6 алгоритмов хеширования и считается самым сильным.

SHA-256 или выше рекомендуется для ситуаций, где безопасность жизненно важна. SHA-256 производит 32-битные значения хэша.

Когда должно использоваться хэширование?

Храня пароли в формате хеша, для злоумышленника с доступом к необработанным данным очень трудно инвертировать его (использование сильного алгоритма хеширования, и надлежащий модификатор [ соль в народе ], чтобы сгенерировать его).

При хранении пароля хешируйте его с солью, и затем с любыми будущими попытками входа в систему, хешируйте пароль, который вводит пользователь, и сравните его с сохраненным хешем.

Если эти два хэша совпадают, то фактически бесспорно, что пользователь, вводящий пароль, вводил правильный.

Другой вариант использования заключается в том, что напрмиер можно проверять, что последние несколько цифр кредитной карты совпадают с вводом данных пользователем или сравнением хеша файла, который у нас есть с хешем сохраненного файла в базе данных, чтобы удостовериться, что они идентичны.

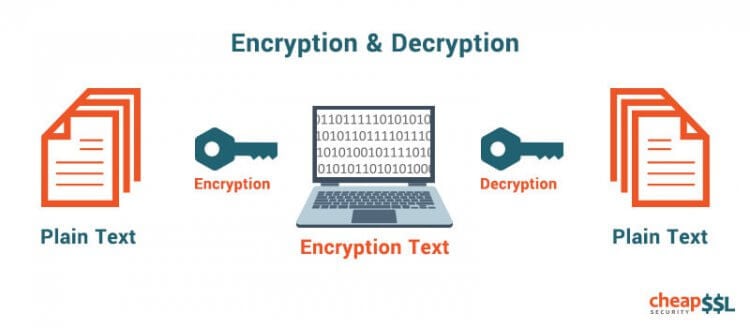

Шифрование преобразует какие-либо данные в серию нечитабельных людскому глазу знаков, которые не имеют фиксированной длины.

Есть два основных типа шифрования, симметричное шифрования и шифрования на основе открытых ключей.

В симметричном ключевом шифровании ключ,необходимый чтобы и зашифровать и расшифровать является одним и тем же ключом.

Именно так, пожалуй, и думает большинство людей, когда они слышат о шифровании.

У шифрования на основе открытй ключей для сравнения есть два различных ключа, один шифрует последовательность (открытый ключ) и один расшифровывает ее (закрытый ключ).

Популярные алгоритмы

Когда должно использоваться шифрование?

Если сами данные не должны быть известны в начальном виде, то хеширование рекомендуется к использованию в данном случае, поскольку это более безопасно.

Скорее всего, вы уже сталкивались с простейшей криптографией и, возможно, знаете некоторые способы шифрования. Например Шифр Цезаря часто используется в развивающих детских играх.

Как можно заметить, этот шифр не обеспечивает по-настоящему надежную защиту информации: он является простым и понятным примером всей идеи криптографии.

Сегодня мы говорим о криптографии чаще всего в контексте какой-то технологии. Как безопасно передается личная и финансовая информация, когда мы совершаем покупку в интернете или просматриваем банковские счета? Как можно безопасно хранить данные, чтобы никто не мог просто открыть компьютер, вытащить жесткий диск и иметь полный доступ ко всей информации на нём? Ответим на эти и другие вопросы в данной статье.

В кибербезопасности есть ряд вещей, которые беспокоят пользователей, когда дело доходит до каких-либо данных. К ним относятся конфиденциальность, целостность и доступность информации.

Конфиденциальность – данные не могут быть получены или прочитаны неавторизованными пользователями.

Целостность информации – уверенность в том, что информация 100% останется нетронутой и не будет изменена злоумышленником.

Доступность информации – получение доступа к данным, когда это необходимо.

Также в статье рассмотрим различные формы цифровой криптографии и то, как они могут помочь достичь целей, перечисленных выше.

Основные способы шифрования:

- Симметрично

- Асимметричное

- Хеширование

- Цифровая подпись

Прежде чем мы начнем разбираться в теме, ответим на простой вопрос: что именно подразумевается под "шифрованием"? Шифрование – преобразование информации в целях сокрытия от неавторизованных лиц, но в то же время с предоставлением авторизованным пользователям доступа к ней.

Чтобы правильно зашифровать и расшифровать данные, нужны две вещи: данные и ключ для дешифровки. При использовании симметричного шифрования ключ для шифрования и расшифровки данных одинаковый. Возьмем строку и зашифруем ее с помощью Ruby и OpenSSL:

Вот что выведет программа:

Обратите внимание, что переменная data_to_encrypt, которая изначально была строкой “now you can read me!”, теперь куча непонятных символов. Обратим процесс, используя ключ, который изначально сохранили в переменной key.

Давайте рассмотрим и другие способы шифрования.

Дабы использовать асимметричное шифрование, необходимо сгенерировать два математически связанных ключа. Один – это приватный ключ, доступ к которому имеете только вы. Второй – открытый, который является общедоступным.

Но как понять, что открытый ключ сервера принадлежит именно этому серверу? Существует несколько способов решения этой проблемы. Наиболее распространенный метод (и тот, который используется в интернете) – использование инфраструктуры открытых ключей (PKI). В случае веб-сайтов существует Центр сертификации, у которого есть каталог всех сайтов, на которые были выданы сертификаты и открытые ключи. При подключении к веб-сайту его открытый ключ сначала проверяется центром сертификации.

Создадим пару открытого и закрытого ключей:

Хеширование, в отличие от симметричного и асимметричного шифрования, является односторонней функцией. Можно создать хеш из некоторых данных, но нет никакого способа, чтобы обратить процесс. Это делает хеширование не очень удобным способом хранения данных, но подходящим для проверки целостности некоторых данных.

Функция в качестве входных данных принимает какую-то информацию и выводит, казалось бы, случайную строку, которая всегда будет одинаковой длины. Идеальная функция хеширования создает уникальные значения для различных входов. Одинаковый ввод всегда будет производить одинаковый хеш. Поэтому можно использовать хеширование для проверки целостности данных.

Создадим новую строку, хешируем её и сохраним результат в переменной:

Снова хешируем строку и сравниваем её с той, что сохранили в переменной digest:

Пока данные остаются прежними, строки будут совпадать. Теперь давайте немного их изменим и снова сравним. Затем изменим данные обратно на то, что было изначально, и еще раз сравним:

Чтобы показать, как выглядят разные строки похожих исходных данных, взгляните на это:

Эти три термина часто путают — они означают три абсолютно разных вещи. Для того, чтобы понять разницу, давайте сначала проясним некоторые моменты.

Эти три пункта можно назвать по-другому:

Чтобы это было возможным, используются хеширование и шифрование. Начнем с хеширования.

Хеширование

Чтобы такого не случалось, на помощь приходит хеширование — оно защищает целостность данных.

Хеш — это число, которое генерируется из текста с помощью хеш-алгоритма. Это число меньше оригинального текста.

Алгоритм хеширования

Одно из незаменимых свойств хеширования — его уникальность. Одно и то же значение хеша не может использоваться для разного текста. Малейшее изменение в тексте полностью изменит значение хеша. Это называется эффектом лавины.

В примере ниже мы использовали алгоритм SHA-1.

Текст: Все любят пончики.

Значение SHA-1 текста: daebbfdea9a516477d489f32c982a1ba1855bcd

Давайте не будем оспаривать фразу про пончики и сосредоточимся пока на хешировании. Теперь если мы немного поменяем текст, хеш полностью изменится.

Текст: Все любят пончик.

Значение SHA-1 текста: 8f2bd584a1854d37f9e98f9ec4da6d757940f388

Как вы видите, поменялась одна буква, а хеш изменился до неузнаваемости.

Хеширование нужно:

- Чтобы информация в базах данных не дублировалась;

- Для цифровых подписей и SSL-сертификатов;

- Чтобы найти конкретную информацию в больших базах данных;

- В компьютерной графике.

Шифрование

Почти невозможно представить интернет без шифрования. Шифрование — это то, что делает интернет безопасным. При шифровании конфиденциальная информация превращается в нечитаемый формат, чтобы хакер не смог ее перехватить.

Шифрование и дешифровка

Данные шифруются с помощью криптографических ключей. Информация шифруется до отправления и расшифровывается получателем. Таким образом, при передаче данные находятся в безопасности.

В зависимости от природы ключей шифрование может делиться на 2 категории: симметричное и асимметричное.

Симметричное шифрование: Данные шифруются и расшифровываются при помощи одного криптографического ключа. Это значит, что ключ, используемый для шифрования, используется и для расшифровки.

Асимметричное шифрование: Это довольно новый метод. В нем используются два разных ключа — один для шифрования, второй для расшифровки. Один ключ называется публичным, второй секретным.

Публичные ключи везде — у вас он тоже есть, даже если вы об этом не знаете. Один из них сохраняется в вашем браузере каждый раз, когда вы заходите на сайт с SSL-сертификатом.

Когда вы отправляете данные на зашифрованный сайт, этот сайт закодирован публичным ключом. Приватный ключ есть только у получателя, и он должен хранить его в недоступном месте. Секретный ключ расшифровывает зашифрованные данные. Когда используются два разных ключа, шифрование проходит безопаснее и чуть медленнее.

Оба эти метода используются в SSL/TLS-сертификатах. Асимметричное шифрование сначала применяется к процессу рукопожатия SSL — валидации сервера. Как только между клиентом и сервером устанавливается соединение, данные шифруются с помощью симметричного шифрования.

Кодировка

В отличие от шифрования и хеширования кодировка используется не в целях безопасности. При кодировке данные превращаются в другие форматы, чтобы множество систем могли их использовать.

В кодировке не используются ключи. Алгоритм, который берется для кодировки данных, также используется, чтобы раскодировать их. ASCII и UNICODE — примеры таких алгоритмов кодировки.

Резюмируем

Хеширование: ряд цифр, который генерируется, чтобы подтвердить целостность данных с помощью алгоритмов хэширования.

Шифрование: Метод, который используется, чтобы зашифровать данные, превратив их в формат, не поддающийся расшифровке.

Кодировка: Превращение данных из одного формата в другой.

Читайте также: