Системный администратор ограничил количество компьютеров с которых вы можете войти в систему

Обновлено: 07.07.2024

В этой статье описаны некоторые причины проблем с аутентификацией пользователей.

Отказано в доступе (ограничение по типу входа в систему)

Подключение к удаленному рабочему столу

Системный администратор ограничил типы входа в систему (сетевой или интерактивный), которые можно использовать. Обратитесь за помощью к системному администратору или в службу технической поддержки.

Эта проблема возникает, если для подключения к удаленному рабочему столу требуется пройти проверку подлинности на уровне сети (NLA), но пользователь не является членом группы Пользователи удаленного рабочего стола. Она также может возникать, если группе Пользователи удаленного рабочего стола не назначено право пользователя Доступ к компьютеру из сети.

Чтобы решить эту проблему, выполните одно из указанных ниже действий.

-

.

- Отключите NLA (не рекомендуется).

- Используйте клиенты удаленного рабочего стола, отличающиеся от Windows 10. Например, в клиентах Windows 7 нет такой проблемы.

Изменение членства пользователя в группах или назначенных ему прав

Если эта проблема затрагивает одного пользователя, наиболее простым решением будет добавить этого пользователя в группу Пользователи удаленного рабочего стола.

Если пользователь уже является членом этой группы (или если проблема возникает у нескольких членов группы), проверьте конфигурацию прав пользователей на удаленном компьютере Windows 10 или Windows Server 2016.

- Откройте редактор объектов групповой политики (GPE) и подключитесь к локальной политике удаленного компьютера.

- Выберите Конфигурация компьютера\Конфигурация Windows\Параметры безопасности\Локальные политики\Назначение прав пользователя, щелкните правой кнопкой мыши элемент Доступ к компьютеру из сети и выберите Свойства.

- Просмотрите список пользователей и групп для группы Пользователи удаленного рабочего стола (или родительской группы).

- Если список не включает группу Пользователи удаленного рабочего стола или родительскую группу, например Все, добавьте их. Если развертывание включает больше одного компьютера, используйте объект групповой политики.

Например, членством по умолчанию для политики Доступ к компьютеру из сети будет Все. Если в развертывании используется объект групповой политики для удаления Все, может потребоваться восстановить доступ, обновив объект групповой политики, чтобы добавить группу Пользователи удаленного рабочего стола.

Отказано в доступе (удаленный вызов к базе данных SAM отклонен)

Такое поведение обычно возникает, если контроллеры домена работают под управлением Windows Server 2016 или более поздней версии, а пользователи пытаются подключиться с помощью настраиваемого приложения для подключения. В частности, отказ в доступе получат приложения, которым требуется доступ к сведениям профиля пользователя в Active Directory.

Такое поведение обусловлено изменением в Windows. В Windows Server 2012 R2 и более ранних версиях, когда пользователь выполняет вход на удаленный рабочий стол, диспетчер удаленных подключений (RCM) обращается к контроллеру домена (DC), чтобы запросить конфигурацию, относящуюся к удаленному рабочему столу, в объекте пользователя в доменных службах Active Directory (AD DS). Эта информация отображается на вкладке "Профиль служб удаленных рабочих столов" в окне свойств объекта пользователя в оснастке MMC "Пользователи и компьютеры Active Directory".

Начиная с Windows Server 2016 RCM больше не запрашивает объект пользователя в AD DS. Если требуется, чтобы RCM обращался к AD DS из-за того, что вы используете атрибуты служб удаленных рабочих столов, вам нужно вручную разрешить отправку запросов.

Внимательно выполните действия, описанные в этом разделе. Неправильное изменение реестра может привести к серьезным проблемам. Перед внесением изменений создайте резервную копию реестра для его восстановления в случае возникновения проблем.

Чтобы разрешить прежнее поведение RCM на сервере узла сеансов удаленных рабочих столов, настройте следующие записи реестра и перезапустите службу Службы удаленных рабочих столов:

- HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services.

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\<Winstation name>\

- Имя: fQueryUserConfigFromDC.

- Введите команду: Reg_DWORD.

- Значение: 1 (десятичное число).

Чтобы разрешить устаревшее поведение RCM на сервере, отличающемся от сервера RDSH, настройте эти записи реестра и следующую дополнительную запись (затем перезапустите службу).

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server

Дополнительные сведения об этом поведении см. в статье базы знаний № 3200967 Changes to Remote Connection Manager in Windows Server (Внесение изменений в диспетчер удаленных подключений в Windows Server).

Пользователю не удается выполнить вход с помощью смарт-карты

В этом разделе рассматриваются три типичных сценария, когда пользователь не может войти на удаленный рабочий стол с помощью смарт-карты.

Не удается войти в систему с помощью смарт-карты в филиале с контроллером домена только для чтения (RODC)

Эта проблема связана с тем, как корневой контроллер домена и RDOC управляют шифрованием учетных данных пользователей. Корневой контроллер домена использует ключ шифрования, чтобы зашифровать учетные данные, а RODC предоставляет ключ расшифровки клиенту. Если пользователь получает ошибку "Недопустимо", значит два ключа не совпадают.

Чтобы решить эту проблему, выполните одно из указанных ниже действий:

- измените топологию контроллера домена, отключив кэширование паролей на RODC, или разверните на сайте филиала контроллер домена с доступом на запись;

- переместите сервер RDSH в тот же дочерний домен, где находятся пользователи;

- разрешите пользователям выполнять вход без смарт-карты.

Учтите, что эти решения предполагают наличие компромисса между производительностью и уровнем безопасности.

Пользователь не может войти на компьютер с Windows Server 2008 с пакетом обновления 2 (SP2) с помощью смарт-карты

Чтобы устранить эту проблему, обновите на компьютере ОС Windows Server до повторного выпуска 2018.06 B (обновление KB4093227). См. статью Description of the security update for the Windows Remote Desktop Protocol (RDP) denial of service vulnerability in Windows Server 2008: April 10, 2018 (Описание обновления системы безопасности для защиты протокола RDP в Windows от уязвимости службы в Windows Server 2008 (10 апреля 2018 г.).

Не удается оставаться в системе, вход в которую выполнен с помощью смарт-карты, и служба удаленных рабочих столов зависает

Чтобы устранить эту проблему, перезапустите удаленный компьютер.

Чтобы устранить эту проблему, обновите систему на удаленном компьютере, установив соответствующее исправление:

Если удаленный компьютер заблокирован, пользователю нужно дважды ввести пароль

Эта проблема может возникать, когда пользователь пытается подключиться к удаленному рабочему столу под управлением Windows 10 версии 1709 в развертывании, где для подключений по протоколу RDP не требуется использовать NLA. Если в таком случае удаленный рабочий стол оказался заблокированным, пользователю нужно ввести свои учетные данные дважды при подключении.

Чтобы устранить эту проблему, обновите Windows 10 версии 1709 на соответствующем компьютере с использованием обновления за 30 августа 2018 г. — KB4343893 (ОС сборки 16299.637).

Ошибка "Исправление шифрования CredSSP" ссылается на набор обновлений системы безопасности, выпущенный в марте, апреле и мае 2018 г. CredSSP — это поставщик проверки подлинности, который обрабатывает запросы проверки подлинности для других приложений. Обновление за 13 марта 2018 г., 3B и все последующие обновления подверглись эксплойту, когда злоумышленник мог передать учетные данные пользователя для выполнения кода в целевой системе.

В исходные обновления была добавлена поддержка нового объекта групповой политики "Защита от атак с использованием криптографического оракула", который может иметь следующие настройки:

- Уязвимо. Клиентские приложения, использующие CredSSP, могли переключиться на небезопасные версии, но из-за этого удаленные рабочие столы могли подвергаться атакам. Службы, использующие CredSSP, принимали клиенты, которые не были обновлены.

- Устранено. Клиентские приложения, использующие CredSSP, не могут переключиться на небезопасные версии, но службы, использующие CredSSP, принимают клиенты, которые не были обновлены.

- Принудительно обновленные клиенты. Клиентские приложения, использующие CredSSP, не могут переключиться на небезопасные версии, и службы, использующие CredSSP, не принимают клиенты без установленных обновлений.

Этот параметр не следует развертывать, пока все узлы поддержки в удаленном расположении не будут поддерживать последнюю версию.

В обновлении за 8 мая 2018 г. значение для параметра по умолчанию "Защита от атак с использованием криптографического оракула" изменилось с "Уязвимо" на "Устранено". После реализации этого изменения клиенты Удаленного рабочего стола, на которых были установлены обновления, не могут подключаться к серверам без этого обновления (или к обновленным серверам, которые еще не были перезапущены). Подробные сведения об обновлениях CredSSP см. в статье базы знаний KB4093492.

Чтобы устранить эту проблему до завершения обновления, просмотрите список допустимых типов подключений в обновлении KB4093492. Если нет других осуществимых альтернатив, можете попробовать один из следующих методов:

- На затронутых клиентских компьютерах верните для политики "Защита от атак с использованием криптографического оракула" значение Уязвимо.

- Измените следующие политики в папке групповой политики, выбрав Конфигурация компьютера\Административные шаблоны\Компоненты Windows\Службы удаленных рабочих столов\Узел сеансов удаленных рабочих столов\Безопасность:

- для политики Требовать использования специального уровня безопасности для удаленных подключений по протоколу RDP задайте значение Включено и выберите RDP.

- для политики Требовать проверку подлинности пользователя для удаленных подключений путем проверки подлинности на уровне сети задайте значение Отключено.

Изменение этих групповых политик делает развертывание менее защищенным. Мы рекомендуем использовать их только временно (или вообще не использовать).

Дополнительные сведения о работе с групповой политикой см. в разделе Изменение блокирующего объекта групповой политики.

После обновления клиентских компьютеров некоторым пользователям приходится выполнять вход дважды

Если пользователи входят на Удаленный рабочий стол с помощью компьютера под управлением Windows 7 или Windows 10 версии 1709, им сразу же отображается запрос на повторный вход. Эта проблема возникает, если на клиентском компьютере установлены следующие обновления:

Чтобы устранить эту проблему, убедитесь, что на компьютерах, к которым подключаются пользователи, (а также серверы RDSH или RDVI) установлены все обновления в том числе за июнь 2018 г. К ним относятся следующие обновления:

- Windows Server 2016: 12 июня 2018 г. — KB4284880 (сборка ОС 14393.2312);

- Windows Server 2012 R2: 12 июня 2018 г. — KB4284815 (ежемесячный накопительный пакет);

- Windows Server 2012: 12 июня 2018 г. — KB4284855 (ежемесячный накопительный пакет);

- Приложение. 12 июня 2018 г. — KB4284826 (ежемесячный накопительный пакет);

- Windows Server 2008 с пакетом обновления 2 (SP2): обновление KB4056564, Description of the security update for the CredSSP remote code execution vulnerability in Windows Server 2008, Windows Embedded POSReady 2009, and Windows Embedded Standard 2009: March 13, 2018 (Описание обновления системы безопасности для устранения уязвимости CredSSP, допускающей удаленное выполнение кода, в Windows Server 2008, Windows Embedded POSReady 2009 и Windows Embedded Standard 2009: 13 марта 2018 г.).

Пользователям запрещается доступ к развертыванию, которое использует Remote Credential Guard с несколькими брокерами подключений к удаленному рабочему столу

Эта проблема возникает в развертываниях с высоким уровнем доступности, в которых используются не менее двух брокеров подключений к удаленному рабочему столу и Remote Credential Guard в Защитнике Windows. Пользователям не удается войти на удаленные рабочие столы.

Эта проблема связана с тем, что Remote Credential Guard использует Kerberos для проверки подлинности, а также запрещает использовать NTLM. Но в конфигурации с высоким уровнем доступности и балансировкой нагрузки брокеры подключений к удаленному рабочему столу не могут поддерживать операции Kerberos.

Если нужно использовать конфигурации с высоким уровнем доступности и балансировкой нагрузки брокеров подключений к удаленному рабочему столу, эту проблему можно устранить, отключив Remote Credential Guard. Дополнительные сведения об управлении Remote Credential Guard в Защитнике Windows см. в статье Protect Remote Desktop credentials with Windows Defender Remote Credential Guard (Защита учетных данных удаленного рабочего стола с помощью Remote Credential Guard в Защитнике Windows).

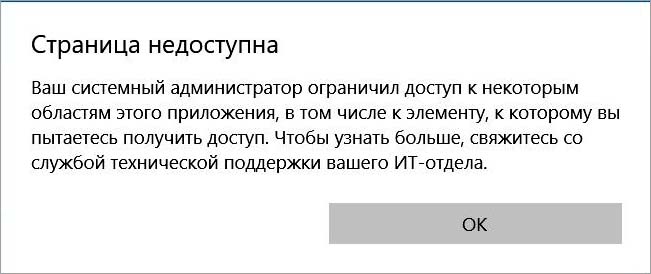

С ошибкой «Ваш системный администратор ограничил доступ» пользователи часто сталкиваются при попытке включить Защитника Windows. Кроме того, она может вызвана сторонним антивирусом и возникает после обновления Windows 10.

![]()

По каким причинам доступ ограничивается администратором?

Ошибка связана с недостаточными разрешениями, которые могут быть ограничены по нескольким причинам:

- Активации препятствуют сторонний антивирус или оставшиеся файлы и разделы в реестре после его удаления. Кроме того, ошибка может возникнуть, когда некоторые файлы встроенного компонента защиты повреждены или отсутствуют, например, заблокированы или отправлены на карантин сторонним антивирусным ПО.

- Встроенная антивирусная программа отключена в групповой политике.

Перед применением решений войдите в систему как администратор, поскольку при использовании другой учетной записи у вас не будет разрешений для его активации, что приведет к ошибке.

Удаление антивируса

В первую очередь попробуйте удалить антивирус стороннего разработчика. Он может препятствовать включению Защитника Windows, или же посчитал некоторые его компоненты потенциально опасными и отправил на карантин.

Поэтому полностью удалите антивирусное ПО с помощью обычного деинсталлятора или приложения Revo Uninstaller, которое позволяет очистить все оставшиеся файлы и записи в реестре.

Использование скрытой учетной записи администратора

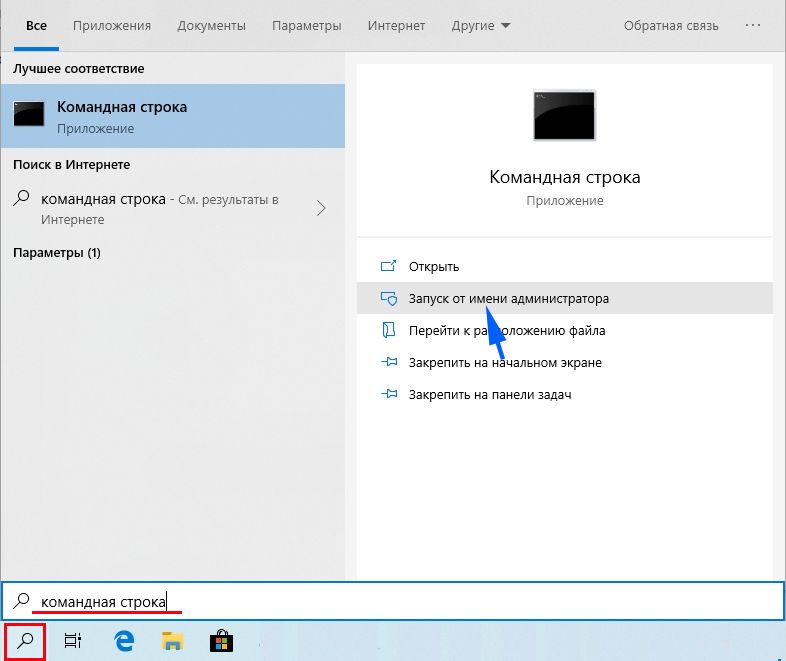

При установке Windows на компьютере автоматически создается скрытая учетная запись администратора, с помощью которой можно решить много проблем. Для ее активации, выполните указанные шаги.

Перейдите в командную строку с администраторскими правами с помощью системного поиска.

![]()

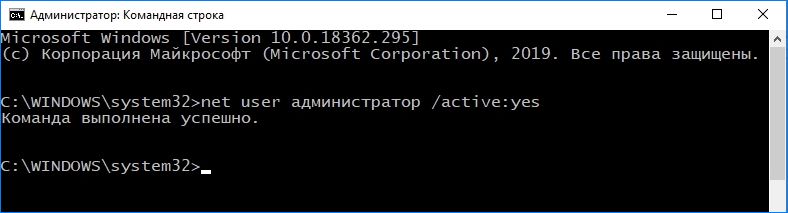

В консоли выполните команду:

net user администратор /active:yes![]()

Эта команда активирует скрытую учетную запись, в результате на экране блокировки отобразится ее значок.

Затем разверните меню Пуск, щелкните на значок пользователя и выйдите из текущего сеанса. С экрана входа в систему войдите под скрытой учетной записью.

Но прежде откройте командную строку и отключите скрытую запись командой:

net user администратор /active:noРедактирование групповой политики

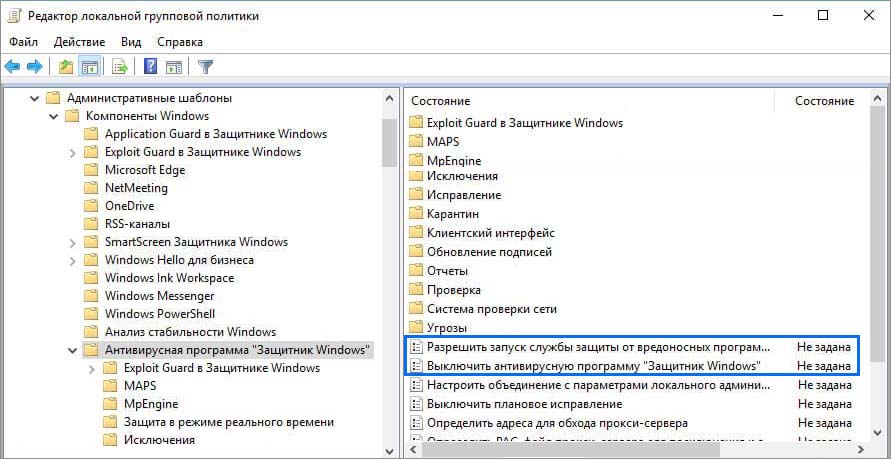

Если активировали политику «Отключить Защитника Windows», то это может быть одной из причин появления ошибки. Чтобы проверить ее состояние, следуйте инструкции.

Откройте Редактор локальной групповой политики командой gpedit.msc из окна Win + R.

![]()

В разделе Конфигурация компьютера перейдите в следующую локацию:

Административные шаблоны – Компоненты Windows – Защитник Windows .

![]()

Проверьте, ограничен ли доступ системным администратором при включении встроенного пакета безопасности.

С ошибкой «Ваш системный администратор ограничил доступ» пользователи часто сталкиваются при попытке включить Защитника Windows. Кроме того, она может вызвана сторонним антивирусом и возникает после обновления Windows 10.

![]()

По каким причинам доступ ограничивается администратором?

Ошибка связана с недостаточными разрешениями, которые могут быть ограничены по нескольким причинам:

- Активации препятствуют сторонний антивирус или оставшиеся файлы и разделы в реестре после его удаления. Кроме того, ошибка может возникнуть, когда некоторые файлы встроенного компонента защиты повреждены или отсутствуют, например, заблокированы или отправлены на карантин сторонним антивирусным ПО.

- Встроенная антивирусная программа отключена в групповой политике.

Перед применением решений войдите в систему как администратор, поскольку при использовании другой учетной записи у вас не будет разрешений для его активации, что приведет к ошибке.

Удаление антивируса

В первую очередь попробуйте удалить антивирус стороннего разработчика. Он может препятствовать включению Защитника Windows, или же посчитал некоторые его компоненты потенциально опасными и отправил на карантин.

Поэтому полностью удалите антивирусное ПО с помощью обычного деинсталлятора или приложения Revo Uninstaller, которое позволяет очистить все оставшиеся файлы и записи в реестре.

Использование скрытой учетной записи администратора

При установке Windows на компьютере автоматически создается скрытая учетная запись администратора, с помощью которой можно решить много проблем. Для ее активации, выполните указанные шаги.

Перейдите в командную строку с администраторскими правами с помощью системного поиска.

![]()

В консоли выполните команду:

net user администратор /active:yes![]()

Эта команда активирует скрытую учетную запись, в результате на экране блокировки отобразится ее значок.

Затем разверните меню Пуск, щелкните на значок пользователя и выйдите из текущего сеанса. С экрана входа в систему войдите под скрытой учетной записью.

Но прежде откройте командную строку и отключите скрытую запись командой:

net user администратор /active:noРедактирование групповой политики

Если активировали политику «Отключить Защитника Windows», то это может быть одной из причин появления ошибки. Чтобы проверить ее состояние, следуйте инструкции.

Откройте Редактор локальной групповой политики командой gpedit.msc из окна Win + R.

![]()

В разделе Конфигурация компьютера перейдите в следующую локацию:

Административные шаблоны – Компоненты Windows – Защитник Windows .

![]()

Проверьте, ограничен ли доступ системным администратором при включении встроенного пакета безопасности.

28.09.2021![date]()

Active Directory, PowerShell, Групповые политики![directory]()

комментариев 19![comments]()

По умолчанию при создании пользователя в AD он автоматически добавляется в группу Domain Users. Группа Domain Users в свою очередь по умолчанию добавляется в локальную группу Users на компьютере при добавлении его в домен AD. Это означает что любой пользователь домена может войти на любой компьютер в сети. В этой статье мы рассмотрим основные способы ограничения возможности входа пользователей на компьютеры домена.

Разрешаем вход только на определенные компьютеры в свойствах пользователя AD

В небольших доменах вы можете в свойствах каждого пользователя в AD ограничить возможность входа под его учетной на компьютеры домена. Например, вы хотите, чтобы конкретный пользователь мог входить только на свой компьютер. Для этого:

![разрешить пользвоателю вход только на следующие компьютеры]()

- Запустите оснастку ADUC (Active Directory Users and Computers), выполнив команду dsa.msc.

- С помощью поиска найдите учетную запись пользователя, которому нужно разрешить вход только на определённые компьютеры и откройте его свойства.

- Перейдите на вкладку Account и нажмите кнопку Log On To.

- Как вы видите, пользователю разрешено входить на все компьютеры (The user can log on to: All computer). Чтобы разрешить пользователю доступ на определенные компьютеры, выберите опцию The following computers и добавьте в список имена компьютеров, но которые ему разрешено логиниться.

Изменяем атрибут LogonWorkstations с помощью PowerShell

Вручную ограничивать вход пользователей на компьютеры домена довольно утомительно. С помощью PowerShell можно автоматизировать это действия. Список компьютеров, на которые разрешено входить пользователю хранится в атрибуте пользователя в AD – LogonWorkstations. Например, наша задача разрешить определенному пользователю входить только на компьютеры, чьи имена содержатся в текстовом файле computers.csv

Скрипт может выглядеть так (сначала загружаем модуль AD для Powershell):

Import-Module ActiveDirectory

$ADusername = ‘aapetrov’

$complist = Import-Csv -Path "C:\PS\computers.csv" | ForEach-Object

$comparray = $complist -join ","

Set-ADUser -Identity $ADusername -LogonWorkstations $comparray

Clear-Variable comparrayС помощью следующей команды можно вывести список компьютеров, на которые разрешено входить пользователю можно с помощью командлета Get-ADUser.

Get-ADUser $ADusername -Properties LogonWorkstations | Format-List Name, LogonWorkstations

Либо можно посмотреть список компьютеров в консоли ADUC.

Чтобы добавить в список новый компьютер, воспользуйтесь такой командой:

$Wks = (Get-ADUser dvivannikov -Properties LogonWorkstations).LogonWorkstations

$Wks += ",newpc"

Set-ADUser aapetrov -LogonWorkstations $WksОграничиваем вход на компьютеры с помощью GPO

В больших доменах использовать свойство пользователя LogonWorkstations для ограничения доступ пользователей к компьютерам нецелесообразно из-за ограничений и недостаточной гибкости. Как правило, чтобы запретить пользователям входить на некоторые ПК? используют групповые политики.

Можно ограничить список пользователей в локальной группе Users с помощью политики Restricted Groups (Windows Settings -> Security Settings), но мы рассмотрим другой вариант.

Есть две групповые политики, которые находятся в разделе Computer Configuration -> Policies -> Security Settings -> Local Policies -> User Rights Assignment (Конфигурация пользователя -> Политики -> Параметры безопасности -> Локальные политики -> Назначение прав пользователя):

- Deny log on locally (Запретить локальный вход) – позволяет запретить локальный вход на компьютеры для определенных пользователей или групп. ;

- Allow log on locally (Локальный вход в систему) – содержит список пользователей и групп, которым разрешено входить на компьютер локально.

Например, чтобы запретить пользователям определенной группы входить на компьютеры в некой OU, вы можете создать отдельную группу пользователей, добавить ее в политику Deny log on locally и назначить ее на OU с компьютерами, доступ к которым вы хотите ограничить.

![политика Deny log on locally (Запретить локальный вход)]()

В больших доменах можно использовать комбинацию этих политик. Например, вы хотите запретить пользователям входить на компьютеры других OU.

Для этого в каждой OU нужно создать группу безопасности, куда нужно включить всех пользователей OU.

Совет. Группы можно автоматически наполнять пользователями из OU с помощью командлетов PowerShell Get-ADUser и Add-ADGroupMember таким скриптом:Import-module ActiveDirectory

$rootOU = “OU= Users,OU=MSK,DC=winitpro,DC=ru”

$group = “corp\msk-users”

Get-ADUser -SearchBase $rootOu -Filter * | ForEach-ObjectЗатем нужно включить политику Allow log on locally, добавить в нее эту группу (+ различные администраторские группы: Domain Admins, администраторы рабочих станций и прочее) и назначить политику на OU с компьютерами. Таким образом вы разрешите только пользователям конкретного OU входить на компьютеры.

При попытке входа пользователя, которому не разрешен локальный вход, появится окно с предупреждением:

You cannot log on because the logon method you are using is not allowed on this computer. Please see your network administrator for more information. The sign-in method you are trying to use isn’t allowed. For more info, contact your network administrator.![The sign-in method you are trying to use isn’t allowed]()

Несколько важных моментов касательно данных политик:

-

Не стоит применять данные политики, для ограничения доступа к серверам и тем более к контроллерам домена.

Читайте также: