Symantec security information manager что это

Обновлено: 04.07.2024

Увеличение безопасности корпоративной сети против IM угроз, таких как IM вирусы, вредоносное ПО, IM спама и возможных потерь конфиденциальной и интеллектуальной информации.

IM Manager снижает сложность обеспечения безопасности и управления разнородными IM сетями и протоколами, обеспечивая единое масштабируемое решение, позволяющее легко увеличивать скорость работы в реальном времени.Тестирование:

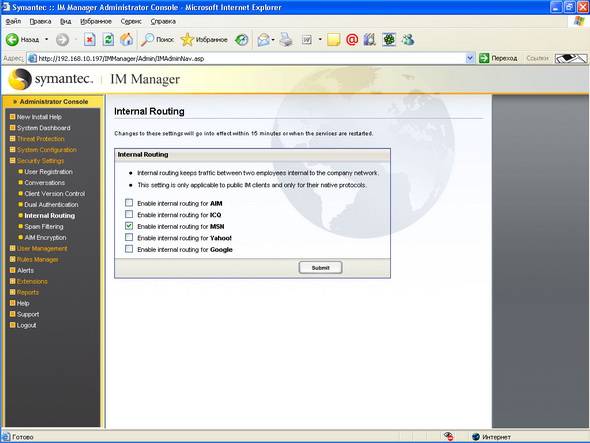

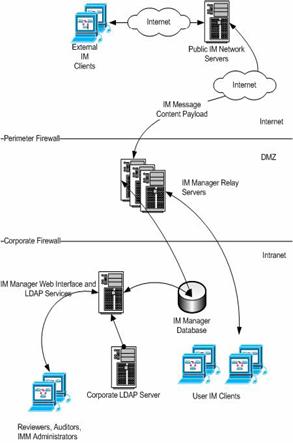

Установка проводилась на виртуальную машину с ОС Windows 2003 Server Standard с 512 МБ ОЗУ с двумя виртуальными сетевыми интерфейсами (для подключения ICQ-протокола необходим отдельный сетевой интерфейс), использовался MS SQL 2000 Standard Edition, предварительно установленный на реальную машину для других целей. Интеграция с AD не использовалась. Была создана одна учетная запись с двумя MSN-аккаунтами и одним ICQ-аккаунтом. Использовался клиент с поддержкой использования мультипротоколов. Процедура установки прошла без каких-либо проблем, мастер инсталляции сделан качественно и продумано. Основные системные настройки продукта осуществляются посредством MMC-плагина (см. Рисунок 22), ярлык которого располагается на рабочем столе, удаленно запускать данный интерфейс невозможно. Он позволяет настраивать специфические детали по каждому поддерживаемому протоколу, поддержку File Transfer, а также опционально подключать антивирусную фильтрацию передаваемых файлов. Поддерживаются различные типы установок в соответствии с топологией сети, в том числе установка в прозрачном режиме в DMZ.

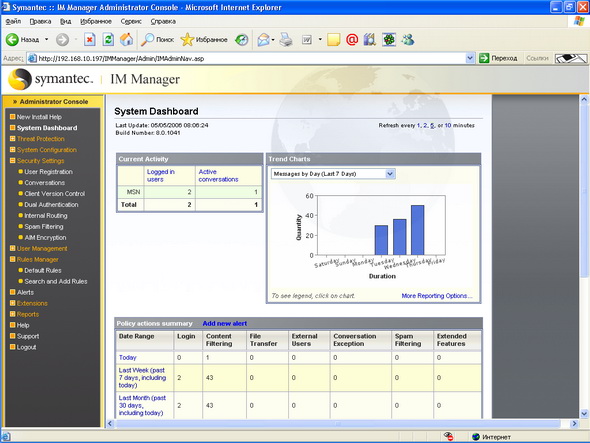

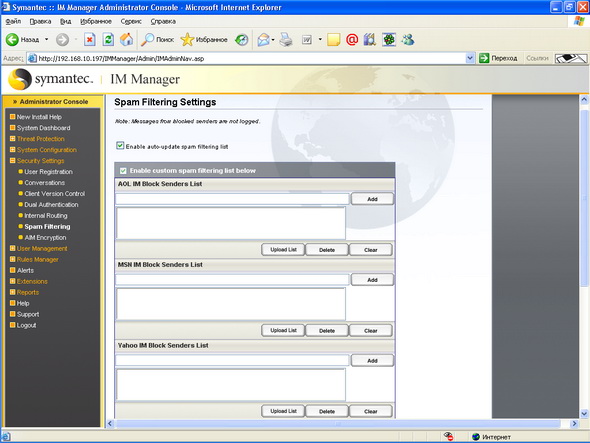

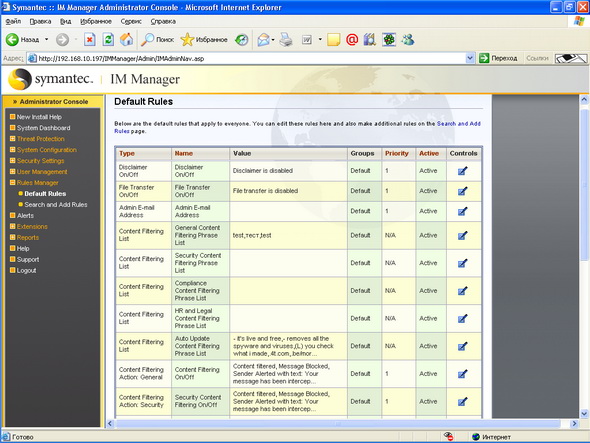

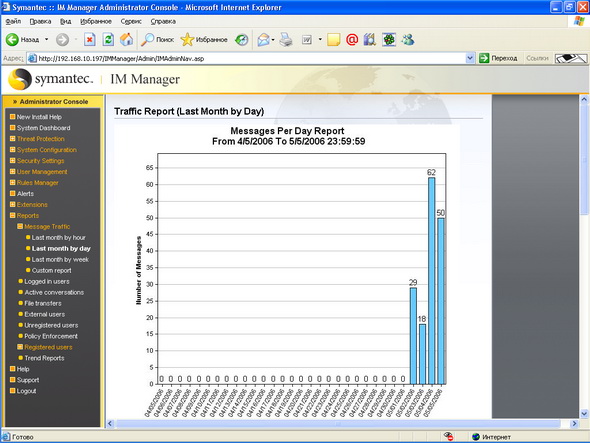

IM Manager также содержит развитые средства отчетности и статистики, позволяющие эффективно управлять и анализировать жизненный цикл IM-служб.Иллюстрации:Рисунок 1: Administrator Console – System Dashboard – консоль контроля состояния системы: количество используемых протоколов, количество пользователей, количество примененных политик, статус обновления, состояние базы данных

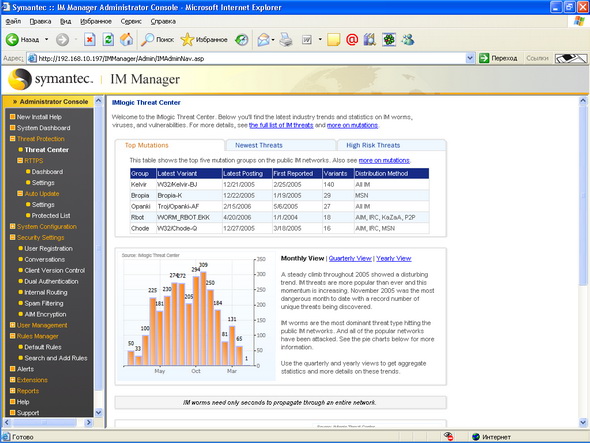

Рисунок 2: Administrator Console – IMLogic Threat Center – загрузка информации с сайта Symantec о текущих угрозах и средствах противодействия им

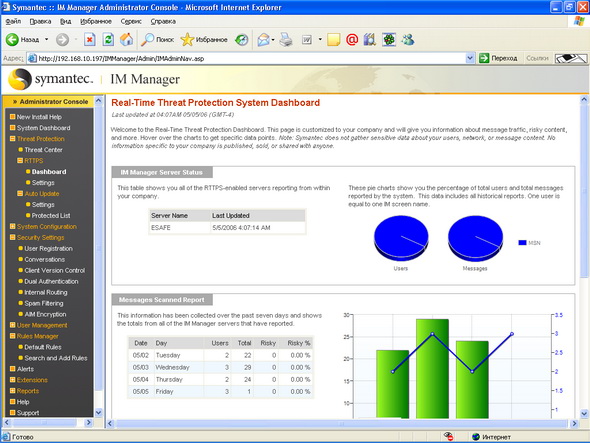

Рисунок 3: Administrator Console – Real-Time Threat Protection System Dashboard – отчет и анализ в реальном времени работы службы RTTPS

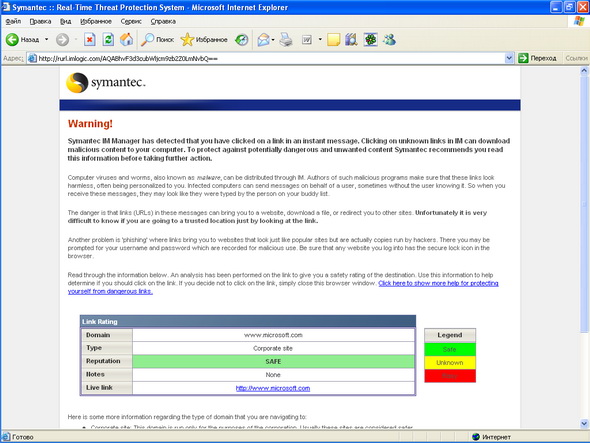

Рисунок 4: Administrator Console – RTTPS – пример перенаправления пользователей на безопасный сайт при получении ссылок

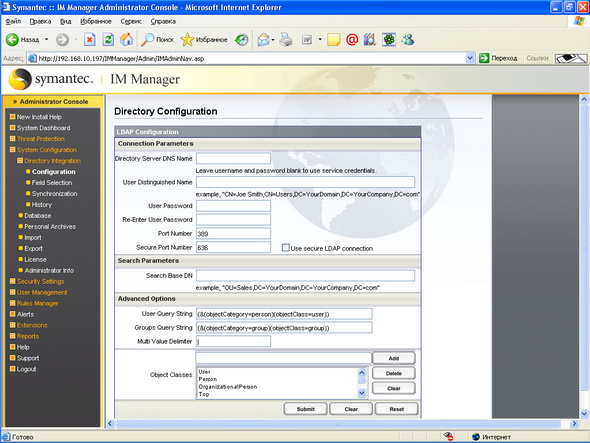

Рисунок 5: Administrator Console – Directory Configuration – настройка и управление интеграцией по протоколу LDAP. Поддерживаются Microsoft Active Directory (AD) и IBM Domino LDAP

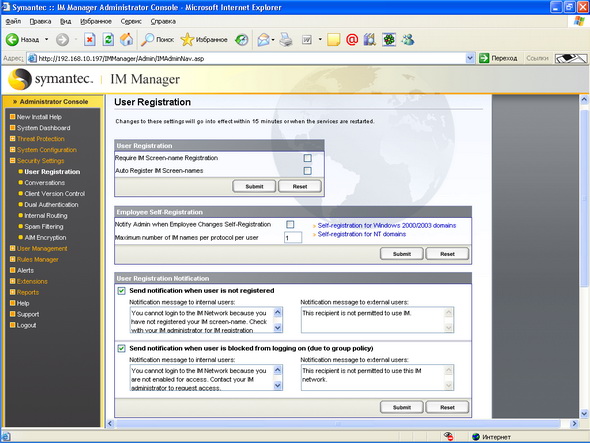

Рисунок 6: Administrator Console – User Registration – настройка возможностей регистрации клиентов в системе (автоматическая или принудительная)

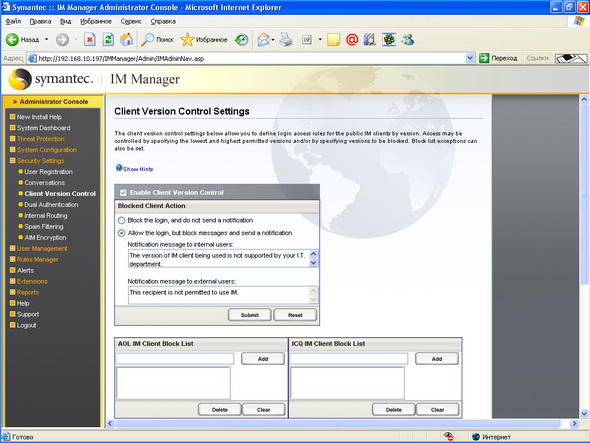

Рисунок 7: Administrator Console – Client Version Control Settings – настройка системы контроля за использованием версий клиентского ПО

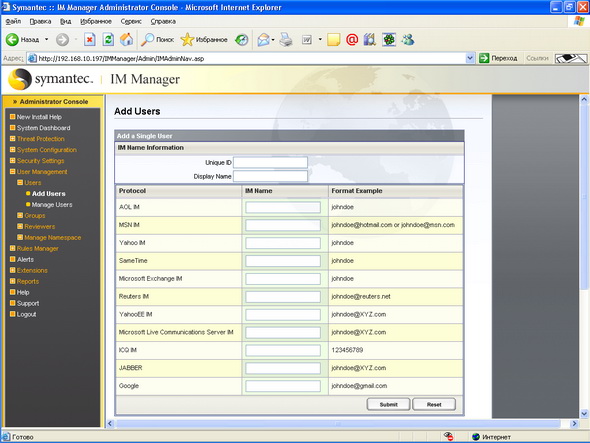

Рисунок 10: Administrator Console – Add Users – Ручное добавление пользователя в систему, возможен ввод неограниченного числа учетных записей на каждого пользователя (ограничение настраивается отдельно)

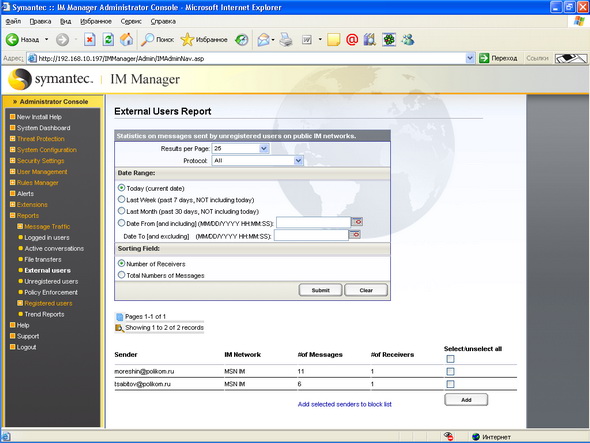

Рисунок 13: Administrator Console – Reporting – External Users Report – Информация о всех внешних пользователях

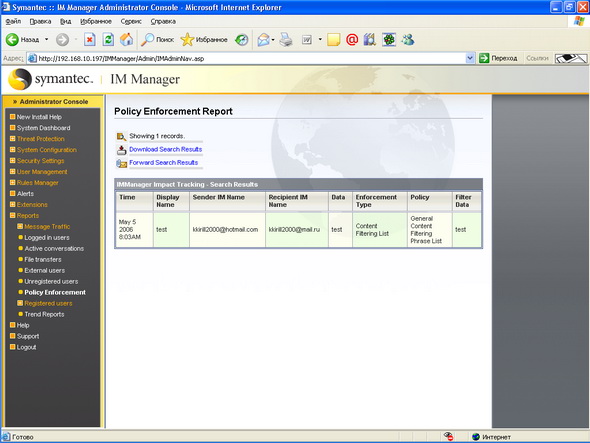

Рисунок 14: Administrator Console – Reporting – Policy Enforcement Report – Статистика по отработанным правилам политики безопасности

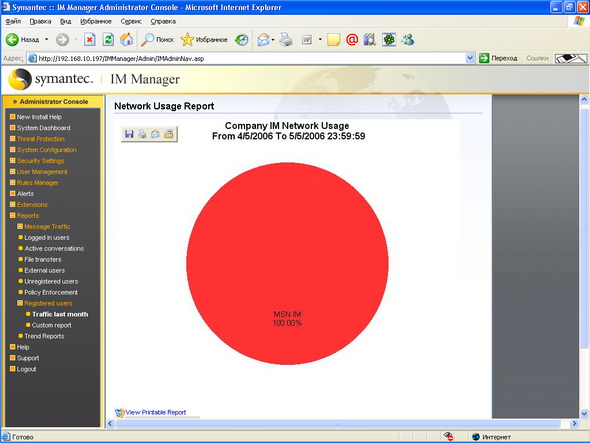

Рисунок 15: Administrator Console – Reporting – IM Network Usage – Статистика использования IM протоколов

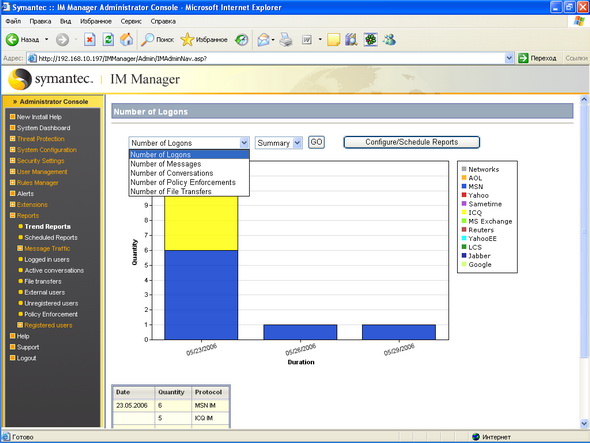

Рисунок 16: Administrator Console – Reporting – Trend Reports – Детализованные статистические отчеты

Рисунок 21a: Варианты установки – Стандартная установка

Рисунок 21b: Варианты установки - Установка в DMZ

|

Рисунок 22: MMC Console –IM Manager Properties

В данный момент идет работа по интеграции данного продукта в другое решение Symantec – Mail Security 8300 Series, продукт для защиты электронной почты, который в скором времени станет платформой для построения решения защиты обмена информацией и контроля ее жизненного цикла.

Я не хочу подробно расписывать теоретические аспекты работы современных SIEM и их классификацию, т.к. тема хорошо описана. Вкратце, что такое SIEM? SIEM — это Security Information and Event Management. Как видно из названия — она «сама по себе» не способна что-то предотвращать или защищать. Данная система предназначена для анализа информации, поступающей от различных других систем, таких как DLP, IDS, антивирусов, различных железок (Fortinet, маршрутизаторы и т.д.) и дальнейшего выявления отклонения от норм по каким-то критериям. Как только мы выявили отклонение — генерируем инцидент. В основе работы SIEM лежит, как ни странно, почти голая математика и статистика. Каких-либо защитных функций «голая» SIEM в себе не несет.

Собственно вопросы

Здесь я попробую дать ответы на наиболее часто задаваемые вопросы.

Вы говорите — SIEM сама по себе не защищает. Зачем она тогда?

SIEM нужна именно для сбора и анализа информации. Информация поступает с различных источников — таких, как DLP-системы, IDS, маршрутизаторы, межсетевые экраны, АРМ пользователей, серверов…

Согласитесь — достаточно муторно вручную просматривать логи с большого количества источников. К тому же, бывают ситуации, когда внешне безобидные события, полученные с различных источников, в совокупности несут в себе угрозу. Предположим, когда происходит отправка письма с чувствительными для компании данными человеком, имеющим на это право, но на адрес, находящийся вне его обычного круга адресов, на которые он отправляет. DLP система этого может не отловить, но SIEM, используя накопленную статистику, на основании этого уже сгенерирует инцидент.

ОК, инцидент произошел — но сотрудник, допустивший утечку, всячески открещивается. Как доказать? SIEM способна предоставить всю необходимую доказательную базу, пригодную как для внутренних расследований, так и для суда. Собственно говоря, это одно из ее главных предназначений. В момент создания инцидента также будут оповещены все заинтересованные лица.

И дополним штрих — периодически вам надо проводить аудиты на соответствие каким-либо стандартам. Это SIEM тоже умеет. Из дополнительных особенностей — SIEM после внедрения может косвенно вам помочь выбить деньги на дозакупку какого-то еще средства ИБ: например, вы в качестве обоснования прикладываете отчет, из которого видно, что большая часть полученных инцидентов закрывается запрашиваемым вами средством. Ниже иллюстрации, в каких случаях SIEM может быть полезна.

Предположим, у вас нет SIEM. Тогда вы имеете:

А вот теперь мы поставили SIEM:

Картинки, конечно же, не претендуют на истину в последней инстанции, а просто дают примерно представление, зачем вам вообще может потребоваться SIEM.

- Анализировать события и создавать алерты при каких-то аномалиях: сетевого трафика, неожиданных действий пользователя, неопознанных устройствах и т.д.

- Проверить на соответствие стандартам (PCI DSS, COBIT и др). Не без подводных камней, правда.

- Создать красивый отчет. В том числе настроенный непосредственно для ваших нужд. Например, ежедневный отчет об инцидентах, еженедельный отчет ТОР-10 нарушителей, отчет по работоспособности устройств и т.д. Отчеты настраиваются гибко, как и их получатели.

- Мониторить события от устройств/серверов/критически важных систем, создавать соответствующие оповещения для заинтересованных лиц.

- Собрать доказательную базу по инцидентам.

- Помогать выбивать средства на системы ИБ из адекватных руководителей.

- При наличии сканера уязвимостей, SIEM частично избавит вас от головной боли в плане рисков.

Кто основной потребитель SIEM?

На данный момент — банковская сфера. Потому что

а) Им нужно регулярно проводить аудиты соответствия.

б) Банки работают с чувствительной информацией, поэтому в случае возникновения инцидентов важно знать, кто-когда-откуда допустил утечку, было это злонамеренное действие или случайное и какие были сопутствующие факторы.

в) Внешними аудитороми наличие SIEM иногда ставится в +

Вторая категория потребителей — крупные предприятия (или географически распределенные предприятия), которые ежедневно генерируют тонну событий различного свойства и отследить которые просто физически невозможно, и руководители хотят «держать руку на пульсе», чтобы оперативно отреагировать на возможные инциденты.

Третья категория — крупные предприятия, кто уже познал всю прелесть неожиданно обнаруженного инцидента ИБ.

Сколько времени займет внедрение? Какие работы надо закладывать?

- Обследование инфраструктуры и принятие решения о способе внедрения. Т.е. — будем ли все события обрабатывать в одном месте или нужно распараллеливание.

- Формирование и утверждение ТЗ.

- Разработка руководства администратора и руководства пользователя.

- Установка и базовая настройка SIEM. Это означает настройку собственно сервера SIEM / интеграции железки, прописывание ее в сети, выполнение каких-то специфических настроек.

- Настройка источников событий. Настройка собственно DLP, серверов и АРМ (возможно, с установкой агентов), железок в сети на отправку событий на сборщик SIEM.

- Написание дополнительных правил реагирования. Из коробки ничего работать должным образом не будет, требуется дописывать правила для конкретной организации. Также на этом этапе вылезают первые косяки в плане криво настроенных источников / базовой настройки компонентов SIEM.

- Тестовая эксплуатация и накопление статистики. Важный этап. Кладите от месяца до четырех, в зависимости от размера организации. Приготовьтесь к тому, что на вас обрушится шквал инцидентов, 95% которых — т.н. False-Positive, т.е. ложных.

- Корректировка и дополнение правил корреляции. Выполняется параллельно с предыдущим этапом, фактически это обучение SIEM, тонкая донастройка под конкретные нужды.

- Завершение тестовой эксплуатации. Тут лучше поставить несколько дней на финальную шлифовку системы. Какие-то крупные изменения проводить тут уже нецелесообразно, иначе goto на п.5 или п.6

- Проведение приемо-сдаточных испытаний. Написание кейсов и прогонка их. Думаю, тут все понятно.

В среднем, если делать все «по уму», то минимальный срок, на который надо рассчитывать, — от полугода. Какие-то плюсы от внедрения SIEM вы почувствуете через 5-6 месяцев после работы системы в «боевом» режиме. Цена на работы будет соответствующей, к ней припишите еще стоимость лицензий, и, возможно, обучения администраторов безопасности работе с SIEM.

Что так много работ? Что так дорого? Вот XXX обещал все сделать за неделю за сто тыщ рублей!

Есть замечательная картинка, дающая ответ на такой вопрос:

SIEM относится к системам, которые не обеспечивают весь заявленный функционал «из коробки» и без предварительно сделанного тщательного обследования и дальнейшей тщательной настройки под конкретного заказчика превращаются в мусор, головную боль ИТ-отдела и ответственных за безопасность.

Останутся ли False-positive события после начала эксплуатации?

Останутся. Если вам говорят, что их не будет — плюньте в лицо тому менеджеру, что уверяет вас в этом. В этом случае либо у вас будут пропуски действительно требующих внимания инцидентов (кривая настройка), либо вам предлагают не SIEM. На итоговое количество ложно-позитивных событий повлияет количество источников, с которых SIEM гребет данные и тщательность написания правил корреляции, а также размер накопленной статистики в базе. И все равно, при подключении нового компьютера или неожиданном (но согласованном) «выверте» пользователя инцидент создастся. Тут работает принцип «лучше перебдеть, чем недобдеть». И все равно, число таких ложных событий будет мало, а точность определения инцидентов — выше, чем если бы вы анализировали вручную.

Следует также понимать, что SIEM — это часть технических мер по обеспечению ИБ организации. И она не спасет от того, что сотрудник спьяну что-то где-то разболтает в баре, или забудет в том же баре прототип вашей разработки.

SIEM способна предотвратить инциденты.

Какого вендора выбрать?

Заранее не ответишь, нормальный интегратор обычно изучает инфраструктуру клиента, его потребности, выясняет, с какой суммой денег он готов расстаться. После чего предлагает вендора, т.к. они с одной стороны и похожи, а с другой — McAfee, например, хуже масштабируется, чем IBM QRadar, и они оба могут не поддерживать какую-то специфическую программу, под которую уже есть готовый коннектор для ArcSight.

Какой объем жесткого диска требуется для хранения данных?

Тоже неоднозначный вопрос. Это рассчитывается в зависимости от количества источников, интенсивности генерации событий (которая завязано на количество пользователей) и прожорливости конкретного вендора. Естественно, «чем больше, тем лучше». Обычно у каждого вендора есть «железячные» варианты, и «виртуальные», железячные варианты, как правило, в плане напичканной техники ничего из себя интересного не представляют и какими-либо особыми свойствами, кроме дизайна и размеров, не обладают. Зато стоят зачастую неоправданно дорого. Но по размерам установленных в них жестких дисков можно примерно прикинуть, насколько комфортно будет чувствовать себя система на вашей конфигурации. Размеры жесткого диска, как и интенсивность потока событий, на которые рассчитаны сервера, обычно указываются в даташите.

Имейте ввиду, что решающее значение имеет скорость и надежность дисковой подсистемы, поэтому RAID тут жизненно необходим, также надо обращать внимание на производительность каждого ЖД, входящего в состав массива. SSD, хотя и быстры, на данный момент ввиду высокой стоимости хранения информации и меньшего ресурса, по сравнению с обычными HDD, наверное, использовать нежелательно.

UPD из комментариев Подсказали статью по этой теме. Спасибо lless.

А сложно с ней работать?

Нет, не сложно — в современных SIEM весь интерфейс интуитивно понятен, работает в подавляющем большинстве случаев, как WEB-приложение (через браузер). При необходимости можно разграничить разные разделы, к которым будет доступ, по ролям.

Могу ли я сам написать правило корреляции?

Да, это возможно, сложностей никаких нет — создание правил в большинстве SIEM максимально визуализировано, единственно где могут быть затруднения — правила могут использовать регулярные выражения «в чистом виде». Синтаксис регулярных выражений в большинстве случаев стандартный — если человек знаком с perl, скажем, то сможет написать синтаксически грамотное регулярное выражение. Основная сложность здесь — нужно представлять логику работы в целом, т.к. добавление правил может повлечь за собой изменение в логике работы других правил по формированию инцидента.

UPD из комментариев Хотелось бы добавить, что в составе SIEM иногда имеются графические утилиты для тестирования разрабатываемых регулярных выражений. В частности, у ArcSight ESM эта утилита так и называется — regex. Спасибо eafanasov за дополнение.

А можно ли сделать поддержку для источника событий YYY?

Для начала, надо посмотреть, может ли источник (программа или железка) отправлять события как SYSLOG. Если да, то проблема решена — все SIEM ведущих вендоров с сислогом работают.

Если программа какая-то специфическая, то в большинстве случаев можно написать обработчик событий или коннектор, но это означает дополнительные трудо- и денежные затраты.

В тоже время современные SIEM «из коробки» поддерживают значительное число источников + производители их добавляют в своих обновлениях.

UPD из комментариев Как верно подсказали, разные источники могут называть одно и тоже событие по-разному. Например, фаервол одного вендора скажет в логе «deny», другой «discard», третий «drop», а SIEM должна категорировать все эти события в единый формат, например «Firewall/Access/Failure», т.е. может потребоваться дополнительный обработчик. Спасибо bondbig за замечание.

Нужна ли какая-то поддержка SIEM?

Да, нужна. Начиная от собственно обслуживания сервера (оптимизации БД и проч. служебных задач — большинство SIEM это сопособны выполнять самостоятельно) и кончая тем, что крупные организации имеют свойство разрастаться, продукты ИБ обновляться и добавляться — и тогда потребуется корректировка правил.

Резюмируем

- Что я в ожидаю в конечном итоге от внедрения SIEM? (можно перефразировать как: какие повседневные задачи планируется выполнять с помощью SIEM?)

- Общее число пользователей?

- Есть ли какие-то филиалы, географически удаленные, события с которых тоже надо учитывать?

- Какие системы ИБ у нас уже есть?

- Планируется ли анализ сетевых потоков (sFlow, netFlow. )?

- Планируется ли снимать события с серверов, АРМ пользователей?

- Есть ли в инфраструктуре какие-то специфические устройства, события с которых тоже нужно учитывать?

- Как часто происходят инциденты, требующие вмешательства/расследования? (<10 инцидентов/день, 10. 50 инцидентов/день, 50. 100 инцидентов/день, >100 инцидентов/день)

- Необходимость проверки на соответствие каким-либо стандартам есть? Если да, то каким?

- Кто будет ответственным за обработку инцидентов?

- Через какое время я ожидаю получение какого-то ощутимого результата?

- Сколько мы готовы потратить на внедрение и закупку SIEM?

- Кто будет поддерживать SIEM и сколько мы готовы платить за поддержку?

На этом, пожалуй, закончу; если вы считаете, что какие-то общие вопросы не осветил — напишите, пожалуйста, в каментах.

Security information and event management (сокращенно SIEM) - это программное средство, осуществляющее анализ в реальном времени событий (тревог) безопасности, исходящих от сетевых устройств и приложений. SIEM используется также для журналирования данных и генерации отчетов в целях совместимости с прочими бизнес-данными.

Содержание

Приминение SIEM

- Access Control, Authentication. Применяются для мониторинга контроля доступа к информационным системам и использования привилегий.

- DLP-системы. Сведения о попытках инсайдерских утечек, нарушении прав доступа.

- IDS/IPS-системы. Несут данные о сетевых атаках, изменениях конфигурации и доступа к устройствам.

- Антивирусные приложения. Генерируют события о работоспособности ПО, базах данных, изменении конфигураций и политик, вредоносном коде.

- Журналы событий серверов и рабочих станций. Применяются для контроля доступа, обеспечения непрерывности, соблюдения политик информационной безопасности.

- Межсетевые экраны. Сведения об атаках, вредоносном ПО и прочем.

- Сетевое активное оборудование. Используется для контроля доступа, учета сетевого трафика.

- Сканеры уязвимостей. Данные об инвентаризации активов, сервисов, программного обеспечения, уязвимостей, поставка инвентаризационных данных и топологической структуры.

- Системы инвентаризации и asset-management. Поставляют данные для контроля активов в инфраструктуре и выявления новых.

- Системы веб-фильтрации. Предоставляют данные о посещении сотрудниками подозрительных или запрещенных веб-сайтов.

Достаточно тяжело вручную просматривать логи с большого количества источников. К тому же, бывают ситуации, когда внешне безобидные события, полученные с различных источников, в совокупности несут в себе угрозу. Предположим, когда происходит отправка письма с чувствительными для компании данными человеком, имеющим на это право, но на адрес, находящийся вне его обычного круга адресов, на которые он отправляет. DLP система этого может не отловить, но SIEM, используя накопленную статистику, на основании этого уже сгенерирует инцидент. Даже если инцидент произошел — SIEM способна предоставить всю необходимую доказательную базу, пригодную как для внутренних расследований, так и для суда. Собственно говоря, это одно из ее главных предназначений. В момент создания инцидента также будут оповещены все заинтересованные лица. Из дополнительных особенностей — SIEM после внедрения может косвенно вам помочь выбить деньги на дозакупку какого-то еще средства ИБ: например, вы в качестве обоснования прикладываете отчет, из которого видно, что большая часть полученных инцидентов закрывается запрашиваемым вами средством. Ниже иллюстрации, в каких случаях SIEM может быть полезна.

До внедрения SIEM:

После внедрения SIEM:

Классический функционал SIEM

- Агрегация данных: управление журналами данных; данные собираются из различных источников: сетевые устройства и сервисы, датчики систем безопасности, серверы, базы данных, приложения; обеспечивается консолидация данных с целью поиска критических событий.

- Корреляция: поиск общих атрибутов, связывание событий в значимые кластеры. Технология обеспечивает применение различных технических приемов для интеграции данных из различных источников для превращения исходных данных в значащую информацию. Корреляция является типичной функцией подмножества Security Event Management.

- Оповещение: автоматизированный анализ коррелирующих событий и генерация оповещений (тревог) о текущих проблемах. Оповещение может выводиться на «приборную» панель самого приложения, так и быть направлено в прочие сторонние каналы: e-mail, GSM-шлюз итп.

- Средства отображения (информационные панели): отображение диаграмм помогающих идентифицировать паттерны отличные от стандартного поведения.

- Совместимость (трансформируемость): применение приложений для автоматизации сбора данных, формированию отчетности для адаптации агрегируемых данных к существующим процессам управления информационной безопасностью и аудита.

- Хранение данных: применение долговременного хранилища данных в историческом порядке для корреляции данных по времени и для обеспечения трансформируемости. Долговременное хранение данных критично для проведения компьютерно-технических экспертиз, поскольку расследование сетевого инцидента вряд ли будет проводиться в сам момент нарушения.

- Экспертный анализ: возможность поиска по множеству журналов на различных узлах; может выполняться в рамках программно-технической экспертизы.Агрегация данных: управление журналами данных; данные собираются из различных источников: сетевые устройства и сервисы, датчики систем безопасности, серверы, базы данных, приложения; обеспечивается консолидация данных с целью поиска критических событий.

Угрозы

- Более 200 различных семейств вредоносного ПО, используемого для целенаправленных атак (APT).

- Более 1100 постоянно работающих центров управления вредоносным ПО.

- Около 20000 постоянно работающих доменов, используемых для распространения вредоносного ПО.

- Фрагментация и диверсификация атак APT-групп.

Цели создания системы

Задачи, которые решает система

- Оперативное обнаружение, реагирование и контроль обработки инцидентов ИБ.

- Возможность оперативного контроля состояния ИБ для высшего руководства компании.

- Создание единого центра мониторинга ИБ компании.

- Определение прав, обязанностей и разграничение зон ответственности персонала компании в области управления инцидентами ИБ.

- Мониторинг соответствия отраслевым стандартам: PCI DSS, IT Governance, NERC CIP и другим.

Решения

SIEM-системы существуют уже почти 10 лет, однако их активное продвижение началось лишь в последние годы. Причин множество: от возросшего количества актуальных угроз до желания быть в тренде. Тем не менее, можно с уверенностью утверждать, что идея SIEM оказалась весьма востребованной. Ведь первоначальная конкурентная борьба множества независимых игроков, с течением времени, и спустя череду поглощений, не только не утихла, но и перешла на новый уровень знаний и бюджетов.

Компанией Gartner был опубликован Magic Quadrant for Security Information and Event Management (SIEM), в рамках которого решения 4х производителей портфеля компании Softprom by ERC были признаны как рекомендуемые.Решения McAfee в этом году вновь доказали свое лидерство и заняли позицию в квадрате Leader.Gartner оценил комплексное решение для обнаружения и исследования Rapid7 InsightIDR, которое объединяет аналитику поведения пользователя, обнаружение конечных точек и визуальный поиск журналов, и присвоил решению самую высокую позицию в квадрате визионеров. Лидерами рынка как и в прошлых годах остаются IBM и Splunk.

Российский рынок традиционно отличается от мирового. В первую очередь резким доминированием HP ArcSight и относительно невысокой долей остальных лидеров из квадранта Gartner.Из лидеров мирового рынка в России хорошо представлены следующие:

- IBM QRadar SIEM

- HP ArcSight

- McAfee NitroSecurity

- Symanteс SSIM

- Splunk

- «НПО «Эшелон» КОМРАД

- OSSIM

IBM QRadar SIEM

IBM Security QRadar SIEM регистрирует события с тысяч конечных устройств и приложений, распределенных в сети. Эта система выполняет мгновенную нормализацию и выявляет связь между действиями над необработанными данными, чтобы отличить реальные угрозы от ложных срабатываний.

Преимущества IBM Security QRadar SIEM:

- Обнаружение неправильного использования приложений, внутреннего мошенничества и современных небольших угроз, которые можно не заметить среди миллионов событий.

- Выполнение мгновенной нормализации событий и сопоставление их с другими данными, полученными в результате обнаружения угроз, создания отчетов о соответствии требованиям и проведения аудита.

- Сокращение числа событий и потоков с миллиардов до небольшого количества реальных нарушений и определение приоритетов для них в соответствии с угрозой для бизнеса.

- Использование опционального ПО IBM Security X-Force Threat Intelligence для определения действий, связанных с подозрительными IP-адресами, например, при подозрении во вредоносной активности.

- Дополнение в виде устройств IBM Security QRadar QFlow и IBM Security QRadar VFlow Collector для получения глубокого понимания и лучшего отображения приложений (например, приложений, управляющих ресурсами предприятия), баз данных, продуктов для совместной работы и социальных сетей с помощью анализа сетевых потоков на уровне 7.

- Выполнение объединенного поиска в больших распределенных средах.

- Автоматическое обнаружение большинства источников предоставляющих журналы и мониторинг сетевых потоков для поиска и классификации компьютеров и серверов, отслеживание приложений, протоколов, служб и портов, которые они используют для существенной экономии времени.

HP ArcSight

Основой продуктовой линейки HP ArcSight является комплексное решение HP ArcSight Security Intelligence.

Решения HP ArcSight Security Intelligence включают в себя следующие продукты:

- HP ArcSight Logger — обеспечивает сбор и фильтрацию событий;

- HP ArcSight Threat Response — обеспечивает моментальную реакцию на инциденты путем анализа информации от HP ArcSight ESM, локализацию проблемы и применение ответных мер реагирования;

- HP ArcSight Configuration Management — позволяет провести конфигурацию сетевого оборудования и настроек безопасности.

- HP ArcSight Fraud Detection —решение для выявления и предотвращения мошенничества в области интернет-банкинга и банковских (пластиковых) карт.

- В состав поставки также может входить уникальный агент FlexConnector, позволяющий осуществлять интеграцию с любым типом приложения.

- Лог-менеджмент

- Инцидент-менеджмент

- Корреляция

- Оповещение об инцидентах

- Возможность установки на сервер виртуализации

- Предустановленный контент

- Возможность установки модуля выявления поведенческих моделей и закономерностей Threat Detector

- Дополнительные пакеты по контролю выполнения требований международных стандартов

- Модуль контроля действий пользователей IdentityView

- Выявление мошеннических операций (Fraud Detection)

McAfee NitroSecurity

В основе SIEM-системы от McAfee лежит решение Enterprise Security Manager, которое осуществляет сбор, корреляцию, оценку и распределение приоритетов событий безопасности. Являясь частью архитектуры Security Connected, решение McAfee Enterprise Security Manager тесно интегрировано с программным обеспечением McAfee ePolicy Orchestrator (McAfee ePO), решением McAfee Risk Advisor, и технологией Global Threat Intelligence, обеспечивая контекст, необходимый для автономного и гибкого управления угрозами безопасности.

Состав и возможности решения:

- McAfee Enterprise Security Manager.

- Технология McAfee Global Threat Intelligence for Enterprise Security Manager (ESM), предназначенная для работы с «большими данными в сфере безопасности», позволяет использовать результаты работы McAfee Labs непосредственно для мониторинга безопасности.

- McAfee Enterprise Log Manager автоматизирует управление всеми типами журналов и их анализ, включая журналы событий Windows, журналы баз данных, журналы приложений и системные журналы (Syslogs).

- McAfee Advanced Correlation Engine выполняет мониторинг данных в режиме реального времени, позволяя одновременно использовать системы корреляции событий как основанные на правилах, так и не использующие правил с целью обнаружения рисков и угроз до их возникновения.

- McAfee Application Data Monitor выполняет дешифрование полного сеанса приложения до Уровня 7, обеспечивая комплексный анализ всей информации — от используемых протоколов и целостности сеанса до непосредственного содержимого приложения, такого как текст электронного письма или вложений к нему. McAfee

- Database Event Monitor for SIEM обеспечивает детальную регистрацию в журнале безопасности транзакций в базах данных.

- McAfee Event Receiver собирает данные событий и журналов сторонних поставщиков.

Symanteс SSIM

Система автоматизации выявления и реагирования на инциденты информационной безопасности контроля перемещения конфиденциальной информации, построенная на базе решения Symantec SIM состоит из следующих компонентов:

- Сервер Symantec SIM

- Объекты наблюдения

- Коллекторы

- Агенты

- Symantec Global Intelligence Network.

Symantec Global Intelligence Network – глобальная сеть, использующая ловушки для обнаружения злонамеренной активности. Большое внимание уделяется анализу нетрадиционной активности по различным портам/протоколам. Исследуются приложения, использующие эти порты/протоколы, проверяется, не появлялись ли новые уязвимости в этих приложениях, анализируется вероятность использования приложений в злонамеренных целях. Также создается статистика наиболее атакующих и атакуемых систем. Вся эта информация перерабатывается в правила и используется в Symantec SIM при анализе и корреляции событий.

- Централизованный сбор, хранение, анализ журналов безопасности

- Обнаружение инцидентов в режиме реального времени

- Определение приоритетов инцидентов

- Автоматизация контроля над процессом исправления инцидентов

- Создание отчетов о соблюдении нормативных требований и аудите

Splunk

- Сбор данных из удалённых источников с помощью модуля Splunk Forwarder

- Корреляция сложных событий, охватывающих множество разнородных источников данных в среде.

- Масштабирование для сбора и индексации сотен терабайтов данных в день

- Возможность комбинирования данных из традиционных реляционных БД и Hadoop для последующего анализа.

- Ролевая модель доступа к данным.

- Возможность создавать собственные приложения. Можно создавать панели (dashboard'ы), из которых формировать свое собственное Splunk-приложение. У Splunk есть магазин приложений (хотя большинство из них бесплатны), где есть море уже готовых конфигураций для анализа популярных систем, например, UNIX syslog, логи Apache, Microsoft Exchange и т.д.

КОМРАД от «НПО «Эшелон»

SIEM-система, разработка российской компании ЗАО «НПО «Эшелон». Предназначена для оперативного оповещения и реагирования на внутренние и внешние угрозы безопасности автоматизированных систем, а также контроля выполнения требований по безопасности информации.

Выводы

Выводы SIEM — это система не только для ИБ. Ошибки и сбои в операционных системах, сетевом оборудовании, ПО — информацию обо всем об этом сотрудники IТ-отдела могут почерпнуть в SIEM. IТ-отделу также хочется узнавать о возникающих инцидентах не по звонку пользователей, а заранее (тем более, что — как и инциденты ИБ — IТ-инциденты можно предотвратить).

SIEM — весьма непростое решение для процесса управления журналами, к тому же достаточно дорогостоящее для внедрения в малом и среднем бизнесе. Для его эксплуатации вам необходимо иметь как минимум одного квалифицированного сотрудника, который будет обеспечивать контроль непрерывности сбора событий, управлять правилами корреляции, корректировать и обновлять их с появлением новых угроз и в соответствии с изменениями в инфраструктуре. Установка SIEM в качестве «черного ящика» с активацией всех предустановленных правил корреляции без надлежащего контроля и управления приведет к растрате бюджета.

Однако при успешном внедрении вы получите:

- Корреляцию и оценку влияния IТ- и ИБ-событий и процессов на бизнес

- SOC с анализом ситуации в инфраструктуре в режиме реального времени

- Автоматизацию процессов обнаружения угроз и аномалий

- Автоматизацию процессов регистрации и контроля инцидентов

- Аудит политик и стандартов соответствия, контроль и отчетность

- Задокументированное корректное реагирование на возникающие угрозы ИБ и ИТ в режиме реального времени с приоритизацией в зависимости от влияния угроз на бизнес-процессы

- Возможность расследования инцидентов и аномалий, в том числе произошедших давно

- Доказательную базу для судебных разбирательств

- Отчетность и показатели (KPI, ROI, управление событиями, управление уязвимостями)

Законодательство

В РФ использование SIEM регулируется следующим документом:

"Руководящий документ. Средства вычислительной техники. Межсетевые экраны. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации."

Утверждено решением председателя Государственной технической комиссии при Президенте Российской Федерации от 25 июля 1997 г.

Итак, для технического обеспечения информационной безопасности есть два принципиально разных подхода: превентивный и детективный. Превентивный способ защиты информации направлен на недопущение нарушения состояния информационной безопасности актива, например, блокирование запуска вредоносного файла антивирусом или запрет на входящее несанкционированное подключение межсетевым экраном. Таким образом, угрозы информационной безопасности пресекаются в зародыше - всё направлено на сохранение информации с помощью превентивных (предотвращающих) средств.

Одним из ярких примеров таких обнаруживающих систем является система управления информацией о безопасности и событиями информационной безопасности - SIEM (Security Information and Event Management). Что такое SIEM и зачем она нужна? По сути SIEM - это система, накапливающая в себе все данные (журналы работы или, как говорят спецы, логи) от других средств защиты, умеющая понимать многие «форматы» логов из разных источников - средств защиты, быстро искать нужную информацию в этих логах, долгое время их хранить. Кроме этого, SIEM-система должна уметь выполнять ряд дополнительных действий: осуществлять таксономию (распределять поступающие данные по типам и категориям) и корреляцию (т.е. связывать казалось бы разрозненные события между собой), отправлять уведомления ответственным лицам о выявленных подозрительных событиях в журналах, предоставлять дополнительную информацию по каждому из событий и устройств в сети.

Но как же выглядит работа системы SIEM на практике? Чтобы ответить на эти вопросы, сначала представим себе компанию среднего размера, т.е. с числом сотрудников около 1000, каждый из которых работает за ПК, а важная информация и бизнес-системы хранятся и работают на серверах. В такой компании общее число типов технических систем защиты, как превентивных, так и детектирующих, легко может перевалить за десяток. Давайте перечислим распространенные типы средств защиты информации:

1. Антивирусы предотвращают выполнение вредоносного кода и деятельность вредоносного программного обеспечения на конечных точках (рабочих станциях и серверах), в локальном и веб-трафике, в электронной почте.

2. Средства антиэксплойт защиты позволяют обнаруживать и предотвращать вредоносное воздействие эксплойтов, т.е. программ или набора команд, использующих уязвимости установленного прикладного или системного программного обеспечения.

3. Системы контроля и управления учетными записями осуществляют централизованное управление учетными записями пользователей и администраторов ИТ-систем.

4. Средства предотвращения утечек данных предназначены для защиты от несанкционированной передачи ценной информации в нарушение установленных в компании правил - например, копирование рабочей информации на флешку или отправка на личную почту.

5. Межсетевые экраны (синоним брандмауэра или файерволла) контролируют входящий и исходящий сетевой трафик и в локальной сети, и в интернет. Цель контроля - разрешать нужный трафик легитимным приложениям и запрещать потенциально опасным.

6. Системы обнаружения и/или предотвращения сетевых вторжений предназначены для анализа сетевого трафика и поиска в нем признаков того, что устройство пытаются атаковать через сеть с применением эксплойтов. Как следует из названия, системы обнаружения вторжений только оповещают о возможной атаке, а системы предотвращения вторжений автоматически блокируют подозрительный трафик.

7. «Песочницы», или, по-научному, средства изолированного выполнения программ позволяют запускать подозрительный файл в изолированной виртуальной среде, которая специально предназначена для поиска аномалий или потенциально вредоносного поведения исследуемого файла.

8. Сканеры уязвимостей предназначены для проведения анализа уязвимостей различных ИТ-систем путем получения данных об используемых версиях ПО и сравнением данной информации с каталогами известных уязвимостей, применимых к данным версиям.

9. Системы ресурсов-приманок для злоумышленников (англ. honeypots и honeynets) представляют собой заранее созданные «муляжи» информационных систем, похожих на реальные системы компании, но не содержащих никаких ценных данных. Атакующие, попав в такую ловушку, попробуют применить свой инструментарий для проведения атаки, а в этот момент их действия будут тщательно журналироваться и затем изучаться специалистами по защите информации.

10. Средства управления портативными устройствами (англ. MDM – Mobile Device Management) представляют собой программы для контроля и защиты портативных устройств сотрудников организации. Установив такое средство на своё устройство, сотрудник может получить контролируемый и безопасный удаленный доступ к ИТ-ресурсам организации, например, подключив себе на смартфон рабочую почту.

Разумеется, кроме описанных средств существуют и другие, менее распространенные, такие как системы защиты от DDoS-атак, системы защиты электронной почты, системы криптографической защиты информации, средства контроля баз данных, системы контроля действий пользователей, системы инвентаризации, классификации и учета активов, системы анализа и поиска актуальных угроз, системы защиты облачных сервисов. В следующих публикациях мы поговорим также о системах IRP (Incident Response Platform, платформы реагирования на инциденты информационной безопасности), SOAR (Security Orchestration, Automation and Response, системы управления, автоматизации и реагирования на инциденты), SGRC (Security Governance, Risk-management and Compliance, системы управления информационной безопасностью, рисками и соответствия законодательству).

Но, однако же, вернемся к системам SIEM. После того, как мы увидели, какими многообразными бывают системы защиты в нашей воображаемой компании, давайте подумаем, как можно получить данные со всех таких систем, обработать их и сделать пригодными для того, чтобы они помогли специалисту по ИБ расследовать инцидент информационной безопасности. Иначе говоря, как же работают SIEM системы? Что именно делает SIEM-система, в чем польза от её применения, какие функции выполняет SIEM? Ответим по порядку.Первая задача SIEM - получить данные от источника. Это может быть как «активный» источник, который сам умеет передавать данные в SIEM и ему достаточно указать сетевой адрес приемника, так и «пассивный», к которому SIEM-система должна обратиться сама. Получив от источника данные, SIEM-система преобразует их в единообразный, пригодный для дальнейшего использования формат - это называется нормализацией. Сравним это с большой компанией людей из разных стран: все говорят на своих языках, а SIEM-система всех слушает и нормализует, т.е. переводит всё на английский, чтобы потом можно было просмотреть всю беседу на едином, понятном языке.

Итак, основные задачи SIEM-систем таковы:

1. Получение журналов с разнообразных средств защиты

2. Нормализация полученных данных

3. Таксономия нормализованных данных

4. Корреляция классифицированных событий

5. Создание инцидента, предоставление инструментов для проведения расследования

6. Хранение информации о событиях и инцидентах в течение длительного времени (от 6 месяцев)

7. Быстрый поиск по хранящимся в SIEM данным

Кроме указанного функционала, SIEM-системы могут также оснащаться дополнительными функциями, такими как управление рисками и уязвимостями, инвентаризация ИТ-активов, построение отчетов и диаграмм и т.д. Автоматизированное реагирование на инцидент также можно настроить, для этого используются системы IRP (Incident Response Platform, платформы реагирования на инциденты информационной безопасности), которые могут без участия человека, например, заблокировать взломанную учетную запись или отключить инфицированный ПК от сети.

Читайте также: