Типы компьютерных инцидентов кии

Обновлено: 03.07.2024

Федеральный закон от 26.07.2017 г. № 187-ФЗ "О безопасности критической информационной инфраструктуры Российской Федерации" 1 сформулировал следующее понятие КИИ: это объекты критической информационной инфраструктуры, а также сети электросвязи, используемые для организации взаимодействия таких объектов. Другими словами, КИИ – это совокупность информационных и автоматизированных систем, а также информационно-телекоммуникационных сетей субъектов КИИ и сетей электросвязи, обеспечивающих их взаимодействие.

С точки зрения значимости объекты КИИ подразделяются на два вида – значимые и незначимые. Значимые имеют три категории значимости: максимальная – первая, минимальная – третья. От категории значимости объекта КИИ зависит набор мер по обеспечению безопасности.Опускаясь на прикладной уровень, можно сказать, что КИИ Российской Федерации – это совокупность информационных инфраструктур всех субъектов КИИ (государственные органы, государственные учреждения, организации различных форм собственности и индивидуальные предприниматели). Сказанное означает, что на практике обеспечение безопасности КИИ "опускается" на уровень обеспечения безопасности имеющихся у каждого из субъектов КИИ объектов КИИ. Именно с указанной позиции мы и будем говорить о безопасности КИИ в этой статье.

Дорожная карта по обеспечению безопасности КИИ

Весь процесс обеспечения безопасности КИИ можно представить в виде дорожной карты, изображенной на рис. 1.

Начальным этапом реализации мер является категорирование, т.к. именно на нем субъект КИИ определяет, какие у него есть объекты КИИ.

С точки зрения значимости объекты КИИ подразделяются на два вида – значимые и незначимые. Значимые имеют три категории значимости: максимальная – первая, минимальная – третья. От категории значимости объекта КИИ зависит набор мер по обеспечению безопасности.

Что касается объектов КИИ, не отнесенных к значимым, то для них не требуется построение дополнительной системы безопасности. Состав и содержание мер защиты информации для указанных объектов регламентированы в нормативно-правовых актах, регулирующих вопросы безопасности конкретного вида систем: информационная система персональных данных, автоматизированная система управления, автоматизированная банковская система и т.п.

При этом, помимо требований по обеспечению безопасности значимых объектов КИИ, действующее законодательство предусматривает права и обязанности субъектов КИИ (как владельцев значимых, так и незначимых объектов КИИ), которые закреплены в ст. 9 закона "О безопасности КИИ". Не будем перечислять их в данной статье, т.к. с ними можно подробно ознакомиться в тексте закона, укажем лишь на практические аспекты их реализации.

Реагирование на компьютерные инциденты

С практической точки зрения для выполнения возложенных на субъекта КИИ (владельца как значимых, так и незначимых объектов) ст. 9 закона "О безопасности КИИ" обязанностей необходимо разработать регламент реагирования на компьютерные инциденты (дополнить соответствующим разделом уже имеющийся регламент реагирования на инциденты информационной безопасности), в котором предусмотреть:

- алгоритм действий в случае нарушения функционирования объекта КИИ или безопасности обрабатываемой таким объектом информации;

- порядок информирования ФСБ России и (или) Центрального банка Российской Федерации, организацию взаимодействия с государственной системой обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации (ГосСОПКА) 2 ;

- правила взаимодействия и оказания содействия должностным лицам ФСБ России в ходе расследования инцидента и ликвидации его последствий;

- план действий персонала в случае возникновения компьютерного инцидента, в т.ч. направленных на ликвидацию его последствий.

Кроме того, не лишним будет подготовить план повышения осведомленности и проведения киберучений, примерная структура которого может быть следующей:

- основные мероприятия по подготовке учения;

- очередность и сроки их исполнения;

- ответственные исполнители.

Система безопасности значимого объекта КИИ

В соответствии со ст. 10 закона "О безопасности КИИ", в целях обеспечения безопасности значимого объекта КИИ субъект КИИ создает систему безопасности такого объекта (СБ ЗОКИИ) и реализует ее функционирование.

Целью СБ ЗОКИИ является обеспечение его устойчивой работы. Проект создания СБ ЗОКИИ, как правило, включает в себя несколько этапов.

Этап 1. Планирование

На этом этапе устанавливаются требования, которые необходимо выполнить для обеспечения безопасности каждого ЗОКИИ, и формируется план мероприятий.

Требования к созданию СБ ЗОКИИ установлены приказом ФСТЭК России от 21 декабря 2017 г. № 235, в котором определены состав сил обеспечения информационной безопасности, их структура и функции, требования к ним (рис. 2).

Приказом ФСТЭК России от 25 декабря 2017 г. № 239 утверждены требования по обеспечению безопасности ЗОКИИ. Одним из ключевых и проблемных на практике требований, установленных данным приказом, является моделирование угроз безопасности ЗОКИИ. Однако на сегодняшний день утвержденная методика моделирования угроз и действий нарушителей для объектов КИИ отсутствует.

Приказом ФСТЭК России от 25 декабря 2017 г. № 239 утверждены требования по обеспечению безопасности ЗОКИИ. Одним из ключевых и проблемных на практике требований, установленных данным приказом, является моделирование угроз безопасности ЗОКИИ. Однако на сегодняшний день утвержденная методика по моделированию угроз и действий нарушителей для объектов КИИ отсутствует.

При этом Базовая модель угроз безопасности информации в ключевых системах информационной инфраструктуры, утвержденная ФСТЭК России 18 мая 2007 г., а также Методика определения актуальных угроз безопасности информации в ключевых системах информационной инфраструктуры, утвержденная ФСТЭК России 18 мая 2007 г., могут применяться субъектами КИИ:

- для моделирования угроз безопасности информации на ЗОКИИ;

- до тех пор, пока ФСТЭК России не утверждены аналогичные методические документы по безопасности объектов КИИ.

Приказом ФСТЭК России от 25.12.2017 г. №2 39 (п. 11.1) утверждены требования к содержанию модели угроз для ЗОКИИ, в соответствии с которыми модель угроз безопасности информации должна содержать краткое описание архитектуры значимого объекта, характеристику источников угроз безопасности информации, в т.ч. модель нарушителя, и описание всех угроз безопасности информации, актуальных для значимого объекта.

В качестве исходных данных для анализа угроз безопасности информации должен использоваться банк данных, ведение которого осуществляется ФСТЭК России.

По сути, п. 11.1 приказа ФСТЭК России от 25.12.2017 г. № 239 устанавливает требования и подходы, которыми необходимо руководствоваться при моделировании угроз безопасности ЗОКИИ.

После определения актуальных угроз перед проектированием СБ ЗОКИИ необходимо проведение так называемого диагностического аудита (в общей теории менеджмента более известного как GAP-анализ), целью которого является определение тех мер по защите информации, которые уже приняты в отношении данного объекта КИИ, и тех, которые необходимо будет реализовать в процессе создания СБ ЗОКИИ.

Результатом проведения диагностического аудита будет являться понимание того, какая часть обязательных мер по обеспечению безопасности ЗОКИИ уже реализована, какая требует реализации в процессе создания СБ ЗОКИИ, какая может быть "закрыта" встроенными средствами защиты, а для какой потребуется применение наложенных средств.

По итогам проведенного моделирования угроз, анализа текущего положения дел и формирования требований к СБ ЗОКИИ (на основании категории значимости) подготавливается и утверждается руководителем субъекта КИИ план мероприятий по обеспечению безопасности ЗОКИИ (пп. 29–31 приказа ФСТЭК России от 21 декабря 2017 г. № 235), начало реализации которого означает переход на следующий этап.

Этап 2. Реализация

На данном этапе осуществляется фактическое создание:

- сил СБ ЗОКИИ, то есть формирование структурных подразделений, указанных на рис. 1;

- внедрение организационных и технических мер, реализация плана мероприятий по обеспечению безопасности ЗОКИИ (п. 34 приказа ФСТЭК России от 21 декабря 2017 г. № 235). Состав организационных и технических мер по обеспечению безопасности ЗОКИИ приведен в приложении к приказу ФСТЭК России № 239 от 25 декабря 2017 г.;

- разработка организационно-распорядительных документов, регламентирующих процессы управления информационной безопасностью.

Этап 3. Мониторинг и контроль

Основная цель этого этапа – постоянное наблюдение за функционированием СБ ЗОКИИ, определение существующего положения дел в области обеспечения информационной безопасности и дальнейших действий для улучшения системы защиты информации, т.е. ее совершенствования.

Этап 4. Совершенствование

Созданная система не является статичной и нуждается в систематическом совершенствовании, чтобы противостоять новым угрозам. По результатам мониторинга и контроля в рамках совершенствования осуществляется (при необходимости) корректировка архитектуры объектов КИИ, обновление существующих средств защиты ЗОКИИ, повышение зрелости процессов управления информационной безопасностью и корректировка организационно-распорядительных документов.

Проектный подход

Со времени вступления в законную силу Федерального закона от 26.07.2017 г. № 187-ФЗ "О безопасности критической информационной инфраструктуры Российской Федерации" прошло уже около двух лет, многие субъекты КИИ провели процедуру категорирования и теперь приступают к созданию СБ ЗОКИИ. Исходя из того, что создание СБ ЗОКИИ – это некий проект в области обеспечения безопасности организации, в этой статье и был предложен проектный подход с указанием этапов проекта и некоторых особенностей их реализации.

Состав технических параметров компьютерного инцидента, указываемых при представлении информации в ГосСОПКА, и форматы представления информации о компьютерных инцидентах

Национальный координационный центр по компьютерным инцидентам опубликовал состав технических параметров компьютерного инцидента, указываемых при представлении информации в ГосСОПКА, а также форматы представления информации о компьютерных инцидентах. субъекты критической информационной инфраструктуры (далее – КИИ) и Национальный координационный центр по компьютерным инцидентам (далее – НКЦКИ) осуществляют информационное взаимодействие, в ходе которого субъекты КИИ уведомляют НКЦКИ о компьютерных инцидентах, произошедших на объектах КИИ.

| Форматы представления информации о компьютерных инцидентах (компьютерных атаках, уязвимостях) в государственную систему обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации (далее – ГосСОПКА) в формате JSON доступны по ссылке: |  |

Помимо субъектов КИИ, НКЦКИ организует информационное взаимодействие с владельцами российских информационных ресурсов, а также с уполномоченными органами иностранных государств, международными, международными неправительственными организациями и иностранными организациями, осуществляющими деятельность в области реагирования на компьютерные инциденты (иностранные (международные) организации).

Дополнительно, субъекты КИИ и другие владельцы российских информационных ресурсов имеют право уведомлять НКЦКИ о компьютерных атаках, зафиксированных на принадлежащих им объектах КИИ или других системах, а также уязвимостях в них. В целях унификации сведений, передаваемых в ходе информационного взаимодействия между НКЦКИ и субъектом КИИ, НКЦКИ и владельцами российских информационных ресурсов, НКЦКИ и иностранными (международными) организациями, выделяются следующие базовые категории и типы событий, по которым инициируется такое информационное взаимодействие (таблица 1).

Таблица 1 – Базовые категории и типы событий, по которым инициируется информационное взаимодействие.

Указанные категории и типы событий могут быть направлены в/от НКЦКИ в форме следующих уведомлений:

- «Уведомление о компьютерном инциденте» (направляется субъектом ГосСОПКА в адрес НКЦКИ) (в таблице 2 уточняются категории и типы);

- «Уведомление о признаке компьютерного инцидента» (направляется дежурной службой НКЦКИ в адрес субъекта ГосСОПКА) (в таблице 2 уточняются категории и типы);

- «Уведомление о компьютерной атаке» (направляется субъектом ГосСОПКА в адрес НКЦКИ) (в таблице 3 уточняются категории и типы);

- «Уведомление об уязвимости» (направляется субъектом ГосСОПКА в адрес НКЦКИ) (в таблице 4 уточняются категории и типы);

- «Уведомление о признаке уязвимости» (направляется дежурной службой НКЦКИ в адрес субъекта ГосСОПКА) (в таблице 4 уточняются категории и типы).

Таблица 2 – «Уведомление о компьютерном инциденте» (направляется субъектом ГосСОПКА в адрес НКЦКИ) и «Уведомление о признаке компьютерного инцидента» (направляется дежурной службой НКЦКИ в адрес субъекта ГосСОПКА).

Таблица 3 – «Уведомление о компьютерной атаке» (направляется субъектом ГосСОПКА в адрес НКЦКИ).

Таблица 4 – «Уведомление об уязвимости» (направляется субъектом ГосСОПКА в адрес НКЦКИ) и «Уведомление о признаке уязвимости» (направляется дежурной службой НКЦКИ в адрес субъекта ГосСОПКА).

В зависимости от типа события в любом из перечисленных видов уведомлений должны быть предоставлены технические сведения, которые, как правило, используются в процессе выработки эффективных решений при реагировании на компьютерный инцидент или в процессе локализации компьютерной атаки. Такие технические сведения могут содержать:

-

Текущее состояние и общие характеристики компьютерного инцидента, атаки или уязвимости:

- характер уведомления (должна быть предоставлена информация следующего вида: "Уведомление о компьютерном инциденте", "Уведомление о компьютерной атаке" или "Уведомление об уязвимости"; из НКЦКИ направляется информация следующего вида: "Уведомление о признаке компьютерного инцидента" или "Уведомление о признаке уязвимости");

- категория и тип события (компьютерный инцидент, компьютерная атака или наличие уязвимости) в соответствии с установленным унифицированным перечнем (таблица 1);

- дата и время выявления компьютерного инцидента (признака инцидента), начала компьютерной атаки или выявления уязвимости (признака уязвимости);

- дата и время восстановления штатного режима работы контролируемого информационного ресурса (объекта КИИ) после компьютерного инцидента, окончания компьютерной атаки или устранения уязвимости;

- состояние работ по реагированию на компьютерный инцидент (в зависимости от характера уведомления должна быть предоставлена информация следующего вида: "Меры приняты, инцидент исчерпан", "Проводятся мероприятия по реагированию на инцидент", "Возобновлены мероприятия по реагированию на инцидент", "Меры приняты, атака локализована", "Проводятся мероприятия по локализации компьютерной атаки", "Возобновлены мероприятия по локализации компьютерной атаки", "Меры приняты, уязвимость устранена", "Проводятся мероприятия по устранению уязвимости", "Возобновлены мероприятия по устранению уязвимости");

- оценка последствий компьютерного инцидента или компьютерной атаки (должна быть предоставлена информация следующего вида: "Влияние на конфиденциальность": "Высокое", "Низкое" или "Отсутствует"; "Влияние на целостность": "Высокое", "Низкое" или "Отсутствует"; "Влияние на доступность": "Высокое", "Низкое" или "Отсутствует"; дополнительно может быть предоставлено описание иной формы последствий компьютерного инцидента или компьютерной атаки);

- необходимость привлечения сил ГосСОПКА (должна быть предоставлена информация следующего вида: "Да" или "Нет");

- ограничительный маркер на распространение сведений из данной карточки компьютерной атаки (должна быть предоставлена информация следующего вида: "TLP:WHITE", "TLP:GREEN", "TLP:AMBER" или "TLP:RED"; описание маркера представлено по адресу: https://www.first.org/tlp/; в случае отсутствия в уведомлении ограничительного маркера средствами технической инфраструктуры автоматически будет проставлено значение по-умолчанию "TLP:WHITE");

- регистрационный номер уведомления о компьютерном инциденте (признаке инцидента), компьютерной атаке или уязвимости (признаке уязвимости), который присваивается дежурной службой НКЦКИ;

- связь с другими уведомлениями о компьютерном инциденте, атаке или уязвимости (должен быть предоставлен регистрационный номер уведомления, в котором содержатся связанные с текущим событием сведения, а также тип связи: "Предшествующий инцидент, "Предшествующая атака", "Предшествующая уязвимость", "Дочерний инцидент", "Дублирует сведения об инциденте", "Дублирует сведения об атаке", "Дублирует сведения об уязвимости или недостатках конфигураций").

- наименование контролируемого информационного ресурса (объекта КИИ);

- наличие одной из категорий у объекта КИИ или ее отсутствие (должна быть предоставлена информация следующего вида: "Объект КИИ первой категории значимости", "Объект КИИ второй категории значимости", "Объект КИИ третьей категории значимости", "Объект КИИ без категории значимости" или "Информационный ресурс не является объектом КИИ");

- целевая функция или сфера деятельности, в которой функционирует информационный ресурс (должна быть предоставлена информация следующего вида: "здравоохранение", "наука", "транспорт", "связь", "банковская сфера и иные сферы финансового рынка", "топливно-энергетический комплекс", "атомная энергия", "оборонная промышленность", "ракетно-космическая промышленность", "горнодобывающая промышленность", "металлургическая промышленность", "химическая промышленность" или "другое");

- наличие подключения к сетям электросвязи (должна быть предоставлена информация следующего вида: "Да" или "Нет");

- сведения о месте нахождения или географического местоположения информационного ресурса или объекта КИИ (должна быть предоставлена информация следующего содержания: алфавитно-цифровой геокод страны и его административно-территориальной единицы (для России ISO 3166-2:RU), наименование города, наименование улицы и номер здания);

- наименование субъекта КИИ или владельца информационного ресурса, на котором выявлен компьютерный инцидент, компьютерная атака или уязвимость;

- наименование субъекта, сообщившего о компьютерном инциденте.

- IPv4-адрес (маршрутизируемый) источника вредоносной активности;

- IPv6-адрес (маршрутизируемый) источника вредоносной активности;

- подсеть маршрутизируемых сетевых адресов (в формате CIDR), в которой размещаются источники вредоносной активности;

- доменное имя, ассоциированное с источником вредоносной активности;

- URI-адрес источника вредоносной активности;

- email-адрес источника вредоносной активности;

- номер подставной Автономной системы (ASN);

- сведения о модулях ВПО (должна быть предоставлена информация следующего содержания: значение хеш-суммы вредоносного модуля, вердикт антивирусного средства и наименование соответствующего антивирусного средства (в случае положительной сработки)).

- категория уязвимого продукта (должна быть предоставлена информация следующего вида: "Операционные системы Microsoft и их компоненты", "Unix-подобные операционные системы и их компоненты", "Серверное программное обеспечение и его компоненты", "Прикладное программное обеспечение", "Компоненты рабочих станций и серверных платформ", "Телекоммуникационное оборудование", "Средства защиты информации", "Периферийное оборудование", "Промышленное программно-аппаратное оборудование", "Мобильные платформы", "IoT-устройства", "Программное и аппаратное обеспечение в сфере здравоохранение", "Программное и аппаратное обеспечение в сфере науки", "Программное и аппаратное обеспечение в сфере транспорта", "Программное и аппаратное обеспечение в сфере связи", "Программное и аппаратное обеспечение в сфере энергетики", "Программное и аппаратное обеспечение в банковской сфере и иных финансовых сферах", "Программное и аппаратное обеспечение в топливно-энергетическом комплексе", "Программное и аппаратное обеспечение в области атомной энергии", "Программное и аппаратное обеспечение в оборонной промышленности", "Программное и аппаратное обеспечение в ракетно-космической промышленности", "Программное и аппаратное обеспечение в горнодобывающей промышленности", "Программное и аппаратное обеспечение в металлургической промышленности", "Программное и аппаратное обеспечение в сфере химической промышленности");

- наименование и версия (диапазон версий) уязвимого продукта;

- идентификатор уязвимости в какой-либо из систем описания уязвимостей (БДУ ФСТЭК, MITRE и т.п.).

- ФИО контактного лица;

- полномочия контактного лица (должность или роль);

- контактный телефон;

- адрес электронной почты.

- дата и время регистрации уведомления о компьютерном инциденте (признаке инцидента), атаке или уязвимости (признаке уязвимости) (автоматически фиксируется в технической инфраструктуре НКЦКИ);

- дата и время последнего изменения сведений в уведомлении о компьютерном инциденте (признаке инцидента), атаке или уязвимости (признаке уязвимости) (автоматически фиксируется в технической инфраструктуре НКЦКИ);

- технический идентификатор уведомления, автоматически генерируемый в технической инфраструктуре НКЦКИ.

- уполномоченные органы иностранных государств, осуществляющие деятельность в области реагирования на компьютерные инциденты;

- иностранные организации, осуществляющие деятельность в области реагирования на компьютерные инциденты;

- международные организации, осуществляющие деятельность в области реагирования на компьютерные инциденты;

- международные неправительственные организации, осуществляющие деятельность в области реагирования на компьютерные инциденты.

С такими иностранными (международными) организациями субъекты КИИ должны взаимодействовать через НКЦКИ, за исключением случаев, когда прямой обмен между субъектом КИИ и такой организацией предусмотрен международным договором Российской Федерации.

Под категорию «Обращение в иностранную (международную) организацию» не подпадают те уведомления со сведениями о компьютерных инцидентах, которые субъект КИИ направляет в какую-либо внешнюю управляющую структуру (вышестоящую иностранную организацию) в рамках ведения общей экономической и хозяйственной деятельности.

Таким образом, субъект КИИ должен определиться с характером уведомления (инцидент, атака, уязвимость) в иностранную (международную) организацию, предоставить имеющиеся в его распоряжении технические сведения и дополнительно указать:

- страну и реквизиты организации, в которую должно быть направлено «Обращение в иностранную (международную) организацию» (в свободной форме, типа поля «Комментарий»);

- основание и цель отправки уведомления об инциденте/атаке/уязвимости в иностранную (международную) организацию.

НКЦКИ со своей стороны будет в установленные приказом сроки рассматривать такие обращения и предоставлять субъекту КИИ информацию следующего характера:

- статус рассмотрения («Принято на рассмотрение», «Отклонено с комментарием:», «Направлено адресату»);

- журнал взаимодействия с иностранной (международной) организацией (в формате чата: «вопрос-ответ», а также с возможным предоставлением файлов).

Прежде чем приступить к категорированию объектов КИИ, нужно определиться с основными понятиями, которые разъясняются в Федеральном законе от 26.07.2017 № 187-ФЗ «О безопасности критической информационной инфраструктуры Российской Федерации»:

Исходя из этих определений, появляется ясность, что такое КИИ, что является «объектом КИИ», а что «субъектом», и в каких именно отраслях функционируют объекты и субъекты КИИ.

ИС – совокупность содержащейся в базах данных информации и обеспечивающих ее обработку информационных технологий и технических средств.

ИТС – технологическая система, предназначенная для передачи по линиям связи информации, доступ к которой осуществляется с использованием средств вычислительной техники.

АСУ – комплекс программных и программно-аппаратных средств, предназначенных для контроля за технологическим и (или) производственным оборудованием (исполнительными устройствами) и производимыми ими процессами, а также для управления такими оборудованием и процессами.

Какие же объекты КИИ подлежат категорированию? На этот вопрос есть ответ в Постановлении Правительства РФ от 08.02.2018 № 127 «Об утверждении Правил категорирования объектов критической информационной инфраструктуры, а также перечня показателей критериев значимости объектов критической информационной инфраструктуры Российской Федерации и их значений» (ПП №127). В данном постановлении четко определено:

«Категорированию подлежат объекты критической информационной инфраструктуры, которые обеспечивают управленческие, технологические, производственные, финансово-экономические и (или) иные процессы в рамках выполнения функций (полномочий) или осуществления видов деятельности субъектов критической информационной инфраструктуры».

Прежде чем перейти непосредственно к детальному разбору методики категорирования объектов КИИ (согласно ПП №127) советуем Вам внимательно изучить наши предыдущие статьи по данной теме:

Там вы найдете полный перечень базовых понятий по КИИ, основные НПА в этой сфере и образцы документов, а также описание этапов работ по категорированию КИИ. В этой статье мы не будем повторять материал из наших предыдущих публикаций, а сразу перейдем к разъяснению, как именно работать с Постановлением Правительства РФ от 08.02.2018 № 127.

КАТЕГОРИРОВАНИЕ ОБЪЕКТОВ КИИ: РАБОЧИЙ АЛГОРИТМ

Если вы не специалист в области ИБ и комплаенса (compliance), то просто прочитав ПП №127, вам будет непросто самостоятельно выполнить работы в области категорирования объектов КИИ, поэтому лучше обратиться за консультацией к профессионалам, а также желательно изучить практические рекомендации по этому вопросу.

Первое, что нужно сделать – это составить для себя алгоритм категорирования объектов КИИ:

- Отвечаем на вопрос, является ли наша организация субъектом КИИ (согласно № 187-ФЗ, см. выше, определены конкретные отрасли).

- Определяем все процессы в нашей организации и составляем их полный перечень (процессы могут быть управленческие, технологические, финансово-экономические, производственные и т.д.).

- Выявляем из всех процессов именно критические процессы.

- Выделяем объекты, которые обрабатывают информацию, необходимую для обеспечения выполнения критических процессов и (или) осуществляют управление, контроль или мониторинг критических процессов.

- Смотрим ПП №127 и оцениваем, исходя из перечня показателей критериев значимости и учитывая дополнительные исходные данные, к какой категории относятся объекты КИИ.

- Готовим Акт категорирования объектов КИИ для отправки во ФСТЭК.

Для того чтобы было понятно, как выполнять работы на этапе 5, расскажем подробней про показатели критериев значимости (они есть в таблицах ПП №127).

ПЕРЕЧЕНЬ ПОКАЗАТЕЛЕЙ КРИТЕРИЕВ ЗНАЧИМОСТИ

- Социальная

- Политическая

- Экономическая

- Экологическая

- Значимость для обеспечения обороны страны, безопасности государства и правопорядка.

Исходя из нормативных документов, организации (субъекты КИИ) будут сами составлять перечень процессов (управленческие, технологические, финансово-экономические, производственные и др. процессы) и сами оценивать их критичность. Таким образом, количество объектов КИИ, которые войдут в перечень, зависит от решения самих организаций.

Важное примечание: может получиться так, что у субъекта КИИ вообще не будет объектов КИИ, подлежащих категорированию (т.е. они будут обозначены, как «без категории»). Однако надо учитывать, что «Перечень объектов КИИ» согласовывается с отраслевым регулятором (например, с Министерством энергетики, Банком России и пр.) и перечень объектов КИИ отправляется во ФСТЭК.

Какие именно исходные данные понадобятся для категорирования объектов КИИ, можно посмотреть здесь: Этап 5. Сбор исходных данных для категорирования объектов КИИ.

КАКАЯ ИНФОРМАЦИЯ ПОНАДОБИТСЯ ДЛЯ ПОДАЧИ ВО ФСТЭК?

- Сведения о субъекте КИИ;

- Сведения об объекте КИИ;

- Сведения о взаимодействии объекта КИИ и сетей электросвязи;

- Сведения о лице, эксплуатирующем объект КИИ;

- Сведения о ИС, ИТС, АСУ;

- Анализ угроз и категории нарушителей;

- Оценка возможных последствий инцидента;

- Акт категорирования объектов КИИ.

КАК ОПРЕДЕЛИТЬСЯ ПО СРОКАМ?

- Максимальный срок категорирования не должен превышать одного года со дня утверждения субъектом КИИ перечня объектов.

- Перечень объектов КИИ надо подать во ФСТЭК в течение 5 дней после утверждения.

- Акт категорирования объектов КИИ подается в течение 10 дней со дня утверждения Акта.

- Пересмотр категории объекта КИИ проводится не реже 1 раз в 5 лет.

ПРАКТИЧЕСКИЕ ПРИМЕРЫ ПО КОНКРЕТНЫМ ОТРАСЛЯМ И ОРГАНИЗАЦИЯМ

Изучив НПА и алгоритм категорирования объектов КИИ (см. выше) можно непосредственно приступить к практике. Здесь хотелось бы дать ряд советов и показать практические кейсы для организаций финансовой и банковской сферы.

Изначально решаем вопрос: «Является ли наша организация субъектом КИИ»? В определении субъектов КИИ указаны организации финансовой и банковской сферы. Любой ли банк является субъектом КИИ? Если внимательно изучить таблицу в ПП №127 в части экономических критериев значимости, то напрашивается следующие выводы о том, что субъектами КИИ могут быть:

- Системно значимые кредитные организации (см. перечень ЦБ РФ, это 11 организаций);

- Финансовые организации с участием государства;

- Системно значимые инфраструктурные организации финансового рынка (например, депозитарии);

- Операторы услуг платежной инфраструктуры системно и (или) социально значимых ПС.

Это говорит о том, что не каждый банк или финансовая структура вообще подпадает под законодательство о КИИ. Надо помнить, что категорируем мы не субъект, а объект КИИ, для каждого объекта КИИ будет присвоена своя категория, оценку последствий инцидента надо делать для каждого объекта.

Формирование комиссии:

На начальном этапе нужно сформировать комиссию. Подробнее об этом можно прочитать по ссылке: Этап 1. Создание комиссии по категорированию объектов КИИ (там же и образец «Приказа о создании комиссии по категорированию КИИ»).

Определение процессов:

Затем необходимо определиться с процессами, которые есть в организации, составить их полный перечень. На этом этапе нам не обойтись без помощи специалистов и руководителей различных подразделений. Рассмотрим, как действовать, на примере банка. Как правило, основные виды деятельности организации уже задокументированы, специалисту ИБ надо внимательно изучить учредительные и др. документы (лицензии, сертификаты), для банков опираемся на Федеральный закон от 02.12.1990 N 395-1 «О банках и банковской деятельности» и нормативные документы Центрального Банка РФ.

Виды деятельности банка по Код ОКВЭД 64: «Деятельность по предоставлению финансовых услуг, кроме услуг по страхованию и пенсионному обеспечению». Затем, исходя из видов деятельности, необходимо прописать бизнес-процессы в финансовой организации. Есть различные классификации бизнес-процессов в банковской сфере (в конкретном банке они, как правило, уже задокументированы).

Рассмотрим типовой пример (источник):

Основные бизнес-процессы банка:

- Создание продукта (услуги), представляющего ценность для внешнего клиента.

- Получение добавленной стоимости.

- Получение прибыли, как цель коммерческой деятельности.

Обеспечивающие бизнес-процессы банка:

- Процессы, клиентами которых являются основные процессы.

- Процессы, которые создают и поддерживают инфраструктуру банка.

Управляющие бизнес-процессы банка:

- Процессы, основной целью которых является управление деятельностью банка.

- Процессы, которые обеспечивают развитие банка и регулируют его текущую деятельность.

Рис.1. Бизнес-процессы банка (типовой пример)

Переходим от процессов к критическим процессам:

Для начала ответим на важный вопрос: нарушение (или остановка) каких процессов в банке приведет негативным экономическим последствиям, согласно ПП №127? Т.е. другими словами, в ходе категорирования мы попытаемся решить, попадают ли возможные последствия от компьютерных инцидентов на объекте КИИ (ИС, ИТС, АСУ) в категории значимости (ПП 127).

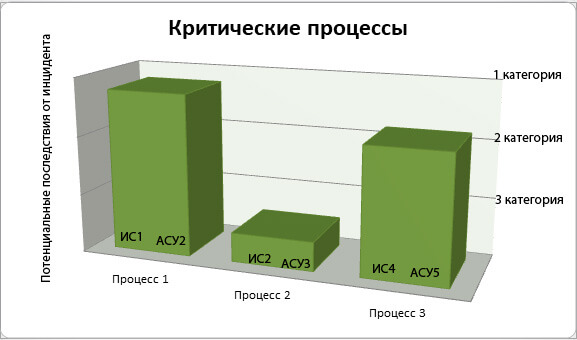

Как выделить из всех процессов именно критические и связать с ними объекты КИИ видно на рис 2. Например, Процесс 2 не критический.

Рис 2. Выявление критических процессов

Далее переходим от процессов к объектам КИИ:

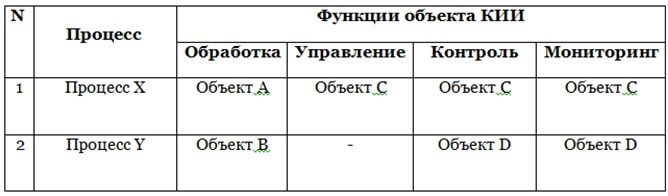

Выделяем объекты КИИ, которые обрабатывают информацию, необходимую для обеспечения выполнения критических процессов, т.е. осуществляют управление, контроль, мониторинг критических процессов.

Для соответствия процессов и объектов можно составить такую простую таблицу:

Таблица 1. Объекты КИИ и процессы

Например, в качестве объектов КИИ в банке есть:

- Система дистанционного банковского обслуживания (СДБО);

- Процессинговая система;

- Антифрод система;

- Автоматизированная банковская система (АБС) и др.

На этом этапе уже можно занести объекты КИИ в «Перечень объектов КИИ».

Принимаем решение о значимости объекта КИИ: перечень объектов у нас есть, также построена взаимосвязь объектов с процессами (Таблица 1).

Далее оцениваем:

- действия нарушителей;

- уязвимости и потенциальные угрозы;

- масштаб возможных последствий (оценим по таблице из ПП 127).

Для этой работы нам потребуется: «Модель угроз», «Модель нарушителя», а также статистика по компьютерным инцидентам. Как правило, в банках есть свои службы ИБ, у которых имеются политики безопасности и др. документы по ИБ, поэтому, думаем, что проблем с такими данными не должно быть. В помощь службам ИБ: методические документы ФСТЭК России и «Основные положения базовой модели угроз и нарушителей безопасности информации» прил. А ГОСТ Р 57580.1-2017.

Как оценивать?

- Нужно рассмотреть потенциальные действия нарушителей в отношении объектов КИИ, также иные источники угроз ИБ (в противном случае, кратко обосновать невозможность реализовать угрозы ИБ нарушителем).

- Провести анализ угроз ИБ и уязвимостей, которые могут привести к возникновению компьютерных инцидентов на объектах КИИ (или обосновать их неактуальность).

- Оценить в соответствии с перечнем показателей критериев значимости масштаб возможных последствий, в случае возникновения компьютерных инцидентов на объектах КИИ, (или кратко обосновать невозможность наступления компьютерных инцидентов).

Для более точной оценки при категорировании объектов КИИ, мы составили небольшой опросник. На вопросы желательно отвечать точно: «да» или «нет».

- Уровень процесса выше нижней границы значения для III категории? (см. рис. 2 для наглядности).

- Масштаб объекта КИИ выше нижней границы значения для III категории?

- Есть ли источники угроз ИБ?

- Существуют ли актуальные угрозы ИБ?

- Возможны ли инциденты ИБ на объекте, например, вследствие целенаправленных компьютерных атак?

- Возможно ли причинение ущерба вследствие инцидентов ИБ?

- Какие возможные последствия от инцидента? Превышает ли их величина нижнюю границу значения показателя для 3 категории?

Таким образом, процесс принятия решения о категорировании объектов КИИ проходит на основании «моделирования угроз». Для финансовых расчетов возможных потерь и убытков согласно табл. ПП 127 п. 8,9,10. желательно привлечь специалистов из экономических подразделений банка.

После проведения категорирования объектов КИИ составляется «Акт категорирования объектов КИИ», который отправляется во ФСТЭК в установленные законом сроки.

В соответствии с п. 14 Правил комиссия по категорированию проводит оценку в соответствии с перечнем показателей критериев значимости масштаба возможных последствий в случае возникновения компьютерных инцидентов на объекте КИИ и присвоение каждому из объектов КИИ одной из категорий значимости либо принимает решение об отсутствии необходимости присвоения им одной из категорий значимости.

Полученные в ходе оценки данные, а также присвоенная категория значимости вносятся в акт категорирования.

Для удобства использования рекомендации по заполнению формы направления сведений, составленной с учетом вышеупомянутых приказов, приводится в Приложении 3.

Раздел "Сведении об объекте критической информационной инфраструктуры" акта категорирования объекта КИИ.

П. 1.1 заполняется на основании балансовой ведомости субъекта КИИ.

П. 1.2 заполняется на основании имеющихся сведений об адресах размещения объекта.

В п. 1.3 для предприятий ТЭК указывается "топливно-энергетический комплекс".

В п. 1.4 указывается назначение объекта.

В п. 1.5 указывается тип объекта. С учетом специфики предприятий ТЭК особое внимание должно уделяться АСУ ТП.

В п. 1.6 указывался архитектура объекта.

Раздел "Сведения о субъекте критической информационной инфраструктуры" акта категорирования объекта КИИ.

Пп. 2.1, 2.2, 2.3 и 2.6 заполняются на основании сведений, представленных из уставных документов и выписки из ЕГРЮЛ.

П. 2.4 и 2.5 заполняется на основании сведений из приказов о назначении соответствующих должностных лиц.

Раздел "Сведения о взаимодействии объекта критической информационной инфраструктуры и сетей электросвязи" акта категорирования объекта КИИ.

В п. 3.1 указывается категория сети связи, используемая объектом КИИ.

П. 3.2 заполняется на основании сведений из договоров на оказание услуг связи, обеспечивающих объект КИИ.

В п. 3.3 указывается цель взаимодействия с сетью связи.

В п. 3.4 указывается способ взаимодействия с сетью связи.

Раздел "Сведения о лице, эксплуатирующем объект критической информационной инфраструктуры" акта категорирования объекта КИИ.

В п. 4.1 указывается наименование юридического лица или фамилия, имя, отчество (при наличии) индивидуального предпринимателя, эксплуатирующего объект КИИ.

В п. 4.2 указывается адрес местонахождения юридического лица или адрес места жительства индивидуального предпринимателя, эксплуатирующего объект КИИ.

В п. 4.3 указывается элемент (компонент) объекта, который эксплуатируется указанным юридическим лицом или индивидуальным предпринимателем.

В п. 4.4 указывается ИНН лица, эксплуатирующего объект и КПП его обособленных подразделений (филиалов, представительств), в которых размещаются сегменты распределенного объекта.

Раздел "Сведения о программных и программно-аппаратных средствах, используемых на объекте критической информационной инфраструктуры" акта категорирования объекта КИИ.

Пп. 5.1 - 5.4 заполняются на основании сведений из балансовой ведомости субъекта КИИ. При описании средств защиты в соответствии с п. 5.4 акта категорирования необходимо исходить из того, что для значимых объектов КИИ рекомендуется использовать сертифицированные средства защиты.

Раздел "Сведения об угрозах безопасности информации и категориях нарушителей в отношении объекта критической информационной инфраструктуры" акта категорирования объекта КИИ.

В п. 6.1 приводится описание нарушителя.

В п. 6.2 указываются угрозы безопасности объекту КИИ.

В случае, если на объекте КИИ имеется разработанная "Модель угроз и нарушителя безопасности информации", в которой рассматриваются все имеющиеся на данный момент угрозы безопасности информации, определенные в банке данных угроз безопасности информации ФСТЭК, следует руководствоваться выводами, сделанными в "Модели угроз и нарушителя безопасности информации" для данного объекта КИИ.

Раздел "Возможные последствия в случае возникновения компьютерных инцидентов" акта категорирования объекта КИИ.

В п. 7.1 указываются типы компьютерных инцидентов, которые могут произойти в результате реализации угроз безопасности информации, в том числе вследствие целенаправленных компьютерных атак.

Раздел "Категория значимости, которая присвоена объекту критической информационной инфраструктуры, или сведения об отсутствии необходимости присвоения одной из категорий значимости, а также сведения о результатах оценки показателей критериев значимости" заполняется следующим образом.

Читайте также: