Удаление старых компьютеров из ad

Обновлено: 05.07.2024

Очистка метаданных контроллера домена в Active Directory

Довольно часто встречаются ситуации, когда контроллер домена оказывается удален без понижения роли, это может быть связано как с ошибками при понижении, так и с физическим выходом из строя, после чего в структуре Active Directiry остается информация (метаданные) несуществующего контроллера, что может приводить к различным ошибкам. Поэтому, если у вас произошла такая ситуация, следует обязательно выполнить очистку связанных с удаленным контроллером метаданных в базе Active Directory.

Для выполнения данной задачи могут быть использованы различные инструменты: оснастки MMC графической оболочки и утилиты командной строки, в данной статье мы рассмотрим оба способа.

Очистка метаданных с помощью средств графического интерфейса

Данный способ доступен начиная с Windows Server 2008 и предполагает использование оснасток MMC либо на самом сервере, либо на компьютере администратора с установленным пакетом RSAT. Для того, чтобы очистить метаданные запустите оснастку Active Directory -- пользователи и компьютеры (dsa.msc) и подключитесь к любому работающему контроллеру домена, при запуске оснастки на самом контроллере это будет сделано автоматически.

Затем раскройте нужный домен и перейдите в контейнер Domain Controllers, выберите контроллер, метаданные которого нужно очистить и выполните для него команду Удалить (через меню правой кнопки мыши).

Подтверждаем удаление, в следующем окне с предупреждением установите флаг Все равно удалить этот контроллер домена. Он постоянно отключен, и его невозможно удалить с помощью мастера удаления и нажмите кнопку Удалить. Будьте внимательны, чтобы по ошибке не удалить действующий контроллер.

Если удаляемый контроллер содержал роли хозяев операций, то они будут переданы оставшимся контроллерам произвольным образом, о чем вы получите еще одно предупреждение. Таким образом вам не потребуется захватывать роли вручную.

После удаления контроллера откроем оснастку Active Directory сайты и службы (dssite.msc), перейдите в контейнер Servers и убедитесь, что контроллер домена, который вы удалили не содержит вложенных объектов NTDS, после чего сам объект контроллера следует удалить.

На этом очистка метаданных для удаленного контроллера домена завершена.

Очистка метаданных с помощью командной строки

Вы также можете очистить метаданные при помощи командной строки, для этого используется утилита ntdsutil, которая автоматически устанавливается на каждом контроллере домена, а также входит в состав пакета RSAT. Все последующие действия нужно выполнять, обладая правами Администратора домена.

Откроем командную строку и наберем в ней:

Все последующие действия будут производиться в контексте этой утилиты. Затем выполним для перехода в режим очистки метаданных:

Теперь соединимся с любым работающим контроллером домена:

В данном контексте наберите:

и вернитесь в режим очистки метаданных:

Теперь перейдем в режим выбора цели:

Первым делом получим список доменов:

В полученном выводе находим номер нужного нам домена, если домен один, то это будет ноль и указываем его в следующей команде:

![]()

Аналогичным образом выберем и укажем сайт:

После чего получим список контроллеров в сайте и выберем нужный из них:

Будьте внимательны, не удалите работающий контроллер домена!

Выбрав необходимый контроллер, вернемся в режим очистки метаданных:

И удалим метаданные контроллера командой:

В окне предупреждения еще раз внимательно изучим всю информацию и подтвердим удаление.

После удаления откройте оснастку Active Directory сайты и службы (dssite.msc) и убедитесь, что удаленный контроллер не содержит вложенных объектов NTDS, после чего его следует удалить.

Также обратите внимание, что роли хозяев операций при этом способе перенесены не будут и их потребуется захватить вручную. Это можно сделать как при помощи ntdsutil, так и с помощью PowerShell.

Учетные записи компьютеров представляют собой устройства, подключенные к AD. Они хранятся в базе данных AD после того, как их подключат к домену. Это необходимо для применения к ним различных GPO и отслеживания их обновлений, если у вас установлен WSUS. И что еще более важно, это нужно для установки безопасной аутентификации для пользователей, входящих в Windows.

Чтобы управлять компьютерами, вам нужны права администратора домена, оператора учетной записи (Account Operators) или делегированные права на OU в котором хранятся компьютеры. Управлять можно с рабочей станции с установленными инструментами RSAT или на контроллере домена.

Как создать учетную запись компьютера в AD

Давайте создадим учетную запись компьютера, используя несколько методов. Эта учетная запись может быть использована для присоединения к ней устройства.

Создание учетной записи компьютера с помощью ADUC

Запустите ADUC (dsa.msc).

Перейдите к OU, в которой вы хотите хранить такие объекты, щелкните правой кнопкой мыши на этой OU -> New-> Computer:

Или вы можете сделать это, нажав на Action -> New -> Computer.

В окне New Object – Computer введите имя компьютера и имя pre Windows 2000 в соответствии с вашей политикой именования. Выберите, какая группа может ввести эту машину в домен и нажмите OK.

Поздравляю учетная запись компьютера создана!

Создание учетной записи компьютера с помощью ADAC

Запустите ADAC(dsac.exe), щелкните правой кнопкой мыши на имени домена, выберите New->Computer. Появится окно Create Computer, где вам нужно ввести имя компьютера, имя NetBIOS, в соответствии с вашей политикой именования. Укажите OU, где вы хотите хранить компьютер, нажав на Change. Вы также можете указать, какая группа может ввести этот компьютер в домен и защитить его от удаления. В конце нажмите OK.

Создание учетной записи компьютера с помощью Cmd.exe

Для этой задачи нам необходимо использовать dsadd.exe. Используйте следующую команду для создания объекта компьютера в Active Directory:

dsadd.exe computer "CN=WKS033,CN=Computers,DC=office,DC=local"

Создание учетной записи компьютера с помощью PowerShell

Используйте следующие строки кода PowerShell для создания учетной записи компьютера с именем "WKS033" в домене office.local.

Import-Module ActiveDirectory

New-ADComputer -Name "WKS033" -sAMAccountName " WKS033" -Path "CN=Computers,DC=office,DC=local"

Как удалить учетную запись компьютера в AD

Важно периодически удалять старые компьютеры из домена, чтобы избежать беспорядка в отчетах WSUS и применения политик GPO. Существует несколько способов добиться этого.

Удаление учетной записи компьютера из AD с помощью ADUC

Запустите ADUC (dsa.msc).

Перейдите в OU, содержащую нужные компьютеры, в меню Action выберите Find. Введите имя компьютера в поле Name и нажмите Find now. В результате поиска, щелкните правой кнопкой мыши на компьютере, который вы хотите удалить и выберете опцию Delete.

Нажмите Yes в окне подтверждения. Если после этого вы получите следующую ошибку:

Снова щелкните на компьютер правой кнопкой мыши, перейдите в Properties -> Object снимите флажок "“Protect object from accidental deletion" и выполните операцию удаления снова.

Удаление учетной записи компьютера из AD с помощью ADAC

Запустите ADAC (dsac.exe). Переключите левую панель в Tree view и выделите нужную OU. Введите имя компьютера в панели Filter и нажмите Enter. Выберите компьютер для удаления в результатах поиска, щелкните его правой кнопкой мыши и выберите Delete. Нажмите Yes для подтверждения.

Щелкните правой кнопкой мыши на учетную запись компьютера ->Properties и снимите флажок " Protect from accidental deletion".

После этого повторите процесс удаления.

Удаление учетной записи компьютера из AD с помощью cmd.exe

Для этой задачи нам понадобится dsrm.exe. Используйте его со следующими параметрами для удаления учетной записи компьютера, в нашем случае это WKS033.

Удаление учетной записи компьютера из AD с помощью Windows PowerShell

Эту задачу также можно легко выполнить с помощью Powershell, вот код для удаления учетной записи компьютера. В нашем примере имя компьютера WKS033

Import-Module ActiveDirectory

Remove-ADComputer -Identity "CN=WKS033,CN=Computers,DC=office,DC=local"

Мы рассмотрим пример корректного удаление роли Active Directory Domain Services для Windows Server 2012 / 2012 R2 / 2016 / 2019.

Процесс полного удаления разобьем на несколько этапов:

Подготовка системы

Если в нашей среде AD не один контроллер домена и мы не хотим удалять сам домен, а только один из его серверов со службой каталогов, стоит выполнить предварительные операции, чтобы минимизировать возможные проблемы.

Перенос ролей контроллера домена

Active Directory насчитывает 5 FSMO ролей, которые отвечают за корректную работу службы каталогов. Смотрим, на каких серверах запущены данные роли с помощью команд в Powershell:

Get-ADForest dmosk.local | ft DomainNamingMaster, SchemaMaster

Get-ADDomain dmosk.local | ft InfrastructureMaster, PDCEmulator, RIDMaster

* где dmosk.local — домен, для которого нужно узнать назначенные роли FSMO.

Если какие-то роли назначены на сервере, который планируется понизить, то необходимо с помощью команды типа:

Move-ADDirectoryServerOperationMasterRole <имя сервера, куда переносим> <название роли>

Проверка состояния AD

На любом из контроллеров домена вводим команду:

Понижение контроллера домена

Первым шагом понизим наш сервер до рядового сервера. Это можно сделать с помощью графического интерфейса, Powershell или командной строки.

Графика

Открываем Диспетчер серверов и переходим в Управление - Удалить роли и компоненты:

Если откроется окно с приветствием, то просто нажимаем Далее (при желании, можно поставить галочку Пропускать эту страницу по умолчанию):

В окне «Выбор целевого сервера» выбираем сервер, для которого мы будем понижать уровень AD:

. и нажимаем Далее.

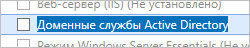

Снимаем галочку Доменные службы Active Directory. откроется окно в котором отобразится список компонентов для удаления — нажимаем Удалить компоненты:

Система вернет ошибку с предупреждением, что сначала нужно понизить AD — кликаем по ссылке Понизить уровень этого контроллера домена:

В следующем окне мы увидим предупреждение о том, что компьютер будет перезагружен и возможность принудительно понизить уровень — просто нажимаем Далее:

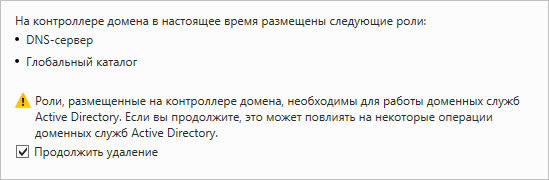

Система отобразит роли AD, которые будут удалены. Ставим галочку Продолжить удаление и нажимаем Далее:

Вводим дважды пароль учетной записи локального администратора, который будет использоваться после понижения до рядового сервера:

Кликаем по Понизить уровень:

Процесс займет какое-то время. После мы увидим «Уровень контроллера домена Active Directory успешно понижен»:

Сервер автоматически будет перезагружен.

Powershell

Открываем консоль Powershell от администратора и вводим:

Система запросит пароль для локальной учетной записи администратора, которая будет использоваться после понижения — задаем новый пароль дважды:

LocalAdministratorPassword: **********

Подтвердить LocalAdministratorPassword: **********

Мы получим предупреждение о перезагрузки сервера. Соглашаемся:

После завершения этой операции сервер будет автоматически перезапущен. Когда вы удалите доменные службы Active

Directory на последнем контроллере домена, этот домен перестанет существовать.

Вы хотите продолжить эту операцию?

[Y] Да - Y [A] Да для всех - A [N] Нет - N [L] Нет для всех - L [S] Приостановить - S [?] Справка

(значением по умолчанию является "Y"): A

Для выполнения команды уйдет некоторое время, после чего сервер уйдет в перезагрузку.

Удаление роли AD DS

После понижения сервера роль, по-прежнему, будет установлена. Для ее удаления мы также можем воспользоваться графической оболочкой или командной строкой.

Графика

В диспетчере серверов кликаем снова по Управление - Удалить роли и компоненты:

Среди серверов выбираем тот, на котором будем удалять роль:

* сервер может быть только один. Тогда выбираем его.

Снимаем галочку Доменные службы Active Directory, в открывшемся окне кликаем по Удалить компоненты:

Галочка для доменных служб будет снята:

. кликаем по Далее несколько раз.

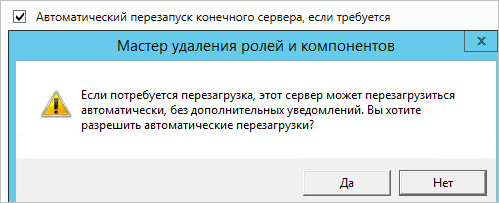

В последнем окне ставим галочку Автоматический перезапуск конечного сервера, если требуется и подтверждаем действие ответом Да:

Роль будет удалена, а сервер отправлен в перезагрузку.

Powershell

Запускаем Powershell от администратора и вводим:

Remove-WindowsFeature -Name AD-Domain-Services

ПРЕДУПРЕЖДЕНИЕ: Чтобы завершить удаление, вам необходимо перезапустить этот сервер.

Вывод сервера из домена

В случае, если у нас есть другие контроллеры домена, наш сервер останется в домене. При необходимости его окончательного вывода из эксплуатации, стоит вывести его из среды AD.

Графика

Открываем свойства системы (команда control system или свойства Компьютера) и кликаем по Изменить параметры:

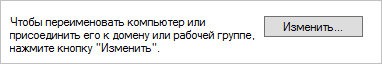

В открывшемся окне нажимаем на Изменить:

И переводим компьютер в рабочую группу:

* в данном примере в группу с названием WORKGROUP.

Система запросит логин и пароль от пользователя Active Directory, у которого есть права на вывод компьютеров из домена — вводим данные.

Если все сделано верно, мы должны увидеть окно:

После перезагружаем сервер или выключаем его.

Powershell

Запускаем Powershell от имени администратора и вводим:

Remove-Computer -UnjoinDomaincredential dmosk\master -PassThru -Verbose

* где dmosk\master — учетная запись в домене с правами вывода компьютеров из AD.

Соглашаемся продолжить, ознакомившись с предупреждением:

Подтверждение

Чтобы войти в систему на этом компьютере после его удаления из домена, вам потребуется пароль учетной записи локального

администратора. Вы хотите продолжить?

[Y] Да - Y [N] Нет - N [S] Приостановить - S [?] Справка (значением по умолчанию является "Y"): Y

Вопросы и ответы

Дополнительные сведения относительно понижения и удаления AD.

1. Как удалить дочерний домен?

Мы должны быть уверены, что в данном домене не осталось важных ресурсов предприятия. После необходимо по очереди удалить все контроллеры домена по данной инструкции. При удалении последнего сервера AD для дочернего домена, будет удален сам дочерний домен из леса.

2. Как понизить режим работы домена?

Данный режим не понизить — это односторонняя операция. Максимум, что можно сделать, это восстановить службу AD из резервной копии, когда режим был нужного уровня.

3. Что делать, если умер основной контроллер домена?

Рассмотрим несколько вариантов:

- Если есть резервная копия, восстанавливаемся из нее.

- Если в среде несколько контроллеров домена, захватываем FSMO-роли (подробнее в инструкции Управление FSMO ролями Active Directory с помощью Powershell) и вручную удаляем уже несуществующий контроллер. После можно поднять новый контроллер, сделав его резервным.

- Хуже, когда нет ни копий, ни второго контроллера. В таком случае, поднимаем новый контроллер, создаем новый лес, домен и переводим все компьютеры в него.

4. Что делать, если контроллер домена возвращает ошибку при понижении?

Самый лучший способ, разобраться с ошибкой, решив проблему, которая ее вызывает. Если это не удалось сделать, принудительно понижаем сервер командой:

Очистка метаданных — это обязательная процедура после принудительного удаления служб домен Active Directory (AD DS). Очистка метаданных выполняется на контроллере домена в домене контроллера домена, который был принудительно удален. Очистка метаданных удаляет данные из AD DS, которые идентифицируют контроллер домена в системе репликации. Очистка метаданных также удаляет подключения репликации файлов (FRS) и распределенная файловая система (DFS) и пытается передавать или захватить роли хозяина операций (также называемых гибкими одиночными главными операциями или FSMO), которые содержит устаревший контроллер домена.

Существует три варианта очистки метаданных сервера.

- Очистка метаданных сервера с помощью средств графического пользовательского интерфейса

- Очистка метаданных сервера с помощью командной строки

- Очистка метаданных сервера с помощью скрипта

если при использовании любого из этих методов для очистки метаданных возникает ошибка "отказано в доступе", убедитесь, что объект компьютера и объект Параметры NTDS для контроллера домена не защищены от случайного удаления. чтобы проверить это, щелкните правой кнопкой мыши объект компьютера или объект NTDS Параметры, выберите пункт свойства, щелкните объекти снимите флажок защитить объект от случайного удаления . В Active Directory "пользователи и компьютеры" откроется вкладка " объект " объекта, если щелкнуть " вид ", а затем " Дополнительные функции".

Очистка метаданных сервера с помощью средств графического пользовательского интерфейса

при использовании средства удаленного администрирования сервера (RSAT) или консоли Active Directory пользователи и компьютеры (Dsa. msc), включенной в Windows Server для удаления учетной записи компьютера контроллера домена из подразделения контроллеров домена (OU), очистка метаданных сервера выполняется автоматически. до Windows Server 2008 необходимо было выполнить отдельную процедуру очистки метаданных.

Можно также использовать консоль сайтов и служб Active Directory (Dssite. msc) для удаления учетной записи компьютера контроллера домена, которая также автоматически завершает очистку метаданных. однако Active Directory сайты и службы удаляют метаданные автоматически только при первом удалении объекта Параметры NTDS под учетной записью компьютера в Dssite. msc.

если вы используете версии Windows Server 2008 или более поздних версий RSAT (Dsa. msc) или Dssite. msc, метаданные можно автоматически очищать для контроллеров домена под управлением более ранних версий Windows операционных систем.

Членство в группах "Администраторы домена" или "эквивалентное" является минимальным требованием для выполнения этих процедур.

Очистка метаданных сервера с помощью Active Directory пользователей и компьютеров

- Откройте оснастку Пользователи и компьютеры Active Directory.

- Если вы определили партнеров репликации при подготовке к этой процедуре и если вы не подключены к партнеру репликации удаленного контроллера домена, чьи метаданные удаляются, щелкните правой кнопкой мыши узел Active Directory пользователи и компьютеры и выберите пункт изменить контроллер домена. Щелкните имя контроллера домена, из которого необходимо удалить метаданные, а затем нажмите кнопку ОК.

- Разверните домен контроллера домена, который был принудительно удален, и выберите пункт контроллеры домена.

- В области сведений щелкните правой кнопкой мыши объект компьютера контроллера домена, метаданные которого необходимо очистить, и выберите команду Удалить.

- В диалоговом окне домен Active Directory службы убедитесь, что отображается имя контроллера домена, который вы хотите удалить, и нажмите кнопку Да , чтобы подтвердить удаление объекта компьютера.

- В диалоговом окне Удаление контроллера домена выберите этот контроллер домена постоянно в автономном режиме, и его нельзя будет понизить с помощью мастер установки доменных служб Active Directory (Dcpromo), а затем нажать кнопку Удалить.

- Если контроллер домена является сервером глобального каталога, в диалоговом окне Удаление контроллера домена нажмите кнопку Да , чтобы продолжить удаление.

- Если контроллер домена в настоящее время содержит одну или несколько ролей хозяина операций, нажмите кнопку ОК , чтобы переместить роль или роли на отображаемый контроллер домена. Этот контроллер домена нельзя изменить. Если вы хотите переместить роль на другой контроллер домена, необходимо переместить роль после завершения процедуры очистки метаданных сервера.

Очистка метаданных сервера с помощью Active Directory сайтов и служб

- Откройте оснастку "Active Directory - сайты и службы".

- Если вы определили партнеров репликации в процессе подготовки к этой процедуре и если вы не подключены к партнеру репликации удаленного контроллера домена, чьи метаданные удаляются, щелкните правой кнопкой мыши Active Directory сайты и службы, а затем выберите пункт изменить контроллер домена. Щелкните имя контроллера домена, из которого необходимо удалить метаданные, а затем нажмите кнопку ОК.

- разверните узел контроллера домена, который был принудительно удален, разверните узел серверы, разверните имя контроллера домена, щелкните правой кнопкой мыши объект NTDS Параметры и выберите команду удалить.

- в диалоговом окне Active Directory сайты и службы нажмите кнопку да , чтобы подтвердить удаление NTDS Параметры.

- В диалоговом окне Удаление контроллера домена выберите этот контроллер домена постоянно в автономном режиме, и его нельзя будет понизить с помощью мастер установки доменных служб Active Directory (Dcpromo), а затем нажать кнопку Удалить.

- Если контроллер домена является сервером глобального каталога, в диалоговом окне Удаление контроллера домена нажмите кнопку Да , чтобы продолжить удаление.

- Если контроллер домена в настоящее время содержит одну или несколько ролей хозяина операций, нажмите кнопку ОК , чтобы переместить роль или роли на отображаемый контроллер домена.

- Щелкните правой кнопкой мыши контроллер домена, который был принудительно удален, и выберите команду Удалить.

- В диалоговом окне домен Active Directory службы нажмите кнопку Да , чтобы подтвердить удаление контроллера домена.

Очистка метаданных сервера с помощью командной строки

В качестве альтернативы можно очистить метаданные с помощью Ntdsutil.exe, программы командной строки, которая автоматически устанавливается на всех контроллерах домена и серверах, на которых установлены службы Active Directory облегченного доступа к каталогам (AD LDS). Ntdsutil.exe также доступна на компьютерах с установленным RSAT.

Очистка метаданных сервера с помощью программы Ntdsutil

Откройте командную строку от имени администратора: в меню Пуск щелкните правой кнопкой мыши пункт Командная строкаи выберите команду Запуск от имени администратора. если отображается диалоговое окно контроль учетных записей пользователей , укажите учетные данные администратора Enterprise, если это необходимо, а затем нажмите кнопку продолжить.

В командной строке введите следующую команду и нажмите клавишу ВВОД:

В командной строке ntdsutil: введите следующую ниже команду, а затем нажмите клавишу ВВОД.

В командной строке metadata cleanup: введите следующую ниже команду, а затем нажмите клавишу ВВОД.

remove selected server <ServerName>

В диалоговом окне Конфигурация удаления серверапросмотрите сведения и предупреждение, а затем нажмите кнопку Да , чтобы удалить объект сервера и метаданные.

В metadata cleanup: ntdsutil: приглашении Введите и нажмите quit клавишу ВВОД.

Чтобы подтвердить удаление контроллера домена, выполните следующие действия.

Откройте оснастку Пользователи и компьютеры Active Directory. В домене удаленного контроллера домена щелкните контроллеры домена. В области сведений не должен отображаться объект для удаляемого контроллера домена.

Откройте Active Directory сайты и службы. перейдите к контейнеру серверы и убедитесь, что объект сервера для контроллера домена, который вы удалили, не содержит объект NTDS Параметры. Если под объектом сервера не отображаются дочерние объекты, можно удалить объект сервера. Если отображается дочерний объект, не удаляйте серверный объект, так как этот объект используется другим приложением.

Читайте также: