Usb ownership что это

Обновлено: 04.07.2024

Контроль использования информации, перемещаемой за периметр локальной сети компании, — одна из главных задач службы информационной безопасности. С каждым годом эта работа все усложняется. Резко возросло число всевозможных USB-накопителей и их объем (диски в 4 Гбайт уже давно не редкость); переносные MP3-плейеры с жестким диском, фотоаппараты, мобильные телефоны — все они имеют большой объем памяти. Рынок таких устройств демонстрирует экспоненциальный рост, при этом размеры устройств становятся все меньше, а производительность и объем переносимых данных — все больше.

Постоянно увеличиваются инвестиции в межсетевые экраны, разрабатываются все новые способы шифрования данных, различные средства и технологии контроля для защиты данных. Однако не стоит забывать, что все эти меры не способны остановить попытки хищения данных со стороны собственных сотрудников, приносящих на работу флэш-диски и скачивающих на них конфиденциальную информацию. Все эти технологии не в состоянии воспрепятствовать обиженным сотрудникам, которые вполне могут использовать USB-устройства для загрузки вредоносной программы в сеть. Именно поэтому и был разработан целый класс программного обеспечения контроля сменных носителей.

В данной статье мы с вами рассмотрим два возможных способа контроля внешних носителей, желательно без покупки дополнительного программного обеспечения.

Начиная с операционной системы Windows Vista, компания Microsoft встраивает в операционные системы возможность управлять использованием внешних запоминающих устройств с помощью локальных (групповых) политик. В данном разделе мы попытаемся разобраться, как управлять внешними устройствами с помощью политик Windows 7.

Для использования режима контроля над применением внешних носителей в Windows 7 администратор должен задействовать групповые (локальные) политики. При помощи групповых политик он может указать конкретные устройства, использование которых на данном компьютере разрешено.

Управление с помощью ID устройства

Каждое устройство, использующее USB-порт, обладает так называемым уникальным цифровым идентификатором. То есть для создания списка разрешенных устройств нам вначале нужно получить идентификаторы (ID) этих устройств.

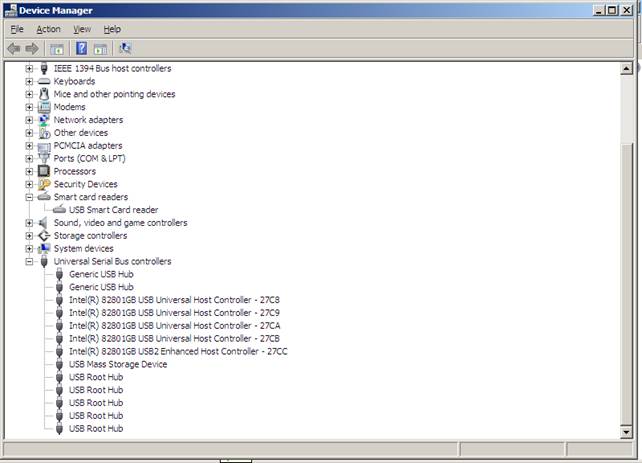

Для получения соответствующего ID устройства подсоедините его к USB-порту, дождитесь, пока система опознает его, и запустите диспетчер устройств Device Manager. В появившемся списке устройств раскройте узел Universal Serial Bus controllers и выберите USB Mass Storage Device. Для вызова контекстного меню нажмите правую клавишу и выберите пункт Properties. Затем выберите Details. В раскрывающемся списке Property укажите пункт Bus relations (см. рис. 1).

Рисунок 1 USB Mass Storage Device Properties

Скопируйте значение параметра в любой текстовый редактор. Вы получите строку типа USBSTORDisk&Ven_WD&Prod_2500BEV_External&Rev_1.04575845323038443536353234&0.

Из полученной строки нужно выделить подстроку 575845323038443536353234 от последнего символа до &. Это и будет искомое имя устройства.

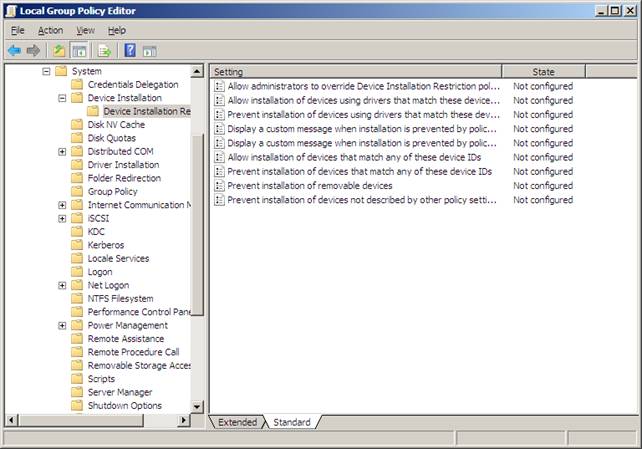

После получения уникального ID устройства можно перейти к настройке групповых политик. Для настройки групповых политик в режиме командной строки запустите команду gpedit.msc. В появившемся окне групповых политик выберите Computer Configuration — Administrative Templates — System — Device Installation (экран 2).

Рисунок 2 Окно групповых политик

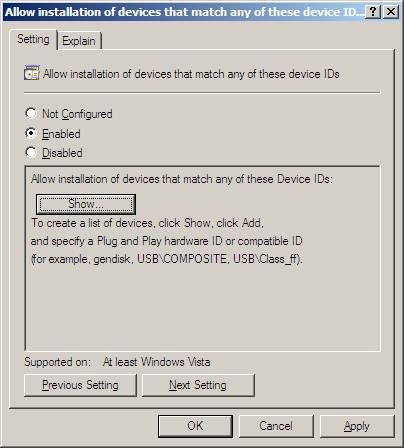

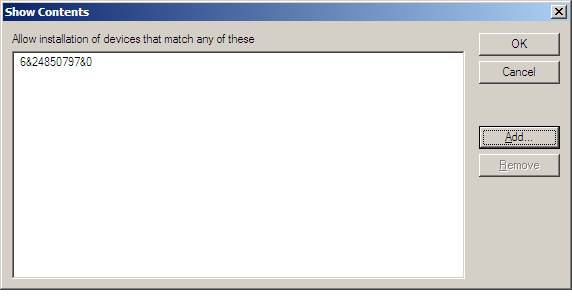

Далее выберите настройку Allow installation of devices that mach any of these device IDs () и, чтобы разрешить установку в открывшемся окне, добавьте или удалите ID устройства (экран 3).

Рисунок 3 ID устройства

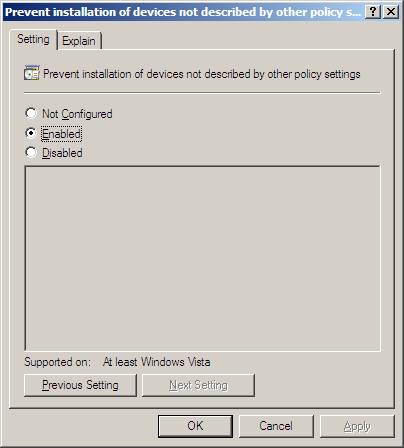

После создания списка разрешенных устройств нужно запретить установку всех остальных, включив настройку Prevent installation of devices not described by other policy settings.

Вместе с тем стоит учесть, что теперь вы сможете запретить установку сменных носителей вообще. Для этого служит правило, приведенное на экране 4.

Рисунок 4 Запретить установку сменных носителей вообще

Данное правило политики препятствует установке сменных устройств. Существующие сменные устройства не смогут при этом обновлять свои драйверы. Данное правило имеет приоритет по отношению к любым другим параметрам настройки политики установки сменных устройств. Для этого правила признаком того, что устройство является сменным, служит драйвер устройства, с которым оно связано.

Вместе с тем администратор может создать «черный» список устройств, которые не могут быть установлены на данном компьютере, включив настройку Prevent installation of devices that match any of these devices IDs.

Однако не стоит забывать, что данный способ запрета внешних устройств будет работать только в домене Windows Server 2008R2 клиентский ПК – Windows 7.

Однако, согласитесь, ведь ваши задачи могут не только требовать чтобы на работе сотрудники работали со строго определенными флешками. Т.е. вполне возможен вариант, когда некоторым вашим сотрудникам необходим доступ к USB-флеш по чтению, некоторым запретить совсем, а некоторым (например, администратору ИБ) – полный доступ.

Для решения данной задачи необходимо применять стороннее программное обеспечение.

Рассмотрим, как решить данную задачу с помощью корпоративного антивирусного программного обеспечения от «Лаборатории Касперского» Kaspersky Work Space Security.

Управление внешними запоминающими устройствами с помощью Kaspersky Endpoint Security 8.

С помощью данного ПО вы можете блокировать устройства по типу (сменные носители, CD/DVD, Wi-Fi, портативные устройства (MTP) и др.) или по типу шины.

Для некоторых из устройств можно явно задать время действия запрета, ввести его для отдельных операций или сделать исключение для некоторых пользователей. Это можно сделать для:

- Съемных дисков

- CD/DVD

- Дискет

- Стримеров

- Жестких дисков

Полностью вы можете отключить:

- модемы

- внешние сетевые адаптеры

- WiFi

- Принтеры

- Устройства чтения смарт-карт

- Мультифункциональные устройства

- Windows CE USB ActiveSync устройства

- Портативные устройства (МТР)

- Bluetooth

Сканеры и устройства для обработки изображений можно отключить только полностью отключив шину по которой они подключаются:

- USB (мышь и клавиатуру заблокировать нельзя)

- FireWire

- Infra-Red

- Serial Port

- Parallel Port

- PCMCIA

Правила для устройств имеют более высокий приоритет. Т.е. если разрешить использование съемных дисков, то настройка USB-шины значения не имеет, флешка блокироваться не будет.

Для флешек, жестких дисков, дискет, CD/DVD можно задать ограничения на использование:

Вместе с тем стоит учесть, что в случае, когда пользователю все же необходимо предоставить пользователю временный доступ к заблокированному устройству, этот доступ можно предоставить.

В случае если пользователь обнаруживает что нужное ему устройство заблокировано, он может сгенерировать, используя локальный интерфейс KES, уникальный ключ и переслать его администратору по электронной почту. В свою очередь администратор, рассмотрев запрос, может выслать пользователю специальный код доступа.

При получении кода доступа пользователь его активирусет.

После этого доступ к выбранному устройству (и только к нему) будет временно открыт на период времени, указанный администратором.

Для того чтобы сформировать запрос, пользователь открывает интерфейс KES на закладке Центр управления

Рисунок 5 Центр управления. Доступ к устройству

В открывшемся окне будут перечислены все устройства, когда-либо получавшие доступ к компьютеру, в том числе заблокированные.

Рисунок 6 Запрос доступа к устройству

Здесь нужно найти то, к которому требуется доступ, выделить его и нажать Получить ключ доступа. Единственный настраиваемый параметр – желаемый период времени. По умолчанию – 24 часа.

Ключ, полученный в виде .acode файла пользователь должен переслать администратору. Администратор на основе полученного ключа .acode генерирует ключ (файл ч расширением .akey ) он пересылается обратно на клиентский ПК. Пользователь в том же окне выбирает кнопку Активировать код доступа и вводит полученный .akey -файл . Перезагрузка не требуется. Устройство доступно сразу же.

Запрет внешних носителей в Windows 8 Consumer Preview

Если вы работаете под управлением Windows 8 Consumer Previev, то для того чтобы разрешить работу лишь с определенными внешними носителями, вам придется провести весь цикл работ аналогично Windows 7.

Т.е. вначале с помощью диспетчера устройств выбрать ID разрешенного устройства (рис.7).

Рисунок 7 Диспетчер устройств

В данном случае выбрать USB Mass Storage Device и нажав правую клавишу на выбранном устройстве из меню выбрать свойства этого устройства (рис.8)

Рисунок 8 USB Mass Storage Device Properties

Выберите в строке Property значение Bus relations и скопируйте его в текстовый редактор. В нашем случае это USBVID_058F&PID_6387&REV_0100

После этого необходимо перейти к настройке с помощью групповых политик.

Для этого наберите в командной строке gpedit.msc

В появившемся окне настройки параметров групповой политики (рис.9) выберите Computer

Configuration — Administrative Templates — System — Device Installation — Device Installation Restrictions

Рисунок 9 Локальный редактор групповой политики

Выберите параметр групповой политики Allow installation of devices that match any of these device IDs (рис.10).

Рисунок 10 Allow installation of devices that match any of these device IDs

Рисунок 11 Device IDs

После того как вы внесете все разрешенные вами накопители в этот список, вы можете запретить установку всех остальных (рис.12)

Рисунок 12 Запретить подключение внешних устройств, явно не описанных в групповой политике.

Рассмотрим дополнительно некоторые параметры групповой политики Windows 8, которые относятся к управлению внешними устройствами

Allow installation of devices using drivers that match these device setup classes

Данный параметр позволяет управлять подключением устройств, руководствуясь не ID устройства а его классом. Т.е. вы можете указать какие классы устройств можно подключать к данному ПК.

Prevent installation of devices using drivers that match these device setup classes

Данный параметр позволяет указать какие устройства (по классам) нельзя подключить к данному ПК.

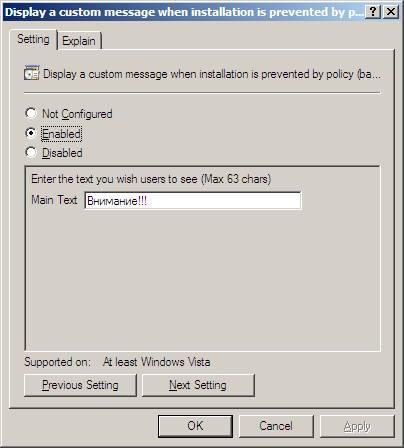

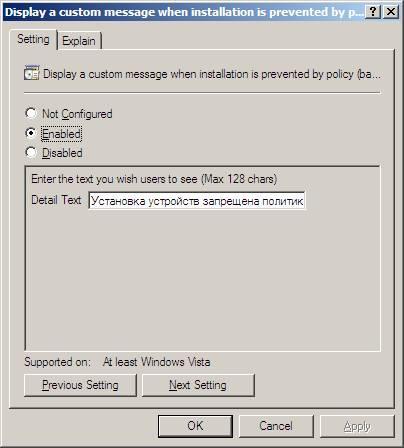

Display a custom message when installation is prevented by a policy setting

Prevent installation of devices that match any of these device IDs Запретить установку устройств со следующими ID.

Вывод

Таким образом, можно сделать вывод, что на сегодня существует масса разнообразного ПО для решения задач, связанных с управлением внешними устройствами. Вам выбирать какое вы захотите использовать. Однако стоит понимать, что данная задача должна быть решена в целях обеспечения безопасности.

Установка только для смелых, кто не боится потерять инфу!

macOS Sierra 10.12 (16A201w) Developer Preview

Краткая поэтапная инструкция по установке 10.12 Sierra.

1. Убеждаемся что процессор поддерживается . Это в связи с тем, что прекращена поддержка процессоров не имеющих инструкции SSE4 в частности Haswell (Как ни странно). Проверяем ( в другой макоси) в терминале вот так: sysctl -a machdep.cpu.features. Или же другим способом

2. Если процессор неподдерживаемый, дальше можно не читать. На сегодняшний день это никак не лечится. Вообще никак.

3. Если все в порядке, скачиваем дистрибутив.

4. Проверяем по списку свою макмодель, под которую косим на установленной системе:

iMac (конца 2009 или новее)

MacBook (12-дюймовый, 2015 года или новее)

MacBook Pro (конец 2010 года или новее)

MacBook Air (конец 2010 или новее)

Mac Mini (начало 2010 или новее)

Mac Pro (начало 2010 или новее)

Если она есть в этом списке, хорошо. Если же нет, вносим свою модель в PlatformSupport.plist дистрибутива. Находится в System\Library\CoreServices\

Копируем его на рабочий стол, открываем в PlistEditor, вносим свою макмодель в SupportedModelProperties, в SupportedBoardIds вносим Board ID ( Берется из раздела SMBIOS конфига Кловера). Измененный PlatformSupport.plist копируем назад в дистрибутив с заменой.

5. Обновляем Кловер до версии 3567. Это обязательно.

6. Берем рабочий конфиг Кловера. Это тоже обязательно. Именно тот конфиг, с которым работает ваша система. В ней все настроено и работает. Копируем FakeSMC.kext в /EFI/EFI/CLOVER/kexts/10.12(создать папку 10.12) или в /EFI/EFI/CLOVER/kexts/Other. Кроме FakeSMC.kext никаких других кекстов не добавляем. Если при установке нет «DSMOS has arrived» перемещаем FakeSMC.kext из папки 10.12 в Other.

7. Добавляем в загрузочные аргументы(бутарги, Boot Arguments) -v debug=0x100 Это тоже обязательно. После успешной установки их можно будет убрать.

8. Определяемся с вариантом установки. Первый вариант делаем флэшку, в терминале sudo /Applications/Install\ 10.12\ Developer\ Preview.app/Contents/Resources/createinstallmedia --volume /Volumes/ИМЯФЛЕШКИ --applicationpath /Applications/Install\ 10.12\ Developer\ Preview.app. Второй вариант копируем Install.APP в программы и запускаем установку прямо из под своей рабочей оси, и обязательно указываем установить на ДРУГОЙ диск.

9. В зависимости от того, какая у вас видеокарта возможны варианты.

Вариант первый Nvidia:

а) Либо пользуемся официальным драйвером, если поддерживает видеокарта и никаких изменений в конфиг Кловера не вносим.

б) Если установка не идет, добавляем в бутаргументы конфига Кловера nv_disable=1, ставим в VESA режиме, первый запуск так же с ключем и установка вебдрайверов, в аргументы nvda_drv=1 и перезагрузка в штатном режиме.

10. Начинаем устанавливать. Процесс аналогичен установке Капитана. Не быстрый. Особенно с флэшки. На этапе графической части установки может понадобиться периодически раз в 5-10 минут шевелить мышкой, чтобы комп не ушел в сон.

11. При успешной установке, заводим сеть, звук и т.д. Но тоже поэтапно.

Установка принципиально не отличается от установки El Capitan.

Обязательно добавляйте в загрузочные аргументы(бутарги, Boot Arguments) -v debug=0x100 для отлова паники.

Если этого сделано не было, вопросы и просьбы о помощи типа:" у меня идет установка, а потом перечеркнутый круг что мне делать?" или "идет установка, а потом перезагрузка, помогите", будут игнорироваться. Помогайте себе сами.

Конфиг (config.plist) Clover в большинстве случаев годится от El Capitan.

Отличительные особенности:

MacBook (12-дюймовый, 2015 года или новее)

MacBook Pro (конец 2010 года или новее)

MacBook Air (конец 2010 или новее)

Mac Mini (начало 2010 или новее)

Mac Pro (начало 2010 или новее)

Если у вас не поддерживаемый мак, лечится внесением своей модели в PlatformSupport.plist(Показано ниже в видео)

2. Копируем FakeSMC.kext и др. в /EFI/EFI/CLOVER/kexts/10.12(создать папку 10.12) или в /EFI/EFI/CLOVER/kexts/Other

Install.APP в программы

Очень рекомендуется, при первой установке, никаких других кекстов в папки 10.12 и Other не копировать.

FakeSMC.kext копируем чистый, без датчиков.

Можно добавить кекст на сеть, хотя из-за него тоже можно словить панику, к тому же это можно сделать после установки.

2.1. Установка поверх или на другой диск - запустить Install.APP

2.2. Для новой установки изготовить флэшку команндой от Apple:

sudo /Applications/Install\ 10.12\ Developer\ Preview.app/Contents/Resources/createinstallmedia --volume /Volumes/ИМЯФЛЕШКИ --applicationpath /Applications/Install\ 10.12\ Developer\ Preview.app

3. Видео

3.1. Nvidia:

а) Либо пользуемся официальным драйвером, если поддерживает видеокарта.

б) Либо добавляем в бутаргументы nv_disable=1, ставим в VESA режиме, первый запуск так же с ключем и установка вебдрайверов, в аргументы nvda_drv=1 и перезагрузка в штатном режиме.

3.2. AMD77xx - легась verge паникует. Пропишите изменения прямо в плист AMDRadeonX4000.kext

ati-personality.pl

4. Звук

4.1. В большинстве случаев достаточно VoodooHDA.kext

Также можно VoddooHDA и HDADisabler положить в папку 10.12, установить префпанель, VoodooHdaSettingsLoader.app - запустить и поставить в "Объекты входа"

Способ правки Пин Конфига.

Откройте VoodooHDA.kext/Contents/Info.plst и подредактируйте секцию NodesToPatch.

Убрать шум в префпанели - InputGain, Monitor или другой т.к. зависит от кодека. Обратите внимание что вы настраиваете, возможно HDMI, переключите на нужный кодек и выберите разъем.

4.2. Кто маскируется под ADI1984B (0x11D4198B) впишите такой патч:

4.3. AplleАLC или паникует или останавливает установку, его если есть удалить.

Или же пробовать этот вариант AplleАLC:

5. Настройки

Установка прог со сторонних источников -

sudo spctl --master-disable

Установка Clover установщиком

Ручная установка

- Идем в терминал, и даем команду "diskutil list", смотрим номер раздела, на который будем устанавливать загрузчик.

В моем случае это раздел EFI на флешке, он же - disk0s1.

- Господа, прошу обратить внимание на то, что у меня схема разделов в примере GUID, и нет ни одного раздела в FAT32 кроме самого EFI. Если же вы решите оставить MBR и отформатировать всю флешку в FAT32 то вам может потребоваться для успешного старта загрузчика сделать раздел активным (этот случай будет рассмотрен ниже).

- Монтируем раздел, на который только что установили загрузочный сектор sudo mkdir /Volumes/EFI/

sudo mount_msdos /dev/diskDsP/ /Volumes/EFI/

Настройка

Добавте дополнительные строчки в секцию ACPI, файла /EFI/config.plist:<key>FixDsdtMask</key>

<string>0xFFFF</string>

Удалите /EFI/ACPI/patched/DSDT.aml если получаете панику ядра.

Все значения масок показыны ниже. Для хорошей работы некоторых патчей нужен патч DTGP (0x0001).

Маски 0x00FF:

0000 0000 0000 0001 = 0x0001 = FIX_DTGP

0000 0000 0000 0010 = 0x0002 = FIX_WARNING

0000 0000 0000 0100 = 0x0004 = FIX_SHUTDOWN

0000 0000 0000 1000 = 0x0008 = FIX_MCHC

0000 0000 0001 0000 = 0x0010 = FIX_HPET

0000 0000 0010 0000 = 0x0020 = FIX_LPC

0000 0000 0100 0000 = 0x0040 = FIX_IPIC

0000 0000 1000 0000 = 0x0080 = FIX_SBUS

Маски 0xFF00:

0000 0001 0000 0000 = 0x0100 = FIX_DISPLAY

0000 0010 0000 0000 = 0x0200 = FIX_IDE

0000 0100 0000 0000 = 0x0400 = FIX_SATA

0000 1000 0000 0000 = 0x0800 = FIX_FIREWIRE

0001 0000 0000 0000 = 0x1000 = FIX_USB

0010 0000 0000 0000 = 0x2000 = FIX_LAN

0100 0000 0000 0000 = 0x4000 = FIX_WIFI

1000 0000 0000 0000 = 0x8000 = FIX_HDA

0000 0000 1111 1111 = 0x00FF = Включение исправления по маске: бит(0)

бит(7).

1111 1111 0000 0000 = 0xFF00 = Включение исправления по маске: бит(8)

бит(15). Нужно включить метод DTGP (0xFF01) в первую очередь.

Сборка Clover

Сборка Clover вручную

/src/edk2/Clover/HFSPlus/X64/HFSPlus.efi

./cbuild.sh -xcode -ia32 -release

Этот скрипт создает Clover32, но он нужен также и для того, чтобы EDK2 сконфигурировалась. Теперь мы эту конфигурацию должны скорректировать.

/src/gmp-5.0.4

mkdir build

cd build

../configure --prefix=/opt/local

make

sudo make install

cd

/src/mpfr-3.1.0

mkdir build

cd build

../configure --prefix=/opt/local --with-gmp=/opt/local

make

sudo make install

cd

/src/mpc-0.9

mkdir build

cd build

../configure --prefix=/opt/local --with-gmp=/opt/local --with-mpfr=/opt/local

make

sudo make install

К несомненным достоинствам подхода, применяемого Microsoft, стоит отнести простоту настройки и использования, интеграцию с Active Directory, а также то, что такой подход не требует установки ПО сторонних производителей.

Перемещение информации через границы охраняемого периметра локальной сети компании является, пожалуй, наибольшей головной болью службы информационной безопасности. С каждым годом эта головная боль только растет, а решение проблемы становится все более и более актуальным. Ведь за последнее время резко увеличилось число всевозможных USB-устройств, которые могут использоваться в качестве накопителей. При этом объем информации, который может быть записан с помощью таких устройств, уже догнал объем винчестеров. Сегодня USB-диски с объемом в 4 Гб уже давно не редкость, объем жестких дисков переносных MP3 плейеров превысил 80Гб, а ведь кроме этого есть еще и фотоаппараты, мобильные телефоны, КПК с большим объемом памяти и т.д. Объем рынка таких устройств показывает экспоненциальный рост: физические размеры все меньше и меньше, а производительность и объем все больше и больше.

Постоянно увеличиваются инвестиции в межсетевые экраны, используются все новые и более надежные алгоритмы шифрования, другие средства и технологии контроля для защиты данных от хищения через Интернет. Однако не стоит забывать, что большинство хищений сегодня происходит по вине собственных сотрудников, которые посредством использования различных типов USB-устройств скачивают конфиденциальную информацию. Все технологии по защите вашей сети от внешних злоумышленников не могут воспрепятствовать обиженным сотрудникам, которые вполне могут использовать USB-устройства для загрузки злонамеренного ПО в сеть компании или для хищения информации из этой сети.

При этом мы прекрасно понимаем, что наибольшую опасность для информационной безопасности будут представлять именно злоумышленники из числа обиженных внутренних сотрудников. Это практически будет сводить к нулю эффективность административных мер по защите информации в этой области.

Все вышеперечисленное привело к тому, что был разработан целый класс программного обеспечения для контроля сменных носителей. Типичными примерами данного ПО являются DeviceLock, которое с 1996 года разрабатывает компания Смарт Лайн Инк (SmartLine Inc), Sanctuary Device Control от люксембургской компании «SecureWave S.A.», ZLock от российской компании ЗАО «СекьюрИТ», GFI EndPointSecurity от мальтийской компании «GFI Software» и многое другое ПО.

Вместе с тем в ближайшее время компания Microsoft представит на рынок серверных операционных систем свою новую серверную платформу Windows Server 2008, в которую будет встроен контроль за использованием сменных носителей на уровне групповых политик как в случае использования отдельного сервера, так и в случае использования домена в составе Windows Server 2008 в качестве доменного контроллера и Windows Vista в качестве рабочих станций.

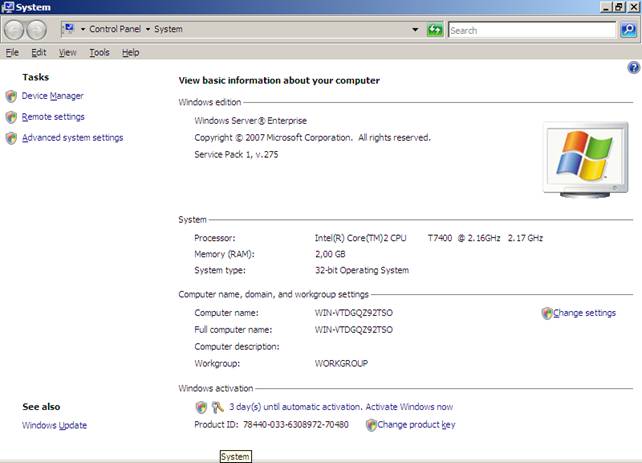

Анализу данного ПО и будет посвящена наша статья. Для написания статьи использовалось программное обеспечение English Windows Server 2008 RC0 Enterprise Datacenter Standardx86.

Установка контроля над использованием сменных носителей в Windows Server 2008

Для использования режима контроля над использованием внешних носителей в Windows Vista администратор должен использовать групповые (локальные) политики. При помощи групповых политик администратор может указать конкретные устройства, использование которых разрешено на данном компьютере. Предположим, что сотруднику приказом выделен флеш-диск А, но из дома он может принести еще флеш-диск В. Средствами групповых политик в Windows Vista можно сделать так, что флеш-диск А работать будет, а при включении флеш-диска В сотрудник получит извещение о том, что он нарушает политику безопасности. Давайте рассмотрим подробнее, как это сделать.

Каждое устройство, использующее USB-порт, обладает так называемым уникальным цифровым идентификатором. То есть, для создания списка разрешенных устройств нам вначале нужно получить так называемые идентификаторы (ID) этих устройств.

Получение ID USB-устройств

Для получения соответствующего идентификатора устройства необходимо подсоединить это устройство к USB-порту, дождаться пока система опознает его, и войти в Drive Manager (для этого нажмите правой клавишей мыши на значке My Computer) и из выпадающего меню выберите пункт Properties. Вы получите картинку, изображенную на рисунке 1.

Рисунок 1 Просмотр сведений о вашем компьютере

Рисунок 2 Device Manager

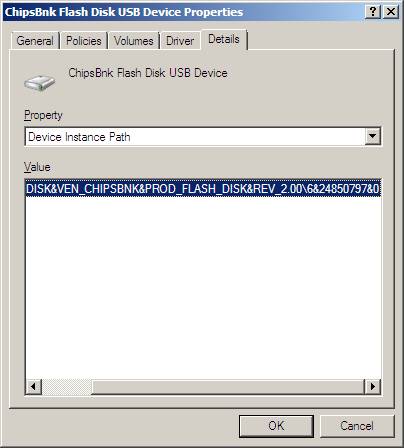

В полученном списке выберите USB Mass Storage Device. Нажмите правую клавишу мыши и в контекстном меню выберите Properties. Потом выберите вкладку Details. Выберите пункт Device Instance Path (рис.3).

Скопируйте значение этого пункта меню в текстовый редактор (например, MS Word).

Вы получите приблизительно такую строку USBSTOR\Disk&Ven_JetFlash&Prod_TS2GJFV30&Rev_8.07\BX1D3DGC&0

Из полученной строки выделите подстроку типа BX1D3DGC (набор символов от последнего символа \ до &) – это и будет искомое ID устройства.

В случае если вы получите строку, подобную USBSTOR\Disk&Ven_ChipsBnk&Prod_Flash_Disk&Rev_2.00\6&1c912e9b&0, то имя устройства будет 6&1c912e9b .

После того, как вы получили уникальный ID устройства, нужно переходить к настройкам групповых политик.

Настройка групповых политик

Все действия, перечисленные ниже, должны проводиться под управлением ученой записи с правами Администратора.

Для настройки локальных политик необходимо запустить режим командной строки из-под учетной записи администратора. Для этого выберите Start-Run-cmd.

В появившемся окне командной строки наберите gpedit.msc.

В появившемся окне редактора групповых политик (Local Group Policy Editor) выберите Administrative Templates-System-Device Installation (рис.4).

Рисунок 4 Ограничения на установку устройства

Далее выберите Allow installation of devices that match any of these device IDs (рис.5).

Рисунок 5 Разрешить установку устройств, соответствующих какому-либо из этих кодов устройств

Для создания соответствующего списка устройств нажмите на кнопку Show. В полученном окне (рис. 6) введите коды разрешенных устройств

Рисунок 6 Разрешить установку устройств, соответствующих какому-либо из этих кодов

В получено окне можно как добавить, так и удалить коды устройств с помощью соответствующих кнопок.

После создания данного списка устройств, необходимо запретить установку устройств, не описанных другими правилами политики. Для этого выберите пункт политики Prevent installation of devices not described by other policy settings (рис.7).

Рисунок 7 Запретить установку устройств, не описанных другими правилами политики

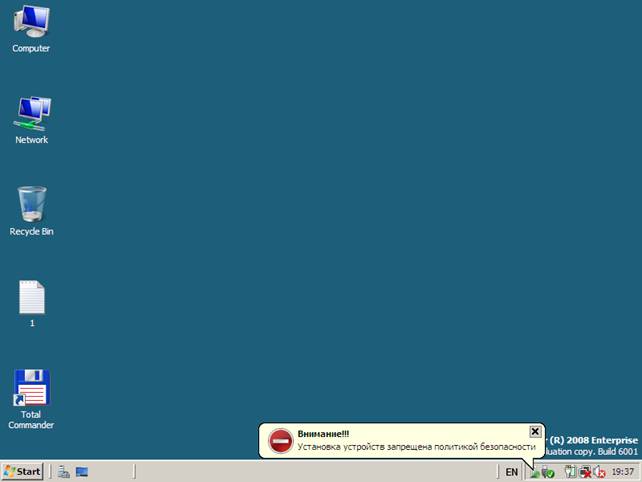

В случае если пользователь все же решит использовать устройство, не описанное в групповой политике, он получит уведомление, заголовок которого вы сможете указать с помощью пункта Display a custom message when installation is prevented by policy setting (рис. 8).

Для окончательного запрета установки устройств выберите пункт Prevent installation of devices not described by other policy setting (Запретить установку устройств, не описанных другими параметрами политики).

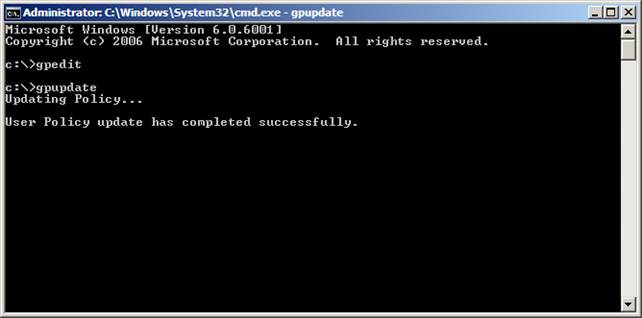

Окончательно параметры, описанные в групповой политике, будут введены в действие после ввода в командной строке команды gpupdate.exe (рис.10).

Рисунок 10 Обновление групповой политики

Рисунок 11 Попытка подключения устройства несанкционированного политикой

К несомненным достоинствам подхода, применяемого Microsoft, стоит отнести простоту настройки и использования, интеграцию с Active Directory, а также то, что такой подход не требует установки ПО сторонних производителей.

Что же касается недостатков, то их, увы, гораздо больше. Данный подход не позволяет контролировать, что же именно пользователь записывает (считывает) с внешнего носителя, так как логи операций записи/считывания просто не ведутся. По способу организации контроля над внешними носителями данное ПО может быть отнесено к ПО контроля за внешними устройствами начального уровня. Однако не стоит забывать и о том, что в данный момент времени не существует другого ПО, способного выполнять аналогичные задачи под управлением Windows Server 2008 и Windows Vista.

С момента приобретения компьютера и до того момента, когда его "начинка" безнадежно устареет и будет нуждаться в замене, проходит, как правило, несколько лет. Поэтому уже через год после покупки нового ПК подавляющее большинство пользователей желает, чтобы компьютер работал быстрее и лучше. Наверняка каждый из посетителей 3dnews.ru мог бы поделиться своими "секретами" быстрой работы своего компьютера. Один возлагает надежды на программы-оптимизаторы системы и экспериментирует с реестром, другой надеется получить прирост производительности при помощи разгона и надежной системы охлаждения, ну а кто-то видит самое очевидное решение этой проблемы в обновлении комплектующих. Все эти способы имеют свои достоинства и свои недостатки и действительно позволяют частично ускорить работу компьютера. Но, как говорится в народной мудрости, "выше головы не прыгнешь". Какие бы методы оптимизации работы системы не использовались, сколько ни разгоняй частоту процессора, наступает момент, когда дальнейшие "танцы с бубном" оказываются бесполезными - предел возможностей ПК достигнут, и ускорить его работу невозможно. Зато можно попытаться по-новому взглянуть на то, что может предложить компьютер сейчас. И не исключено, что апгрейд можно будет отложить на будущее. Для тех, кто желает использовать возможности компьютера по максимуму, важно понять простую истину - нужно не только заниматься разгоном и оптимизацией, но и знать, как именно может использоваться то или иное устройство. Взять, к примеру, обычный USB-порт. Что можно получить, если с помощью специальных утилит использовать его не совсем привычным способом? Об этом пойдет речь ниже.

USB to Ethernet Connector 3.0

Разработчик: Eltima Software

Размер дистрибутива: 4 Мб

Распространение: shareware

Интерфейс: английский Многим должна быть знакома ситуация на работе, когда на несколько рабочих компьютеров приходится один записывающий привод или, например, сканер. Пользователь, которому "повезло" работать за таким компьютером, вместо своих прямых обязанностей постоянно вынужден отвлекаться на просьбы коллег - тому распечатай приказ, этому запиши диск. Еще хуже, если "колхозный" девайс кочует со стола на стол. Обычно такая миграция заканчивается его таинственным исчезновением или поломкой в результате падения. А ведь было бы куда проще, если бы любые подключенные устройства можно было бы делать доступными каждому, кто в этом нуждается! Абсолютно все устройства нельзя сделать общими, но все же кое-что придумать можно. Утилита USB to Ethernet Connector позволяет частично решить проблему единого использования устройств, подключенных через шину USB. На этот последовательный интерфейс передачи данных обычно и подключаются сканеры, внешние жесткие диски, внешние приводы, принтеры, камеры, кардридеры и прочие устройства, которых так на всех не хватает. USB to Ethernet Connector позволяет любому пользователю, который подключен к локальной сети или к интернету, использовать удаленные USB-устройства. Причем работать с ними можно точно так же, как если бы они были подключены напрямую к рабочему, а не к удаленному компьютеру. В отличие от большинства программ-аналогов, которые применяют систему "клиент-сервер" и состоят из двух частей, программа USB to Ethernet Connector использует только один дистрибутив, который необходимо установить как на удаленном ПК, так и на том компьютере, где предполагается дистанционно использовать USB-устройство. После запуска программа выполняет сканирование системы и определяет имеющиеся в наличии USB-порты. Далее USB to Ethernet Connector выводит на экран список обнаруженных хабов и подключенных устройств. Данная утилита позволяет управлять отображением списка подключенных устройств. Пользователь может сортировать выводимые данные по группам, например, только устройства с открытым правом доступа или только подключенные устройства. В окне программы есть две вкладки - на первой (Share local USB devices) отображаются порты и устройства вашего ПК, на второй (Remote USB devices) - устройства удаленного компьютера, к которым открыт доступ. USB to Ethernet Connector работает с устройствами по принципу Plug-and-Play - после того, как для выбранного устройства из списка будет открыт общий доступ любому пользователю локальной сети или интернета, это устройство будет отключено на том компьютере, к которому подключено. Одновременно с этим у пользователей сети появляется возможность подключить на свой компьютер удаленный принтер, сканер и т.д., установить для них драйверы и работать, используя протокол передачи TCP/IP.

С помощью функции поиска, указав имя или IP-адрес удаленного компьютера в поле remote host, можно просмотреть все устройства на данной машине, для которых открыт доступ.

USB to Ethernet Connector позволяет точно указать номер порта, через который будет выполняться передача данных между компьютерами, а также установить пароль для аутентификации при подключении. Для обеспечения конфиденциальности, в программе может использоваться шифрование данных, передаваемых в сети. USB-порты, которые доступны в сети, могут автоматически подключаться при каждой загрузке компьютера. Использовать возможности программы USB to Ethernet Connector можно также и на виртуальной машине, например, VMware. Программа стоит недешево - 3480 рублей, однако эта цена окупается удобством, и справедливости ради, нужно заметить, что цена USB to Ethernet Connector все же ниже стоимости принтера или сканера.

ID USB Lock Key 1.3

Разработчик: Fastlink2 Software

Размер дистрибутива: 1,7 Мб

Распространение: shareware

Интерфейс: английский Разработчики компании Fastlink2 Software предлагают еще одно нестандартное использование USB-порта. На этот раз разъем на корпусе компьютера или хаба монитора может выступить в роли виртуального замка, который "запирает" рабочий компьютер, предотвращая несанкционированный доступ к нему.

При этом получить доступ в систему можно только после того, как введен правильный пароль. Утилита крайне проста в обращении - программа генерирует ключ, который может быть сохранен на любом сменном носителе, например, на USB-диске или карте памяти. Оставляя рабочее место без присмотра, носитель с ключом следует взять с собой, и никто не сможет ни запустить на компьютере приложение, ни воспользоваться уже запущенными программами. При нажатии клавиш CTR+ALT+L операционная система блокируется, экран становится черным, и дальнейшая работа за компьютером будет возможна только после того, как USB-носитель с ключом будет вставлен в порт или карта памяти будет помещена в устройство для считывания. Генерирование ключа программа выполняет случайно. Для одного и того же компьютера можно создавать неограниченное количество ключей, помещая их на разные носители - любой из этих ключей сможет предоставить доступ к системе. Блокирование системы продолжается даже в том случае, если перезагрузить компьютер.

USB Safely Remove 4.0

Разработчик: ООО "Кристал Рич"

Размер дистрибутива: 2,8 Мб

Распространение: shareware

Интерфейс: русский Многие ошибочно предполагают, что для отключения USB-устройств достаточно просто вытянуть из слота флэшку или USB-кабель, соединяющий устройство с компьютером. На самом деле такое "простое" использование интерфейса USB может стать причиной выхода из строя как устройства, которое извлекается, так и самого USB-порта. В стандартном арсенале средств Windows присутствует специальный инструмент для безопасного извлечения USB-устройств. С его помощью перед извлечением устройства из USB-порта, выполняется его полное отключение. Однако эта утилита, как и многие другие стандартные инструменты операционной системы от Microsoft, имеет массу недостатков - от ненаглядного интерфейса до банального отказа в работе при попытке отключить очередное USB-устройство. Утилита USB Safely Remove с успехом справляется с подобной задачей и во всех отношениях превосходит встроенную утилиту для безопасного извлечения USB-устройств. Работать с USB Safely Remove очень удобно - в отличие от стандартного инструмента Windows, который часто показывает одинаковые имена подключенных устройств, данная программа не только присваивает корректные имена, но и дополняет их специальной иконкой, для лучшего визуального восприятия.

Иногда безопасное отключение USB-устройства оказывается невозможным по причине того, что какое-то из установленных приложений вызывает обращение к нему. В этом случае USB Safely Remove предоставляет пользователю несколько вариантов действий. Так, например, утилита может мгновенно определить программу, блокирующую устройство, после чего можно будет завершить ее работу и без проблем отключить устройство.

Можно также вытащить из слота флэшку или другое устройство, предварительно остановив его работу в режиме принудительной остановки "Фopc. Cтoп". Программа USB Safely Remove имеет расширенные возможности работы с кардридерами. Утилита позволяет просматривать содержимое слотов, останавливать только работу карт памяти, не затрагивая при этом работу считывающего устройства. Последнее особенно актуально для владельцев ноутбуков, где имеются встроенные кардридеры, при отключении которых требуется перезагрузка компьютера. Также USB Safely Remove может прятать неиспользуемые буквы дисков. Программа обнаруживает и останавливает такие устройства, как PCMCIA. В ней есть даже возможность останавливать устройства, которые не обнаруживаются обычной утилитой безопасного извлечения, например, Silicon Image SATA устройства. Из прочих особенностей программы можно отметить возможность работы с командной строкой, настройку клавиш быстрого доступа, а также поддержку функции "вернуть обратно", когда отключенное устройство быстро подключается в систему.

Читайте также: