Usergate потоковый антивирус настройка

Обновлено: 04.07.2024

Организация совместного доступа к интернету пользователей локальной сети — одна из наиболее распространенных задач, с которыми приходится сталкиваться системным администраторам. Тем не менее до сих пор она вызывает много затруднений и вопросов. Например — как обеспечить максимальную безопасность и полную управляемость?

Сегодня мы подробно рассмотрим как организовать совместный доступ к интернету сотрудников некой гипотетической компании. Предположим, что их количество будет лежать в пределах 50–100 человек, а в локальной сети развернуты все обычные для таких информационных систем сервисы: домен Windows, собственный почтовый сервер, FTP-сервер.

Для обеспечения совместного доступа мы будем использовать решение под названием UserGate Proxy & Firewall. У него есть несколько особенностей. Во-первых, это чисто российская разработка, в отличие от многих локализованных продуктов. Во-вторых, она имеет более чем десятилетнюю историю. Но самое главное — это постоянное развитие продукта.

Первые версии этого решения представляли собой относительно простые прокси-серверы, которые могли только обеспечивать совместное использование одного подключения к интернету и вести статистику его использования. Наибольшее распространение среди них получил билд 2.8, который до сих пор еще можно встретить в небольших конторах. Последнюю же, шестую версию сами разработчики уже не называют прокси-сервером. По их словам, это полноценное UTM-решение, которое охватывает целый спектр задач, связанных с безопасностью и контролем действий пользователей. Давай посмотрим, так ли это.

Настройка сетевых интерфейсов

Развертывание UserGate Proxy & Firewall

В ходе установки интерес представляют два этапа (остальные шаги стандартны для инсталляции любого ПО). Первый из них — это выбор компонентов. Помимо базовых файлов, нам предлагается установить еще четыре серверных компонента — это VPN, два антивируса (Panda и «Антивирус Касперского») и обозреватель кеша.

Модуль VPN-сервера устанавливается по необходимости, то есть когда в компании планируется использование удаленного доступа сотрудников или для объединения нескольких удаленных сетей. Антивирусы имеет смысл инсталлировать только в том случае, если у компании приобретены соответствующие лицензии. Их наличие позволит сканировать интернет-трафик, локализовать и блокировать вредоносное ПО непосредственно на шлюзе. Обозреватель кеша обеспечит просмотр закешированных прокси-сервером веб-страниц.

Запрет нежелательных сайтов

Решение поддерживает технологию Entensys URL Filtering. По сути, это облачная база данных, содержащая более 500 миллионов сайтов на разных языках, разбитых более чем по 70 категориям. Основное ее отличие — постоянный мониторинг, в ходе которого веб-проекты постоянно контролируются и при смене контента переносятся в другую категорию. Это позволяет с высокой долей точности запретить все нежелательные сайты, просто выбрав определенные рубрики.

Применение Entensys URL Filtering увеличивает безопасность работы в интернете, а также способствует повышению эффективности труда сотрудников (за счет запрета социальных сетей, развлекательных сайтов и прочего). Однако ее использование требует наличие платной подписки, которую необходимо продлевать каждый год.

Помимо этого, в состав дистрибутива входит еще два компонента. Первый из них — «Консоль администратора». Это отдельное приложение, предназначенное, как это видно из названия, для управления сервером UserGate Proxy & Firewall. Главная его особенность — возможность удаленного подключения. Таким образом, администраторам или ответственным за использование интернета лицам не нужен прямой доступ к интернет-шлюзу.

Второй дополнительный компонент — веб-статистика. По сути, она представляет собой веб-сервер, который позволяет отображать подробную статистику использования глобальной сети сотрудниками компании. С одной стороны, это, вне всякого сомнения, полезный и удобный компонент. Ведь он позволяет получать данные без установки дополнительного ПО, в том числе и через интернет. Но с другой — он занимает лишние системные ресурсы интернет-шлюза. А поэтому его лучше устанавливать только в том случае, когда он действительно нужен.

Второй этап, на который стоит обратить внимание в ходе инсталляции UserGate Proxy & Firewall, — выбор базы данных. В предыдущих версиях UGPF мог функционировать только с файлами MDB, что сказывалось на производительности системы в целом. Теперь же есть выбор между двумя СУБД — Firebird и MySQL. Причем первая входит в состав дистрибутива, так что при ее выборе никаких дополнительных манипуляций производить не нужно. Если же ты пожелаешь использовать MySQL, то предварительно ее нужно установить и настроить. После завершения установки серверных компонентов необходимо подготовить рабочие места администраторов и других ответственных сотрудников, которые могут управлять доступом пользователей. Сделать это очень просто. Достаточно из того же самого дистрибутива установить на их рабочие компьютеры консоль администрирования.

Встроенный VPN-сервер

В версии 6.0 появился компонент VPN-сервер. С его помощью можно организовать защищенный удаленный доступ сотрудников компании к локальной сети или объединить удаленные сети отдельных филиалов организации в единое информационное пространство. Данный VPN-сервер обладает всеми необходимыми функциональными возможностями для создания туннелей «сервер — сервер» и «клиент — сервер» и маршрутизации между подсетями.

Базовая настройка

Вся настройка UserGate Proxy & Firewall ведется с помощью консоли управления. По умолчанию после установки в ней уже создано подключение к локальному серверу. Однако если ты используешь ее удаленно, то соединение придется создать вручную, указав IP-адрес или имя хоста интернет-шлюза, сетевой порт (по умолчанию 2345) и параметры авторизации.

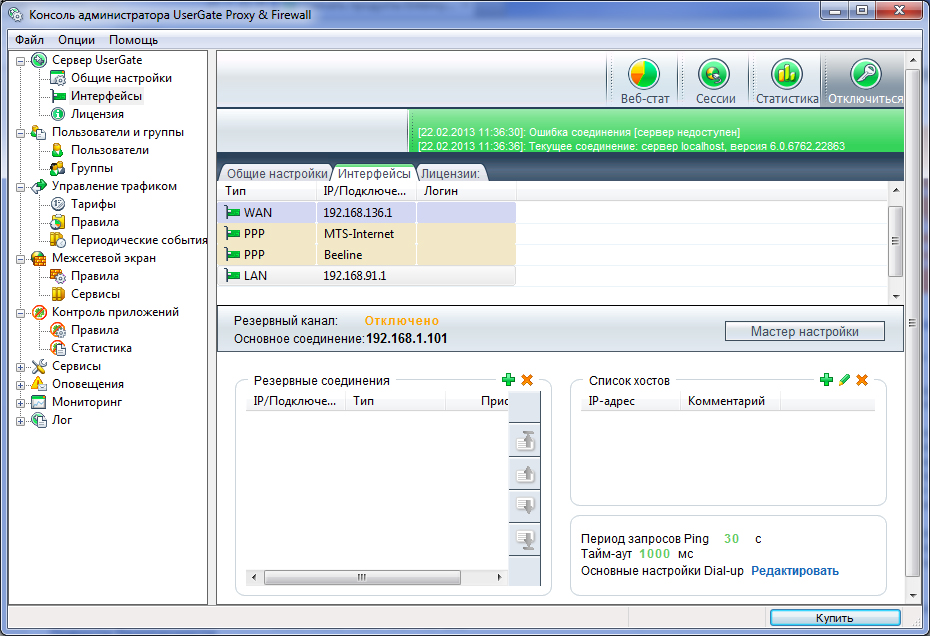

После подключения к серверу в первую очередь необходимо настроить сетевые интерфейсы. Сделать это можно на вкладке «Интерфейсы» раздела «Сервер UserGate». Сетевой карте, которая «смотрит» в локальную сеть, выставляем тип LAN, а всем остальным подключениям — WAN. «Временным» подключениям, таким как PPPoE, VPN, автоматически присваивается тип PPP.

Если у компании есть два или более подключения к глобальной сети, причем одно из них основное, а остальные резервные, то можно настроить автоматическое резервирование. Сделать это довольно просто. Достаточно добавить нужные интерфейсы в список резервных, указать один или несколько контрольных ресурсов и время их проверки. Принцип работы этой системы таков. UserGate автоматически с указанным интервалом проверяет доступность контрольных сайтов. Как только они перестают отвечать, продукт самостоятельно, без вмешательства администратора, переключается на резервный канал. При этом проверка доступности контрольных ресурсов по основному интерфейсу продолжается. И как только она оказывается успешной, автоматически выполняется переключение обратно. Единственное, на что нужно обратить внимание при настройке, — это выбор контрольных ресурсов. Лучше взять несколько крупных сайтов, стабильная работа которых практически гарантирована.

Контроль сетевых приложений

В UserGate Proxy & Firewall реализована такая интересная возможность, как контроль сетевых приложений. Ее цель — запретить доступ к интернету любого несанкционированного ПО. В рамках настройки контроля создаются правила, которые разрешают или блокируют сетевую работу различных программ (с учетом версии или без него). В них можно указывать конкретные IP-адреса и порты назначения, что позволяет гибко настраивать доступ ПО, разрешив ему выполнять только определенные действия в интернете.

Контроль приложений позволяет выработать четкую корпоративную политику по использованию программ, частично предотвратить распространение вредоносного ПО.

Настройка синхронизации с Active Directory

Прокси-серверы в UserGate Proxy & Firewall могут работать в двух режимах — обычном и прозрачном. В первом случае речь идет о традиционном прокси. Сервер получает запросы от пользователей и переправляет их внешним серверам, а полученные ответы передает клиентам. Это традиционное решение, однако в нем есть свои неудобства. В частности, необходимо настраивать каждую программу, которая используется для работы в интернете (интернет-браузер, почтовый клиент, ICQ и прочее), на каждом компьютере в локальной сети. Это, конечно, большая работа. Тем более периодически, по мере установки нового программного обеспечения, она будет повторяться.

Следующий шаг — настройка пересылки DNS-запросов. Сделать это можно двумя способами. Самый простой из них — включить так называемый DNS-форвардинг. При его использовании поступающие на интернет-шлюз от клиентов DNS-запросы перенаправляются на указанные серверы (можно использовать как DNS-сервер из параметров сетевого подключения, так и любые произвольные DNS-серверы).

Публикация локального FTP-сервера в интернете

Второй вариант — создание NAT-правила, которое будет принимать запросы по 53-му (стандартный для DNS) порту и переправлять их во внешнюю сеть. Однако в этом случае придется либо на всех компьютерах вручную прописывать DNS-серверы в настройках сетевых подключений, либо настроить отправку DNS-запросов через интернет-шлюз с сервера контроллера домена.

Управление пользователями

После завершения базовой настройки можно переходить к работе с пользователями. Начать нужно с создания групп, в которые впоследствии будут объединяться аккаунты. Для чего это нужно? Во-первых, для последующей интеграции с Active Directory. А во-вторых, группам можно присваивать правила (о них мы поговорим позднее), таким образом управляя доступом сразу большого количества пользователей.

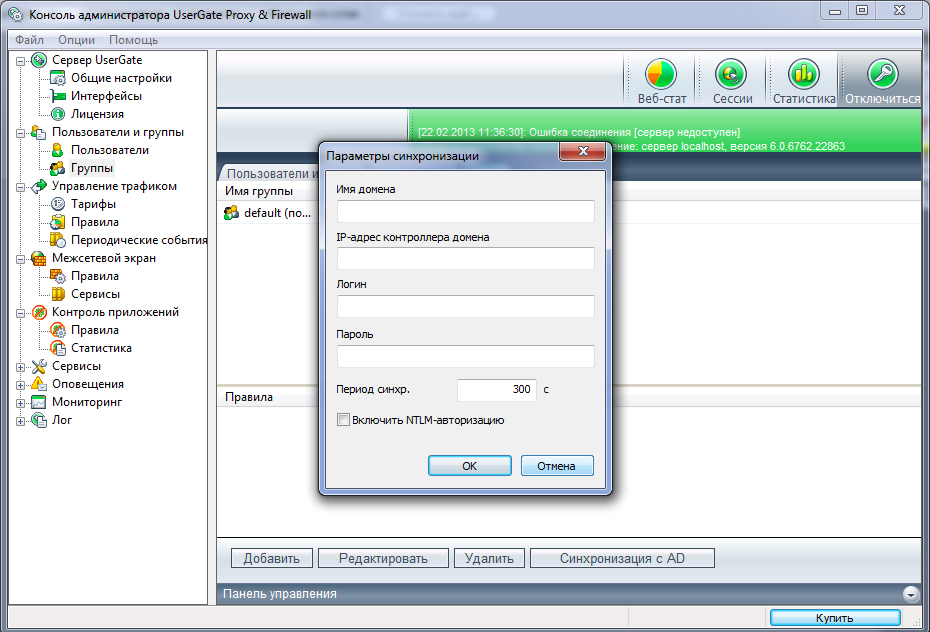

Следующим шагом будет внесение в систему пользователей. Сделать это можно тремя разными способами. Первый из них, ручное создание каждого аккаунта, мы по понятным причинам даже не рассматриваем. Этот вариант подходит лишь для малых сетей с небольшим количеством пользователей. Второй способ — сканирование корпоративной сети ARP-запросами, в ходе которого система сама определяет список возможных аккаунтов. Однако мы выбираем третий, наиболее оптимальный с точки зрения простоты и удобства администрирования вариант — интеграцию с Active Directory. Выполняется она на основе созданных ранее групп. Сначала нужно заполнить общие параметры интеграции: указать домен, адрес его контроллера, логин и пароль пользователя с необходимыми правами доступа к нему, а также интервал синхронизации. После этого каждой созданной в UserGate группе нужно присвоить одну или несколько групп из Active Directory. Собственно говоря, настройка на этом и заканчивается. После сохранения всех параметров синхронизация будет выполняться в автоматическом режиме.

Создаваемые в ходе авторизации пользователи по умолчанию будут использовать NTLM-авторизацию, то есть авторизацию по доменному логину. Это очень удобный вариант, поскольку правила и система учета трафика будут работать независимо от того, за каким компьютером в данный момент сидит пользователь.

Правда, для использования этого метода авторизации необходимо дополнительное программное обеспечение — специальный клиент. Эта программа работает на уровне Winsock и передает на интернет-шлюз параметры авторизации пользователей. Ее дистрибутив входит в комплект поставки UserGate Proxy & Firewall. Быстро установить клиент на все рабочие станции можно с помощью групповых политик Windows.

К слову сказать, NTLM-авторизация далеко не единственный метод авторизации сотрудников компании для работы в интернете. Например, если в организации практикуется жесткая привязка работников к рабочим станциям, то можно использовать для идентификации пользователей IP-адрес, MAC-адрес или их сочетание. С помощью этих же методов можно организовать доступ к глобальной сети различных серверов.

Контроль пользователей

Одно из значительных преимуществ UGPF составляют широкие возможности для контроля пользователей. Они реализуются с помощью системы правил управления трафиком. Принцип ее работы очень прост. Администратор (или другое ответственное лицо) создает набор правил, каждое из которых представляет собой одно или несколько условий срабатывания и выполняемое при этом действие. Эти правила присваиваются отдельным пользователям или целым их группам и позволяют в автоматическом режиме контролировать их работу в интернете. Всего реализовано четыре возможных действия. Первое из них — закрыть соединение. Оно позволяет, например, запретить загрузку определенных файлов, предотвратить посещение нежелательных сайтов и прочее. Второе действие — изменить тариф. Оно используется в системе тарификации, которая интегрирована в рассматриваемый продукт (мы ее не рассматриваем, поскольку для корпоративных сетей она не особо актуальна). Следующее действие позволяет отключить подсчет трафика, получаемого в рамках данного соединения. В этом случае передаваемая информация не учитывается при подведении суточного, недельного и месячного потребления. Ну и наконец, последнее действие — ограничение скорости до указанного значения. Его очень удобно использовать для предотвращения «забивания» канала при загрузке больших файлов и решении других подобных задач.

Условий в правилах управления трафиком гораздо больше — около десяти. Некоторые из них относительно просты, например максимальный размер файла. Такое правило будет срабатывать при попытке пользователей загрузить файл больше указанного размера. Другие условия привязаны ко времени. В частности, среди них можно отметить расписание (срабатывание по времени и дням недели) и праздники (срабатывает в указанные дни).

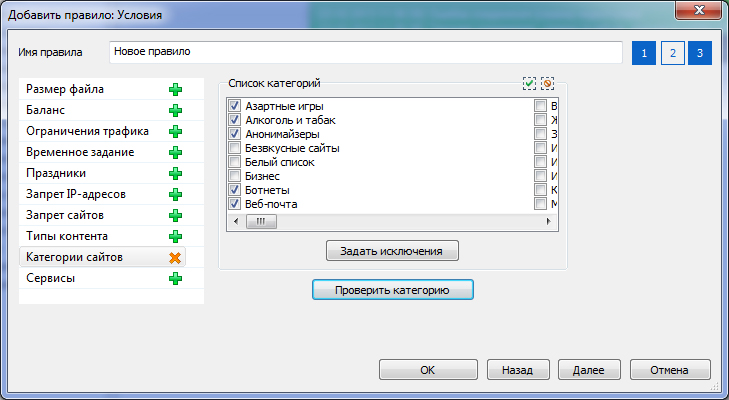

Однако наибольший интерес представляют условия, связанные с сайтами и контентом. В частности, с их помощью можно блокировать или устанавливать другие действия на определенные виды контента (например, видео, аудио, исполняемые файлы, текст, картинки и прочее), конкретные веб-проекты или целые их категории (для этого используется технология Entensys URL Filtering, см. врезку).

Примечательно, что одно правило может содержать сразу же несколько условий. При этом администратор может указывать, в каком случае оно будет выполняться — при соблюдении всех условий или любого одного из них. Это позволяет создать очень гибкую политику использования интернета сотрудниками компании, учитывающую большое количество всевозможных нюансов.

Настройка межсетевого экрана

Неотъемлемая часть драйвера NAT UserGate — межсетевой экран, с его помощью решаются различные задачи, связанные с обработкой сетевого трафика. Для настройки используются специальные правила, которые могут быть одного из трех типов: трансляции сетевого адреса, маршрутизации и файрвола. Правил в системе может быть произвольное количество. При этом применяются они в том порядке, в каком перечислены в общем списке. Поэтому если поступающий трафик подходит под несколько правил, он будет обработан тем из них, которое расположено выше других.

Создание правила с использованием Entensys URL Filtering

Также у каждого правила есть действие, которое оно выполняет с подходящим под условия трафиком. Их всего два: разрешить или запретить. В первом случае трафик беспрепятственно проходит по указанному маршруту, а во втором блокируется.

Правила трансляции сетевого адреса используют технологию NAT. С их помощью можно настроить доступ в интернет рабочих станций с локальными адресами. Для этого необходимо создать правило, указав в качестве источника LAN-интерфейс, а в качестве приемника — WAN-интерфейс. Правила маршрутизации применяются в том случае, если рассматриваемое решение будет использоваться в качестве роутера между двумя локальными сетями (в нем реализована такая возможность). В этом случае маршрутизацию можно настроить для двунаправленной прозрачной передачи трафика.

Правила файрвола используются для обработки трафика, который поступает не на прокси-сервер, а непосредственно на интернет-шлюз. Сразу после установки в системе есть одно такое правило, которое разрешает все сетевые пакеты. В принципе, если создаваемый интернет-шлюз не будет использоваться как рабочая станция, то действие правила можно сменить с «Разрешить» на «Запретить». В этом случае на компьютере будет блокирована любая сетевая активность, кроме транзитных NAT-пакетов, передающихся из локальной сети в интернет и обратно.

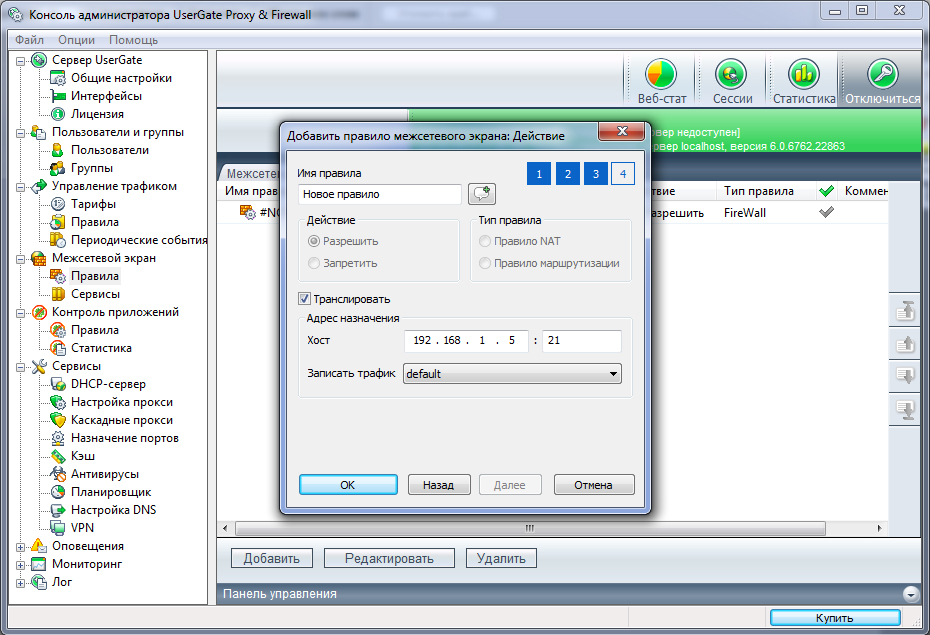

Правила файрвола позволяют публиковать в глобальной сети любые локальные сервисы: веб-серверы, FTP-серверы, почтовые серверы и прочее. При этом у удаленных пользователей появляется возможность подключения к ним через интернет. Как пример можно рассмотреть публикацию корпоративного FTP-сервера. Для этого админ должен создать правило, в котором в качестве источника выбрать пункт «Любой», в качестве назначения указать нужный WAN-интерфейс, а в качестве сервиса — FTP. После этого выбрать действие «Разрешить», включить трансляцию трафика и в поле «Адрес назначения» указать IP-адрес локального FTP-сервера и его сетевой порт.

Аналогичным образом настраивается внешний доступ к внутреннему почтовому серверу.

Важная отличительная черта реализованного межсетевого экрана — система предотвращения вторжений. Она работает полностью в автоматическом режиме, выявляя на основе сигнатур и эвристических методов попытки несанкционированного воздействия и нивелируя их через блокировку потоков нежелательного трафика или сброс опасных соединений.

Подводим итоги

В этом обзоре мы достаточно подробно рассмотрели организацию совместного доступа сотрудников компании к интернету. В современных условиях это не самый простой процесс, поскольку нужно учитывать большое количество различных нюансов. Причем важны как технические, так и организационные аспекты, особенно контроль действий пользователей.

Эта первая статья из планируемого цикла статей о продукции отечественной компании UserGate (ООО «Юзергейт»), которая разрабатывает технологии, обеспечивающие безопасность доступа в интернет и управление пользователями и улучшению качества интернет-доступа. Основной офис UserGate находится в Технопарке Академгородка Новосибирска, также имеются офисы в Москве и Хабаровске, что позволяет им осуществлять деятельность во всех часовых поясах России. Но сначала мы немного расскажем об истории развития данной компании:

Российская компания ООО «Юзергейт», выпускающая решения в области информационной безопасности, долгое время работала под брендом Entensys. Они создавали продукты предназначенные в основном для малого и среднего бизнеса под операционную систему Windows. Далее в рамках внутреннего стартапа началась разработка новой платформы UGOS (usergate operation system). В 2013 году на основе UGOS был выпущен популярный продукт UserGate Web Filter, который стал использоваться крупнейшими операторами связи и провайдерами публичного Wi-Fi-доступа, высшими и средними образовательными учреждениями. В 2016 году выпущен UserGate UTM – это была уже система все-в-одном, т.е. комплексная защита. Уже в 2018 году началась разработка собственных аппаратных платформ.

Таким образом развитие компании разделяется на три этапа представленных ниже:

В настоящее время UserGate стал решением Next Generation Firewall и конкурирует с зарубежными аналогами, такими как Check Point, Fortinet, Cisco и другими.

Теперь подробнее о межсетевом экране UserGate:

Межсетевые экраны UserGate разработаны на базе собственной операционной системы UGOS и поставляются либо в виде виртуального образа, либо как готовый к использованию программно-аппаратный комплекс. Актуальной версией является UserGate 5.x. В текущем 2020 году компания планирует выпустить новую версию UserGate v.6, где подготавливается около 200+ новых функций. Также рассчитывают выпустить Usergate Management Center для централизованного управления всеми платформами UserGate без потери целостности управления (пока платформа управляется через web-интерфейс и CLI, аппаратные платформы UserGate UTM модели D, E и F оснащены модулем IPMI (Intelligent Platform Management Interface), предлагают удаленное управление и мониторинг аппаратной части). В этом году (2020) уже выпущен продукт Log Analyzer (далее LogAn) позволяющей переложить обработку журналов, создание отчетов и процессинг других статистических данных на внешний сервер LogAn, объединить журналы с нескольких шлюзов UserGate для общего анализа, увеличить глубину журналирования за счет большего размера хранилища на серверах LogAn, собирать по SNMP и анализировать информацию со сторонних устройств. LogAn поставляется в виде программно-аппаратного комплекса (ПАК, appliance) либо в виде образа виртуальной машины (virtual appliance), предназначенного для развертывания в виртуальной среде.

Планируется запуск аппаратного ускорителя «Катунь» для платформ D, E и F (подробнее о линейке платформ ниже). Основное назначение ускорителя — это выполнение наиболее ресурсозатратных операций, связанных с анализом интернет-трафика, с отражением вторжений и другими функциями безопасности. Данный ускоритель позволит разгрузить основную систему. По информации с сайта UserGate за процессором могут оставаться задачи управления и какие-либо части алгоритма, имеющие ветвления и не поддающиеся распараллеливанию.

Использование аппаратных ускорителей дает массу очевидных преимуществ, среди которых:

- масштабируемость — суммарная мощность системы определяется количеством установленных однородных плат — такое решение значительно выгоднее, чем набор разнородных платформ;

- нет требований к предельно высокой производительности CPU, т. к. основная «тяжелая» работа будет перенесена на ускорители;

- лучшие (по сравнению с платформами на закрытой архитектуре) гарантии безопасности;

- полный контроль (в отличие от «классической» системы) над латентностью;

- низкое энергопотребление и тепловыделение, что особенно важно для центров обработки данных;

- уменьшение габаритов;

- снижение стоимости оборудования, способного обеспечивать обработку трафика на высоких скоростях.

UserGate Серия C.Данная серия представлена моделью C100. Этот шлюз подойдет для малого бизнеса, филиалов, POS-систем, ритейла, предприятий образования из-за своих малых размеров и цены.

Производительность:

| Пропускная способность межсетевого экрана, UDP (Мбит/с) | 2 000 |

| Одновременных TCP сессий | 2 000 000 |

| Новых сессий в секунду | 34 000 |

| Инспектирование SSL (Мбит/с) | 70 |

| Система обнаружения вторжений (IPS), (Мбит/с) | 800 |

| Система обнаружения вторжений (IDS), span-порт, (Мбит/с) | 1 000 |

| Управление приложениями L7, (Мбит/с) | 850 |

| Потоковый антивирус, (Мбит/с) | 200 |

| Контентная фильтрация, (Мбит/с) | 200 |

| Рекомендованное количество пользователей | до 100 |

Производительность:

| Пропускная способность межсетевого экрана, UDP (Мбит/с) | 800 |

| Одновременных TCP сессий | 2 000 000 |

| Новых сессий в секунду | 10 000 |

| Инспектирование SSL (Мбит/с) | 10 |

| Система обнаружения вторжений (IPS), (Мбит/с) | 50 |

| Система обнаружения вторжений (IDS), span-порт, (Мбит/с) | 70 |

| Управление приложениями L7, (Мбит/с) | 60 |

| Потоковый антивирус, (Мбит/с) | 15 |

| Контентная фильтрация, (Мбит/с) | 15 |

| Рекомендованное количество пользователей | до 5 |

UserGate серия D представлена двумя моделями D200 и D500. Данные модели отличаются производительностью, способными обеспечить безопасность предприятий небольшого и среднего размера с несколькими сотнями пользователей (для среднего бизнеса, предприятий образования, медицины, государственных структур и крупных филиалов).

Производительность:

| Модель | D200 | D500 |

| Пропускная способность межсетевого экрана, UDP (Мбит/с) | 18 000 | 20 000 |

| Одновременных TCP сессий | 8 000 000 | 16 000 000 |

| Новых сессий в секунду | 145 000 | 160 000 |

| Инспектирование SSL (Мбит/с) | 400 | 750 |

| Система обнаружения вторжений (IPS), (Мбит/с) | 1 600 | 2 000 |

| Система обнаружения вторжений (IDS), span-порт, (Мбит/с) | 2 000 | 3 000 |

| Управление приложениями L7, (Мбит/с) | 1 700 | 2 100 |

| Потоковый антивирус, (Мбит/с) | 1 500 | 2 000 |

| Контентная фильтрация, (Мбит/с) | 1 500 | 2 000 |

| Рекомендованное количество пользователей | до 300 | до 500 |

UserGate серия E представлена двумя моделями E1000, E3000 и способна решать задачи по защите от всевозможных интернет-угроз в сетях с количеством пользователей до тысячи и более. Данная серия предназначается для использования в основном для крупных банков и заводов, администраций, ведомственных подразделений, крупных образовательных учреждений.

Производительность:

| Модель | E1000 | E3000 |

| Пропускная способность межсетевого экрана, UDP (Мбит/с) | 25 000 | 30 000 |

| Одновременных TCP сессий | 16 000 000 | 16 000 000 |

| Новых сессий в секунду | 170 000 | 182 000 |

| Инспектирование SSL (Мбит/с) | 1 000 | 1 300 |

| Система обнаружения вторжений (IPS), (Мбит/с) | 2 800 | 3 900 |

| Система обнаружения вторжений (IDS), span-порт, (Мбит/с) | 3 900 | 4 800 |

| Управление приложениями L7, (Мбит/с) | 2 800 | 3 900 |

| Потоковый антивирус, (Мбит/с) | 2 300 | 3 300 |

| Контентная фильтрация, (Мбит/с) | 2 300 | 3 300 |

| Рекомендованное количество пользователей | до 1 000 | до 3 000 |

UserGate серия F. Данная серия представлена моделью F8000. Она подходит для крупных корпоративных сетей, ритейла, дата-центров, высших учебных заведений, министерств.

Производительность:

| Пропускная способность межсетевого экрана, UDP (Мбит/с) | 57 000 |

| Одновременных TCP сессий | 48 000 000 |

| Новых сессий в секунду | 448 500 |

| Инспектирование SSL (Мбит/с) | 2 000 |

| Система обнаружения вторжений (IPS), (Мбит/с) | 8 000 |

| Система обнаружения вторжений (IDS), span-порт, (Мбит/с) | 14 000 |

| Управление приложениями L7, (Мбит/с) | 8 000 |

| Потоковый антивирус, (Мбит/с) | 4 000 |

| Контентная фильтрация, (Мбит/с) | 4 000 |

| Рекомендованное количество пользователей | до 10 000 |

Межсетевой экран может быть развернут на виртуальной инфраструктуре. При этом поддерживается работа с любыми гипервизорами, такими как VMware, Hyper-V, Xen, KVM, OpensStack, VirtualBox, а также в облачных веб-сервисах, таких, как Amazon EC2 и Microsoft Azure. Функциональность эквивалентна той, что предоставляется аппаратными комплексами UserGate.

Платформа UserGate предоставляет многочисленные возможности по управлению функциями безопасности. Основные из них:

- расширенная защита от угроз – ATP;

- антивирусная защита;

- контроль интернет-приложений на уровне L7;

- безопасность электронной почты;

- корпоративный межсетевой экран;

- гостевой портал;

- использование в высоконагруженных системах;

- высокая отказоустойчивость и кластеризация;

- поддержка АСУ ТП (SCADA);

- наличие интернет-шлюза для контроля доступа в интернет;

- система обнаружения и предотвращения вторжений (IPS);

- контроль мобильных устройств;

- безопасная публикация ресурсов и сервисов;

- дешифрование SSL;

- анализ современных угроз (SOAR);

- контроль интернет трафика;

- идентификация пользователей;

- виртуальная частная сеть (VPN).

Ключевые факты

Если говорить о развитии платформы, то UserGate один из первых вендоров, который реализовал возможность инспектирования трафика TLS 1.3., также в июле 2020 года предоставил возможность расшифровывать TLS-трафик на уровне шлюза в случае использования алгоритмов, поддерживающих национальные стандарты ГОСТ. Эта возможность помимо стандартной SSL инспекции позволяет решать проблему, когда зарубежные браузеры и операционные системы не хотят принимать сертификаты, совместимые с ГОСТ.

Касательно требований законодательства РФ следует отметить, что на текущий момент Usergate удовлетворяет им и так как Usergate является отечественной компанией, то следует ожидать что межсетевые экраны будут удовлетворять им и в будущем. Например, UserGate сертифицированы ФСТЭК России (номер сертификата 3905 от 26.03.2018, действует до 26.03.2021) по требованиям к Межсетевым Экранам (4-й класс, профили А и Б) и к Системам Обнаружения Вторжений (4-й класс), а также по 4 уровню доверия.

Так же решение UserGate внесено Реестр Российского программного обеспечения (Регистрационный номер 1194). А в начале сентября продукт UserGate Log Analyzer добавлен в единый реестр российских программ для электронных вычислительных машин и баз данных по приказу Министерства цифрового развития, связи и массовых коммуникаций Российской Федерации от 31 августа 2020 года.

Более подробно найти информацию о линейке продуктов и о каждом ее элементе можно на странице UserGate странице UserGate, так же там подробно описаны основные функции на платформе UserGate. Документация по решениям. Базы знаний по отдельным кейсам. Видео-материалы по отдельным кейсам. Вебинары и другие на этом youtube-канале. Так же есть платные курсы от УЦ Информзащита — многофункциональный межсетевой экран UserGate 5 и многофункциональный межсетевой экран UserGate 5. Продвинутый курс.

Следите за обновлениями в наших каналах (Telegram, Facebook, VK, TS Solution Blog)!

Приветствую читателей в пятой публикации цикла статей, посвященных продукции компании UserGate . В данной статье будет рассматриваться раздел “Политики безопасности”. В частности мы рассмотрим “Инспектирование SSL”, “Фильтрацию контента”, “Веб-безопасность”.

Инспектирование SSL

Переходим непосредственно к настройке инспектирования. Создаем новое правило и на вкладке “Общие” определяем, что делать при совпадении всех условий, указанных на других вкладках. Действие может быть: расшифровывать или не расшифровывать. Внизу вкладки можно поставить дополнительные условия для срабатывания правила:

Блокировать сайты с некорректными сертификатами

Проверять по списку отозванных сертификатов

Блокировать сертификаты с истекшим сроком действия

Блокировать самоподписанные сертификаты

Часто для корректной работы сайтов банков они не должны попадать в SSL инспекцию, поэтому создадим такое правило:

Первым правилом мы пропускаем трафик к сайтам категории “Финансы” не производя инспекцию, вторым правилом мы дешифруем остальной трафик. В политике SSL инспекции если не создано ни одного правила, то SSL не перехватывается и не дешифруются, соответственно, контент, передаваемый по SSL, не фильтруется.

Фильтрация контента

Рассмотрим правила, которые уже есть в политике после установки UserGate. Первые два правила на скриншоте регулируют доступ к различным сайтам из встроенных списков UserGate.

Так первое правило разрешает доступ к сайтам образовательных учреждений, тогда как второе правило блокирует доступ к сайтам внесенных в реестр запрещенных сайтов Роскомнадзора.

Третье правило проверяет сайт на принадлежность к группе категорий “Productivity”, которая в свою очередь состоит из различных категорий (например, “Социальные сети”).

Если сайт подпадает под данное правило (социальная сеть facebook), то в данном случае появляется страница с предупреждением:

Следующее правило проверяет потоковым антивирусом UserGate информацию с сайтов, которые включены в группу категорий “Recommended for virus check” (Рекомендованные к проверке антивирусом).

Есть еще несколько правил, которые работают со встроенными списками категорий и URL, но я рассматривать их не буду. Создадим несколько своих правил.

Первое правило будет блокировкой контента, например zip архивы. Нажимаем кнопку “Добавить” и на вкладке “Общие” заполняем нужные нам строки: “Вкл”, “Название”, “Действие”. Далее на вкладке “Источник” выбираем зону “Trusted”.

После этого переходим на вкладку “Типы контента”. При нажатии на кнопку “Добавить” видим, что zip контента нет, поэтому создаем свой список контента с одним приложением. Для zip MIME-тип может быть таким: application/zip.

Теперь при попытке скачать zip появляется страница блокировки, которая содержит название правила и заблокированный контент.

Второе правило будет блокировать работу в браузере Internet Explorer. Для его создания нужно на вкладке “Useragent” выбрать из списка Internet Explorer. Теперь при открытии любой страницы в интернете через Internet Explorer должна появиться страница блокировки.

Создадим следующее правило, которое блокирует по морфологическому словарю. На вкладке “Морфология” уже есть словари, но я создам собственный словарь и буду блокировать страницы, где встречается слово банк, предварительно отключив правило, которое пропускает трафик через шлюз без инспекции для категории финансы. Я создам простой словарь, который блокирует страницу хотя бы при одном упоминании слова из словаря:

После создания данного правила, страницы, где содержатся слово банк должны блокироваться, например, при вводе слова банк в поисковую строку Яндекса получаем:

В конце данного раздела хочу отметить, что здесь я разбирал примеры настройки правил. Для работы всей политики “Фильтрация контента”, необходимо сформировать очередность работы правил, т.к. из-за большого количества условий правило может не срабатывать из-за вышестоящих правил.

Веб-безопасность

Доступны следующие параметры:

“Блокировать рекламу”. В UserGate встроен собственный движок, удаляющий рекламу, следовательно, не нужно устанавливать пользователям в браузеры дополнительные плагины выполняющие схожие функции.

Функция «Инжектировать скрипт» позволяет вставить необходимый код во все веб-страницы, просматриваемые пользователем. Инжектируемый скрипт будет вставлен в веб-страницы перед тегом </head>.

“Безопасный поиск” принудительно включает функцию безопасного поиска для различных поисковых систем (как правило, где есть такая возможность, например Google, Yandex, YouTube).

Чекбоксом “История поиска” можно включить журналирование поисковых запросов пользователей.

“Блокировать приложения социальных сетей”. Предоставляет возможность, не затрагивая обычную функциональность социальных сетей блокировать приложения, например игры.

Заключение

В данной статье мы рассмотрели разделы “Фильтрация контента”, “Веб-безопасность”, “Инспектирование SSL”. Эти очень важные направления с точки зрения безопасности, являются обязательными компонентами современной защиты сети.

Приветствую читателей в третьей статье цикла статей UserGate Getting Started, где рассказывается о NGFW решении от компании UserGate . В прошлой статье был описан процесс установки межсетевого экрана и была произведена его первоначальная настройка. Сейчас же мы более подробно рассмотрим создание правил в разделах, таких как “Межсетевой экран”, “NAT и маршрутизация” и “Пропускная способность”.

Идеология работы правил UserGate, такая что правила выполняются сверху вниз, до первого сработавшего. Исходя из вышеописанного следует, что более специфичные правила должны, быть выше более общих правил. Но следует заметить, так как правила проверяются по порядку, то в плане производительности лучше создавать общие правила. Условия при создании любого правила применяются согласно логике “И”. Если необходимо использовать логику “ИЛИ”, то это достигается путем создания нескольких правил. Так что описанное в данной статье применимо и к другим политикам UserGate.

Межсетевой экран

После установки UserGate в разделе “Межсетевой экран“ уже есть простая политика. Первые два правила запрещают трафик для бот-сетей. Далее следуют примеры правил доступа из различных зон. Последнее правило всегда называется “Блокировать все” и помечено символом замка (он означает что правило нельзя удалить, изменить, переместить, отключить, для него можно только включить опцию журналирования). Таким образом из-за этого правила весь явно не разрешенный трафик будет блокироваться последним правилом. Если нужно разрешить весь трафик через UserGate (хотя это настоятельно не рекомендуется), всегда можно создать предпоследнее правило “Разрешить все”.

При редактировании или создании правила для межсетевого экрана первая вкладка “Общие”, на ней нужно выполнить следующие действия:

Чекбоксом “Вкл” включить или выключить правило.

ввести название правила.

задать описание правила.

выбрать из двух действий:

Запретить — блокирует трафик (при задании данного условия есть возможность посылать ICMP host unreachable, нужно всего лишь установить соответствующий чекбокс).

Разрешить — разрешает трафик.

Пункт сценарий — позволяет выбрать сценарий, который является дополнительным условием для срабатывания правила. Так компания UserGate реализует концепцию SOAR (Security Orchestration, Automation and Response).

Журналирование — записать в журнал информацию о трафике при срабатывании правила. Возможны варианты:

Журналировать начало сессии. В этом случае в журнал трафика будет записываться только информация о начале сессии (первый пакет). Это рекомендуемый вариант журналирования.

Журналировать каждый пакет. В этом случае будет записываться информация о каждом передаваемом сетевом пакете. Для данного режима рекомендуется включать лимит журналирования для предотвращения высокой загрузки устройства.

Применить правило к:

к фрагментированным пакетам

к нефрагментированным пакетам

При создании нового правила можно выбрать место в политике.

С прошлого урока у нас есть правило для выхода в интернет из зоны “Trust”, теперь я покажу в качестве примера как создать запрещающее правило для ICMP трафика из зоны “Trust” в зону “Untrusted”.

Для начала создаем правило нажав на кнопку “Добавить”. В открывшемся окне на вкладке общие заполняем название (Запрет ICMP из trusted в untrusted), устанавливаем галочку в чекбокс “Вкл”, выбираем действие запретить и самое главное правильно выбираем место расположения данного правила. В соответствии с моей политикой, это правило должно располагаться выше правила “Allow trusted to untrusted”:

На вкладке “Источник” для моей задачи возможно два варианта:

Выбрав зону “Trusted”

Выбрав все зоны кроме “Trusted” и поставив галочку в чекбоксе “Инвертировать”

Вкладка “Назначение” настраивается аналогично вкладке “Источник”.

Возможно, так и задумывалось создателями UserGate, но у меня получалось создавать несколько полностью одинаковых правил. Хотя и будет выполнятся только первое правило из списка, но возможность создать разные по функционалу правила с одинаковым названием думаю могут вызвать путаницу при работе нескольких администраторов устройства.

NAT и маршрутизация

При создании правил NAT мы видем несколько похожих вкладок, как и для межсетевого экрана. На вкладке “Общие” появилось поле “Тип”, оно позволяет выбрать за что будет отвечать данное правило:

После выбора соответствующего типа правила будут доступны настройки к нему.

В поле SNAT IP (внешний адрес) мы явно указываем IP-адрес, на который будет заменен адрес источника. Данное поле нужно при наличии нескольких IP-адресов, назначенных интерфейсам зоны назначения. Если оставить это поле пустым, то система будет использовать произвольный адрес из списка доступных IP-адресов, назначенных интерфейсам зоны назначения. UserGate рекомендует указывать SNAT IP для повышения производительности работы межсетевого экрана.

Для примера опубликую SSH сервис сервера Windows, находящегося в зоне “DMZ” при помощи правила “порт-форвардинг”. Для этого нажимаем кнопку “Добавить” и заполняем вкладку “Общие”, указываем название правила “SSH to Windows” и тип “Порт-форвардинг”:

На вкладке “DNAT” задаем ip-адрес компьютера в локальной сети, который публикуется в интернете (192.168.3.2). И опционально можно включить SNAT, тогда UserGate будет изменять адрес источника в пакетах из внешней сети на свой IP-адрес.

После всех настроек получается правило, которое позволяет получить доступ из зоны “Untrusted” к серверу с ip-адресом 192.168.3.2 по протоколу SSH, используя при подключении внешний адрес UserGate.

Пропускная способность

В данном разделе задаются правила для управления пропускной способностью. Они могут использоваться для ограничения канала определенных пользователей, хостов, сервисов, приложений.

При создании правила условиями на вкладках определяем трафик, к которому применяются ограничения. Полосу пропускания можно выбрать из предложенных, либо задать свою. При создании полосы пропускания можно указать метку приоритезации трафика DSCP. Пример того, когда применяется метки DSCP: указав в правиле сценарий, при котором применяется данное правило, то данное правило может автоматически изменить эти метки. Еще один пример работы сценария: правило сработает для пользователя только когда обнаружен торрент или объем трафика превысит заданный предел. Остальные вкладки заполняем, так же, как и в других политиках, исходя из типа трафика, к которому должно быть применено правило.

Заключение

В данной статье я рассмотрел создание правил в разделах “Межсетевой экран”, “NAT и маршрутизация” и “Пропускная способность”. И в самом начале статьи описал правила создания политик UserGate, а также принцип работы условий при создании правила.

Читайте также: