Установка и настройка vmware nsx

Обновлено: 06.07.2024

Очное обучение – это обучение в одном из 13 городов России, где есть классы Учебного центра Softline (Москва, Санкт-Петербург, Владивосток, Екатеринбург, Казань, Красноярск, Нижний Новгород, Новосибирск, Омск, Ростов-на-Дону, Самара, Уфа, Хабаровск).

Вы приезжаете в указанное администратором время по нужному адресу и проходите обучение на наших ПК. Все лабораторные работы и/или практические задания будут заранее настроены нашими техническими специалистами и готовы к работе. В стоимость очного обучения входит блокнот, ручка, учебники и пособия, чай/кофе/вода/печеньки и обед. Иногородним слушателям, желающим обучаться в наших классах очно, мы помогаем с подбором и бронированием гостиницы (командировку вы оформляете за свой счёт).

Дистанционное обучение

Если в вашем городе нет класса, вы можете пройти обучение в дистанционном формате. Стоимость дистанционного курса на 10% меньше, чем очного.

Удалённый формат подразумевает подключение к очной группе во время проведения курса (ссылка для подключения будет выслана вам заранее). С вашей стороны нужен компьютер или ноутбук с устойчивым подключением к интернету и гарнитура с микрофоном и наушниками. Вы будете видеть презентацию преподавателя, слышать его, получите удалённый доступ к лабораторным работам (если курс подразумевает их использование), сможете задавать вопросы в групповом чате или голосом, общаться с другими слушателями, а по окончании обучения получите те же сертификаты (по электронной почте), что и очные слушатели (в сертификате не указано, в каком формате вы прошли обучение).

![VMware NSX: Установка, настройка, управление [V6.4] (VMware NSX: Install, Configure, Manage V6.4)](https://edu.softline.com/upload/iblock/fdd/vmware_l_min.jpg)

Пятидневный авторизованный курс VMware NSX: Установка, настройка, управление [V6.4] / VMware NSX: Install, Configure, Manage V6.4 (NSXICM 6.4) разработан для опытных системных и сетевых администраторов. В ходе динамичного обучения под руководством сертифицированных тренеров-практиков рассматриваются вопросы установки, настройки и управления продукта VMware NSX® как обязательной части программно-определяемого ЦОД. Слушатели научатся использовать логический распределенный коммутатор в VMware NSX для виртуализации коммутируемой среды. Обучение доступно в формате онлайн и в классах в 11 городах России. По результатам прохождения курса выдаётся официальный сертификат VMware.

VMware NSX: Установка, настройка, управление [V6.4] (VMware NSX: Install, Configure, Manage V6.4) VMware NSX: Установка, настройка, управление [V6.4] (VMware NSX: Install, Configure, Manage V6.4) VMware NSX: Установка, настройка, управление [V6.4] (VMware NSX: Install, Configure, Manage V6.4) VMware NSX: Установка, настройка, управление [V6.4] (VMware NSX: Install, Configure, Manage V6.4) VMware NSX: Установка, настройка, управление [V6.4] (VMware NSX: Install, Configure, Manage V6.4) VMware NSX: Установка, настройка, управление [V6.4] (VMware NSX: Install, Configure, Manage V6.4)Профиль аудитории:

- Курс рассчитан на опытных системных администраторов, сетевые администраторов.

Предварительные требования:

- Понимание коммутации и маршрутизации на уровне предприятия

- Знание TCP/IP

- Опыт с работы с межсетевыми экранами

- Понимание концепций, представленных в курсе Network Virtualization Fundamentals или сертификация VCA-NV

- Понимание концепций, представленных в курсе Datacenter Virtualization Fundamentals или сертификация VCA-DCV

По окончании курса слушатели смогут:

- Настраивать и разворачивать управляющий и контрольный компоненты VMware NSX

- Описывать основы работы в сети VMware NSX на уровне 2

- Настраивать, разворачивать и использовать сети логических коммутаторов

- Настраивать и разворачивать распределенные маршрутизаторы VMware NSX для установления соединений в направлении восток-запад

- Настраивать и разворачивать виртуальный шлюз сервисов VMware® NSX Edge™ для установления соединений в направлении север-юг

- Настраивать соединение сетей VMware NSX с помощью моста на уровне L2

- Настраивать и использовать все основные функции шлюза сервисов NSX Edge

- Настраивать правила межсетевого экрана NSX Edge для ограничения сетевого трафика

- Настраивать правила распределенного межсетевого экрана NSX для ограничения сетевого трафика

- Настраивать политики компонента Service Composer

- Настраивать распознающий идентификационную информацию межсетевой экран (identity-aware firewall)

- Описывать принципы обеспечения информационной безопасности в VMware NSX

- Использовать функцию cross-vCenter VMware NSX

Модуль 1. Введение

- Вводная информация и логистика курса

- Цели курса

Модуль 2. Знакомство с сетевыми возможностями vSphere

- Сетевые компоненты vSphere

- Стандартные коммутаторы vSphere®

- Распределенные коммутаторы vSphere

Модуль 3. Знакомство с NSX

- Преимущества NSX

- Сценарии применения

Модуль 4. Архитектура NSX

- Описание архитектуры NSX

- Компоненты управления, контроля и данных

- Взаимодействие компонентов

- Описание кластера NSX® Controller™

- Распределение нагрузки в кластере

Модуль 5. Подготовка инфраструктуры к установке NSX

- Этапы установки

- Планирование развертывания NSX

- Порядок развертывания кластера NSX Controller

- Технология высокой доступности и распределения нагрузки в кластере

- Развертывание и настройка кластера

- Подготовка хостов виртуализации к NSX

Модуль 6. Сети логических коммутаторов

- Разъяснение понятий Transport Zone, VxLAN и VTEP

- Процедура подготовки инфраструктуры к виртуализации сети

- Подготовка распределенного коммутатора vSphere® Distributed Switch™ к VxLAN

- Компоненты, участвующие в логической коммутации NSX

- VLAN для VxLAN

Модуль 7. Логическая маршрутизация VMware NSX

Модуль 8. Продвинутая логическая маршрутизация VMware NSX

- Разъяснение L3-связности

- Методы перераспределения маршрутов

- Разъяснение LE и GE конфигураций

- Расширения в оповещениях о событиях маршрутизации

- Настройка ECMP

- Высокая доступность NSX Edge

Модуль 9. L2-коммутация сетей в VMware NSX

- Разъяснение L2-моста и варианты использования

- Описание программного и аппаратного L2-моста

- Описание Traffic Flow

Модуль 10. Службы NSX Edge

- Описание служб

- Преобразование сетевых адресов

- NAT64

- Балансировка нагрузки

Модуль 11. Службы VPN NSX Edge

- Описание служб VPN

- Сценарии применения

- Конфигурирование L2 VPN

- Конфигурирование IPsec VPN

- Разъяснение и конфигурирование SSL VPN-Plus

Модуль 12. Службы защиты NSX

- Применение политики распределенного логического межсетевого экрана

- Использование контекста виртуализации

- Различные контейнеры для безопасности

- Архитектура граничного межсетевого экрана NSX Edge

- DHCP Snooping

- ARP Snooping

Модуль 13. Продвинутые службы защиты NSX Firewall

- Spoofguard

- Тэгирование

- Service Composer

- Identity Firewall

- Разъяснение Application Rule Manager

- Создание сессии мониторинга

Модуль 14. Службы NSX Introspection

- Типы услуг Introspection

- Установка и настройка Guest и Network Introspection

- Оповещения, события и аудит

Модуль 15. Cross-vCenter VMware NSX

- Сценарии cross-vCenter VMware NSX.

- Роли NSX Manager и размещение кластера NSX Controller

- Развертывание универсальных логических сетей

- Особенности проектирования

Спасибо за Ваш отзыв!

Уверены, он будет полезен!

Ваш отзыв поможет кому-то сделать выбор. Спасибо, что делитесь опытом!

Рекомендуем также:

Авторизованные курсы VMware — это гарантированные инвестиции в развитие вашего бизнеса и карьеры.

IT-направление Виртуализация является одним из востребованных среди ит-специалистов не только России, но и всего мира.

В этой статье я опишу как развертывать NSX-T Manager, его особенности, требования и ограничения. Далее рассмотрим, как собрать Manager Cluster для отказоустойчивости наших NSX Manager-ов и познакомимся с интерфейсом панели управления. Поехали.

Установка NSX Manager

Теперь о размерах развертывания, их несколько.

| Форм Фактор | Кол-во vCPU | Память GB | HDD GB | Ограничения |

| Extra Small | 2 | 8 | 300 | Только для Cloud Service Manager |

| Small | 4 | 16 | 300 | Для лаб |

| Medium | 6 | 24 | 300 | До 64 гипервизоров |

| Large | 12 | 48 | 300 | Более 64 гипервизоров |

Далее идет совсем нехитрая процедура деплоя нашего шаблона в vSphere, повторюсь, развернуть NSX Manager можно и на KVM, для этого на странице загрузки нужно выбрать другой формат. Да, стоить не забывать, что перед развертыванием нужно внести запись DNS.

По классике мы задаем кластер, хост, сеть и хранилище нашему будущему Manager-y. Так же потребуется сконфигурировать специфические настройки.

В первой секции мы заполняем логины и пароли для административных учетных записей в том числе и для root и admin, который и будет являться учетной записью по умолчанию для администрирования NSX. Дальше у нас следует Network Properties – настройки сети для аплайнса. Тут все просто – IP, mask, gateway, hostname. Но есть кое-что, это выбор роли развертываемого.

Мы останавливаемся на NSX Manager, nsx-cloud-service-manager потребуется если мы разворачиваем NSX-T в подходящем для этого публичном облаке, а NSX Global Manager – для создания NSX-T Federation, но эти два пункта за пределами наших статей. Дальше у нас идут настройки DNS, NTP и последняя графа Internal Properties, ее не трогаем. Переходим к Ready to complete и жмем Finish. Начинается процесс развертывания нашего NSX Manager, он будет продолжительным, потому что OVA немаленького размера, а мы пока можем пойти за кофе.

После окончания процесса, NSX Manager доступен в браузере, и мы можем залогинимся под учеткой admin.

Развертывание NSX Manager Cluster

Что ж NSX Manager мы развернули теперь рассмотрим, как организовать ему отказоустойчивость. Как было написано в предыдущем посте, отказоустойчивость NSX Manager-а обеспечивается кластером. Кластер может состоять из максимум трех участников, это такие же NSX Manager-ы разнесенные по разным гипервизорам для исключения потери функционала в связи с падением одного физического хоста. Развертывание трехнодового кластера настоятельно рекомендуется для Production инфраструктуры, если у вас лаба или тестовая инфраструктура, то кластер можно и не создавать. Размещать ноды NSX Manager Cluster-а можно как в одном vSphere кластере, естественно настроив anty-affinity правила DRS, так и на одиночные хосты, главное что б на разные.

Теперь про Виртуальный IP кластера (VIP). Это адрес, который назначается кластеру и на него отвечает активная нода, затем она перенаправляет запросы соответствующим модулям на других нодах. Если активный NSX Manager по какой-то причине становиться недоступен, активной становиться другая нода и работа продолжается. Использование VIP допускается если все участники кластера расположены в одной подсети.

Как показано на картинке, VIP можно назначить на сетевой балансироващик и спрятать NSX Manager-ы за него. Для этого может быть использован сторонний балансировщик, но не NSX, например, NetScaler. Конфигурация с балансировщиком добавляет несколько плюшек в дизайн:

- NSX Manager-ы могут находиться в разных подсетях (без балансировщика только в одной подсети)

- Сетевая нагрузка распределяется равномерно по всем NSX manager-ам (без балансировщика, нагрузка ложиться на одну активную ноду)

- Более быстрое восстановление доступности служб Manager-а после сбоя для пользователя (без балансировщика восстановление доступности занимает 1-3 минуты)

При использовании балансировщика, VIP настраивается на нем, в NSX Manager-е виртуальный IP адрес не прописывается.

Перейдем к развертыванию самого кластера. Заходим на наш первый и пока что единственный NSX Manager, переходим во вкладку System, выбираем Appliances и нажимаем Add NSX Appliance.

Откроется окно для настройки сетевой конфигурации и выбора размера будущего члена кластера.

Затем выбираем куда мы поместим второй NSX Manager, то есть ресурсы для него.

Ну и учетные данные пользователя root.

Административная учетная запись admin наследуется с первого NSX Manager-а и тут соответственно про нее ничего у нас не спрашивают. Далее нажимаем Install Appliance и идем за кофе.

Через некоторое время второй NSX Manager успешно развернут, а мы напились кофе.

Мы можем залогиниться на него с той же самой учеткой admin. Для администратора не будет никакой разницы с какой ноды производить управление, все объекты NSX-T будут консистентны в пределах двух Manager-ов. Таким же способом можем развернуть и третий NSX manager.

Круто, теперь черед для VIP. Настроить его можно в том же самом разделе. В его настройке нет ничего особенного, просто прописываем его в соответствующем окне.

Имейте ввиду, что NSX Manager-ы должны быть в одной подсети для использования VIP, только использование стороннего балансировщика даст нам возможность поместить ноды в разные подсети.

Задаем наш VIP, ждем какое-то время и вуаля.

Настроен VIP, и он назначен одной из нод, в нашем случае это нода, которую разворачивали первой. Теперь для проверки подключимся к VIP из браузера и нам ответит активная нода. Для удобства можно настроить в DNS A запись для VIP, к примеру, nsx-mngr-vip, в то время пока на нодах настроены nsx-mngr-01,nsx-mngr-02 и так далее. Стоит отметить что после настройки виртуального IP вы так же можете продолжать подключаться к каждому NSX Manager-у в кластере по отдельности.

На этом все, в итоге мы имеем рабочий NSX Manager Cluster с общим IP адресом и отказоустойчивостью.

- Что бы удалить или изменить VIP, залогиньтесь на любой NSX Manager в кластере, используя его персональный адрес и произведите операцию на нем. Редактирование виртуального IP недоступно, если вы зашли на NSX Manager Cluster используя VIP.

- Если вы потеряете два NSX Manager-а из трех в кластере, то до их восстановления вы не сможете делать изменения топологии NSX а также vMotion машин, зависящих от NSX будет неуспешным, так как процесс Control Plane распределен по всем трем нодам, большая часть из которых будет недоступной.

Знакомство с Inventory

Мы закончили с развертыванием NSX Manager-а, теперь настало время немного расслабиться и ознакомиться с интерфейсом управления NSX-T. Интерфейс покажется очень «насыщенным» по сравнению с NSX-V и сложным. Но стоит попользоваться им некоторое время, и он становиться настолько удобным и знакомым, что начинаешь мысленно хвалить UX-дизайнеров VMware. Итак, после логина в NSX мы видим это:

Куча всевозможных кнопочек и объектов. Но для начала нам нужно выделить для себя шесть верхних вкладок:

- Home

- Networking

- Security

- Inventory

- Plan & Troubleshoot

- System

Каждый из них является точкой управления с интуитивно понятным смыслом. Опишем вкратце каждый из них.

System

На этапе внедрения и развертывания NSX-T в этой секции мы будем проводить больше всего времени. Тут управляем пользователями, их привилегиями, резервным копированием, лицензиями, апгрейдами, дополнительными NSX Manager-ами (которые в кластере) и что самое интересное и важное нашей фабрикой (Fabric).

Fabric – это раздел, где мы управляем добавлением и настройкой наших Транспортных Нод и созданием Транспортных Зон. То есть строим нашу инфраструктуру NSX с «физической» перспективы. Но это все впереди.

Networking

Security

Да, вы уже поняли про что это. Данный раздел ответственен за все что про безопасность в NSX-T.

Тут, как и во всем интерфейсе много всего, но стоит выделить две секции:

- East West Security

- North South Security

Так вот эти две секции в разделе Security соответствуют настройкам файрволлов, которые обрабатывают эти два типа траффика. Это распределенный файрволл и пограничный. Но о них в дальнейших статьях.

Inventory

Тут мы создаем различные административные объекты, например, собираем VM в группы, чтобы потом назначать на эти группы различные политики и правила брандмауэра, создаем профили сервисов, что бы NSX мог их различать в трафике, например, трафик FTP. И так далее.

Plan & Troubleshoot

Тут разместились превосходные инструменты для анализа и траблшутинга нашей виртуальной сети. Port Mirroring, TraceFlow и так далее. Особое внимание хочу уделить TraceFlow. Это инструмент, который может продиагностировать сетевую доступность между некоторыми объектами в нашей виртуальной сети NSX.

При логине мы попадаем сюда. Это Summary нашего NSX-T. Тут мы видим общие сведения сколько и чего у нас есть в инфраструктуре, панель мониторинга и алармы. Присутствует очень удобная строка поиска по объектам NSX. В принципе все.

Стоит так же упомянуть про профиль отображения – policy/manager. В предыдущем посте я упоминал его. Как говорилось ранее, у нас есть Policy и Management Plane. Policy Plane оперирует более понятными пользователю объектами, например сегменты (L2 домены), ротуеры. В то время как Management Plane смотрит на эти вещи как на более технические в контексте NSX – Logical Switch (тот же L2 домен), Logical Router и так далее. Наш интерфейс поддерживает оба представления. По умолчанию нам доступен только policy mode, он более простой в понимании для администратора и содержит в некоторых секциях больше функций. Но мы можем переключиться на manager mode. Для этого нужно зайти в System> User Interface Settings> Edit и настроить возможность переключения профиля отображения для всех пользователей или только для тех, у кого роль Enterprise Admin. Там же можно задать режим отображения по умолчанию. После этого у нас под панелью пользователя появиться переключатель режима отображения.

Переключение работает в пределах секции, в которой вы работаете, например, в Network. После того как возможность переключения policy/manager доступна, каждая секция в зависимости от выбранного режима может предстать перед пользователем в несколько ином свете. Для меня больше удобен режим policy, он более понятно представляет некоторые объекты. Перечислять разницу этих режимов вне темы этого топика, нужно сказать только что некоторые вещи мы можем сконфигурировать только из одно режима.

Мы развернули NSX Manager, настроили NSX Manager Cluster для отказоустойчивости и назначили ему виртуальный IP. На этом все.

NSX предоставляет полный набор элементов логических сетей, граничных протоколов и служб безопасности для организации и управления виртуальными сетями. Установка подключаемого модуля NSX в vCenter Server предоставляет централизованный элемент управления для создания и управления службами и компонентами NSX в центре обработки данных.

Описание функций и возможностей NSX см. здесь: Руководство по администрированию NSX.

VMware NSX Edge

обеспечивает централизованную вертикальную маршрутизацию между логическими сетями, развернутыми в доменах NSX , и внешней инфраструктурой физической сети. NSX Edge поддерживает протоколы динамической маршрутизации, такие как протокол маршрутизации с приоритетом кратчайшего пути (OSPF), а также внутренний (iBGP) и внешний (eBGP) протоколы пограничного шлюза. Кроме того, возможно использование статической маршрутизации. В возможности маршрутизации входит поддержка служб с переходом из активного состояния в режим ожидания и маршрутизации с выбором из нескольких равнозначных путей (ECMP). NSX Edge также предоставляет стандартные пограничные службы, такие как преобразование сетевых адресов (NAT), балансировка нагрузки, виртуальная частная сеть (VPN) и службы брандмауэра.

Логическая коммутация

Логические коммутаторы NSX предоставляют логические сети уровня L2, обеспечивающие изоляцию между рабочими нагрузками в различных логических сетях. Виртуальные распределенные коммутаторы могут охватывать несколько узлов ESXi в кластере над структурой L3 с помощью технологии VXLAN, предоставляя преимущество централизованного управления. Можно управлять объемом изоляции посредством создания транспортных зон, используя vCenter Server и при необходимости назначая логические коммутаторы транспортным зонам.

Распределенная маршрутизация

Распределенная маршрутизация предоставляется логическим элементом под названием «распределенный логический маршрутизатор» (DLR). DLR представляет собой маршрутизатор с интерфейсами, подключенными напрямую ко всем узлам, где требуется подключение виртуальной машины. Логические коммутаторы подключены к логическим маршрутизаторам для обеспечения подключения на уровне L3. Контрольная функция, представляющая собой плоскость управления для контроля переадресации, импортируется из контролирующей виртуальной машины.

Логическая защита сети с помощью брандмауэра

Платформа NSX поддерживает следующие критические функции для обеспечения безопасности многоуровневых рабочих нагрузок.

Собственная поддержка возможности логической защиты сети с помощью брандмауэра, который обеспечивает динамическую защиту многоуровневых рабочих нагрузок.

Поддержка служб безопасности различных поставщиков и ввод службы, например антивирусного сканирования, для защиты рабочей нагрузки приложения.

Платформа NSX включает в себя централизованную службу брандмауэра, предлагаемую служебным шлюзом NSX Edge (ESG) и распределенным брандмауэром (DFW), включенным в ядре в качестве пакета VIB во всех узлах ESXi , являющихся частью домена NSX . DFW обеспечивает логическую защиту сети с помощью брандмауэра благодаря функциям увеличения производительности с практически линейным коэффициентом, виртуализацией, отслеживания состояния удостоверения, мониторинга активности, ведения журнала и других собственных функций сетевой безопасности для виртуализации сети. Можно настроить такие брандмауэры для установки фильтра трафика на уровне виртуального сетевого адаптера каждой виртуальной машины. Такая гибкость имеет важное значение для создания изолированных виртуальных сетей, даже для отдельных виртуальных машин, если необходим этот уровень детализации.

Используйте vCenter Server для управления правилами брандмауэра. Таблица правил организована в форме разделов, где каждый раздел определяет конкретную политику безопасности, которая может быть применена к конкретным рабочим нагрузкам.

Группы безопасности

NSX предоставляет критерии механизма группирования, в которые можно включить любой из следующих элементов.

Объекты vCenter Server , например виртуальные машины, распределенные коммутаторы и кластеры

Свойства виртуальных машин, например виртуальные сетевые адаптеры, имена и операционные системы для виртуальных машин

Объекты NSX , в том числе теги безопасности, логические коммутаторы и маршрутизаторы

Механизмы группирования могут быть статическими или динамическими, а в качестве группы безопасности может выступать любая комбинация объектов, в том числе комбинация объектов vCenter, свойств виртуальных машин, объектов NSX или диспетчера уведомлений, например групп AD. Группа безопасности в NSX основана на статических и динамических критериях наряду со статическими критериями исключения, определенными пользователем. Динамические группы растут и сжимаются по мере того, как участники входят и выходят из группы. Например, динамическая группа может содержать все виртуальные машины, имя которых начинается с "web_". В группах безопасности есть несколько полезных характеристик.

Можно назначить несколько политик безопасности одной группе безопасности.

Объект может принадлежать одновременно нескольким группам безопасности.

В группы безопасности могут входить другие группы безопасности.

Используйте средство создания служб NSX для создания групп безопасности и применения политик. Средство создания служб NSX подготавливает и назначает приложениям политики брандмауэра и службы безопасности в режиме реального времени. Политики применяются к новым виртуальным машинам, как только их добавляют в группы.

Теги безопасности

Можно применять теги безопасности к любой виртуальной машине, при необходимости добавляя контекст о рабочей нагрузке. Можно разместить группы безопасности в тегах безопасности. Теги безопасности обозначают несколько основных классификаций.

Состояние безопасности. Например, идентифицированная уязвимость.

Классификация по отделу.

Классификация типов данных. Например, данные PCI.

Тип среды. Например, производство или разработка.

География и расположение виртуальной машины

Политики безопасности

Групповые правила политик безопасности представляют собой элементы управления безопасностью, которые применяются к группе безопасности, созданной в центре обработки данных. С помощью NSX можно создавать разделы в таблице правил брандмауэра. Разделы позволяют улучшить управление и группирование правил брандмауэра. Отдельная политика безопасности представляет собой раздел в таблице правил брандмауэра. Эта политика сохраняет синхронизацию между правилами в таблице правил брандмауэра и правилами, записанными в политике безопасности, обеспечивая согласованное применение. Так как политики безопасности написаны для определенных приложений или рабочих нагрузок, эти правила разнесены в конкретные разделы таблицы правил брандмауэра. К одному приложению можно применять несколько политик безопасности. При применении нескольких политик безопасности порядок следования разделов определяет приоритет правил в приложении.

Службы виртуальных частных сетей

NSX предоставляет службы VPN с именами L2 VPN и L3 VPN, создает туннель L2 VPN между парой устройств NSX Edge , развернутых на отдельных площадках центра обработки данных, а также L3 VPN — для обеспечения безопасного удаленного подключения на уровне L3 к сети центра обработки данных.

Управление доступом на основе ролей

В NSX есть встроенные роли пользователей, регулирующие доступ к компьютеру или ресурсам сети предприятия. Пользователи могут иметь только одну роль.

Таблица 1. Роли пользователей в NSX Manager

Безопасность и операции NSX .

Только операции NSX . Например, установка виртуальных устройств, настройка групп портов.

Только безопасность NSX . Например, определение политик защиты данных, создание групп портов, отчетов для модулей NSX.

Сегодня мы посмотрим на возможности настройки VPN, которые предлагает нам NSX Edge.

В целом мы можем разделить VPN-технологии на два ключевых вида:

- Site-to-site VPN. Чаще всего используется IPSec для создания защищенного туннеля, например, между сетью главного офиса и сетью на удаленной площадке или в облаке.

- Remote Access VPN. Используется для подключения отдельных пользователей к частным сетям организаций с помощью ПО VPN-клиента.

NSX Edge позволяет нам использовать оба варианта.

Настройку будем производить с помощью тестового стенда с двумя NSX Edge, Linux-сервера с установленным демоном racoon и ноутбука с Windows для тестирования Remote Access VPN.

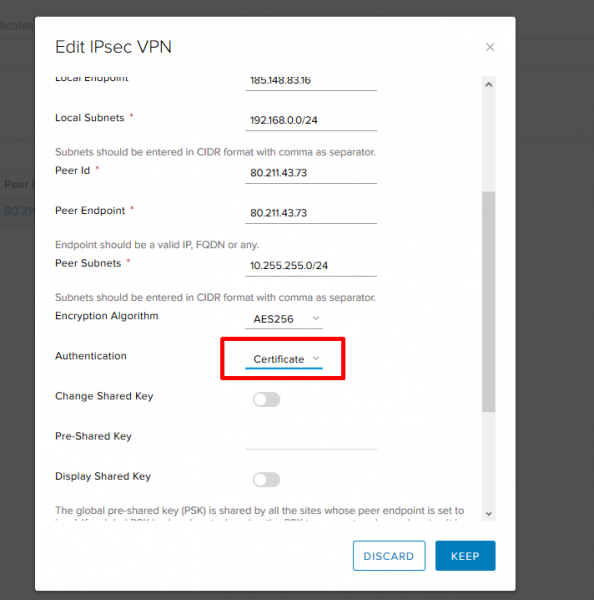

IPsec

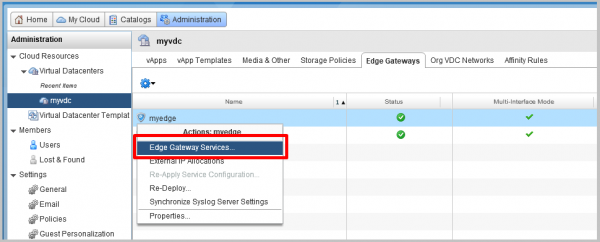

- В интерфейсе vCloud Director переходим в раздел Administration и выделяем vDC. На вкладке Edge Gateways выбираем нужный нам Edge, кликаем правой кнопкой и выбираем Edge Gateway Services.

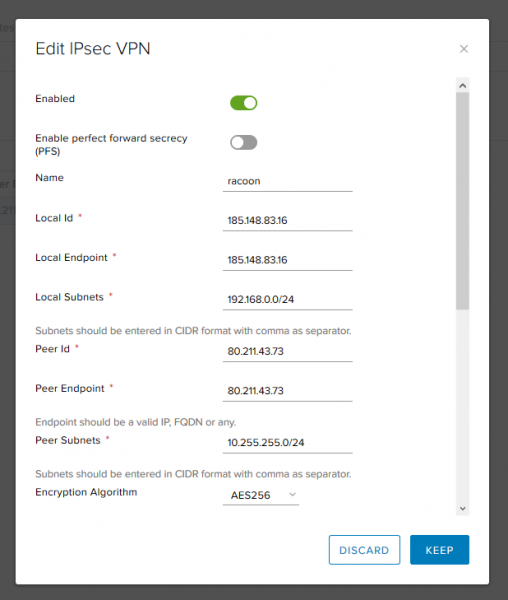

- В интерфейсе NSX Edge переходим во вкладку VPN-IPsec VPN, далее – в раздел IPsec VPN Sites и жмем +, чтобы добавить новую площадку.

- Enabled – активирует удаленную площадку.

- PFS – гарантирует, что каждый новый криптографический ключ не связан с любым предыдущим ключом.

- Local ID и Local Endpoint – внешний адрес NSX Edge.

- Local Subnets – локальные сети, которые будут использовать IPsec VPN.

- Peer ID и Peer Endpoint – адрес удаленной площадки.

- Peer Subnets – сети, которые будут использовать IPsec VPN на удаленной стороне.

- Encryption Algorithm – алгоритм шифрования туннеля.

- Authentication – как мы будем аутентифицировать пир. Можно использовать Pre-Shared Key либо сертификат.

- Pre-Shared Key – указываем ключ, который будет использоваться для аутентификации и должен совпадать с обеих сторон.

- Diffie-Hellman Group – алгоритм обмена ключами.

После заполнения необходимых полей нажимаем Keep.

Конфигурационные файлы и дополнительные команды для диагностики со стороны удаленного Linux-сервера:

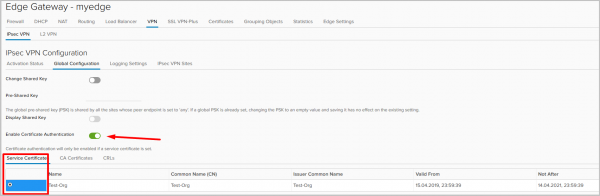

В этом примере мы использовали PSK для аутентификации пира, но возможен также вариант с аутентификацией по сертификатам. Для этого нужно перейти во вкладку Global Configuration, включить аутентификацию по сертификатам и выбрать сам сертификат.

Кроме того, в настройках сайта необходимо будет поменять метод аутентификации.

Отмечу, что количество IPsec-туннелей зависит от размера развернутого Edge Gateway (об этом читайте в нашей первой статье ).

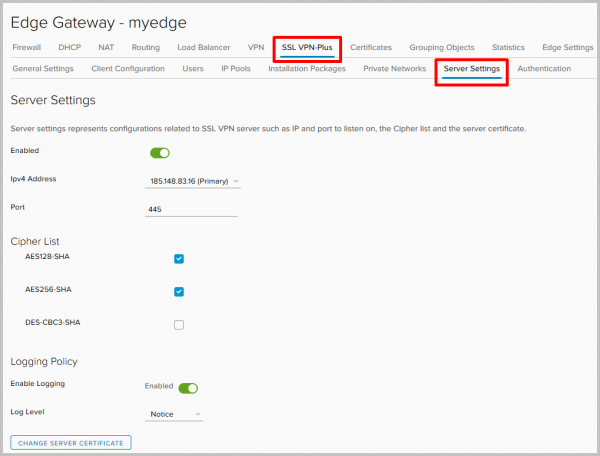

SSL VPN

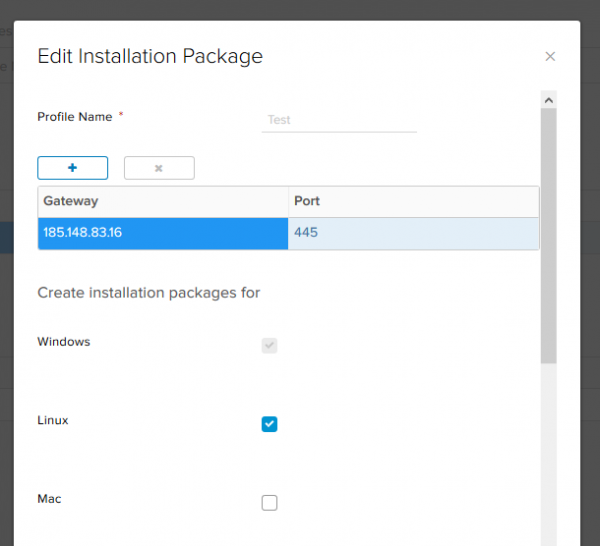

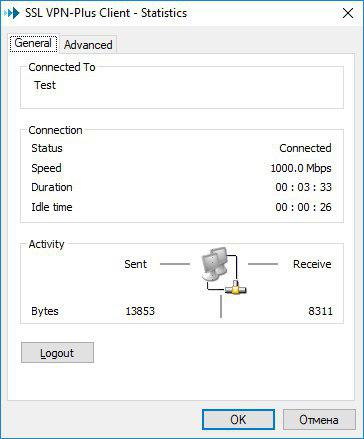

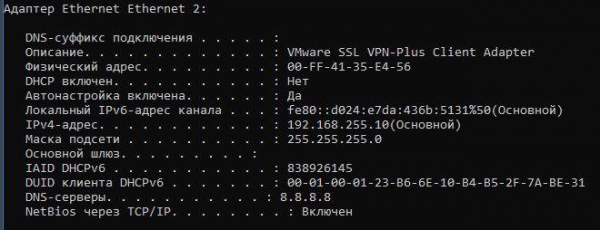

SSL VPN-Plus – один из вариантов Remote Access VPN. Он позволяет отдельным удаленным пользователям безопасно подключаться к частным сетям, находящимся за шлюзом NSX Edge. Зашифрованный туннель в случае SSL VPN-plus устанавливается между клиентом (Windows, Linux, Mac) и NSX Edge.

-

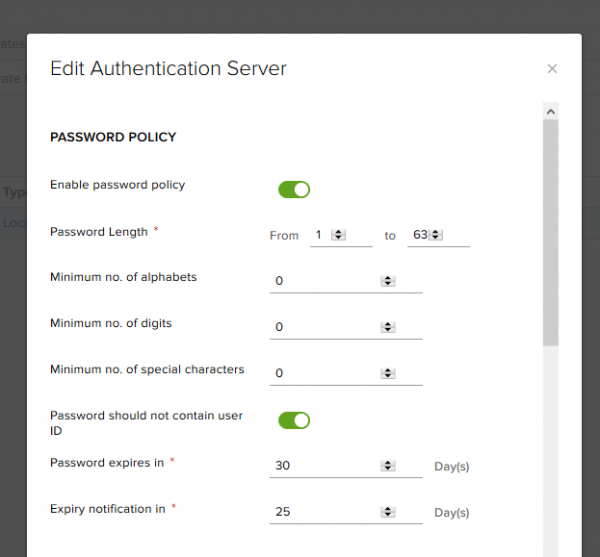

Приступим к настройке. В панели управления сервисами Edge Gateway переходим во вкладку SSL VPN-Plus, затем к Server Settings. Выбираем адрес и порт, на котором сервер будет слушать входящие соединения, включаем логирование и выбираем необходимые алгоритмы шифрования.

Здесь же можно изменить сертификат, который будет использовать сервер.

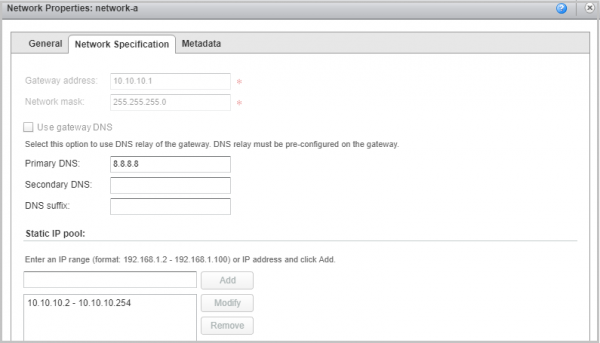

Переходим во вкладку IP Pools и жмем +.

- Network — локальная сеть, к которой будет доступ у удаленных пользователей.

- Send traffic, у него два варианта:

— over tunnel – отправлять трафик к сети через туннель,

— bypass tunnel – отправлять трафик к сети напрямую в обход туннеля. - Enable TCP Optimization – отмечаем, если выбрали вариант over tunnel. Когда оптимизация включена, можно указать номера портов, для которых необходимо оптимизировать трафик. Трафик для оставшихся портов этой конкретной сети не будет оптимизирован. Если номера портов не указаны, трафик для всех портов оптимизируется. Подробнее об этой функции читайте здесь .

Ниже в этом окне можно указать параметры клиента для Windows. Выбираем:

- start client on logon – VPN-клиент будет добавлен в автозагрузку на удаленной машине;

- create desktop icon – создаст иконку VPN-клиента на рабочем столе;

- server security certificate validation – будет валидировать сертификат сервера при подключении.

Настройка сервера завершена.

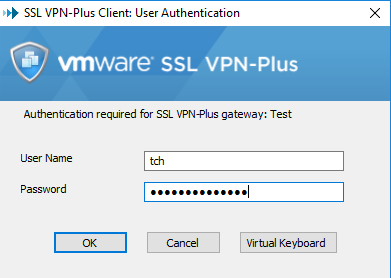

В окне авторизации необходимо ввести учетные данные пользователя, которого мы создали ранее.

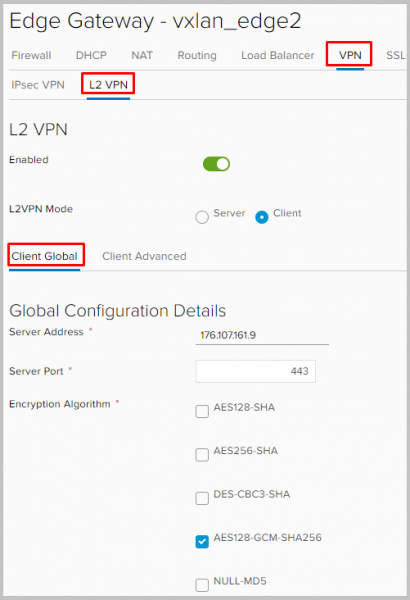

L2 VPN

L2VPN понадобится в том случае, когда нужно объединить несколько географически

распределенных сетей в один broadcast-домен.

Это может быть полезно, например, при миграции виртуальной машины: при переезде ВМ на другую географическую площадку машина сохранит настройки IP-адресации и не потеряет связность с другими машинами, находящимися в одном L2-домене с ней.

В нашей тестовой среде соединим друг с другом две площадки, назовем их, соответственно, A и B. У нас есть два NSX и две одинаково созданные маршрутизируемые сети, привязанные к разным Edge. Машина A имеет адрес 10.10.10.250/24, машина B – 10.10.10.2/24.

-

В vCloud Director переходим на вкладку Administration, заходим в нужный нам VDC, переходим на вкладку Org VDC Networks и добавляем две новые сети.

Возвращаемся в интерфейс NSx Edge/ Переходим на вкладку VPN —> L2VPN. Включаем L2VPN, выбираем режим работы Server, в настройках Server Global указываем внешний IP-адрес NSX, на котором будет слушаться порт для туннеля. По умолчанию, сокет откроется на 443 порту, но его можно поменять. Не забываем выбрать настройки шифрования для будущего туннеля.

В Egress Optimization Gateway Address задаем адрес шлюза. Это нужно для того, чтобы не происходил конфликт IP-адресов, ведь шлюз у наших сетей имеет один и тот же адрес. После чего нажимаем на кнопку SELECT SUB-INTERFACES.

Заходим на NSX стороны B, переходим в VPN —> L2VPN, включаем L2VPN, устанавливаем L2VPN mode в клиентский режим работы. На вкладке Client Global задаем адрес и порт NSX A, который мы указывали ранее как Listening IP и Port на серверной стороне. Также необходимо выставить одинаковые настройки шифрования, чтобы они согласовались при поднятии туннеля.

Проматываем ниже, выбираем сабинтерфейс, через который будет строиться туннель для L2VPN.

В Egress Optimization Gateway Address задаем адрес шлюза. Задаем user-id и пароль. Выбираем сабинтерфейс и не забываем сохранить настройки.

На этом про VPN на NSX Edge у меня все. Спрашивайте, если что-то осталось непонятным. Также это последняя часть из серии статей по работе с NSX Edge. Надеемся, они были полезны 🙂

Читайте также: