В чем состоит отличие конфигурации компьютера от конфигурации пользователя в групповой политике

Обновлено: 05.07.2024

Эта статья является базисом и введением в изучение групповых политик операционных систем Windows, от знания которой зависит работа со всем последующим материалом. Как уже говорилось в предыдущей статье по основам групповых политик: «Введение в изучение групповых политик», групповая политика – это компонент серверных и клиентских операционных систем Windows, начиная с Windows 2000, позволяющий централизовано управлять конфигурацией пользователей и компьютеров. Групповые политики основываются на многих параметров политик, которые в свою очередь указывают на применение определенной настройки для выбранного компьютера или пользователя. В операционных системах Windows Server 2008 R2 и Windows 7 насчитывается более 3200 политик, при помощи которых можно оградить локальных пользователей и пользователей, расположенных в вашем домене или лесу от действий, которые они не должны выполнять. Методы создания собственных политик будут рассказаны в одной из последующих статей. Все параметры политик располагаются в объекте групповых политик GPO (Group Policy Object).

Объекты групповых политик делятся на две категории:

- Доменные объекты групповых политик, которые используются для централизованного управления конфигурацией компьютеров и пользователей, входящих в состав домена Active Directory. Эти объекты хранятся только на контроллере домена;

- Локальные объекты групповых политик, которые позволяют настраивать конфигурацию локального компьютера, а также всех пользователей, созданных на этом компьютере. Эти объекты хранятся только в локальной системе. Локальные объекты групповых политик могут применяться, даже если компьютер входит в состав домена.

В этой статье речь пойдет об управлении локальными объектами групповых политик.

Управление локальными объектами групповых политик

Для управления локальными объектами групповых политик в операционных системах Windows используется оснастка консоли управления «Редактор локальной групповой политики». При помощи данной оснастки вы можете настраивать большинство системных компонентов и приложений. Рассмотрим подробно методы управления компьютером и пользователями при помощи данной оснастки:

Открытие оснастки «Редактор локальных групповых политик»

Вы можете открыть данную оснастку несколькими способами:

- Нажмите на кнопку «Пуск» для открытия меню, в поле поиска введите Редактор локальной групповой политики и откройте приложение в найденных результатах;

- Воспользуйтесь комбинацией клавиш +R для открытия диалога «Выполнить». В диалоговом окне «Выполнить», в поле «Открыть» введите gpedit.msc и нажмите на кнопку «ОК»;

- Откройте «Консоль управления MMC». Для этого нажмите на кнопку «Пуск», в поле поиска введите mmc, а затем нажмите на кнопку «Enter». Откроется пустая консоль MMC. В меню «Консоль» выберите команду «Добавить или удалить оснастку» или воспользуйтесь комбинацией клавиш Ctrl+M. В диалоге «Добавление и удаление оснасток» выберите оснастку «Редактор объектов групповой политики» и нажмите на кнопку «Добавить». В появившемся диалоге «Выбор объекта групповой политики» нажмите на кнопку «Обзор» для выбора компьютера или нажмите на кнопку «Готово» (по умолчанию установлен объект «Локальный компьютер»). В диалоге «Добавление или удаление оснасток» нажмите на кнопку «ОК»;

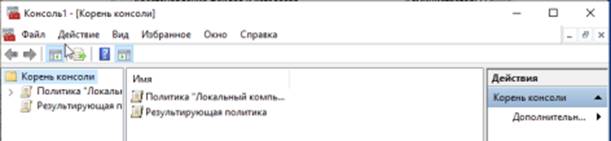

На следующем скриншоте отображена оснастка «Редактор объектов групповой политики»:

Узлы оснастки

В оснастке редактора локальных объектов групповой политики присутствуют два основных узла:

- Конфигурация компьютера, который предназначен для настройки параметров компьютера. В этом узле расположены параметры, которые применяются к компьютеру, невзирая на то, под какой учетной записью пользователь вошел в систему. Эти параметры применяются при запуске операционной системы и обновляются в фоновом режиме каждые 90-120 минут.

- Конфигурация пользователя, который предназначен для настроек параметров пользователей. Параметры, которые находятся в этом узле, применяются при входе конкретного пользователя в систему. Так же, как и параметры, расположенные в узле конфигурации компьютера, параметры, расположенные в узле конфигурации пользователя обновляются в фоновом режиме каждые 90-120 минут.

В этих основных узлах вы можете найти по три дочерних узла, при помощи которых настраиваются все параметры локальных объектов групповых политик.

Конфигурация программ

В узле конфигурации программ расположено только одно расширение клиентской стороны «Установка программ», благодаря которому, вы можете указать определенную процедуру установки программного обеспечения. Расширения клиентской стороны (Client-Side-Extension CSE) преобразовывает указанные параметры в объект групповой политики и вносит изменения в конфигурацию пользователя или компьютера. Создавать объекты GPO для развертывания программного обеспечения можно только в операционной системе Windows Server 2008/2008R2. Процесс создания GPO для установки программ будет подробно рассмотрен в одной из последующих статей.

Конфигурация Windows

Узел «Конфигурация Windows» в основном предназначен для обеспечения безопасности компьютера и учетной записи, для которой применяются данные политики. В конфигурации Windows вы можете найти несколько узлов:

Политика разрешения имен

Этот узел предоставляет возможность управлением расширением таблицы политик разрешения имен (NRTP), которая хранит параметры конфигурации для безопасности DNS (DNSSEC). Политика разрешения имен – это объект групповой политики, в котором указаны сведения о политике, которые отображаются в NRTP. Это расширение стоит настраивать только в том случае, если ваш компьютер входит в состав домена Active Directory. Эта политика расположена только в узле «Конфигурация компьютера».

При создании правила вам следует обратить внимание на следующие моменты:

Правила можно создавать для следующих частей пространства DNS:

- Суффикс – это зона пространства имен DNS, к которой применяется данное правило. Суффикс является частью полного доменного имени;

- Префикс – это первая часть полного доменного имени, к которому применяется правило;

- Полное доменное имя – состоит из узла и имени домена, включая домен верхнего уровня;

- Подсеть (IPv4) – это адрес подсети в формате IPv4 для зоны, к которой в случае обратного просмотра будет применено правило;

- Подсеть (IPv6) – это адрес подсети в формате IPv6 для зоны, к которой в случае обратного просмотра будет применено правило;

- Любой – применяется для всех найденных пространств имен DNS.

В поле «Центр сертификации» вы можете указать ЦС, который используется для создания цифровых подписей. Можно вводить ЦС вручную или выбрать нужный, воспользовавшись кнопкой «Обзор».

На вкладке «DNSSEC» вы можете включить DNSSEC для создаваемого правила и указать принудительную проверку конфигурации для безопасности DNS, а также выбрать тип шифрования, который будет использоваться для данного правила. Доступные значения: «Без шифрования (только целостность)», «Тройной DES (3DES)», «Advanced Encryption Standard (AES)» с длиной ключа 128, 192 или 256 бит, или AES с длиной ключа 192 и 256 бит.

На вкладке «Параметры DNS для прямого доступа» вы можете указать серверы, которые клиент DNS будет использовать при соответствии указанного имени; прокси-сервер, который будет использоваться для подключения к Интернету; и можете указать тип шифрования для использования IPSec при взаимодействии между клиентом и сервером DNS.

Если вы нажмете на кнопку «Дополнительные параметры глобальной политики», то сможете настроить параметры роуминга, параметры ошибки запроса и разрешения запроса.

После того как все параметры будут указаны, нажмите на кнопку «Создать». После чего созданное правило отобразится в таблице политик разрешения имен. Изменения политики не будут сохранены, пока вы не нажмете на кнопку «Применить».

Сценарии

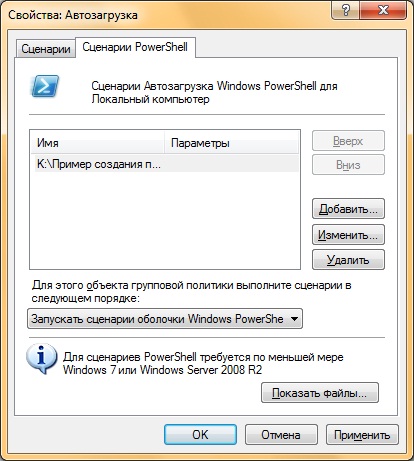

При помощи этого CSE-расширения вы можете указывать по два типа сценариев автозапуска или завершения работы для узлов конфигурации компьютера и пользователя соответственно. В том случае, если вы укажете более одного сценария, то они будут выполняться согласно перечню в списке. Время ожидания обработки сценариев – 10 минут. В операционных системах, предшествующих Windows Server 2008 R2 и Windows 7, можно было использовать только языки сценариев ActiveX (Microsoft Visual Basic, Jscript, VBScript, Perl) и пакетные файлы (*.bat, *.cmd). Теперь появилась возможность использовать сценарии PowerShell:

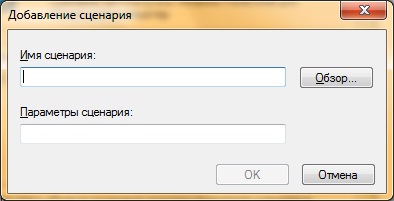

Для того чтобы назначить сценарий для автозагрузки или завершения работы, выполните следующие действия:

- Откройте редактор локальной групповой политики;

- Выберите «Сценарий запуск/завершение» из конфигурации Windows узла «Конфигурация компьютера» или «Конфигурация пользователя»;

- Дважды щелкните левой кнопкой мыши на политике «Автозагрузка» или «Завершение работы»;

- В диалоговом окне свойств политики нажмите на кнопку «Добавить»;

- В диалоговом окне «Добавление сценария», в поле «Имя сценария» введите путь к сценарию или нажмите на кнопку «Обзор» для поиска файла, а в поле «Параметры сценария» введите необходимые параметры аналогично вводу этих параметров в командной строке;

При назначении нескольких сценариев они будут применяться в заданном порядке. Чтобы переместить сценарий в списке вверх, выберите его и нажмите на кнопку «Вверх». Для того чтобы переместить сценарий в списке вниз, выберите его и нажмите на кнопку «Вниз». Для того чтобы изменить сценарий, нажмите на кнопку «Изменить». Кнопка «Удалить» предназначена для удаления сценария из списка.

На вкладке «Сценарий PowerShell» вы можете добавить сценарии с расширением *.ps1. Также, вы можете выбрать порядок выполнения обычных сценариев и сценариев PowerShell из раскрывающегося списка.

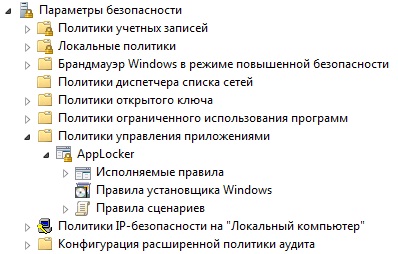

Политика безопасности

Этот узел позволяет настраивать безопасность средствами GPO. В этом узле для конфигурации компьютера доступны следующие настройки:

Политики учетных записей, которые позволяют устанавливать политику паролей и блокировки учетных записей. Этот функционал будет рассматриваться в одной из следующих статей.

Локальные политики, отвечающие за политику аудита, параметры безопасности и назначения прав пользователя. Этот функционал будет рассматриваться в одной из следующих статей.

Брандмауэр Windows в режиме повышенной безопасности, при помощи которых вы можете создавать правила входящих и исходящих подключений, а также правила безопасности подключений так же, как и в одноименной оснастке. Разница лишь в том, что после создания правила, его настройки нельзя будет изменить, а также в оснастке «Брандмауэр Windows в режиме повышенной безопасности» у вас не будет прав для удаления текущего правила. На следующем скриншоте вы увидите правило безопасности подключения туннельного режима, созданного средствами групповых политик и открытого в оснастке «Брандмауэр Windows в режиме повышенной безопасности»:

Политики диспетчера списка сетей, позволяющие управлять всеми вашими сетевыми профилями.

Политики открытого ключа, которые позволяют:

- настраивать компьютеры на автоматическую отправку запросов в центр сертификации предприятия и установку выдаваемых сертификатов;

- создавать и распространять список доверия сертификатов (CTL);

- добавлять агенты восстановления шифрованных данных и изменение параметров политики восстановления шифрованных данных;

- добавлять агенты восстановления данных шифрования диска BitLocker.

О политиках открытого ключа будет подробно рассказано в статье о локальных политиках безопасности.

Политики ограниченного использования программ, позволяющие осуществлять идентификацию программ и управлять возможностью их выполнения на локальном компьютере, в подразделении, домене и узле.

Политики управления приложениями, отвечающие за создание и управления правилами и свойствами функционала AppLocker, который позволяет управлять установкой приложений и сценариев.

Политики IP-безопасности на «Локальный компьютер», которые позволяют создавать политику IP-безопасности локального компьютера и управлять списками IP-фильтров. Более подробно будет рассказано в статье о локальных политиках безопасности.

Конфигурация расширенного аудита, который предоставляет дополняющие локальные политики, отвечающие за аудит. Об этих параметрах речь пойдет в статье, связанной с политиками аудита.

В дополнение ко всем этим параметрам безопасности Windows 7, в операционной системе Windows Server 2008 R2 доступны еще следующие параметры:

Журнал событий, который позволяет настраивать параметры журналов событий приложений, системных событий и событий безопасности.

Группы с ограниченным доступом, которые позволяют включать пользователей в отдельные группы. Об этих параметрах будет подробно рассказываться в статье о делегировании прав групповых политик.

Системные службы, определяющие типы запуска и разрешения доступа для системных служб.

Реестр, который задает разрешения контроля доступа к отдельным разделам системного реестра.

Файловая система, определяющие разрешения контроля доступа для файлов и папок NTFS.

Политики проводной сети (IEEE 802.3), которые управляют настройками проводных сетей.

Политики беспроводной сети (IEEE 802.11), которые управляют настройками беспроводных сетей.

Network Access Protection, которые позволяют создавать политики защиты сетевого доступа.

QoS на основе политики

Этот узел определяет политики, управляющих сетевым трафиком, которые позволяют настраивать проводные сети. Параметры QoS на основе политик позволяют настраивать приоритеты и управлять скоростью передачи для исходящего трафика на основе следующих факторов:

- Отправляющее приложение;

- URL-адрес;

- Исходные или конечные адреса или префиксы адресов IPv4 и IPv6;

- Исходные или конечные порты или диапазоны портов протоколов TCP и UDP;

- Протоколы TCP или UDP.

Создание политик QoS будет подробно рассмотрено в одной из следующих статей.

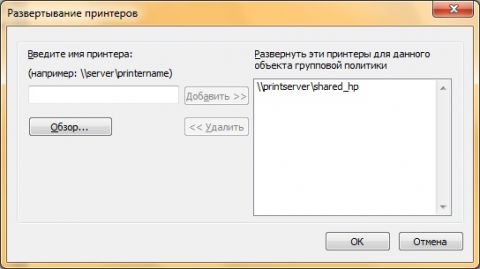

Развернутые принтеры

Эта функция полезна, когда принтер используется совместно в закрытой среде, такой как школа, где все компьютеры в аудитории или офисе должны иметь доступ к одному принтеру или когда пользователю при перемещении в другое местоположение необходимо автоматическое подключение принтера.

Настройки Internet Explorer

Чаще всего эти параметры используются для настройки внешнего вида браузера и его функций для применения стандартов организации, связанных с Интернетом, а также, чтобы предоставить пользователям общий интерфейс браузера. При помощи этого функционала вы можете настраивать заголовки браузера, панели инструментов, строки User-Agent, зон безопасности, оценки содержимого и многое другое. Подробно эти параметры будут рассматриваться в одной из последующих статей.

В узле «Конфигурация Windows» операционной системы Windows Server 2008R2 вы также можете найти узел «Перенаправленные папки», которые позволяют менять местоположение специальных папок внутри профиля пользователя на новое, например, на место в общем сетевом ресурсе.

Заключение

На этом заканчивается первая часть статьи, посвященной оснастке «Редактор локальной групповой политики». При помощи текущей оснастки вы можете проводить разнообразные действия для настройки компьютера и повышения его безопасности. В этой статье был проведен краткий обзор функционала узлов «Конфигурация программ» и «Конфигурация Windows», используя которые вы можете управлять установкой программ, аудитом пользователей, изменять запуска служб, сценарии автозапуска и завершения, правил брандмауэра Windows в режиме повышенной безопасности и многое другое. В следующей части статьи я расскажу о принципах работы с узлом «Административные шаблоны», а также о фильтрации параметров политик данной оснастки.

Использование редактора групповой политики.

Независимо от способа запуска и открытого объекта групповой политики окно редактора групповой политики всегда выглядит одинаково:

Дерево консоли управления содержит два стандартных контейнера:

- Конфигурация компьютера - содержит параметры, настраиваемые для всех пользователей компьютера;

- Конфигурация пользователя - содержит параметры, настраиваемые для конкретного пользователя компьютера.

Каждый из этих контейнеров содержит следующие вложенные контейнеры:

- Конфигурация программ - параметры автоматической установки и назначения приложений пользователям компьютера;

- Конфигурация Windows - различные параметры операционной системы, в том числе политики безопасности, сценарии, перенаправление папок;

- Административные шаблоны - параметры настройки операционной системы и различных программных продуктов Microsoft (в основном Internet Explorer).

В свою очередь каждый из этих контейнеров может содержать любое количество вложенных контейнеров. Структура этих контейнеров определяется самой операционной системой и дополнительными программными продуктами, устанавливающими свои расширения для редактора групповых политик.

Вы не можете изменять структуру контейнеров объекта групповой политики, добавлять свои контейнеры, удалять или переименовывать уже существующие контейнеры. Также вы не можете добавлять, удалять или переименовывать параметры групповой политики, хранящиеся в этих контейнерах.

Для изменения значения любого параметра групповой политики вы должны найти необходимый контейнер в дереве консоли управления, выбрать нужный параметр в списке справа и дважды щелкнуть по нему левой кнопкой мыши. В появившемся окне вы можете настроить значение параметра.

Окно значения параметра обычно содержит флажок Определить следующий параметр политики в шаблоне или аналогичный, позволяющий отключить соответствующий параметр политики. Это хорошо видно на примере параметра Мин. длина пароля (Minimum password age).

Тем не менее, встречаются параметры, которые не имеют такого флажка. Для отключения такого параметра обычно необходимо задать пустое значение параметра или пустой список. Это хорошо видно на примере параметра Автозагрузка.

При настройке значений параметров групповой политики следует придерживаться следующих правил:

- не изменяйте значения параметров, область или принцип действия которых вам не известны;

- документируйте изменения, вносимые в объекты групповой политики - это позволит вам быстро определить, параметры какой политики приводят к некорректной работе Windows Server 2003.

Поинтересуйтесь значениями параметров, используемыми операционной системой для ненастроенных параметров политики, - не определяйте в групповой политике такие же значения параметров, как и используемые операционной системой по умолчанию. Это уменьшит размер объекта групповой политики и ускорит загрузку клиентских компьютеров.

Часто используемые контейнеры групповой политики.

Ниже представлен список и краткое описание наиболее часто используемых контейнеров групповой политики.

Контейнер

Описание

Содержит параметры Автозагрузка и Завершение работы , предназначенные для указания файлов сценариев, которые выполняются при загрузке и выключении компьютера

Содержит параметры, задающие ограничения и правила использования паролей, такие как минимальная длина пароля и срок действия пароля

Содержит параметры, определяющие правила автоматической блокировки учетных записей при вводе неправильных паролей

Содержит параметры, определяющие какие категории событий системы безопасности должны регистрироваться в журнале безопасности

Содержит параметры, определяющие привилегии пользователей, например, возможность пользователя регистрироваться на компьютере или останавливать системные службы

Содержит параметры, определяющие поведение системы безопасности, как при локальной работе пользователя, так и при взаимодействии компьютеров в сети

Содержит параметры, определяющие правила ведения и размеры системных журналов Windows Server 2003

Содержит параметры, определяющие поведение операционной системы при загрузке компьютера и регистрации пользователя

Содержит параметры, определяющие поведение ОС при регистрации пользователя, например, правила обработки сценариев входа

Содержит параметры, определяющие возможность и правила работы пользователей с автономными файлами

Содержит параметры, определяющие взаимодействие ОС с пользователем при работе с принтерами

Содержит параметры, настраивающие пользовательский интерфейс Internet Explorer

Содержит параметры, определяющие настройки подключения для Internet Explorer

Содержит параметры, определяющие различные адреса Интернета, используемые Internet Explorer

Содержит параметры, определяющие зоны и настройки безопасности, используемые Internet Explorer

Содержит параметры, определяющие программы, которые используются для просмотра и редактирования HTML, для работы с электронной почтой, календарем, контактами и т.п.

Содержит параметры, определяющее местоположение основных папок профиля пользователя, в которых могут храниться файлы пользователя

Содержит параметры, определяющие настройки Internet Explorer, в основном блокирующие те или иные действия пользователя

Содержит параметры, определяющие, а в основном, блокирующие те или иные действия пользователя

Содержит параметры, ограничивающие возможности пользователя при работе с консолью управления и системными оснастками Windows Server 2003

Содержит параметры, определяющие внешний вид панели задач и меню Пуск , а также ограничивающие возможности пользователей по изменению их настроек

Содержит параметры, определяющие внешний вид рабочего стола и ограничивающие возможности пользователей по изменению его настроек

Содержит параметры, определяющие элементы, размещаемые на рабочем столе, например, фоновый рисунок

Содержит параметры, определяющие настройки и ограничения для основных компонентов Панели управления

Содержит параметры, определяющие возможность и правила работы пользователей с автономными файлами

Содержит параметры, в основном ограничивающие возможности пользователя по изменению параметров операционной системы и ее компонентов

Содержит параметры, определяющие поведение операционной системы при загрузке компьютера и регистрации пользователя, а также ограничивающие возможности пользователя при выполнении некоторых операций

Описание остальных контейнеров и параметров групповой политике вы найдете в справочной системе Windows Server 2003 либо в руководствах пользователя к соответствующим компонентам Windows.

Групповая политика - это оснастка консоли управления Microsoft и централизованное приложение, которое позволяет всего несколькими щелчками мыши изменять различные дополнительные параметры, связанные с операционной системой, пользователями и различными приложениями.

Редактор групповой политики представлен в двух вариантах. Первый - это централизованная или групповая политика Active Directory, а второй - локальная групповая политика.

Групповая политика Active Directory

Групповая политика Active Directory в основном используется сетевыми администраторами для управления и настройки компьютеров в одном домене путем изменения объектов политики. Системные администраторы могут не только изменять расширенные настройки, но также могут применять эти изменения с помощью групповой политики. Применение политики гарантирует, что другие пользователи не смогут изменять параметры без соответствующих разрешений.

Например, изменяя единую политику под названием «Отключить установщик Windows», сетевой администратор может заблокировать для всех пользователей на любом компьютере в одном домене установку или обновление любого программного обеспечения в Windows.

Локальная групповая политика

Локальная групповая политика ничем не отличается от групповой политики Active Directory. В то время как групповая политика Active Directory используется в профессиональных средах, таких как офисы, для управления сетью компьютеров, локальная групповая политика используется для настройки параметров пользователей на одном компьютере.

Конечно, чтобы внести какие-либо изменения в локальную групповую политику, вам нужны права администратора. В случае централизованной или групповой политики Active Directory вам необходимо иметь права администратора сети.

Категории в редакторе локальной групповой политики

Когда дело доходит до внесения изменений в групповую политику, большинство из нас когда-либо используют только редактор локальной групповой политики. В целом, локальная групповая политика делится на две основные категории, называемые «Конфигурация компьютера» и «Конфигурация пользователя».

Конфигурация компьютера . Политики этой категории применяются ко всему компьютеру независимо от пользователя. Например, если вы хотите применить политику надежности пароля для всех пользователей на компьютере, измените соответствующую политику в этой категории.

Конфигурация пользователя . Политики этой категории применяются к пользователям, а не ко всему компьютеру. Поскольку политики применяются к пользователям, а не к компьютеру, независимо от того, с какого компьютера пользователь входит в систему, политики автоматически применяются Windows.

Если вы когда-либо просматривали эти категории, вы могли видеть одинаковые политики в обеих категориях, которые можно настраивать независимо. В случае какого-либо конфликта политик между конфигурацией компьютера и категориями конфигурации пользователя, конфигурация компьютера переопределяет конфигурациям пользователя.

Цель работы: Целью работы является освоение средств администрирования учётных записей пользователей и групп пользователей в ОС Windows 10, изучение основных параметров, определяющих взаимодействие пользователей с операционной системой, консолью управления и групповой политикой.

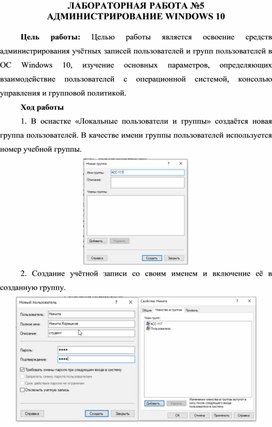

1. В оснастке «Локальные пользователи и группы» создаётся новая группа пользователей. В качестве имени группы пользователей используется номер учебной группы.

2. Создание учётной записи со своим именем и включение её в созданную группу.

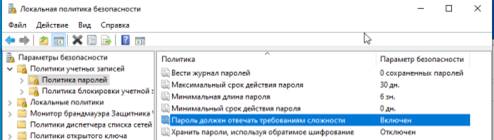

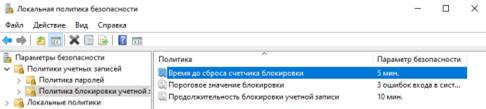

3. Применение к созданной учётной записи настройек: максимальный срок действия пароля 30, минимальная длина пароля 6, требовать не повторяемость паролей 6, отвечать требованиям сложности +, пороговое значение блокировки 3, блокировка учётной записи на 10, сброс счётчика блокировки через 5, завершение работы системы +, локальный вход в систему +, изменение системного времени +.

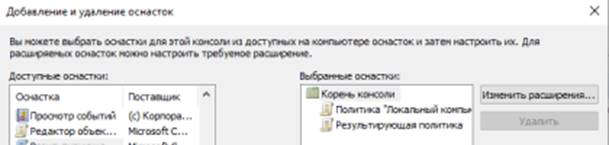

4. Создайте новую консоль. Добавьте в корень консоли оснастки «Редактор объекта групповой политики» и «Результирующая политика». Сохраните консоль в режиме, указанном в Вашем варианте. Вариант 1. Авторский – запретить редактирование реестра.

Контрольные вопросы

1. Поясните параметр «Пароль должен отвечать требованиям сложности» и перечислите минимальные требования, которым должны удовлетворять пароли, если параметр включен.

Если данный параметр включён, то пароль должен соответствовать следующим требованиям: не может соответствовать имени пользователя, должен состоять из символов юникода.

2. Какие параметры входят в политику блокировки учётной записи?

В политику блокировки учётной записи входят: блокировка при многоразовом несоответствии введённого пароля, ограничение времени доступа учётной записи, срок действия учётной записи и другие указанные параметры при несоблюдении которых учётная запись блокируется.

3. Возможно ли, что учётная запись не будет блокирована при количестве ошибок большем, чем установленное пороговое значение?

Возможно, что учётная запись не будет заблокирована при количестве ошибок большем, чем установленное пороговое значение если в параметрах указанно что время блокировки равно нулю.

4. Что такое и для чего применяется MMC?

MMC – консоль управления. С её помощью можно создавать, сохранять и открывать средства администрирования, которые называются консолями, которые управляют оборудованием, программным обеспечением и сетевыми компонентами операционной системы Microsoft Windows.

5. Что такое оснастка?

MSC в Windows расшифровывается как Microsoft System Console, еще проще это окна или как их еще называют оснастки, для управления теми или иными функциями операционной системы.

6. В чём состоит отличие конфигурации компьютера от конфигурации пользователя в групповой политике?

Конфигурация компьютера относится ко всем пользователям, включая системных пользователей. Конфигурация пользователя - для конкретного пользователя.

7. Каким образом можно включить автозапуск программ через групповую политику?

Открывается оснастка "Групповая политика" (gpedit.msc), переход на вкладку "Конфигурация компьютера - Административные шаблоны - Система". В правой части оснастки переход на пункт "Запускать указанные программы при входе в систему". По умолчанию эта политика не задана, но можно добавить туда программу: включить политику, нажать кнопку "Показать - Добавить", указать путь к программе, при этом если запускаемая программа находится в папке.

8. При помощи какой команды можно получить список пользователей операционной системы?

Полный список пользователей ОС выдаётся командой в CMD : net user .

9. При помощи какой команды можно получить список групп пользователей операционной системы?

Полный список локальных групп ОС выдаётся командой в CMD : net localgroup .

10. При помощи какой команды можно создать нового пользователя?

Создать нового пользователя можно при помощи команды: net user ИМЯ ПАРОЛЬ / add .

Вывод: в ходе проделанной работы я освоил средства администрирования учётных записей пользователей и групп пользователей в ОС Windows 10, изучил основные параметры, определяющие взаимодействие пользователей с операционной системой, консолью управления и групповой политикой.

Читайте также: