Виды угроз и методы защиты персональных компьютеров серверов и корпоративных сетей от них

Обновлено: 05.07.2024

Под угрозой (в принципе) обычно подразумевают потенциально возможный процесс (явление, событие или воздействие), которое вероятно приводит к нанесению убытка чьим-либо потребностям. В Последующем под угрозой защиты АС отделки информации будем принимать возможность влияние на АС, которое косвенно или прямо может нанести убыток ее безопасности.

В настоящий момент известно список угроз информационной безопасности АС, имеющий больше сотни позиций.

Разбор вероятных угроз информационной безопасности делается со смыслом определения полного списка требований к создаваемой системе защиты.

Для предотвращения угроз, существует ряд методов защиты информации .

Список угроз, анализ рисков вероятностей их реализации, а также модель злоумышленника есть основой для разбора и методики оценки рисков , реализации угроз и построению требований к системе зашиты АС. Кроме обнаружения вероятных угроз, целесообразно проводить исследование этих угроз на основе классификации по ряду параметров. Каждый из параметров классификации показывает одно из обобщенных правил к системе защиты. Угрозы, соответствующие любому признаку классификации, разрешают детализировать отражаемое этим параметром требование.

Нужда в классификации угроз информационной защиты АС объясняется тем, что хранимая и обрабатываемая информация в АС склонна к воздействию факторов, из-за чего становится невозможным формализовать проблему описания полного обилие угроз. Поэтому обычно определяют не полный список угроз, а список классов угроз.

Разделение вероятных угроз информационной безопасности АС может быть сделана по следующим основным параметрам.

По рангу преднамеренности выражения:

- угрозы, спровоцированы ошибками или небрежностью сотрудников, например неграмотное использование методов защиты, ввод не венрных данных и т.п.;

- угрозы преднамеренного влияния, например методы мошенников.

По характеру возникновения:

- искусственные угрозы безопасности АС, вызванные руками человека.

- природные угрозы, созданные воздействиями на АС объективных физических действий или стихийных природных явлений;

По непосредственной причине угроз:

- человек, к примеру нанятые путем подкупа сотрудников, выбалтывание конфиденциальной информации и т.п.;

- природный биом, например стихийные напасти, бури и пр.;

- несанкционированные программно-аппаратные фонды, например заражение ПК вирусами с разрушающими функциями;

- санкционированные программно-аппаратные фонды, отказ в работе ОС, к примеру удаление данных.

По степени зависимости от активности АС:

- только в ходе обработки данных, к примеру угрозы реализации и рассылке программных вирусов;

- независимо от активности АС, к примеру вскрытие шифров( поточные шифры или блочное шифрование или shema_Rabina ) криптозащиты информации.

Источники угроз информационной безопасности

По состоянию источника угроз:

- непосредственно в АС, к примеру неточная реализация ресурсов АС;

- в пределах зоны АС, к примеру использование подслушивающих приборов, записей, хищение распечаток, носителей данных и т.п.;

- вне зоны АС, например захват информации, передаваемых по путям связи, захват побочных акустических, электромагнитных и других излучений устройств.

По степени воздействия на АС:

- активные угрозы, которые при реакции вносят сдвиг в структуру и сущность АС, к примеру ввод вирусов и троянских коней;

- пассивные угрозы, которые при исполнении ничего не изменяют в типе и сущности АС, к примеру угроза копирования секретной информации.

По способу пути к ресурсам АС:

По шагам доступа сотрудников или программ к ресурсам:

- угрозы, реализуемые после согласия доступа к ресурсам АС, к примеру угрозы некорректного или несанкционированного применение ресурсов АС;

- угрозы, реализуемые на шаге доступа к ресурсам АС, к примеру угрозы несанкционированного доступа в АС.

По нынешнему месту размещению информации, хранимой и обрабатываемой в АС:

- угрозы проходу к информации, находящейся в ОЗУ, например проход к системной области ОЗУ со стороны прикладных программ, чтение конечной информации из ОЗУ;

- угрозы проходу к информации, расположенной на внешних запоминающих носителях, например несанкционированное копирование конфиденциальной информации с жесткого носителя;

- угрозы проходу к информации, видимой на терминале, например запись отображаемых данных на видеокамеру;

- угрозы проходу к информации, проходящих в каналах связи, например незаконное подсоединение к каналам связи с задачей прямой подмены законного сотрудника с следующим вводом дезинформации и навязыванием ложных данных, незаконное подсоединение к каналам связи с следующим вводом ложных данных или модификацией передаваемых данных.

Как уже говорилось, опасные влияния на АС делят на случайные и преднамеренные. Исследование опыта проектирования, производство и эксплуатации АС демонстрирует, что данные подвергается различным случайным реакциям на всех ступенях цикла и функционирования АС.

Источником случайных реакций при реализации АС могут быть:

- отрешение и сбои аппаратурных устройств;

- упущении в работе обслуживающих сотрудников и других служащих;

- критичные ситуации из-за стихийных несчастий и отключений электрического питания;

- шумы и фон в каналах связи из-за влияния внешних факторов( характеристики проводных линий связи при передачи данных и внутренний фактор — полоса пропускания и пропускная способность ) канала;

- огрехи в программном обеспечении.

- спецификация физической среды Ethernet или token ring .

Погрешности в ПО случаются распространенным видом компьютерных повреждений. ПО рабочих станций, серверов, маршрутизаторов и т д. разработано людьми, поэтому оно может содержать ошибки. Если сложность подобного ПО выше, то и больше риск раскрытие в нем ошибок и уязвимых узлов. Некоторые из них могут не представляют никакой угрозы, а некоторые же могут привести к вещественным результатам, таким как неработоспособность серверной платформы, получение похитителем контроля над серверной платформой, несанкционированное эксплуатация ресурсов (использование ПК в качестве площадки для дальнейших атак и т.п.). Принцип похожие погрешности устраняются с помощью паков обновлений, которые регулярно выпускают разработчики ПО. На сегодня своевременное обновление таких паков является необходимым пунктом безопасности информации. Также погрешности в сети могу случатся из-за проблем защиты информации в сети .

Преднамеренные угрозы сплоченны с целенаправленными методами преступника. В качестве преступника может быть сотрудник, обычный посетитель, наемники, конкурентные особи и т.д. Методы преступника могут быть объяснены следующими факторами:конкурентной борьбой, любопытством, недовольством сотрудника своей карьерой, материальным интересом (взятка), стремлением самоутвердиться любыми методами и т.п.

Делая вывод из вероятности становление наиболее опасных условий, обусловленной методами злоумышленника, можно прикинуть гипотетическую модель потенциального злоумышленника:

- злоумышленнику известны данные о методах и параметрах работы системы; ( funkcii_koncentratorov )

- квалификация злоумышленника может позволять делать несанкционированные действия на уровне разработчика;

- Логично, что злоумышленник может выбрать наиболее слабое место в системе защите;

- злоумышленником может быть кто угодно, как и законный пользователь системы, так и постороннее лицо.

К примеру, для банковских АС можно отметить следующие намеренные угрозы:

Несанкционированный доступ — самый распространенный и многовариативный вид компьютерных правопреступлений. Концепция НСД заключается в получении личности (нарушителем) доступа к объекту в попирании свода правил разграничения доступа, созданных в соответствии с принятой политикой безопасности. НСД использует погрешность в системе защиты и возможен при неправильном выборе методов защиты, их некорректной настройке и установке. НСД осуществляется как локальными методами АС, так и специально сотворенными программными и аппаратными методами.

Основные пути НСД, через которые преступник может сформировать доступ к элементам АС и осуществить утягивание, изменение и/или удаление данных:

- технологические панели регулирования;

- косвенные электромагнитные излучения от каналов связи, аппаратуры, сетей заземления и электропитания и др.;

- каналы связи между аппаратными компонентами АС;

- локальные линии доступа к данным (терминалы сотрудников, администратора системы, оператора);

- межсетевой экран ;

- методы отображения и записывание данных или методы обнаружения ошибок .

- через seti_PDH и seti_dwdm ;

Из всего множества приемов и способов НСД можно остановится на следующих преступлениях:

- незаконное применение привилегий;

- «маскарад»;

- перехват паролей.

Перехват паролей получается из-за специально созданных программ. При заходе законного сотрудника в систему предприятия, программа-перехватчик имитирует на экране сотрудника ввод имени и пароля сотрудника, которые после ввода отправляются владельцу программы-перехватчика, после чего на дисплей выводится информация об ошибке системы и управление возвращается ОС.

сотрудник думает, что допустил погрешность при вводе пароля. Он опять вводит логин и пароль и получает вход в систему предприятия. управляющий программы-перехватчика, получил вводные данные законного сотрудника. И может использовать их в своих поставленных задачах. Существуют много других методов захвата вводных данных пользователей. Для шифрование паролей при передачи, благоразумно использовать RSA .

«Маскарад» — это исполнение любых действий одним сотрудником от имени другого сотрудника, имеющих соответствующими правами доступа. задачей «маскарада» является давание любых действий другому пользователю или перехват полномочий и статуса другого сотрудника в сети предприятия. Возможные варианты реализации «маскарада» есть:

- передача данных в сеть от имени другого сотрудника.

- вход в систему под вводными данными в систему другого сотрудника (этому «маскараду» способствует перехват пароля);

«Маскарад» очень опасен в банковских схемах электронных платежей, где неправильная идентификация клиента из-за «маскарада» вора может привести к убыткам законного клиента банка.

Незаконная эксплуатация привилегий. Множество систем защиты создают определенные списки привилегий для совершение заданных целей. Каждый сотрудник получает свой список привилегий: администраторы — максимальный список действий, обычные пользователи — минимальный список действий. Несанкционированный перехват привилегий, например с помощью «маскарада», приводит к вероятному совершении правонарушителем определенных действий в обход системы защиты. Нужно отметить, что незаконный перехват списка привилегий вероятен либо при наличии погрешностей в системе защиты, либо из-за недочета администратора при регулированием системой и назначении списка привилегий.

Угрозы которые нарушают целостность информации, сохраненной в информационной системе или передаваемой по линиям связи, которые созданы на ее модификацию или искажение, в итоге приводят к разрыву ее качества или полному удалению. Целостность данных может быть нарушена умышленно, в результате объективных воздействий со стороны окружающих факторов. Эта угроза частично актуальна для систем транспортировки данных — систем телекоммуникаций и информационные сети. Умышленные действия которые нарушают целостность данных не надо путать с ее санкционированными модификациями, которые выполняется полномочными личностями с обоснованной задачей.

Угрозы которые нарушают конфиденциальность, созданы на разглашение конфиденциальной или секретной информации. При действии этих угроз данных становится известной личностям, которые не должны иметь к ней доступ. В источниках информационной безопасности угроза преступления конфиденциальности имеет каждый раз, когда получен НСД к закрытой информации, сохраняющейся в информационной системе или передаваемой от между системами.

Угрозы которые нарушают работоспособность сотрудников или системы в целом. Они направлены на создание таких вариантов ситуаций, когда определенные действия либо понижают работоспособность АС, либо блокируют доступ к ресурсным фондам. К примеру, если один сотрудник системы хочет получить доступ к определенной службе, а другой создает действия по блокированию этого доступа, то первый пользователь получает отказ в обслуживании. Блокирование доступа к ресурсу может быть временным или постоянным. Примером может быть сбой при коммутации каналов и пакетов . А также угрозы на средства передачи информации, к примеру спутниковые системы .

Эти угрозы можно числить непосредственными или первичными, тогда как создание этих угроз ведет к прямому воздействию на защищаемую информацию.

На сегодняшний день для современных ИТ систем, защита является необходимым компонентом АС обработки информации. Атакующая сторона сначала должна преодолеть подсистему защиты, и только потом нарушать допустим целостность АС. Но нужно понимать, что практически не существует абсолютной системы защиты, вопрос стоит лишь во средствах и времени, требующихся на ее обход.

Защитная система также представляет угрозу, поэтому для нормальных защищенных информационных систем нужно учитывать четвертый вид угроз — угроза осмотра параметров системы под защиты. На практике мероприятие проверяется шагом разведки, в ходе которого узнаются основные параметры системы защиты, ее характеристики и т. п. В результате этого шага является корректировка поставленной задачи, а также выбор самого оптимального технических методов обхода системы защиты. Даже сетевые адаптеры представляют угрозу. Также algoritm_pokryivayusccego_dereva можно использовать против самой системы.

Угрозу раскрытия параметров системы защиты можно называть непрямой угрозой. реализация угрозы не даст какой-либо ущерб обрабатываемой информации в информационной системе, но даст возможность реализовать прямые или первичные угрозы, описаны выше.

На рис.1. описаны основные технологии реализации угроз информационной безопасности.При достижении нужного уровня информационной безопасности в АС нужно создать противодействие разным техническим угрозам и уменьшить возможное влияние «человеческого фактора». На предприятии всем этим должна заниматься специальная служба безопасности предприятия , которая разрабатывает политику безопасности , для дальнейшего предупреждения угроз.

К омпьютерная сеть – самый распространенный на сегодня способ общения и обмена информацией. Всемирная паутина хранит гигабайты персональной информации о своих пользователях. А ПК и сервера в локальной сети – внутреннюю информацию компании. Эти данные нуждаются в защите от постороннего вмешательства.

Что такое информационная безопасность

Уровень защиты сетевых операционных систем позволяет сохранять данные, противостоять угрозам и атакам, несанкционированному доступу в сеть. Тем не менее говорить об исключительной, универсальной системе средств защиты информации не приходится. Возникают ситуации, когда она дает сбой, и устройства оказываются уязвимыми для проникновения.

Информационная безопасность заключается в обеспечении ряда факторов:

- защищенности сведений от неавторизованного создания, частичной или полной потери;

- конфиденциальности;

- гарантии доступа для авторизованных пользователей.

В отдельных областях (банковской, финансовой, государственном управлении, оборонной и правоохранительной) требуется создание дополнительной, более надежной, системы обеспечения безопасности информации.

Защита информации в информационных сетях

Создаваемые масштабные компьютерные линии – локальные, корпоративные, телекоммуникационные – ставят задачу взаимодействия большого количества компьютеров, серверов, сетей и подсетей. Создается проблема определения наиболее эффективного метода защиты информации.

Системная топология, основанная на расположении межкомпьютерных связей, остается главным компонентом всех локальных и корпоративных сетей. Безопасность данных в компьютерных сетях достигается путем обработки критической информации. Этим термином обозначаются факторы, способствующие эффективному управлению основными структурными элементами сети и максимально полному выполнению стратегических задач любого уровня секретности (для личного, служебного пользования, коммерческая тайна либо интеллектуальная собственность физического или юридического лица).

Уязвимость большинства информационных сетей связана с кабельной системой. Есть данные, что именно она становится причиной сбоев и нарушений функционирования. Это необходимо учитывать уже на стадии проектирования сетевых связей.

Широкое распространение получили так называемые структурированные системы кабелей. Принцип их устройства – наличие однотипных проводов для передачи всех видов информации (цифровой, телефонной, видео, сигналов систем охраны).

Структурированность заключается в возможности разделить всю систему кабелей на ряд уровней по их назначению и наличию различных компонентов: внешней, администрирующей, аппаратной, магистральной, горизонтальной подсистем.

Основные проблемы в процессе защиты материалов

Решая вопрос защиты информации в корпоративных сетях, стоит обратить внимание на возможные перебои и нарушения в процессе доступа, способные уничтожить или исказить сведения.

Возможные проблемы, связанные с нарушением безопасности в компьютерных сетях, можно условно разделить на несколько типов:

1. Нарушения работы системного оборудования: разрыв кабелей, перебои в электропитании, сбой в дисковой системе, нарушения функционирования серверов, сетевых карт, рабочих станций, системы архивации.

2. Уничтожение данных вследствие некорректной работы программного обеспечения: ошибки системы, заражение компьютерными вирусами.

3. Следствие несанкционированного доступа: пиратское копирование, устранение или фальсификация данных, работа посторонних с секретными материалами.

4. Неграмотное сохранение архивов.

5. Ошибки технического штата и пользователей сетевого ресурса: случайное искажение либо уничтожение информации, некорректное пользование программными продуктами.

В каждом из перечисленных случаев требуется устранить нарушения и усилить систему безопасности компьютерной сети.

Какими средствами можно защитить информацию

Как показывает практика, неавторизованные пользователи либо программные продукты вирусного типа могут получить доступ даже к защищенным сетевым ресурсам. Для этого они должны иметь определенный опыт в сфере сетевого или системного программирования и желание подключиться к определенным файлам.

Для полной конфиденциальности разработаны дополнительные средства защиты информации:

- Аппаратные (антивирусные программы, брандмауэры, сетевые экраны и фильтры, устройства шифрования протоколов).

- Программные (сетевой мониторинг, архивация данных, криптография, идентификация и аутентификация пользователя, управление доступом, протокол и аудит).

- Административные (ограничение доступа в помещения, разработка планов действий при ЧС и стратегии безопасности компании).

Любые из этих способов способны ограничить доступ вредоносных программ и файлов или полностью отказать в нем. Задача системных администраторов – выбрать наиболее актуальные. Для надежности барьера часто используют комбинацию нескольких видов защитных средств.

Архивирование и дублирование информации

Сохранить информацию в сети способна грамотная и надежная система архивации данных. Если сеть невелика, система архивации устанавливается в свободный слот сервера. Большие корпоративные сети лучше оснастить отдельным архивирующим сервером.

Такое устройство архивирует данные в автоматическом режиме и с заданной периодичностью представляет отчет. При этом управлять процессом резервного копирования можно, используя консоль системного администратора.

Возможно использование установки на архивирование сведений в связи с отсутствием на жестком диске какого-то количества свободного места или по причине сбоя «зеркального» диска сервера. Эта функция может быть подключена также в автоматическом режиме.

Как поставить барьер для вирусов

Распространение компьютерных вирусов в информационных сетях происходит с невероятной скоростью. Тысячи уже известных вредоносных программ регулярно пополняются сотнями новых. Самые доступные средства борьбы с ними – антивирусные программы.

Подобные программные пакеты способны перекрыть доступ к информации и решить проблему с зараженными файлами. Оптимальным для сохранения системных сведений будет использование комбинации программного и аппаратного барьера. Чаще всего это специализированные платы для борьбы с вирусами.

Защита данных от несанкционированного доступа

Вопрос защиты информации в компьютерной системе от неразрешенного входа связан с широким охватом информационного пространства глобальными телекоммуникационными сетями. Простейшие ошибки самих пользователей наносят более ощутимый вред, чем сбой в системе или поломка оборудования. Для предотвращения подобных ситуаций стоит разграничить пользовательские полномочия.

С этой целью используются встроенные программы операционных систем сети. Каналов утечки данных и возможностей несанкционированного входа десятки. Наиболее распространенные:

В целях полноценной защиты информации рекомендуется использовать целый ряд организационных и технических методов.

Организационные мероприятия заключаются, прежде всего, в ограничении доступности зданий и офисов, где проводится работа с информацией. Взаимодействовать с ней имеют право только аттестованные и проверенные специалисты. Все носители информации, журналы регистрации и учета необходимо хранить в закрытых сейфах. Стоит исключить возможность просмотра материалов посторонними через мониторы или принтеры. При передаче секретных сведений по каналам связи лучше использовать криптографическое кодирование. И, наконец, нужно следить за тем, чтобы все отработанные устройства и носители, содержащие ценные данные, были вовремя уничтожены.

К организационно-техническим средствам защиты можно отнести устройство независимого блока питания для системы обработки ценных файлов, оснащение входных дверей кодовыми замками и использование ЖК или плазменных дисплеев с высокочастотным излучением электромагнитных импульсов. Кроме того, отправляя оргтехнику в ремонт, нужно стереть все имеющиеся данные. Помещения, в которых происходит работа с секретными материалами, рекомендуется оборудовать стальными экранами.

Технические защитные средства включают в себя установку системы охраны операционных залов и организацию работы контрольно-пропускных пунктов. Нужно обеспечить контроль за возможностью проникновения в память ЭВМ, а также блокировку сведений и использование ключей.

Архитектура программного оборудования заключается в жестком контроле безопасности при вхождении в систему, регистрации в специальных книгах, контроле действий пользователей. Требуется установка системы реагирования (в том числе и звуковой) на проникновение в корпоративную сеть.

Для надежности систему безопасности и защиты данных необходимо регулярно тестировать, проверять готовность и работу всех ее элементов. Большое значение имеет и фиксация всех манипуляций, имеющих хоть какое-то отношение к системной защите.

Механизмы достижения гарантированной безопасности

На сегодня разработаны и с успехом применяются различные методы защиты сведений. Самые актуальные и доступные из них:

1. Использование криптографии. Это применение шифра, позволяющего изменять содержимое файла, делая его нечитаемым. Узнать содержание возможно только посредством использования специальных ключей или паролей.

Для создания шифровки используются два взаимосвязанных понятия: алгоритм и ключ. Первое задает способ кодировки, второе помогает интерпретировать послание. Это просто и доступно без больших финансовых вложений. Один алгоритм может использоваться с несколькими ключами для разных получателей. К тому же при утрате секретности ключи можно сразу сменить, не нарушая алгоритма. Безопасность в таком случае связана только с ключами.

Для достижения большего эффекта кодовые ключи можно делать длинными и сложными. Схемы шифровки две: симметричная (один ключ для отправителя и получателя) и асимметричная (ключ открытого доступа).

2. Применение электронно-цифровой подписи (ЭЦП). Она подтверждает личность отправителя, создается при помощи его личного ключа. Дополнительная степень сохранности ЭЦП – уникальный номер владельца.

3. Аутентификация пользователей. Пожалуй, основной способ защиты данных в сети. Для получения доступа к ресурсу пользователь должен подтвердить это право. Соответствующий сервер принимает запрос на использование ресурса и пересылает его серверу, отвечающему за аутентификацию. Только после получения положительного результата доступ будет открыт.

Одна из версий подтверждения личности – использование пароля. Это может быть любое секретное слово, которое вводится в начале работы с системой. В особых случаях сервер может запросить новый пароль на выходе. Причем они могут быть разными.

Брешь возможна, если секретным словом завладеет кто-то другой. Для предотвращения подобного пароли лучше делать разовыми. Даже перехваченное кодовое слово будет бесполезным при следующем сеансе. Генерировать пароли можно при помощи программ или специальных устройств, вставляемых в слот компьютера.

4. Защита информации внутри корпоративной сети. Сетевые системы корпораций, как правило, подключены к Всемирной паутине. Это создает дополнительные возможности, но и делает систему безопасности уязвимой. Для защиты материалов во внутренней сети нужны брандмауэры (межсетевые экраны), способные разделить трафик на несколько потоков и обозначить условия обмена данными из одного потока в другой. Брандмауэр анализирует проходящий трафик и, проверяя каждый пакет данных, решает – пропускать его или нет. Для этого формируется алгоритм работы программы, где прописаны правила и порядок прохождения данных.

Брандмауэры реализуются аппаратными способами (как специализированный физический элемент) либо в виде отдельной программы, установленной на компьютере. Для обеспечения безопасного функционирования межсетевого экрана в систему, отвечающую за его функционал, регулярно вносятся корректировки. Возможности входа для рядовых пользователей в эту программу нет, он доступен только для системного администратора.

Брандмауэр состоит из нескольких компонентов, в том числе фильтров либо экранирующих устройств для блокирования части трафика. Можно выделить два вида подобных программных элементов:

- прикладные – блокирующие доступ к отдельным сетевым ресурсам;

- пакетные – фильтрующие информационные блоки с помощью маршрутизаторов.

В итоге весь трафик, исходящий из внешней системы во внутреннюю и обратно, проходит через систему брандмауэра. Только данные, соответствующие стратегии обеспечения безопасности, достигают адресата.

С ростом цифровизации общества появляются различные виды угроз информационной безопасности. Злоумышленники атакуют не только коммерческие предприятия с целью похитить средства со счетов, но и секреты фирмы, информацию, представляющую куда большую ценность, чем деньги. Украденными могут быть данные банковских карт, адреса, телефоны, почтовые ящики.

Чтобы подобного не допустить, необходимо знать хотя бы кратко про виды угроз информационной безопасности, а также источники их поступления. Это поможет вам наметить направления по созданию безопасной среды, а также защитить свои данные в случае чего.

Понятие угрозы информационной безопасности

Невозможно представить современную жизнь без информационных технологий. Финансовая система, железнодорожный транспорт, электроэнергетика – все это и многое другое контролируется компьютерными системами.

Безопасность стран и оборонная сфера также подвластны компьютерным технологиям и телекоммуникациям. Обработка, хранение, предоставление потребителям и обмен важнейшей информацией осуществляется посредством формирования различных информационных баз в компьютерных устройствах.Такая высокая степень компьютеризации способствует снижению как личной безопасности пользователей, так и безопасности на государственном уровне, и ведет к возникновению риска утечки информации. Стремительное развитие компьютерных технологий и их недостаточная защита, увеличивают риски постороннего проникновения и воздействия. Этому есть множество примеров и подтверждений.

Ваш Путь в IT начинается здесь

ПодробнееУгроза безопасности информации — это действие или событие, приводящее к проникновению в информационные системы и несанкционированному использованию информационных ресурсов, их разрушению и искажению.

Основные источники угрозы информационной безопасности

Зачастую, нарушение режима информационной безопасности происходит не только в результате спланированных действий злоумышленников, но и по вине самих сотрудников, не имеющих ни малейшего представления даже о базовых правилах информационной безопасности. Поэтому очень важно при приеме на работу новых сотрудников проводить инструктаж по информационной безопасности.

Каждый пользователь должен иметь представление о том, какое программное обеспечение может нанести вред и привести к сбоям в работе всей системы, чтобы не нанести ущерб как самому себе, так и компании в целом. Иногда утечка информации может быть обусловлена целенаправленными действиями конкретного сотрудника компании, имеющего доступ к базе данных и желающего получить личную выгоду или материальное вознаграждение за предоставленную информацию.Основной источник угроз – злоумышленники, хакеры, специализированные киберподразделения, использующие любые киберсредства, чтобы пробить защиту и проникнуть в базы данных, содержащие необходимую информацию. Находя узкие места и ошибки в работе программного обеспечения, они получают несанкционированную возможность получения данных из информационных баз.

Очень часто, учитывая неопытность пользователей, для получения нужной информации злоумышленники используют самый простой способ – использование спам-рассылок. Но иногда могут осуществляться и более серьезные виды кибератак.Рекомендуем проводить оценку угроз информационной безопасности, используя комплексный подход и выбирая метод оценки, исходя из каждого конкретного случая. Например, используйте качественные запчасти и регулярно проводите техническое обслуживание компьютеров, с целью исключить потерю данных из-за неисправности оборудования. Регулярно обновляйте программное обеспечение и используйте только лицензионные версии антивирусов.

Основные источники угрозы информационной безопасности

Уделите достаточное время для обучения коллектива базовым понятиям информационной безопасности и основным принципам действия вредоносных программ. Это воспрепятствует случайной утечке информации и предотвратит установку опасных программных комплексов. Обязательно периодически делайте резервные копии и используйте DLP-системы для отслеживания действий сотрудников на рабочих местах. Так вы сможете быстро вычислить злоумышленника и уберечь компанию от потери важной информации.

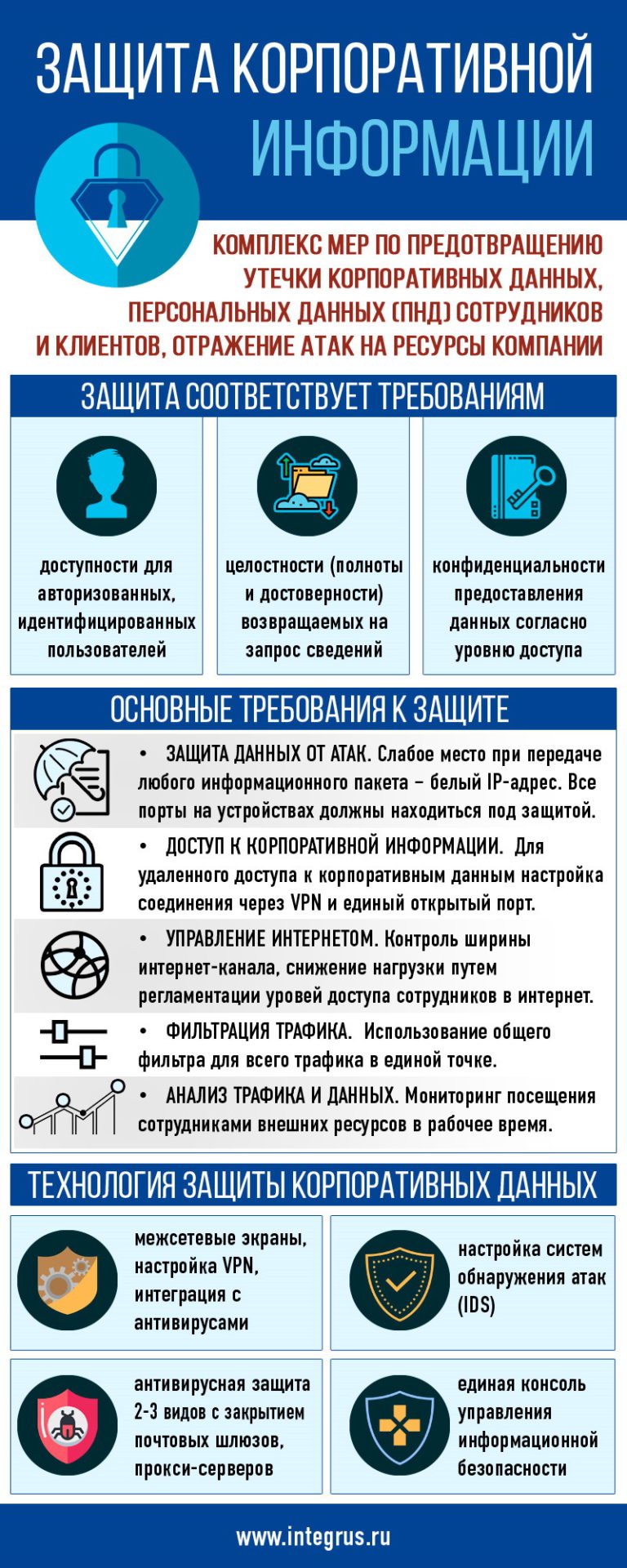

Защита информации в корпоративных сетях – это комплекс мер по предотвращению утечки корпоративных данных, персональных данных (ПНд) сотрудников и клиентов, отражение атак на ресурсы компании. Современные методы защиты включают в себя идентификацию и аутентификацию, разграничение прав доступа и управление доступом к данным, криптографию и создание межсетевых экранов.

Защита информации в корпоративных системах требуется:

- для организаций и предприятий со сложной административно-территориальной структурой: банков, торговых сетей, государственных и транснациональных компаний, производственных комплексов;

- а также предприятий любого уровня, использующих облачные технологии, он-лайн кассы, IP-телефонию, Интернет-банки, системы электронного документооборота (ЭДО).

Организация процедур комплексной защиты корпоративной информации в сетях крупных компаний осложнена использованием оборудования разных поколений и разных производителей, различных баз данных, локальных сетей (LAN).

Технологии защиты корпоративной информации

Система корпоративной защиты информации должна отражать любые типы атак:

- попытки взлома хакерами;

- несанкционированный доступ к конфиденциальным данным, в т.ч. ПНд;

- заражение вредоносным программным обеспечением (ПО): вирусами, троянскими программами, «червями»;

- загрузке и установке шпионских программ, рекламного софта;

- спаму, фишинг-атакам;

- взлому сайтов (CMS), корпоративных групп в социальных сетях.

При этом применяемые средства и технологии защиты корпоративных данных не должны препятствовать нормальному функционированию информационных систем (ИС) предприятия, включая доступность данных из ИС для авторизованных пользователей. В целом, система комплексной защиты корпоративных данных должна отвечать требованиям:

- доступности для авторизованных, идентифицированных пользователей;

- целостностью, т.е. полноты и достоверности возвращаемых на запрос сведений;

- конфиденциальностью – предоставлением данных согласно уровню доступа пользователя.

Технология защиты корпоративных данных подразумевает:

- использование межсетевых экранов (программных и аппаратных) – современные решения позволяют настраивать VPN, интегрироваться с антивирусами; с закрытием почтовых шлюзов, прокси-серверов (зачастую одновременно применяется 2–3 антивирусные программы с различными методами обнаружения вредоносного ПО);

- настройку систем обнаружения атак (IDS);

- создание единой консоли управления информационной безопасности.

Комплексная защита корпоративной информации

Современная система защиты корпоративных данных в сетях должна противодействовать случайным и преднамеренным атакам, внутренним и внешним источникам угрозы (направленным на данные, программы, аппаратуру, поддерживающую инфраструктуру).

Также не следует трактовать защиту корпоративных данных исключительно только как предотвращение несанкционированного доступа со стороны злоумышленников. Часто перед специалистами ставится задачи:

- при выборе оператора облачного сервиса, виртуального сервера (хостинг-провайдера) – отслеживать uptime сервера (объективно он не может быть равен 100%, однако для ответственных решений существует правило 4-х и ли 5-и девяток, т.е. доступности сервера в 99,99% или 99,999% времени), особенно если остановка его (сервера) работы может привести к серьезным потерям;

- устранение последствий технических сбоев, потерь данных в случае техногенных катастроф, случайного или умышленного нарушения правил эксплуатации информационной системы (ИС), при превышении расчетного числа запросов к БД, пропускной способности каналов связи и т.д.;

- устранения ошибок конфигурирования, топологии сети, отказов аппаратных или программных модулей, физического разрушения (износа) аппаратной части системы и т.п.

Однако настоящие проблемы являются, как правило, прозрачными и прогнозируемыми. В то время как попытки взлома, несанкционированного доступа потенциально более опасны, непредсказуемы.

Задача 1-я: защита корпоративных данных от атак

Самое узкое место в защите передачи информации – это белый IP адрес, через который передается и принимается информация. Большинство атак в сети Интернет направленно на выявление незащищенных портов на устройстве (далее Firewall (файрволл)), к которому привязан данный белый IP адрес.

Найдя такие порты, злоумышленник начинает перебирать известные логины сотрудников организации и сопоставляя скомпрометированные пароли отправляя запросы на авторизацию на устройстве.

Где злоумышленники находят электронные адреса сотрудников? Везде:

Задача 2-я: доступ к информации в корпоративных системах

Помимо защиты от атак извне необходим доступ к корпоративной информации организации сотрудников вне пределов периметра организации через сеть Интернет. Используя FTP-сервера, RDP подключение к рабочему компьютеру, мы просто упрощаем работу злоумышленника. Правильнее сегодня использовать VPN (Virtual Private Network) сети. Почему? RDP подключение использует для соединения один порт устройства, и если удаленных сотрудников 10, 20, 100 – то нужно открыть 10, 20, 100 портов на файрволле. В случае организации подключения через VPN – открытый порт будет один.

Задача 3: управление каналом Интернет при защите корпоративных данных

Чем больше сотрудников в организации, работающих в сети Интернет, тем больше нагрузка на основной канал. А ширина канала Интернет всегда ограничена, да и сотрудник организации должен работать, а не сидеть в социальных сетях, развлекательных, игровых сайтах. Для этого вырабатываем правила использования сети Интернет внутри организации – идет градация сотрудников. Например, можно назначить три вида доступа:

- Обычный – ограниченный: запрещены доступы к социальным сетям, сайтам типа youtube, rutube, игровым и т.д.;

- Привилегированный – неограниченный доступ к сети Интернет, но через специальную систему фильтр (о ней поговорим дальше);

- Прямой доступ – доступ к сети интернет минуя все корпоративные системы защиты информации. Обычно такой доступ предоставляли системам дистанционного банковского обслуживания, системам корпоративной видеосвязи.

Большинство пользователей организации заходят на одни и те же сайты и каждый раз открывая одну и ту же страницу в Интернет создают дополнительную нагрузку на канал. В целях экономии трафика рекомендуется использовать прокси-сервер.

Задача 4: фильтрация трафика в корпоративных сетях

Логично, что необходимо фильтровать весь входящий и исходящий в единой общей точке.

Задача 5: анализ данных

Необходимо знать, сколько времени сотрудник проводит в сети Интернет, отрываясь от основной работы. Поэтому работу сотрудника в сети Интернет необходимо тщательно анализировать.

Вышеперечисленные задачи всегда в определенный момент времени возникают перед службой ИТ и каждый начинает решать их по-своему. И если использовать разнообразные системы, то на их поддержку уйдет много времени и потребуется не один сотрудник.

Но существуют комплексные решения управления и защиты интернет трафика, которые содержат в себе – программный файрвол, систему фильтрации трафика, интеграция с антивирусом для фильтрации входящего и исходящего трафика, прокси-сервер, VPN-сервер, систему обнаружения и предотвращения вторжений (IPS).

Самым удачным продуктом был Microsoft Forefront Threat Management Gateway. К сожалению, он перестал продаваться в 2012 году. Снятие его с продаж вызвало недоумение у всего ИТ-шного мира. Но это решение крупной компанию. Чем заменить и что использовать?

Наиболее доступными из решений являются Kerio, Ideco, UserGate. Решения Checkpoint, Sophos, Fortigate относятся к классу Enterprise. Большинство решений являются независимыми аппаратно-программными комплексами, что сказывается на их цене. Решения поддерживают интеграцию с большинством известных антивирусов, содержат мощный инструмент отчетности и анализа.

Следует понимать, что не существует ПО, которое обеспечивало бы 100% уровень защиты. Более того, пользователь (системный администратор) зачастую не может повлиять на уязвимости в конкретном продукте (иначе как отказаться от его использования). Поэтому при выборе инструментов защиты корпоративных данных следует использовать ПО, уязвимости которого либо не несут пользователю ощутимой угрозы, либо их реализация с точки зрения злоумышленника бесполезна.

На что обращать внимание при выборе таких систем:

Перед внедрением разверните тестовую версию продукта и протестируйте на ограниченном круге лояльных пользователей.

Читайте также: