Вы не имеете доступа к файлу значений по умолчанию

Обновлено: 05.07.2024

Поскольку Linux — система многопользовательская, вопрос об организации разграничения доступа к файлам и каталогам является одним из существенных вопросов, которые должна решать операционная система.

В основе механизмов разграничения доступа лежат имена пользователей и имена групп пользователей. В Linux каждый пользователь имеет уникальное имя, под которым он входит в систему (логируется). Кроме того, в системе создается некоторое число групп пользователей, причем каждый пользователь может быть включен в одну или несколько групп. Создает и удаляет группы суперпользователь, он же может изменять состав участников той или иной группы. Члены разных групп могут иметь разные права по доступу к файлам, например, группа администраторов может иметь больше прав, чем группа программистов.

В индексном дескрипторе каждого файла записаны имя так называемого владельца файла и группы, которая имеет права на этот файл. Первоначально, при создании файла его владельцем объявляется тот пользователь, который этот файл создал. Точнее — тот пользователь, от чьего имени запущен процесс, создающий файл. Группа тоже назначается при создании файла — по идентификатору группы процесса, создающего файл. Владельца и группу файла можно поменять в ходе дальнейшей работы с помощью команд chown и chgrp.

Выполним команду ls -l. Но зададим ей в качестве дополнительного параметра имя конкретного файла, например, файла, задающего саму команду ls.

В данном случае владельцем файла является пользователь root и группа root. Но нас сейчас в выводе этой команды больше интересует первое поле, определяющее тип файла и права доступа к файлу. Это поле в приведенном примере представлено цепочкой символов -rwxr-xr-x. Эти символы можно условно разделить на 4 группы.

Первая группа, состоящая из единственного символа, определяет тип файла. Этот символ в соответствии с возможными типами файлов может принимать такие значения:

d — каталог;

b — файл блочного устройства;

c — файл символьного устройства;

s — доменное гнездо (socket);

p — именованный канал (pipe);

l — символическая ссылка (link).

Далее следуют три группы по три символа, которые и определяют права доступа к файлу соответственно для владельца файла, для группы пользователей, которая сопоставлена данному файлу, и для всех остальных пользователей системы. В нашем примере права доступа для владельца определены как rwx, что означает, что владелец (root) имеет право читать файл (r), производить запись в этот файл (w), и запускать файл на выполнение (x). Замена любого из этих символов прочерком будет означать, что пользователь лишается соответствующего права. В том же примере мы видим, что все остальные пользователи (включая и тех, которые вошли в группу root) лишены права записи в этот файл, т. е. не могут файл редактировать и вообще как-то изменять.

Права доступа и информация о типе файла в UNIX-системах хранятся в индексных дескрипторах в отдельной структуре, состоящей из двух байтов, т. е. из 16 бит. Четыре бита из этих 16-ти отведены для кодированной записи о типе файла. Следующие три бита задают особые свойства исполняемых файлов. И, наконец, оставшиеся 9 бит определяют права доступа к файлу. Эти 9 бит разделяются на 3 группы по три бита. Первые три бита задают права пользователя, следующие три бита — права группы, последние 3 бита определяют права всех остальных пользователей (т. е. всех пользователей, за исключением владельца файла и группы файла).

При этом, если соответствующий бит имеет значение 1, то право предоставляется, а если он равен 0, то право не предоставляется. В символьной форме записи прав единица заменяется соответствующим символом (r, w или x), а 0 представляется прочерком.

Право на чтение (r) файла означает, что пользователь может просматривать содержимое файла с помощью различных команд просмотра, например, командой more или с помощью любого текстового редактора. Но, подредактировав содержимое файла в текстовом редакторе, вы не сможете сохранить изменения в файле на диске, если не имеете права на запись (w) в этот файл. Право на выполнение (x) означает, что вы можете загрузить файл в память и попытаться запустить его на выполнение как исполняемую программу. Конечно, если в действительности файл не является программой (или скриптом shell), то запустить этот файл на выполнение не удастся, но, с другой стороны, даже если файл действительно является программой, но право на выполнение для него не установлено, то он тоже не запустится.

Если выполнить ту же команду ls -l, но в качестве последнего аргумента ей указать не имя файла, а имя каталога, мы увидим, что для каталогов тоже определены права доступа, причем они задаются теми же самыми символами rwx. Например, выполнив команду ls –l /, мы увидим, что каталогу bin соответствует строка:

Естественно, что по отношению к каталогам трактовка понятий «право на чтение», «право на запись» и «право на выполнение» несколько изменяется. Право на чтение по отношению к каталогам легко понять, если вспомнить, что каталог — это просто файл, содержащий список файлов в данном каталоге. Следовательно, если вы имеете право на чтение каталога, то вы можете просматривать его содержимое (этот самый список файлов в каталоге). Право на запись тоже понятно — имея такое право, вы сможете создавать и удалять файлы в этом каталоге, т. е. просто добавлять в каталог или удалять из него запись, содержащую имя какого-то файла и соответствующие ссылки. Право на выполнение в данном случае означает право переходить в этот каталог. Если вы, как владелец, хотите дать доступ другим пользователям на просмотр какого-то файла в своем каталоге, вы должны дать им право доступа в каталог, т. е. дать им «право на выполнение каталога». Более того, надо дать пользователю право на выполнение для всех каталогов, стоящих в дереве выше данного каталога. Поэтому в принципе для всех каталогов по умолчанию устанавливается право на выполнение как для владельца и группы, так и для всех остальных пользователей. И, уж если вы хотите закрыть доступ в каталог, то лишите всех пользователей (включая группу) права входить в этот каталог.

После прочтения предыдущего абзаца может показаться, что право на чтение каталога не дает ничего нового по сравнению с правом на выполнение. Однако разница в этих правах все же есть. Если задать только право на выполнение, вы сможете войти в каталог, но не увидите там ни одного файла (этот эффект особенно наглядно проявляется в том случае, если вы пользуетесь каким-то файловым менеджером, например, программой Midnight Commander). Если вы имеете право доступа в каком-то из подкаталогов этого каталога, то вы можете перейти в него (командой cd), но, как говорится «вслепую», по памяти, потому что списка файлов и подкаталогов текущего каталога вы не увидите.

Если имя пользователя, обращающегося к файлу, не совпадает с именем владельца, то система проверяет, принадлежит ли владелец к группе, которая сопоставлена данному файлу (далее будем просто называть ее группой файла). Если принадлежит, то для определения возможности доступа к файлу используются атрибуты, относящиеся к группе, а на атрибуты для владельца и всех остальных пользователей внимания не обращается. Если же пользователь не является владельцем файла и не входит в группу файла, то его права определяются атрибутами для остальных пользователей. Таким образом, третья группа атрибутов, определяющих права доступа к файлу, относится ко всем пользователям, кроме владельца файла и пользователей, входящих в группу файла.

Для изменения прав доступа к файлу используется команда chmod. Ее можно использовать в двух вариантах. В первом варианте вы должны явно указать, кому какое право даете или кого этого права лишаете:

где вместо символа w подставляется

- либо символ u (т. е. пользователь, который является владельцем);

- либо g (группа);

- либо o (все пользователи, не входящие в группу, которой принадлежит данный файл);

- либо a (все пользователи системы, т. е. и владелец, и группа, и все остальные).

Вместо X ставится:

- либо + (предоставляем право);

- либо – (лишаем соответствующего права);

- либо = (установить указанные права вместо имеющихся),

Вместо p — символ, обозначающий соответствующее право:

Вот несколько примеров использования команды chmod:

предоставляет всем пользователям системы право на выполнение данного файла.

удаляет право на чтение и запись для всех, кроме владельца файла.

дает всем права на чтение, запись и выполнение.

Если опустить указание на то, кому предоставляется данное право, то подразумевается, что речь идет вообще обо всех пользователях, т. е. Вместо

можно записать просто

Второй вариант задания команды chmod (он используется чаще) основан на цифровом представлении прав. Для этого мы кодируем символ r цифрой 4, символ w — цифрой 2, а символ x — цифрой 1. Для того, чтобы предоставить пользователям какой-то набор прав, надо сложить соответствующие цифры. Получив, таким образом, нужные цифровые значения для владельца файла, для группы файла и для всех остальных пользователей, задаем эти три цифры в качестве аргумента команды chmod (ставим эти цифры после имени команды перед вторым аргументом, который задает имя файла). Например, если надо дать все права владельцу (4+2+1=7), право на чтение и запись — группе (4+2=6), и не давать никаких прав остальным, то следует дать такую команду:

Если вы знакомы с двоичным кодированием восьмеричных цифр, то вы поймете, что цифры после имени команды в этой форме ее представления есть не что иное, как восьмеричная запись тех самых 9 бит, которые задают права для владельца файла, группы файла и для всех пользователей.

Выполнять смену прав доступа к файлу с помощью команды chmod может только сам владелец файла или суперпользователь. Для того, чтобы иметь возможность изменить права группы, владелец должен дополнительно быть членом той группы, которой он хочет дать права на данный файл.

Надо рассказать еще о трех возможных атрибутах файла, устанавливаемых с помощью той же команды chmod. Это те самые атрибуты для исполняемых файлов, которые в индексном дескрипторе файла в двухбайтовой структуре, определяющей права на файл, занимают позиции 5-7, сразу после кода типа файла.

Если используется цифровой вариант задания атрибутов в команде chmod, то цифровое значение этих атрибутов должно предшествовать цифрам, задающим права пользователя:

При этом веса этих битов для получения нужного суммарного результата задаются следующим образом:

Таким образом, хотя в выводе команды ls -l не предусмотрено отдельных позиций для отображения значений битов смены идентификаторов и бита сохранения задачи, соответствующая информация выводится. Вот небольшой пример того, как это будет выглядеть:

umask (от англ. user file creation mode mask — маска режима создания пользовательских файлов) — функция среды POSIX, изменяющая права доступа, которые присваиваются новым файлам и директориям по умолчанию. Права доступа файлов, созданных при конкретном значении umask, вычисляются при помощи следующих побитовых операций (umask обычно устанавливается в восьмеричной системе счисления): побитовое «И» между унарным дополнением аргумента (используя побитовое «НЕ») и режимом полного доступа.

Фактически, umask указывает, какие биты следует сбросить в выставляемых правах на файл — каждый установленный бит umask запрещает выставление соответствующего бита прав. Исключением из этого запрета является бит исполняемости, который для обычных файлов зависит от создающей программы (трансляторы ставят бит исполняемости на создаваемые файлы, другие программы — нет), а для каталогов следует общему правилу. umask 0 означает, что следует (можно) выставить все биты прав (rwxrwxrwx), umask 777 запрещает выставление любых прав.

Допустим, что значение umask равняется 174, тогда каждый новый файл будет иметь права доступа 602, а каждая новая директория 603.

Если вы нашли ошибку, пожалуйста, выделите текст и нажмите Ctrl+Enter.

Причины ошибки «Отказано в доступе к указанному файлу»

Среди причин появления проблемы следует отметить следующие:

- Доступ заблокировал вирусный зловред;

- Доступ блокирует антивирусная программа или системный брандмауэр;

- Доступ потерян вследствие случайного сбоя ПК;

- Пользователь запускает файл не от имени администратора;

- Запрашиваемый пользователем файл в данный момент недоступен (в частности, это касается доступа к сетевым «расшареным» файлам и папкам, расположенным на других компьютерах);

- Нужный файл был удалён или перемещён в другое место;

- Требуемый файл или его ярлык на рабочем столе повреждены;

- Виндовс по различным причинам заблокировала доступ к упомянутому файлу.

Чтобы решить возникшую ошибку «Отказано в доступе к указанному файлу. Возможно у вас нет нужных прав» необходимо воспользоваться перечнем способов, о которых я расскажу ниже. Но прежде чем воспользоваться приведёнными советами, попробуйте просто запустить нужный файл от имени администратора (наводим на него курсор, жмём на правую клавишу мыши, и выбираем « Запуск от имени администратора »), это может помочь решить возникшую проблему.

Способ №1. Решаем ошибку отказа в доступе с вирусами

В статистическом большинстве случаев главными виновниками возникшей проблемы являются вирусные программы, заблокировавшие пользователю доступ к необходимому файлу . При этом попытки выполнить какие-либо контрдействия в обычном режиме блокируются вирусной программой.

Для разрешения ситуации рекомендую скачать (перенести на компьютер) такие антивирусные инструменты как «AdwCleaner» и «Dr.Web CureIt!», и запустить их в безопасном режиме.

Для осуществления этого выполните следующее:

- Выберите перезагрузку компьютера;

- При включении компьютера жмите на « F8 », чтобы получить доступ к меню безопасного режима;

- Загрузитесь в безопасном режиме;

- Последовательно активируйте упомянутые антивирусные продукты, и проведите с их помощью очистку системы. После удаления всех найденных ими зловредов перезагрузите ваш ПК.

Способ №2. Временно отключаем антивирус и брандмауэр

Второй наиболее часто встречающейся причиной дисфункции является блокировка доступа к нужному файлу со стороны антивируса ибрандмауэра. Обычно они осуществляют блокировку в ситуации, когда содержимое файла вызывает существенные подозрения на присутствие в нём вредоносного ПО. Если вы твёрдо уверены в содержимом этого файла, тогда попросту временно отключите ваш антивирус и брандмауэр, и попытайтесь запустить нужный файл . В некоторых случаях помогло лишь полное удаление антивирусной программы и внешнего брандмауэра (особенно это касается «Comodo firewall»).

Способ №3. Снятие блокировки Windows, если нет нужных прав

В некоторых случаях ОС Виндовс может по ряду причин заблокировать запуск данного файла . Для его разблокировки необходимо навести на него курсор, нажать правую клавишу мыши, выбрать « Свойства », а затем нажать на « Разблокировать ».

Способ №4. Получение разрешения для доступа к файлу

В ряде случаев для запуска требуемого файла необходимо обладать правами администратора для запуска нужного файла (как мной уже упоминалось выше). Или входить в группу « Администраторы домена » при условии, что ваш ПК входит в данный домен. При наличии данных условий пользователь получает допуск к данному файлу.

Чтобы получить необходимые разрешения выполните следующее:

- Наведите курсор на проблемный файл, нажмите на правую клавишу мыши, в возникшем меню выберите « Свойства »;

- В открывшемся меню свойств щёлкнете по вкладке « Безопасность »;

- В « Группа или пользователи » щёлкните на имя вашей учётки, чтобы отобразить имеющиеся у вас разрешения для работы с данным файлом;

- Если необходимых разрешений недостаточно, нажмите на « Изменить », и установить все необходимые галочки для нужных разрешений, и нажмите на « Ок ».

Способ №5. Убеждаемся, что файл не удалён или не перенесён

Ошибка доступа может быть связана с ситуацией, когда запрашиваемый файл ранее был удалён или перенесён в другое место на жёстком диске. Убедитесь, что запрашиваемый вами файл находится на своём обычном месте . А если вы запускаете его с помощью ярлыка на рабочем столе, то будет лучше пересоздать указанный ярлык.

Способ №6. Проверяем целостность файловых компонентов системы при отказе в доступе

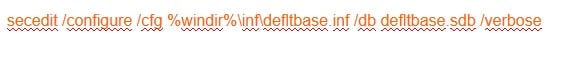

Нужно запустить командную строку на компьютере от имени администратора, и в ней введите:

После окончания проверки перезагрузите ваш ПК.

Способ №7. Сброс параметров безопасности на ПК

В ряде случаев поможет полный сброс параметров безопасности системы . Запуск командной строки от имени администратора, и в ней наберите:

После этого нажмите ввод и перезагрузите вашу систему.

Сбросьте параметры безопасности

Способ №8. Создаём новый профиль пользователя при отсутствии нужных прав

В ряде случаев возникновение данной ошибки обусловлено повреждённым профилем пользователя. Рекомендуется создать новый профиль пользователя с административными правами , и уже с него запустить проблемный файл, проблема «отказано в доступе» может быть исправлена.

Способ №9. Используем сторонние программы для восстановления доступа к файлу

Если вирус ранее скрыл нужный файл от видимости (и доступа), рекомендуется воспользоваться сторонним софтом , уровня «Data Recovery Wizard» и аналогов, которые проверят и восстановят доступ к скрытым ранее файлам.

Заключение

В большинстве случаев проблема с доступом возникает в ситуации действия вирусных и антивирусных программ, по определённым причинам блокирующим доступ к нужному нам файлу. Рекомендуется воспользоваться всем перечисленным в данном материале комплексом советов, это поможет решить проблему с «Отказано в доступе к указанному файлу. Возможно у вас нет нужных прав».

В процессе работы на компьютере часто возникает необходимость защитить те или иные свои данные от неквалифицированного и несанкционированного просмотра и редактирования. Эта задача обычно возникает при работе в локальной сети, а также в случае, когда к компьютеру в разное время имеют доступ несколько разных пользователей.

Механизм защиты информации от постороннего вмешательства существовал и в предыдущих версиях операционной системы Windows. В данном разделе мы расскажем, как он функционирует в системе Windows 7.

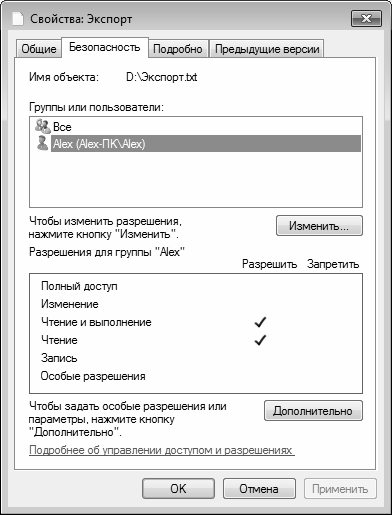

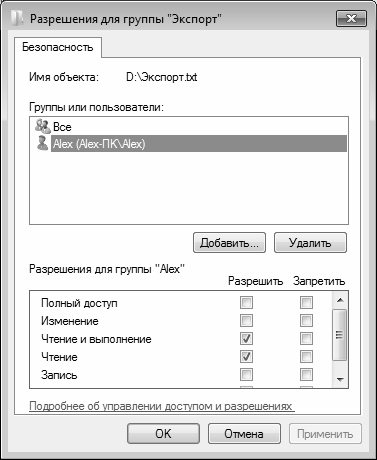

Чтобы настроить права доступа к файлу, щелкните на нем в окне Проводника правой кнопкой мыши, и в появившемся контекстном меню выберите команду Свойства. Затем в открывшемся окне перейдите на вкладку Безопасность, содержимое которой показано на рис. 5.12.

Рис. 5.12. Свойства файла, вкладка Безопасность

В верхней части данной вкладки отображается полный путь к выбранному объекту (на рис. 5.12 это D: Экспорт. txt). Ниже располагается список пользователей или групп пользователей, имеющих доступ к данному компьютеру. Еще ниже отображается перечень разрешений для пользователя или группы, выделенной курсором. На рис. 5.12 пользователи группы Alex применительно к данному файлу имеют разрешение Чтение и выполнение.

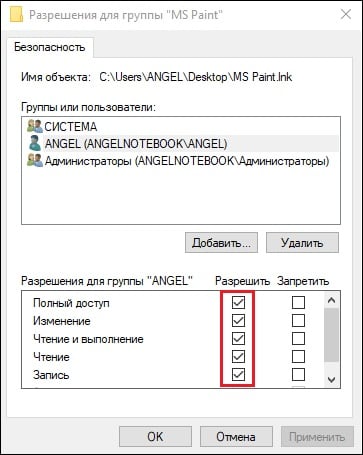

Отметим, что на вкладке Безопасность вы не сможете изменить текущие разрешения. Чтобы добавить пользователя или группу пользователей, либо чтобы отредактировать действующие разрешения нажмите кнопку Изменить. В результате на экране откроется окно, изображенное на рис. 5.13.

Рис. 5.13. Редактирование разрешений

Если вы хотите изменить разрешения для пользователя или группы пользователей, выберите в списке Группы или пользователи соответствующую позицию щелчком мыши, после чего в нижней части окна путем установки соответствующих флажков определите запреты или разрешения.

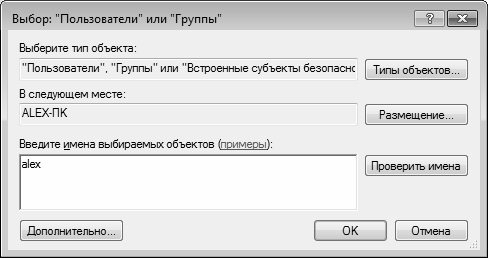

Чтобы добавить в список нового пользователя или группу пользователей, нажмите кнопку Добавить. В результате на экране откроется окно, изображенное на рис. 5.14.

Рис. 5.14. Добавление пользователя или группы для управления доступом к файлу

В данном окне в поле Введите имена выбираемых объектов нужно ввести имя пользователя или группы пользователей для последующей настройки прав доступа. Вы можете ввести в данное поле одновременно несколько имен – в этом случае разделяйте их точкой с запятой. При вводе имен используйте следующие варианты синтаксиса:

• Выводимое Имя (пример: Имя Фамилия);

• Имя Объекта (пример: Компьютер1);

• Имя Пользователя (пример: Пользователь1);

• Имя Объекта@Имя Домена (пример: Пользователь1@Домен1);

• Имя ОбъектаИмя Домена (пример: Домен1Пользователь1).

С помощью кнопки Проверить имена осуществляется поиск имен пользователей и групп пользователей, указанных в поле Введите имена выбираемых объектов.

В поле Выберите тип объекта, которое находится в верхней части данного окна, указывается тип объекта, который нужно найти, Например, вы можете настраивать разрешения только для пользователей, или только для групп пользователей, или для встроенных субъектов безопасности, или всех типов объектов одновременно (последний вариант предлагается использовать по умолчанию). Чтобы выбрать типы объектов, нажмите кнопку Типы объектов, затем в открывшемся окне путем установки соответствующих флажков укажите требуемые типы объектов и нажмите кнопку ОК.

Область для поиска объектов указывается в поле В следующем месте. Этой областью может являться, например, конкретный компьютер (по умолчанию предлагается текущий компьютер). Чтобы изменить область для поиска, нажмите кнопку Размещение, затем в открывшемся окне укажите требуемую область и нажмите кнопку ОК.

Чтобы удалить пользователя или группу из списка объектов для настройки разрешений, выделите соответствующую позицию в списке (см. рис. 5.13) щелчком мыши и нажмите кнопку Удалить. При этом следует соблюдать осторожность, поскольку система не выдает дополнительный запрос на подтверждение операции удаления, а сразу удаляет выбранный объект из списка.

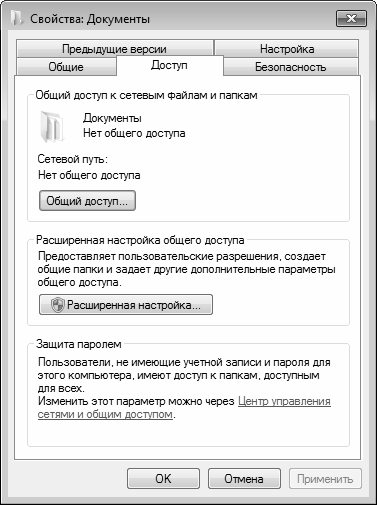

Аналогичным образом выполняется настройка разрешений и для папок. Однако для папок и каталогов можно настроить также дополнительные параметры доступа. Для этого в окне свойств папки предназначена вкладка Доступ, содержимое которой показано на рис. 5.15.

Рис. 5.15. Настройка параметров общего доступа

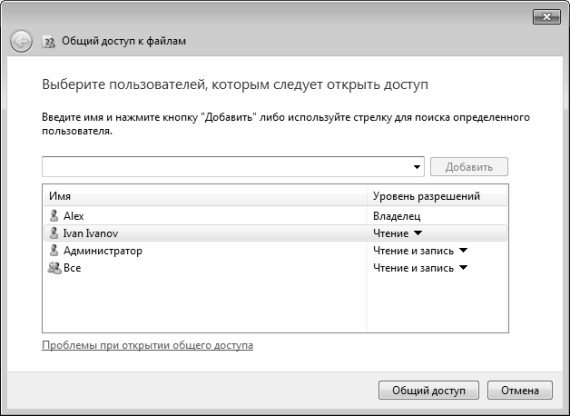

Чтобы настроить общий доступ к папке (это обычно используется при работе в локальной сети), нажмите на данной вкладке кнопку Общий доступ. В результате на экране отобразится окно, которое показано на рис. 5.16.

Рис. 5.16. Настройка общего доступа для отдельных пользователей

В данном окне из раскрывающегося списка нужно выбрать пользователя, которому требуется настроить доступ. Отметим, что содержимое данного списка формируется системой автоматически по мере добавления в нее учетных записей (о том, как осуществляется добавление и редактирование учетных записей, мы говорили ранее, в соответствующих разделах данной главы). Помимо имен учетных записей, добавленных в систему пользователем, данный список содержит также позиции Все, Гость, Администратор, Запись для сети и Домашняя группа, которые добавляются в него по умолчанию.

После выбора пользователя нужно нажать кнопку Добавить – в результате его имя отобразится в перечне, который находится чуть ниже. В поле Уровень разрешений нужно из раскрывающегося списка выбрать уровень разрешений для данного пользователя применительно к данной папке. Возможен выбор одного из двух вариантов:

• Чтение – в данном случае пользователь будет иметь право только на просмотр содержимого данной папки.

• Чтение и запись – при выборе этого варианта пользователь будет иметь право не только на просмотр, но и на редактирование содержимого данной папки.

Чтобы удалить пользователя из списка, выберите для него в поле Уровень разрешений команду Удалить. При этом следует соблюдать осторожность, поскольку программа не выдает дополнительный запрос на подтверждение операции удаления.

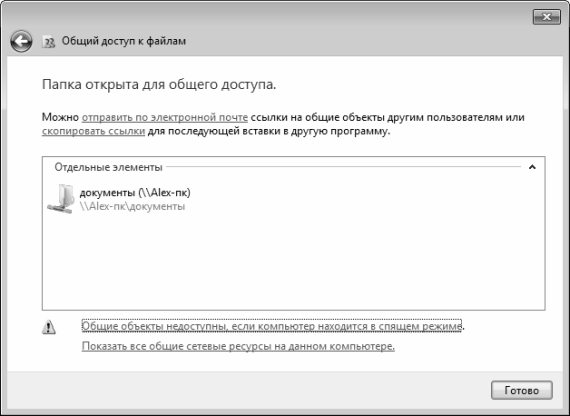

Рис. 5.17. Информация о предоставлении папке общего доступа

Вы можете информировать по электронной почте других пользователей о том, что им предоставлен общий доступ к папке – для этого воспользуйтесь соответствующей ссылкой. Чтобы просмотреть содержимое каталога, к которому вы предоставили общий доступ, дважды щелкните мышью на его значке в поле Отдельные элементы. Для завершения операции нажмите в данном окне кнопку Готово.

В данном примере мы открывали общий доступ к папке, которая называется Документы. В окне, изображенном на рис. 5.15, для данной папки в области Общий доступ к сетевым файлам и папкам отображается информация Нет общего доступа. После предоставления общего доступа к данной папке эта информация изменится, и отобразится текст Есть общий доступ. Кроме этого, будет показан сетевой путь к данной папке, по которому ее смогут найти другие пользователи локальной сети.

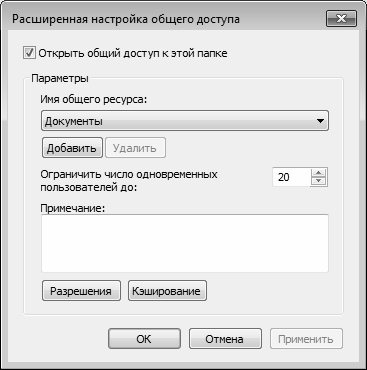

Для перехода в режим расширенной настройки общего доступа нажмите на вкладке Доступ (см. рис. 5.15) кнопку Расширенная настройка. При этом на экране откроется окно, которое показано на рис. 5.18.

Рис. 5.18. Расширенная настройка общего доступа

Параметры данного окна являются доступными для редактирования только при установленном флажке Открыть общий доступ к этой папке. Если вы ранее уже открыли общий доступ к данной папке (так, как было рассказано чуть выше), то по умолчанию этот флажок будет установлен. Если же общий доступ к папке до настоящего момента не открывался, то флажок по умолчанию будет снят, и вы можете установить его самостоятельно.

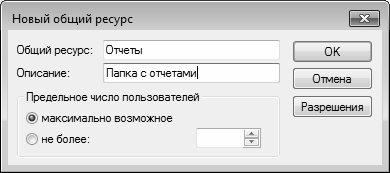

Имя ресурса, к которому открывается общий доступ, отображается в поле Имя общего ресурса. В некоторых случаях это значение можно перевыбрать из раскрывающегося списка. Вы можете добавить новый общий ресурс – для этого нажмите в данном окне кнопку Добавить. В результате откроется окно добавления ресурса (рис. 5.19).

Рис. 5.19. Добавление общего ресурса

В данном окне в поле Общий ресурс с клавиатуры вводится имя общего ресурса – в соответствии с именем, под которым он храниться в компьютере. В поле Описание при желании можно с клавиатуры ввести дополнительное описание к ресурсу – например, кратко охарактеризовать его содержимое, и т. д.

С помощью переключателя Предельное число пользователей вы можете определить максимально допустимое число пользователей, которые могут одновременно работать с данным ресурсом. Если переключатель установлен в положение максимально возможное (этот вариант предлагается использовать по умолчанию), то ограничение по числу пользователей не будет – все, кто захочет, могут в любой момент получить доступ к ресурсу независимо от того, работает с ним кто-то в данный момент или нет. Если же переключатель установлен в положение не более, то справа открывается для редактирования поле, в котором с клавиатуры или с помощью кнопок счетчика указывается предельное число пользователей, которые могут одновременно работать с данным ресурсом. Иначе говоря, если вы не хотите, чтобы с вашей папкой одновременно работало более 3 пользователей, установите переключатель Предельное число пользователей в положение не более, и в расположенном справа поле введите значение 3.

С помощью кнопки Разрешения осуществляется переход в режим настройки разрешений для выбранного ресурса. О том, как работать в данном режиме, шла речь выше (см. рис. 5.13).

Завершается ввод нового общего ресурса нажатием в данном окне кнопки ОК. С помощью кнопки Отмена осуществляется выход из данного режима без сохранения выполненных изменений.

Чтобы удалить общий ресурс, выберите его из раскрывающегося списка (см. рис. 5.18) и нажмите кнопку Удалить. При этом будьте внимательны, поскольку программа не выдает дополнительный запрос на подтверждение данной операции.

В поле Ограничить число одновременных пользователей до (см. рис. 5.18) можно ограничить число пользователей, которые одновременно могут работать с данным ресурсом. Этот параметр работает таким же образом, как и переключатель Предельное число пользователей в окне Новый общий ресурс (см. рис. 5.19).

В поле Примечание при необходимости можно ввести или отредактировать дополнительную информацию произвольного характера, относящуюся к данному общему ресурсу.

С помощью кнопки Разрешения осуществляется переход в режим настройки разрешений для выбранного ресурса. О том, как работать в данном режиме, шла речь выше (см. рис. 5.13).

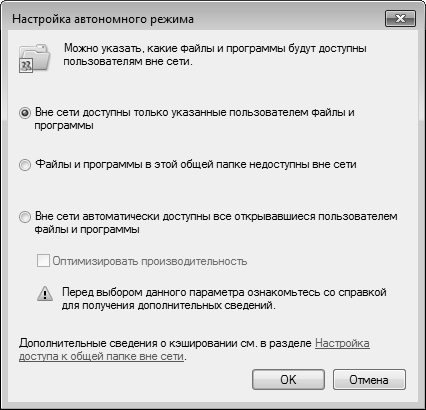

С помощью кнопки Кэширование (см. рис. 5.18) вы можете определить, какие файлы и программы будут доступны пользователям вне локальной сети. При нажатии данной кнопки на экране открывается окно, изображенное на рис. 5.20.

Рис. 5.20. Настройка автономного режима

В данном окне с помощью соответствующего переключателя можно открыть или закрыть доступ к файлам и папкам вне сети. Возможен выбор одного из трех вариантов:

• Вне сети доступны только указанные пользователем файлы и программы;

• Файлы и программы в этой общей папке недоступны вне сети;

• Вне сети автоматически доступны все открывавшиеся пользователем файлы и программы.

По умолчанию данный переключатель установлен в положение Вне сети доступны только указанные пользователем файлы и программы.

Все настройки, выполненные в окне Расширенная настройка общего доступа (см. рис. 5.18), вступают в силу после нажатия кнопки ОК или Применить. Чтобы выйти из данного режима без сохранения выполненных изменений, нажмите кнопку Отмена.

Данный текст является ознакомительным фрагментом.

Продолжение на ЛитРес

5.5. Смена владельца, прав доступа и времени изменения

5.5. Смена владельца, прав доступа и времени изменения Несколько других системных вызовов дают вам возможность изменять другие относящиеся к файлу сведения: в частности, владельца и группу файла, права доступа к файлу и времена доступа и изменения

5.5.2. Изменение прав доступа: chmod() и fchmod()

11.1. Проверка прав доступа

11.1. Проверка прав доступа Как мы видели в разделе 5.4.2 «Получение информации о файлах», файловая система хранит идентификаторы владельца и группы файла в виде числовых значений; это типы uid_t и gid_t соответственно. Для краткости мы используем для «идентификатора владельца

11.1.2. Модификаторы прав доступа к файлам

11.1.2. Модификаторы прав доступа к файлам Модификаторы прав доступа файлов — это также битовые маски, значения которых представляют биты setuid, setgid и sticky-бит ("липкий" бит). Если бит setuid установлен для исполняемого файла, то эффективный идентификатор пользователя процесса

11.3.3. Простое определение прав доступа

11.3.3. Простое определение прав доступа Хотя режим файла представляет всю информацию, которая может понадобиться программе, для определения того, имеет ли она доступ к файлу, тестирование набора прав — дело хитрое и чреватое ошибкам. Поскольку ядро ухе включает в себя код

11.3.4. Изменение прав доступа к файлу

(3.35) После изменения прав доступа к файлам (security permissions) на NTFS хочется вернуть все к тому виду, как было после установки. Возможно ли это?

(3.35) После изменения прав доступа к файлам (security permissions) на NTFS хочется вернуть все к тому виду, как было после установки. Возможно ли это? Да, это возможно. Более того, это просто необходимо, если вы поставили W2k на FAT или FAT32, а затем отконвертировали файловую систему в NTFS (см.

2.17.После изменения прав доступа к файлам (security permissions) на NTFS хочется вернуть все к тому виду, как было после установки. Возможно ли это?

2.17.После изменения прав доступа к файлам (security permissions) на NTFS хочется вернуть все к тому виду, как было после установки. Возможно ли это? Да, это возможно. Более того, это просто необходимо, если вы поставили XP на FAT или FAT32, а затем cконвертировали файловую систему в NTFS. Для

Приложение В. Команды chmod и chown: изменение прав доступа

Приложение В. Команды chmod и chown: изменение прав доступа В Linux есть понятие владельца файла (каталога) и прав доступа к нему. С данными понятиями мы познакомились в главе I, но подробно не рассматривали их. Здесь мы поговорим об этом подробнее.В Linux существует три типа прав

8.2. Функция access(): проверка прав доступа к файлу

8.2. Функция access(): проверка прав доступа к файлу Функция access() определяет, имеет ли вызывающий ее процесс право доступа к заданному файлу. Функция способна проверить любую комбинацию привилегий чтения, записи и выполнения, а также факт существования файла.Функция access()

8.9. Функция mprotect(): задание прав доступа к памяти

8.9. Функция mprotect(): задание прав доступа к памяти В разделе 5.3, "Отображение файлов в памяти", рассказывалось о том, как осуществляется отображение файла в памяти. Вспомните, что третьим аргументом функции mmap() является битовое объединение флагов доступа: флаги PROT_READ, PROT_WRITE и

14.2.2. Ограничение прав на создание объекта

14.2.2. Ограничение прав на создание объекта Доступность конструктора определяется тем, в какой секции класса он объявлен. Мы можем ограничить или явно запретить некоторые формы создания объектов, если поместим соответствующий конструктор в неоткрытую секцию. В примере

1.4. Изменение прав доступа к файлу

1.4. Изменение прав доступа к файлу Вы можете изменять режим доступа к файлам, которыми владеете, с помощью команды chmod. Аргументы этой команды могут быть заданы либо в числовом виде (абсолютный режим), либо в символьном (символьный режим). Сначала рассмотрим символьный

17.1. Проверка прав доступа к файлу

17.1. Проверка прав доступа к файлу Основные форматы команды test:test условиеили[ условие ]Обратите внимание, что с обеих сторон от условия обязательно остаются пробелы. При проверке права на доступ к файлу может применяться довольно много условий. В табл. 17.1 содержится

У пользователя нет прав доступа Word

В этом посте мы покажем вам, как избавиться от этой проблемы разными способами.

- Измените права доступа к файлу Word

- Изменение запрета на доступ к файлу Word

- Удалить свойства и личную информацию

- Проверьте свое антивирусное программное обеспечение

- Переместить все файлы Word на другой диск

- Измените параметр 'Наследовать от родительских записей'

В этом посте мы покажем, почему Word не может открыть существующий файл и как избавиться от этой ошибки normal.dotm на Mac двумя способами.

Метод 1. Измените права доступа к файлу Word

У пользователя нет прав доступа. Проблема с Word всегда может возникнуть, если вы не являетесь владельцем файла Word. Вы можете выполнить следующие действия, чтобы стать владельцем документа Word:

1. Щелкните правой кнопкой мыши файл Word и выберите Свойства .

3. Щелкните значок Продвинутый кнопку в правом нижнем углу, чтобы продолжить.

4. Щелкните Добавить на новом интерфейсе.

5. Щелкните значок Выберите принципала ссылка.

6. Щелкните Продвинутый продолжать.

7. Щелкните Найти сейчас .

8. Выберите Прошедшие проверку пользователи .

9. Щелкните Хорошо .

10. Щелкните Хорошо .

11. Проверить Полный контроль чтобы убедиться, что выбраны все доступные базовые разрешения.

12. Щелкните Хорошо чтобы сохранить изменения.

После этих шагов вы должны открыть документ Word как обычно. Однако, если этот метод вам не подходит, вы можете попробовать следующий.

Метод 2: изменение разрешений на запрет файла Word

Если файл Word имеет запрет на управление для всех пользователей, вы также можете столкнуться с проблемой отсутствия прав доступа у этого пользователя Word. Вы можете выполнить следующие действия, чтобы изменить права доступа к файлу.

1. Щелкните правой кнопкой мыши файл Word и выберите Свойства .

2. Перейти к Безопасность .

3. Щелкните редактировать .

4. Установите флажок Полный контроль под Позволять .

5. Щелкните Применять .

6. Щелкните Хорошо .

Метод 3: удалить свойства и личную информацию

Microsoft Word может автоматически сохранять вашу личную информацию в разделе информации о файле. Некоторые пользователи сообщили, что они решают проблему отсутствия у пользователя прав доступа Word, удаляя эту информацию. Вы также можете попробовать.

1. Щелкните правой кнопкой мыши файл Word и выберите Свойства .

2. Перейти к Детали .

3. Щелкните значок Удалить свойства и личную информацию ссылка.

4. Щелкните Хорошо .

5. Выберите Создать копию со всеми возможными удаленными свойствами .

Метод 4: проверьте антивирусное программное обеспечение

Если на вашем компьютере установлено антивирусное программное обеспечение, вы можете проверить настройки, чтобы узнать, защищен ли файл Word. Если да, вы можете удалить файл из защищенного списка, и проблема должна быть решена.

Метод 5: переместить все файлы Word на другой диск

Некоторые пользователи обнаруживают, что могут успешно открыть файл после перемещения всех файлов на другой диск. Таким образом, вы также можете использовать этот метод, чтобы попробовать.

Метод 6: изменение параметра 'Наследовать от родительских записей'

В вашем Word по умолчанию включена функция 'Наследование'. Это может помочь вам легко работать с документом Word. Но это может привести к тому, что пользователь Word не имеет прав доступа. Итак, вы можете отключить его, чтобы попробовать.

- Щелкните правой кнопкой мыши документ Word и выберите Свойства .

- Переключиться на Безопасность а затем щелкните Продвинутый .

- Нажмите Отключить наследование .

- Нажмите Применять .

- Нажмите Хорошо .

Как восстановить утерянные документы Word?

Вы можете по ошибке удалить или потерять свои документы Word. Затем вы можете использовать профессиональные программное обеспечение для восстановления данных чтобы вернуть их. Вы можете попробовать MiniTool Power Data Recovery. Это программное обеспечение может восстанавливать различные типы файлов с жестких дисков вашего компьютера, карт памяти, SD-карт и т. Д.

Это программное обеспечение имеет пробную версию. Вы можете нажать следующую кнопку, чтобы получить его, а затем использовать ее для сканирования диска, с которого вы хотите восстановить данные.

Если это программное обеспечение работает для поиска необходимых файлов, вы можете использовать полную версию, чтобы восстановить их без ограничений.

Читайте также: