Вывел компьютер из домена не могу войти в пользователя

Обновлено: 04.07.2024

В этой статье помогают устранить ошибки с отказом в доступе, которые возникают после входа в учетную запись локального домена администратора.

Применяется к: Windows Server 2019, Windows Server 2016

Исходный номер КБ: 2738746

Симптомы

Рассмотрим следующий сценарий.

- Создается учетная запись локального администратора на компьютере, который Windows сервере 2003 или более поздней операционной системе.

- Вы входите в систему с помощью учетной записи локального администратора вместо встроенной учетной записи администратора, а затем настраивает сервер на первый контроллер домена в новом домене или лесу. Как и ожидалось, эта локализованная учетная запись становится учетной записью домена.

- Для входа в систему используется эта учетная запись домена.

- Вы пытаетесь выполнять различные операции служб домена Active Directory (AD DS).

В этом сценарии вы получаете ошибки, отказано в доступе.

Причина

При настройке первого контроллера домена в лесу или новом домене локализованная учетная запись пользователя преобразуется в главу безопасности домена и добавляется в соответствие с встроенными группами домена, такими как Пользователи и администраторы. Так как в локальных группах администраторов схемы, администраторов доменов или Enterprise нет встроенных локальных администраторов схемы, эти членства не обновляются в доменных группах и не добавляются в группу администраторов домена.

Обходной путь

Чтобы обойти это поведение, используйте модуль Dsa.msc, Dsac.exe или модуль Active Directory Windows PowerShell, чтобы добавить пользователя в группы администраторов домена и Enterprise администраторов. Мы не рекомендуем добавлять пользователя в группу администраторов схемы, если в настоящее время не выполняется обновление или изменение схемы.

После входа в систему и обратного входа изменения членства в группе вступает в силу.

Дополнительная информация

Это поведение ожидается и по проекту.

Хотя такое поведение всегда присутствовало в AD DS, улучшенные процедуры безопасности в бизнес-сетях подвергли действию клиентов, которые следуют лучшим практикам Майкрософт для использования встроенной учетной записи администратора.

Встроенная учетная запись администратора позволяет убедиться, что по крайней мере один пользователь имеет полное членство в административной группе в новом лесу.

проблема: имеется ноут с работы, прописанный в определенном домене. Хотел присоединить его к инету дома (не в гз). Полез конфигурить по факу своей домашней сети. В "Сетевой идентификации" изменил имя компьютера и вместо входа в свой домен (который на работе) указал вход в рабочую группу дом. сети. После перезагрузки не могу ваще войти на комп -- мой username/password не проходят. Что делать? Хочу хотя бы зайти обратно на ноут, чтобы все вернуть обратно.

Признаю, был балбес, руки кривые. ПОМОГИТЕ!

винду сам ставил?

если да то можно залогинится под встроенным админом(если пароль не забыл)

сетевуху вынь

98я чтоле?

не, винду ставили на работе. как крайний вариант, пойду сдаваться айтишникам, но гаек они вставят за самодеятельность будь здоров:)

я так понимаю, проблема в том, надо было создать локального юзера и теперь мне не под кем зайти ?

я кабель сетевой отсоединил, все равно не могу зайти.

ЗЫ Винда2000

а, ну если встроенная - то тогда конечно.

а в биосе она не отрубаеца?

ты чо хуйню несешь какую-то? при чем тут сетевуха то?

если был установлен какой-нибудь MultiNetwork Manager - то просто выбери профиль тот, что с настройками твоего домена

а где посмотреть, установлен он или нет?

Короче задница у тебя. Ты вывел комп из состава домена и сейчас твой логин и пароль на него не действует, т.к. войти на комп ты можешь только локально. Иди к админам, пока тебе здесь не насоветовали всякой ерунды из-за которой тебе админы еще больших гаек накрутят.

P.S: и больше так не делай.

во время загрузки должно появляться его окошко, или иконка, когда логинишься короче, если нету, значит все, хана подбирай пороль одминистратора :-)

даже если ты сломаешь пароль одминистратора (есть там утилитки)

ты все равно не сможешь вернуться в домен, потому что для этого небе надо знать Domain ASID, SID, machine code, и прописать их еще в нужном месте, без них, либо если они не совпадут с записями в PDC, ты не сможешь вернуть тачку в домен

больше не буду!

мля, буду погибать молодым, похоже

а админ-то хотя бы сможет на тачку зайти? или будут перезаливать винду?

админ сможет, но я не думаю, что он будет подключать её к домену, т.к. для этого нужно будет авторизоваться под чуви, имеющем на это право, а т.к. это скорее всего domain admin, то просто палево, вдруг ты зохуярил на тачку кейлоггеры разные

Просто перезальет да и все

у тебя окошко выпадает для ввода логина/пароля? Внизу у тебя что написано: вход в This computer или название в твой домена?

Админ починить может быть и сможет, если грамотный админ.

ты меня ламака пугаешь или мне готовиться писать заявление об увольнении?

да, окошко появляется, но там только две строки: имя пользователя и пароль. До того, как поменял настройки, было три строки, в последней имя домена было.

ты меня ламака пугаешь или мне готовиться писать заявление об увольнении?

Если ты знаешь кроме своего доменного логина/пароля еще какой-нибудь для компьютера, то это самое время его вводить. Если не знаешь, то только к админам

что-то я припоминаю бумажку, которую я подписал с названием "ПРАВИЛА IT БЕЗОПАСНОСТИ". что-там было по поводу самостоятельной смены имени компьютера. не помню, что именно. но кажется, начинаю вспоминать.

ну и чо, ну нарушил ты эти правила, если там не прописана ответственность за их нарушение, то и смысла в них нет, просто грязная бумажка

в данном случае необходимость твоей неурочной работы превосходит все эти сраные бумашки по IT безопасности

да поговори с админами по хорошему

а то прям ето великий труд залогинигся под

локальным администратором и пару раз мышкой тыркнуть

(ну еще логин и пасс ввести)

да, будем искать общий язык с представителями этой цивилизации дам им возможность поглумиться над своим ламерством, за это удовольствие они мне помогут %)

В этой статье мы рассмотрим проблему нарушения доверительных отношений между рабочей станцией и доменом Active Directory, из-за которой пользователь не может авторизоваться на компьютере. Рассмотрим причину проблемы и простой способ восстановления доверительных отношений компьютера с контроллером домена по безопасному каналу без перезагрузки компьютера.

Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом

Как проявляется проблема: пользователь пытается авторизоваться на рабочей станции или сервере под своей учетной запись и после ввода пароля появляется ошибка:

Также ошибка может выглядеть так:

Пароль учетной записи компьютера в домене Active Directory

Когда компьютер вводится в домен Active Directory, для него создается отдельная учетная запись типа computer. У каждого компьютера в домене, как и у пользователей есть свой пароль, который необходим для аутентификации компьютера в домене и установления доверенного подключения к контроллеру домена. Однако, в отличии от паролей пользователя, пароли компьютеров задаются и меняются автоматически.

Несколько важных моментов, касающихся паролей компьютеров в AD:

Если хэш пароля, который компьютер отправляет контроллеру домена не совпадает с паролем учетной записи компьютера, компьютер не может установить защищённое подключение к DC и выдает ошибки о невозможности установить доверенное подключение.

Почему это может произойти:

- Самая частая проблема. Компьютер был восстановлен из старой точки восстановления или снапшота (если это виртуальная машина), созданной раньше, чем был изменен пароль компьютера в AD. Т.е. пароль в снапшоте отличается от пароля компьютера в AD. Если вы откатите такой компьютер на предыдущее состояние, это компьютер попытается аутентифицироваться на DC со старым паролем.

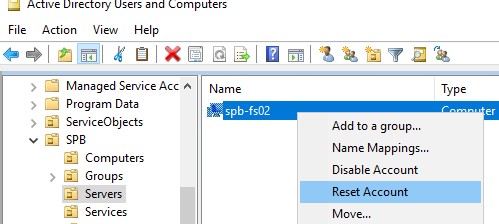

- В AD создан новый компьютер с тем же именем, или кто-то сбросил аккаунт компьютера в домене через консоль ADUC;

- Учетная запись компьютера в домене заблокирована администраторам (например, во время регулярной процедуры отключения неактивных объектов AD);

- Довольно редкий случай, когда сбилось системное время на компьютере.

Классический способ восстановить доверительных отношений компьютера с доменом в этом случае:

- Сбросить аккаунт компьютера в AD;

- Под локальным админом перевести компьютер из домена в рабочую группу;

- Перезагрузить компьютер;

- Перезагнать компьютер в домен;

- Еще раз перезагрузить компьютер.

Этот метод кажется простым, но слишком топорный и требует, как минимум двух перезагрузок компьютера, и 10-30 минут времени. Кроме того, могут возникнуть проблемы с использованием старых локальных профилей пользователей.

Есть более элегантный способ восстановить доверительные отношения с помощью PowerShell без перевключения в домен и без перезагрузок компьютера.

Проверка и восстановление доверительного отношения компьютера с доменом с помощью PowerShell

Если вы не можете аутентифицироваться на компьютере под доменной учетной записью с ошибкой “Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом”, вам нужно войти на компьютер под локальной учетной записью с правами администратора. Также можно отключить сетевой кабель и авторизоваться на компьютере под доменной учетной записью, которая недавно заходила на этот компьютер, с помощью кэшированных учетных данных (Cached Credentials).

Откройте консоль PowerShell и с помощью командлета Test-ComputerSecureChannel проверьте соответствует ли локальный пароль компьютера паролю, хранящемуся в AD.

![]()

Чтобы принудительно сбросить пароль учётной записи данного компьютера в AD, нужно выполнить команду:

Test-ComputerSecureChannel –Repair –Credential (Get-Credential)

Для выполнения операции сброса пароля нужно указать учетную запись и пароль пользователя, у которого достаточно полномочий на сброс пароля учетной записи компьютера. Этому пользователя должны быть делегированы права на компьютеры в Active Directory (можно использовать и члена группы Domain Admins, но это не комильфо).

Итак, пароль компьютера сброшен без перезагрузки и без ручного перевоода в домен. Теперь вы можете аутентифицировать на компьютере под доменной учетной записью.

Также для принудительной смены пароля можно использовать командлет Reset-ComputerMachinePassword.Имеет смысл сбрасывать пароль компьютера каждый раз, перед тем как вы создаете снапшот виртуальной машины или точку восстановления компьютера. Это упростит вам жизнь при откате к предыдущему состоянию компьютера.

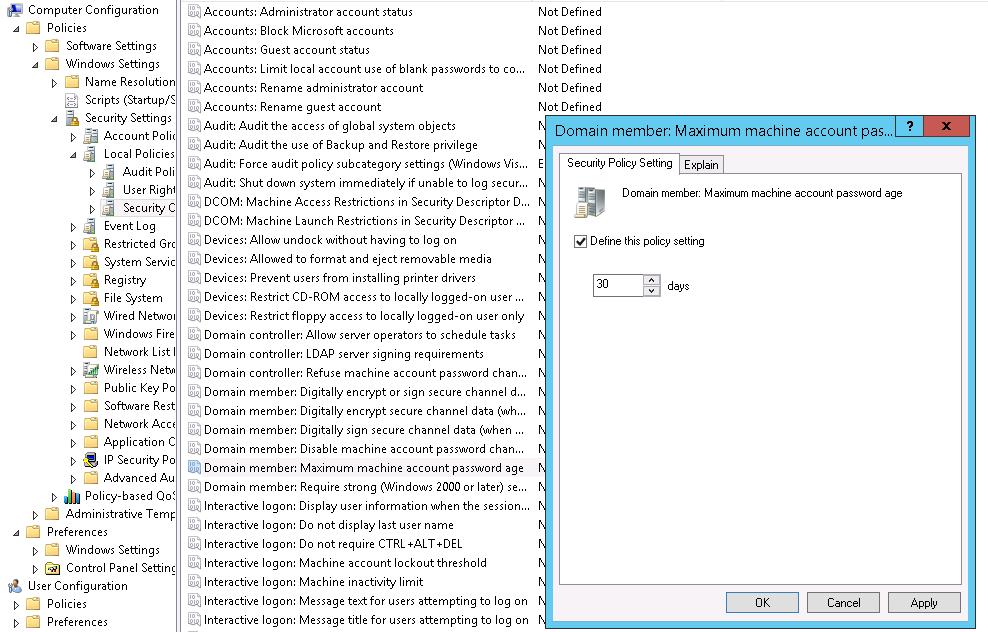

Если у вас есть среда разработки или тестирования, где приходится часто восстанавливать предыдущее состояние ВМ из снапшотов, возможно стоит с помощью GPO точечно отключить смену пароля в домене для таких компьютеров. Для этого используется политика Domain member: Disable machine account password changes из секции Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Local Policies -> Security Options. Можно нацелить политики на OU с тестовыми компьютерам или воспользоваться WMI фильтрами GPO.

С помощью командлета Get-ADComputer (из модуля Active Directory Windows PowerShell) можно проверить время последней смены пароля компьютера в AD:

Get-ADComputer –Identity spb-pc22121 -Properties PasswordLastSet

Комадлеты Test-ComputerSecureChannel и Reset-ComputerMachinePassword доступны, начиная с версии PowerShell 3.0. В Windows 7/2008 R2 придется обновить версию PoSh.Также можно проверить наличие безопасного канала между компьютером и DC командой:

Следующие строки подтверждают, что доверительные отношения были успешно восстановлены:

Восстановления доверия с помощью утилиты Netdom

В Windows 7/2008R2 и предыдущих версиях Windows, на которых отсутствует PowerShell 3.0, не получится использовать командлеты Test-ComputerSecureChannel и Reset-ComputerMachinePassword для сброса пароля компьютера и восстановления доверительных отношений с доменом. В этом случае для восстановления безопасного канала с контроллером домена нужно воспользоваться утилитой netdom.exe .

Утилита Netdom включена в состав Windows Server начиная с 2008, а на компьютерах пользователей может быть установлена из RSAT (Remote Server Administration Tools). Чтобы восстановить доверительные отношения, нужно войти в систему под локальным администратором (набрав “.\Administrator” на экране входа в систему) и выполнить такую команду:

Netdom resetpwd /Server:DomainController /UserD:Administrator /PasswordD:Password

- Server – имя любого доступного контроллера домена;

- UserD – имя пользователя с правами администратора домена или делегированными правами на компьютеры в OU с учетной записью компьютера;

- PasswordD – пароль пользователя.

Netdom resetpwd /Server:spb-dc01 /UserD:aapetrov /PasswordD:Pa@@w0rd

Послу успешного выполнения команды не нужно перезагружать компьютер, достаточно выполнить логофф и войти в систему под доменной учетной.

Как вы видите, восстановить доверительные отношения междду компьютером и доменом довольно просто.

Для чего выводить компьютеры из домена?

И так если вы задались этим вопросом, то у вас как минимум есть домен Actvie Directory и вы хотели бы в нем навести порядок (Если не знаете, что такое Active Directory, то читайте об этом по ссылке слева). Наверняка многие пользователи могут спросить, зачем вообще проводить эту процедуру, на это есть ряд причин:

- Обычно операцию вывода из домена (Unjoin Windows) производят в ситуациях, когда компьютер может вылетать из домена, пример он не был активен более одного месяца, был банальный ремонт, а потом его решили ввести в эксплуатацию, в таких ситуациях люди ловят ошибку "отсутствуют серверы, которые могли бы обработать запрос".

- Просто для правильного соблюдения рекомендаций Microsoft, чтобы у вас не оставались лишние, ненужные объекты в AD, в противном случае, вам придется производить самостоятельный поиск неактивных компьютеров в Active Directory и вычищать все вручную.

- Третья причина, это переустановка сервера, например, обновление редакции, и если до этого вы правильно не вывели компьютер из домена, то при попытке ввести в домен Windows Server вы получите ошибку, что такой компьютер уже есть.

Методы исключения компьютера из домена

- Первый метод, это классический, через оснастку свойства системы

- Второй метод, это применимый для Windows 10 и Windows Server 2016

- Второй метод вывода компьютера из домена, это использование PowerShell

- Третий метод, это через утилиту netdom, но это для Windows Server платформ, хотя вам никто не мешает ее закачать отдельно, она идет в составе Windows Server 2003 Resource Kit Tools, про него я вам рассказывал в статье про утилиту Robocopy, принцип ее получения такой же.

Меры предосторожности

Перед тем как вы отсоедините нужный вам компьютер от домена Active Directory, убедитесь, что у вас на нем есть учетная запись, с административными правами и вы знаете от нее пароль, в противном случае, вам придется производить сброс пароля администратора на данной рабочей станцииВывод компьютера из домена классическим методом

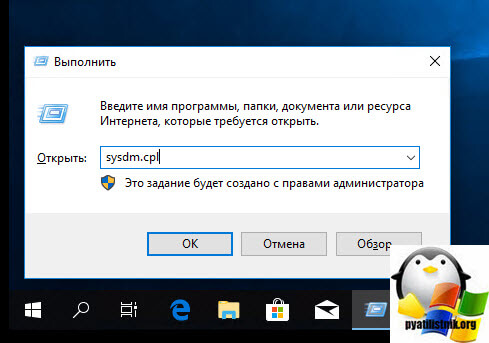

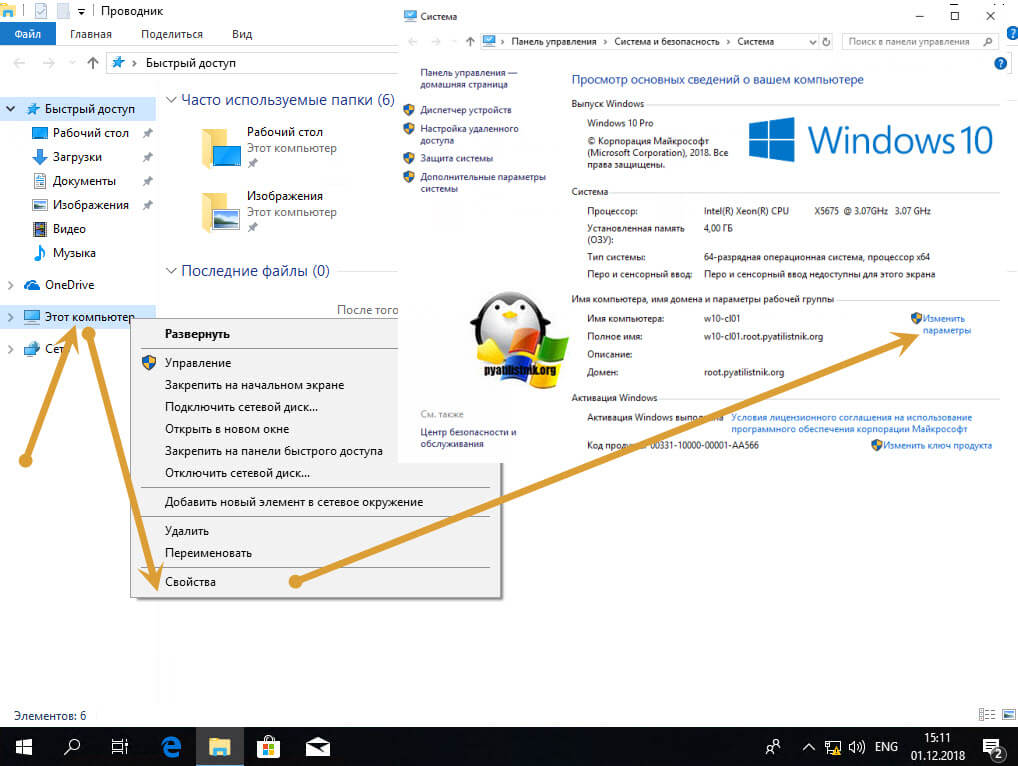

Данный метод подойдет абсолютно для любой версии Windows, начиная с Vista. Тут все просто вы открываете всем известное окно выполнить (Сочетанием клавиш WIN и R) и пишите в нем вот такую команду sysdm.cpl и нажмите OK.

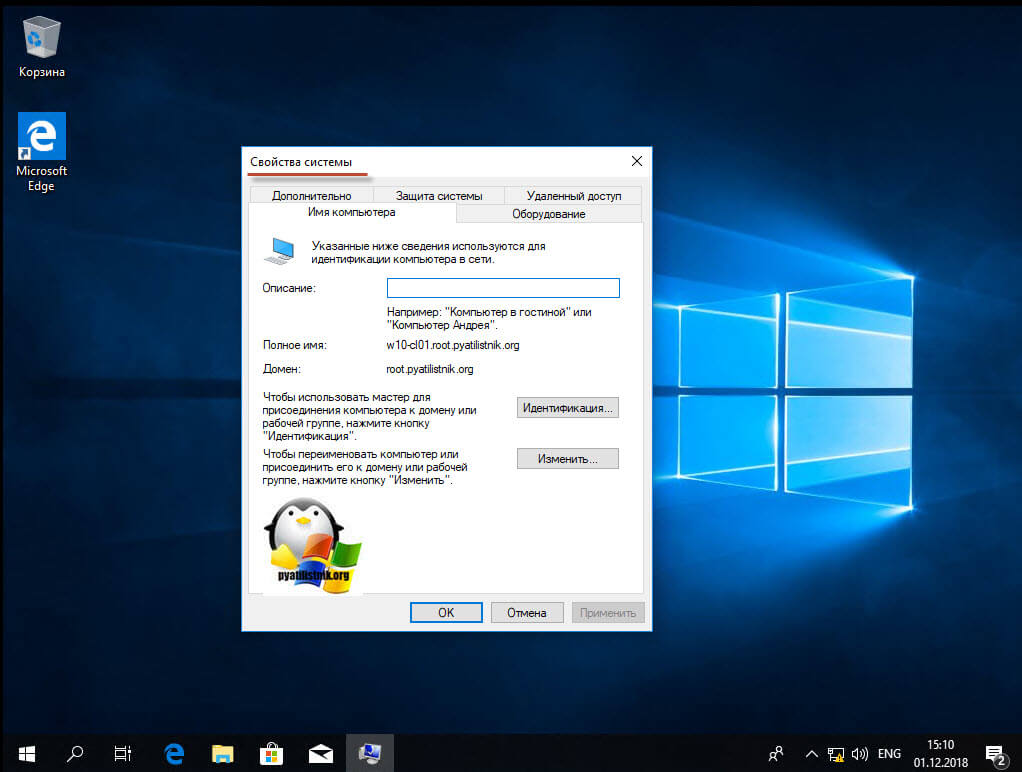

У вас откроется окно "Свойства системы - Имя компьютера"

Так же в него можно попасть и другим методом, через свойства значка "Этот компьютер". Щелкните по нему правым кликом и выберите свойства. В открывшемся окне "Система" выберите пункт "Изменить параметры"

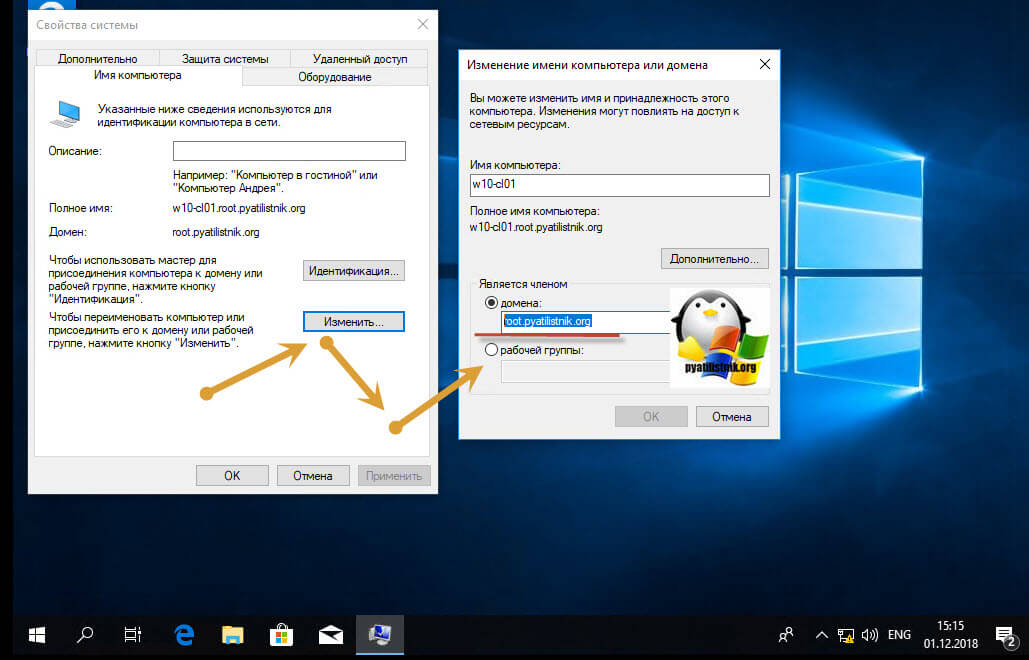

В окне "Имя компьютера" нажмите кнопку "Изменить", далее в открывшемся окошке "Изменение имени компьютера или домена" деактивируйте поля "Является членом домена" и выставите рабочей группы.

Заполните поле имени рабочей группы и нажмите кнопку "OK", у вас появится окно:

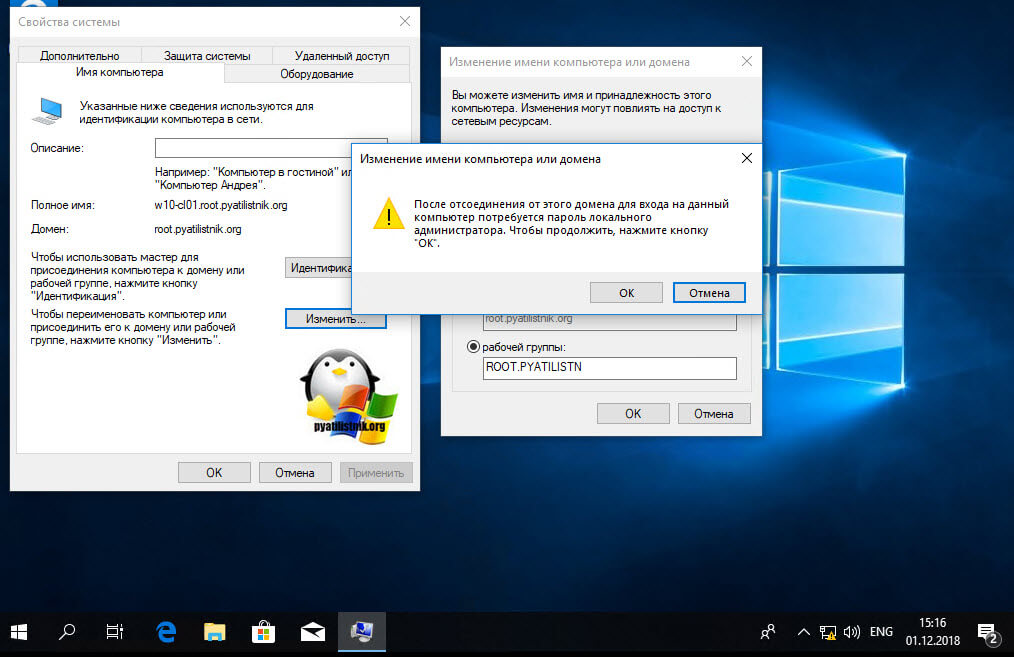

После отсоединения от этого домена для входа на данный компьютер потребуется пароль локального администратора. Чтобы продолжить, нажмите кнопку "OK"

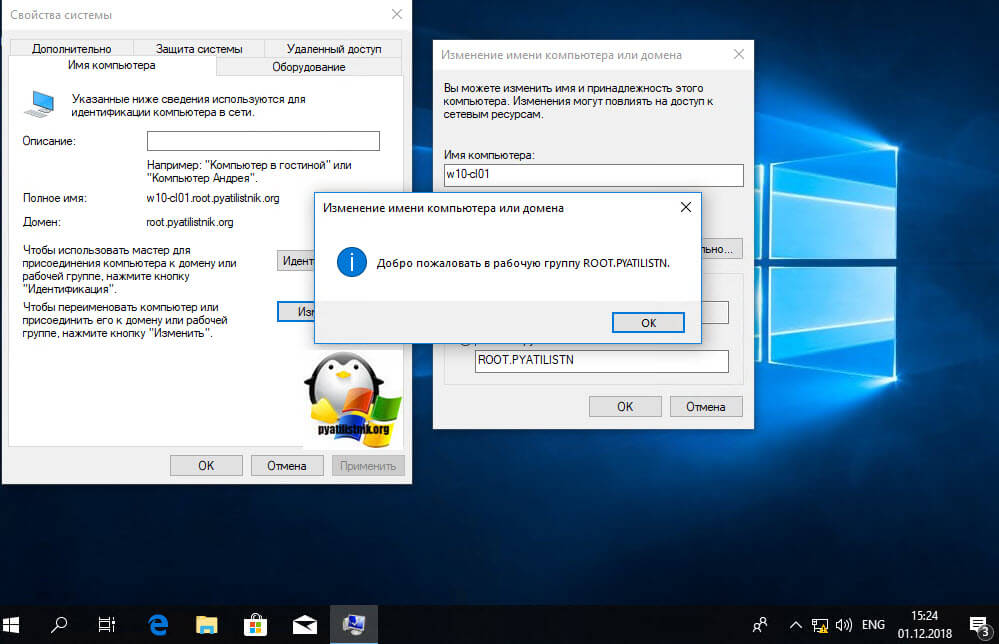

Вам сообщат, что вы теперь являетесь членом рабочей группы. Будет произведена перезагрузка вашей рабочей станции, в моем примере, это Windows 10.

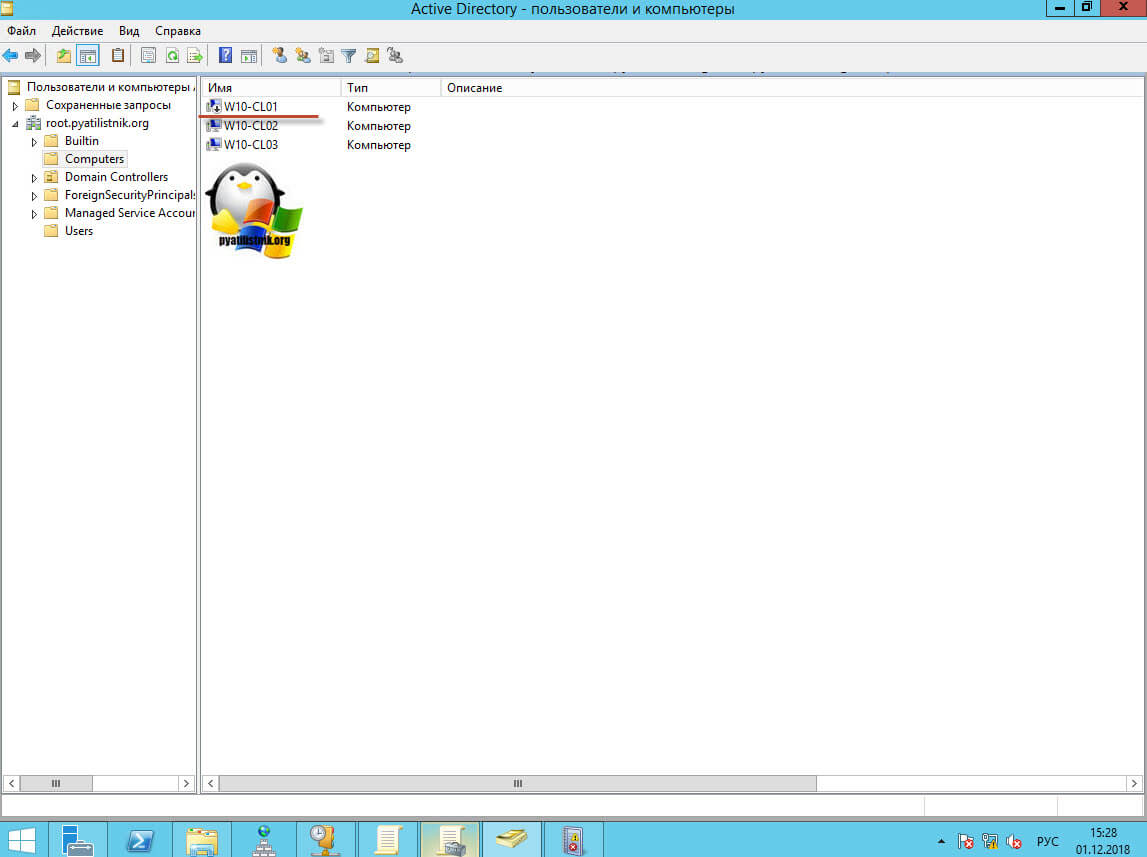

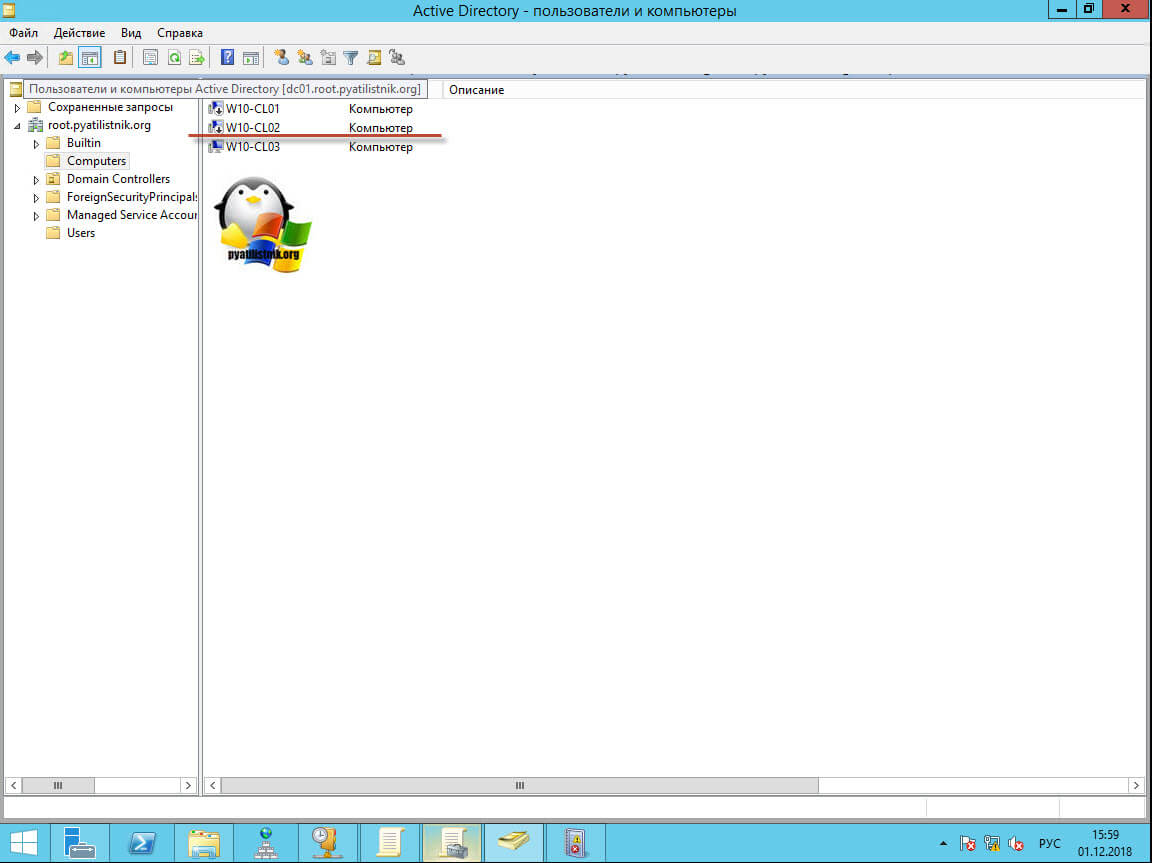

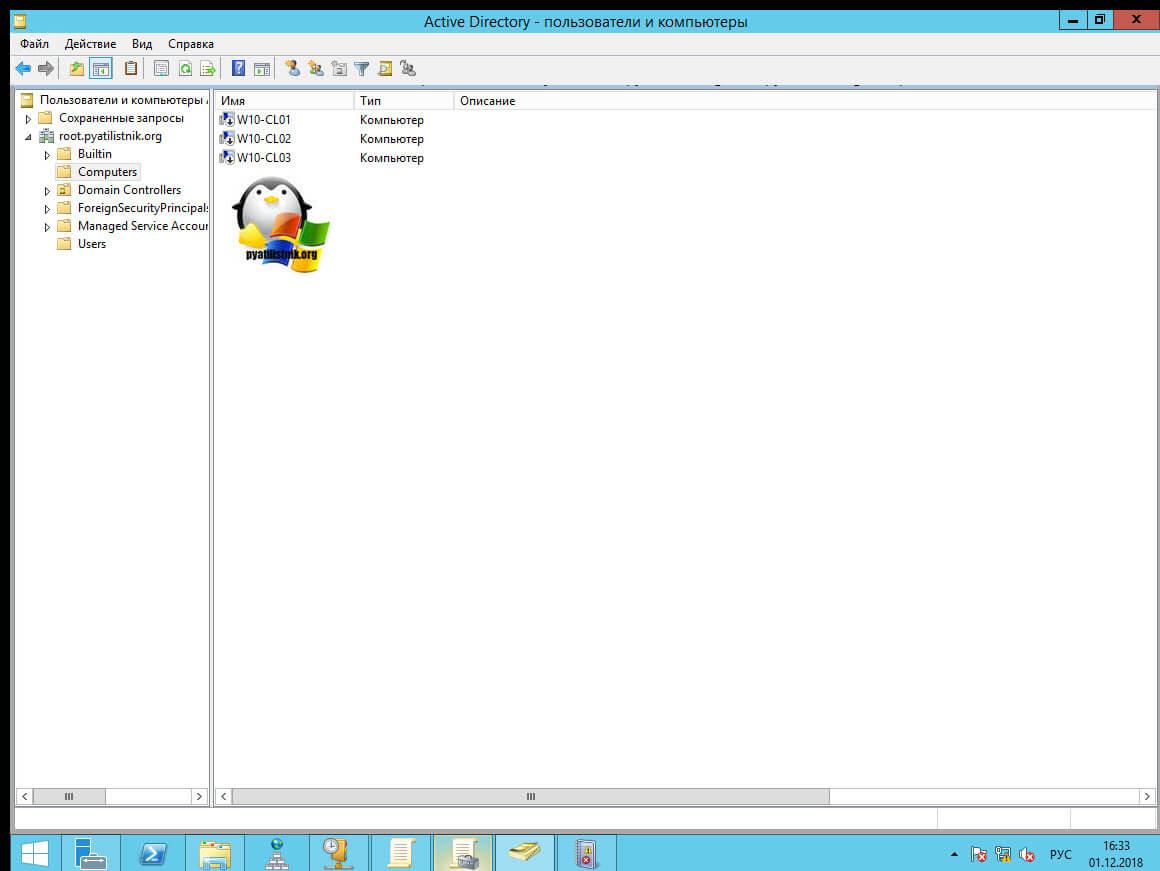

При правильном выводе компьютера из Active Directory, вы увидите, что в оснастке ADUC, данный компьютер будет отключен в контейнере, где он располагался. Об этом будет говорить стрелка вниз на его значке. Напоминаю, что это классический метод исключения из AD, подходит абсолютно для всех систем Windows.

Исключение из домена Windows 10 и Windows Server 2016

Данный метод, будет подходить исключительно для последних версий систем Windows 10 и Windows Server 2016, на момент написания статьи. В случае с десяткой, где интерфейс кардинально меняется от версии к версии, последовательность действий будет разниться.

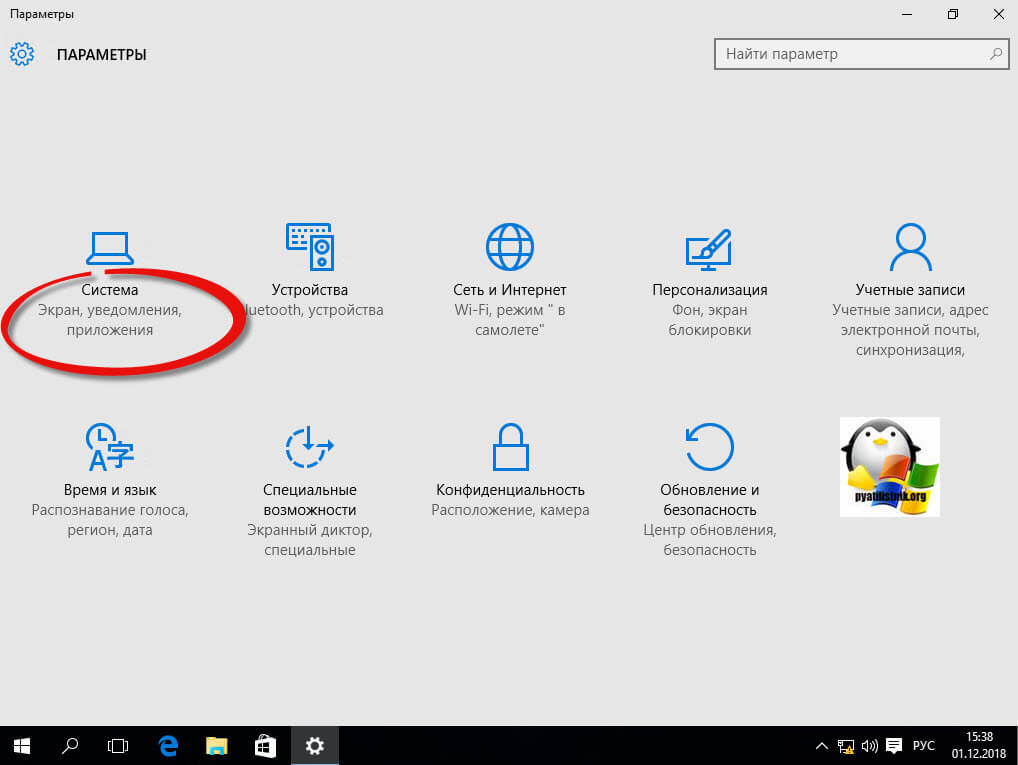

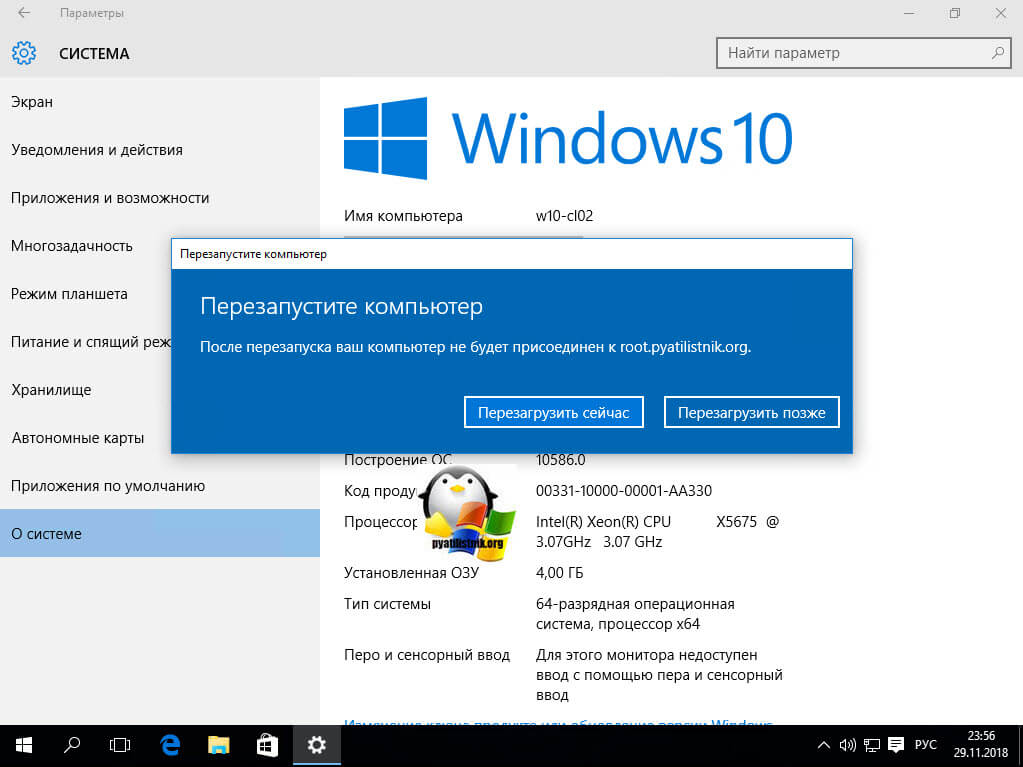

Метод вывода для Windows 10 версий 1503-1511

Данный метод для Windows 10 Threshold и Threshold 2. Если не знаете, какая у вас версия, то вот вам статья, как определить версию Windows. Вам необходимо открыть параметры системы, делается, это либо через кнопку "Пуск" или же сочетанием клавиш WIN и I одновременно. Находим там пункт "Система".

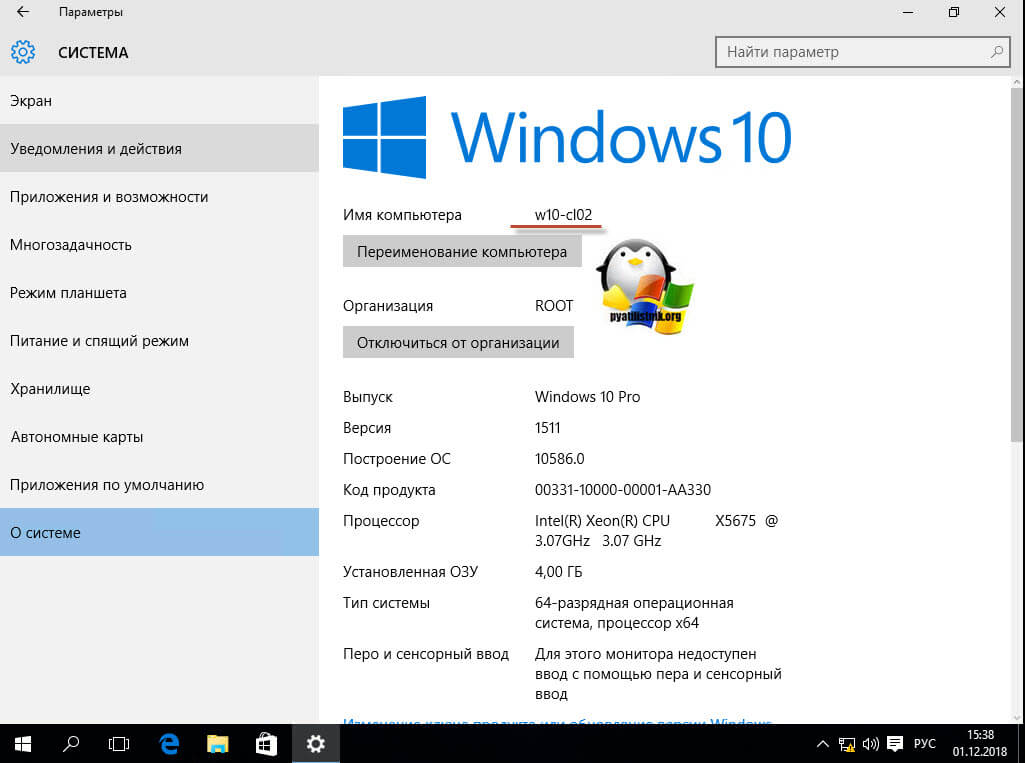

В самом низу находим пункт "О Системе" и видим кнопку "Отключиться от организации", нажимаем ее.

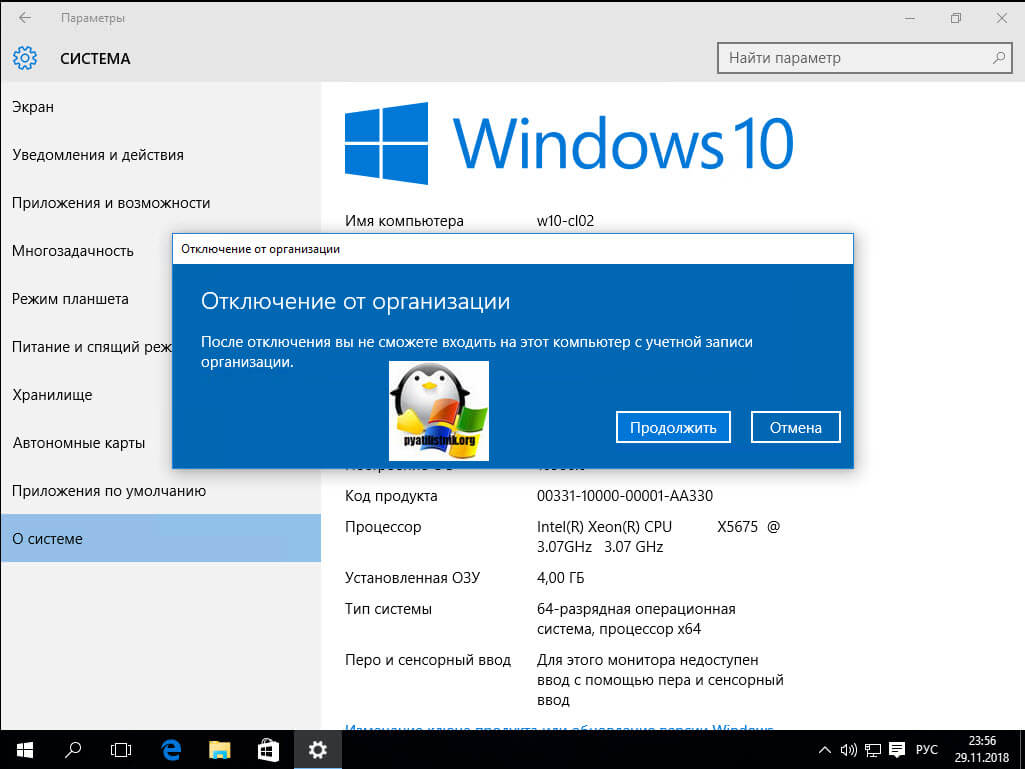

В окне "Отключение от организации" просто нажмите продолжить.

У вас просто появится окно с предложением о перезагрузке, соглашаемся.

В оснастке ADUC данный компьютер так же был отключен.

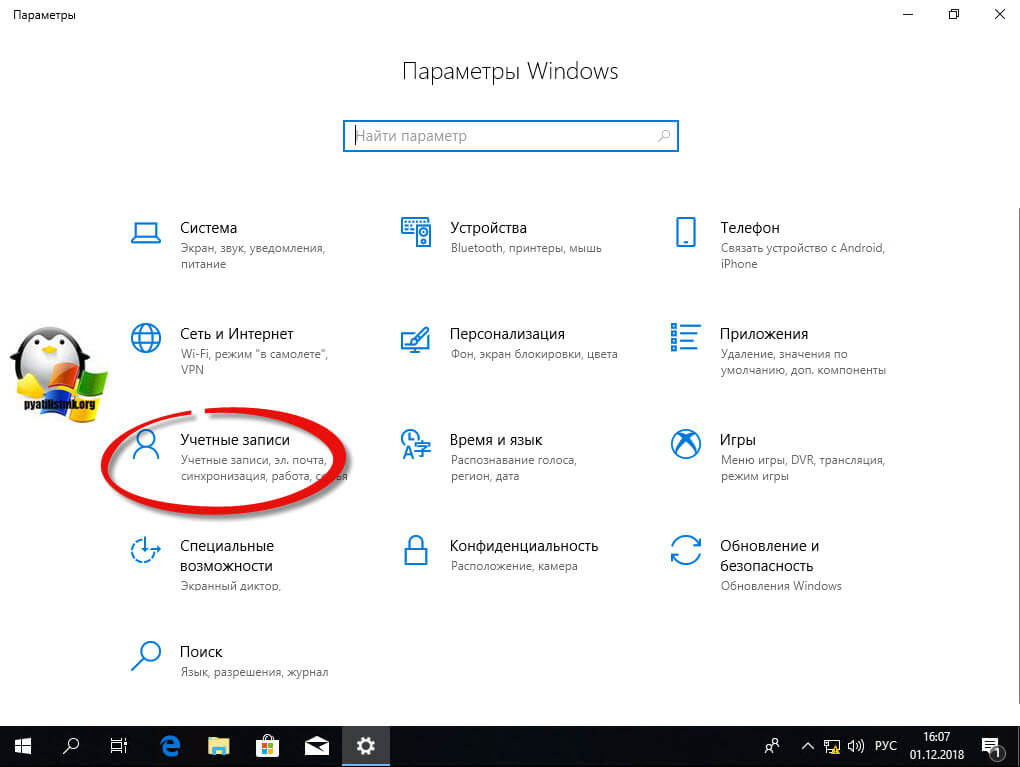

Метод вывода для Windows 10 версий 1607 и выше

Данный метод будет рассмотрен для версии Windows 10 1803, так как я писал, что концепция изменилась, функционал перенесли в другое место. Вы все так же открываете "Параметры Windows 10", но уже переходите в пункт "Учетные записи"

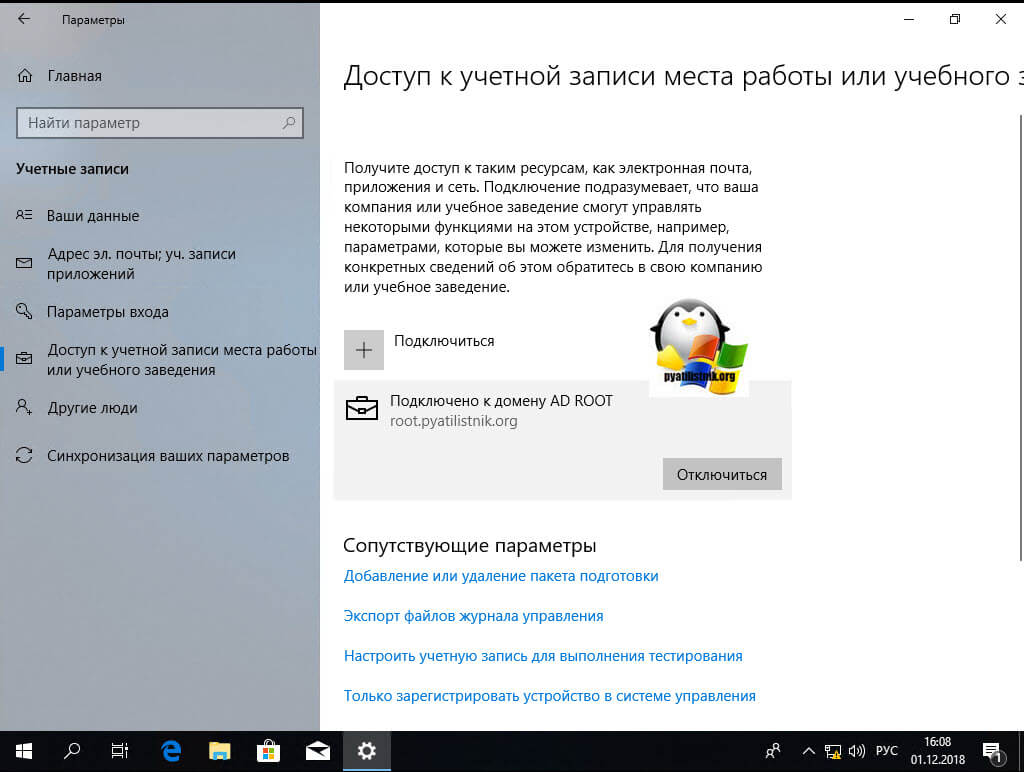

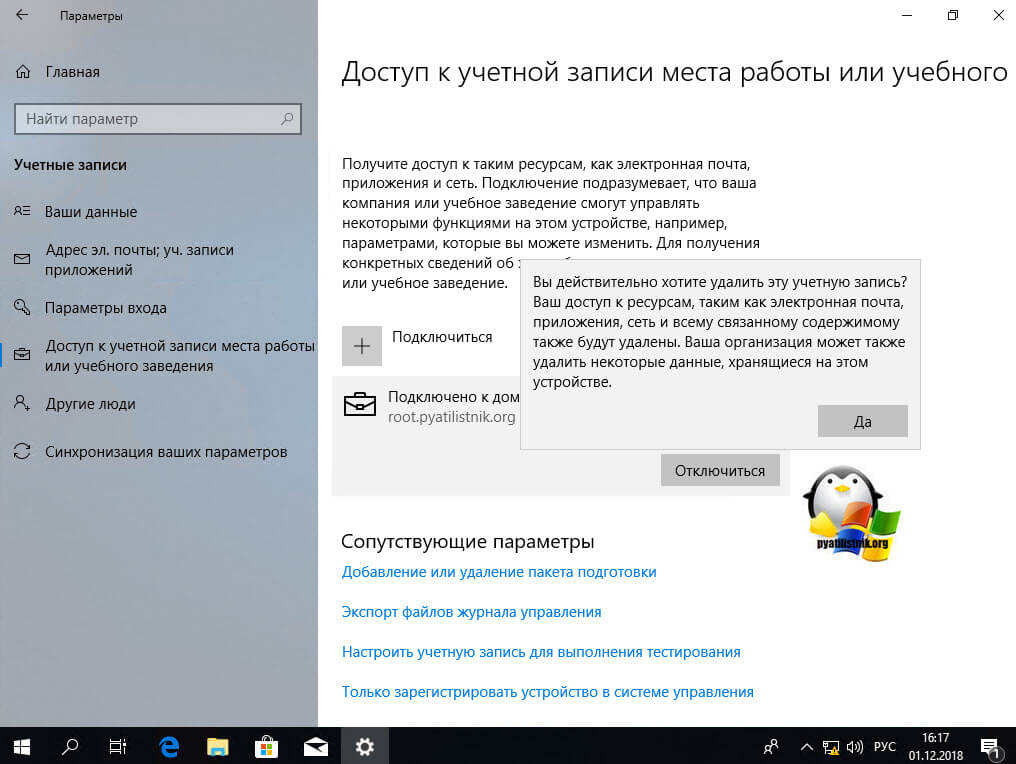

Далее находите пункт "Доступ к учетной записи места работы или учебного заведения" и нажимаете отключиться.

У вас выскочит окно с уведомлением:

Вы действительно хотите удалить эту четную запись? Ваш доступ к ресурсам, таким как электронная почта, приложения, сеть и всему связанному содержимому также будет удалены. Ваша организация может также удалить некоторые данные, хранящиеся на этом устройстве.

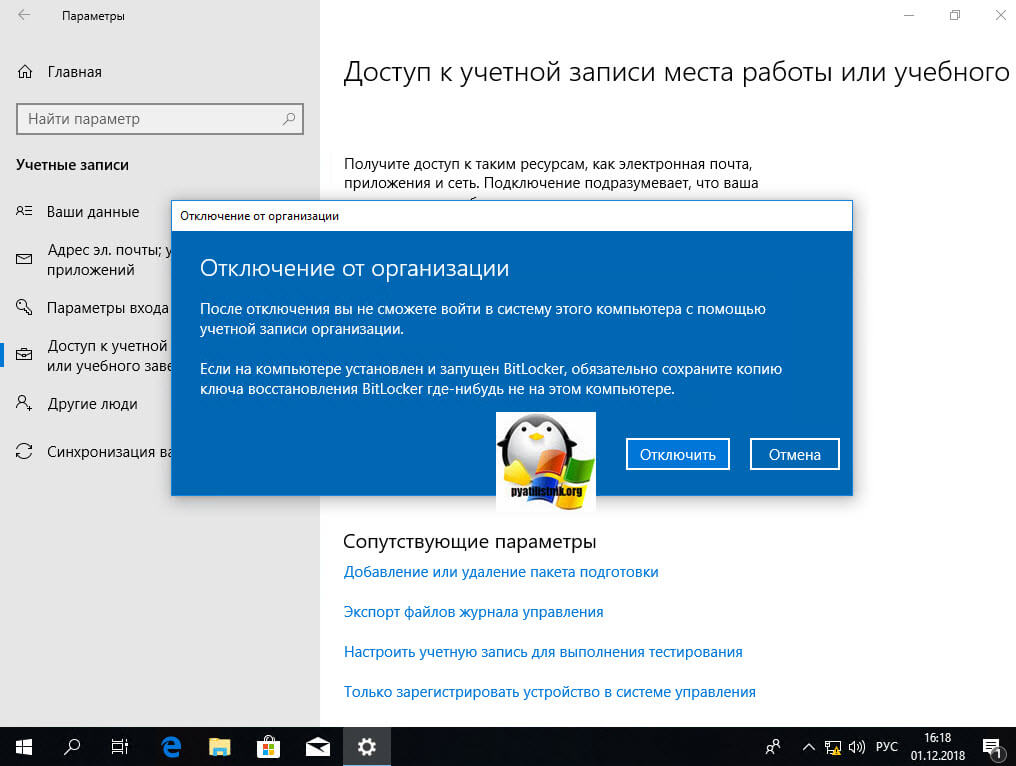

После подтверждения, у вас появится еще одно окно, в котором вас еще раз уведомят и захотят удостовериться в ваших действиях.

После отключения вы не сможете войти в систему этого компьютера с помощью учетной записи организации. Если установлен и запущен Bitlocker, обязательно сохраните копию ключа восстановления Bitlocker где-нибудь не на этом компьютереНажимаем кнопку "Отключить"

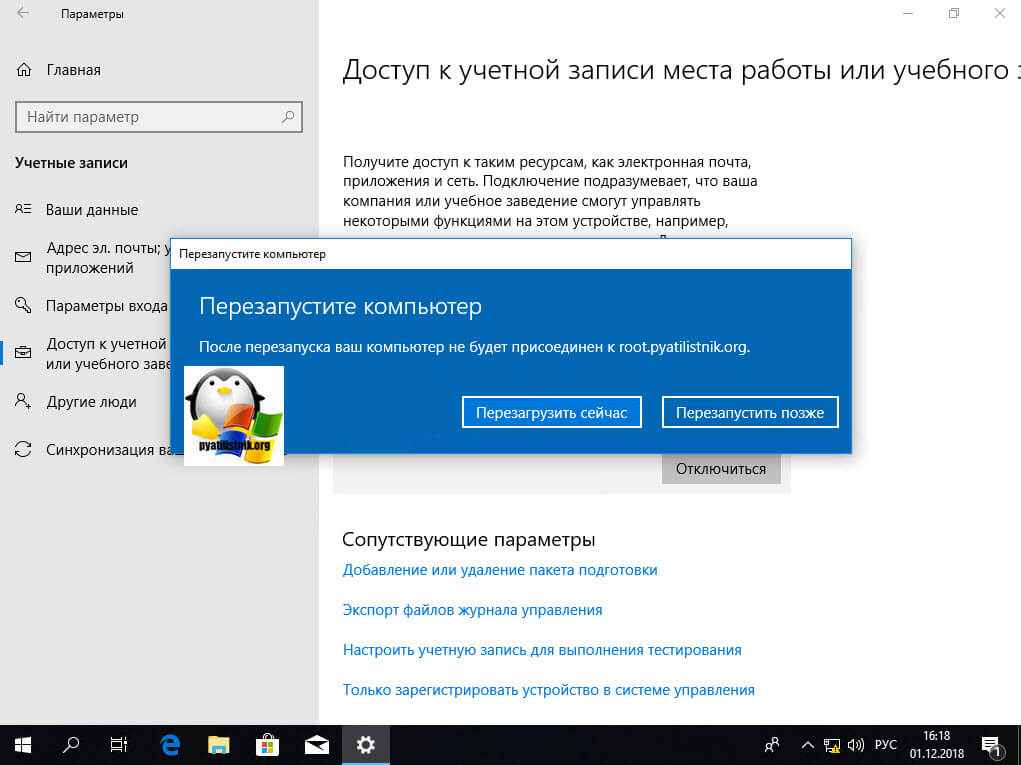

Открыв оснастку ADUC, я обратил внимание, что учетная запись компьютера, которого я вывел из домена, не отключилась, что очень странно, поэтому сделайте это в ручную.

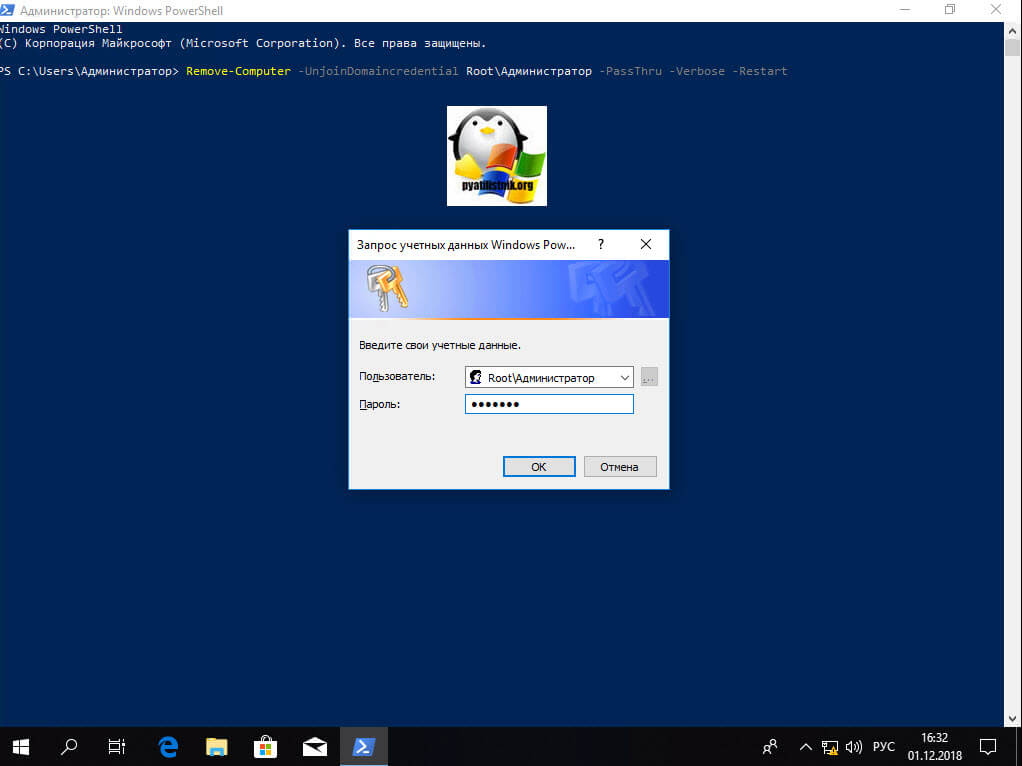

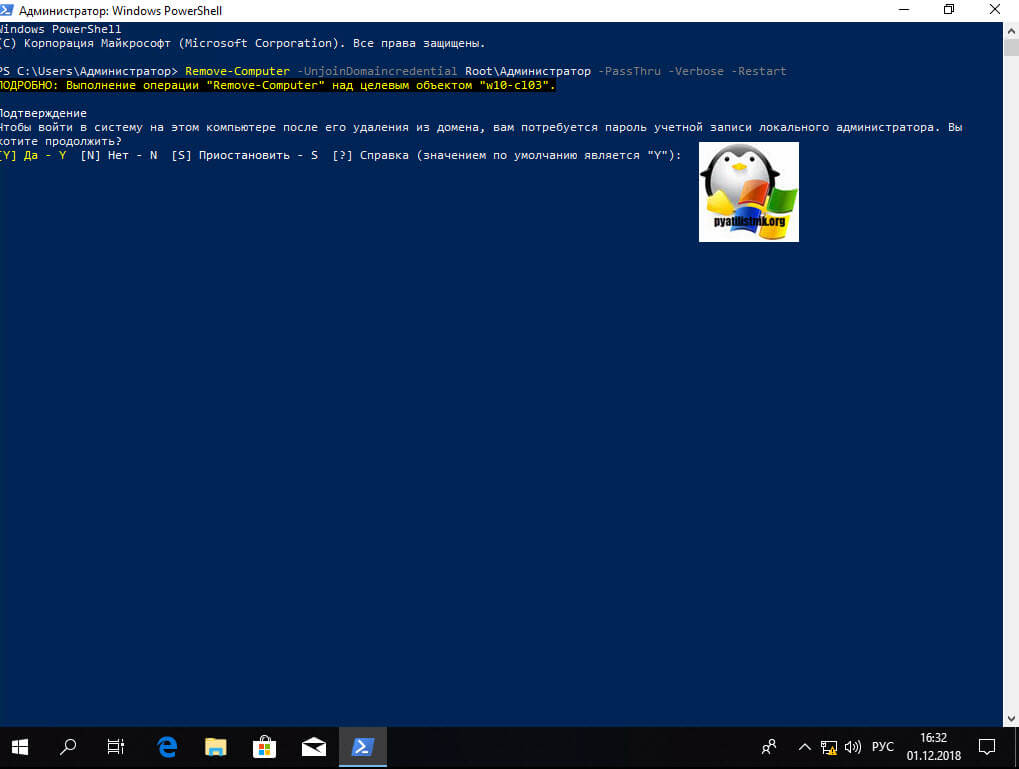

Исключение из домена через PowerShell

Я вам не перестаю повторять, что PowerShell, просто обязан быть в вашем инструментарии системного администратора, он умеет если не все, то почти все. Открываем оснастку PowerShell от имени администратора и вводим команду:

Remove-Computer -UnjoinDomaincredential имя домена\логин учетной записи -PassThru -Verbose -RestartУ вас откроется форма с вводом пароля учетной записи,что вы указали для вывода рабочей станции из AD, указываем пароль и нажимаем "OK"

У вас спросят подтверждения на ваши действия, соглашаемся и вводим Y.

Все ваш Windows 10 с помощью PowerShell был выведен из состава домена Active Directory. В оснастке ADUC, данный компьютер был отключен, в отличии от предыдущего метода.

Исключение из домена через NETDOM.EXE

Напоминаю, что на клиентских Windows системах этой утилиты нет и ее нужно отдельно скачивать, она идет в составе Windows Server 2003 Resource Kit Tools. Сама команда вывода из домена выглядит вот так и запускается в cmd от имени администратора:

Читайте также: