Зачем нужна компьютерная безопасность

Обновлено: 06.07.2024

Информационная безопасность – это защищенность информации и поддерживающей инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного характера, чреватых нанесением ущерба владельцам или пользователям информации и поддерживающей инфраструктуры. Информационная безопасность не сводится исключительно к защите информации. Субъект информационных отношений может пострадать (понести убытки) не только от несанкционированного доступа, но и от поломки системы, вызвавшей перерыв в обслуживании клиентов.

Под безопасностью информации понимается такое ее состояние, при котором исключается возможность просмотра, изменения или уничтожения информации лицами, не имеющими на это права, а также утечки информации за счет побочных электромагнитных излучений и наводок, специальных устройств перехвата (уничтожения) при передаче между объектами вычислительной техники. Также к информационной безопасности относится защита информации от непреднамеренного уничтожения (технические сбои).

Защита информации – это совокупность мероприятий, направленных на обеспечение конфиденциальности и целостности обрабатываемой информации, а также доступности информации для пользователей.

Конфиденциальность – сохранение в секрете критичной информации, доступ к которой ограничен узким кругом пользователей (отдельных лиц или организаций).

Целостность – свойство, при наличии которого информация сохраняет заранее определенные вид и качество.

Доступность – такое состояние информации, когда она находится в том виде, месте и времени, которые необходимы пользователю, и в то время, когда она ему необходима.

Цель защиты информации является сведение к минимуму потерь в управлении, вызванных нарушением целостности данных, их конфиденциальности или недоступности информации для потребителей.

Официальная часть (процедура копировать-вставить с Интернетов) закончена. Теперь неофициальная. Из практики.

Статья эта написана для руководителей компаний, для которых правила НБ РК (регулятора) неприменимы.

Как большая часть руководителей (и не очень) понимают «информационную безопасность»?

Что имеют ввиду работодатели (компании), когда размещают вакансии с упоминанием словосочетания «Информационная безопасность»?

Из практики большая часть ассоциируют информационную безопасность с какими-то техническими средствами, например устройство защиты сети (firewall) или программным обеспечением по слежке за сотрудниками (так называемые DLP — data loss prevention) или антивирусом.

Вышеупомянутые средства относятся к информационной безопасности, но никак не гарантируют сохранность объекта защиты (информации), ее целостность и доступность. Почему?

По очень простой причине — обеспечение информационной безопасности — это процесс, а не какое-либо устройство, программное обеспечение, которые, как большая часть руководителей (и не только) думают, что являются панацеей и защитой.

Возьмем для примера небольшую торговую компанию, с количеством пользователей 50 штук. Под пользователями подразумеваются все сотрудники, имеющие доступ в информационную систему (ИС) компании посредством какого-либо устройства (компьютер, ноутбук, планшет, мобильный телефон). Под доступом в ИС подразумевается любой доступ — к электронной почте, в сеть Интернет, к базам данных, файлам и т.д.

Злоумышленник таким образом получает доступ в вашу сеть, впоследствии тихо разворачивает свою деятельность и вуаля! В один «прекрасный» день вы вдруг обнаруживаете (нужное подчеркнуть):

- все ваши базы данных зашифрованы. К вам на почту пришло письмо с требованием выкупа;

- все ваши файлы уничтожены. К вам на почту пришел смайлик :) ;

- ваша сеть просто не работает;

- данные ваших клиентов были размещены на каких-либо сайтах;

- ваше реальное положение дел узнали ваши конкуренты;

- ваши реальные финансовые показатели стали общедоступными;

- поставщик вам предъявляет какие-то претензии по недавно подписанному вами контракту (нарушение целостности информации). Контракт был изменен злоумышленником накануне подписания (его уже проверили ваши юристы, бухгалтеры, коммерческий директор и прочие официальные лица) и сохранили его в папке на сервере. c камер наблюдения, где вы с вашей секретаршей танцевали на столе в трусах из скрепок каким-то образом попала к вашей супруге;

- и т.д и т.п.

Многие возмутятся — все это страшилки. Аргументы обычно следующие:

- у нас есть резервные копии;

- у нас стоит firewall самой последней модели который настроила самая крутая в стране компания по ИБ;

- у нас стоит самый дорогой антивирус;

- у нас.

Резервные копии

Резервное копирование — это один из самых основных способов защиты информации — ее целостности, доступности и сохранности.

- есть ли у вас регламент резервного копирования?

- уверены ли вы, что ваша резервная копия (копии) рабочая?

- тестировалась ли (было ли тестовое восстановление) ваша резервная копия (копии) вашим системным администратором?

- как часто проводилось тестирование резервной копии?

- есть ли вообще резервная копия?

Устройство безопасности (firewall)

Основная угроза информации — ее конфиденциальности, целостности и доступности (CIA) обычно исходит изнутри. Недовольные сотрудники, вышеупомянутые начальники, бухгалтеры (со своими зараженными флешками побывавшие в рассаднике вирусов — налоговой), рядовые сотрудники. Часто на вопрос «а есть ли у вас документированные процедуры доступа к ИС» многие отвечают непонимающим взглядом — «это что?». Или вопрос «производились ли проверки внешнего (и внутреннего) периметра сети квалифицированными людьми на предмет безопасности» — это зачем? Это затем, что все это относится к той же информационной безопасности. Из практики большая часть компаний ни того, ни другого, ни третьего не имеют, никогда не делали или вообще не знают, зачем это надо (но тем не менее пишут в вакансиях «обеспечение информационной безопасности»). Firewall не панацея. Это техническое средство, предназначенное для защиты как внешнего, так и внутреннего периметра вашей ИС. И несмотря на его стоимость, он не обеспечит вам защиты, если настроен он дилетантом. Это можно сравнить со стрельбой из оружия — оно может быть дорогим, но не гарантирует попадания в цель неумелому стрелку (плохому танцору).

Антивирус

Сколько людей — столько и антивирусов. Антивирус, как было сказано выше, не панацея. Это лишь одно из средств обеспечения безопасности информации, которое не исключает и не отменяет соответствующую настройку операционных систем, групповых политик, прав доступа, регламентированные процедуры резервного копирования, обучение и информирование пользователей основам информационной безопасности и прочие меры, которые могут укрепить бастион информационной безопасности.

Нужно ли вам нанимать сотрудника, специально занимающего информационной безопасностью, либо срочно бежать и закупать маски устройства безопасности (firewall) и антивирусы, чтобы обеспечить информационную безопасность?

Нет. На первом этапе ничего покупать, никого нанимать и делать прочие необдуманные действия — не надо.

Далее приведем упрощенный алгоритм действий, которые необходимо предпринять для построения системы информационной безопасности.

0. Определитесь как вы будете выстраивать систему ИБ — как обычно (как все делается на всем пространстве СНГ — через жопу и для галочки, поговорили, поделали умные лица на совещаниях и забыли), или в соответствии с общепринятыми стандартами.

Если ответ на вопрос 0 — «как обычно», можете дальше не терять свое драгоценное время и не читать.

1. Определитесь, что и зачем защищать. Документ, который это описывает обычно называется «Политика информационной безопасности». Документ не описывает каких-то конкретных мер, технических устройств, настроек и прочих действий, требуемых для обеспечения защиты информации.

2. Составьте список ресурсов (технических средств и программного обеспечения) которые имеются в компании. Часто в требованиях к соискателям упоминается перечень ПО и оборудования «Kerio FW, Cisco, Mikrotik, Ubuntu, pfsense» и т.д. Вы что, серьезно думаете, что все это имеющееся у вас в наличии, вас защитит? Скорее наоборот.

3. Создайте и обсудите матрицы доступа пользователей (клиентов, партнеров и т.п.) к информационной системе. Что такое матрица доступа: это когда есть четкий документ кто, куда и какого уровня имеет доступ к ИС системе.

4. Создайте документ, регламентирующий процедуру резервного копирования.

5. Создайте документ, где описываются все средства обеспечения ИБ — физические, технические, программные, административные.

6. Подготовьте и проведите обучающие занятия по информационной безопасности для сотрудников предприятия. Проводите их ежеквартально.

7. Поинтересуйтесь у ответственного сотрудника, сможет ли он обеспечить весь процесс самостоятельно или это требует привлечения третьей стороны (либо найма дополнительного сотрудника)

8. Протестируйте свою ИС на проникновение (так называемый penetration test).

9. Создайте, либо внесите корректировки в следующие документы:

- восстановление ИС (информационной системы) на случай сбоя (оборудования, техногенных и природных катастроф, прочего повреждения);

- положение по антивирусной защите;

- документ, регламентирующий процедуру резервного копирования и тестирования резервных копий;

- документ, регламентирующий контроль и восстановление баз данных (если таковые имеются);

- документ, регламентирующий действия в случае инцидентов ИБ;

- документ, регламентирующий использование паролей;

- документ, регламентирующий использование программного обеспечения (разрешенное к использованию ПО);

- положение о системе видео регистрации (при наличии таковой);

- документ, регламентирующий использование беспроводной (WiFi) сети;

- документ, регламентирующий правила обновления операционных систем;

- инструкции для системных администраторов и специалистов по ИБ (при наличии таковых);

- документ, регламентирующий использование доступа в сеть Интернет;

- схему ИС (информационной системы).

11. Улыбнитесь. Не так страшен черт, как его малюют, если у вас есть хорошо структурированная, прозрачная, понятная и управляемая информационная система. Понятная как для вас (руководителя), для ваших пользователей (сотрудников) ну и надеемся для вашего системного администратора.

Кибербезопасность – одна из наиболее животрепещущих тем последнего времени. Интерес общественности всколыхнулся, когда служба ESET обнародовала данные о том, что к 202 году международная экономика 6 триллионов долларов вследствие кибер-атак. Научно-технические сообщества заговорили о колоссальных вливаниях как в индустрию кибербезопасности, так и в деятельность хакеров. Действительно, любая кибер-атака была бы невозможна без тщательного финансирования. С одной стороны, можно преступников, с другой, далеко не каждый житель страны обладает бытовыми знаниями о том, как противодействовать информационной войне. В этом материале мы поговорим о том, происходит сейчас с информационными технологиями и почему кибербезопасность – дело каждого.

Взломать систему стало проще простого. Виртуальные атаки совершаются на государственные технологии, что уж говорить о персональных данных отдельной компании. Получить доступ к годовому бюджету больше не представляет труда. Было бы желание.

Если вы хотите защитить себя от кибер-террористов, в первую очередь стоит подумать о том, надежно ли спрятана ваша информация. Правильно, речь идет о пароле. Но не только о нем. Разумеется, вы уверены: для того, чтобы добраться до ваших данных, нужно ответить на смс или ввести кодовое слово. Но современные хакеры обладают таким набором «отмычек», что обойти такую систему для них совершенно не трудно.

Конечно, нельзя застраховаться от любого несчастного случая. Но, как гласит известная пословица, береженого Бог бережет. А значит, не нужно пренебрегать элементарными правилами кибербезопасности. Так, не стоит вводить слишком личную информацию, которая содержит пароль от карты или имеет доступ к финансовым средствам, если вы находитесь в каком-либо общественном месте. Здесь ваши данные находятся в зоне риска. Их несложно украсть. Воспользуйтесь сервисами анонимного доступа к сети интернет, можно защитить соединение посредством VPN.

Почему важна аутентификация?

Кроме пароля, нужно помнить об аутентификации. Чем знаменательно это техническое решение? Давайте разбираться.

Как нам уже известно, кибер-хакеры научились мастерски подбирать пароли и обходить зашифрованные «заслоны». Поэтому современные эксперты в области кибербезопасности изобрели такие средства аутентификации, в которых нет паролей.

Один из популярнейших подходов связан с биометрикой. Вариантов множество – распознавание лица, отпечатки пальцев, аутентификация по радужной оболочке глаза (кстати, эту технологию практически невозможно обмануть!). Кроме того, исследователи из Университета штата Нью-Йорк в Буффало, Городского университет Нью-Йорка и Сиракузского университета изобрели крайне оригинальный способ защитить данные. Они взяли беспроводные наушники, внедрили в них маленький микрофон и назвали систему EarEcho. Когда пользователь слушает музыку, микрофон записывает звук, идущий по слуховому проходу, и таким образом создает уникальный профиль внутреннего уха. Система распознавания по уху практически безошибочна: степень ее точности на данный момент достигает 97,5 %.

Помимо этого, если ваши данные находятся под грифом секретности, будет не лишним защитить их при помощи комбинации аутентификации. Вам поможет волшебная троица – криптографический токен, биометрика и распознавание по местонахождению.

Насколько вы сознательны?

Первый шаг на пути к решению проблемы – сознательность населения. Если люди понимают, что им угрожает опасность, и предпринимают какие-то меры, хоть и на бытовом уровне, есть шанс победить. Кибер-преступники используют хитрые методы, но если объединиться в борьбе против них, можно защитить ценную информацию.

Так, 25 сентября 2019 года 27 стран подписали соглашение о продвижении ценностей кибербезопасности. Этот документ признает, что хотя интернет имеет множество положительных моментов, он также дал возможность государственным и неправительственным кибер-игрокам воровать данные, идеи и необходимые факты. Документ призывает каждую из стран укрепить позиции кибербезопасности.

Цель соглашения, по словам Тобиаса Фикина, посла по вопросам киберпространства (Австралия), - показать международному сообществу, что страны мира достигли согласия в вопросах информационной безопасности. Среди них – такие государства, как Австралия, Бельгия, Канада, Колумбия, Чехия, Дания, Эстония, Финляндия, Франция, Германия, Венгрия, Исландия, Италия, Япония, Латвия, Литва, Голландия, Новая Зеландия, Норвегия, Польша, Словакия, Испания, Швеция, Великобритания и США.

Один из пунктов документа подчеркивает, насколько важно проводить разъяснительную работу среди населения о важности кибербезопасности. Когда каждый из нас будет соблюдать элементарные правила работы с информацией, а не надеяться «на авось», кибер-преступникам будет сложнее проворачивать свои махинации. Тогда виртуальные преступления станет совершенно невыгодно финансировать, и вскоре кибер-атака станет скорее исключением из правил, чем повседневностью.

Цель этой статьи - рассказать руководителям компаний, что представляет собой «информационная безопасность», зачем и как именно следует защищать компьютеры в ваших компаниях.

Марчук Валерий

Microsoft MVP Enterprise Security

Введение

Взлом, кибервойны, хакеры, вирусы, черви, троянские кони и еще много страшных слов… Мы все их слышим почти каждый день от наших коллег/друзей, читаем о них на новостных сайтах, смотрим репортажи по телевиденью. Для решения проблем с компьютерами мы зовем человека, именуемого «компьютерщиком», который за скромные деньги может установить «суперзащиту» (как правило, это обычный антивирус) или переустановить операционную систему, если совсем «ничего не помогает». Такова суровая действительность многих представителей малого бизнеса.

Цель этой статьи - рассказать руководителям компаний, что представляет собой «информационная безопасность», зачем и как именно следует защищать компьютеры в ваших компаниях.

Что такое «Информационная безопасность»?

Информационная безопасность – это состояние информационных систем, полученное вследствие выполненных работ, направленных на обеспечение безопасности вашего бизнеса. Это состояние продолжается до того момента, пока ваши системы не будут скомпрометированы.

Следует понимать, что не существует такого понятия, как «абсолютная безопасность», так как любые средства защиты можно обойти тем или иным способом.

Зачем нужна безопасность?

Прежде чем что-либо защищать, необходимо понимать, что именно мы будем защищать и от чего. Если в вашей компании есть несколько компьютеров, которые используются исключительно для чтения анекдотов, просмотра погоды на неделю и игры в косынку, тогда вам безопасность совершенно не нужна. Т.к. неработоспособность или взлом ваших систем никаким образом не повлияет на ведение вашего бизнеса. Вы можете время от времени приглашать все того-же «компьютерщика» для установки бесплатного антивируса или переустановки операционной системы.

Но если ваши сотрудники используют компьютеры для доступа к платежным online системам/системам управления банковским счетом, хранения базы ваших клиентов и другой ценной информации, злоумышленник может потенциально похитить важные данные и воспользоваться ими в личных целях или уничтожить их. В этом случае, для вас будет выгоднее потратить определенные средства на обеспечение безопасности, чтобы максимально защититься от злоумышленника и не дать ему возможность получить контроль над вашими счетами и своровать у вас деньги/информацию.

Угрозы для бизнеса

Прежде чем рассказывать о различных угрозах для гипотетической компании я попрошу читателя представить себе, что может произойти, если злоумышленник получит полный доступ ко всем компьютерам в вашей компании и сможет незаметно для вас выполнять те же действия с данными, которые хранятся на этих компьютерах, что и обычные сотрудники. Если вам стало страшно, тогда читаем дальше.

Согласно исследованию компании Perimetrix, специализирующейся на расследованиях инцидентов безопасности, самыми опасными угрозами ИБ в 2009 году были:

- Утечка данных

- Халатность служащих

- Вирусы

- Хакеры

- Кража оборудования

- Спам

- Аппаратные и программные сбои

- Саботаж

Правильным решением по борьбе с инцидентами безопасности является их предотвращение. Для того, чтобы иметь возможность предотвратить потенциальные утечки данных, защитится от вирусов и хакеров необходимо понимать, откуда исходят угрозы и что они из себя представляют.

Источники угроз

Условно все источники угроз можно разделить на следующие типы: атаки общей направленности и целенаправленные атаки.

Атаки общей направленности

Если ваши компьютеры подключены к сети Интернет, они постоянно подвергаются различным автоматизированным атакам. Цель этих атак – получить максимальный доступ к компьютерам компании, найти на них потенциально важные данные (пароли к различным сервисам в Интернет, социальным сетям, банковским счетам и пр.) и подключить компьютеры к своей бот-сети. Бот-сеть – это сеть, состоящая из зараженных компьютеров, контролируемых злоумышленниками. Зараженные системы могут использоваться для проведения атак на другие компании, рассылки спама и прочего.

Этому типу атак подвергаются абсолютно все пользователи сети Интернет. Для защиты от этого типа атак в большинстве случаев помогают общие рекомендации, описанные ниже в этой статье.

Источником утечек ценной информации могут стать также похищенные ноутбуки, телефоны, накопители информации, документы и прочее.

Список основных угроз ИБ, которым ежедневно может подвергаться компания:

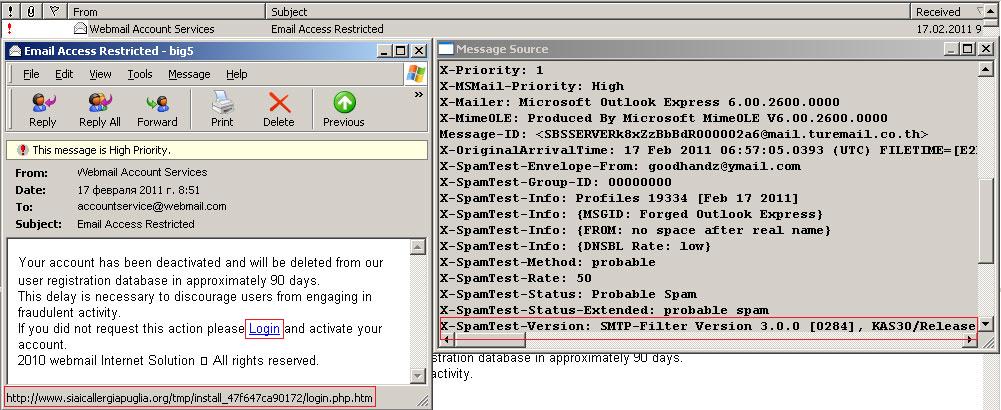

Пример фишинг атаки:

Рис.1 Фишинг атака с элементами социальной инженерии

Внимание, не посещайте ссылку, указанную в письме!

Это атаки, направленные непосредственно на системы или сотрудников вашей компании. В большинстве случаев целью подобных атак является доступ к данным и частичное или полное нарушение нормальной работы компании. Не зависимо от мотивов атакующего, успешные атаки приводят, как правило, к финансовым потерям компании. Защититься от подобных атак довольно сложно и зачастую они оканчиваются успехом для опытного хакера. Для целенаправленных атак характеры те же угрозы, что и для атак общей направленности, но в этом случае злоумышленник владеет некоторой информацией о компании, которая может увеличить вероятность успешного взлома.

Существенную угрозу для безопасности бизнеса представляют также недобросовестные сотрудники. Согласно отчету E-Crime за 2007 год 37% успешных атак было осуществлено сотрудниками компаний (далее, инсайдеры). В исследовании за 2010 год 64% компаний опасались кражи важных данных инсайдерами или бывшими сотрудниками.

- Утечка данных – 55%

- Искажение информации (включая несанкционированные бухгалтерские операции) - 54%

- Кража оборудования – 25%

- Саботаж – 21%

- Утрата информации – 19%

- Сбои в работе компьютерных систем – 12%

Общие рекомендации по улучшению состояния безопасности

Теперь, когда мы знаем, чего следует опасаться, мы может определиться с тем, как защищать свой бизнес.

Рекомендации по защите от атак общей направленности

- Не используйте один и тот же логин/пароль для доступа к различным ресурсам.

- Для хранения паролей пользуйтесь менеджерами паролей – приложениями, которые умеют безопасно сохранять пароли для доступа к различным ресурсам.

- Не храните пароли в браузерах! Современные браузеры не обеспечивают надежную защиту учетных данных. Потому используйте специализированные менеджеры паролей для хранения этой информации.

- Всегда устанавливайте исправления безопасности. Большинство производителей программного обеспечения внедрили в свои продукты функционал автоматического обновления. Не забывайте устанавливать исправления.

- Для проверки наличия уязвимостей в программном обеспечении можно воспользоваться Secunia PSI или Secunia OSI.

- Чтобы оценить реальное состояние безопасности компьютеров от угроз, распространяемых через Web сайты, можно воспользоваться следующими online ресурсами:

Эти сайты позволяют обнаружить уязвимые компоненты на ваших системах и дать рекомендации по устранению уязвимостей. Проверка осуществляется путем анализа информации, отправляемой браузером.

Во всех современных операционных системах есть возможность запускать приложения от имени другого пользователя. Если по какой-то причине вы работаете на системе с привилегиями администратора или опытного пользователя, не обязательно запускать все приложения с этими привилегиями. Вы можете запускать, например, браузер с привилегиями гостевой учетной записи.

Для доступа к банковским счетам или платежным online системам я рекомендую использовать отдельные компьютеры или виртуальную ОС с ограниченным доступом к сети на рабочем месте и к сети Интернет. Компания Microsoft выпустила Windows Virtual PC – это приложение, которое позволяет запустить внутри себя любую операционную систему, работая в основной ОС. Из этой системы вы можете, например, осуществлять платежи, управлять счетами. После окончания работы с банковским приложением, вы останавливаете работу Virtual PC. Если на основной системе присутствуют вредоносные приложения, они не смогут получить доступ к виртуальной системе и похитить потенциально важные данные. Кроме того, многие вредоносные приложения преднамеренно не запускаются в виртуальной среде. Это объясняется тем, что виртуальные системы используются аналитиками антивирусных компаний для изучения поведения вредоносного ПО. С точки зрения обеспечения безопасности личных данных, этот недостаток можно использовать в своих полезных целях.

Защита информации

Также у Microsoft есть комплексное решение по защите от угроз, ориентированное на небольшие компании – Microsoft Forefront Security Suite.

Рекомендации по защите от целенаправленных атак

После выполнения всех рекомендаций по защите от атак общей направленности, можно приступить к защите от целенаправленных атак. Следует понимать, что от подобных атак полностью защититься невозможно. Существует возможность лишь максимально увеличить расходы атакующего на проведение самой атаки и тем самым сделать эту атаку нерентабельной. Никто не будет тратить десятки тысяч долларов для того, чтобы получить информацию, которая этих денег не стоит.

Утечка данных

Утечка данных (преднамеренная и случайная) исходит, как правило, от сотрудников компании. Существуют средства противодействия утечкам информации или DLP (Data Leakage Prevention) системы.

Ниже приведена обзорная таблица подобных решений от разных производителей.

Все без исключения пользователи интернета подвержены риску быть взломанными, вернее — их компьютеры, смартфоны и другие устройства с выходом в глобальную сеть. Для предотвращения попыток злоумышленников украсть личные данные, повредить/удалить файлы с целью шантажа и т.д. как раз и были разработаны различные инструменты защиты от сетевых атак. Все принимаемые меры, направленные на защиту цифровых данных, работоспособности компьютерных систем или даже отдельной программы, относятся к мерам кибербезопасности.

ПОЧЕМУ КИБЕРБЕЗОПАСНОСТЬ ТАК ВАЖНА?

Ввиду того, что в современном мире очень многое зависит от стабильности работы компьютеризированных систем, кибербезопасности уделяется огромное внимание. Кибербезопасность можно легко сравнить с пожарной безопасностью. Если здание не оснастить реагирующей на дым сигнализацией, системами пожаротушения и т.д., то его эксплуатация не может считаться безопасной для жителей или сотрудников.

То же самое и с компьютерами. Если, например, к персональным/секретным данным, хранящимся на жестких дисках, кто и откуда угодно может получить доступ, то их хранение не может считаться безопасным. И чтобы обезопасить их, требуется принятие всесторонних мер защиты, чем и занимаются специалисты в области кибербезопасности.

КАКИЕ УГРОЗЫ ПОДСТЕРЕГАЮТ НАС НА КАЖДОМ ШАГУ?

Злоумышленники придумали большое количество способов получения доступа к личной информации, нарушению работы компьютерных программ, устройств или целых систем, как, например, интернет-банкинг. Приведем несколько самых распространенных типов сетевых угроз:

Конечно, это далеко не весь перечень существующих сегодня сетевых угроз, с которыми могут столкнуться все — не только специалисты в области кибербезопасности, но и простые пользователи.

КАК ПРОТИВОСТОЯТЬ СЕТЕВЫМ УГРОЗАМ?

Чтобы защитить собственную цифровую жизнь от злоумышленников и мошенников, специалистом в области кибербезопасности быть необязательно. Достаточно следовать общеизвестным правилам при работе в сети:

Конечно, не забываем использовать антивирусы с функциями защиты от сетевых угроз (со встроенным брандмауэром — фаерволом).

Остались вопросы, предложения или замечания? Свяжитесь с нами и задайте вопрос.

Читайте также: