Замедляет ли компьютер троян

Обновлено: 06.07.2024

Принцип работы трояна можно заключить в нескольких общих целях, ради которых он создаётся:

- проникнуть в систему в качестве легального объекта

- закрепиться и обосноваться в системе в виде «официально» или скрытого от глаз работающего приложения

- настроить работу приложений или изменить настройки системы так, чтобы хакер смог доустановить дополнительное зловредное ПО или использовать уже имеющиеся службы/возможности в своих деструктивных целях.

Рассмотрим традиционный путь, который проходит троян с момента написания.

- Хакер пишет тело (исполняющий код) трояна с использованием языка программирования (если очень неглуп), специального инструмента, например, Trojan Horse Construction Kit или создать в среде Metasploitable.

- Создаётся «дроппер» или попросту «пипетка», в которой описываются пути, где троян будет жить и откуда запускаться.

- Троян способен захватить компьютер жертвы полностью. Хотите на это посмотреть? Вот что умеет знаменитый RAT-троян Dark Comet. В статье Как написать троян на VBScript можно познакомиться с работой трояна, чьё действие никак не мешает пользователю, однако может принести серьёзный ущерб безопасности.

ПО АНАЛОГИИ

Всем известны кадры из медицинских источников, когда врачи с помощью инъекции искусственно проникают сквозь оболочку живой клетки, внедряя чужеродные клетки. В операционной системе процесс внедрения трояна аналогичен.

Состав дроппера включает в себя несколько файлов, которые могут состоять из ключей реестра или установщика:

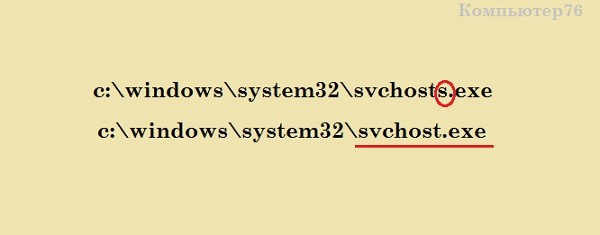

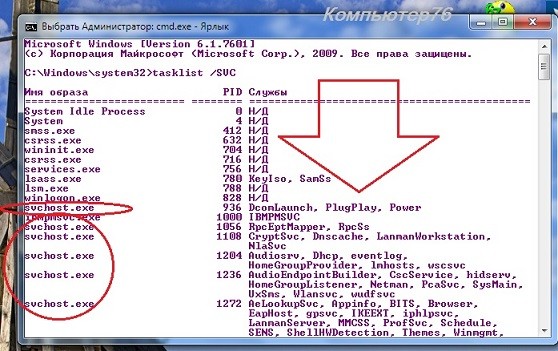

Целевая папка установки и наименование самого процесса-трояна. Обычно подделываются наиболее встречающиеся, среди которых – настоящих – легко затеряться; часто от этого страдает процесс svchost. Он либо подвергается заражению:

Обратите внимание, как под него троян замаскируется:

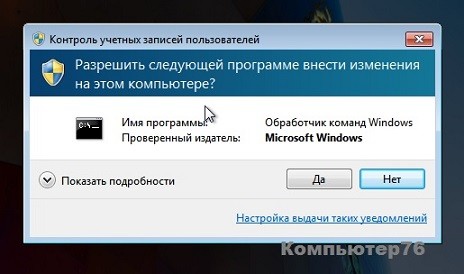

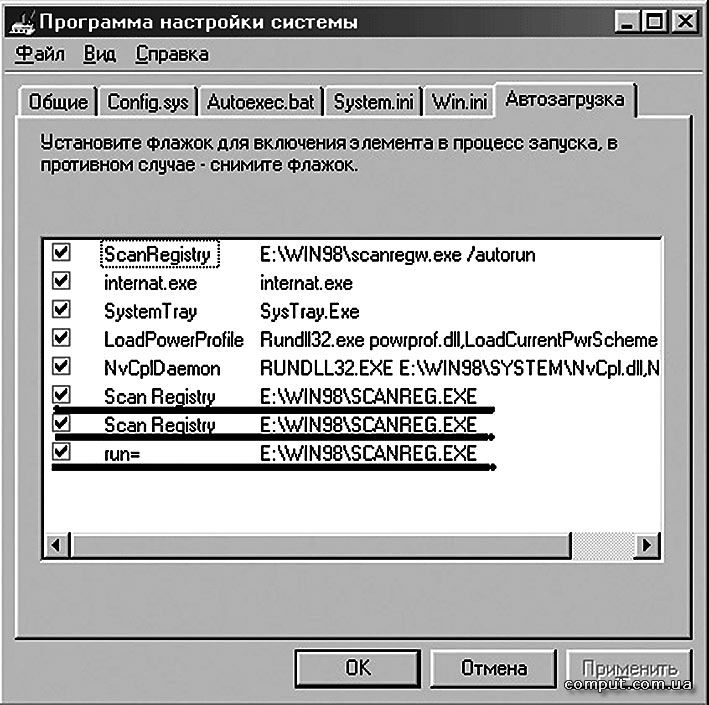

Чтобы троян запускался всякий раз с системой, его нужно прописать в автозагрузке . Это происходит не так явно, но чтобы вы поняли.

Ветка автозапуска Windows в реестре модернизируется:

всё бы хорошо, но настоящий браузер имеет названием iexplore.exe

Упаковщик для трояна

Как работает троян? Что происходит на компьютере жертвы?

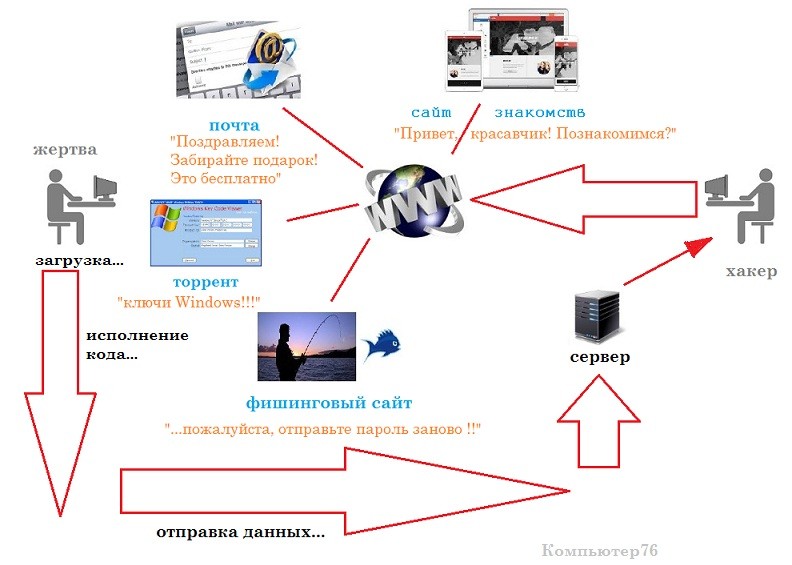

А троян сидит и ждёт своего часа. Вот так выглядит типичная схема того, как работает троян и как он попадает в компьютер жертвы :

Как работает троян? В каком виде хакер подсунет его вам?

Если вы прочитали предыдущие абзацы, то вопрос потерял смысл. В любом. Но обратимся к статистике. Вот самые распространённые трояны от хакеров (расположил в порядке убывания):

Пока всё. В следующий раз рассмотрим работу и создание конкретных троянов и бэкдоров.

При замедлении работы компьютера обычно причину ищут в устаревшем «железе», неактуальности ОС, фрагментации дискового пространства и устаревших программных приложениях.

Эти проблемы большей частью успешно решаются при помощи утилит, которые поставляются вместе с операционной системой компьютера.

При этом, некоторые проблемы, связанные с кибербезопасностью, могут замедлять работу компьютера и потому требуют большей осторожности.

Проблемы кибербезопасности

Компания Cate Machine & Welding вот уже почти 50 лет занималась ремонтом всего, что сделано из металла: сельхозтехники, деталей самолетов и даже металлической посуды.

В 2016 году этот семейный бизнес в Белвилле, штат Висконсин, использовал для ведения своей деятельности пыльный компьютер, который стоял в захламленном офисе.

Владельцы и не подозревали, что компьютер работал медленно в том числе и оттого, что его облюбовали китайские хакеры: они его использовали для кражи информации из множества организаций – об этом рассказала газета New York Times.

Компании и потребители должны понимать, что если их компьютеры подключены к интернету, то их системы уязвимы для хакеров и агрессивных видов программ, таких как рекламное ПО, шпионское ПО, вредоносное ПО и руткиты.

Такие программы не только наносят ущерб личным и конфиденциальным данным, но и замедляют работу компьютера, пусть даже оборудованного по последнему слову техники.

Как рекламное ПО замедляет работу компьютера?

Рекламные программы – это один из самых зловредных видов вредоносного ПО в интернете. Они обычно проявляют себя в виде всплывающих ссылок и баннеров, связанных с приложениями, которые вы загружаете и веб-сайтов, которые вы посещаете.

У рекламных программ обычно есть локальный компонент, который загружается на ваш компьютер.

Другой вид рекламных программ подстраивается под ваши личные интересы.

Вероятно, у вас был такой опыт, что вы ищете новую обувь в интернете, и вам на разных сайтах начинают показывать рекламу ботинок, которые вы присмотрели, или подобных моделей обуви – даже после того, как вы уже купили себе обувь. У таких программ есть локальный компонент, хранящийся на компьютере и позволяющий им использовать системные ресурсы.

Можно вычистить локальные файлы, связанные с рекламными программами, из веб-браузеров, удалив cookie-файлы, данные сайта, файлы в кэше и картинки. Это обычно можно сделать в настройках веб-браузера.

Как шпионское ПО влияет на работу компьютера?

Многие продавцы, которые размещают на веб-сайтах компоненты рекламных программ, также устанавливают на компьютерах шпионские программы без ведома пользователей.

Шпионская программа отслеживает посещения пользователем определенных веб-сайтов и даже может перехватывать личные данные пользователя – контактную информацию, логины и пароли.

Как и рекламные программы, шпионское ПО всегда находится в активном состоянии и занимает вычислительные мощности компьютера.

Что такое руткиты и как они влияют на работу компьютера?

Руткиты – это коварный и скрытный вид вредоносных программ, используемых хакерами для проникновения на личные компьютеры и мобильные устройства пользователей. Они предоставляют возможность удаленно управлять зараженным компьютером.

Хакеры зачастую маскируют руткиты под другой вид ПО, который называется троянцы – это название возникло по аналогии с троянским конем – известной исторической реалией.

Руткиты позволяют хакерам контролировать все функции компьютера включая веб-камеру, интернет-браузер и программные приложения. Также они могут просматривать и копировать файлы с данными.

В некоторых случаях хакеры используют руткиты, чтобы превратить компьютеры в платформы для проведения атак на другие компьютеры.

Как в случае с зараженным компьютером, принадлежавшем компании Cate Machine & Welding, атаки на другие устройства происходят круглосуточно, отрицательно влияя на работоспособность даже самых мощных компьютеров.

Как лучше всего остановить вредоносное ПО?

Рекламные программы чаще всего можно стереть с ваших устройств, удалив cookie-файлы, историю кэша и другие неактуальные файлы. В большинстве браузеров эта функция доступна в меню «Настройки».

Также полезны блокировщики рекламы – они эффективно защищают от веб-сайтов, которые устанавливают программы для демонстрации рекламы и отслеживания интернет-активности пользователя.

Использование надежного защитного решения – это наиболее комплексный подход к защите от вредоносных вторжений, который могут мешать или замедлять работу компьютера.

Работая в фоновом режиме, защитное решение отслеживает все действия на компьютере и выдает предупреждения, если или производители ПО или хакеры пытаются загрузить программы на компьютер без вашего разрешения.

Также при помощи защитного решения вы сможете удалить с компьютера вредоносную программу.

Чтобы обеспечить оптимальный уровень защиты, регулярно обновляйте ПО на вашем компьютере и установите мощную антивирусную программу.

Вы пользуетесь Интернетом? На вашем компьютере хранится важная информация, личные сведения? Вы не хотите потерять содержимое своего жесткого диска или оплачивать чужие счета за Интернет? В этой статье я расскажу вам об одном из наиболее важных условий, обеспечивающих безопасность ваших данных — о том, как определить наличие на вашем компьютере троянов, и о том, как с ними надо бороться. Если вы еще ни разу не слышали о существовании троянов и не представляете, чем они опасны, предварительно прочитайте врезку.

Немного истории

О троянцах впервые серьезно заговорили после появления программы Back Orifice, созданной хакерской группой Cult of the Dead Cow в 1998 году. Возможность полностью управлять любым компьютером, подключенным к Сети, предварительно запустив на нем нужную программу, очень сильно взволновала людей. Разработчики программы уверяли, что это всего лишь обычное средство удаленного администрирования, но многочисленные взломы, совершенные с помощью Orifice’а, убеждали в обратном. Только хотелось бы отметить, что по сравнению со своими многочисленными клонами, выходящими с тех пор с завидным постоянством, Back Orifice выглядит чуть ли не безобидным тетрисом. Дело в том, что для использования этого трояна злоумышленник должен был обладать неплохими познаниями в работе сетей и компьютеров вообще, что сильно ограничивало круг его пользователей. Кроме того, первая версия проги вообще не имела графического интерфейса, что здорово распугивало начинающих хакеров. Однако время шло, появлялись все новые и новые программы, возможности их совершенствовались, алгоритмы работы улучшались. Теперь украсть необходимые пароли или получить доступ к компьютеру излишне доверчивого человека сможет даже малолетний ребенок.

Один из первых троянов — оцените возможности управления компьютером жертвы.

Что такое троян? Троянцев можно условно отнести к категории вирусов, от которых они, впрочем, имеют немало отличий. В отличие от большинства вирусов, троян сам по себе не способен на деструктивные действия, он не будет неконтролируемо размножаться на вашем винчестере и делать прочие гадости, — но только до тех пор, пока за дело не возьмется его “хозяин”. Большинство троянов состоит из двух частей: клиентской и серверной. Клиентская часть используется только для конфигурирования трояна и для доступа к компьютеру жертвы, а серверная — это та, которая распространяется потенциальным жертвам. Запустив у себя на компьютере серверную часть трояна, вы активируете его, и с этого момента он начинает свою деятельность. Поэтому в дальнейшем под словом “троян” будет подразумеваться именно серверная его часть. Вообще, трояны можно разделить на три основные категории, в соответствии с их основными функциями:

BackDoor (задняя дверь, черный ход) — эти трояны предоставляют своему хозяину полный доступ к компьютеру жертвы. Они работают по следующему принципу: вы запускаете файл, содержащий троян, он прописывается в автозагрузке и каждые 10-15 минут проверяет наличие соединения с Интернетом. Если соединение установлено, троян отсылает своему хозяину сигнал готовности и начинает работать по принципу приложения удаленного доступа. С этого момента злоумышленник может совершить любые действия с вашим компьютером, вплоть до форматирования диска.

LogWriter (составитель протокола) — такие трояны ведут запись в файл всего, что вводится с клавиатуры. Позже вся эта информация может быть отправлена почтой либо просмотрена по ftp-протоколу.

Кроме того, наиболее опасные трояны сочетают в себе функции сразу нескольких видов, что позволяет хакеру получить действительно полный контроль над удаленной машиной.

Правила безопасности

Как на компьютер могут попасть трояны? Как это ни прискорбно, но в большинстве случаев злосчастный файл запускает сам пользователь. Поэтому главными средствами в борьбе с троянами являются вовсе даже не антивирусы и фаерволы, а самая обычная осторожность. Подумайте сами, откуда у вас на компьютере могут взяться зараженные файлы? Как показывает практика, большинство троянцев приходит к пользователям по электронной почте либо же скачивается ими с веб-сайтов, bbs’ок и из прочих файловых архивов. Начнем с наиболее вероятного случая — с письма с вложенным файлом.

Вот такое письмо я недавно получил. “Фотки” оказались заражены вирусом, да еще и содержали трояна.

В большинстве случаев такое письмо сразу выделяется среди остальных. Но чтобы быть полностью уверенным, обратите внимание на такие признаки:

2. Письмо адресовано паре десятков людей сразу, причем ни одного из них вы не знаете.

3. В письме содержится текст типа: “Привет, YYY! Помнишь, ты просил меня выслать тебе крутейшую прогу XXXXXX? Извини, что так долго — раньше были проблемы с сервером. С уважением, В. Пупкин”. Естественно, что никакого Пупкина вы не знаете и никаких файлов у него не просили.

4. В файле, присланном с письмом, содержится якобы одно из следующего: крутейшая порнуха, взломщик Интернета, эмулятор Direct3D для старых видеокарт, генератор номеров кредитных карт и тому подобные “полезности”. Причем подобные файлы обычно имеют слишком маленький размер (десяток-другой килобайт).

5. К письму приложен файл с расширением *.exe, который, по словам отправителя, является фотографией или видеоклипом. Причем размеры файла опять же не соответствуют его описанию. Запомните — никак не может видеофильм, даже продолжительностью 1-2 минуты, занимать 20-30Kb.

Ну-ну. Качал я, значит, патч к игрухе — а там.

Практически все вышеперечисленное верно и в большинстве других случаев, когда вам пытаются подсунуть трояна. Очень многие сайты, ftp-сервера, bbs’ки, особенно хакерской тематики, просто битком набиты подобным содержимым. Не поддавайтесь соблазну — вспомните поговорку про бесплатный сыр. По той же причине рекомендуется проверять новыми антивирусами все скачанные откуда-либо файлы, даже если вы их качали с крупнейшего и популярнейшего сайта.

Определяем трояна

Итак, представим себе ситуацию, что троянец все-таки был благополучно вами запущен, и теперь ваши данные находятся под серьезной угрозой. Как тут быть? Конечно, в самом простом случае вам понадобится только запустить свежую версию AVP или Doctor Web и удалить все зараженные файлы. Но существует большая вероятность того, что эти антивирусы ничего не найдут — дело в том, что новые трояны создаются практически каждый день, и, возможно, вы “подцепили” что-то недавно появившееся. Однако и без антивирусов можно без проблем определить наличие трояна. Во-первых, есть признаки, по которым уже можно заподозрить неладное. Например, если ваш компьютер периодически пытается выйти в Интернет без ваших на то указаний, или если во время неторопливых разговоров по Аське с вашего компьютера куда-то отправляются мегабайты данных, то вам стоит призадуматься. Ну и, конечно же, если вы еще и скачали вчера файл, отказавшийся запускаться по непонятным причинам, то надо срочно браться за дело. Вообще, всегда обращайте внимание на необычное поведение файлов — если дистрибутив какой-либо программы после ее запуска вдруг изменился в размерах, поменял свой значок либо вообще исчез — будьте уверены, в этом файле был “прошит” троян.

Обратите внимание на последнюю строчку — это троян GIP.

Первым делом посмотрите, что из приложений запущено в данный момент, закрыв перед этим все выполняемые программы. Делается это так: в стартовом меню Windows выберите пункт Программы/Стандартные/Сведения о системе. Затем в появившемся окне откройте вкладку Программная среда/Выполняемые задачи, и перед вами появится список всех выполняемых в данный момент приложений.

Теперь смотрите на четвертую колонку списка — там находятся описания запущенных приложений. Нам надо найти файл, не имеющий описания либо замаскированный под что-либо, связанное с Интернетом или корпорацией Майкрософт (подобные описания присутствуют у большинства троянов). Обычно троян устанавливается в системном каталоге Windows — так что в первую очередь посмотрите на файлы из этой директории. Теперь загляните в раздел Автоматически загружаемые программы и посмотрите, присутствует ли этот подозрительный файл там. Троянец должен обязательно загружаться вместе с системой, так что он не может не отобразиться на этой страничке. Если вы найдете явно подозрительную программу, то, естественно, надо будет ее удалить. Но учтите, что удалить трояна под Windows вам не удастся, так как система не разрешает удалять уже запущенные файлы (а троянец как раз запускается при каждой загрузке системы). В этом случае перезагрузите компьютер под DOS либо используйте системную дискету и, найдя тот самый подозрительный файл, перенесите его во временный каталог. Почему его сразу не удалить? Дело в том, что мы могли ошибиться, и, возможно, этот файл — вовсе и не троянец, а что-то необходимое для работы вашей операционки. Теперь снова загрузите Windows и, если система будет работать нормально, можете смело удалять подозрительный файл. В случае каких-либо сбоев снова загрузитесь в DOS-режиме и возвращайте файл на его место.

Посмотрите на первые две строки — это же дружище NetBus!

Так и только так можно определить присутствие абсолютно любого трояна. Не пытайтесь посмотреть список задач, открываемый по нажатию Ctrl-Alt-Del или Alt-Tab — любой уважающий себя трояноклепатель сделает так, чтобы его детище не было видно оттуда. А вот от sysinfo (о которой мы только что говорили) спрятаться невозможно.

Кроме того, многие трояны с легкостью определяются программой Netstat. Для ее запуска, находясь в онлайне, откройте пункт стартового меню Windows Выполнить и введите netstat -a 15 (параметры -a 15 заставят программу обновлять информацию каждые 15 секунд). Данная программа проверяет все открытые порты (пятизначные числа) и сообщает вам о том, что за приложение использует их. Если вы видите порты 12345 и 12346 открытыми, то знайте, что это работа трояна NetBus, а если 31337 — перед вами Back Orifice.

Существуют и другие способы определения троянов, но вам должно хватить и этих. Плюс, конечно, можно использовать антивирусы, умеющие бороться с троянами. Например, антивирус Касперского (AVP). И запомните одно. В любом случае, вы должны заниматься не отловом и обезвреживанием многочисленных троянов — лучше просто не запускать “плохие” файлы.

Вычисляем обидчика

Вот какой путь проделало это письмо.

Напоследок поговорим о том, что делать в случае, если троян уже был благополучно вами запущен, но с системы еще не удален. Думаю, многим захочется узнать, что за шутник попытался атаковать ваш компьютер, это поможет вам предотвратить возможные неприятности. Если троян был прислан вам по почте, то первым делом нужно глянуть на то, кто же вам его отправил. Конечно, только очень глупый человек рассылает трояны от своего имени, поэтому нам придется воспользоваться некоторой дополнительной информацией о письме. Дело в том, что по умолчанию почтовые программы не показывают так называемые кладжи (Kludges — подробная информация об отправителе), ограничиваясь только тем адресом, который ввел сам отправитель. Для просмотра этих данных включите в своем почтовом клиенте опцию Show Kludges (хотя в некоторых программах она может называться по-другому). Для выяснения, откуда пришло злосчастное письмо, посмотрите на строчку Received. Если же ваш почтовый клиент не поддерживает такой режим, просто найдите папку на винчестере, в которой лежит полученная вами корреспонденция, и откройте нужное письмо любым текстовым редактором.

В предыдущих статьях цикла по очистке компьютера мы говорили о двух вещах: как чистить ПК от пыли внутри, и как не допустить заражения при установке и настройке программ.

реклама

Но бывают и такие случаи, когда какая-либо гадость уже пролезла. Поэтому по заявкам из зала мы решили об этом рассказать. Итак, как быть, если вы не доглядели, и что-то вредное все же попало на ваш компьютер? И почему?

Вы заражены?

… До сих пор популярно мнение из разряда «если не ставить антивирусов, то и вирусов не будет». То, что это, мягко говоря, далеко от истины, говорить излишне – конечно, если речь идет о Windows-компьютере, а Windows установлена на абсолютном большинстве ПК и ноутбуков. Разумеется, поставив Linux, вы автоматом избавите себя от десятков тысяч троянов, но по удобству этой ОС пока что далеко до Windows даже при всех ее неоспоримых преимуществах.

Да, вирусы будут, но и не только они: различные трояны, вредоносные коды, фишинговые сайты и adware-программы… И конца-края этому не видно, наоборот – с каждым годом количество желающих навредить возрастает в геометрической прогрессии. Вспомните, что было хотя бы десять лет назад: такого обилия гадости не было.

Наличие «дорогого и супер-пупер-крутого» антивирусного пакета – или пакета Internet Security – ни разу вас не предохраняет на 146% от всего. Adware (рекламные заразы) и malware (трояны и прочее) уже научились проникать на компьютер в обход всех защит, и каким бы вы ни были крутым сисадмином, не зазнавайтесь: на памяти автора с треском прокалывались даже самые матерые пользователи. А все почему?

Потому что никакая защита не спасет от «прокладки между клавиатурой и креслом»: от обычного пользователя.

MSI RTX 3070 сливают дешевле любой другой, это за копейки Дешевая 3070 Gigabyte Gaming - успей пока не началосьПочему мой антивирус меня подвел?

Написать эту статью меня побудил мой личный опыт. Долгие годы я являлся пользователем продуктов ESET (в частности NOD32 Smart Security) и был ими вполне удовлетворен (когда-то честно пытался пользоваться Касперским, однако «не пошло» – и все даже знают, почему), но за последние недели довелось столкнуться с тем, что комплексная защита ESET стала хуже некуда.

За неделю на моем компьютере поселилось три трояна, причем нагло, и их было довольно трудно выкорчевывать. И если один из них на свою машину допустил я сам (поскольку «и на старуху бывает проруха»), то два других беспрепятственно проникли в систему, поскольку ESET их попросту прозевал. Не увидел. Не заметил.

Причем я не отношу себя к чайникам: за клавиатуру первого компьютера сел 26 лет назад, и, не являясь профессиональным сисадмином, могу назвать себя профессиональным пользователем. Но и я погорел со своим опытом. Что лишний раз доказывает: нельзя быть самоуверенным.

реклама

В общем, после третьего раза я решил, что с меня хватит, и полез искать разнообразные рейтинги и отзывы по другим антивирусным продуктам. В результате оформилось несколько выводов, которые показали, насколько же я отстал от прогресса с Eset:

- Бесплатные (даже те, у которых есть платные версии того же производителя) антивирусы и файрволлы работают сегодня ничуть не хуже платных (как минимум!). И в случае ложных срабатываний не будет ощущения, что потратил деньги даром. К тому же, при полной удовлетворенности продуктом можно перевести авторам денежку в качестве благодарности по собственной воле.

- «Комбайны» (так называемые пакеты «Internet Security») работают хуже, чем антивирус и файрволл по отдельности. При этом необязательно, чтобы они были разных производителей, это желательно, но не обязательно. Вы сами решаете, кто у вас где будет сидеть и что делать.

- Google Chrome – дырявый, как решето. Вредоносные плагины могут жить в магазине месяцами, да и даже «хороший» плагин может стать вредоносом через какое-то время. Это бывает – и не так редко, как вы думаете. И не надо считать, что опыт вас спасет: вредоносы постоянно модифицируются, и вы не сможете за ними успеть. Ну никак.

История заражения: начало

Стоял яркий солнечный зимний денек, когда я наконец-то занялся поиском решения по удалению неудаляемых файлов. Есть такие – и это на самом деле очень небольшая проблема, поскольку они просто занимают место и мозолят глаза, не более. Но будучи перфекционистом, мне приспичило найти то приложение, которое это удалит и (желательно) будет бесплатным. Хотя и «триалка» тоже подойдет, если она умеет удалять.

Англоязычный запрос поисковику выдал программу Unlocker в первых десяти результатах, которую я в итоге скачал с сайта ее автора. ESET при этом молчал.

Кроме того, они хотели прописаться и в автозапуске, но поскольку у меня стоит программа, сразу же оповещающая о попытках залезть в startup, эта атака была отбита.

Да, и такое возможно. Вам пишется, что это сделали вы: Setting is enforced by administrator, но вы твердо знаете, что это был неизвестно кто. Чуть ниже я расскажу, как можно все вернуть назад.

реклама

HTML/ScrInject.B – зараза очень мутная во всех смыслах. Она обнаружилась тогда, когда в ответ на попытку зайти на многие сайты еще работающий ESET громко вопил о том, что не может, дескать, войти на этот сайт, потому что он заражен HTML/ScrInject.B.

А, к примеру, если сделать поиск по этому названию, выяснится, что это может быть и ложное срабатывание именно Smart Security. Еще один камень в огород Smart Security. Но это оказалось тоже только начало.

Обнаружилось, что данный троян обладает неприятным и очень хитрым свойством: он, или что-то соседствующее с ним, начало DDOSить сайт, где у меня были расширенные права для изменения файлов. К счастью, эта проблема решилась за секунды – защита сайта быстренько меня забанила на несколько часов (и правильно сделала).

Написать эту статью меня побудила статья "Компьютерная инфекция" в журнале "Компьютер" №1/2 2003г. В ней автор поднимает вопрос защиты компьютера от вирусов, но почему-то не относит к вирусам троянских коней, хотя они являются их "мародерской" и "шпионской" разновидностью. Имея опыт как борьбы с этой напастью, так и написания подобных программ (что поделаешь - грешки молодости!), я хотел бы более детально рассказать о троянах, способах их обнаружения и истребления.

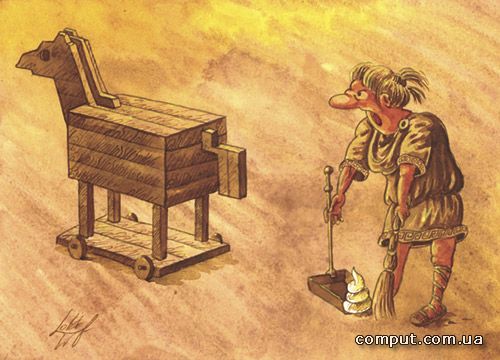

Наверное, читателям "Компьютера" будет интересно узнать, откуда же появилось название "троянский конь". Так вот, согласно "Иллиаде" (древнегреческой поэме об Илионе, т.е. Трое), ночью греки оставили у ворот неприступной Трои деревянного коня, внутри которого спрятались солдаты. Когда любопытные горожане втащили коня за стены города, солдаты вырвались наружу и открыли ворота города. Вот так, из-за любопытства, пала Троя.

Аналогично действует и компьютерный "троянский конь". Попадая в компьютер, он ворует информацию и отсылает её на электронный почтовый ящик своего "хозяина".

Трояны были придуманы в тот период, когда Интернет еще был дорогим удовольствием, а побывать на его просторах хотелось многим. Вот "светлые головы" и придумали вирус, который мог украсть у неприятеля его пароль для доступа в сеть Интернет. Без Интернета троян теряет смысл своего существования - нет возможности передать наворованное своему "хозяину". Поэтому компьютер, который подключен к Интернету, имеет наибольшую вероятность заразится этой разновидностью вирусов.

Существует два вида троянов: Mail Senders (или по-нашему почтовые) и Back Orifice - удалённого администрирования (управления компьютером).

Почтовые трояны, попадая в компьютер, первым делом прописывают себя в автозапуске OC Windows, тем самым, обеспечивая себе долгую жизнь. Потом они начинают искать логин (имя) и пароль пользователя компьютера, которые он использует для входа в Интернет. Некоторые трояны этого вида также воруют информацию с рабочего стола (в основном текстовые документы), извлекают из почтовых программ пароли электронных почтовых ящиков. Если у пользователя есть ICQ (программа для общения в Интернете), то ее номер и пароль троян также скопирует. Теперь, совершив выше описанные диверсии, он будет ждать соединения с Интернетом. Как только пользователь войдет в Интернет, троян отправит всё наворованное на e-mail "хозяина". Типичными представителями этого вида "парнокопытных" являются New Moscow Trojan, Barrio Trojan, UniteMail, K2pS и другие.

Таким образом, очевидно, что Троянский конь, как вирус, очень опасен. Особенно, если на компьютере хранится важная информация.

Трояны, практически, никогда не распространяются в чистом виде. Их прикрепляют (соединяют с помощью специальных программ) к другим файлам: программам, текстовым документам, картинкам. В общем, создается видимость "невинной" программы или рисунка.

Например, к Вам пришел друг и говорит, что у него есть классная программка для оптимизации соединения с Интернетом, мол скорость соединения увеличивается чуть ли не в 2 раза ("бойтесь данайцев, дары приносящих"!). Вы, долго не задумываясь, запускаете эту программку. Да, появилось окошечко с надписью: "оптимизация выполнена". Теперь Вы горите желанием проверить, насколько увеличилась скорость. Подключившись к Интернету, Вы видите, что ничего не изменилось (хотя некоторые люди, поддающиеся внушению, могут утверждать что скорость выросла). А в это время троян, который "сидел" внутри программы "оптимизации", успел скопировать себя на Ваш компьютер, установил себя в автозагрузку, нашел и "запомнил" Ваши имя и пароль для входа в Интернет. После Вашего соединения с Интернетом он перешлет на E-mail Вашего "друга" всё "наворованное добро". Обидно!

Вот другой пример. Вы общаетесь по ICQ с красивой (по её словам) девушкой. И тут она предлагает Вам скачать и посмотреть её фото. Вы, разумеется, скачиваете. Это небольшой файлик с названием Myfoto.bmp. Кликнув по нему мышкой, Вы увидите красивое личико. Вы восхищены, - с Вами общается такая красивая девушка! Но не всё так мило и безоблачно. Файл-то называется Myfoto.bmp_ _ _ _ _ _ _ _ _ _ _ .exe. А Вы этого не замечаете, поскольку по умолчанию ОС Windows в свойствах папки выставлено, что расширения файлов показывать не надо. Иконка файла соответствует картинке. Вот и получилось, что кликнув мышкой по файлу, Вы не столько открыли картинку, сколько запустили троян, который замаскировался под образом миловидной девушки! После того, как непрошенный гость выполнит свои грязные дела, он откроет Вам картинку, дабы себя не рассекретить (вот ведь змей!).

Эти два примера показывают, как легко трояны могут принимать облик других программ и проникать в Вашу крепость, то бишь компьютер.

Теперь поговорим о том, что нужно делать, если троян пробрался в Ваш компьютер.

"Запустить антивирус", - ответите Вы. Согласен, антивирусы являются основным средством борьбы с вирусами. Но здесь есть одно большое "НО"! Трояны - не просто вирусы, а очень хитрые вирусы! Ну не дружат они с антивирусами: то запортят их базы, а то вообще сделают неработоспособными! Да и модификаций одного и того же трояна много, поди их всех распознай! В общем, попробовать конечно стоит, но если Вы не найдете трояна - не расслабляйтесь, а читайте дальше.

Второй способ разоблачения - с помощью программ Firewall, т.е. программ, которые контролируют порты входа и выхода Вашего компьютера.

Запускаем такую программу (например Outpost или ZoneAlarm), подключаемся к Интернету и ждем (удочка заброшена, ловим зверя на приманку). Троян, увидев, что соединение установлено, будет отсылать свой отчет "хозяину". Если он это сделает, Firewall сразу нам его покажет!

А если троян не захочет отсылать? "Хозяин" может настроить трояна так, чтобы тот отсылал отчет только каждые 30 дней (ну не зараза, блин!). Не будем же мы месяц впустую караулить его в Интернете! Так что, и этот способ не всегда подходит, но попробовать обязательно нужно.

Рис. 1 Трояны, в основном, выбирают названия широко известных программ, например RUNDLL.EXE, SCANREG.EXE, SMARTDRV.EXE и другие.

Внимание, подходим к самому интересному. Я расскажу вам как искать троянов "вручную", т.е. самостоятельно.

Нажимаем кнопку "Пуск", выбираем "Выполнить. ". В строке "Открыть:" пишем MSCONFIG и жмем Enter. Да, да, да! С помощью программы настройки системы мы будем ловить троянов. Смотрим в раздел АВТОЗАГРУЗКА. Видим, что запускается много программ. Так какая из них троян? По своей натуре, трояны стараются как можно больше раз записать себя в автозагрузку (жадность фраера погубит). Вот и смотрим, если одна и та же программа записана как минимум три раза (рис.1) - 90%, что это троян! А какое у такой программы имя? Трояны в основном выбирают названия широко известных программ, например RUNDLL .EXE, SCANREG. EXE, SMARTDRV.EXE и другие. У Вас есть что-то похожее? В любом случае, читайте дальше.

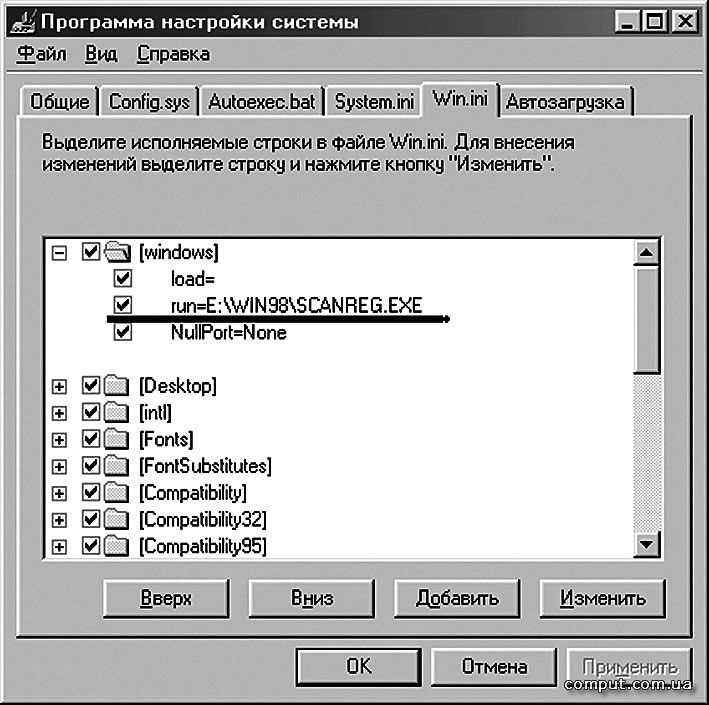

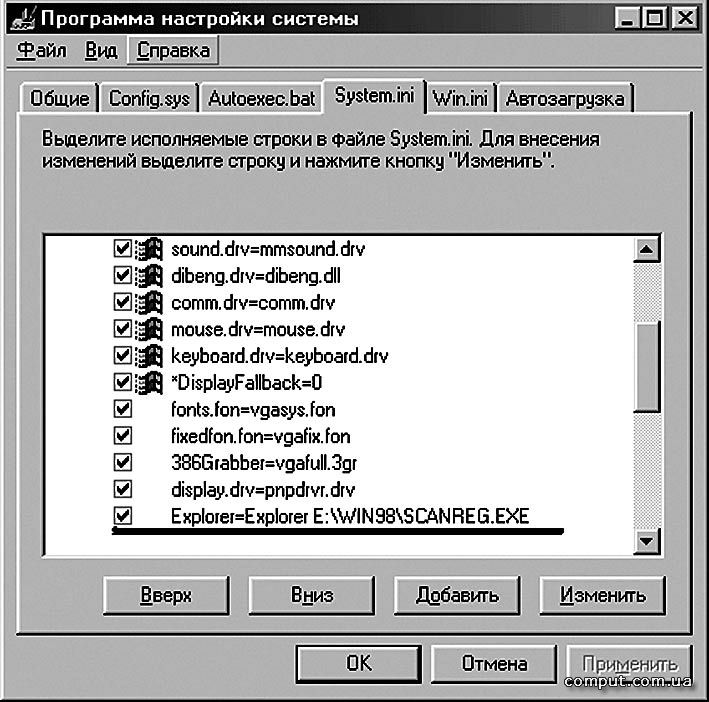

Рис. 2 Переходим в файл WIN.INI.Открываем папку Windows и смотрим строки Load и Run. Посмотрите на рисунок. Нет ли у Вас чего - то похожего?

Переходим в файл WIN.INI. Открываем папку Windows и смотрим строки Load и Run. Посмотрите на рис.2 . Нет ли у Вас чего - то похожего? На рис.3 показано, как троян записал себя в файле SYSTEM.INI (папка Boot ). Продолжаем поиск, опять нажимаем "Пуск", выбираем "Выполнить. ". В строке "Открыть:" пишем REGEDIT и нажимаем Enter. Попадаем в редактор реестра. Смотрим разделы:

HKEY_LOCAL_MACHINEMicrosoft WindowsCurrentVersionRunOnce

HKEY_LOCAL_MACHINEMicrosoft WindowsCurrentVersionRunOnceEx

HKEY_LOCAL_MACHINEMicrosoft WindowsCurrentVersionRunServicesOnce

Это разделы, которые совершают автозагрузку программ только один раз. После того, как программа запустилась, все значения в разделе удаляются. Трояны очень любят именно сюда себя записывать. Так их не будет видно в разделе "Автозагрузка" программы MSCONFIG.EXE и ей аналогичных. Надо заметить, что все вышеописанное справедливо только для Windows 95/98/Me. Для Windows 2000/XP в редакторе реестра отсутствует вышеприведенная последняя строка. Также файлы SYSTEM.INI и WIN.INI имеют совсем другую структуру.

Но что же делать, если ни один из описанных выше методов обнаружения троянов не помог? Однозначно одно - расслабляться рано! Рассмотрим еще один способ поиска, который подходить для всех ОС семейства Windows. Сразу оговорюсь - этот способ поиска довольно сложный, и скорее всего, начинающим пользователям будет понятен не сразу, так как при этом нужно знать, где и какие библиотеки (файлы с расширением .dll) используются. Зато вероятность нахождения трояна этим способом приближается к 100%, так что дерзайте, игра стоит свеч!

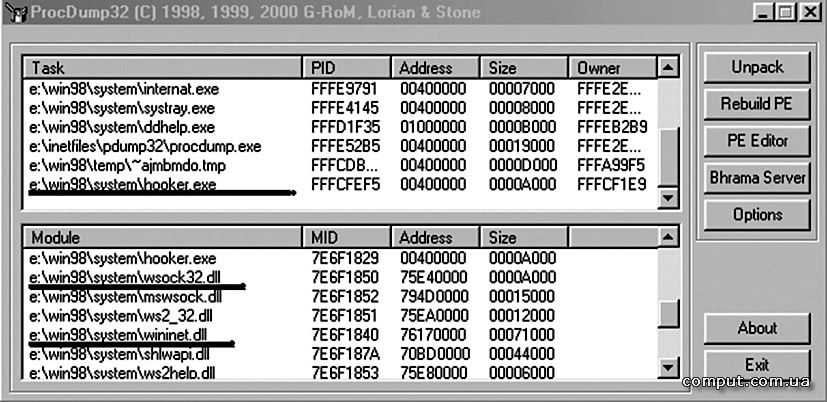

Для этого способа нам нужна программа, которая будет показывать, какие программы (процессы) активны в данный момент. Например, очень подойдет программа ProcDump32 (к сожалению, не могу дать прямого адреса для получения ее в Интернете, но попробуйте сами поискать с помощью поисковых серверов). Она также показывает, какие библиотеки используют активные в данный момент программы. Запустив программу, мы увидим, что она имеет два окна. Верхнее - активные программы, а нижнее - используемые библиотеки (рис.4). Просматривая активные программы, нужно обращать внимание на то, какие ими используются библиотеки. Вот, например, интересно, почему программа HOOKER.EXE использует библиотеки wininet.dll, wsock32.dll и rasapi32.dll? Ведь эти библиотеки используются для соединения с Интернетом! Вот так просто троян замаскировался под невинную овечку (программку). И так далее.

Рис. 4 Программа ProcDump32 показывает, какие библиотеки используют активные в данный момент программы. Запустив программу, мы увидим, что она имеет два окна. Верхнее - активные программы, а нижнее - используемые библиотеки. Просматривая активные программы, нужно обращать внимание на то, какие ими используются библиотеки.

Итак, пришло время расплаты. Будем считать, что одним из перечисленных выше способов Вы нашли трояна (правильная диагностика - залог успешного лечения). Как же теперь изгнать эту "нечисть" со своего компьютера? Пока он запущен, Windows удалить его нам не даст (присосался!). Но существует два способа удаления.

Первый - с помощью все той же ProcDamp32. Нужно выбрать в списке активных программ ту, которую вы подозреваете как трояна, нажать правую кнопку на мышке. В появившемся меню выберите Kill Task. Все! Троян пропал из списка активных программ. Теперь его можно смело удалять. Я надеюсь, Вы предварительно запомнили, в какой папке он находится. Но я бы посоветовал, перед удалением, скопировать троян в другую папку: А вдруг это не троян, а Вы удалите какой-нибудь нужный файл? Это не есть хорошо. Так что, если в последствии Windows или какая-нибудь из прикладных программ "ругнется" на отсутствие удаленного Вами файла - значит, Вы обознались, казнив невинного, и его нужно срочно вернуть обратно.

Второй способ попроще. Загрузите компьютер с дискеты, и с помощью программ - оболочек (Dos Navigator, Volkov Commander) удалите троян. После перезагрузки компьютера Windows может возмущаться, что не найден файл для запуска. Нажимайте на эти вопросы "Отмен", а потом загрузите программу MSCONFIG.EXE (см.выше). В автозагрузке поснимайте галочки в тех местах, где должен был запускаться подозреваемый троян. Все! Можете себя поздравить! Теперь ЭТОТ троян больше никогда не украдет Ваши пароли.

Вот мы и научились находить и уничтожать одну из разновидностей компьютерных вирусов - "троянских коней". Теперь Вы знаете, какие бывают трояны, знакомы со способами распространения и методами борьбы с ними. Но в заключении, хотелось бы дать Вам несколько советов.

1. Никогда не запускайте неизвестные Вам программы. А если очень хочется запустить, то перед запуском проверьте эти программы антивирусом (пока еще не поздно).

2. Обязательно используйте при работе в Интернете программы типа FIREWALL. Вы всегда будете в курсе, какая программа обращается в Интернет. Также, это защитит Ваш компьютер от сетевых атак.

3. Каждый месяц меняйте пароль для доступа в Интернет и для доступа к Вашему электронному почтовому ящику. При выборе Интернет-провайдера поинтересуйтесь, обеспечивает ли он определение номера звонившего абонента. Тогда Вы сможете точно узнать, с какого телефонного номера заходили в Интернет под Вашим именем.

И последнее, - никогда не расслабляйтесь! Если "умельцы" на "общественных началах" взламывают профессионально защищенные сайты серьезных организаций, что говорить о наших "утлых суденышках", бороздящих океаны Интернета?

Читайте также: