Запретить копирование файлов с сервера

Обновлено: 07.07.2024

Задача такая - Server 2008 rdp (1c). База файловая. sql поставить не сможем.

у пользователя полные права на файл базы - иначе он не сможет с ней работать.

Сама база на сервере - не расшарена конечно .

- Нужно чтобы юзер мог со своего компьютера из буфера обмена найти наименование покупателя и вставить это наименование в rdp 1c (то есть своего файла ексель копирует букавы и вставляет в программу 1с)

- Так же нужно чтобы мог прикреплять другие файлы находящиеся на его компьютере в 1с.

- При этом нужно запретить пользователю скачать базу .

Понимаю что можно расшаривать папки на каждом клиенте и на сервере подключать эти папки как сетевые диски, а на сервере запретить входящие соеденения 136 - 138, 445 - но руководство об этом слышать не хочет (типа лишнее движение постоянно копировать в расшаренную папку) . так же при этом останется возможность воспользоваться буфером обмена .

Я нашел такое решение - скрыть папки. Заводить пользователей rdp на сервере как админов редактировать им gpedit для пользователя ( «Удалить команду «Свойства папок» из меню «Сервис»»,) чтобы пользователь не мог увидеть скрытую папку с базой; После этого конечно убирать пользователей из группы Админов.

1 вариант - Хотел через gpedit разрешить для пользователей запуск на сервере только 1с через параметр "запускать только определенные приложения"

- но при опробывании на notepad.exe - у меня все ок - то есть пользователь может открыть только блокнот ;

а для 1с прописывал и 1cv8.exe и 1cv8с.exe и 1cv8s.exe И C:\Program Files (x86)\1cv8\ххх\bin\1cv8.exe - c кавычками и без кавычек - результат один - борода .

Может кто сталкивался что я делаю не правильно в данной ситуации ?

2 вариант запретить через gpedit запуск powershell, cmd . но останется возможность скопировать на сервер portable Total Commander и скачать через него .

Как тогда запретить запуск portable программ на сервере ?

И как на ваш взгляд 1,2 вариант жизнеспособны ?

Какие возможности останутся у пользователя для скачивания базы ?

Какой вариант вы можете предложить (при условии что буфер обмена и мапинг дисков останутся включенными , и пользователь имеет полные права на файл базы)?

Как защитить конфиденциальную информацию компании? Такую как различные технические документы, чертежи, в общем базу знаний, которая копилась на протяжении долгих лет.

Методы бывают разные, от использования каких-то собственных решений, до приобретения продвинутых платных продуктов.

Так вот в данном видео я хотел бы поделиться одним способом защиты от утечки подобного рода документов, встроенными средствами операционной системы Windows.

План урока следующий:

- недостатки работы файлового ресурса

- разберем и настроим схему с доступом через RDP

- определимся с недостатками данной схемы

- 100% вариант защиты от утечки информации

Да, можно закрыть доступ к подключению флешек и отключить интернет, но, тогда пользователю будет довольно сложно выполнять свои обязанности, так как сейчас все очень плотно завязано на всемирной глобальной сети.

Так вот, недавно меня посетила одна интересная мысль, как можно решить данную задачу. И поможет нам в этом удаленный рабочий стол. Я покажу универсальный метод, который подходит как для сети с доменом, там и для одноранговой сети.

1) Убираем все доступы к нашему хранилищу документации (ПКМ \ Свойства \ Доступ \ Расширенная настройка \ Убираем галочку: Открыть общий доступ к этой папке \ ОК)

2) Создадим локального пользователя, под которым сотрудник будет получать доступ к файлам (Этот компьютер \ ПКМ \ Управление компьютером \ Локальные пользователи \ Пользователи \ ПКМ \ Новый пользователь \ Пользователь: doc \ Пароль \ Запретить смену пароля пользователем \ Срок действия пароля не ограничен \ Создать \ Закрыть)

3) Разрешаем подключение через удаленный рабочий стол по протоколу RDP (Этот компьютер \ Свойства \ Настройка удаленного доступа \ Разрешить удаленное подключение а этому компьютеру \ Электропитание \ Отключаем режим сна \ ОК \ Убираем галочку: Разрешить подключения только с проверкой подлинности \ Выбрать пользователей \ Добавить \ Размещение: Этот компьютер \ Пользователь: doc \ ОК \ ОК)

Запретим изменение файлов, чтобы с психа он не удалил документы или не внес какие-то изменения в техническую документацию. Да, бывают и такие сотрудники, когда их вроде как не справедливо увольняют. (Документация \ ПКМ \ Свойства \ Безопасность \ Дополнительно \ Изменить разрешения \ Удаляем лишние группы и пользователей \ Добавить \ Выберите субъект \ Размещение: Этот компьютер \ Пользователь: doc \ ОК \ ОК)

Проверим подключение через удаленный рабочий стол (Клиентский компьютер \ Пуск \ Удаленный рабочий стол \ Windows-10 \ Имя пользователя: Windows-10\doc \ Подключиться \ Создавать и удалять документы мы не можем)

Но, тут появляется ряд брешей, которыми могут воспользоваться. Если мы зайдем в параметры подключения к удаленному рабочему столу, то увидим, что в терминальный сеанс можно пробрасывать Принтеры, Буфер обмена, локальные диски и даже устройства которые буду подключены во время удаленного сеанса.

В итоге, мы можем просто скопировать файл и вставить его на наш компьютер, либо скопировать его на подключенный диск.

Поэтому данную систему нужно доработать!

Отключить проброс буфера обмена и подключение дисков можно через групповую политику (Windows-10 \ Логинимся под админом \ Win+R \ gpedit.msc \ Конфигурация компьютера \ Административные шаблоны \ Компоненты Windows \ Службы удалённых рабочих столов \ Узел сеансов удалённых рабочих столов \ Перенаправление устройств и ресурсов : Запрещаем все \ Перенаправление принтеров: Запрещаем все \ Win+R \ cmd \ gpupdate /force – применяем групповую политику)

Сохраняем файл rdp с нужными настройками (Подключение к удаленному рабочему столу \ Параметры \ Сохранить как… \ doc.rdp)

Подключаемся и видим, что теперь мы не можем через буфер обмена копировать файлы, а также отключились локальные диски от терминального сеанса.

Проще всего это сделать, убрав адрес шлюза из настроек сетевого подключения (Центр управления сетями и общим доступом \ Сетевое подключение \ Свойства \ IP версии 4 \ Свойства \ Шлюз \ Удаляем данные)

Проверяем доступ к интернет ресурсам (Win+R \ cmd \ ping 8.8.8.8 \ Сбой передачи)

Теперь необходимо назначить отдельного сотрудника, который будет отвечать за актуальность данных документов. Т.е. только один ответственный человек должен добавлять какие-либо документы на данный ресурс.

- скриншот экрана – можно снимать скриншотом данные с экрана, но, данный функционал можно отключить либо при помощи специального софта, либо через редактирование реестра. А лучше, повесить отправку уведомлений системному администратору, когда человек начинает слишком часто пользоваться кнопкой PrtScn. Так, мы сможем заранее определить не благонадежного сотрудника, пока он не придумал какой-то другой способ кражи.

Но, подобные уведомления настраиваются сторонним софтом.

- запись с экрана – можно записывать с экрана, но на это тоже можно настроить определенные ограничения, в любом случае у пользователя должны быть ограничены права на компьютере, чтобы он не смог устанавливать подобный софт.

- запись с телефона – он может сфотографировать или снять на видео то, что отображается на мониторе. Да, у всех телефоны не отберешь. Но, как вариант в одной компании мы делали следующим образом, база с архивом хранится на определенном компьютере на который была направленна видеокамера, записывающая в непрерывном формате. В таком случае, любые действия сотрудника записываются на видеокамеру и это дает очень хороший психологический эффект

Конечно же это не единственно возможный вариант, их может быть множество, в зависимости от различных бизнес процессов, функций сотрудника, удобства работы, схемы организации сети и других факторов.

Ну вот мы и перешли к самому интересному, это 100% вариант защиты информации от утечки.

А прикол в том, что такого варианта не существует, все ограничивается лишь желанием пользователя завладеть информацией. Лично на своем примере могу сказать, что, когда я учился и подрабатывал ночным охранником, у нас был комп с ограниченными правами. И чтобы не делал местный админ, мы всегда его взламывали, так как нам просто больше нечем было заняться, а сидеть 24 часа без компа тоже не совсем весело, учитывая то, что телефонов с интернетом и ютьюбчиком тогда не было.

Так что, все зависит от мотивации того, кто хочет взломать систему. Мы можем усложнить процесс утечки и ставить большее количество ловушек, чтобы на начальном этапе увидеть подозрительную активность и вычислить не благонадежного сотрудника, но на 100% вы все не закроете. Взять даже фильм про Сноудена, как он гениально вынес флешку с работы.

Как-то еще работал в одной конторе, не админом, а маркетологом. И руководство считало, что у них самая защищенная система в мире, поэтому даже позволяли местному сисадмину вести себя порой чересчур дерзко с пользователями и клиентами, мол у гениальных людей бывают недостатки. Однако, это никак не мешало мне приносить и уносить нужную информацию. Это никак не было связанно с их конфиденциальной информацией, просто в обеденное время я работал еще и над своими проектами.

Я даже знал, когда он подключается к моему монитору, чтобы отслеживать, что я делаю, так скажем катать компромат, для лишения премии и т.д.

Есть Windows Server 2008 r2, на которой расшарена общая папка.

Задали мне вопрос - а можно ли запретить копирование информации оттуда, но чтобы право на чтение при этом осталось?

Я же понимаю так, что чтение это и есть копирование. Это если в терминале работаешь, там можно отключить запись на флешку, чтобы не могли скопировать данные.

Руководство опасается, что злодеи скопируют из общей папки документы себе на флешку или распечатают и тд и тп.

Вообще, посоветуйте, какие можно принять меры относительно защиты от копирования данных?

Сам понимаю, что если захотеть, то вынести всегда можно, но все же.

Одно дело запретить доступ, другое дело запретить копировать = запретить просматривать = запретить доступ.

Одну дырку закроете 2 других появятся.

спасибо за такой ответ подробный!

плане утечек - запрещаете запуск USB-носителей на ПК (как именно запретить только носители информации, могу подсказать)еще вы сказали про файлообменники. действительно, зачем флешку пихать, когда можно слить в инет и все.

в этой ситуации как лучше поступить?

можно ли сделать запрет на сайты по принципу белого списка - т.е. дать право посещать только ограниченный нами список сайтов?

(3) Xershi, да я же понимаю, что утопия. но мне надо узнать какие варианты обойти защиту, которую хотят поставить.

я должен что-то сделать в этом направлении, но предупредить руководство о том какие дыры останутся.

ведь если я просто скажу, что забейте - мы все умрем, то это не вариант)

Не уверен, но дума - никак. Во первых, как отличить открытие от копирования, во вторых, что мешает сохранить открытое под другим именем в другом месте.

От утечек конфиденциальной информации чаще всего принимаются следущие меры:

1. Ограничиваются должным образом права на ПК.

2. Контролируется пронос и использование носителей информации (чаще всего исключается полностью, а в качестве обмена - выделенные сетевые ресурсы; либо выдаются под роспись и забираются).

3. Дополнительный контроль как в виде камер у рабочего места, так и средств, отслеживающих действия пользователей ПК.

Касаемо пункта "1.":

Обычно настраивается ограниченная учётка, ставятся дополнительные ограничения, ограничивается на ВСЁ (иногда сторонними решениями), что не нужно.

В плане утечек - запрещаете запуск USB-носителей на ПК (как именно запретить только носители информации, могу подсказать), и флешки будет бесполезно совать. Продумывается структуру сетевых папок, чтобы не было путей скинуть на 1 ПК, забрать на другом. Ограничивается интернет, чтобы не возможно было выстлать на почту или на файообменник и подключиться к тому, чему не нужно, и т.п. Т.е. чтобы были доступны только нужные ресурсы.

Если вы активно используете удаленные подключения к рабочим станциям, Windows серверам, RDS фермерам через протокол RDP, скорее всего вы не раз сталкивались, что в некоторых случаях не работает буфер обмена в терминальной сессии. В результате вы не можете передать (скопировать/вставить) текст или файлы между вашим компьютером и удаленным рабочим столом. Проблема встречается как в Windows Server, так и в десктопных версиях Windows.

Возможны два сценария – на удаленном сервере запрещено копировать файлы/данные через RDP, или в текущей сессии пользователя произошел сбой процесса rdpclip.exe.

Не работают функции копировать/вставить в буфере обмена RDP сессии (rdpclip.exe)

Если буфер обмена в конкретной RDP сессии перестал работать неожиданно, а пункт Paste в контекстном меню удаленного компьютера стал неактивным, проще всего корректно завершить текущую RDP сессию (logoff) и подключиться заново. Это наверняка исправит проблему с буфером обмена. Однако это не всегда удобно, потому что приходится заново запускать все приложения в RDP сессии. К счастью, есть способ восстановить работу буфера обмена в RDP сессии без выполнения logoff.

За работу буфера обмена между вашим компьютером и удаленной RDP отвечает приложение rdpclip.exe. Для каждого удаленного пользователя при подключении к Remote Desktop для стартует собственный процесс rdpclip.exe . С помощью Task Manager вы можете завершить процесс rdpclip.exe (RDP Clipboard Monitor/ Монитор буфера обмена RDP) и запустить его вручную (Task Manager -> File -> Start new task -> rdpclip -> Enter).

Это обычно помогает быстро восстановить работу удаленного буфера обмена. Проверьте, работает ли теперь copy/paste (Ctrl+C / Ctrl+V) в RDP окне.

(Get-WmiObject -Query "select * from Win32_Process where name='RDPClip.exe'"|?).Terminate()

rdpclip.exe

Также не забывайте, что успешного копирования данных через RDP буфер обмена должны быть выполнены следующие условия:

Если вы используете другой RDP клиент, например Remote Desktop Connection Manager или mRemoteNG, имейте в виду что опция удаленного буфера обмена может называться по-другому.Как запретить/разрешить копирование через буфер обмена RDP в Windows?

С помощью параметров групповых политик или реестра вы можете разрешить или запретить использование RDP буфера обмена на хосте Windows для операций копировать/вставить.

- Запустите локальный редактор групповых политик – gpedit.msc ;

- Перейдите в секцию GPO Computer Configuration -> Administrative Templates -> Windows Components -> Remote Desktop Services -> Remote Desktop Session Host -> Device and Resource Redirection;

- Чтобы запретить копировать данные с/на удаленный сервер через буфер обмена RDP сессии установите Enabled для следующих политик:

- DisableClipboardRedirection = 1

- DisableDriveRedirection = 1

Можно запретить копирование данных между компьютером и удаленным RDP хостом так:

reg add “HKEY_LOCAL_MACHINE\Software\Microsoft\Terminal Server” / v “DisableClipboardRedirection” / t REG_DWORD / d 1 / f

reg add “HKEY_LOCAL_MACHINE\Software\Microsoft\Terminal Server” / v “DisableDriveRedirection” / t REG_DWORD / d 1 / f

Если у вас используются RDS сервера, можно отключить буфер обмена и локальные диски в настройках коллекции: Remote Desktop Services -> Collections -> Tasks -> Edit Properties -> Client Settings. Снимите галки у опций “Clipboard” и “Drive” в секции Enable redirecting for the following.

Есть сервер Windows Server 2008 SP2 с папкой, предназначенной для обмена файлами в локальной сети.

1. Пользователи используют сетевую папку не для обмена файлами, а для их длительного хранения.

2. Пользователи используют сетевую папку для обмена файлами не связанными с их служебной деятельностью. В связи с этим размер сетевой папки постоянно растет.

Соответственно напрашиваются две задачи:

1. Как ограничить размер сетевой папки для каждого подразделения?

2. Как запретить пользователям хранить в ней ненужные по служебной деятельности файлы?

Для решения задачи воспользуемся стандартными средствами Windows Server 2008 SP2. Для этого нам понадобится «Диспетчер ресурсов файлового сервера» (FSRM - File Server Resource Manаger).

Если FSRM отсутствует на вашем сервере, то его необходимо установить.

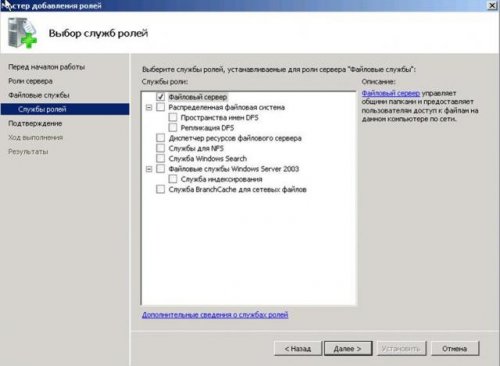

Для установки FSRM используем оснастку Диспетчер сервера (Manage Your Server), добавляем роль «Файловые службы» (File Server role) на сервере. При добавлении этого пункта будут установлены необходимые службы.

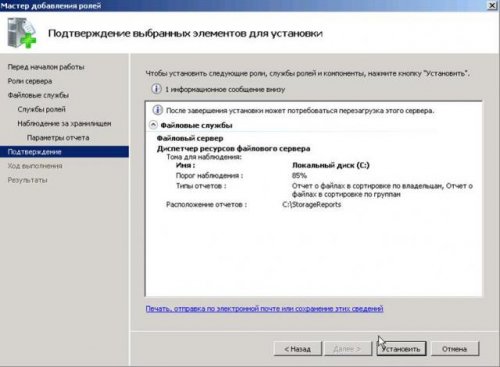

Для установки FSRM, необходимо в окне «Мастер добавления ролей» выбрать установку роли «Файловые службы».

Далее, выбираем службу «Файловый сервер».

Для того, чтобы обеспечить возможность контроля за содержимым сервера, нам необходимо установить службу «Диспетчер ресурсов файлового сервера». Выбираем эту службу.

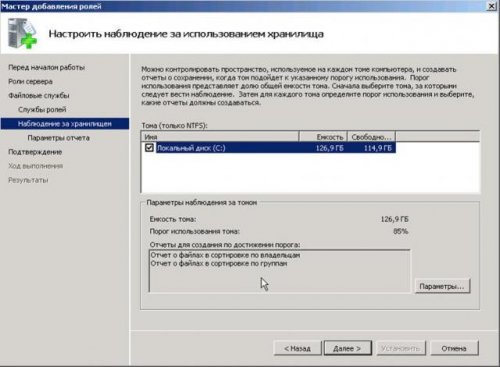

Выбираем диск, за которым необходимо вести наблюдение.

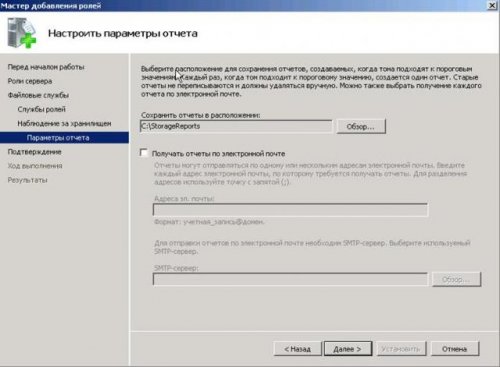

Настраиваем параметры отчета. Для этого необходимо, чтобы в сети уже был сервер для отправки почты (SMTP-сервер). Я не настраивал.

Подтверждаем выбранные параметры нажатием кнопки «Установить».

После окончания установки, выбираем «Пуск – Администрирование – Диспетчер ресурсов файлового сервера».

Выбираем раздел «Управление квотами».

Есть два способа организации квоты для папки. Применить готовый шаблон или создать свое правило квотирования.

Советую, в начале, ознакомится с шаблонами квот в разделе «Шаблоны квоты». Возможно, там есть тот шаблон, который вам нужен. В моем случае был создан новый шаблон.

Создаем новый шаблон.

Нажимаем правой кнопкой на «Шаблоны квоты» и выбираем «Создать шаблон квоты».

В окне «Создание шаблона квоты» настраиваем параметры под себя. Для удобства работы можно воспользоваться кнопкой «Копировать», быстро заполнить поля из выбранного шаблона и далее их редактировать.

Создаем шаблон квоты для себя.

Для себя выбрал режим «Мягкая квота» и больший размер.

Итак, шаблон создан. Далее создаем квоту.

Нажимаем правой кнопкой на «Квоты» и выбираем «Создать квоту».

В окне «Создание квоты» изменяем параметры, выбираем необходимый шаблон и нажимаем кнопку создать.

В дальнейшем квоту всегда можно изменить. Для себя выбрал квоту 5 Гб.

Для этого выбираем раздел «Управление блокировкой файлов – Фильтры блокировки».

Нажимаем правой кнопкой на «Фильтры блокировки файлов» и выбираем «Создать фильтр блокировки файлов».

В окне Создание фильтра блокировки файлов заполняем необходимые поля:

• в поле Путь фильтра выбираем нужную папку;

• выбираем «Задать настраиваемые свойства фильтра блокировки файлов» и нажимаем копку «Настраиваемые свойства»;

• на вкладке «Параметры» выбираем на свое усмотрение Тип блокировки и блокируемые группы файлов;

• при необходимости можно создать свою группу файлов – кнопка «Создать»;

• на остальных вкладках я отключил оповещение по почте, запись в журнал событий и создание отчета. Мне это не нужно;

• После настройки параметров жмем копку «ОК» и далее «Создать».

Себе мы сделаем исключение на эти ограничения.

Нажимаем правой кнопкой на «Фильтры блокировки файлов» и выбираем «Создать исключение для фильтра блокировки файлов».

В окне «Создание исключения для фильтра блокировки файлов» заполняем необходимые поля:

• в поле «Путь к папке исключений» выбираем нужную папку;

• выбираем все группы файлов, которые не будут блокироваться;

• нажимаем копку ОК.

В дальнейшем в эту папку можно будет копировать все.

Обойти ограничение по маске файлов можно, изменив расширение файла, но в нашей организации не каждый пользователь об этом знает.

Читайте также: