Защита от эксплойтов касперский

Обновлено: 01.07.2024

По данным опросов, проведенным в Европе и США, сотрудники компаний тратят до 30% рабочего времени в личных целях. Умножая потраченные часы на среднюю стоимость рабочего часа, аналитики оценивают ущерб для компаний в миллионы долларов в год. Косвенные убытки могут быть гораздо больше. Сколько стоит проникновение хакеров, кража конфиденциальной информации, ущерб репутации, судебный иск за нарушение авторских прав?

Дело в том, что рабочие компьютеры используются сотрудниками для общения в социальных сетях, обмена ссылками на развлекательный контент, скачивания файлов с подозрительных ресурсов. В то же время злоумышленники активно используют социальные сети для фишинга и распространения вредоносного ПО, множество личных блогов, развлекательных сайтов, файлообменников, торрент-трекеров и загружаемых с них файлов заражено, а пароли для доступа к почтовым аккаунтам регулярно взламывают или похищают.

В этой публикации мы расскажем об инцидентах, к которым может привести нецелевое использование рабочих компьютеров, и покажем, как предотвратить возникновение подобных инцидентов в корпоративной сети.

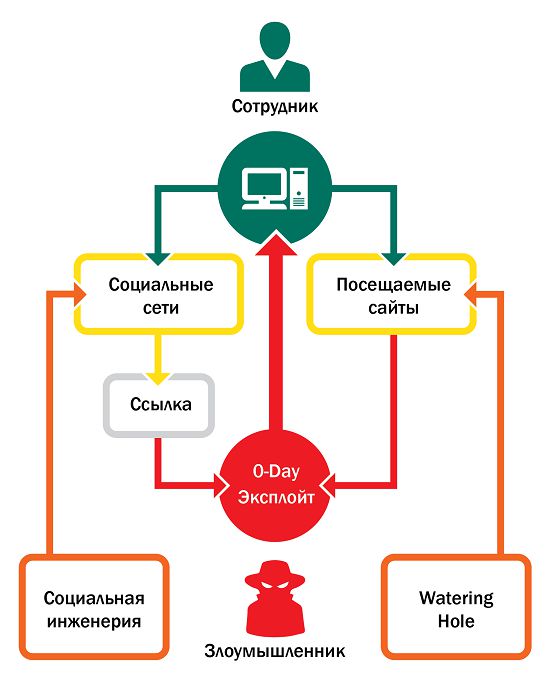

Таргетированные атаки

Социальная инженерия

В 2009 году таргетированной атаке (операция Aurora) подверглись более 20 крупных софтверных компании, таких как Google, Adobe, Juniper, Yahoo. По одной из версий, сотрудников этих компаний заманивали на вредоносные сайты через социальные сети и IM клиенты. Используя социальную инженерию, злоумышленники знакомились с потенциальными жертвами, входили к ним в доверие - делали все необходимое, чтобы заставить получателя открыть отправленную ему ссылку. Практика показывает, что для этого достаточно:

- Собрать доступную в социальной сети информацию о пользователе, его интересах, предпочтениях и контактах.

- Создать аккаунт, ориентируясь на интересы и биографические данные жертвы (год и место рождения, школа, институт).

- Напроситься в "друзья" к тем, кто есть в списке контактов жертвы.

- Пользуясь созданным "прикрытием", войти в контакт с жертвой

В случае таргетированной атаки, кликнув по присланной злоумышленником ссылке, жертва с большой вероятностью попадет на сайт с набором 0-day эксплойтов, позволяющих преступникам получить доступ к компьютеру с уязвимым ПО. Очевидно, что активно используя рабочий компьютер для общения в социальных сетях, сотрудники атакуемой компании могут неосознанно способствовать проникновению хакеров в корпоративную сеть.

Watering Hole

Кроме таргетированных атак с использованием социальных сетей, не меньшую опасность представляют атаки, получившие название "Watering Hole". Основная идея атаки этого типа - найти и заразить те сайты, которые с наибольшей вероятностью посещают сотрудники атакуемой компании. Недавно в США был заражен сайт Министерства труда, но предполагается, что истинной целью атаки было Министерство энергетики: злоумышленники рассчитывали заразить компьютеры сотрудников Министерства энергетики, которые регулярно посещают сайт Министерства труда.

Когда сотрудник атакуемой компании открывает зараженный сайт, внедренный в тело страницы код незаметно перенаправляет браузер на сайт злоумышленников, содержащий набор 0-day эксплойтов. Примечательно, что размещаемое на зараженных сайтах вредоносное ПО - например, серверный скрипт - часто действует избирательно, внедряя вредоносный код в отправляемую пользователю страницу только если пользователь с большой вероятностью имеет отношение к выбранной компании-цели. Таким образом злоумышленники стараются скрыть таргетированную атаку от антивирусных компаний и экспертов в области информационной безопасности.

Злоумышленникам стараются заражать легитимные сайты, которым пользователи доверяют. В таких случаях даже когда для запуска эксплойта от пользователя требуются дополнительные действия - включить javascript, разрешить выполнение java-апплета, подтвердить исключение безопасности и т.д. - они с большой вероятностью нажимают "Разрешить" и "Подтвердить", не подозревая об угрозе.

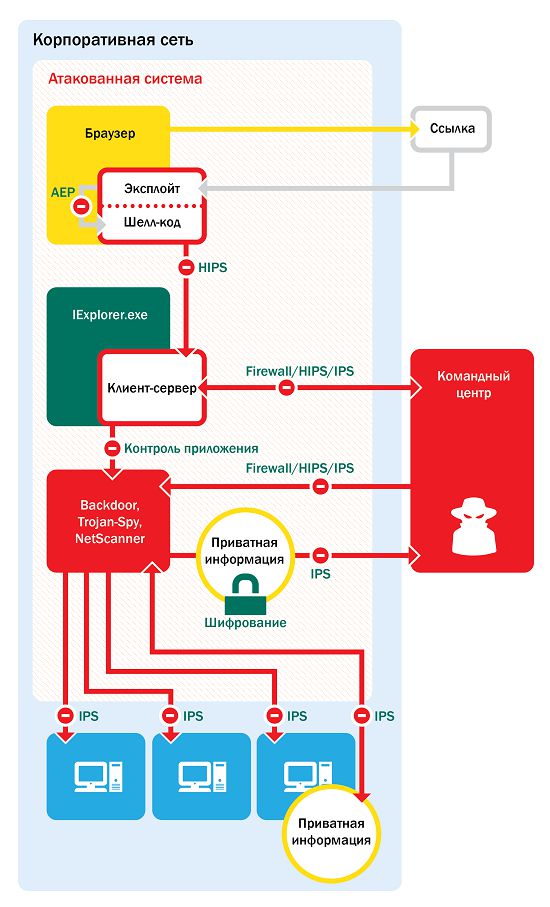

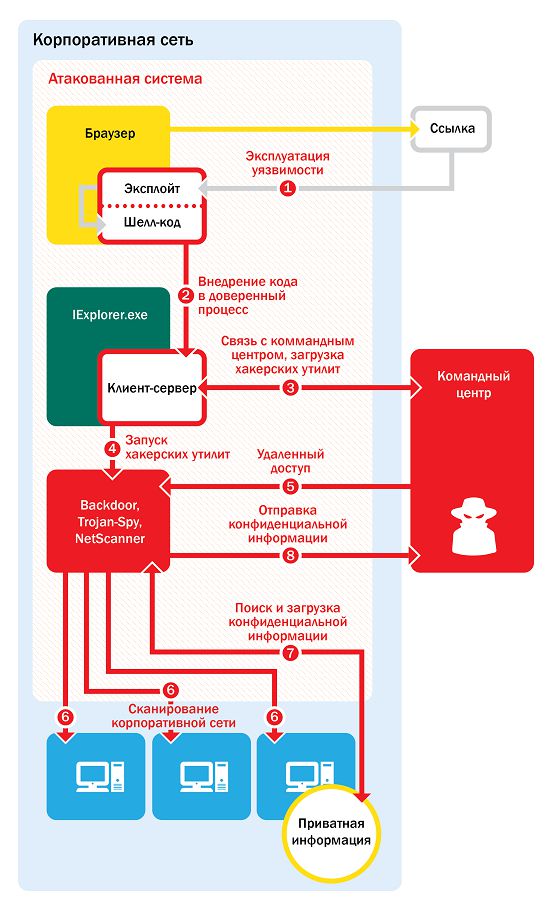

Защита

Очевидно, что в таргетированных атаках пользователям отводится весьма важная роль - они невольно дают злоумышленнику возможность атаковать систему. К сожалению, на сегодняшний день не существует технологий, которые позволяли бы исключить негативное влияние человеческого фактора на безопасность корпоративной сети. Тем не менее, политики безопасности в сочетании с несколькими технологиями позволят обеспечить эффективную защиту от таргетированных атак, противодействуя злоумышленнику на каждом ее этапе - от момента эксплуатации уязвимости до попытки компрометации сети.

Защита от эксплойтов

Поскольку в таргетированных атаках злоумышленники используют уникальное вредоносное ПО, сигнатурного детектирования недостаточно, чтобы идентифицировать такой вредоносный код. Однако антивирусные технологии давно вышли за рамки простого сигнатурного детектирования. Так, технология AEP (Автоматическая защита от эксплойтов), использующая механизмы DEP, ASLR, методы эвристического анализа и контроля исполняемого кода, позволяет блокировать выполнение вредоносного когда в момент эксплуатации 0-day уязвимости.

Если злоумышленникам удалось атаковать систему - сработал эксплойт или пользователь запустил вредоносное ПО - предотвратить дальнейшее проникновение в корпоративную сеть помогут контроль сетевого трафика и контроль приложений.

Контроль сетевого трафика

Вредоносный код (троянец или шелл-код эксплойта), попав на атакованную систему, обычно решает следующие задачи (одну или несколько):

Как правило, подключившись к системе, злоумышленники стараются собрать информацию о ней и корпоративной сети, в которой находится компьютер. Для сбора локальной информации злоумышленникам не требуется дополнительных привилегий - списки запущенных процессов, установленного ПО и патчей, подключенных пользователей и т.д. - могут быть легко собраны. Для сбора информации о корпоративной сети - поиска других уязвимых систем, систем защиты, расшареных папок, сетевых служб, серверов и т.д. - злоумышленники используют специальные скрипты и утилиты, позволяющие маскировать такую активность и обходить системы защиты. Вся собранная информация отправляется по Сети злоумышленникам для анализа и планирования следующей стадии атаки.

Используя технологии контроля сетевого трафика (Firewall, IPS/IDS), системные администраторы и специалисты службы безопасности могут не только блокировать опасную сетевую активность, но и обнаруживать факт проникновения в корпоративную сеть. Это позволяют следующие возможности Firewall, IPS/IDS:

- Блокирование входящих/исходящих соединений

- По портам

- По доменным именам и IP-адресам

- По протоколам

- Передачи по Сети команд и вывода консоли/терминала

- Загрузки по Сети подозрительных файлов (доп. модули вредоносного ПО)

- Отправки конфиденциальной информации (например, IP-адреса, логины, название компьютеров, корпоративные документы, номера кредитных карт и т.д.)

Firewall и IPS/IDS позволяют детектировать аномалии в сетевом взаимодействии узлов сети на стадии, когда вредоносный код пытается связаться с командным центром или активно сканирует корпоративно сеть в поисках других систем, открытых портов, расшареных папок и т.д. Детектирование аномалий позволяет специалистам ИБ незамедлительно реагировать на угрозы, предотвращая дальнейшее проникновение злоумышленника и компрометацию корпоративной сети.

Контроль приложений

Получив доступ к атакованной системе, злоумышленники стараются закрепить достигнутый результат. Для этого на атакованную систему загружаются дополнительные модули и утилиты, а вредоносный код, обеспечивающий связь с командным центром, часто внедряется в доверенные процессы - explorer.exe, csrss.exe, smss.exe, и т.д.

Контроль приложений позволит заблокировать запуск и загрузку недоверенных программ и модулей из хакерского набора злоумышленника, а HIPS политики должны быть использованы для блокирования нестандартного или потенциально опасного поведения легитимного ПО. Так, браузеры не должны открывать порты для входящих соединений, системные процессы (explorer.exe, csrss.exe, smss.exe, и т.д.) и другие приложения (calc.exe, notepad.exe, и т.д.) не должны подключаться к внешним серверам и внедрять код в другие доверенные процессы - такое поведение должно быть запрещено.

Чтобы помешать злоумышленникам получить контроль над системой, специалистам ИБ следует:

- Запретить доверенным и/или потенциально уязвимым программам внедрять код в другие процессы.

- Ограничить доступ приложений к критичным системным ресурсам и файлам.

- Заблокировать потенциально опасные функции, не используемые приложениями по умолчанию (доступ к сети, установка драйверов, создание скриншотов, доступ к веб-камере, микрофону и т.д.)

Для систем где необходима максимальная степень защищенности, хорошо подходит режим "Запрещено по умолчанию" (Default Deny) - этот режим позволяет запретить запуск любых программ, отсутствующих в белом списке - хранящемся локально или в облаке.

Шифрование файлов

Если злоумышленникам все же удалось получить контроль над атакованной системой и проникнуть в корпоративную сеть, они могут попытаться найти и выгрузить на свой сервер как можно больше файлов, содержащих потенциально значимую для них информацию:

- Корпоративные документы, в том числе - политики безопасности

- Файлы с учетными данными

- Файлы конфигураций

- Исходные коды

- Приватные ключи

Такая информация может быть найдена как на атакованном компьютере, так и в открытых для чтения сетевых папках других систем. Для предотвращения утечки конфиденциальной информации, специалистам ИБ следует использовать шифрование файлов/диска, которое позволит ограничить локальный доступ приложений и пользователей к конфиденциальной (охраняемой) информации и обеспечить передачу данных в зашифрованном виде - даже если злоумышленнику удастся что-то скачать, он не сможет прочитать содержимое зашифрованных файлов.

![]()

Политики безопасности

Ни одна из перечисленных выше технологий сама по себе не позволит эффективно предотвращать таргетированные атаки. Для обеспечения защиты корпоративной сети все эти технологии должны быть хорошо интегрированы между собой и тщательно настроены.

Вместе с тем, системные администраторам и специалистам службы безопасности следует использовать и административные меры защиты:

- Обучение пользователей. Все пользователи должны:

- Знать и соблюдать установленные в компании политики безопасности

- Иметь представление о возможных угрозах, таких как фишинг, социальная инженерия, зараженные сайты

- Сообщать службе безопасности обо всех инцидентах.

- Любые права и привилегии выдавать только в случае необходимости

- Вести учет выданных пользователям прав и привилегий (доступа)

- Проводить поиск и анализ уязвимых сетевых служб и приложений

- Обновлять уязвимые компоненты и приложения. В случае, если обновление отсутствует - максимально ограничить действия уязвимого ПО или запретить его использование.

Многие из перечисленных мер могут быть автоматизированы - например, в случае нарушения политик безопасности, специальное ПО показывает пользователю предупреждение. Для поиска сетевых служб и неавторизованных устройств, поиска уязвимостей и автоматического обновления уязвимых программ можно использовать технологии управления системами - Systems Management.

Заключение

Нецелевое использование ресурсов компании не только приводит к прямым финансовым потерям, но также может стать причиной возникновения серьёзных инцидентов информационной безопасности. Активно используя рабочий компьютер для общения в социальных сетях и просмотра веб-сайтов, сотрудники компании могут стать жертвами и невольными пособниками злоумышленников, организовавших таргетированную атаку.

Во второй части мы расскажем об инцидентах, связанных с использованием личной почты, пиратского ПО и загрузкой нелицензионного контента в корпоративной сети, и покажем, какие средства защиты позволят предотвратить возникновение подобных инцидентов.

![Как настроить Kaspersky Security]()

Убедитесь, что компоненты «Анализ поведения», «Откат вредоносных действий» и «Защита от Эксплойтов» включены в настройках программы.

1. Откройте KES для Windows.

2. Нажмите Настройка.

3. Следуйте по пути: Продвинутая защита / Предотвращение вторжений / Ресурсы.

![1.jpg]()

4. Выберите Персональные данные. Нажмите Добавить / Категорию

![2.jpg]()

5. Задайте имя для категории

![3.jpg]()

6. В поле Защищаемые типы файлов создайте подкатегорию для файлов и папок на ПК. Для этого повторите шаги 4 и 5.

7. Выберите подходящую категорию для защищаемого типа файлов. Например, для файлов типа .doc или .docx выберите категорию Документы. Добавить / Файл или папку.

8. Заполните поле Название и нажмите Обзор. Далее, кажите маску типа файла в виде: *.<расширение>. Сохраните прогресс.

![4.jpg]()

9. Добавьте необходимые типы файлов. Для этого требуется повторить шаги 7 и 8.

10. Настройте правила доступа программ из групп с сильными и слабыми ограничениями. Обозначьте категорию Защищаемые типы файлов. Установите запрет на запись, удаление и создание файлов. Нажмите Записывать в отчет.

![5.jpg]()

11. Необходимые программы должны быть в доверенной группе. Нажмите ОК / Сохранить.

Компонент Предотвращения вторжений готов к защите файлов от программ-шифровальщиков.

Удаленная настройка защиты от программ-шифровальщиков

Убедитесь, что компоненты «Анализ поведения», «Откат вредоносных действий» и «Защита от Эксплойтов» включены в настройках программы.

1. Вам потребуется Kaspersky Security Center, скачать который можно на нашем сайте. Установите и откройте приложение.

2. Перейдите в Управляемые устройства / Политики / Продвинутая защита / Предотвращение вторжений / настройка

![11.jpg]()

![12.jpg]()

3. Добавите категорию во вкладке Персональные данные.

4. Задайте имя для категории. Ок.

![13.jpg]()

5. Выберите Защищаемые типы файлов и создайте дополнительные подкатегории, например, Изображения, или Документы. Для этого требуется повторить шаги 3 и 4.

6. Выберите подходящую категорию для защищаемого типа файлов. Например, для файлов типа .jpg или .jpg выберите категорию Изображения. Добавить / Файл или папку.

7. Заполните поле Название и нажмите Обзор. Далее, кажите маску типа файла в виде: *.<расширение>. Сохраните прогресс.

![14.jpg]()

8. Добавьте остальные типы файлов, требующих защиты. Повторите шаги 6 и 7.

9. Настройте правила доступа программ из групп с сильными и слабыми ограничениями. Обозначьте категорию Защищаемые типы файлов. Установите запрет на запись, удаление и создание файлов. Нажмите Записывать в отчет.

![15.jpg]()

10. Необходимые программы должны быть в доверенной группе. Нажмите ОК / Сохранить.

![16.jpg]()

12. Установите флажок На Сервере администрирования в течение (сут). При необходимости настройте отправку уведомлений о событиях на электронную почту. Нажмите OK.

13. Компонент Предотвращение вторжений будет настроен для защиты от программ-шифровальщиков. Если на клиентском компьютере будет запущен вредоносных файл, Kaspersky Security Center 10 зарегистрируется событие. Чтобы следить за событиями, перейдите в Сервер администрирования → События.

![17.jpg]()

Если на сервере регистрируется много событий – устаревшие будут удаляться.

![Без-имени-4.jpg]()

Продлить Вашу текущую лицензию Kaspersky Endpoint Security для бизнеса можно на нашем сайте. Скидка на продление лицензии до 35%. Продукты: Расширенный, Универсальный и Total для бизнеса дополнительно участвуют в акции "Подарок за покупку". Благодаря акции, Вы получите подарочные сертификаты OZON на 10% от суммы покупки.Еще одна мировая киберугроза раскрыта экспертами Лаборатории Касперского. На этот раз речь идёт о целевой атаке, а точнее обширной сети кибершпионажа против дипломатических и государственных структур, НИИ, промышленных компаний и военных ведомств разных стран.

Этому событию предшествовало расследование Red October, которое началось в октябре 2012 года, когда по просьбе одного из наших партнеров мы провели анализ атаки и вредоносных модулей на тот момент еще неизвестного вредоносного кода. Это помогло нам определить истинные размеры кампании, которая, как оказалось, охватывает около 20 стран мира.

Расследование показало использование как минимум четырех различных эксплойтов к уже известным уязвимостям: CVE-2009-3129 (MS Excel), CVE-2010-3333 (MS Word) и CVE-2012-0158 (MS Word), CVE-2011-3544 (Java). Эксплойты используются в документах, рассылаемых в ходе целевых фишинговых атак. После открытия такого файла загружается основной модуль вредоносного кода, который выполняет функцию 'точки входа' в систему и позволяет загрузить дополнительные модули для следующих стадий атаки.

На сегодняшний день мы выявили около 1000 вредоносных файлов, относящихся к 30 различным группам модулей. Все они были созданы в период с 2007 года по начало 2013, а самые свежие датированы 8 января 2013 года.

Сейчас наши антивирусные продукты, включая мобильные под Windows, детектируют файлы этого зловреда сигнатурами как Backdoor.Win32.Sputnik. А эксплойты как Trojan-Dropper.MSWord.Agent.ga, Exploit.MSWord.CVE-2010-3333.bw, Exploit.Win32.CVE-2012-0158.j и Exploit.Java.CVE-2011-3544.l эвристическим способом. Эвристические детектирование – технология, которая дает возможность одной сигнатурой детектировать множество вредоносных файлов, в том числе и ранее неизвестные модификации вредоносного ПО, одновременно позволяя добиться повышения качества детектирования и уменьшения размера антивирусных баз.Чрезвычайно интересным остается вопрос, детектировался ли этот вредоносный код до октября?

Как показывают данные Kaspersky Security Network (KSN), часть вредоносных файлов Red October уже блокировались нашими продуктами, до октября 2012. Компоненты (dll, exe) блокировались сигнатурами, которые мы наложили на файлы, полученные из наших стандартных источников (KSN, вирусные коллекции, почта и т.д.). Вердикты носили имя, например: Trojan.Win32.Monzat.ac, Trojan.Win32.Genome.afykf, Trojan.Win32.Agent2.fhqq, Net-Worm.Win32.Kolab.baih.

Анализ атаки позволил систематизировать имеющиеся знания, собрать недостающую информацию и объединить существующие и новые экземпляры вредоносных файлов под одним именем: Backdoor.Win32.Sputnik.

Эксплойты, использовавшиеся для заражения, блокировались технологией Automatic Exploit Prevention (АЕР) под именем PDM:Exploit.Win32.Generic, которое является общим для всех типов эксплойтов, если они не специально не выделены нашими аналитиками. Прототип технологии АЕР был реализован в Kaspersky Internet Security 2012 и Kaspersky Endpoint Security 8, а полная версия включена в состав в состав Kaspersky Internet Security 2013 и Kaspersky Endpoint Security 10.

Для того чтобы понять каким образом Automatic Exploit Prevention обнаружил эти угрозы, давайте рассмотрим принцип работы технологии.Технология Automatic Exploit Prevention

Automatic Exploit Prevention (АЕР) является обширным набором технологий, препятствующих срабатыванию эксплойтов, использующих уязвимости в различных программах и операционной системе. Также АЕР препятствует развитию вредоносного поведения, если эксплойт всё-таки сработал.

В основе технологии лежит анализ поведения эксплойтов, а также сведения о приложениях, которые чаще других подвергаются атакам злоумышленников, например Adobe Acrobat, Java, Windows компоненты, Internet Exprorer и другие. За такими программами устанавливается особый контроль — как только одна из них пытается запустить подозрительный программный код, процедура прерывается и начинается проверка.

![image]()

Рис. 1 Принцип работы технологии Automatic Exploit Prevention

Довольно часто эксплойты перед непосредственным заражением системы осуществляют предварительную загрузку файлов. АЕР отслеживает обращение к программ к сети и анализирует источник файлов. Технология может также различать файлы, созданные при участии пользователя, и новые, неавторизованные. Соответственно, попытка запустить файл, загруженный из подозрительного источника и без ведома пользователя, также будет заблокирована.

Еще один используемый в АЕР метод основан на технологии Address Space Layout Randomization (ASLR). Поддержка подобной технологии встроена в операционную систему Windows (начиная с Vista) и обеспечивает случайное расположение ключевых данных (например, системных библиотек) в адресном пространстве, что значительно усложняет использование злоумышленниками некоторых уязвимостей. Технология предлагает пользователю функцию Forced Address Space Layout Randomization, которая выполняет те же операции и способна работать в тех случаях, когда аналогичная система в Windows бессильна. В частности, Forced ASLR может работать и в Windows XP.

Поставщиком информации о событиях, происходящих на компьютере пользователя, для АЕР является компонент System Watcher, который входит в состав KAV, KIS, Pure, Endpoint 10. System Watcher в масштабе реального времени анализирует действия всех установленных на компьютере программ и системных сервисов и в случае подозрительной активности блокирует исполнение. Производит он это на основе так называемых BSS-шаблонов (Behavior Stream Signatures) – моделей вредоносного поведения, по которым можно вычислить неизвестный экземпляр вредоносного кода.

![image]()

Рис. 2 Определение эксплойта технологией Automatic Exploit Prevention

Подход к защите на основе поведенческого анализа является крайне эффективным против часто меняющихся вредоносных программ. Если что-то не могут детектировать статические методы обнаружения или облачные технологии, вредоносное ПО будет определяться технологиями на основе поведенческого анализа, даже если речь идет о неизвестном ранее эксплойте, использующем уязвимость «нулевого дня».Именно такой подход позволил блокировать эксплойты, которые впоследствии оказались частью атаки Red October.

Технология борьбы с 0-day уязвимостями

Информация о другом громком инциденте, на этот раз связанным с использованием 0-day уязвимости CVE 2013-0422 в 1.7 и 10 версии Java приложения, стала доступна общественности 10 января 2013 года из публикации Disable Java plugin Now. С помощью этой уязвимости злоумышленники могут запустить на атакуемом компьютере произвольный программный код.

Кампания по распространению эксплойта для этой уязвимости имеет огромные масштабы. При нажатии на рекламные баннеры, в многочисленном количестве размещенные в разных странах на легальных сайтах, к примеру, новостных, сайтах погоды или сайтах с контентом для взрослых, посетители попадают на веб-ресурс, содержащий экслоиты одной из самых популярных связок эксплойтов Blackhole, в том числе этот Java 0-day.Согласно статистике, опубликованной владельцами Blackhole эффективность этого эксплойта более 83%.

![image]()

Рис. 3 Эффективность эксплойта 0 day JavaСпециалисты подразделения по противодействию киберугрозам министерства национальной безопасности США рекомендуют пользователям отключить надстройку Java в веб-браузерах для защиты от атак злоумышленников, которые используют ранее неизвестную уязвимость в программной платформе Java.

Как же обстоят дела с защитой от этого эксплойта? Согласно статистике Kaspersky Security Network, проникновение этого эксплойта на компьютер пользователя блокировалось продуктами Лаборатории Касперского, а именно технологией АЕР, еще до того, как инцидент получил публичную огласку. Блокировка осуществлялась при помощи поведенческого анализа, т.е. проактивно.![image]()

Рис. 4 Данные KSN о срабатывании технологии АЕР

Впервые этот эксплойт был опознан технологией АЕР в начале декабря, т.е. пользователи наших продуктов были защищены еще до того, как он стал активно использоваться вирусописателями.

Результаты независимых тестов

Большинство независимых тестовых лабораторий на сегодняшний день проверяют три ключевых параметра антивирусной защиты: качество обнаружения зловредного кода, ложные срабатывания и производительность. Лишь некоторые из них тестируют более специализированные направления, в том числе качество обнаружения эксплойтов.

Один из таких тестов был проведен компанией MRG в 2012 году.Методология проведения тестирования заключалась в использовании Metasploit Framework и предоставляемого им набора эксплойтов, основанных на уязвимостях, для которых на тот момент отсутствовал патч от официального вендора. Система считалась защищенной, если в процессе запуска эксплойта блокировалась инициализация его полезной нагрузки.

![image]()

Рис. 5 Результаты тестирования MRG

Результаты теста демонстрируют преимущество продуктов Лаборатории Касперского в качестве защиты от различных типов эксплойтов.

Заключение

На сегодняшний день эксплойты являются наиболее распространенным способом проникновения зловредного кода на компьютер пользователя. Они применяются как в целевых атаках, таких как Red October, так и в массовых заражениях через связки эксплойтов, например Blackhole.

Для надежной защиты пользователя производители продуктов endpoint security должны уделять особое внимание борьбе с этим типом угроз. Традиционных сигнатурных способов недостаточно, поскольку они способны блокировать лишь известные эксплойты. Поэтому наиболее эффективным способом защиты являются технологии, основанные на поведенческом анализе.

У Лаборатории Касперского набор технологий для защиты от эксплойтов называется Automatic Exploit Prevention (АЕР), он реализован в продуктах KAV, KIS, Pure, Endpoint. АЕР блокирует исполнение эксплойтов, использующих уязвимости в различных программах и операционной системе. Также АЕР препятствует развитию вредоносного поведения, если эксплойт всё-таки сработал.Успешное блокирование зловредного кода, использующегося в Red October, эксплойтов Java 0-day, а также результаты независимых тестов, доказывают, что АЕР действительно эффективен в борьбе с неизвестными уязвимостями, в том числе 0-day уязвимостями.

В то же время мы считаем, что не существует одной технологии, способной защитить пользователя от всех типов угроз. А последние проценты в защите даются наиболее тяжело. Поэтому мы, как компания, движимая технологической разработкой, продолжаем биться за последние проценты в защите пользователя и регулярно выпускаем новые технологии, такие как Whitelist, Application Control, Default Deny, Safe Money. Это позволяет продуктам Лаборатории Касперского обеспечивать надежную комплексную защиту от компьютерных угроз, в том числе новых и ранее неизвестных.

Российская компания «Лаборатория Касперского» выпустила новое бесплатное мультиплатформенное решение безопасности для защиты компьютеров и мобильных устройств под названием Kaspersky Security Cloud Free

![Обзор Kaspersky Security Cloud Free. В чем отличия от Kaspersky Antivirus Free?]()

Обзор Kaspersky Security Cloud Free. В чем отличия от Kaspersky Antivirus Free?

У пользователей может возникнуть резонный вопрос - чем Kaspersky Security Cloud Free отличается от бесплатного антивируса Kaspersky Antivirus Free, который компания выпустила в 2016 году и представила мировой аудитории в 2017.

В названии продукта скрывается основное различие между двумя решениями безопасности. Kaspersky Security Cloud Free, известный также как Adaptive Security, предоставляет пользователям возможности удаленного контроля и управления, которые не поддерживаются в Kaspersky Free Antivirus.

«Лаборатория Касперского» заявляет, что Security Cloud получил новые инструменты и функции безопасности раньше, чем другие продукты компании. Для использования Kaspersky Security Cloud Free требуется наличие бесплатного аккаунта My Kaspersky, хотя для Free Antivirus данное условие не является обязательным.

![Обзор Kaspersky Security Cloud Free. My Kaspersky]()

Обзор Kaspersky Security Cloud Free. My Kaspersky

При запуске Security Cloud Free в первый раз вам нужно будет войти в свой аккаунт My Kaspersky или зарегистрировать новую учетную запись. Вы не сможете выполнить какое-либо действие, пока не войдете в свой аккаунт.

Программа показывает несколько приветственных экранов, которые демонстрируют основные возможности программы и знакомят с некоторыми функциями платных решений.

![Обзор Kaspersky Security Cloud Free]()

Обзор Kaspersky Security Cloud Free

Интерфейс антивирусной программ не преподносит сюрпризов. Пользователь может запустить сканирование напрямую с главной страницы или проверить рекомендации по улучшению уровня безопасности.

Kaspersky рекомендует настроить встроенную функцию резервного копирования и восстановления и установить менеджер паролей и расширение для Internet Explorer.

![Обзор Kaspersky Security Cloud Free - Резервное копирование]()

Обзор Kaspersky Security Cloud Free - Резервное копирование

Функция резервного копирования предлагает только основные возможности, которые являются достаточными для создания резервных копий важных файлов в системе. Kaspersky отображает опции для резервного копирования четырех различных типов файлов или расположений, а также опцию для выбора пользовательской папки для резервного копирования.

Доступно четыре базовых сценария резервного копирования:

- Все файлы из папки Мои документы и с Рабочего стола

- Все фотографии и изображения

- Все фильмы и видео

- Все музыкальные файлы

Вы можете одновременно выбрать только одну опцию, что является недостатком с точки зрения удобства использования. Самый оптимальный вариант - использовать опцию выбора пользовательских папок, потому что она поддерживает добавление нескольких различных расположений для заданий резервного копирования.

Резервные копии можно сохранить на устройство или в облачное хранилище Kaspersky (платная услуга).

Антивирусная защита работает вполне ожидаемо. Kaspersky Security Cloud Free регулярно запускает автоматические сканирования для поиска и устранения угроз. Вы можете запустить полное, быстрое или выборочное сканирование в любое время и запланировать проверки по расписанию в зависимости от ваших предпочтений.

![Обзор Kaspersky Security Cloud Free - Антивирус]()

Обзор Kaspersky Security Cloud Free - Антивирус

Ссылки «Менеджер паролей» и «Безопасное соединение» работают, но обе функции являются ограниченными. Kaspersky также отображает две ссылки на функции, которые недоступны в бесплатной версии.

При выборе функций «Защита приватности» и «Безопасные платежи» пользователю предлагается перейти на платный тариф.

![Обзор Kaspersky Security Cloud Free - Больше функций]()

Обзор Kaspersky Security Cloud Free - Больше функций

Ссылка «Больше функций» открывает новую страницу с дополнительной информацией и инструментами. Тем не менее, некоторые из этих инструментов предназначены для пользователей платной версии.

- Контроль небезопасных настроек - сканирует систему на предмет уязвимых настроек, таких как «в названиях файлов не отображаются расширения». Изменить предлагаемые настройки, чтобы улучшить уровень безопасности.

- My Kaspersky - опции запуска веб-интерфейса и отключения компьютера от My Kaspersky.

- Облачная защита - проверка статуса подключения и отображение статистики.

- Карантин - управление файлами в карантине.

- My Kaspersky - создание диска восстановления для загрузки в среду восстановления, когда операционная система Windows не загружается.

- Моя сеть - платная функция, которая выводит список подключенных к вашей сети устройств и выполняет мониторинг сети.

- Управление программами - платная функция для проверки обновлений программного обеспечения, проверки приложений и включает режим доверенных приложений для запуска исключительно надежных программ.

- Безопасность данных - файловый шредер для безопасного удаления файлов и экранная клавиатура доступны в бесплатной версии. В платной версии добавляются резервное копирование по расписанию, шифрование данных и диагностика состояния жестких дисков.

- Очистка и оптимизация - включает различные инструменты для удаления временных данных и улучшения приватности. Инструмент «Очистка компьютера» доступен только платным клиентам.

Security Cloud Free поддерживает дополнительные функции, которые выделены в настройках программы на вкладке защиты.

Приложение включает защиту от сетевых атак, мониторинг активности, IM-антивирус, Почтовый антивирус. Защита от эксплойтов и шифровальщиков не упоминается.

Программа работает сразу после установки. В то же время вы можете внести некоторые изменения, например отключить некоторые защитные механизмы.

Различия между версиями

Kaspersky Security Cloud Free имеет ограниченную функциональность по сравнению с версиями Personal и Family. Антивирус включает антивирусную защиту и функцию безопасное соединение. Встроенный менеджер пароль работает максимум с 15 паролями, что не позволяет полноценно пользоваться данным компонентом.

![Обзор Kaspersky Security Cloud Free - VPN]()

Обзор Kaspersky Security Cloud Free - VPN

Безопасное соединение - VPN сервис, к которому могут подключаться пользователи программы. В бесплатной версии объем трафика ограничен 300 мегабайтами в день и пользователю недоступны некоторые расширенные функции, например выбор региона для подключения.

Kaspersky может предлагать подключиться к VPN автоматически в зависимости от текущего статуса подключения устройства. Если устройство подключено к общедоступной Wi-Fi сети, Kaspersky предложит установить VPN-соединение для защиты ваших данных и улучшения уровня приватности.

Расширенные функции, такие как фаервол, семейная защита, защита детей и безопасные платежи зарезервирован для пользователей платных версий.

Веб-консоль управления

![Веб-консоль управления]()

Одним из ключевых отличий от Free Antivirus является новая возможность удаленного управления, которая заложена в Security Cloud Free.

Вы можете войти в свой аккаунт и управлять всеми подключенными устройствами. Пользователю доступны функции запуска полного или быстрого сканирования, запуска обновлений баз данных и управления компонентами.

Вы получаете информацию о текущем статусе, например, что продукт обновлен и что угрозы не обнаружены.

Пользователь может привязывать больше устройств к аккаунту. По мере подключения новых устройств набор доступных функций расширяется.

Недостатки и проблемы

Kaspersky Security Cloud Free требует наличие аккаунта и автоматически активирует удаленное управление привязанными устройствами. Пользователя, которым не нужна данная функция, могут остановить свой выбор на Free Antivirus.

Понятно, что Kaspersky пытается получить прибыль со своих продуктов, но в основном интерфейсе все же следует наглядно указывать, что некоторые опции доступны только в платной версии.

Kaspersky объясняет назначение иконки на странице «Больше функций», но не делает этого на главной странице.

Что выбрать: Kaspersky Security Cloud Free или Kaspersky Free Antivirus?

Финальное решение зависит от того, нужны ли вам возможности удаленного управления или нет. Основная функциональность почти идентична, и, хотя пользователи Kaspersky Security Cloud Free могут получить новые функции перед пользователями Kaspersky Antivirus Free, включенные защитные функции в основном идентичны.

Kaspersky Security Cloud Free также доступен для Android и iOS, поэтому защитой мобильных устройств можно управлять удаленно из облачной консоли.

Продукты «Лаборатории Касперского» показывают высокие результаты в антивирусных тестах, и Kaspersky Security Cloud Free не является исключением, поскольку он разделяет защитные функции с другими продуктами Kaspersky.

Читайте также: