Больше не выводить запрос о подключении к этому компьютеру как вернуть

Обновлено: 06.07.2024

Данная инструкция проверена и работает успешно на всех популярных версиях Windows для персональных компьютеров: XP, Vista, Windows 7, 8, 8.1 и 10.

В каждой операционной системе Windows есть встроенное приложение для подключения по RDP – это программа «Подключение к удалённому рабочему столу» (Remote Desktop Connection в англоязычных ОС).

Для запуска приложения пройдите по пути:

Пуск -> Программы -> Стандартные -> Подключение к удалённому рабочему столу

Если вы используете Windows 8, то:

Пуск -> Приложения -> Подключение к удалённому рабочему столу

В случае с Windows 10, путь к приложению будет следующим:

Пуск -> Все приложения (может этого пункта не быть!) -> Стандартные Windows -> Подключение к удалённому рабочему столу

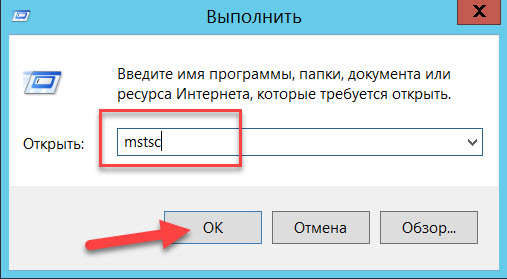

Или же просто нажмите комбинацию клавиш Win+R и в открывшемся окне наберите mstsc и нажмите клавишу Enter. В результате у вас должно появится окно подключений к удаленному рабочему столу.

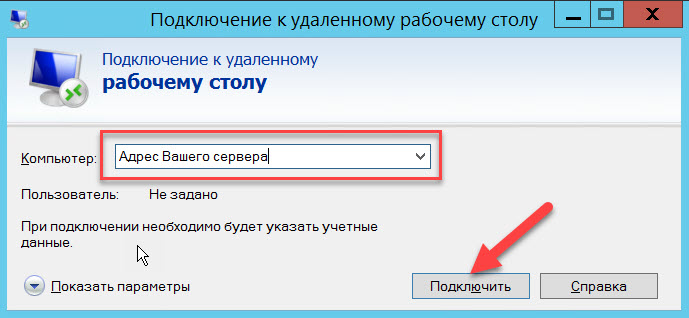

В открывшемся окне наберите IP-адрес вашего терминального сервера с установленным Thinstuff XP/VS Teerminal Server и нажмите кнопку «Подключить».

По умолчанию в настройках подключения настроена автоматический обмен данными через буфер обмена, а также возможность использования локальных ресурсов на удаленном сервере, т.е. в удаленном сеансе вы можете видеть жесткие диски вашего локального компьютера. По этой причине, сразу после нажатия на кнопку «Подключить» на экране может появиться уведомление о возможной опасности как с вашей стороны серверу, так и со стороны сервера к к вам. В случае подключения к неизвестным серверам такое вполне возможно, так как этот сервер может быть инфицирован вирусами или же вы подключаетесь к своему проверенному серверу с чужого компьютера, который может быть так же инфицирован.

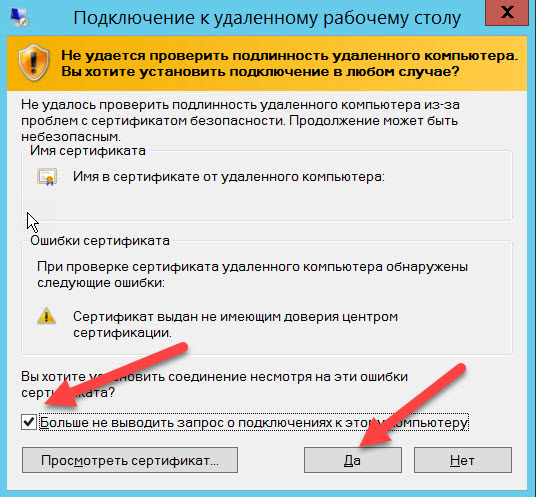

После успешной авторизации перед началом сессии вы получите уведомление о неуспешной проверке подлинности удаленного компьютера. Причина этого уведомления в том, что сессия на стороне сервера шифруется по умолчанию с помощью SSL-сертификата, который сгенерировал сам же сервер, а не тем, что мог быть выдан авторизованным центром сертификации.

Если Вы уверены в безопасности сервера и своего компьютера, то вы можете поставить галочку "Больше не выводить запрос о подключениях к этому компьютеру" и нажать кнопку "Да".

После этого, если вы успешно прошли авторизацию на сервере, вы войдете в удаленный сеанс на сервере с настройками "По умолчанию". Вы так же можете настроить индивидуальные параметры подключения в зависимости от ваших требований, для этого в окне подключения нажмите на "Показать параметры".

Более подробно о параметрах подключения, вы можете почитать в соответствующем разделе руководства.

Для долговременной удаленной работы необходимо использовать:

- или создать VPN-тунель и уже внутри него подключаться через RDP

- или использовать профессиональные средства сервер-клиент типа RAdmin

Для быстрого подключения из дома к ПК на работе читаем статью

Как запустить Удаленный рабочий стол в Windows 7?

|  |

Можно и через проводник :)

Смотрим список сетевых ресурсов, кликаем правой клавишей мыши на нужной машине

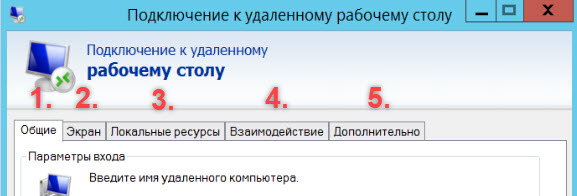

После запуска получаем форму настроек удаленного рабочего стола, нам нужен развернутый вариант (с параметрами)

На общей вкладке настраиваем:

Можно сохранить как ярлык на рабочем столе (еще рано, смотрим другие вкладки)

Основные причины такой ситуации:

Надо всё самому проверять.

Для создания сложностей ботам (подбор паролей на порту 3389) используем

Дополнительные настройки удаленного рабочего стола.

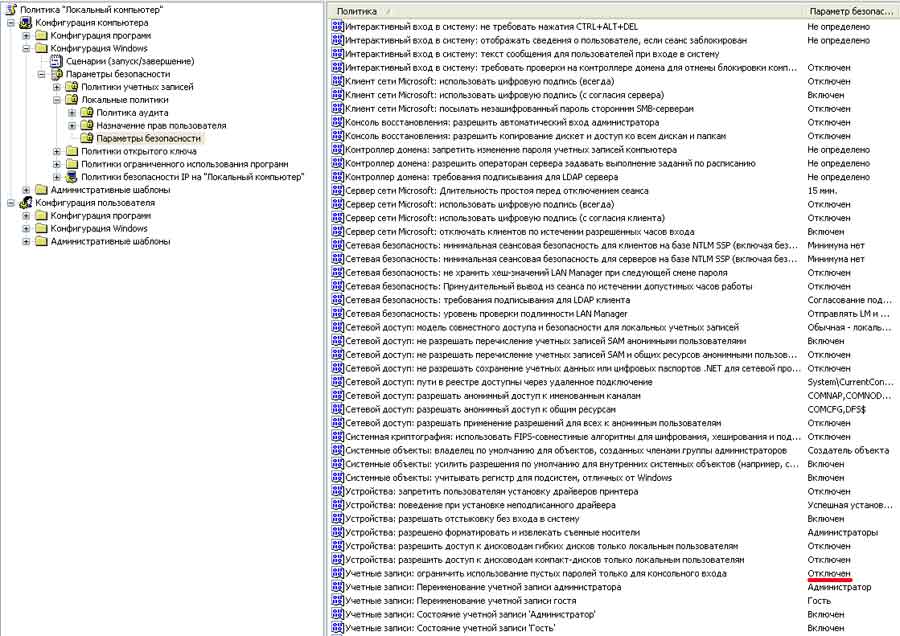

При необходимости разрешить вход без пароля (крайне не рекомендуется для корпоративного сегмента)

Да, на младших версиях Windows, конечно, gpedit.msc не запускается (нет этой настройки)

Автоматический вход с сохраненным логином и паролем

|  |

Получаем запрос на ввод данных, они сохраняются, вход на удаленную машину работает только по клику на ярлык.

А если учетные данные не сохраняются (в Windows 7 и старше)?

Или получаем предупреждение «Системный администратор запретил использовать сохраненные учетные данные для входа в систему удаленного компьютера, так как его подлинность проверена не полностью. Введите новые учетные данные.»

- Конфигурация пользователя — Административные шаблоны — Компоненты Windows — Службы удаленных рабочих столов — Клиент подключения к удаленному рабочему столу — Запретить сохранение паролей;

- Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Службы удаленных рабочих столов — Клиент подключения к удаленному рабочему столу — Запретить сохранение паролей.

Вот можно почитать подробнее (откроется в новом окне)

Проверка подлинности была добавлена, начиная с Windows XP SP3. Но она там отключена по умолчанию (на Wibdows Vista уже включена).

Как включить проверку подлинности удаленного компьютера на Window XP SP3?

Идем в реестр regedit.exe (Выполнить)

Ветка HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa

Открываем параметр Security Packages и ищем там слово tspkg. Если его нет, добавляем к уже существующим параметрам.

Ветка HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders

Открываем параметр SecurityProviders и добавляем к уже существующим провайдерам credssp.dll, если таковой отсутствует.

Закрываем редактор реестра. Перезагружаемся.

Если этого не сделать, то при попытке подключения компьютер запросит у нас имя пользователя и пароль, но вместо удаленного рабочего стола ответит следующее:

Подключение к удаленному рабочему столу

Ошибка при проверке подлинности(код 0×507)

При подключении появляется предупреждение системы безопасности Windows

Сама система безопасности работает следующим образом. Параметр политики позволяет указать, могут ли пользователи запускать на клиентском компьютере неподписанные файлы протокола удаленного рабочего стола (RDP) и RDP-файлы, полученные от неизвестных издателей.

Если этот параметр политики включен или не настроен, то пользователи могут запускать на клиентском компьютере неподписанные RDP-файлы и RDP-файлы, полученные от неизвестных издателей. Перед началом сеанса RDP пользователь получит предупреждение и запрос на подтверждение подключения.

Поддерживается: Не ниже Windows Vista с пакетом обновления 1 (SP1)

| Registry Hive | HKEY_LOCAL_MACHINE |

| Registry Path | SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services |

| Value Name | AllowUnsignedFiles |

| Value Type | REG_DWORD |

| Enabled Value | 1 |

| Disabled Value | 0 |

Вы можете сохранить ссылку на эту страницу себе на компьютер в виде htm файла

Подключение к удалённому рабочему столу — один из наиболее частых запросов при организации дистанционной работы. Сделать это можно несколькими способами. Обзор трёх наиболее распространённых из них — при помощи RDP-клиента, приложения RemoteApp или веб-доступа — мы делали в отдельной статье. А пока пошагово и наглядно показываем, как подключиться к удалённому рабочему столу с помощью RDP-клиента, который установлен на всех операционных системах Windows от версии XP и выше.

Сразу отметим, что для некоторых версий Windows следует заранее обновить RDP-клиент:

- для Windows XP скачать обновление до версии 7.0 с официального сайта Microsoft можно здесь;

- для Windows 2008 R2 SP1 и выше — пакет обновлений с новыми функциями служб удалённых рабочих столов доступен по ссылке.

Кстати, напомним, что в нашем блоге есть подборка полезных статей о работе с RDP-клиентом и подключения к удалённым рабочим столам в целом:

Шаг 1. Запускаем RDP-клиент.

Порядок действий для всех версий ОС Windows одинаков. Для запуска RDP-клиента мы предлагаем простой унифицированный способ:

- Нажимаем комбинацию клавиш Win+R.

- В окне для поиска программ прописываем команду mstsc и нажимаем кнопку ОК.

Шаг 2. Подключаемся к удаленному рабочему столу.

Подключиться к удалённому рабочему столу можно двумя способами.

Рекомендуем воспользоваться этим способом, если необходимо подключиться к серверу быстро и без каких-либо изменений в параметрах RDP-клиента.

1. В окне, которое открылось, в поле Компьютер пишем адрес своего виртуального сервера, указав доменное имя и порт, а между ними — символ : (без пробелов). Далее нажимаем кнопку Подключить.

После этого увидим окно с запросом о подтверждении подключения к удалённому рабочему столу. Нажимаем на отметку возле пункта Больше не выводить запрос о подключении к компьютеру, затем — кнопку Да.

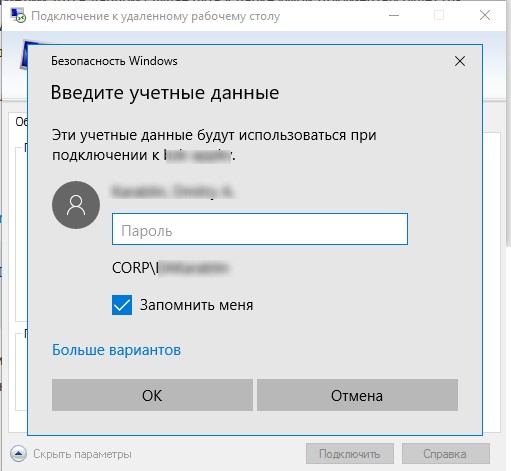

2. На экране появляется форма для ввода логина и пароля от учётной записи на этой виртуальной машине. Для различных версий ОС Windows это выглядит так:

Рекомендуем воспользоваться этим способом:

- при постоянной работе с определённой виртуальной машиной и проверенным устройством (ПК, ноутбуком и т.п.);

- при обслуживании сразу ряда виртуальных машин, для каждой из которых сложно запомнить логин и пароль.

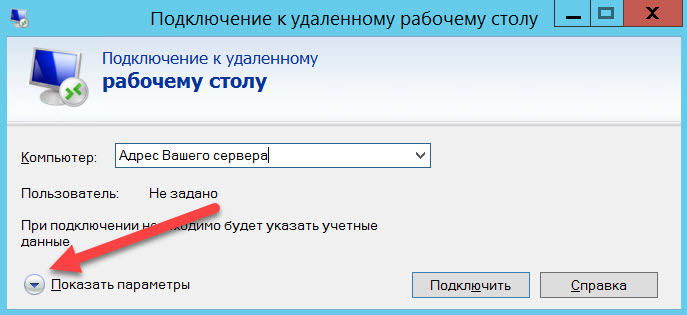

1. В окне Подключение к удалённому рабочему столу нажимаем кнопку Показать параметры.

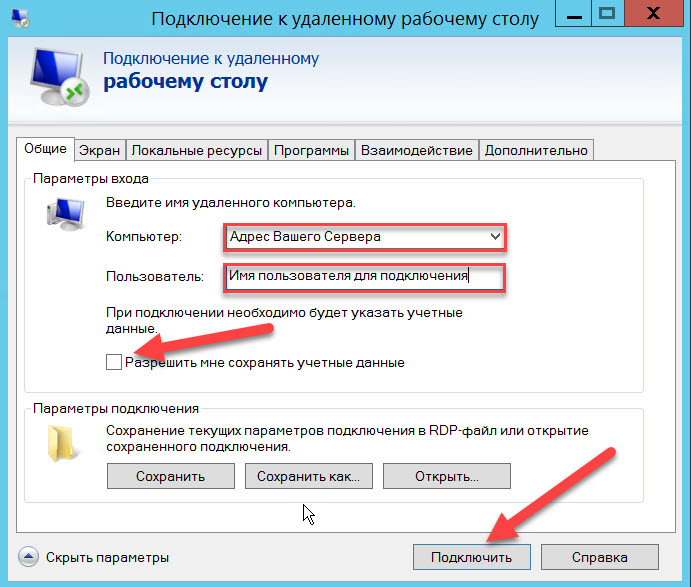

2. Открывается окно с параметрами входа и подключения. Теперь в поле Компьютер вводим имя удалённого компьютера — доменное имя и порт (между ними ставим знак : без пробелов).

Важно! Чтобы каждый раз заново не заполнять эти поля, рекомендуем поставить отметку возле пункта Разрешить мне сохранять учётные данные.

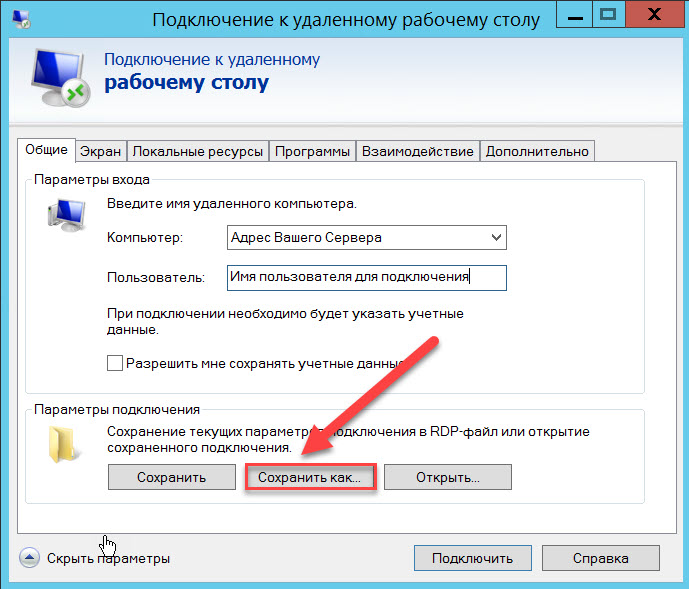

3. Теперь сохраним все настройки, чтобы сразу подключаться к удалённому рабочему столу с помощью соответствующего ярлыка. Для этого в разделе Параметры подключения нажимаем кнопку Сохранить как, выбираем место на устройстве, куда хотим сохранить ярлык (рекомендуем сразу на рабочем столе) и задаём ему понятное имя. В дальнейшем для подключения нужно будет лишь нажать дважды на нужный ярлык.

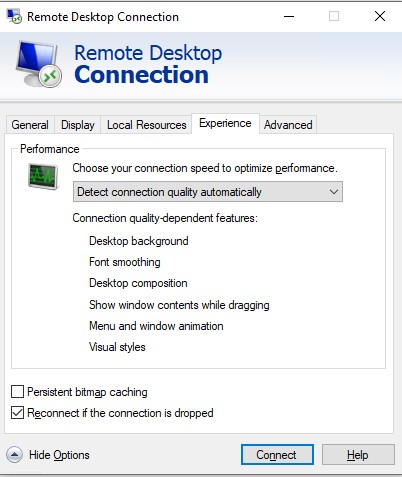

Шаг 3. Настраиваем дополнительные параметры.

Дополнительные полезные параметры, которые содержит RDP-клиент, помогут настроить персональную удобную работу и обеспечить более эффективное взаимодействие с удалённым рабочим столом. Рассмотрим эти параметры более подробно

Вкладка 1 — Общие. В этой вкладке происходит непосредственная настройка подключения к удалённому рабочему столу, о чём мы подробно писали выше.

Вкладка 2 — Экран. С помощью неё можно настроить экран для работы с удалённым рабочим столом, а именно, его размер и глубину цвета. Кстати, если интернет-соединение работает не слишком быстро, рекомендуем уменьшить параметр глубины цвета.

Вкладка 3 — Локальные ресурсы. Она позволяет настроить такие параметры, как воспроизведение и запись звука, а также использование комбинаций клавиш Windows. Заметим, что во время удалённого сеанса для вызова системного меню вместо комбинации Ctrl+Alt+Del используется такая — Ctrl+Alt+End.

Также во вкладке Локальные ресурсы можно настраивать подключение локальных устройств и ресурсов. Здесь можно включить функцию обмена буфер обмена, подключить локальные диски, принтеры и прочее. О том, как подключить локальный принтер к терминальному серверу при удалённом подключении с помощью RDP-клиента, мы наглядно рассказывали в отдельной статье.

Вкладка 4 — Взаимодействие. Благодаря этой вкладке можно выбрать скорость соединения для оптимального быстродействия, а также настроить постоянное кэширование точечных рисунков и установить восстановление подключения при разъединении с сервером.

Вкладка 5 — Дополнительно. Эта вкладка поможет настроить параметры проверки подлинности сервера для управления соединением и параметры для подключения через шлюз при удалённой работе для подключения из любого места.

Как видим, подключиться к удалённому рабочему столу с помощью RDP-клиента на устройствах с ОС Windows — просто. А с нашей наглядной инструкцией сделать это ещё проще!

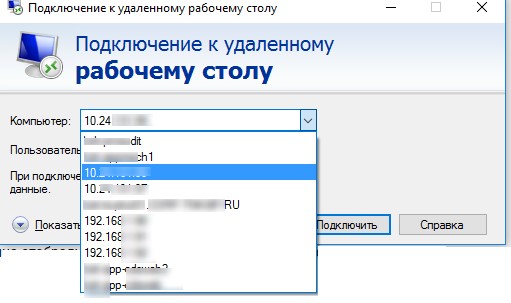

Встроенный Remote Desktop Connection (RDP) клиент Windows (mstsc.exe) при каждом успешном соединении с удаленным компьютером сохраняет в системе его имя (или ip адрес) и имя пользователя, под которым был выполнен вход. При следующем запуске клиент RDP предлагает пользователю выбрать одно из подключений, которыми он уже пользовался ранее. Пользователь может выбрать из списка имя удаленного RDP/RDS сервера, и клиент автоматически подставляет используемое ранее для входа имя пользователя.

Это удобно с точки зрения конечного пользователя, но не безопасно. Особенно, когда вы подключаетесь к своему RDP серверу с общедоступного или недоверенного компьютера.

Информация о всех RDP сессиях хранится индивидуально для каждого пользователя компьютера в реестре, т.е. обычный пользователь (не администратор) не сможет просмотреть историю удаленных подключений другого пользователя.

В этой статье мы покажем, где в Windows хранится история подключений к удаленным рабочим столам и сохраненные пароли, и каким образом можно эту историю очистить.

Удаление журнала RDP подключений из реестра системы

Информация о всех RDP подключениях хранится в реестре каждого пользователя. Удалить компьютер(ы) из списка истории RDP подключений штатными средствами Windows не получится. Придется вручную удалять параметры из реестра системы.- Откройте редактор реестра regedit.exe и перейдите в ветку HKEY_CURRENT_USER\Software\Microsoft\TerminalServerClient;

- Внутри этого раздела нас интересуют две ветки: Default (хранит историю о 10 последних RDP подключениях) и Servers (содержит список всех RDP серверов и имен пользователей, используемых ранее для входа);

- Разверните ветку реестра HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Default, в которой содержится список 10 адресов или имен удаленных компьютеров, которые использовались последними (MRU – Most Recently Used). Имя (IP адрес) удаленного сервера хранится в значении ключа MRU*. Чтобы очистить историю последних RDP-соединений, выделите все ключи с именами MRU0-MRU9, щелкните правой клавишей и выберите пункт Delete;

- Теперь разверните ветку HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Servers. В ней содержится список всех RDP подключений, которые использовались ранее под этим пользователем. Разверните ветку с именем (IP адресом) любого хоста. Обратите внимание на значение параметра UsernameHint (подсказка имени пользователя). В нем указано имя пользователя, использующееся для подключения к RDP/RDS хосту. Именно это имя пользователя будет подставлено в окно клиента mstsc.exe, когда вы в следующий раз попытаетесь подключится к этому хосту. Кроме того в переменной CertHash находится отпечаток RDP сертификата сервера (см. статью о настройке доверенных TLS/SSL сертфикатов для RDP);

- Чтобы очистить историю всех RDP-подключений и сохраненных имен пользователей нужно очистить содержимое ветки реестра Servers. Т.к. выделить все вложенные ветки не получится, проще всего удалить ветку Servers целиком, а затем пересоздать ее вручную;

Скрипт очистки истории (логов) RDP подключений

Выше мы показали, как вручную очистить историю RDP подключений в Windows. Однако делать это вручную (особенно на нескольких компьютерах) – занятие достаточно долгое. Поэтому мы предлагаем небольшой скрипт (bat-файл), который позволяет автоматически очистить историю подключений к удаленным рабочим столам.

Для автоматизации очистки истории RDP, данный скрипт можно поместить в автозагрузку, либо распространить его на компьютеры пользователей с помощью логоф скрипта групповой политики.

@echo off

reg delete "HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Default" /va /f

reg delete "HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Servers" /f

reg add "HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Servers"

attrib -s -h %userprofile%\documents\Default.rdp

del %userprofile%\documents\Default.rdp

del /f /s /q /a %AppData%\Microsoft\Windows\Recent\AutomaticDestinations

Последовательно разберем все команды скрипта:

- Отключен вывод информации в консоль;

- Удаление всех параметров в ветке HKCU\Software\Microsoft\Terminal Server Client\Default (очистка списка последних 10 RDP соединений);

- Удаление ветки HKCU\Software\Microsoft\Terminal Server Client\Servers вместе с вложенными элементами (очистка списка всех RDP подключений и сохраненных имен пользователей);

- Пересоздаем ветку реестра Servers;

- Убираем атрибуты Скрытый и Системный у файла default.rdp в каталоге профиля текущего пользователя;

- Удаление файла default.rdp;

- Очистка Recent Items.

Вы можете скачать готовый скрипт тут: CleanRDPHistory.bat

Кроме того, можно очистить историю подключений RDP с помощью следующего PowerShell скрипта:

Get-ChildItem "HKCU:\Software\Microsoft\Terminal Server Client" -Recurse | Remove-ItemProperty -Name UsernameHint -Ea 0

Remove-Item -Path 'HKCU:\Software\Microsoft\Terminal Server Client\servers' -Recurse 2>&1 | Out-Null

Remove-ItemProperty -Path 'HKCU:\Software\Microsoft\Terminal Server Client\Default' 'MR*' 2>&1 | Out-Null

$docsfoldes = [environment]::getfolderpath("mydocuments") + '\Default.rdp'

remove-item $docsfoldes -Force 2>&1 | Out-Null

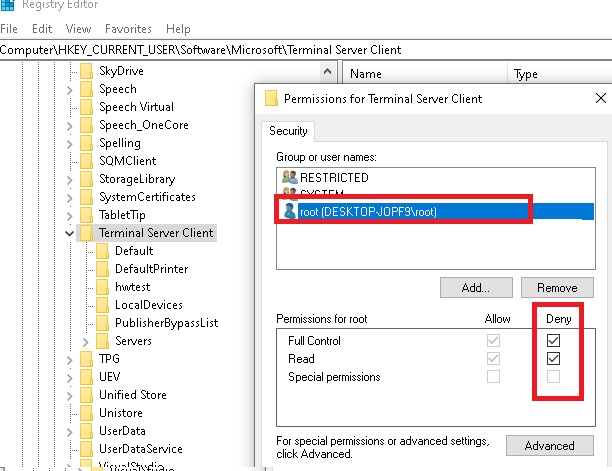

Как запретить Windows сохранять историю RDP подключений?

Если вы хотите, чтобы Windows не сохраняла историю RDP подключений, нужно запретить запись в ветку реестра HKCU\Software\Microsoft\Terminal Server Client для всех аккаунтов, в том числе System. Сначала отключите наследование разрешений на указанную ветку (Permissions -> Advanced -> Disable inheritance). Затем измените ACL на ветку, выставив Deny галочку для пользователей (но, вы должны понимать, что это уже unsupported configuration…).

В результате mstsc просто не сможет записать информацию об RDP подключении в реестр.

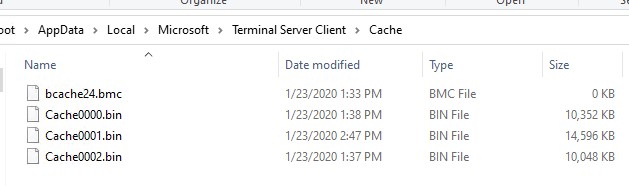

Очистка Bitmap кэша RDP

В клиенте Remote Desktop Connection есть функционал кэширования изображений (persistent bitmap caching). Клиент RDP при подключении сохраняет редко изменяющиеся куски удаленого экрана в виде кэша растровых изображений. Благодаря этому клиент mstsc.exe загружает из локального кэша части экрана, которые не изменились с момента последней прорисовки. Этот механизм кэширования RDP уменьшает количество данных, передаваемых по сети.

RDP кэш представляет собой два типа файлов в каталоге %LOCALAPPDATA%\Microsoft\Terminal Server Client\Cache :

Вы можете запретить RDP клиенту сохранять изображение экрана в кэш, отключив опцию Persistent bitmap caching (Постоянное кэширование точечных рисунков) на вкладке Advanced.

В этом случае нужно очистить каталог RDP кэша или отключить опцию Bitmap Caching.

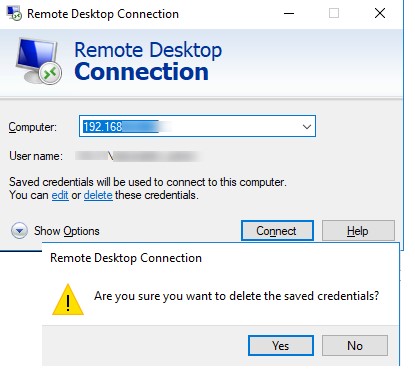

Удаление сохраненных RDP паролей

Если при установке удалённого RDP подключения, перед вводом пароля пользователь поставил галку Remember Me / Запомнить меня, то имя пользователя и пароль будут сохранены в системном менеджере паролей системы (Credential Manager). При следующем подключении к этому же компьютеру, RDP клиент автоматически использует сохранённый ранее пароль для авторизации на удаленном компьютере.

Вы можете удалить сохраненный пароль прямо из окна клиента mstsc.exe. Выберите в списке подключений тоже самое подключение, и нажмите на кнопку Delete. Далее подтвердите удаление сохраненного пароля.

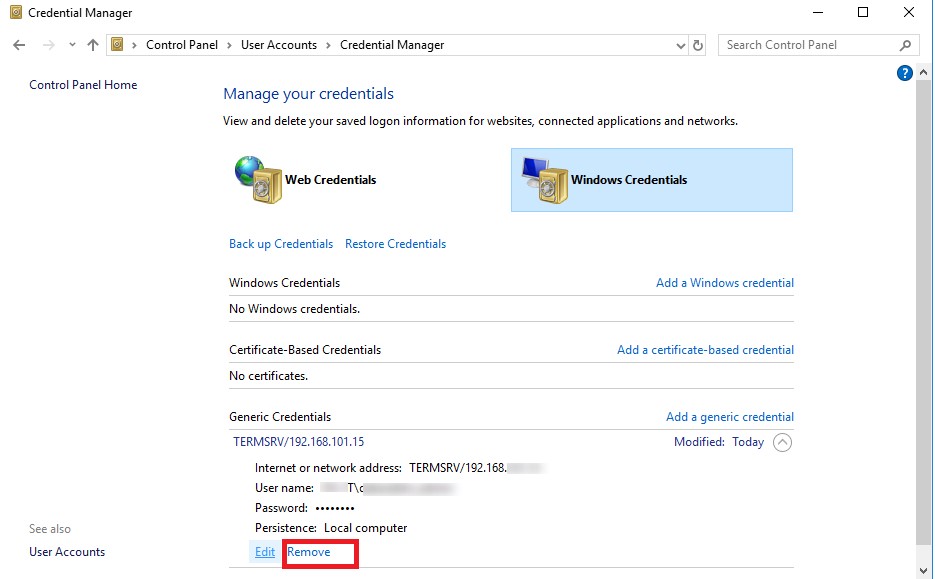

Либо можно удалить сохраненный пароль непосредственно из менеджера паролей Windows. Перейдите в следующий раздел Панели Управления: Control Panel\User Accounts\Credential Manager. Выберите Manage Windows Credentials и в списке сохранённых паролей найдите имя компьютера (в формате TERMSRV/192.168.1.100 ). Разверните найденный элемент и нажмите на кнопку Remove.

В доменной среде вы можете запретить сохранение паролей для RDP подключений можно с помощью политики Network access: Do not allow storage of passwords and credentials for network authentication (см. статью).

Очистка RDP логов на сервере

Логи подключения так же ведутся на стороне RDP/RDS сервера. Вы можете найти информацию об RDP подключениях в логах Event Viewer:

Читайте также: