Что фильтрует трафик между компьютером и сетью

Обновлено: 06.07.2024

Внутрь корпоративной сети или на сервер с сайтом могут проникнуть злоумышленники — и украсть данные, удалить важную информацию или что-то сломать.

Чтобы этого не случилось, нужен специальный защитный инструмент. Он называется сетевым или межсетевым экраном, брандмауэром или файрволом. Расскажем, что такое межсетевой экран, как он работает, зачем нужен и каким может быть.

Что такое межсетевой экран и как он работает

Сначала разберемся с терминами. Межсетевой экран, МЭ, сетевой экран, файрвол, Firewall, брандмауэр — все это названия одного и того же инструмента. Главная задача файрвола — защита от несанкционированного доступа из внешней сети. Например, он может стоять между сетью компании и интернетом и следить, чтобы злоумышленники не попали в защищенную корпоративную сеть. Либо он может защищать от доступа из сети только отдельно взятый компьютер или устройство (в этой роли его чаще называют просто сетевым, а не межсетевым экраном).

Межсетевой экран может быть отдельной программой, а может входить в состав какого-либо приложения. Многие современные антивирусные программы включают в себя МЭ как компонент, защищающий компьютер. Иногда МЭ выполнен в виде ПАК (программно-аппаратного комплекса, то есть «железки»).

Для защиты брандмауэр следит за параметрами входящего и исходящего трафика. Классические брандмауэры, так называемые пакетные фильтры, оценивают трафик по параметрам сетевого уровня и принимают решение о том, пропускать или не пропускать каждый IP-пакет, по его свойствам, например:

- IP-адрес и порт источника IP-пакета (узла сети, от которого пакет пришел);

- IP-адрес и порт узла назначения IP-пакета (узла сети, от которого пакет пришел);

- протокол транспортного уровня (UDP, TCP и так далее);

- время передачи пакета.

Кроме того, МЭ умеют учитывать контекст передачи трафика. Например, часто МЭ настроен так, что трафик, который инициирован из внешней сети, блокируется, но если трафик из внешней сети является ответом на запрос из внутренней сети, то он будет пропущен.

Помимо пакетных фильтров, которые фильтруют трафик на основании свойств IP-пакетов, то есть на сетевом уровне модели OSI, к МЭ также относят:

- шлюзы сеансового уровня, которые фильтруют трафик, проверяя выполнение правил сетевого соединения, действующих на сеансовом уровне модели OSI;

- посредники прикладного уровня, в том числе Web Application Firewall (файрвол веб-приложений), которые учитывают «смысл» передаваемого трафика уже в контексте работы приложений.

На сегодняшний день МЭ как отдельно стоящий инструмент сетевой защиты не используется. С момента появления этой технологии появились дополнительные подходы по сканированию трафика, включая DPI, IPS/IDS, защиту anti-DDoS, антивирусы потокового сканирования и другие. Но фильтрация по параметрам трафика сетевого уровня была и остается важным базовым уровнем сетевой защиты, эдаким «домофоном» в мире корпоративных сетей.

Для чего нужен межсетевой экран

Главная задача межсетевого экрана — не пропускать трафик, которого быть не должно. Это базовая защита от сканирования сети организации, от доставки на компьютеры вредоносных программ, осуществления сетевых атак, а также от несанкционированного доступа к закрытой корпоративной информации.

Например, МЭ может:

Предотвратить проникновение в сеть «поддельного» трафика. Например, ваша компания обменивается данными с филиалом. IP-адрес вашего офиса и офиса филиала известны. К вам приходит трафик, который замаскирован под данные филиала, но отправлен с незнакомого IP. Межсетевой экран заметит это и не пропустит его внутрь вашей сети. Защитить внутреннюю сеть от DDoS-атак, когда злоумышленники пытаются «уронить» сервисы компании, отправляя на них много запросов. Система, которая умеет узнавать такие атаки, формирует правило выявления трафика от атакующих узлов и передает его межсетевому экрану.Межсетевой экран может быть установлен внутри корпоративной сети, например перед сетевым сегментом с особо секретными данными, чтобы допускать к нему запросы с компьютеров только определенных сотрудников. Это еще больше повышает сетевую безопасность.

Кроме того, если вы храните персональные данные, наличие межсетевого экрана обязательно по закону. Подробнее об этом мы рассказывали в статье про межсетевые экраны, сертифицированные ФСТЭК. Прочитайте, если работает с ПДн.Типы межсетевых экранов

Межсетевые экраны делят на две группы — аппаратные и программные.

Аппаратный МЭ. Это оборудование, на который уже установлено ПО для экранирования. Этот прибор нужно купить, подключить к своей сети, настроить — и все будет работать. Считается, что такие МЭ удобнее и надежнее. Во-первых, их «железо» специально заточено под задачи фильтрации трафика. А во-вторых, на них уже никто не сможет поставить ничего лишнего, что могло бы создать конфликты, нехватку дискового пространства и другие проблемы. Это же позволяет именно аппаратным МЭ соответствовать более строгим требованиям по сертификации. Но стоят они дороже.

Программный МЭ. Это программное обеспечение, которое нужно установить на сервер. Это может быть железный или облачный сервер — главное, чтобы именно через него шел весь трафик внутрь вашей корпоративной сети.

DNS работает как сетевая телефонная книга. Посещая определенный веб-сайт, пользователь вводит доменное имя сайта и легко получает к нему доступ. Однако только за кулисами происходит тот самый процесс, который и делает этот доступ возможным.

Фильтрация системы доменных имен (DNS) относится к процессу использования DNS для блокировки вредоносных, неподходящих и мошеннических веб-сайтов. Она гарантирует, что сеть пользователя остается защищенной от кибератак; это позволит ему лучше контролировать доступ сотрудников к Интернету, что приведет к повышению производительности всей компании.

Как это работает?

Если человек включил фильтрацию DNS в своей сети, то оценивается как его входящий, так и исходящий веб-трафик. В результате только безопасный трафик может попасть в его сеть или исходить из нее .

О чем именно идет речь?

Когда пользователь входит на домен сайта, включенное решение фильтрации системы доменных имен (DNS) будет фильтровать трафик между IP-адресом и запрашиваемой страницей. Затем тот же процесс фильтрации классифицирует сайты на такие, как новостные, социальные сети, неподходящие сайты, мошеннические сайты, вредоносные сайты, фишинговые кампании.

Таким образом, DNS-фильтр проверяет входящий и исходящий трафик и блокирует подозрительный, основываясь на определенных заданных параметрах. Он разрешает сети получать и отправлять только безопасный трафик. DNS-фильтр также может защитить Wi-Fi человека от эксплойтов, что является прекрасной дополнительной функцией программы.

Как фильтрация системы доменных имен (DNS) может помочь бизнесу в плане безопасности компании?

Фильтрация DNS усиливает безопасность бизнеса и повышает производительность сотрудников, ограничивая их доступ к непродуктивным сайтам.

Защита от кибератак

Любой бизнес подвержен риску кибератак, таких как фишинг, вымогательство, шпионское ПО, ботнеты, DDoS-атаки . Эти мошеннические нападения привели к убыткам миллионов компаний и нанесли ущерб их оффлайн- и онлайн-репутации, снизив количество постоянных клиентов.

Миллионы различных нарушений могут произойти за несколько минут. Не стоит волноваться: многие из них можно предотвратить, используя эффективное решение для фильтрации DNS.

Защита сети Wi-Fi

Фильтрация системы доменных имен (DNS) не ограничивается защитой только одной конкретной машины – она также защищает проводные сети, общедоступные точки доступа Wi-Fi и внутренний Wi-Fi.

Однако многие компании не принимают никаких мер безопасности или не устанавливают специальных фильтров для своих сетей Wi-Fi, что создает благоприятную среду для проведения онлайн-атак и внедрения вредоносных вирусов.

Если пользователь установит антивирусное программное обеспечение, риск уменьшится, но не исчезнет полностью. Антивирусники не спасут человека от атак, подобных вредоносным программам нулевого дня. Более того, подобные программы нужно часто обновлять, потому что их сведения о вирусах устаревают. Следует отметить, что DNS-фильтр в этом плане является более надежным решением.

Защита сотрудников, работающих не в офисе

Многие компании теперь дают возможность сотрудникам работать из дома. Они, в свою очередь, могут использовать небезопасные сети для выполнения своей работы, что приводит к возможным онлайн-угрозам и утечке бизнес-данных. В этом случае для повышения безопасности следует использовать DNS-фильтры.

1. Perimeter 81

Пользователи смогут защитить свой бизнес, включив фильтрацию DNS от Perimeter 81 . Есть возможность ограничить доступ сотрудников к несанкционированным и опасным сайтам. Расширенные функции программы для фильтрации системы доменных имен (DNS) помогут легко управлять веб-фильтром во всей сети.

Видео с гайдом по установке программы.

Perimeter 81 включает в себя черный список вредоносных IP-адресов и доменов и позволяет пользователю внести в белый список веб-сайты, к которым сотрудники должны получить доступ. С помощью фильтрации по категориям администратор сети может блокировать определенные сайты по категориям, таким как социальные сети, игровые и азартные сайты, порнография.

DNS-фильтрация от Perimeter 81 повышает безопасность сети, ограничивая доступ к вредоносным сайтам и скачивание вредоносных программ. Программа использует элементы управления на основе политик безопасности для получения доступа к ресурсам только после проверки запроса.

Используя Perimeter 81, пользователь получает полную видимость сети и ее точную сегментацию. Система обладает высокой масштабируемостью, что позволяет легко перейти в облачную среду при необходимости.

2. Cloudflare Gateway

Можно хранить личные данные и информацию о пользователях в безопасности с помощью Cloudflare Gateway . Система помогает избавиться от обратной передачи пользовательского трафика через централизованный межсетевой экран, что способно замедлить работу сайта. Вместо этого используется передовая технология Cloudflare для получения комплексной защиты без ущерба производительности ресурса.

Такие угрозы, как фишинговые кампании и крипто-майнинг, больше не будут беспокоить пользователя. Он также сможет управлять потоком данных, входящим и исходящим из его сети, с помощью проверки SSL, политики и элементов управления типами файлов.

Можно реализовать DLP и предотвратить потерю данных с помощью элементов управления типа файлов. Это помешает нежелательному скачиванию вредоносных файлов с веб-сайтов. Кроме того, администратор сети также может запретить сотрудникам загружать вредоносные файлы с помощью той же технологии.

Анализ угроз от Cloudflare – очень надежный, он включает в себя более 100 категорий ранее составленных списков, которые пользователь может использовать для блокировки опасных и вредоносных сайтов . Он также способен блокировать веб-сайты на уровне URL или домена с помощью пользовательских или встроенных списков.

Cloudflare Gateway заменяет собой локальное дорогостоящее оборудование, создавая компромисс между безопасностью и производительностью, перенаправляя трафик в центр обработки данных. Им владеет сам Cloudflare .

Возможности ведения журнала позволяют пользователю узнать об несанкционированном использовании SaaS-приложений. Можно также использовать эту политику безопасности для блокировки неподтвержденных администратором приложений. Пользователь способен ограничить доступ к определенным поддоменам , а также – к функциям некоторых SaaS-приложений корпоративного уровня.

Журналы дают пользователю более широкий взгляд на веб-трафик и Интернет в целом ( все устройства и пользователи ). Человек может экспортировать журналы в свою облачную платформу хранения данных или SIEM.

3. DNSFilter

С этой системой не нужно беспокоиться о вредном контенте и угрозах безопасности. Ему доверяют компании из списка Fortune 500, такие как NVIDIA. С DNSFilter она может защитить 13 тысяч своих сотрудников от вредоносных программ и фишинговых угроз.

Искусственный интеллект программы может ловко обнаружить эти угрозы и уничтожить их, обеспечивая пользователю фильтрацию и защиту на уровне предприятия. Этот облачный DNS-фильтр защищает предприятия всех размеров и добавляет дополнительный уровень безопасности к технологическому стеку для предотвращения вторжений.

DNSFilter включает в себя международную систему адресации, что позволяет стабильно собирать данные. Он также помогает K-12 и сетям крупных университетов соблюдать правила CIPA и защитить своих студентов и сотрудников от вредоносных доменов и неподходящих сайтов.

У системы есть более 30 центров обработки данных, доступных в различных частях земного шара, охватывающих 6 континентов и 6 крупных городов по всему миру (со 100% гарантией безотказной работы для обеспечения постоянной безопасности). DNSFilter легко развертывается и даст возможность пользователю начать работу в течение нескольких минут. Он имеет доступную цену для различных типов бизнеса в зависимости от их размеров.

Веб-панель мониторинга DNSFilter обладает удобным дизайном и оперативностью реагирования. Она предлагает пользователю быстрый обзор веб-сайта и его статистики, местоположения и возможных рисков. DNSFilter предоставляет простые для анализа отчеты, которые помогут человеку четко визуализировать модели использования программы наряду с основными целями фирмы.

DNSFilter способен провести интеграцию и на уровне API.

4. SafeDNS

SafeDNS – это еще одна система, которую пользователь может использовать, чтобы включить фильтрацию DNS и повысить безопасность своего бизнеса. Она защищает внутренние сети от вторжений и точки доступа Wi-Fi, что обеспечивает безопасный просмотр онлайн-страниц.

SafeDNS защищает сеть Wi-Fi во время крупных общественных мероприятий, концертов, собраний, поэтому ничто и никто не сможет проникнуть в нее, несмотря на интенсивный трафик. Его база данных категоризации использует искусственный интеллект и машинное обучение для анализа и обработки данных, собранных с помощью облачных служб фильтрации и веб-сканеров.

Таким образом, пользователь получает доступ к полной и точной классификации веб-сайтов. Кроме того, это экономит время, которое он в противном случае потратил бы на повторение всей классификации или чрезмерную блокировку ресурсов. Система работает автоматически и способна быстро обнаруживать ботнеты и вредоносные программы для обеспечения кибербезопасности.

За последние 5 лет SafeDNS успешно заблокировала около 98,5% запросов к контенту для взрослых и вернула ноль ложных срабатываний . Пользователь способен фильтровать веб-контент по категориям: насилие, расизм, порнография, наркотики, алкоголь, азартные игры, оружие.

У системы есть обширная база данных из более чем 100 миллионов сайтов , сегментированных на более чем 60 категорий. SafeDNS способен блокировать вредоносный контент и рекламу всех типов, включая видео, аудио, контекстную рекламу, всплывающие окна, баннеры. Объединенные протоколом BGP Anycast, серверы SafeDNS обеспечивают быстрый доступ к сети по всему миру.

5. Webroot

Пользователь получит полную видимость веб-использования сети и сможет защитить свою DNS-сеть от атак с помощью Webroot . Она обеспечивает соблюдение политик использования Интернета, которые еще больше снижают риски безопасности. Webroot – это облачный сервис , надежный и безопасный. Его развертывание занимает всего несколько минут.

Пользователи могут получить подробные отчеты об угрозах, к которым их бизнес будет восприимчив, если у них нет защиты DNS. Они также способны контролировать использование Интернета с помощью пользовательских или предварительно настроенных политик безопасности по IP-адресу, устройству и группе. 80+ категорий URL-адресов включают в себя основанный на политике безопасности контроль для автоматической блокировки опасных сайтов .

Более 100 ведущих технологических компаний доверяют Webroot защиту своего бизнеса. Их безопасность DNS включает в себя актуальные меры защиты и поддерживает DoH и IPv6. Это помогает компаниям подготовиться к интернет-запросам и протоколам даже следующего поколения.

В результате администратор сети может защитить своих пользователей в общедоступных точках доступа, сохраняя при этом безопасность, конфиденциальность, административный контроль и видимость сети. Стоит также сказать, что Webroot DNS Protection теперь доступна и для облачной платформы Google, что обеспечивает клиентам повышенную производительность, надежность и безопасность сети.

Кроме того, пользователи также получают преимущества от встроенного смягчения и предотвращения DoS-атак от Google. Это поможет им смягчить атаки, прежде чем они смогут проникнуть в ядро агента.

6. DNSCyte

DNSCyte , разработанный CyberCyte, – это облачная платформа безопасности для фильтрации DNS. Она использует машинное обучение и системы разведки киберугроз для блокирования онлайн-угроз в режиме реального времени.

DNSCyte имеет огромную базу данных, состоящую примерно из 99,90% всех сайтов в Интернете, включая более 1,7 миллиарда страниц и 350 миллионов доменов . Платформа использует искусственный интеллект для защиты бизнеса, базирующегося в любой точке земного шара. Она защищает ресурс от вредоносных действий, таких как атаки нулевого дня, программы-вымогатели и т.д.

DNSCyte обрабатывает все DNS-запросы с помощью искусственного интеллекта, а затем перенаправляет вредоносные запросы на IP-адрес глубокой воронки и обеспечивает безопасность системы. Программа защищает от пред- и пост-инфекций, обеспечивает веб-фильтрацию и безопасность всех протоколов и портов.

Развертывание DNSCyte выполняется в течение нескольких минут без изменения инфраструктуры – нужно просто включить DNS Relay или DNS Forwarding.

- DNS Relay – это образ на базе Hyper-V или VMWARE, который предоставляется для поиска источника вредоносного трафика. Это еще и DNS-сервер, установленный в корпоративной сети и способный принимать запросы на уровне локального DNS.

- DNS Forwarding – это сервис, который обрабатывает DNS-запросы и выполняет классификацию и идентификацию трафика, а также перенаправляет вредоносные запросы в воронку, как было описано выше.

DNSCyte интегрируется с помощью Bind DNS, Windows DNS, F5, Infoblox и Citrix Netscaler, чтобы найти вредоносные источники трафика. DNSCyte также облегчает туннелирование DNS, имеет белый список, проводит анализ журнала отладки и ведет отчетность в режиме реального времени.

7. Cisco Umbrella

Пользователь может контролировать свою сеть и выполнять фильтрацию системы доменных имен (DNS) с помощью Cisco Umbrella . Система помогает эффективно управлять доступом в Интернет в своей организации с помощью фильтрации DNS на основе категорий, блокирует или разрешает запросы, а также позволяет использовать SafeSearch .

Программа охватывает более 80 категорий, состоящих из миллионов веб-доменов и страниц. Cisco Umbrella предоставляет пользователю возможность получить полный контроль над своей сетью и позволяет выбирать высокие, низкие или умеренные настройки контента. Человек может создать индивидуальный список сайтов на основе своих потребностей.

Umbrella облегчает массовую загрузку и неограниченное количество записей для удобства администрирования. Таким образом, человек может предоставить доступ и информацию людям, которые действительно нуждаются в этом.

Администратор сети способен применить веб-фильтрацию для YouTube, Google, Bing, чтобы убедиться, что пользователи получают доступ только к продуктивной информации. Однако функция обхода блокировки Umbrella позволяет некоторым людям, таким как менеджеры по маркетингу, руководители команд, получить доступ к определенным категориям фильтрации, включая социальные сети и отдельные домены.

Umbrella учитывает местоположение и имеет гибкое правоприменение. Она помогает назначать политики безопасности пользователям с различными настройками ведения журнала и ограничениями доступа в Интернет в сети.

Веб-консоль Umbrella проста в использовании и предлагает пользователям быструю настройку политик и управление для каждого устройства, пользователя, сети или IP-адреса для обеспечения большего контроля использования Интернета. Кроме того, пользователь также может запустить моделирование с помощью тестера политик, чтобы проверить, как реализуются его политики безопасности.

Статья вытаскивает на ваше обозрение два способа фильтрации трафика в сети. Первый способ использует не совсем обычную фильтрацию входящих пакетов по IP адресам источника, по сути, реализует защиту от спуфинга, второй - фильтрацию пакетов в локальной сети или DMZ используя технологию PVLAN.

Статья вытаскивает на ваше обозрение два способа фильтрации трафика в сети. Первый способ использует не совсем обычную фильтрацию входящих пакетов по IP адресам источника, по сути, реализует защиту от спуфинга, второй - фильтрацию пакетов в локальной сети или DMZ используя технологию PVLAN.

Надеюсь, эта статья будет полезна как администраторам, так и тем, кто занимается безопасностью сетей. К сожалению, обычно это разные люди.

Введение. О фильтрации вообще.

Вы только посмотрите на формат заголовка IP пакета (эта структура взята из исходников WinPCap)сколько полей требуют проверки на правильность уже на входе в сеть. Очевидно, у каждого поля существует множество значений которое определено в cтандарте RFC как имеющие какой-то смысл. И очевидно, что существует множество значений, которые не определены нигде, являются бессмысленными, и мы даже не можем предположить как эти значения будут восприняты хостом-получателем. Если у пакета хоть одно поле неправильное, то и весь он неправильный и он не должен засорять нашу сеть. Однако в настоящее время во многих сетях это не так. С такими пакетами разбирается на каждом хосте своя система защиты от атак (IPS). Я предлагаю не ждать, когда такие пакеты прибудут на хост получателя, а убивать их уже на входе в сети. Причем фильтровать и блокировать трафик мы можем последовательно начиная от канального и заканчивая уровнем приложений (в рамках модели ISO OSI). Это позволит разгрузить сеть и защитить от атак, которые пользуются тем, что мы "закрываем глаза" на неправильные пакеты.

Эта идея не нова. Намек на то, какие пакеты в вашей сети могут быть неправильными, содержится в правилах систем обнаружения атак. Системы обнаружения атак уже давно проверяют все поля пакетов и собирают статистику для анализа найденных неправильных пакетов, которую можно просмотреть и принять меры к наиболее назойливым. Мне больше всего нравится Snort, поскольку в нем все открыто для расширения возможностей. Это позволяет изменять стандартные правила или писать свои, анализировать статистику при помощи ACID и даже можно добавлять правила на блокирование IP адресов при помощи SnortSam в почти любой из известных на данное время FW: Cisco PIX, MS ISA, Checkpoint FW-1, Watchguard Firebox и встроенные в Linux и FreeBSD FW.

Однако, не ограничивая общности можно сказать, что у тех людей, которые пользуются какими бы то ни было системами обнаружения атак, например Сisco NetRanger, RealSecure(Proventia) или Snort, есть мечта: когда же наконец они прекратят генерировать ложные алерты. У меня, по крайней мере, есть такая мечта, поскольку у меня в четырех внешних сетках класса C постоянно происходит что-то новое, хотя типы информационных потоков уже давно устаканились. Я уже не получаю многие алерты типа BAD-TRAFFIC Unassigned/Reserved IP protocol, BAD TRAFFIC Non-Standard IP protocol, BAD-TRAFFIC loopback traffic, BAD-TRAFFIC same SRC/DST, BAD-TRAFFIC tcp port 0 traffic, не потому что я отключил эти правила, а потому что я заблокировал этот "плохой трафик" сразу же на входе. К сожалению, на сегодняшний день приходится игнорировать различные события, зная, что это обычная ложная тревога и заблокировать я это не могу, поскольку любой провайдер не должен блокировать трафик клиенту каким бы он ни был: опасным или просто бесполезным. Но уж "неправильный" трафик я себе блокировать позволяю: неправильные адреса, неправильные флаги, неправильные или опасные порты.

Понятно почему есть системы IDS, которые показывают администратору какой трафик является плохим, но нет программ, которые бы автоматически фильтровали трафик на входе и выходе ваших сетей так, чтобы Snortу было не на что было ругаться. Проблема в ложных алертах. Есть много правил у того же Snort, которые должны не просто детектировать нестандартное поведение, а сразу же его блокировать. Например логично заблокировать трафик который удовлетворяет условию BAD-TRAFFIC ip reserved bit set, то есть те пакеты у которых неправильно выставлен резервный бит. (Кстати, вспомните ли вы сходу какой firewall сможет проверить такое условие и заблокировать такой пакет? ;-) ) С другой стороны есть и алерты о полезности которых можно поспорить. Например, недавно стоящие у меня в сети eMule стали виновниками алертов BACKDOOR typot trojan traffic.

Итак, в идеале, с точки зрения систем обнаружения атак, нам нужно сделать так чтобы не срабатывали те правила, которые однозначно показывают, что фильтрация настроена неправильно. И правильно ее настроить - главная задача администратора.

Фильтр грубой очистки. Защита от спуфинга IP адресов.

Поскольку я пишу не книгу, а статью, то я сегодня докопаюсь лишь до одного поля IP пакета: source address. Известно, что там находится IP адрес источника пакета. И, насколько мне известно, в технологии Cisco SAFE советуют фильтровать это поле согласно RFC 2827 и 1918 для защиты от IP спуфинга. Давайте разберемся какие точно адреса мы должны блокировать. (Поле адреса получателя (destination address) должно быть в пределах выделенного вам адресного пула, поэтому тут рассуждать не о чем.)

Итак мы знаем, что начиная с 1 января 1983 года было введено понятие IP адреса 4 версии, который представляет из себя 32 битное число, которое мы обычно записываем в виде 4-х десятичных чисел, разделенных точкой. Существует организация Internet Assigned Numbers Authority (IANA), которая распределяет адреса во всем Интернет. Существуют четыре Regional Internet Registries (RIR) распределенных по миру: APNIC (Asia Pacific Network Information Centre) , ARIN (American Registry for Internet Numbers) , LACNIC (Latin American and Caribbean IP address Regional Registry), RIPE NCC, которые распределяют адреса между Internet Service Providers (ISP). И наконец существует табличка на сайте IANA, в которой записано какой блок адресов кому отдан.

Если попытаться классифицировать адреса, то кроме (изучаемых уже сейчас в школе) классов А,B,C,D,E мы обнаруживаем что существуют специальные адреса, определяемые не только RFC 1918, но и RFC 3330, и которые не должны быть использованы в Интернет.

1. Приватные адреса - зарезервированы под использование в локальных сетях согласно RFC 1918.

- 10.0.0.0 - 10.255.255.255

- 172.16.0.0 - 172.31.255.255

- 192.168.0.0 - 192.168.255.255

4. Тестовый диапазон - должен использоваться в документациях и примерах кода.

- 0.0.0.0 - 2.255.255.255

- 5.0.0.0 - 5.255.255.255

- 7.0.0.0 - 7.255.255.255

- 23.0.0.0 - 23.255.255.255

- 27.0.0.0 - 27.255.255.255

- 31.0.0.0 - 31.255.255.255

- 36.0.0.0 - 37.255.255.255

- 39.0.0.0 - 39.255.255.255

- 41.0.0.0 - 42.255.255.255

- 49.0.0.0 - 50.255.255.255

- 73.0.0.0 - 79.255.255.255

- 89.0.0.0 - 126.255.255.255

- 173.0.0.0 - 187.255.255.255

- 189.0.0.0 - 190.255.255.255

- 197.0.0.0 - 197.255.255.255

- 223.0.0.0 - 223.255.255.255

- 240.0.0.0 - 255.255.255.255

Последний список впечатляет. И мы еще жалуемся, что нам не хватает адресов. И это я еще объединил несколько блоков адресов, если они находились рядом в списке.

7. Есть еще один класс адресов, который не может быть в поле sources. Это ваши собственные адреса. Те адреса Интернет, которые выделены вам и только вам провайдером. Очевидно, что никто кроме вас не имеет права пользоваться ими и вы должны блокировать любые попытки прислать пакет с адресом источника из вашего пула адресов. Тем более, что подстановка вашего адреса в поле sources может использоваться для реализации различных атак. Например, в атаке Land, посылается SYN-пакет с адресом отправителя, совпадающим с адресом получателя.

Итак, оказалось что существует достаточно большое множество адресов, которых не может быть в поле sources наших IP пакетов. Как правило, если в sources прописан один из перечисленных выше адресов, то это либо неправильно работающая у вышестоящего провайдера маршрутизация (выпускающая наружу неправильные адреса), либо возможная DOS атака. Именно поэтому я предлагаю заблокировать все перечисленные выше адреса на входе вашего маршрутизатора.

Суммируя вышесказанное, мы получаем достаточно приличный список адресов отправителя, который мы должны блокировать. Например, если вы используете маршрутизатор Cisco то access-list будет выглядеть следующим образом:

Привет всем! Можно много и отвлеченно рассуждать о преимуществах развития всемирной паутины. Но вот о вопросах безопасности большинство пользователей почему-то не задумываются.

Да, развитие операционных систем предполагает установку разработчиками и более совершенных методов защиты. Но, как правило, они не задействованы на самом деле, учитывая тот факт, что большинство пользователей предпочитает «работу из коробки» – то есть на свежеустановленной системе без каких-либо дополнительных настроек.

А уж вопросами безопасности, как показали последние опросы пользователей, озадачивается и совсем малое количество.

В пределах одной статьи достаточно тяжело обозначить и рассмотреть все методы защиты. Но вот на теме хотя бы минимальной фильтрации трафика, а также как поставить защиту на вай фай роутер, стоит и необходимо остановиться подробнее.

Что такое система фильтрации сетевого трафика и зачем она необходима?

Фильтрация трафика предполагает (и реализует) организацию от различного вида web-угроз — начиная от простого «прощупывания» системы до атак, организуемых с целью похищения информации.

Казалось бы — что можно похитить с домашней станции? Да те же данные банковских карт оплаты, ведь все большее количество пользователей совершает покупки в сети, не задумываясь о том, что данные, введенные во время совершения транзакции остаются в системе. А опытному взломщику, проникнув в систему не составит большого труда «слить» их и использовать по своему усмотрению. А еще есть конфиденциальная переписка, фотографии и т. д.

Наличие системы фильтрации трафика обеспечит:

- защиту от ddos-атак, спуфинга, «нулевого дня», скрытой установки шпионских программ и т.п

- обнаружение и защиту от слежения за активностью пользователя

- защиту от посещения зараженных сайтов

- блокирование посещения нежелательных сайтов или ссылок на них

- защиту от проникновения извне

Если сравнить страницы сайтов, разработанные, скажем, даже 3-5 лет назад и сейчас, то мы увидим, что количество кода увеличилось и, причем, весьма значительно. Да, расширение и утяжеление страниц необходимо, особенно в свете того, что страницы стали динамическими, ориентированными на работу с различными, в том числе и мобильными устройствами, а также предоставляют большое количество онлайн-сервисов.

Именно наличие массивного кода позволяет злоумышленнику незаметно разместить всего несколько строк (в простых случаях) для атаки, причем работа этого кода может остаться незаметной.

Итак, как видно из всего вышесказанного — фильтрация трафика необходима. Пропуская безопасное содержимое, фильтр отсекает все (или почти все) внешние угрозы.

Организация фильтрации трафика

Есть несколько способов организовать фильтрацию интернет трафика на домашней станции.

Первый и самый простой — используя софт, предоставляемый самой операционной системой.

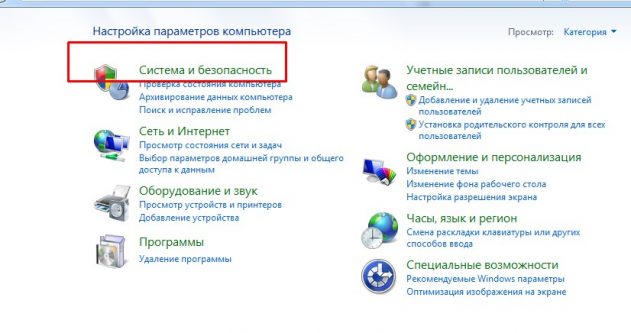

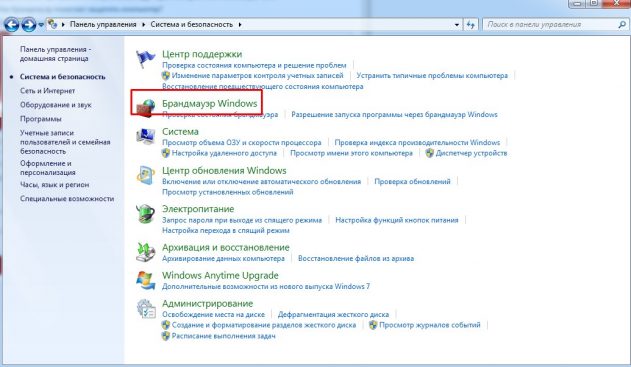

Пользователям Windows

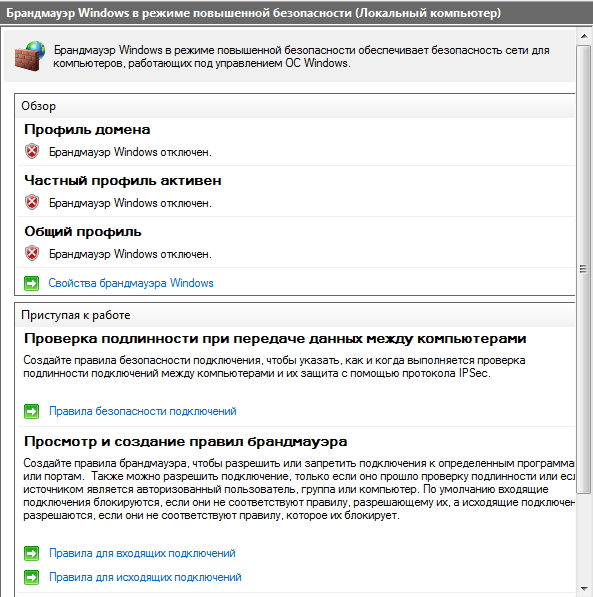

На этапе установки этой операционной системы пользователю предлагается включить защиту, которую большинство установщиков игнорируют. Именно встроенный брандмауэр Windows позволяет обеспечить почти полную защиту трафика от внешних угроз.

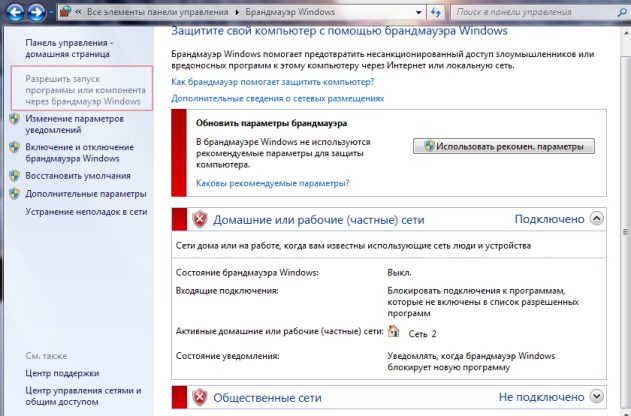

Для включения и настройки фильтрации ip трафика необходимо перейти в само приложение в панели управления и выбрать пункт «Включение и отключение брандмауэра Windows».

О том, как создавать правила при помощи командной строки — тема отдельного разговора. Здесь же рассмотрим минимально необходимую настройку, позволяющую обеспечить минимальный, но действенный уровень безопасности.

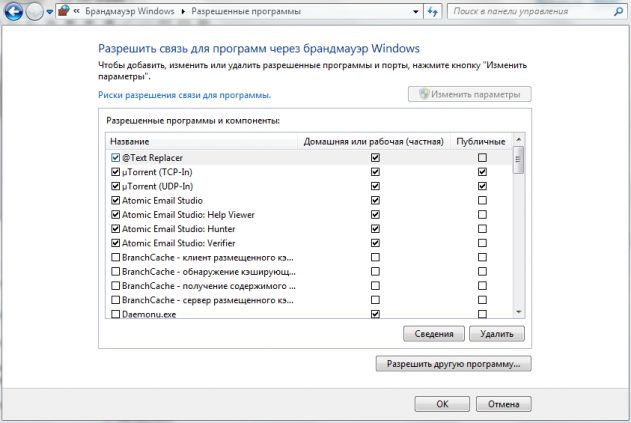

Пользователю сразу же предлагается активировать рекомендуемые параметры, а также осуществить более тонкую настройку, например разрешить определенную сетевую активность для списка приложений. Для этого необходимо перейти на вкладку управления программами и отметить те, которым разрешаем обмениваться трафиком в сети.

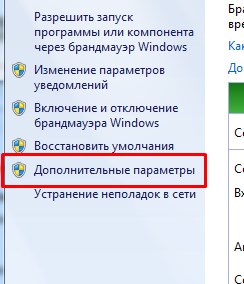

Если перейти на вкладку дополнительных настроек, то можно дополнительно настроить правила подключения, создать свои правила и включить проверку подлинности.

В большинстве случаев такой настройки достаточно.

Пользователям Nix* и BSD* систем

Сказанное ниже будет полезно не только пользователем открытых ОС, но и тем, кто хочет более подробно разобраться в том как, собственно, происходит организация фильтрации сетевого трафика.

Все открытые ОС имеют в своем составе netfilter, правила фильтрации сетевого трафика которого выполняется либо в командной строке, либо правкой конфигурационных файлов.

Что же можно реализовать при помощи этого приложения?

-

, а также протоколы передачи данных

- заблокировать или разблокировать определенные хосты, MAC и IP адреса

- настроить NAT (раздачу интернета в локальной сети)

- защититься от DdoS атак, брутфорса и спуфинга

- ограничить сетевую активность приложениям, пользователям и т.д

Как видно, возможностей у пользователя Nix* систем больше и связано это именно с открытостью самого netfilter, а также полного контроля над конфигурационным файлом.

Основной утилитой, которая используется для управления фильтром является iptables и именно на ее примере и рассмотрим настройку.

По умолчанию, правила фильтрации при первом запуске отсутствуют. Примеры с самыми простыми настройками (примерно соответствующими политике безопасности Windows) имеются в дополнительных файлах с расширением, как правило, .example, simple и т. д.

Самый простой пример фильтрации трафика:

Разрешает входящий трафик для уже установленного соединения, но при этом может параллельно пройти и «левый» трафик. Для того, чтобы его отсечь необходимо добавить:

Таким образом создано первое и второе правила фильтрации трафика. Полное описание можно посмотреть в инструкции по настройке iptables или подобного софта.

Настройка фильтрации в роутере

Практически все роутеры имеют подобную, рассмотренной выше, настройку файервола. Плюсом является возможность прописать правила не в конфигурационных файлах, а используя web-интерфейс.

Для того, чтобы поставить защиту на роутер, необходимо найти вкладку «Файервол» и активировать его включение. После чего можно заняться более тонкой настройкой, например, открыв или закрыв определенные порты.

Так для серфинга необходимо оставить открытым 80 порт, для SSL соединения — 443.

Ниже представлен список наиболее востребованных в повседневной работе портов:

80-83, 443 — браузеры

25, 110, 143 — почта

Стоит отметить, что многие программы используют нестандартные порты, поэтому их открытие необходимо контролировать вручную.

И в заключение список портов, которые можно закрыть:

135-139 — net bios

113, 5000, 5554, 9996, 18350 — наиболее часто атакуемые.

2 Комментариев: Фильтрации сетевого трафика. Как защититься от взлома.У меня стоит антивирус Eset и мне рекомендовали вообще отключить фильтрацию Windows для лучшей работы антивируса. Получается, что это ставит компьютер под угрозу, а не помогает улучшить работу антивируса?

Читайте также: