Что такое поиск уязвимостей касперский

Обновлено: 07.07.2024

В продуктах «Лаборатории Касперского» найдена уязвимость, присутствующая там с 2015 г. Антивирусы компании осуществляют инъекцию кода Javascript в браузер для проверки безопасности посещаемых сайтов. Но этот же код присваивает устройству уникальный идентификатор, с помощью которого его можно отследить в интернете.

Уязвимость в «Касперском»

В целях обнаружения вредоносной активности на посещаемых сайтах, ПО «Лаборатории» осуществляет инъекцию кода Javascript в интернет-браузер. Код дает возможность понять, является ли тот или иной сайт безопасным.

Когда пользователь повторно посещает один и тот же сайт, или заходит на другой сайт того же оператора, эти ресурсы видят, что это одно и то же устройство. Режим «Инкогнито» не помогает, пишет Эйкенберг, и от того, какой именно браузер используется, тоже ничего не зависит.

Оценка угрозы

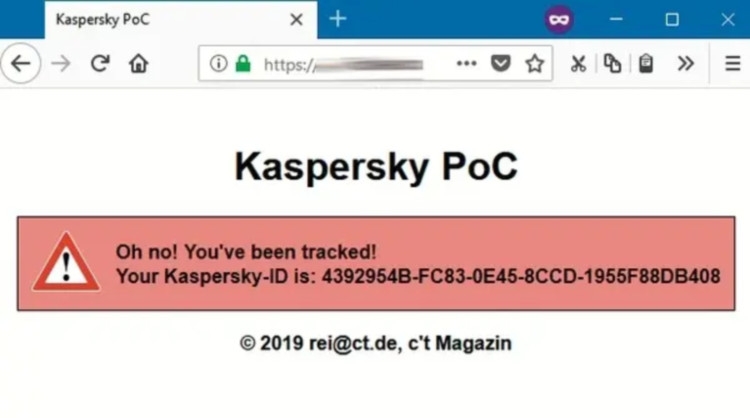

ПО «Лаборатории» использует инъекцию кода Javascript с осени 2015 г. Она применяется в ряде продуктов, включая Kaspersky Lab Internet Security и Kaspersky Lab Free Anti-Virus. Эйкенберг попробовал создать сайт, чтобы посмотреть, сможет ли он извлекать и считывать уникальные идентификаторы. Исследователь довольно быстро добился успеха и задался вопросом, раз ему понадобилось на это так мало времени, не мог ли кто-нибудь еще использовать этот метод за последние четыре года.

Однако «Лаборатория» полагает, что уязвимость не представляет собой значительный угрозы. Согласно заявлению компании, она исследовала проблему и пришла к выводу, что такой сценарий нарушения приватности теоретически возможен, но вряд ли использовался на практике в связи со сложностью реализации и невысокой полезностью для преступников.

Способы защиты

Получив информацию от Эйкенберга, «Лаборатория» выпустила соответствующий патч в июне 2019 г. Однако защититься от угрозы пользователь легко может и вручную — для этого достаточно зайти в «Настройки», пройти в «Дополнительные», затем в «Сеть», потом в «Обработку трафика» и снять там галочку с пункта «Вводить скрипт в веб-трафик для взаимодействия с веб-страницами».

Тем не менее, компания изменила процесс проверки сайтов, удалив уникальный идентификатор. Теперь всем устройствам, на которых работает ПО «Лаборатории», присваивается одинаковый идентификатор. Эйкенберг считает и этот способ недостаточно безопасным, потому что идентификатор выдает злоумышленнику, антивирус какого именно производителя используется на устройстве. Это может быть ценной информацией для хакера.

C помощью эксперта «Лаборатории Касперского» разбираемся, какой набор инструментов должен иметь в своем арсенале современный специалист по ИБ. От каких угроз и с помощью каких технологий надо защищаться. Говорим о тенденциях в сфере ИБ, о механизмах работы некоторых продуктов «Лаборатории Касперского» и немного заглядываем в будущее.

Сегодня массовые атаки и различные «выбросы» в сеть уже воспринимаются как нечто обыденное, а купить вредонос в DarkNet или заказать DDOS можно недорого и без особых проблем. Как итог — появляются примеры, как школьники, заплатив небольшие деньги, «дидосят» электронный дневник.

С другой стороны, киберпреступники стали более избирательными и всесторонне исследуют цель, прежде чем целенаправленно атаковать ее.

У «Лаборатории Касперского» есть статистика: с 1986 по 2016 годы было разработано около 1 млн зловредов. За последние два года ситуация изменилась: еженедельно в базах фиксируется 2 млн новых зловредов массового поражения, которые выбрасываются в сеть.

Какие же инструменты приходят на помощь специалистам по безопасности, когда вариант «лучшая защита — это нападение» не уместен?

Капитанская вещь, но: для защиты рабочей станции как минимум необходимо использовать всем давно знакомый антивирус. Впрочем, благодаря политике Microsoft, он сейчас есть на каждой машине с Windows. В пик роста кибератак и удивительной находчивости хакеров многие считают, что антивирус работает лишь как плацебо: поставил его на машину и спи себе спокойно.

Ну а если какая-то зловреда таки просочится через такую «лжезащиту», восстановим машину из бэкапа у хороших админов он же всегда есть , поругаем создателя антивируса, еще пару дней плохого настроения от воспоминаний, и все проблемы уйдут. Правда, бывают случаи, когда зараженная машина наносит заметный ущерб коммерческой деятельности.

На сегодняшний момент классический антивирус, который сигнатурно проверяет файлы, действительно не эффективен. Злоумышленники стали активнее и умнее. Поэтому для защиты рабочих станций нужно использовать продукт, совмещающий в себе как классический антивирус, так и разнообразные варианты поиска вредоноса, например, по поведению.

Не стоит забывать о таких важных вещах, как мониторинг уязвимости в программах на всех машинах предприятия, антивирусные проверки файлов в оперативной памяти и на флешках, проверку почтового и веб-трафика.

Кроме того, очень полезна централизованная консоль управления, где можно мониторить все машины компании, видеть угрозы, вести статистику и выполнять задачи удаленного администрирования. Она просто необходима для распределенных организаций. У многих компаний есть соответствующие решения. В той же «Лаборатории Касперского» оно называется Kaspersky Endpoint Security для бизнеса.

Многие организации переводят свои мощности на виртуальные машины. В данном случае виртуальную среду тоже необходимо как-то защищать. Можно, конечно, поставить защиту на каждую такую машину, но так как обычно виртуалкам выделяется мало ресурсов, то хорошо бы строить защиту виртуальный среды с отдельной виртуальной машины. Выделенная машина обрабатывает все данные, а на рабочие виртуалки устанавливаться только агент, который не дает большой нагрузки.

Можно также использовать агентское решение, доступное только для VMware. В этом случае агент не устанавливается на виртуальную машину, а осуществляет защиту и проверяет машины на наличие угроз через гипервизор. Именно такая схема реализована в том же Kaspersky Security для виртуальных и облачных сред.

Все большую популярность набирают гибридные инфраструктуры: когда часть серверов в облаке и часть на земле. Для построения такой инфраструктуры можно использовать Microsoft Azure. Что касается защиты, то у «Лаборатории Касперского» есть подходящее решение — Kaspersky Cloud Security.

Я тучка, тучка, тучка, я вовсе не 0LzQtdC00LLQtdC00Yw=

Шифрование — важная часть информационной безопасности. Сотрудники компании для мобильности часто используют ноутбуки, которые можно потерять и легко украсть. Поэтому для защиты конфиденциальных данных необходимо шифровать не только конечные устройства, но и дисковое пространство, а также почтовый и веб-трафик, каналы связи. Для шифрования трафика можно использовать продукты от Cisco, OpenVPN, VipNet, Континента. У «Лаборатории Касперского» на этот случай есть Kaspersky Secure Mail Gateway, который помимо защитных функций (антивирус/антиспам/антифишинг), позволяет шифровать почтовый трафик и принимать только шифрованный трафик с валидным сертификатом.

Если злоумышленник пробрался во внутрь сети и на 443-й повесил ssh, а потом пошел на другую машину и с нее хочет подключится и выполнить вредоносные действия, то у него ничего не выйдет. В случае использования классического firewall — по 443 порту можно делать все, что хотите. В качестве open source варианта для создания firewall можно рассмотреть pfSense, который, кроме основных функций, предоставляет возможности по маршрутизации и балансировке трафика.

DDOS — штука неприятная. К тому же если конкуренты решили вывести ваш сайт из строя в самое неподходящее время, то атака может вылиться в большие потери.

Есть второй вариант работы, когда «Лаборатория Касперского», через средства мониторинга, контролирует назревающую DDoS-атаку и сообщает о ней заказчику, а заказчик принимает решение прогонять свой трафик в данный момент через центры очистки или нет.

В принципе, все названные выше решения позволяют защититься от 99% вредоносов, но всегда остается 1%, не значащийся в сигнатурных базах и созданный для одной конкретной атаки, которая может нанести большой ущерб. В той же «Лаборатории Касперского» разработали Kaspersky Anti Target Attack Platform. Это решение принимает на себя SPAN-трафик, который подается сетевому оборудованию, почтовый трафик, трафик с рабочих мест. Внутри платформы установлен антивирусный движок, который проверяет весь этот трафик и выдает антивирусные детекты. SPAN-трафик, в свою очередь, компонентом IDS проверяется на наличие аномалий в сетевом трафике.

Еще один компонент платформы — песочница — изолированная среда, в которой запускаются файлы и анализируется их поведение.

Если в песочницу попадает вирус, то он обычно скачивает свои дополнительные модули с командного центра, а платформа, проанализировав его поведение и сетевые взаимодействия, признает его вредоносным.

Вчера Рональд Айкенберг (Ronald Eikenberg) из издания c't magazine опубликовал своё исследование, в котором говорится о том, что многие годы антивирус Касперского фактически помогал всем заинтересованным лицам отслеживать перемещения своих пользователей в сети. На данный момент проблема уже устранена, хотя и не без некоторых нюансов, но сам факт, что один из мировых лидеров в области информационной безопасности допустил подобный инцидент, вызывает определённое удивление.

Найденная немецким специалистом по безопасности уязвимость в работе веб-фильтра антивируса Kaspersky могла в течении многих лет использоваться для отслеживания перемещения его пользователей в Сети

Специалисты c't magazine регулярно проводят тестирования продуктов безопасности различных компаний. В марте Рональд для этих целей установил на свой рабочий компьютер Kaspersky Internet Security. В ходе знакомства с продуктом у журналиста не возникло никаких нареканий, хотя он и сравнил иронично его работу с Windows Defender, но в какой-то момент Рональд обнаружил странный артефакт. Он посмотрел html-код произвольного веб-сайта и обнаружил там следующую строку коду:

Очевидно, что это внешний скрипт на языке JavaScript с именем main.js, загружающийся с сервера Лаборатории Касперского. Сама практика загрузки внешних скриптов не редкость, сейчас те или иные внешние ресурсы загружают большинство существующих веб-сайтов. Однако когда журналист проверил код на других страницах, он обнаружил, что данная строчка кода дублировалась на каждой посещаемом им веб-сайте, вплоть до его онлайн-банка. После чего Рональд сделал логичный вывод, что это связано с недавно установленным антивирусом.

В рамках эксперимента он проверил, повторяется ли эта ситуация в Firefox, Edge и Opera, и убедился, что данный скрипт загружается на любой веб-странице в любом браузере. Учитывая отсутствие подозрительных расширений для браузера, которые могли бы быть ответственными за данное явление, Рональд сделал простой вывод, что антивирус Касперского манипулирует его интернет-трафиком, добавляя данный код на все посещаемые им страницы без его явного разрешения, что напоминает поведение банковских троянов — вредоносных программ, созданных для перехвата данных с веб-сайтов, принадлежащих банкам, например, для скрытого изменения получателя денежного перевода.

После непродолжительного анализа журналист выяснил, что скрипт main.js ответственен за отображение зеленых значков рядом с результатами поиска в Google, если Kaspersky считает, что соответствующая ссылка ведет на безопасный сайт. На этом всё могло бы и завершиться, если бы ни одна маленькая деталь: адрес, с которого был загружен скрипт, содержал подозрительную подстроку:

Выделенная часть явно напоминает универсальный уникальный идентификатор (UUID). Эти идентификаторы используются для однозначной идентификации пользователей. Но кого или что можно идентифицировать, используя ID от Kaspersky?

Рональд расширил свой эксперимент и установил программное обеспечение Kaspersky на другие рабочие компьютеры издания, после чего Kaspersky также внедрил свой JavaScript в веб-страницы и на этих системах. Затем журналист обнаружил, что UUID был разным и уникальным для каждого компьютера. Он оставался постоянным и не менялся даже спустя несколько дней. Таким образом, было ясно, что у каждого компьютера был свой постоянный идентификатор.

Kaspersky оставлял UUID прямо в адресе скрипта в исходном коде HTML каждого сайта. Другие скрипты, работающие в контексте домена веб-сайта, могли в любое время получить доступ к нему. Другими словами, любой сайт может прочитать идентификатор пользователя Kaspersky и использовать его для отслеживания перемещений попавшегося пользователя в сети. Если тот же универсальный уникальный идентификатор возвращается или появляется на другом веб-сайте, третьи лица могут не сомневаться, что используется тот же компьютер и вероятно это тот же самый человек. Если это предположение верно, Kaspersky создал опасный механизм отслеживания, который оставляет в стороне cookie, значительно упрощая задачу маркетинговым сетям и злоумышленникам. И, что примечательно, данный механизм может преодолеть даже режим инкогнито любого из популярных браузеров.

Рональд создал простой тестовый сайт, который демонстрировал механизм отслеживания пользователей по Kaspersky ID, независимо от их браузера и его настроек

Продолжая своё исследование, Рональд создал простой веб-сайт, который автоматически считывал и сохранял идентификатор Kaspersky у всех посетителей. После того как он собрал идентификаторы нескольких тестовых компьютеров, Рональд также сохранил имена коллег, которым принадлежали эти компьютеры, в коде демонстрационной страницы. С этого момента она приветствовала их лично по именам всякий раз, когда они открывали сайт, независимо от того, какой браузер они использовали или как часто они удаляли куки. И режим инкогнито, как и ожидалось, ничем не смог помочь в этом случае. В этот момент Рональду стало ясно, что это серьёзная проблема безопасности.

В рамках политики журнала c't вначале журналист не стал публиковать свою находку, а вместо этого связался с Лабораторией Касперского. Исследовательский отдел компании ответил достаточно быстро, заверив, что они изучат данный вопрос. Примерно через две недели штаб-квартира компании в Москве ответила Рональду, что проблема, которую он обнаружил, была определена как реальная угроза. Это коснулось всех потребительских версий программного обеспечения Kaspersky для Windows, от бесплатной версии до изданий Kaspersky Internet Security и Total Security, а также Small Office Security.

Как Рональду удалось выяснить, подобная уязвимость впервые появилась в Kaspersky 2016, выпущенном осенью 2015 года, таким образом заинтересованные люди могли использовать её для отслеживания пользователей Антивируса Касперского на протяжении почти 4 лет.

По словам представителей Лаборатории Касперского, «такая атака слишком сложна для реализации и не выгодна для киберпреступников, а поэтому вряд ли будет использована». Рональд с этим не согласен: если ему удалось за короткий промежуток времени создать веб-сайт, который считывает и сохраняет идентификаторы, почему другие не смогли бы сделать это в какой-то момент времени за последние четыре года? Ведь многие компании специализируются на слежке за посетителями сайтов и зарабатывают на этом большие деньги.

В июне Kaspersky распространила «Патч F», исправляющий данную уязвимость, а в прошлом месяце ЛК опубликовала рекомендации по безопасности, где описана сама проблема и её решение. По просьбе Рональда специалисты Лаборатории Касперского также присвоили уязвимости номер «CVE», который является глобально действительным идентификационным номером для уязвимостей систем безопасности. Таким образом, данная уязвимость получила собственное название: CVE-2019-8286.

После того как Лаборатория Касперского распространил патч, Рональд повторил свои эксперименты. Он обнаружил, что антивирус продолжает встраивать свой код в каждую веб-страницу с идентификатором номером в адресе скрипта, но теперь этот номер идентичен для всех пользователей определенной редакции Kaspersky. Сайты больше не смогут распознавать отдельных пользователей. Однако это означает, что всё ещё можно узнать, установил ли посетитель программное обеспечение Kaspersky в своей системе и сколько ему лет.

Вы можете отключить внедрение скрипта в веб-страницы в настройках антивируса, но это повлечёт невозможность работы некоторых из функций безопасности

Чтобы не допустить подобные сценарии, если вы используете продукты Лаборатории Касперского, вы можете отключить соответствующую функцию в настройках антивируса: щёлкните значок шестерёнки, чтобы открыть настройки, в левом нижнем углу главного окна, затем нажмите «Параметры сети» Наконец, снимите флажок «Внедрять в трафик скрипт взаимодействия с веб-страницам» в разделе «Обработка трафика». Но обратите внимание, что это повлияет на работоспособность некоторых из защитных модулей продукта.

Реверс малвари

Еще в декабре прошлого года независимый исследователь Владимир Палант обнаружил ряд проблем в продуктах «Лаборатории Касперского».

Палант изучал Kaspersky Internet Security 2019, когда его внимание привлекла функция веб-защиты, которая используется для предупреждения о малвари в результатах поиска, блокирует рекламу и трекеры, и так далее. Специалист объясняет, что эта функциональность работает в браузере и должна при этом взаимодействовать с основным приложением, а канал связи между ними, как оказалось, имел ряд проблем.

В теории такое «общение» было защищено специальной подписью, которую сайт не знает, но Палант обнаружил, что ресурс может сравнительно легко узнать ее, и тогда получит возможность злоупотреблять функциональностью защитных продуктов: например, отключить блокировку рекламы или отслеживания.

Специалисты «Лаборатории Касперского», уже поблагодарившие исследователя за труды, объясняют, что обычно для вышеперечисленных нужд используется расширение браузера. Однако если его нет, защитное приложение будет внедрять специальные скрипты в посещаемые страницы, чтобы с их помощью отслеживать угрозы. В таких случаях между скриптом и телом защитного решения устанавливается уже упомянутый канал связи.

Разработчики отмечают, что внедрение таких скриптов — типичная практика в антивирусной индустрии, хотя далеко не все прибегают к этому методу. В основном скрипты служат для повышения комфорта пользователя (например, помогают блокировать рекламные баннеры). Но еще, например, защищают от атак с использованием динамических веб-страниц, которые иначе невозможно обнаружить (если расширение Kaspersky Protection выключено или отсутствует). Также на скриптах основана работа таких компонентов, как защита от фишинга и родительский контроль.

Возвращаясь к обнаруженным Палантом уязвимостям, отметим, что первые патчи для этих проблем специалисты «Лаборатории Касперского» выпустили еще летом 2019 года, однако это лишь привело к тому, что некоторые функции стали недоступны для сайтов. А если точнее, те функции, которые Палант использовал для демонстрации уязвимостей: полное отключение блокировки рекламы и защита от слежки.

Кроме того, появились проблемы, которых раньше не был: сайты получили возможность собирать различную информацию о системе, включая уникальный ID пользователя, который можно использовать для «опознавания» пользователя даже в разных браузерах.

![]()

И, самое скверное, исправление добавило новый баг, который позволял сайтам вызывать сбой в работе антивируса. То есть сайты получили возможность отключать антивирус и оставлять систему незащищенной.

Вторая попытка избавиться от проблем имела место уже в ноябре 2019 года и увенчалась бОльшим успехом. Так, теперь данные о системе пользователя больше не утекают на сторону, а сайты уже не могут спровоцировать сбой в работе антивируса (это под силу только локальным приложениям и расширениям браузера). Однако Палант отмечает, что вскоре должен появиться еще один патч, и пишет, что разработчиков нельзя винить в том, что они ничего не делают. По его словам, «защита скриптов в среде, которую они не могут контролировать, — это безнадежное дело».

В свою очередь, разработчики выпустили официальное заявление, в котором сообщают, что «устранили все обнаруженные уязвимости и значительно сократили поверхность атаки». В компании уверяют, что все продукты теперь безопасны, вне зависимости от того, использует человек расширение браузера Kaspersky Protection или нет.

Замечу, что летом 2019 года похожую проблему в продуктах «Лаборатории Касперского» уже обнаруживал редактор немецкого журнала c't Рональд Эйкенберг (Ronald Eikenberg). Тогда он заметил, что защитные продукты «Лаборатории Касперского» сообщают сайтам и другим сервисам уникальный ID каждого пользователя, по которому жертву можно было успешно отслеживать.

Читайте также: