Dns search что это

Обновлено: 06.07.2024

Теперь поговорим о новых возможностях. Имеется довольно много отличий, которые вы увидите в DNS 2003. Вот их список .

- Круговая система обновлений (Round robin). В DNS обычно используется круговая система, когда у сервера запрашиваются ресурсные записи одинакового типа для одного и того же доменного имени. Если это вызывает проблемы, то вы можете отключить использование круговой системы для определенных типов записей. Для этого нужно внести следующие изменения в реестр.

- HKLM\System\CurrentControlSet\Services\DNS\Parameters\

- DoNotRoundRobinTypes

- Тип: REG_DWORD

- Допустимый диапазон значений: любой тип RR (SRV, A, NS)

И, наконец, если вы решили использовать разделы AD , то все объекты DNS удаляются из Глобального каталога ( Global Catalog ). DNSCMD не устанавливается по умолчанию; это должны сделать вы:

- Перейдите на свой дистрибутивный CD.

- Войдите в папку support\tools.

- Щелкните на suptools.msi. Произойдет запуск программы установки, после чего будут установлены средства поддержки (Support tools).

- Автоматическое конфигурирование DNS в DCPromo. Это позволяет автоматически задавать настройки ваших клиентов DNS, если выполняются следующие условия.

- Имеется какое-либо одно сетевое соединение.

- Предпочтительные и альтернативные настройки DNS совпадают.

- Настройки DNS имеются только по одному соединению.

- Автоматическое конфигурирование DNS в DCPromo. Это позволяет автоматически задавать настройки ваших клиентов DNS, если выполняются следующие условия.

В результате будут запрошены текущие серверы DNS , указанные в сетевых настройках, обновлены корневые подсказки, сконфигурированы серверы перенаправления запросов (forwarders) с помощью предпочтительных и альтернативных серверов DNS , заданы настройки DNS с адресом "обратной связи" 127.0.0.1 и затем сконфигурированы все предыдущие предпочтительные и альтернативные серверы DNS . Если все это проходит успешно, то в Event Viewer (Просмотр событий) записывается соответствующий журнал.

- Фиктивные (Stub) зоны. Мы рассматривали stub-зоны выше; по сути это делегированные дочерние зоны, содержащие SOA-записи, NS-записи и A-записи хостов. Они "склеивают" пространства имен. Сервер DNS может запрашивать сервер имен (NS) непосредственно вместо рекурсии. Изменения вносятся в зоны, когда происходит обновление или загрузка главной зоны. Локальный список главных зон определяет физически локальные серверы, из которых нужно выполнять пересылку.

- Серверы перенаправления запросов по условиям. Когда сервер DNS получает запрос от клиента, этот сервер выполняет локальный поиск, то есть просматривает информацию своей зоны или информацию, содержащуюся в его кэше. Если он не получает ответа, то перенаправляет данный запрос (если это задано) серверам DNS, для которых он был сконфигурирован. Перенаправление по условиям является более детальным в том смысле, что вместо простого перенаправления запроса любому серверу перенаправление выполняется в соответствии с конкретными доменными именами, заданными в этих запросах. Во вкладке Conditional Forwarders (Серверы перенаправления по условиям), для вызова которой нужно щелкнуть правой кнопкой на сервере в оснастке DNS management, показано, что соответствующие условия можно задавать по конкретному доменному имени или по IP-адресу сервера перенаправления данного домена

- Group policy (Групповая политика). Это средство конфигурирования клиентов. В среде со многими клиентами DNS не существует средства, с помощью которого можно было конфигурировать всех клиентов сразу, и это конфигурирование исторически выполнялось по отдельности для каждой системы. Такие вещи, как задание доменных суффиксов и может или не может клиент динамически обновлять свои записи, указывались вручную. Средство Group Policy позволяет конфигурировать группу клиентов идентичным образом посредством определенной групповой политики. В конкретные настройки включаются разрешение/отключение динамических обновлений, вывод списка серверов DNS для использования клиентом, предоставление списков суффиксов DNS и передача суффикса первичной DNS в процессе разрешения имен. Если вы разрешаете определенную проблему и при этом используете какую-либо групповую политику, то вам следует помнить, что групповая политика замещает любые другие настройки, например, локальные настройки и/или настройки DHCP. Если вам нужно, то вы можете обойти это правило через реестр, хотя это относится только к динамической регистрации:

- Имя. DoNotUseGroupPolicyForDisableDynamicUpdate

- Раздел (Key). HKLM\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters

- Тип данных. REG_DWORD

- Допустимый диапазон. 0x0 (использовать групповую политику) и 0x1 (использовать локальные настройки)

- По умолчанию (Default). 0x0

Записи реестра клиентской стороны

Ниже приводится более подробный список записей реестра клиентской стороны

Динамическое обновление (Dynamic Update)

Эта настройка политики определяет, включено ли динамическое обновление. Компьютеры, сконфигурированные для динамического обновления, автоматически регистрируют и обновляют свои ресурсные записи DNS с помощью сервера DNS

Раздел: HKLM\Software\Polices\Microsoft\Windows NT\DNSClient

Допустимый диапазон: 0x0 (отключено) и 0x1 (включено)

Список поиска суффиксов DNS (DNS Suffix Search List)

Раздел: HKLM\Software\Polices\Microsoft\Windows NT\DNSClient

Допустимый диапазон: разделенные запятой строки суффиксов DNS

Передача первичного суффикса DNS (Primary DNS Suffix Devolution)

Первичный суффикс DNS передается до тех пор, пока не будет разрешен запрос или суффикс DNS не будет иметь две метки (например, "skillet.com"). Первичный суффикс DNS не может быть передан менее чем двум меткам.

Раздел: HKLM\Software\Polices\Microsoft\Windows NT\DNSClient

Допустимый диапазон: 0x0 (отключено) и 0x1 (включено)

Эта настройка политики разрешает или запрещает клиенту регистрировать PTR-записи. В состоянии по умолчанию клиенты DNS, сконфигурированные для выполнения динамической регистрации DNS, пытаются выполнить регистрацию ресурсной PTR-записи, только если они успешно зарегистрировали соответствующую ресурсную A-запись. Чтобы включить эту политику, выберите Enable (Включить) и выберите одно из следующих значений.

Раздел: HKLM\Software\Polices\Microsoft\Windows NT\DNSClient

Допустимый диапазон: 0x0 (отключено), 0x1 (включено)

Интервал обновления регистрации (Registration Refresh Interval)

Эта настройка политики определяет интервал обновления регистрации ресурсных A- и PTR-записей для компьютеров. Эту настройку можно применять только к компьютерам, которые используют динамическое обновление. Если ресурсные записи DNS регистрируются в зонах с включенной очисткой, то значение этой настройки должно быть не больше, чем Refresh Interval (Интервал обновления), заданный для этих зон. Задание величины Registration Refresh Interval, превышающей Refresh Interval этих зон DNS может вызывать преждевременное удаление ресурсных A- и PTR-записей, что может вызвать определенную проблему.

Раздел: HKLM\Software\Polices\Microsoft\Windows NT\DNSClient

Допустимый диапазон: больше или равно 1800 (секунд)

Замена адресов в конфликтах (Replace Addresses in Conflicts)

Эта настройка политики определяет, будет ли клиент DNS, который пытается зарегистрировать свою ресурсную A-запись, замещать существующие ресурсные A-записи, содержащие конфликтные IP-адреса. Во время динамического обновления зоны, которая не использует Secure Dynamic Update (Защищенное динамическое обновление), клиент может обнаружить, что существующая ресурсная A-запись связывает DNS-имя хоста данного клиента с IP-адресом другого компьютера. Согласно конфигурации по умолчанию этот клиент DNS попытается заместить эту существующую A-запись той A-записью, которая связывает DNS-имя с IP-адресом клиента.

Раздел: HKLM\Software\Polices\Microsoft\Windows NT\DNSClient

Допустимый диапазон: 0x0 (отключено) и 0x1 (включено)

Эта настройка политики определяет, может ли компьютер, выполняющий динамическую регистрацию, регистрировать свои ресурсные A- и PTR-записи путем конкатенации своего имени (Computer Name) и суффикса DNS для конкретного соединения (в дополнение к регистрации этих записей путем конкатенации своего имени и первичного (Primary) суффикса DNS.

Раздел: HKLM\Software\Polices\Microsoft\Windows NT\DNSClient

Допустимый диапазон: 0x0 (отключено), 0x1 (включено)

Примечание. Если динамическая регистрация DNS отключена на компьютере (или отключена для конкретного сетевого соединения, к которому применяется эта настройка), то компьютер не будет пытаться выполнять динамическую регистрацию DNS для его A- и PTR-записей независимо от настройки этой политики.Задание TTL (Срок действия) в A- и PTR-записях (TTL Set in the A and PTR Records)

Эта настройка политики указывает значение для поля TTL (time-to-live) ресурсных A- и PTR-записей, регистрируемых в компьютерах, к которым относится эта настройка.

Раздел: HKLM\Software\Polices\Microsoft\Windows NT\DNSClient

Допустимый диапазон: 0-4294967200 (секунд)

По умолчанию: 600

Уровень защиты обновлений (Update Security Level)

Эта политика указывает, какой вид обновлений для регистрации DNS-записей будут использовать компьютеры, к которым применяется эта настройка, – защищенные динамические обновления или стандартные динамические обновления. Чтобы включить эту настройку, выберите вариант Enable и выберите одно из следующих значений.

- Unsecure Followed By Secure (Защищенные после незащищенных). Если выбран этот вариант, то компьютеры отправляют защищенные динамические обновления, только если получают отказ в незащищенных динамических обновлениях.

- Only Unsecure (Только незащищенные). Если выбран этот вариант, то компьютеры отправляют только незащищенные динамические обновления.

- Only Secure (Только защищенные). Если выбран этот вариант, то компьютеры отправляют только защищенные динамические обновления.

Раздел: HKLM\Software\Polices\Microsoft\Windows NT\DNSClient

Допустимый диапазон: 0 (UnsecureFollowedBySecure), 16 (OnlyUnsecure), 256 (OnlySecure)

Обновление зон доменов верхнего уровня (Update Top Level Domain Zones)

Эта настройка политики указывает, могут ли компьютеры, к которым применяется эта политика, отправлять динамические обновления зонам, имя которых содержит одну метку (т.е. зонам доменов верхнего уровня, например, "com").

По умолчанию клиент DNS, сконфигурированный для выполнения динамических обновлений, будет отправлять динамические обновления зоне или зонам DNS, которые является руководящими для его ресурсных записей DNS , кроме руководящих зон верхнего уровня и корневой зоны.

Если включить эту политику, то компьютеры, к которым применяется эта политика, будут отправлять динамические обновления любой зоне, которая является руководящей для его ресурсных записей, за исключением корневой зоны.

Раздел: HKLM\Software\Polices\Microsoft\Windows NT\DNSClient

Значения: 0x0 (отключено) и 0x1 (включено)

Базовая поддержка для DNSSEC (RFC 2535)

Важно отметить, что Windows Server 2003 не полностью поддерживает стандарт DNSSEC , но его назначение – использовать криптографию для обеспечения защиты данных, когда информация зоны передается по проводам (или иным способом, например, в случае беспроводных соединений). Это важно, поскольку злоумышленник может перехватывать эту информацию, чтобы найти "стратегически" важные серверы для последующей подделки или компрометации этих серверов. Имеются открытые (public) и личные (private) ключи, которые связываются с этими зонами, чтобы в случае компрометации сервера DNS клиентские компоненты (resolver) все же могли аутентифицировать ресурсные записи из этих зон (например, эти ключи применяются к зонам, а не к серверу).

Эта служба использует с помощью личных ключей шифрованные цифровые подписи, которые отправляются как ресурсные записи от серверов DNS, где хранятся подписанные зоны. Эти записи принимаются клиентским компонентом (resolver), который может аутентифицировать их с помощью открытого ключа. Цифровые подписи и открытые ключи добавляются к подписанной зоне как ресурсные записи. Отметим, что если вы хотите использовать эту службу, то для этого нужно обратиться к реестру (ее нет в оснастке DNS).

Добавьте EnableDnsSec в поле DWORD .

Этому полю передается одно из трех значений в зависимости от того, что вы хотите сделать.

- 0x0 . Исключение ресурсных записей (RR) DNSSEC в ответах на запросы, если это не запись типа NXT, SIG или KEY. В этом случае соответствующие RR будут отправляться только в ответ на записи типа NXT, SIG или KEY.

- 0x2 . Включение ресурсных записей (RR) DNSSEC во все ответы.

- 0x1 (или пустое поле). Если вам нужно, чтобы записи DNSSEC включались в ответы для тех случаев, когда запрос клиента содержит OPT-запись, то добавьте 0x1 или оставьте это поле пустым.

Возможны случаи, когда у вас имеется сервер DNS с несколькими адаптерами ( multihomed ), но вы хотите, чтобы этот сервер DNS выполнял прием и отвечал только через один сетевой адаптер (NIC). Для такого компьютера (два сетевых адаптера, соединенных с различными сетями) существует еще одна задача безопасности: когда один из сетевых адаптеров соединен с Интернет, сконфигурировать DNS, чтобы она принимала запросы только из частной сети. Это можно сделать средствами GUI (графического интерфейса). Для этого используется консоль управления Microsoft. Загрузите оснастку DNS и перейдите в раскрывающееся меню Actions (Действия). Щелкните на кнопке Properties (Свойства). Щелкните на вкладке Interface (Интерфейс), выберите Only The Following IP Addresses (Только следующие IP-адреса) и добавьте свой IP-адрес. По окончании щелкните на кнопке Add.

Записи расширения для DNS (EDNSO)

Исходная спецификация для DNS ограничивала размер пакета 512 октетами. EDNS0 (RFC 2671) позволяет передавать пакеты большего размера. Когда сервер DNS получает запрос (используется протокол UDP), он ищет ресурсную OPT-запись клиента и изменяет свой ответ, чтобы можно было передать столько ресурсных записей, сколько указано этим клиентом в OPT-записи (размер UDP указывается в OPT-записи).

Ведение журналов DNS

Возможности ведения журналов DNS не изменились после Windows 2000, но работать с ними стало удобнее за счет использования графического интерфейса (GUI), который включен как часть оснастки Event Viewer. Вы можете задавать фильтрацию по пользователям, по компьютерам, по идентификаторам событий, по категориям или источникам событий от первого до последнего события и в соответствии с типами событий (обычная информация, предупреждения или ошибки). Ведение журнала DNS (DNS logging) представлено в оснастке DNS или в оснастке Event Viewer, включенной в окно Administrative Tools (Администрирование). Для выбора опций ведения журнала событий и отладки щелкните правой кнопкой на сервере в оснастке DNS и выберите пункт Properties. Появятся вкладки журнала отладки (Debug logging) и журнала событий ( Event logging ), и вы сможете выбрать нужные варианты. Это следующие варианты: Query (Запрос), Notify (Уведомление), Update (Изменение), Questions (Вопросы), Answers (Ответы), Send (Отправка), Receive (Получение), UDP, TCP, Full Packets (Полные пакеты) и Write Through (Сквозная запись).

Для начала давайте разберемся, что же такое DNS. Если простыми словами - это переводчик с языка, понятного людям, на язык, понятный компьютерам, и наоборот.

Когда вы вводите необходимое доменное имя, DNS сервер обрабатывает запрос и направляет на нужный IP. По большому счету, система DNS - это огромное количество устройств, которые постоянно отправляют друг другу запросы.

Типы DNS записей домена

Преобразование доменных имен в IP - одна из немногих функций. Кроме этого DNS выполняет и другие. Для их реализации используются типы записей DNS. Перечислим самые распространенные:

Существуют еще много других типов записей, но используются намного реже.

Какие записи влияют на доставку писем?

Есть специальные TXT записи , наличие которых определяет, попадут письма в инбокс или будут заблокированы еще до появления в почтовых ящиках.

Как вы думаете, кто читает ваши письма прежде чем их доставят получателю? ЦРУ, Моссад или МИ-6? Нет, их прочтут спам-фильтры, которые постоянно совершенствуются и увеличивают количество факторов определения спама. Попадание в базу спам ресурсов (блеклисты) серьезно затруднит жизнь, если вы регулярно совершаете рассылки.

Аутентификация DKIM, SPF, DMARC подтвердит подлинность домена и обеспечит доставку писем в почтовый ящик. Они грудью стоят на страже репутации домена и оберегают от фишинга и спама.

DKIM - цифровая подпись отправителя, которая подтверждает, что письмо отправлено с вашего домена. Принимающий почтовый сервис автоматически проверяет эту подпись и удостоверяется, что письмо отправлено вами, а не мошенниками.

SPF - доменная запись, которая содержит информацию о списке серверов отправки и механизмах обработки писем. Эта запись отравляет жизнь спамерам и мошенникам в прохождении антиспам систем. Четко указывает у кого есть право отправлять письма от имени домена, а у кого нет.

Если домен не защищен записью SPF и подписью DKIM , спамерам ничего не помешает рассылать письма от вашего имени. Почтовые сервисы проверяют входящую корреспонденцию на наличие SPF и DKIM записи и отсутствие их расценивается как спам.

DMARC определяет, что делать с письмами которые не прошли аутентификацию по SPF и DKIM. При правильной настройке DMARC мошеннические письма будут отклоняться еще на этапе прохождения анализа, и письмо так и не попадет в почтовый ящик. Вы сами прописываете алгоритм действий, как поступать почтовому серверу при нарушении каких либо условий SPF и DKIM.

Если пользуетесь сервисом рассылок Estismail , можете легко сделать эти настройки. Услуга бесплатна и присутствует даже на тарифе FREE , чем редко могут похвастаться рассылочные сервисы. Подробные инструкции по настройкам записей DKIM, SPF, DMARC в Estismail есть в справочнике .

Инструменты для проверки доменных записей

С настройками записей разобрались. Теперь наши письма просто обязаны попадать исключительно в инбокс, а спам-анализаторы почтовых сервисов снимать шляпу при встрече с нашей рассылкой. Так ли это на самом деле и где взять уверенность, что все сделано правильно.

Для проверки записей DNS и диагностики доменов созданы специальные сервисы:

Они будут полезны в случае, если замечены неполадки. Например, перестала доходить или отправляться почта и др. Подобный сбой обычно происходит после коррекций записей DNS. Поэтому, после внесенных изменений необходимо проводить проверки.

Проверки необходимы и для диагностики общего здоровья домена, чтобы у пользователей не возникало сложностей с поиском ресурса в сети. Малейшая ошибка в записях DNS закроет доступ к сайту и усилия по его продвижению благополучно рухнут.

Пример проверки DNS записей с помощью MXtoolbox

Мы считаем что, это один из лучших сервисов по диагностике доменов . Его чаще всего используют специалисты техотдела для выявления проблем у клиентов и оказания им помощи.

Mxtoolbox позволяет провести общую диагностику домена, обнаружить его наличие в черных списках, проверить корректность MX записей и других DNS записей, даже протестировать вероятность доставки ваших писем в Inbox. Проведенное вовремя тестирование позволит избежать проблем с почтовыми провайдерами.

Ваш Интернет-провайдер назначает вам DNS-серверы каждый раз, когда вы подключаетесь к Интернету, но эти серверы не всегда являются самыми лучшими с точки зрения скорости, безопасности и конфиденциальности. Медленные DNS-серверы могут привести к задержке загрузки сайтов, а если серверы будут периодически выходить из строя, то вы не сможете получить доступ к веб-ресурсам.

Переход на бесплатный публичный DNS-сервер может иметь важное значение. Вы получите ускоренную загрузку сайтов и безотказную работу с минимальной вероятностью технических неполадок.

Некоторые DNS-сервисы могут блокировать доступ к фишинговым и вредоносным сайтам и предлагают фильтрацию контента, чтобы защитить ваших детей от нежелательного контента в Интернете.

Подойдите к выбору DNS с осторожностью: не все сторонние поставщики обязательно будут лучше, чем DNS-серверы вашего провайдера. Чтобы помочь вам с выбором, в данной подборке мы собрали 8 лучших бесплатных DNS-серверов.

Cisco Umbrella (OpenDNS)

Достоинства:

- Давно представлен на рынке

- Блокирует фишинг-сайты

- Дополнительная веб-фильтрация

Служба OpenDNS была запущена в 2005 году, и в последствии приобретена компанией Cisco, а сейчас является одним из самых известных имен среди общедоступных DNS.

Бесплатный сервис предлагает множество преимуществ: высокая скорость работы, 100% время непрерывной работы, блокировка фишинг-сайтов по умолчанию, веб-фильтрация по типу родительского контроля, бесплатная поддержка по электронной почте.

Коммерческие тарифы позволяют просматривать историю посещений за последний год и настраивать блокировки доступа к определенным ресурсам. Обычному пользователю данные функции могут не понадобиться, а заинтересованным лицам придется потратить порядка 20 долларов в год.

Опытные пользователи может мгновенно начать работу с OpenDNS, перенастроив свое оборудования. Для новичков OpenDNS предлагает инструкции по настройке ПК Windows, Mac, мобильных устройств, маршрутизаторов и др.

Cloudflare (1.1.1.1)

Достоинства:

- Отличная производительность

- Строгие правила конфиденциальности

- Поддержка на форуме сообщества

Компания Cloudflare, известная благодаря своей сети доставки контента, расширила диапазон своих услуг и запустила общедоступную службу DNS под названием 1.1.1.1.

Cloudflare уделяет больше всего внимания базовым вещам, таким как производительности и конфиденциальность. Независимое тестирование DNSPerf показывает, что Cloudflare является самой быстрой общедоступной службой DNS в мире.

Что касается конфиденциальности, то Cloudflare обещает, что не будет использовать данные посещений для показа рекламы и обязуется никогда не записывать IP-адреса источника запросов на диск. Все существующие журналы будут удалены в течение 24 часов. Эти заявления не являются просто маркетинговым ходом. Cloudflare ежегодно привлекает аудиторскую компанию KPMG для анализа своих сервисов и открыто публикуют отчеты.

На веб-сайте 1.1.1.1 собраны инструкции по настройке сервиса на устройствах Windows, Mac, Android, iOS, Linux и на маршрутизаторах. Руководства носят общий характер: например, вы получаете один набор инструкций для всех версий Windows. В таком подходе есть некоторые плюсы, ведь пользователь без особых сложностей сможет выяснить, где настраиваются серверы DNS в его системе. Мобильные пользователи могут использовать приложение WARP, который защищает весь интернет-трафик телефона.

Продукт не предлагает блокировку рекламы и не пытается отслеживать ваши запросы. Однако, Cloudflare ввел фильтрацию вредоносного ПО – серверы 1.1.1.2/1.0.0.2 – и блокировку контента для взрослых – серверы 1.1.1.3/1.0.0.3.

Если вы столкнулись с проблемами, то можете обратиться на форум сообщества, задать вопросы или посмотреть уже решенными форумчанами проблемы.

Google Public DNS

Достоинства:

- Высокая надежность и скорость работы

- Прозрачность и соблюдение конфиденциальности

Компания Google предлагает свои сервисы во многих сферах, связанных с вебом, и DNS не является исключением. Это бесплатный публичный DNS-сервис, который станет простой и эффективной заменой для серверов вашего провайдера.

Google Public DNS соблюдает довольно строгие правила конфиденциальности. Служба сохраняет полную информацию об IP-адресе запрашивающего устройства в течение примерно 24-48 часов для устранения неполадок и диагностики. «Постоянные» журналы не принимают личную информацию и сокращают сведения о местоположении до уровня города. Более того, все данные, кроме небольшой случайной выборки, удаляются через две недели.

Google предлагает еще одно преимущество для опытных пользователей. Если вы хотите оценить значимость политики конфиденциальности Google, то при желании можете ознакомиться с содержимым журналов сервиса.

Сайт поддержки Google Public DNS предлагает только самые базовые рекомендации, ориентированные на опытных пользователей и предупреждает, что изменения должны вносить только те пользователи, которые умеют настраивать операционную систему. Вы всегда можете обратиться к инструкциями от другого сервиса, например OpenDNS, не забывая заменить IP-адреса DNS-серверов на Google: 8.8.8.8 и 8.8.4.4.

Comodo Secure DNS

Достоинства:

- Фокус на безопасность

- Обработка припаркованных доменов

Недостатки:

Comodo Group разработала множество отличных продуктов безопасности, поэтому неудивительно, что компания предлагает собственный публичный DNS-сервис.

Как и следовало ожидать, Comodo Secure DNS уделяет большое внимание безопасности. Сервис не только блокирует фишинговые сайты, но и предупреждает, если вы пытаетесь посетить сайты с вредоносными, шпионскими программами и даже припаркованными доменами, которые могут перегружать вас рекламой (всплывающие окна, рекламные баннеры и др.). Кроме того, вы можете попробовать сервис Comodo Dome Shield, который добавляет дополнительные функции к Comodo Secure DNS.

Comodo говорит об «интеллектуальности» своего DNS-сервиса. Comodo Secure DNS выявляет неиспользуемые припаркованные домены и автоматически перенаправляет вас туда, куда вы хотите попасть.

Что касается производительности, то компания предлагает сеть серверов, расположенных по всему миру и технологию интеллектуальной маршрутизации.

Сервис Comodo интересен как дополнительный уровень веб-фильтрации. На сайте собрано несколько коротких, но полезных инструкций по настройке службы для ПК Windows, Mac, маршрутизаторов и Chromebook.

Quad9 DNS

Достоинства:

- Высокий уровень производительности

- Блокировка вредоносных доменов

Недостатки:

Quad9 — молодой DNS-сервис, предлагающий быстрые и бесплатные DNS-серверы с августа 2016 года.

Компания занимается технологиями блокировки вредоносных доменов за счет сбора и интеллектуальной обработки информации из публичных и закрытых источников. На сайте не перечислены конкретные источники, но упоминается об использовании провайдеров аналитики взрослого контента. Использование большого числа поставщиков информации об угрозах должно повысить качество фильтрации.

Что касается производительности, то в рейтинге DNSPerf сервис Quad9 занимает 7-ую строчку, но в абсолютных показателях отстает от лидеров некритично. При разбивке по регионам наилучшие показатели наблюдаются в Северной Америке, но в других частых света задержка минимальная.

Quad9 предлагает инструкции только для последних версий Windows и macOS. Они достаточно подробные, поэтому нетрудно понять, что именно вам нужно делать.

Яндекс.DNS

Достоинства:

- Защита от вредоносного ПО

- Стабильность

Недостатки:

Яндекс.DNS — бесплатный DNS-сервис от популярной российской поисковой системы Яндекс, запущенный в 2013 году. Сервис предлагает три различных режима: базовый (без дополнительной фильтрации), безопасный (автоматическая защита от вредоносных запросов) и семейный (блокировка контента для взрослых).

Для защиты от вредоносных ресурсов Яндекс.DNS использует данные поиска, движок Sophos и собственный антивирус Яндекс.

Сервис предлагает 80 DNS-серверов, расположенных в разных локациях по всему миру. Запрос пользователя обрабатывает ближайший к нему сервер, что позволяет ускорить загрузку сайтов. На текущий момент в рейтинге DNSPerf Яндекс.DNS занимает только 10 место, что говорит о не самой высокой производительности по сравнению с другими провайдерами.

На сайте сервиса содержатся инструкции по настройке сервиса для маршрутизаторов популярных брендов, компьютеров, смартфонов и планшетов.

Если вам нужна качественная фильтрация, но не особо важна скорость работы, то Яндекс.DNS станет отличной отечественной альтернативой зарубежным сервисам.

Adguard DNS

Достоинства:

Недостатки:

- Блокируется не вся реклама из-за технологических ограничений

Adguard DNS — бесплатный DNS-сервис от компании AdGuard, финальная версия которого вышла в декабре 2018 года. Сервис предлагает два режима работы: стандартный и «Семейный контроль». Основное различие между стандартным и семейным режимом заключается в том, что в семейном режиме дополнительно блокируется неприемлемый контент для взрослых.

AdGuard DNS автоматически блокирует доступ к известным трекерам, фишинговым сайтам и рекламным доменам. Однако, стоит помнить, DNS-защита не позволяет полностью заблокировать рекламный контент.

Comss.one DNS

Достоинства

- Блокировка рекламы, счетчиков и фишинг-сайтов

- Поддержка современных технологий безопасности

Недостатки:

![]()

Comss.one DNS использует быстрые и безопасные серверы, расположенные в Европе и России. Доступны отдельные серверы для пользователей из Сибири и Дальнего Востока. Судя по тестам DNS Jumper, Comss.one DNS может похвастаться высокой скоростью работы.

Блокировка вредоносных сайтов, рекламных сетей и трекеров осуществляется за счет фильтрации на базе списков, которые обновляются несколько раз в день.

Comss.one DNS — перспективный и интенсивно развивающийся DNS-сервис, что, впрочем, не мешает его безотказной работе. Если вы столкнулись с какими-либо трудностями, вы всегда сможете получить помощь на странице комментариев сервиса.

Что такое DNS?

![Что такое DNS?]()

Механизм работы DNS является довольно сложным, потому что данные не хранятся в единой базе данных, а распределены по DNS-серверам, расположенным по всему миру.

Однако, обычному пользователю не нужно вникать в технические подробности. Интернет-провайдер автоматически предоставляет доступ к DNS-серверу, который позволяет получить доступ к ресурсам в Интернете.

Почему важно выбрать быстрый DNS?

DNS-серверы могут заметно отличаться по скорости работы. Особенно это актуально для регионов со слабым покрытием Интернета (Африка, Южная Америка, Океания). Согласно данным сервиса DNSPerf для региона «Океания» время отклика DNS-серверов Cloudflare составляет 6,71 миллисекунды, а DNS-серверов Яндекса — 309,28 миллисекунды. Таким образом, пользователю придется дополнительно ждать более трети секунды , прежде чем браузер сможет получить доступ к любому новому сайту.

Конечно, это пример крайности. В Европе и США разброс между различными DNS-серверами обычно составляет не более 30 миллисекунд. Кроме того, так как ваше устройство или роутер, скорее всего, кэшируют адреса для последующего использования, даже такие задержки будут происходить нечасто. В любом случае, медленный DNS-сервер может существенно снизить скорость загрузки веб-ресурсов, поэтому протестировать альтернативные DNS — действительно хорошая идея.

Еще один важный критерий — стабильность, которую можно оценить по времени безотказной работы (uptime). Если DNS-сервер вашего провайдера не работает, вы не сможете получить доступ к своим любимым любимым сайтам. Крупные провайдеры, такие как OpenDNS, утверждают, что их uptime не снижался ниже 100% на протяжении нескольких лет.

Как выявить самый быстрый DNS?

Скорость DNS зависит от многих факторов, таких как физическое расположение, расстояние до ближайшего сервера, мощность и пропускная способность сервера.

DNS Jumper — бесплатная портативная утилита, позволяющая протестировать несколько публичных DNS-серверов, сравнить их и установить самый быстрый сервис в вашем случае.

![Как выявить самый быстрый DNS]()

Программа имеет много настроек, но очень проста в использовании. Выберите Быстрый DNS > Запустить тест DNS, и через несколько секунд вы получите список DNS-сервисов, отсортированных по скорости.

DNS Jumper проверяет работу серверов из вашей локации, но не проводит достаточное количество тестов, чтобы дать окончательный ответ о скорости DNS.

DNSPerf каждую минуту тестирует несколько служб DNS из более чем 200 точек по всему миру и открыто публикует результаты своих тестирований. Сервис дает хорошее общее представление о производительности и времени работы DNS-сервисов.

Как переключить DNS-серверы?

Способ настройки DNS зависит от оборудования и операционной системы.

Прежде всего, вас нужно узнать основной и вспомогательный DNS-серверы. Обычно они отображаются на официальном сайте. Например, Quad9 DNS использует серверы 9.9.9.9 и 149.112.112.112.

Для домашних пользователей самый простой способ сменить DNS — прописать соответствующие IP-адреса в настройках маршрутизатора. Остальные устройства подхватят настройки DNS автоматически.

Для этого войдите в административную панель роутера (пароль по умолчанию обычно указан на самом устройстве) и найдите параметры основного и вспомогательного DNS серверов (в англоязычном интерфейсе: DNS primary и DNS secondary). Сохраните текущие настройки, чтобы, в случае необходимости, сделать откат изменений.

Если вы столкнетесь с проблемами, обратитесь к официальному сайту сервиса в поисках инструкций. Вы также можете воспользоваться руководствами других DNS-провайдеров, но вместо предлагаемых IP-адресов используйте адреса выбранного вами сервиса. Например, на сайте поддержки Freenom World DNS представлены инструкции для различных маршрутизаторов.

Если у вас нет возможности изменить настройки роутера или данный вариант вам не подходит по другим причинам, то вы можете изменить настройки DNS каждого отдельного устройства. Вы можете воспользоваться инструкциями от Cloudflare и OpenDNS.

Как проверить мои текущие DNS-серверы?

Если вы пытаетесь решить проблемы с подключением к Интернету и рассматриваете вопрос о смене DNS-серверов, то полезно сначала проверить, какие именно серверы вы используете в текущий момент.

![Google Chrome]()

Далее возможны следующие варианты:

- Устройство настроено на использование специфических DNS-серверов

- Устройство запрашивает адреса лучших DNS-серверов у роутера при подключении

- Обработкой DNS-серверов полностью занимается маршрутизатор

В системах Windows, чтобы проверить DNS-серверы, привязанные к сетевому адаптеру, выполните команду ipconfig /all

![ipconfig]()

Если в записи DNS-серверы указан лишь один адрес – адрес вашего роутера (обычно 192.168.x.x), то обработкой DNS занимается роутер. Введите этот адрес в браузер, войдите в панель управления роутером и укажите необходимые DNS-серверы.

Как протестировать DNS-сервис?

Если браузер выдает ошибку «IP-адрес сервера не найден», но вы уверены, что целевой ресурс работает и доступен, то проблема может быть связана с DNS-сервером.

Пользователи Windows могут использовать инструмент командной строки nslookup.exe для просмотра результатов любого DNS-сервера без изменения настроек системы:

Если nslookup снова возвращает ошибки при использовании нескольких серверов, то это не похоже на проблему с DNS. Если один сервер возвращает IP-адрес, а другой – нет, вы можете настроить свою систему на использование работающего DNS и посмотреть, имеет ли это какое-либо значение.

Вам не нужно знать его, чтобы открыть нужную интернет-страницу, потому что работает DNS. Давайте разберем принцип работы DNS и посмотрим, что это за технология.

DNS — что это такое?

Служба доменных имен (DNS, domain name system) — это стандартный протокол, который позволяет пользователям получать доступ к веб-сайтам, используя удобочитаемые адреса. Как телефонная книга позволяет найти имя контакта и узнать его телефонный номер, так и DNS позволяет ввести адрес веб-сайта и автоматически определить его IP-адрес, то есть уникальный идентификатор конкретного устройства (сервера) в компьютерной сети.

Без DNS рухнул бы интернет — люди не могли бы получить доступ к интернет-серверам через понятные URL-адреса, то есть ссылки. Чтобы попасть на конкретный сайт, пришлось бы запоминать и вводить последовательность чисел IP-адреса, которая, к тому же, иногда меняется, в отличие от URL. То есть служба Domain Name System необходима для сопоставления понятных людям имен сайтов с числами, понятными компьютерам.

Протокол DNS позволяет нескольким доменным именам соответствовать одному IP-адресу — это можно использовать для виртуального хостинга, когда несколько сайтов обслуживаются с одного хоста. Также одному доменному имени может соответствовать множество IP-адресов, чтобы распределить нагрузку на несколько серверов.

Каждый раз когда вы подключаетесь к локальной сети, интернет-провайдеру или Wi-Fi, модем или роутер шлет конфигурацию сети на ваше устройство, включая адреса одного или нескольких DNS-серверов.

Что такое DNS-серверы

Это серверы, которые хранят информацию о том, какому IP-адресу какое доменное имя соответствует — что-то вроде физической телефонной книги, только вместо имени и номера телефона там записаны доменные имена и IP-адреса. В интернете таких серверов много.

Предположим, что вы или кто-то другой захотели разместить свой сайт в интернете. Сначала надо придумать и зарегистрировать доменное имя (коротко — домен). Но для работы сайта этого недостаточно: регистратору также нужно доменное имя DNS-сервера, на котором будет храниться информация о вашем домене и его IP-адресе. Этот DNS-сервер станет полномочным сервером имен для вашего сайта и первичным источником данных о его адресе для DNS-системы, где «записывается» путь к нему.

Часто регистраторы доменных имен и интернет-провайдеры предлагают использовать свои DNS-серверы за определенную плату (услуга DNS-хостинга). Также эту услугу можно получить в облаке, если разместить там свой сайт, приложение или другой сервис.Из чего состоит служба DNS и какова роль DNS-серверов

Назначение DNS-серверов не только в хранении информации о соответствии IP-адресов и доменных имен. Они также могут кэшировать (то есть сохранять) IP-адреса, запрошенные пользователем ранее.

Например: сайт, который вы посещаете, географически расположен далеко от вас. И где-то есть такой же удаленный от вас DNS-сервер, на котором хранится информация о доменном имени и IP-адресе этого сайта, его полномочный сервер имен. Если все время обращаться за этим IP-адресом к удаленному DNS-серверу, загрузка сайта будет занимать много времени. Чтобы решить такую проблему, информацию о часто посещаемых сайтах сохраняет ближайший к вашему компьютеру DNS-сервер, как правило, он находится у вашего интернет-провайдера. В результате другие пользователи, которые обращаются к этому же адресу через этот же DNS-сервер, будут получать IP-адрес уже из его кэша, это гораздо быстрее.

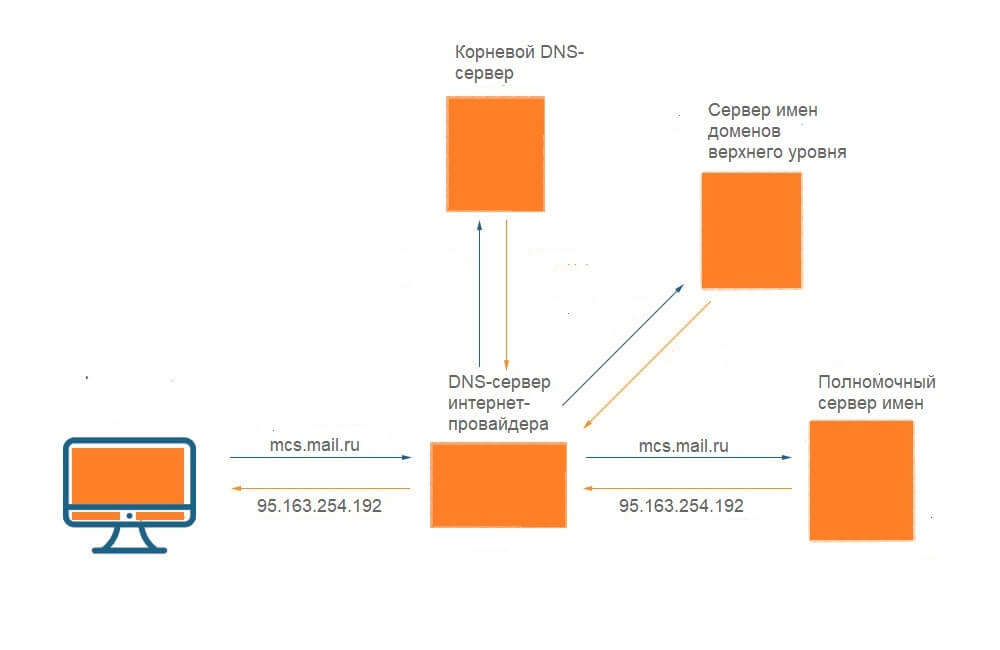

То есть запрос, который вы вводите в строку браузера, сначала отправляется на ближайший DNS-сервер. Если в кэше нужного IP-адреса нет, он перенаправляет запрос дальше — к вышестоящим DNS-серверам. Они передают запрос, пока он не попадет на первичный DNS-сервер сайта, где хранится нужный IP-адрес.

Возврат IP-адреса хоста в ответ на запрос доменного имени называют преобразованием его доменного имени в IP-адрес. Когда все работает хорошо, этот процесс происходит менее чем за секунду.

Информация об IP-адресах тех сайтов, куда вы заходили, может храниться не только на ближайшем DNS-сервере, но и в кэше вашего браузера или операционной системы. Это позволяет быстрее получать ответ на запрос.

По мере роста интернета первоначальный стандарт IP-адресов — протокол IPv4, который допускает только до 4,3 миллиарда IP-адресов, заменяется на протокол IPv6, который поддерживает до 3.4×10 38 IP-адресов. DNS-серверы все чаще возвращают IP-адреса в формате IPv6.Как работает DNS: посмотрим, что происходит с вашим запросом

Посмотрим, какой путь этот запрос может пройти.

В итоге браузер получил ответ, пользователь видит веб-страницу. Теперь основная задача DNS-сервера выполнена.

![]()

Что происходит, когда IP-адрес меняется

Иногда IP-адрес, соответствующий доменному имени, меняется. Например, при смене хостинга. В отличие от бумажной телефонной книги, DNS-записи могут обновляться и изменяться. Поэтому при смене IP-адреса пользователи продолжают видеть серверы и сайты на них. Пользователи пользуются тем же самым, привычным им доменным именем, но попадают на новый IP-адрес сервера.

После того как вы зарегистрируете новое доменное имя, информация об этом обновляется, что занимает около 12-36 часов. Этот период называют распространением DNS.

Читайте также: