Drop all not coming from lan что это

Обновлено: 06.07.2024

Сегодня хочу поподробнее раскрыть тему защиты роутеров популярной латвийской марки. Речь пойдет о базовой настройке Firewall в Mikrotik для обеспечения безопасности и удобства. Статья на эту тему была написана уже давно, но я решил ее полностью переделать и актуализировать.

Некоторое время назад я обновил и актуализировал статью про базовую настройку mikrotik. В комментариях многие люди пеняли мне на то, что я совсем не уделил внимание настройке фаервола. Мне не захотелось мешать все в кучу, поэтому я пишу отдельную подробную статью на эту тему, а в настройке роутера оставлю ссылку на нее.

Итак, будем считать, что вы уже настроили роутер примерно так же, как я описал в своей статье. Есть локальная сеть, которая будет выходить в интернет через микротик. И есть сам микротик, который хочется защитить, ограничив доступ для всего лишнего, разрешив только то, что нам нужно.

| 192.168.88.1 | локальный адрес микротика |

| bridge1-lan | название бриджа, в который объединены все интерфейсы для локальной сети |

| ether1-wan | интерфейс для внешнего подключения WAN |

| 192.168.88.0/24 | локальная сеть, которую обслуживает микротик |

Default firewall в Mikrotik

Если вы используете дефолтную конфигурацию роутера, то она по-умолчанию имеет стандартные правила firewall. Привожу список стандартных правил (rules) с комментариями. Напоминаю, что экспорт правил firewall в mikrotik можно выполнить следующей командой:

Вот список стандартных правил:

Во многих случаях данных правил по-умолчанию может быть достаточно обычному пользователю, который просто настроил маршрутизатор дома для выхода в интернет. Берите на вооружение, если вам от маршрутизатора больше ничего не надо.

Если же вы хотите получше разобраться в устройстве firewall и попробовать настроить его самостоятельно, то давайте разбираться дальше вместе.

Firewall и базовая настройка безопасности

Давайте теперь немного порассуждаем, зачем нужен файрвол и какие вопросы он решает. Причем не только в контексте микротика, а вообще. Сейчас каждый доморощенный админ рассказывает, как важно всегда настраивать firewall, иногда даже не понимая, для чего он нужен. Лично я не сторонник создания лишних сущностей, поэтому там где межсетевой экран не нужен, я его не настраиваю.

На самом деле такой кейс очень популярный дома или в мелких организациях, где нет постоянного админа. Просто настроен какой-то роутер, поднят NAT и все. Я понимаю, что не правильно не настраивать ограничения на доступ к управлению, но я рассказываю, как часто бывает. То есть firewall должен решать конкретную задачу по ограничению доступа к ресурсам, а не существовать просто так, чтобы был.

Safe Mode

У Mikrotik есть интересное средство в виде Safe Mode, которое позволяет относительно безопасно настраивать Firewall удаленно. Суть его очень простая. Вы включаете этот режим через соответствующую настройку.

Далее, если вы некорректно выйдете из этого режима, то все созданные вами настройки будут отменены. Корректным выходом из режима является ручное его отключение через ту же настройку. Таким образом, если во время настройки фаервола у вас пропала связь из-за неверного правила или по какой-то другой причине, Микротик откатит обратно сделанные вами изменения и вы сможете снова подключиться к роутеру.

В терминале этот режим включается комбинацией клавиш CTRL+X. Время ожидания, перед откатом изменений максимум 9 минут (время TCP timeout). Подробнее об этом режиме можно почитать в официальной документации.

Порядок расположения правил в Firewall

Я сначала приведу это правило в виде команды для терминала, который вы можете открыть через winbox. Введите это правило через консоль, а потом уже изучите через визуальное представление. Переходим в соответствующий раздел IP -> Firewall и добавляем правило. Рекомендую всегда ставить комментарии для правил. Так их проще анализировать.

Цепочки правил

Первое правило фаервола для цепочки input мы уже написали, но при этом я забыл немного рассказать о существующих цепочках правил в микротиковском фаерволе. Они наследуются из линуксового фаервола iptables. По сути, в mikrotik работает именно он.

При составлении правил firewall нет смысла пытаться как-то перемешивать правила из разных цепочек. Они все равно будут читаться по порядку в соответствии с той цепочкой, в которую попадает пакет. Поэтому я обычно сначала описываю все правила для input, потом для forward и в конце, в случае необходимости, для output.

Примеры готовых правил

Двигаемся дальше. Одно правило у нас есть, рисуем следующее. Отбрасываем все неверные (Invalid) пакеты. Это чистой воды паразитный трафик. Его пакеты не являются частью ни одного из отслеживаемых соединений. Поэтому чем раньше мы их отбросим, тем меньше они будут нагружать дальше фаервол проверками.

Дальше не буду приводить скрины, очень хлопотно их под каждое правило делать, да и нет смысла. Просто вставляйте через консоль правила и изучайте их сами в winbox. Разрешаем icmp трафик, чтобы можно было пинговать роутер.

Соответственно, если хотите его заблокировать, то вместо action=accept сделайте drop, или просто не пишите правило, если в конце у вас будет полная блокировка всего, что не разрешено явно.

Создаем заключительное правило для цепочки input, которое будет блокировать все запросы, пришедшие не из локальной сети. В моем примере у меня локальная сеть подключена к бриджу bridge1-lan. В него входят все порты, подключенные в локалку.

В этом правиле я использовал отрицание !bridge1-lan, то есть все, что не относится к указанному бриджу.

На текущий момент мы запретили все запросы из вне к роутеру, кроме пингов. При этом доступ из локальной сети полный. Настроим теперь правила для транзитного трафика цепочки forward. Здесь по аналогии с input первыми идут правила для established, related, invalid пакетов.

Теперь запретим все запросы из внешней сети, связь с которой через интерфейс ether1-wan к локальной сети.

Что такое dstnat мы рассмотрим чуть позже, когда будем разбираться с NAT. На этом список базовых правил закончен. Дальше немного пояснений на тему того, что у нас получилось.Важное замечание, о котором я забыл упомянуть. По умолчанию, в Mikrotik Firewall нормально открытый. Это значит, все, что не запрещено явно, разрешено.

После того, как сделал это, увидел, что у меня блокируется dns трафик по 53-му порту. После этого сделал для него разрешение и все заработало как надо.

Забыл предупредить. Если вы с нуля настраиваете фаервол в микротик, то доступа в интернет из локальной сети у вас еще нет. Для этого нужно настроить NAT, чем мы займемся в следующем разделе. Так что пока отложите тестирование правил и вернитесь к ним, когда настроите NAT.

Когда у вас что-то не получается, смело включайте логирование запрещающих правил и вы быстро поймете в чем проблема. Это универсальный совет для настройки любого фаервола. Только не забудьте в конце отладки отключить логирование. Иногда я это забывал сделать. Если использовалось какое-то хранилище для логов, оно быстро забивалось, так как в блокирующие правила попадает очень много запросов.

Итак, мы настроили базовый нормально закрытый firewall в микротике. У нас запрещено все, что не разрешено явно, в том числе и для трафика из локальной сети. Скажу честно, я редко так делал, потому что хлопотно постоянно что-то открывать из локальной сети (skype, teamviewer и т.д.). В общем случае, если нет повышенных требований безопасности, в этом нет необходимости. Блокирование не разрешенного трафика можно включать в случае необходимости.

Итоговый список правил, которые получились:

Пока у нас еще не настроен выход в интернет для локальной сети. Сделаем это далее, настроив NAT.

Настройка NAT в микротик

Для того, чтобы пользователи локальной сети, которую обслуживает роутер на микротике, смогли получить доступ в интернет, настроим на mikrotik NAT. Для этого идем в раздел IP -> Firewall, вкладка NAT и добавляем простое правило.

В данном случае 10.20.1.20 ip адрес на wan интерфейсе. Если не постоянный ip адрес на wan интерфейсе, то делаем с masquerade.

Все, NAT настроен, пользователи могут выходить в интернет. Теперь предлагаю проверить работу firewall, который мы настроили. Сбросьте все счетчики в правилах.

Большая часть трафика прошла по правилу с established, related соединениям, минимально нагружая роутер своей обработкой в контексте именно фаервола. Особенно это будет актуально, если у вас много правил в firewall. Важно их расположить в правильном порядке.

Проброс портов

Покажу на простом примере, как при настроенном NAT и включенном фаерволе выполнить проброс порта в mikrotik для доступа к службе в локальной сети. Пробросить порт можно в той же вкладке NAT в настройках Firewall.

Для примера выполним проброс порта rdp из интернета через микротик. Извне будет открыт порт 41221, а проброс будет идти на локальный адрес 192.168.88.200 и порт 3389.

Если у вас остальной фаревол микротика настроен по поему описанию выше, то проброс порта уже заработает и больше ничего делать не надо. Так как у нас правило на блокировку запросов из вне в локальную сеть сделано с учетом исключения цепочки dstnat, все будет работать сразу. Напоминаю это правило.

Если вы настраивали firewall ранее по каким-то другим материалам, там могло быть другое правило, без учета dstnat, например вот так:

К такому правилу надо обязательно выше добавить разрешающее, примерно вот так:

Я настоятельно не рекомендую открывать доступ к rdp порту для всего интернета. Обязательно настройте ограничение доступа по ip к этому порту, если такое возможно. Если невозможно, то не пробрасывайте порт, а сделайте доступ по vpn. Ограничение по ip делается просто. Добавляем еще один параметр Src. Address в правило проброса порта.

Возвращаемся в правило проброса порта, переходим на вкладку Advanced и добавляем указанный список в Src. Adress List

Теперь для изменения списка доступа к проброшенному порту не надо трогать само правило. Достаточно отредактировать список.

На этом по настройке NAT и пробросу портов на Mikrotik все. Надеюсь, у меня получилось подробно и понятно объяснить основные моменты и некоторые нюансы.

Защита подключения через winbox

В рассмотренном ранее списке правил для фаервола заблокированы все внешние подключения полностью. Это самый безопасный вариант настроек. Иногда нужен доступ к удаленному управлению. Если невозможно создать статический список ip адресов, для которых будет разрешено подключение, то выходом в этом случае настроить vpn сервер на микротике и подключаться через vpn. Это хоть и менее безопасно прямого ограничения на уровне списка ip адресов, но все равно значительно лучше, чем оставлять доступ через winbox без ограничения через интернет.

Тема настройки vpn в mikrotik выходит за рамки данной статьи. Читайте отдельный материла на этот счет. Сделаем простое ограничение доступа к управлению на уровне ip. Для начала создадим список IP адресов, которым будет разрешено подключаться удаленно к winbox.

Добавляем правило в Firewall. Оно должно быть выше правила, где блокируются все входящие соединения.

В вкладке Advanced указываем список:

В разделе action ставим accept. Так мы обезопасили удаленный доступ через winbox. Считаю это самым простым и безопасным способом защиты микротика. Если есть возможность ограничений по ip, всегда используйте. Это универсальный способ, годный для любого случая и системы, не только в отношении Mikrotik.

В современном мире ИТ постоянно находят уязвимости. Невозможно всегда оперативно ставить обновления. Зачастую, эти обновления могут либо нарушить работу системы, либо содержать другие уязвимости. Только ограничение доступа к службам и системам позволяет более ли менее надежно защититься и спать спокойно, не торопясь обновляться со всех ног при обнаружении очередной критической уязвимости.

Итоговый список правил после всех наших настроек в этой статье должен получиться примерно таким.

Fasttrack

В дефолтном правиле firewall mikrotik включен режим Fasttrack. Я в своих правилах его обычно не использую. Попробую своими словами объяснить, что это такое. Я долго пытался вникнуть в суть этой технологии, когда разбирался.

Дальше остаются все те же самые правила, что я описал ранее в статье.

В этом режиме пакеты перемещаются по упрощенному маршруту в пакетном фильтре, поэтому не работают следующие технологии обработки пакетов:

- firewall filter;

- mangle rules;

- queues с parrent=global;

- IP accounting;

- IPSec;

- hotspot universal client;

- VRF;

За счет того, что маршрут обработки пакетов более короткий, он меньше нагружает процессор в ущерб функционалу. Если вы ничего из перечисленного не используете, то можно пользоваться fasttrack. Однако, чаще всего нужны queues, поэтому от него приходится отказываться. Если же у вас не используются очереди и какие-то особенные правила в firewall, то можете использовать технологию.

Чтобы убедиться, что режим fasttrack работает, можно посмотреть раздел Mangle. Счетчик с маркированными пакетами должен расти.

Как на микротике отключить файрвол

Вот пример отключенного фаервола на микротике 🙂

Итоговый список правил, настроенный по этой статье, получился вот такой:

Заключение

На этом все по базовой настройке firewall на mikrotik. Постарался показать максимально подробно базовый набор правил фаервола для обеспечения безопасности и защиты локальной сети и самого роутера.

Мой список правил не сильно отличается от дефолтного. Привел его последовательно по правилу, чтобы просто объяснить логику, как нужно рассуждать и действовать при добавлении правил. В качестве самостоятельной работы предлагаю добавить правило, разрешающее пинги из локальной сети в интернет. Если самостоятельно не получилось сделать, напишите в комментарии, я приведу рабочий пример.

Тема эта обширная, наверняка у кого-то есть замечания и свои советы по предложенной настройке. Тут нет универсальных правил на все случаи жизни. Firewall в микротике основан на линуксовых iptalbes, а это безграничное поле для маневра.

Во многих предыдущих версиях RouterOS используются правила Firewall с прямым указанием названий интерфейсов для некоторых правил.

Рассмотрим ситуацию на примере старенького RB951Ui-2HnD, для которого в одной из предыдущих версий RouterOS производителем заданы следующие правила по-умолчанию:

Если Вы хотите научиться настраивать MikroTik, предлагаем пройти онлайн обучение. Более подробную информацию Вы можете найти в конце данной публикации.Как это понимать?

Все дело в том, что при использовании VPN, интернет предоставляется непосредственно внутри тоннеля, а сам клиент при этом может находится в локальной сети провайдера (NAT с авторизацией). Иногда в домашних маршрутизаторах данный тип подключения производители называют как Russian L2TP, Russian PPTP или Dual Access.

В данном случае, приведенные правила Firewall, для которых указан «in-interface=ether1-gateway», имеют отношение исключительно к локальной сети провайдера и при этом не затрагивают vpn-туннель, ведь, по сути, для маршрутизатора это уже отдельный интерфейс. Ситуация усугубляется в тех случаях, когда внутри VPN пользователь получает реальный внешний IP, открывающий доступ к устройству со всего мира.

- 10.0.0.0 — 10.255.255.255

- 100.64.0.0 — 100.127.255.255

- 172.16.0.0 — 172.31.255.255

- 192.168.0.0 — 192.168.255.255

Откройте раздел «Interfaces» (интерфейсы), в нем перейдите на вкладку «Interface List» (списки интерфейсов), нажимаем в верхней части кнопку «Lists» (списки) и создаем новый список под названием WAN.

После создания нового списка интерфейсов, добавляем в него основной физический WAN-интерфейс и PPPoE/VPN-подключение. Например:

После того, как мы создали отдельный список для WAN-интерфейсов, можно приступить к изменению правил Firewall.

Собственно здесь все очень просто. Там, где явно указан in-interface=ether1-gateway, следует его убрать и назначить вместо него параметр in-interface-list=WAN.

После подобного изменения правило будет срабатывать для всех интерфейсов, которые включены в список WAN-интерфейсов.

Данный метод служит также оптимизацией, уменьшающей количество правил Firewall. В противном случае, вам бы пришлось создавать дублирующие правила для каждого WAN-интерфейса, и в конкретно этом примере это были бы лишние 2 правила.

Видеокурс «Настройка оборудования MikroTik» (аналог MTCNA)

Учитесь работать с MikroTik? Рекомендую видеокурс «Настройка оборудования MikroTik». В курсе разобраны все темы из официальной учебной программы MTCNA и много дополнительного материала. Курс сочетает теоретическую часть и практику – настройку маршрутизатора по техническому заданию. Консультации по заданиям курса ведет его автор Дмитрий Скоромнов. Подойдет и для первого знакомства с оборудованием MikroTik, и для систематизации знаний опытным специалистам.

Сделать Wi-Fi в 2+ комнатной квартире, при этом чтобы скорость в любой локации была не ниже 90Мбит/с на любом современном мобильном устройстве (IEEE 802.11ac).

Предполагаем, что наша типовая квартира содержит типовой набор пользователей:

- Условный Просто пользователь (используем базовый ЯндексDNS)

- Условная Боящаяся интернета бабушка (ЯндексDNS, без мошеннических сайтов и вирусов)

- Условный Студент 5 курса, которому нужен Интернет без ограничений (выход в Интернет через VPN в Европу, DNS 8.8.8.8)

- Условный Школьник 7 класса, которому по административным причинам надо выключать Интернет в 21:00 час по будням и в 22:00 часа по выходным (используем ЯндексDNS «Семейный» и по расписанию выключаем/включаем SSID).

Радио моделирование

Начну с того, что как правило, если в квартире бетонные стены и количество комнат 2 и более, то одной точкой доступа Wi-Fi будет не обойтись, ведь 20 Мбит/с на диване у окна сегодня нас уже не устраивают, а это значит что минимальный уровень сигнала на клиенском устройстве долже быть не ниже -65дБ.

Вот пример:

Ставим одну точку доступа в прихожей, в 5 ГГц диапазоне зона покрытия до -65дБ выглядит так:

Поэтому надо добавить еще как минимум 2 точки доступа, получаем следующее:

Так уже лучше, с количеством и расположением точек доступа определились.

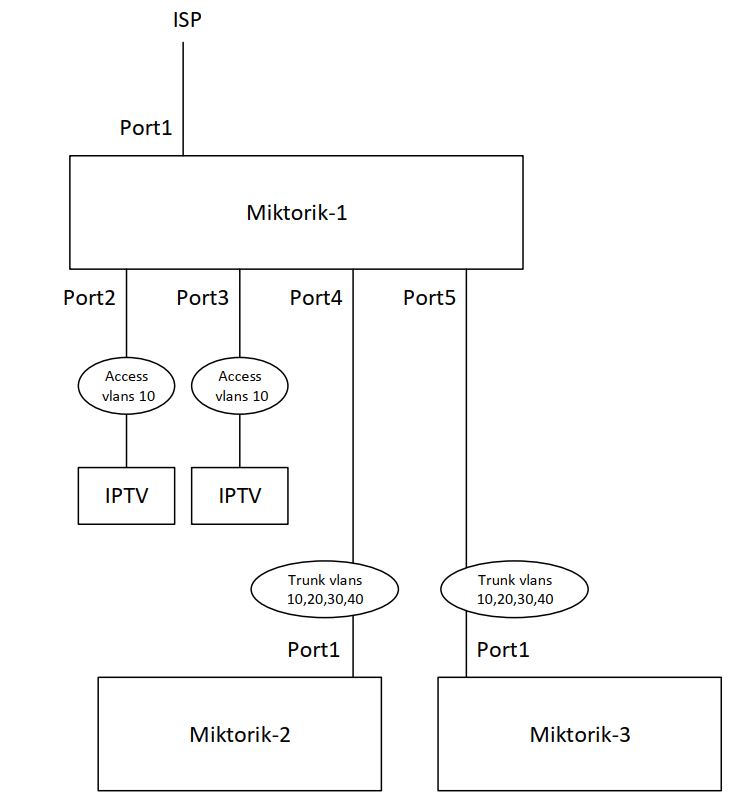

Настройка Wi-Fi на базе Mikrotik hAP ac

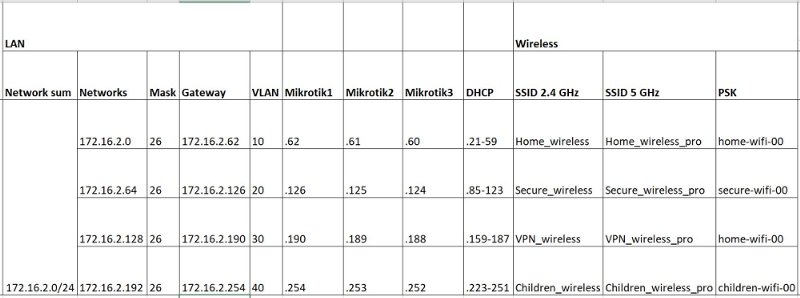

1. Схема сети и адресный план

2. Обновление ПО и установка пакета поддержки multicast для IPTV. Это легко нагуглить.

3. Предлагаю создать 4 VLAN-а: 10,20,30,40, под каждого типа пользователя

4. Задать группы для интерфейсов

5. Задать IP адреса на LAN интерфейсах. Например, берем сеть 172.16.2.0.24 и делим ее на 4 штуки по /26

6. Задать IP адрес на WAN интерфейсе (если он статический)

7. Задать маршрут по-умолчанию в сторону провайдера

8. Задать DHCP сервера

9. Не забыть про igmp snooping для IPTV приставки

10. Cделать VPN туннель до вашего VPS сервера для обхода блокировок (настройка сервера VPN на Debian будет ниже)

11. Сделать Policy Based Routing для трафика из того SSID, трафик от которого должен идти через VPN туннель.

13. Можно убрать лишнее из правил межсетевого экрана, а потом закрыть то что хочется.

14. Настроить профили безопасности для SSID

15. Настроить сам Wi-Fi с четырьмя SSID

16. Выключаем «детскую» сеть по расписанию:

Администратора сети нет и не предвидится, поэтому KID Control не используем.

17. Оставить возможность настраивать роутер локально

На Miktotik-1, Miktotik-2 делаем все тоже самое, только меняя адреса VLAN-ов в соответствие с адресным планом.

VPN сервер на базе Debian

Просмотр состояния FW

Просмотр логов если что-то блокируется

Отключение логирования, чтобы не забивать место на диске

Меняем порт ssh на другой

Проверка нет ли попыток взлома

Теперь VPN сервер будет работать даже с iPhone через 4G! А как приятное дополнение — будет доступ ко всем роутерам Mikrotik по SSH с VPS сервера.

Если у вас есть опыт работы с оборудованием MikroTik, то вы определенно слышали о Fasttrack. Если же вы только столкнулись с оборудованием MikroTik, ознакомьтесь с его Настройкой

Fastrack был представлен в апреле 2016 года, начиная с версии 6.29. И в терминах позволяет пакетам для установленных соединений обойти ядро, тем самым повышая производительность и уменьшая общую нагрузку на процессор.

Однако есть известные проблемы, которые мешают Fasttrack правильно работать при использовании IPSec на mikrotik. Вы обнаружите, что если вы оставите правило Fasttrack по умолчанию включенным в правиле фильтров брандмауэра, L2TP Vpn будет очень медленным.

Если вы уже используете свой mikrotik в качестве клиента IPSec, вы, скорее всего, отключили свое правило Fasttrack в /Firewall, однако можно эту проблему обойти.Для этого требуется отменить все соединения IPSec и эффективно исключить их из правила Fasttrack.

Решение этой проблемы состоит в том, чтобы отметить все соединения IPSec и исключить их из правила Fasttrack.

Что такое FastTrack:

FastTrack это технология маркировки IP пакетов для ускоренного прохождения через Packet Flow.

Для работы FastTrack необходимо соблюдать следующие условия:

Должны работать Route Cache и FastPath

FastTrack работает только для UDP и TCP трафика

mesh и metarouter выключены

Желательно не использовать: /tool mac-scan и /tool ip-scan

sniffer, torch и traffic generator в активном состоянии мешают работе.

Если что-то будет мешать прохождению пакета по fasttrack, он будет передан как и все оставшиеся пакеты по медленному пути.

Конфигурируем Mikrotik Fasttrack с L2TP IPSEC:

Первое что требуется сделать это с помощью брандмауэра mangle отметить все соединения IPsec:

После того как вы сделали вышеописанное, требуется проверить:

Должно получиться что-то вроде этого :

Далее требуется добавить правило fasttrack. Для быстрого отслеживания всех соединений, кроме отмеченных выше правилом mangle :

/ip firewall filter add chain=forward action=fasttrack-connection connection-state=established,related connection-mark=!ipsec

Правило, которое мы только что создали, должно быть добавлено только там, где исходное правило fasttrack. Примерно так как получилось у меня:

Конфигурация Mikrotik Fasttrack с L2TP IPSEC

Через правило командной строки номер 9 как в моем случае

;;; defconf: accept established,related, untracked

chain=forward action=accept connection-state=established,related,untracked

Заключение:

Вот что получилось, вводим команду

Нас интересует правило. Чуть ниже отключенного правила 8 Fasttrack;;; defconf: fasttrack (Disabled due to ipsec issues) и выше исходного правила 10 ;;; defconf: accept established,related, untracked

Как видите очень просто сделать конфигурацию Mikrotik Fasttrack L2TP IPSEC. Теперь мы имеем L2TP VPN работающий вместе с локальными соединениями. Наслаждаемся преимуществами Fasttrack.

Если у вас возникли вопросы оставляйте комментарии, либо создайте тему на Форуме

Читайте также: