High gain usb adapter что это

Обновлено: 06.07.2024

MU6H принимает сигналы Wi-Fi в двух диапазонах. Поддержка 256-QAM увеличивает скорость передачи данных на 2,4 ГГц со 150 Мбит/с до 200 Мбит/с, повышая производительность на 33%.

Выберите 2,4 ГГц – для работы в интернете и социальных сетей, или 5 ГГц со скоростью

до 433 Мбит/с – для потокового HD-видео и игр без задержек.

5 ГГц – до 433 Мбит/с

2,4 ГГц – до 200 Мбит/с

Увеличьте дальность Wi-Fi с антенной высокого усиления

Сигнал антенны высокого усиления 5 дБи достигает вашего роутера издалека, более направленно, обеспечивая более стабильное Wi-Fi соединение.

Простая установка для Windows 10

Вам просто потребуется подключить MU6H к компьютеру и следовать указаниям на экране, чтобы настроить сеть за считанные секунды.

Компакт-диск не требуется

Регулируемая вс енаправленная антенна

Поворачивайте и регулируйте антенну в нужном направлении, чтобы улучшить производительность в различных условиях.

Операционная система

Полная совместимость с Windows

10/8.1/8/7/XP

Улучшенная безопасность

Шифрование WPA/WPA2 защитит ваше беспроводное соединение от вторжений.

* Максимальная скорость беспроводного сигнала — это физический максимум согласно спецификациям стандарта IEEE 802.11. Фактическая пропускная способность беспроводной сети и покрытие беспроводной сети не гарантируются и будут варьироваться в зависимости от 1) факторов окружающей среды, включая строительные материалы, физические объекты и препятствия в помещении 2) условий сети, включая локальные помехи, объем и плотность трафика, местоположение продукта, сложность сети и её загруженность 3) ограничения клиента, включая номинальную производительность, местоположение, соединение, качество и состояние клиента.

Спецификации

IEEE 802.11b/g/n

IEEE 802.11a/n/ac

Диапазон частот (приём и передача)

2400 МГц -2483.5 МГц

5150 МГц-5250 МГц

5250 МГц-5350 МГц

5470 МГц-5725 МГц

• 11ac: До 433 Мбит/с (динамически)

• 11n: До 200 Мбит/с (динамически)

• 433 Мбит/с: - 62 дБм @ 10% PER

• 200 Мбит/с: - 65 дБм @ 10% PER

• 54 Мбит/с: - 75 дБм @ 10% PER

• 11 Мбит/с: - 90 дБм @ 8% PER

У меня в плеере Fiio M15 есть настройка Gain High/Low. Вроде как это просто пониженное/повышенное напряжение в наушники, но переключая эту настройку туда/сюда у меня сложилось впечатление, что эта настройка даёт панча на определенных диапазонах частот. С некоторыми наушниками слушать это устают уши.

Ответы

Gain - это коффициент усиления.

Low стандартное усиление, high для тяжелых наушников, так же в этом режиме быстрее садится батарея. Если говорить о Fiio, режим high у них добавляет "грязь" (искажения).

откуда инфа про грязь?

Ниже список плееров привел, бывших в пользовании.

Это для наушников с разным сопротивлением. Об этом же в инструкции указано. Быстрее будет разряжаться батарея только если неправильно выбрать режим, например, для наушников с низким сопротивлением выбрать High gain. Не согласен с тем, что добавляется грязь в режиме High gain с высокоомными наушниками. У меня FiiO X3 2.

Fiio X5-3, Fiio X7, M11, M15 (Fostex t60rp, Audeze lcd-2)

По идее, это просто коэффициент усиления, но ничего "просто" обычно на практике не получается - одновременно меняется и характер звука. По моим наблюдениям, если какие-нибудь тугие наушники не требуют настоятельно верхних положений этого переключателя, то лучше держать его "внизу" - звук комфортнее и .. адекватнее что ли

Ну или посередине (бывает три и больше положений) . Отслушивать и выбрать то положение, где больше понравится

Из опыта управления плеером Fiio X5 II, и, насколько помнится, изучения рекламных материалов и руководства, на момент выпуска плеера (утеряны).

Меняется ли реально при этом коэффициент усиления - неизвестно. Формально это "усиление" - низкое и высокое, для наушников с разным сопротивлением, но и для конкретных наушников не возбраняется использовать разные режимы. При этом желательно беречь свои аудафильские уши.

Что происходит в указанном у ТС плеере - мне не ведомо.

Удачи и успехов!

Только авторизованные пользователи могут отвечать на вопросы, пожалуйста, войдите или зарегистрируйтесь.

16 октября 2017 года была раскрыта информация о критических проблемах WPA2, которые позволяют обойти защиту и в результате прослушивать трафик Wi-Fi, передаваемый между точкой доступа и компьютером.

Комплекс уязвимостей в WPA2, получивший название KRACK (аббревиатура от Key Reinstallation Attacks), был обнаружен сводной группой исследователей из разных университетов и компаний.

Руководитель группы Мэти Ванхоф рассказал, что ему удалось найти проблемы, из которых формируется KRACK, еще в 2016 году, но он более года совершенствовал свою атаку. Исследователь сообщил об уязвимостях некоторым производителям и представителям организации US-CERT в июле 2017 года, а в августе поделился информацией о проблемах с широким кругом вендоров.

Производители оборудования поспешили выпустить патчи прошивки, которые устраняют уязвимости, но, как всегда бывает в таких случаях, остается огромное число необновленных устройств.

Принцип действия

В основе атаки лежит уязвимость четырехэлементного хендшейка WPA2. Этот хендшейк выполняется тогда, когда клиент хочет подключиться к защищенной сети Wi-Fi. В процессе подтверждается, что обе стороны (клиент и точка доступа) обладают корректными учетными данными. В то же время хендшейк используется для согласования свежего ключа шифрования, который впоследствии будет применяться для защиты трафика.

Злоумышленник может устроить атаку типа man in the middle и принудить участников сети реинсталлировать ключи шифрования, которые защищают трафик WPA2. К тому же, если сеть настроена на использование WPA-TKIP или GCMP, злоумышленник сможет не только прослушивать трафик WPA2, но и инжектить пакеты в данные жертвы.

Метод универсален и работает против любых незапатченных устройств, подключенных к Wi-Fi. Главное условие заключается в том, что атакующему придется находиться в зоне действия атакуемой сети Wi-Fi, то есть атаку нельзя провести удаленно.

Уязвимости, вошедшие в состав KRACK

-

: reinstallation of the pairwise encryption key (PTK-TK) in the 4-way handshake. : reinstallation of the group key (GTK) in the 4-way handshake. : reinstallation of the integrity group key (IGTK) in the 4-way handshake. : reinstallation of the group key (GTK) in the group key handshake. : reinstallation of the integrity group key (IGTK) in the group key handshake. : accepting a retransmitted Fast BSS Transition (FT) Reassociation Request and reinstalling the pairwise encryption key (PTK-TK) while processing it. : reinstallation of the STK key in the PeerKey handshake. : reinstallation of the Tunneled Direct-Link Setup (TDLS) PeerKey (TPK) key in the TDLS handshake. : reinstallation of the group key (GTK) when processing a Wireless Network Management (WNM) Sleep Mode Response frame. : reinstallation of the integrity group key (IGTK) when processing a Wireless Network Management (WNM) Sleep Mode Response frame.

Эксплуатация

Для демонстрации уязвимости нам понадобится оборудование — как минимум один, а лучше несколько USB Wi-Fi-адаптеров, совместимых с Kali Linux. Мой выбор пал на TP-Link N150 Wireless High Gain USB Adapter (TL-WN722N), он уже протестирован и хорошо совместим с моим дистрибутивом. Но ты можешь использовать и любой другой на свой вкус.

Зачем нам вообще этот «свисток», если у ноутбука есть адаптер Wi-Fi? Отдельное устройство для вардрайвинга рекомендуется не только потому, что на него меньше наводок и у него более сильная антенна, но еще и из соображений удобства. Со встроенного адаптера Wi-Fi можно параллельно выходить в интернет, а это довольно важная возможность.

В общем, с TP-Link мы и поднимем свою фейковую (или, если угодно, тестовую) сеть и будем проворачивать в ней наш эксперимент.

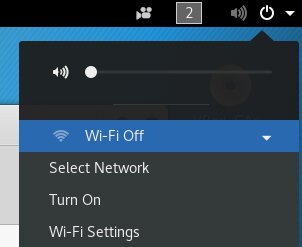

Поднимем Wi-Fi на Kali Linux

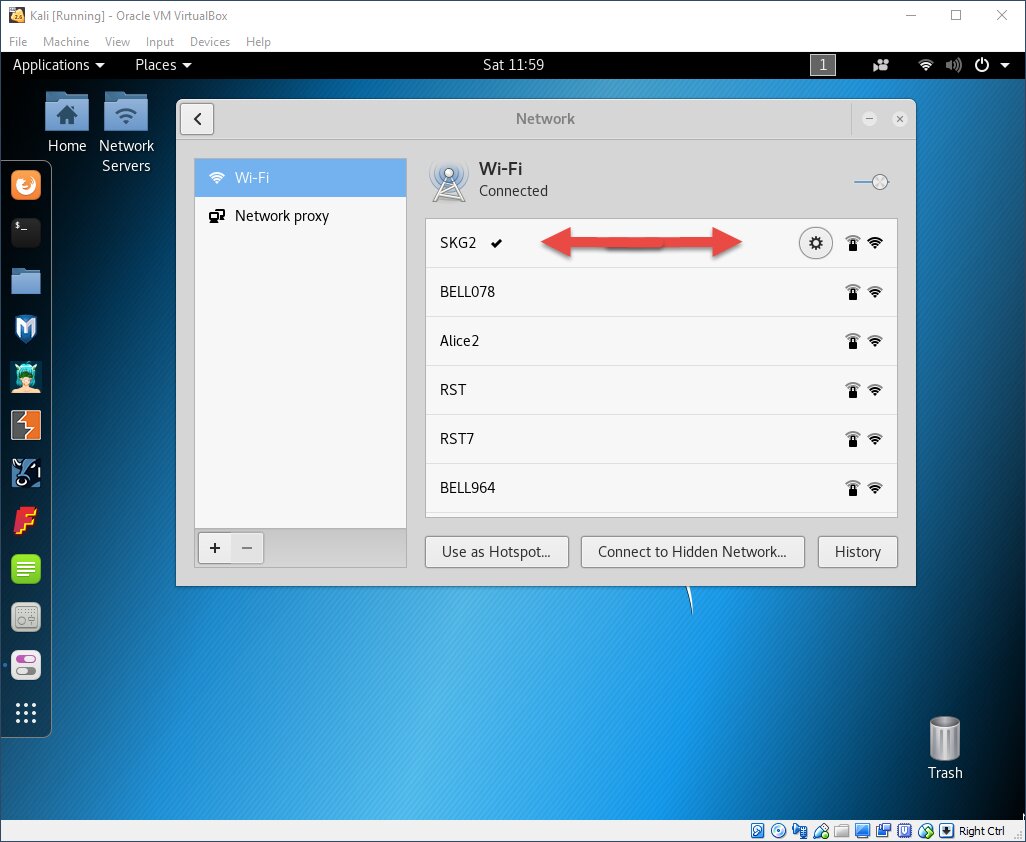

Итак, загружаем Kali и идем в таскбар (правый верхний угол рабочего стола), поднимаем Wi-Fi-адаптер (то есть включаем его) и коннектимся к заранее заготовленной сети.

Ключ шифрования у нас WPA2-Personal, и сразу договоримся использовать длинный и надежный пароль. Сеть, к которой мы будем подключаться, у меня называется SKG2.

Коннектимся к сети с именем SKG2

Инсталлируем инструментарий Krack Attack

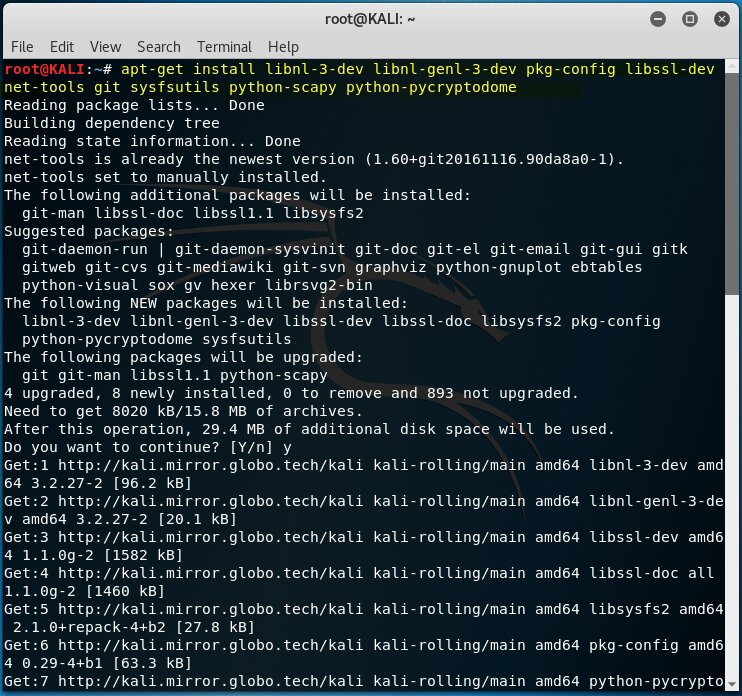

Сначала нам нужно убедиться, что все необходимые зависимости для инструментария Krack Attack у нас в системе есть. Выполним такую команду:

Инсталляция пакетов для Krack Attack

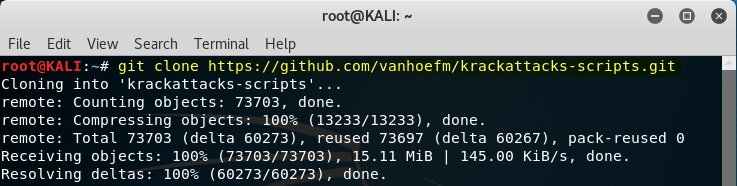

Поскольку в самом Kali Linux по умолчанию нет инструментов для воспроизведения нужной нам атаки, мы идем на GitHub и скачиваем там набор скриптов.

Инсталляция инструментария Krack Attack

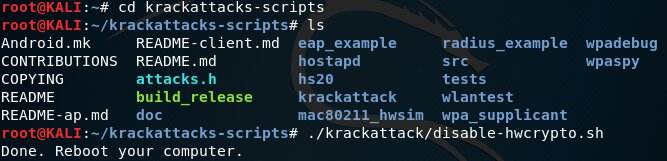

Дальше нам для чистоты эксперимента нужно отключить аппаратное шифрование (hardware encryption). То есть шифровать ключи будем только программными средствами, вшитыми в протоколы Wi-Fi. Для этого переходим в директорию с Krack Attack:

И там запускаем конфигурационный скрипт:

Запускаем конфигурационный скрипт, чтобы отключить аппаратное шифрование

Дальше нам нужно отключить Wi-Fi в сетевом менеджере Kali, то есть отключиться от сети SKG2. Это позволит начать собственную трансляцию в новой сетке WLAN0, где мы и проведем атаку.

Следующим шагом создаем тестовую сеть Wi-Fi с помощью TP-Link N150. Однако для начала нам нужно убедиться, что наше железо не заблокировано. А выясним мы это с помощью утилиты rfkill , набрав следующую команду:

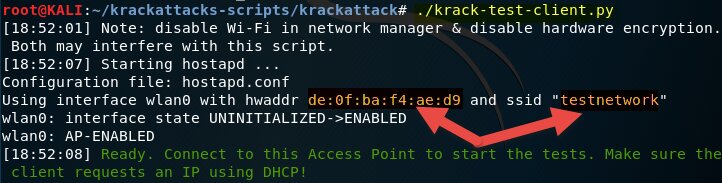

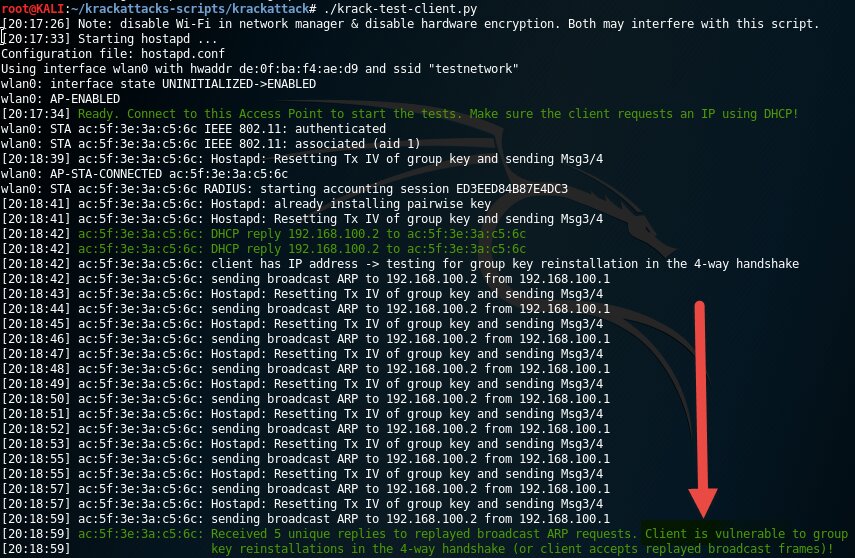

После того как создана тестовая сеть, мы используем сценарий krack-test-client.py . Этот скрипт на Python будет проверять все устройства, подключающиеся к нашей сети Wi-Fi, на уязвимость «атаки переустановки ключей» (именно так официально называется этот метод).

Итак, создаем сетку. Скомпилируем наш модифицированный экземпляр hostapd . Если ты не в курсе, hostapd — это демон (служба) беспроводной точки доступа в Linux.

Отключим аппаратное шифрование для нашей фейковой сети следующей командой (запускаем все тот же конфигурационный скрипт):

Вообще-то после того, как скрипт отработает, нужно перезагрузиться (так советуют разработчики инструмента). Но у меня все работало и без ребута. Но если что-то пойдет не так, перезагружай тачку.

После перезагрузки (или без) выполняем команду

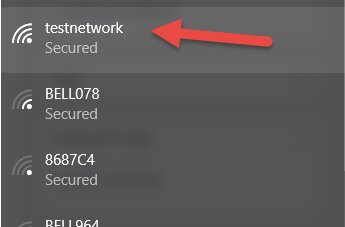

Это тот самый скрипт на Python, который позволит переустановить ключи в четырехстороннем рукопожатии и автоматически создаст сеть. Используется метод шифрования WPA2-Personal, а SSID будет testnetwork .

Результат работы скрипта — тестовая сеть создана!

Атака

Теперь берем ноут с Windows 10 и цепляемся на нем к сети testnetwork . Вводим наш очень сложный и длинный пароль и удостоверяемся, что коннект произошел.

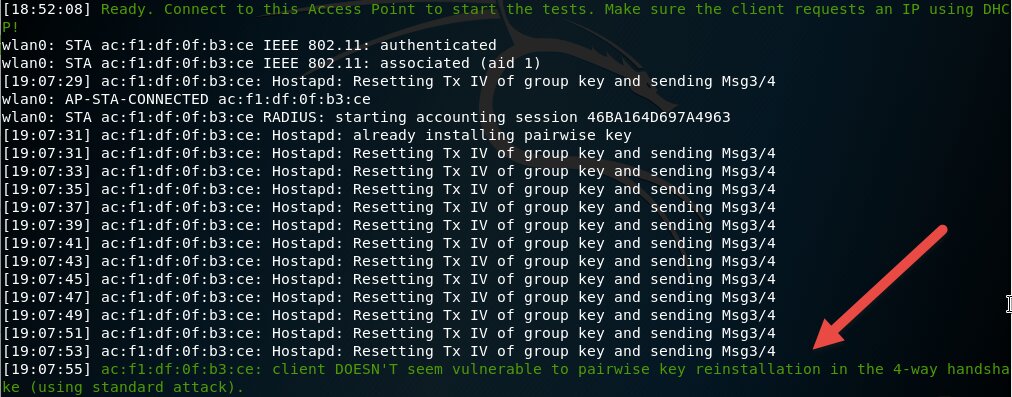

После того как ноут с Windows 10 оказался в тестовой сети, в терминале Kali мы получаем оповещения от скрипта krack-test-client.py , который пытается просканировать подключенный клиент (наш ноутбук) на уязвимость и, если найдет ее, проэксплуатировать.

Но результат пока грустный. У Windows 10, конечно же, есть патч, о чем гласит строчка Client DOESN’T seem vulnerable to pairwise key reinstallation in the 4-way handshake.

Скрипт сообщает, что наш клиент неуязвим перед KRACK

Попробуем еще несколько вариантов, задаваемых ключами к скрипту.

Но конечно же, ничего не срабатывает. Неужели мы зря столько старались?

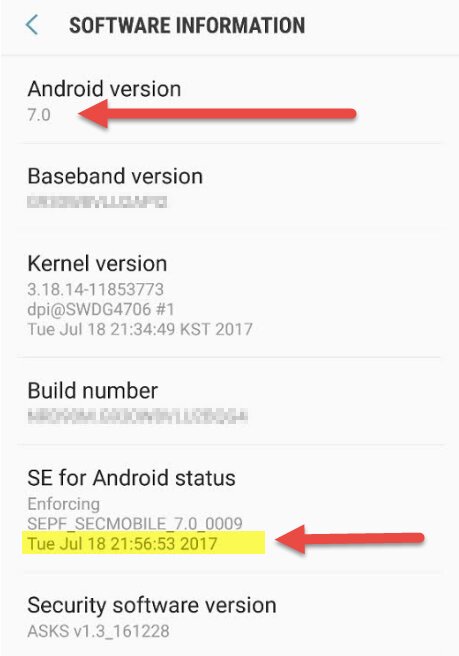

Не зря! Я без труда нашел у себя уязвимое устройство — им оказался телефон с Android 7.0, который последний раз обновлялся в июле 2018 года. Такие наверняка еще можно встретить.

Информация о пакетах обновления для смартфона на Android 7

Коннектим смартфон к testnetwork и смотрим, что нам скажет наш скрипт. Несколько секунд ожидания, и он сообщает, что Android уязвим для групповой переустановки ключей в четырехстороннем рукопожатии.

Android 7 оказался уязвим

Мы достигли результата! Дальше можно открывать, к примеру, Wireshark и снифить пакеты. В целом эксперимент показал, что KRACK — это пока что вполне реальная проблема и атака работает.

Как защититься?

Получается, что почти каждое устройство почти в любой сети Wi-Fi можно взломать при помощи KRACK. Звучит страшновато, но — как и в случае с любой другой атакой — это еще не конец света. Вот пара советов, как защититься от KRACK:

И конечно, для критичных сессий ты можешь не доверять беспроводному соединению вообще. Или используй VPN: с ним у тебя будет сквозное шифрование между клиентом и сервером.

Поможет ли WPA3 от KRACK?

27 июня 2018 года альянс Wi-Fi объявил об окончании разработки нового стандарта безопасности — WPA3. Это одновременно и новый протокол безопасности, и название соответствующей программы сертификации.

Создатели WPA3 попытались устранить концептуальные недоработки, которые всплыли с появлением KRACK. Поскольку ключевая уязвимость скрывалась в четырехстороннем рукопожатии, в WPA3 добавилась обязательная поддержка более надежного метода соединения — SEA, также известного как Dragonfly.

Технология SEA (Simultaneous Authentication of Equals) уже применялась в mesh-сетях и описана в стандарте IEEE 802.11s. Она основана на протоколе обмена ключами Диффи — Хеллмана с использованием конечных циклических групп.

SEA относится к протоколам типа PAKE и предоставляет интерактивный метод, в соответствии с которым две и более стороны устанавливают криптографические ключи, основанные на знании пароля одной или несколькими сторонами. Результирующий ключ сессии, который получает каждая из сторон для аутентификации соединения, выбирается на основе информации из пароля, ключей и MAC-адресов обеих сторон. Если ключ одной из сторон окажется скомпрометирован, это не повлечет компрометации ключа сессии. И даже узнав пароль, атакующий не сможет расшифровать пакеты.

Еще одним новшеством WPA3 будет поддержка PMF (Protected Management Frames) для контроля целостности трафика. Но в будущем поддержка PMF станет обязательной и для WPA2.

Однако то, что WPA3 обратно совместим с WPA2, уже вызвало критику Мэти Ванхофа, автора атаки KRACK. Он уверен, что найдется способ обхода PMF для принудительного отсоединения клиента от сети.

Внедрение SEA хоть и усложнит проведение словарных атак, но не исключит их и лишь сделает более длительными, а для обхода защиты в открытых сетях атакующий по-прежнему сможет развернуть свою точку доступа и перехватывать трафик.

К тому же WPA3 должен быть реализован в устройстве аппаратно, и простым обновлением его поддержку добавить нельзя. Соответственно, на внедрение уйдут долгие годы, а исследователи ИБ не сидят сложа руки.

EW-7711USn является беспроводным USB адаптером с большим усилением, который обеспечивает простой путь для улучшения беспроводной связи настольного компьютера или ноутбука. Этот адаптер поддерживает высокую скорость связи, до 150 Мбит/с при подключении к 802.11n устройству. Просто подключите адаптер к USB порту и наслаждайтесь невероятно высокоскоростной беспроводной связью.

Совместим с 802.11n устройствами со скоростью связи до 150 Мбит/с

EW-7711USn соответствует стандартам 802.11b/g . Благодаря использованию самой последней беспроводной технологии, EW-7711USn позволяет увеличить покрытие беспроводной сети в 3 раза и уменьшить “мертвые зоны" беспроводной связи. При подключении адаптера к 802.11n устройствам скорость передачи данных достигает 150 Мбит/с, что ускоряет процесс передачи информации и делает связь более надежной, чем устройства беспроводного стандарта 802.11b/g .

Многоязычный мастер установки EZmax *

16 язычный мастер установки Ezmax и дружественный пользователю интерфейс проведут вас через настройку EW-7711USn для подключения к вашей беспроводной сети.

USB удлинитель позволяет поместить адаптер в наилучшее для приема сигнала место. Съемная антенна может быть заменена на более мощную. Собственная вращаемая съемная антенна с усилением 3 дБи делает связь более стабильной и дальнодействующей. EW-7711USn - это наилучший выбор беспроводной связи!

* Мастер установки EZMax поддерживает только беспроводные устройства Edimax.

- Беспроводной USB адаптер - 1 шт

- USB кабель - 1 шт

- Антенна усилением 3 дБи - 1 шт

- Инструкция по быстрой установке (QIG) - 1 шт

- CD диск (мастер установки EZmax, утилита, многоязычный QIG, инструкция пользователя) - 1 шт

*Максимальная производительность, реальная скорость и покрытие сети зависят от условий окружения.

*Спецификации продукта и его дизайн могут быть изменены без предварительного уведомления.

Читайте также: