Как узнать ip межсетевого экрана

Обновлено: 06.07.2024

В решении Traffic Inspector Next Generation используется межсетевой экран Packet Filter.

Межсетевой экран решает множество задач. Вот лишь некоторые из них:

Защита устройства TING и компьютеров внутренней сети от несанкционированного доступа со стороны Интернета

Трансляция сетевых адресов (Network Address Translation)

Публикация внутренних служб (проброс портов)

Контроль доступа внутренних пользователей к компьютерам в сети Интернет

Перехват пакетов и их перенаправление на само устройство TING (как часть прозрачного проксирования и функционала SSL Bump)

Обработка пакетов межсетевым экраном осуществляется в соответствии с директивами и правилами, содержащимися в конфигурационном файле /tmp/rules.debug. Не стоит вручную менять содержимое данного файла, так как он генерируется автоматически, в соответствии с настройками, задаными в веб-интерфейсе устройства TING.

Настройка межсетевого экрана должна осуществляться через веб-интерфейс устройства TING.

Для удобства, в веб-интерфейсе правила межсетевого экрана задаются отдельно для каждого из адаптеров, настроенных в системе. Правила располагаются в виде списка. Сетевой пакет проверяется на совпадение с критериями правил по порядку, сверху вниз.

Если сетевой пакет удовлетворяет критериям правила, то к пакету применяется действие, заданное в правиле. Если к пакету применено правило, то обработка пакета сетевым экраном прекращается. Такой пакет далее не будет сверяться с оставшимися правилами в списке.

Действия блокировать (block) и отклонить (reject) предполагают блокирование пакета межсетевым экраном (причем в первом случае, удаленная сторона никак не оповещается о свершившейся блокировке). Действие пропустить (pass) разрешает прохождение пакета через межсетевой экран и приводит к созданию состояния.

Если сетевой пакет не удовлетворяет критериям ни одного правила, то пакет блокируется (т.е. отбрасывается без индикации удаленной стороне).

Порядок правил в списке, имеет значение и им можно управлять.

Межсетевой экран в Traffic Inspector Next Generation поддерживает контекстную инспекцию пакетов - режим работы, обозначаемый в англоязычной литературе термином stateful packet inspection. Это означает, что межсетевой экран может может рассматривать не каждый пакет в отдельности, а вместо этого усматривает существование соединений, т.е. последовательности пакетов тесно связанных между собой и составляющих сеанс взаимодействия между парой хостов.

Если обрабатываемый пакет может быть соотнесен с существующим соединением (т.е. существует соответствующая запись о состоянии), то такой пакет не будет сверяться с правилами фильтрации, что значительно ускоряет обработку пакетов для установленных соединений.

Ниже приводится упрощенная блок-схема, позволяющая составить общее представление о логике работы межсетевого экрана. На схеме, квадраты, границы которых изображены пунктирными линиями, обозначают опциональные действия, которые будут иметь место, если были сделаны соотвествующие настройки.

Опционально, в правиле межсетевого экрана может быть настроена опция журналирования, что приведет к добавлению информации о пакете и результатах его обработки в журнал межсетевого экрана.

С помощью правил межсетевого экрана также осуществляется перенаправление пакетов (redirect) и трансляция сетевых адресов (NAT).

Функционал трансляции сетевых адресов (network address translation) более известен как механизм, позволяющий «раздать Интернет на пользователей внутренней сети». В наиболее общем сценарии, организации выделяется один «белый» IP-адрес, который присваивается WAN-адаптеру шлюза Traffic Inspector Next Generation. Компьютеры внутренней сети настраиваются с использованием диапазона «серых» IP-адресов (IP-адреса из диапазонов, описанных в RFC 1918). Для того, чтобы работать в Интернете, компьютеры внутренней сети должны иметь «белые» IP-адреса. Компьютеры внутренней сети таких адресов не имеют и, если нужно взаимодействовать с компьютерами в Интернете, отсылают свой трафик через шлюз Traffic Inspector Next Generation. Шлюз не только маршрутизируют пакеты, но еще и переписывает адрес источника (и, если необходимо, порт источника) в этих пакетах. За счет подобной обработки пакетов, компьютеры внутренней сети, фактически, работают в Интернете под «белым» IP-адресом WAN-адаптера шлюза. Сам шлюз также сохраняет возможность работать с этого адреса. Устройство Traffic Inspector Next Generation отслеживает соединения и осуществляет все необходимые прямые и обратные преобразования адресов в пакетах.

Псевдонимы¶

Псевдонимы - это удобный механизм именования списка хостов, сетей, портов для использования в написании правил межсетевого экрана. Использоваине псевдонимов уменьшает колличество вносимых изменений в правила межсетевого экрана в случае изменения исходных данных.

Типы псевдонимов¶

TING предлагает следующие типы псевдонимов:

Адреса сетей в формате IPv4 или IPv6 (к примеру, 192.0.0.0/24 )

Номер порта или диапазон портов, разделенный двоеточием ( 2000:3000 )

Список IP адресов, загружаемый единожды с указанного URL

Список IP адресов, загружаемый с указанного URL c заданным интервалом

Страна либо целый регион

Внешний псевдоним ( только объявление )

Каждый псевдоним может содержать от одного, до нескольких значений

Флаг Статистические данные позволяет в дальнейшем просмотреть статистические данные по использованию данного псевдонима в разделе диагностики pfTables

Хосты¶

Хосты могут вводиться как одиночными IP адресами, так и доменными именами в формате FQDN. При использовании доменного имени происходит периодический его резолвинг (по умолчанию каждые 300с.)

К примеру, одиночная запись псевдонима хоста с использованием доменного имени будет выглядеть следующим образом:

Сети указываются в формате CIDR. Используются списки сетей IPv4 и IPv6. Сети с масками /32 и /128 соответствуют одиночным хостам соответственно.

Порты¶

Указываются одиночные порты, либо диапазоны портов, разделенные двоеточием, к примеру 2000:3000 будет соответствовать диапазону портов от 2000 до 3000.

URL / Таблицы URL¶

Списки IP адресов, загружаемые с удаленных сайтов. Вариант URL загружает список IP однократно, Таблицы URL будет загружать списки IP адресов с заданным интервалом.

GeoIP¶

Данный вид псевдонимов предназначен для создания правил межсетевого экрана на основе принадлежности адреса отправителя или получателя конкретной стране или региону.

В создании данного вида псевдонимов используется внешний ресурс, с которого ТИНГ берет актуальные базы соответствия IP адресов странам.

Для того, чтобы воспользоваться этими базами, необходимо выполнить регистрацию на этом ресурсе и настроить плагин соответствующим образом.

Для это выполние следующие шаги:

Перейдите на страницу внешнего ресурса и выполните регистрацию. В процессе регистрации используйте действительный адрес электронной почты.

Сгенерируйте ключ лицензии:

После успешной регистрации перейдите в раздел Services ‣ My License Key.

Нажмите Generate new license key и выполните шаги по генерированию ключа лицензии.

Примечание

Сохраните ключ лицензии в безопасном месте, потому что в дальнейшем он не отображается.

Совет

Правильность полученной ссылки можно проверить, вставив ее в обычный браузер. Должно открыть окно загрузки файла.

На странице Межсетевой экран ‣ Псевдонимы перейдите на закладку Настройки GeoIP.

В поле URL впишите ссылку с лицензионным ключом, созданную в п.3

Нажмите Применить

Теперь для создания псевдонима GeoIP вам необходимо всего лишь выбрать данный тип псевдонима и указать нужный регион и страну.

Внешние пвевдонимы¶

Содержимое Внешних псевдонимов не изменяется посредством WEB интерфейса. В данном разделе выполняется только объявление псевдонима для дальнейшего использования его в правилах межсетевого экрана. Наполнение содержимого данного псевдонима предполагается внешними скриптами.

Группировка псевдонимов¶

Для псевдонимов типа Хост и Сети допускается группировка в отдельные псевдонимы. Выполнение группировки облегчает управление псевдонимами и написание правил межсетевого экрана.

К примеру, у вас есть два пула серверов к которым должны применяться разные правила на одном этапе и одно общее правило на другом. В таком случае удобно сгрупировать сервера в псевдонимы следующим образом:

для индивидуального применения создать отдельные пулы:

для общего применения создать общий пул:

Использование псевдонимов в правилах межсетевого экрана¶

Созданные псевдонимы вы можете использовать в качестве Отправителя либо Получателя при создании правил фильтрования, NAT, преадресации портов.

Импорт/Экспорт¶

Данный функционал позволяет сохранить имеющиеся псевдонимы на локальный диск в формате json и в дальнейшем восстановить их, либо перенести на другую систему.

Преднастроенные правила¶

По умолчанию, межсетевой экран преднастроен таким образом, что:

блокирует любое несанкционированное обращение со стороны Интернета к самому устройству TING и любой машине во внутренней сети

разрешает пользователям внутренней сети беспрепятственно обращаться к компьютерам в Интернет

обеспечивает раздачу Интернета на пользователей внутренней сети (функционал NAT)

защищает пользователя от самоблокировки при доступе по веб-интерфейсу или SSH

За (1) отвечает отсутствие разрешающих правил в разделе Межсетевой экран -> Правила на вкладке WAN.

За (2) отвечают преднастроенные правила

в разделе Межсетевой экран -> Правила на вкладке LAN , благодаря которым, из внутренней сети разрешен любой доступ как на сам шлюз (LAN-адаптер шлюза), так и в Интернет. Любой ответный трафик из Интернета также свободно пропускается межсетевым экраном.

За (3) отвечают автоматически создаваемые правила в разделе Межсетевой экран -> NAT -> Исходящий.

За (4) отвечает преднастроенное Правило антиблокировки в разделе Межсетевой экран -> Правила на вкладке LAN.

Данное правило располагается в сгруппированном Автоматически сгенерированном блоке правил, вверху списка, который можно развернуть.

Это значит, что любое запрещающее правило на данные порты, расположенное ниже преднастроенного правила, не будет иметь силы и не заблокирует доступ к функциям администрирования устройства TING.

Также, Другое преднастроенное Правило антиблокировки находится в разделе Межсетевой экран -> NAT -> Переадресация портов.

Это значит, что любое правило на редирект для данных портов, расположенное ниже преднастроенного правила, не будет иметь силы и не заблокирует доступ к функциям администрирования устройства TING.

Создание правил¶

Создание правил может потребоваться, если нужно:

открыть доступ на устройство TING со стороны сети Интернет

запретить пользователям внутренней сети обращаться в сеть Интернет по IP-адресу / протоколу / порту

предоставить доступ из Интернета к службам, выполняемым на хостах во внутренней LAN-сети (проброс портов)

Доступ на устройство TING со стороны сети Интернет

Для примера, разрешим подключение к шлюзу Traffic Inspector Next Generation со стороны WAN-адаптера по протоколу SSH.

Пройдите в раздел Межсетевой экран -> Правила, вкладка WAN. Кликните на значок + Добавить для создания нового правила. Cоздайте правило со следующими настройками:

Выбор межсетевого экрана для определенного уровня защищенности персональных данных

В данном обзоре мы будем рассматривать межсетевые экраны, представленные в таблице 1. В этой таблице указано название межсетевого экрана и его класс. Данная таблица будет особенно полезна при подборе программного обеспечения для защиты персональных данных.

Таблица 1. Список сертифицированных ФСТЭК межсетевых экранов

| Программный продукт | Класс МЭ |

| МЭ «Блокпост-Экран 2000/ХР» | 4 |

| Специальное программное обеспечение межсетевой экран «Z-2», версия 2 | 2 |

| Средство защиты информации TrustAccess | 2 |

| Средство защиты информации TrustAccess-S | 2 |

| Межсетевой экран StoneGate Firewall | 2 |

| Средство защиты информации Security Studio Endpoint Protection Personal Firewall | 4 |

| Программный комплекс «Сервер безопасности CSP VPN Server.Версия 3.1» | 3 |

| Программный комплекс «Шлюз безопасности CSP VPN Gate.Версия 3.1» | 3 |

| Программный комплекс «Клиент безопасности CSP VPN Client. Версия 3.1» | 3 |

| Программный комплекс межсетевой экран «Ideco ICS 3» | 4 |

| Программный комплекс «Трафик Инспектор 3.0» | 3 |

| Средство криптографической защиты информации «Континент-АП». Версия 3.7 | 3 |

| Межсетевой экран «Киберсейф: Межсетевой экран» | 3 |

| Программный комплекс «Интернет-шлюз Ideco ICS 6» | 3 |

| VipNet Office Firewall | 4 |

Все эти программные продукты, согласно реестру ФСТЭК, сертифицированы как межсетевые экраны.

Согласно приказу ФСТЭК России №21 от 18 февраля 2013 г. для обеспечения 1 и 2 уровней защищенности персональных данных (далее ПД) применяются межсетевые экраны не ниже 3 класса в случае актуальности угроз 1-го или 2-го типов или взаимодействия информационной системы (ИС) с сетями международного информационного обмена и межсетевые экраны не ниже 4 класса в случае актуальности угроз 3-го типа и отсутствия взаимодействия ИС с Интернетом.

Сравнение межсетевых экранов

Межсетевым экранам свойственен определенный набор функций. Вот и посмотрим, какие функции предоставляет (или не предоставляет) тот или иной межсетевой экран. Основная функция любого межсетевого экрана — это фильтрация пакетов на основании определенного набора правил. Не удивительно, но эту функцию поддерживают все брандмауэры.

Также все рассматриваемые брандмауэры поддерживают NAT. Но есть довольно специфические (но от этого не менее полезные) функции, например, маскировка портов, регулирование нагрузки, многопользовательских режим работы, контроль целостности, развертывание программы в ActiveDirectory и удаленное администрирование извне. Довольно удобно, согласитесь, когда программа поддерживает развертывание в ActiveDirectory — не нужно вручную устанавливать ее на каждом компьютере сети. Также удобно, если межсетевой экран поддерживает удаленное администрирование извне — можно администрировать сеть, не выходя из дому, что будет актуально для администраторов, привыкших выполнять свои функции удаленно.

Наверное, читатель будет удивлен, но развертывание в ActiveDirectory не поддерживают много межсетевых экранов, представленных в таблице 1, то же самое можно сказать и о других функциях, таких как регулирование нагрузки и маскировка портов. Дабы не описывать, какой из межсетевых экранов поддерживает ту или иную функцию, мы систематизировали их характеристики в таблице 2.

Таблица 2. Возможности брандмауэров

Как будем сравнивать межсетевые экраны?

Основная задача межсетевых экранов при защите персональных — это защита ИСПДн. Поэтому администратору часто все равно, какими дополнительными функциями будет обладать межсетевой экран. Ему важны следующие факторы:

- Время защиты. Здесь понятно, чем быстрее, тем лучше.

- Удобство использования. Не все межсетевые экраны одинаково удобны, что и будет показано в обзоре.

- Стоимость. Часто финансовая сторона является решающей.

- Срок поставки. Нередко срок поставки оставляет желать лучшего, а защитить данные нужно уже сейчас.

Безопасность у всех межсетевых экранов примерно одинаковая, иначе у них бы не было сертификата.

Брандмауэры в обзоре

Далее мы будем сравнивать три межсетевых экрана — VipNet Office Firewall, Киберсейф Межсетевой экран и TrustAccess.

Брандмауэр TrustAccess — это распределенный межсетевой экран с централизованным управлением, предназначенный для защиты серверов и рабочих станций от несанкционированного доступа, разграничения сетевого доступа к ИС предприятия.

Киберсейф Межсетевой экран — мощный межсетевой экран, разработанный для защиты компьютерных систем и локальной сети от внешних вредоносных воздействий.

ViPNet Office Firewall 4.1 — программный межсетевой экран, предназначенный для контроля и управления трафиком и преобразования трафика (NAT) между сегментов локальных сетей при их взаимодействии, а также при взаимодействии узлов локальных сетей с ресурсами сетей общего пользования.

Время защиты ИСПДн

Что такое время защиты ИСПДн? По сути, это время развертывания программы на все компьютеры сети и время настройки правил. Последнее зависит от удобства использования брандмауэра, а вот первое — от приспособленности его установочного пакета к централизованной установке.

Все три межсетевых экрана распространяются в виде пакетов MSI, а это означает, что можно использовать средства развертывания ActiveDirectory для их централизованной установки. Казалось бы все просто. Но на практике оказывается, что нет.

На предприятии, как правило, используется централизованное управление межсетевыми экранами. А это означает, что на какой-то компьютер устанавливается сервер управления брандмауэрами, а на остальные устанавливаются программы-клиенты или как их еще называют агенты. Проблема вся в том, что при установке агента нужно задать определенные параметры — как минимум IP-адрес сервера управления, а может еще и пароль и т.д.

Следовательно, даже если вы развернете MSI-файлы на все компьютеры сети, настраивать их все равно придется вручную. А этого бы не очень хотелось, учитывая, что сеть большая. Даже если у вас всего 50 компьютеров вы только вдумайтесь — подойти к каждому ПК и настроить его.

Конечно, администратор может использовать редакторы вроде Orca для создания MST-файла.

Рис. 1. Редактор Orca. Попытка создать MST-файл для TrustAccess.Agent.1.3.msi

Киберсейф Межсетевой экран самостоятельно создает MST-файл, нужно лишь установить его на один компьютер, получить заветный MST-файл и указать его в групповой политике. О том, как это сделать, можно прочитать в статье «Разграничение информационных систем при защите персональных данных». За какие-то полсача (а то и меньше) вы сможете развернуть межсетевой экран на все компьютеры сети.

Именно поэтому Киберсейф Межсетевой экран получает оценку 5, а его конкуренты — 3 (спасибо хоть инсталляторы выполнены в формате MSI, а не .exe).

| Продукт | Оценка |

| VipNet Office Firewall |  |

| Киберсейф Межсетевой экран |  |

| TrustAccess |  |

Удобство использования

Брандмауэр — это не текстовый процессор. Это довольно специфический программный продукт, использование которого сводится к принципу «установил, настроил, забыл». С одной стороны, удобство использования — второстепенный фактор. Например, iptables в Linux нельзя назвать удобным, но ведь им же пользуются? С другой — чем удобнее брандмауэр, тем быстрее получится защитить ИСПДн и выполнять некоторые функции по ее администрированию.

Что ж, давайте посмотрим, насколько удобны рассматриваемые межсетевые экраны в процессе создания и защиты ИСПДн.

Начнем мы с VipNet Office Firewall, который, на наш взгляд, не очень удобный. Выделить компьютеры в группы можно только по IP-адресам (рис. 2). Другими словами, есть привязка к IP-адресам и вам нужно или выделять различные ИСПДн в разные подсети, или же разбивать одну подсеть на диапазоны IP-адресов. Например, есть три ИСПДн: Управление, Бухгалтерия, IT. Вам нужно настроить DHCP-сервер так, чтобы компьютерам из группы Управление «раздавались» IP-адреса из диапазона 192.168.1.10 — 192.168.1.20, Бухгалтерия 192.168.1.21 — 192.168.1.31 и т.д. Это не очень удобно. Именно за это с VipNet Office Firewall будет снят один балл.

Рис. 2. При создании групп компьютеров наблюдается явная привязка к IP-адресу

В межсетевом экране Киберсейф, наоборот, нет никакой привязки к IP-адресу. Компьютеры, входящие в состав группы, могут находиться в разных подсетях, в разных диапазонах одной подсети и даже находиться за пределами сети. Посмотрите на рис. 3. Филиалы компании расположены в разных городах (Ростов, Новороссийск и т.д.). Создать группы очень просто — достаточно перетащить имена компьютеров в нужную группу и нажать кнопку Применить. После этого можно нажать кнопку Установить правила для формирования специфических для каждой группы правил.

Рис. 3. Управление группами в Киберсейф Межсетевой экран

Что касается TrustAccess, то нужно отметить тесную интеграцию с самой системой. В конфигурацию брандмауэра импортируются уже созданные системные группы пользователей и компьютеров, что облегчает управление межсетевым экраном в среде ActiveDirectory. Вы можете не создавать ИСПДн в самом брандмауэре, а использовать уже имеющиеся группы компьютеров в домене Active Directory.

Рис. 4. Группы пользователей и компьютеров (TrustAccess)

Все три брандмауэра позволяют создавать так называемые расписания, благодаря которым администратор может настроить прохождение пакетов по расписанию, например, запретить доступ к Интернету в нерабочее время. В VipNet Office Firewall расписания создаются в разделе Расписания (рис. 5), а в Киберсейф Межсетевой экран время работы правила задается при определении самого правила (рис. 6).

Рис. 5. Расписания в VipNet Office Firewall

Рис. 6. Время работы правила в Киберсейф Межсетевой экран

Рис. 7. Расписание в TrustAccess

Все три брандмауэра предоставляют очень удобные средства для создания самих правил. А TrustAccess еще и предоставляет удобный мастер создания правила.

Рис. 8. Создание правила в TrustAccess

Взглянем на еще одну особенность — инструменты для получения отчетов (журналов, логов). В TrustAccess для сбора отчетов и информации о событиях нужно установить сервер событий (EventServer) и сервер отчетов (ReportServer). Не то, что это недостаток, а скорее особенность («feature», как говорил Билл Гейтс) данного брандмауэра. Что касается, межсетевых экранов Киберсейф и VipNet Office, то оба брандмауэра предоставляют удобные средства просмотра журнала IP-пакетов. Разница лишь в том, что у Киберсейф Межсетевой экран сначала отображаются все пакеты, и вы можете отфильтровать нужные, используя возможности встроенного в заголовок таблицы фильтра (рис. 9). А в VipNet Office Firewall сначала нужно установить фильтры, а потом уже просмотреть результат.

Рис. 9. Управление журналом IP-пакетов в Киберсейф Межсетевой экран

Рис. 10. Управление журналом IP-пакетов в VipNet Office Firewall

С межсетевого экрана Киберсейф пришлось снять 0.5 балла за отсутствие функции экспорта журнала в Excel или HTML. Функция далеко не критическая, но иногда полезно просто и быстро экспортировать из журнала несколько строк, например, для «разбора полетов».

Итак, результаты этого раздела:

| Продукт | Оценка |

| VipNet Office Firewall |  |

| Киберсейф Межсетевой экран |  |

| TrustAccess |  |

Стоимость

Обойти финансовую сторону вопроса просто невозможно, ведь часто она становится решающей при выборе того или иного продукта. Так, стоимость одной лицензии ViPNet Office Firewall 4.1 (лицензия на 1 год на 1 компьютер) составляет 15 710 р. А стоимость лицензии на 1 сервер и 5 рабочих станций TrustAccess обойдется в 23 925 р. Со стоимостью данных программных продуктов вы сможете ознакомиться по ссылкам в конце статьи.

Запомните эти две цифры 15710 р. за один ПК (в год) и 23 925 р. за 1 сервер и 5 ПК (в год). А теперь внимание: за эти деньги можно купить лицензию на 25 узлов Киберсейф Межсетевой экран (15178 р.) или немного добавить и будет вполне достаточно на лицензию на 50 узлов (24025 р.). Но самое главное в этом продукте — это не стоимость. Самое главное — это срок действия лицензии и технической поддержки. Лицензия на Киберсейф Межсетевой экран — без срока действия, как и техническая поддержка. То есть вы платите один раз и получаете программный продукт с пожизненной лицензией и технической поддержкой.

| Продукт | Оценка |

| VipNet Office Firewall |  |

| Киберсейф Межсетевой экран |  |

| TrustAccess |  |

Срок поставки

По нашему опыту время поставки VipNet Office Firewall составляет около 2-3 недель после обращения в ОАО «Инфотекс». Честно говоря, это довольно долго, учитывая, что покупается программный продукт, а не ПАК.

Время поставки TrustAccess, если заказывать через «Софтлайн», составляет от 1 дня. Более реальный срок — 3 дня, учитывая некоторую задержку «Софтлайна». Хотя могут поставить и за 1 день, здесь все зависит от загруженности «Софтлайна». Опять-таки — это личный опыт, реальный срок конкретному заказчику может отличаться. Но в любом случае срок поставки довольно низкий, что нельзя не отметить.

Что касается программного продукта КиберСейф Межсетевой экран, то производитель гарантирует поставку электронной версии в течение 15 минут после оплаты.

| Продукт | Оценка |

| VipNet Office Firewall |  |

| Киберсейф Межсетевой экран |  |

| TrustAccess |  |

Что выбрать?

Если ориентироваться только по стоимости продукта и технической поддержки, то выбор очевиден — Киберсейф Межсетевой экран. Киберсейф Межсетевой экран обладает оптимальным соотношением функционал/цена. С другой стороны, если вам нужна поддержка Secret Net, то нужно смотреть в сторону TrustAccess. А вот VipNet Office Firewall можем порекомендовать разве что как хороший персональный брандмауэр, но для этих целей существует множество других и к тому же бесплатных решений.

Чтобы надежно защитить свою сеть, просто следуйте лучшим практикам.

Связаться с Cisco

Вы научились настраивать новый беспроводной маршрутизатор, и теперь готовы к следующему упражнению: настройке межсетевого экрана. Перехватило дыхание? Звучит пугающе, мы понимаем. Но не волнуйтесь: мы разложили всю процедуру на шесть простых шагов. Это поможет покорить вершину под названием «Сетевая безопасность». Начнем.

Шаг 1. Защитите свой межсетевой экран (да, мы знаем, что это кажется лишним)

Административный доступ к межсетевому экрану должен быть ограниченным и предоставлен только тем, кому вы доверяете. Чтобы предотвратить проникновение потенциальных злоумышленников, убедитесь, что ваш межсетевой экран защищен хотя бы одним из следующих действий по настройке его конфигурации:

- Обновите микропрограммное обеспечение межсетевого экрана до последней версии, рекомендованной поставщиком.

- Удалите, отключите или переименуйте все учетные записи пользователей, настроенные по умолчанию, а также измените все заданные по умолчанию пароли. Убедитесь, что вы используете только сложные и безопасные пароли.

- Если межсетевым экраном будут управлять несколько человек, создайте дополнительные учетные записи с ограниченными правами, которые соответствуют обязанностям пользователей. Никогда не используйте общие учетные записи пользователей. Отслеживайте внесенные изменения: кто их внес и почему. Такой контроль способствует должной осмотрительности при внесении изменений.

- Ограничьте места, из которых люди могут вносить изменения. Так вы уменьшите поверхность атаки, то есть разрешите внесение изменений только из доверенных подсетей внутри вашей организации.

Шаг 2. Разработайте структуру зон и схему IP-адресов межсетевого экрана (поднимать тяжести не потребуется)

Чтобы наилучшим образом защитить активы своей сети, вы должны сначала идентифицировать их. Спланируйте структуру, в которой активы сгруппированы на основе бизнес-потребностей, потребностей приложений, уровней конфиденциальности и функций активов, и объединены в сети (или зоны). Не идите легким путем, и не ограничивайтесь только одной плоской сетью. То, что легко для вас, легко и для злоумышленников!

Все ваши серверы, предоставляющие веб-сервисы (т. е. сервер электронной почты, VPN), должны быть помещены в выделенную зону, ограничивающую входящий трафик из Интернета. Такую зону часто называют демилитаризованной зоной (DMZ). Кроме того, серверы, к которым нет прямого доступа из Интернета, следует разместить во внутренних серверных зонах. В эти зоны обычно помещают серверы баз данных, рабочие станции, любые устройства, используемые в точках продаж (POS), или устройства голосовой связи поверх IP (VoIP).

Если вы используете IP версии 4, то для всех ваших внутренних сетей нужно использовать внутренние IP-адреса. Функцию преобразования сетевых адресов (NAT) следует настроить таким образом, чтобы внутренние устройства могли при необходимости обмениваться данными через Интернет.

После разработки структуры зон сети и создания соответствующей схемы IP- адресов, можно перейти к созданию зон межсетевого экрана и их назначению основным и подчиненным интерфейсам межсетевого экрана. При создании сетевой инфраструктуры коммутаторы, поддерживающие виртуальные локальные сети (VLAN), должны использоваться для поддержания разделения между сетями на уровне 2.

Шаг 3. Настройте списки контроля доступа (это ваш праздник — приглашайте, кого хотите)

После создания сетевых зон и назначения их интерфейсам можно приступить к созданию правил межсетевого экрана, называемых списками контроля доступа (ACL). Эти списки устанавливают, для какого трафика требуется разрешение на вход и выход из каждой зоны. ACL определяют разрешенные взаимодействия между компонентами сети и блокируют все остальные связи. ACL применяются к каждому основному или подчиненному интерфейсу межсетевого экрана, и должны как можно более точно определять IP-адреса источников и/или адресатов, а также номера портов, когда это возможно. Чтобы отфильтровать неутвержденный трафик, в конце каждого ACL создайте правило «запретить все». Затем примените входящие и исходящие ACL к каждому интерфейсу. Если это возможно, запретите общий доступ к интерфейсам администрирования межсетевого экрана. Помните, что на этом этапе необходима максимальная детализация: следует не только проверить работоспособность используемых приложений, но и убедиться в том, что запрещено все, что не должно быть разрешено. Обязательно оцените способность межсетевого экрана управлять потоками уровня следующего поколения: может ли он блокировать трафик на основе веб-категорий? Можно ли включить функцию расширенного сканирования файлов? Реализован ли в нем определенный уровень функций предотвращения вторжений (IPS)? Вы заплатили за расширенные функции, поэтому не забудьте сделать следующие шаги.

Шаг 4. Настройте другие службы межсетевого экрана и ведение журнала (свою коллекцию отнюдь не виниловых пластинок)

При желании разрешите межсетевому экрану выполнять функции сервера протокола динамической настройки узлов сети (DHCP), сервера протокола сетевого времени (NTP), системы предотвращения вторжений (IPS) и т. д. Отключите все службы, которые вы не собираетесь использовать.

Для выполнения требований Стандарта безопасности данных индустрии платежных карт (PCI DSS) настройте на межсетевом экране отправку отчетов на свой сервер ведения журнала и убедитесь, что в них включено достаточно деталей для удовлетворения пп. 10.2–10.3 требований PCI DSS.

Шаг 5. Проверьте конфигурацию межсетевого экрана (не беспокойтесь, это несложный тест)

Во-первых, убедитесь, что ваш межсетевой экран блокирует трафик, который должен быть заблокирован в соответствии со списками контроля доступа. Также необходимо выполнить сканирование на наличие уязвимостей и тестирование на возможность проникновения. Обязательно сохраняйте резервную копию конфигурации межсетевого экрана на случай каких-либо сбоев. После завершения всех проверок ваш межсетевой экран будет готов к работе. ОБЯЗАТЕЛЬНО ПРОВЕРЬТЕ процедуру восстановления конфигурации. Перед внесением каких-либо изменений задокументируйте и протестируйте процедуру восстановления.

Шаг 6. Управление межсетевым экраном (если не поддерживать огонь, он погаснет)

После настройки и запуска межсетевого экрана необходимо поддерживать его работу в оптимальном режиме. Обязательно обновляйте микропрограммное обеспечение, проверяйте журналы, проводите сканирование уязвимостей и пересматривайте правила конфигурации каждые шесть месяцев.

Дальнейшие шаги

Итак, вы это сделали! Если вы зашли так далеко, то теперь являетесь экспертом по псевдосетевой безопасности. Если вы хотите получить дополнительные рекомендации или настроить другие устройства, посетите наше сообщество поддержки малого бизнеса. Там вы найдете ответы на распространенные вопросы и пообщаетесь с людьми, которые работают в похожих компаниях и сталкиваются с аналогичными ИТ-проблемами.

Межсетевой экран (Firewall) позволяет контролировать движение трафика на уровне IP-адресов и портов, а также поддерживает NAT . Это первый и главный инструмент, защищающий сети предприятия от угроз извне и контролирующий доступ пользователей за пределы сети.

Модуль «Межсетевой экран» можно открыть двумя способами:

В модуле расположены следующие вкладки:

Межсетевой экран

На данной вкладке отображаются:

- статус службы ( запущен , остановлен , выключен , не настроен );

- кнопка «Включить» («Выключить») — позволяет запустить или остановить службу;

- журнал последних событий.

Внимание! Выключать межсетевой экран не рекомендуется. Выключая межсетевой экран, вы оставляете сервер без защиты от подключений извне. Кроме того, при включении ИКС именно межсетевой экран генерирует NAT для всех сетей, поэтому, если перезагрузить ИКС с выключенным межсетевым экраном, у всех пользователей пропадет доступ в сеть Интернет.

Настройки

На данной вкладке можно настроить доступ к ИКС при помощи межсетевого экрана.

- Если требуется, укажите:

- адреса и подсети, с которых разрешен доступ к управлению ИКС через веб-интерфейс и к серверу ИКС по SSH ;

- максимальное количество активных соединений — позволяет ограничить количество подключений к ИКС;

- режим работы межсетевого экрана — позволяет задать порядок запуска служб ipfw и pf, на которых основывается работа межсетевого экрана ИКС. Вариант ipfw -> pf является рекомендованным и выставлен по умолчанию, но может препятствовать корректной работе правил, ограничивающих скорость, а также VPN. В таком случае можно изменить режим на pf -> ipfw .

- Нажмите «Сохранить».

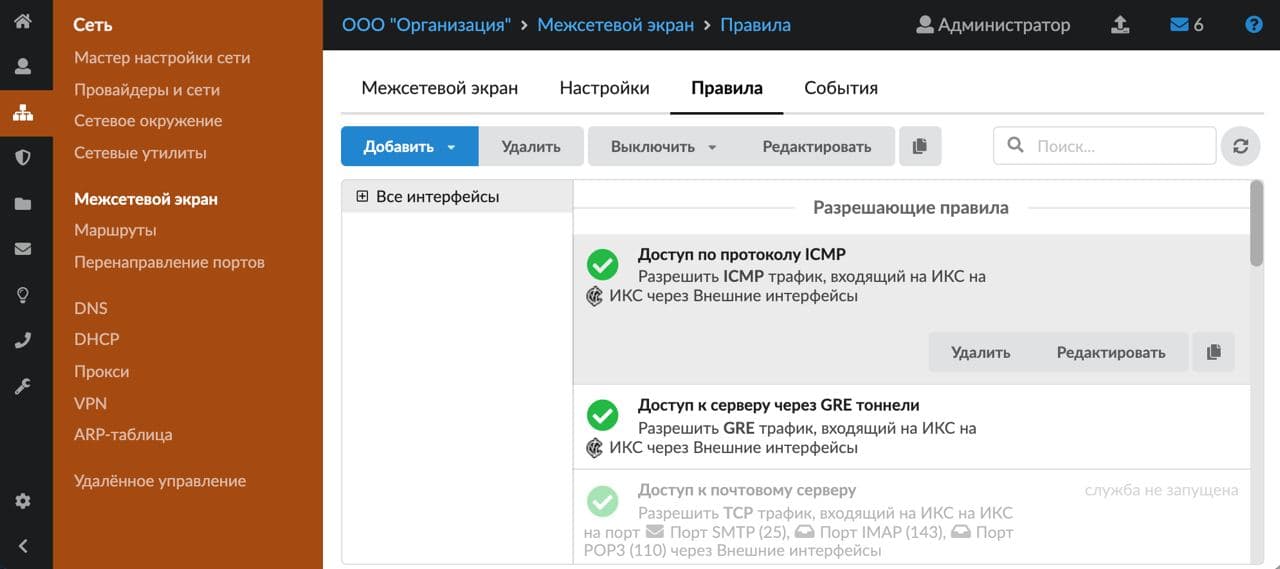

Правила

На данной вкладке происходит основная настройка доступа.

Слева расположен список всех интерфейсов ИКС в виде дерева, справа — список правил. При нажатии на интерфейс будут показаны только те правила, которые относятся к данному интерфейсу.

Здесь можно настроить следующие правила:

-

— разрешают доступ; — запрещают, ограничивают доступ; — определяют, какой трафик будет обрабатываться в первую очередь (например, телефония), а какой — в последнюю (например, e-mail); — определяют, по какому пути трафик отправляется в каждую сеть; — позволяют задать максимальную скорость для определенных соединений.

По умолчанию в ИКС всегда есть общее запрещающее правило для всего трафика. Это самая популярная политика безопасности в мире: «все, что не разрешено — запрещено».

Разрешающие правила в ИКС всегда приоритетнее запрещающих и используются для того, чтобы открывать доступ только к определенным службам. При установке в ИКС автоматически создаются разрешающие правила для самых популярных служб. Программа предоставляет возможность управлять этими правилами на свое усмотрение (оставить, удалить, модифицировать).

Для того чтобы скопировать созданное правило межсетевого экрана, нажмите на него в списке, а затем — на кнопку .

Внимание! Выключение межсетевого экрана оставит работающими только правила NAT. Все правила, ограничивающие доступ извне, будут отключены, что может негативно сказаться на безопасности системы. Отключайте межсетевой экран только при крайней необходимости.

Читайте также: