Какую роль выполняет домен в компьютерной сети

Обновлено: 07.07.2024

Домен — это область пространства иерархических имен сети Интернет, которая обслуживается набором серверов доменных имен (DNS) и централизованно администрируется. Домен идентифицируется именем домена.

Доменное имя (domain name) — это адрес сетевого соединения, который идентифицирует владельца адреса.

Адреса в Интернете строятся по доменной системе адресации (domain name system, DNS), т. е. каждый адрес состоит из нескольких уровней.

При этом существуют два основных способа адресации: символьный, который, предназначен для использования людьми и численный, основанный на IP-адресах и используемый компьютером.

Каждый из десятков миллионов компьютеров, входящих в Интернет имеет свой собственный уникальный доменный адрес (domain address), часто называемый также доменным именем (domain name) компьютера или просто именем узла (host name). Этот адрес выглядит как несколько слов, сокращений или других цепочек символов без пробелов (буквы должны быть только латинскими), идущих подряд и разделенных точками.

Вообще говоря, домен — это не то же самое, что «сегмент доменного адреса». Домен (это слово означает в переводе «область», «район») обязан однозначно указывать местоположение в Интернете некоторой совокупности узлов, про которые говорят, что они принадлежат к этому домену (с этой точки зрения сам доменный адрес также можно назвать доменом, к которому принадлежит только один компьютер).

Как видно из этого примера, следующий за доменом верхнего уровня сегмент (если читать справа налево) может указывать на город, штат и тому подобные географические подразделения. Например, в России домен второго уровня может обозначать (обычно обозначает) город, либо географический регион, где расположен этот адрес.

Доменные адреса компьютеров, о которых мы сейчас говорили, предназначены для людей. Когда один узел пытается отыскать в Интернете другой, он пользуется иным типом адреса — так называемым IP-адресом (IP — Internet Protocol — межсетевой протокол). Если доменный адрес можно сравнить с именем человека, то IP-адрес — это его «номер телефона», который только и дает реальную возможность связаться с ним.

IP-адрес похож на доменный адрес тем, что также состоит из сегментов, образующих иерархическую систему. Однако в отличии от доменного адреса, число этих сегментов в IP-адресе всегда равно четырем, а сами сегменты представляют собой не строки символов, а числа в диапазоне от 0 до 255 (в десятичной записи). Кроме того, в IP-адресах иерархическая лестница спускается слева направо, а не справа налево, как в доменных адресах. Это означает, что два компьютера — соседа по Интернету будут, скорее всего, различаться последним сегментом своих IP-адресов и первым сегментом доменных адресов.

Пример:

194.105.195.17

147.115.3.27

представляют два IP адреса.

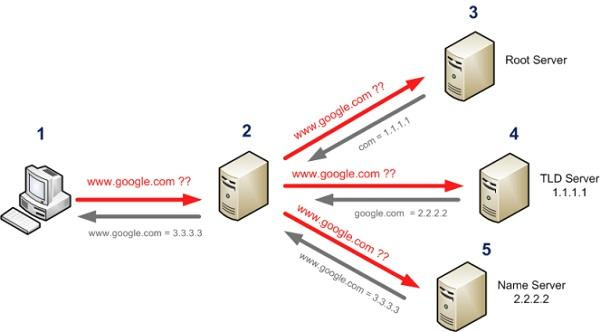

Для определения по доменному адресу IP-адреса на специальных узлах Сети имеются Таблицы соответствия. Такие узлы называются серверами DNS (Domain Name Service, «служба доменных имен»). Компьютеру должен быть известен адрес хотя бы одного такого сервера. Если этот сервер не будет знать IP-адрес узла, который вам нужен, он обратиться к другим, ближайшим к нему серверам системы DNS, т. е — к своим соседям, и так далее. Когда нужный IP-адрес будет, наконец, найден на одном из серверов DNS, его тут же перешлют на ваш компьютер.

В некоторых случаях возникает необходимость вывести компьютеры локальной сети из рабочих групп и подключить их к локальному домену. Это дает возможность устанавливать групповые политики, управлять доступом пользователей, распределять между ними ресурсы, пользоваться своей учетной записью с любого компьютера в сети и другие полезные для системного администратора преимущества.

Что такое домен в локальной сети

Под доменом локальной сети принято понимать такую сеть, которая объединяет компьютеры под одной общей политикой безопасности и управляется централизовано. Таким образом при объединении компьютеров сети в рабочие группы взаимодействие машин основывается на принципе «клиент-клиент», а в домене это уже «клиент-сервер». В качестве сервера выступает отдельная машина, на которой хранятся все учетные записи пользователей сети. Так же можно хранить и профиль каждого пользователя.

Целесообразность организации такого доступа обусловлена несколькими факторами:

- локальная сеть постоянно развивается и количество пользователей растет;

- видоизменяется топология и география сети;

- необходимо разграничить доступ к ресурсам для каждого пользователя или группы;

- контроль за использованием ресурсов глобальной сети интернет.

При организации доступа на основе рабочих групп, такой контроль организовать просто невозможно. Однако, когда сеть состоит из всего нескольких компьютеров, то совершенно не имеет никакого смысла ставить отдельный сервер домена, это просто экономически нецелесообразно.

Если ЛВС организована на основе Microsoft Windows Server, то служба, которая отвечает за контролер домена называется AD (Active Directory), если под управлением *nix (Unix, Linux, FreeBSD) служба управляющая пользователями имеет название LDAP (Lightweght Directory Access Protocol).

Создание контроллера домена под Windows Server 2003/2008

Теперь разберемся, как создать домен в локальной сети. После того, как на сервер установлена операционная система и проведены предварительные настройки, можно приступить к конфигурации службы Active Directory:

Это все действия, которые надлежит проделать для настройки домена в локальной сети. После того как мастер завершит работу, желательно будет перегрузить машину и войти в домен под учетной записью администратора для дальнейшей конфигурации пользователей и политик безопасности.

Иногда происходит такая ситуация, что компьютер не определяет сеть, вернее ставит статус «Неопознанная сеть». Ситуация возникает из-за того, что сервер замыкает DNS сам на себя, т.е. на петлю с адресом 127.0.0.1. Чтобы избавиться от этого, необходимо в настройках соединения указать в качестве DNS адрес сервера в локальной сети.

Организация работы ЛВС в доменной зоне процесс не сложный, но хлопотный. После настройки сервера не забываем ввести все рабочие станции в доменную зону. Дальнейшие действия по организации сети зависят от текущих нужд, но значительно упростят работу администратору и снимут ряд вопросов от пользователей.

В очередном «конспекте админа» остановимся на еще одной фундаментальной вещи – механизме разрешения имен в IP-сетях. Кстати, знаете почему в доменной сети nslookup на все запросы может отвечать одним адресом? И это при том, что сайты исправно открываются. Если задумались – добро пожаловать под кат. .

Для преобразования имени в IP-адрес в операционных системах Windows традиционно используются две технологии – NetBIOS и более известная DNS.

NetBIOS (Network Basic Input/Output System) – технология, пришедшая к нам в 1983 году. Она обеспечивает такие возможности как:

регистрация и проверка сетевых имен;

установление и разрыв соединений;

связь с гарантированной доставкой информации;

связь с негарантированной доставкой информации;

В рамках этого материала нас интересует только первый пункт. При использовании NetBIOS имя ограниченно 16 байтами – 15 символов и спец-символ, обозначающий тип узла. Процедура преобразования имени в адрес реализована широковещательными запросами.

Небольшая памятка о сути широковещательных запросов.Широковещательным называют такой запрос, который предназначен для получения всеми компьютерами сети. Для этого запрос посылается на специальный IP или MAC-адрес для работы на третьем или втором уровне модели OSI.

Для работы на втором уровне используется MAC-адрес FF:FF:FF:FF:FF:FF, для третьего уровня в IP-сетях адрес, являющимся последним адресом в подсети. Например, в подсети 192.168.0.0/24 этим адресом будет 192.168.0.255

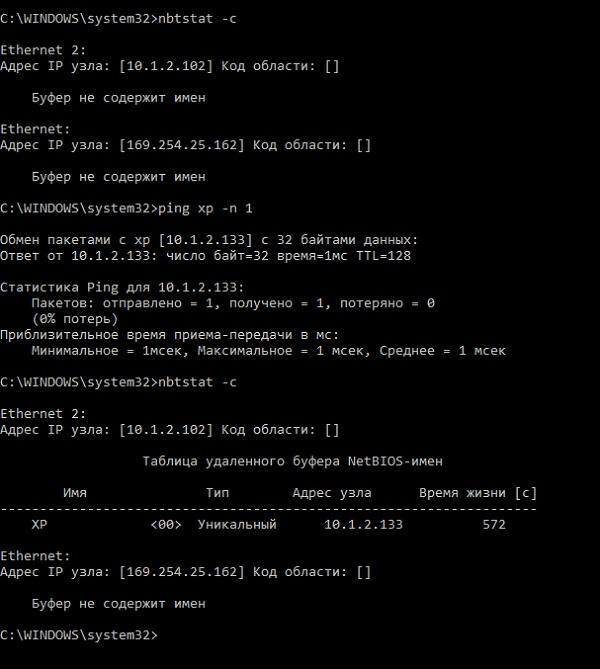

Естественно, постоянно рассылать широковещательные запросы не эффективно, поэтому существует кэш NetBIOS – временная таблица соответствий имен и IP-адреса. Таблица находится в оперативной памяти, по умолчанию количество записей ограничено шестнадцатью, а срок жизни каждой – десять минут. Посмотреть его содержимое можно с помощью команды nbtstat -c, а очистить – nbtstat -R.

Пример работы кэша для разрешения имени узла «хр».

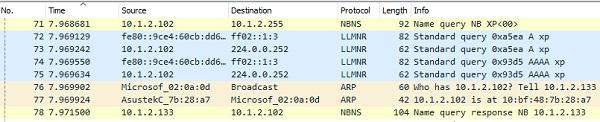

Что происходило при этом с точки зрения сниффера.

В крупных сетях из-за ограничения на количество записей и срока их жизни кэш уже не спасает. Да и большое количество широковещательных запросов запросто может замедлить быстродействие сети. Для того чтобы этого избежать, используется сервер WINS (Windows Internet Name Service). Адрес сервера администратор может прописать сам либо его назначит DHCP сервер. Компьютеры при включении регистрируют NetBIOS имена на сервере, к нему же обращаются и для разрешения имен.

В сетях с *nix серверами можно использовать пакет программ Samba в качестве замены WINS. Для этого достаточно добавить в конфигурационный файл строку «wins support = yes». Подробнее – в документации.

В отсутствие службы WINS можно использовать файл lmhosts, в который система будет «заглядывать» при невозможности разрешить имя другими способами. В современных системах по умолчанию он отсутствует. Есть только файл-пример-документация по адресу %systemroot%\System32\drivers\etc\lmhost.sam. Если lmhosts понадобится, его можно создать рядом с lmhosts.sam.

Сейчас технология NetBIOS не на слуху, но по умолчанию она включена. Стоит иметь это ввиду при диагностике проблем.

если в кэше резолвера адреса нет, система запрашивает указанный в сетевых настройках интерфейса сервер DNS;

Наглядная схема прохождения запроса DNS.

Разумеется, DNS не ограничивается просто соответствием «имя – адрес»: здесь поддерживаются разные виды записей, описанные стандартами RFC. Оставлю их список соответствующим статьям.

Сам сервис DNS работает на UDP порту 53, в редких случаях используя TCP.

DNS переключается на TCP с тем же 53 портом для переноса DNS-зоны и для запросов размером более 512 байт. Последнее встречается довольно редко, но на собеседованиях потенциальные работодатели любят задавать вопрос про порт DNS с хитрым прищуром.

Также как и у NetBIOS, у DNS существует кэш, чтобы не обращаться к серверу при каждом запросе, и файл, где можно вручную сопоставить адрес и имя – известный многим %Systemroot%\System32\drivers\etc\hosts.

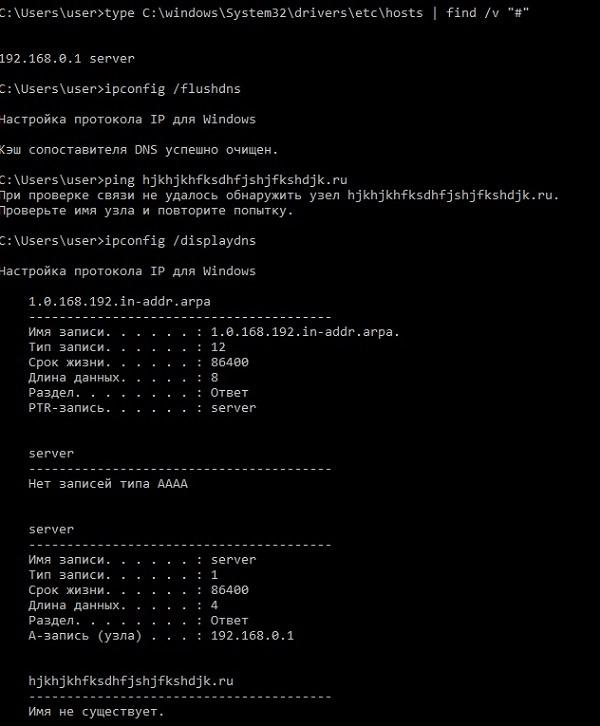

В отличие от кэша NetBIOS в кэш DNS сразу считывается содержимое файла hosts. Помимо этого, интересное отличие заключается в том, что в кэше DNS хранятся не только соответствия доменов и адресов, но и неудачные попытки разрешения имен. Посмотреть содержимое кэша можно в командной строке с помощью команды ipconfig /displaydns, а очистить – ipconfig /flushdns. За работу кэша отвечает служба dnscache.

На скриншоте видно, что сразу после чистки кэша в него добавляется содержимое файла hosts, и иллюстрировано наличие в кэше неудачных попыток распознавания имени.

При попытке разрешения имени обычно используются сервера DNS, настроенные на сетевом адаптере. Но в ряде случаев, например, при подключении к корпоративному VPN, нужно отправлять запросы разрешения определенных имен на другие DNS. Для этого в системах Windows, начиная с 7\2008 R2, появилась таблица политик разрешения имен (Name Resolution Policy Table, NRPT). Настраивается она через реестр, в разделе HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\DnsClient\DnsPolicyConfig или групповыми политиками.

Настройка политики разрешения имен через GPO.

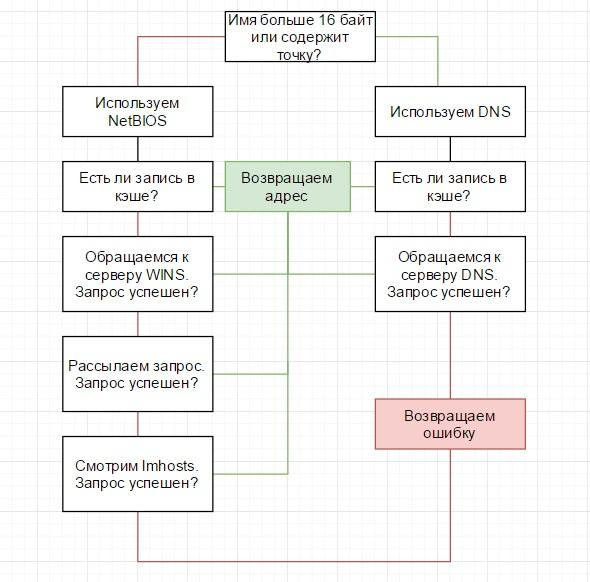

При наличии в одной сети нескольких технологий, где еще и каждая – со своим кэшем, важен порядок их использования.

Операционная система Windows пытается разрешить имена в следующем порядке:

проверяет, не совпадает ли имя с локальным именем хоста;

смотрит в кэш DNS распознавателя;

если в кэше соответствие не найдено, идет запрос к серверу DNS;

если не получилось разрешить имя на этом этапе – происходит запрос на сервер WINS;

если постигла неудача, то система пытается получить имя широковещательным запросом, но не более трех попыток;

Для удобства проиллюстрирую алгоритм блок-схемой:

Алгоритм разрешения имен в Windows.

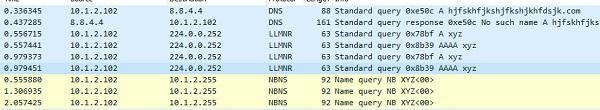

Выполнение второго пинга происходит на несколько секунд дольше, а сниффер покажет широковещательные запросы.

Сниффер показывает запросы DNS для длинного имени и широковещательные запросы NetBIOS для короткого.

Отдельного упоминания заслуживают доменные сети – в них запрос с коротким именем отработает чуть по-другому.

Для того чтоб при работе не нужно было вводить FQDN, система автоматически добавляет часть имени домена к хосту при различных операциях – будь то регистрация в DNS или получение IP адреса по имени. Сначала добавляется имя домена целиком, потом следующая часть до точки.

При попытке запуска команды ping servername система проделает следующее:

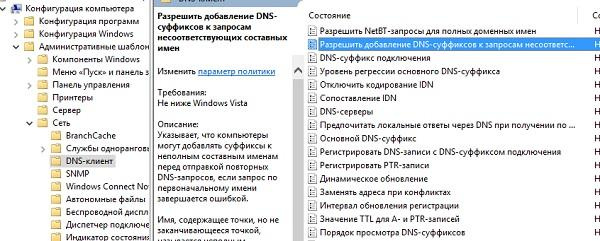

Настройка добавления суффиксов DNS через групповые политики.

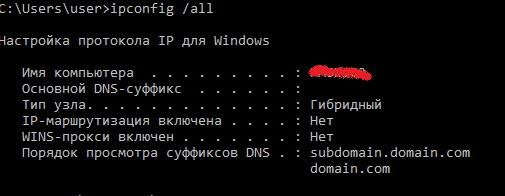

Настраивать DNS суффиксы можно также групповыми политиками или на вкладке DNS дополнительных свойств TCP\IP сетевого адаптера. Просмотреть текущие настройки удобно командой ipconfig /all.

Суффиксы DNS и их порядок в выводе ipconfig /all.

Из-за суффиксов утилита nslookup выдала совсем не тот результат, который выдаст например пинг:

Это поведение иногда приводит в замешательство начинающих системных администраторов.

При диагностике стоит помнить, что утилита nslookup работает напрямую с сервером DNS, в отличие от обычного распознавателя имен. Если вывести компьютер из домена и расположить его в другой подсети, nslookup будет показывать, что всё в порядке, но без настройки суффиксов DNS система не сможет обращаться к серверам по коротким именам.

Отсюда частые вопросы – почему ping не работает, а nslookup работает.

В плане поиска и устранения ошибок разрешения имен могу порекомендовать не бояться использовать инструмент для анализа трафика – сниффер. С ним весь трафик как на ладони, и если добавляются лишние суффиксы, то это отразится в запросах DNS. Если запросов DNS и NetBIOS нет, некорректный ответ берется из кэша.

Если же нет возможности запустить сниффер, рекомендую сравнить вывод ping и nslookup, очистить кэши, проверить работу с другим сервером DNS.

Кстати, если вспомните любопытные DNS-курьезы из собственной практики – поделитесь в комментариях.

Руководители компаний, являясь прогрессивной аудиторией, активно интересуются актуальными технологиями и стараются, по мере необходимости, внедрять их в свои компании. Технологии снимают нагрузку с людей, освобождая время сотрудников для более важных для бизнеса задач. Однако вместе с сетями и технологиями приходят не самые однозначные вопросы, которыми задаются не все руководители в силу тех или иных причин. Например, какой тип логической вычислительной сети предпочесть для своего офиса, стоит ли использовать одноранговую сеть или озадачить технический отдел построением доменной сети, а также, какое выбрать оборудование и программное обеспечение для своей компании.

Начнем с простейшей реализации локальной одноранговой сети. Несколько компьютеров объединяются кабелем или беспроводным способом между собой, каждый компьютер в отдельности друг от друга является независимым и хранит данные о доступе ко всем остальным компьютерам в сети. Такая сеть насколько проста, настолько и небезопасна, так все компьютеры в этой сети выполняют функцию каталога с данными, к которым есть доступ у каждого пользователя с каждой машины.

Параллельно с одноранговыми сетями, активно внедряются и успешно доказывают свою состоятельность, особенно в бизнес среде, доменные сети. Доменная сеть — это тип компьютерной сети, в которой существует как минимум один главный компьютер, называемый контроллером домена и к нему, – через локальное или удаленное соединение, – подключаются для работы все остальные компьютеры в сети. Примечательно то, что подчиненный компьютер использует собственные вычислительные мощности при удаленной работе, вместо ресурсов сервера, в сравнении с одноранговой сетью, где основная нагрузка ложится на оборудование сервера. Так, контроллер домена несет в себе ряд существенных отличий, от других компьютеров в доменной сети. Основной функцией контроллера домена является глобальный каталог, в котором хранятся все данные о пользователях, компьютерах и устройствах, имеющих доступ к этой сети. Контроллер домена работает как агрегатор всех компьютерных и сетевых настроек устройств, подключенных к сети. Разумеется, это не все функции, которые может предоставить доменная сеть, далее в тексте мы опишем его основные возможности и преимущества перед одноранговой сетью, а также вы определитесь необходима ли вам доменная реализация сети или вашей организации будет достаточно одноранговой локальной сети.

Рисунок 1. Принципиальная схема организации доменной сети.

Основные преимущества доменной сети:

- Повышенный уровень безопасности хранения и использования данных;

- Управление печатью на принтерах всеми пользователями в сети, с возможностью контроля объема печати для каждого участника сети;

- Возможность использования закрытого корпоративного чата, а также создания собственного почтового сервера с ящиками вида: название_подразделения@ваша_компания.ваш_домен;

- Организация общего файлового пространства (система DFS) с гибкими настройками доступа;

- Возможность быстрой замены рабочего компьютера, вышедшего из строя, любым другим (простейшие действия по вводу компьютера в домен и вход под индивидуальным пользователем);

- Широчайшие возможности пакетной работы с аккаунтами пользователей, настройками и приложениями;

- Высокая отказоустойчивость сети.

Подводя итоги, стоит сказать, что подобный функционал актуален лишь тогда, когда имеется минимум 3-5 компьютеров, и предъявляются требования к безопасности данных, находящихся в рабочей сети.

Специалисты Firewall-Service компетентны в вопросах организации сетей, способны спроектировать, проконсультировать (приобретение недостающего сетевого оборудования, системных блоков и расходных материалов) и полностью организовать доменную сеть в вашей компании (установка, настройка и подготовка сервера и компьютеров для работы в сети.) В настоящий момент, при организации домена, компании предпочитают закрытые решения от корпорации Microsoft. Однако, существуют и альтернативные способы организации домена, например, в Linux-системах широко распространена сетевая файловая система Samba, аналогичная по функционалу, реализованному в Windows 2000, способная выступать в качестве контроллера домена и сервиса Active Directory. Реализация доменной сети с использованием сетевой файловой системы Samba является перспективным направлением, которое будет развиваться силами наших специалистов и в будущем внедряться в существующую структуру компьютерных сетей организаций.

Доменная сеть – способ взаимодействия компьютеров между собой. Такая сеть позволяет управлять компьютерами централизованно.

В доменной сети всегда есть главный компьютер – Контроллер Домена. В специальной программе на контроллере домена создаются учетные записи пользователей– имя пользователя и пароль. Например, для сотрудника Ивана Петрова создана учетная запись i.petrov. С её помощью Иван может выполнить вход в свой рабочий компьютер, работать с общими файлами и печатать на сетевом принтере.

Контроллер домена отвечает ещё и за права доступа к файлам и ресурсам. Например, Иван Петров может иметь доступ только к определенным принтерам и общим папкам, а директор – к любым.

Нужна ли Вам доменная сеть

Вам стоит задуматься о доменной сети, если хотя бы одно утверждение для Вас верно:

- В Вашем офисе больше 15 компьютеров и их количество будет расти

- В Вашей сети есть файловый сервер или сервер 1С

- Необходимо единообразие в настройках компьютеров – одинаковые программы, используемые принтеры и параметры безопасности

- Вы нанимаете или увольняете сотрудников раз в два-три месяца или чаще

- Ваши сотрудники работают за одним компьютером посменно

- Один и тот же сотрудник работает за несколькими компьютерами

- Вы хотите знать, кто и когда работал с общими файлами. Кто мог удалить важный документ или занести вирус

- Нужно управлять доступом в Интернет – запретить социальные сети или разрешить доступ только к Вашему сайту и CRM

Как изменится работа в офисе с введением доменной сети?

Доменная сеть требует выполнения правил безопасности и единообразия.

Учетные записи сотрудников уникальны. Учетная запись сотрудника в доменной сети – универсальный пропуск к рабочему пространству компании. При входе в систему пользователь получает доступ к сетевым принтерам, общим файлам, серверу 1С, почте или общему чату.

Пароли сотрудников уникальны и периодически меняются. Никто кроме самого сотрудника не должен знать его пароль. Ответственность за секретность пароля лежит на самом сотруднике, он отвечает за все действия, совершенные с помощью его учетной записи. Это правило упрощает разбирательства внутри компании, например когда были удалены важные данные.

Учетные записи сотрудников не имеют прав администратора на компьютере. Пользователи не могут самостоятельно устанавливать программы и вносить изменения в системные настройки. Благодаря этому пользователь не сможет случайно запустить вирус или удалить настройки принтера. Для установки программ лучше обратиться к системному администратору.

Управление пользователями в доменной сети

Учетные записи в доменной сети создаются только на Контроллере Домена. Контроллер домена сообщает всем компьютерам сети об имеющихся учетных записях сотрудников. Сотрудник Иван может использовать свою учетную запись i.petrov для работы за любым компьютером доменной сети. Файлы других сотрудников на этом компьютере Иван не увидит.

Единая точка создания учетных записей помогает избежать беспорядка. На компьютерах нет лишних учетных записей, а права администратора есть только у администраторов доменной сети.

Доменная сеть объединяет все ресурсы компании в единое рабочее пространство. В домен можно ввести хранилище файлов, сервер 1С или сервер для удаленной работы. Войдя в систему своего компьютера, сотрудник автоматически получит доступ к ресурсам сети. Вводить пароль для сервера 1С не придется – сервер уже знаком с учетной записью сотрудника.

Если сотрудник уволится, его учетную запись придется заблокировать только на контроллере домена, все компьютеры узнают об этом запрете моментально.

Безопасность доменной сети

К уязвимым частям информационной структуры доступ имеют только квалифицированные сотрудники. Доступ к важным документам разграничен, обычно ни один сотрудник не может повредить все данные. Разграничение доступа усложняет работу вирусов и снижает вероятность диверсии со стороны сотрудников.

Даже если документы были удалены или повреждены, все действия пользователей записываются в специальный журнал. Найти источник проблемы и избежать её в будущем не составляет труда.

Контроллер домена знает какие компьютеры должны быть в сети. В доменной сети можно установить правило запрещать всю активность «незнакомых» компьютеров или даже оповещать службу безопасности об их появлении.

Автоматизация в доменной сети

В доменной сети групповыми политиками компьютеров централизованно управляет контроллер домена. Благодаря доменной сети и групповым политикам новый компьютер настроится автоматически: будут установлены все необходимые программы, параметры безопасности, подключены принтеры и папки с общими документами. Сотруднику нужно будет только зайти в систему с помощью своих учетных данных – и можно работать.

А можно без доменной сети?

Использование доменной сети не обязательно, но значительно упрощает администрирование больших или сложных ИТ-инфраструктур. Если Вы хотите, чтобы Ваши компьютеры были настроены единообразно и администрирование было максимально автоматизировано, а безопасность сохранялась на современном уровне – без доменной организации сети Вам не обойтись.

Читайте также: