Могут ли воровать интернет с модема

Обновлено: 07.07.2024

Здравствуй, мой маленький любитель халявы!

Сегодня мы поговорим с тобой о воровстве

траффика. Мы обсудим один из наиболее

интересных (и, вместе с тем, муторных)

способов относительно честного отъема

траффика у провайдера, о туннелировании

через бесплатно доступные сервисы. Эта

статья будет особенно интересна

пользователям подключенным к Интернету

домовыми и корпоративными сетями, хотя,

возможо, диалап-пользователи тоже смогут

почерпнуть в ней что-то для себя

небесполезное.

Под термином "туннелирование" в данном

контексте я имею ввиду пакетную

инкапсуляцию IPv4-траффика внутрь протоколов

бесплатно доступных пользователю сервисов.

Иными словами, "упаковку" нелегального

IPv4-траффика на клиентской стороне, внутри

провайдерской инфраструктуры и "распаковку"

этого траффика обратно, на серверной

стороне, вне пределов провайдерской сети.

Приведенная принципиальная

схема наглядно иллюстрирует этот подход.

Технология весьма проста и очевидна:

1) Клиентская прокси-программа на

локалхосте злобного хакера выполняет

функции сетевого стека для

пользовательских программ. Она "схватывает"

и проксюет IPv4-траффик нужных программ, "запаковывая"

исходящий траффик и "распаковывая"

входящий (мы использовали совокупность

программ SocksCap и специально написанного для

этих целей socks-сервера).

2) Серверная прокси-программа на стороне-приёмнике

выполняет обратные описанным в [1] функции.

По большому счёту, в этом подходе нет ничего

нового и оригинального. Туннелирование и

инкапсуляция используются весьма активно и

повсеместно: порой, это единственный способ

обойти естественные и объективные

топологические ограничения. Но, тем не

менее, я ни разу ещё не встречал людей,

использующих туннелирование с целью

воровства траффика (хотя я неоднократно

слышал об успехах таких деятелей =))

Что касается технических вопросов

реализации туннелинга, то инкапсулировать

можно практически что угодно и практически

куда угодно =)) Что-то туннелировать проще,

что-то - сложнее. Например, mirc-туннелинг мне

удался куда проще, чем DNS-туннелинг,

несмотря на то, что у меня была программа LOKI

из журнала phrack (issue 51, volume 7), которая

выполняет схожие функции. И я уверен, что

технические трудности реализации не

отпугнут тебя, друг мой, а, наоборот,

заинтересуют!

Есть ещё одна объективная трудность,

которая отпугнёт многих дельфистов:

необходимость иметь некий внешний ресурс,

который можно было бы нагрузить серверной

частью. Я вижу лишь два варианта: 1) взлом и

захват каких-нибудь бесхозных удалённых

машин (число коих -- легион =))) или 2)

приобретение в Буржандии легального

хостинга, цена которого вряд ли где-нибудь

превышает полутора-двух баксов за гигабайт.

БЕСПЛАТНЫЕ СЕРВИСЫ

Многие (если не все) домовые сети, о которых,

в основном, идёт речь, обладают некоторым

числом бесплатно доступных сервисов. Под

"бесплатно доступными сервисами"

можно понимать те сервисы, оплата за

использование которых либо не взимается

вовсе, либо она уже включена в оплату за

пользование локальной сетью. Это может быть

что угодно: игровые сервисы с выходом в мир,

ICMP-траффик (пинги), DNS-траффик, irc-сервер.

В сети, где проводили испытания мы, к этим

сервисам относятся email, DNS-резолвинг

произвольных имён и mirc-сервер с выходом в

мир. Именно про грамотное использование

этих сервисов я и расскажу сегодня. Я дам

тебе необходимое количество практических

советов по максимально эффективному обходу

подводных камней в этой области хакерской (хотя,

скорее хэкерской) деятельности =)))

ЭЛЕКТРОННАЯ ПОЧТА

Если не заниматься хэкерством, т.е. если не

писать весь сервер с нуля на бейсике или на

ассемблере, то реализовать такую программу

можно связкой bash+sendmail+netcat+wget+whatever+you+want. Как

ты видишь, это - самый простой в реализации и

использовании способ скачивания файлов

нахаляву. Но, вместе с тем, самый легко

обнаруживаемый.

Кроме того, с этим методом весьма просто

бороться. Админу достаточно лишь ввести

квоту на количество мегабайт почты в сутки

для каждого рядового пользователя.

IRC-ТУННЕЛИНГ

Этот способ намного изящнее и гибче

предыдущего: здесь уже вполне реально

туннелирование траффика в реальном времени.

Даже при связи серверного баунсера с irc-серваком

через один SOCKS-прокси, мы имели средний "пинг"

около 400 миллисекунд. Этот способ (особенно

при довольно крепкой загрузке irc-сервака)

труднее обнаружить. Кроме того, стандартный

админ вряд ли сможет с пол-пинка придумать

адекватную защиту от irс-туннелинга, разве

что беспощадно учинив своему irc-серваку

жестокий шейпинг и квотирование (вызвав,

тем самым, волны недовольства среди честных

и мирных пользователей =))).

Итак, хакерский клиентский компонент, в

данном случае, оснащён irc-клиентом, а

серверная часть обладает irc-bouncer'ом с одним

или несколькими аккаунтами к насилуемому

irc-серваку. Баунсер может выходить на связь

с irc-сервером через один или несколько

проксей.

Плюсы этого способа очевидны, и если

серверные nick'и не выводить в какие-либо irc-каналы,

можно оставаться незамеченным сколь угодно

долго. А вот минусы этого способа следует

обсудить отдельно:

1) На том серваке, где проводили

тестирования мы, при превышении скорости в 2

kb/sec, мы стабильно получали Excess Flood на

принимающей стороне. Стало быть, нужно либо

придерживаться этого ограничения, либо

вводить несколько "ников"-принимателей

и работать с ними параллельно.

2) Следует избегать устойчивых сигнатур

протокола инкапсуляции воровского

траффика. Это относится к любому из

возможных вариантов пакетного

туннелирования: любая IDS-система (даже

доморощенная вроде snort-based) может быть

настроена отлавливать либо устойчивые

последовательности байт, либо устойчивые

размеры дейтаграмм, либо и то, и другое

одновременно.

Вообще говоря, протокол инкапсуляции

следует проектировать с особой

тщательностью, не перегружая его

избыточной информацией, необходимость в

которой сомнительна. Иными словами, тебе не

следует переписывать TCPv4 под собственные

нужды. Достаточно лишь реализовать

некоторые его основные функции:

1) Если речь идёт о irc-туннелинге (либо о

туннелировании через любой другой tcp-based-сервис),

то достаточно обойтись лишь нумерацией

очередной пачки данных.

2) Если ты занимаешься протоколом пакетной

инкапсуляции (поверх, например, udp или icmp),

тебе необходимо добавить обеспечение

целостности потоков передаваемых данных

дополнительной контрольной суммой.

Протокол неплохо бы оснастить возможностью

договора между клиентом и сервером о

желаемой скорости и насыщенности траффика

друг между другом.

3) Динамическое сжатие и шифрование данных

вполне могут иметь своё законное место в

протоколе инкапсуляции. Ты можешь

использовать открытые и весьма удобные

библиотеки libbzip2 и rsaeuro, для сжатия и

шифрования потоков данных, соответственно.

Кстати, я вскоре опубликую на этом сайте

небольшие хавту по программированию с

использованием этих библиотек.

Итак, mirc-туннелинг -- штука интересная и

романтичная.

DNS-ТУННЕЛИНГ

Это - самый сложный и грубый из освоенных

нами способов =)) Итак, если ты имеешь

возможность контролировать какой-нибудь name

server в Большом Интернете (в идеале - dns-сервер,

стоящий непосредственно выше dns-серверов

насилуемого тобой провайдера), то этот

способ - для тебя.

Смысл его состоит в том, что хакерский

клиентский компонент "упаковывает"

воровской IPv4-траффик в dns-запросы на

разрешение адреса по имени (или в какие-либо

другие запросы) и отправляет их dns-серверу

провайдера. Провайдерский сервак, не найдя

ответы на эти вопросы, форвардит их дальше,

вышестоящему dns-серверу. Таким образом, эти

запросы достигают серверного компонента (владельца

запрашиваемого домена). Серверная часть

отправляет осмысленные ответы (смысл

которых понятен лишь злобному хакеру =)),

которые, в конечном счёте, достигают

клиентского компонента.

Плюсы этого метода очевидны: приоритет у dns-запросов

настолько высок, что ты сможешь загрузить

весь канал провайдера по максимуму. Кроме

того, спуфинг UDP-траффика - дело крайне

простое и необременительное, и ты сможешь

легко и не напрягаясь подставлять любую

пару MAC/IP из твоего сегмента, отправляя с них

запросы и случая приходящие к ним ответы

сниффером.

К минусам можно, безусловно, отнести

трудности реализации этого метода, а также

весьма неприятные ограничения, связанные с

протоколом DNS/UDP: я не рекомендовал бы тебе

формировать запросы более чем из 8 слов

размером более чем по 25 символов каждый.

Необходимо соблюдать уникальность каждого

следующего запроса, так как велика

вероятность того, что dns-сервера будут

довольно-таки многомегабайтно кэшировать

твои запросы. Кроме того, есть вероятность

того, что один из насилуемых dns-серверов (провайдерский

или любой передающий) могут банально упасть,

если его кэш-база не сквотирована на

фиксированный размер.

Среди способов возможной борьбы с dns-туннелингом

можно выделить подушное квотирование dns-траффика.

Админ того провайдера, где мы проводили

испытания, просто обрубал dns-траффик на наш

сегмент и банил на роутерах те MAC/IP-адреса,

которые мы спуфили.

Как ты видишь, DNS-туннелинг - способ грубый,

трудноконтролируемый, и при слишком

активном использовании он может привести к

непредсказуемым последствиям. В локальных

сетях лучше использовать более щадящие и

нежные способы воровства траффика, а вот

для диалапщиков которые хотят абузить

гостевые телефонные входы это, пожалуй,

единственный вариант. Если ты, всё же,

решился изучить и реализовать этот способ,

обратись к помощи библиотеки libbind. Прочти

также седьмую статью 51-го phrack'а.

ICMP-туннелинг и разговоры о нём стары как

Интернет =) Я счёл нужным про него не забыть,

но рассказывать нём я не стану.

О РЕАЛИЗАЦИИ

Я, наверное, просто не умею пользоваться

поисковиками. Но мне так и не удалось найти

ни одной публичной реализации тех видов

туннелинга траффика реального времени, о

которых я рассказывал. И это даёт мне

основания полагать, что таких реализаций

просто нет. Поэтому, многое тебе придётся

делать самому. Бери libbind, libbzip2, rsaeuro, rfc 791, 792,

793, 768, 1122, 1034, 1035, а также те, которые

регламентируют протоколы доступных тебе

бесплатных сервисов и. желаю удачи! =)))

Еще не регистрировались?

Интернет в России не очень дорогой, и вариантов подключения — великое множество, особенно для жителей крупных городов. Мы не мудрствуем лукаво и покупаем пакеты с безлимитным трафиком, чтобы не отвлекаться на отслеживание просмотренного и скачанного контента. Но даже при таких условиях обидно, если этот оплаченный своими кровными интернет воруют. И еще нужно учесть, что «несанкционированные» подключения ухудшают качество вашей связи. В общем, в любом случае злоумышленников хотелось бы отвадить. Как это сделать и обезопасить себя?

Как узнать, что у вас воруют интернет

Есть несколько способов определить, что к вашему wi-fi кто-то подключился:

Как обезопасить свой интернет?

Чтобы к вам не подключались легко, пользуйтесь простыми правилами.

1. Используйте сложные логин и пароль. Совет самый банальный, тем не менее он работает. Многие злоумышленники подключаются к чужим сетям, просто подбирая пароль. Не всегда это делается вручную, чаще для этого используются специальные программы. Но чем проще пароль, тем легче его подобрать.

2. Выберите протокол шифрования. Сделать это можно в меню беспроводного соединения в разделе «Защита» или «Шифрование».

3. Создайте белый список MAC-адресов. Это те адреса, которые могут подключаться к вашей сети, остальным будет отказано в доступе. Но имейте в виду, что сделать это достаточно непросто, и потребуется как следует изучить вопрос, попросить кого-то о помощи или предпочесть другой способ.

Что делать, если к вам кто-то подключился?

1. Можно внести MAC-адрес взломщика в черный список. Каким образом это можно сделать для разных систем, вы без проблем найдете в интернете. Это обезопасит вас на какое-то время, если злоумышленник не догадается сменить или замаскировать свой адрес, то навсегда.

2. Сбросьте настройки роутера. Они сбросятся до заводских, злоумышленник будет отключен, а за это время вы можете поменять пароль на маршрутизаторе.

Важно! Заранее узнайте заводские логин и пароль для вашего роутера. Они вам понадобятся.

После этого вы можете настроить его заново, уже с такими параметрами, чтобы к вам было сложнее подключиться.

И, наконец, рассмотрим еще один вопрос. Можно ли привлечь нарушителя к ответственности?

Если говорить об ответственности за пользование чужим интернетом, то ситуация двоякая. Закон предусматривает ответственность за несанкционированный доступ к охраняемой компьютерной информации (ст. 272, 273, 274 УК РФ). Чаще всего о какой-то реальной ответственности речь идет в том случае, если действие злоумышленника повлекло за собой уничтожение, блокирование, модификацию или копирование информации. Если вор ничего подобного не делал, только пользовался вашим интернетом, ему нельзя будет ничего по этим статьям предъявить.

Впрочем, есть ответственность за создание, распространение или использование программ, заведомо предназначенных для уничтожения, блокирования, модификации, копирования данных. Но опять же, если вы не сможете доказать, что злоумышленники преследовали именно эти цели, с большой долей вероятности не удастся доказать, что они причинили существенный ущерб, ответственности они не будут нести.

Однако есть вот такой нюанс: если действия злоумышленника повлекли за собой имущественные потери (пришлось переплачивать провайдеру, заказывать дополнительный трафик, и так далее), то судиться можно по статье 165 УК РФ (за причинение имущественного ущерба собственнику или иному владельцу имуществом). Но! Пикантный нюанс в том, что эту статью можно применять только в том случае, если ущерб причинен на сумму свыше 250000 рублей.

Так что гораздо эффективнее защищать свое интернет-соединение, чтобы никто не мог причинить вреда , а не ввязываться в судебные споры с сомнительным исходом.

Самый безобидный вариант — соседи, которые не хотят платить за интернет. В эпоху безлимитных тарифов лишние мегабайты трафика никто не заметит.

Хуже что взломать роутер могут и для кражи личных данных. Подобрав пароль или отыскав уязвимость в гаджетах, которые подключены к сети, злоумышленник легко получит доступ к вашим перепискам или банковским картам. Человек, не разбирающийся в технических тонкостях защиты роутера, — подарок для хакеров.

Как взламывают Wi-Fi?

При помощи специальных программ для взлома или проще — подбором пароля.

Программы-взломщики преступники либо скачивают в интернете, либо пишут сами. Для подбора пароля не требуется специальных навыков, кроме соображалки и умения гуглить.

Часто пользователи не удосуживаются поменять выставленные производителем пароли, либо меняют их на нечто до безобразия простое, типа 11111 или password.

Как определить, что кто-то крадет ваш интернет?

1. С интернетом проблемы

Но это не точно: скорость могла упасть из-за проблем у провайдера и неполадок в работе ПК или смартфона. Подозрительный трафик часто регистрируется из-за того, что на какой-то сайт через один и тот же прокси-сервер заходят пользователи одного провайдера.

Подобные признаки — повод проверить защиту роутера, но не повод истерить.

2. Загляните в админку

Административная панель, в простонародье «админка» — это веб-страница, через которую управляют роутером. Доступы к ней выдают при подписании договора с провайдером. Проверьте там, но что делать, если документы потерялись?

Попробуйте простые пары логин/пароль, например admin/password. Если сходу не получается, обратитесь в техподдержку провайдера.

Перед тем, как залогиниться, не забудьте отключить от Wi-Fi все устройства в доме, кроме того, признаки взлома которого вы ищете, иначе рискуете запутаться.

Чтобы перейти к панели управления, вбейте в адресную строку браузера IP-адрес роутера. Скорее всего, адрес доступа к админпанели 192.168.1.1 или 192.168.0.1.

Если ни один не подходит, «айпишник» можно посмотреть на самом роутере. Часто IP-адрес написан на нижней крышке устройства.

Если вдруг ни один способ не сработал, узнать IP-адрес можно через настройки операционной системы. Вот короткие инструкции, как это сделать на Windows, iOS и на Android.

Windows

- Одновременно нажмите клавиши Win и R на клавиатуре. На экране появится командная строка

- В командную строку введите ncpa.cpl и нажмите кнопку OK. Эта команда вызывает на экран меню сетевых подключений

- Выберите тип подключения (для Wi-Fi это «Беспроводная сеть») и кликните по нему правой кнопкой мыши

- В выпадающем меню выберите пункт «Состояние», а в открывшемся окне — «Сведения»; в строке «Шлюз по умолчанию IP» вы найдете нужную информацию.

Android

- Зайдите в приложение «Настройки» и там откройте раздел Wi-Fi

- Подключившись к точке доступа, долгим касанием откройте меню подключения и выберите пункт «Изменить сеть»

- Поставьте галочку возле «Расширенных настроек»

- Найдите пункт меню «Настройки iPv4» и в нем выберите опцию «Пользовательские»: в строке «Шлюз» отобразится IP-адрес роутера.

iOS

- Зайдите в «Настройки», выберите пункт «Wi-Fi» и затем свою беспроводную сеть. Нажмите на кнопку с буквой i напротив соединения.

- В разделе «IP-адрес» найдите пункт «Роутер» или «Маршрутизатор» — IP указан напротив него.

После входа в админпанель, найдите список устройств, подключенных к этому роутеру. Иногда их советуют искать в перечне DHCP-клиентов, но не все устройства подключаются к компьютеру с использованием DHCP (это специальный сетевой протокол, определяющий способ передачи данных).

Посмотреть подключенные через Wi-Fi гаджеты можно через пункт меню «Беспроводная сеть» («Wireless»). Ищите в разделе, который называется «Статистика беспроводного режима» или «Активные устройства». Еще можно в основном меню поискать пункты типа «Список устройств», «Клиенты», «Доступные устройства» или «Подключенные устройства».

3. Воспользоваться специальной программой

Ну, и наконец поймать Wi-Fi-щипача можно при помощи отдельного ПО, которое ищет подключенные по Wi-Fi устройства.

Таких программ множество, например Who Is On My WiFi или Wireless Network Watcher. Они выведут на экран необходимые данные: имя устройства, IP и MAC-адрес, активность каждого девайса.

Что делать, если вас взломали?

1. Внесите MAC-адрес взломщика в черный список

MAC-адрес — цифровой идентификатор устройства в сети. Каждый MAC-адрес уникален, что позволяет запретить любому гаджету доступ к вашей сети. Ищите этот идентификатор в списке подключенных через Wi-Fi устройств о котором мы писали выше: MAC-адрес указан в данных каждого подключения.

Черный список MAC-адресов составляется в уже упомянутом пункте меню «Беспроводная сеть» в разделе для фильтрации MAC-адресов. Однако перед тем, как внести нарушителя в список перепроверьте идентификаторы собственных устройств, чтобы не забанить самого себя.

Итак, короткая инструкция: как определять собственный MAC-адрес устройства.

Windows

- Одновременно нажмите клавиши Win и R на клавиатуре для вызова командной строки

- В командную строку введите команду ipconfig /all и нажмите кнопку OK — на экране появится список сетевых подключений

- Найдите пункт «Физический адрес» — там указан MAC-адрес устройства.

Android

- Зайдите в «Настройки» и выберите пункт «О телефоне» / «О планшете»

- Найдите раздел «Сведения об аппаратном оборудовании» или «Общая информация»

- Нужная вам информация в строке «MAC-адрес Wi-Fi».

iOS

- Идите в «Настройки» и выбирайте пункт «Основные»;

- Найдите раздел «Об устройстве»;

- MAC-адрес указан в строке «Адрес Wi-Fi»

2. Сбросьте настройки роутера

При использовании этого способа настройки роутера поменяются на заводские. Пока воришка будет думать, что случилось, меняйте пароль на маршрутизаторе.

Прежде чем сбрасывать настройки, проверьте, какие логин и пароль стояли на вашей модели роутера по умолчанию.

Восстановить настройки по умолчанию можно и через админпанель. Для этого найдите пункт «Система», «Системные настройки», «Конфигурация» или «Администрирование», а в нем раздел «Заводские настройки»: здесь поищите кнопку или пункт меню «Восстановить».

Как защититься от возможного взлома

1. Смените стандартный пароль

Если вы после покупки роутера так и не сменили выставленные по умолчанию admin и password, делайте это скорее. Выберите сложный, но реальный для запоминания пароль, иначе потом придется взламывать собственный роутер.

Не обязательно выбирать замысловатый набор символов и букв разного регистра, типа k4gA$+9. Подойдет комбинация из нескольких коротких слов, разделенных пробелами: легко запомнить и сложно взломать. Например, Dead man can dance — только не используйте ее, раз уж мы «спалили».

2. Выберите протокол шифрования

Протокол шифрования — особая защита, которая не позволяет посторонним подключиться к устройству. IT-специалисты не рекомендуют использовать протоколы WEP и WPA, а также алгоритм шифрования TKIP. Чтобы обеспечить устройству нормальную защиту, используйте WPA2 с алгоритмом AES.

Выбрать протокол можно в меню беспроводного соединения: найдите там раздел «Защита» или «Шифрование».

Современные роутеры достаточно хорошо защищены. Однако ситуация, когда в вашей Wi‑Fi‑сети появляется незваный гость, не так уж невероятна. Злоупотреблять вашим соединением могут соседи, которым вы однажды сказали пароль. Или особенно упорные любители халявы, подобравшие нужную комбинацию с помощью набора приложений Aircrack‑ng.

Поэтому, если ваш интернет стал неприлично медленным и вы подозреваете, что им пользуется кто‑то помимо вас, стоит попробовать вот что.

Как обнаружить посторонние устройства

Посмотрите на светодиоды роутера

Самый простой, но не самый надёжный метод. Отключите все беспроводные устройства в доме, затем посмотрите на Wi‑Fi‑индикатор роутера. Если он продолжает мигать, значит, в сети есть посторонние девайсы.

Впрочем, у вас может быть много всяких устройств с Wi‑Fi помимо смартфона и компьютера — например, телевизор или игровая консоль. Отключать их все долго. Поэтому лучше обратиться к другому способу.

Используйте специальное приложение

Специальные программы для смартфонов умеют определять, сколько устройств подключено к вашей сети Wi‑Fi и что это за девайсы. Самое простое и удобное приложение для этой цели — Fing. Оно работает на Android и iOS.

Пользоваться Fing проще простого. Установите, откройте и увидите список своих девайсов. Проверьте его на предмет посторонних пунктов — все ли устройства в перечне вам знакомы.

Для Windows 10 можно воспользоваться простеньким приложением Wireless Network Watcher. Оно даже не требует установки.

Откройте домашнюю страницу приложения, прокрутите её вниз до конца и найдёте ссылку на загрузку в архиве ZIP. Скачайте, разархивируйте, запустите и через минуту увидите все подключённые к роутеру устройства.

Посмотрите в журнале роутера

Наконец, способ для тех, кто не ищет лёгких путей или не хочет ничего устанавливать. Зайдите в настройки роутера, набрав в браузере его адрес. Обычно это 192.168.0.1 или 192.168.1.1. Введите ваши логин и пароль — как правило, и там и там это слово admin. Если для вашего роутера это не так, загляните в прилагающееся к нему руководство или на наклейку на корпусе.

Теперь перейдите в раздел DHCP. Найдите там «Список клиентов DHCP» или пункт с похожим названием.

Откройте его и увидите устройства, подключённые к вашей сети.

Учтите, однако, такой нюанс. В списке будут отображаться только те устройства, что получили IP‑адрес от роутера. Если же хакер установит в настройках своего гаджета статичный адрес, он не будет виден.

Как закрыть доступ к своей сети

Измените пароль Wi‑Fi

Это первое, что нужно сделать. Зайдите в настройки роутера, отыщите раздел «Сеть Wi‑Fi» или «Беспроводная сеть» (Wireless) и откройте его. Вы увидите поле с паролем беспроводной сети. Если там его нет, значит, оно расположено в подпункте «Безопасность» или «Защита беспроводной сети» (Security) — на разных роутерах настройки немного отличаются.

Измените пароль и нажмите «Сохранить». Вам придётся заново зайти в сеть Wi‑Fi на всех ваших устройствах.

Настройте гостевой режим

Не нужно давать гостям и знакомым доступ к своей основной сети Wi‑Fi — создайте гостевую с ограниченной скоростью. Таким образом вы сбережёте скорость интернета для себя и не дадите посторонним возможности просматривать ваши файлы в локальной сети.

Зайдите в настройки роутера и найдите там пункт «Гостевая сеть» (Guest Mode). Введите её имя, придумайте пароль, установите ограничения скорости и нажмите «Сохранить». Теперь гости не смогут злоупотреблять вашей щедростью.

Делитесь Wi‑Fi посредством QR‑кода

Вместо того чтобы диктовать пароль от сети своим гостям, показывайте им QR‑код. Так они не смогут запомнить пароль и потом втихаря подключаться к вашему интернету. Конечно, более продвинутые пользователи смогут извлечь пароль из QR‑кода, но не особо подкованных халявщиков это отсечёт.

Устройства Xiaomi, например, могут делиться Wi‑Fi через встроенную функцию. Зайдите в настройки, нажмите Wi‑Fi и коснитесь сети, к которой вы подключены. MIUI покажет QR‑код.

Кроме того, создать такой элемент на любом устройстве можно с помощью сервиса QiFi.

Вам понадобится ввести имя сети и пароль, а также указать тип шифрования. Затем нажмите на кнопку Generate и распечатайте QR‑код либо сохраните где‑нибудь.

Убедитесь, что используете надёжную защиту

Загляните в настройки роутера и проверьте, какой протокол безопасности вы применяете. На самых старых роутерах это могут быть устаревшие WEP и WPA, однако они довольно небезопасны. Переключитесь на современный WPA2 и убедитесь, что вы используете WPA2‑AES (вместо менее надёжного WPA2‑TKIP). Для этого зайдите в тот же раздел настроек, где устанавливали пароль Wi‑Fi, и выберите нужный протокол из выпадающего списка.

Кроме того, стоит отключить WPS. Эта функция предназначена для удобного подсоединения к маршрутизатору: активируете Wi‑Fi в интерфейсе вашего устройства, затем жмёте кнопку на роутере, и девайс подключается к сети. Если на маршрутизаторе нет кнопки WPS, он предложит вместо этого ввести восьмизначный PIN‑код. Проблема в том, что этот код можно взломать.

Очень часто скорость домашнего Wi-Fi бывает нестабильной. Это связано с загруженностью каналов беспроводной сети. Практически у каждого соседа есть маршрутизатор, который может создавать помехи и ухудшать работу твоей сети.

Если и после этого замечаешь проседание скорости и уверен, что провайдер не при чем, самое время просканировать сеть на предмет несанкционированного подключения.

Сосед мог запросто подобрать пароль к твоему Wi-Fi, а может ты сам сболтнул его в разговоре или недавно разрешил ему подключиться на денек, пока у него интернет не работал.

Как вручную найти «крысу» в домашней сети

Опытные пользователи сразу же запустят веб-интерфейс своего роутера и зайдут в раздел с активными подключениями. Если неопознанное устройство в этот момент загружает мегабайты за твой счет, оно отобразится в списке.

Таким способом просканировать сеть сможет не каждый. Нужно ведь вспомнить ip-адрес своего маршрутизатора и пароль, который устанавливался очень давно. Если с настройкой сети помогал друг или представитель провайдера, найти нужные данные будет практически невозможно.

Вот подсказка на всякий случай:D-Link 192.168.0.1

TP-Link 192.168.0.1

ZyXEL 192.168.1.1

ASUS 192.168.1.1

TrendNet 192.168.10.1

Huawei 192.168.100.1

ZTE 192.168.1.1

Netgear 192.168.1.1

Tenda 192.168.0.1

Sercomm 192.168.1.254

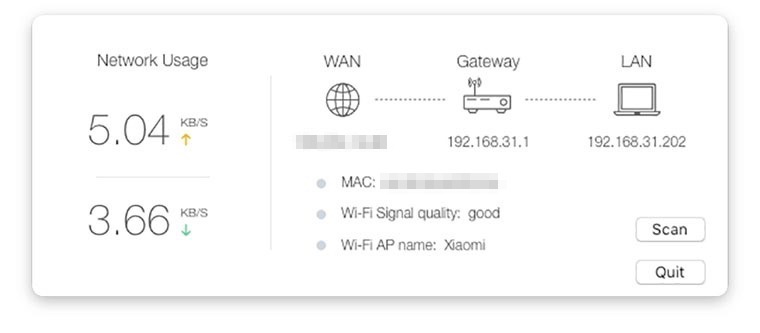

Xiaomi 192.168.31.1

В некоторых случаях, например, для роутеров AirPort, на помощь придет специальное приложение. Однако, далеко не все производители выпускают фирменные утилиты.

Как быстро разобраться с проблемой

В Mac App Store есть большое количество платных и бесплатных утилит, которые быстро проскандируют сеть и покажут все подключенные девайсы. Это удобно, ведь не требует никаких логинов и паролей, приложения наглядно отображают информацию и могут уведомлять при подключении новых гаджетов.

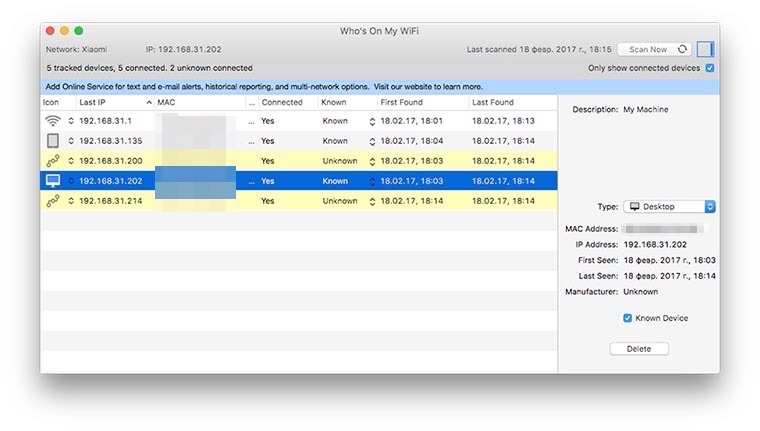

Who’s On My WiFi

Разработчик: IO3O LLC

Версия: 1.1.1

Цена: бесплатно

Эта утилита с говорящим за себя названием предназначена для отслеживания «левых» подключений к домашней сети. При первом запуске произойдет сканирование и программа покажет все активные устройства.

Далее следует вручную идентифицировать гаджеты. Компьютер, с которого работает утилита, распознается автоматически, остальные устройства можно определить по iP-адресам.

В утилите отмечаем свои гаджеты, можно изменить иконку и переименовать устройство. Когда все подключения идентифицированы, будет понятно, какие еще аппараты подключены к Wi-Fi.

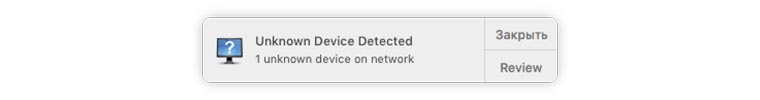

После этого приложение будет оповещать о новых подключениях. Если сосед решит воспользоваться твоей сетью, сразу же узнаешь об этом.

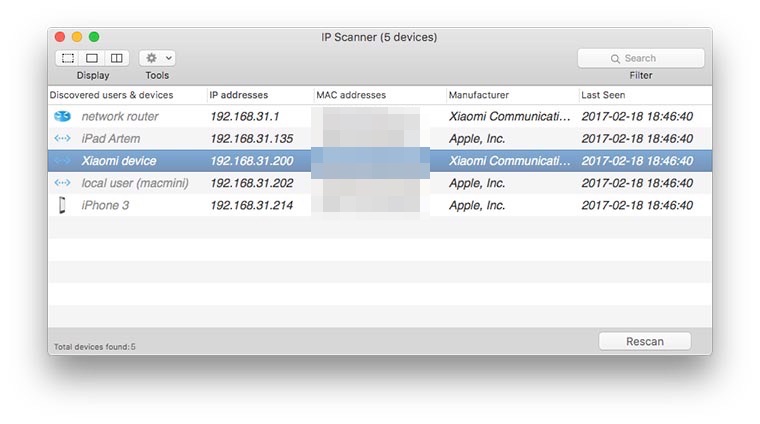

IP Scaner

Разработчик: Eric Redlinger

Версия: 3.53

Цена: бесплатно

Автор этой программы смог получить максимум из общедоступной сетевой информации. После сканирования приложение не только отобразит все подключенные устройства, но и идентифицирует каждое из них.

Кроме IP-адреса доступно название устройства и данные о производителе. Теперь можно безошибочно определить аппараты без необходимости сверять адреса.

Приложение не умеет уведомлять о новых подключениях, можно лишь изменить интервал сканирования и периодически проверять список девайсов.

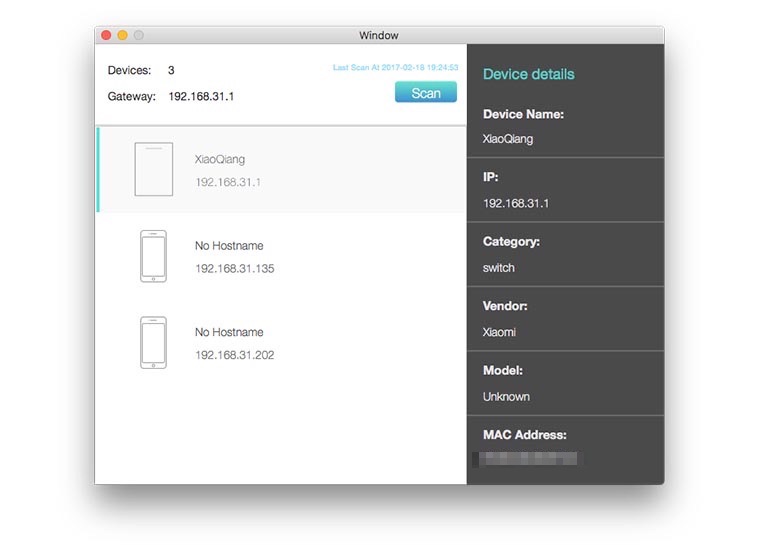

Network Scanner

Разработчик: Jie Wu

Версия: 1.6.3

Цена: бесплатно

Еще один бесплатный сканер сети, который найдет и отобразит все активные подключения. Никаких полезных параметров у утилиты нет, все просто работает после установки и запуска.

В строке меню появится полезный сетевой информер.

Что делать с несанкционированными подключениями

Для начала вспомни о своих умных устройствах. Беспроводные розетки, лампы, очистители воздуха и другие гаджеты, которые подключаются по Wi-Fi, тоже отобразятся в списке.

Когда идентифицировал каждый аппарат и нашел подозрительное устройство, самое время задуматься о безопасности домашней сети.

Есть два варианта отключить соседей: сменить пароль для домашней сети или ограничить доступ к сети для соседских девайсов.

В любом случае придется зайти в веб-интерфейс роутера и внести соответствующие изменения в параметры. При смене пароля понадобится заново переподключить все домашние смартфоны, планшеты, компьютеры и умную электронику, а чтобы запретить доступ чужим устройствам, придется немного покопаться в настройках.

(5 голосов, общий рейтинг: 5.00 из 5)

Читайте также: