Ntfs permissions tools как пользоваться

Обновлено: 07.07.2024

Для управления доступом к файлам и папкам в Windows на каждый объект файловой системы NTFS (каталог или файл) назначается специальный ACL (Access Control List, список контроля доступа). В ACL объекта задаются доступные операции (разрешения), которые может совершать с этим объектом пользователь и/или группы . В большинстве случаев администраторы Window для управления NFTS разрешениями на файлы и папки используют графический интерфейс File Explorer (свойства папки/файла -> вкладка Security/Безопасность) или консольную утилиту icacls. В этой статье мы рассмотрим способы управления разрешениями на объекты файловой системы NTFS из PowerShell. Вы можете использовать эти команды в скриптах и для автоматизации управлением NTFS разрешениями на файловых серверах Windows.

Встроенные командлеты для управления ACL в NTFS: Get-Acl и Set-Acl

В PowerShell v5 (Windows 10 / Windows Server 2016) для управления ACL имеется два отдельных встроенных командлета (входят в модуль Microsoft.PowerShell.Security):

Мы не будем подробно останавливаться на этих встроенных командлетах, т.к. их функционал в большинстве случае недостаточен для управления NTFS разрешениями в реальных задачах. Рассмотрим лишь несколько типовых примеров их использования.

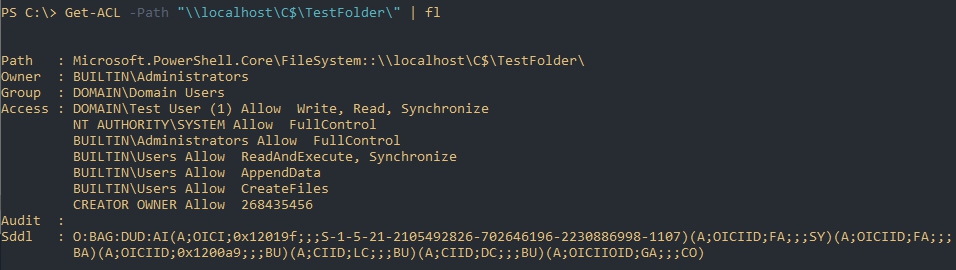

Выведем текущего владельца папки (файла) и список назначенных NTFS разрешений:

get-acl C:\Drivers\ |fl

Path : Microsoft.PowerShell.Core\FileSystem::C:\Drivers\

Owner : WORKSTAT1\root

Access : NT AUTHORITY\Authenticated Users Allow Modify, Synchronize

NT AUTHORITY\SYSTEM Allow FullControl

BUILTIN\Администраторы Allow FullControl

BUILTIN\Пользователи Allow ReadAndExecute, Synchronize

WORKSTAT1\root Allow Modify, Synchronize

Audit :

Sddl : O:S-1-5-21-3650440056-3766451173-3310994491-1001G:S-1-5-21-3650440056-766451173-3310994491-513D:PAI(A;OICI;0x 1301bf;;;AU)(A;OICI;FA;;;SY)(A;OICI;FA;;;BA)(A;OICI;0x1200a9;;;BU)(A;OICI;0x1301bf;;;S-1-5-21-3650440056-37664 51173-3310994491-1001) Как вы видите, текущие разрешения также представлены в виде SDDL строки – мы вкратце рассматривали этот формат описания доступа в статье Управление правами на службы Windows.

Можно вывести только списки NTFS разрешений в более понятном формате:

С помощью следящей команды можно скопировать NTFS разрешения с одной папки и применить их на другую:

Get-Acl C:\Drivers | Set-Acl C:\Distr

Для выполнения этой операции учетная запись должна быть владельцем ресурса (Owner) и обладать правами Take Ownership.Главная проблема при использовании Set-ACL – командлет всегда пытается сменить владельца ресурса, даже если вы просто хотите изменить NTFS разрешения. В результате, чтобы добавить права на объект нужно использовать такую конструкцию:

$path = "c:\drivers"

$user = "WORKSTAT1\user1"

$Rights = "Read, ReadAndExecute, ListDirectory"

$InheritSettings = "Containerinherit, ObjectInherit"

$PropogationSettings = "None"

$RuleType = "Allow"

$acl = Get-Acl $path

$perm = $user, $Rights, $InheritSettings, $PropogationSettings, $RuleType

$rule = New-Object -TypeName System.Security.AccessControl.FileSystemAccessRule -ArgumentList $perm

$acl.SetAccessRule($rule)

$acl | Set-Acl -Path $path

Чтобы убрать NTFS доступ к папке для пользователя или группы:

$path = "c:\drivers"

$acl = Get-Acl $path

$rules = $acl.Access | where IsInherited -eq $false

$targetrule = $rules | where IdentityReference -eq "WORKSTAT1\user1"

$acl.RemoveAccessRule($targetrule)

$acl | Set-Acl -Path $path

Чтобы отключить наследование для папки из PowerShell:

Также с помощью Get-acl и Set-Acl можно управлять параметрами NTFS-аудита объектов (см. статью Кто удалил файл на сервере?), либо информацией о текущих разрешениях на OU в AD.Используем модуль NTFSSecurity для управления разрешениями из PowerShell

Как я уже говорил, встроенный модуль для управления ACL на объекты в PowerShell не самый удобный. Для управления NTFS правами на файлы и папки в Windows лучше использовать отдельный модуль их галереи PowerShell – NTFSSecurity. Последнюю версию модуля NTFSSecurity (4.2.4 на данный момент) можно установить командой Install-Module -Name NTFSSecurity , или скачать вручную (линк). При ручной установке достаточно распаковать содержимое архива модуля в каталог C:\Windows\System32\WindowsPowerShell\v1.0\Modules\NTFSSecurity (не забудьте разблокировать скачанные файлы).

Импортируйте модуль NTFSSecurity в сессию PowerShell:

Выведем список команд, доступных в модуле (доступно 36 командлетов):

Get-Command -Module NTFSSecurity

Выведем текущие NTFS разрешения на каталог:

Get-Item 'c:\distr' | Get-NTFSAccess

Как вы видите, текущие разрешения представлены в более удобной форме.

Чтобы предоставить конкретному пользователю и группе группе полные права на папку, выполните команду:

Add-NTFSAccess -Path C:\distr -Account 'WORKSTAT1\confroom','BUILTIN\Администраторы' -AccessRights 'Fullcontrol' -PassThru

Чтобы предоставить права только на верхнем уровне и не изменять разрешения на вложенные объекты (только на папку), используйте команду:

Add-NTFSAccess c:\data\public -Account corp\aaivanov -AccessRights Modify -AppliesTo ThisFolderOnly

Удалить назначенные NTFS разрешения:

Remove-NTFSAccess -Path C:\distr -Account 'WORKSTAT1\confroom' -AccessRights FullControl -PassThru

Следующей командой можно лишить указанную учетную прав на все вложенные объекты в указанной папке (наследованные разрешения будут пропущены):

Get-ChildItem -Path C:\distr -Recurse | Get-NTFSAccess -Account 'WORKSTAT1\confroom' -ExcludeInherited |Remove-NTFSAccess -PassThru

Следующей командой можно назначить учетную запись Administrator владельцем всех вложенных объектов в каталоге:

Get-ChildItem -Path C:\distr -Recurse -Force | Set-NTFSOwner -Account 'Administrator'

Чтобы очистить все разрешения, назначенные на объекты каталога вручную (не будет удалены унаследованные разрешения):

Get-ChildItem -Path C:\distr -Recurse -Force | Clear-NTFSAccess

Включить NTFS наследование для всех объектов в каталоге:

Get-ChildItem -Path C:\distr -Recurse -Force | Enable-NTFSAccessInheritance

Чтобы вывести все разрешения, которые назначены вручную, исключая унаследованные разрешения:

dir C:\distr | Get-NTFSAccess –ExcludeInherited

Можно вывести разрешения, назначенные для определенного аккаунта (не путайте с эффективными разрешениями, речь о них ниже):

dir C:\distr | Get-NTFSAccess -Account corp\aaivanov

Проверка эффективных NTFS разрешений на объекты из PowerShell

Вы можете проверить эффективные NTFS разрешения на конкретный файл или папку с помощью командлета Get-EffectiveAccess . Допустим вы предоставили доступ на некоторую папку нескольким группам безопасности AD и теперь хотите понять, есть ли у конкретного аккаунта (SID) доступ к данной папке или нет. Как это сделать, не выводя состав групп AD, в которых входит его учетная запись? В этой ситуации как раз поможет функция проверки эффективные NTFS разрешений. Допустим, нужно проверить эффективные права на все вложенные папки в каталоге для пользователя confroom.

Get-ChildItem -Path c:\distr -Recurse -Directory | Get-NTFSEffectiveAccess -Account 'WORKSTAT1\confroom' | select Account, AccessControlType, AccessRights, FullName

Основной способ ограничения доступа к файлам и папкам дает файловая система NTFS с ее таблицами ACL. Это может быть право только на чтение файла (открытие и просмотр), на чтение и запись (открытие, просмотр, изменение и сохранение) и многие другие. Такие права мы чаще устанавливаем через GUI назначая права не конечному пользователю, а группе в которой он состоит. Все действия по созданию и изменению мы так же можем сделать через Powershell.

Навигация по посту

На мой взгляд использование консоли Powershell лишнее при выдаче таких прав. Риск совершить ошибку в консоли намного выше, чем при работе в GUI, да и время для написания команды уйдет больше. Есть специфичные задачи, например в виде аудита или перенос прав где Powershell очень поможет.

Основы разрешений

ACL (access controll list) - делится на два вида:

- SACL (System Access Control List) - используется для аудита;

- DACL (Discretionary Access Control List) - используется для выдачи и проверки разрешений пользователям и группам.

Оба этих типа разрешений хранятся в специальной таблице MFT (Master File Table).

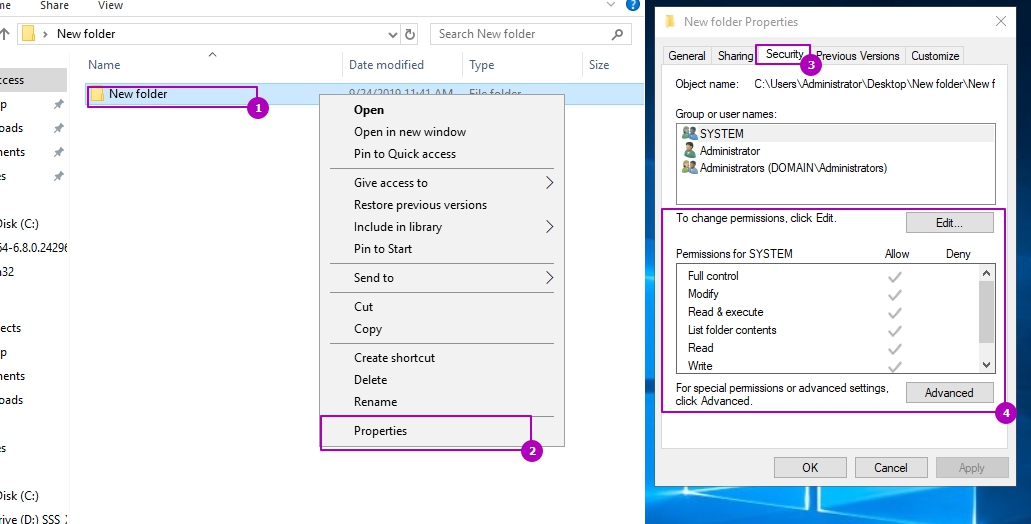

Основное средство для редактирования этих разрешений в GUI можно увидеть зайдя в свойства файла или папки:

В области 4 выделены следующие разрешения:

- Read - открытие файла и папки;

- List folder contents - открытие папки;

- Write - создание файлов и папок и их изменение;

- Read & Execute - открытие и запуск исполняемых файлов;

- Modify - открытие, создание, изменение и удаление файлов и папок;

- Full Control - включает разрешения modify, а так же управление разрешениями файла или папки.

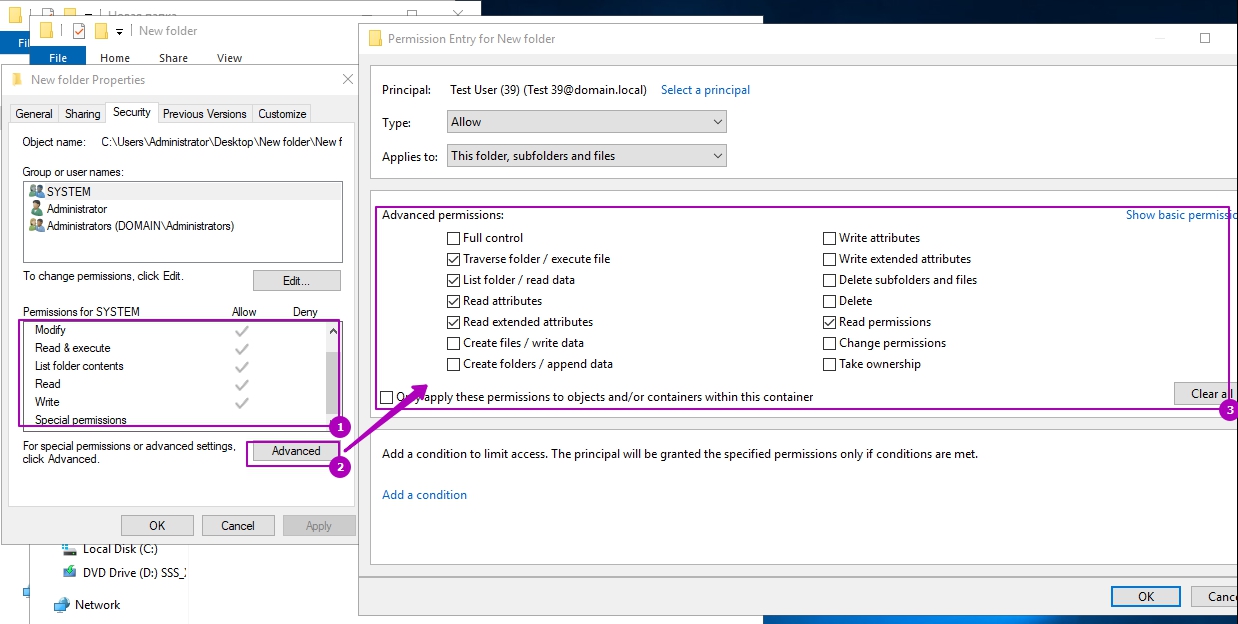

Чаще всего мы работаем с разрешениями выше, но есть еще один список с возможностью настройки прав более тонко:

Как можно догадаться - разрешения указанные в области 1 это просто набор нескольких правил из области 3. Их так же еще называют "Premission Sets" и "Special Premissions".

Групповые разрешения могут принимать флаги Allow и Deny, которые разрешат или запретят указанные действия. Указывать разрешения для пользователей через Deny считается плохой практикой и практически не используется.

Кроме этого существует наследование:

Наследование помогает установить разрешения для одной папки так, что оно будет применяться ко вложенным файлам и папкам. Если наследование отключить (2), то у нас будет возможность убрать все наследуемые разрешения или оставить их.

Функции по работе со строками в Powershell

Получение текущих разрешений в Powershell

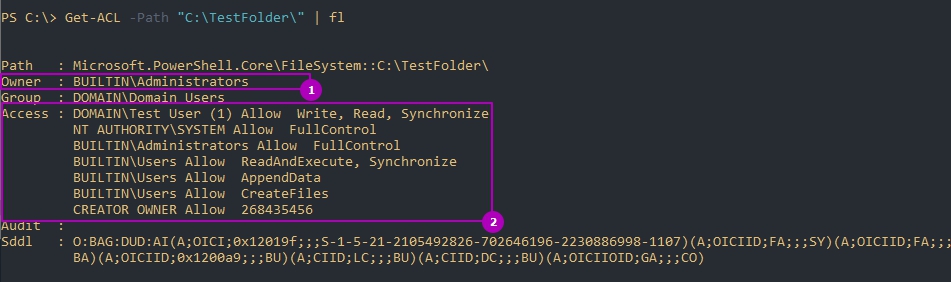

На примере ниже я верну разрешения для папки "C:\TestFolder\"

В области 1 выделен владелец папки, а под областью 2 отображаются все группы и пользователи с правами.

Мы можем проверять права не только локальной, но и сетевой папки. На примере ниже возвращена та же папка:

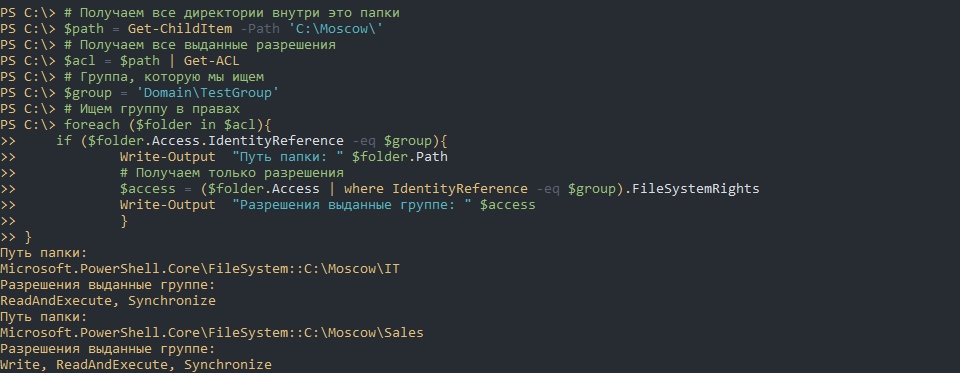

Поиск всех папок с правами у определенной группы

Представим, что мы хотим проверить права данные определенной группе. Мы можем заходить в свойства каждой папки и смотреть вкладку "Безопасности", а можем сделать это через Powershell.

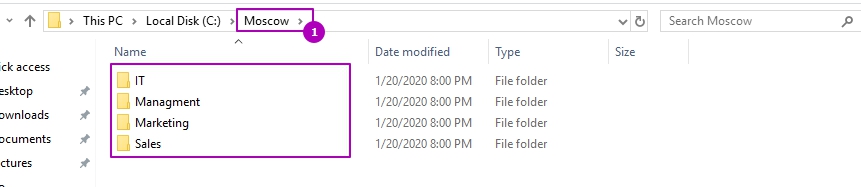

Обычно у нас есть какой-то каталог с общим доступом с папками внутри, на которые мы выдаем разрешения. В моем случае такой каталог "Moscow", а на папки внутри я уже даю права:

В следующем примере я узнаю на какие папки установлены разрешения для TestGroup:

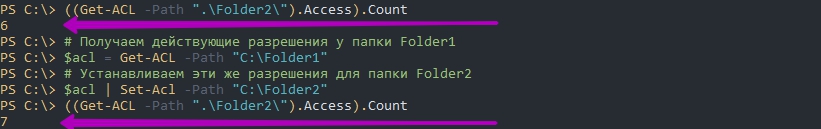

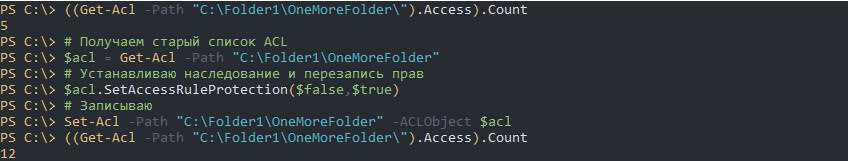

Изменение, копирование и добавление разрешений

Еще одна причина использовать Powershell - это возможность копирования разрешений. Например так я поставлю разрешения для папки Folder2 такие же, как и Folder2:

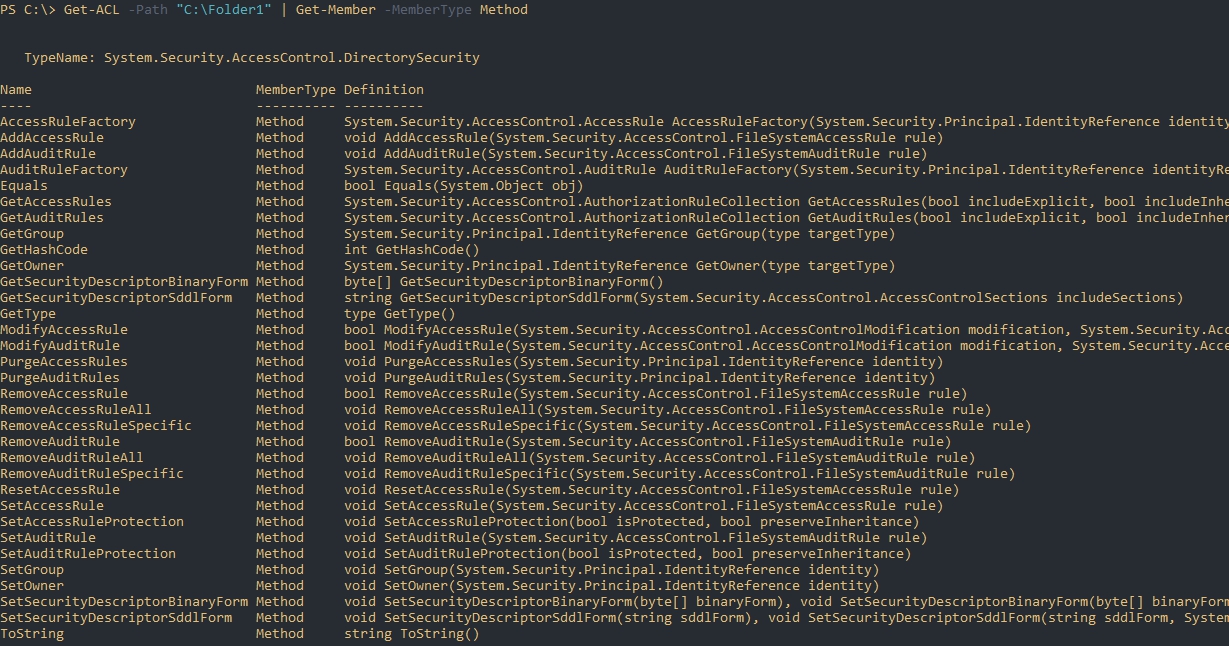

Возможности добавить нового пользователя в список ACL или изменить его права одним командлетом у нас нет. В обоих случаях мы должны будет создавать копию объекта ACL, изменять ее отдельным классом, а затем применять используя метод. Сам объект, который мы получаем через Get-ACL, имеет множество методов:

Для создания нового объекта с правами используется класс "FileSystemAccessRule", который в команде будет выглядеть так:

Расшифровать значения можно следующим образом:

- IdentityReference\String - пользователь или группа формата "DOMAIN\Administrator";

- FileSystemRights - сами разрешения, например "Read";

- InheritanceFlags и PropagationFlags - определяют наследование. Например вы можете сделать так, что папки внутри указанной будут наследовать разрешения, а файлы нет. Ниже будут приведены несколько примеров. Более подробно об этом можно почитать на сайте Microsoft;

- AccessCpmtrolType - разрешить или запретить (Allow/Deny).

Изменение и добавление прав у пользователя и групп

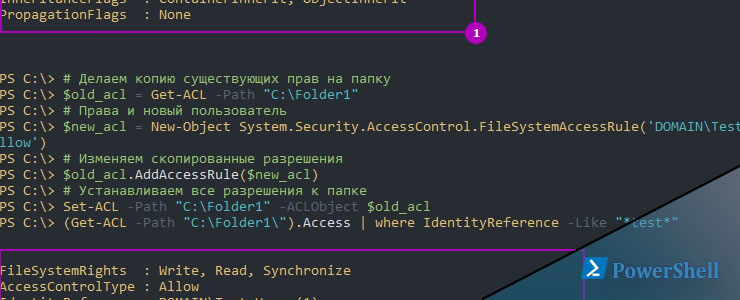

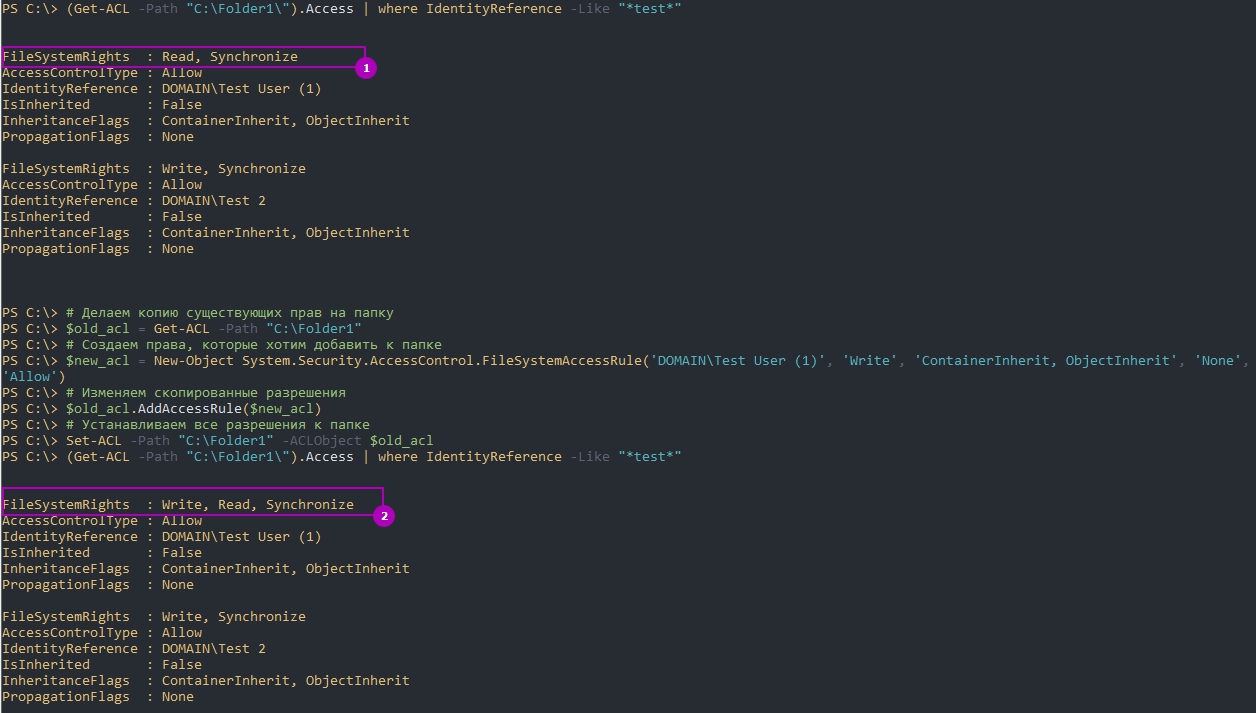

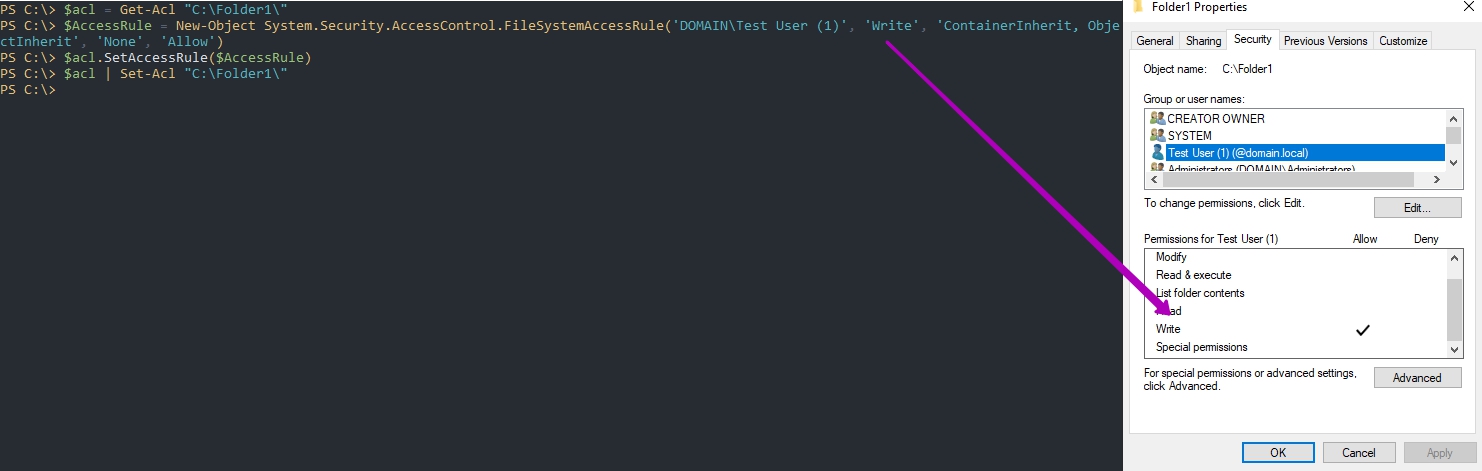

Допустим у нас есть пользователь "Test User (001)" с возможностью чтения папки "Folder1" и мы хотим добавить еще права на запись. Это будет выглядеть так:

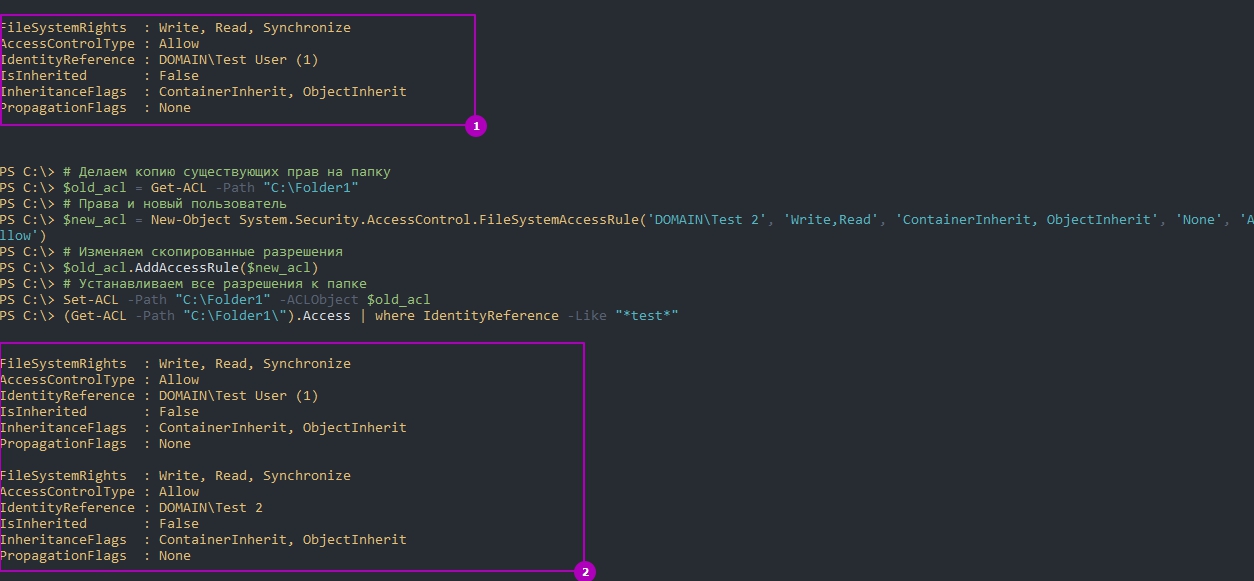

Таким же образом работает добавление новой группы или пользователя в список ACL:

Права, которые мы можем дать имеют сокращенное название и они отображены далее:

У вас может быть много ошибок связанных с созданием класса с новыми разрешениями. Я бы советовал выводить существующие права и сравнивал бы их с новыми - это позволит снизить вероятность ошибок.

При этом вы можете применить набор разрешений, например в виде Write, но результат будет отображаться в виде "Special Premission":

Поэтому я рекомендую смотреть существующие разрешения на примере того, как я сделал это выше.

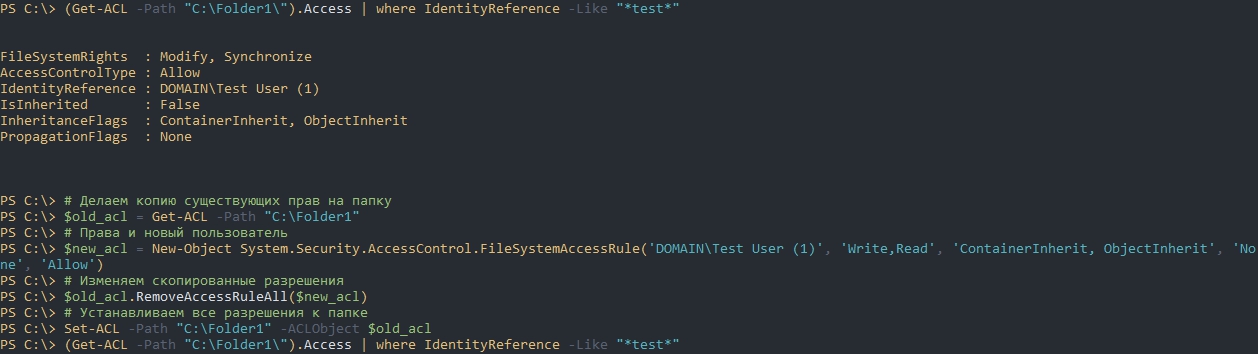

Удаление прав у пользователя или группы

Для удаления всех разрешений есть метод "RemoveAccessRuleAll". Работает он так же:

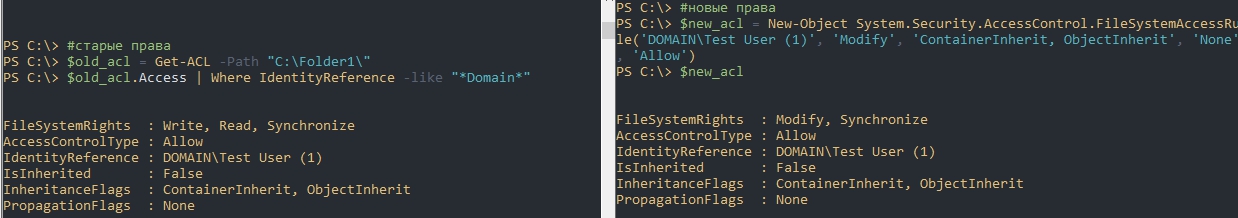

Для удаления конкретного права, например только возможность чтения, есть метод "RemoveAccessRule". С этим методом у меня были проблемы после которых действующие разрешения менялись на Special и изменить эту ситуацию у меня не получилось. Если вам нужно все же убрать одно разрешение - я бы советовал удалять все разрешения у пользователя, а затем добавлять их заново. У пользователя было право на Чтение и Запись, но мне нужно было оставить только чтение:

Смена владельца

Смена владельца файла или папки делается через метод SetOwner. Этот метод, в качестве идентификатора, принимает SID пользователя и что бы его узнать нужно использовать класс "System.Security.Principal.Ntaccount". На практике это выглядит так:

Как отсортировать в Powershell объекты через Sort-Object

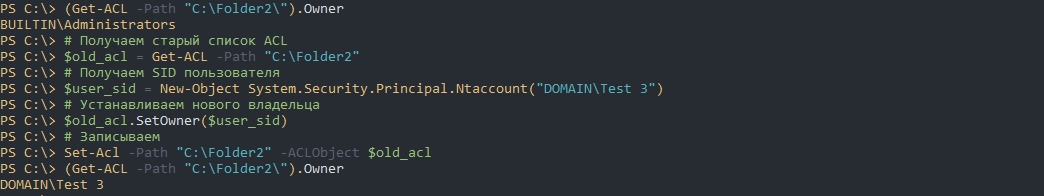

Включение или отключение наследования папок и файлов

Для управления наследованием используется метод "SetAccessRuleProtection", который устанавливает следующее:

- Нужно ли блокирование от родительской папки.

- Нужна ли перезапись прав.

Значения указываются в $True или $False. Например так я включу наследование и заменю существующие разрешения родительскими:

Сбор всех прав и их экспорт в CSV

Учитывая примеры выше мы можем временно собирать отчеты по выданным правам. Пример того, как может выглядеть отчет:

В ОС Windows файлы поддерживаются на разных уровни авторизации и вам нужны правильные разрешения, прежде чем вы сможете вносить изменения в файл. Вы можете просто перейти и отредактировать файл, принадлежащий другому пользователю. Вам необходимо сбросить разрешение файла, чтобы получить право собственности, а затем отредактировать его. Теперь это может быть очень сложно, если вы не знакомы с командами, которые нужно выполнить для сброса прав доступа к файлам. Итак, сегодня мы рассмотрим графическую утилиту, называемую Сбросить разрешение файла NTFS, с помощью которого вы можете сбросить разрешения NTFS-файлов в Windows.

Сбросить разрешение файла NTFS

Сбросить разрешение файла NTFS является сверхлегкий вес утилита, которая может помочь вам восстановить или сбросить права доступа к файлам и безопасности и взять на себя управление одним щелчком мыши. Пользовательский интерфейс чрезвычайно минимален, всего лишь куча необходимых компонентов и функций, которые можно ожидать от него. Вам нужно запустить программу с помощью администратор привилегии.

После запуска нажмите выберите скоросшиватель для выбора папки, для которой вы хотите сбросить действующие разрешения, и после настройки доступных параметров просто нажмите ИДТИ для выполнения команд.

Ниже приведен список вариантов и функций, доступных с этой утилитой.

1] Сбросить права доступа к файлам:Это основная операция этой утилиты. Когда вы выбираете какую-либо папку, по умолчанию эта опция отмечена галочкой. Вы можете снять этот флажок, если хотите выполнить другие операции.

2] Получить право собственности на файл: Если вы не являетесь владельцем файла / папки, попытка сброса его прав может привести к ошибке. Таким образом, вы можете выбрать эту операцию, чтобы получить право собственности, прежде чем сбросить разрешения.

3] Применить для всех подкаталогов: Вы можете выбрать эту операцию, если хотите сбросить разрешения рекурсивно. После выполнения, разрешения для всех файлов и папок внутри выбранного каталога также будут сброшены.

4] Сброс скрытых и системных файлов: Используя это, вы можете сделать скрытые и системные файлы видимыми и отключить их соответствующий атрибут файла.

5] Добавить / удалить контекстное меню папки: Вы можете добавить параметр для сброса разрешений в контекстном меню папки, чтобы можно было выполнить работу одним щелчком мыши.

7] Восстановить разрешения: Вы можете легко восстановить резервные копии файлов, которые вы скопировали за это время, и восстановить целостность важных файлов / папок.

Эта отличная удобная утилита содержит полезные функции в одном пакете. Если вы хотите, вы можете скачать его из Вот.

НОТА: Сделайте резервную копию прав на файл или создайте точку восстановления системы, прежде чем вносить в них какие-либо изменения. Целесообразно не испортить системные файлы и папки, поскольку это может привести к неблагоприятному сбою системы.

Управление правами доступа к файлам и каталогам является еще одной важной, но сложной задачей информационных безопасников.

Из-за иерархической природы файловой системы NTFP и ее функций наследования прав, точные права данного пользователя на определенный ресурс не очевидны.

Это как раз то, в чем может помочь программа-отчет разрешений NTFS.

Эти инструменты будут сканировать структуру каталогов и перечислять действующие права указанного пользователя на каждый найденный элемент.

Довольно много из этих инструментов доступны, предлагая различные степени полезности.

Чтобы помочь вам ясно разглядеть лабиринт доступных продуктов, мы собрали этот список некоторых из лучших программ для создания отчетов о правах доступа в NTFS.

Мы начнем наше обсуждение сегодня с того, что кратко рассмотрим права NTFS, что они из себя представляют и откуда они берутся.

После этого мы обсудим унаследованные права, поскольку они являются одной из наиболее важных функций файловой системы, разработанной Microsoft.

А поскольку есть как минимум два места, где можно устанавливать права доступа, и поскольку они объединяются по определенным правилам, мы изучим права файла и общего ресурса, а также действующие права, которые являются составной частью первых двух.

Только тогда мы будем готовы раскрыть лучшие инструменты.

Это то, что мы будем делать дальше, когда будем рассматривать некоторые из лучших программ для создания отчетов о правах доступа NTFS.

NTFS права объяснение

Она заменила файловую систему FAT, используемую в предыдущих операционных системах Microsoft.

Одной из основных функций NTFS является ее сложная система безопасности, основанная на списках контроля доступа (ACL).

Права доступа означают, что данному пользователю разрешено делать с определенным файлом или каталогом.

Существует несколько основных прав, таких как чтение, запись, изменение, выполнение и просмотр содержимого папки.

В дополнение к ним существуют расширенные права, такие как атрибуты чтения, разрешения на чтение, изменение прав или вступление во владение, и это лишь некоторые из них.

Списки контроля доступа (ACL) используются для назначения прав объектам в файловой системе NTFS, причем каждый объект имеет ACL, который определяет, какое разрешение имеет любой пользователь или группа пользователей.

Унаследованные права

В NTFS права могут быть либо назначены явно, либо они могут быть унаследованы.

Например, пользователь, имеющий доступ на чтение к папке, будет иметь доступ на чтение к ее содержимому, если не указано иное.

Явные права либо устанавливаются по умолчанию при создании объекта, либо устанавливаются действием пользователя.

По определению унаследованные права не установлены; они передаются объекту, потому что он является дочерним по отношению к родительскому объекту.

Права обычно лучше всего управляются для контейнеров объектов.

Объекты в контейнере наследуют все права доступа в этом контейнере.

Это гораздо проще, чем назначать или изменять права для множества объектов.

Конечно, унаследованные права можно переопределить, и можно, например, удалить право на запись в файл для пользователя с правами на запись в папку, содержащую этот файл.

Файл x Общий ресурс Действующие права

В современных версиях Windows есть два места, где могут быть установлены права.

Во-первых, есть права доступа к файлам.

Это те права, которые мы и обсуждали до сих пор.

Это права, назначаемые каждому объекту в файловой системе NTFS.

Другое место, где назначены права, находится на уровне общего ресурса.

Всякий раз, когда ресурс используется совместно, чтобы сделать его доступным для пользователей на других компьютерах, например, что обычно делается на файловом сервере, такие же типы прав могут быть назначены для общего ресурса.

Это фактические права, которые пользователь имеет на файл или папку.

Это, кстати, одна из причин, по которой было создано программное обеспечение для создания отчетов о правах NTFS.

CJWDEV’s NTFS Permissions Reporter

Это современный удобный инструмент для создания отчетов о правах доступа к файлам и каталогам ваших серверов Windows.

Он позволяет быстро увидеть, какие пользователи и группы имеют доступ к каким файлам каталогов.

Некоторые из наиболее заметных функций этого инструмента включают в себя настраиваемую систему фильтрации, которая позволяет легко искать нужного пользователя или группу.

Например, вы можете фильтровать результаты по широкому спектру атрибутов, таких как имя учетной записи, тип учетной записи, домен, характер прав, унаследованные права и состояние учетной записи, и это лишь некоторые из них.

Результаты могут отображаться либо в виде дерева, либо в виде таблицы.

Разные права выделены разными цветами, что позволяет легко определить нужную информацию.

Структура ценообразования для NTFS Permissions Reporter довольно проста.

Стандартная версия обойдется вам в 149 долларов за лицензию на одного пользователя, 359 долларов за лицензию на сайт или 579 долларов за лицензию для предприятий.

Корпоративная лицензия может использоваться в нескольких местах в пределах одной организации.

Лицензия консультанта также доступна.

Это позволяет использовать программное обеспечение одновременно в трех местах клиента за 199 долларов США.

Есть также неограниченная лицензия консультанта за 620 $, которая может использоваться с неограниченным числом клиентов.

Netwrix Effective Permissions Reporting Tool

Он может помочь вам обеспечить соответствие прав сотрудников их ролям в организации.

Отчеты этого инструмента позволяют вам видеть членство пользователей в группах AD и права общего доступа к файлам в одном отчете, а также то, были ли эти права общего доступа к файлам назначены явно или унаследованы.

Средство создания отчетов об эффективных разрешениях предоставляет действенную информацию, которую вы можете использовать для отмены ненужных прав доступа, тем самым обеспечивая пользователям только те права, которые им необходимы для выполнения своей работы.

Это может помочь снизить риски безопасности, поскольку доступ к вашим ценным данным может получить только квалифицированный персонал.

Это простой в использовании инструмент, который позволяет быстро отслеживать права любых пользователей на Active Directory и файловых серверах и получать готовые отчеты всего за несколько кликов.

Этот инструмент также может помочь вам обеспечить соответствие, помогая собрать доказательства того, что все разрешения соответствуют описаниям должностей и ролям сотрудников в организации.

Он часто требуется нормативными структурами, такими как, например, SOX или PCI-DSS.

У инструмента Netwrix есть только один недостаток.

Он не предоставит вам действующие права для конкретного файла или каталога.

Он будет отображать только действующие права, которыми обладает конкретный пользователь или группа.

ManageEngine ADManager Plus

Его набор инструментов включает в себя очет по правам NTFS, который позволяет вам на лету управлять правами прямо из утилиты отчетов ADManager Plus.

ADManager Plus создает и также экспортирует отчеты о правах доступа ко всем папкам NTFS, а также файлам и их свойствам для файловых серверов Windows в легко понятном формате.

Он может помочь администраторам быстро просматривать и анализировать параметры безопасности на уровне файлов в своих средах.

Сгенерированные отчеты можно экспортировать в форматы Excel, CSV, HTML, PDF и CSVDE для дальнейшей обработки внешними инструментами.

Некоторые из отчетов, генерируемых этим инструментом, включают в себя отчет «Shares in Servers, в котором отображаются все доступные общие ресурсы на указанных серверах, а также важные сведения, такие как их расположение, список учетных записей с правами на общие ресурсы, а также связанные с ними разрешения и их объем.

В отчете «Folders accessible by accounts» перечислены папки и файлы, для которых указанные учетные записи имеют права.

Вы можете проверить наличие папок по указанному пути и дополнительно определить уровень доступа для получения результатов.

Это лишь некоторые из доступных отчетов, чтобы дать вам представление о том, что инструмент может сделать для вас.

ManageEngine ADManager Plus доступен в бесплатной и профессиональной версиях.

Бесплатная версия позволяет вам управлять и создавать отчеты по 100 объектам в одном домене.

Professional Edition устанавливается бесплатно и может быть оценен в течение 30 дней, после чего он автоматически возвращается к ограничениям Free Edition, если не приобретена лицензия Professional Edition.

Для получения подробной информации о различных доступных версиях и их ценах, вы должны связаться с ManageEngine.

Permissions Reporter

Это визуальный интерактивный программный инструмент, который может помочь вам управлять правами файловой системы.

Производитель заявляет, что это «лучший аудитор сетевых прав NTFS для Windows».

Он позволяет быстро и эффективно проверять состояние безопасности целых файловых систем с помощью нескольких форматов экспорта, поддержки командной строки, встроенного планирования, расширенной фильтрации и многого другого.

Инструмент имеет надежное встроенное планирование отчетов с поддержкой доставки электронной почты.

Он также имеет анализ прав AD с представлениями дерева и таблицы, а также отчет владельца файла с визуализацией иерархической древовидной карты.

И если вы предпочитаете отчет о правах общего сетевого ресурса, они также доступны для серверов или целых доменов.

Его высокая производительность и впечатляющая масштабируемость позволяют быстро и эффективно анализировать целые файловые системы.

Кроме того, инструмент также имеет интерфейс командной строки, который можно легко интегрировать в пользовательские скрипты.

Permissions Reporter доступен в бесплатной базовой версии, которая полностью бесплатна, без рекламы, вредоносного или шпионского ПО).

Чтобы получить доступ ко всем расширенным функциям инструмента, можно приобрести профессиональную версию.

Он разблокирует такие функции, как планирование отчетов, расширенная фильтрация и многое другое.

Однопользовательская профессиональная лицензия стоит всего $ 69,00, даже меньше при покупке в 5 или 10 пакетах.

Одной из типовых задач администратора Windows при настройке доступа пользователей – управление NTFS разрешениями на папки и файлы файловой системы. Для управления NTFS разрешениями можно использовать графический интерфейс системы (вкладка Безопасность/Security в свойствах папки или файла), или встроенную утилиту командной строки iCACLS. В этой статье мы рассмотрим примеру использовании команды iCACLS для просмотра и управления разрешениями на папки и файлы.

Утилита iCACLS позволяет отображать или изменять списки управления доступом (Access Control Lists (ACLs) к файлам и папкам файловой системы. Предшественником у утилиты iCACLS.EXE является команда CACLS.EXE (доступна в Windows XP).

Чтобы просмотреть действующие разрешения на конкретную папку (например, C:\PS), откройте командную строку и выполните команду:

Данная команда вернет список всех пользователей и групп пользователей, которым назначены разрешения на данную папку. Попробуем разобраться в синтаксисе разрешений, которые вернула команда iCACLS.

c:\PS BUILTIN\Администраторы:(I)(OI)(CI)(F)

NT AUTHORITY\СИСТЕМА:(I)(OI)(CI)(F)

BUILTIN\Пользователи:(I)(OI)(CI)(RX)

NT AUTHORITY\Прошедшие проверку:(I)(M)

NT AUTHORITY\Прошедшие проверку:(I)(OI)(CI)(IO)(M)

Успешно обработано 1 файлов; не удалось обработать 0 файлов

Напротив каждой группы и пользователя указан уровень доступа. Права доступа указываются с помощью сокращений. Рассмотрим разрешения для группы BUILTIN\Администраторы.

(OI) - Object inherit – права наследуются на нижестоящие объекты

(CI) - Container inherit – наследование каталога

(F) – Full control– полный доступ к папке

(I) — Inherit права наследованы с вышестоящего каталога

Это означает, что у данной группы есть права на запись, изменение данных в данном каталоге и на изменения NTFS разрешений. Данные права наследуются на все дочерние объекты в этом каталоге.

Ниже представлен полный список разрешений, которые можно устанавливать с помощью утилиты icacls.

Права наследования:

(OI) — object inherit

(CI) — container inherit

(IO) — inherit only

(NP) — don’t propagate inherit

(I) — Permission inherited from parent container

Список основных прав доступа:

D — право удаления

F — полный доступ

N — нет доступа

M — доступ на изменение

RX — доступ на чтение и запуск

R — доступ только на чтение

W — доступ только на запись

Детальные разрешения:

DE — Delete

RC — read control

WDAC — write DAC

WO — write owner

S — synchronize

AS — access system security

MA — maximum allowed

GR — generic read

GW — generic write

GE — generic execute

GA — generic all

RD — read data/list directory

WD — write data/add file

AD — append data/add subdirectory

REA — read extended attributes

WEA — write extended attributes

X — execute/traverse

DC — delete child

RA — read attributes

WA — write attributes

Чтобы выгрузить текущие ACL папки C:\PS и сохранить их в текстовый файл export_ps_acl.txt, выполните команду:

icacls C:\PS\* /save c:\backup\export_ps_acl.txt /t

Данная команда сохраняет ACLs не только на сам каталог, но и на все вложенные папки и файлы. Полученный текстовый файл можно открыть с помощью блокнота или любого текстового редактора.

Чтобы применить сохраненные списки доступа (восстановить разрешения на каталог и все вложенные объекты), выполните команду:

icacls C:\PS /restore :\backup\export_ps_acl.txt

Таким образом процесс переноса прав доступа с одной папки на другую становится намного легче.

С помощью команды icacls вы можете изменить списки доступа к папке. Например, вы хотите предоставить пользователю aivanov право на редактирование содержимого папки. Выполните команду:

icacls C:\PS /grant aivanov:M

Удалить все назначенные разрешения для учетной записи пользователя aivanov можно с помощью команды:

icacls C:\PS /remove aivanov

Вы можете запретить пользователю или группе пользователей доступ к файлу или папке так:

icacls c:\ps /deny "MSKManagers:(CI)(M)"

Имейте в виду, что запрещающие правил имеют больший приоритете, чем разрешающие.

С помощью команды icacls вы можете изменить владельца каталог или папки, например:

icacls c:\ps\secret.docx /setowner aivanov /T /C /L /Q

Теперь разберемся, что это за параметры используются в каждой команде.

Вы можете изменить владельца всех файлов в каталоге:

icacls c:\ps\* /setowner aivanov /T /C /L /Q

Также при помощи icacls можно сбросить текущие разрешения на объекты,

icacls C:\ps /T /Q /C /RESET

После выполнения команды все текущие разрешения на папку будут сброшены и заменены на разрешения, наследуемые с вышестоящего объекта (каталога).

Читайте также: