Подключение к wi fi с логином и паролем

Обновлено: 06.07.2024

Ниже рассмотрены как общие методы взлома беспроводных сетей, так и даны инструкции или отсылки к ним. Кроме того, предоставлены рекомендации по улучшению защиты собственной домашней сети от возможных злых соседей и прочих злоумышленников. Надеюсь, статья окажется полезной для всех читателей. Прочим же рекомендую подробнее ознакомиться с предложенным материалом и оставить свои комментарии.

Методы взлома

Беспроводные сети объединяют много технологий. А где много технологий – там и много технологий безопасности. И на дне этой «утки в яйце» всплывают и дыры в системе безопасности. А на каждую возможную дыру есть свой метод атаки. В этом разделе хотелось бы показать все возможные способы, как взломать Wi-Fi и проникнуть в беспроводную сеть. А вот какой из этих вариантов сработает, целиком зависит от конкретной ситуации. К тому же может случиться такое, что сеть полностью защищена и не подлежит взлому в текущий момент времени)

Халява! О сколько желания вызывает халява у всех людей. Все хотят чужой интернет. Но одно дело быстро урвать пароль и похвастаться одноклассникам или же сэкономить в общаге на интернете, другое же дело разбираться в самой технологии, которая позволит получить доступ к почти любой сети. Не бегите за хвастовством, только учеба и понимание процессов сделает вас экспертом в этой сфере. Моя же задача сейчас показать охват возможностей и творческую красоту в этом.

Основные способы взломать чужой Wi-Fi:

- Незащищенные сети.

- Ручной подбор пароля.

- Брутфорс пароля.

- Подбор WPS кода.

- Фишинг.

- Базы паролей.

- Обход фильтров.

- Перехват «рукопожатия» и его расшифровка.

- Взлом роутера и вытаскивание открытого пароля.

Кратко постараемся посмотреть на все эти методы. В детали углубляться сильно не буду, но если вдруг у вас появился вопрос – задайте его в комментариях.

Возможно ли взломать?

Возможно ли взломать? – Да, возможно.

Возможно ли защититься полностью? – Нет, нельзя. Т.к. технология изначально открыта для подключения пользователей.

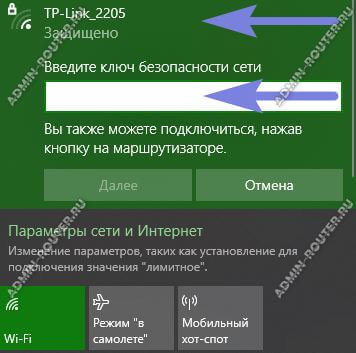

Незащищенные сети

Обычно в наше время все сети шифруются и защищаются ключом. Примерно как на следующей картинке:

Но до сих пор встречаются точки доступа, которые никак не защищены. И к ним можно подключиться совершенно свободно – без пароля. Пример такой точки – общественные места, метро.

Рекомендация! Всегда защищайте свою домашнюю сеть паролем.

Ручной подбор

Эти первые два способа написаны просто для того, чтобы показать, что иногда прибегать к сложным техническим действиям и не стоит, т.к. обычно все находится на виду, стоит только немного подумать.

Средний пользователь обычно ставит себе несложный пароль – попробуйте представить, что он мог ввести, и угадать его. Это классно работает, чтобы узнать пароль от Wi-Fi у знакомых и соседа. А вдруг вы уже знаете какой-то пароль своего соседа? Люди очень любят повторяться, и обычно вводят одно и то же. Работает редко, но метко. Особенно на старых сетях WEP, где разрешалось вводить пароли меньше 8 символов – там нередко встречались и «12345», и «QWERTY».

ТОП-25 самых распространенных паролей от Wi-Fi

Многие провайдеры (Ростелеком, ByFly, Yota и другие) иногда используют на своих моделях пароли «по умолчанию». Поищите их в интернете или у нас на сайте, вдруг повезет)

Брутфорс

Брутфорс (Brute Force) – метод автоматического перебора паролей. Ведь пароль же вы вводите свободно? А что сделать, если заставить программу самостоятельно перебирать все возможные варианты и пытаться подключаться с ними.

Есть плюсы – старые модели без обнаружения атаки и слабым паролем (WEP) ломаются на ура. Есть минусы – новые модели могут обнаруживать вас (приходится маскироваться) и внедряют задержки в переборе, или даже полный бан атакующей машины. Еще один минус – современные маршрутизаторы заставляют пользователей вводить сложные длинные пароли, на перебор которых уйдут годы. Так что придется искать другие методы.

Но все же попробовать перебрать сеть на легкие пароли, или если она WEP, а не WPA/WPA2 безусловно стоит. Вероятность дыры есть всегда.

Основные моменты по бруту:

- Программы могут использовать весь перебор вариантов – подходит для WEP сети, или же для модели роутера, который заставляет принудительно вводить сложные пароли, где невозможна атака по словарю.

- Есть вариант атаки по словарю – когда подгружается файл с наиболее частовстречаемыми паролями. Файлов этих очень много – в одной Kali Linux их с пару десятков, а сколько ходит по сети. По мне достаточно проверять на основные пароли мелким списком – все-таки взламывать через брутфорс уже не вариант, а для базовой проверки и экономии времени достаточно самого простого списка.

- Программа работает в несколько потоков – т.е. может одновременно пытаться перебирать сразу много вариантов. Но тут есть своя особенность: сам роутер может отбрасывать такие попытки, вводить задержки на авторизацию или же вовсе перезагружаться. Т.е. с потоками нужно играться аккуратно. В любой ситуации – проверяйте все на своем железе, так узнаете наверняка.

- Некоторые пишут про прокси… Но какое тут прокси))) Мы же подключаемся по воздуху) Речь идет о том, что некоторые программы успешно маскируют свои запросы под разные устройства, что дает возможность работать в многопотоке.

Подборку программ дам в конце – обычно одна программа вроде Aircrack (лидер рынка) может сделать все действия сама. Не нужно изобретать велосипеды или ставить 100500 программ. Пока же хочу продолжить обсуждение способом взлома.

Перехват «хэндшейка»

Один из самых рабочих методов – перехват «рукопожатия». Что это такое? Тоже разновидность чистого брута, только с предварительным перехватом шифра и его дальнейшей попыткой расшифровки. Вот краткая схема:

- Вы спокойно сидите в сети.

- Сеть разрывается.

- Ваш компьютер снова переподключается.

Что происходит в момент переподключения: ваш компьютер заново отправляет на роутер пароль, роутер его принимает и в случае успешного ввода устанавливает соединение. На практике это абсолютно незаметно – ни отрыв сети, ни ввод пароля – все делается автоматически вашей же системой.

Вот этот процесс отправки пароля и можно назвать «рукопожатием» или «handshake». Но есть минус у этого метода – данные передаются изначально в зашифрованном виде. Но при большом желании этот шифр все же можно разобрать на части (даже сервисы есть) и открыть запароленные данные. И времени на это уйдет не больше, чем на прямой брутфорс. Вот и вся основа метода. Снимать хэндшейк умеет уже знакомый нам Aircrack, а подбирать пароль – HashCat (переборщик и генератор паролей). Но лучше посмотрите видео выше. Это тот самый способ, когда спокойно ломают соседский вайфай.

WPS код

Некоторые роутеры имеют ту самую бесполезную кнопку – WPS, которая позволяет подключать устройства в упрощенном режиме. По умолчанию во многих роутерах до сих пор WPS активирован. А подключение к такой сети осуществляется всего лишь вводом этого ПИН-кода, которые состоит только из цифр.

В ПИН-коде всего 8 цифр. Выше я уже говорил про допустимость полного перебора WEP, а здесь еще проще – только цифры. К тому же была найдена корреляция, которая позволяет методы делать подбор попарно – сначала 4 цифры, и потом 4 цифры. Это все очень ускоряет перебор, а точку при открытом WPS можно поломать за несколько часов.

Другой вариант атаки – использование кодов по умолчанию. ДА! Некоторые устройство с завода идут с установленным включенным одинаковым ПИН-кодом) А предложенные программы знают уже эти пароли, так что все может быть намного проще.

Рекомендация: отключайте WPS в своем роутере! В основном это бесполезная штука.

Фишинг

Еще один интересный метод заключается в выводе у пользователя сети своей страницы… Да, такое можно провернуть и без подключения к сети. Но подмена может быть и замечена. Самый допустимый вариант:

- Создается точка доступа с одинаковым именем взламываемой сети.

- Хороший сигнал и название вынудят жертву рано или поздно подключиться к ней.

- После входа организуется ввод пароля, который успешно приходит к вам.

Метод рабочий, но тут без удачи не обойтись. Есть и доступные программные методы реализации, например, с помощью Wifiphisher.

Разберем чуть подробнее это приложение, т.к. вектор атаки интересный. Нам понадобится Kali Linux (да, ребятки, весь классный бесплатный софт для хака любого уровня лежит именно там, так что ставьте). В терминале запускаем:

Сразу после запуска программа начинает искать ближайшие сети (все программы с хаком сети так делают):

Обратите внимание на количество сетей. Найдите в этом списке нужную и введите ее номер. Далее будут предложены различные сценарии атаки:

Все варианты примерно похожи, вся разница лишь в том, что появится у пользователя чужой сети – авторизация или обновление софта. Рекомендую обратить внимание на следующие пункты:

- Firmware Upgrade Page – будет предложено обновить ПО самого роутера. Выглядит интересно и правдоподобно, а всего лишь нужно ввести тот самый ключ:

А тем временем в консоли вот так прилетает пароль:

Вот и все. Примерное использование всех программ сводится к этому. Не буду подробно останавливаться на одной, иначе получится целая книга. Я обозначаю векторы атаки, даю подсказки – а вы уже самостоятельно изучайте каждое направление. В конце статьи дам интересный бонус от профессиональных хакеров, для тех, кто захочет углубиться.

Рекомендация: Насторожитесь, если сеть, к которой устройство подключалось ранее автоматически без проблем, запросила пароль – особенно на сторонних страница (обновление ПО, пароль в ВКонтакте и т.д. – такого не бывает). Обращайте внимание на дубликаты сети дома.

Базы паролей

Есть программы и сервисы, которые хранят в себе базы паролей точек доступа общественных мест. Особенно это актуально для всяких кафе в крупных городах. Хотите поломать кафе? Да зачем, обычно уже к ней кто-то подключался, а значит есть вероятность, что пароль уплыл в базы.

Пример такого сервиса-приложения: Wi-Fi Map или Router Scan. И карту покажет, и доступные точки, и сама подключится.

Рекомендация: сделайте подборку сервис и в случае подозрения на взлом проверяйте себя в этих базах. Еще проще – раз в полгода меняйте пароль от Wi-Fi.

Взлом роутера

Иногда у вас есть возможность подключиться по проводу к Wi-Fi, или же вы знаете внешний IP-адрес из интернета и можете получить доступ к роутеру (иногда можно с большой долей вероятности определить его и сканированием).

Тогда можно попытаться подобрать пароль для входа в его панель управления. Многие так и оставляют его по умолчанию admin/admin (логин/пароль). А уже в настройках пароль от Wi-Fi хранится в открытом виде.

Обход фильтров

Некоторые точки доступа не пускают вас, просто потому что у вас неподходящий… MAC-адрес. Бывает и такое. Это уже не про взлом, но иногда вся задача взлома сводится к смене МАКа – например, когда вы ранее успешно подключались, а сейчас ни в какую не пускает, т.к. администратор или родители забанили ваше устройство именно по МАКу. Решение просто – изменить его.

- Черный список. Тогда нужно всего лишь изменить адрес на тот, который нет в этом списке. Универсальная программа – Macchanger.

- Белый список. Подключаются только указанные в нем устройства. Тогда сначала нужно посмотреть эти устройства и их адреса (подойдет Airodump-ng), а уже после подстроиться под них тем же макченджером.

Защита сети

Выделю некоторые проблемы, на которые стоит обратить внимание, чтобы никто не смог подключиться к вашей сети:

- Ставьте сложный пароль на Wi-Fi.

- Ставьте сложный пароль на саму панель роутера.

- При паранойе – включайте фильтрацию МАК-адресов, разрешайте только для своих устройств.

- Выключайте WPS (иногда называется QSS).

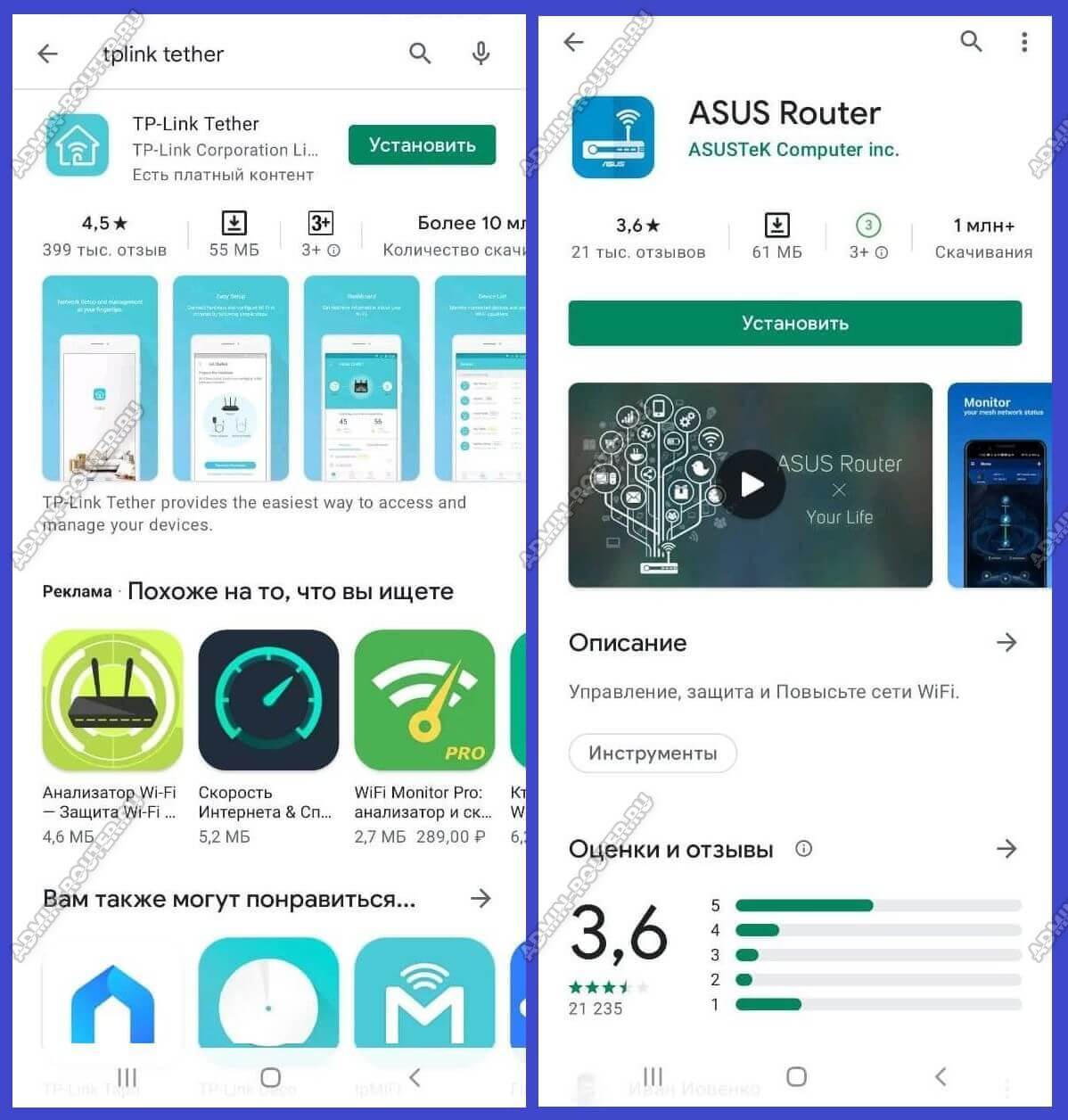

Взлом с телефона

Все методы выше были в основном про использование ПК. Оптимальной средой для взлома по-прежнему остается Kali Linux – там уже все предусмотрено. Крайний вариант – Windows. С телефонами намного сложнее. Пока готовил статью, начитался «соседних изданий» с рекомендациями воткнуть Кали на Эппл, или запуска свободного Aircrack-ng на них прямо в Android или iOS, да бонусом с приправкой странных ключевых слов – короче в жизни так не бывает. Хочешь ломать – ставь Kali, если есть только телефон – классного решения не будет.

В основном все рекомендации из сети на этом поле являются откровенным бредом. Моя рекомендация – введите в Google Play или App store что-то вроде «взлом wi-fi», и вам вывалится целая подборка программ. А там уже смотрите по отзывам и не ставьте всякую фэйковую дрянь. Основные категории софта здесь:

- Подбор пароля WPS по умолчанию.

- Базы точек.

Никакого подбора здесь не будет – для него нужны вычислительные мощности, чего у телефонов (да и у некоторых компьютеров) нет. Так что еще раз – хотите ломать с телефона, ставьте кали на ноутбук/компьютер. На некоторые модели смартфонов Kali устанавливается, но если вы не профи, даже не пытайтесь – бессмысленная затея.

Ответственность

Многие пишут про ответственность по ряду статей УК РФ: 272, 273, 274. Еще в вузе изучали этот вопрос и как-то тогда это все выглядело подозрительным. Вот названия статей:

- 272 Неправомерный доступ к компьютерной информации

- 273 Создание, использование и распространение вредоносных компьютерных программ

- 274 Нарушение правил эксплуатации средств хранения, обработки или передачи компьютерной информации и информационно-телекоммуникационных сетей

По факту здесь остается только 272. Но давайте посмотрим на нее подробнее:

Неправомерный доступ к охраняемой законом компьютерной информации, если это деяние повлекло уничтожение, блокирование, модификацию либо копирование компьютерной информации.

Обратите внимание – что само использование интернета, если это не причинило никакого ущерба мягко говоря подогнать сюда сложно. Другое дело, если тарифицируется трафик или время, а вы его используете… Но в наше время на вай-фае кругом безлимит. Как бы там не было, я все равно категорически не одобряю любого злодейства в близком окружении – ведь все мы братья, кто если не мы.

Программы

Мощных программ для взлома на все случаи жизни действительно немного. Рекомендую обратить внимание на следующие:

- Windows – WiFi Crack

- Kali Linux – Aircrack и компания. Это лучший взломщик Wi-Fi, большая часть мануалов из ютуба как раз о ней, в том числе видео из этой статьи, поддерживает абсолютно все способы взлома, можно смело писать отдельную статью. Идеально работать с ноутбука, но можно и с компьютера с помощью Wi-Fi адаптеров.

- Android и iOS – обсудили выше, ищите в маркетах, по мне это «псевдовзломщики» на случай «а вдруг повезет».

Книги и видео по теме

Есть много книг про взлом Wi-Fi. Есть очень специфичные, но неполные. А есть прям очень короткие вырезки со всеми интересными моментами. Вот таким вырезками я и решил с вами поделиться. Книги на английском языке, но про современные методы на русском и не пишут. Так что из личной подборки. На авторство не претендую, кому понравится – платите авторам. Есть все методы выше, даже чуть больше, с примерами и инструкциями:

А это уже целая глава из последнего руководства EC-Council по подготовке этичных хакеров. Тоже урвал из открытых источников, сведения хоть и на английском, но зато актуальны на текущий момент. Пролистайте – там все в картинках и даже есть лабораторные работы. Все то же самое, но красиво.

А вот и видео последнего руководства парой лет ранее, но зато на русском языке:

На этом заканчиваю – смотрите, изучайте. Информации выше достаточно, чтобы легко взломать любой Wi-Fi на любом роутере (и даже на школьном). Здесь вопрос только времени и ваших умений.

С практической точки зрения было бы удобно управлять Wi-Fi сетями, выдавая пароль каждому пользователю. Это облегчает задачу с доступом к вашей беспроводной сети. Используя так называемую WPA2 PSK авторизацию, чтобы предотвратить доступ случайному пользователю, нужно менять ключ, а также заново проходить процесс авторизации на каждом отдельном Wi-Fi устройстве. Кроме того, если вы имеете несколько точек доступа, ключ нужно менять на всех из них. А если Вам надо скрыть пароль от кого-нибудь, придется раздать всем сотрудникам новый.

Представим ситуацию — к вам в офис зашел кто-то посторонний (клиент, контрагент?), и нужно дать ему доступ в интернет. Вместо того, чтобы давать ему WPA2 — ключ, можно сделать для него отдельный аккаунт, который потом, после его ухода, можно удалить заблокировать. Это даст вам гибкость в управлении учетками, а пользователи будут очень довольны.

Мы сделаем удобную схему, применяемую в корпоративных сетях, но полностью из подручных средств с минимальными финансовыми и аппаратными вложениями. Ее одобрит служба безопасности и руководство.

Когда-то давно инженерами IEEE был придуман стандарт 802.1x. Этот стандарт отвечает за возможность авторизации пользователя сразу при подключении к среде передачи данных. Иными словами, если для соединения, например, PPPoE, вы подключаетесь к среде(коммутатору), и уже можете осуществлять передачу данных, авторизация нужна для выхода в интернет. В случае же 802.1x вы не сможете делать ничего, пока не авторизуетесь. Само конечное устройство вас не допустит. Аналогичная ситуация с Wi-Fi точками доступа. Решение же о допуске вас принимается на внешнем сервере авторизации. Это может быть RADIUS, TACACS, TACACS+ и т.д.

Терминология

- Open — доступна всем

- WEP — старое шифрование. Уже у всех плешь проедена о том, что его ненадо использовать вообще

- WPA — Используется TKIP в качестве протокола шифрования

- WPA2 — Используется шифрование AES

- WPA-PSK, WPA2-PSK — ключ к доступу находится в самой точке.

- WPA-EAP, WPA2-EAP — ключ к доступу сверяется с некоторой удаленной базой данных на стороннем сервере

Также существует довольно большое количество способов соедининея конечного устройства к серверу авторизации (PEAP, TLS, TTLS. ). Я не буду их здесь описывать.

Общая схема сети

Для наглядного понимания приведем общую схему работы нашей будущей схемы:

Если словами, то клиенту, при подключении к Wi-Fi — точке предлагается ввести логин и пароль. Получив логин и пароль Wi-Fi точка передает эти данные RADIUS-серверу, на что сервер отвечает, что можно делать с этим клиентом. В зависимости от ответа, точка решает, дать ему доступ, урезать скорость или что-то еще.

За авторизацию пользователей будет отвечать наш сервер с установленным freeradius. Freeradius является реализацией протокола RADIUS, который в свою очередь является реализацией общего протокола AAA. AAA — это набор средств для осуществления следующих действий:

Authentication — проверяет допустимость логина и пароля.

Authorization — проверяет наличие прав на выполнение некоторых действий.

Accounting — учитывает ваши дейсвия в системе.

Сам протокол передает имя пользователя, список атрибутов и их значений для него. То есть, например, атрибут Auth-Type := Reject — отклонить этого клиента, а Client-Password == «password» — сравнить атрибут в запросе со значением password.

Вообще говоря, база аккаунтов и прав для них не обязательно должна храниться на RADIUS-сервере, да и базой может быть что угодно — никсовые пользователи, пользователи домена Windows… да хоть текстовый файлик. Но в нашем случае все будет в одном месте.

- Точка доступа Ubiquiti NanoStation M2

- Сервер Gentoo и Freeradius

- Клиентское оборудование с установленным програмным обеспечением Windows 7, Android, iOS

Настройка точки доступа

Главное, чтоб точка поддерживала нужный способ аутентификации. Оно может называться по разному в разных устройствах: WPA-EAP, WPA2 Enterprise и т.д. Во всяком случае выбираем аутентификацию, устанавливаем IP-адрес и порт RADIUS-сервера и ключ, который мы вводили в clients.conf при настройке Freeradius.

Приведу картинку с настроенной точки Ubiquiti. Помечено галкой то, что нужно менять.

RADIUS-сервер

Зайдем на наш компьютер с Linux и установим RADIUS-сервер. Я брал freeradius, и ставил я его на gentoo. К моему удивлению, в рунете нет материалов, относящихся к настройке Freeradius 2 для наших целей. Все статьи довольно стары, относятся к старым версиям этого програмного обеспечения.

Все:) RADIUS-сервер уже может работать:) Вы можете проверить это так:

Это debug-mode. Вся информация вываливается на консоль. Приступем к его настройке.

Как это водится в Linux, настройка выполняется через конфигурационные файлы. Конфигурационные файлы хранятся в /etc/raddb. Сделаем подготовительные действия — скопируем исходные конфиги, почистим конфигурация от всякого мусора.

Далее добавим клиента — точку доступа. Добавляем в файлик /etc/raddb/clients следующие строки:

Далее добавляем домен для пользователей. Сделаем дефолтовый.

Здесь надо заметить, что можно делить пользователей по доменам. А именно, в формате имени пользователя может указываться домен(например user@radius). DEFAULT означает любой неопределенный домен. NULL — без домена. В зависимости от домена(можно сказать префикса в имени пользователя) можно осуществлять различные действия, как то отдать право аутентифицировать другому хосту, отделять ли имя от домена во время проверки логина и т.д.И, наконец, добавляем пользователей в файл /etc/raddb/users:

Ух, можно стартовать!

Наш сервер запущен и ждет подключений!

Настройка клиентов

Пробежимся по настройке основных пользовательских устройств. У наших сотрудников есть клиенты, работающие на Android, iOS и Windows 7. Оговоримся сразу: так как мы используем самосозданные сертификаты, то нам нужно несколько раз вносить всевозможные исключения и подтверждать действия. Если бы мы пользовали купленные сертификаты, возможно, все было бы проще.

Всех проще дело обстоит на iOS-устройствах. Вводим логин и пароль, нажимаем «Принять сертификат», и вперед.

Чуть сложнее выглядит, но на практике все тоже просто на Android. Там немного больше полей для ввода.

- Устанавливаем необходимые параметры в свойствах Вашего беспроводного подключения

- Устанавливаем необходимые параметры в расширенных настройках EAP

- Устанавливаем необходимые параметры в расширенных настройках Дополнительных параметрах

- Подключаемся в панели задач к Wi-Fi сети и вводим логин-пароль, наслаждаемся доступом к Wi-Fi

Далее представлю скриншоты диалоговых окон специально для похожих на меня людей, у которых глаза разбегаются от диалоговых окон Windows.

Шаг 2

Шаг 3

Шаг 4

Шаг 5

Теперь осталась одна проблема — если вы захотите добавить-удалить нового пользователя, то вам придется изменить users и перезапустить radius. Чтобы этого избежать подключим базу данных и сделать свой собственный мини-биллинг для пользователей. Используя БД, вы всегда сможете набросать простенький скрипт для добавления, блокировки, изменения пароля пользователя. И все это произойдет без останова всей системы.

Для себя я использовал Postgres, вы же можете выбрать по своему усмотрению. Я привожу базовую настройку Postgres, не углубляясь в различные права доступа, пароли и прочие хитрости и удобства.

Для начала создаем саму базу данных:

Далее надо создать нужные таблицы. Вообще с Freeradius идет документация по схемам таблиц для различных баз данных, правда в различных дистрибутивах находятся они в разных местах. У меня лично это лежит в /etc/raddb/sql/postgresql/schema.sql. Просто вставьте эти строки в psql, либо просто запустите

На всякий случай добавлю сюда схему для Postgres:

Отлично, база подготовлена. Теперь законфигурим Freeradius.

Добавьте, если ее там нет, в /etc/raddb/radiusd.conf строку

Теперь отредактируйте /etc/raddb/sql.conf под вашу реальность. У меня он выглядит так:

Добавим несколько новых пользователей test1, test2, test3, и… заблокируем test3

Ну, перезапускаем freeradius и пробуем подключиться. Должно все работать!

Конечно биллинг получился ущербный — у нас нигде не хранится информации по аккаунтингу(учету действий пользователя), но и нам здесь этого не надо. Чтобы вести аккаунтинг, необходимы еще и Wi-Fi точки подорооже, чем 3 тыс. рублей. Но уже и так мы с легкостью управлять пользователями.

В последнем разделе мы собрали собственный небольшой биллинг! Остается для полноты картины привернуть какой-нибудь WEB-интерфейс управления Базой Данных, добавить обязательное изменение пароля раз в месяц по крону. А если еще разориться сертификат и контроллер Wi-Fi точек доступа, то у вас в руках есть полноценная корпоративная беспроводная сеть. Но даже без этих затрат и при малых усилиях с Вашей стороны сделав своим пользователям такой доступ, они вам скажут огромное спасибо.

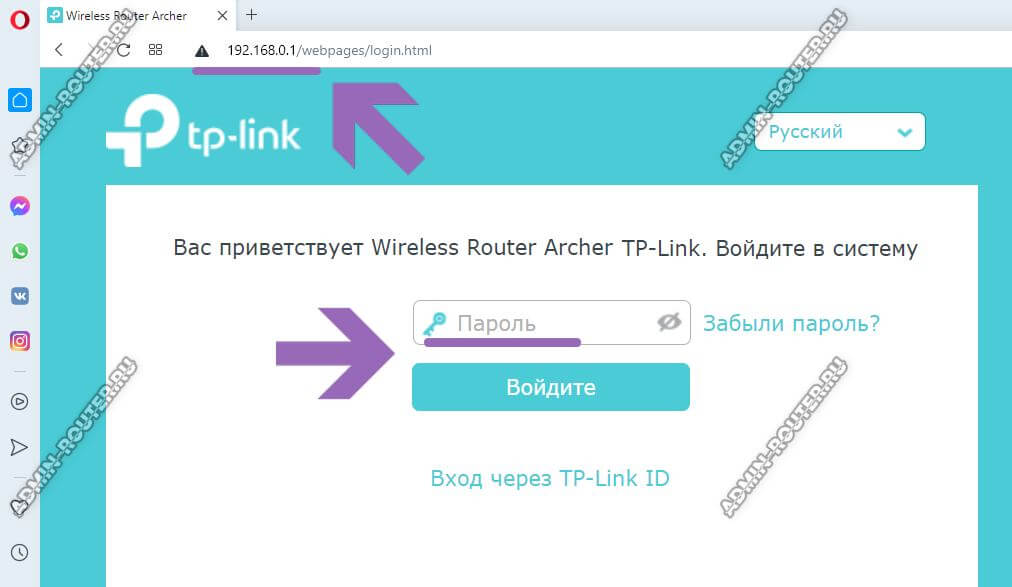

При попытке зайти в настройки практически любого роутера появляется запрос на ввод имени пользователя и пароля (Username/Password) , или только пароля (в зависимости от роутера, внешний вид окна может отличаться) .Пароль защищает настройки роутера, чтобы только владелец роутера (который установил или сменил этот логин и пароль) имел доступ к настройкам. Но не редко запрос на ввод логина/пароля появляется даже на новом роутере. Это нормально, так как на многих моделях установлен заводской логин/пароль. В этой статье я расскажу, как узнать заводские данные для входа в роутер и что делать в том случае, если вы сменили пароль и забыли его.

Решение проблемы в зависимости от ситуации:

- Если роутер новый, или на заводских настройках (вы сделали сброс) – нужно узнать заводское имя пользователя и пароля. В большинстве случаев это admin/admin. Заводские настройки указаны на корпусе роутера. Более подробно об этом читайте дальше в статье. Производители все чаще делают так, что окно авторизации на заводских настройках не появляется. А сразу после входа в веб-интерфейс роутера система предлагает установить свой пароль.

- Если вы, или кто-то другой сменил заводское имя пользователя/пароль и забыли его, то остается только сброс настроек роутера до заводских параметров. По этой проблеме я писал отдельную статью: как зайти в настройки роутера, если забыл пароль.

Имя пользователя и пароль для входа в роутер

Хочу еще раз обратить ваше внимание на то, что если роутер уже был настроен, имя пользователя и/или пароль были изменены и вы их не знаете – нужно делать сброс настроек (Reset) . Если запрос авторизации появляется при входе в настройки нового роутера (на заводских настройках) , или после сброса настроек – нужно ввести заводской логин/пароль. Как его узнать и где найти – читайте ниже.

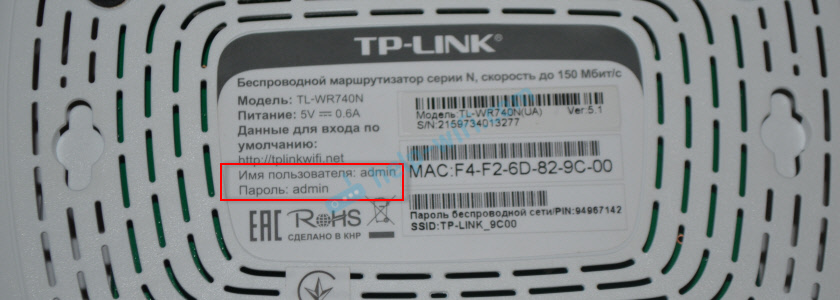

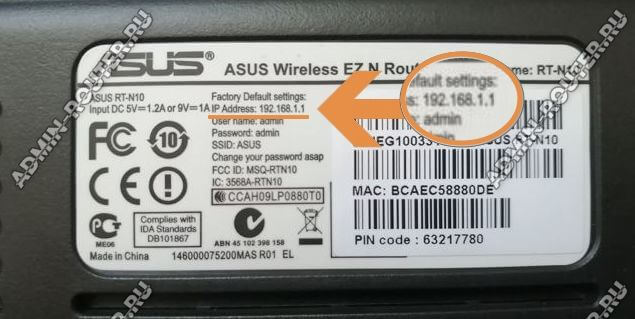

Как я уже писал выше, чаще всего в качестве заводских данных используется следующая комбинация: Имя пользователя – admin. Пароль – admin. В большинстве случаев эту информацию можно посмотреть на наклейке, которая находится снизу роутера.

Кроме комбинации admin/admin возможны и другие варианты. Попробуйте:

- admin/admin1

- admin/поле "пароль" оставить пустым

- admin/password

- superadmin/superadmin

- admin/1234

- user/password

- user/user

Если роутер у вас от интернет-провайдера, например от Ростелеком, то возможно там настройщики установили какой-то свой пароль. Если он не указан в договоре о подключении к интернету (не путать с паролем для подключения к интернету) , то можно позвонить в поддержку Ростелеком и спросить, что делать в такой ситуации.

Заводской логин/пароль не подходит

Если на роутере не указаны заводские имя пользователя/пароль, или они не подходят (после ввода страница просто перезагружается, или появляется ошибка) , то остается только один вариант – сброс настроек роутера до заводских. После этого для авторизации в веб-интерфейсе роутера будет использоваться заводской логин/пароль (если он установлен на вашем маршрутизаторе) .

Обратите внимание! Сброс настроек восстановит заводские настройки. Роутер будет как новый. Возможно, интернет через роутер перестанет работать. Нужно будет заново настроить подключение к интернету и Wi-Fi сеть.Чтобы сбросить настройки роутера, нужно его включить и найти на корпусе кнопку Reset (так же может быть подписана RST, Default, Сброс) .

Дальше нажимаем на эту кнопку и держим ее не менее 10 секунд. Обычно по поведению индикаторов можно увидеть, что произошел сброс. Я уже более подробно показывал как сбросить настройки на роутере TP-Link, ASUS, D-Link. Инструкции для других производителей можно найти через поиск по сайту.

После перезагрузки пробуйте снова зайти в настройки роутера, и если появится окно входа в учетную запись роутера – укажите заводское имя пользователя/пароль.

Если вам удалось зайти в настройки используя заводской Username/Password, то я настоятельно рекомендую сменить хотя бы пароль. Чтобы страница с настройками вашего роутера была защищена, и доступ к ней был только у вас. Об этом я уже рассказывал в статье как на роутере поменять пароль с admin на другой.

Если вы запутались во всех этих паролях и не смогли выполнить вход в настройки своего роутера, то напишите в комментариях. Только обязательно укажите модель роутера. Постараюсь что-то посоветовать, подсказать имя пользователя и пароль для вашего роутера.

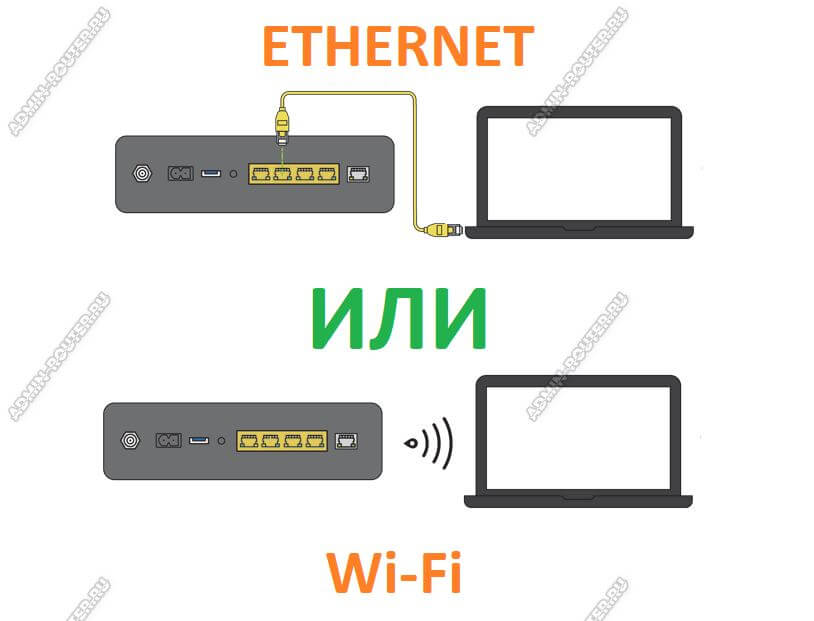

Как подключиться к роутеру для настройки

Через Вай-Фай удобнее всего настраивать роутер с ноутбука, телефона или планшета. Раньше, несколько лет назад, открыть настройки роутера можно было только через LAN-кабель и никак иначе. Сейчас, к счастью, дела обстоят намного лучше и можно воспользоваться всеми преимуществами беспроводной связи.

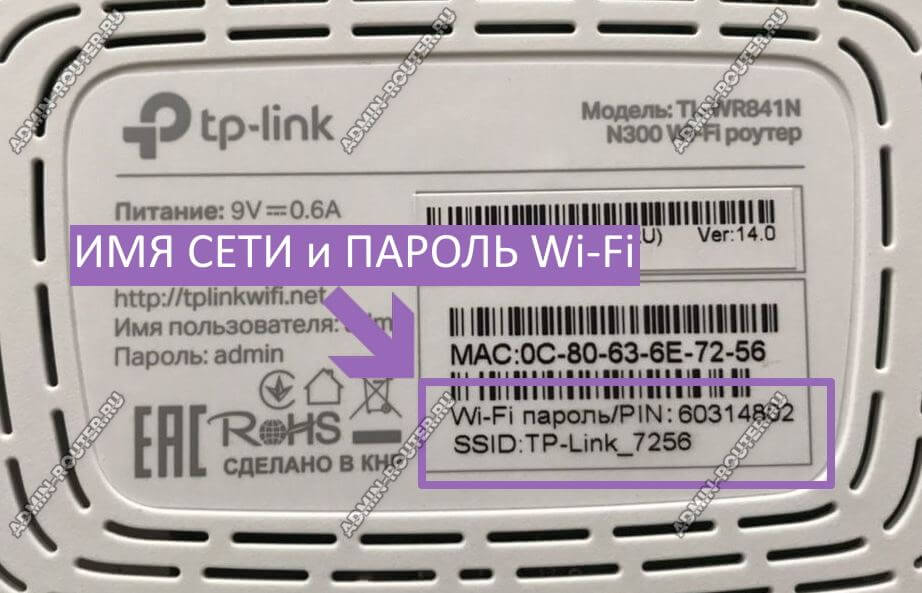

Чтобы к ней подключиться, нужно знать имя сети маршрутизатора и пароль к ней. Заводской пароль указан в наклейке, приклеенной на заднюю часть устройства.

Просто берём аппарат в руки, переворачиваем обратной стороной и ищем на корпусе наклеечку. Вот так, к примеру, она выглядит на роутере TP-Link:

На двухдиапазонных роутерах указывается имя для сети каждого из диапазонов, а пароль обычно в обоих случаях одинаков.

Как узнать адрес роутера в сети

Чтобы попасть в настройки роутера, Вы должны знать какой у него адрес для входа в панель управления. Посмотреть его можно опять в той же самой наклейке. Там будет небольшая область с напечатанными данными для входа по умолчанию.

На более старых моделях маршрутизаторов в наклейке можно увидеть цифровой IP-адрес. Вот, например, достаточно распространённая модель ASUS RT-N10:

Где на роутере написан пароль на вход

Здесь заводской пароль достаточно сложный, чтобы никто посторонний не смог узнать конфигурацию. Но может попасться модель, на которой вообще не написан пароль для входа в роутер. Например, какой-нибудь Keenetic:

А всё дело в том, что при первом подключении он потребует у пользователя придумать и прописать свой пароль для доступа в веб-интерфейс. Да ещё и не простой, а посложнее. И потому, если Вы его не знаете, то без полного сброса зайти в настройки роутера у Вас просто так не получится. На этот случай вот вам подробнейшая инструкция что делать если забыл или не знаешь пароль роутера. Она ответит на все вопросы и поможет восстановить доступ в панель управления.

Настройка сети через роутер

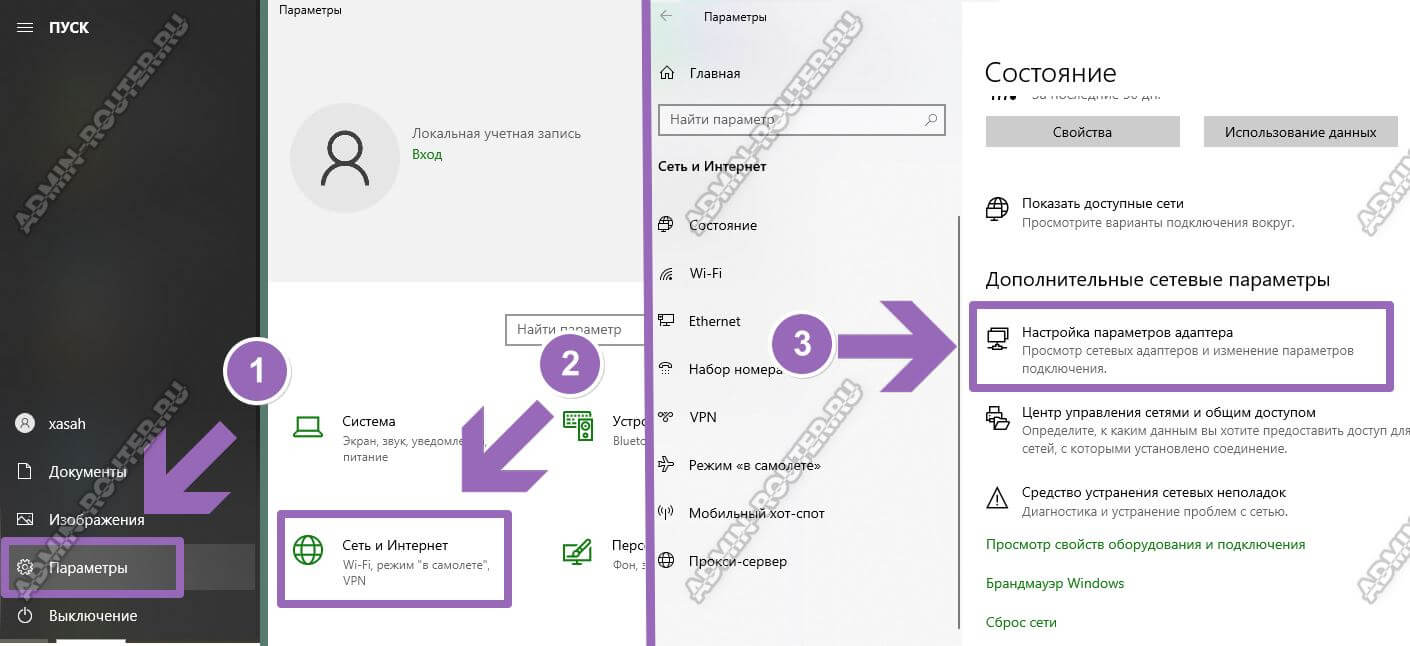

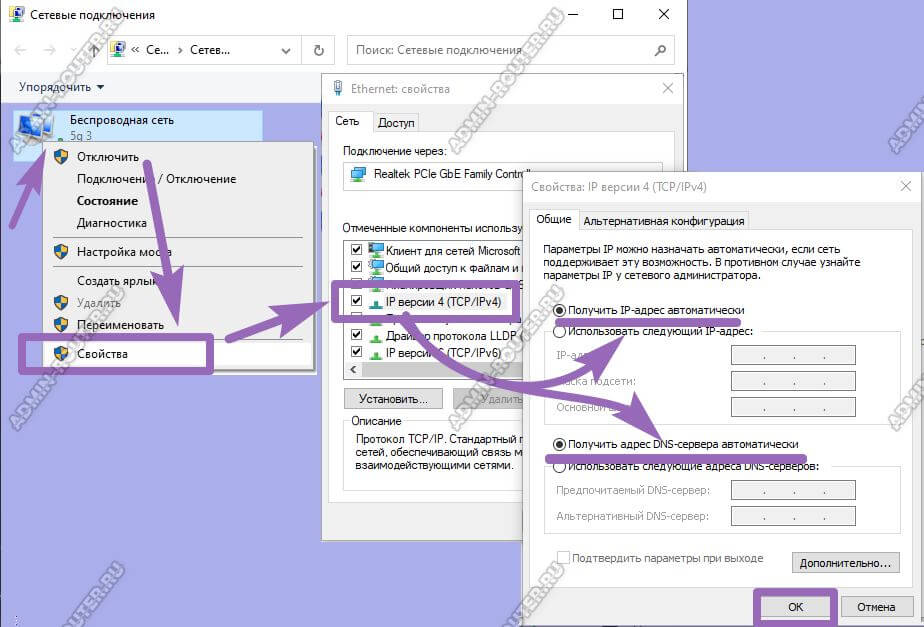

В то же время компьютер или ноутбук до этого мог работать в какой-нибудь локалке, где IP прописывались статически и потому, скорее всего, при подключении к роутеру с этого ПК не получится не только войти в настройки Wi-Fi роутера, но и вообще никуда доступа не будет. Поэтому надо сделать так, чтобы он получал всё автоматически. В Windows 10 это делается следующим образом:

Как зайти в настройки роутера через компьютер или ноутбук

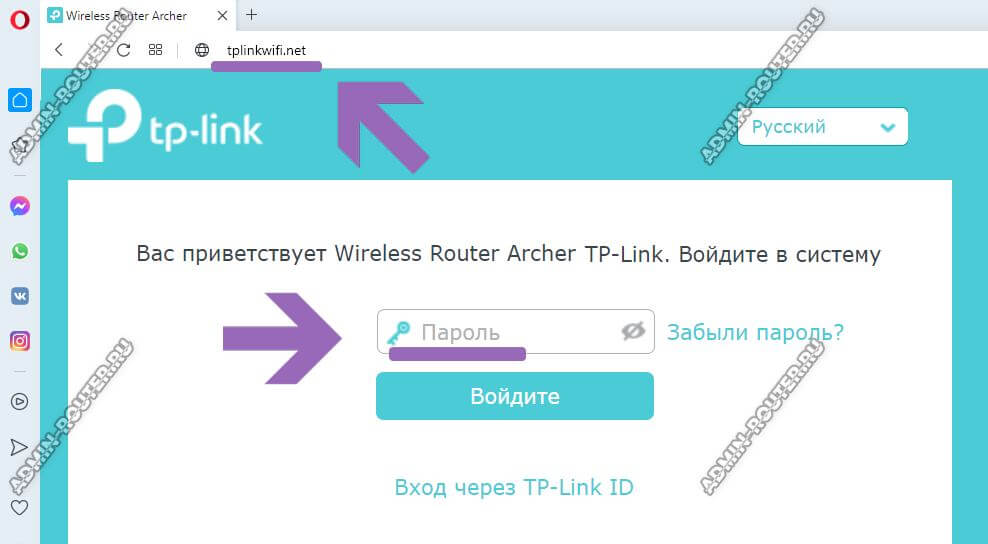

Если всё нормально с сетью, то в ответ должна появится веб-форма для авторизации, как на картинке.

Так же, чтобы зайти в настройки роутера, Вы можете использовать и его цифровой IP-адрес:

После этого для авторизации надо ввести логин и пароль. На каких-то моделях достаточно только пароль. После этого Вы попадёте в интерфейс настройки роутера.

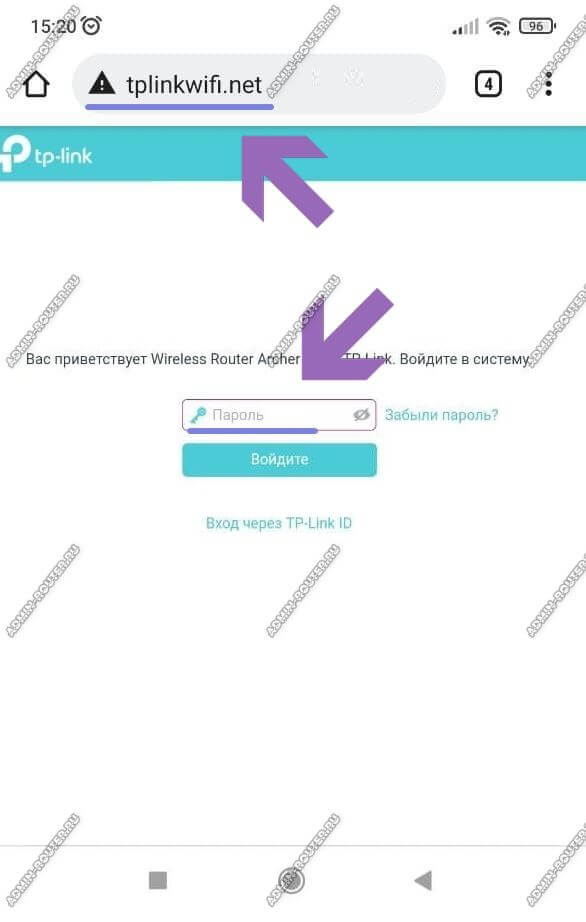

Как попасть в настройки роутера через телефон или планшет

Сегодня настроить свой Wi-Fi роутер так же просто, как и с компьютера. Панель управления сетевым устройством сейчас уже адаптирована под маленькие экраны телефонов и потому этот процесс уже не представляет такой мороки, как это было 7-8 лет назад. Порядок действий для входа в настройки маршрутизатора такой же, как и в случае с ПК: на подключенном к локальной сети телефоне запускаем веб-браузер и в адресной строке пишем его адрес с наклейки:

Для Wi-Fi MESH-систем так же выпускаются фирменные мобильные приложения и потому сейчас их базовая настройка упрощена по максимуму чтобы любой новичок разобрался.

Почему не заходит в настройки роутера и что делать

В принципе, я выше уже рассказал про все основные возможные причины, с которыми наиболее часто сталкиваются юзеры. Специально для ленивых я ещё раз их все вкратце перечислю:

Ну и на последок о самом неприятном. Брак и аппаратные неисправности у роутеров тоже случаются, хотя и достаточно редко. В этом случае нужно будет нести его в сервисный центр, либо в мусорку и покупать новый!

Читайте также: