Предоставленную в какой форме информацию различных типов обрабатывает компьютер

Обновлено: 08.07.2024

Заречнева Ирина Владимировна,

Николаенко Наталья Александровна,

Кощеева Светлана Михайловна,

Брыксина Елена Николаевна

| « Ноябрь 2021 » | ||||||

| Пн | Вт | Ср | Чт | Пт | Сб | Вс |

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

| 29 | 30 | |||||

Урок 10. Программная обработка данных на компьютере

учитель информатики МБОУ Червовская СОШ Николаенко Н.А.

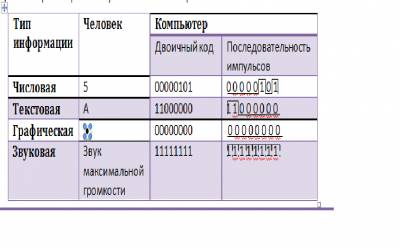

Числовая, текстовая, графическая и звуковая информация может обрабатываться компьютером, если она представлена в двоичной знаковой системе. Информация в двоичном компьютерном коде, т.е. данные, представляет собой последовательность нулей и единиц. Данные обрабатываются компьютером в форме последовательностей электрических импульсов.

В таблице приведены примеры представления человеком и компьютером различных типов данных: числа 5, буквы «А», точки черного цвета и звука максимальной громкости.

Данные – это информация, которая обрабатывается компьютером в двоичном компьютерном коде.

Для того чтобы компьютер «знал», что ему делать с данными, как их обрабатывать, он должен получить определенную команду (инструкцию). Например: «сложить два числа»; «заменить один символ в тексте на другой.

Обычно решение задачи представляется в формеалгоритма, т.е. определенной последовательности команд. Такая последовательность команд (инструкций), записанная на «понятном» компьютеру языке, называетсяпрограммой

Программа – это последовательность команд, которую выполняет компьютер в процессе обработки данных.

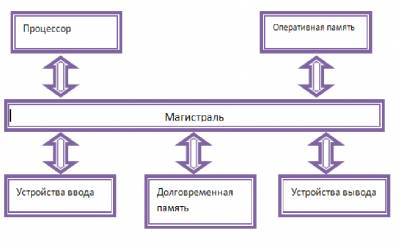

Функциональная схема компьютера.

Центральным устройством компьютера, которое обрабатывает данные в соответствии с заданной программой, является процессор. Процессор обрабатывает данные в двоичном компьютерном коде в форме последовательностей электрических импульсов. Однако пользователь компьютера (человек) очень плохо понимает информацию, представленную в двоичном коде, и вообще не воспринимает ее в виде последовательностей электрических импульсов. Следовательно, в состав компьютера должны входитьустройства ввода и вывода информации. Устройства ввода «переводят» информацию с языка человека на язык компьютера. Устройства вывода, наоборот, «переводят» информацию с двоичного языка компьютера в формы, доступные для человеческого восприятия.

Для того чтобы компьютер мог выполнить обработку данных по программе, программа и данные должны быть загружены в оперативную память. Процессор последовательно считывает команды программы, а также необходимые данные из оперативной памяти, выполняет команды, а затем записывает полученные данные обратно в оперативную память. В процессе выполнения программы процессор может запрашивать данные с устройства ввода и пересылать данные на устройства вывода. Однако при выключении компьютера все данные и программы в оперативной памяти стираются. Для долговременного хранения большого количества различных программ и данных используется долговременная память. Пользователь может запустить программу, хранящуюся в долговременной памяти, она загрузиться в оперативную память и начнет выполняться. Необходимые для выполнения этой программы данные, хранящиеся в долговременной памяти, будут также загружены в оперативную память. В процессе программной обработки данных на компьютере пересылка данных и программ между отдельными устройствами компьютера осуществляется по магистрали.

Закрепление изученного материла

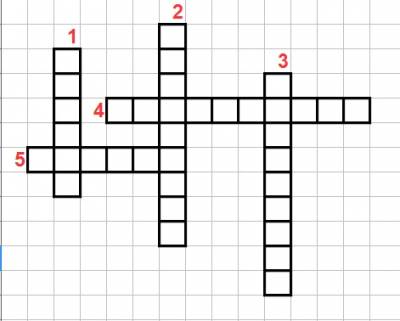

1. Информация, обрабатываемая компьютером в виде двоичного компьютерного кода.

2. Алгоритм,записаный на языке программирования и выполняемый компьютером.

3. Центральное устройство компьютера, которое обрабатывает данные в соответствии с заданной программой

4. Какое устройство служит каналом пересылки данных и программ?

5. В состав компьютера должны входить устройства ввода и … информации

Домашнее задание

п.2.1. Практическая работа 2.2 "Форматирование внешнего накопителя". Описание работы смотрите в учебнике

Тест по информатике Основные компоненты компьютера 7 класс с ответами. Тест включает в себя 2 варианта. В каждом варианте по 6 заданий.

Вариант 1

1. Различные виды информации представляются в компьютере в виде:

1) двоичных кодов

2) только неравномерных двоичных кодов

3) различных способов кодирования

4) сигналов

2. Информация в компьютер поступает через:

1) устройства ввода

2) процессор

3) устройства памяти

4) устройства вывода

3. Для долговременного хранения данных можно использовать:

1) внутреннюю память

2) магнитные диски

3) устройства ввода

4) центральный процессор

4. Информация, предназначенная для обработки компьютером:

1) двоичные данные

2) факты

3) правила

4) сведения

5. Впишите понятие (термин).

6. Запишите названия четырех основных устройств компьютера.

Вариант 2

1. Обработка данных в компьютере происходит в соответствии с:

1) сигналом от внешнего устройства

2) программой

3) командами процессора

4) напряжением сети

2. Для представления компьютерной информации в понятном для человека виде используются:

1) устройства ввода

2) накопители данных

3) устройства памяти

4) устройства вывода

3. Исполняемые в текущий момент компьютерные программы размещаются:

1) во внутренней памяти

2) на магнитных дисках

3) на устройствах ввода

4) в центральном процессоре

4. Данные с внешних устройств компьютера поступают непосредственно:

1) во внутреннюю память

2) в процессор

3) во внешнюю память

4) на устройства вывода

5. Впишите понятие (термин).

6. Запишите, какие виды информации может обрабатывать современный компьютер.

Ответы на тест по информатике Основные компоненты компьютера 7 класс

Вариант 1

1-1

2-1

3-2

4-1

5. разрядность процессора

6. процессор, память, устройства ввода, устройства вывода

Вариант 2

1-2

2-4

3-1

4-1

5. память компьютера

6. число, текст, изображение, звук

1) Роберт Биссакар

2) Филипп-Малтус Хан

3) Блез Паскаль

4) Джон Неппер

5) Чарльз Беббидж

а) механический калькулятор

б) Паскалина

в) логарифмическая линейка

г) аналитическая машина

д) арифмометр

- Архитектура ПК – это:

- техническое описание деталей устройств компьютера;

- описание устройств для ввода-вывода информации;

- описание программного обеспечения для работы компьютера;

- описание устройств и принципов работы компьютера, достаточное для понимания пользователя.

- Принцип открытой архитектуры означает:

- что персональный компьютер сделан единым неразъемным устройством;

- что возможна легкая замена устаревших частей персонального компьютера;

- что новая деталь ПК будет совместима со всем тем оборудованием, которое использовалось ранее;

- что замена одной детали ведет к замене всех устройств компьютера.

- Установите соответствие:

1) ОЗУ

2) ПЗУ

3) ВЗУ

а) обеспечивает длительное хранение информации

б) при выключении ее содержимое теряется

в) читается только процессором

- Где находится BIOS?

- в оперативно-запоминающем устройстве (ОЗУ)

- на винчестере

- на CD-ROM

- в постоянно-запоминающем устройстве (ПЗУ)

- Аппаратное подключение периферийного устройства к магистрали производится через:

- регистр

- драйвер;

- контроллер;

- стример.

- Укажите характеристики лазерного принтера.

- Сканеры бывают:

- горизонтальные и вертикальные;

- внутренние и внешние;

- ручные, роликовые и планшетные;

- матричные, струйные и лазерные.

- Разъемы, в которые устанавливаются модули оперативной памяти, называются _________________________.

- Сформулируйте все достоинства и недостатки портативных компьютеров.

- Модульный принцип построения компьютера позволяет пользователю:

- самостоятельно комплектовать и модернизировать конфигурацию ПК;

- изучить формы хранения, передачи и обработки информации;

- понять систему кодирования информации;

- создать рисунки в графическом редакторе.

- Вентилятор-охладитель, устанавливаемый поверх кристалла процессора, называется ____________________________.

- Чем характерны и где применяются суперкомпьютеры?

- Охарактеризуйте носитель информации Blu-Ray и устройство, позволяющее его читать.

- В каком поколении машины начинают классифицировать на большие, сверхбольшие и мини-ЭВМ:

- в I поколении

- в II поколении

- в III поколении

- в IV поколении

- Первая советская электронно-вычислительная машина, появившаяся в 1950 году, называлась ________________________.

- Первым средством дальней связи принято считать:

- радиосвязь

- телефон

- телеграф

- почту

- компьютерные сети.

- Какая из последовательностей отражает истинную хронологию:

- почта, телеграф, телефон, телевидение, радио, компьютерные сети;

- почта, радио, телеграф, телефон, телевидение, компьютерные сети;

- почта, телевидение, радио, телеграф, телефон, компьютерные сети;

- почта, радио, телефон, телеграф, телевидение, компьютерные сети;

- Массовое производство персональных компьютеров началось.

- в 40-е годы

- в 80-е годы

- в 50-е годы

- в 90-е годы

- ЭВМ первого поколения:

- имели в качестве элементной базы электронные лампы; характеризовались малым быстродействием, низкой надежностью; программировались в машинных кодах

- имели в качестве элементной базы полупроводниковые элементы; программировались с использованием алгоритмических языков

- имели в качестве элементной базы интегральные схемы, отличались возможностью доступа с удаленных терминалов

- имели в качестве элементной базы большие интегральные схемы, микропроцессоры; отличались относительной дешевизной

- имели в качестве элементной базы сверхбольшие интегральные схемы, были способны моделировать человеческий интеллект.

- Элементной базой ЭВМ третьего поколения служили:

- электронные лампы

- полупроводниковые элементы

- интегральные схемы

- большие интегральные схемы

- сверхбольшие интегральные схемы.

- Название какого устройства необходимо вписать в пустой блок общей схемы компьютера?

- модем

- дисковод

- контроллер устройства вывода

- внутренняя память

- Не является носителем информации.

- Книга

- Глобус

- Ручка

- Видеопленка

- Поставьте в соответствие примерный информационный объем и емкость носителей информации:

- 1,4 Мбайт

- 700 Мбайт

- 200 Гбайт

- 8 Гбайт

- (1) дискета

- (2) лазерный диск CD

- (3) жесткий диск

- (4) флеш-память

- КОМПЬЮТЕР ЭТО -

- электронное вычислительное устройство для обработки чисел;

- устройство для хранения информации любого вида;

- многофункциональное электронное устройство для работы с информацией;

- устройство для обработки аналоговых сигналов.

- УКАЖИТЕ ВИДЫ ПРИНТЕРОВ:

- Настольные;

- Портативные;

- Карманные;

- Матричные;

- Лазерные;

- Струйные;

- Монохромные;

- Цветные;

- Черно-белые.

- УКАЖИТЕ УСТРОЙСТВА ВВОДА ИНФОРМАЦИИ:

- Модем;

- Принтер;

- Сканер;

- Джойстик;

- Клавиатура;

- Монитор;

- Системный блок;

- Процессор.

- УКАЖИТЕ ОСНОВНЫЕ ТОПОЛОГИИ ПОСТРОЕНИЯ ЛОКАЛЬНЫХ СЕТЕЙ:

- Концевая.

- Линейная.

- Табличная.

- Кольцевая.

- Звездообразная.

- Зигзагообразная.

- УКАЖИТЕ ОСНОВНЫЕ УСТРОЙСТВА КОМПЬЮТЕРА

- Мышь

- Клавиатура

- Системный блок

- Принтер

- Сканер

- Монитор

- Модем

- УСТАНОВИТЕ СООТВЕТСТВИЕ МЕЖДУ ПОКОЛЕНИЯМИ КОМПЬЮТЕРОВ И ЭЛЕМЕНТНЫМИ БАЗАМИ КАЖДОГО ПОКОЛЕНИЯ.

1. I поколение

A. Интегральные схемы

2. II поколение

B. БИС и СБИС

3. III поколение

C. Электронно-вакуумные лампы

4. IV поколение

D. Транзисторы

- Укажите запоминающие устройства, информация в которых сохраняется при выключении питания компьютера

- ОЗУ

- ПЗУ

- винчестер

- регистры процессора

- Какое устройство выполняет преобразование звука из цифрового представления в аналоговое

- акустические колонки

- динамик

- звуковая карта

- микрофон

- Какие из перечисленных устройств используются для ввода изображений в компьютер?

- цифровой фотоаппарат

- сканер

- плоттер

- принтер

- Устройство ввода предназначено для:

- передачи информации от человека компьютеру

- обработки данных, которые вводятся

- реализации алгоритмов обработки и передачи информации

- Продолжить ряд, выбрав недостающее устройство из списка: МОНИТОР, ПРИНТЕР:

- системный блок

- клавиатура

- наушники

- графический планшет

- фотокамера

- Какие основные узлы компьютера располагаются в системном блоке?

- монитор;

- дисковод;

- системная плата;

- манипулятор "мышь";

- блок питания.

- Постоянно запоминающее устройство служит для:

- хранения программ первоначальной загрузки компьютера и тестирования его основных узлов;

- хранения программ пользователя во время работы

- записи особо ценных прикладных программ

- хранения постоянно используемых программ

- постоянного хранения особо ценных документов

- Какие из перечисленных ниже устройств используются для ввода информации в компьютер?

А- джойстик;

Б- динамики;

В- клавиатура;

Г- мышь;

Д- плоттер;

Е- принтер;

Ж- сканер;

З- стример.

- Персональный компьютер не будет функционировать, если отключить:

- дисковод

- оперативную память

- мышь

- принтер

- Выберите устройство для обработки информации:

- лазерный диск

- процессор

- принтер

- сканер

- Во время выполнения прикладная программа хранится:

- в видеопамяти

- в процессоре

- в оперативной памяти

- на жестком диске

- в постоянной памяти

- Как называется устройство, выполняющее арифметические и логические операции и управляющее другими устройствами компьютера?

- контроллер

- клавиатура

- монитор

- процессор

- Выберите из нижеперечисленных набор устройств, из которых можно собрать компьютер:

- процессор, память, клавиатура

- процессор, память, дисплей, клавиатура, дисковод

- процессор, память, дисковод

- процессор, память, дисплей, дисковод

- Выберите из перечисленных периферийных устройств компьютера номера описанных устройств:

1 - устройство для подключения к Интернету через телефонную сеть;

2 - устройство для записи информации на магнитную ленту;

3 - устройство для вывода чертежа на бумагу;

4 - устройство для оцифровки изображений;

5 - устройство для копирования графической и текстовой информации

а - графопостроитель;

б - дигитайзер;

в - стример;

г - сканер;

д - модем

Выберите один из 4 вариантов ответа:

1) 1-а, 2-б, 3-в, 4-г, 5-д

2) 1-д, 2-в, 3-а, 4-б, 5-г

3) 1-в, 2-д, 3-а, 4-б, 5-г

4) 1-в, 2-б, 3-г, 4-д, 5-а

В первой части «Основ информационной безопасности» нами были рассмотрены основные виды угроз информационной безопасности. Для того чтобы мы могли приступить к выбору средств защиты информации, необходимо более детально рассмотреть, что же можно отнести к понятию информации.

Информация и ее классификация

Информацию можно классифицировать по нескольким видам и в зависимости от категории доступа к ней подразделяется на общедоступную информацию, а также на информацию, доступ к которой ограничен – конфиденциальные данные и государственная тайна.

Информация в зависимости от порядка ее предоставления или распространения подразделяется на информацию:

- Свободно распространяемую

- Предоставляемую по соглашению лиц, участвующих в соответствующих отношениях

- Которая в соответствии с федеральными законами подлежит предоставлению или распространению

- Распространение, которой в Российской Федерации ограничивается или запрещается

- Массовая — содержит тривиальные сведения и оперирует набором понятий, понятным большей части социума.

- Специальная — содержит специфический набор понятий, которые могут быть не понятны основной массе социума, но необходимы и понятны в рамках узкой социальной группы, где используется данная информация.

- Секретная — доступ, к которой предоставляется узкому кругу лиц и по закрытым (защищённым) каналам.

- Личная (приватная) — набор сведений о какой-либо личности, определяющий социальное положение и типы социальных взаимодействий.

Согласно закона РФ от 21.07.1993 N 5485-1 (ред. от 08.03.2015) «О государственной тайне» статья 5. «Перечень сведений составляющих государственную тайну» относится:

- Сведения в военной области.

- Сведения в области экономики, науки и техники.

- Сведения в области внешней политики и экономики.

- Сведения в области разведывательной, контрразведывательной и оперативно-розыскной деятельности, а также в области противодействия терроризму и в области обеспечения безопасности лиц, в отношении которых принято решение о применении мер государственной защиты.

Конфиденциальные данные – это информация, доступ к которой ограничен в соответствии с законами государства и нормами, которые компании устанавливаются самостоятельно. Можно выделит следующие виды конфиденциальных данных:

Персональные данные

Отдельно стоит уделить внимание и рассмотреть персональные данные. Согласно федерального закона от 27.07.2006 № 152-ФЗ (ред. от 29.07.2017) «О персональных данных», статья 4: Персональные данные – это любая информация, относящаяся к прямо или косвенно определенному или определяемому физическому лицу (субъекту персональных данных).

Оператором персональных данных является — государственный орган, муниципальный орган, юридическое или физическое лицо, самостоятельно или совместно с другими лицами организующие и (или) осуществляющие обработку персональных данных, а также определяющие цели обработки персональных данных, состав персональных данных, подлежащих обработке, действия (операции), совершаемые с персональными данными.

Обработка персональных данных — любое действие (операция) или совокупность действий (операций), совершаемых с использованием средств автоматизации или без использования таких средств с персональными данными, включая сбор, запись, систематизацию, накопление, хранение, уточнение (обновление, изменение), извлечение, использование, передачу (распространение, предоставление, доступ), обезличивание, блокирование, удаление, уничтожение персональных данных.

Права на обработку персональных данных закреплено в положениях о государственных органах, федеральными законами, лицензиями на работу с персональными данными, которые выдает Роскомнадзор или ФСТЭК.

Компании, которые профессионально работают с персональными данными широкого круга лиц, например, хостинг компании виртуальных серверов или операторы связи, должны войти в реестр, его ведет Роскомнадзор.

Для примера наш хостинг виртуальных серверов VPS.HOUSE осуществляет свою деятельность в рамках законодательства РФ и в соответствии с лицензиями Федеральной службы по надзору в сфере связи, информационных технологий и массовых коммуникаций №139322 от 25.12.2015 (Телематические услуги связи) и №139323 от 25.12.2015 (Услуги связи по передаче данных, за исключением услуг связи по передаче данных для целей передачи голосовой информации).

Исходя из этого любой сайт, на котором есть форма регистрации пользователей, в которой указывается и в последствии обрабатывается информация, относящаяся к персональным данным, является оператором персональных данных.

Учитывая статью 7, закона № 152-ФЗ «О персональных данных», операторы и иные лица, получившие доступ к персональным данным, обязаны не раскрывать третьим лицам и не распространять персональные данные без согласия субъекта персональных данных, если иное не предусмотрено федеральным законом. Соответственно любой оператор персональных данных, обязан обеспечить необходимую безопасность и конфиденциальность данной информации.

Для того чтобы обеспечить безопасность и конфиденциальность информации необходимо определить какие бывают носители информации, доступ к которым бывает открытым и закрытым. Соответственно способы и средства защиты подбираются так же в зависимости и от типа носителя.

Основные носители информации:

- Печатные и электронные средства массовой информации, социальные сети, другие ресурсы в интернете;

- Сотрудники организации, у которых есть доступ к информации на основании своих дружеских, семейных, профессиональных связей;

- Средства связи, которые передают или сохраняют информацию: телефоны, АТС, другое телекоммуникационное оборудование;

- Документы всех типов: личные, служебные, государственные;

- Программное обеспечение как самостоятельный информационный объект, особенно если его версия дорабатывалась специально для конкретной компании;

- Электронные носители информации, которые обрабатывают данные в автоматическом порядке.

Классификация средств защиты информации

В соответствии с федеральным законом от 27 июля 2006 года № 149-ФЗ (ред. от 29.07.2017 года) «Об информации, информационных технологиях и о защите информации», статья 7, п. 1. и п. 4:

1. Защита информации представляет собой принятие правовых, организационных и технических мер, направленных на:

- Обеспечение защиты информации от неправомерного доступа, уничтожения, модифицирования, блокирования, копирования, предоставления, распространения, а также от иных неправомерных действий в отношении такой информации;

- Соблюдение конфиденциальности информации ограниченного доступа;

- Реализацию права на доступ к информации.

- Предотвращение несанкционированного доступа к информации и (или) передачи ее лицам, не имеющим права на доступ к информации;

- Своевременное обнаружение фактов несанкционированного доступа к информации;

- Предупреждение возможности неблагоприятных последствий нарушения порядка доступа к информации;

- Недопущение воздействия на технические средства обработки информации, в результате которого нарушается их функционирование;

- Возможность незамедлительного восстановления информации, модифицированной или уничтоженной вследствие несанкционированного доступа к ней;

- Постоянный контроль за обеспечением уровня защищенности информации;

- Нахождение на территории Российской Федерации баз данных информации, с использованием которых осуществляются сбор, запись, систематизация, накопление, хранение, уточнение (обновление, изменение), извлечение персональных данных граждан Российской Федерации (п. 7 введен Федеральным законом от 21.07.2014 № 242-ФЗ).

- Правовой уровень обеспечивает соответствие государственным стандартам в сфере защиты информации и включает авторское право, указы, патенты и должностные инструкции.

Грамотно выстроенная система защиты не нарушает права пользователей и нормы обработки данных. - Организационный уровень позволяет создать регламент работы пользователей с конфиденциальной информацией, подобрать кадры, организовать работу с документацией и носителями данных.

Регламент работы пользователей с конфиденциальной информацией называют правилами разграничения доступа. Правила устанавливаются руководством компании совместно со службой безопасности и поставщиком, который внедряет систему безопасности. Цель – создать условия доступа к информационным ресурсам для каждого пользователя, к примеру, право на чтение, редактирование, передачу конфиденциального документа.

Правила разграничения доступа разрабатываются на организационном уровне и внедряются на этапе работ с технической составляющей системы. - Технический уровень условно разделяют на физический, аппаратный, программный и математический (криптографический).

Средства защиты информации

Средства защиты информации принято делить на нормативные (неформальные) и технические (формальные).

Неформальные средства защиты информации

Неформальными средствами защиты информации – являются нормативные(законодательные), административные(организационные) и морально-этические средства, к которым можно отнести: документы, правила, мероприятия.

Правовую основу (законодательные средства) информационной безопасности обеспечивает государство. Защита информации регулируется международными конвенциями, Конституцией, федеральными законами «Об информации, информационных технологиях и о защите информации», законы Российской Федерации «О безопасности», «О связи», «О государственной тайне» и различными подзаконными актами.

Так же некоторые из перечисленных законов были приведены и рассмотрены нами выше, в качестве правовых основ информационной безопасности. Не соблюдение данных законов влечет за собой угрозы информационной безопасности, которые могут привести к значительным последствиям, что в свою очередь наказуемо в соответствии с этими законами в плоть до уголовной ответственности.

Государство также определят меру ответственности за нарушение положений законодательства в сфере информационной безопасности. Например, глава 28 «Преступления в сфере компьютерной информации» в Уголовном кодексе Российской Федерации, включает три статьи:

- Статья 272 «Неправомерный доступ к компьютерной информации»;

- Статья 273 «Создание, использование и распространение вредоносных компьютерных программ»;

- Статья 274 «Нарушение правил эксплуатации средств хранения, обработки или передачи компьютерной информации и информационно-телекоммуникационных сетей».

Для снижения влияния этих аспектов необходима совокупность организационно-правовых и организационно-технических мероприятий, которые исключали бы или сводили к минимуму возможность возникновения угроз конфиденциальной информации.

В данной административно-организационной деятельности по защите информационной для сотрудников служб безопасности открывается простор для творчества.

Это и архитектурно-планировочные решения, позволяющие защитить переговорные комнаты и кабинеты руководства от прослушивания, и установление различных уровней доступа к информации.

С точки зрения регламентации деятельности персонала важным станет оформление системы запросов на допуск к интернету, внешней электронной почте, другим ресурсам. Отдельным элементом станет получение электронной цифровой подписи для усиления безопасности финансовой и другой информации, которую передают государственным органам по каналам электронной почты.

К морально-этическим средствам можно отнести сложившиеся в обществе или данном коллективе моральные нормы или этические правила, соблюдение которых способствует защите информации, а нарушение их приравнивается к несоблюдению правил поведения в обществе или коллективе. Эти нормы не являются обязательными, как законодательно утвержденные нормы, однако, их несоблюдение ведет к падению авторитета, престижа человека или организации.

Формальные средства защиты информации

Формальные средства защиты – это специальные технические средства и программное обеспечение, которые можно разделить на физические, аппаратные, программные и криптографические.

Физические средства защиты информации – это любые механические, электрические и электронные механизмы, которые функционируют независимо от информационных систем и создают препятствия для доступа к ним.

Замки, в том числе электронные, экраны, жалюзи призваны создавать препятствия для контакта дестабилизирующих факторов с системами. Группа дополняется средствами систем безопасности, например, видеокамерами, видеорегистраторами, датчиками, выявляющие движение или превышение степени электромагнитного излучения в зоне расположения технических средств для снятия информации.

Аппаратный средства защиты информации – это любые электрические, электронные, оптические, лазерные и другие устройства, которые встраиваются в информационные и телекоммуникационные системы: специальные компьютеры, системы контроля сотрудников, защиты серверов и корпоративных сетей. Они препятствуют доступу к информации, в том числе с помощью её маскировки.

К аппаратным средствам относятся: генераторы шума, сетевые фильтры, сканирующие радиоприемники и множество других устройств, «перекрывающих» потенциальные каналы утечки информации или позволяющих их обнаружить.

Программные средства защиты информации – это простые и комплексные программы, предназначенные для решения задач, связанных с обеспечением информационной безопасности.

Примером комплексных решений служат DLP-системы и SIEM-системы.

DLP-системы («Data Leak Prevention» дословно «предотвращение утечки данных») соответственно служат для предотвращения утечки, переформатирования информации и перенаправления информационных потоков.

SIEM-системы («Security Information and Event Management», что в переводе означает «Управление событиями и информационной безопасностью») обеспечивают анализ в реальном времени событий (тревог) безопасности, исходящих от сетевых устройств и приложений. SIEM представлено приложениями, приборами или услугами, и используется также для журналирования данных и генерации отчетов в целях совместимости с прочими бизнес-данными.

Программные средства требовательны к мощности аппаратных устройств, и при установке необходимо предусмотреть дополнительные резервы.

Математический (криптографический) – внедрение криптографических и стенографических методов защиты данных для безопасной передачи по корпоративной или глобальной сети.

Криптография считается одним из самых надежных способов защиты данных, ведь она охраняет саму информацию, а не доступ к ней. Криптографически преобразованная информация обладает повышенной степенью защиты.

Внедрение средств криптографической защиты информации предусматривает создание программно-аппаратного комплекса, архитектура и состав которого определяется, исходя из потребностей конкретного заказчика, требований законодательства, поставленных задач и необходимых методов, и алгоритмов шифрования.

Сюда могут входить программные компоненты шифрования (криптопровайдеры), средства организации VPN, средства удостоверения, средства формирования и проверки ключей и электронной цифровой подписи.

Средства шифрования могут поддерживать алгоритмы шифрования ГОСТ и обеспечивать необходимые классы криптозащиты в зависимости от необходимой степени защиты, нормативной базы и требований совместимости с иными, в том числе, внешними системами. При этом средства шифрования обеспечивают защиту всего множества информационных компонент в том числе файлов, каталогов с файлами, физических и виртуальных носителей информации, целиком серверов и систем хранения данных.

В заключение второй части рассмотрев вкратце основные способы и средства защиты информации, а так же классификацию информации, можно сказать следующее: О том что еще раз подтверждается давно известный тезис, что обеспечение информационной безопасности — это целый комплекс мер, который включает в себя все аспекты защиты информации, к созданию и обеспечению которого, необходимо подходить наиболее тщательно и серьезно.

Необходимо строго соблюдать и ни при каких обстоятельствах нельзя нарушать «Золотое правило» — это комплексный подход.

Для более наглядного представления средства защиты информации, именно как неделимый комплекс мер, представлены ниже на рисунке 2, каждый из кирпичиков которого, представляет собой защиту информации в определенном сегменте, уберите один из кирпичиков и возникнет угроза безопасности.

Рисунок 2. Классификация средства защиты информации.

Читайте также: