Проблема с выводом компьютера из корпоративной сети

Обновлено: 04.07.2024

Все большему числу предприятий сегодня становится необходимо подключить свои компьютерные сети к Интернету. За работу канала доступа обычно отвечает Интернет-провайдер (ISP), но и системному администратору компьютерной сети предприятия, даже небольшого, приходится решать ряд организационных и технологических задач. В данной статье мы не будем рассматривать почтовые службы, IP-телефонию и виртуальные частные сети (VPN), а ограничимся доступом к Web- и ftp-сервисам на базе ОС FreeBSD и прокси-сервера SQUID в корпоративной сети, охватывающей до 100 рабочих мест.

Два метода

Существует два основных метода предоставления пользователям корпоративной сети доступа к Web- и ftp-сервисам: посредством маршрутизации (трансляции) или через прокси-сервер.

В первом случае (рис. 1) доступ предоставляется по IP-адресу компьютера, на котором работает сотрудник. Такую схему можно полностью реализовать на базе программного решения - шлюза ОС FreeBSD и брандмауэра IPFW. Кроме того, существуют комплексные специализированные аппаратно-программные шлюзы. Для терминальных рабочих мест организация доступа по IP-адресам технически невозможна, так как все они используют один IP-адрес терминального сервера.

| Рис. 1. Доступ в Интернет по IP-адресу компьютера пользователя. |

Для сопряжения рабочих станций пользователей с каналом Интернета используется шлюз в виде х86-сервера с установленными на нем ОС FreeBSD, программой NATD (обеспечивающей трансляцию внутренних IP-адресов в реальный IP-адрес сервера и обратно), IPFW, включенной маршрутизацией и двумя сетевыми интерфейсами: один из них "смотрит" в сторону локальной сети, другой подключен к провайдеру. На каждой клиентской машине в свойствах протокола TCP/IP сетевой карты необходимо прописать IP-адрес шлюза.

| Рис. 2. Доступ в Интернет через прокси-сервер. |

"Скачанные" из Интернета данные SQUID передает пользователю и сохраняет в своем кэше. При повторном запросе эти данные извлекаются уже из кэша (если, конечно, Web-страница допускает кэширование), что происходит гораздо быстрее и не занимает к тому же канал доступа. Кроме более эффективного использования пропускной способности канала, получается экономия и на объеме трафика (по данным автора, в среднем за месяц она составляет 13%). Данные в кэше могут обновляться в зависимости от настройки самого прокси-сервера. При нажатии кнопки "Обновить" на панели управления браузера прокси-сервер принудительно копирует данные с Web-сервера, даже если они есть у него в кэше и не устарели (а заодно и обновляет их в кэше). Но некоторые страницы на Web-сайтах специально помечаются как некэшируемые, например, для целей повышенной актуальности.

Кроме собственно доступа, системному администратору необходимо еще решить проблемы авторизации доступа, учета трафика и времени работы пользователей в Интернете, обеспечения безопасности локальной сети предприятия. Необходимо также определить правила распределения пропускной способности Интернет-канала между пользователями сети и правила доступа к ресурсам Интернета; возможно, потребуется установить и другие ограничения для пользователей.

Все эти процедуры, в зависимости от принятого типа доступа (по IP-адресу или через прокси-сервер), имеют свои особенности.

Аутентификация

Аутентификация по IP-адресу компьютера не предусматривает защиты доступа в Интернет паролем. Пользователи, зная пароли на доступ к рабочей среде ОС других машин предприятия, могут работать на различных компьютерах. Поэтому, если несколько сотрудников используют один компьютер для работы в Интернете, разделить их трафик при учете невозможно.

Существует вариант подмены IP-адреса; правда, есть и вариант противодействия - статическая таблица ARP (Address Resolution Protocol - протокол преобразования IP-адресов в MAC-адреса/аппаратные адреса сетевых карт) на шлюзе, где прописаны соответствия IP-адрес - MAC-адрес сетевой карты рабочей станции. В общем, IP-аутентификация не обладает достаточной гибкостью и достоверностью и допускает только подсчет суммарного объема трафика.

Работа в Интернете через прокси-сервер должна поддерживаться клиентским ПО: в его настройках прописывается DNS или IP-адрес прокси-сервера, а также его TCP-порт. Все современные браузеры и клиент ICQ поддерживают работу через прокси-сервер и аутентификацию на нем. Аутентификация может происходить при каждом подключении (запрашиваются логин и пароль) или быть постоянной (не требующей ввода имени и пароля, при этом в настройках клиентской программы прописывается имя пользователя из списка аутентификации прокси-сервера и пароль). Аутентификация происходит однократно и действует до закрытия программы-клиента. По окончании работы в Интернете пользователь просто закрывает браузер и тем самым прерывает разрешенную сессию.

Учет трафика

Учет трафика по IP-адресам рабочих станций ведется средствами IPFW - программного брандмауэра, встроенного в ядро ОС FreeBSD. Для достоверного учета трафика по пользователям при такой схеме доступа сотрудники должны выходить в Интернет только с закрепленных за ними рабочих мест, что, естественно, ограничивает гибкость и мобильность их работы.

Тем не менее такой подход имеет и свое преимущество - более точный учет суммарного объема трафика по IP-протоколу. Эта процедура реализуется с помощью установки двух правил COUNT брандмауэра IPFW:

Первое правило учитывает входящий поток, второе - исходящий. Здесь de0 - внешний сетевой интерфейс шлюза, который имеет реальный IP-адрес в Интернете. В то же время при такой схеме невозможно протоколировать имена ресурсов, посещаемых пользователями, а также имена и размеры скачанных файлов.

Безопасность подключения к Интернету

Подключение физического канала Интернет напрямую в корпоративную сеть равносильно вынесению рабочих мест своего предприятия на людную площадь. Как правило, информация, циркулирующая в локальной сети, критически важна для деятельности предприятия, и вредоносное воздействие вирусов (например, почтовых), атака извне или утечка данных изнутри могут полностью нарушить его работу.

Вредоносное воздействие вирусов трудно недооценить, но решение этой проблемы на 90% зависит от осведомленности пользователей - не запустит ли кто вложенный в письмо вирус. Вирусные атаки можно блокировать и отражать антивирусными программами на почтовых серверах (Dr.Web, McAfee, "Антивирус Касперского Business Optimal" и т. д.) и на компьютерах пользователей (Norton Antivirus, соответствующие продукты "Лаборатории Касперского" и т. д.). Главное при этом - своевременное обновление антивирусных баз.

Атаки извне, в зависимости от того, как организовано подключение, блокируются грамотной настройкой шлюза, применением прокси-сервера на шлюзе без NAT и маршрутизации, а также вынесением прокси-сервера, почтового и Web-сервера в "демилитаризованную зону" (DMZ, подсеть корпоративной сети, доступная из Интернета).

Утечки корпоративных данных имеют в основном организационную природу и составляют самую сложную проблему для службы безопасности предприятия. Существуют технические решения, минимизирующие возможность этого: в частности, закрытие всех TCP/UDP-портов на интерфейсе шлюза, "смотрящем" в локальную сеть (остается только порт прокси-сервера). Должна быть отключена маршрутизация и преобразование адресов (NAT) между Интернетом и внутренними ("серыми") IP-адресами сети предприятия.

Перечисленные меры используются, когда прокси-сервер установлен на шлюзе, но более защищенной считается система с прокси-сервером, вынесенным в DMZ.

Распределение пропускной способности канала

Для IP-схемы доступа разделение пропускной способности канала между пользователями можно реализовать средствами Pipes брандмауэра IPFW ОС FreeBSD, а в случае прокси-сервера SQUID - использовать его механизм delay_pools.

Сервер определяет размер файла, запрошенного пользователем, и если этот размер не превышает установленной величины, то файл загружается на максимально возможной скорости. В случае более объемного файла он передается с заданной ограниченной скоростью. Данный механизм применяется не ко всем пользователям, а лишь к перечисленным в списках ACL (Access Control List - именованная группа объектов, к которым могут применяться различные ограничения), что позволяет очень гибко настраивать приоритеты работы различных групп пользователей.

В то же время, если в данный момент работает только один пользователь, к нему все равно будут применяться ограничения по скорости при загрузке больших файлов. IPFW, в отличие от delay_pools у SQUID, позволяет реализовать динамическое деление канала.

Доступ к ресурсам и другие ограничения

SQUID же, наоборот, предоставляет очень гибкие механизмы администрирования доступа пользователей к ресурсам Интернета с помощью списков ACL. Это может быть, например, доступ в определенное время, день недели, месяц; разрешение/запрет на копирование определенных типов файлов, разрешение/запрет на обращение к ресурсу, в имени которого содержится некоторое ключевое слово.

Настройка шлюза IPFW

Процесс установки ОС FreeBSD, конфигурирование сетевых интерфейсов, запуск и конфигурирование IPFW, NATD, маршрутизации - в общем, все необходимое для настройки шлюза доступа в Интернет (и по IP, и с помощью прокси-сервера SQUID, кроме настройки самого SQUID) подробно описано в книге М. Эбена и Б. Таймэна "FreeBSD. Энциклопедия пользователя" (Киев: Diasoft, 2003).

Для обоих вариантов организации доступа в Интернет необходимо сконфигурировать ПО IPFW. IPFW фильтрует и подсчитывает IP-пакеты на всех сетевых интерфейсах. Программа также обрабатывает пакеты и на более высоких уровнях: UDP, TCP и ICMP. Кроме того, IPFW участвует в работе NATD. Автор рекомендует при настройке правил ipfw воспользоваться утилитой trafshow для контроля обращений в сеть и из сети по всем интерфейсам с указанием IP-адресов внешних машин, протоколов и портов в реальном времени. Команда

задает отображение пакетов на fxp0-интерфейсе с номерами портов, а команда

отображает правила ipfw, число пакетов и объем трафика (в байтах), прошедших с момента включения сервера или последнего обнуления счетчиков правил.

Внедрение и работа с SQUID

При использовании SQUID на шлюзе необходимо закрыть для локальных машин возможность обращаться к внешним адресам (и наоборот) и разрешить доступ из локальной сети только к порту прокси-сервера на его локальном интерфейсе. NAT и маршрутизацию на шлюзе, если они не нужны для SMTP или для других служб, также следует отключить.

Установка SQUID и системы авторизации

Установка проводится из портов ОС FreeBSD (в версии 4.9, текущая версия 4.10) /usr/ports/www/squid (2.5 версия STABLE3) или /usr/ports/www/squid24 (STABLE7). Нужные опции необходимо раскомментировать в Makefile. Рекомендуемые опции: (для включения механизма распределения пропускной способности); (для диагностики на русском языке)

После установки SQUID необходимо установить саму систему авторизации. Ее исходные тексты содержатся в файлах SQUID:

Рабочий пример текста squid.conf

После установки, конфигурирования, запуска SQUID и его системы авторизации администратору остается только добавление и удаление пользователей. Данные о пользователе достаточно создать лишь в SQUID, так как он не попадает в среду ОС прокси-сервера, и соответственно не надо создавать идентификационные данные пользователя ОС. После изменений в squid.conf или добавления/удаления пользователей SQUID должен перечитать свою конфигурацию без закрытия существующих пользовательских сессий командой

Создавая пользователя SQUID при помощи ncsa_auth, необходимо прописать login и пароль пользователя в двух файлах конфигурации; в нашем примере это будет выглядеть так:

В первый файл просто добавляется имя (login) пользователя с новой строки с помощью текстового редактора. Во втором файле хранятся пароли пользователей (в MD5), и добавлять в этот файл учетную запись можно только с помощью утилиты htpasswd, которая поставляется с Web-сервером Apache.

Необходимо следить за содержанием кэша SQUID и периодически его очищать во избежание переполнения файловой системы - командой squid -Z.

В настройках клиентов в свойствах браузеров и клиентов ICQ необходимо указать IP-адрес прокси-сервера и порт. В нашем примере это IP:192.168.1.8 и порт 3128 (этот порт используется по умолчанию). Если программа ICQ настроена для работы через прокси-сервер, то она использует 443-й, а не 5190-й TCP-порт ICQ-серверов, что также надо учитывать при настройке межсетевых экранов. При использовании SQUID необходимо закрыть для локальных машин возможность обращаться к 80-му TCP-порту Интернет-серверов. Можно вообще разрешить доступ только к порту прокси-сервера, а ко всем остальным, за исключением почтовых, его закрыть, дабы "продвинутые" пользователи не ходили в Интернет в обход SQUID.

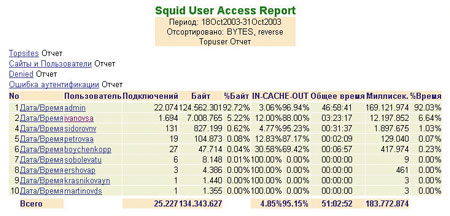

Анализ трафика

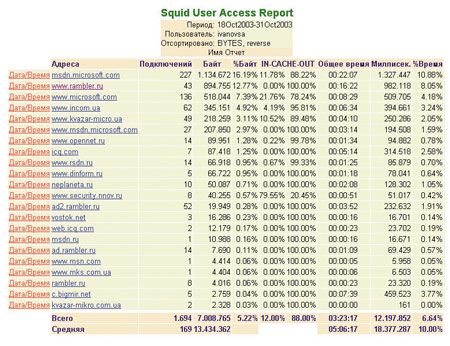

Наиболее часто востребованы два типа срезов. Во-первых, распределение объемов информации, загруженной из Интернета, по пользователям, обычно отсортированное по убыванию объема (рис. 3). При этом выдается также количественная информация об эффективности кэширования. Данный срез позволяет проанализировать объем работы в Интернете в целом и проранжировать пользователей по активности их работы в Интернете.

|

| Рис. 3. Пример анализа трафика Интернета у пользователей корпоративной сети (данные отсортированы по объему трафика, полученному пользователем за месяц). |

Второй популярный срез - отображение загруженной конкретным пользователем информации по сайтам (рис. 4), также отсортированное по убыванию объемов данных. Данный срез позволяет провести "разбор полетов" пользователя в Интернете и выяснить, соответствуют ли наиболее часто запрашиваемые сайты служебным обязанностям сотрудника.

|

| Рис. 4. Пример анализа трафика конкретного пользователя сети (данные отсортированы по объему трафика с конкретных сайтов). |

Выводы

Мы рассмотрели два варианта организации постоянного подключения корпоративной сети к Интернету.

Для варианта "по IP-адресам компьютеров пользователей с помощью правил IPFW" характерны следующие недостатки. Во-первых, невозможно проверить целесообразность работы пользователя в Интернете, поскольку IPFW подсчитывает только суммарный трафик, по каждому правилу, прописанному для конкретной машины, и не ведет учета посещаемых сайтов. Во-вторых, невозможно провести авторизацию пользователя, работающего в данный момент в Интернете. Это особенно важно, если машину "делят" между собой несколько пользователей. И наконец, существует возможность подмены пользователем IP-адреса.

Кроме того, в случае использования терминального сервера невозможно учитывать трафик различных пользователей, так как все они работают с одного IP-адреса терминального сервера.

Перечисленные недостатки просто отражают ограничения учета и администрирования трафика по IP-адресам и системы учета IPFW. IPFW и не предназначен непосредственно для замеров трафика пользовательских машин, это средство для учета канального трафика.

Полное и законченное решение проблемы предоставляет система, использующая шлюз с ОС FreeBSD, настроенный брандмауэр IPFW и установленный на нем прокси-сервер SQUID с включенной аутентификацией ncsa_auth. Использование кэширующего прокси-сервера в корпоративной сети позволяет сэкономить до 10% на оплате объема месячного трафика и многократно ускорить загрузку повторно посещаемых ресурсов.

Все ПО, применяемое в данном решении, - бесплатное. Расходы на его поддержку минимальны, а как показывает практика, система FreeBSD+SQUID достаточно надежна.

Прокси-сервер способен функционировать на достаточно маломощной машине, например, с процессором Celeron частотой 1 ГГц, 128 Мбайт памяти и жестким диском 20 Гбайт (такая конфигурация в данный момент работает на нашем предприятии, обслуживая 30 пользователей), а роль шлюза при доступе по IP (FreeBSD, IPFW, NATD) может выполнять компьютер на базе Pentium 166 МГц со 128 Мбайт памяти.

Дополнительные источники информации

В этой книге прекрасно раскрыты вопросы установки ОС FreeBSD, настройки сетевых интерфейсов, сборки ядра, системного и сетевого администрирования. По мнению автора, это лучшая книга на русском языке по администрированию ОС FreeBSD. Она хороша и для начинающих, и для уже работающих администраторов. У авторов книги получилось удивительно сбалансированное сочетание - это и полноценный учебник "с нуля", и справочник администратора.

В книге также описана настройка программ, реализующих прикладной аспект сервера FreeBSD: организация шлюза (NAT, IPFW), Apache, FTP, BIND, NFS, SAMBA, DHCP.

Очень удачная книга на тему организации и защиты подключения компьютерной сети предприятия, с базового до среднего уровня.

В этой статье приводится ряд сведений о проблеме открытия окна Internet Explorer или Edge при подключении компьютера к корпоративной сети или общественной сети.

Применяется к: Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows 10 — все выпуски

Исходный номер КБ: 4494446

Симптомы

При подключении компьютера с Windows 8 (или более поздней версии) к сети в любом из следующих условий:

- Вы подключаете компьютер к общедоступным сетям, для получения сведений о входе в пункты доступа (например, в отеле, аэропорту и так далее).

- Подключение компьютера к корпоративной сети, использующей прокси-сервер для подключения к Интернету.

Вы заметили следующее поведение:

После входов в сеть вы можете использовать сеть обычным образом. После использования сети в течение нескольких секунд сетевое оповещение в панели задач исчезает.

Причина

Такое поведение является особенностью данного продукта.

Дополнительная информация

Windows службы осведомленности о расположении сети (NLA) для обнаружения свойств сети и определения управления подключениями к этой сети. NLA использует компонент, который называется Индикатор состояния сетевого подключения (NCSI), чтобы определить, успешно ли компьютер подключен к сети, и имеет ли сеть интрасеть или подключение к Интернету.

NCSI использует активные и пассивные зонды. Эти зонды вызываются изменениями в любом из сетевых интерфейсов. При подключении компьютера к сети, как описано в разделе Симптомы, NCSI начинает процесс, который включает один или несколько из следующих ниже.

Активные зонды NCSI и оповещение о состоянии сети

Активный процесс зонда состоит из следующих действий:

Windows 10 или более поздние версии:

Если NCSI успешно скачивает текстовый файл, он убедитесь, что файл содержит Microsoft Подключение Test.

Windows 8.1 или более ранние версии:

Если NCSI успешно скачивает текстовый файл, он убедитесь, что файл содержит Microsoft NCSI.

NCSI и служба NLA объединяют эти ответы с другой информацией для создания профиля сетевого подключения или определения существующего профиля. Профиль сетевого подключения предоставляет сведения, Windows для настройки соответствующего Windows брандмауэра:

- Для сетей с проверкой подлинности Active Directory: профиль домена Брандмауэра.

- Для сетей, помеченных пользователем как "частные": личный профиль Брандмауэра.

- Для сетей, помеченных пользователем как "общедоступные": общедоступный профиль брандмауэра.

Для ограничения активного процесса зонда можно использовать групповую политику и заменить другой веб-сайт в качестве целевого (хотя эта замена не является рекомендуемой). Дополнительные сведения см. в следующих источниках:

Проверка подлинности и автоматическая страница регистрации

Если сети требуются учетные данные, Windows браузер по умолчанию (например, Internet Explorer или Edge). Если в сети есть страница для регистрации, эта страница отображается в браузере.

Так как сеть не разрешает доступ к Интернету без учетных данных, сетевое оповещение отображается в панели задач.

Пассивный мониторинг NCSI, страница портала MSN и оповещение о состоянии сети

В дополнение к активным зондам, которые описаны в этой статье, NCSI отслеживает активность сети других приложений на компьютере. Этот пассивный процесс мониторинга продолжается, даже если активный процесс зонда не работает. NCSI корректирует определение сетевого состояния на основе того, могут ли другие приложения делать успешные подключения к TCP. Если сетевое оповещение появляется из-за сбойного активного зонда, оно исчезает при успешном запуске пассивного зонда.

Процесс пассивного мониторинга NCSI не передает информацию на компьютер или с компьютера и не читает информацию, которую передают другие приложения.

Чтобы предотвратить открытие окна браузера при подключении компьютера к сети с прокси-сервером, необходимо настроить сетевой брандмауэр, чтобы разрешить доступ к следующим URL-адресам в порту 80:

Дополнительные сведения см. в 2778122 KB, используя прокси-серверы с проверкой подлинности вместе с Windows 8

Обходной путь

Вы можете отключить активные или пассивные зонды NCSI с помощью реестра или объектов групповой политики (GPOs).

Корпорация Майкрософт не рекомендует отключать зонды NCSI. Некоторые компоненты и приложения операционной системы зависят от NCSI. Например, если NCSI не работает правильно, microsoft Outlook может не подключиться к почтовому серверу или Windows не сможет скачать обновления, даже если компьютер подключен к Интернету.

Чтобы использовать реестр для отключения активных зондов NCSI, настройте один из следующих ключей реестра.

Точно следуйте всем указаниям из этого раздела. Внесение неправильных изменений в реестр может привести к возникновению серьезных проблем. Прежде чем приступить к изменениям, создайте резервную копию реестра для восстановления на случай возникновения проблем.

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NlaSvc\Parameters\Internet\EnableActiveProbing

- Тип ключа: DWORD

- Значение: Десятичная 0 (False)

В конфигурации реестра по умолчанию эта запись реестра не существует. Вы должны создать его.

Чтобы использовать реестр для отключения пассивных зондов NCSI, создайте следующий ключ реестра.

- HKLM\Software\Policies\Microsoft\Windows\NetworkConnectivityStatusIndicator\DisablePassivePolling

- Тип ключа: DWORD

- Значение: Десятичная 1 (True)

В конфигурации реестра по умолчанию эта запись реестра не существует. Вы должны создать его.

Чтобы использовать групповую политику для отключения активных зондов NCSI, настройте следующее GPO:

- Конфигурация компьютера \ Административные шаблоны \ System \ Управление интернет-коммуникациями \ Параметры интернет-связи \ Отключение Windows активных тестов индикатора состояния сетевого подключения

- Значение: включено

Чтобы использовать групповую политику для отключения пассивных зондов NCSI, настройте следующее GPO:

Подскажите как организовать доступ с домашнего пк к рабочего компьютеру.

Домашний пк: выход через adsl с динамическим ip

Корпоративный пк, цепочка: оптический терминал с фикс. ip (настроен в bridge) -> маршрутизатор cisco -> коммутатор cisco -> рабочий комп

Буду благодарен за любые советы

__________________

Помощь в написании контрольных, курсовых и дипломных работ здесьДоступ к некоторым сайтам из корпоративной сети через домашний компьютер

Приветствую! Есть у меня такая небольшая задача: Хотелось бы получить доступ к некоторым сайтам.Как ограничить доступ к сайтам в корпоративной сети?

Есть сеть. Все компьютеры работают на окнах. С сети идёт кабель в модем и по телефонной линии во.Модернизация корпоративной сети

Привет всем! Ввиду небольшого опыта администрирования сетей, хотел бы услышать ваших советов.![]()

Создание Корпоративной сети

Добрый день, Меня, как "Веб Разработчика", которого поставили Системным Администратором.Macrosh, Ну тут два варианта

1. Использовать программы типа teamviewer

2. Делать лазейку через маршрутизаторМне кажется, что первый вариант как то безопаснее.

solar_wind,

Если белый Ipшник на работе, то я бы использовал всё таки второй вариант.

1. Тимка не бесплатная (бесплатная версия ограничена временем соединения)

2. Зная Ip и открытый порт роутера можно выходить на работу с любого места не обязательно с дома.Вообщем выбор за ТС можно и teamviewer, rdp, ammyadmin. Кстати последний бесплатен, и работает по принципе тимвьювера, то есть не обязательно знать ip адрес нужно будет знать id и пароль, в довесок так же как и тимка обходит НАТ.

solar_wind,

Если белый Ipшник на работе, то я бы использовал всё таки второй вариант.

1. Тимка не бесплатная (бесплатная версия ограничена временем соединения)

2. Зная Ip и открытый порт роутера можно выходить на работу с любого места не обязательно с дома.Вообщем выбор за ТС можно и teamviewer, rdp, ammyadmin. Кстати последний бесплатен, и работает по принципе тимвьювера, то есть не обязательно знать ip адрес нужно будет знать id и пароль, в довесок так же как и тимка обходит НАТ.

ПРо vpn Вы ничего не говорили, хотя если есть, то да.

К примеру, на Вашем роутере делаете проброс 3089 (порт по умолчанию rdp) порта на нужный внутренний ip адрес, после заходите на внешний адрес, а роутер перебрасывают на нужный Ваш рабочий компьютер. ПРо vpn Вы ничего не говорили, хотя если есть, то да.

К примеру, на Вашем роутере делаете проброс 3089 (порт по умолчанию rdp) порта на нужный внутренний ip адрес, после заходите на внешний адрес, а роутер перебрасывают на нужный Ваш рабочий компьютер. Я имел ввиду про Ваш 2 пункт, чтобы доступ был из любой точки, это посредством vpn? если знать внешний ip и открытый порт? Macrosh, Для доступа достаточно ip и порт знать. А vpn нужен для безопасности. хоть какая то затычка. Делать пересылку пакетов без vpn, это реальная дыра в безопасности. Macrosh, Для доступа достаточно ip и порт знать. А vpn нужен для безопасности. хоть какая то затычка. Делать пересылку пакетов без vpn, это реальная дыра в безопасности.В этом смысле согласен.

Добавлено через 17 секунд

+ логин и пароль учетной записи компьютера или домена. Macrosh, Для доступа достаточно ip и порт знать. А vpn нужен для безопасности. хоть какая то затычка. Делать пересылку пакетов без vpn, это реальная дыра в безопасности. а как организовать vpn, зная ip и порт?

на рабочем пк, я должен поднять vpn сервер для вх.подключений? или нужно поднимать на маршрутизаторе cisco? а как организовать vpn, зная ip и порт?

на рабочем пк, я должен поднять vpn сервер для вх.подключений? или нужно поднимать на маршрутизаторе cisco? VPN вы должны поднимать между Дом ПК и Cisco.

За подробностями обратитесь к Вашему СисАдмину.

В некоторых компаниях не приветствуется доступ ИзВне в корпоративную Сеть.Организация корпоративной сети на Linux

Здраствуйте, прошу сразу - не забрасывайте сразу же меня тапками! Цель: Организация.Подключение к ресурсам корпоративной сети

Здравствуйте Рабочие компьютеры нашей компании объединены в сеть с адресами типа 10.ххх.ххх.ххх и.Чат для корпоративной сети

Посоветуйте, программу чат которая работала бы в локальной и глобальной сети, а также на мобильных.![]()

Проектирование корпоративной сети на предприятии

Всем привет, меня интересует как правильно спроектировать, построить корпоративную сеть для.Роутер для корпоративной сети и почтовика

Добрый день, Господа! Имеется некоторая проблема: Есть корпоративная сеть с двумя контроллерами.Как вычислить комп в корпоративной сети?

Привет всем! Значит имеется корпоративная локальная сеть 150 компов + 3 сервака, сеть называется.![Компьютер с Windows 10 не видит себя и другие компьютеры в сети (сетевом окружении)]()

В последний месяц несколько раз сталкивался с проблемой по настройке сети на компьютерах с Windows 10. Уже не помню, когда в последний раз приходилось столько читать форумов и статей, как в этот раз. Обычно процесс настройки сети в небольших офисах и организациях проходил достаточно быстро.

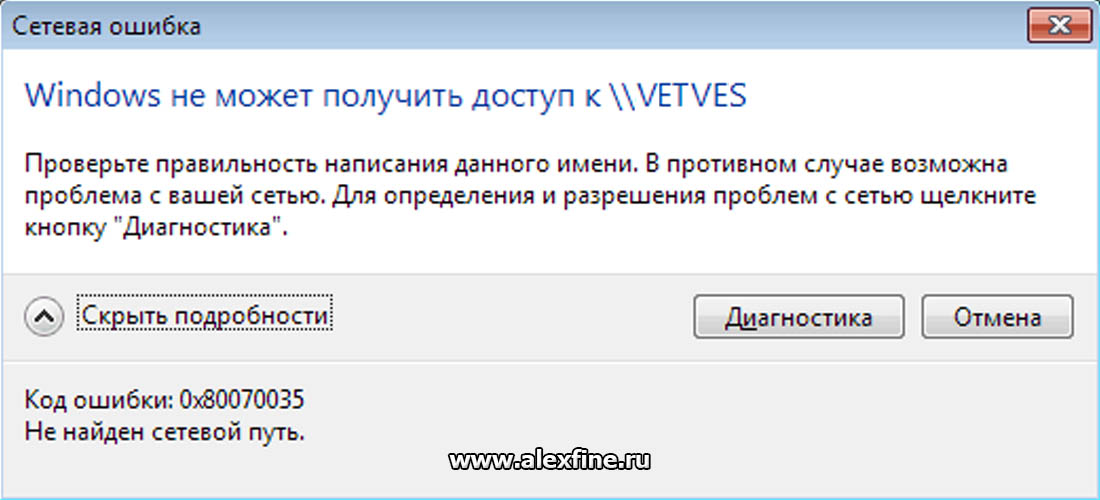

Основная проблема – это отображение рабочих компьютеров в сетевом окружении. Но даже после того как компьютеры увидели друг друга, появлялась следующая ошибка “0x80070035 — Не найден сетевой путь” при подключении к этому компьютеру.

Вот с этими со всеми проблемами, мы попробуем разобраться далее.

Содержание:

Введение

С чего всё началось? Дело в том, что в Windows 10 1803 (Spring Creators Update) разработчики убрали возможность создавать домашнюю группу компьютеров, кроме того компьютеры с Windows 10 перестают отображаться в сетевом окружении проводника при просмотре устройств сети.

![Windows 10 1803 (Spring Creators Update)]()

Многие пользователи стали сталкиваться с проблемами отображения соседних компьютеров в локальной сети рабочей группы еще начиная с Windows 10 1703 (Creators Update). После установки этой (или более новой версии Windows 10) ваш компьютер может перестать видеть соседние компьютеры при просмотре устройств в сетевом окружении.

Дело в том, что с точки зрения Microsoft рабочие группы – это устаревший функционал организации локальной сети для доступа к общим ресурсам и принтерам. Вместо использования рабочей группы Microsoft предлагает использовать свои облачные сервисы (OneDrive, доступ через учетные записи Microsoft Account). На мой взгляд, это неоправданно.

![0x80070035 — Не найден сетевой путь]()

В некоторых случаях Windows 10 может видеть в сетевом окружении соседнее устройство, но не может отобразить список сетевых папок на нем. Чаще всего это сопровождается ошибкой “0x80070035 — Не найден сетевой путь”.

Рабочая группа

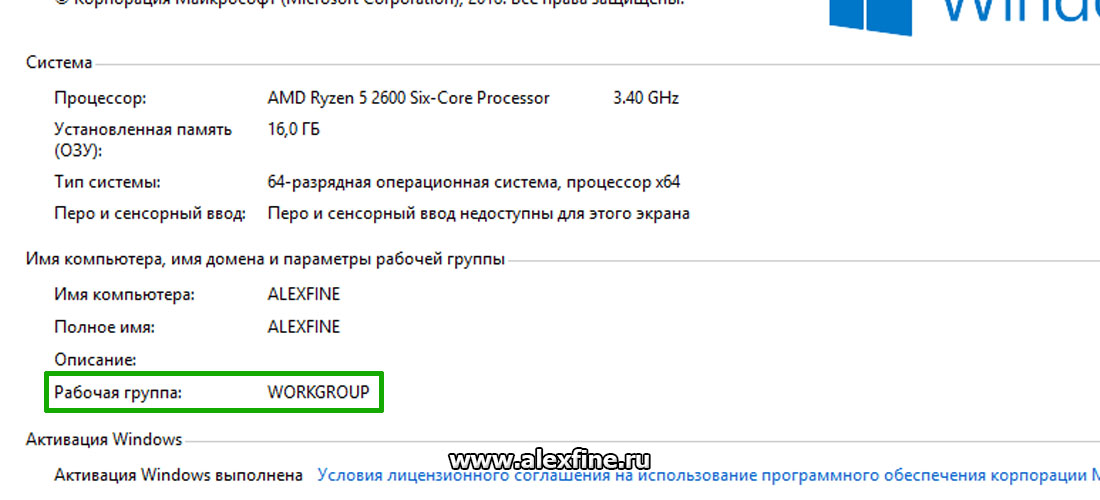

В первую очередь проверяем, чтобы все компьютеры в сети находились в одной рабочей группе. Для этого заходим в свойство компьютера:

![Рабочая группа в свойствах компьютера]()

Если рабочая группа у всех компьютеров одинаковая, но один из компьютеров всё равно не хочет корректно отображаться, попробуйте заново добавить этот компьютер в рабочую группу.

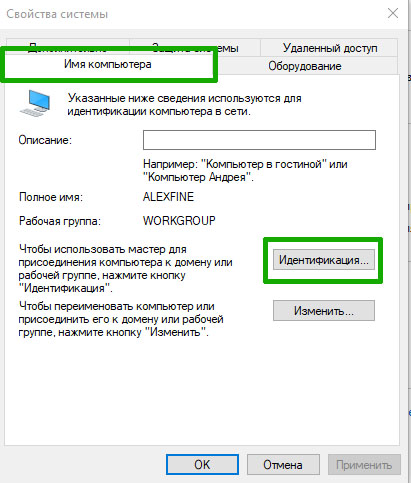

![Дополнительные параметры системы]()

Для этого выполняем следующие действия:

- Заходим в старую «Панель управления»,

- Переходим в «Система»,

- Слева выбираем «Дополнительные параметры системы»,

- Переключаемся на вкладку «Имя компьютера»,

- Нажимаем на кнопку «Идентификация».

В открывшемся окне мастера настройки, выбираем:

- Выбираем «Компьютер входит в корпоративную сеть»,

- Выбираем «Моя организация использует сеть без доменов»,

- Далее вводим имя вашей рабочей группы,

- Нажимаем «Готово.»

Желательно, после этого выполнить перезагрузку.

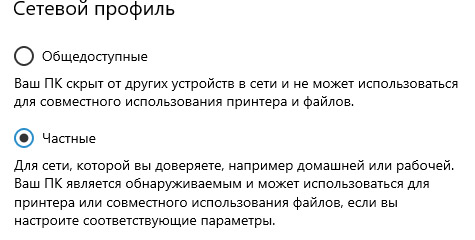

Тип сети «Частная»

Проверьте состояние сети, необходимо, чтобы сеть распознавалась как «Частная».

Для этого выполните следующие действия:

- Заходим в «Пуск» и открываем «Параметры»,

- Нажимаем на плитку «Сеть и Интернет»,

- Слева выбираем «Состояние»,

- Далее находим «Изменить свойства подключения»,

- Выбираем сетевой профиль «Частная».

![Типа сети Частная]()

Желательно, после этого выполнить перезагрузку.

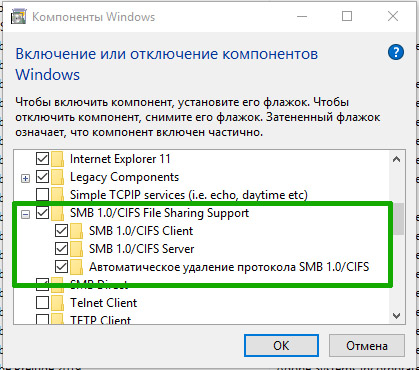

Протокол SMB v.1.0

Особенно часто бывает, что проблемы связаны с по умолчанию отключенным протоколом SMB v1.0. Это касается компьютеров с версией Windows 10 1709 и выше. Именно эта служба отвечает за составление списка компьютеров в сети и их отображение.

![Включаем протокол SMB v.1.0]()

Включаем протокол SMB v.1.0:

- Заходим в старую «Панель управления»,

- Находим «Программы и компоненты»,

- Слева выбираем «Включение или отключение компонентов Windows»,

- В списке находим «SMB 1.0/CIFS File Sharing Support»,

- Cтавим галочку напротив этого пункта или выбираем все внутренние подпункты.

Но учтите, что это старый и небезопасный протокол, в котором полно уязвимостей. Несколько лет назад, уязвимости в SMB v.1.0 были причиной крупных вирусных атак.

Желательно, после этого выполнить перезагрузку.

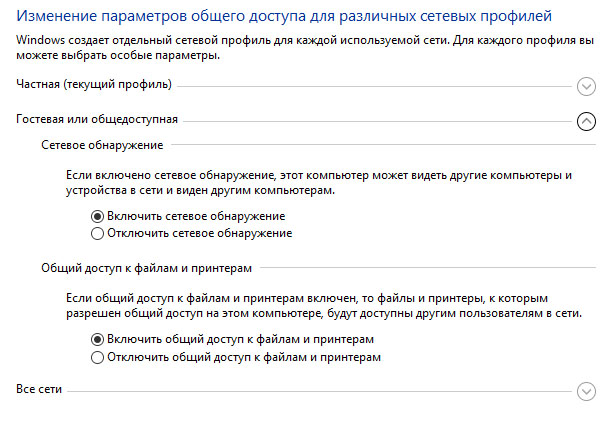

Доступ к файлам и папкам

Проверьте, включен ли у вас сервис доступа к файлам и папкам.

![Доступ к файлам и папкам]()

- Для этого заходим в старую «Панель управления»,

- Переходим в «Центр управления сетями и общим доступом»,

- Слева выбираем «Изменить дополнительные параметры общего доступа»,

- Далее раскрываем списки профилей и активируем нужные опции.

Активируйте следующие опции в профилях:

- Включить сетевое обнаружение,

- Включить доступ к файлам и принтерам,

- Включить общий доступ, чтобы сетевые пользователи могли читать и записывать файлы в общих папках,

- Отключить общий доступ с парольной защитой.

Желательно, после этого выполнить перезагрузку.

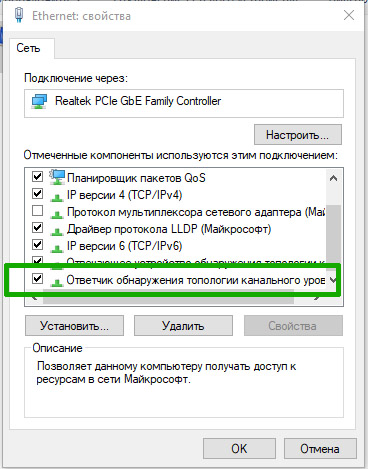

Ответчик обнаружения топологии канального уровня

![Ответчик обнаружения топологии канального уровня]()

Проверяем настройки сетевой карты на компьютере:

- Заходим в старую «Панель управления»,

- Переходим в «Центр управления сетями и общим доступом»,

- Слева выбираем «Изменить параметры адаптера»,

- Заходим в свойства вашего сетевого адаптера,

- Находим «Ответчик обнаружения топологии канального уровня»

- Ставим галочку, если она не стоит,

- Нажимаем «ОК».

Именно этот компонент позволяет увидеть компьютер в сетевом окружении.

Желательно, после этого выполнить перезагрузку.

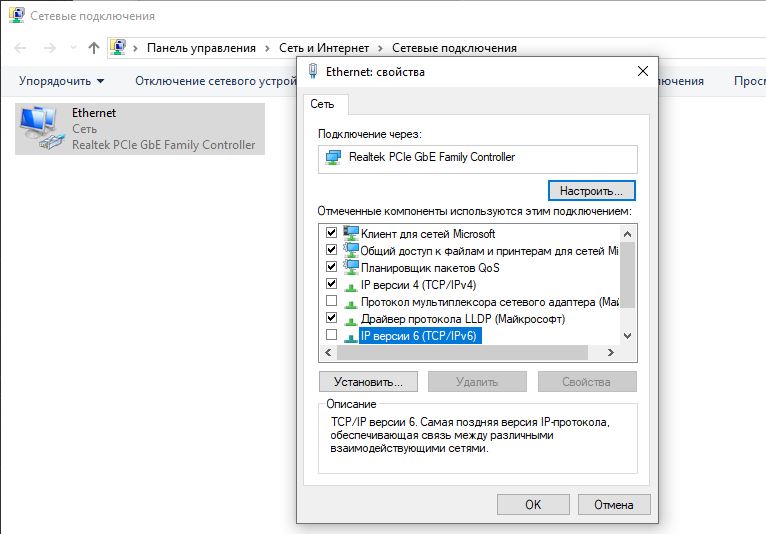

IP версии 6 (TCP/IPv6)

Если компьютер виден в сети, но вы не можете зайти на него, в этом случае помогает отключение компоенента «IP версии 6 (TCP/IPv6)».

Заходим в настройки (свойства) вашей сетевой карты и снимаем галочку:

![Отключение компоенента IP версии 6 (TCP/IPv6)]()

После отключения компонента, обычно сразу открывается доступ.

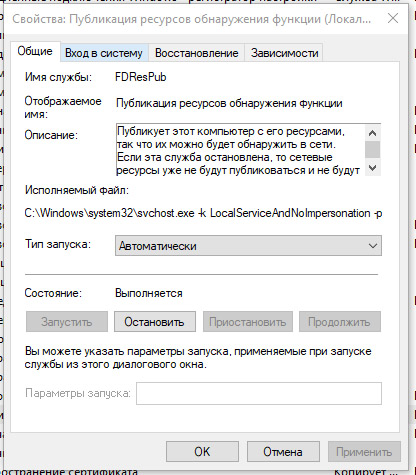

Службы сети

За обнаружение компьютеров в сети в Windows 10 отвечает служба «Публикация ресурсов обнаружения функции», которая после установки обновления 1803 по умолчанию не запускается. Тип запуска с «Автоматического» переводится в «Отключен». Когда эта служба отключена, компьютер не обнаруживается в сети другими компьютерами.

![Публикация ресурсов обнаружения функции]()

Чтобы компьютер стал виден, нужно включить эту службу:

- Заходим в старую «Панель управления»,

- Находим «Администрирование»,

- Переходим в «Службы»,

- В списке находим «Публикация ресурсов обнаружения функции». Она должна быть отключена,

- Типа запуска переводим в «Автоматически»,

Для верности, проверьте еще несколько других служб. Они должны быть все запущенны и режим запуска у них должен стоят «Автоматически»:

- Хост поставщика функции обнаружения,

- DNS-клиент,

- Обнаружение SSDP

- Сервер

Желательно, после этого выполнить перезагрузку.

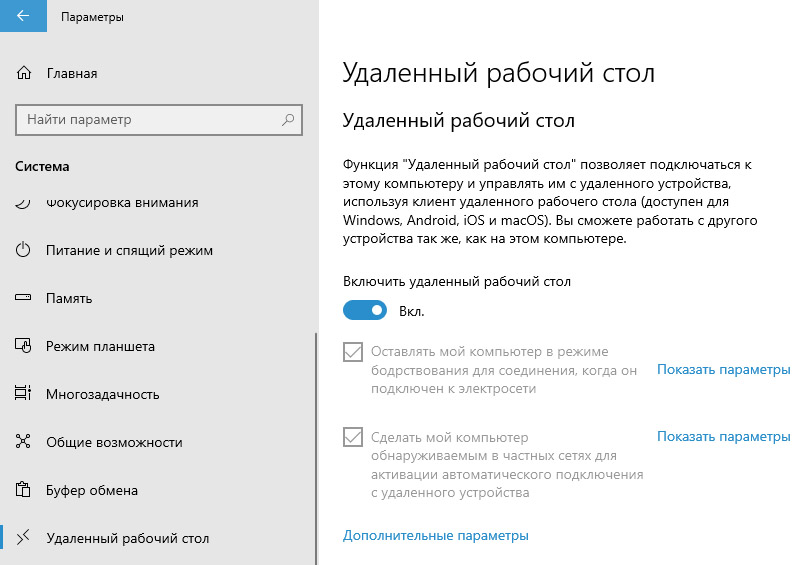

Удаленный рабочий стол

Именно этот способ помогал мне несколько раз, когда у меня были проблемы с подключением к другому компьютеру для доступа к сетевой папке. Чаще всего у меня это сопровождалось ошибкой “0x80070035 — Не найден сетевой путь”.

![Удаленный рабочий стол]()

Как включить эту функцию:

- Заходим в «Пуск» и открываем «Параметры»,

- Переходим в «Система»,

- Слева выбираем «Удаленный рабочий стол»,

- Переводим функцию в режим «Вкл»,

Желательно, после этого выполнить перезагрузку.

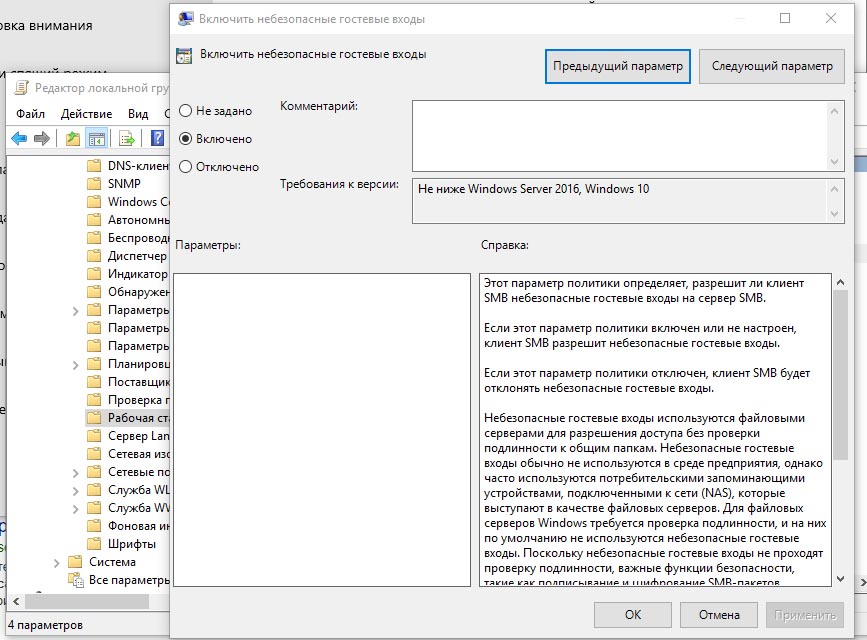

Гостевой вход без проверки подлинности

В одном обновлении, а именно от 17 октября 2017 года - «Fall Creator». Microsoft значительно усилила безопасность и теперь не работает беспарольное подключение по локальной сети к другим компьютерам, как было до этого.

Windows 10 Fall Creators Update (Осеннее обновление для дизайнеров) — продолжение развития платформы Windows, чтобы Windows стала домом для всех разработчиков. Позволяя разработчикам не только работать максимально эффективно, но также улучшение интеллектуального и взаимосвязанного взаимодействия между устройствами.

![Гостевой вход без проверки подлинности]()

Порядок действий для отключения проверки подлинности:

- В поле «Выполнить (Win+R)» вводим «gpedit.msc»,

- Слева выбираем «Конфигурация компьютера»,

- Далее «Административные шаблоны»,

- «Сеть»,

- «Рабочая станция Lanmann»,

- Заходим в параметр «Включить небезопасные гостевые входы»,

- Выставляем его в «Включено»

- Нажимаем «ОК».

Встречалось, что в последних версиях Windows 10 этот способ не помогает. При измении значения в редакторе групповых политик, этоже значание не меняется в реестре. Поэтому стоит проверить самому в реестре и поменять еще и там. Нужно изменить значение «AllowInsecureGuestAuth» на единицу в ветке реестра:

Желательно, после этого выполнить перезагрузку.

Локальные политики безопасности

У многих пользователей, также помогает редактирование локальных политик безопасности.

![Локальные политики безопасности]()

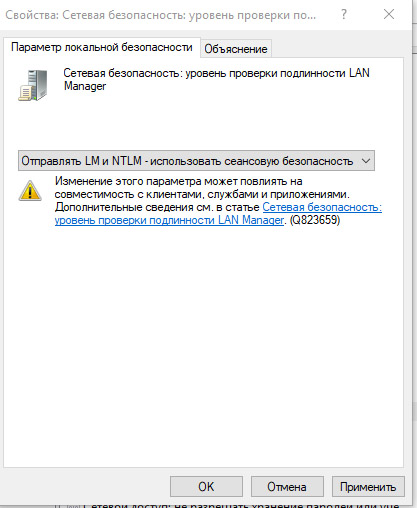

Порядок действий для редактирования локальных политик:

- В поле «Выполнить (Win+R)» вводим «secpol.msc» для входа в локальную политику,

- Далее переходим «Локальные политики»,

- Выбираем «Параметры безопасности»,

- В поле справа находим «Сетевая безопасность: уровень проверки подлинности LAN Manager»,

- Нажимаем на него два раза для открытия,

- В свойствах выбираем «Оправлять LM и NTLM — использовать сеансовую безопасность».

- Нажимаем «ОК».

Желательно, после этого выполнить перезагрузку.

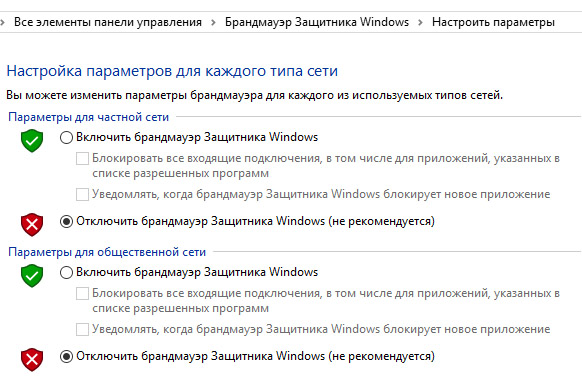

Брандмауэр

Во время попыток настроек сети, временно отключаем брандмауэр сети. Чтобы ничего нам не мешало и не блокировало подключение.

![Брандмауэр]()

Как отключить брандмауэр в Windows 10:

- Заходим в старую «Панель управления»,

- Находим «Брандмауэр Защитника Windows»,

- Слева выбираем «Включение и отключение брандмауэра Защитника Windows»,

- Выбираем везде «Отключить»,

- Нажимаем «ОК».

Желательно, после этого выполнить перезагрузку.

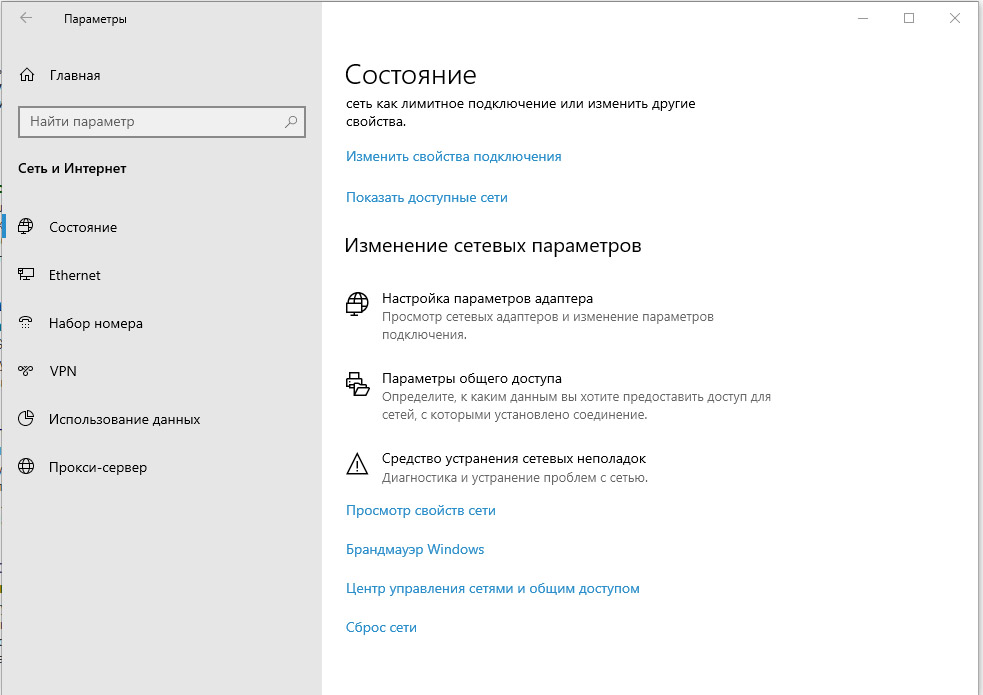

Сброс настроек сети

Если все перечисленные советы не помогают, и компьютеры в рабочей группе всё еще не отображаются, сбрасываем настройки сети в параметрах. Очень часто это решает все проблемы.

![Сброс настроек сети]()

Как выполнить сброс настреок сети:

- Заходим в «Пуск» и открываем «Параметры»,

- Выбираем «Сеть и Интернет»,

- Слева находим «Состояние»,

- Справа прокручиваем вниз и нажимаем на «Сброс сети»,

- Готово.

Аналогичное действие можно выполнить через командную строку. Для этого там прописываем:

- netsh int ip reset

- netsh winsock reset

После успешного сброса, не забываем перезагрузить компьютер.

Заключение

Задавайте свои вопросы в комментариях ниже, постараюсь помочь всеми своими знаниями. Если нашли другое решение, не забудьте поделиться им с другими пользователями! Надежной и безопасной работы в сети!

Всем удачи!

Возможно вам так же будет интересно:

Если я Вам помог - оставьте свой отзыв или поделитесь сайтом с друзьями в социальных сетях!

Читайте также: