Сетевая безопасность уровень проверки подлинности lan manager

Обновлено: 07.07.2024

Работая в среде Windows каждый системный администратор так или иначе сталкивается с системами аутентификации. Но для многих этот механизм представляет собой черный ящик, когда суть происходящих процессов остается неясна. В тоже время от правильной настройки аутентификации напрямую зависит безопасность сети, поэтому важно не только знать способы и протоколы, но и представлять их работу, хотя бы на общем уровне.

В рамках данного материала мы будем рассматривать сознательно упрощенное представление процедур аутентификации, достаточное для понимания базового принципа работы, впоследствии данные знания могут быть углублены путем изучения специализированной литературы.

Для начала внесем ясность в термины. Многие путают понятия аутентификации и авторизации, хотя это различные процедуры.

- Аутентификация - происходит от английского слова authentication, которое можно перевести как идентификация или проверка подлинности. Это полностью отражает суть процесса - проверка подлинности пользователя, т.е. мы должны удостовериться, что пользователь, пытающийся получить доступ к системе именно тот, за кого себя выдает.

- Авторизация - перевод слова authorization означает разрешение, т.е. проверка прав доступа к какому-либо объекту. Процесс авторизации может быть применен только к аутентифицированному пользователю, так как перед тем, как проверять права доступа, мы должны выяснить личность объекта, которому мы собираемся предоставить какие-либо права.

Чтобы проще представить себе этот процесс проведем простую аналогию. Вы находитесь за границей и вас останавливает полицейский, вы предъявляете свой паспорт. Полицейский проверяет данные в паспорте и сверяет фотографию - это процесс аутентификации. Убедившись, что вы это вы, полицейский просит показать визу - это процесс авторизации, т.е. вашего права здесь находиться.

Точно также, сотрудник полиции, остановив трудового мигранта и проверив его паспорт, просит разрешение на работу, если разрешения нет, то зарубежный гость успешно прошел аутентификацию, но провалил авторизацию. Если аутентификация не пройдена, то до авторизации дело не дойдет.

Для аутентификации в компьютерных системах традиционно используется сочетания имени пользователя и некой секретной фразы (пароля), позволяющей определить, что пользователь именно тот, за кого себя выдает. Существуют также и иные способы аутентификации, например, по смарт-карте, но в данной статье мы их касаться не будем.

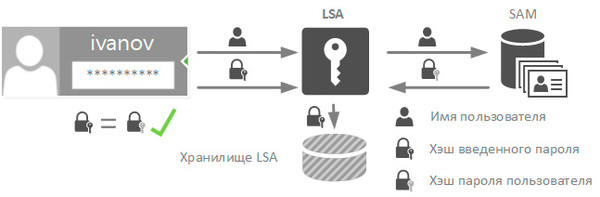

Локальная аутентификация

Прежде всего начнем с локальной аутентификации, когда пользователь хочет войти непосредственно на рабочую станцию, не входящую в домен. Что происходит после того, как пользователь ввел свой логин и пароль? Сразу после этого введенные данные передаются подсистеме локальной безопасности (LSA), которая сразу преобразует пароль в хэш, хэширование - это одностороннее криптографическое преобразование, делающее восстановление исходной последовательности невозможным. В открытом виде пароль нигде в системе не хранится и не фигурирует, пользователь - единственный кто его знает.

Затем служба LSA обращается к диспетчеру учетных записей безопасности (SAM) и сообщает ему имя пользователя. Диспетчер обращается в базу SAM и извлекает оттуда хэш пароля указанного пользователя, сгенерированный при создании учетной записи (или в процессе смены пароля).

Затем LSA сравнивает хэш введенного пароля и хэш из базы SAM, в случае их совпадения аутентификация считается успешной, а хэш введенного пароля помещается в хранилище службы LSA и находится там до окончания сеанса пользователя.

В случае входа пользователя в домен, для аутентификации используются иные механизмы, прежде всего протокол Kerberos, однако, если одна из сторон не может его использовать, по согласованию могут быть использованы протоколы NTLM и даже устаревший LM. Работу этих протоколов мы будем рассматривать ниже.

LAN Manager (LM)

Протокол LAN Manager возник на заре зарождения локальных сетей под управлением Windows и впервые был представлен в Windows 3.11 для рабочих групп, откуда перекочевал в семейство Windows 9.х. Мы не будем рассматривать этот протокол, так как в естественной среде он уже давно не встречается, однако его поддержка, в целях совместимости, присутствует до сих пор. И если современной системе поступит запрос на аутентификацию по протоколу LM, то, при наличии соответствующих разрешений, он будет обработан.

Что в этом плохого? Попробуем разобраться. Прежде всего разберемся, каким образом создается хэш пароля для работы с протоколом LM, не вдаваясь в подробности обратим ваше внимание на основные ограничения:

- Пароль регистронезависимый и приводится к верхнему регистру.

- Длина пароля - 14 символов, более короткие пароли дополняются при создании хэша нулями.

- Пароль делится пополам и для каждой части создается свой хэш по алгоритму DES.

Исходя из современных требований к безопасности можно сказать, что LM-хэш практически не защищен и будучи перехвачен очень быстро расшифровывается. Сразу оговоримся, прямое восстановление хэша невозможно, однако в силу простоты алгоритма шифрования возможен подбор соответствующей паролю комбинации за предельно короткое время.

А теперь самое интересное, LM-хэш, в целях совместимости, создается при вводе пароля и хранится в системах по Windows XP включительно. Это делает возможной атаку, когда системе целенаправленно присылают LM-запрос и она его обрабатывает. Избежать создания LM-хэша можно изменив политику безопасности или используя пароли длиннее 14 символов. В системах, начиная с Windows Vista и Server 2008, LM-хэш по умолчанию не создается.

NT LAN Manager (NTLM)

Новый протокол аутентификации появился в Windows NT и благополучно, с некоторыми изменениями, дожил до наших дней. А до появления Kerberos в Windows 2000 был единственным протоколом аутентификации в домене NT.

Сегодня протокол NTLM, точнее его более современная версия NTLMv2, применяются для аутентификации компьютеров рабочих групп, в доменных сетях Active Directory по умолчанию применяется Kerberos, однако если одна из сторон не может применить этот протокол, то по согласованию могут быть использованы NTLMv2, NTLM и даже LM.

Принцип работы NTLM имеет много общего с LM и эти протоколы обратно совместимы, но есть и существенные отличия. NT-хэш формируется на основе пароля длиной до 128 символов по алгоритму MD4, пароль регистрозависимый и может содержать не только ACSII символы, но и Unicode, что существенно повышает его стойкость по сравнению с LM.

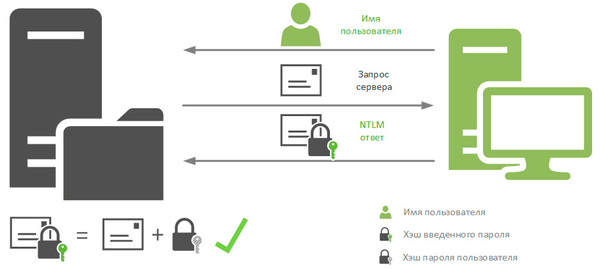

Как происходит работа по протоколу NTLM? Рассмотрим следующую схему:

Допустим локальный компьютер хочет получить доступ к некоторому файловому ресурсу на другом ПК, который мы будем считать сервером, при этом совсем не обязательно наличие на этом ПК северной ОС или серверных ролей. С точки зрения протокола NTLM клиент это тот, кто обращается, сервер - к кому обращаются.

Зашифрованный хэшем пароля запрос сервера называется ответом NTLM и передается обратно серверу, сервер извлекает из хранилища SAM хэш пароля того пользователя, чье имя было ему передано и выполняет аналогичные действия с запросом сервера, после чего сравнивает полученный результат с ответом NTLM. Если результаты совпадают, значит пользователь клиента действительно тот, за кого себя выдает, и аутентификация считается успешной.

В случае доменной аутентификации процесс протекает несколько иначе. В отличие от локальных пользователей, хэши паролей которых хранятся в локальных базах SAM, хэши паролей доменных пользователей хранятся на контроллерах доменов. При входе в систему LSA отправляет доступному контроллеру домена запрос с указанием имени пользователя и имени домена и дальнейший процесс происходит как показано выше.

В случае получения доступа к третьим ресурсам схема также немного изменяется:

Как видим, хэш пароля ни при каких обстоятельствах по сети не передается. Хэш введенного пароля хранит служба LSA, хэши паролей пользователей хранятся либо в локальных хранилищах SAM, либо в хранилищах контроллера домена.

Но несмотря на это, протокол NTLM на сегодняшний день считаться защищенным не может. Слабое шифрование делает возможным достаточно быстро восстановить хэш пароля, а если использовался не только NTLM, а еще и LM-ответ, то и восстановить пароль.

Но и перехваченного хэша может оказаться вполне достаточно, так как NTLM-ответ генерируется на базе пароля пользователя и подлинность клиента сервером никак не проверяется, то возможно использовать перехваченные данные для неавторизованного доступа к ресурсам сети. Отсутствие взаимной проверки подлинности также позволяет использовать атаки плана человек посередине, когда атакующий представляется клиенту сервером и наоборот, устанавливая при этом два канала и перехватывая передаваемые данные.

NTLMv2

Осознавая, что протокол NTLM не соответствует современным требованиям безопасности, с выходом Windows 2000 Microsoft представила вторую версию протокола NTLMv2, который был серьезно доработан в плане улучшений криптографической стойкости и противодействия распространенным типам атак. Начиная с Windows 7 / Server 2008 R2 использование протоколов NTLM и LM по умолчанию выключено.

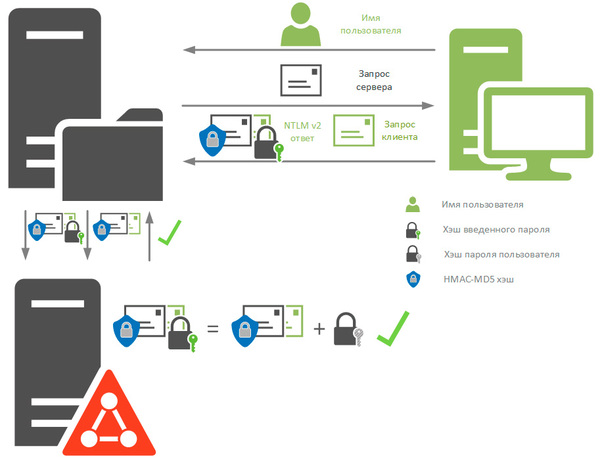

Сразу рассмотрим схему с контроллером домена, в случае его отсутствия схема взаимодействия не меняется, только вычисления, производимые контроллером домена, выполняются непосредственно на сервере.

Как и в NTLM, клиент при обращении к серверу сообщает ему имя пользователя и имя домена, в ответ сервер передает ему случайное число - запрос сервера. В ответ клиент генерирует также случайное число, куда, кроме прочего, добавляется метка времени, которое называется запрос клиента. Наличие метки времени позволяет избежать ситуации, когда атакующий первоначально накапливает перехваченные данные, а потом с их помощью осуществляет атаку.

Запрос сервера объединяется с запросом клиента и от этой последовательности вычисляется HMAC-MD5 хэш. После чего от данного хэша берется еще один HMAC-MD5 хэш, ключом в котором выступает NT-хэш пароля пользователя. Получившийся результат называется NTLMv2-ответом и вместе с запросом клиента пересылается серверу.

Криптостойкость данного алгоритма является актуальной и на сегодняшний день, известно только два случая взлома данного хэша, один из них произведен компанией Symantec в исследовательских целях. Можно с уверенностью сказать, что в настоящий момент нет массовых инструментов для атак на NTLMv2, в отличие от NTLM, взломать который может любой вдумчиво прочитавший инструкцию школьник.

Сервер, получив NTLMv2-ответ и запрос клиента, объединяет последний с запросом сервера и также вычисляет HMAC-MD5 хэш, затем передает его вместе с ответом контроллеру домена. Тот извлекает из хранилища сохраненный хэш пароля пользователя и производит вычисления над HMAC-MD5 хешем запросов сервера и клиента, сравнивая получившийся результат с переданным ему NTLMv2-ответом. В случае совпадения серверу возвращается ответ об успешной аутентификации.

При этом, как вы могли заметить, NTLMv2, также, как и его предшественник, не осуществляет взаимную проверку подлинности, хотя в некоторых материалах в сети это указывается.

Настройки безопасности

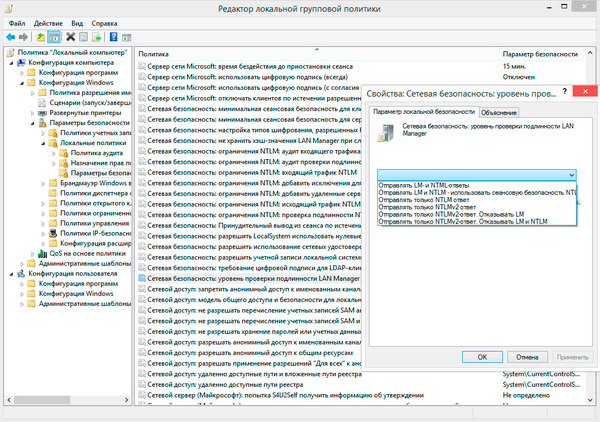

Теперь, когда вы имеете представление о работе протоколов аутентификации самое время поговорить о настройках безопасности. NTLMv2 вполне безопасный протокол, но если система настроена неправильно, то злоумышленник может послать NTLM или LM запрос и получить соответствующий ответ, который позволит успешно осуществить атаку.

За выбор протокола аутентификации отвечает локальная или групповая политика. Откроем редактор политик и перейдем в Конфигурация компьютера - Конфигурация Windows - Политики безопасности - Локальные политики - Параметры безопасности, в этом разделе найдем политику Сетевая безопасность: уровень проверки подлинности LAN Manager.

В этом же разделе находится политика Сетевая безопасность: не хранить хэш-значения LAN Manager при следующей смене пароля, которая запрещает создание LM-хэша, по умолчанию активна начиная с Vista / Server 2008.

В нашей же политике мы видим широкий выбор значений, очевидно, что сегодня безопасными могут считаться политики начиная с Отправлять только NTLMv2-ответ и ниже по списку.

Эти же значения можно задать через реестр, что удобно в сетях уровня рабочей группы, для этого в разделе HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Lsa нужно создать параметр DWORD с именем LmCompatibilityLevel, который может принимать значения от 0 до 5. Рассмотрим их подробнее:

| Наименование настройки | Клиентский компьютер | Контроллер домена | Lm Compatibility Level |

|---|---|---|---|

| Отправлять LM- и NTLM-ответы | Клиентские компьютеры используют LM и NTLM аутентификацию , и никогда не используют сеансовую безопасность NTLMv2. | Контроллеры домена допускают проверку подлинности LM, NTLM и NTLMv2. | 0 |

| Отправлять LM- и NTLM- использовать сеансовую безопасность NTLMv2 | Клиентские компьютеры используют LM и NTLM аутентификацию, и используют сеансовую безопасность NTLMv2, если сервер поддерживает ее. | Контроллеры домена допускают проверку подлинности LM, NTLM и NTLMv2. | 1 |

| Отправлять только NTLM-ответ | Клиентские компьютеры используют проверку подлинности NTLMv1, и используют сеансовую безопасность NTLMv2, если сервер поддерживает ее. | Контроллеры домена допускают проверку подлинности LM, NTLM и NTLMv2. | 2 |

| Отправлять только NTLMv2-ответ | Клиентские компьютеры используют проверку подлинности NTLMv2, и используют сеансовую безопасность NTLMv2, если сервер поддерживает ее. | Контроллеры домена допускают проверку подлинности LM, NTLM и NTLMv2. | 3 |

| Отправлять только NTLMv2-ответ. Отказывать LM. | Клиентские компьютеры используют проверку подлинности NTLMv2, и используют сеансовую безопасность NTLMv2, если сервер поддерживает ее. | Контроллеры домена отказываются принимать аутентификацию LM, и будут принимать только NTLM и NTLMv2. | 4 |

| Отправлять только NTLMv2-ответ. Отказывать LM и NTLM. | Клиентские компьютеры используют проверку подлинности NTLMv2, и используют сеансовую безопасность NTLMv2, если сервер поддерживает ее. | Контроллеры домена отказываются принимать аутентификацию LM и NTLM, и будут принимать только NTLMv2. | 5 |

Внимательный читатель, изучая данную таблицу, обязательно обратит внимание на сеансовую безопасность NTLMv2. Данная возможность, как и вообще все взаимодействие по NTLMv2, довольно плохо документированы, поэтому многие понимают смысл этой возможности неправильно. Но на самом деле все довольно несложно.

После того, как клиент пройдет аутентификацию формируется ключ сеанса, который используется для подтверждения подлинности при дальнейшем взаимодействии. Ключ сеанса NTLM основан только на NT-хэше и будет одинаковым до тех пор, пока клиент не поменяет пароль пользователя. Какие угрозы безопасности это несет пояснять, нам кажется, не надо. Сеансовая безопасность NTLMv2 подразумевает вычисление ключа сеанса с использованием не только NT-хэша, но и запросов сервера и клиента, что делает ключ уникальным и гораздо более стойким к возможным атакам. При этом данная возможность может быть использована совместно с NTLM или LM аутентификацией.

Мы надеемся, что данный материал поможет вам глубже понять процессы аутентификации в системах Windows. В следующей части мы подробно остановимся на устройстве и работе протокола Kerberos.

| Конфигурация компьютера | |

| Процессор: Intel C2D E6750 | |

| Материнская плата: Asus P5K-VM | |

| Память: 4 X 1024MB Kingston KVR800D2N5 | |

| HDD: Seagate Barracuda 7200.10 320GB sATAII | |

| Видеокарта: Asus Radeon HD5570 | |

| Звук: HDA кодек Realtek ALC883 | |

| Блок питания: Antec 500W ATX | |

| CD/DVD: SonyNEC Optiarc AD-7203S | |

| Монитор: Acer 1934M | |

| ОС: Windows 7 Ultimate 32-bit | |

| Индекс производительности Windows: 5.4 |

A: Воспользуйтесь редактором групповой политики для изменения уровня безопасности протокола NTLM. Для этого запустите из меню пуск gpedit.msc, перейдите по ветке Computer Configuration\Windows Settings\Security Settings\Local Policies\Security Options\ и измените значение политики Network security: LAN Manager authentication level на LM & NTLM - use NTLMv2 session security if negotiated

-------

Нефиг ставить то, к чему второй сервис-пак не вышел.

"Есть старое правило - чтобы не было геморроя, руки должны быть прямыми, а извилины - кривыми, но не наоборот." © Korzh

На русском данная политика будет выглядеть так:

Конфигурация компьютера / Конфигурация Windows / Параметры безопасности / Локальные политики / Параметры безопасности,

Параметр: Сетевая безопасность: уровень проверки подлинности LAN Manager

Значение: Отправлять LM и NTLM - использовать сеансовую безопасность NTLM

На всякий случай, твик реестра:

-------

It's only after we've lost everything that we're free to do anything. Блог

Проверка подлинности LAN Manager включает варианты LM, NTLM и NTLMv2, и это протокол, используемый для проверки подлинности всех клиентских устройств, работающих в операционной системе Windows при выполнении следующих операций:

Возможные значения

Рекомендации

- Лучшие практики зависят от конкретных требований к безопасности и проверке подлинности.

Расположение политики

Конфигурация компьютера\Windows Параметры\Security Параметры\Local Policies\Security Options

Расположение реестра

Значения по умолчанию

В следующей таблице перечислены фактические и эффективные значения по умолчанию для этой политики. Значения по умолчанию также можно найти на странице свойств политики.

| Тип сервера или объект групповой политики | Значение по умолчанию |

|---|---|

| Default Domain Policy | Не определено |

| Политика контроллера домена по умолчанию | Не определено |

| Параметры по умолчанию для автономного сервера | Отправка только ответа NTLMv2 |

| Dc Effective Default Параметры | Отправка только ответа NTLMv2 |

| Действующие параметры по умолчанию для рядового сервера | Отправка только ответа NTLMv2 |

| Действующие параметры по умолчанию для клиентского компьютера | Не определено |

Управление политикой

В этом разделе описываются функции и средства, доступные для управления этой политикой.

Необходимость перезапуска

Нет. Изменения в этой политике становятся эффективными без перезапуска устройства при локальном сбережении или распространении через групповую политику.

Групповая политика

Изменение этого параметра может повлиять на совместимость с клиентские устройства, службы и приложения.

Вопросы безопасности

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации.

Уязвимость

Противодействие

Возможное влияние

Клиентские устройства, которые не поддерживают проверку подлинности NTLMv2, не могут проверить подлинность в домене и получить доступ к ресурсам домена с помощью LM и NTLM.

Иногда, при попытке доступа к общей папке на другом компьютере (особенно со старыми версиями, такими как Windows Server 2003, Windows XP и Windows Vista. ), с компьютера, на котором установлена современная ОС, например Windows 7 или Windows 10, можно столкнуться с проблемой, что он не работает. В данной статье будет рассмотрен один из способов решения этой проблемы.

Решение

При подключении по сети системы Windows 7 к таким системам как Windows Server 2003, Windows XP и Windows Vista, эти системы отображаются в сети, но невозможно создать соединение или нет доступа к ресурсам даже при введении правильного логина и пароля или наличии прав доступа (если в домене). На остальных системах все работает нормально.

Это могло случиться, если уровень проверки подлинности LAN Manager на Windows 7 не совместим с другими системами в сети. Чтобы решить проблему, проверьте уровень проверки подлинности LAN Manager на другой системе и согласуйте их с настройками Windows 7.

Чтобы просмотреть или изменить уровень проверки подлинности LAN Manager,

- Нажмите Пуск, в строке поиска введите gpedit.msc (Пуск – Выполнить в системах windows XP и ниже). Запустится редактор локальной групповой политики.

- В левом поле перейдите в Политика Локальный компьютер - Конфигурация компьютера – Конфигурация Windows – Параметры безопасности – Локальные политики – Параметры безопасности.

- В правом поле найдите «Сетевая безопасность: уровень проверки подлинности LAN Manager», и вы увидите какой уровень установлен.

Стандартно должно стоять "Не определено". Измените его таким образом, чтобы он отвечал настройкам другого компьютера в сети. Чтобы изменить уровень, нажмите двойным щелчком и выберите одну из опций в списке. Нажмите Принять и Ок.

В последний месяц несколько раз сталкивался с проблемой по настройке сети на компьютерах с Windows 10. Уже не помню, когда в последний раз приходилось столько читать форумов и статей, как в этот раз. Обычно процесс настройки сети в небольших офисах и организациях проходил достаточно быстро.

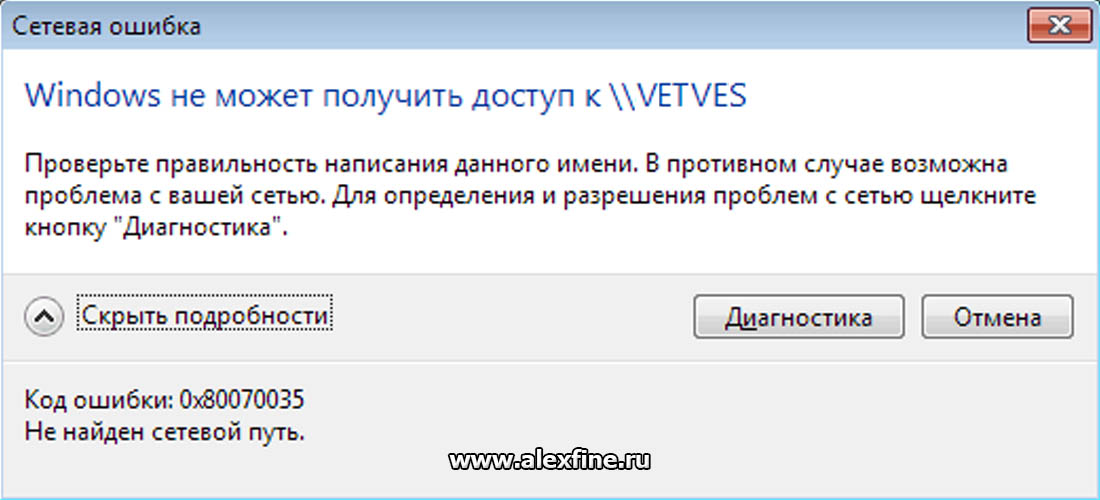

Основная проблема – это отображение рабочих компьютеров в сетевом окружении. Но даже после того как компьютеры увидели друг друга, появлялась следующая ошибка “0x80070035 — Не найден сетевой путь” при подключении к этому компьютеру.

Вот с этими со всеми проблемами, мы попробуем разобраться далее.

Содержание:

Введение

С чего всё началось? Дело в том, что в Windows 10 1803 (Spring Creators Update) разработчики убрали возможность создавать домашнюю группу компьютеров, кроме того компьютеры с Windows 10 перестают отображаться в сетевом окружении проводника при просмотре устройств сети.

Многие пользователи стали сталкиваться с проблемами отображения соседних компьютеров в локальной сети рабочей группы еще начиная с Windows 10 1703 (Creators Update). После установки этой (или более новой версии Windows 10) ваш компьютер может перестать видеть соседние компьютеры при просмотре устройств в сетевом окружении.

Дело в том, что с точки зрения Microsoft рабочие группы – это устаревший функционал организации локальной сети для доступа к общим ресурсам и принтерам. Вместо использования рабочей группы Microsoft предлагает использовать свои облачные сервисы (OneDrive, доступ через учетные записи Microsoft Account). На мой взгляд, это неоправданно.

В некоторых случаях Windows 10 может видеть в сетевом окружении соседнее устройство, но не может отобразить список сетевых папок на нем. Чаще всего это сопровождается ошибкой “0x80070035 — Не найден сетевой путь”.

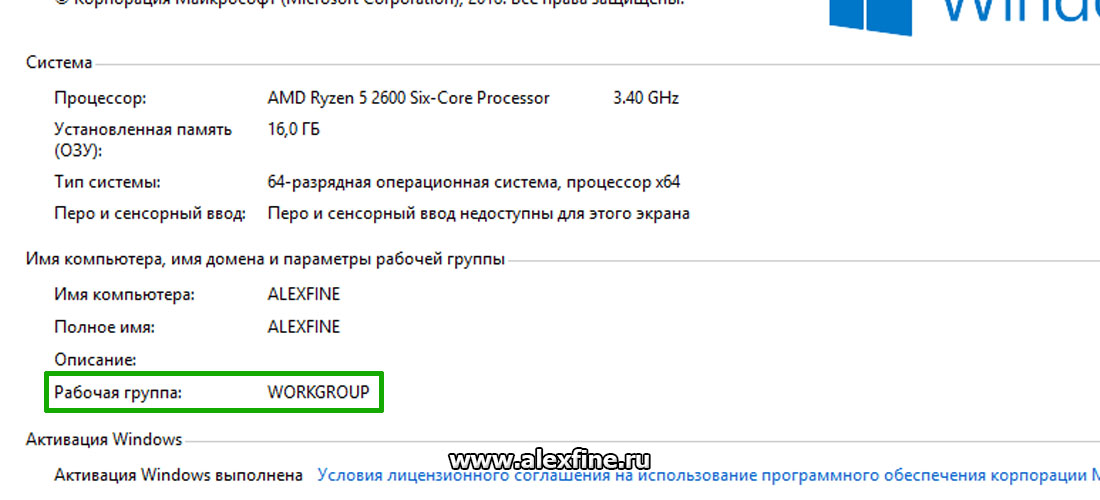

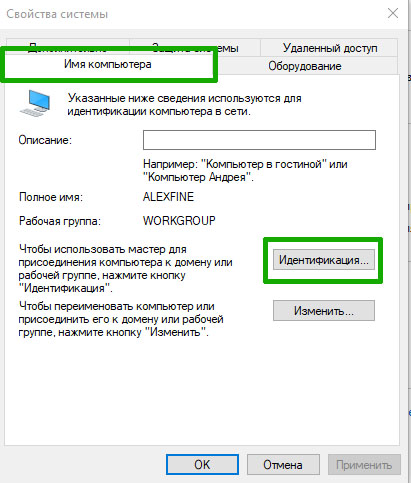

Рабочая группа

В первую очередь проверяем, чтобы все компьютеры в сети находились в одной рабочей группе. Для этого заходим в свойство компьютера:

Если рабочая группа у всех компьютеров одинаковая, но один из компьютеров всё равно не хочет корректно отображаться, попробуйте заново добавить этот компьютер в рабочую группу.

Для этого выполняем следующие действия:

- Заходим в старую «Панель управления»,

- Переходим в «Система»,

- Слева выбираем «Дополнительные параметры системы»,

- Переключаемся на вкладку «Имя компьютера»,

- Нажимаем на кнопку «Идентификация».

В открывшемся окне мастера настройки, выбираем:

- Выбираем «Компьютер входит в корпоративную сеть»,

- Выбираем «Моя организация использует сеть без доменов»,

- Далее вводим имя вашей рабочей группы,

- Нажимаем «Готово.»

Желательно, после этого выполнить перезагрузку.

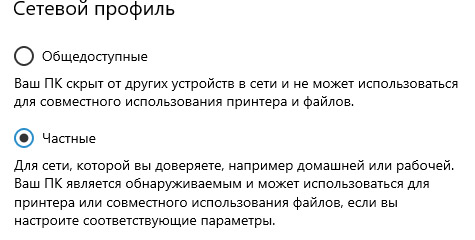

Тип сети «Частная»

Проверьте состояние сети, необходимо, чтобы сеть распознавалась как «Частная».

Для этого выполните следующие действия:

- Заходим в «Пуск» и открываем «Параметры»,

- Нажимаем на плитку «Сеть и Интернет»,

- Слева выбираем «Состояние»,

- Далее находим «Изменить свойства подключения»,

- Выбираем сетевой профиль «Частная».

Желательно, после этого выполнить перезагрузку.

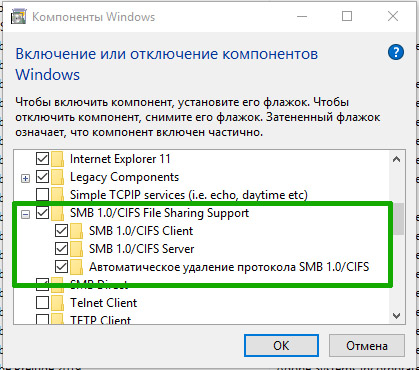

Протокол SMB v.1.0

Особенно часто бывает, что проблемы связаны с по умолчанию отключенным протоколом SMB v1.0. Это касается компьютеров с версией Windows 10 1709 и выше. Именно эта служба отвечает за составление списка компьютеров в сети и их отображение.

Включаем протокол SMB v.1.0:

- Заходим в старую «Панель управления»,

- Находим «Программы и компоненты»,

- Слева выбираем «Включение или отключение компонентов Windows»,

- В списке находим «SMB 1.0/CIFS File Sharing Support»,

- Cтавим галочку напротив этого пункта или выбираем все внутренние подпункты.

Но учтите, что это старый и небезопасный протокол, в котором полно уязвимостей. Несколько лет назад, уязвимости в SMB v.1.0 были причиной крупных вирусных атак.

Желательно, после этого выполнить перезагрузку.

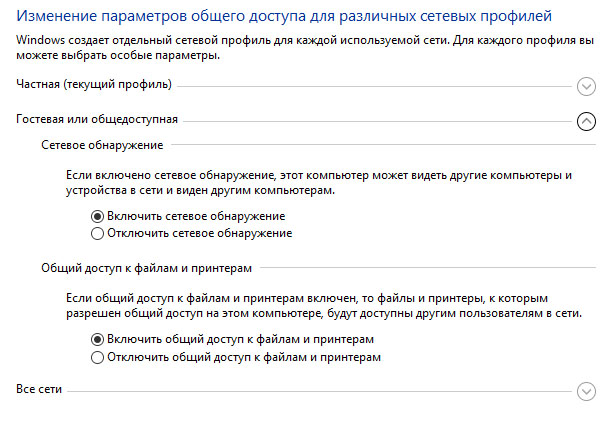

Доступ к файлам и папкам

Проверьте, включен ли у вас сервис доступа к файлам и папкам.

- Для этого заходим в старую «Панель управления»,

- Переходим в «Центр управления сетями и общим доступом»,

- Слева выбираем «Изменить дополнительные параметры общего доступа»,

- Далее раскрываем списки профилей и активируем нужные опции.

Активируйте следующие опции в профилях:

- Включить сетевое обнаружение,

- Включить доступ к файлам и принтерам,

- Включить общий доступ, чтобы сетевые пользователи могли читать и записывать файлы в общих папках,

- Отключить общий доступ с парольной защитой.

Желательно, после этого выполнить перезагрузку.

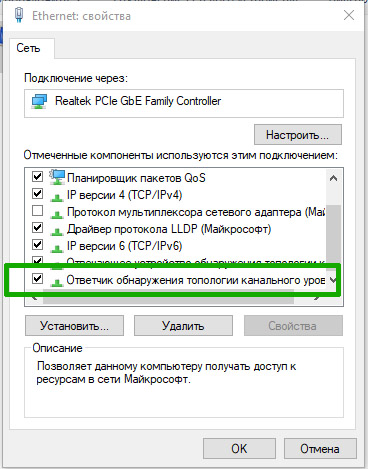

Ответчик обнаружения топологии канального уровня

Проверяем настройки сетевой карты на компьютере:

- Заходим в старую «Панель управления»,

- Переходим в «Центр управления сетями и общим доступом»,

- Слева выбираем «Изменить параметры адаптера»,

- Заходим в свойства вашего сетевого адаптера,

- Находим «Ответчик обнаружения топологии канального уровня»

- Ставим галочку, если она не стоит,

- Нажимаем «ОК».

Именно этот компонент позволяет увидеть компьютер в сетевом окружении.

Желательно, после этого выполнить перезагрузку.

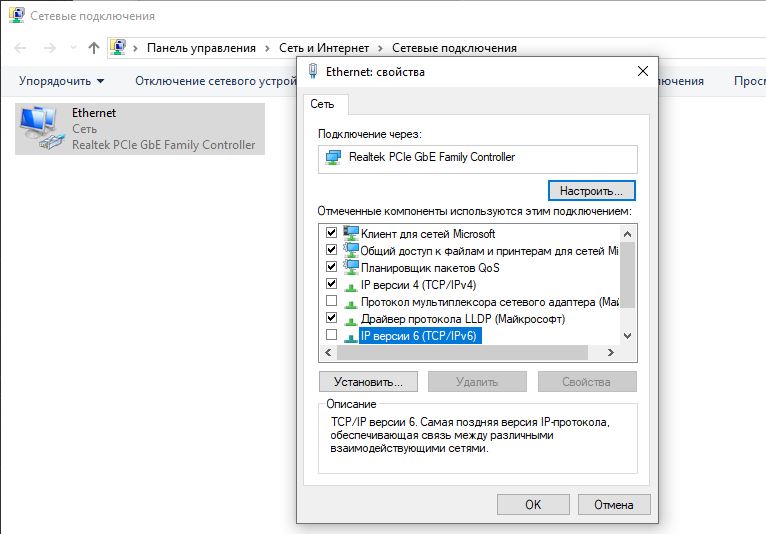

IP версии 6 (TCP/IPv6)

Если компьютер виден в сети, но вы не можете зайти на него, в этом случае помогает отключение компоенента «IP версии 6 (TCP/IPv6)».

Заходим в настройки (свойства) вашей сетевой карты и снимаем галочку:

После отключения компонента, обычно сразу открывается доступ.

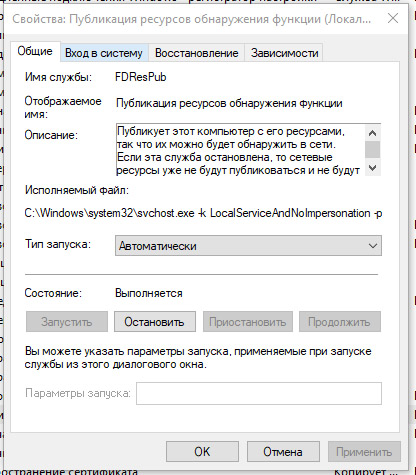

Службы сети

За обнаружение компьютеров в сети в Windows 10 отвечает служба «Публикация ресурсов обнаружения функции», которая после установки обновления 1803 по умолчанию не запускается. Тип запуска с «Автоматического» переводится в «Отключен». Когда эта служба отключена, компьютер не обнаруживается в сети другими компьютерами.

Чтобы компьютер стал виден, нужно включить эту службу:

- Заходим в старую «Панель управления»,

- Находим «Администрирование»,

- Переходим в «Службы»,

- В списке находим «Публикация ресурсов обнаружения функции». Она должна быть отключена,

- Типа запуска переводим в «Автоматически»,

Для верности, проверьте еще несколько других служб. Они должны быть все запущенны и режим запуска у них должен стоят «Автоматически»:

- Хост поставщика функции обнаружения,

- DNS-клиент,

- Обнаружение SSDP

- Сервер

Желательно, после этого выполнить перезагрузку.

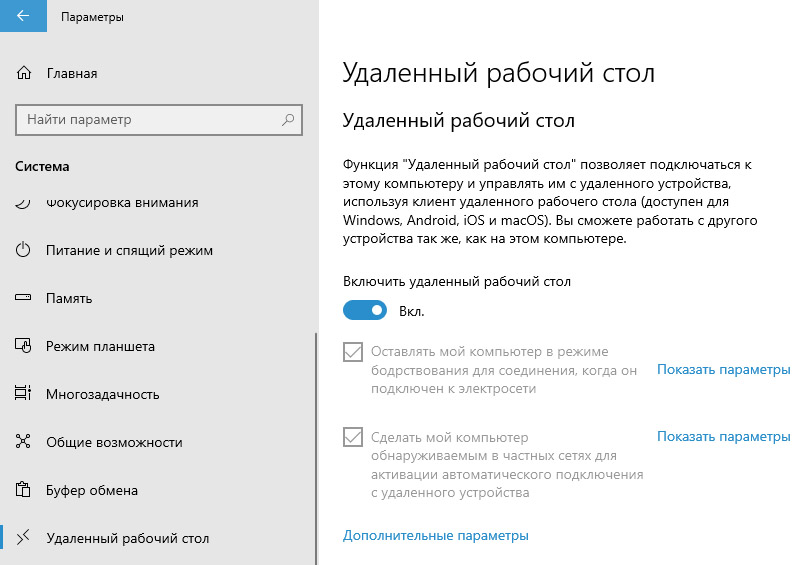

Удаленный рабочий стол

Именно этот способ помогал мне несколько раз, когда у меня были проблемы с подключением к другому компьютеру для доступа к сетевой папке. Чаще всего у меня это сопровождалось ошибкой “0x80070035 — Не найден сетевой путь”.

Как включить эту функцию:

- Заходим в «Пуск» и открываем «Параметры»,

- Переходим в «Система»,

- Слева выбираем «Удаленный рабочий стол»,

- Переводим функцию в режим «Вкл»,

Желательно, после этого выполнить перезагрузку.

Гостевой вход без проверки подлинности

В одном обновлении, а именно от 17 октября 2017 года - «Fall Creator». Microsoft значительно усилила безопасность и теперь не работает беспарольное подключение по локальной сети к другим компьютерам, как было до этого.

Windows 10 Fall Creators Update (Осеннее обновление для дизайнеров) — продолжение развития платформы Windows, чтобы Windows стала домом для всех разработчиков. Позволяя разработчикам не только работать максимально эффективно, но также улучшение интеллектуального и взаимосвязанного взаимодействия между устройствами.

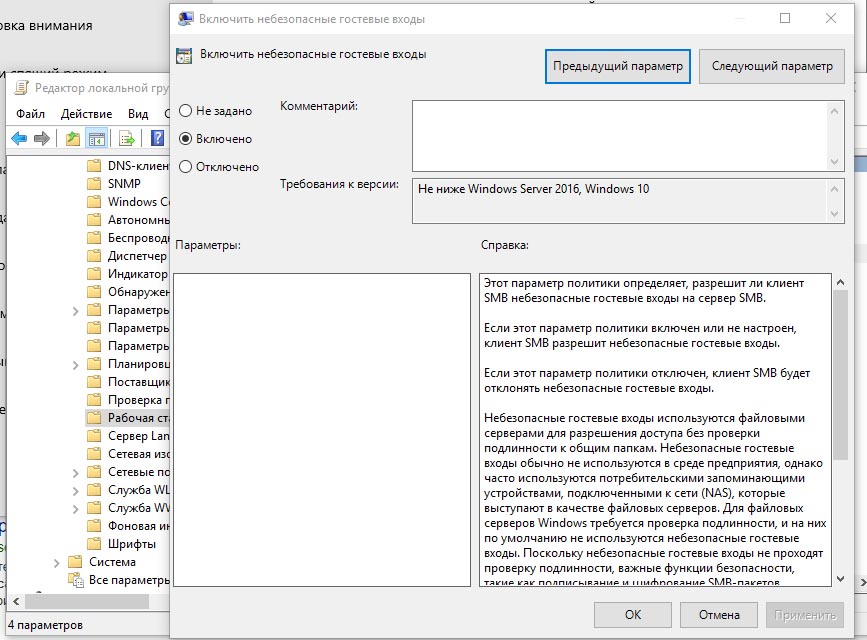

Порядок действий для отключения проверки подлинности:

- В поле «Выполнить (Win+R)» вводим «gpedit.msc»,

- Слева выбираем «Конфигурация компьютера»,

- Далее «Административные шаблоны»,

- «Сеть»,

- «Рабочая станция Lanmann»,

- Заходим в параметр «Включить небезопасные гостевые входы»,

- Выставляем его в «Включено»

- Нажимаем «ОК».

Встречалось, что в последних версиях Windows 10 этот способ не помогает. При измении значения в редакторе групповых политик, этоже значание не меняется в реестре. Поэтому стоит проверить самому в реестре и поменять еще и там. Нужно изменить значение «AllowInsecureGuestAuth» на единицу в ветке реестра:

Желательно, после этого выполнить перезагрузку.

Локальные политики безопасности

У многих пользователей, также помогает редактирование локальных политик безопасности.

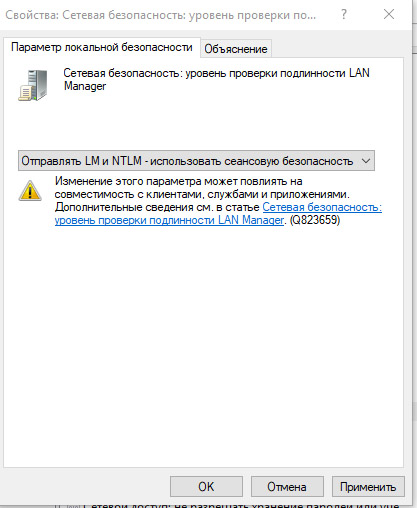

Порядок действий для редактирования локальных политик:

- В поле «Выполнить (Win+R)» вводим «secpol.msc» для входа в локальную политику,

- Далее переходим «Локальные политики»,

- Выбираем «Параметры безопасности»,

- В поле справа находим «Сетевая безопасность: уровень проверки подлинности LAN Manager»,

- Нажимаем на него два раза для открытия,

- В свойствах выбираем «Оправлять LM и NTLM — использовать сеансовую безопасность».

- Нажимаем «ОК».

Желательно, после этого выполнить перезагрузку.

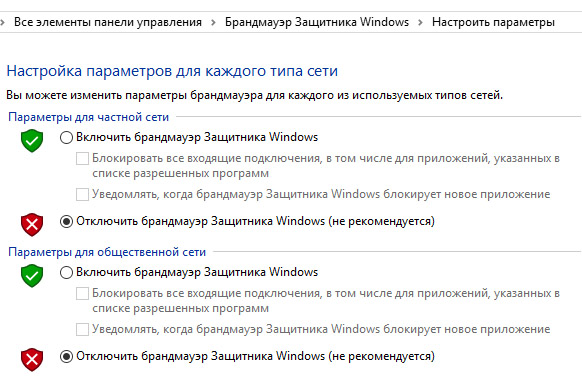

Брандмауэр

Во время попыток настроек сети, временно отключаем брандмауэр сети. Чтобы ничего нам не мешало и не блокировало подключение.

Как отключить брандмауэр в Windows 10:

- Заходим в старую «Панель управления»,

- Находим «Брандмауэр Защитника Windows»,

- Слева выбираем «Включение и отключение брандмауэра Защитника Windows»,

- Выбираем везде «Отключить»,

- Нажимаем «ОК».

Желательно, после этого выполнить перезагрузку.

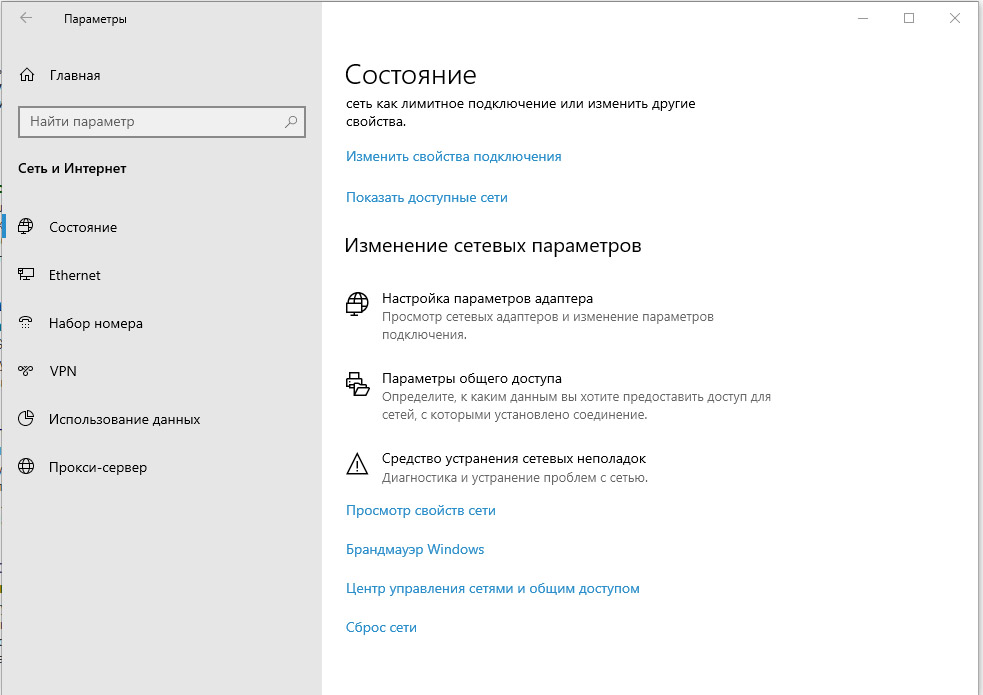

Сброс настроек сети

Если все перечисленные советы не помогают, и компьютеры в рабочей группе всё еще не отображаются, сбрасываем настройки сети в параметрах. Очень часто это решает все проблемы.

Как выполнить сброс настреок сети:

- Заходим в «Пуск» и открываем «Параметры»,

- Выбираем «Сеть и Интернет»,

- Слева находим «Состояние»,

- Справа прокручиваем вниз и нажимаем на «Сброс сети»,

- Готово.

Аналогичное действие можно выполнить через командную строку. Для этого там прописываем:

- netsh int ip reset

- netsh winsock reset

После успешного сброса, не забываем перезагрузить компьютер.

Заключение

Задавайте свои вопросы в комментариях ниже, постараюсь помочь всеми своими знаниями. Если нашли другое решение, не забудьте поделиться им с другими пользователями! Надежной и безопасной работы в сети!

Всем удачи!

Возможно вам так же будет интересно:

Если я Вам помог - оставьте свой отзыв или поделитесь сайтом с друзьями в социальных сетях!

Читайте также: