Тор интернет что это

Обновлено: 06.07.2024

Этичный хакинг и тестирование на проникновение, информационная безопасность

Оглавление

Что такое Tor

Имеется несколько разных компонентов и продуктов в имени которых есть слово «Tor». Чтобы ясно представлять, о чём мы говорим, давайте начнём с определения терминов.

Tor — это программа, которую вы можете запустить на своём компьютере для подключения к сети Tor.

Сеть Tor — это множество компьютеров волонтёров, которые обеспечивают обработку запросов к веб-сайтам и перенаправляют ответ пользователю Tor.

Браузер Tor — это комплекс программ, главными компонентами которого являются: Tor + браузер Firefox + плагины и настройки для повышения уровня анонимности.

Для чего используется Tor

Tor может применяться для разных целей:

- шифрование данных, чтобы их не мог анализировать Интернет-провайдер или посторонние лица в вашей локальной сети или при использовании открытых сетей (пример атаки «Перехват и анализ трафика в открытых Wi-Fi»).

- сокрытие своего IP адреса от конечного веб-сайта

- доступ к заблокированным в вашем регионе веб-сайтам

Что выбрать: Tor или VPN или прокси

Если ваша цель зашифровать передаваемые данные, чтобы их не мог анализировать ваш Интернет-провайдер, то может подойти как Tor, так и свой VPN, который вы настроили сами! Я бы не рекомендовал использоваться какими бы то ни было посторонними VPN, поскольку их владелец может видеть весь передаваемый трафик + IP клиента (то есть ваш IP адрес). Если вы используете сторонний VPN сервис, то вы гарантированно получаете соглядатого, который, как минимум, ещё и знает ваш настоящий IP адрес! Если это платный VPN, то он абсолютно не подходит для анонимности, поскольку сервис VPN знаете не только ваш IP и имеет доступ ко всем передаваемым данным, то и по вашим платёжным реквизитам знает кто вы.

Собственноручно настроенный OpenVPN позволяет шифровать передаваемый трафик и объединять свои устройства в виртуальную частную сеть. Также вы можете скрывать свой настоящий IP адрес и обходить блокировки сайтов. Но для анонимности такой вариант не подходит, поскольку для работы OpenVPN необходима аренда VPS, за которую нужно платить. Хотя если для оплаты вы используете криптовалюту или другие анонимные способы, то OpenVPN поможет вам быть анонимным.

Использование одиночного прокси имеет такие же недостатки, как и VPN: соглядатай + прокси-сервис знает ваш настоящий IP адрес. Дополнительный недостаток в отсутствии шифрования — ваш Интернет провайдер по-прежнему может анализировать ваш трафик и даже блокировать доступ к веб-сайтам.

Ситуация с сокрытием IP улучшается если используется цепочка прокси, поскольку (зависит от настроек), каждый следующий прокси знает IP адрес предыдущего узла (всегда) и IP адрес 1 узла перед предыдущим (иногда). Если учесть, что трафик ни на каком этапе не зашифрован, а определённая часть публичных прокси это просто honeypots (предназначены для эксплуатации пользователей), то вариант с прокси не самый лучший способ обеспечить анонимность.

В чём именно помогает Tor

Конечно, у Tor тоже есть свои слабые стороны. Их меньше, но всё равно нужно чётко их понимать.

Давайте обратимся к «комиксам»:

На этой картинке:

- жёлтый человечек — это пользователь (вы)

- сиреневый человечек — это хакер (на практике присутствует не всегда)

- ISP — провайдер Интернет услуг, который делится информацией с полицией и специальными органами. Ещё там работают системные администраторы, которые также (потенциально) имеют доступ к передаваемым данным. Обратите внимание, что изображено 2 интернет провайдера: для пользователя и для веб-сайта. Для сайта в роли ISP обычно выступает хостинг, но принципиально это ничего не меняет: он также может быть обязан предоставлять информацию правоохранительным органам и там тоже работают системные администраторы.

- человечки NSA — олицетворяют всех других ISP через которых проходят данные, а также разные магистральные соединения

Как можно увидеть по первой картинке, каждый может видеть абсолютно всё. Стоит ещё добавить — не только видеть, но и любым образом модифицировать!

Как можно увидеть, соглядатаям доступна только информация о том, какой сайт открыт и кто именно его посетил. Если веб-сайт (хостинг) делится с кем-то информацией, то им доступен полный комплект данных.

Как можно увидеть, ваш Интернет-провайдер знает ваш IP и знает, что вы используете Tor, но не знает какие именно сайты вы открываете и какие данные отправляете и получаете.

Первый узел Tor знаете ваш настоящий IP и что вы пользуетесь Tor, но больше ничего о передаваемых и запрашиваемых данных не знает.

Второй узел Tor вообще никогда ничего интересного не знает.

А вот с третьим узлом Tor интереснее: он не знаете ваш IP, но он знает передаваемые вами данные и даже ваш логин с паролем. Эта же самая информация доступна соглядатаям на последующих стадиях.

То есть слабые местаTor:

- Выходной узел Tor может быть недобросовестным и собирать данные. Но при всём его желании, он не может вас идентифицировать. Хотя, если в качестве логина вы используете email, то появляются зацепки.

- Трафик от выходного узла Tor до веб-сайта и обратно также незашифрован.

Главные изменения — выходной узел Tor и последующие соглядатаи больше не могут получить доступ к передаваемым данным и логину/паролю пользователя. Они знают сайт, который был посещён, но не знают кем именно (ваш IP скрыт) и какие данные отправлены и получены (трафик дополнительно зашифрован SSL сертификатом).

Самый простой способ использовать Tor

Самым простым вариантом выходить в Интернет через Tor является Tor Browser — как это уже упоминалось в самом начале, это специальная сборка веб-браузера Firefox в которую включён Tor. При запуске этого браузера, одновременно запускается программа Tor, а затем этот браузер подключается к Интернету только через сеть Tor.

Дополнительно в веб-браузере имеются плагины, которые препятствуют слежению за пользователем и способствуют анонимности.

Кроме плагинов, в браузере есть настройки, например, не сохранять историю просмотренных страниц и удалять кукиз после закрытия сайта.

Установка Tor Browser в Windows

Если вы хотите, чтобы сайты сохраняли введённые вами пароли, то перейдите в Настройки, далее Приватность, снимите галочку «Всегда работать в режиме приватного просмотра».

Перейдите в Настройки, далее Защита и поставьте галочку напротив «Запоминать логины для сайтов».

Установка Tor Browser в Linux

В первую очередь, поищите пакет Tor Browser в стандартных репозиториях вашего дистрибутива.

Сервисы для поиска утечек IP адреса

Главные критерии выбора инструмента для обеспечения анонимности своей операционной системы — это функциональность и качество обеспечения анонимности (надёжность перенаправления и блокировки трафика). Оценить уровень анонимности вы можете с помощью следующих сервисов:

![]()

Tor Browser изолирует каждый загружаемый сайт: трекеры третьих сторон и рекламщики не могут вас отслеживать. История посещений и куки-файлы автоматически сбрасываются по окончании работы.

ЗАЩИЩАЙТЕСЬ ОТ СЛЕЖКИ

Tor Browser не дает посторонним следить, какие сайты вы посещаете. Любители совать нос не в свои дела увидят лишь то, что вы используете Tor.

НЕ ПОЗВОЛЯЙТЕ СОСТАВЛЯТЬ НА СЕБЯ ДОСЬЕ

Tor Browser пытается сделать всех пользователей похожими друг на друга, чтобы злоумышленники не могли идентифицировать вас по особенностям вашего браузера и устройства.

МНОГОУРОВНЕВОЕ ШИФРОВАНИЕ

В сети Tor ваш трафик трижды перенаправляется и шифруется. Сеть Tor состоит из тысяч узлов – серверов, которые поддерживают волонтеры.

СВОБОДНЫЙ ДОСТУП

Tor Browser открывает доступ к сайтам, которые могут быть заблокированы вашей сетью.

ABOUT US

Мы верим в то, что каждый должен иметь право на приватность в интернете. Мы - Tor Project, американская некоммерческая организация 501(c)(3). Мы защищаем права человека и вашу приватность в интернете с помощью свободных программ и открытых сетей. Познакомьтесь с нашей командой.

Скачайте Tor Browser и оцените настоящий приватный интернет без слежки и цензуры.

Наша миссия:

продвижение прав и свобод человека путем создания и внедрения бесплатных технологий анонимности и конфиденциальности с открытым исходным кодом, поддержка их неограниченной доступности и использования, а также содействие их научному и общественному пониманию.

Анонимность трафика возможна за счет применения распределенной по всему миру серверной сети с переадресацией на десятки (а в некоторых случаях и сотни) узлов. Использовать возможности такой сети может каждый, кто скачает браузер ТОР и установит его на компьютер.

На скриншоте представлена процедура определения ip-адреса компьютера пользователя (ПК физически в этот момент находится в Воронеже, Россия).

Зачем могут пригодиться технологии ТОР

Причин, по которым может понадобиться анонимность, несколько:

- возможность получения доступа к сайтам,

- заблокированным региональными провайдерами;

- нежелание разглашать данные о компьютере и его местонахождении;

- скрытие личных данных и обеспечение безопасности информации на ПК.

Основные принципы работы сети ТОР

Чтобы разобраться, что такое TOR, следует понимать, как система работает. Она состоит из нескольких основных узлов:

Анонимная сеть ТОР позволяет использовать многочисленные виртуальные сервера стандартов DigitalOcean или EC2, благодаря которым при отслеживании данных будет отображаться только трафик, подвергшийся неоднократному шифрованию.

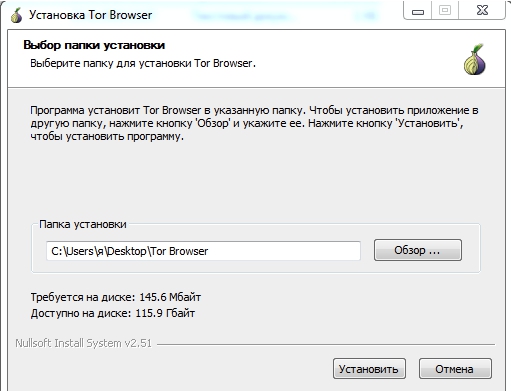

Как установить браузер ТОР

Изначально для использования TOR необходимо было иметь массу специализированных знаний и навыков для подключения к сети, но сейчас процедура предельно простая – необходимо скачать (дистрибутив можно найти на сайте - он находится в открытом доступе) и установить приложение на свой компьютер.

Для того чтобы установить сеть ТОР, достаточно открыть скачанный файл, выбрать язык установки и нажать «установить».

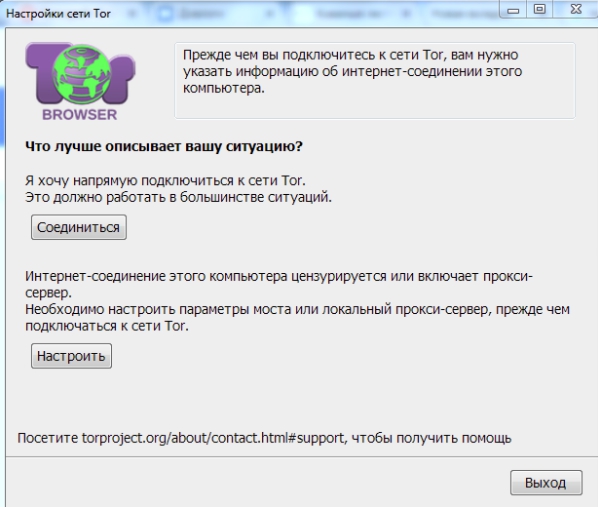

Процедура установки стандартная, и редко вызывает трудности, но запуск программы имеет определенные особенности – каждый раз при старте программы необходимо производить соединение с сетью ТОР, иначе об анонимности можно забыть.

Во время работы с сетью ТОР пользователь может изменить цепочку серверов для того или иного сайта, чтобы отследить его было практически невозможно.

Немаловажная особенность работы браузера и сети в том, что после закрытия окна данные о сайтах и ресурсах, посещенных пользователем, автоматически удаляются. Поэтому при последующем входе на определенные сайты и ресурсы логин/пароль придется вводить заново.

Риски при использовании ТОР

Чтобы установить сеть ТОР, не надо прикладывать множество усилий.Однако существует несколько моментов, которые могут доставить немало хлопот пользователям.

- Важным аспектом является применение плагинов и дополнений, отправляющих их разработчикам данные о пользователе – анонимность в такой ситуации будет нулевая.

- Несмотря на анонимное посещение сайтов, компьютер пользователя с установленным ТОР, совершенно не защищен от вирусов, троянских программ и хакерских атак. Поэтому важно использовать качественные антивирусы и файерволы, которые должны быть правильно настроены.

- Следует быть готовым к тому, что скорость загрузки страниц катастрофически упадет, так как запрошенная пользователем страница длительное время передается сотнями серверов, расположенных по всему миру. Но эта проблема не пугает пользователей, так как можно полностью скрыть свою активность в сети.

Когда бренд интересен подписчикам.

Когда ваш контент нравится.

Когда про вас не забывают.

Когда ваш сайт посещают.

Что такое даркнет?

Даркнет – скрытая сеть в интернете, соединения в которой устанавливаются только между доверенными пирами с использованием нестандартных портов и уникальных кастомизированных протоколов передачи данных.

Иногда даркнет (дарквеб) путают с так называемой глубокой сетью (deep web) – веб-страницами, не индексируемыми поисковыми системами. В отличие от даркнета, для получения доступа к глубокой сети не требуются специфические программные средства.

Полной противоположностью даркнету служит так называемая видимая или верхняя сеть – часть интернета, индексируемая поисковыми системами и находящаяся в открытом доступе.

Когда и как появился даркнет?

Термин «даркнет» получил известность благодаря публикации в 2002 году научного доклада «Даркнет и будущее распространения информации». Его авторами были сотрудники корпорации Microsoft Брайан Уиллман, Маркус Пейнаду, Пол Ингленд и Питер Биддл. Они утверждали, что присутствие даркнета служит главным препятствием на пути развития технологий управления правами на электронные продукты (DRM) и неизбежно приведет к нарушению авторских прав. В докладе даркнет описывался в широком смысле как любая сеть, требующая для получения доступа специфического протокола и существующая «параллельно» верхней или видимой сети.

Широкое распространение термин «даркнет» получил благодаря СМИ, которые ассоциировали его с анонимной торговой площадкой Silk Road, работавшей с 2011 по 2013 год в зоне .onion анонимной сети Tor.

Каковы сценарии использования даркнета?

Даркнет используют в целях обхода сетевой цензуры, систем фильтрации контента, а также слежки. Он также подходит для совместного использования файлов.

Технологию могут использовать как политические диссиденты, так и преступники.

Какие анонимные сети используются в даркнете?

Общее число анонимных сетей даркнета неизвестно. Существуют мелкие сети с несколькими десятками пользователей.Что такое Tor?

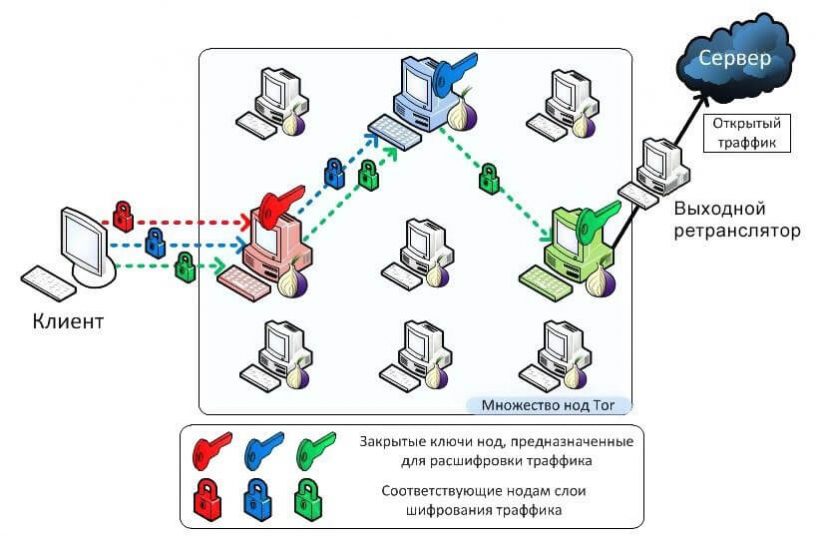

Tor (сокращенно от англ. The Onion Router) – самая известная и популярная анонимная сеть даркнета. Это система прокси-серверов, поддерживающих «луковую маршрутизацию» – технологию анонимного обмена информацией через компьютерную сеть. Tor дает возможность сохранять анонимность в интернете и защищает пользовательский трафик от анализа.Как работает Tor?

В отличие от обычного браузера, который сразу же отправляет вводимые пользователем данные на сервер, позволяя третьим лицам узнавать его местоположение, в браузере Tor данные передаются через цепочку нод – промежуточных узлов, раскиданных по всему миру. Такая модель значительно усложняет отслеживание.

Процесс работы сети Tor:

- После запуска программа формирует сеть из трех случайных нод, по которым идет трафик.

- Как только отправляется запрос, данные покрываются тремя слоями шифрования (многослойное шифрование напоминает строение луковицы, поэтому сеть TOR получила название «луковая»).

- Первая нода, принимая трафик, «снимает» с него верхний слой шифрования. Она узнает адрес предыдущего узла и следующего, после чего отправляет данные ему.

- Процесс повторяется, и данные поступают на последний узел сети – выходную ноду.

- Выходная нода осуществляет полную дешифровку и передает запрос адресату.

- Ответ на запрос возвращается тем же путем, проходя аналогичные этапы.

Обеспечивает ли Tor полную анонимность?

Tor не обеспечивает стопроцентную анонимность. Ноды видят реальный IP-адрес, и его теоретически можно перехватить. Степень анонимности можно повысить, комбинируя Tor со специальными операционными системами и VPN.Как возник Tor?

Разработка Tor началась в 1995 году по заказу правительства США в «Центре высокопроизводительных вычислительных систем» Исследовательской лаборатории Военно-морских сил (NRL) в рамках проекта Free Haven совместно с Управлением перспективных научных исследований и разработок Министерства обороны США (DARPA). Исходный код распространялся как свободное ПО.

В начале 2000-х годов проект получил название The Onion Routing (Tor). В октябре 2002 года была развернута сеть маршрутизаторов, которая к концу 2003 года включала более десяти сетевых узлов в США и один в Германии.

С 2004 года финансовую и информационную поддержку проекту оказывает правозащитная организация Electronic Frontier Foundation.

В 2006 году для развития сети Tor в США была создана некоммерческая организация Tor Project.

В 2008 году появился браузер Tor.

Кто финансирует Tor?

Как развивается проект Tor?

Команда проекта занимается его популяризацией, призывая использовать Tor для защиты прав на свободный доступ к информации и неприкосновенность личной жизни.

Администрация Tor Project выступает против киберпреступности: ее представители совместно с Агентством США по международному развитию, Брукингским институтом, Институтом Катона, Фондом Билла и Мелинды Гейтс, Trend Micro и Bitcoin Foundation входят в рабочую группу по противодействию киберпреступлениям.

Tor поддерживают многие борцы за безопасность и приватность в сети, включая бывшего сотрудника АНБ Эдварда Сноудена и основателя WikiLeaks Джулиана Ассанжа.

Под предлогом того, что в сети Tor работают многочисленные площадки торговли наркотиками, оружием, порнографией и т. п., с ней борются правоохранительные органы разных государств. В 2014 году ФБР заплатило $1 млн исследователям из Университета Карнеги-Меллон в США за помощь в деанонимизации пользователей Tor.

В 2017 году РФ был принят закон, обязующий анонимайзеры, включая Tor, блокировать сервисы и сайты и сервисы из черного списка Роскомнадзора, но Tor отказался выполнить это требование.

В июле 2019 года хакерская группировка 0v1ru$ взломала сервер компании Saitek, которая предположительно является подрядчиком российских спецслужб. Полученные хакерами документы содержат информацию о ряде тайных проектов российских властей, нацеленных, среди прочего, на анализ трафика сети Tor.

В октябре 2019 года администрация Tor провела масштабную «чистку» сети, заблокировав 13% от общего числа действующих узлов. Они попали под блокировку из-за использования устаревшего ПО. «Чистка» была призвана сделать сеть быстрее и безопаснее.

В ноябре 2019 года Tor выпустил обновление ПО, способное автоматически блокировать обращение к устаревшим узлам. Также были заблокированы заброшенные точки входа в сеть, IP-адреса которых не указаны в публичных каталогах.

В марте 2020 года подведомственный российскому Роскомнадзору «Главный радиочастотный центр» приступил к изучению возможности ограничения mesh-сетей, IoT-сетей и анонимных протоколов. В перечень исследуемых технологий вошли The Onion Router (TOR), Invisible Internet Project (I2P), Telegram Open Network, Freenet, Zeronet, anoNet, а также mesh-сети Yggdrasill, cjDNS, Briar, Signal Offline и FireChat.

Проведение работ поручено федеральному исследовательскому центру «Информатика и управление» при Российской Академии наук. Специалистам выделили 9,2 млн рублей и установили срок для подготовки отчета до 30 июня 2020 года.

Россия находится на втором месте по числу пользователей Tor после Ирана. За 2019 год ежедневно браузером пользовались чуть более 330 тысяч россиян, что составляет 17,39 % от общего количества юзеров.

Какие еще анонимные сети даркнета существуют?

Freenet – одноранговая сеть, предназначенная для децентрализованного распределенного хранения данных.

В отличие от Tor и I2P, Freenet обеспечивает анонимность только внутри собственной сети.

В Freenet нет серверов, все данные в зашифрованном виде хранятся в компьютерах пользователей, которые объединены в общий фонд (пулинг). Пользователи предоставляют полосу пропускания и дисковое пространство своих компьютеров для публикации или получения информации. Для определения местонахождения данных Freenet использует маршрутизацию по ключам, похожую на распределенную хеш-таблицу.

Пользователи могут выбирать степень защиты: чем она ниже, тем быстрее соединение, но защита данных в таком случае страдает.

Даже при низкой степени защиты скорость соединения остается невысокой: загрузка изображения требует нескольких минут, просмотр видео невозможен, поскольку Freenet не поддерживает базы данных и скрипты, необходимые для отображения динамического контента. Назначением проекта является хранение данных без возможности цензуры, а не производительность и простота в использовании.

Freenet делится на две части: Opennet и Darknet. Opennet – общедоступный сегмент сети. Попасть в Darknet можно только по приглашению другого пользователя.

Что такое I2P?

I2P (Invisible Internet Project) – оверлейная анонимная сеть, состоящая из узлов двух типов:

- Маршрутизаторы. Имеют внутрисетевые и обычные IP-адреса. Доступны в обычном интернете и отвечают за работу I2P сети.

- Скрытые узлы. Не имеют IP-адресов.

I2P разграничивает маршрутизаторы и адресатов, скрывая данные о том, где находится адресат и к какому маршрутизатору подключен. Каждый пользователь имеет несколько адресов: для соединения с сайтами, для торрентов и т. д., что усложняет отслеживание и идентификацию.

В основе I2P лежит модель туннелей – путей через несколько маршрутизаторов. Как и в сети Tor, используется многослойное шифрование: один маршрутизатор расшифровывает один слой. В отличие от Tor, обратный трафик передается по отдельному туннелю.

Длину туннелей пользователь может устанавливать самостоятельно. Чем длиннее туннель, тем меньше шансы на обнаружение, но и скорость соединения соответственно ниже.

Электронные подписи и сильная криптография делают I2P самой защищенной сетью даркнета на настоящий момент.

Читайте также: