Total commander поиск вирусов

Обновлено: 07.07.2024

На днях столкнулся с такой проблемой, перекинул в общем у друга фильмы себе на флешку, прихожу домой, открываю ее, а там. на флешке вместо папок ярлыки! Вот тебе на, но нет. я то знал уже такой трюк. Этот вирус ( Backdoor.win32.ruskill ) скрыл папки на флешке и не более того. Если же с вами случилась такая беда, то не волнуйтесь, эти ваши файлы никуда не делись с флешки, вирус просто включает атрибуты скрытый/системный, что через "Свойства-Скрытый" убрать галочку нельзя. Но можно сделать это через

файловый менеджер "Total Commander" или "FAR", если кто с ними никогда не работал и не понимает, что где, то просто дочитайте этот пост, я в нем изложу все как открыть ваши файлы, как пользоваться тоталом, как удалить вирус. Все по-порядку и по-пунктам.

Конечно, если у вас есть антивирус, то он должен поймать эту заразу, будь то хоть самый последний антивирус на свете, но нет! У меня у друга кончилась лицензия Касперского и он временно поставил бесплатный Nod32, а он уже не увидел этот вирус с флешки. Я вообще антивирусом не пользуюсь больше года и прекрасно себя чувствую:) (. допоры до времени) Нет, вам так рисковать не советую.

В общем, что делать если папки на флешке стали ярлыками? Вам нужно сначала открыть эти файлы с флешки и перекинуть куда нибудь на жесткий диск компьютера. Архиваторы "7-ZIP" и "WinRar" также видят эти файлы, если просто смотреть флешку через них (надеюсь меня понял кто? если нет сейчас объясню) И так.

Нам просто нужно отобразить скрытые папки и файлы, которые не видно или просто стали ярлыками на флешке.

1. Отображаем скрытые папки и файлы с флешки

1.1.Отображение с Total Commander

Незаменимая программа во многих случаях, скачать ее здесь (32бит) и здесь для 64 битных.

Скачали, установили.

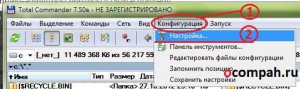

Дальше запускаем тотал. Наверху в панели нажимаем: " Конфигурация-Настройка "

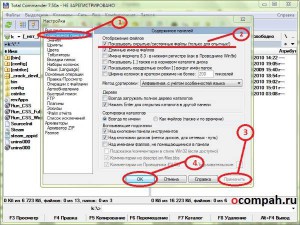

Слева переходим: " Содержимое панелей " и ставим галочку на: " Показывать скрытые/системные файлы(только для опытных) "

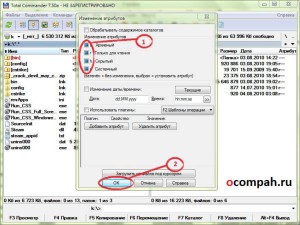

Потом, в левом или правом окошке (как вам удобней) переходим на флешку, допустим это буква "K " как у меня на примере. Выбираем нужный файл, папку, просто выделив ее, далее наверху, на панели нажимаем: " Файл-Изменить атрибуты. "

Снимаем галочки:

" Архивный, только для чтения, скрытый, системный " :

1.2. Отображение с 7-Zip

Выше уже говорил, что также эти файлы можно увидеть через архиваторы и просто перекинуть себе на компьютер.

Просто открываем 7-Zip, переходим на флешку и мы уже видим наши скрытые файлы, которые можно просто "взять" и переместить на жесткий диск компьютера.

1.3. Отображение с WinRar

Я пользуюсь 7-Zip, но смотрю иногда нужно показывать и на примере стандартного архиватора, который идет вместе с виндой. Значит все так же идем на флешку, на примере у меня опять же это буква "К"

открываем ее и хватаем файлы левой кнопкой мыши и переносим на компьютер.

1.4. Отображение с помощью батника

Про батники я вам немного рассказывал здесь и здесь, где я показывал, как писать маленькие шутки-вирусы, называйте их как хотите.

Этот батник сработает, так же как и в первом примере с Total Commander.

Открываем блокнот. (Стандартный с windows или Notrepad++)

Копируем туда код:

Сохранить как. В конце названия пишем .bat ( пример: antivir.bat ).

Перекидываем наш, только что написанный батник на флэшку. Запускаем прямо там на флешке. Все файлы должны появиться. Появились перекидываем на компьютер.

Хотя этот батник вы можете модернизировать добавив туда несколько строк. Напишем, чтобы батник сделал папки видимыми, потом добавим функцию удаления папки Recycler, где храниться тот самый вирус на флешке, далее удалим файл, который запускает вирус (autorun) и удалим ярлыки. Все это вместиться в четыре маленькие строки.

Открываем блокнот и копируем туда:

attrib -s -h /s /d

rd RECYCLER /s /q

del autorun.* /q

del *.lnk /q

Как видите все по-порядку, сначала отобразить скрытые папки , потом удалить Recycler, далее удалить автозапуск и уничтожить ярлыки. Все.

Сохранили, перекинули батник на флешку и запустили.

1.5. Отображение посредством командной строки (CMD)

Папки можно также отобразить через командную строку.

Запускаем "Выполнить" (Win+R) в строке пишем: CMD и нажимаем "Ок".

В открывшемся окошке командной строки пишем:

Нажимаем "Enter".( X-буква вашей флешки )

Далее пишем:

Снова нажимаем "Enter". Теперь папки должны появиться.

2. Удаляем вирус, скрывающий папки на флешке

В принципе я уже все рассказал, а удалить вирус можно как в ручную ( в этом случае если вы не активировали сам вирус) так и просто антивирусом.

Если вы не активировали, т.е. на запустили вирус, а вирус запускается если вы запустили сам ярлык на флешке, но я сомневаюсь, что вы этого не сделали :) Просто запустив его, вирус сработал и скорее всего уже скопировался на компьютер. Если же не запустили, то идем на флешку нажимаем правой кнопкой мыши на ярлык папки и выбираем "Свойства". В строке "Объект" есть длинная строчка, где и есть что-то наподобие: . start %cd%RECYCLER\4dfg5s.exe . т.е это посередине где-то, а RECYCLER\4dfg5s.exe это и есть сам вирус на флешке в папке "RECYCLER" вирус "4dfg5s.exe" Просто удалим эту строку " RECYCLER\4dfg5s.exe " Теперь можно запустить и ярлыки нам не страшны, а желательно просто удалить ярлыки и одним из выше перечисленных способов отобразить скрытые папки.

Если же вирус появляется постоянно после записи файлов на флешку, то проблема не с флешкой, а с компьютером, т.е. вирус сидит в компьютере. А почистить его можно каким-нибудь мощным антивирусом, утилита CureIT! от Доктор Веб (Dr.Web) подойдет как ни кстати. С помощью нее вы найдете заразу без проблем. Так же можно попробовать утилиту от Касперского - "Kaspersky Virus Removal Tool", тоже достаточно мощный инструмент.

На этом, пожалуй все, сегодня я рассказал как отобразить скрытые папки, если на флешке вместо папок ярлыки.

Если ваш ресурс находится в интернет-паутине, значит он постоянно находится под угрозой заражения вирусами, поэтому рекомендую ознакомиться с этой темой.

В этой статье мы рассмотрим, где и как можно проверить сайт на вирусы, найти и удалить их, если они содержались на сайте.

Как вирус может попасть на сайт?

- В большинстве случаев вирусы заражают сайты через компьютера, то есть, вирус вначале попадает на ПК веб-мастера, а потом прописывается на его сайтах. Так что, регулярно проверяйте ваш ПК на наличие вирусов.

- Вирус может попасть на сайт через установку неизвестного кода партнерских программ, тизерных реклам и т.д. Прежде, чем устанавливать код партнерских программ, почитайте о них отзывы (говорю из собственного опыта).

- Через скачивание и установку бесплатного шаблона сайта от неизвестного автора.

- Через установку неизвестных скриптов и плагинов, которые могут быть заражены или ссылаться на зараженный сайт.

- Заразить свой сайт можно при заливании зараженных файлов на хостинг.

Чем опасен вирус на сайте, и чем он грозит веб-мастеру?

- Наличие вирусов на сайте может привести к резкому снижению посещаемости.

- Ваш сайт или блог может попасть под фильтр поисковых систем, что повлияет на выдачу вашего сайта.

- Зараженные страницы сайта выпадают, а это значит, что они не будут в выдаче по поисковому запросу.

Но это только цветочки.

4. Вирус может привести к частичной или полной потере данных сайта (база данных, файлы).

5. На сайте могут появиться «левые» страницы, баннеры, ссылки на чужие сайты и т.п.

Рекомендую в таких случаях всегда иметь резервную копию сайта (бэкап, англ. backup).

Как проверить сайт на вирусы?

- Поисковики Яндекс и Гугл, в результате поиска, выдают информацию об опасности на сайтах с приблизительно таким предупреждением:

"Сайт может угрожать безопасности вашего компьютера или мобильного устройства"или "Этот сайт может нанести вред Вашему компьютеру"

-

Браузеры Mozilla, Google Chrome могут заблокировать вход на вредоносный сайт с предупреждением об опасности.

Браузер Google Chrome обнаружил вредоносное ПО

Блокировка вредоносного сайта в браузере Mozilla

Касперский блокирует сайт

Как найти и удалить вирусы на сайте?

Если при проверке сайта бесплатными сервисами был обнаружен вирус, то сделайте следующее:

- успокойтесь, не паникуйте, чтобы не наделать еще больших глупостей;

- сделайте полную проверку ПК на наличие вирусов. Дополнительно прогоните на вирусы программой Dr.Web CureIt!. Малейшее подозрение на вирус удалите, даже если это крэк. Во время этого, для полного успокоения, попейте кофейку.

Если на компьютере не обнаружилось вирусов, то переходим к очистке непосредственно сайта:

- удалите все скрипты в файлах, которые вы, возможно, устанавливали на сайте с того момента, как заметили, что он заражен;

- после того, как вы удалите скрипты, проверьте сайт на наличие вирусов бесплатными онлайн-сервисами. Если вирусов не будет обнаружено, значит все ок;

- если удаление скриптов не помогло и онлайн-сервис показывает, что все еще есть заражение, то скачайте все файлы сайта с хостинга по FTP на домашний компьютер. Это нужно для того, чтобы по дате изменения вычислить был ли вирус. Откройте файлы (это можно сделать просто, открыв папку с сохраненными файлами, либо через Total Commander) и обратите внимание на дату изменения. Очень подозрительными будут изменения, дата которых одинаковая, а разница во времени всего лишь в минутах. Смело можно считать, что эти изменения произошли под воздействием вируса, ведь вы сами просто не в силах так быстро делать изменения.

Папка с файлами

Теперь нужно обнаружить все зараженные файлы. Если вы открывали папку с файлами простым обыкновенным способом, то сделайте следующее:

- в верхнем правом углу нажмите кнопку «Поиск», во всплывающем меню нажмите «Дата изменения» и укажите дату, которая вызвала подозрение. После этого система выдаст вам список всех файлов, которые были изменены (заражены) в данный период.

Откройте все зараженные файлы через блокнот или другой текстовый редактор.

- теперь нужно проверить кода этих файлов и найти вирус. Чаще всего он прячется в iframe и javascript.

Вот так примерно будет выглядеть код вируса:

Вирус может ссылаться на незнакомые вам внешние файлы или внешние сайты:

![]()

Если вы обнаружили такое же или похожее, как в примере, то удалите этот код в файле, и очищенный файл залейте назад через FTP на хостинг. К сожалению, на удаление кодов у вас уйдет много времени, потому что таким образом нужно очистить каждый зараженный файл.

Ищем зараженные файлы через Total Commander

Открываем папку с файлами через Total Commander, ищем кнопку «Поиск», нажимаем. На появившейся панели жмем «Дополнительно» и вводим дату, которая вызвала подозрение. После этого система выдаст вам список всех файлов, которые были изменены (заражены) в данный период. А дальше откройте все зараженные файлы через блокнот или другой текстовый редактор и проделайте такую же очистку, которая описана выше.

Зарегистрируйтесь, добавьте сайт и подтвердите права на сайт. После этого вы сможете бесплатно проверить сайт на наличие вредоносного кода (вируса). В конце проверки все подозрительные скрипты и файлы будут отмечены. Если вы будете уверенны, что это вирус, то удалите их.

Рекомендация: обязательно зарегистрируйте ваш сайт в панели Яндекс веб-мастер и Гугл веб-мастер. В случае заражения сайта, вам на почту придет уведомление об этом с подсказками, как устранить заражение.

Что делать после того, как на сайте уничтожались вирусы? В поисковой выдаче посетитель все еще будет видеть пометку, что ваш сайт заражен.

В таком случае в Яндексе нужно немножко подождать, в Google отправьте запрос на антивирусную проверку. Для этого выполните такие действия:

- На главной странице Инструментов для веб-мастеров выберите нужный сайт.

- Выберите « Состояние» => «Вредоносные программы» => «Запросить проверку» .

После очистки сайта обязательно добавьте несколько новых статей, чтобы привлечь внимание поисковых систем, они так быстрее снимут пометку о том, что сайт был заражен.

Если вы испробовали вышеописанные способы борьбы с вирусами, но сайт все еще заражен, то предлагаю еще один и наверняка надежный способ: сотрите с лица земли зараженный сайт и отправляйтесь создавать новый .

Мне и, думаю, всем читателям моего блога будет очень интересно узнать, приходилось ли вам «лечить» собственный ресурс от вирусов? Если вы бывали в такой ситуации, то расскажите об этом, пожалуйста, в комментариях. Ваш опыт обязательно кому-то может пригодиться!

Результат заражения флешки троянской программой

NOD32 Antivirus не способен побороть причину заражения компьютера

Результаты проверки подозрительного файла на сайте virustotal

Результаты проверки программой malwarebytes

После перезагрузки скачиваем с сайта DrWeb-a бесплатную лечащую утилиту Dr.Web CureIt!® (по результатам проверки на virustotal-е мы уже знаем, что DrWeb эту заразу знает и, следовательно, может обезвредить), сканируем компьютер. Утилита ничего больше не нашла, это значит что Avast и Malwarebytes Anti-Malware со своей задачей справились: компьютер чист.

Отправляем файл для анализа в компанию Avast

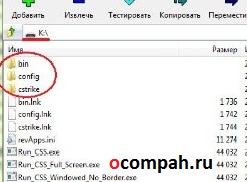

Групповое изменение атрибутов файлов в программе Total Commander

Выделяем все наши скрытые папки и запускаем команду изменения атрибутов. В проводнике Windows это пришлось бы делать для каждой папки отдельно.

К слову сказать, данная методика подходит для удаления не только этого трояна, но и многих других. Надеюсь, это Вам однажды поможет!

Похожие материалы:

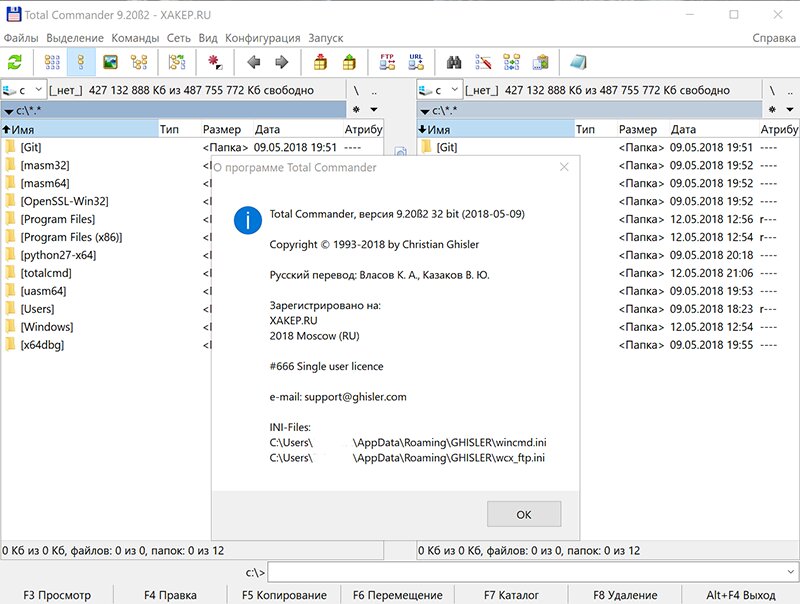

Какое-то время назад мой друг Jupiter предложил вместе разобрать алгоритм лицензирования Total’а. Пораскинув мозгами, мы написали генератор лицензии — файлов-ключей. И все было бы замечательно, если бы не присутствие в основе алгоритма лицензирования криптосистемы с открытым ключом — LUC. И ключи, разумеется, для успешного прохождения лицензирования нужно знать.

LUC — это похожая на RSA криптосистема. Ее отличие от RSA заключается в использовании последовательностей Люка вместо возведения в степень. Как и для RSA, для генерации закрытого ключа необходимо знать множители (P и Q), которые можно получить через факторизацию модуля (N). Но в нашем случае длина модуля — 832 бита. Естественно, ни у меня, ни у Jupiter’а таких вычислительных мощностей нет. А на квантовый компьютер мы еще денег не накопили. 🙂

Для решения этой проблемы мы сами сгенерируем приватный и публичный ключ криптоалгоритма LUC. Приватным зашифруем лицензию, публичным программа будет расшифровывать лицензию. А чтобы публичный ключ проходил, мы пропатчим его в памяти.

Помимо LUC, в Total’е присутствуют механизмы самозащиты, защита от модификации исполняемого файла. Можно, конечно, хардкорно запатчить файл, но это как раз и есть «костыль», который лишает обход защиты универсальности.

WARNING

Статья публикуется в образовательных целях. Редакция не несет ответственности за любой вред, причиненный материалами данной публикации. В статье намеренно не рассматривается сам алгоритм лицензирования, а демонстрируются практические аспекты имплементации обхода защиты с помощью техники proxy DLL.Что делаем?

Существует два варианта решения данной задачи:

- Написать загрузчики для х86- и х64-версий программы (Loader).

- Написать proxy DLL, которые будут выполнять ту же функцию, что и загрузчики.

Оба варианта позволяют беспрепятственно обновлять программу. Но я выбираю второй вариант, он более удобный. В этом варианте не нужно будет исправлять пути в свойствах ярлыков программы с исполняемого файла Total’а на наш лоадер. Достаточно просто скопировать DLL’ки и файл ключа в папку с установленной программой.

Инструменты

- x64dbg — отладчик;

- masm x32 — компилятор;

- masm x64 — компилятор;

- wincmd.key — ключ для программы, сгенерированный моим с Jupiter’ом кейгеном.

Процесс

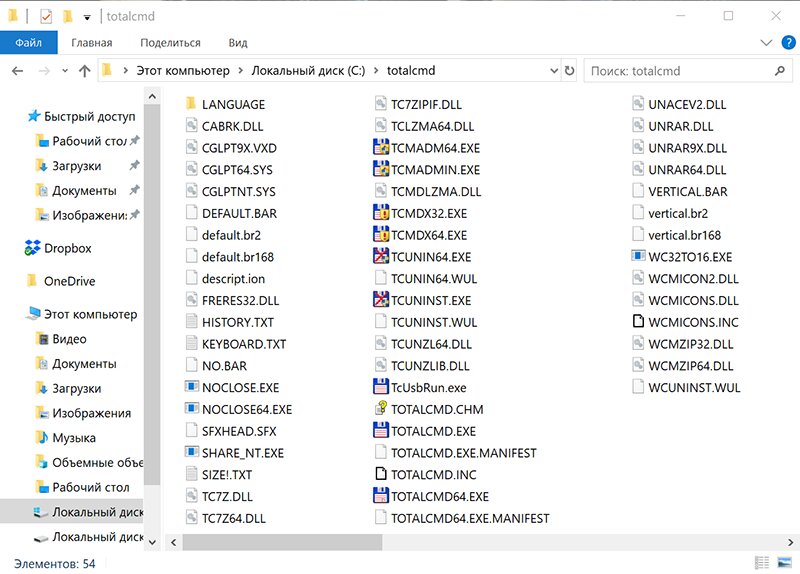

Я скачал с официального сайта последнюю бета-версию, включающую в себя обе версии программы (х86 и х64). Установил в директорию, которую предложил инсталлятор ( C:\totalcmd ).

Установленные файлы

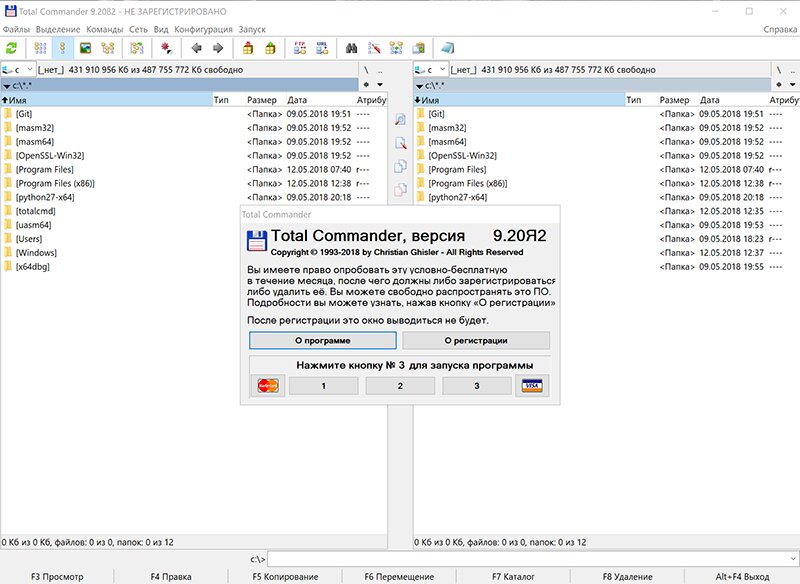

Теперь запускаем на выбор TOTALCMD.EXE или TOTALCMD64.EXE , без разницы. Получаем вот такое окно.

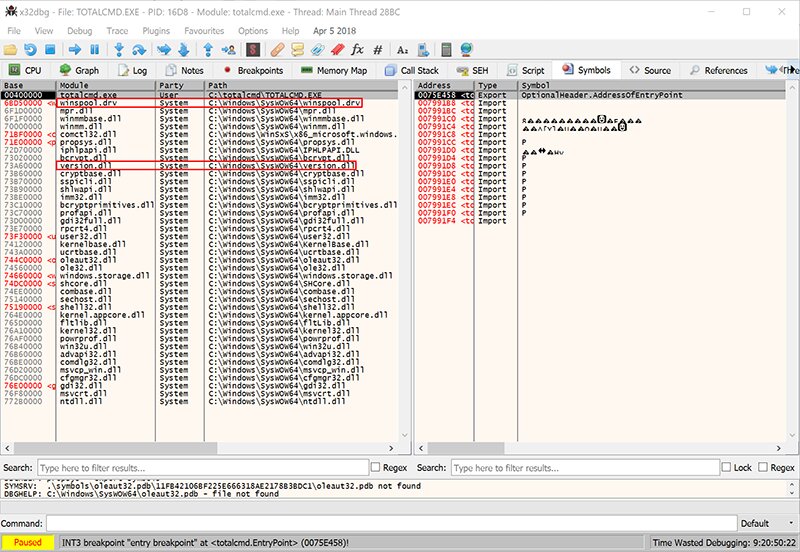

Это было ожидаемо. 😉 Теперь запускаем Total под отладчиком и заходим в закладку Symbols.

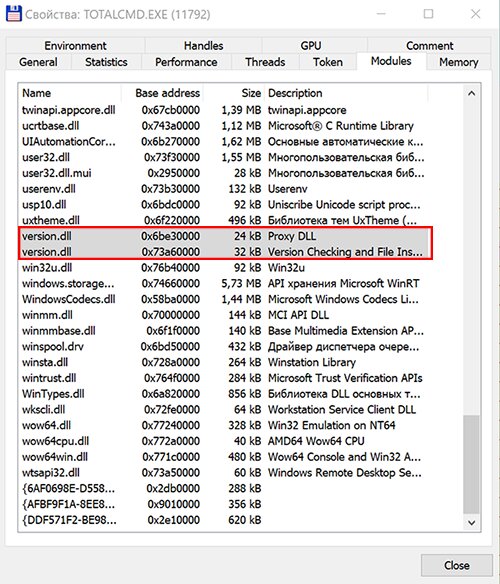

В левой половине окна видим загруженные в память процесса модули (DLL). Из всех модулей нас интересуют только две динамические библиотеки — это version.dll и winspool.drv .

Пусть тебя не смущает, что у winspool.drv расширение не dll , на самом деле внутренняя структура у winspool.drv как у обычной динамической библиотеки. Эти два модуля и будут кандидатами для написания одноименных proxy DLL для Total’а.

Мы пишем два модуля потому, что у нас две версии программы: х86 и х64. Для каждой версии мы будем использовать proxy DLL соответствующей разрядности.Как работает механизм proxy DLL

В основе механизма proxy DLL лежит особенность загрузки модулей (DLL) в память процесса Windows загрузчиком (NTLDR или NT Loader).

В Windows-загрузчике этим занимается API LdrLoadDll , который находится в модуле ntdll.dll . Обертками этого API служат такие API, как LoadLibrary и LoadLibraryEx .

LdrLoadDll позволяет загружать в адресное пространство созданного процесса модули, имеющие одно и то же название, из разных директорий. К примеру, в нашем случае proxy DLL загружает в память NTLDR из директории, где находится TOTALCMD.EXE , а оригинальную DLL (из системной директории) мы загружаем в память из proxy DLL с помощью API LoadLibrary , передавая ей в качестве параметра абсолютный путь к оригинальной DLL. Это еще один нюанс, который позволяет реализовать механизм proxy DLL. Далее из приведенного кода proxy DLL ты поймешь, как это работает. 🙂

Продолжаем. В процессах TOTALCMD.EXE и TOTALCMD64.EXE обе DLL присутствуют. Для TOTALCMD.EXE мы будем использовать version.dll , а для TOTALCMD64.EXE — winspool.drv .

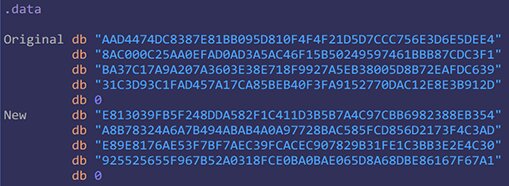

В Total’е модуль (N), участвующий в расшифровке файла ключа ( wincmd.key ), имеет вид строковой константы в кодировке ASCII:

Его необходимо, для правильной расшифровки нашего ключа, заменить на наш модуль (N):

Теперь вновь по очереди запускаем под отладчиком обе версии программы, чтобы определить, где (в какой секции исполняемого файла) находится искомый модуль (N).

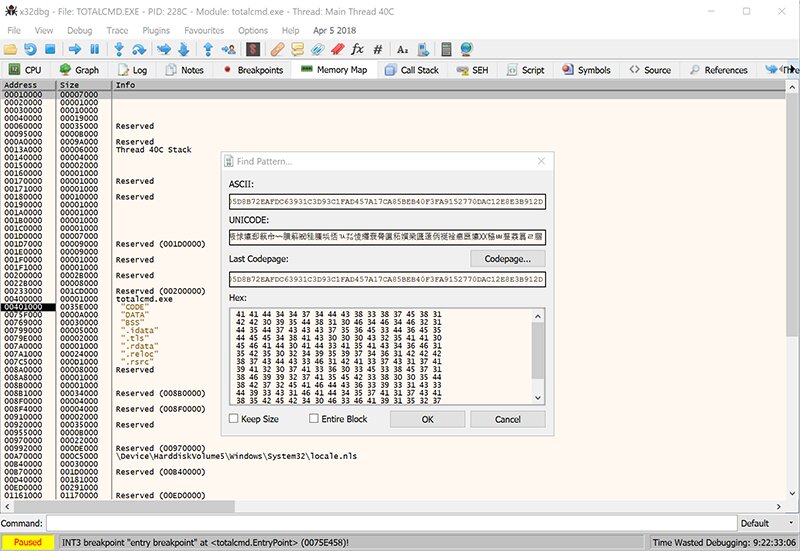

Итак, запускаем х86-версию и переходим в закладку Memory Map. Нажимаем сочетание клавиш Ctrl + B, откроется окно бинарного поиска в памяти процесса, копируем оригинальный модуль (N) и вставляем его в поле ASCII.

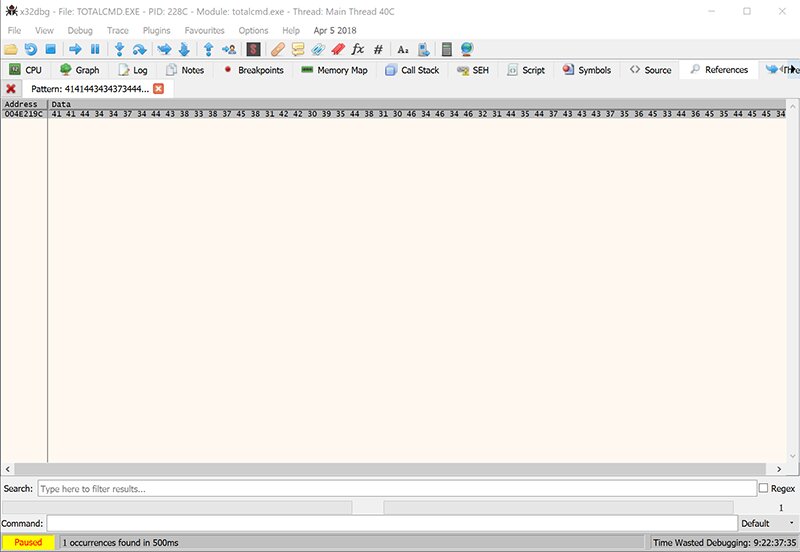

Нажимаем OK, и у нас откроется закладка References с результатами поиска.

Видим адрес, по которому был найден модуль (N), — 0x004E219C.

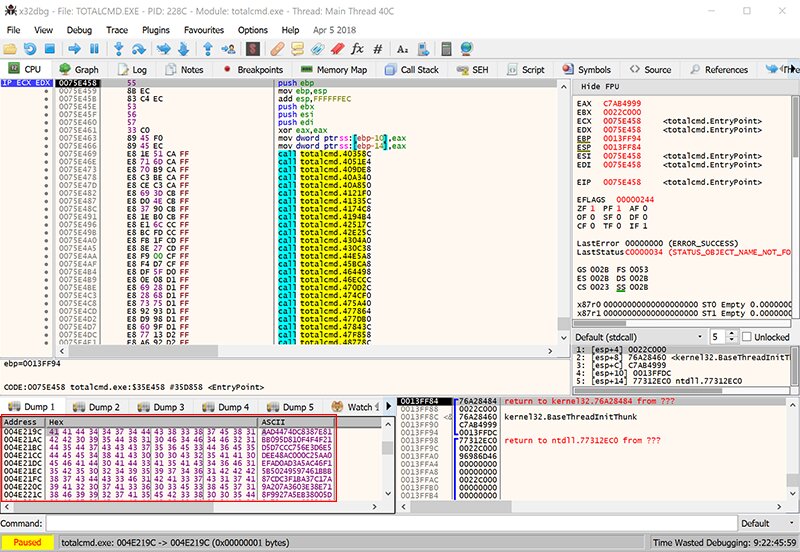

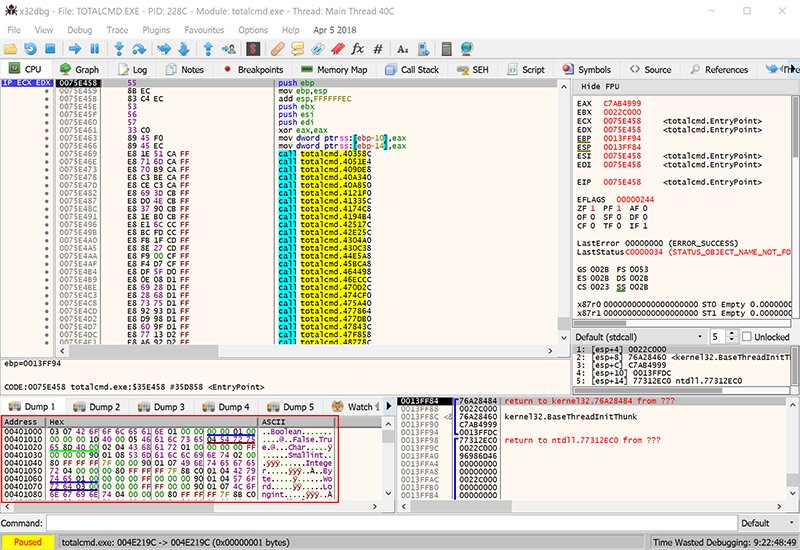

Переходим в окно дампа памяти по данному адресу и скроллом поднимаемся вверх.

Видим адрес 0x00401000. Это верхний адрес секции, в которой находится модуль (N).

Опять возвращаемся в закладку Memory Map и видим, что адрес 0x00401000 соответствует адресу первой секции исполняемого файла TOTALCMD.EXE — CODE .

Для х64-версии проделываем те же самые манипуляции с отладчиком.

В результате выясняем, что ASCII-строка модуля (N) для х86-версии находится в секции CODE ( 0x00401000 ), а для х64-версии — в секции .data ( 0x0000000000AD9000 ).

Ну что же, необходимую информацию для написания proxy DLL мы получили. Начинаем кодить. 🙂

Кодинг

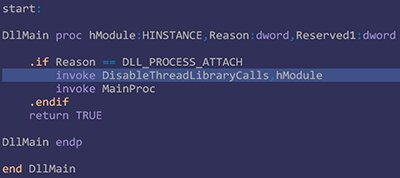

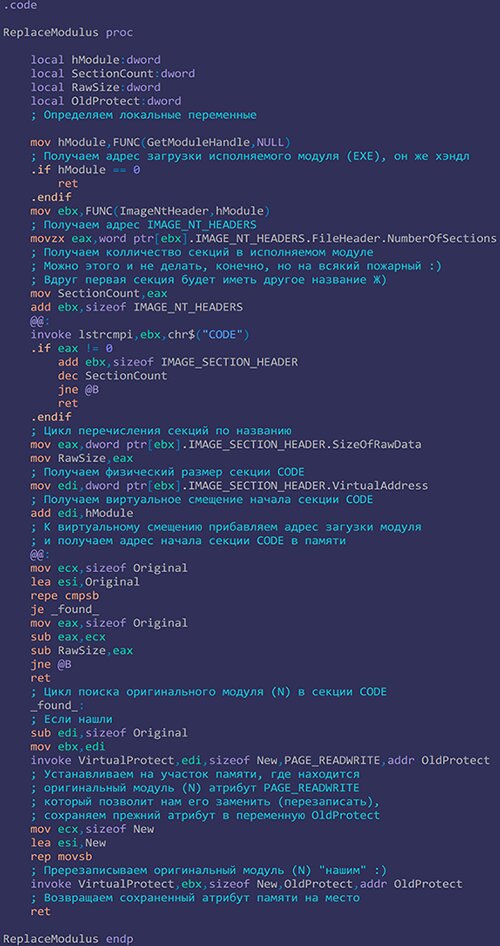

Разберем код для х86-версии, а именно version.dll . Для х64-версии все аналогично. Точка входа proxy DLL ( EntryPoint ). Здесь все стандартно.

API DisableThreadLibraryCalls использовать не обязательно. Я пользовался им для отключения уведомлений DLL_THREAD_ATTACH и DLL_THREAD_DETACH , на всякий случай.

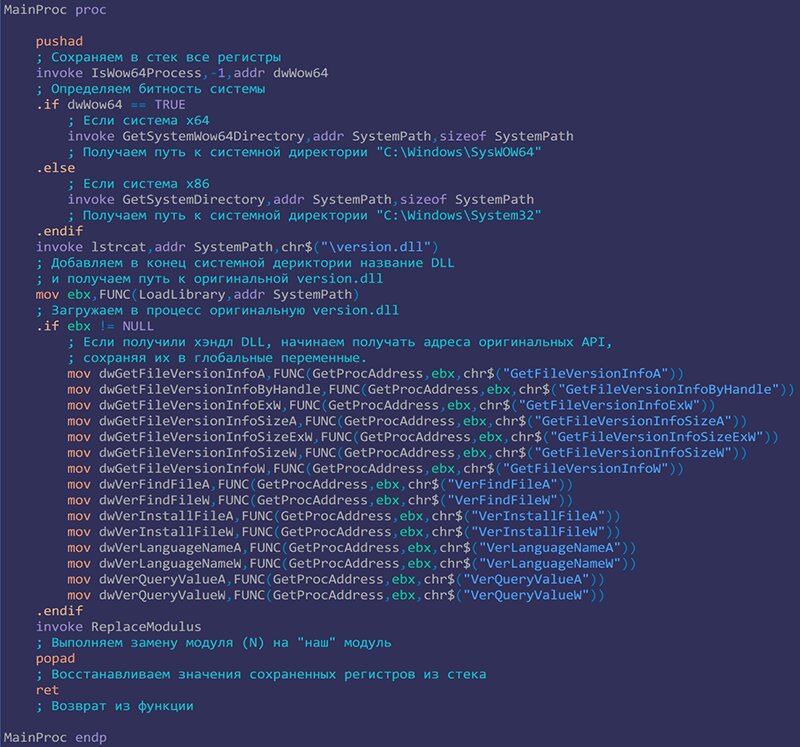

Далее переходим в MainProc.

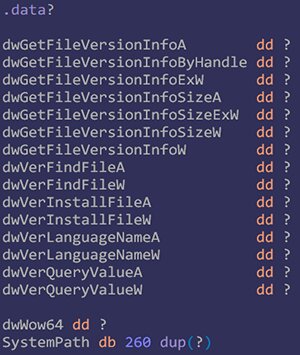

Здесь я объявляю глобальные переменные, для сохранения адресов оригинальных API.

Резервирую область памяти для сохранения полученного пути к оригинальной version.dll.

Здесь я прокомментировал все шаги исполнения кода MainProc.

Чуть ниже MainProc я объявляю экспортируемые функции с безусловными переходами (JMP) из proxy DLL в оригинальную DLL. В файле version.def определены имена экспортируемых функций proxy DLL, которые аналогичны именам функций в оригинальной DLL.

И главная функция proxy DLL — это ReplaceModulus .

В секции данных proxy DLL у меня находятся оригинальный модуль (Original) и модуль (New), на который необходимо заменить оригинальный.

Здесь тоже все шаги выполнения кода прокомментированы.

Финал

Копируем в папку с Total’ом три файла — это наш ключ wincmd.key и наши DLL’ки: version.dll и winspool.drv . Запускаем программу.

В диспетчере задач видим, что в процесс загружены обе DLL’ки.

Итоги

Как видишь, механизм proxy DLL — удобный и мощный инструмент. С его помощью ты можешь беспрепятственно эмулировать работу оригинальных функций и при этом комфортно модифицировать данные и код в памяти процесса.

Исходники и ключ

Читайте также: