Не удается завершить требуемую операцию из за сбоев в данных на диске bitlocker

Обновлено: 07.07.2024

Функция BitLocker впервые появилась в Vista максимальной и корпоративной редакций, а затем успешно была унаследована всеми последующими версиями операционной системы Windows. BitLocker представляет собой средство шифрования данных на локальном диске, а также службу, обеспечивающую защиту этих данных без непосредственного участия пользователя. В Windows 10 BitLocker поддерживает шифрование с использованием алгоритма AES 128 и AES 256, для защиты данных служба может использовать работающий в связке с данными учётной записи текстовый пароль, а также специальный набор данных, хранящийся на внешнем устройстве — так называемой смарт-карте или токене, которые, между прочим, также используют защиту паролем, в роли которого выступает пин-код.

↑ Как разблокировать BitLocker Windows 10

↑ Как разблокировать BitLocker, если система не загружается

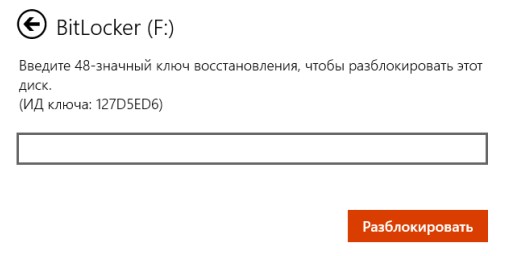

До этого мы имели дело с работающей системой, но давайте представим, что по какой-то причине Windows не может загрузиться, а получить доступ к данным нужно. В этом случае можно воспользоваться спасательным диском на базе WinPE, тем же WinPE 10-8 Sergei Strelec, о котором мы уже не раз писали. Всё очень просто. Загрузившись с диска, выполняем те же действия, что и в рабочей Windows: кликаем дважды по зашифрованному диску, жмём «Дополнительные параметры» → «Введите ключ восстановления», вводим ключ и нажимаем «Разблокировать».

В другом спасательном диске — AdminPE для разблокировки BitLocker в контекстном меню предусмотрена опция «Разблокировать, используя ключ восстановления».

↑ Можно ли взломать BitLocker

Да, можно, но для этого вам всё равно понадобятся ключи шифрования, для извлечения которых хакеры пользуются уязвимостями, которые оставила в криптографической система сама Microsoft, сознательно пойдя на компромисс между надёжностью и удобством. Например, если ваш ПК присоединён к домену, ключи BitLocker автоматически отправляются в Active Directory на случай их утери. Кстати, получение копий ключей из учётной записи или Active Directory является основным способом взлома BitLocker.

А ещё открытые копии ключей сохраняются в оперативной памяти компьютера, а значит и в файле дампа ОЗУ, и в файле гибернации, из которых их также можно извлечь, получив физический доступ к жёсткому диску. Получается так, что каким бы ни был надёжным сам алгоритм шифрования, весь результат его работы нивелируется организацией работы с ключами. Поэтому пользоваться BitLocker есть смысл только вместе с другими механизмами безопасности, в частности, с шифрованной файловой системой и службой управления правами доступа.

Эта статья поможет устранить проблемы, которые могут возникнуть при использовании политики Microsoft Intune для управления бесшумным шифрованием BitLocker на устройствах. Портал Intune указывает, не удалось ли BitLocker зашифровать одно или несколько управляемых устройств.

Сведения о том, как убедиться, что политики Intune правильно применяют BitLocker, см. в этой информации, чтобы убедиться, что BitLocker работает правильно.

Event ID 853. Ошибка: на этом компьютере невозможно найти совместимое устройство безопасности с доверенным модулем платформы (TPM).

Причина

Устройство, которое вы пытаетесь защитить, может не иметь чипА TPM или устройство BIOS может быть настроено для отключения TPM.

Разрешение

Чтобы устранить эту проблему, убедитесь в следующем:

- TPM включен в устройстве BIOS.

- Состояние TPM в консоли управления TPM напоминает следующее:

- Готово (TPM 2.0)

- Initialized (TPM 1.2)

Код события 853. Ошибка: шифрование диска BitLocker обнаружено на компьютере для загрузки мультимедиа (CD или DVD)

![Сведения о ID событий 853 (TPM не доступен, доступны для загрузки).]()

Причина

В процессе предварительной обработки шифрование диска BitLocker записи конфигурации устройства, чтобы установить базовый уровень. Если конфигурация устройства изменится позже (например, если удалить носителю), автоматически запускается режим восстановления BitLocker.

Чтобы избежать этой ситуации, процесс подготовка прекращается, если он обнаруживает съемные загружаемые носитли.

Разрешение

Удалите загружаемые носитли и перезапустите устройство. После перезапуска устройства проверьте состояние шифрования.

Event ID 854: WinRE не настроен

Сведения о событии похожи на следующие:

Не удалось включить бесшумное шифрование. WinRe не настроен.

Ошибка. Этот компьютер не может поддерживать шифрование устройств, так как WinRE не настроен должным образом.

Причина

Windows Среда восстановления (WinRE) — это минимальная операционная Windows, основанная на Windows среды предварительного Windows PE. WinRE включает несколько средств, которые администратор может использовать для восстановления или сброса Windows и диагностики Windows проблем. Если устройство не может запустить обычную Windows, устройство пытается запустить WinRE.

Процесс разработки позволяет шифрование диска BitLocker на диске операционной системы во время Windows этапе разработки pe. Это действие позволяет убедиться, что диск защищен до установки полной операционной системы. Процесс подготовка также создает раздел системы для WinRE, который можно использовать в случае сбоя системы.

Если WinRE не доступен на устройстве, подготовка прекращается.

Разрешение

Эту проблему можно решить, проверив конфигурацию разделов диска, состояние WinRE и конфигурацию загрузчик Windows загрузки. Для этого выполните следующие действия.

Шаг 1. Проверка конфигурации разделов диска

Процедуры, описанные в этом разделе, зависят от разделов диска по умолчанию, которые Windows во время установки. Windows 11 и Windows 10 автоматически создает раздел восстановления, содержащий файл Winre.wim. Конфигурация раздела похожа на следующую.

![Разделы диска по умолчанию, включая раздел восстановления.]()

Чтобы проверить конфигурацию разделов диска, откройте окно командной подсказки и запустите следующие команды:

![Вывод команды тома списка в приложении Diskpart.]()

Если состояние любого из томов не является здоровым или отсутствует раздел восстановления, вам может потребоваться переустановка Windows. Прежде чем это сделать, проверьте конфигурацию Windows изображения, которое вы используете для предварительной настройки. Убедитесь, что на изображении используется правильная конфигурация диска. Конфигурация изображения должна напоминать следующее (этот пример из Microsoft Endpoint Configuration Manager).

![Windows конфигурации изображения в Microsoft Endpoint Configuration Manager.]()

Шаг 2. Проверка состояния WinRE

Чтобы проверить состояние WinRE на устройстве, откройте окно командной подсказки и запустите следующую команду:

Выход этой команды похож на следующую.

![Выход команды reagentc/info.]()

Если состояние Windows RE не включено, запустите следующую команду, чтобы включить ее:

Шаг 3. Проверка конфигурации Windows загрузки

Если состояние раздела является здоровым, но reagentc /enable command приводит к ошибке, убедитесь, что Windows загрузчик загрузки содержит guID последовательности восстановления. Для этого запустите следующую команду в окне командной подсказки:

Выход этой команды похож на следующую.

![Выход командной команды bcdedit/enum.]()

В выходе найдите раздел Windows загрузчик загрузки, который включает идентификатор строки= . В этом разделе найдите атрибут recoverysequence. Значение этого атрибута должно быть значение GUID, а не строка нулей.

Event ID 851: Свяжитесь с производителем для инструкций по обновлению BIOS

Сведения о событии похожи на следующие:

Не удалось включить бесшумное шифрование.

Ошибка. Шифрование диска BitLocker невозможно включить на диске операционной системы. Обратитесь к производителю компьютеров для инструкций по обновлению BIOS.

Причина

Устройство должно иметь унифицированный extensible Firmware Interface (UEFI) BIOS. Шифрование диска Silent BitLocker не поддерживает устаревшую BIOS.

Разрешение

Чтобы проверить режим BIOS, используйте приложение Сведения о системе. Для этого выполните следующие действия:

Выберите Начнитеи введите msinfo32 в поле Поиска.

Убедитесь, что параметр РЕЖИМ BIOS является UEFI, а не устаревшим.

Если параметр РЕЖИМ BIOS является устаревшим, необходимо переключить BIOS в режим UEFI или EFI. Действия для этого являются специфическими для устройства.

Если устройство поддерживает только режим Legacy, вы не можете использовать Intune для управления шифрованием устройств BitLocker на устройстве.

Ошибка: BitLocker не может использовать безопасную загрузку для целостности, так как переменная UEFI 'SecureBoot' не может быть прочитана. Требуемая привилегия не удерживается клиентом.

Причина

Реестр конфигурации платформы (PCR) — это расположение памяти в TPM. В частности, PCR 7 измеряет состояние безопасной загрузки. Шифрование диска Silent BitLocker требует включенной безопасной загрузки.

Разрешение

Эту проблему можно устранить, проверив профиль проверки ПЦР состояния TPM и безопасной загрузки. Для этого выполните следующие действия:

Шаг 1. Проверка профиля проверки ПЦР TPM

Чтобы убедиться, что PCR 7 используется, откройте окно командной подсказки и запустите следующую команду:

В разделе TPM вывода этой команды убедитесь, что параметр профили проверки PCR включает 7, как следует.

![Выход команды manage-bde.]()

Если профиль проверки PCR не включает 7 (например, значения включают 0, 2, 4и 11, но не 7), то не включается безопасная загрузка.

![Вывод команды manage-bde, когда PCR 7 не присутствует.]()

2. Проверка состояния безопасной загрузки

Чтобы проверить состояние безопасной загрузки, используйте Сведения о системе приложение. Для этого выполните следующие действия:

Выберите Начнитеи введите msinfo32 в поле Поиска.

Убедитесь, что параметр "Состояние безопасной загрузки" находится в режиме on, следующим образом:

![Сведения о системе приложение с поддерживаемой состоянием безопасной загрузки.]()

Если параметр Состояние безопасной загрузки неподдержка, **** вы не можете использовать шифрование Silent BitLocker на этом устройстве.

![Сведения о системе приложение с неподдержкой состояния безопасной загрузки.]()

Кроме того, для проверки состояния безопасной загрузки можно использовать комлет Confirm-SecureBootUEFI. Для этого откройте окно PowerShell с повышенными уровнями и запустите следующую команду:

Если компьютер поддерживает безопасную загрузку и включена безопасная загрузка, этот комдлет возвращает "True".

Если компьютер поддерживает безопасную загрузку и отключит безопасную загрузку, этот комдлет возвращает "False".

Если компьютер не поддерживает безопасную загрузку или является компьютером BIOS (не UEFI), этот кодлет возвращает "Cmdlet, не поддерживаемый на этой платформе".

ID события 846, 778 и 851: ошибка 0x80072f9a

В этом случае развертывается политика Intune для шифрования устройства Windows 11 Windows 10, версия 1809 и хранения пароля восстановления в Azure Active Directory (Azure AD). В рамках конфигурации политики вы выбрали стандартные пользователи, позволяющие включить шифрование во время параметра Azure AD Join.

Развертывание политики не удается и создает следующие события (видимые в папке API для просмотра событий в журнале приложений и служб\Microsoft\Windows\BitLocker):

ID события:846

Событие. Не удалось резервное копирование сведений о восстановлении шифрования диска BitLocker для объема C: в Azure AD.

TraceId: Ошибка: неизвестный код ошибки HResult: 0x80072f9a

ID события:778

Событие. Объем BitLocker C: был отсчитан в незащищенное состояние.

ID события: 851

Событие. Не удалось включить бесшумное шифрование.

Ошибка. Неизвестный код ошибки HResult: 0x80072f9a.

Эти события относятся к коду ошибки 0x80072f9a.

Причина

Проблема затрагивает Windows 11 и Windows 10 версии 1809.

Разрешение

Чтобы устранить эту проблему, установите обновление от 21 мая 2019 г.

Ошибка: Шифрование диска BitLocker не может применяться к этому диску, так как на дисках операционной системы существуют противоречивые параметры групповой политики для параметров восстановления. Хранение сведений о восстановлении в службах домена Active Directory не может потребоваться, если не разрешено генерация паролей восстановления. Перед тем как включить BitLocker, убедитесь, что системный администратор разрешит эти конфликты политик.

Разрешение

Чтобы устранить эту проблему, просмотрите параметры объекта групповой политики (GPO) для конфликтов. Дополнительные рекомендации см. в следующем разделе Обзор конфигурации политики BitLocker.

Дополнительные сведения о GPOs и BitLocker см. в справке по групповой политике BitLocker.

Просмотрите конфигурацию политики BitLocker

Сведения об использовании политики вместе с BitLocker и Intune см. в следующих ресурсах:

Intune предлагает следующие типы правоприменения для BitLocker:

- Автоматическая (принудительное применение, когда устройство присоединяется к Azure AD во время процесса подготовка. Этот параметр доступен в Windows 10 версии 1703 и более поздней версии или Windows 11.)

- Silent (Политика защиты конечных точек. Этот параметр доступен в Windows 10 версии 1803 и более поздней версии или Windows 11.)

- Интерактивная (политика конечных точек для Windows версий, которые старше Windows 10 версии 1803 или Windows 11.)

Если устройство работает Windows 10 версии 1703 или более поздней версии или Windows 11, поддерживает современное режим ожидания (также известное как Instant Go) и соответствует требованиям HSTI, присоединение устройства к Azure AD запускает автоматическое шифрование устройства. Для обеспечения шифрования устройств не требуется отдельная политика защиты конечной точки.

Если устройство соответствует требованиям HSTI, но не поддерживает современное режим ожидания, необходимо настроить политику защиты конечной точки для обеспечения бесшумного шифрования диска BitLocker. Параметры этой политики должны напоминать следующее:

![Параметры политики Intune.]()

Ссылки на OMA-URI для этих параметров следуют следующим образом:

OMA-URI: ./Device/Vendor/MSFT/BitLocker/RequireDeviceEncryption

Тип значения: integer

Значение: 1 (1 = require, 0 = Not Configured)OMA-URI: ./Device/Vendor/MSFT/BitLocker/AllowWarningForOtherDiskEncryption

Тип значения: integer

Значение: 0 (0 = заблокировано, 1 = разрешено)Из-за обновления CSP политики BitLocker, если устройство использует Windows 10 версии 1809 или более поздней версии или Windows 11, вы можете использовать политику защиты конечной точки для обеспечения бесшумного шифрования устройств BitLocker, даже если устройство не соответствует требованиям HSTI.

Если для других параметров шифрования диска установлено предупреждение о том, что не настроено, **** необходимо вручную запустить мастер шифрования диска BitLocker.

Если устройство не поддерживает современное режим ожидания, но соответствует требованиям HSTI, и оно использует версию Windows, которая является более ранней Windows 10, версии 1803 или Windows 11, политика защиты конечной точки, которая имеет параметры, описанные в этой статье, доставляет конфигурацию политики на устройство. Однако Windows затем сообщает пользователю включить шифрование диска BitLocker вручную. Для этого пользователь выбирает уведомление. Это действие запускает мастер шифрования диска BitLocker.

В выпуске Intune 1901 предусмотрены параметры, которые можно использовать для настройки автоматического шифрования устройств для устройств автопилота для стандартных пользователей. Каждое устройство должно соответствовать следующим требованиям:

- Быть совместимым с HSTI

- Поддержка современного ожидания

- Используйте Windows 10 версии 1803 или более поздней версии или Windows 11

Ссылки на OMA-URI для этих параметров следуют следующим образом:

- OMA-URI: ./Device/Vendor/MSFT/BitLocker/AllowStandardUserEncryption

Тип значения: значение integer:1

Этот узел работает вместе с узлами RequireDeviceEncryption и AllowWarningForOtherDiskEncryption. По этой причине при наборе RequireDeviceEncryption до 1, AllowStandardUserEncryption до 1и AllowWarningForOtherDiskEncryption до 0. Intune может обеспечить бесшумное шифрование BitLocker для устройств Автопилота, имеющих стандартные профили пользователей.

Проверка правильной работы BitLocker

Во время регулярных операций шифрование диска BitLocker создает такие события, как Event ID 796 и Event ID 845.

![ID события 796, как показано в viewer событий.]()

![ID события 845, как показано в viewer событий.]()

Вы также можете определить, был ли пароль восстановления BitLocker загружен в Azure AD, проверив сведения об устройстве в разделе Устройства Azure AD.

![Сведения о восстановлении BitLocker в Azure AD.]()

На устройстве проверьте редактор реестра, чтобы проверить параметры политики на устройстве. Проверка записей в следующих подкайлах:

18.03.2021![date]()

Windows 10, Windows 8![directory]()

комментария 44![comments]()

Сегодня мы опишем процедуру восстановления данных с диска, зашифрованного с помощью Bitlocker. Рассмотрим простой сценарий и сценарий с поврежденным диском Bitlocker. Такая проблема может возникнуть вследствие повреждения файловой системы на зашифрованном диске (например, повреждения области жесткого диска, в которой BitLocker хранит важную информацию, вызванного неожиданным завершением работы системы), невозможности загрузки ОС или консоли восстановления BitLocker, и подобных ошибок, которые препятствуют нормальному открытию зашифрованного диска. Описанные проблемы могут возникнуть как с системным диском, так и со съёмным внешним или USB диском.

Для восстановления данных мы воспользуемся утилитой Repair-bde (BitLocker Repair Tool). Эта утилита командной строки, которая появилась еще в Windows 7 / 2008 R2 и используется для доступа и восстановления зашифрованных данных на поврежденном диске, зашифрованным BitLocker-ом.

Требования для восстановления данных с тома BitLocker

Для восстановления данных с диска, зашифрованного BitLocker нужно иметь хотя один из следующих элементов системы защиты BitLocker:

- Пароль BitLocker (тот самый, который вы вводите в графическом интерфейсе Windows при разблокировке зашифрованного диска);

- Ключ восстановления BitLocker;

- Ключ запуска системы (Startup key — .bek) – ключ на USB флешке, который позволяет автоматически расшифровывать загрузочный раздел, не требуя ввода пароля от пользователя.

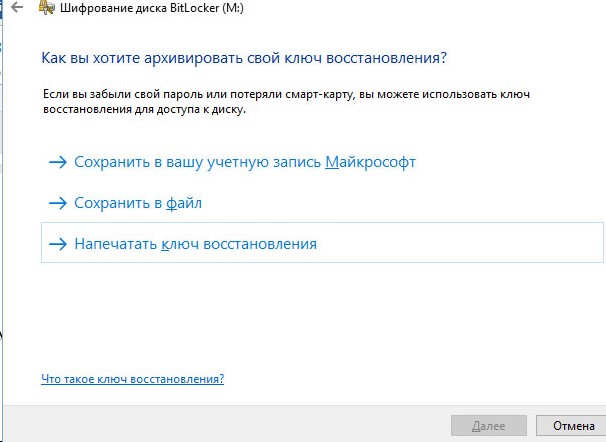

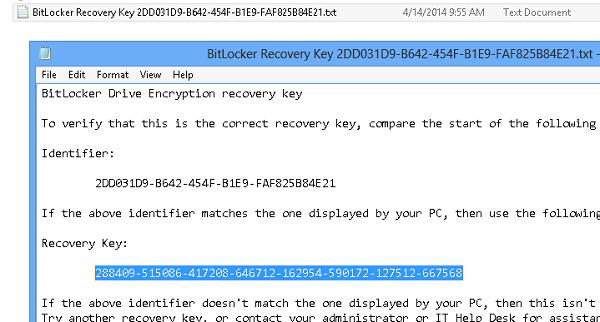

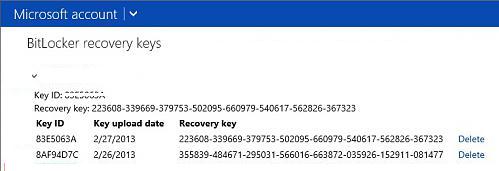

Ключ восстановления BitLocker (BitLocker Recovery Key) представляет собой уникальную последовательность из 48 символов. Ключ восстановления генерируется при создании тома Bitlocker, его можно распечатать (и хранить в безопасном месте, например, в сейфе), сохранить в виде текстового файла на локальный (это не рекомендуется, т.к. при повреждении диска вы не сможете расшифровать свои данные) или внешний диск, или сохранить в свою учетную запись Microsoft.

![Как вы хотите архивировать свойю ключ восстановления bitlocker]()

![BitLockerRecoveryKey - ключ восстановления BitLocker]()

Если у вас нет доступа к ключу восстановления, то вы более не сможете получить доступ к своим данным. Ведь BitLocker как раз и разработан для того, чтобы защитить ваши файлы от посторонних.![Ключи восстановлений BitLocker в аккаунте на сайте Microsoft]()

Несколько нюансов касательно восстановления данных с диска BitLocker. Данные нужно восстанавливать на отдельный диск, размер которого должен быть не меньше, чем размер поврежденного диска. В процессе восстановления все содержимое этого диска будет удалено и заменено расшифрованными данными с тома BitLocker.

В нашем примере диск F: (размер 2 Гб) это USB флешка, содержимое которой зашифровано с помощью BitLocker. Данная флешка по какой-то причине не открывается. Для восстановления данных мы установили дополнительный внешний диск Data (G:), емкостью (10 Гб).Разблокировать диск, зашифрованный BitLocker, в среде Windows

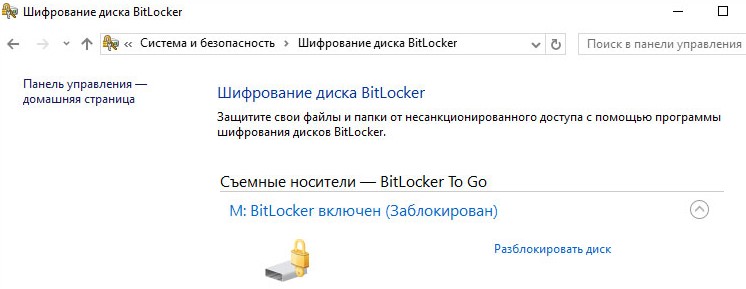

Самая простая ситуация, когда вам нужно разблокировать зашифрованный BitLocker диск в самой Windows. Вероятно, у вас есть внешний диск или USB флешка, защищенная с помощью BitLocker, которая не открывается, или вы хотите открыть зашифрованный диск на другом компьютере.

Подключите диск к компьютеру и перейдите в раздел Панель управления -> Система и безопасность -> Шифрование диска BitLocker (доступно в Professional и выше редакциях Windows).

![BitLocker - разблокировать диск в Windows 10]()

В списке дисков выберите зашифрованный BitLocker диск и нажмите кнопку Разблокировать диск.

![введит ключ восстановления bitlocker]()

Если у вас несколько ключей восстановления, вы можете определить нужный ключ восстановления с помощью идентификатора, который отображается в окне. Если вы указали правильный ключ, диск разблокируется и сможете получить доступ к данным на нем.

Как разблокировать зашифрованный Bitlocker диск, если Windows не загружается

Рассмотрим ситуацию, когда ваш системный диск зашифрован с помощью Bitlocker и по какой-то причине ваша Windows перестала загружаться (синий экран смерти, зависает при загрузке, некорректные обновления и т.д.)

Попробуйте запустить среду восстановления Windows (она автоматически запуститься, если 3 раза подряд Windows не смогла загрузиться). Если среда WinRE не работает, вы можете загрузить компьютер установочного диска с Windows 10, диска восстановления MsDaRT или другого загрузочного диска. Чтобы запустить командную строку, выберите пункт Troubleshoot -> Advanced options -> Command Prompt, или нажмите клавиши Shift+F10.

В окне командной строки проверьте состояние всех дисков компьютера (так мы найдем зашифрованный Bitlocker диск):

В результат команды у одного (или нескольких) из дисков должен содержаться такой текст: “BitLocker Drive Encryption: Volume D”. Значит у вас зашифрован диск D.

Разблокируем его, выполнив команду:

manage-bde -unlock D: -pw

Команда попросит указать пароль BitLocker:

Enter the password to unlock this volume:

The password successfully unlocked volume D:.

![The password successfully unlocked volume D:.]()

Ваш диск расшифрован, и вы можете приступать к восстановлению ОС.

Если вы хотите совсем отключить защиту диска BitLocker, выполните:

manage-bde -protectors -disable D:

Выполните перезагрузку компьютера. Теперь загрузочный диск не зашифрован.

Восстановление данных с помощью пароля BitLocker

В первую очередь попробуйте восстановить данные по этой методике (она будет работать в Windows 10, 8.1 / Server 2012 /R2/2016 и выше):

Расшифровка тома Bitlocker с помощью ключа восстановления

Для расшифровки данных, находящихся на поврежденном томе, содержимое которого зашифровано Bitlocker нам понадобится ключ восстановления или ключ загрузки системы (если зашифрован системный раздел).

Запустите восстановление данных с помощью ключа восстановления:

Если Bitlocker используется для шифрования системного раздела с Windows, а для загрузки системы используется специальный ключ запуска на USB флешке, зашифрованный том можно расшифровать так:

где, файл 3F558473-943D-4330-8449-62C36BA53345.BEK – ключ запуска шифрования диска BitLocker на USB флешке I:\ (по умолчанию этот файл скрыт).

После выполнения процедуры восстановления и расшифровки данных, прежде чем открыть диск, на который было извлечено содержимое тома Bitlocker , необходимо обязательно выполнить его проверку. Для этого выполните следующую команду и дождитесь ее завершения:

Примечание. Если не удалось восстановить данные с зашифрованного диска указанными способами, стоит попробовать создать посекторную копию поврежденного диска с помощью Linux-утилиты DDRescue (или любой другой подобной утилиты для восстановления данных с поврежденных разделов). После чего попытаться восстановить данные из полученной копии по описанному сценарию.

Chkdsk G: /fКак открыть зашифрованный BitLocker диск в Linux

Вы можете открыть зашифрованный BitLocker диск и из-под Linux. Для этого понадобятся утилита DisLocker и ключ восстановления BitLocker .

В некоторых дистрибутивах (например, Ubuntu) утилита dislocker уже имеется. Если утилита не установлена, скачайте и скомпилируйте ее вручную.

tar -xvjf dislocker.tar.gz

В файле INSTALL.TXT указано, что необходимо установить пакет libfuse-dev:

sudo apt-get install libfuse-dev

Теперь соберите пакет.

cd src/make make install

Перейдите в каталоге mnt и создайте две директории (для зашифрованного и расшифрованного раздела):

cd /mntmkdir Encr-partmkdir Decr-part

Найдите зашифрованный раздел (команда fdisk –l) и расшифруйте его с помощью ключа восстановления во второй каталог.dislocker -r -V /dev/sdb1 -p your_bitlocker_recovery_key /mnt/Encr-part

В этом примере мы используем утилиту DisLocker в режиме FUSE (Filesystem in Userspace, позволяющем пользователям без привилегий создавать собственные файловые системы. В режиме FUSE расшифровывается только тот блок, к которому обращается система (“на лету”). При этом возрастает время доступа к данным, но этот режим гораздо безопаснее.

Смонтируйте раздел:

mount -o loop Driveq/dislocker-file /mnt/Decr-part

Теперь вы должны увидеть все файлы на зашифрованном разделе.![BitLocker не удалось зашифровать диск]()

В этой статье мы поговорим о нескольких ошибках, которые могут возникнуть при попытке зашифровать ваш диск с помощью BitLocker. Этот инструмент защищает вашу операционную систему от атак в автономном режиме.

Вот некоторые из наиболее распространенных ошибок BitLocker:

Действия по устранению проблем с шифрованием диска BitLocker

Решение 1. Включите BitLocker без совместимого TPM

Решение 2: Очистить TPM (модуль доверенной платформы)

Перед тем как начать сброс настроек TPM до заводских настроек, убедитесь, что вы создали резервную копию своего компьютера. Этот метод может привести к потере данных.

- Откройте кнопку Run from Start, напишите tpm.msc и нажмите ввод.

- Откроется новая консоль управления.

- В разделе «Действие» справа нажмите «Нажмите TPM».

- В поле Clear TPM Security Hardware самое простое решение — проверить «У меня нет пароля владельца» и нажать «ОК».

- Вам будет предложено перезагрузить. Это будет означать, что вы должны нажать клавишу (обычно F10), чтобы очистить TPM. Нажмите запрошенную клавишу.

- После перезагрузки системы вам придется перезагрузить компьютер. После перезапуска вам будет предложено нажать клавишу (обычно F10), чтобы включить TPM. Нажмите эту клавишу.

- Запустится мастер настройки TPM, и вы сможете ввести пароль владельца TPM.

Решение 3. Очистите диск и заново создайте раздел с помощью DiskPart

Прежде чем мы продолжим, имейте в виду, что этот метод сотрет всю информацию, хранящуюся на вашем диске. Создайте резервную копию на другом диске, чтобы убедиться, что вы не потеряете все свои файлы и папки.

Решение 4. Измените настройки микросхемы безопасности

Кроме того, эти машины работают с ОС в BIOS, а не с UEFI .

Мы перечислим общие шаги, чтобы следовать ниже. Имейте в виду, что они могут отличаться на вашей машине.

- Запустите компьютер> откройте настройки BIOS

- Перейдите на вкладку «Безопасность»> выберите «Настройки микросхемы безопасности».

- Выберите опцию Дискретный TPM

- Перейдите к Clear Security Chip> сохраните ваши изменения.

- Перезагрузите компьютер, войдите в систему и введите свой PIN-код. Проверьте, сохраняется ли проблема.

Обратите внимание, что если вы хотите вернуться к предыдущим настройкам микросхемы безопасности, вам необходимо заменить возможность загрузки прошивки загрузкой UEFI. Иногда вам также может понадобиться переустановить ОС.

Примечание . В случае, если вы не можете получить исправление BitLocker, мы настоятельно рекомендуем переключиться на блокировку папки , которая является мощным средством шифрования. Он позволяет шифровать файлы, папки и диски и имеет широкий спектр функций безопасности.

Вы можете найти больше информации об этом в нашем списке лучших инструментов шифрования .

Решение 5. Измените настройки USB-устройств в BIOS

Эта ошибка может появиться при попытке зашифровать диск операционной системы с помощью ключа запуска USB. Причина этого может быть связана с некоторыми настройками в режиме BIOS. Вот возможное исправление.

Мы надеемся, что эти решения помогли вам решить проблемы с шифрованием Bitlocker.

Если у вас есть дополнительные советы и предложения, не стесняйтесь перечислить их ниже.

Примечание редактора : этот пост был первоначально опубликован в ноябре 2018 года и с тех пор был обновлен и обновлен для обеспечения свежести, точности и полноты.

Читайте также: