Очистка жесткого диска коэрцитивной силой

Обновлено: 07.07.2024

Способы уничтожения данных на жестких дисках компьютеров и корпоративных серверов

Как удалить информацию с вашего компьютера, чтобы она не попала в чужие руки и не была использована против вас?

Для удаления данных на жестком диске, и любом магнитном носителе, можно использовать системы экстренного уничтожения информации, а также специальные программы.

Оба способа используются, когда необходимо удалить данные на жестких дисках без возможности восстановления. Не смотря на то, что современные технологии позволяют восстанавливать удаленные компьютерные файлы, такие системы позволяют гарантированно уничтожить вашу конфиденциальную информацию без возможности восстановления.

Аппаратный и программный способы существенно отличаются друг от друга и применяются для разных целей. Системы уничтожения информации используются, в основном, при необходимости экстренного удаления ценных данных при попытках захвата, хищения, несанкционированного доступа к компьютерам и корпоративным серверам. Программы – в случае планового уничтожения файлов, так как такой способ занимает достаточно много времени и не эффективен, когда надо действовать быстро.

Гарантированное уничтожение данных на жестком диске (HDD, SSD)

Системы мгновенного удаления данных гарантированно уничтожат носители информации вашего компьютера, сервера или ноутбука за 1 секунду в случае попытки несанкционированного доступа.

Данные на жестких дисках, размагниченных системами уничтожения информации, восстановить не возможно даже частично. Это доказывают результаты различных тестов, проведенных сертифицированными государственными учреждениями. Например, такие испытания проводятся в Институте Физики твердого тела Российской Академии Наук, который выдает официальные заключения о результатах.

Как устроены и как работают системы быстрого удаления информации на магнитных носителях?

Системы удаления информации встраиваются в системный блок компьютера и находятся там, не оказывая никакого влияния на работу жесткого диска. При этом они готовы к мгновенному срабатыванию и гарантированному уничтожению данных при любой попытке не санкционированного доступа к системе или к вашей серверной комнате. Активировать системы вы можете с брелока дистанционно, с встроенной в другом помещении кнопки управления или с сотового телефона из любой точки земного шара. Уничтожители питаются от сети 220 вольт и оснащены предохранителем и выключателем на корпусе.

При первом включении систем, на полную зарядку устройства требует около 10 секунд. Также средства уничтожения информации могут работать автономно от встроенного аккумулятора. Автономное питание поддерживает работу устройства на протяжении 48 часов или более.

По принципу действия и конструктивно, устройства уничтожения информации на магнитных носителях делятся на 2 типа — с плоской катушкой и с объемным соленоидом.

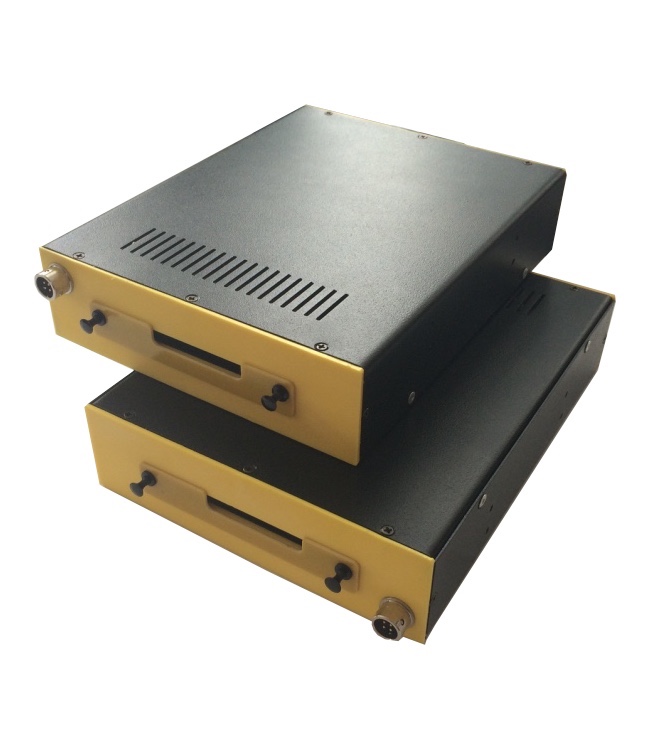

Модификации систем уничтожения данных с жестких дисков

Системы уничтожения могут встраиваться в корпус компьютера или сервера, а также могут встраиваться в кейсы и сейфы для безопасной транспортировки и хранения жестких дисков.

Для ПК

При попытке вскрытия корпуса компьютера система сработает, и данные на жестком диске будут мгновенно уничтожены.

Для корпоративных серверов

При попытке взлома серверной или вскрытия корпуса сервера система сработает. Либо ее можно активировать дистанционно с брелока или сотового телефона.

Переносные кейсы с функцией уничтожения жестких дисков

При несанкционированном открытии кейса или сейфа злоумышленниками жесткий диск будет мгновенно размагничен и вся конфиденциальная информации уничтожена.

Офисные сейфы с функцией уничтожения жестких дисков

При попытке несанкционированного вскрытия или взлома сейфа жесткие диски внутри будут мгновенно уничтожены без возможности восстановления.

Системы уничтожения данных на SSD-дисках

Существуют модификации систем уничтожения данных с SSD дисков, как для обычных компьютеров, так и для серверов и хранилищ. Помимо этого, мы предоставляем возможность комбинировать типы дисков HDD и SSD в рамках одной системы!

Как строятся системы быстрого уничтожения информации для корпоративных серверов?

Системы уничтожения для серверных изготавливаются для напольных серверов и для стоечных серверов или хранилищ данных.

В случае с напольными серверами, система уничтожения Импульс встраивается внутрь корпуса. Если внутренне пространство сервера не позволяет встроить систему на нужное количество дисков, рядом с сервером устанавливается аналогичный корпус (или любой другой напольный корпус компьютера). В этом корпусе монтируются модули уничтожения данных. Для одного диска предусматриваем 1 модуль.

Система для встраивания внутри корпуса состоит из необходимого количества стирающих модулей и модуля управления. Модуль управления поддерживает различные типы активации. GSM контроллер позволяет не только активировать устройство, но и запросить его текущий статус, узнать в каком режиме находится или GSM контроллер автоматически отправляет критически важную информацию настроенному администратору.

Для стоечных серверов и хранилищ, используются многодисковые системы Импульс-9В или Импульс-16.

Данные системы также имеют модульную конструкцию, которая позволяет конечному пользователю самостоятельно наращивать количество поддерживаемых модуле под соответствующее количество дисков. Серверные решения Импульс обладают обширным функционалом, который позволит предотвратить кражу носителей и защитить конфиденциальную информацию.

Чем отличаются системы уничтожения информации разных брендов?

По принципу действия и конструктивно, устройства уничтожения данных на магнитных носителях делятся на 2 типа — с плоской катушкой и с объемным соленоидом.

Например, устройства удаления информации Импульс выполнены на основе объемного излучателя (соленоида). В данном случае диск находится внутри излучателя – в камере и заряд магнитного поля действует на весь диск равномерно. Объемный соленоид создает равномерное поле со всех сторон диска и значение этого поля намного выше, чем у плоскостного излучателя. Это и гарантирует надежность работы системы, так как в момент срабатывания воздействие магнитного поля идет на весь диск, полностью размагничивая его и разрушая его работоспособность. Объемные излучатели доказали свою надежность, именно поэтому они используются также в устройствах для уничтожения данных на жестких дисках, сертифицированных для защиты информации повышенной секретности и государственной тайны.

В уничтожителях с плоскостными излучателями других марок магнитное поле действует на диск только с одной стороны, что для дисков большого объема, если еще присутствует несколько «блинов», не гарантирует полного удаления информации. Большинство моделей уничтожителей на российском рынке построены с использованием плоскостных излучателей. Это делает их более дешевыми по цене, но снижает гарантии результата полного уничтожения данных.

Как показывают испытания, некоторые производители систем, сильно удешевив устройства уничтожения данных на магнитных носителях, в результате передают конечному пользователю практически одноразовое устройство, которое может или не сработать когда это необходимо или наоборот, сработать в любой момент. Это происходит из-за использования непродуманных схем, дешевых компонентов и сборки низкого качества. А ведь конечный пользователь хочет, чтобы в нужное время, гарантировано система сработала, и со 100%-ной процентной вероятностью произошло уничтожение данных на диске.

100%-ное качество уничтожения данных с помощью систем Импульс гарантировано - это подтверждено заключением Института Физики Российской Академии Наук.

Гарантированное уничтожение информации - утилизаторы жестких дисков

Для планового полного уничтожения жестких дисков с данными подходят специальные утилизаторы. Вы вставляете диск в утилизатор и полностью уничтожаете жесткий диск за 1 секунду без возможности восстановления информации.

В ней я рассказал тебе про основы и примеры избавления от жесткого диска, в этой статье я постараюсь раскрыть тему полностью.

Наберись терпения и обязательно дочитай до конца.

Обещаю, будет интересно!

Восстановление и уничтожение данных — две стороны одной медали. Чтобы знать, когда и как можно вернуть себе информацию, надо понимать и как она может быть уничтожена безвозвратно. А в некоторых ситуациях бывает просто необходимо: например, уничтожение корпоративной информации при утилизации оборудования, уничтожение ваших личных данных при передаче диска в пользование друзьям или продаже. Лучшие специалисты по восстановлению данных работают в спецслужбах, поэтому мы сформулировали вопрос именно таким образом: как уничтожить информацию с диска так, чтобы её не восстановили ни полицейские из отдела «К», ни Q из Джеймса Бонда. 🙂

Уничтожение данных программным методом

Если вы хотите ещё использовать жёсткий диск после уничтожения данных, и никуда не торопитесь, то стоит посмотреть в сторону программных методов удаления данных.

Полная перезапись диска

Существует много алгоритмов для уничтожения данных через полную перезапись диска. Но все они сводятся к N-кратному форматированию и записи на него двоичных единиц, из единиц и нулей в двоичной системе счисления. Так как скорость записи на диск обычно не превышает 70 MB/s (мегабит в секунду), то вооружившись калькулятором мы посчитаем, сколько нам потребуется времени?

Формула достаточно простая: Объём диска (MB) / Скорость записи * Количество циклов = Секунды;

500000 / 70 * 7 = 50000 (сек.).

Из этого мы можем сделать вывод, что диск объёмом в 500 GB будет “стираться” около 13 часов. Но стоит ли нам использовать 7 циклов перезаписи? Современные носители информации не оставляют остаточной намагниченности после перезаписи данных. Поэтому нам хватит и одного цикла.

500000 / 70 / 60 = 119.047619 (мин.).

Значит времени нам понадобится не 13 часов, а всего лишь 2 часа.

Операционные системы имеют инструменты для полного удаления файлов.

Windows:

Для Windows Vista и старше, предыдущие поколения Windows удаляют только служебную информацию.

Linux:

Способы уничтожения информации на жестких дисках.

Механическое уничтожение данных

Ну для этого надо:

а) добраться до жесткого диска (от 10 до 100+ секунд)

б) диск в микроволновке начинает искрить после 20 сек. Так что ФСБ/полиция могут получить не до конца пропекшиеся «блины».

Как оказалось, одним из самых простых способов уничтожения жесткого диска и, следовательно, всех данных на нем, является прогрев жесткого диска в микроволновой печи. Для того, чтобы началось уничтожение данных на жестком диске, требуется его пребывание в микроволновке всего каких-то 20-30 секунд. После этого диск начинает искрить, а информация, соответственно, уничтожаться. Для большей уверенности в том, что данные не подлежат восстановлению, можно подержать жесткий диск в микроволновке несколько минут.

Вторая мысль — пройтись молотком, заранее заготовленным у рабочего стола. А корпус компьютера всегда развинченный и жесткий не прикручен, а свисает на проводах. Для ноутбука есть смысл заранее нанести крестик куда бить. По моим прикидкам — секунд 10 на изготовление отбивной. Но что-то в последнее время корпуса у дисков особо прочные (особенно у ноутбуков), но есть еще несколько фактов, компрометирующих физическое насилие.

Ведь деформация внешней оболочки жесткого диска не приведет к уничтожению информации, записанной на нем.

Например, уронить диск на пол будет недостаточно. Да, он не определится компьютером, но данные успешно восстановят в лаборатории. Жесткий диск не переживёт падения со стола, причём в выключенном состоянии высота безопасного падения больше, чем во время работы диска. SSD диски были разработаны с расчётом на такой случай, даже падение из окна первого-второго этажа не убьёт диск. Это достигается за счёт того, что в SSD диске нет подвижных элементов, все действия выполняет контроллер. Информация по прежнему может быть прочитана программным или непрограммным способом.

Современные диски сделаны из стекла с магнитным напылением. Достаточно снять крышку диска, вытащить магнитный диск и сломать его. Диск из стекла лёгко ломается. Слом диска приведёт к разрушению всего слоя напыление и восстановить данные уже не представится возможным.

Химически

Как вы уже, наверное, поняли, чтобы уничтожить данные — нужно уничтожить магнитный слой блина жёсткого диска. На диск достаточно вылить любой жидкости, которая способна изменять свойства ферромагнетиков. Чтобы изменить строение оксида хрома (ферромагнетик, которым покрывают блины жёстких дисков, — магнитный слой диска), необходимо вылить на него соляную кислоту или воду при температуре 100 °C.

Способы снятия информации с жестких дисков.

Визуальное снятия информации:

На пластину жесткого диска с помощью шприца наносится пара капель коллоидной суспензии частиц Fe2O3. Затем с помощью специального покровного стекла суспензия размазывается тонким слоем по ее поверхности, на которой в отраженном свете проявляется магнитный контраст. Его, в принципе, достаточно, чтобы даже невооруженным взглядом оценить наличие или отсутствие информации — на рисунке четко видны сервометки, разделяющие диск на сектора.

При 800-кратном увеличении оптического микроскопа становятся четко различимы отдельные сервометки, несколько хуже выделяются дорожки с данными, записанные более слабым полем.

В 2003 вместо шаттла «Columbia» приземлилось вот это:

Когда сдули пепел и открыли корпус то нашли диски:

Восстановили 99% (400 mb) и даже работу опубликовали в журнал на основе извлеченных данных об эксперименте в космосе.

Повторюсь, если и заниматься механическим уничтожением, то как минимум до такой степени.

Я, для надежности, еще залил бы кислотой и прокипятил. Мало ли на каком клочке найдут номер кошелька с Биткоинами. 🙂

Коэрцитивная сила.

Коэрцитивная сила – это напряжённость магнитного поля, в котором ферромагнитный образец, первоначально намагниченный до насыщения, размагничивается. Измеряют коэрцитивную силу коэрцитиметрами.

Уничтожение за 1 секунду.

До и после включения прибора.

Для гарантированного стирания информации магнитное поле должно быть не менее 450 килоампер на метр (кА/м) . С учетом ослабления поля за счет корпуса диска, примем минимальным значение в 500 килоампер на метр (кА/м)

Есть специализированные приборы, которые экстренно уничтожат данные на жестком диске.

Рассмотрим несколько приборов, которые есть на российском рынке.

3 киллера

Раскат и Импульс оснащены автономным питанием (хватает на сутки), а так же всякими штуками, о которых мечтает настоящий подрывник (или параноик): датчик контроля периметра, таймер на отключение электричества (если комп выпилили пока вас нет, то все сотрется само через определенное время), дистанционные активаторы (радио и GSM каналы), ну и просто красная кнопка.

Магазины, где вы можете приобрести устройства уничтожения информации на жестких дисках:

Помните! Часто перед штурмом, вырубают свет и глушат сотовую и радиосвязь. Устройства по уничтожению информации не жестких дисках, без автономного питания, становится бесполезен.

Что еще важно?

- Если вам не требуется длительное хранение конфиденциальных данных — записывайте их на энергозависимую (оперативную) память, тогда вам не придётся беспокоиться об уничтожении.

- Убедитесь, что с других носителей, на которых когда-либо была записана копия, нельзя восстановить ваши данные.

- Будьте бдительны при передаче данных по сети. Используйте устройства криптографической защиты. Если ваша информация останется на сервере, то уничтожение её с вашего носителя никак не защитит её. В этом случае имеет смысл шифровать хранимую в облаке информацию специальными программами.

В следующей, третьей части статьи, я тебе расскажу подробнее об устройствах уничтожения жестких дисков, разберем как работает и что лучше выбрать, так же расскажу про бюджетные варианты и варианты для компаний.

Уничтожение данных – неминуемая и очень важная часть жизненного цикла практически каждого накопителя. Замена жёсткого диска, карты памяти или SSD накопителя должна предваряться уничтожением хранящейся на них информации. И здесь тот самый случай, когда даже тем, «кому скрывать нечего», стоит призадуматься. На старых жёстких дисках может найтись всё, что угодно – вплоть до паролей к учётным записям . Вот лишь несколько десятков самых нашумевших случаев утечек с жёстких дисков, данные на которых не были должным образом уничтожены: Residual Data on Used Equipment .

Чтобы этого не произошло, данные на носителях информации нужно тщательно удалять перед тем, как продать, подарить или просто выбросить устройство. Сегодня мы расскажем о том, как гарантированно удалить информацию с разнообразных носителей.

Разнообразие способов и методов уничтожения данных поражает. Такое разнообразие связано не в последнюю очередь с тем, что в разных типах устройств способы хранения информации сильно различаются. Более того, отличаются и способы удаления записанных данных. Начнём с самого распространённого носителя – обычного магнитного жёсткого диска.

Как уничтожить информацию на жёстком диске

Под термином «жёсткий диск» мы будем понимать классическое устройство с вращающимися пластинами и движущимися электромагнитными головками чтения-записи. Информация, записанная на пластину, так и остаётся на ней вплоть до момента, когда данные будут перезаписаны.

Традиционный способ удаления данных с магнитных дисков – форматирование. К сожалению, при использовании Windows даже полное форматирование диска может привести к разным, временами неожиданным результатам.

Так, если вы собираетесь выбросить компьютер, работающий под управлением Windows XP (честно говоря – похвальное намерение; давно пора!), то при полном форматировании диска система вовсе не запишет нули в каждый сектор. Вместо этого ОС всего лишь произведёт поиск плохих секторов, произведя последовательное чтение данных. Очевидно, что «полное форматирование» диска в Windows XP и более старых версиях системы не приведёт к его очистке.

Правильный подход такой. Если вы собираетесь избавиться от старого компьютера, работающего под управлением Windows XP, форматируйте диск в командной строке, задав параметр /p:<число проходов>. В этом случае команда format перезапишет содержимое диска нулями столько раз, сколько задано параметром <число проходов>. Пример:

format в: /fs:NTFS /p:1

Начиная с Windows Vista, разработчики Microsoft изменили логику работы команды полного форматирования. Теперь форматирование диска действительно перезаписывает данные нулями, и параметр /p становится избыточным .

Для обычного пользователя, не страдающего манией преследования, на таком форматировании всё и заканчивается. Те же пользователи, которые более обычного озабочены безопасностью удалённых данных, могут вспомнить о существовавших пару десятилетий назад методах (кстати, очень дорогих), при помощи которых на специальном оборудовании можно попробовать восстановить данные, анализируя остаточную намагниченность пластин. Теоретическая идея метода в том, чтобы обнаружить следы информации, которая была ранее записана на дорожке, анализируя слабую остаточную намагниченность (вариация метода – анализ краевой намагниченности, когда считать пытаются данные из промежутков между дорожками). Метод прекрасно работал для накопителей размером со шкаф и электромагнитами, которые могли сорвать с военного кокарду. Заметно худшие результаты метод показывал на дисках с объёмом в десятки мегабайт, и совсем плохо работал с накопителями, объём которых приближался к гигабайту. (Всё верно: речь идёт именно о мегабайтах и гигабайтах).

В теории, следы остаточной намагниченности можно попробовать восстановить из областей, показанных жёлтым. В теории, следы остаточной намагниченности можно попробовать восстановить из областей, показанных жёлтым.Для современных накопителях с высокой плотностью записи, объём которых измеряется в терабайтах, подтверждённых случаев успешного применения данного метода нет, а для дисков, использующих «черепичную» запись SMR, подход невозможен в принципе.

В современных накопителях плотность записи данных слишком высока для того, чтобы метод сработал. В современных накопителях плотность записи данных слишком высока для того, чтобы метод сработал.Впрочем, для того, чтобы исключить даже теоретическую возможность его использования, достаточно перезаписать диск не нулями, а некоторой последовательностью данных – иногда не один раз.

Алгоритмы гарантированного уничтожения информации

Во многих организациях используются специальные процедуры для утилизации устройств хранения информации, подразумевающие их санацию (безвозвратное уничтожение информации). Для уничтожения действительно секретной информации используют деструктивные методы, уничтожающие сам носитель. Для данных, не представляющих особой ценности, допустимо использовать и программные алгоритмы. Таких алгоритмов существует великое множество.

Начнём, пожалуй, с широко известного, но неверно интерпретируемого американского стандарта DoD 5220.22-M. Большинство бесплатных и коммерческих приложений, которые поддерживают этот стандарт, ссылаются на старую (действовавшую до 2006 года) его ревизию. Действительно, с 1995 по 2006 «военный» стандарт уничтожения информации разрешал использовать метод перезаписи данных. Стандарт подразумевал трёхкратную перезапись диска. Первым проходом осуществлялась запись любого символа, затем – его XOR-комплимента, и наконец в последнем проходе – случайной последовательности. Например, так:

01010101 > 10101010 > 11011010*

В настоящее время военными этот алгоритм не используется; для санации используют физическое уничтожение носителей или их полное размагничивание, что называется, «в горниле ядерного взрыва». Однако для уничтожения несекретной информации этот алгоритм до сих пор применяется в различных государственных учреждениях США.

Канадская полиция уничтожает несекретную информацию при помощи утилиты DSX собственной разработки. Утилита перезаписывает данные нулями, затем – единицами, после чего записывает на диск последовательность данных, в которой закодирована информация о версии утилиты, дате и времени уничтожения данных. Секретная информация всё так же уничтожается вместе с носителем.

00000000 > 11111111 > 10110101*

* предопределённая кодированная последовательность.

Похожим образом предлагает уничтожать информацию известный специалист в области криптографии Брюс Шнайер. Предложенный им алгоритм отличается от канадской разработки лишь тем, что третьим проходом записывается не предопределённая последовательность данных, а псевдослучайная. В момент публикации этот алгоритм, использующий генератор случайных чисел для перезаписи, подвергался критике как более медленный в сравнении с алгоритмами, которые записывали предопределённую последовательность данных. На сегодняшний (а также вчерашний и позавчерашний) день трудно себе представить процессор, который способна хоть как-нибудь нагрузить такая простая задача, как генерация псевдослучайного массива данных. Однако на момент публикации алгоритма в 1993 году в ходу были процессоры класса i486, работавшие на частотах порядка 20-66 МГц…

00000000 > 11111111 > 10110101*

В Германии для уничтожения несекретных данных принят несколько другой подход. Стандарт BSI Verschlusssachen-IT-Richtlinien (VSITR) позволяет использовать от 2 до 6 проходов (в зависимости от классификации информации), записывающих поочерёдно псевдослучайную последовательность и её XOR-комплимент. Последним проходом записывается последовательность “01010101”.

01101101* > 10010010** > 01010101

* псевдослучайная последовательность 1

** XOR-комплимент псевдослучайной последовательности 1

Наконец, в качестве технического курьёза приведём алгоритм Питера Гутмана, предложившего перезапись в 35 проходов. Опубликованный в 1996 году алгоритм был основан на теоретическом предположении уровня остаточного магнетизма в 5%, и уже на момент публикации выглядел не более чем теоретическим изыском. Тем не менее, и этот алгоритм поддерживается многими приложениями для уничтожения информации. Фактически же его использование избыточно и совершенно бессмысленно; даже трёхкратная перезапись информации по любому из описанных выше алгоритмов даст точно такой же результат.

Какой алгоритм использовать? Для современных (не старше 10-15 лет) жёстких дисков однократной перезаписи псевдослучайной последовательностью более чем достаточно для надёжного уничтожения информации. Всё, что делается сверх этого, способно лишь успокоить мнительных пользователей, но никак не уменьшить вероятность успешного восстановления информации.

Приложения для безопасного удаления данных с магнитных носителей

Как мы выяснили, для безопасного удаления данных с жёсткого диска желательно перезаписать его содержимое случайной последовательностью битов, но можно и воспользоваться одним из существующих алгоритмов по уничтожению данных. Проще всего это сделать при помощи одной из доступных утилит. Трудность представляет лишь выбор качественного и при этом бесплатного приложения, ведь утилитами класса “secure erase” под завязку забиты многочисленные файловые архивы.

Хорошо себя зарекомендовала программа с открытым исходным кодом DBAN . Приложение работает исключительно в режиме загрузки (программа распространяется в качестве загрузочного образа; точнее – самораспаковывающегося архива, который при запуске предложит этот образ создать) и поддерживает большинство существующих стандартов уничтожения данных. Наличие открытого исходного кода позволяет убедиться не только в том, что программа делает именно то, что обещает, но и в том, что для генерации псевдослучайной последовательности использован безопасный генератор случайных цифр.

Альтернативный вариант – бесплатное, но проприетарное приложение CBL Data Shredder . Приложение разработано специалистами в области восстановления данных, и поддерживает большинство существующих стандартов уничтожения информации. В отличие от десятков и сотен подобных утилит, которыми полны файловые архивы и которые работают исключительно в уже загруженной системе, особенность CBL – возможность создания загрузочной флешки, при помощи которой можно полностью очистить загрузочный диск.

Диски с аппаратным шифрованием

Иногда информацию нужно удалить быстро, буквально мгновенно. Очевидно, что сделать это на логическом уровне для магнитного диска невозможно: требуется полностью перезаписать весь объём информации, что может занять многие часы работы. Однако решение существует, и довольно давно: это жёсткие диски с шифрованием на аппаратном уровне. Стандартов аппаратного шифрования существует несколько; самые распространённые – Opal и eDrive. Объединяет эти стандарты тот факт, что при включении шифрования все данные на таком жёстком диске будут автоматически зашифрованы при записи и расшифрованы при чтении.

Нас же сейчас интересует другая особенность таких дисков, а именно – мгновенное и безвозвратное уничтожение данных. Реализовано это через стандартную команду ATA Secure Erase, которую можно выполнить через стандартную команду hdparm. Для магнитных накопителей, использующих аппаратное шифрование, команда Secure Erase мгновенно уничтожит ключ шифрования, что приведёт к невозможности расшифровать записанную на диске информацию. При использовании диском стойкого шифрования с ключом длиной от 128 бит расшифровать данные будет совершенно невозможно.

Кстати, использовать hdparm можно и на обычных, незашифрованных дисках. Правда, время работы команды будет мало отличаться от обычной посекторной перезаписи содержимого диска – просто потому, что именно посекторную перезапись она и осуществит.

Впрочем, hdparm – не панацея. Аппаратное шифрование используется в основном в жёстких дисках, предназначенных для работы в специфических условиях (корпорациях, хостинговых и облачных компаниях). Даже если установить такой жёсткий диск в свой домашний компьютер и включить аппаратное шифрование, существует вероятность, что команда Secure Erase не сработает правильным образом из-за особенностей BIOS. В домашних условиях использовать чисто аппаратное шифрование без поддержки со стороны операционной системы – не самое лучшее и далеко не самое надёжное решение.

Пожалуй, стоит упомянуть о том, что существует целый класс жёстких дисков, которые поставляются с уже активированным шифрованием всего накопителя. Любая информация, которую запишут на такой диск, будет автоматически зашифрована криптографическим ключом. Если пользователь не установит пароль, то криптографический ключ не будет зашифрован, и все данные будут доступны сразу после инициализации накопителя.

Скажу банальность: в разных типах устройств способы хранения информации сильно различаются. Более того, отличаются и способы удаления записанных данных. У пользователей «обычных дисков» — с вращающимися магнитными пластинами и без шифрования — именно удаление (перезапись) данных с других типов носителей часто вызывает удивление и непонимание. Поэтому начнем с магнитных дисков.

Как уничтожить информацию на жестком диске

В этом разделе под термином «жесткий диск» мы будем понимать классическое устройство с вращающимися пластинами и движущимися электромагнитными головками чтения-записи. Информация, записанная на пластину, так и остается на ней вплоть до момента, когда данные будут перезаписаны.

Традиционный способ удаления данных с магнитных дисков — форматирование. К сожалению, при использовании Windows даже полное форматирование диска может привести к разным — и временами неожиданным — результатам.

Так, если используется ОС на Windows XP (или еще более старая версия Windows), при полном форматировании диска система вовсе не запишет нули в каждый сектор. Вместо этого ОС всего лишь произведет поиск плохих секторов с помощью последовательного чтения данных. Поэтому, если ты собираешься выбросить старый компьютер, работающий под управлением Windows XP, форматируй диск в командной строке, задав параметр /p:<число проходов> . В этом случае команда format перезапишет содержимое диска нулями столько раз, сколько задано параметром <число проходов> . Пример:

Начиная с Windows Vista разработчики Microsoft изменили логику работы команды полного форматирования. Теперь форматирование диска действительно перезаписывает данные нулями, и параметр /p становится избыточным.

Собственно, для обычного пользователя, не страдающего паранойей, на том все и заканчивается. Пользователи же, более обычного озабоченные безопасностью удаленных данных, могут вспомнить о существовавших пару десятилетий назад методах (кстати, очень дорогих), которыми на специальном оборудовании можно попробовать восстановить данные, анализируя остаточную намагниченность дорожек. Теоретическая идея метода в том, чтобы обнаружить следы информации, которая была ранее записана на дорожке, анализируя слабую остаточную намагниченность (вариация метода — анализ краевой намагниченности, когда считывать пытаются данные из промежутков между дорожками). Метод прекрасно работал для накопителей размером со шкаф и электромагнитами, которые могли сорвать с военного кокарду. Заметно худшие результаты метод показывал на дисках с объемом в десятки мегабайт и совсем плохо работал с накопителями, объем которых приближался к гигабайту (нет, это не ошибка, здесь речь именно о мегабайтах и гигабайтах).

Для современных накопителей с высокой плотностью записи, объем которых измеряется в терабайтах, подтвержденных случаев успешного применения данного метода нет, а для дисков, использующих «черепичную» запись SMR, подход невозможен в принципе.

Впрочем, чтобы исключить даже теоретическую возможность его использования, достаточно перезаписать диск не нулями, а некоторой последовательностью данных — иногда не один раз.

Алгоритмы гарантированного уничтожения информации

Во многих организациях используются специальные процедуры для утилизации устройств хранения информации, подразумевающие их санацию (безвозвратное уничтожение информации). Для уничтожения действительно секретной информации применяют деструктивные методы, но для данных, не представляющих особой ценности, допустимо использовать и программные алгоритмы. Таких алгоритмов существует великое множество.

Начнем, пожалуй, с широко известного, но неверно интерпретируемого американского стандарта DoD 5220.22-M. Большинство бесплатных и коммерческих приложений, которые поддерживают этот стандарт, ссылаются на старую (действовавшую до 2006 года) его ревизию. Действительно, с 1995-го по 2006-й «военный» стандарт уничтожения информации разрешал использовать метод перезаписи данных. Стандарт подразумевал трехкратную перезапись диска. Первым проходом выполнялась запись любого символа, затем — его XOR-комплимента и, наконец, в последнем проходе — случайной последовательности. Например, так:

В настоящее время военными этот алгоритм не используется; для санации носители физически уничтожают или полностью размагничивают, что называется, «в горниле ядерного взрыва». Однако для уничтожения несекретной информации этот алгоритм до сих пор применяется в различных государственных учреждениях США.

Канадская полиция уничтожает несекретную информацию при помощи утилиты DSX собственной разработки. Утилита перезаписывает данные нулями, затем — единицами, после чего записывает на диск последовательность данных, в которой закодирована информация о версии утилиты, дате и времени уничтожения данных. Секретная информация все так же уничтожается вместе с носителем.

Похожим образом предлагает уничтожать информацию известный специалист в области криптографии Брюс Шнайер. Предложенный им алгоритм отличается от канадской разработки лишь тем, что третьим проходом записывается не предопределенная последовательность данных, а псевдослучайная. В момент публикации этот алгоритм, использующий генератор случайных чисел для перезаписи, подвергался критике как более медленный в сравнении с алгоритмами, которые записывали предопределенную последовательность данных. На сегодняшний (а также вчерашний и позавчерашний) день трудно себе представить процессор, который способна хоть как-нибудь нагрузить такая простая задача, но на момент публикации алгоритма в 1993 году в ходу были процессоры класса i486, работавшие на частотах порядка 20–66 МГц…

В Германии для уничтожения несекретных данных принят несколько другой подход. Стандарт BSI Verschlusssachen-IT-Richtlinien (VSITR) позволяет использовать от двух до шести проходов (в зависимости от классификации информации), записывающих поочередно псевдослучайную последовательность и ее XOR-комплимент. Последним проходом записывается последовательность 01010101.

Наконец, в качестве технического курьеза приведем алгоритм Питера Гутмана, предложившего перезапись в 35 проходов. Опубликованный в 1996 году алгоритм был основан на теоретическом предположении уровня остаточного магнетизма в 5% и уже на момент публикации выглядел всего лишь теоретическим изыском. Тем не менее и этот алгоритм поддерживается многими приложениями для уничтожения информации. Фактически же его использование избыточно и совершенно бессмысленно; даже трехкратная перезапись информации по любому из описанных выше алгоритмов даст точно такой же результат.

Какой алгоритм использовать? Для современных (не старше 10–15 лет) жестких дисков однократной перезаписи псевдослучайной последовательностью более чем достаточно для надежного уничтожения информации. Все, что делается сверх этого, способно лишь успокоить внутреннюю паранойю, но никак не уменьшить вероятность успешного восстановления информации.

Продолжение доступно только участникам

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Скажу банальность: в разных типах устройств способы хранения информации сильно различаются. Более того, отличаются и способы удаления записанных данных. У пользователей «обычных дисков» — с вращающимися магнитными пластинами и без шифрования — именно удаление (перезапись) данных с других типов носителей часто вызывает удивление и непонимание. Поэтому начнем с магнитных дисков.

Как уничтожить информацию на жестком диске

В этом разделе под термином «жесткий диск» мы будем понимать классическое устройство с вращающимися пластинами и движущимися электромагнитными головками чтения-записи. Информация, записанная на пластину, так и остается на ней вплоть до момента, когда данные будут перезаписаны.

Традиционный способ удаления данных с магнитных дисков — форматирование. К сожалению, при использовании Windows даже полное форматирование диска может привести к разным — и временами неожиданным — результатам.

Так, если используется ОС на Windows XP (или еще более старая версия Windows), при полном форматировании диска система вовсе не запишет нули в каждый сектор. Вместо этого ОС всего лишь произведет поиск плохих секторов с помощью последовательного чтения данных. Поэтому, если ты собираешься выбросить старый компьютер, работающий под управлением Windows XP, форматируй диск в командной строке, задав параметр /p:<число проходов> . В этом случае команда format перезапишет содержимое диска нулями столько раз, сколько задано параметром <число проходов> . Пример:

Начиная с Windows Vista разработчики Microsoft изменили логику работы команды полного форматирования. Теперь форматирование диска действительно перезаписывает данные нулями, и параметр /p становится избыточным.

Собственно, для обычного пользователя, не страдающего паранойей, на том все и заканчивается. Пользователи же, более обычного озабоченные безопасностью удаленных данных, могут вспомнить о существовавших пару десятилетий назад методах (кстати, очень дорогих), которыми на специальном оборудовании можно попробовать восстановить данные, анализируя остаточную намагниченность дорожек. Теоретическая идея метода в том, чтобы обнаружить следы информации, которая была ранее записана на дорожке, анализируя слабую остаточную намагниченность (вариация метода — анализ краевой намагниченности, когда считывать пытаются данные из промежутков между дорожками). Метод прекрасно работал для накопителей размером со шкаф и электромагнитами, которые могли сорвать с военного кокарду. Заметно худшие результаты метод показывал на дисках с объемом в десятки мегабайт и совсем плохо работал с накопителями, объем которых приближался к гигабайту (нет, это не ошибка, здесь речь именно о мегабайтах и гигабайтах).

Для современных накопителей с высокой плотностью записи, объем которых измеряется в терабайтах, подтвержденных случаев успешного применения данного метода нет, а для дисков, использующих «черепичную» запись SMR, подход невозможен в принципе.

Впрочем, чтобы исключить даже теоретическую возможность его использования, достаточно перезаписать диск не нулями, а некоторой последовательностью данных — иногда не один раз.

Алгоритмы гарантированного уничтожения информации

Во многих организациях используются специальные процедуры для утилизации устройств хранения информации, подразумевающие их санацию (безвозвратное уничтожение информации). Для уничтожения действительно секретной информации применяют деструктивные методы, но для данных, не представляющих особой ценности, допустимо использовать и программные алгоритмы. Таких алгоритмов существует великое множество.

Начнем, пожалуй, с широко известного, но неверно интерпретируемого американского стандарта DoD 5220.22-M. Большинство бесплатных и коммерческих приложений, которые поддерживают этот стандарт, ссылаются на старую (действовавшую до 2006 года) его ревизию. Действительно, с 1995-го по 2006-й «военный» стандарт уничтожения информации разрешал использовать метод перезаписи данных. Стандарт подразумевал трехкратную перезапись диска. Первым проходом выполнялась запись любого символа, затем — его XOR-комплимента и, наконец, в последнем проходе — случайной последовательности. Например, так:

В настоящее время военными этот алгоритм не используется; для санации носители физически уничтожают или полностью размагничивают, что называется, «в горниле ядерного взрыва». Однако для уничтожения несекретной информации этот алгоритм до сих пор применяется в различных государственных учреждениях США.

Канадская полиция уничтожает несекретную информацию при помощи утилиты DSX собственной разработки. Утилита перезаписывает данные нулями, затем — единицами, после чего записывает на диск последовательность данных, в которой закодирована информация о версии утилиты, дате и времени уничтожения данных. Секретная информация все так же уничтожается вместе с носителем.

Похожим образом предлагает уничтожать информацию известный специалист в области криптографии Брюс Шнайер. Предложенный им алгоритм отличается от канадской разработки лишь тем, что третьим проходом записывается не предопределенная последовательность данных, а псевдослучайная. В момент публикации этот алгоритм, использующий генератор случайных чисел для перезаписи, подвергался критике как более медленный в сравнении с алгоритмами, которые записывали предопределенную последовательность данных. На сегодняшний (а также вчерашний и позавчерашний) день трудно себе представить процессор, который способна хоть как-нибудь нагрузить такая простая задача, но на момент публикации алгоритма в 1993 году в ходу были процессоры класса i486, работавшие на частотах порядка 20–66 МГц…

В Германии для уничтожения несекретных данных принят несколько другой подход. Стандарт BSI Verschlusssachen-IT-Richtlinien (VSITR) позволяет использовать от двух до шести проходов (в зависимости от классификации информации), записывающих поочередно псевдослучайную последовательность и ее XOR-комплимент. Последним проходом записывается последовательность 01010101.

Наконец, в качестве технического курьеза приведем алгоритм Питера Гутмана, предложившего перезапись в 35 проходов. Опубликованный в 1996 году алгоритм был основан на теоретическом предположении уровня остаточного магнетизма в 5% и уже на момент публикации выглядел всего лишь теоретическим изыском. Тем не менее и этот алгоритм поддерживается многими приложениями для уничтожения информации. Фактически же его использование избыточно и совершенно бессмысленно; даже трехкратная перезапись информации по любому из описанных выше алгоритмов даст точно такой же результат.

Какой алгоритм использовать? Для современных (не старше 10–15 лет) жестких дисков однократной перезаписи псевдослучайной последовательностью более чем достаточно для надежного уничтожения информации. Все, что делается сверх этого, способно лишь успокоить внутреннюю паранойю, но никак не уменьшить вероятность успешного восстановления информации.

Продолжение доступно только участникам

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Читайте также: