Защита процессоров intel и amd

Обновлено: 04.07.2024

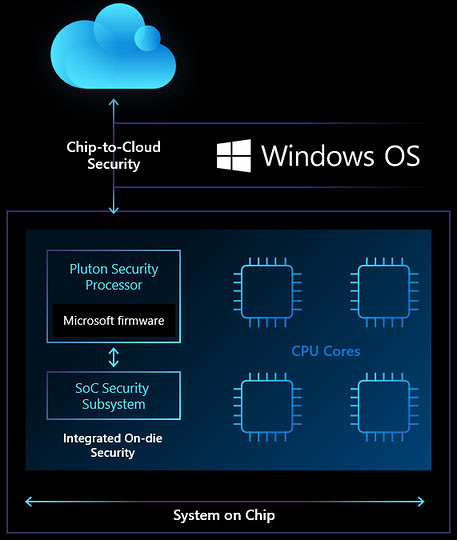

Microsoft в партнерстве с AMD, Intel и Qualcomm разработала процессор безопасности, предназначенный для защиты компьютеров под управлением операционной системы Windows. Об этом CNews сообщили в пресс-службе компании. Ожидается, что новинка под названием Pluton в перспективе заменит актуальные на сегодняшний день доверенные платформенные модули (TPM, Trusted Platform Module).

В отличие от чипов TPM, аппаратное решение Microsoft интегрируется непосредственно в центральный процессор, а не располагается отдельно на материнской плате. Pluton спроектирован таким образом, чтобы обеспечить более мощную интеграцию аппаратного и программного обеспечения на ПК с Windows, позволяя устранить целые классы векторов атак, поясняют в Microsoft.

Использование Pluton, как отмечают в Microsoft, позволит улучшить возможности отражения физических атак, предотвращения кражи учетных данных и ключей шифрования, а также обеспечить возможность контроля аппаратно-программного обеспечения и проверки целостности системы. Обновляться прошивка микросхемы будет с помощью облака, примерно так же, как это сейчас делает Windows 10 – через службу Windows Update.

Технологии безопасности, реализованные в Pluton, ранее были применены при разработке средств обеспечения безопасности оборудования и ОС в игровой приставке Microsoft Xbox One, которая создавалась в партнерстве с AMD.

Новая микросхема безопасности будет интегрирована в процессоры следующих поколений партнеров Microsoft – AMD, Intel и Qualcomm, которые являются крупнейшими производителями процессоров для ПК, расcчитанных на работу с Windows. В Microsoft не уточняют, станет ли Pluton обязательным компонентом будущих центральных процессоров, и когда именно такие чипы появятся на рынке.

Замена TPM

Сегодня ядро безопасности ОС, как правило, располагается на отдельной от центрального процессора микросхеме, именуемой доверенным платформенным модулем (TPM). TPM применяется для безопасного хранения ключей и параметров оценки, которые подтверждают целостность системы. TPM используются в Windows более 10 лет и поддерживают такие технологии как Windows Hello (биометрическая аутентификация) и Bitlocker (шифрование носителей).

Поскольку TPM и центральный процессор физически отделены друг от друга, уязвимым звеном в системе становится канал обмена данными между этими устройствами, которым обычно служит интерфейс шины. То есть при наличии физического доступа к компьютеру с TPM злоумышленник может украсть или подменить передаваемую информацию. Pluton, по заявлению Microsoft, позволяет решить данную проблему.

Компьютеры с Windows и Pluton, поначалу будут эмулировать TPM, что позволит осуществить переход с TPM на Pluton плавно и незаметно для конечного пользователя. Процессор безопасности Microsoft будет использоваться для защиты учетных данных, идентификаторов пользователей, ключей шифрования и личных данных. Ничто из этой информации не может быть удалено из Pluton, даже если злоумышленник установит вредоносное ПО или получит полный физический контроль над компьютером, уверяют в Microsoft.

Технологии, представленные в Pluton, впервые были реализованы как часть интегрированных средств обеспечения безопасности оборудования и ОС в консоли Xbox One, выпущенной в 2013 г. Microsoft в партнерстве с AMD, а также платформы интернета вещей Azure Sphere.

Что будет, если в СДХ убрать семь из восьми контроллеров?

Как пишет издание The Verge, провести физическую атаку на ПК, оборудованный Pluton, и с Windows «на борту» будет столь же сложно, как заставить консоль Xbox One запускать пиратские игры. А это если и возможно, то крайне затруднительно.

Обратная сторона безопасности

Как пишет The Verge, появление Pluton способно вызвать недовольство противников технических средств защиты авторских и смежных прав DRM (Digital Rights Management), которые широко применяются во всем мире для ограничения копирования или модификации цифрового контента (видео, аудио игровых программ).

По словам Дэвида Вестона (David Weston), директора по корпоративной безопасности и безопасности ОС в Microsoft, новая технология действительно может быть использована для защиты цифрового контента, однако Pluton создан не ради этого, а для повышения безопасности.

Беспокойство может вызывать и факт «привязки» новых чипов к облаку Microsoft. Корпорация, по сути, получает эксклюзивный доступ к одному из важнейших компонентов компьютера. Таким образом, от качества выпускаемых обновлений прошивки будет зависеть стабильность и безопасность работы машины.

реклама

Скажем сразу, статья у ребят получилась просто огромная. Суть вопроса в том, кто из производителей заботится о своих клиентах больше, а кто внедряет в свои продукты закладки и бекдоры, считая, что выбора у нас всё равно нет.

1. Защита от популярных уязвимостей. Здесь безоговорочная победа AMD. Intel вместе с Meltdown и Spectre обрушили на пользователей град заплаток, превратив жизнь обычного владельца ПК в постоянную борьбу с критическими уязвимостями. Победила AMD.

2. Влияние на производительность. Обе компании имеют проблемы с уязвимостями. Вопрос лишь в том: насколько удачным будет решение каждой из компаний. Согласно недавнему отчету, все исправления, которые были сделаны Intel, замедлили работу ПК и серверов пользователей примерно в пять раз больше по сравнению с исправлениями AMD. Это можно назвать полным фиаско.

3. Защита на уровне микроархитектуры. Здесь всё не однозначно. Дело в то том, что Intel сделала очень много для решения проблем с уязвимостями. Некоторые из уязвимостей до сих пор не закрыты. Но вот компания AMD на этом фоне ведёт себя пассивно. Кажется, что раунд за Intel, однако, как заявляют эксперты, Intel нужны кардинальные изменения в архитектуре. Что до AMD, то компания игнорирует проблемы, поскольку на уровне архитектуры они не столь критичны. Раунд за AMD.

4. Недостатки архитектуры текущих процессоров. По словам экспертов, все процессоры содержат множество уязвимостей. Как мы выяснили, у Intel их больше, и они критичнее. Кто из конкурентов решит эту проблему первым, тот и будет считаться победителем. Пока же обе компании относятся к нашей безопасности не лучшим образом. Победителей нет.

5. Программные функции, обеспечивающие безопасность процессорам. В процессорах Ryzen есть такие функции, как Secure Memory Encryption (SME) и Secure Encrypted Virtualization (SEV). Обе они были созданы как ответ на разработки конкурента, но сейчас на голову лучше и безопаснее. Что ответит Intel, неизвестно. Но пока раунд за AMD. Больше информации здесь.

На днях стало известно о том, что сразу три крупных производителя чипов: Intel, AMD и Qualcomm, планируют встраивать в свои процессоры новый чип безопасности Pluton. Он разрабатывался совместно с корпорацией Microsoft, и в будущем заменит собой используемый в настоящее время модуль TPM. Во всяком случае, о таких перспективах рассказали производители.

Что касается Pluton, то этот чип базируется на технологиях, которые корпорация Microsoft разработала для системы защиты своей игровой консоли Xbox One. Цель, которую преследовала Microsoft — не дать пиратам взломать игровую приставку и предотвратить запуск пиратских же игр.

Что это за чип такой?

О нем день назад Mirosoft детально рассказала в своем блоге.

На текущий день безопасность операционной системы на большинстве ПК зависит от чипа, который называется Trusted Platform Module (TPM). Он является независимым от процессора элементом. В нем хранятся ключи и данные о целостности ОС. Windows работает с TPM уже больше 10 лет, от этого чипа напрямую зависят такие технологии, как Windows Hello и BitLocker.

Все бы ничего, но злоумышленники находят все больше возможностей для успешного взлома защиты на основе TPM. Технологии взлома становятся все сложнее, их цель — канал коммуникации между процессором и чипом. Обычно — это шина, которая уязвима к подмене или перехвату передаваемых по ней данных. Здесь основная проблема как раз автономность чипа TPM и его удаленность от центрального процессора.

Pluton кардинально изменит ситуацию в сторону усиления защиты. Во-первых, этот чип будет интегрироваться в архитектуру процессора, а во-вторых, он сможет моделировать TPM, полностью заменив собой технологию Trusted Platform Module. К слову, эмуляция TPM дает возможность сохранять совместимость текущих технологий друг с другом, включая все существующие TPM-спецификации и API.

В блоге Microsoft сообщается о том, что в Pluton будут храниться персональные данные, ключи шифрования, ID пользователей и т.п. По словам представителей Microsoft, каким-то образом удалить эти данные из чипа невозможно даже при условии физического доступа злоумышленника к ПК. Pluton получил новую технологию Secure Hardware Cryptography Key (SHACK), которая дает возможность убедиться в том, что ключи шифрования никогда не извлекались из чипа.

В итоге блокируются целые классы векторов атак. Речь идет об отражении физических атак с предотвращением кражи учетных данных и ключей шифрования. Также обеспечивается возможность контроля программно-аппаратного обеспечения. Pluton поможет также сохранять целостность системы, поскольку возможностей для изменения каких-то компонентов будет гораздо меньше.

Откуда взялся Pluton?

По словам представителей компании, похожая система защиты использовалась в Xbox One, где она тестировалась на протяжении нескольких лет. Разработчики аппаратного обеспечения для консоли постепенно совершенствовали технологию, так что в итоге она «выросла» из чисто консольного подразделения.

Сейчас Pluton способен защищать не только от известных атак, но и предотвращать атаки на основе 0-day уязвимостей. Он также совместим с шифрованием Bitlocker и аутентификацией Windows Hello. Да, пока что разработчики заявляют только об ОС Windows — что там будет с другими ОС, установленными на системы с чипом, представители Microsoft пока что не поясняют.

Как обновлять прошивку чипа?

Вопрос вполне логичный, ведь если этот чип становится частью архитектуры процессоров, то как обновлять его прошивку? Как оказалось, все просто, обновление будет производиться через облако — насколько можно понять, вместе с апдейтами Windows.

Такой принцип обновления дает возможность всегда держать прошивку в актуальном состоянии, правда, только при условии подключения к сети, это раз, и два — при условии неблокирования самих апдейтов. Многие пользователи ПК блокируют обновления Windows и приложений, желая контролировать свой компьютер и ОС сами.

Когда начнется внедрение технологии Pluton?

Пока неясно. Но то, что она начнется в скором времени — совершенно точно. AMD, Qualcomm и другие производители процессоров подтвердили, что они станут интегрировать Pluton в архитектуру своих чипов. В будущем появится и поддержка Linux, о чем разработчики заявили отдельно. Правда, когда именно, и как это будет работать, пока тоже неясно. Но Microsoft уже использует некоторые продукты на основе Linux в своих системах, где Pluton тоже работает.

Получается, все хорошо, компьютеры станут сверх защищенными?

В целом, уровень защиты персональных данных пользователя действительно должен повыситься. Кроме того, будет сужен спектр доступных для злоумышленников методов атак. Это — положительная сторона.

Есть и ложка дегтя в бочке меда. Так, Pluton идеально подходит для того, чтобы защищать еще и DRM, вознеся эту технологию на недосягаемую прежде высоту. Поскольку процессоры будут напрямую запрашивать обновление с серверов, то и данные по «железу» и ПО можно будет сверять с центральной базой данных.

И если что-то изменено, то отдельные функции ПК можно заблокировать. Защита лицензионного софта и контента тоже переходит на новый уровень. Та же активация Windows при помощи специализированного софта станет невозможной. Аналогично компьютер сможет проверять лицензию на воспроизводимый контент.

Правда, Дэвид Вестон, директор корпоративной безопасности ОС в Microsoft, заявил, что Pluton создан исключительно ради повышения безопасности данных пользователя, а не для защиты цифрового контента.

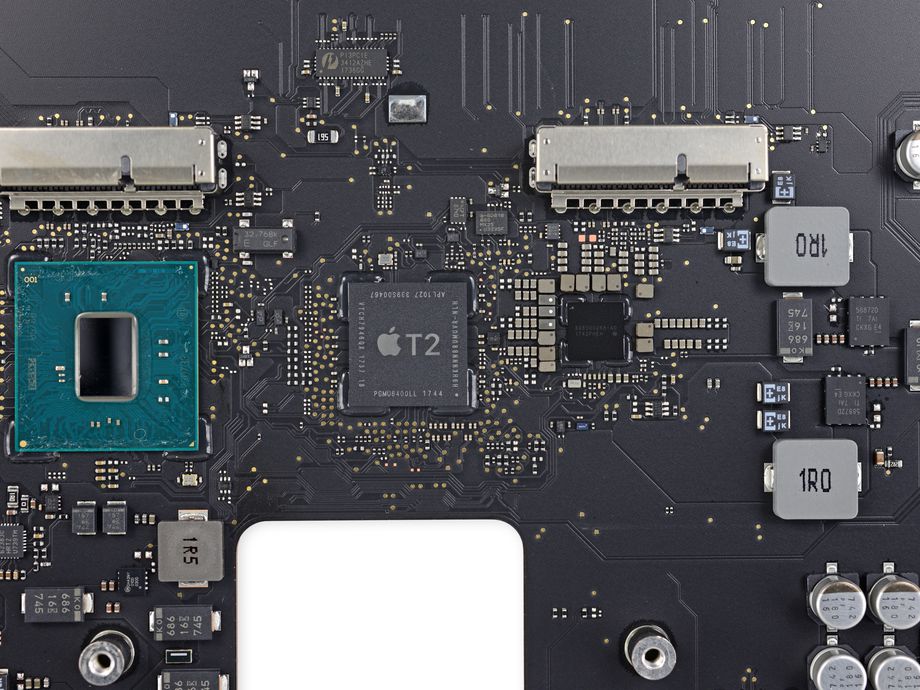

Немного аналогий

Похожая история произошла с Apple два года назад. Тогда компания добавила чип T2, встроив его в последние модели фирменных ноутбуков. Правда, он не был интегрирован с центральным процессором, но проблем, с ним связанных, было немало.

Хорошее — то, что чип реально неплохо справляется с защитой персональных данных пользователей. Кроме того, он аппаратно отключал микрофон ноутбука, если крышка последнего была закрыта.

Но этот же чип блокировал возможность ремонта устройств с ним неавторизованными сервисными центрами и обычными пользователями. Так что сторонники «права на ремонт» в очередной раз оказались в затруднительном положении.

Что касается чипа от Microsoft — то сейчас неясно, будет ли компания использовать подобные возможности сама, предоставит эту возможность партнерам или ничего не будет делать. В целом, можно себе представить момент, когда ноутбук с неаутентичной планкой ОЗУ заявит о необходимости приобретения оперативной памяти у производителя. Но сейчас можно лишь гадать по этому поводу, для того, чтобы узнать обо всем этом подробнее, придется подождать.

Смартфон или компьютер содержат такой объем информации о пользователе, который недоступен правительству ни одной из стран мира. Это представляет собой большой риск – потеряв телефон, можно лишиться буквально всего. А иногда его даже не нужно терять – как оказалось, существует некоторая вероятность взлома устройства. Мы разобрали, как именно защищены данные пользователей на аппаратном уровне и какие уязвимости есть у процессоров Intel и AMD.

Как устроена защита информации на аппаратном уровне

Большая часть пользователей работает с компьютерами и другой электроникой, не задумываясь о том, как устроена защита пользовательской информации. Между тем, с компьютера или смартфона можно получить доступ буквально к чему угодно – банковским счетам, профилю на «Госуслугах», личной переписке, мессенджерам и многому другому. Но проблему защиты информации решали (и нашли эффективное решение) еще очень давно.

В 1964 году в MIT, General Electric и Bell Labs приступили к разработке операционной системы Multics, первая версия которой вышла спустя год и стала прообразом современных операционных систем типа UNIX (к которым относится, например, Android).

В основе системы Multics лежала революционная концепция разделения уровней доступа – так называемые кольца защиты. Операционная система допускала к данным более низкого уровня только пользователей, имеющих на то право, тогда как пользователи с ограниченным доступом не могли пройти дальше самого высшего уровня.

Например, если система включает в себя 4 кольца защиты, они могут иметь такой вид:

- кольцо 0 – ядро ОС, системные драйверы. То есть, это наиболее важные данные, которые напрямую влияют на работоспособность системы;

- кольцо 1 – программы, обслуживающие аппаратную часть, драйверы и программы, работающие с аппаратными портами;

- кольцо 2 – системы управления базами данных, расширения ОС;

- кольцо 3 – прикладные программы, доступные пользователю.

Соответственно, к нулевому кольцу доступ имеют лишь самые привилегированные пользователи, тогда как с прикладными программами может работать любой. Кроме того, ОС прописывает действия, доступные на каждом из уровней, а также порядок обмена информацией между ними.

На практике, как ни странно, все это используется в ограниченном режиме – современные операционные системы ограничиваются двумя уровнями привилегий (нулевой и третий). То есть, в современных ОС есть ядро с драйверами (куда не допускаются «посторонние») и прикладные программы, доступные всем.

Но что самое главное – защита информации через систему колец и уровней доступа обычно работает в сочетании с режимами работы процессора. Другими словами, чтобы защищать информацию пользователя, аппаратная часть должна поддерживать определенные инструкции. Что еще интереснее, современные процессоры поддерживают значительно большее количество колец защиты, чем фактически использует операционная система.

Итак, чаще всего модель безопасности на уровне ОС состоит из уровня «ядра» и уровня «пользователя», но при этом процессор поддерживает два специальных режима:

- режим супервизора – наиболее привилегированный режим работы, когда открывается доступ к операциям ввода-вывода к периферийным устройствам, параметры защиты памяти, системные параметры и т.д.;

- гипервизор – другой привилегированный режим работы, который позволяет запустить на одном компьютере сразу несколько операционных систем, причем изолируя их друг от друга (системы могут обмениваться файлами и соединяться через сеть – как будто это два разных компьютера). Режим гипервизора, как третье кольцо, поддерживают процессоры с архитектурой ARM v7.

Таким образом, именно архитектура процессора ограничивает способы передачи управления от одного кольца к другому – но в любом случае, защита обеспечивается связкой процессора и операционной системы. На самом деле, механизмы защиты весьма сложные, и являются базовыми функциями любого процессора. Однако между разными процессорами все же есть различия.

Чем Intel отличается от AMD по части безопасности?

После фактического ухода с рынка компании VIA Technologies, в мире осталось две основных компании-разработчика процессоров, это Intel или AMD. Изначально в AMD заняли нишу «догоняющего» с более дешевыми и эффективными процессорами, чем основной конкурент – Intel. Потом компания поглотила ATI, и теперь занимается еще и графическими процессорами (в том числе APU – процессоров с интегрированными видеоядрами). Несмотря на постоянное отставание от Intel по доле рынка, AMD регулярно представляют новые современные разработки, которые зачастую выигрывают у конкурента.

Считается, что у Intel и AMD разные подходы к модельной линейке своих процессоров:

- Intel постепенно модернизирует свои модели, чередуя небольшие и более масштабные обновления архитектуры. Параллельно с развитием линейки меняется и совместимость процессоров со старым «железом» – Intel достаточно часто меняет сокеты, поэтому более новые процессоры обычно несовместимы со старыми материнскими платами;

- AMD идет по другому пути – компания примерно раз в 5 лет вкладывается в разработку принципиально новой архитектуры и достаточно долго ее «доводит до ума». В результате пользователи получают совершенно новую технику каждые несколько лет – с Bulldozer компания переходит на Ryzen, а с Excavator – на Zen, и т.д. При этом новые процессоры совместимы с более старыми материнскими платами, и стоят относительно недорого.

Что же касается производительности, то процессоры за одни и те же деньги (от разных компаний) будут работать примерно на одном уровне. Но AMD более сильны в задачах, которые можно разнести на параллельные процессы (многоядерные процессоры у компании дешевле), а Intel выигрывают там, где нужны именно мощные ядра.

В вопросах безопасности разница между разными производителями процессоров определяется не столько параметрами процессоров (все же это достаточно современные и высокотехнологичные изделия, на разработку которых тратятся миллиарды долларов), сколько количеством хакеров, которые пытаются найти и использовать уязвимости в аппаратной части защиты информации.

- исправление уязвимостей замедлило работу процессоров Intel в среднем в 5 раз сильнее, чем на AMD . А еще до выявления этих уязвимостей было известно о проблемах с подсистемой Management Engine, которая распространялась на все процессоры компании, выпущенные с 2008 года. В итоге, чтобы перекрыть пути злоумышленникам, производители компьютеров даже начали по умолчанию отключать эту подсистему;

- у AMD тоже были проблемы с безопасностью (подсистема AMD Secure Processor), которые эксперты разделили на 4 категории. Тем не менее, процессоры AMD Ryzen эксперты называют более продвинутыми с точки зрения аппаратного шифрования памяти, а из-за меньшей доли рынка на пользователей этих процессоров не так серьезно нацелены хакеры.

Всего же по данным за 2019 год у процессоров AMD нашли 16 открытых уязвимостей – против 242 у Intel. Поэтому, например, THG даже называет AMD более предпочтительным выбором на ближайшие несколько лет.

Насколько серьезны риски для разных процессоров?

Самая громкая история с уязвимостью пользовательских данных – это как раз Meltdown и Spectre, о которых стало известно в начале 2018 года.

Если говорить упрощенно, то уязвимость связана с желанием повысить производительность процессоров для конечных пользователей. В обычной ситуации программы выполняются как последовательность инструкций для процессора, причем в строго определенном порядке. Но чтобы ускорить выполнение программы, производители процессоров AMD, Intel, IBM и чипов с архитектурой ARM добавляют специальные блоки, которые пытаются предугадать действия программы и заранее выполнить операцию.

Эти блоки меняют порядок исполнения инструкций, но если блок не «угадывает» дальнейшее действие программы, то результат произведенных действий удаляется. Но, как выяснили исследователи, удаляются не все действия. И злоумышленник может получить данные одной программы, пользуясь другой – ориентируясь на косвенные признаки (например, время доступа) в ходе атаки. Соответственно, злоумышленник в теории может получить доступ к критичным для пользователя данным.

Пока уязвимости Meltdown и Spectre не стали причиной ни одного взлома данных пользователей злоумышленниками – но, как показывает прошлый опыт, это может быть вопросом времени. Но насколько серьезны риски того, что некий злоумышленник получит доступ к данным конкретного пользователя через уязвимости в процессорах?

В теории это возможно, рассказали нам исследователи безопасности компании Digital Security. По словам представителей компании, примером такой технологии может служить Intel AMT – она доступна на процессорах с технологией vPro. С помощью этой технологии компании экономят огромные ресурсы на обслуживании и администрировании информационных систем. В частности, технология может удаленно включать, выключать и перезагружать технику, управлять мышью и клавиатурой, получать доступ к аудио- и выдеовыходам, обновлять ПО и даже фильтровать трафик.

Что же касается вероятности взлома такой системы, в Digital Security считают ее крайне низкой – производители процессоров переживают за свою репутацию, поэтому не допустят даже намека на несанкционированный доступ к данным клиентов.

При этом подобные технологии рассчитаны преимущественно на корпоративных пользователей, говорит представитель координационного центра RIPE NCC Максим Буртиков. По словам эксперта, на Intel эта технология платная, и полный функционал получают корпоративные клиенты. С ней пользователи получают доступ к данным через хардверные (то есть, аппаратные) механизмы. Это важно, когда программа или ОС не отвечает, а на компьютере хранятся важные данные.

Чтобы защитить данные от посягательств посторонних лиц, в Intel используют TLS для обеспечения безопасности «общения» между чипсетом и консолью управления. А все попытки взломать такой механизм – лишь результат исследований специалистов по информационной безопасности.

Что делать обычному пользователю?

Как уже можно было понять, современные процессоры достаточно неплохо защищены от взлома – даже самая известная уязвимость пока не используется злоумышленниками, а открыта буквально «научным способом». При этом взлом систем на аппаратном уровне – удел лишь самых продвинутых хакеров, целью которых обычно выступают корпоративные серверы. Взламывать чей-то домашний компьютер через процессор ради воровства денег из «Сбербанк Онлайн» вряд ли кто-то будет – для этого, увы, гораздо лучше подходят методы социальной инженерии.

Тем не менее, даже среднестатистическому пользователю стоит все же иногда думать о собственной информационной безопасности. Так, получив доступ к номеру телефона, злоумышленник получит буквально все, включая доступ к счетам, электронной почте и социальным сетям.

Чтобы этого не произошло, стоит придерживаться нескольких простых правил информационной безопасности:

- использовать те средства защиты информации, которые доступны на устройстве . Например, на смартфоне это авторизация по отпечатку пальца или по овалу лица, а на компьютере – пароль, пин-код, аппаратный токен или снова отпечаток пальца. В любом случае, такие способы защиты информации лучше, чем их отсутствие;

- периодически обновлять систему . Это касается как Android с iOS, так и Windows с Linux. Как правило, большая часть обновлений как раз предполагает обновление систем безопасности (а внешние доработки попадают далеко не в каждый update);

- по возможности не пользоваться операционными системами, которые больше не поддерживает производитель . Например, Microsoft уже давно прекратила поддержку Windows XP, но ее по-прежнему часто используют – это может быть небезопасно;

- не скачивать приложения из неизвестных источников . Это касается и непонятных .apk-файлов для Android, так и пиратских версий ПО с торрент-трекеров;

- не терять бдительности и не давать добровольно доступ к своему устройству посторонним . Сейчас достаточно часто телефонные мошенники просят установить приложение с удаленным контролем рабочего стола – в этом случае пользователь буквально дает свои данные в руки злоумышленникам.

В целом, рекомендации простые – не игнорировать базовые правила информационной безопасности, пользоваться тем, что предлагает производитель и не поддаваться на провокации со стороны мошенников.

3 января издание The Register сообщило об уязвимости в процессорах Intel, устранение которой потребует переработки ядра Windows, Linux и macOS, а также замедлит работу компьютеров. Как выяснилось позже, аналогичные уязвимости есть в процессорах других производителей, в том числе AMD и ARM. Им подвержены компьютеры, планшеты и даже смартфоны.

Уязвимости предоставляют возможность для двух типов атак, получивших условные имена Meltdown («Крах») и Spectre («Призрак»). Первая нарушает барьер между памятью операционной системы и приложениями, что позволяет получить доступ к конфиденциальным пользовательским данным. Вторая нарушает барьер между приложениями, благодаря чему любое из них может залезть в содержимое другого и выкрасть ценные данные.

Проблема кроется в спекулятивном исполнении команд процессором. Эта технология позволяет процессору предугадать, какие команды будут исполняться в будущем, в результате чего увеличивается быстродействие. Команды исполняются процессами приложений в корневой памяти процессора на нескольких уровнях кэша, а из-за уязвимости хакеры могут несанкционированно получить доступ к этой памяти.

Компания Intel призналась, что уязвимости существуют почти во всех её процессорах, выпущенных с 1995 года. AMD не отрицает наличие уязвимостей в своих изделиях, однако утверждает, что риск их эксплуатации почти нулевой. В ARM утверждают, что уязвимости есть в процессорах Cortex-A, которые используются в чипсетах для смартфонов и планшетов, но их нет в чипах Cortex-M для устройств категории интернета вещей. Специалисты Google Project Zero выяснили, что атака Meltdown возможна только на микросхемах Intel, а Spectre можно также эксплуатировать на процессорах AMD и ARM. Технические подробности об уязвимостях публикуются на специальном сайте. В настоящее время нет информации об их успешном использовании хакерами.

4 января Microsoft выпустила экстренное обновление Windows 10 (патч KB4054022), оно установится на компьютеры автоматически. 9 января аналогичный патч будет доступен компьютерам с Windows 7 и 8, но устанавливать его придётся вручную.

Google выпустила защиту Android от Spectre c январским обновлением безопасности, которое в первую очередь будет доступно смартфонам Pixel первого и второго поколения, Nexus 5X и 6P, планшету Pixel C и приставке Nexus Player. Пользовательские данные и сервисы Google (в том числе Google Search, YouTube, Google Ads, Maps, Blogger, Gmail, Calendar, Drive, Docs и G Suite) уже защищены.

Компания Apple не прокомментировала проблему, но специалисты утверждают, что часть уязвимости Meltdown была закрыта в macOS 10.13.2, вышедшей в декабре 2017, а оставшаяся часть защиты будет внедрена в macOS 10.13.3, бета-версии которой уже выпускаются.

Патчи безопасности для Linux, ориентированные на защиту от Meltdown и Spectre, выпускаются с декабря 2017 года.

Защитить пользователей от Meltdown и Spectre смогут только разработчики операционных систем и прочего ПО. Всё, что мы можем сделать — терпеливо ждать выхода обновлений и прилежно устанавливать все апдейты в надежде, что хакеры не успеют найти способы эксплуатации дыр. Побочный эффект от ликвидации уязвимостей — снижение производительности процессоров. Насколько оно будет заметным, зависит от конкретной модели процессора. Запрет использования приложениями корневой памяти процессора замедляет работу устройства на 5-30%, причём наибольшее падение производительности отмечается в ресурсоёмких задачах.

Читайте также: