Чем опасны программы шпионы

Обновлено: 07.07.2024

На днях в Чехии разгорелся скандал. Президент республики Милош Земан заявил о прослушке контрразведкой его сотрудников. Это ещё один случай в череде аналогичных инцидентов в Европе. В конце августа Европейский суд по правам человека приступил к изучению жалобы на прослушку парламентариев Великобритании. В июле президент Франции Эммануэль Макрон отказался от одного из своих смартфонов из-за подозрения в слежке с помощью системы Pegasus. Изучением вопроса слежки за журналистами и политиками через программное обеспечение уже занялась Еврокомиссия. С призывом привлечь к уголовной ответственности владельца софта — израильскую NSO Group — ранее выступил его разработчик, бывший сотрудник американских спецслужб Эдвард Сноуден.

Подобный скандал с другим израильским производителем ПО разгорелся в марте 2021 года и в России. Компания Cellebrite, несколько лет предоставляющая услуги по взлому смартфонов МВД РФ, заявила о прекращении сотрудничества с российскими спецслужбами якобы из-за давления на оппозиционеров. Вместе с экспертами RT разобрался, как работают шпионские софты и как можно защитить свой гаджет.

Тот или иной объём информации утекает с наших устройств постоянно, и к этому надо относиться спокойно, говорят эксперты.

«Ваш смартфон вовсю фонит данными. Сами устройства, iPhone и Android, передают телеметрию — например, голосовые помощники записывают обстановку вокруг пользователя, — объясняет специалист лаборатории компьютерной криминалистики Group-IB Игорь Михайлов. — Телеметрия — очень обтекаемое понятие, под которым может скрываться что угодно. Долгое время компании не раскрывали, какие именно данные они получали с помощью телеметрии», — пояснил Игорь Михайлов.

Что же касается взлома смартфонов, то для этого существует несколько технологий, которые определяются стоящими перед заказчиком задачами, а они могут быть самыми разными. Наиболее распространённые цели использования шпионских приложений — слежка за бизнес-партнёрами или супругами. Достаточно вбить в поисковике нужный запрос, как тут же появляется целый список шпионских программ для iPhone и Android.

При этом данные можно скачать как непосредственно с самого скомпрометированного шпионской программой устройства, так и из облачного хранилища. Перехватить информацию можно и при её передаче.

Однако без человеческого фактора тут не обойтись. Для внедрения таких программ нужен физический доступ к устройству, потому что они устанавливаются непосредственно на смартфоны.

Но, если приложение уже остановлено, обнаружить его непросто: в интерфейсе устройства оно не отображается. Но «шпион» работает не за спасибо, а по платной подписке за использование. Иногда, рассказывают эксперты, разработчики подобных софтов прибегают к шантажу, и, когда пользователь перестаёт платить, иконка приложения проявляется на устройстве — таким образом человек узнаёт о слежке за ним.

Шпионаж без границ

Помимо специальных приложений для шпионажа, злоумышленники используют другие пути.

«Сейчас один и тот же вредоносный софт совмещает в себе обширный функционал: функционал банковского трояна для хищения денежных средств, функционал шпионской программы для слежения за пользователем. Программы сейчас могут всё. Помимо прочего, злоумышленники используют полученную информацию и данные для вымогательства», — рассказал специалист Group-IB.

В сентябре 2014 года произошла масштабная утечка откровенных фотографий голливудских звёзд. По данным следствия, хакер рассылал своим жертвам письма от имени Google или Apple с просьбой подтвердить свои логины и пароли. После того как жертва переходила по предложенной ссылке, злоумышленник получал доступ к личной информации пользователя, в том числе фотографиям интимного характера. Впоследствии ФБР задержало хакера, его приговорили к девяти годам лишения свободы.

Мобильные трояны в основном создаются под Android, потому что их намного проще заразить. Пользователю достаточно по ошибке зайти на сайт, который не является официальным магазином Google, и установить вирусное приложение на своё устройство. По словам Михайлова, с Apple такой номер не пройдёт: iPhone просто не даст скачать приложение со стороннего ресурса.

При этом Apple работает с правоохранительными органами и по их запросу (форма доступна на официальном сайте компании) выдаёт все данные о пользователе, которые у неё есть. Как правило, это резервные копии. Дважды в год Apple публикует отчёт и раскрывает количество присланных со всего мира правительственных запросов. Так, за первое полугодие 2020 года Apple получила 1055 запросов от правоохранительных органов из России и предоставила данные на 884 из них.

На мировом уровне правительства разных стран используют так называемое шпионское ПО для поимки террористов и преступников. Безусловными лидерами отрасли цифровой разведки стали разработки двух израильских компаний — программы Pegasus и Cellebrite. Эти продукты продаются исключительно сотрудникам правоохранительных органов и военным.

«Человек и его информация должны представлять определённый интерес, потому что покупка лицензии на подобный софт очень дорогая», — разъяснил Игорь Михайлов.

По информации, опубликованной газетой The New York Times, только установка Pegasus в 2016 году обошлась в $500 тыс., а слежка за десятью пользователями iPhone или Android стоила дополнительные $650 тыс.

Cellebrite такого функционала не имеет, но её стоимость значительно ниже, чем у Pegasus. Так, ярославское управление СК в 2020 году потратило на закупку комплекса UFED Touch2 935 тыс. рублей, а хабаровское на продление лицензии на софт — 2,6 млн. Случаи покупки и применения в России Pegasus неизвестны.

Cellebrite реализована в виде комплекса UFED Touch — программы, устанавливаемой на компьютере правоохранителей. Чтобы получить данные с устройства, оно должно оказаться в физическом доступе для правоохранителей, если это iPhone, он должен быть разблокирован. Последнее условие, по словам эксперта, является ключевым: без разблокировки данные извлечь невозможно. Устройств на базе Android это не касается, так как при определённых обстоятельствах извлечь данные можно и из заблокированного смартфона под управлением ОС Android.

По словам Игоря Михайлова, если у пользователя топовый iPhone или Android с последними обновлениями безопасности, извлечь его данные будет намного сложнее. Но и технологии взлома не стоят на месте.

«Сейчас идёт соревнование брони и снаряда. Фотографии, смс, телефонную книгу скопировать достаточно легко. А вот из мессенджеров сложно получить информацию. Например, данные WhatsApp попадают в резервную копию, а данные Telegram — нет», — пояснил эксперт.

При этом он подчеркнул, что, как правило, владельцы мобильных устройств не могут самостоятельно детектировать установленные на них шпионские программы. Для этого они должны обладать определёнными знаниями и инструментами (программным обеспечением, позволяющим выявить шпионские программы на мобильном устройстве).

В частности, существуют проекты, с помощью которых можно сделать резервную копию своего смартфона и проверить её через программу MVT. Если устройство заражено, она это выявит. Когда компания Cellebrite стала активно распространять информацию, что её софт способен извлечь данные из мессенджера Signal, его разработчик в ответ выпустил приложение LockUp, позволяющее предотвращать попытки подключения Cellebrite к Android. Но эта программа настроена на стирание данных при попытке их извлечения, иногда неправильно считывает сопряжение с компьютером и может перепутать его с Cellebrite.

В случае если у человека есть основания полагать, что на его смартфоне установлено шпионское ПО (не обязательно правоохранительными органами), стоит обратиться в криминалистические лаборатории, которые проведут анализ функционала приложений, установленных на мобильном устройстве, посоветовал Михайлов.

«При подозрении в заражении смартфона надо ориентироваться на несколько признаков. Например, телефон стал сильно греться и неожиданно перезагружаться, возросла скорость разрядки. Также стоит обратить внимание на увеличение расхода трафика, если у вас лимитированный тариф. Всё это признаки того, что на устройстве установлено шпионское ПО», — уточнил эксперт.

Преступление без наказания

В каждой стране есть свои законодательные ограничения на применение различных технологий взлома смартфонов и ответственность за их нарушение. В России это предусматривается ст. 273 УК РФ «Создание, использование и распространение вредоносных компьютерных программ». Максимальное наказание за совершение этого преступления — семь лет лишения свободы.

В России шпионские программы запрещены. Для использования криминалистического софта сотрудниками правоохранительных органов и силовых ведомств существует определённый порядок действий, регламентированный законом, пояснил RT эксперт Group-IB.

«Если специальное ПО применяется в рамках следственной деятельности, это оформляется специальными протоколами. Несанкционированно это сделать достаточно проблематично, — рассказал эксперт. — При проведении негласных оперативных действий человека никто не ставит в известность о проверке его устройств. В случае гласных действий его могут попросить разблокировать телефон, дальше сотрудники скопируют необходимые им данные и вернут устройство владельцу».

Ещё в 2016 году глава Следственного комитета Александр Бастрыкин заявил, что ведомство использует в своей работе Cellebrite. На официальном сайте СК представлены отчёты о применении данной криминалистической техники. Например, Cellebrite использовалась для взлома iPad экс-министра экономики Алексея Улюкаева, осуждённого за получение взятки.

Российские силовые структуры закупали Cellebrite до марта 2021 года. А потом компания объявила, что прекращает продажи в РФ, из-за того что её софт использовался российскими спецслужбами для преследования оппозиционеров, ЛГБТ-активистов и представителей этнических меньшинств.

Однако без использования Cellebrite в следственных действиях число преступлений может возрасти, в связи с тем что доказать вину преступников будет сложнее.

«Телефоны используют не только оппозиционеры, но и криминальные элементы. И сейчас правоохранительные органы лишены возможности исследовать их устройства. Часть людей, которых стоило бы наказать, не накажут. Отрезав Россию от передовых технологий, нам усложнили возможность бороться в том числе с отечественным киберкриминалом и защищать другие государства от действий российских преступников», — утверждает специалист Group-IB.

Выявить и обезвредить

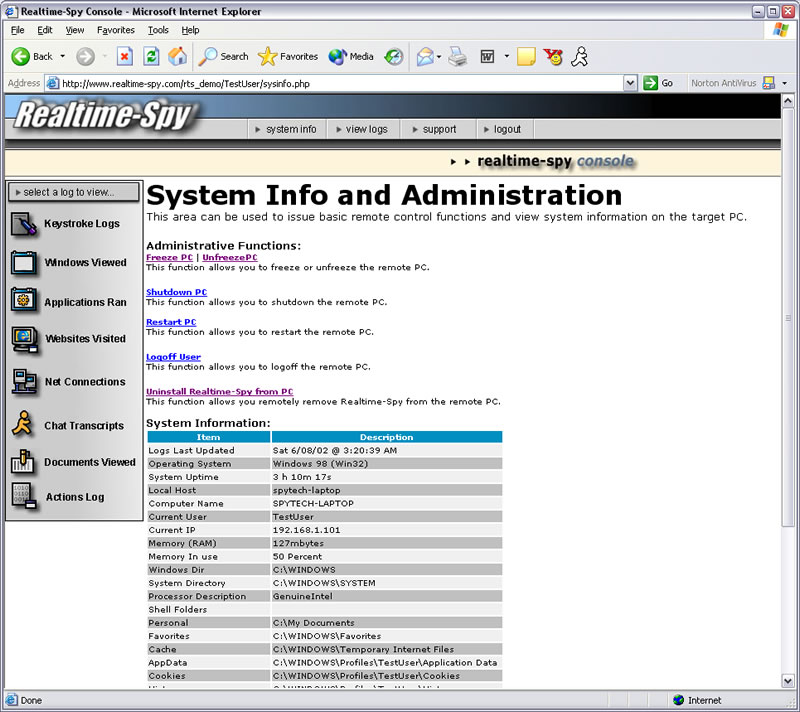

В беседе с RT Владимир Макаров, главный специалист аудита отдела информационной безопасности T.Hunter, рассказал об основных инструментах шпионских программ на примере легального софта для открытого использования.

По словам эксперта, шпионское программное обеспечение практически полностью повторяет легальные приложения для родительского контроля.

«Софт от компании NSO Group, так называемый Pegasus, по функционалу, можно сказать, схож с легитимными программами для родительского контроля. Это ПО сертифицировано, прошло все необходимые уровни контроля со стороны специалистов по информационной безопасности, разработано профессионалами. И оно отображает, какие данные о вас в данный момент собираются», — отметил Макаров.

При этом программы, которые предоставляет NSO Group, устанавливаются без ведома пользователя, уточняет эксперт.

«То есть приходит фишинговое смс, если человек переходит по ссылке, то ему благодаря уязвимости операционной системы Android и Apple устанавливается это программное обеспечение на телефон. Дальше те, кто купил этот софт, получают полный доступ к смартфону пользователя», — поясняет Макаров.

«Также всё это мы можем включать и выключать удалённо на этом устройстве, когда на нём есть доступ в интернет, и изучать маршрут следования, если устройство перемещалось», — добавил эксперт.

Чтобы обезопасить себя от нежелательного контроля, Владимир Макаров советует не пренебрегать стандартными антивирусными системами. В случае подозрения во взломе он рекомендует выполнить несколько простых шагов. По его словам, скрытое наблюдение, если оно уже было установлено на смартфон, несложно определить по определённым признакам.

«Но, как говорится, самый главный антивирус находится у нас в голове — это не переходить по непонятным ссылкам, не открывать непонятные письма в электронной почте, даже если вам прислал их ваш друг, коллега, но вы его об этом не просили», — заключил Макаров.

Шпионские программы представляют собой вредоносное ПО, которое скрывается в системе, следит за действиями пользователя и похищает конфиденциальную информацию, например банковские реквизиты и пароли.

Все о шпионских программах

Пользуясь Интернетом, не стоит думать, что Ваша конфиденциальность защищена. Недоброжелатели часто следят за Вашими действиями и стремятся заполучить Вашу личную информацию с помощью особого вредоносного ПО – шпионских программ. Это один из самых старых и самых распространенных типов угроз в сети Интернет: эти программы без разрешения проникают на Ваш компьютер, чтобы инициировать различные противозаконные действия. Стать жертвой таких программ очень легко, однако избавиться от них бывает сложно – особенно в том случае, когда Вы даже не знаете, что Ваш компьютер заражен. Но не стоит отчаиваться! Мы не оставим Вас один на один с угрозами! Вам лишь нужно знать, что такое шпионские программы, как они проникают на компьютер, как они пытаются навредить Вам, как устранить эти программы и как можно предотвратить атаки шпионских программ в будущем.

Что такое шпионская программа?

Шпионские программы. Это словосочетание может вызывать ассоциации с хитроумными устройствами Джеймса Бонда, однако данный термин является общим обозначением вредоносного ПО, которое проникает на Ваш компьютер или мобильное устройство и собирает информацию о Вас, об истории посещений веб-сайтов, о Ваших привычках, связанных с работой в сети Интернет, а также другие сведения.

И, как это ни удивительно, шпионские программы действуют скрытно: проникают на компьютер без Вашего ведома и разрешения, внедряются в операционную систему и поддерживают свое присутствие в ней. Возможно, Вы по неосмотрительности сами разрешили загрузку шпионской программы, согласившись с условиями использования обычного на первый взгляд приложения, которое Вы установили, не прочитав ту часть соглашения, которая написана мелким шрифтом.

Каким бы путем шпионская программа ни проникала на Ваш компьютер, она тихо работает в фоновом режиме, собирая данные или следя за Вашими действиями, чтобы в подходящий момент инициировать вредоносную активность в отношении Вашего компьютера или способа его использования. В частности, она может записывать комбинации нажатия клавиш, делать снимки экрана, перехватывать учетные данные, адреса личной электронной почты и данные веб-форм, сохранять информацию об использовании сети Интернет, а также похищать другие важные сведения, в том числе номера кредитных карт.

«Шпионские программы тихо работают в фоновом режиме, накапливая Ваши данные».

И даже если Вы обнаружите незваного гостя в системе, не следует надеяться, что у такой программы предусмотрена удобная функция удаления.

Как атакуют шпионские программы?

Шпионские программы проникают в систему теми же путями, что и любое другое вредоносное ПО – с помощью троянских программ, <a href="https://blog.malwarebytes.com/glossary/virus/" target="_blank"id="cta-spyware-linkto-labs-virus-ru">вирусов, червей, эксплойтов и других типов вредоносных объектов. Вот лишь некоторые способы, которыми могут воспользоваться злоумышленники, чтобы заразить Ваш компьютер или мобильное устройство:

- Уязвимости в системе защиты. Первое место в рейтинге действий, которые ни при каких обстоятельствах нельзя совершать в Интернете, уверенно занимает переход по неизвестной ссылке или по ссылке на приложение в электронном письме, которая открывает исполняемый файл, либо использование веб-приложения, которое загружает и запускает (выполняет) какую-либо программу. Иногда бывает еще хуже: велика вероятность, что даже простое посещение вредоносного веб-сайта и просмотр его страницы и/или рекламного баннера приводят к теневой загрузке нежелательных объектов. К заражению компьютера также может привести нажатие на одну из опций в назойливом всплывающем окне. И даже просто отправляя другу программу или документ, Вы можете незаметно заразить его компьютер шпионской программой, которая скрывается внутри. Это касается исполняемых файлов, музыкальных файлов и документов. Для успешного внедрения вредоносного объекта достаточно одного нажатия неверной кнопки.

- Обманный маркетинг. Злоумышленники любят представлять свои шпионские программы как полезные программные продукты, установка которых облегчит Вам решение тех или иных задач. Так, это может быть утилита, ускоряющая доступ к сети Интернет, новый диспетчер загрузки, программа для очистки жесткого диска или альтернативный сервис веб-поиска. Остерегайтесь подобного рода приманок, поскольку установка таких программ может привести к заражению компьютера шпионскими программами. Ведь даже после удаления столь «полезного» продукта, спровоцировавшего заражение компьютера, сама шпионская программа остается в системе и продолжает работать.

- Пакеты программ. Всем нравится бесплатное программное обеспечение! Если только основная программа не скрывает вредоносные дополнения, расширения или подключаемые модули. Они могут выглядеть как нужные компоненты, однако являются шпионскими программами, которые остаются в системе даже после удаления основного приложения.

- Другие варианты. Троянские программы, черви и бэкдоры часто используются для распространения шпионских программ в дополнение к своим главным вредоносным функциям.

- Шпионские программы для мобильных устройств. Шпионские программы для мобильных устройств начали досаждать пользователям, когда мобильные устройства получили широкое распространение. Эти устройства занимают мало места, а пользователи не могут следить за всеми процессами, которые происходят в системе, поэтому вредоносным объектам удается длительное время оставаться незамеченными. Заражению могут подвергаться устройства Mac и Android, когда Вы устанавливаете приложение с вредоносным кодом. Среди таких приложений могут быть разрешенные программы, подвергнутые рекомпиляции с использованием вредоносного кода, собственно вредоносные программы, использующие фиктивное имя, а также программы с ложными ссылками для загрузки. Кроме того, иногда подобные приложения устанавливаются на устройства злоумышленниками, которые хотят тайно проследить за действиями пользователей.

«Шпионские программы для мобильных устройств начали досаждать пользователям, когда мобильные устройства получили широкое распространение».

Типы шпионских программ

В большинстве случаев функции шпионских программ зависят от намерений их авторов. Ниже приведены примеры наиболее распространенных типов шпионских программ, классифицируемые в соответствии с их функциями:

- Не открывайте электронные письма, присланные неизвестными отправителями.

- Не загружайте файлы из непроверенных источников.

- Прежде чем переходить по ссылке, наводите на нее курсор мыши, чтобы проверить, на какую веб-страницу она Вас приведет.

-

– это приложения, разрабатываемые для сбора паролей на зараженных компьютерах. В частности, они могут собирать учетные данные, которые пользователь вводит в браузере, учетные данные для входа в систему, а также другие важные пароли. Полученные сведения могут храниться на зараженном компьютере – в месте, определяемом самой программой, или передаваться на удаленный сервер для последующего извлечения. – это приложения, разрабатываемые для сбора учетных данных финансовых учреждений. Они используют уязвимости в системе защиты браузеров, чтобы модифицировать веб-страницы, изменять контент транзакций или вставлять в поток данных дополнительные транзакции, оставаясь при этом совершенно невидимыми как для пользователя, так и для основного веб-приложения. Банковские троянские программы могут быть нацелены против самых разных игроков финансового рынка, в числе которых банки, брокеры, финансовые онлайн-порталы и операторы электронных кошельков. Эти приложения также могут передавать собранные данные на удаленные серверы для последующего извлечения. – это приложения, которые сканируют зараженные компьютеры в поисках различной информации, например имен пользователей, паролей, адресов электронной почты, истории браузеров, файлов журналов, системных данных, документов, электронных таблиц или других файлов мультимедиа. Как и банковские троянские программы, программы для похищения данных могут использовать уязвимости в системе защиты браузеров, чтобы собирать личные данные пользователей на форумах и в онлайн-сервисах, а затем передавать полученную информацию на удаленный сервер или хранить ее непосредственно на зараженном ПК для последующего извлечения. , также обозначаемые как системные мониторы, – это приложения, разрабатываемые для слежения за действиями пользователя компьютера, например за нажатиями клавиш, посещениями веб-сайтов, историей поиска, обсуждениями в электронной почте, диалогами в чатах, а также за вводимыми учетными данными системы. Обычно они накапливают снимки экранов, запечатлевая текущее окно через определенные интервалы времени. Клавиатурные шпионы также собирают сведения о функциональности системы, незаметно захватывая и передавая изображения, аудио- и видеофайлы с подключаемых устройств. Они даже могут накапливать документы, которые пользователи печатают на подсоединенных к системе принтерах, а затем передавать эти документы на удаленные серверы или хранить их локально для последующего извлечения.

История шпионских программ

Термин «шпионская программа» впервые был упомянут в 1996 году в одной из специализированных статей. В 1999 году этот термин использовался в пресс-релизах и уже имел то значение, которое закреплено за ним сегодня. Он быстро приобрел популярность в средствах массовой информации. Прошло немного времени, и в июне 2000 года было выпущено первое приложение, предназначенное для борьбы со шпионскими программами.

«Первые упоминания о шпионских программах датируются 1996 годом».

В октябре 2004 года медийная компания America Online и Национальный альянс кибербезопасности (NCSA) провели исследование данного феномена. Результат оказался невероятным и пугающим. Около 80 % всех пользователей сети Интернет так или иначе сталкивались с проникновением шпионских программ на свои компьютеры, приблизительно на 93 % компьютеров присутствовали компоненты шпионских программ, при этом 89 % пользователей не знали об этом. И почти все пользователи, пострадавшие от шпионских программ (около 95 %), признали, что не давали разрешения на их установку.

На сегодняшний день операционная система Windows является предпочтительной целью для атак шпионских программ в силу своей широкой распространенности. Вместе с тем, в последние годы разработчики шпионских программ также обращают внимание на платформу Apple и на мобильные устройства.

Шпионские программы для Mac

Исторически сложилось так, что авторы шпионских программ считают своей главной целью платформу Windows, поскольку она имеет более обширную базу пользователей, чем платформа Mac. Несмотря на это в 2017 году отрасль пережила существенный всплеск активности вредоносного ПО для компьютеров Mac, причем большая часть атак была совершена посредством шпионских программ. Шпионские программы для Mac имеют модель поведения, аналогичную шпионским программам для Windows, однако среди них преобладают программы для кражи паролей и бэкдоры общего назначения. К вредоносным действиям ПО, принадлежащего ко второй категории, относится удаленное выполнение вредоносного кода, кейлоггинг, захват изображения экрана, произвольная загрузка и скачивание файлов, фишинг паролей и т. д.

«В 2017 году отрасль пережила существенный всплеск активности вредоносного ПО для компьютеров Mac, причем большая часть атак была совершена посредством шпионских программ».

Помимо вредоносных шпионских программ, в среде Mac также нередко встречаются так называемые «законные» шпионские программы. Эти программы продаются реально существующими компаниями на официальных веб-сайтах, а в качестве их основной цели декларируется контроль за детьми или сотрудниками. Разумеется, такие программы являются классической «палкой о двух концах»: они допускают возможность злоупотребления своими функциями, поскольку предоставляют обычному пользователю доступ к инструментарию шпионских программ, не требуя для этого каких-либо специальных знаний.

Шпионские программы для мобильных устройств

Не стоит забывать, что потребители являются не единственной целью злоумышленников, создающих шпионские программы. Если Вы используете свой смартфон или планшетный компьютер на рабочем месте, хакеры могут атаковать организацию Вашего работодателя за счет уязвимостей, заложенных в системе мобильных устройств. Более того, группам реагирования на инциденты в области компьютерной безопасности может быть не под силу выявлять атаки, совершаемые через мобильные устройства.

Шпионские программы обычно проникают на смартфоны тремя способами:

Кого атакуют шпионские программы?

В отличие от других типов вредоносного ПО, разработчики шпионских программ не стремятся нацелить свои продукты на какую-либо конкретную группу людей. Напротив, в ходе большинства атак шпионские программы разворачивают свои сети очень широко, чтобы поразить как можно больше устройств. Следовательно, каждый пользователь потенциально является целью шпионских программ, ведь, как справедливо полагают злоумышленники, даже самый крохотный объем данных рано или поздно найдет своего покупателя.

«В ходе большинства атак шпионские программы разворачивают свои сети очень широко, чтобы поразить как можно больше устройств».

Например, спамеры покупают адреса электронной почты и пароли, чтобы рассылать вредоносный спам или совершать какие-либо действия под видом других лиц. В результате атак шпионских программ на финансовую информацию кто-то может лишиться средств на банковском счете или стать жертвой аферистов, использующих в своих махинациях настоящие банковские счета.

Информация, полученная из похищенных документов, изображений, видеозаписей и других цифровых форм хранения данных, может использоваться для вымогательства.

В конечном итоге никто не застрахован от атак шпионских программ, а хакеры особо не задумываются над тем, чьи компьютеры они заражают в погоне за достижением своих целей.

Что делать, если мой компьютер заражен?

Проникшая в систему шпионская программа стремится оставаться незамеченной, и обнаружить ее можно только в том случае, если пользователь обладает достаточным опытом и действительно знает, где следует искать. Так что многие пользователи продолжают работать, не подозревая об угрозе. Но если Вам кажется, что на компьютер проникла шпионская программа, нужно прежде всего очистить систему от вредоносных объектов, чтобы не скомпрометировать новые пароли. Установите надежный антивирус, который способен обеспечить должную кибербезопасность и использует агрессивные алгоритмы обнаружения и удаления шпионских программ. Это важно, поскольку только агрессивные действия антивируса способны полностью удалить из системы артефакты шпионских программ, а также восстановить поврежденные файлы и нарушенные настройки.

Очистив систему от угроз, обратитесь к представителям своего банка, чтобы предупредить о потенциальной вредоносной активности. В зависимости от того, какая информация была скомпрометирована на зараженном компьютере (особенно если он подключен к сети предприятия или организации), закон может требовать от Вас сообщить правоохранительным органам о фактах проникновения вирусов или сделать соответствующее публичное заявление. Если информация носит деликатный характер или связана со сбором и передачей изображений, аудио- и/или видеофайлов, Вам следует обратиться к представителю правоохранительных органов и сообщить о потенциальных нарушениях федерального или местного законодательства.

И последнее: Многие поставщики средств защиты от кражи идентификационных данных заявляют, что их сервисы могут выявлять мошеннические транзакции или временно блокировать Ваш кредитный счет во избежание ущерба от вредоносных действий нежелательных программ. На первый взгляд, блокировка кредитной карты – действительно здравая идея. Однако компания Malwarebytes настоятельно рекомендует не покупать средства защиты от кражи идентификационных данных.

«Многие поставщики средств защиты от кражи идентификационных данных заявляют, что их сервисы могут выявлять мошеннические транзакции».

Как защититься от шпионских программ?

Наилучшая защита от шпионских программ, как и от большинства типов вредоносного ПО, в первую очередь зависит от Ваших действий. Пожалуйста, следуйте этим базовым рекомендациям, благодаря которым Вы сможете обеспечить свою кибербезопасность:

Но по мере того как пользователи накапливали опыт в области кибербезопасности, хакеры тоже становились хитрее, создавая все более изощренные способы доставки шпионских программ. Именно поэтому установка антивируса, доказавшего свою эффективность, чрезвычайно важна для противодействия самым современным шпионским программам.

Ищите антивирусы, которые предоставляют защиту в реальном времени. Данная функция позволяет автоматически блокировать шпионские программы и другие угрозы до того, как они смогут навредить Вашему компьютеру. Некоторые традиционные антивирусы и другие средства обеспечения кибербезопасности во многом полагаются на сигнатурные алгоритмы обнаружения – а такую защиту легко обойти, особенно если речь идет о современных угрозах.

Также следует обращать внимание на наличие функций, которые блокируют само проникновение шпионских программ на компьютер. Например, это может быть технология противодействия эксплойтам и защита от вредоносных веб-сайтов, на которых хранятся шпионские программы. Premium-версия программы Malwarebytes имеет проверенную репутацию и является надежным средством защиты от шпионских программ.

В цифровом мире опасности являются неотъемлемой частью интернет-действительности и могут подстерегать Вас на каждом шагу. К счастью, есть простые и эффективные способы защититься от них. Если Вы будете поддерживать разумный баланс между применением антивируса и соблюдением основных мер предосторожности, Вам удастся оградить каждый используемый компьютер от атак шпионских программ и от действий злоумышленников, которые за ними стоят.

Со всеми нашими отчетами о шпионских программах Вы можете ознакомиться на ресурсе Malwarebytes Labs.

Шпионские программы (spyware) — один из самых распространенных видов нежелательного программного обеспечения, предназначенный для несанкционированного сбора данных с пользовательского устройства. Их популярность обусловлена простотой и востребованностью. Многие шпионские программы могут быть легальными и даже распространяться в официальных магазинах приложений. Они используются, например, для сбора информации о местоположении устройства, посещаемых сайтах, конфигурации компьютера, используемом программном обеспечении, вводимых с клавиатуры данных и т.д. Как правило, программы-шпионы не имеют каких-либо выраженных вредоносных (для устройства жертвы) функций, но могут стать причиной утечки конфиденциальных данных и нарушения режима приватности.

Классификация шпионских программ (spyware)

Трекеры, или отслеживатели, передают злоумышленнику данные о местоположении устройства, открываемых веб-сайтах, документах, списках контактов, маршруте передвижения, наиболее часто посещаемых местах и т.п. Трекеры делятся на два вида: аппаратные и программные.

Аппаратные трекеры выглядят как миниатюрное устройство, например брелок. Большинство из них просто передает данные о текущем положении объекта, однако некоторые варианты обладают более широкой функциональностью. Они могут быть абсолютно легальными — их используют автомобилисты для получения информации о текущем положении своей машины, с их помощью можно узнать местоположение ценной вещи и т.д.

Программные трекеры используются для сбора любых данных о пользовательской активности на устройстве. Они также могут быть легальными: их применяют организации, желающие контролировать сотрудников в рабочее время, или родители, беспокоящиеся о своем ребенке.

Обе категории трекеров могут использоваться злоумышленниками для несанкционированного сбора информации о передвижении жертвы. Аппаратный трекер может быть незаметно внедрен в один из компонентов компьютера, а программный — установлен под видом какой-либо легальной программы или вместе с ней.

Кейлогеры — это специальные программы или устройства, которые записывают нажатие клавиш на клавиатуре устройства. Как и трекеры, кейлогеры делятся на два типа: аппаратные и программные.

Программные кейлогеры выполняются в виде приложений, так что для каждой операционной системы имеется свой набор подобных средств. Многие из них могут считывать нажатия не только обычных, но и служебных клавиш, таких как Alt или Ctrl, фиксируя тем самым отдачу команд через сочетания кнопок. Ряд кейлогеров отправляет собранные данные мошенникам и другим злоумышленникам.

Аппаратные кейлогеры — это небольшие устройства, которые подключаются к компьютеру. Некоторые из них могут использовать уязвимость BadUSB. В отличие от программных кейлогеров, аппаратные никак не воздействуют на жесткий диск: все данные они сохраняют во встроенную память или на SD-карту.

Использование шпионских программ

В программном исполнении как трекеры, так и кейлогеры могут быть установлены злоумышленником в любое устройство жертвы, будь то персональный компьютер или смартфон. Аппаратные варианты сложнее установить (нужен физический доступ к устройству), и жертве проще их обнаружить, поэтому программные трекеры и кейлогеры считаются более предпочтительными.

Основной их целью является несанкционированный сбор информации с устройства. Но очень часто шпионские программы (spyware) используются для сбора маркетинговой информации и профилирования пользователей для целевого показа рекламы. Информация о конфигурации компьютера, программном обеспечении, посещаемых веб-сайтах и статистике запросов к поисковикам, вводимые с клавиатуры слова позволяют очень точно определить род деятельности пользователя и круг его интересов. В этом случае наблюдается связка с рекламными программами (adware), когда шпион собирает данные и передает их на сервер рекламной фирмы. Там сведения анализируются и используются для точного отображения рекламы именно этому пользователю, иногда через неправомерное внедрение в содержимое просматриваемых веб-страниц.

Распространение шпионских программ

Источники шпионских программ можно разделить на два основных канала. Первый из них — нелегальный, который мало отличается от распространения вредоносных объектов. Злоумышленники могут обманом приводить пользователей к установке шпионского приложения или незаметно внедрять его через незакрытые уязвимости. Второй канал — легальный. Шпионский модуль может содержаться в обычном программном обеспечении или же устанавливаться дополнительно (пользователь не замечает этого в процессе инсталляции). Показательным примером второй группы являются некоторые версии «фирменных» браузеров и панели инструментов к ним, которые совершенно законно собирают для своих разработчиков огромное количество информации о пользовательской активности. То же самое делают и новые версии операционных систем — например, скандалом отметилась в начале своего жизненного пути Windows 10, в которой обнаружили множество функций для сбора «телеметрии». По мнению многих исследователей, аналогичные легальные шпионские функции, скрытые или открытые, есть практически во всех современных операционных системах.

Анализ риска шпионских программ

Шпионское оборудование или программы очень опасны для приватности человека. С их помощью злоумышленники или крупные корпорации могут собрать очень много личных данных о пользователях. Огромное количество различных шпионских утилит можно найти в открытом доступе или даже в официальных магазинах приложений. Аппаратные трекеры и кейлогеры свободно продаются в интернете. Многие операционные системы, браузеры и оборудование имеют встроенные и включенные по умолчанию шпионские функции, о чем обычные пользователи могут даже не догадываться.

Чтобы защитить себя от шпионских программ, нужно выполнять ряд простых действий:

Коммерческие шпионские программы – stalkerware – не считаются вредоносными. Рассказываем, почему их все равно не стоит использовать.

Наверняка почти каждому хоть раз в жизни хотелось проследить за другими. Чтобы удостовериться, что партнер не изменяет, что ребенок не связался с дурной компанией, а подчиненный не работает на конкурента. Слежка за родными и коллегами пользуется спросом, а спрос, как известно, рождает предложение.

Stalkerware — неэтично, зато легально (почти)

С моральной точки зрения использовать шпионские программы нехорошо: устанавливают их, как правило, без ведома владельца устройства, работают они в фоновом режиме и имеют доступ к очень личной информации. Однако юридически такие приложения во многих странах не запрещены, даже если сама по себе слежка за близкими преследуется по закону. Разработчики находят лазейки в законодательстве, например называя свой продукт решением для родительского контроля.

Неудивительно, что формально дозволенные приложения продолжают покупать, несмотря на то, что это неэтично. За прошедший год одни только наши решения обнаружили шпионские программы на телефонах и планшетах более чем 58 тысяч пользователей. Из них 35 тысяч человек узнали о существовании на их устройствах легального шпионского ПО только после того, как установили наше защитное решение и оно произвело первичное сканирование.

Шпионские приложения могут сливать ваши данные

Казалось бы, что в этом плохого, если данные на сервере видны только вам? Проблема в том, что, скорее всего, доступ к ним есть не только у вас. Почти наверняка их видит еще и разработчик приложения — это в лучшем случае. В худшем по небрежности этого самого разработчика они могут попасть в руки злоумышленников или вовсе в открытый доступ.

В марте другой исследователь, Сиан Хисли (Cian Heasley), нашел в открытом доступе целый сервер компании MobiiSpy, на котором хранилось более 95 тысяч фотографий, в том числе интимных, и более 25 тысяч аудиозаписей. Хостинг-провайдер Codero, у которого был размещен сайт MobiiSpy, отреагировал на инцидент, заблокировав ресурс.

Всего, по данным издания Motherboard, за последние два года утечки произошли из сервисов 12 разработчиков stalkerware. То есть, поставив такое приложение кому-либо, вы почти наверняка подвергаете опасности и его, и себя.

Stalkerware — дыра в защите устройства

Сам по себе процесс установки шпионских приложений тоже небезопасен. Во-первых, большинство из них не соответствует политикам официальных магазинов вроде Google Play, поэтому там вы их не найдете. А значит, в случае Android для них придется разрешить на устройстве установку приложений из сторонних источников. Это же, в свою очередь, открывает двери и многочисленным зловредам.

Во-вторых, stalkerware часто требует множества прав в системе, вплоть до root-доступа, который дает такой программе полный контроль над гаджетом. В том числе позволяет устанавливать любые другие программы по своему выбору.

Кроме того, некоторые приложения для слежки требуют отключить защитные решения или даже сами от них избавляются, если им уже дали необходимые полномочия.

Собственно, все эти особенности отличают stakerware от программ родительского контроля. Они не пытаются себя скрыть на устройстве, их вполне можно найти в официальных магазинах, они не требуют отключать антивирусы – и потому не угрожают пользователям.

Как защититься от легальных шпионских программ

Читайте также: