Dallas lock ошибка при установке драйвера

Обновлено: 08.07.2024

Эта статья помогает устранить ошибку 1722 репликации Active Directory.

Применяется к: Windows Server 2019, Windows Server 2016, Windows Server 2012 R2

Исходный номер КБ: 2102154

Симптомы

В этой статье описываются симптомы, причины и решения для устранения сбоя репликации Active Directory с ошибкой Win32 1722. Сервер RPC недоступен.

DCPROMO Promotion реплики DC не удается создать объект NTDS Параметры на помощнике DC с ошибкой 1722。

Текст заголовка диалогового диалога: Мастер установки служб доменных служб Active Directory

DCDIAG сообщает, что с ошибкой 1722 не удалось проверить репликации Active Directory. Сервер RPC недоступен.

REPADMIN.EXE сообщает, что попытка репликации не удалась со статусом 1722 (0x6ba).

Команды REPADMIN, которые обычно ссылаются на состояние -1722 (0x6ba), включают, но не ограничиваются:

- REPADMIN /REPLSUM

- REPADMIN /SHOWREPL

- REPADMIN /SHOWREPS

- REPADMIN /SYNCALL

Пример вывода и изображение недоступен ошибки REPADMIN /SHOWREPS REPADMIN /SYNCALL сервера RPC ниже:

Пример вывода REPADMIN /SYNCALL изображения сервера RPC недоступен, показан ниже:

Команда репликации в Active Directory Sites and Services возвращает, что сервер RPC недоступен.

Текст заголовка диалогового диалога: Репликация теперь

Следующая ошибка произошла при попытке синхронизировать контекст именования от контроллера домена до контроллера <DNS name of directory partition> <source Dc host name> домена: сервер <destination DC hostname> RPC недоступен. Эта операция не будет продолжена. Это условие может быть вызвано проблемой с DNS-просмотром. Сведения о устранении распространенных проблем с поиском DNS см. в следующем веб-сайте Microsoft: DNS Lookup Problem

Проверка согласованности знаний NTDS (KCC), NTDS General или события Microsoft-Windows-ActiveDirectory_DomainService с состоянием 1722 регистрируются в журнале событий службы каталогов.

События Active Directory, которые обычно ссылаются на состояние 1722, включают, но не ограничиваются:

Причина

RPC — промежуточный уровень между сетевым транспортом и протоколом приложений. Сам RPC не имеет специального сведения о сбоях, но пытается сопоставить сбои протокола нижнего уровня в ошибку на уровне RPC.

Ошибка RPC 1722 / 0x6ba/RPC_S_SERVER_UNAVAILABLE регистрируется, когда протокол нижнего слоя сообщает о сбое подключения. Распространенным случаем является сбой абстрактной операции TCP CONNECT. В контексте репликации AD клиент RPC в пункте назначения DC не смог успешно подключиться к серверу RPC на источнике DC. Распространенными причинами для этого являются:

- Ссылка локального сбоя

- Отказ DHCP

- Сбой DNS

- Сбой WINS

- Сбой маршрутной маршрутики (включая заблокированные порты на брандмауэрах)

- Сбои в проверке подлинности IPSec /Network

- Ограничения ресурсов

- Протокол более высокого уровня, не запущенный

- Протокол более высокого уровня возвращает эту ошибку

Решение

Основные действия по устранению неполадок для выявления проблемы.

Убедитесь, что значение запуска и состояние службы являются правильными для RPC, Locator RPC и Центра рассылки ключей Kerberos

Убедитесь, что значение запуска и состояние службы являются правильными для удаленного вызова процедуры (RPC), локатора удаленной процедуры (RPC) и Центра рассылки ключей Kerberos.

В версии ОС будут определяться правильные значения для системы источника и назначения, которая является причиной ошибки репликации. Чтобы проверить параметры, используйте следующую таблицу.

Если вы внося какие-либо изменения в соответствие с вышеуказанными настройками, перезапустите машину. Убедитесь, что значение запуска и состояние службы соответствуют значениям, задокументированным в таблице выше.

Убедитесь, что ключ ClientProtocols HKEY_LOCAL_MACHINE\Software\Microsoft\Rpc и содержит правильные протоколы по умолчанию

Если ключ ClientProtocols или любое из четырех значений по умолчанию отсутствуют, импортировать ключ с известного хорошего сервера.

Проверка работы DNS

Сбои с просмотром DNS являются причиной большого количества ошибок RPC 1722 при репликации.

Для выявления ошибок DNS необходимо использовать несколько средств:

DCDIAG /TEST:DNS /V /E /F:<filename.log>

Команда может проверить состояние DNS Windows 2000 Server (SP3 или более поздней), DCDIAG /TEST:DNS Windows Server 2003 и контроллеров семейных доменов Windows Server 2008. Этот тест был впервые представлен Windows Server 2003 Пакет обновления 1.

Для этой команды существует семь тестовых групп.

Проверка подлинности (Auth)

Динамическое обновление ( Dyn )

Подсказки forwarders/Root (Forw)

Сводка результатов тестирования DNS:

Сводка содержит действия по исправлению наиболее распространенных сбоев в этом тесте.

Разъяснение и дополнительные параметры этого теста можно найти в средстве диагностики контроллера домена (dcdiag.exe).

NLTEST /DSGETDC:<netbios or DNS domain name>

Nltest /dsgetdc используется для осуществления процесса локатора dc. Таким /dsgetdc:<domain name> образом пытается найти контроллер домена для домена. Использование флага силы заставляет расположение контроллера домена, а не кэш. Вы также можете указать такие параметры, как /gc или /pdc, чтобы найти глобальный каталог или основной эмулятор контроллера домена. Для поиска глобального каталога необходимо указать имя дерева, которое является доменным именем DNS корневого домена.

Можно использовать с Windows 2003 и более ранних версий для сбора определенной информации для конфигурации сети и ошибок. Этот инструмент занимает некоторое время, чтобы запустить при выполнении -v переключателя.

Пример вывода для теста DNS:

ping -a <IP_of_problem_server>

Это простой быстрый тест для проверки записи хост для контроллера домена, разрешаемого на правильную машину.

dnslint /s IP /ad IP

DNSLint — это Windows, которая помогает диагностировать распространенные проблемы с именами DNS. Вывод — это htm-файл с большим объемом информации, в том числе:

Сервер DNS: localhost

Данные записи SOA с сервера:

Псевдонимы (CNAME) и клей (A) записи для GUID леса с сервера:

Проверка того, что сетевые порты не блокируют брандмауэр или сторонние приложения, прослушивая их в необходимых портах

Конечный картограф (прослушивание в порту 135) сообщает клиенту, которому случайно назначен порт службы (FRS, репликация AD, MAPI и так далее).

| Протокол приложения | Протокол | Порты |

|---|---|---|

| Сервер глобального каталога | TCP | 3269 |

| Сервер глобального каталога | TCP | 3268 |

| Сервер LDAP | TCP | 389 |

| Сервер LDAP | UDP | 389 |

| LDAP SSL | TCP | 636 |

| LDAP SSL | UDP | 636 |

| IPsec ISAKMP | UDP | 500 |

| NAT-T | UDP | 4500 |

| RPC | TCP | 135 |

| RPC случайно выделены высокие порты TCP¹ | TCP | 1024 - 5000 49152 - 65535* |

* Это диапазон Windows Server 2008, Windows Vista, Windows 7 и Windows R2.

Portqry можно использовать для определения того, заблокирован ли порт из dc при ориентации на другой dc. Его можно скачать в командной строке port Scanner Версии 2.0 командной строки PortQry.

- portqry -n <problem_server> -e 135

- portqry -n <problem_server> -r 1024-5000

Графическая версия portqry под названием Portqryui можно найти в PortQryUI —пользовательском интерфейсе для сканера порта командной строки PortQry.

Если в диапазоне Динамический порт заблокированы порты, используйте ниже ссылки, чтобы настроить диапазон портов, управляемый для клиента.

Дополнительные важные ссылки для настройки и работы с брандмауэрами и контроллерами домена:

Плохие драйверы NIC

Узнайте о поставщиках сетевых карт или производителях оборудования для последних драйверов.

Фрагментация UDP может привести к ошибкам репликации, которые, как представляется, источник сервера RPC недоступен

Для этой конкретной причины часто & 40961 ошибок с источником LSASRV.

Дополнительные сведения см. в дополнительных сведениях о том, как заставить Kerberosиспользовать TCP вместо UDP в Windows .

Несоответствия подписей SMB между DCs

Использование политики контроллеров доменов по умолчанию для настройки согласованных параметров для подписи SMB в следующем разделе поможет решить эту проблему:

Computer Configuration\Windows Settings\Security Settings\Local Policies\Security Options

Параметры можно найти в следующих ключах реестра:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\LanManWorkstation\Parameters и HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\LanManServer\Parameters

- RequireSecuritySignature = всегда (0, отключить, 1 включить).

- EnableSecuritySignature = является сервер соглашается (0, отключить, 1 включить).

Дополнительные устранения неполадок:

Если выше не предоставляется решение для 1722, используйте следующие диагностические журналы, чтобы собрать дополнительные сведения:

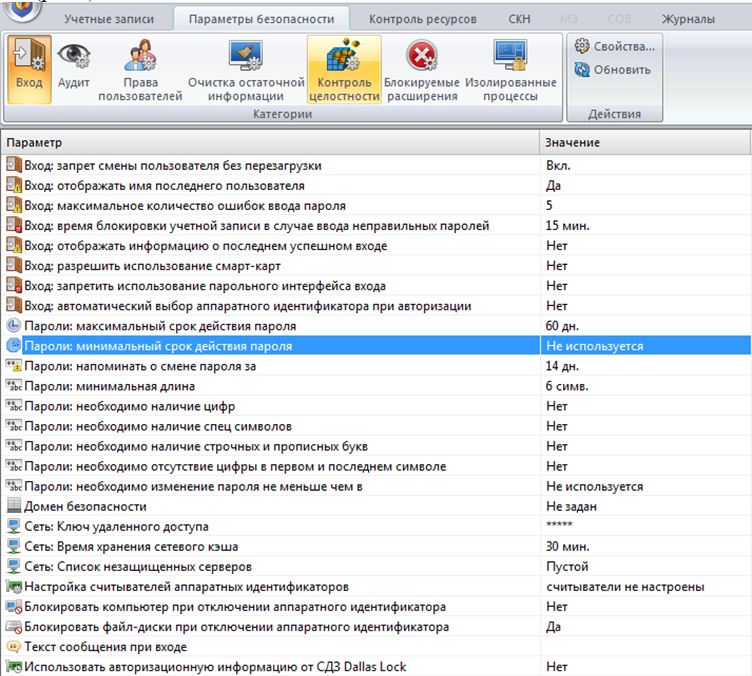

Настройка параметры входа

Рис 1. Параметры входа в систему

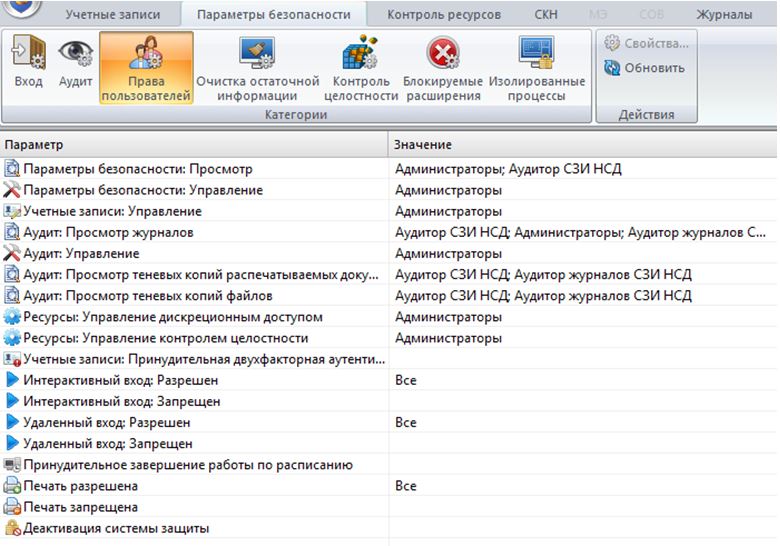

Настройка полномочий пользователей

Для настройки прав пользователей в оболочке администратора на основной вкладке «Параметры безопасности» выделить категорию «Права пользователей» установить параметры как показано на. (рис. 2):

Рис 2. Параметры входа в систему

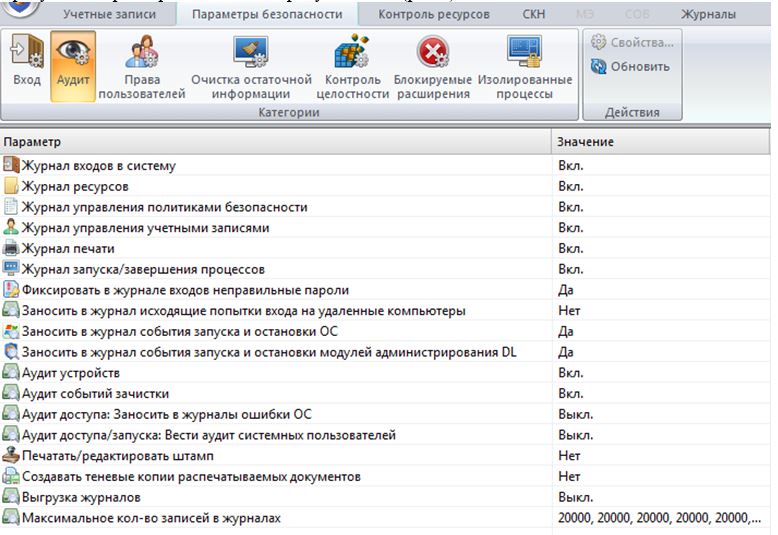

Настройка параметров аудита

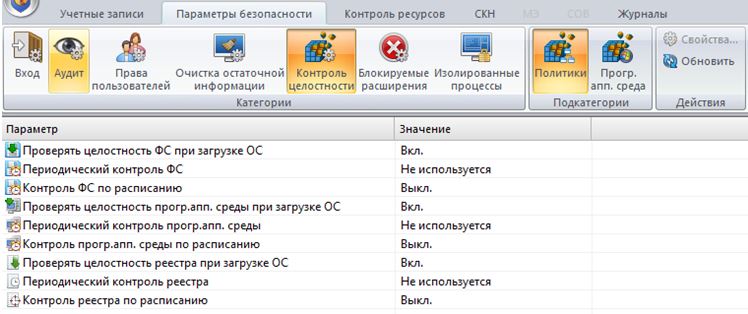

Для настройки параметров аудита необходимо выбрать вкладку «Параметры безопасности» => «Аудит. Требуемые параметры показаны на рисунке ниже (рис 3).

Рис 3. Параметры аудита

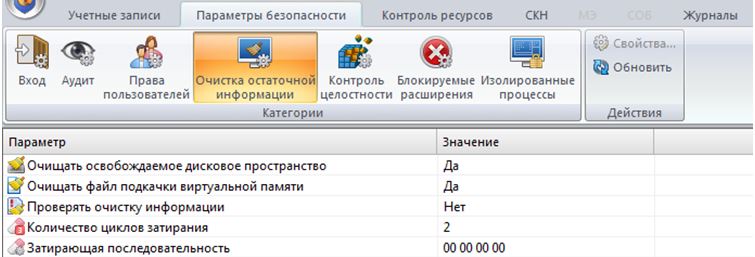

Настройка очистки остаточной информации

Для того чтобы настроить процесс очистки остаточной информации, необходимо в оболочке администратора открыть категорию «Очистка остаточной информации» на вкладке «Параметры безопасности» и установить параметры, как показано на (рис. 4).

Рис 4. Параметры очистки остаточной информации

Настройка параметров контроля целостности

Для настройки контроля целостности необходимо в оболочке администратора на вкладке «Параметры безопасности» выделить категорию «Контроль целостности» и установить параметры как показано на рисунке (рис. 5).

Рис 5. Закладка Контроль целостности в оболочке администратора

Настройка контроля ресурсов

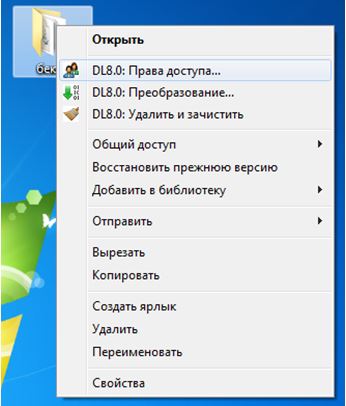

Для настройки контроля ресурсов, необходимо добавить исполняемые файлы средств защиты информации, установленных на АРМ, для которых необходимо назначить аудит (список файлов приведен в конце статьи). Для того чтобы добавить объект в контроль целостности необходимо: с помощью оболочки администратора в списке объектов категории «Контроль целостности» на вкладке «Контроль доступа» нажать кнопку «Добавить». В появившемся диалоговом окне, с помощью управляющих кнопок или прописав вручную, необходимо указать путь к ресурсу и нажать кнопку «Выбрать». Откроется окно редактирования параметров объекта ФС. В отобразившемся окне редактирования параметров необходимо открыть закладку «Контроль целостности» (см. ниже). Задать проверку контроля целостности для локальных объектов файловой системы без помощи оболочки администратора, а с помощью контекстного меню можно следующим способом:

- Правым щелчком мыши на значке объекта, для которого необходимо установить проверку контроля целостности, открыть контекстное меню и выбрать из него пункт «DL8.0: Права доступа» (рис. 6).

Рис 6. Права доступа

Рис 6. Закладка контроль целостности

- Необходимо выставить флажок в поле «Контроль целостности включен» и выбрать алгоритм расчета контрольной суммы, ГОСТ Р 34.11-94.

- Отметить при необходимости поле «Проверять контроль целостности при доступе».

- Нажать «Применить» и «ОК»

Системные файлы средств защиты информации, которые необходимо поставить на контроль целостности указаны в Приложении 1, данного руководства.

Управление учетными записями

По умолчанию в системе защиты Dallas Lock 8.0 всегда присутствуют следующие учетные записи:

Для отключения учетных записей необходимо выделить категорию «Учетные записи» на одноименной вкладке оболочки администратора и выбрать учетную запись, которую необходимо отключить, нажав на нее два раза левой кнопкой мыши, появится окно редактирования параметров учетной записи, на вкладке «Общие» в поле «Параметры» отметить пункт «Отключена».

В системе должно быть заведено три пользователя: Пользователь 1, Пользователь 2 и Администратор информационной безопасности.

У пользователей имеется индивидуальная учетная запись в операционной системе Windows и своим идентификатором для ПАК «Соболь».

Администратору ИБ, Пользователь 1, Пользователь 2, предоставлены права на доступ к информационным ресурсам, программным и техническим средствам автоматизированной системы согласно матрице доступа.

Матрица доступа к защищаемым ресурсам

1 Системные каталоги включают в себя директорию операционной системы (C:\Windows) а также каталоги прикладного программного обеспечений (C:\Program files);

2 К объектам профиля пользователя относят каталоги «Рабочий стол», «Мои документы», «Мои рисунки», а также каталоги, в которых хранятся пользовательские настройки прикладного программного обеспечения «Application Data», «Local Settings» и другие;

3 К операциям записи так же относят модификацию, удаление и изменение прав доступа;

4 Запрет доступа имеет приоритет над остальными правами пользователя, в том числе групповыми.

Создание локального пользователя

Для создания нового пользователя в системе защиты необходимо:

- После нажатия кнопки «OK» появится окно редактирования параметров учетной записи

На вкладке «Общие» требуется ввести следующие параметры: полное имя;

Далее, в процессе создания или регистрации локального пользователя необходимо включить его в группу «Пользователи». В окне закладки «Группы» отображены названия групп, в которые включен пользователь (рис. 24). По умолчанию, каждый новый пользователь входит в группу «Пользователи»

- Чтобы включить пользователя в определенную группу необходимо нажать «Добавить». Появится список всех групп пользователей, имеющихся в системе (кроме тех, в которые пользователь уже включен)

- В поле «Размещение» необходимо оставить значение «Локальный». В списке групп нужно выбрать «Пользователи».

- Завершающей операцией по созданию учетной записи пользователя является назначение пароля. Назначение пароля предлагается системой после заполнения всех необходимых параметров в окне создания учетной записи и нажатия кнопки «ОК»

Для создания пароля, отвечающего всем установленным требованиям политик безопасности, необходимо воспользоваться помощью генератора паролей системы защиты. Для этого нажать кнопку с надписью: «Генерация пароля». Система автоматически создаст случайный пароль, удовлетворяющий политикам сложности пароля, значение которого необходимо ввести в поля «Пароль» и «Подтверждение».

p, blockquote 1,0,0,0,0 -->

Диск восстановления Dallas lock не всегда под рукой. Кроме того в ситуации с клонами оказалось что он ещё и не всегда помогает. К слову по данной инструкции процент успеха тоже не идеальный. Около 5 компов из

40 вернувшихся в админскую удаление Dallas Lock не спасло и пришлось заливать всю систему и ПО с нуля.

p, blockquote 2,0,0,0,0 -->

p, blockquote 3,0,0,0,0 -->

Собственно предвещая подобные проблемы с остальной частью компов, чтобы не искать данную инструкцию в будущем, я и публикую её у себя на сайте. Инструкция актуальна для версий Dallas Lock-K и C вплоть до 8.0.565.2

p, blockquote 4,0,0,0,0 -->

p, blockquote 5,0,1,0,0 -->

Отключение Dallas Lock 8

Проверено лично, сработает на системах под управлением Windows Vista/7/8/8.1/10/2008/2008R2/2012/2012R2.

p, blockquote 6,0,0,0,0 -->

p, blockquote 7,0,0,0,0 -->

Попытку системы восстановиться автоматически можно смело прервать и вызвать меню дополнительных вариантов восстановления, там мы и найдем командную строку на старых версиях Windows.

p, blockquote 8,0,0,0,0 -->

С помощью утилиты Diskpart заранее определите диск, на котором у вас установлен Dallas Lock. Буква диска с установленной системой может не совпадать с той что вы ранее видели в ОС. Порядок команд:

- Diskpart

- List vol

- Для выхода из утилиты пишем Exit

После получения доступа к файловой системе необходимо подменить

системные файлы. После получения доступа к файловой системе необходимо зайти в папку System32, например с помощью команды «cd %windir%\system32» и ввести следующие команды:

- «ren dlautp.dll dlautp_.dll»;

- «copy msv1_0.dll dlautp.dll»;

- «ren dlkerber.dll dlkerber_.dll»;

- «copy kerberos.dll dlkerber.dll»;

- «ren dllives.dll dllives_.dll» (Этот файл часто отсутствует, не страшно если его нет);

- «copy livessp.dll dllives.dll»10 (Может отсутствовать);

- «ren dlcloud.dll dlcloud_.dll (только для Windows 10)»;

- «copy cloudAP.dll dlcloud.dll (только для Windows 10)».

Для отключения драйвера МЭ (при установленной версии с МЭ или МЭ и СОВ) необходимо выполнить команду «cd %windir%\system32\drivers» и ввести следующую команду «ren

dlfirewall.sys dlfirewall.off».

p, blockquote 11,1,0,0,0 -->

Теперь можно залезть в реестр с помощью команды regedit. Руководство Dallas Lock утверждает что после операций с подменой системных файлов ОС уже должна загружаться в безопасном режиме, однако на моей практике такое иногда случалось лишь на Windows 7. В редакторе реестра следует проделать следующие операции:

p, blockquote 12,0,0,0,0 -->

Для Windows Vista/2008/7/2008R2:

Изменить значение на «0» параметра «Disabled» по пути: «HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Authentication\Credential Providers»

Для Windows 8/8.1/2012/2012R2/10 «HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Authentication\Credential Providers\ ».

p, blockquote 13,0,0,0,0 -->

Удалить ветку реестра «» по пути HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\

Authentication\Credential Providers».

p, blockquote 14,0,0,0,0 -->

Полностью удалить из реестра следующие разделы:

- «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\DlCrypt»;

- «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\DlDisk»;

- «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\DlFlt»;

- «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\DlHwCtrl»;

- «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Dlfirewall»;

- «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\DlLwf»;

- «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\DllPSService»;

- «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Enum\Root\LEGACY_DLCRYPT»;

- «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Enum\Root\LEGACY_DLFlt»;

- «HKEY_CLASSES_ROOT\DaLoDisk»;

- «HKEY_LOCAL_MACHINE\SOFTWARE\Classes\DaLoDisk».

Для удаления разделов из ветки «Root» необходимо изменить права доступа для текущего пользователя (удобно сделать это не для каждого ключа, а для ветки «Root»).

p, blockquote 16,0,0,0,0 -->

Изменить значение ключа «UpperFilters» в ветке

«HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Class» вместо «DlDisk PartMgr» следует оставить «PartMgr».

p, blockquote 17,0,0,1,0 -->

p, blockquote 18,0,0,0,0 -->

Необходимо удалить значение «DlDisk» для ключа UpperFilters в ветке

«HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Class».

p, blockquote 19,0,0,0,0 -->

Необходимо удалить значение «DlDisk» для ключа UpperFilters в ветке «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Class».

p, blockquote 20,0,0,0,0 -->

Необходимо изменить значение ключа UpperFilters в ветке

«HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Class» вместо «kbdclass DlFlt» следует оставить «kbdclass».

p, blockquote 21,0,0,0,0 -->

Да, жутко много и муторно, но это всё. Перезагружаемся и проверяем, Dallas Lock должен быть отключен и функции восстановления системы теперь работают в штатном режиме хотя чаще всего система грузится и без них.

p, blockquote 22,0,0,0,0 -->

Заключение

В случае успешной загрузки операционной системы идем в программы и компоненты и удаляем вредителя окончательно. Затем долго думаем о том ставить ли его обратно. Шучу конечно же, не поставите так к вам тут же нагрянет с проверкой ФСТЭК. Сама СЗИ конечно дрянь полная, свою роль выполняет, но кому это нужно? Бессмысленная трата государственных и частных денег имхо.

На российском рынке информационной безопасности существует целый класс продуктов, разработанных для выполнения требований регуляторов (ФСТЭК, ФСБ, Роскомнадзор и прочие). Эти продукты называются «СЗИ от НСД», что означает — средства защиты информации от несанкционированного доступа. Основные функции таких продуктов — реализация независимо от операционной системы аутентификации пользователей, правил разграничения доступа к файлам и директориям (дискреционно — как в операционных системах, и мандатно — для гостайны, где есть разные уровни информации), контроль целостности, управление подключением устройств и всякие другие функции. Про подобные продукты на Хабре есть короткая статья, правда ей уже больше пяти лет, но в целом мало что изменилось. Все эти продукты, по большей части, нужны для комплаинса в чистом виде, но, тем не менее, с помощью этих средств реализуется большинство политик безопасности в госорганах, госкомпаниях, оборонке и т.д.

Логично предположить, что эти продукты безопасны и правильно выполняют свои функции, но я выяснил, что это совсем не так. В данной статье будем рассматривать исключительно СЗИ от НСД под операционную систему Windows, так как не смотря на тренд импортозамещения, большинство госкомпьтеров всё равно работает под ней. В Windows есть множество особенностей и тонкостей, которые могут сыграть злую шутку с разработчиками средств защиты. Не будем сейчас говорить обо всех нюансах, разберем только один, который позволяет обойти политики разграничения доступа к файлам.

Не секрет, что основная файловая система, используемая в Windows, это NTFS. В NTFS есть такая штука, как атрибуты, доступ к которым можно получить путем добавления двойного двоеточия после имени файла. Атрибутов у файлов много, но нас интересует один — $DATA, он содержит содержимое файла. Обращение к file.txt и file.txt::$DATA тождественно, но механизм работы внутри операционной системы разный. Я решил посмотреть, знают ли об этой особенности разработчики СЗИ. Практическая часть проста — создавался файл test.txt с содержанием «Hello, world!», в интерфейсе СЗИ выставлялись права доступа, запрещающие чтение файла для всех пользователей, затем проверялось чтение файла по имени и по атрибуту $DATA, под непривилегированным пользователем.

Я хотел посмотреть на максимально возможном числе СЗИ, но оказалось, что свободно получить демо-версию можно только для двух продуктов — Dallas Lock и Secret Net. В открытом доступе есть еще Aura, но она не обновлялась с 2011 года и вряд ли ей кто-то еще пользуется. Все остальные (Страж, Блокхост, Diamond) получить в демо не удалось — в открытом доступе их нет, на запросы производитель либо не отвечает, либо требует гарантийные письма, либо вместо демо-версии предлагают прослушать вебинар.

Dallas Lock

И вот оно — любой пользователь может прочитать содержимое любого файла, полностью игнорируя все настроенные правила разграничения доступа.

Secret Net

В Secret Net данный фокус не работает, похоже, их разработчики разбираются в NTFS (хотя и не очень понимают в безопасности драйверов).

Проверял на этой версии, возможно, более ранние всё-таки уязвимы:

Я буду рад если вы протестируете доступные вам СЗИ и опубликуете результат в комментариях. И будьте осторожны с «сертифицированными средствами защиты», не стоит слепо доверять сертификатам и лицензиям.

Читайте также: