Hp drive encryption как удалить

Обновлено: 03.07.2024

Эта страница призвана помочь вам удалить PClock вымогателей. Эти инструкции по удалению PClock вымогателей работать для всех версий Windows, включая Windows 10.

Новая вымогателей угроза распространения онлайн и заражая пользователей вредоносный сценарий называется PClock. Этот вирус специально разработан для шантажа жертв для своих данных, сохраняя его с сильным Encryption. К сожалению, хакеры вредоносные намерения превратили этой преступной схемы в прибыльный «бизнес-модель» и используют различные передовые методы, чтобы заразить как можно больше людей как можно и сделать их платить выкуп. Если вы приземлились на этой странице, вероятность, что ваши данные были зашифрованы с этой угрозой, но вы не можете платить мошенников. В самом деле это хорошая идея, чтобы попробовать все возможное, чтобы очистить инфекции на свой собственный вместо того, чтобы представление требований хакеров. Вот почему мы предлагаем вам дать руководство удаления мы готовы попробовать. Мы считаем, что с его помощью вы сможете успешно удалить PClock связанные файлы из вашей системы и получить обратно контроль над ПК. Но прежде чем приступить к инструкциям, давайте дадим вам некоторые дополнительные сведения о специфических особенностях этой инфекции вымогателей.

Насколько серьезно PClock инфекция может быть?

Как вы можете заразиться?

Заражать как можно больше людей как можно означает больше денег для мошенников, именно поэтому они используют различные методы для распространения их деструктивный. Их любимая один, чтобы замаскировать угрозу как казалось бы безобидной файл или приложение и распространять его как вложение электронной почты или ссылку скрыть его в торренты, инсталляционные пакеты и компрометации веб-сайтов, разделяют его на социальные медиа или включить вредоносный сценарий в заблуждение объявлений. В общем это очень трудно обнаружить угрозу без хорошего антивирусного программного обеспечения, так как хакеры делают все возможное, чтобы сделать Кибервымогательство появляются как законные, насколько это возможно. После того, как пользователи нажмите на такое обманчивый содержание, они активируют угрозу немедленно. Троянский конь инфекции помочь ему проникнуть через систему незаметно и там остаются скрытыми при выполнении Encryption.

Примечание Ransom раскрывает угрозу.

Так как PClock действительно хитрых угрозы, этот процесс потребуется ваше внимание и немного понимания о глубоких системных файлов. Но нет необходимости беспокоиться, потому что мы убедились, что подробно описаны шаги. В случае, если вы соответствуете некоторые трудности, однако, вы можете также использовать утилиту PClock. Он будет обнаруживать вредоносные файлы в несколько кликов и спасти вас от стресса дело с ними вручную. После того, как вы сделали, убедитесь, вы защитить вашу систему с хороший антивирус и отныне, создавать резервные копии всех ваших ценных данных на внешнем диске или облако. Это будет наверняка свести к минимуму риск потери данных в будущем, хотя мы надеемся, что вы никогда не встречаются такие угрозы снова.

Шаг 1: Удаление Encryption соответствующих программ с вашего компьютера

- Для завершения Encryption приложения из системы, используйте инструкции, которые подходят вам:

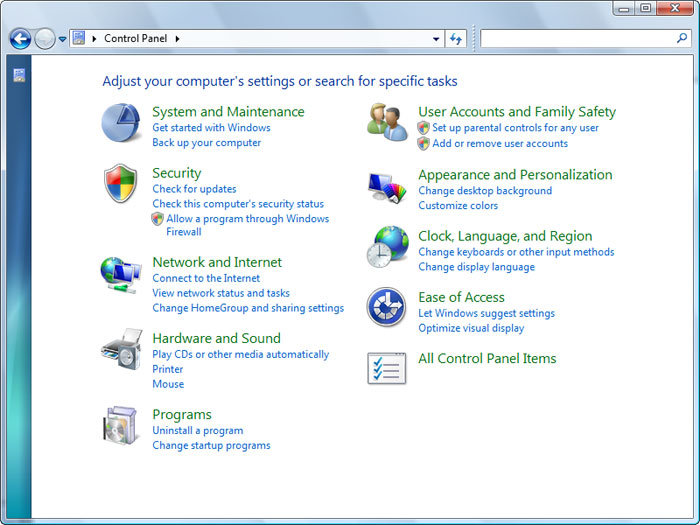

Как вы попадете в Панель управления, затем найдите раздел программы и выберите Удаление программы. В случае, если панель управления имеет Классическийвид, вам нужно нажать два раза на программы и компоненты.

- Encryption; HD-всего плюс; RemoveThaeAdAopp; UTUobEAdaBlock; SafeSaver; SupTab;

- ValueApps; Леденец; Обновление версии программного обеспечения; DP1815; Видео проигрыватель; Конвертировать файлы бесплатно;

- Плюс HD 1.3; BetterSurf; Доверенные веб; PassShow; LyricsBuddy-1; Yupdate4.flashplayes.info 1.2;

- Media Player 1.1; Экономия быка; Feven Pro 1.1;Websteroids; Экономия быка; 3.5 HD-Plus;Re-markit.

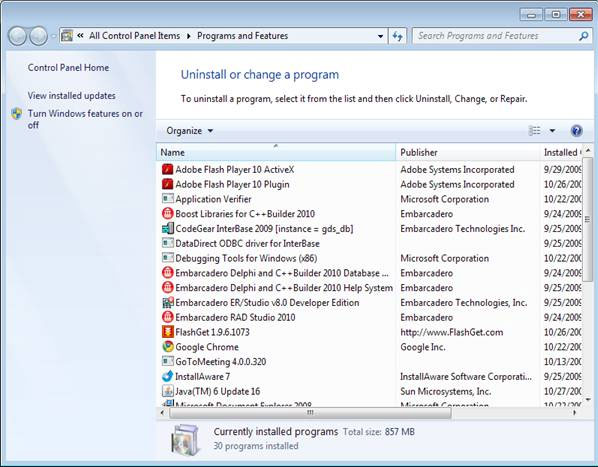

Кроме того вам следует удалить любое приложение, которая была установлена короткое время назад. Чтобы найти эти недавно установленного applcations, нажмите на Установлена на раздел и здесь расследование программы, основанные на датах, были установлены. Лучше посмотрите на этот список еще раз и удалить любые незнакомые программы.

Это может также случиться, что вы не можете найти какой-либо из выше перечисленных программ, которые вы посоветовали удалить. Если вы понимаете, что вы не признают любые ненадежные и невидимый программы, выполните следующие шаги в данном руководстве деинсталляции.

Шаг 2: Удалите Encryption всплывающие окна от браузеров: Internet Explorer, Firefox и Google Chrome

Удалить всплывающие окна Encryption от Internet Explorer

Ликвидации Encryption всплывающие объявления от Mozilla Firefox

Важно: как восстановить браузер был проведен, быть информирован о том, что старый профиль Firefox будут сохранены в папке старых Firefox данных расположенной на рабочем столе вашей системы. Вам может понадобиться в этой папке, или вы можете просто удалить его, как он владеет ваши личные данные. В случае, если сброс не был успешным, иметь ваши важные файлы, скопированные из указанной папки обратно.

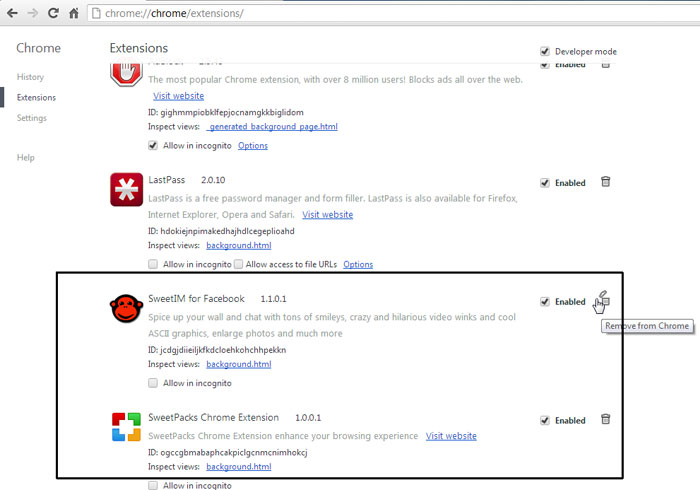

Удалить всплывающие окна Encryption от Google Chrome

- Найти и нажмите на кнопку меню Chrome (панели инструментов браузера) и затем выберите инструменты. Продолжите с расширениями.

* WiperSoft scanner, published on this site, is intended to be used only as a detection tool. More info on WiperSoft. To use the removal functionality, you will need to purchase the full version of WiperSoft. If you wish to uninstall WiperSoft, click here.

Практически все ноутбуки, приобретаемые компаниями для своих сотрудников, имеют средства защиты, однако, комплекс, предлагаемый HP под названием HP ProtectTools, отличается не только обилием функций и настроек, но и высочайшей степенью надежности. Этого удалось достигнуть тесной интеграцией программных средств и аппаратными.

Итак, HP ProtectTools является мощным инструментом по обеспечению безопасности. Давайте разберемся, какие средства есть в арсенале этого решения.

Ключевые элементы HP ProtectTools

Credential Manager

Данное средство отлично описывается формулировкой «менеджер безопасности». С его помощью вы можете настроить использование различными функциями безопасности так, чтобы получить максимальный комфорт и безопасность. Так, к примеру, вы можете по собственному усмотрению настроить аутентификацию на веб-сайтах или при входе в систему. Если выражаться более простым языком, Credential Manager – дает вам свободу выбора в средствах защиты там, где раньше ее не было. Это не только делает систему более удобной в работе, позволяя настроить ее под индивидуальные особенности и привычки пользователя, но также повышает безопасность, ведь большинство хакерских атак используют бреши и ошибки, содержащиеся в штатных системных средствах безопасности. В качестве наглядного примера можно привести аутентификацию в системе Microsoft Windows. При помощи Credential Manager можно активировать функцию однократного ввода пароля, при которой автоматически запоминаются учетные данные веб-узлов, приложений и сетевых ресурсов с защитой.

Корпоративные пользователи как никто другой нуждаются во всесторонней защите данных, ноутбуки серии HP EliteBook предоставляют максимальный уровень безопасности (на фото HP EliteBook 2740p)

Настройка параметров BIOS

Защита компьютера от несанкционированного доступа на уровне BIOS (встроенная в материнскую плату микропрограмма) имеет свои преимущества перед другими средствами. Прежде всего, ограничение доступа к информации на уровне BIOS сложнее преодолеть, чем на уровне ОС, т.к. на работу первой сложнее повлиять, чем на работу второй (параметры загрузки ОС можно изменить, в отличие от BIOS). Микропрограмма корпоративных ноутбуков HP позволяет не только устанавливать пароли для суперпользователей и пользователей, но, что самое главное, активировать более специфические функции. Например, шифрование жесткого диска или модуль TPM.

HP ProtectTools позволяет управлять любым компонентом вашего ПК

Drive Encryption

Данная функция пакета HP ProtectTools позволяет зашифровать каждый бит информации на жестком диске. Что бы вы ни делали – работа в офисном документе, переговоры по Skype или синхронизация контактов со смартфоном – вся информация, попадающая на ваш ноутбук будет в реальном времени зашифрована. Это поможет защитить данные от доступа в случае кражи или потери ноутбука, т.к. для любой манипуляции с жестким диском понадобится ввести ключ доступа. Однако у этого метода есть и неудобство, в случае поломки ноутбука на восстановление информации придется потратить намного больше времени, чем обычно, т.к. перед копированием данных их придется дешифровать.

Embedded Security

Распространенный метод обхода защиты ноутбука – изъятие жесткого диска и подключение его к стационарному компьютеру злоумышленника. При помощи HP DriveLock вы сможете предостеречься и от этого. Даже если ваш диск не был зашифрован, при его демонтаже из ноутбука он будет заблокирован, а для его разблокировки понадобится ввести специальный пароль.

Device Access Manager

Получить контроль над компьютером или похитить данные достаточно просто, если не заблокированы порты ввода. Именно поэтому ограничение использования шины USB и других интерфейсов является первой процедурой, которую проводят администраторы корпоративной сети. Сделать то же самое со своим ноутбуком вам поможет Device Access Manager. Если вашим ноутбуком пользуется кто-то еще, вы сможетеможно легко ограничить доступ к тем или иным портам в зависимости от обстоятельств. Таким образом, ваши данные будут в безопасности.

Интерфейс программы позволяет настроить уровень безопасности под свои нужды

File Sanitizer

Вам требуется быстро и надежно удалить данные? Раньше это было возможно при помощи процедуры т.н. форматирования диска на низком уровне, когда каждый сектор перезаписывается независимо от того, содержались ли в нем данные или нет. File Sanitizer – это простая и такая же надежная альтернатива низкоуровневому форматированию. Однако при ее использовании следует быть осторожным, ведь восстановление данных будет невозможно.

Privacy Manager – Chat & Sign

Дополнительные средства аутентификации, такие как Smart-карты, позволят лучше защитить ваши данные

Face Recognition for HP ProtectTools

Системы аутентификации по лицу в ноутбуках начали появляться несколько лет назад, однако, эффективными они стали лишь совсем недавно. Причина этого не только в сложности программной реализации алгоритмов распознавания человеческого лица, но и в недостаточном (в прошлом) качестве веб-камер. Подобная система в ноутбуках HP носит название HP ProtectTools Face Recognition. Она создавалась HP совместно с лидером в этой области компанией Cogent Systems, обслуживающей ведомственные и особо охраняемые объекты, где также применяются системы распознавания лица. Преимущества такой аутентификации перед обычной парольной очевидны: вы можете заходить на любимые сайты, магазины, онлай-сервисы и при этом не держать в голове множество паролей, теперь ваш пароль – ваше лицо. Заметим, также, что поддерживается функция распознавания при помощи телефона с интерфейсом Bluetooth.

Таблица сравнения функций безопасности в различных сериях корпоративных ноутбуков HP

Computrace LoJack Pro

Если ваш ноутбук все же был украден, первое, что необходимо сделать, - удалить всю важную информацию. Но как это сделать, если ноутбук физически находится в другом месте? Здесь на помощь придет программное решение Computrace. Оно было разработано с сотрудничестве с компанией Absolute Software и позволяет контролировать удаленно важные данные. Кроме этого, данное ПО также позволяет удаленно наблюдать за тем, как используются ноутбуки и где они находятся. Данная информация может оказаться полезной не только службе безопасности компании, но и технической поддержке для более быстрого устранения неисправности или консультации пользователя.

Ноутбук, защищенный HP ProtectTools, - это эффективный и безопасный рабочий инструмент

Корпоративные ноутбуки HP довольно существенно различаются между собой по функциям безопасности, реализованным в них, однако, выбрав один из лэптопов с логотипом HP, вы можете быть уверенны, что основной уровень защиты данных вам уже обеспечен. Различия коснутся лишь специфических функций, с которыми, разумеется, лучше ознакомиться заранее и решить, что именно вам необходимо. Для того чтобы функционал HP EliteBook и HP ProBook показать более наглядно, мы прилагаем таблицу сравнения.

В этой статье описываются распространенные проблемы, которые могут помешать BitLocker вести себя так, как ожидалось при восстановлении диска, или что может привести к неожиданному началу восстановления BitLocker. В статье содержится руководство по устранению этих проблем.

Windows подсказок для несуществуемого пароля восстановления BitLocker

Windows подсказок для пароля восстановления BitLocker. Однако пароль восстановления BitLocker не был настроен.

Разрешение

В задаваемой проблеме BitLocker и Active Directory Domain Services (AD DS) решаются ситуации, которые могут привести к этому симптому, и предоставляется информация о том, как устранить проблему:

Пароль восстановления для ноутбука не был восстановлен, и ноутбук заблокирован

У вас есть Windows или Windows 10 Домашняя ноутбук, и вы должны восстановить его жесткий диск. Диск был зашифрован с помощью шифрования драйвера BitLocker. Однако пароль восстановления BitLocker не был восстановлен, и обычный пользователь ноутбука не может предоставить пароль.

Разрешение

Вы можете использовать любой из следующих методов для ручного восстановления или синхронизации существующей информации о восстановлении клиента в Интернете:

В окне Командная подсказка с повышенными уровнями используйте команду manage-bde для обратного использования данных.

Например, чтобы выполнить back up all of the recovery information for the C: drive to AD DS, open an elevated Command Prompt window and run the following command:

BitLocker не управляет этим процессом резервного копирования автоматически.

Планшетные устройства не поддерживают использование manage-bde-forcerecovery для тестирования режима восстановления

У вас есть планшетное или шиферное устройство, и вы пытаетесь протестировать восстановление BitLocker, подав следующую команду:

Однако после ввода пароля восстановления устройство не может запуститься.

Причина

Планшетные устройства не поддерживают команду manage-bde-forcerecovery.

Эта проблема возникает из-за того Windows менеджер загрузки не может обрабатывать сенсорный ввод на этапе предварительной загрузки запуска. Если boot Manager обнаруживает, что устройство является планшетом, он перенаправляет процесс запуска в Windows среды восстановления (WinRE), которая может обрабатывать сенсорный ввод.

Если WindowsRE обнаруживает протектор TPM на жестком диске, он делает повторное окно PCR. Однако команда manage-bde-forcerecovery удаляет защитники TPM на жестком диске. Таким образом, WinRE не может повторно переопроверять PCRs. Этот сбой запускает бесконечный цикл восстановления BitLocker и Windows запуска.

Это поведение по дизайну для всех версий Windows.

Обходной путь

Чтобы устранить цикл перезагрузки, выполните следующие действия:

На экране восстановления BitLocker выберите Пропустить этот диск.

Выберите командную команду > устранения неполадок > расширенные параметры.

В окне Командная подсказка запустите следующие команды:

Закрой окно Командная подсказка.

Запустите устройство. Windows начать как обычно.

После установки обновлений прошивки UEFI или TPM на Surface BitLocker подсказок для пароля восстановления

У вас есть устройство Surface, включающее шифрование диска BitLocker. Вы обновляете прошивку TPM устройства или устанавливаете обновление, которое меняет подпись прошивки системы. Например, вы устанавливаете обновление Surface TPM (IFX).

На устройстве Surface вы испытываете один или несколько следующих симптомов:

- При запуске вам будет предложен пароль восстановления BitLocker. Вы вводите правильный пароль восстановления, но Windows не начинается.

- Запуск развивается непосредственно в параметры интерфейса UEFI с унифицированными надувными программами Surface.

- Устройство Surface находится в бесконечном цикле перезагрузки.

Причина

Эта проблема возникает, если TPM устройства Surface настроен на использование значений реестра конфигурации платформы (PCR), помимо значений PCR 7 и PCR 11 по умолчанию. Например, следующие параметры могут настроить TPM следующим образом:

- Безопасная загрузка отключена.

- Значения PCR были явно определены, например, групповой политикой.

Устройства, поддерживают подключение к режиму ожидания (также известные как InstantGO или Always On, всегдаподключенные компьютеры), включая устройства Surface, должны использовать PCR 7 TPM. В конфигурации по умолчанию в таких системах BitLocker связывается с PCR 7 и PCR 11, если правильно настроены PCR 7 и Secure Boot. Дополнительные сведения см. в странице "О реестре конфигурации платформы (PCR)" в группе BitLocker policy Параметры).

Разрешение

Чтобы проверить значения PCR, которые используются на устройстве, откройте окно Командная подсказка и запустите следующую команду:

В этой команде < OSDriveLetter представляет букву диска диска > операционной системы.

Чтобы устранить эту проблему и отремонтировать устройство, выполните следующие действия.

Шаг 1. Отключите защитники TPM на накопителе загрузки

Если установлено обновление TPM или UEFI, и устройство не может запуститься, даже если вы введите правильный пароль восстановления BitLocker, вы можете восстановить возможность начать с помощью пароля восстановления BitLocker и изображения восстановления Surface для удаления протекторов TPM с загрузочного диска.

Для этого выполните следующие действия:

С помощью другого компьютера можно скачать изображение восстановления Surface с помощью скачивания изображения восстановления для surface. Используйте загруженное изображение для создания накопителя восстановления USB.

Вставьте диск восстановления USB Surface в устройство Surface и запустите устройство.

При запросе выберите следующие элементы:

Язык операционной системы.

Выберите командную команду > устранения неполадок > расширенные параметры.

В окне Командная подсказка запустите следующие команды:

В этих командах находится пароль восстановления BitLocker, полученный на шаге 1, и это буква диска, назначенная диску <Password> <DriveLetter> операционной системы.

Дополнительные сведения об использовании этой команды см. в пункте manage-bde: unlock.

При запросе введите пароль восстановления BitLocker, полученный на шаге 1.

После отключения протекторов TPM шифрование диска BitLocker больше не защищает ваше устройство. Чтобы повторно включить шифрование диска BitLocker, выберите Начните, введите Управление BitLockerи нажмите кнопку Ввод. Выполните действия по шифрованию диска.

Шаг 2. Использование surface BMR для восстановления данных и сброса устройства

Чтобы восстановить данные с устройства Surface, если вы не можете Windows, выполните шаги 1-5 шага 1, чтобы вернуться в окно Командная подсказка, а затем выполните следующие действия:

В командной подсказке запустите следующую команду:

В этой команде находится пароль восстановления BitLocker, полученный на шаге 1 шага 1, и является буквой диска, назначенной диску <Password> <DriveLetter> операционной системы.

После разблокировки диска используйте команду копирования или xcopy для копирования пользовательских данных на другой диск.

Дополнительные сведения об этих командах см. в Windows.

Чтобы сбросить устройство с помощью образа восстановления Surface, выполните инструкции в разделе "Как сбросить поверхность с помощью usb-накопителя восстановления" в разделе Создание и использование накопителя восстановления USB.

Шаг 3. Восстановление значений PCR по умолчанию

Чтобы предотвратить повторение этой проблемы, настоятельно рекомендуется восстановить конфигурацию безопасной загрузки по умолчанию и значения PCR.

Чтобы включить безопасную загрузку на устройстве Surface, выполните следующие действия:

Приостановка BitLocker. Для этого откройте окно повышенной Windows PowerShell и запустите следующий cmdlet:

В этой команде <DriveLetter> является буквой, назначенной вашему диску.

Перезапустите устройство и отредактируете BIOS, чтобы установить параметр Secure Boot только для Microsoft.

Откройте окно PowerShell с повышенными уровнями и запустите следующий кодлет:

Чтобы сбросить параметры PCR в TPM, выполните следующие действия:

Отключите любые объекты групповой политики, которые настраивают параметры PCR, или удалите устройство из любых групп, которые исполняют такие политики.

Приостановка BitLocker. Для этого откройте окно повышенной Windows PowerShell и запустите следующий cmdlet:

где <DriveLetter> это письмо, назначенное вашему диску.

Запустите следующий cmdlet:

Шаг 4. Приостановка bitLocker во время обновления прошивки TPM или UEFI

Этот сценарий можно избежать при установке обновлений на системное прошивку или прошивку TPM, временно приостановив BitLocker, прежде чем применять такие обновления.

Обновления прошивки TPM и UEFI могут потребовать нескольких перезапусков во время их установки. Чтобы приостановить работу BitLocker во время этого процесса, необходимо использовать Suspend-BitLocker и установить параметр Reboot Count для любого из следующих значений:

- 2 или больше. Это значение задает количество раз, когда устройство может перезапуститься до возобновления шифрования устройств BitLocker.

- 0. Это значение приостанавливать шифрование диска BitLocker на неопределенный срок, пока не будет возобновлена защита с помощью resume-BitLocker или другого механизма.

Чтобы приостановить bitLocker при установке обновлений прошивки TPM или UEFI:

Откройте окно с повышенным Windows PowerShell и запустите следующий cmdlet:

В этом комлете <DriveLetter> является буква, назначенная вашему диску.

Установите драйвер устройства Surface и обновления прошивки.

После установки обновлений прошивки перезапустите компьютер, откройте окно PowerShell с повышенными уровнями и запустите следующий cmdlet:

Чтобы повторно включить шифрование диска BitLocker, выберите Начните, введите Управление BitLockerи нажмите кнопку Ввод. Выполните действия по шифрованию диска.

После установки обновления на компьютер с поддержкой Hyper V BitLocker подсказок для пароля восстановления и возвращает 0xC0210000

У вас есть устройство, Windows 11, Windows 10 версии 1703, Windows 10, версии 1607 или Windows Server 2016. Кроме того, Hyper-V включен на устройстве. После установки затронутой версии и перезапуска устройства устройство вступает в режим восстановления BitLocker, и вы увидите код ошибки 0xC0210000.

Обходной путь

Если устройство уже находится в этом состоянии, вы можете успешно Windows после приостановки BitLocker из среды восстановления Windows (WinRE). Для этого выполните следующие действия:

На экране Восстановления нажмите кнопку Ввод. При запросе введите пароль восстановления.

Если устройство запускается в (WinRE) и снова подсказывало пароль восстановления, выберите Пропустить диск.

Выберите дополнительные параметры > Устранение > проблем расширенных параметров > Командная подсказка.

В окне Командная подсказка запустите следующие команды:

Эти команды разблокировать диск, а затем приостановить BitLocker, отключив защитники TPM на диске. Последняя команда закрывает окно Командная подсказка.

Эти команды приостанавливать BitLocker для одного перезапуска устройства. Параметр -rc 1 работает только в операционной системе и не работает в среде восстановления.

Выберите пункт Продолжить. Windows начать.

После Windows откройте окно командной подсказки и запустите следующую команду:

Если вы не приостанавливали BitLocker перед запуском устройства, эта проблема повторяется.

Чтобы временно приостановить работу BitLocker перед перезапуском устройства, откройте окно командной подсказки и запустите следующую команду:

Разрешение

Чтобы устранить эту проблему, установите соответствующее обновление на затронутом устройстве:

- Для Windows 10 версии 1703 или Windows 11: 9 июля 2019 г. —KB4507450 (сборка ОС 15063.1928)

- Для Windows 11 Windows 10 версии 1607 и Windows Server 2016: 9 июля 2019 г. — KB4507460 (сборка ОС 14393.3085)

Credential Guard/Device Guard на TPM 1.2. При каждом перезапуске BitLocker подсказывая пароль восстановления и возвращает ошибку 0xC0210000

Восстановление

Компьютер и устройство необходимо отремонтировать. Не удалось получить доступ к необходимому файлу, так как клавиша BitLocker была загружена неправильно.

Код ошибки 0xc0210000

Вам потребуется использовать средства восстановления. Если у вас нет средств установки (например, диска или USB-устройства), обратитесь к администратору ПК или производителю ПК и устройств.

Причина

Дополнительные сведения об этой технологии см. в Защитник Windows System Guard: как корневое доверие на основе оборудования помогает защитить Windows

Читайте также: