Как использовать сеть тор без браузера

Обновлено: 08.07.2024

Если ты считаешь, что Tor - это исключительно средство для обеспечения

приватности в сети, то ты неправ дважды. Во-первых, его распределенную сеть

можно использовать в разных целях. А, во-вторых, не так уж безопасен черт, как

его малюют. Увы.

Замечательный инструмент для обеспечения анонимности и сохранности данных в

сети хорош по многим причинам. Сразу остаются не у дел любые сниферы, в том

числе установленные и на интернет-маршрутизаторах, потому как весь трафик

передается через цепочку узлов исключительно в зашифрованном виде. Крайне

затруднительно или, если полностью поверить разработчикам, то даже невозможно

становится отследить источник отправки данных благодаря постоянно меняющимся

цепочкам специальных узлов-посредников, через которые передаются данные. Кто не

пробовал использовать Tor, чтобы банально сменить свой IP? Минус на первый

взгляд один - скорость работы. Каждый из нодов, входящих в цепочку, вносит

серьезную задержку, как по времени отклика, так и банально по ширине канала. В

результате получаем анонимное соединение. Анонимное и модемное :). Но диалапный

коннект - это не самая главная проблема активных пользователей Tor. Гораздо

сильнее их должно волновать, что любые данные можно перехватить и, черт подери,

сделать это просто!

Откуда берутся. ноды

Чтобы пустить трафик приложения через Tor, достаточно указать в настройках

прокси - адрес локального SOCKS-сервера. В случае, если такой возможности не

предусмотрено можно использовать соксофикатор (например, Sockcap), но помнить

при этом, что через сокс можно пустить только TCP-трафик. Впрочем, для

большинства пользователей намного более интересны будут готовые сборки (так

называемые Bundles), включающие сам Tor, а также преконфигурированные браузер

Firefox и IM-клиент Pidgin. Поставил и все работает! Кстати говоря, для большего

удобства для Firefox'а реализован плагин

Torbutton.

Щелкнул - и весь безопасно трафик уже передается через цепочку промежуточных

узлов. Что вообще представляют собой эти узлы и как в принципе устроен Tor?

Попробуем разобраться.

Где зарылась собака?

Итак, маршрут постоянно меняется, данные через промежуточные узлы проходят в

виде белиберды, т.е. в зашифрованном виде - где подвох? Он есть. Ведь, как

серьезно бы ни защищались данные, как изощренно не выбирался и запутывался

маршрут, где-то на выходе данные все равно нужно расшифровывать. Ведь только так

их можно доставить до места назначения. Эта операция осуществляется на последней

ноде в цепочке - так называемой выходной нодой (Exit Node). Если на таком узле

установить снифер, то данным ничего больше не останется, как прямиком попасть в

логи :).

Ты можешь подумать, что система такого положения дел не допускает и поднять

Tor для работы выходной ноды нельзя? Запросто! Вся система строится на большом

количестве энтузиастов, участвующих в проекте и предоставляющие свои домашние

компьютеры как ноды, и в том числе выходные. Несколько строчек кода в конфиге -

твой билет их ряды.

Да здравствует Exit node!

Ну что ж, приступим. Для экспериментов нам понадобится любой никсовый

дистрибутив, пускай даже это будет

Backtrack,

запущенный с флешки, или Ubuntu на виртуальной машине - это совершенно не нужно.

Далее потребуется последняя версия Tor (на момент публикации - 0.2.1.19).

Любители GUI также могут скачать и установить Vidalia - мы же будем работать в

консоли. Итак скачиваем пакет, распаковываем и устанавливаем. Я думаю на этой

стадии никаких проблем быть не должно.

Для Tor'а важно, чтобы часы были установлены точно. В противном случае -

синхронизируем с публичными серверами времени. Забегая вперед скажу, что для

запуска Tor лучше создать отдельного пользователя - делается это командой

adduser. Я создал себе пользователя toruser: uid=111(toruser) gid=10(wheel)

groups=0(wheel),10(wheel). Теперь нужно создать файл конфигурации. Tor

использует для хранения своих данных папку .tor в домашней директории

пользователя (/home/toruser). Создаем папку .tor, создаем в ней файл torrc и

открываем его в текстовом редакторе.

Нас интересует несколько параметров :

ControlPort – на этом порту Tor будет принимать подключения для

управления Tor-сервером (т.е. можно подключиться удаленно для конфигурации Tor'а,

опция важна для тех, кто использует графические оболочки типа Vidalia или Tork).

Устанавливаем его в 9051.

DirPort – на этом порту Tor будет принимать данные от сервера

директорий. Устанавливаем в 9030.

ControlPort 9051

DirPort 9030

ExitPolicy – определяет, какой трафик мы будем принимать и форвардить.

Имеет формат "ExitPolicy Accept | reject address:port". По умолчанию политика

следующая:

reject *:25

reject *:119

reject *:135-139

reject *:445

reject *:563

reject *:1214

reject *:4661-4666

reject *:6346-6429

reject *:6699

reject *:6881-6999

accept *:*

Означает, что мы будем резать трафик, направленный на вышеперечисленные

порты, а весь остальной будем пропускать. В принципе можно ее и не

переопределять и оставить дефолтной, ну это уж на твой выбор. Я использовал

следующую:

ExitPolicy accept *:80, accept *:443, accept *:110, accept *:143,

accept *:993, accept *:995, reject *:*

HashedControlPassword – хеш пароля для доступа и конфигурации

Tor-сервера (чтобы никакой злобный хакер не смог переконфигурировать наш

сервер), создается при помощи команды: tor --hash-password.

Nickname – имя нашего сервера.

ORPort – порт, ожидающий подключения от других нодов.

SocksListenAddress - адрес, по которому Tor будет ждать подключений от

приложений, работающих через SOCKS. Формат: SocksListenAddress IP[:PORT]

Установим IP в 127.0.0.1, а порт оставим дефолтным (9050). Это понадобится нам,

если мы захотим использовать Tor в связке с Privoxy или другими прокси.

Сохраняем изменения и закрываем файл. Можно приступать к запуску. Открываем

консоль, логинимся под toruser и запускаем Tor, передав в качестве параметра

путь до конфиг-файла:

$ tor -f /home/toruser/.tor/torrc

Вот и появился наш сервер в списке. Посмотрим на строчку ниже HelloHacker.

Что мы видим: s Exit Fast Running V2Dir Valid. Exit - означает, что мы являемся

Exit Node!

Ловись-ловись, рыбка

Итак, выходная нода настроена, запущена, добавлена в базу - кто-нибудь

обязательно ею воспользуется уже в самое ближайшее время. Что ж, остается только

запустить любимый снифер Wireshark, выбрать Интерфейс, смотрящий во внешнюю сеть

и включить захват пакетов. А дальше нужно чуть подождать. В большинстве случаев

пакеты начинают сыпаться в логи уже очень скоро :))

$ python sslstrip.py -a -l 8080 -w today.log

$ iptables -t nat -I OUTPUT -p tcp -m owner -uid-owner 111 --dport 80 -j

DNAT --to-destination 127.0.0.1:8080

Анонимное сканирование

Перехватывать чужие логины и пароли мы научились. А вот задачка поинтересней.

Сталкивался ли ты c ситуацией, когда ты находишься во внутренней сети, а

посканировать интересующий тебя сервак нельзя, потому как это тут же привлечет

внимание IDS и соответственно админа. Или вот еще вариант: ты сканируешь

удаленный хост, а он распознает сканирование и блокирует твой айпишник.

Неприятные ситуации. Но и из них есть выход! Нам опять поможет Tor, который

можно использовать в качестве посредника для сканирования. Ведь, кто говорил,

что эта система можно использовать только для анонимного серфинга? 🙂

В чем преимущество такого сканирования? В нашем первом случае сканирование

сервера будет происходить из инета, а не из локальной сети. А во втором, даже

если нас заблокируют, мы всегда сможем пустить трафик через другой Tor-сервер,

благо их хватает. Итак, для наших экспериментов нам понадобится:

Устанавливаем, все, кроме tortunnel. Заходим в конфиг proxychains и, чтобы

пустить трафик через Tor, раскомментируем строчку:

Socks4 127.0.0.1 9050

Укажем Nmap использовать сканирование с полным соединением: " proxychains

nmap -sT -PN 92.241.175.142 "

Прокачиваем скорость

$ bootstrap.sh --libdir=/usr/lib --includedir=/usr/include

$ ./bjam --prefix=/usr

$ ./bjam install

После этого, заголовочные файлы должны оказаться в /usr/include/boost, а

библиотеки в /usr/lib. Теперь надо вручную создать символическую ссылку на

библиотеку libboost_system.so.1.40.0 (может кому и не понадобится, но у меня она

при установке автоматически не создалась):

$ ln -s /usr/lib/libboost_system.so.1.40.0 /usr/lib/libboost_system-mt.so

Теперь, для того чтобы все заработало, нужно через конфиг указать proxychains

использовать socks5. Итак, комментируем строку Socks4 127.0.0.1 9050

в /etc/proxychains.conf и добавляем socks5 127.0.0.1 5060 (5060 –

порт, который будет слушать tortunnel).

После этого можно запустить и Nmap:

@proxychains nmap -sT -p 80,443,21,23 92.241.175.142

Как ты видишь, скорость сканирования увеличилась (если нет – попробуй другой

нод). Теперь можно даже просканировать свою собственную машину. В довершении

научим Privoxy работать через tortunnel. Тем самым мы снизим уровень анонимности

(одна промежуточная нода вместо трех), но получим более шустрый серфинг. Заходим

в файл конфигурации и добавляем строчку:

Tor Scanner

Torscanner сканирует все выходные узлы, что занимает достаточно много

времени. Но я думаю, что ты сумеешь модифицировать программу таким образом,

чтобы она проверяла только определенный диапазон или один конкретный сервер и

уже их использовать в качестве выходных серверов (Tor'у можно явно указать какой

или какие выходные узлы использовать).

Жди подвох 🙂

Вывод может быть один - используя Tor будь осторожен. Да, система

обеспечивает неплохой уровень анонимности, но не может защитить твои данные от

перехвата. И пусть ты даже ты убедился, что на последнем узле не запущен

sslstrip, все равно никто не даст гарантии, что проходящие пакеты не дампятся

снифером. С другой стороны необязательно рассматривать Tor как исключительно

инструмент для анонимного серфинга в Сети. Несколько наших примеров - тому в

подтверждение.

Держать Exit Node - задача для крепких парней

Скрытые сервисы - уникальная фишка Tor

Специализированные ОС

WARNING

Данная статья не является инструкцией или побуждением к действиям. Она

призвана лишь показать, что даже программы, создаваемые ради благих целей, могут

быть использованы во зло.

В последнее время интерес к анонимной сети Tor постоянно растёт. И этому есть немало причин..

«Демократические реформы» в мире идут полным ходом. Правительства практически всех стран теперь искренне считают себя вправе решать, куда ходить своим гражданам, что смотреть и что читать. Пачки законов, «из самых лучших побуждений» штампуемые думами, радами и парламентами, всё резче определяют границы резерваций, в рамках которых теперь только и возможно существование пользователей в глобальной Сети.

«Ты туда не ходи - сюда ходи. А то снег башка попадёт - совсем мёртвый будешь» ©«Джентльмены удачи».

Ещё одним напрягающим моментом становятся не прекращающиеся разоблачения Эдварда Сноудена, из которых ясно, что тотальная слежка спецслужб за всеми и каждым приобрела уже поистине всемирный размах. Разумеется, подавляющему числу людей нечего скрывать, но крайне неприятно осознавать, что ты находишься под постоянным колпаком спецуры, каждый твой шаг отслеживается и фиксируется, и кто-то регулярно пытается поковыряться своими шкодливыми ручонками в твоём «грязном белье». И абсолютно наплевать, с какой целью он это делает, благие или нет у него намерения.

Зачем он нужен, этот Tor?

Всё больше людей пытаются сохранить неприкосновенность своей частой жизни от длинного носа спецслужб. Всё больше людей пытаются избавиться от «отеческой заботы» чиновников от государства и хотят реализовать своё конституционное право самостоятельно решать, куда ходить, что выбирать, куда смотреть и что делать.

И тут на помощь им приходит анонимная сеть Tor. Поскольку она может обеспечить отдельно взятому индивидууму значительное ослабление навязчивого внимания, попутно снимая почти все ограничения на перемещения по Всемирной Паутине. Tor скроет вашу личность в Сети, скроет всё то, что вы делали в Интернете и куда ходили.

Кроме того, сеть Tor имеет и ещё один небольшой практический бонус. Она достаточно часто позволяет обойти такую досадную вещь, как бан по IP на различных сайтах. Мелочь, а приятно.

Что такое Tor, и как оно работает

Итак, что же такое анонимная сеть Tor. Tor - это аббревиатура The Onion Router (не знающим буржуйского, но любопытным - смотреть перевод в онлайн-переводчиках). Если кого-то интересуют нудные технические подробности, пусть топает на страницу Tor-а в Википедии и разбирается. Хочется чуток попроще - на такую же страницу на Луркоморье. Я же попытаюсь наскоро объяснить «на пальцах».

Хоть эта сеть и функционирует на базе обычного интернета, но в ней все данные не идут напрямую от тебя к серверу и обратно, как в «большой» сети, а всё прогоняется через длинную цепочку специальных серверов и многократно шифруется на каждом этапе. В результате конечный получатель, то есть ты, для сайтов становится полностью анонимен - вместо твоего реального адреса высвечивается абсолютно левый IP, не имеющий к тебе никакого отношения. Все твои перемещения становится невозможно отследить, как и то, что ты делал. И перехват твоего трафика тоже становится совершенно бесполезным.

Это в теории. На практике иногда не всё так радужно. Но обо всех возможных проблемах поговорим чуть позже. Тебе ведь уже надоело длинное и занудное вступление, правда? Не терпится поскорее поставить и попробовать это чудо? Ну что ж, поехали!

Начнём использовать Tor?

Tor - достаточно сложное в плане установки и настройки приспособление. И во времена не столь стародавние подключение к ней обычного «чайника» становилось задачей отнюдь не тривиальной. Однако сегодня всё гораздо проще. Умные и добрые люди взяли все необходимые модули, собрали их в согласованную кучку, настроили всё как надо и запихали это в единый пакет. Пакет этот называется Tor Browser Bundle. И после скачивания вся возня с ним сводится к обычной распаковке и последующему топтанию кнопки «Хочу Tor!». И Tor появляется.

Разумеется, компьютерные гики и те, кому нечем заняться либо хочется потешить своё ЧСВ, как и прежде могут скачать все нужные модули по отдельности и грызть многостраничную техническую «камасутру», пытаясь связать всё это в единое целое, и хоть как-то настроить и запустить полученную конструкцию. Пожелаем им удачи, а сами займёмся более благодарным делом.

Итак, скачать Tor Browser Bundle проще всего с наших страниц. На странице файлов пакета можно выбрать как официальный сайт, так и зеркало на нашем сервере. Файлы одинаковые - выбираем любую ссылку и качаем.

Затем приступаем к установке. Необходимо заметить, что независимо от имеющегося расширения .exe, этот пакет не является программой, которую требуется устанавливать. Это портативная версия - просто архив, который надо всего лишь распаковать в любое место. Затем распакованную папку можно перетаскивать куда угодно и оттуда запускать. Запускай хоть с флешки - всё будет работать.

Кликаем дважды на файле, и процесс пошёл. По дефолту архив Tor Browser Bundle просится, чтобы его распаковали на Рабочий стол. Вариант, имхо, не самый удачный. Но если кого это устраивает - пусть всё так и оставляет. По мне же, так удобнее изменить путь и распаковать его в специально подготовленную для этого папку. Например, как на скрине.

При желании прямо в окне распаковщика меняем местоположение на то, куда нам хочется, и продолжаем давить кнопку «Далее» (Next) до конца распаковки.

На самом деле вопрос, куда распаковывать пакет с Tor-ом - это всего лишь вопрос личного удобства. Важно лишь запомнить, куда мы его запихивали, чтобы потом не потерять на своём винчестере - ведь чтобы запустить его, нам придётся самолично добраться до этой папки и ткнуть в стартовый файл. А вообще, вариант, когда многие программы заменены на свои портативные варианты и собраны в отдельной папке на диске, отличном от системного, весьма и весьма удобен. Проверено лично многолетней практикой.

Итак, распаковали. В самом последнем окне распаковщика видим галку на опции «Запустить . ». Хотите Tor сразу - оставьте её, хотите чуть позже - скиньте, потом в любой момент можно запустить ручками. Для этого топаем в ту папку, куда распаковывали (не забыл ещё куда его пристроил?) и находим в ней файлик Start Tor Browser.exe - это и есть стартовый файл, двойной клик по которому запустит всю эту анонимную конструкцию. Чтобы каждый раз не бродить по жёсткому диску, можно кинуть линк (ссылку/ярлык) на этот файл в любое удобное место, например, на тот же Рабочий стол или на панель Windows. В принципе, всё, что надо мы сделали - Tor Browser готов к работе и можно запускать в любой момент.

Дважды кликаем на стартовый файл, и процесс пошёл. Первым, что появляется - это вот это окно соединения:

Кстати, в чуть более ранних версиях оно выглядело немного по другому:

Но сути дела это не меняет - принцип один и тот же. Давим кнопку «Соединиться» и ждём. В первый раз это может оказаться довольно долго, порой до нескольких минут. Происходит подключение всей нашей конструкции к «луковой» сети и встраивание в неё. В другой раз этот процесс будет уже быстрее.

Вот такое вот окошко как раз и показывает, что происходит.

Как только соединение произошло. и сеть нас приняла, запускается сам Tor Browser.

Если соединения почему-то не происходит, имеет смысл вернуться к самому первому окну и вместо соединения нажать кнопку «Настроить». Мастер проведёт тебя через несколько простых шагов и попытается подстроить Tor под твоё интернет-соединение (кликни на картинку, чтобы увидеть скриншот в полном размере).

Если уж и он не помог - тогда добро пожаловать в Google в поисках решения проблемы.

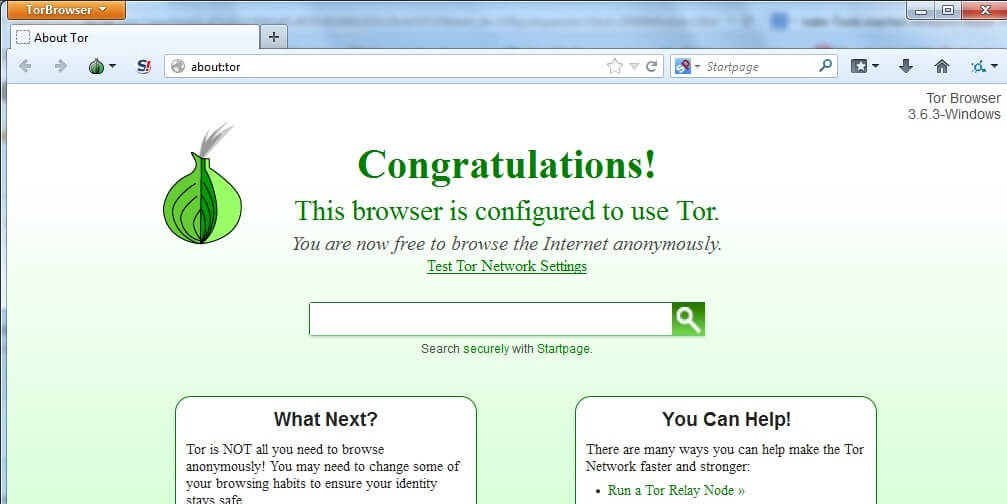

Ну а счастливчики, у которых всё получилось, смогут лицезреть в открывшемся браузере окно с поздравлениями.

Советую на этой вкладке обратить внимание на ссылку «Проверка интернет-настроек Tor». Щелчок по ней поможет тебе окончательно убедиться, что ты на самом деле теперь в анонимной сети. Кстати, там же есть и линк на краткое руководство.

Итак, ты теперь невидим. Однако, пока у тебя голова окончательно не закружилась от анонимности и мнимой безнаказанности, поспешу слегка испортить тебе настроение. Просто так, исключительно из личной вредности.

Я просто обязан рассказать тебе о некоторых «подводных камнях» сети Tor, чтобы в поисках приключений на свои «нижние полушария» ты не ушиб их об эти камни.

Немногоо безопасности в Tor

Итак, от чего Tor не сможет защитить. Tor не сможет защитить человека от собственной глупости. Если у человека в шейном наросте вместо мозгов одни опилки, либо он целенаправленно ищет себе проблемы, то эти проблемы он найдёт обязательно. И никакой Tor тут не поможет. Учись пользоваться мозгом и соблюдать элементарную осторожность. Ещё Tor не сможет защитить тебя от болтливых программ на твоём компьютере. Любой плагин или дополнение в браузере может в один момент всю твою анонимность «помножить на ноль». Да и сам браузер.

Именно поэтому в рассматриваемом нами пакете и используется специально допиленная версия Огнелиса. Кстати, о том, что и сама Windows представляет из себя один громадный троян и спайварь, кому-то ещё напоминать надо? (Линуксоиды тут могут вздохнуть свободно - их подобные детские проблемы «форточек» не волнуют ни разу). Ещё Tor не сможет защитить тебя от вирусов и хакеров. Ну не предназначен он для этого! Заведи себе нормальный антивирус и фаервол, правильно настрой их и научись пользоваться - и спи себе спокойно.

Основные проблемы анонимной сети Tor

Спецслужбы

Ещё одной - и, пожалуй, главной - проблемой сети Tor являются спецслужбы. Они никак не могут смириться с тем, что толпы юзеров свободно и бесконтрольно бродят по сети без их «всевидящего ока». И постоянно предпринимают всевозможные попытки изменить ситуацию. Попытки самые разные, вплоть до откровенно криминальных. До вирусных, хакерских атак и взломов, целенаправленного заражения софта и серверов троянами. Хоть и нечасто, но иногда их усилия заканчиваются успешно для них, И из «луковой» сети выпадают целые сегменты, а к кому-то из самых несчастливых (или самых глупых, либо самых наглых) выезжает «пативэн». Но ты ведь не собираешься заниматься в Tor-е чем-то криминальным, правда? Это всё к тому, чтобы ты не расслаблялся слишком уж откровенно и постоянно помнил, что Tor - не панацея, и любая анонимность относительна. А если уж решил играть в азартные игры с государством, то вопрос твоей поимки - лишь вопрос времени.

Чиновники

Кроме спецслужб, представляющих интересы государств, часто проблему для анонимной сети Tor представляют и чиновники от государства. Желание «держать и не пущать» в людях, дорвавшихся до власти, неистребимо. Изредка по отношению к некоторым вещам это желание вполне оправдано и справедливо, однако чаще всего - нет. И толика свободы, даруемая Tor-ом, действует на них как красная тряпка. В некоторых странах сеть Tor уже запрещена. Законодательно. Была такая попытка и в России. Пока лишь в варианте проекта. Станет ли этот проект законом и когда, мне неизвестно. На данный момент сеть Tor в России работает без ограничений. Запретят - найдётся вместо неё что-то ещё. Не буду тут выкладывать дословно народную мудрость на этот счёт, а скажу чуток помягче и обтекаемее: «На каждое действие найдётся своё противодействие».

Хакеры

Ещё одной напастью для Tor-а бывают хакеры. Некоторые из них идейные. а некоторые просто обкуренные до*** (пардон за непарламентское выражение). Периодически, чаще всего во время весеннего или осеннего обострения они устраивают «крестовые походы», пытаясь «очистить мир от скверны». При этом мнение самого мира их абсолютно не волнует. Им кажется, что они вправе решать за всех. Не так давно устраивался «поход» против, скажем так, нетрадиционного порно, в сети Tor. Дело в данном случае вполне богоугодное. Однако, вместе с порно была выпилена и куча абсолютно белых сайтов. Просто так, мимоходом. Да и кто сказал, что в следующий раз они ограничатся только этим? Так что знай, если твой любимый «луковый» сайт вдруг перестал открываться, то вполне возможно, что это действия одного из этих с воспалёнными мозгами.

Заражённые файлы

К хакерам вплотную примыкает проблема с заражёнными файлами самого Tor Browser-а. И здесь частенько проглядывают уши различных спецслужб, пытающихся вместо анонимной сети подсадить тебе своего трояна. Например, в App Store до сих пор предлагают скачать заражённый Tor Browser. Причём, администрация App Store извещалась об этом неоднократно ещё осенью. Однако, троян по-прежнему всё ещё там. Странная ситуация и странная медлительность. Правда, вся странность мигом пропадает, когда вспоминаешь, что нежная и трепетная дружба между корпорацией Apple и АНБ США крепнет день ото дня. Так что качай файлы самого Tor-а исключительно с официального сайта, либо с нашего портала - наш движок, фактически, тоже выдаст тебе файл напрямую с официального сайта.

Мелкие недостатки Tor

С обзором более-менее серьёзных проблем сети Tor покончено. Перейдём к мелким неприятностям. Про периодически пропадающие сайты я уже говорил. Теперь о русских сайтах в этой анонимной сети. Их мало. Но они уже есть, и их становится всё больше. И даже на многих иноговорящих форумах появляются разделы для русских. Так что где побродить и с кем там пообщаться ты найдёшь. Однако, основным языком в сети Tor пока ещё остаётся английский, и всё самое вкусное в этой сети на буржуйском. Хотя к твоим услугам всегда всевозможные словари и онлайн-переводчики.

Далее. Следует помнить, что сеть Tor принципиально никем не модерируется и никем не контролируется. Иногда кое-какой контроль встречается на отдельных сайтах, когда их владельцы устанавливают правила для своих посетителей. Но не более. Поэтому ты вполне можешь наткнуться на вещи, которые тебя шокируют. Будь к этому готов. Также в этой сети встречаются различные отморозки, откровенные шизоиды, маньяки и прочие уроды. Их полно и в «большом» инете, но в анонимной сети они чувствуют себя комфортнее и особо не стесняются. Их процент гораздо меньше, чем об этом нам пытаются вещать чиновники от власти, но они есть. И если у тебя имеются несовершеннолетние дети, я рекомендую оградить их от Tor-а.

И вообще, я настоятельно требую оградить Интернет от детей! Интернету это пойдёт только на пользу. Он от этого станет гораздо безопаснее.

Ну вот, в общем-то все страшилки рассказал. Напомню лишь про вирусы, от которых Tor тебя не защитит - предохраняйся сам. Ну и про анонимность ещё раз - стопроцентной она никогда не бывает, чаще используй своё серое вещество.

А на десерт небольшой список «луковых» сайтов, так сказать, для разгона.

Вкусности и бонусы - маленький список «луковых» сайтов

Кстати, если ты ещё не понял, то в Tor Browser можно открывать как обычные сайты «большого» Интернета, обходя некоторые неудобства, так и особые сайты анонимной «луковой» сети. Эти сайты находятся в специальной псевдодоменной зоне .onion (внимательно смотри на адрес). Из обычного инета они не открываются. Вообще. Только из запущенного и подключенного к сети Tor Browser-а.

Все ссылки даю в текстовом виде. Выделить мышкой, копировать, вставить в адресную строку. Для особо ленивых (или «продвинутых») - Ctrl+C / Ctrl+V.

Для начала хватит. Дальше сам.

Всяческие политико-революционно-партизанские ресурсы здесь не привожу намеренно. Кому надо, сам найдёт.

Американская некоммерческая организация Tor Project выпустила значительное обновление специализированного браузера Tor Browser 10.5, который предназначен для безопасной и анонимной навигации в интернете.

Основанная на Mozilla Firefox 78 сборка, в частности, предлагает улучшенные возможности по обходу онлайн-цензуры. Теперь пользователи из стран, в которых Tor заблокирован властями, смогут легко обойти данное ограничение – достаточно активировать единственную функцию в настройках браузера, что можно сделать в пару кликов. Для этого используется обширная сеть прокси-серверов Snowflake.

Работу данной сети поддерживают пользователи-добровольцы из «свободных стран» с низким уровнем интернет-цензуры. Примечательно, что вступление в их ряды не требует владения специальными навыками или финансовых вложений. Достаточно лишь установить специальное расширение для браузера Google Chrome или Mozilla Firefox.

Помимо усовершенествованных функций для борьбы с цензурой, Tor Browser получил обновленный интерфейс диалога первого подключения к сети Tor. Кроме того, анонимный обозреватель отныне предупреждает пользователей, если посещаемый скрытый (onion, «луковый») сайт использует устаревшие технологии и вскоре перестанет быть доступен.

Что такое Tor

Tor является системой серверов, поддерживающих «луковую маршрутизацию» – технологию анонимного обмена информацией через компьютерную сеть. Tor дает пользователю возможность сохранять инкогнито в интернете и защищает его трафик от анализа.

Работу сети Tor обеспечивают узлы (серверы, relays) четырех типов: входные (Guard), посредники (Middle), выходные (Exit) и мосты (Bridge).

Узлы-посредники занимаются тем, что «перебрасываются» трафиком друг с другом, прежде чем тот покинет сеть. Это необходимо для того, чтобы сделать источник трафика максимально неочевидным для тех, кто пожелает его отследить.

IP-адреса входных узлов являются открытой информацией и могут быть загружены из одного из девяти публичных каталогов. Данная особенность позволила властям стран, которые настроены недружелюбно по отношению к Tor, закрыть доступ своим гражданам к данному инструменту, просто заблокировав каталоги IP-адресов.

Как Tor помогает обходить блокировки

Для того, чтобы решить проблему цензуры, были придуманы мосты – входные узлы, адреса которых отсутствуют в публичном доступе. Получить адрес моста можно по специальному запросу, что одновременно усложняет жизнь пользователю и блокировку доступа к Tor властям.

В некоторых странах, например, в Китае и Иране, научились бороться с данным видом защиты от цензуры, однако Tor Project в ответ на это предложил использовать так называемые транспорты, которые усложняют блокировку узлов. К примеру, в Tor Browser сравнительно давно встроена поддержка транспорта obfs4, который осуществляет обфускацию (запутывание) трафика.

Новый транспорт, поддержка которого появилась в Tor Browser 10, называется Snowflake. Технология опирается на одноименную добровольческую сеть прокси-серверов, которая, по данным Tor Project, насчитывает 8 тыс. машин. Взаимодействие с прокси осуществляется при помощи P2P-проторола WebRTC. При инициализации соединения и выборе «пары» из Snowflake-прокси применяется техника «прикрытия доменом» (Domain Fronting).

Разделяй и зарабатывай: сегментация сети создает новые источники дохода

Любопытной особенностью сети, которая позволяет ей очень быстро набирать участников, является простота настройки сервера. В сущности, никакой настройки и не требуется – добровольцу достаточно установить дополнение для Chrome или Firefox, которое и выполняет роль прокси-сервера в те моменты, когда браузер запущен.

Таким образом формируется постоянно видоизменяющаяся сеть прокси-серверов, которую ввиду такого ее характера непросто заблокировать – IP-адреса добровольцев во многих случаях будут регулярно меняться, часть из них будет пользоваться различными точками доступа, в том числе публичными. Важно лишь, чтобы владельцы Snowflake-прокси оставались на территории стран с низким уровнем интернет-цензуры, иначе их вклад в общее дело окажется практически нулевым.

Интерес властей к Tor

Tor вызывает интерес у правоохранительных органов некоторых стран. Ведь с его помощью можно получить доступ к сайтам с запрещенной информацией и совершать нелегальные сделки в даркнете, при этом скрывая свою личность. Поэтому желание властей взять под контроль «луковый» сегмент интернета не должно вызывать удивления.

В 2014 г. Федеральное бюро расследований (ФБР) заплатило $1 млн исследователям из Университета Карнеги-Меллон в США за помощь в проникновении в Tor с целью деанонимизации его пользователей.

В августе 2019 г. CNews писал, что всего за несколько тысяч долларов в месяц сеть Tor можно настолько замедлить, что пользователи просто откажутся в ней работать. Американские исследователи предложили на выбор три вида атаки: на мосты, на узлы и на систему распределения трафика. Стоимость варьируется от $1,6 тыс. до $17 тыс. в месяц, что легко может себе позволить любое правительство.

Российские власти также знают о существовании Tor. Принятый в 2017 г. закон обязует анонимайзеры, к которым относится Tor, и VPN-провайдеров блокировать сайты и сервисы из черного списка Роскомнадзора. Tor эти требования не выполняет.

В июле 2019 г. хакерская группировка 0v1ru$ взломала сервер компании «Сайтэк», якобы являющейся подрядчиком российских спецслужб и других госструктур. Полученные в результате атаки документы содержали информацию о ряде тайных проектов, нацеленных, в том числе, на анализ трафика сети Tor.

В середине июня 2021 г. Роскомнадзор ввел ограничительные мер в отношении VPN-сервисов VyprVPN и Opera VPN. Регулятор объяснил это тем, что данные сервисы используются для доступа к запрещенной в России информации – детской порнографии, суицидальному, пронаркотическому и подобному нелегальному контенту.

На момент публикации данного материала доступ к сети Tor на территории России не ограничен и возможен без использования мостов.

В этом материале мы разберем, что такое ТОР, как им пользоваться, чем это отличается от работы с обычным браузером и узнаем, как попасть в даркнет.

Прежде чем разбираться с ТОР и анонимностью в интернете, давайте поймём, как происходит работа в «белом» режиме. А чтобы было проще понять мы будем использовать примеры из жизни.

Представьте, что вы решили пойти в картинную галерею посмотреть шедевры мировой живописи, но не знаете, где находится сама галерея. Вы обращаетесь в справочную, которая выдаёт адреса галерей, потом идёте в кассу выбранной вами галереи, покупаете билет и дальше ходите и смотрите картины. Вроде всё хорошо, не так ли? Но информация о том, что вы искали выставки картин, осталась в справочной, а описание вас как посетителя осталось в кассе. И теперь, если вы на выставке повели себя не совсем корректно и нарушили правила, то вас больше туда не пустят.

Что же делать? У этой ситуации как минимум три решения:

- больше туда не ходить, ведь в городе и мире ещё полно выставок. Нас это не устраивает, ведь мы хотим смотреть на картины.

- воспользоваться сервисом под названием анонимайзер,

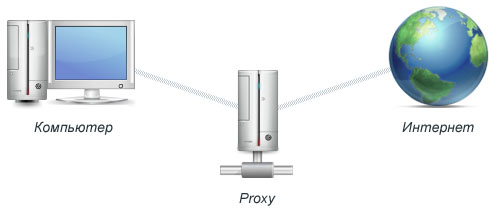

- воспользоваться прокси. Да, тут уже пошли незнакомые термины, давайте разбираться, что это такое.

Что такое сервис анонимайзер?

Если продолжать развивать ситуацию, что вам закрыт вход в картинную галерею, но при этом вам очень хочется смотреть на картины, то сервис анонимайзер это когда вы просите друга сходить туда, но при этом транслировать вам всё, что он видит. При этом в кассе билет покупает ваш друг, но всё, что он видит он показывает и вам тоже. Да, он может у вас попросить денег за такую работу, ведь он тратит своё время, но ведь вам так хочется посмотреть на новую экспозицию, не так ли? Таким образом, в кассе осталась информация, что билет купили не вы, но вы сходили в музей анонимно. Да, касса галереи может закрыть доступ вашему другу и вам придётся искать другого исполнителя это издержки способа. Друг же в свою очередь может «водить» не только вас повышая через это подозрительную активность в кассе и, возможно, снижая качество трансляции. Это тоже издержки такого метода. Кроме того, не стоит забывать, что друг будет знать, кто и куда ходит. Поэтому многие кассы держат списки таких вот «проводников» запрещая им вход зачастую на подлёте. В таком случае вам может помочь прокси-сервер.

Что такое прокси-сервер?

Прокси-сервер это сервис, который даёт вам другой домашний адрес, когда у вас его запрашивает кто-либо. Таким образом для всех вы – другой человек. В интернете все сервисы всегда видят ваш обратный адрес. И благодаря этому они опознают вас, ваше местоположение и именно его используют, когда закрывают вход на сайт. Но сервисы прокси позволяют вам представляться одним или несколькими адресами из списка прокси для предоставления их в качестве ответа за запрос обратного адреса. Это бывает удобно, если вам нужно представиться гостем из другой страны или города, чтобы проверить работу сайта или организации или же чтобы изменить своё реноме, если вы персона нон грата. С издержками у такого метода всё аналогично, как и в случае анонимайзера: прокси знает и помнит все ваши запросы и автора этих запросов, скорость работы зависит от количества пользователей самого прокси, а адреса таких прокси-серверов могут быть внесены в стоп-списки всех касс.

И вроде, куда ни кинь, всюду клин? Но нет, технологии не стоят на месте и у нас есть решение и этой задачи. Представляем вашему вниманию технологию ТОР.

Что такое ТОР?

ТОР – это цепочка прокси от вас до конечного адреса, связанная зашифрованным соединением. Основная цель такой цепочки – обеспечить ваше инкогнито. Инкогнито обеспечивается именно длинной цепочкой от вас до адреса, благодаря которой невозможно установить подлинную личность посетителя. Если возвращаться к нашей ситуации, в которой вас не пускают в музей, то это будет следующим образом: в кассу каждый раз обращается новый человек и каждый раз он из разных городов и стран. Галерея может, конечно, попытаться идентифицировать посетителя, но его обратный адрес будет его последний прокси и не более. Таким образом ваша настоящая личность не будет раскрыта.

Как начать работу в сети тор?

Если с анонимайзером всё просто – вам нужно зайти на сайт анонимайзера и начать пользоваться, то в случае с тор всё немного не так. Можно самостоятельно настроить весь комплект из программ, но это задача мало того, что трудоёмкая, так ещё и нерешаема без соответствующих знаний и навыков. Можно поступить гораздо проще и действеннее – скачать уже настроенное решение – Tor-browser. После скачивания актуальной версии и её инсталляции у вас появляется иконка на рабочем столе, которая запускает настроенный по всем правилам безопасности и анонимности браузер с помощью которого вы можете анонимно посещать все сайты в интернете и вас никто не узнает.

Как работать в сети тор?

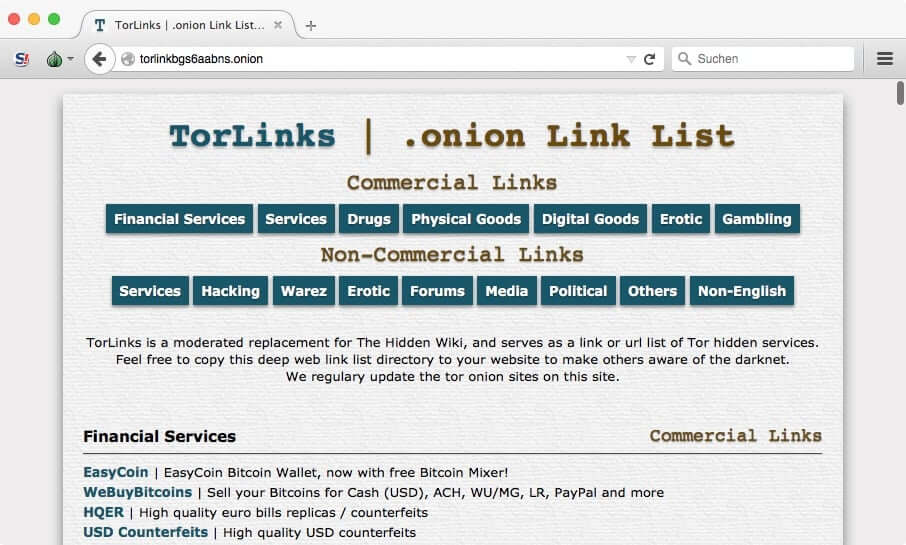

Но вернёмся к теме поиска в даркнет. Как было сказано выше – поисковиков нет и способов попасть на искомый сайт есть несколько:

- зная прямую ссылку

- воспользовавшись сайтом-каталогом

Сайты каталоги это своего рода адресные книги сайтов. В даркнете они получили название hidden wiki и они представляют из себя справочники, разбитые по категориям на самые притязательные вкусы, от знакомств до торговли всем и вся. Путешествуя по таким сайтам всегда держите в голове, что даркнет это суровое, даже лютое место, населённое мошенниками всех мастей. Да, тут действует своеобразный кодекс, но он носит скорее рекомендательный, чем обязательный статус и действует для исключительно узкого круга лиц. А в основном тут всё направлено на то, чтобы наживиться на вас. Это Темнолесье интернета, но порой тут поистине сказочные сокровища. Тут та самая безбашенная дикая свобода. Тут дух авантюризма и приключений. Да, тут опасно и обитают драконы и древние чудища. Тут полно бандитов всех мастей, но в тоже время тут есть таверны, в которых можно встретить разнообразных собеседников из всех уголков планеты. Потратье время, почитайте наши статьи о рекомендациях по безопасности и суровый край станет для вас если не родным домом, то не таким уж пугающим местом. Верните себе свободный интернет, откройте границы общения.

Читайте также: