Как скрыть тор браузер

Обновлено: 08.07.2024

Если вы беспокоитесь о собственной конфиденциальности и хотите использовать один из наиболее хорошо защищённых браузеров, при этом не готовы к проблемам с посещением определённых сайтов, вам следует попробовать браузер Tor.

Название Tor расшифровывается как The Onion Routing («луковая», или многослойная маршрутизация), этот браузер с открытым исходным кодом обеспечивает своим пользователям анонимность. Как объясняется на сайт браузера Tor, это достигается за счёт шифрования информации и ретрансляции её через систему серверов Tor (называемую «узлом»), чтобы ваш провайдер не мог отслеживать ваши активности. Различные вкладки с одного и того же сайта будут загружаться по одному и тому же узлу.

В результате, по заявлению Tor, сайты и браузеры будут определять ваше соединение как исходящее из сети Tor. Несмотря на то, что это эффективно защищает вашу личность, могут возникнуть проблемы с сайтами финансовых организаций и медицинских служб, которые видят, что ваш вход проводится не с вашего домашнего компьютера. Также программа может затормаживать работу.

Возможно, вы много слышали о Tor и даркнете — «теневом» сегменте интернета. Не волнуйтесь. Браузер Tor просто связывает технологию Tor с оболочкой Firefox, поэтому использование этого браузера не означает, что вы наткнётесь на сайты даркнета.

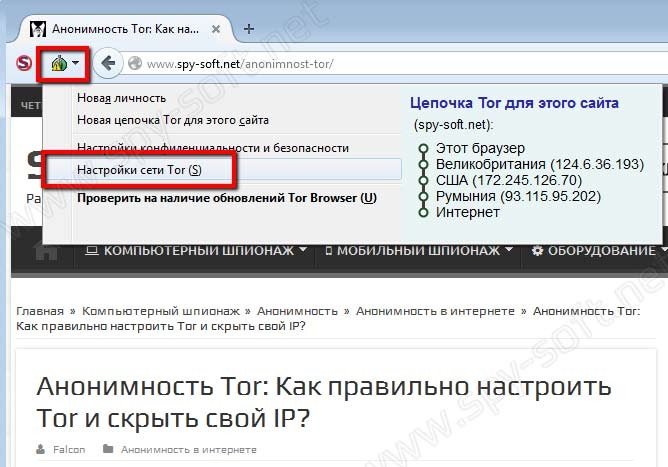

Чтобы увидеть, через какие серверы пересылаются ваши данные, вы можете нажать на зелёный значок замка в левой части адресной строки. Если у вас возникли проблемы с загрузкой сайта, попробуйте настроить его, нажав кнопку «Новый узел для этого сайта (New Circuit for this Site)», которая перенаправит данные и, возможно, решит проблему.

Как упоминалось выше, браузер Tor основан на Firefox, поэтому некоторые интерфейсы и элементы управления могут показаться вам знакомыми.

Когда вы устанавливаете Tor Browser, он по умолчанию устанавливается в режим приватного просмотра и удаляет все куки и данные сайта при каждом закрытии браузера. Также он удалит их при перезапуске с помощью функции «Новая идентификация (New Identity)», которая доступна под значком метлы справа от адресной строки. Вы можете отключить режим приватного просмотра, если хотите сохранить некоторые из своих файлов cookie или какие-либо данные. Вот как это делается:

Если вы хотите вручную удалять куки-файлы или другие данные во время сеанса просмотра браузера, то вот последовательность действий:

Если вы думаете, что для того чтобы гулять по сети анонимно надо просто скачать Tor и запустить его, вы очень заблуждаетесь. Сегодня я вам покажу как правильно настроить Tor для обеспечения максимальной анонимности. Также в рамках данной статьи я дам практические рекомендации о том, как правильно использовать Тор. Как себя правильно вести в глубоком вебе, что делать можно, а что нельзя.

Напоминаю, что используя форму поиска по сайту вы можете найти много информации на тему анонимности в сети и о Tor в частности.

Правильная установка и настройка Tor

Мы за свободу слова, но против преступников и террористов. Я очень надеюсь, что данная статья будет полезна исключительно первой категории людей. В любом случае мы не отвечаем за любое незаконное использование вами программы Tor.

Как скачать Tor

Вроде что может быть сложного, скачать да и все, но не все так просто. Скачивать надо только с официального сайта разработчиков. Не старые версии с софт порталов и торрент трекеров, а только последнюю версию у официалов.

Почему желательно всегда устанавливать последнюю версию и своевременно обновлять установленную? Потому что старая версия может иметь уязвимости нулевого дня, которые могут быть использованы специалистами для вычисления вашего реального IP-адресса и даже заражения вашей системы вредоносными программами.

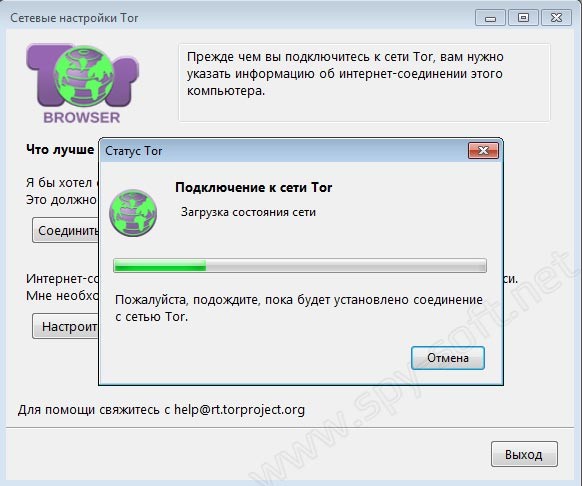

Как установить Tor

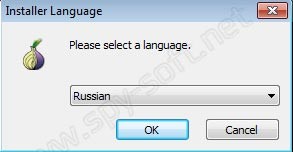

После того как скачали программу, приступим к ее установке. Двойным кликом мышки запустим скаченный файл. Появится такое окно:

Установка Tor

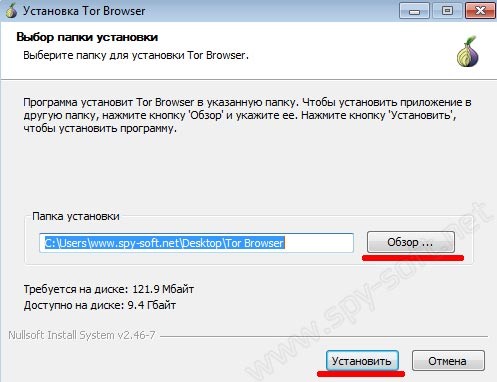

Выберите место в которое необходимо установить Tor. Если нечего не менять, по умолчанию Tor установит себя в папку в которой находится установочный файл.

Установка Tor

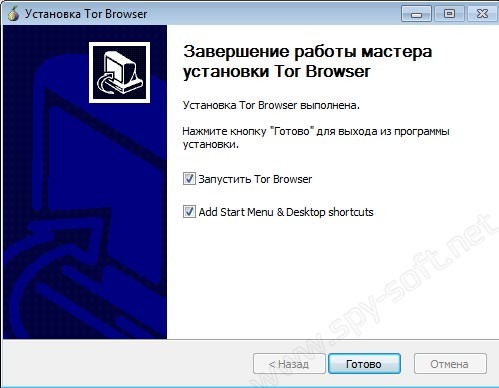

Устнаовка Tor

Устнаовка Tor

Дождемся загрузки браузера.

Устнаовка Tor

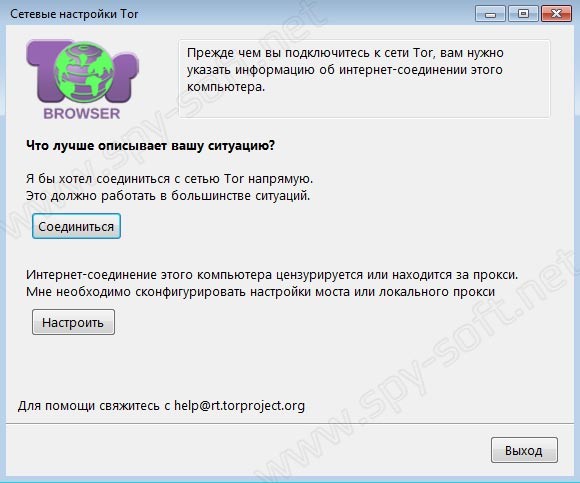

Как настроить Tor

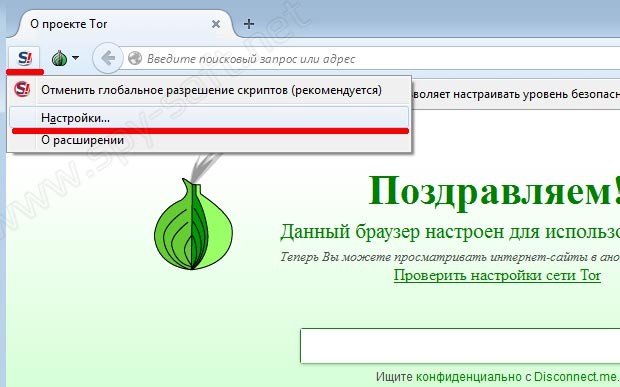

А теперь приступим к настройке Tor. Первым делом правильно настроим расширение NoScript.

Прочитав ваши комментарии к статье я понял, что вы меня не совсем правильно поняли. Друзья мои, эти хардкорные настройки больше применимы для даркнета, для обеспечения максимальной анонимности и противостоянию деанонимизации со стороны силовых структур и хакеров. Если вы хотите с помощью Тор зайти на заблокированный сайт или просто сменить IP-адрес, тогда вам эти настройки не нужны! Можете использовать Тор прямо из коробки.

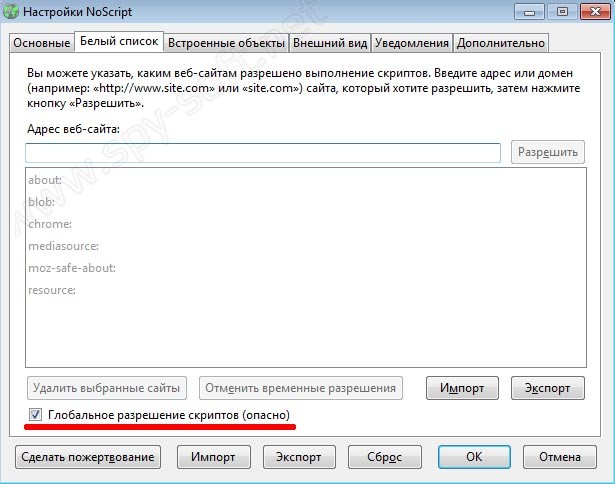

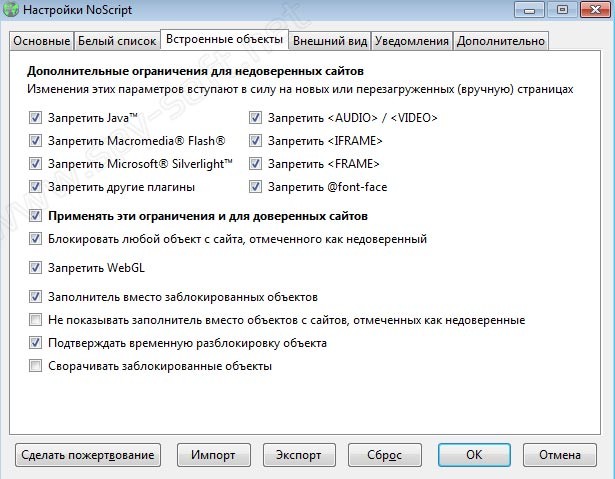

Настройка расширения NoScript

Разработчики Tor оснастили свой софт очень важным и полезным плагином NoScript, который устанавливается по умолчанию, но увы по умолчанию не настраивается.

Настройка NoScript

Настройка NoScript

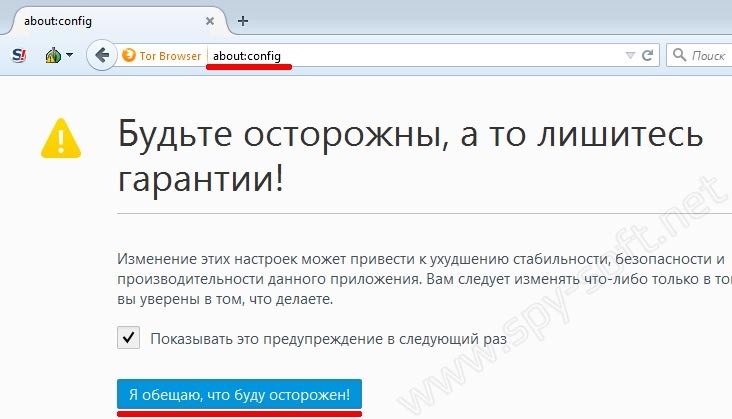

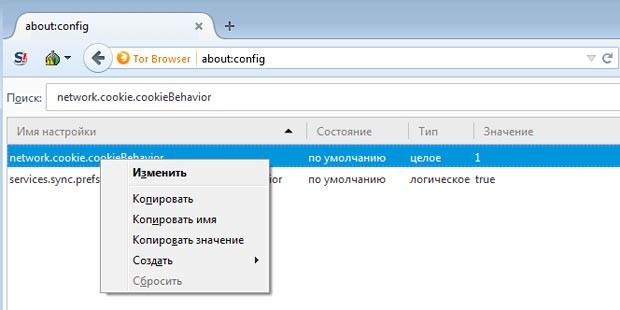

Настройка скрытых параметров браузера

Настройка Браузера

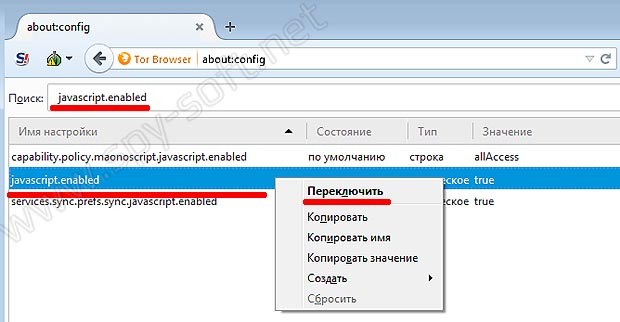

Отключение Javascript

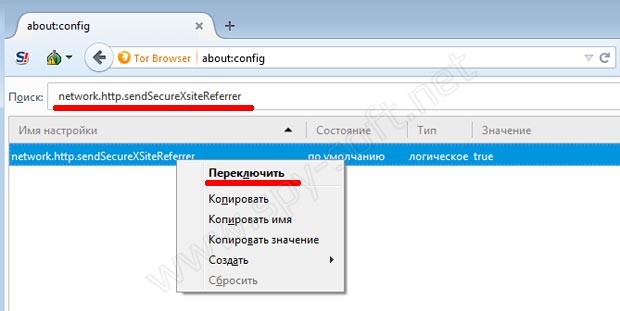

Отключение SecureXsiteReferrer

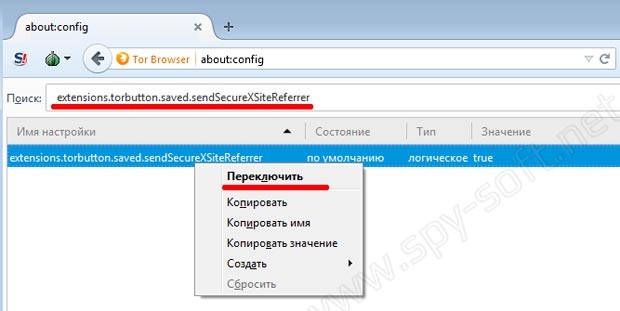

Отключение SecureXSiteReferrer

Анонимность Tor

После этих изменений некоторые сайты могут некорректно работать в данном браузере. Но вы всегда можете вернуть прежние настройки, что я конечно-же очень не советую делать.

Как пользоваться Tor

После того как вы произвели все настройки, я хочу рассказать как правильно пользоваться Tor. Вот список правил которые необходимо соблюдать каждому, кто использует Tor :

Также советую использовать анонимную операционную систему Tails или другую анонимную ОС. Юзайте поиск, на сайте мы когда-то обозревали лучшие анонимные операционные системы.

Заключение

Анонимность Tor зависит только от вас и вашего поведения в сети, не один даже самый анонимный Браузер не защитит вашу систему и вашу информацию от кривых рук пользователя. Будьте бдительны, не давайте себя ввести в заблуждение. Если возникают сомнения, то лучше не нажимать, не переходить по ссылке и конечно же не скачивать.

На этом все, друзья. Надеюсь вы смогли правильно настроить Tor. Всем удачи и не забудьте подписаться на нас в социальных сетях. Это не последняя статья на тему анонимность Tor и информационной безопасности.

Цензура в интернете становится все более важной проблемой во всем мире. Это приводит к усилению «гонки вооружений» – государственные органы и частные корпорации в разных странах стремятся блокировать различный контент и борются со средствами обхода таких ограничений, а разработчики и исследователи стремятся создавать эффективные инструменты борьбы с цензурой.

Ученые из университетов Carnegie Mellon, Стенфордского университета и SRI International провели эксперимент, в ходе которого разработали специальный сервис для маскирования использования Tor – одного из наиболее популярных инструментов для обхода блокировок. Мы представляем вам рассказ о проделанной исследователями работе.

Tor против блокировок

В качестве инструмента борьбы с цензурой Tor работает эффективно, однако у цензоров остается возможность заблокировать его полностью. Иран и Китай проводили успешные кампании по блокировки. Им удавалось идентифицировать Tor-трафик с помощью сканирования TLS handshakes и других отличительных характеристик Tor.

Начальные данные эксперимента

Исследователи решили разработать инструмент, который бы позволял замаскировать использование Tor, чтобы сделать его применение возможным даже в регионах, где система полностью заблокирована.

- В качестве исходных предположений ученые выдвинули следующие:

- Цензор контролирует изолированный внутренний сегмент сети, который соединяется с внешним неподцензурным интернетом.

- Органы, занимающиеся блокировками, контролируют всю сетевую инфраструктуру внутри цензурируемого сегмента сети, но не софт на компьютерах конечных пользователей.

- Цензор стремится предотвратить доступ пользователей к нежелательным с его точки зрения материалам, предполагается, что все такие материалы расположены на серверах вне контролируемого сегмента сети.

- Роутеры на периметре этого сегмента анализируют незашифрованные данные всех пакетов, чтобы заблокировать нежелательный контент и не допустить проникновение соответствующих пакетов внутрь периметра.

- Все Tor-релеи расположены вне периметра.

Как это работает

Для маскировки использования Tor исследователи создали интрумент StegoTorus. Ее основная задача – улучшить возможности Tor по сопротивлению автоматизированного анализу протокола. Инструмент располагается между клиентом и первым релеем в цепочки, использует собственный протокол шифрования и модули стеганографии, чтобы затруднить идентификацию Tor-трафика.

На первом шаге в работу вступает модуль под названием chopper – он преобразует трафик в последовательность блоков различной длины, которые отправляются дальше не по порядку.

Данные шифруются с помощью AES в режиме GCM. Заголовок блока содержит 32-битный номер последовательности, два поля длины (d и p) – они обозначают объем данных, специальное поле F и 56-битное поле проверки, значение которого должно быть нулевым. Минимальная длина блока составляет 32 байта, а максимальная 217+32 байта. Длина контролируется модулями стеганографии.

После того, как оба участника обмена данными отправили и получили блок fin, ссылка закрывается. Для защиты от replay-атак или задержки доставки блоков оба участника должны помнить ID на протяжении какого времени после закрытия.

Устойчивость к атакам

Для того, чтобы проверить, насколько предложенный метод повышает эффективность работы Tor, исследователи разработали атаки двух типов.

Первая из них заключается в выделении Tor-потоков из TCP-потоков на основе фундаментальных характеристиках протокола Tor – именно этот метод использовали для блокировки системы власти Китая. Вторая атака заключается в изучении уже известных Tor-потоков для извлечения информации о том, какие сайты посещал пользователь.

Эксперимент показал, что вычислить обычный Tor достаточно легко. Протокол Tor слишком специфичен и обладает рядом характеристик, которые легко вычислить – к примеру, при его использовании TCP-соединения длятся 20-30 секунд. Инструмент Obfsproxy также почти никак не скрывает эти явные моменты. StegoTorus, в свою очередь, генерирует трафик, который куда ближе к референсу CAIDA.

В случае атаки с вычислением посещенных сайтов исследователи сравнивали вероятность такого раскрытия данных в случае «ванильного Tor» и их решения StegoTorus. Для оценки использовали шкалу AUC (Area Under Curve). По результатам анализа получилось, что в случае обычного Tor без дополнительной защиты вероятность раскрытия данных о посещенных сайтах ощутимо выше.

Заключение

История противостояния властей стран, вводящих цензуру в интернете, и разработчиков систем обхода блокировок говорит о том, что эффективными могут быть лишь комплекcные меры защиты. Использование лишь одного инструмента не может гарантировать доступ к нужным данным и то, что информация об обходе блокировки не станет известна цензорам.

Поэтому при использовании любых инструментов обеспечения приватности и доступа к контенту важно не забывать о том, что идеальных решений нет, и при возможности комбинировать разные методы для достижения наибольшей эффективности.

Скажите, есть ли какой-то способ скрыть IP Tor?

Иногда некоторые сайты в клирнете (в обычном интернете) не позволяют зайти на сайт используя анонимную сеть Tor. Делается это с помощью черных списков, так называемых блэк листов, в которые заносятся IP адреса Tor.

Поэтому может возникнуть ситуация, когда необходимо скрыть факт использования Tor. О том, как утаить IP адрес Tor и пойдет речь в данной статье.

Как скрыть IP Tor?

- Что такое Мост

- Что такое Meek

- Что такое CDN

- Как скрыть IP Tor

Скрыть принадлежность IP к сети Tor можно разными способами. Я покажу все известные мне. Если вы знаете другой, пожалуйста напишите в комментариях.

Прежде чем мы приступим к настройке, я хотел бы вкратце пробежаться по терминам. В двух словах, не особо углубляясь в теорию.

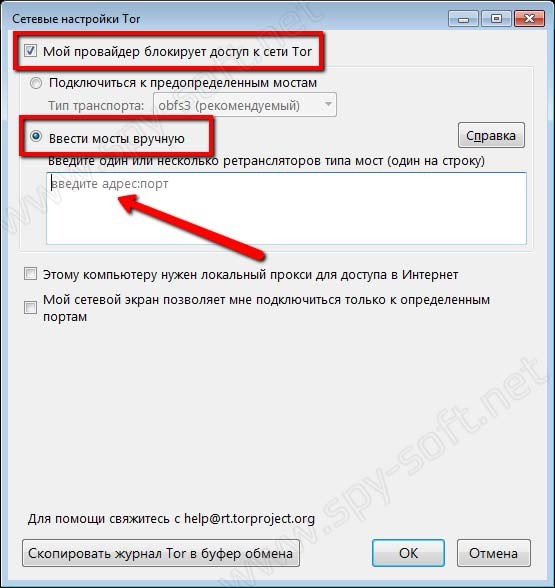

Что такое Мост?

Мост это специальные узлы сети Tor, IP-адреса которых не особо публикуются. Использование мостов усложняет владельцем крупных сайтов и провайдерам жизнь и препятствует блокировки публичных IP адресов. Они конечно блокируются но не так быстро как публичные.

Что такое Meek?

Что такое CDN?

Ну, я думаю, что вы уже поняли, что мы будем мутить. Правильно, будем брать адреса этих серверов и скармливать им наш Tor.

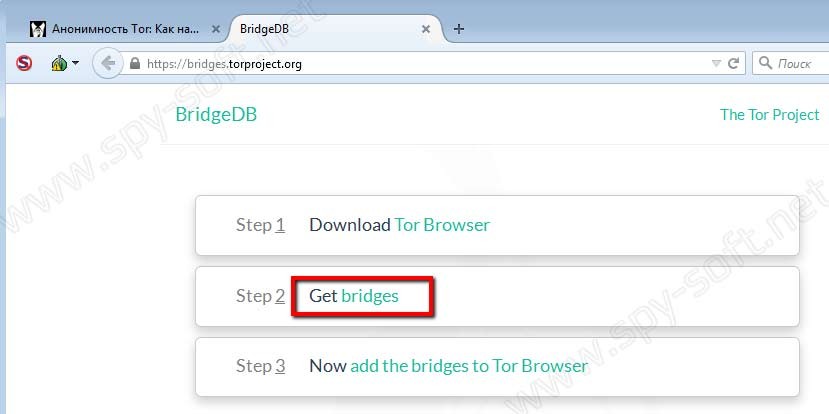

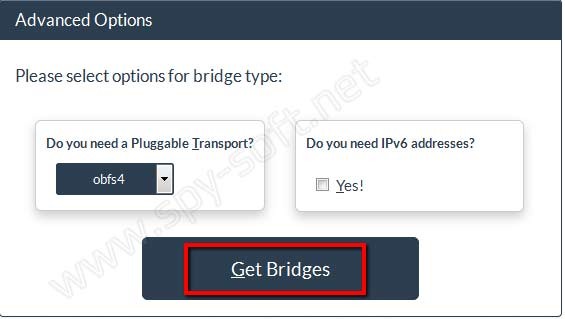

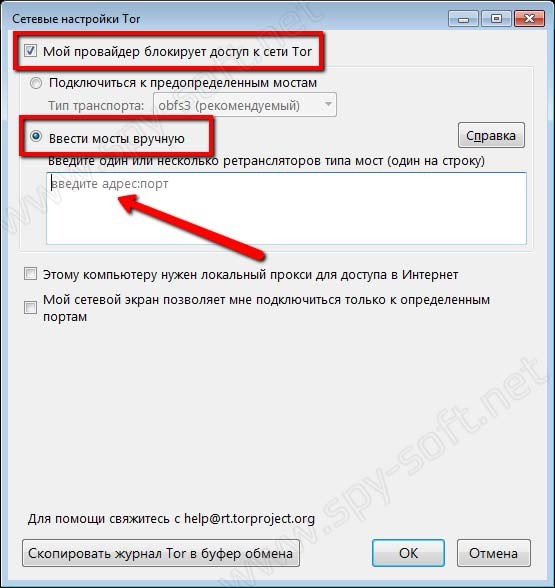

Как утаить IP адрес Tor?

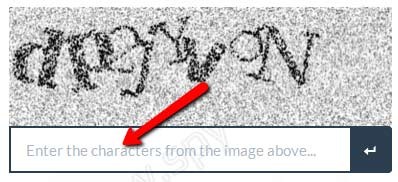

Бежим за окулярами и распознаем капчу. Не расстраивайтесь, если не получится с первого раза. Пару глубоких вдохов и пробуем снова.

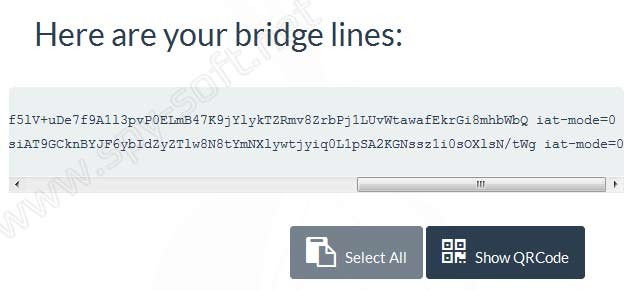

Разгадали загадку века? У меня получилось только со второго раза. Если да, то поехали дальше.

Добавляйте максимальное количество мостов, чем больше тем лучше. Это повышает надежность сервиса. Если вы подключите только один или два моста, не удивляйтесь что Tor не работает.

Ну вот вроде и все. Теперь сайты не смогут определить принадлежность IP к сети Tor и вы сможете зайти на сайт который блокирует IP адреса Tor.

Вы используете Тор для глубокого интернета без предварительной настройки? Не удивляйтесь, если кто нибудь сможет вычислить ваш IP. Читаем здесь как настроить Tor правильно.Если по каким-то причинам у вас не получилось таким образом скрыть IP Tor, можно посоветовать использовать VPN. Нужны хорошие анонимные VPN? Здесь вы можете найти большой обзор анонимных VPN.

Для тех кто у нас впервые, я напоминаю, что это далеко не единственная статья на нашем сайте на тему анонимности и сети Tor, другие наши публикации вы найдете в соответствующей рубрике или используя форму поиска.

В связи с тем, что множество пользователей раскусили преимущества «portable Tor Browser», для установки которого не нужны админские права, было решено задавить возможность использования Tor во всех возможных вариантах.

Сразу оговорюсь, что речь пойдёт о связке FreeBSD + pf.

Схема инициализации Tor сервиса проста до безобразия.

Есть несколько корневых серверов на которых регистрируются клиенты. Эти же клиенты скачивают с техже самых серверов список таких же клиентов как и они, и согласно этого списка получают информацию через какого клиента ходить можно или нельзя, а также другую служебную информацию.

обычный URL запроса списка клиентов к корневому серверу выглядит вот так:

Содержимое выдаваемого сервером файла примерно таково:

network-status-version 2

dir-source 128.31.0.34 128.31.0.34 9031

fingerprint FFCB46DB1339DA84674C70D7CB586434C4370441

contact 1024D/28988BF5 arma mit edu

published 2009-09-07 18:24:08

dir-options Names BadExits Versions

client-versions 0.2.0.34,0.2.0.35,0.2.1.19,0.2.2.1-alpha

server-versions 0.2.0.34,0.2.0.35,0.2.1.19,0.2.2.1-alpha

dir-signing-key

-----BEGIN RSA PUBLIC KEY-----

MIGJAoGBAMHa0ZC/jo2Q2DrwKYF/6ZbmZ27PFYG91u4gUzzmZ/VXLpZ8wNzEV3oW

nt+I61048fBiC1frT1/DZ351n2bLSk9zJbB6jyGZJn0380FPRX3+cXyXS0Gq8Ril

xkhMQf5XuNFUb8UmYPSOH4WErjvYjKvU+gfjbK/82Jo9SuHpYz+BAgMBAAE=

-----END RSA PUBLIC KEY-----

r Unnamed AFFku1nT3UiV4dsIC0ze+1KD738 YSYH74y8ohTu5Uhvk3Yl0WU8DqI 2009-09-07 11:44:12 94.50.173.6 443 9030

s Exit V2Dir Valid

opt v Tor 0.2.0.35

r tbreg AHKeOQzTsS4dKu6jY5dGrCtY3aE h+oWM86K3Z6yb2z4ZpPd++i7yZo 2009-09-07 02:10:50 202.109.188.97 9001 0

s Exit Valid

opt v Tor 0.2.1.2-alpha (r15383)

r abcdefg ALW6RdYFJ9/JA7MuCkcEUbE+L1I xkVjcAgH+zVB/dcg7NYBDXGWA1g 2009-09-07 17:19:54 84.179.91.68 443 0

s Exit Named Valid

opt v Tor 0.2.0.35

Начальный кусок страницы содержит служебную информацию о сервере и времени генерации списка. Ниже идут строки идентифицирующие клиентов, а также их характеристики.

Нас будут интересовать строки начинающиеся с буквы «r», ну и естественно IP адрес клиента. Всё остальное в принципе не особенно важно.

Берем wget + awk + grep + sort + uniq и получаем нужный нам список ip адресов.

wget 128.31.0.34:9031/tor/status/all -q -O - | grep -E '^r' | awk '' | sort | uniq > /etc/pf/tor.list

остаётся добавить несколько строк в pf.conf

table persist file "/etc/pf/tor.list"

block in log quick on < $int_if $ext_if >from any to <tor> label TOR_IN

block out log quick on < $int_if $ext_if >from <tor> to any label TOR_OUT

И скормить измененный конфиг pf.

теперь через tcpdump на интерфейсе pflog можно вычислить человека который пытался пользоваться Tor и сказать «ай яй яй». Скрипт обновления списка Tor клиентов можно запускать сколь угодно часто(в зависимости от предоплаченного Вашей компанией трафика). Обычный размер файла клиентов около 1.5 Мегабайт. Поэтому насколько часто его обновлять решать Вам и только Вам. Я дёргаю файл раз в 10 минут(безлимитный трафик).

ajdixon/Net-Tor-Servers-0.02/lib/Net/Tor/Servers.pm

который в связке с pftabled perl client позволит менять таблицу pf налету не вызывая скрипт синхронизации и перечитывания таблицы Tor клиентов.

Желающие могут привязать таблицу Tor клиентов к другим межсетевым экранам.

Читайте также: