Как в ограничить доступ в 1с

Обновлено: 07.07.2024

Настройка прав доступа в 1С:Документооборот 2.0 и 2.1 в клиент-серверном варианте на живых примерах будет подробно рассмотрена 21 сентября 2016г в 10:00 в 2-х часовом вебинаре "Права доступа в 1С:Документооборот", запись которого позже можно будет посмотреть по ссылке.

Для разграничения прав доступа нужно включить в настройках программы флаг Использовать ограничение прав доступа.

После установки настройки Использовать ограничение прав доступа пользователю сразу будет предложено обновить права. Для запуска процесса обновления прав достаточно ответить Да на вопрос программы.

При полном обновлении прав в отложенном режиме очистка прав выполняется в фоновом режиме, не мешая работе пользователя.

Суть отложенного обновления прав заключается в том, что длительные задания на обновление прав попадают в специальную очередь, которая обрабатывается в фоновом режиме, не мешая работе пользователей. Этот режим работы является рекомендованным для клиент-серверного варианта работы.

При установке отложенного обновления прав в файловой информационной базе выдается предупреждение о том, что данный режим использовать не рекомендуется.

В рабочей базе в клиент-серверном варианте работы флаг Отложенное обновление прав доступа должен быть всегда включен.

Для большей безопасности нужно установить флаг Запрещать вход в программу без пароля.

Также для безопасной работы 1С:Документооборот рекомендуется установить следующие флаги: Проверять сложность пароля, Ограничивать доступ через веб-серверы.

Рекомендуется использовать настройку Групповой расчет элементов очереди и указать максимальный размер порции дескрипторов. По умолчанию установлено значение 100. Данная настройка позволяет при расчете прав по дескриптору программе находить в очереди обновления прав дескрипторы такого же вида и обновлять их права за один вызов.

Полномочия в 2.1

В 1С:Документооборот 2.1 справочник Профили групп доступа переименован в Полномочия.

Полномочия предназначены для создания готовых подборок разрешенных действий (ролей), содержащих права доступа к объектам метаданных.

Конфигурация 1С:Документооборот уже включает в себя несколько готовых полномочий.

- Администратор: полный доступ.

- Делопроизводители: создание входящих документов, присвоение регистрационных номеров документам.

- Контроль ежедневных отчетов: неограниченный доступ к ежедневным отчетам сотрудников.

- Контроль задач и процессов : неограниченный доступ ко всем задачам и процессам.

- Ответственный за НСИ: неограниченный доступ для ведения всей НСИ по делопроизводству, учету времени, процессам.

- Ответственные за ЭДО: базовые права по электронным документам и правилам обмена.

- Пользователь: основное полномочие, запуск клиентских приложений, работа с файлами, внутренними документами, задачами, процессами и ведение учета времени.

- Работа с входящими и исходящими документами: чтение входящих документов, создание исходящих документов.

- Руководитель подразделения: чтение ежедневных отчетов сотрудников подразделения и работа с задачами сотрудников подразделения.

- Руководители проектов : добавление, изменение проектов.

Эти полномочия можно использовать как есть или изменить их в зависимости от конкретных потребностей.

Не рекомендуется менять типовые полномочия. В большинстве случаев типовые полномочия позволяют решать задачи ограничения прав доступа.

Полномочие состоит из двух списков:

- доступных ролей, где галочками отмечены те роли (преднастроенные в конфигураторе разрешенные действия), которые в этом полномочии участвуют;

- кому выданы.

Политики доступа

В соответствии с разработанными в организации документами по правам доступа мы можем задавать политики безопасности. Действие этих политик распространяются на объекты 1С:Документооборот и могут быть нарушены только рабочими группами объектов (например, если у документа заполнена рабочая группа, то политики перестают действовать).

Если в какой то политике доступа права уже выданы на какую-то область данных, то запретить их другой группой доступа не получится. Однако настройки прав по политикам могут быть сужены настройками прав по папкам.

Для управления политиками доступа в разделе "Настройка и администрирование" в панели навигации следует выполнить команду "Политики доступа".

Политики доступа нужны для того чтобы по крупному нарезать информационную базу для разных пользователей. Поэтому политик не бывает много. И не должно быть много иначе система прав может работать не оптимально.

Разрезы задают границы областей данных, с которыми разрешено работать пользователям: виды внутренних документов, виды входящих документов, виды исходящих документов, виды мероприятий, организации, грифы доступа, группы доступа контрагентов.

С помощью политик доступа можно задать как общие настройки прав для рабочих групп и подразделений, так и доступ к определенному виду документа или грифу доступа конкретному пользователю.

Общие разрешения работают следующим образом: доступ к объекту (документу, мероприятию и т д.) дается пользователю, у которого есть доступ ко всем разрезам доступа объекта: организации, грифу, виду и т д.

Разрешения одного разреза доступа можно скопировать другому. Для этого в контекстном меню списка разрезов предусмотрена команда Скопировать другим. В открывшемся окне достаточно выбрать разрез, куда копировать.

- Ограничение по виду документа, вопросу деятельности, грифу доступа, организации осуществляется по соответствующему полю карточки.

- Ограничение по группе доступа контрагентов осуществляется по соответствующему справочнику "Группы доступа контрагентов", значения которых доступны у справочника "Контрагенты". Ограничение устанавливается как по контрагентам, так и по относящимся к ним документам.

- Ограничение по группе доступа физических лиц осуществляется по соответствующему справочнику "Группы доступа физических лиц", значения которых доступны у справочника "Физические лица". Ограничение устанавливается только к сведениям о физических лицах.

- Ограничение по папкам файлов и папкам внутренних документов осуществляется в форме списка.

Если для пользователя (его рабочей группы, подразделения) есть специальные разрешения, то действуют они. Если специальных разрешений нет, действуют общие разрешения.

На пользователя может действовать сразу несколько специальных разрешений. Настройки нескольких специальных разрешений не расширяют друг друга.

Права на папки

Права по папкам можно настраивать для следующих объектов системы:

- внутренние документы,

- файлы,

- проекты,

- письма,

- мероприятия,

- форум.

Права доступа на папки дополнительно сужают доступ к объектам Системы.

Настройка прав на папки одинакова как для папок внутренних документов, так и на папки файлов, писем и мероприятий и осуществляется в соответствующем журнале в открывшейся карточке папки с помощью команды "Настроить права".

В таблице прав могут фигурировать как конкретные пользователи и роли, так и подразделения и рабочие группы.

Желательно назначать ответственных за папки, чтобы эти сотрудники следили за порядком в этой папке. Ответственному за папку можно дать дополнительные права на изменение папок и даже на управление правами в этой папке.

Право на изменение документов не означает, что пользователь может изменять саму папку. Права пользователя на изменение папки появятся только в том случае, когда у него будет права на Изменение папок.

Права пользователя на объекты в папке будут, если есть хотя бы одно разрешение и нет ни одного запрещения.

Приведем некоторые примеры.

1. В папке файлов «Бухгалтерия» права настроены таким образом, что указано только подразделение Бухгалтерия. Соответственно другие сотрудники, кроме Бухгалтерии (а также непосредственных руководителей), видеть эту папку и ее содержимое не будут. У Бухгалтерии есть хотя бы одно разрешение и нет запрещений. У других пользователей нет ни одного разрешения.

2. В папке файлов «Секретариат» права даны подразделению Секретариат и запрещены Фроловой, хотя Фролова входят в группу пользователей Секретариат. Соответственно на данную папку Фролова прав не получит, так как несмотря на имеющееся разрешение есть хотя бы одно запрещение.

У права есть последняя колонка Для подпапок, которая означает, что данные права будут наследоваться на все подчиненные папки.

Наследуемые права отображаются в списке прав голубым цветом и запрещены для удаления, если в подчиненной папке установлена галочка Наследовать права от вышестоящих папок

Подчиненным папкам можно устанавливать собственные права доступа, не зависящие от родительской папки:

Если у пользователя есть права на подчиненную папку, но на вышестоящую папку прав нет, то, при просмотре по папкам, сама папка будет ему недоступна, ему будет доступно только ее содержимое при просмотре списком.

Если есть папка «Отдел», и мы хотим чтобы в нее ходила вся фирма. Но в ее подпапки ходить нельзя. Тогда мы должны следующим образом настроить права доступа, как показано на картинке (дать права группе «Все пользователи» и для подпапок убрать наследование):

Если мы хотим, чтобы папка на просмотр и на редактирование была доступна для всех сотрудников, а у сотрудников отдела Бухгалтерия был только просмотр, то права должны быть установлены как показано на картинке (группе Все пользователи даем права на просмотр и редактирование, а подразделению Бухгалтерия – запрещаем редактирование):

Рабочая группа объекта

В карточках документов есть закладка "Рабочая группа". На этой закладке указывается список сотрудников, которые будут иметь доступ к этому документу, а остальные сотрудники не будут.

В настройках видов документов есть две полезные настройки «Автоматически вести состав участников рабочей группы» и «Заполнение рабочей группы является обязательным».

Если рабочая группа документа заполнена, то права рассчитываются только по ней без учета других настроек прав (политик доступа, настроек прав папок).

По умолчанию у участника рабочей группы есть доступ только на чтение документа. Чтобы назначить права на изменение, в карточке документа на закладке Рабочая группа необходимо установить флажок Изменение.

Добавить участника рабочей группы может любой сотрудник, у которого есть права на изменение данного документа.

Оригинал и полный текст статьи опубликован в блоге Владимира Лушникова на странице "Права доступа в 1С:Документооборот", запись которого позже можно будет посмотреть по ссылке.

Сегодня рассмотрим вопрос по типовой конфигурации УТ 11. Нашему слушателю в процессе изучения курса Профессиональная разработка отчетов в 1С 8.3 на Системе Компоновки Данных (СКД) понадобилось ограничить доступность некоторых дополнительных отчетов.

Вопрос

Работает ли в УТ 11.3.4.197 ограничение на уровне записи для дополнительных отчётов и обработок? Если да, то какие настройки необходимо поставить?

Интересует вариант разрешить все доп. отчёты, кроме указанных в профиле/группе доступа. Не получается, чтобы сработал запрет. В чём он должен выражаться?

Ответ

Да, в роли Чтение дополнительных отчетов и обработок реализовано ограничение доступа на уровне записей.

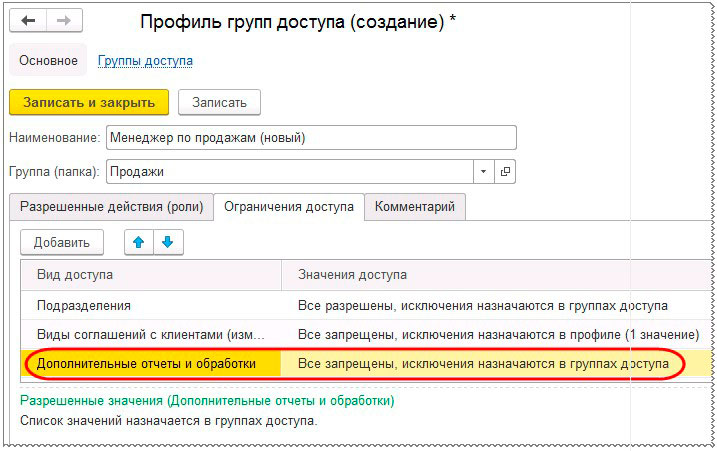

Создаем новый профиль, указываем роль Чтение дополнительных отчетов и обработок , назначаем ограничение доступа Дополнительные отчеты и обработки :

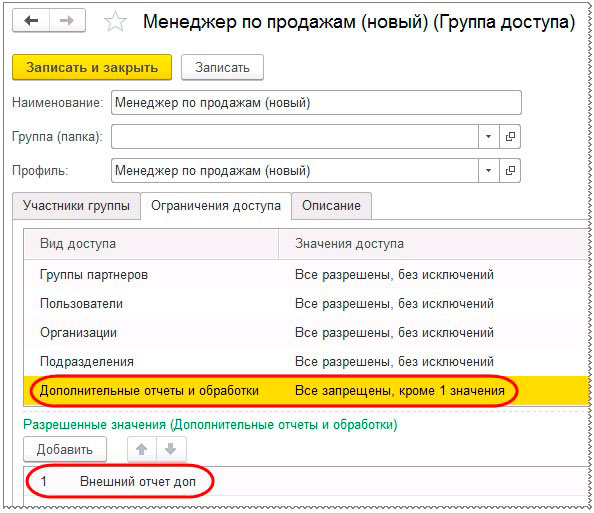

В группе доступа указываем разрешенные значения:

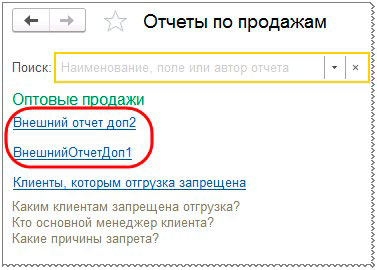

После этого в панели отчетов пользователя этой группы будут отображаться варианты из отчета «Внешний отчет доп »:

Остальные варианты из дополнительных отчетов не отображаются в панели.

Ну что, подведем итоги? В типовых конфигурациях при разработке отчетов нужно уметь работать не только со схемой компоновки данных и подсистемами БСП, которые обслуживают работу отчетов, но и уметь настраивать ограничения доступа к отчету, опять же, через соответствующую подсистему БСП. И тут у нас три варианта:

Пишите в комментариях, что думаете о ситуации. Если работаете с типовыми конфигурациями, было бы здорово, если бы описали свой опыт: как вырабатывали навыки, обучались ли на курсах/сами, с какими трудностями столкнулись? А если кто уже давно в типовых, может, и совет дадите менее опытным? :)

На большинстве внедрений требуется для разных пользователей установить различные уровни доступа к информации в базе.

Это либо требования конфиденциальности, либо чтобы не испортить данные, за которые пользователь не отвечает и, возможно, даже не разбирается в них (например, бухгалтерские данные для менеджера по продажам).В конфигурациях за возможные права доступа к данным отвечают специальные объекты метаданных – роли. Каждому пользователю информационной базы назначается одна или несколько ролей. Они определяют, возможны ли операции с конкретными объектами метаданных (чтение, запись, проведение и т.д.).

Часто бывает необходимо не просто открыть/запретить доступ к определенному объекту, а ограничить доступ к части данных в нем.

PDF с вводной информацией.

21 страница, которые нужно прочесть сначала.

Видео 01:

Ограничение доступа к данным при помощи ролей

В этом видео рассказывается, как ограничивается доступ к данным при помощи ролей. Уточняется, что роли ограничивают доступ к виду объектов информационной базы (отдельный справочник, но не конкретные элементы справочника).

Видео 02:

Ограничение доступа на уровне записей (RLS)

В этом видео рассказывается о механизме ограничений доступа на уровне записей (RLS), когда можно настроить доступ не ко всему справочнику в целом, а к отдельным его элементам, в зависимости от хранящихся в информационной базе данных. Подобные ограничения прописываются в ролях.

Видео 03:

Реализация ограничения доступа на уровне записей для справочника Контрагенты

В этом видео рассказывается, как в демонстрационной конфигурации «Управляемое приложение» настроить доступ менеджеров только к собственным контрагентам, закрепленным за ними.

Видео 04:

Принцип работы ограничений доступа на уровне записей на низком уровне

В этом видео рассказывается, как платформа трансформирует запросы, передаваемые для выполнения на сервер СУБД, при наличии ограничений доступа на уровне записей.

Видео 05:

Совместное применение нескольких ограничений доступа на уровне записей

Пользователю информационной базы может быть назначено несколько ролей. При этом в каждой роли могут быть свои ограничения доступа на уровне записей. В этом видео рассказывается, как ведет себя система при наложении ограничений.

Видео 06:

Наложение ограничений методом ВСЕ

Видео 07:

Наложение ограничений методом РАЗРЕШЕННЫЕ

Видео 08:

Исправление ошибки, возникающей из-за наложения прав доступа на уровне записей

Этот курс позволит решать ВСЕ задачи по развертыванию и поддержке информационных систем на 1С.

Вот несколько тем из курса:

Этот курс актуален для всех, кто внедряет или поддерживает 1С.Вам в любом случае когда-то придется разворачивать 1С, настраивать резервирование, права доступа, различные режимы запуска, тестировать целостность баз, обеспечивать работу серверов и т.д.

И лучше это сразу делать правильно.

Курс по Администрированию систем на 1С.Описание курса, программа и оформление заказа Курс по RLS.

Описание курса, программа и оформление заказа

Комментарии / обсуждение (161):

Добрый день!

1. Для того, чтобы работали ограничения доступа на уровне записей, в служебных регистрах сведений должны быть записи, описывающие доступ к отдельным объектам.

До включения указанной галочки в регистрах не было нужных записей, значит, первоначально нужно сформировать эти записи по всей базе, затем поддерживать регистр в актуальном состоянии по мере заполнения базы новыми данными.

Для выполнения этого действия в конфигурациях на базе БСП (ERP как раз к таким относится) существует специальное регламентное задание, которое выполнит первоначальное заполнение (разовая операция), затем будет доформировывать записи для новых объектов (это уже будет регулярная операция, которая должна часто выполняться, чтобы для всех новых объектов базы были сформированы записи в регистрах, отвечающих за ограничения доступа).

Добрый день!

Подскажите, пожалуйста, как можно с помощью шаблонов ограничения доступа ограничить доступ к данным некоторых отчетов. Например, есть профиль Менеджер по продажам, состоящий из нескольких ролей, у которого настроено ограничение доступа к группе партнеров. Исключения настроены в группе доступа. В отчете, например, Воронка продаж, нужно установить ограничение на разрешенную группу партнеров. А в другом отчете, например, Анализ встреч, по текущему пользователю, но также для пользователя с данным профилем.

Добрый день!

В типовых конфигурациях на базе БСП (например, УТ 11) в ролях используются стандартные шаблоны ограничений доступа из БСП.

Они универсальные, поэтому для решения большинства задач их не требуется менять. Предполагается, что настройку нужно выполнять в пользовательском режиме, создавая профили и группы доступа.

Если Вы ограничиваете доступ к справочнику Партнеры, оставляете доступными определенные группы, то в форме списка справочника, в списке документов, в отчетах будут видны данные только по этим разрешенным партнерам. Других (запрещенных) партнеров и данных по ним увидеть нельзя.

Если нужно в отчетах видеть не всех разрешенных партнеров, а только часть из них, то можно настроить отборы в отчете и сохранить такой вариант отчета. В отборе указать конкретных разрешенных партнеров, тогда отчет будет формироваться только по ним. Сохраненный вариант отчета можно разместить в Избранном, тогда пользователь сможет быстро формировать его, не выполняя предварительную настройку.

Добрый день, в учебной версии при использовании rls столкнулся с проблемой при записи или проведении документа (у пользователя недостаточно прав на использование операций над базой данных), причём в полной версии 1с данной проблемы не встречал.

В журнале регистраций ссылается на отказ доступа (действие-чтение)

Ограничение делал простое:

Как можно решить данную проблему?

Заранее огромное спасибо!

P.S.: не судите строго я недавно начал изучать 1с.

У учебной версии нет ограничений по RLS. Проверяйте, скорее всего у пользователя действительно недостаточно прав на использование операций над базой данных.

Добрый день!

Хотел уточнить, при установки ограничения по текущему пользователю на документ, сам пользователь проводить свои документы может или он их сможет только просмотреть и ему всё же будет отказано в доступе, как в моем случае?

Это зависит от-того на какое право наложено ограничение, чтение или запись.

Ваш ответ исчерпывает сам себя. Наложили ограничение на чтение, получили отказ в доступе при попытке чтения данных.

Добрый день!

Спасибо за Ваши ответы!

Я понял свою ошибку.

Пожалуйста!

Интересного обучения!

Приветствую Василий, есть задача в ут 10.3 ограничить доступ пользователей на доп свойства справочника контрагентов сейчас RLS используется для доступа к контрагентам не могу сообразить на какой объект лучше написать правило ограничения на регистрсведений.ЗначенияСвойствОбъектов или на планВидовХарактеристик.СвойстваОбъектов?

В Вашем случае может быть два варианта решения:

1. Вы не используете сложные типовые шаблоны, самостоятельно прописываете собственное ограничение при помощи простого запроса.

2. Вы анализируете существующие в типовой конфигурации шаблоны, подбираете подходящий, используете его. Можно поискать в конфигурации похожие примеры в ролях, взять их в качестве образца.

Добрый день. Имеется такая задача, есть ветка номенклатуры, которая привязана к магазину, и всю номенклатуру в этой группе и подгруппах необходимо разрешить изменять только 1-2м пользователям.

У соответствующей роли можно убрать галку прав на чтение, но как сделать, что бы эти правила распространялись только на группу магазин, а не блокировали абсолютно все.

Спасибо за помощь и видео, очень интересно!

Добрый день!

Предлагаю сделать регистр сведений РазрешеннаяНоменклатура, куда записывать все номенклатуры, которые можно изменять указанным пользователям. Например, в регламентном задании выбираем номенклатуры из определенных групп, записываем в регистр. Получается что-то похожее на состав сегментов номенклатуры из УТ 11.

Затем в роли для справочника Номенклатура для права Изменение прописать ограничение доступа, например, вот так:

(ВЫБРАТЬ

РазрешеннаяНоменклатура.Номенклатура КАК Номенклатура

ИЗ

РегистрСведений.РазрешеннаяНоменклатура КАК РазрешеннаяНоменклатура)

Т.е. пользователю с этой ролью можно изменять только те элементы справочника Номенклатура, которые содержатся в указанном регистре.

Спасибо за совет, сделал как вы сказали, все работает! Единственное, не смог самостоятельно доработать. Не поможете довести до ума?)

Единственное, не понимаю, как добить условие в Роли ограничение доступа Изменение. Запрет редактирование всего, что есть в РегистреСведений, по группам. Разматывать всю иерархию не нужно, достаточно только 1 погружение, мне не влом добавить все подгруппы. Просто как-то нужно правильно свести код:

Выборка = Справочники.Номенклатура.Выбрать(ЗапрещеннаяГруппаНоменклатуры);

Пока Выборка.Следующий() Цикл

Наименование = Выборка.Наименование;

КонецЦикла;

Номенклатура ГДЕ НЕ Номенклатура.Ссылка В

(ВЫБРАТЬ

ЗапрещеннаяНоменклатура.Номенклатура КАК Номенклатура

ИЗ

РегистрСведений.ЗапрещеннаяНоменклатура КАК ЗапрещеннаяНоменклатура)

Отлично, что заработало!

Поскольку в регистре хранятся группы номенклатуры, а не элементы, то будем работать с реквизитом Родитель.

Ограничение доступа может выглядеть, например, вот так:

(ВЫБРАТЬ

ЗапрещеннаяНоменклатура.Номенклатура КАК Номенклатура

ИЗ

РегистрСведений.ЗапрещеннаяНоменклатура КАК ЗапрещеннаяНоменклатура)

Добрый человек, все работает как нужно и спасибо еще раз за помощь! Вы крутые!

Номенклатура ГДЕ НЕ Номенклатура.Родитель В(ВЫБРАТЬ

ЗапрещеннаяНоменклатура.Номенклатура КАК Номенклатура

ИЗ

РегистрСведений.ЗапрещеннаяНоменклатура КАК ЗапрещеннаяНоменклатура)

Добрый день! Наблюдаю интересную картину. Есть 3 типа заказов. По ним есть счета. В один счет могут входить разные типы заказов. Заказы перечислены в табличной части. На заказ с Типом1 у пользователя права чтение/запись, на Тип2 только чтение, на Тип3 ничего. Так вот если в одном счете есть Тип1 и Тип2, то счет можно записать (да как. ). Если только Тип2, то записать нельзя. Если Тип1 и Тип3, то записать тоже нельзя. Я не понимаю, почему дает записать счет с типами заказов Тип1 и Тип2. Что это за метаморфозы?? Как я понимаю, счет это у нас целостная сущность. Внутри нее есть подсущности с разными правами доступа. Возможно, есть какие-то приоритеты, по которым RLS выбирает, какой уровень доступа наложить на счет?

Добрый день! Вы правы , именно обновление вспомогательных данных не выполнил. Спасибо.

Может ли RLS помочь в ситуации , когда нужно одной и той же роли разрешить или запретить Запись и Проведение документа по Отбору ?

Добрый день!

Да, можно ограничить запись документа в базу при помощи RLS. Для этого нужно будет настроить ограничение доступа в роли. Если условие выполняется, документ может быть записан в базу. Если условие не выполняется, документ нельзя записать.

При помощи RLS нельзя ограничить проведение, можно только Чтение, Добавление, Изменение, Удаление.

Но помещать такого рода алгоритм, наверно не стоит , например:

В рлс , перед изменением Документа , Рлс контролирует остаток после записи и если Отрицательный остаток , то не даст пользователю изменить документ . Да я конечно понимаю , что для этого есть кучу и других мест

Нет, такой алгоритм не стоит использовать в выражениях ограничений доступа из соображений производительности.

Эти действия лучше выполнять при проведении документа.

Механизм ограничения доступа на уровне записей (RLS) позволяет ограничить доступ к части данных в определенной таблице. Например, видеть не всех контрагентов, а только тех, за которых отвечает конкретный менеджер.

Подскажите, а чтобы обратиться к реквизиту текущего пользователя в рлс напирмер физлицо то для этого отдельно нужно создавать параметр сеанса? ГДЕ ФизЛицо = &ТекущийПользователь (нужно физ лицо которое задано у пользователя

В этой статье я рассмотрю, как работать с пользователями в 1С Бухгалтерии 8.3:

Инструкция подойдет не только для бухгалтерской программы, но и для многих других, построенных на базе БСП 2.х: 1С Управление торговлей 11, Зарплата и управление персоналом 3.0, ERP 2.0, Управление небольшой фирмой и других.

Если Вам интересна настройка прав с точки зрения программиста, читайте данную статью.

Как создать нового пользователя в 1С

Если вы только начинаете программировать в 1С или просто хотите систематизировать свои знания - попробуйте Школу программирования 1С нашего друга Владимира Милькина. Пошаговые и понятные уроки даже для новичка с поддержкой учителя.

Попробуйте бесплатно по ссылке >>

Получите понятные самоучители по 1С бесплатно:

Следует отметить, что один и тот же пользователь может принадлежать нескольким группам.

Права доступа для бухгалтеров мы выбирали их тех, которые были заложены в программу по умолчанию. Но бывают ситуации, когда необходимо добавить или убрать какое-нибудь право. Для этого существует возможность создать свой профиль с набором необходимых прав доступа.

Допустим, нам нужно разрешить нашим бухгалтерам просматривать журнал регистрации.

Теперь нужно сменить профиль у пользователей, которых мы завели ранее.

Ограничение прав на уровне записи в 1С 8.3 (RLS)

Разберемся, что означает ограничение прав на уровне записи, или, как называют её в 1C, RLS (Record Level Security). Чтобы получить такую возможность, нужно установить соответствующий флажок:

Программа потребует подтверждения действия и сообщит, что такие настройки могут сильно замедлить систему. Нередко бывает необходимость, чтобы некоторые пользователи не видели документов определенных организаций. Как раз для таких случаев и существует настройка доступа на уровне записи.

Обратите внимание! Использование механизма разграничения прав на уровне записей может отразиться на производительности программы в целом. Заметка для программиста: суть RLS в том, что система 1С добавляет в каждый запрос дополнительное условие, запрашивая информацию о том, разрешено ли читать пользователю данную информацию.

Прочие настройки

Читайте также: