Какие порты открыть для 1с сервера sql

Обновлено: 07.07.2024

В целях повышения безопасности к компоненту Компонент Database Engine выпусков SQL Server Developer Edition, Express Edition и Evaluation Edition нельзя получить доступ с другого компьютера при первоначальной установке. В этом занятии показано, как включить протоколы, настроить порты и брандмауэр Windows для соединения, используя другие компьютеры.

Это занятие содержит следующие задачи.

Включение протоколов

Для повышения безопасности выпуски SQL Server ExpressDeveloper и Evaluation устанавливаются с ограниченными возможностями подключения к сети. Соединяться с компонентом Компонент Database Engine можно с помощью средств, которые выполняются на том же компьютере, но не с других компьютеров. Если разработка будет выполняться на том же компьютере, где установлен компонент Компонент Database Engine, то дополнительные протоколы включать не нужно. Среда Management Studio подключится к компоненту Компонент Database Engine с помощью протокола общей памяти. Этот протокол уже включен.

Если нужно соединяться с компонентом Компонент Database Engine с другого компьютера, следует включить какой-либо другой протокол, например TCP/IP.

Разрешение соединений по протоколу TCP/IP с других компьютеров

В меню Пуск последовательно выберите пункты Все программы, Microsoft SQL Server, Средства настройки и щелкните Диспетчер конфигурации SQL Server.

Могут быть доступны и 32-разрядные и 64-разрядные версии.

Поскольку диспетчер конфигурации SQL Server является оснасткой консоли управления ( Microsoft ), а не изолированной программой, при работе в более новых версиях Windows диспетчер конфигурации SQL Server не отображается как приложение. Имя файла содержит число, представляющее номер версии SQL Server. Чтобы открыть диспетчер конфигурации с помощью команды "Выполнить", воспользуйтесь одним из приведенных ниже путей для последних четырех версий (предполагается, что система Windows установлена на диске C).

В диспетчере конфигурации SQL Server разверните раздел Сетевая конфигурация SQL Server и щелкните элемент Протоколы для <InstanceName> .

Экземпляр по умолчанию (неименованный экземпляр) указан в списке под именем MSSQLSERVER. Если был установлен именованный экземпляр, то в списке будет приведено заданное ему имя. SQL Server 2012 Express устанавливается как SQLEXPRESS, если это имя не было изменено при установке.

В списке протоколов щелкните правой кнопкой мыши протокол, который необходимо включить (TCP/IP), и выберите команду Включить.

После внесения изменений в сетевые протоколы необходимо перезапустить службу SQL Server ; однако это выполняется в следующей задаче.

Настройка фиксированного порта

В целях повышения безопасности в таких системах, как Windows Server 2008, Windows Vistaи Windows 7, включен брандмауэр Windows. При подключении к этому экземпляру из другого компьютера необходимо открыть порт соединения в брандмауэре. Экземпляр компонента Компонент Database Engine , запускаемый по умолчанию, прослушивает порт 1433, поэтому нет необходимости настраивать фиксированный порт. Однако именованные экземпляры, включая SQL Server Express , принимают соединения через динамически назначаемые порты. Прежде чем появится возможность открыть порт в брандмауэре, необходимо предварительно настроить компонент Компонент Database Engine для прослушивания конкретного порта, известного как постоянный порт или статический порт; в противном случае компонент Компонент Database Engine может прослушивать другой порт после каждого запуска. Дополнительные сведения о брандмауэрах, настройках брандмауэра Windows по умолчанию и описание портов TCP, влияющих на ядро СУБД, службы Analysis Services, службы Reporting Services и службы Integration Services, см. в разделе Настройка брандмауэра Windows для разрешения доступа к SQL Server.

Настройка SQL Server для подключения через определенный порт

В диспетчере конфигурации SQL Server раскройте узел Сетевая конфигурация SQL Server и щелкните экземпляр сервера, который надо настроить.

На правой панели дважды щелкните TCP/IP.

В диалоговом окне Свойства TCP/IP перейдите на вкладку IP-адреса .

Введите доступный номер порта в поле TCP-порт раздела IPAll . В данном учебнике используется порт 49172.

На левой панели щелкните Службы SQL Server.

На правой панели щелкните экземпляр SQL Serverправой кнопкой мыши и выберите пункт Перезапустить. После перезапуска компонент Компонент Database Engine будет принимать соединения через порт 49172.

Открытие портов в брандмауэре

Системы брандмауэров предотвращают несанкционированный доступ к ресурсам компьютера. Для подключения к SQL Server с другого компьютера при включенном брандмауэре в брандмауэре необходимо открыть порт.

Открытие портов на брандмауэре может привести к незащищенности сервера от вредоносных атак. Поэтому для открытия портов требуется понимание работы систем брандмауэров. Дополнительные сведения см. в разделе Security Considerations for a SQL Server Installation.

После настройки компонента Компонент Database Engine на использование фиксированного порта следуйте приведенным ниже инструкциям, чтобы открыть в брандмауэре Windows нужный порт. (Нет необходимости настраивать фиксированный порт для экземпляра по умолчанию, потому что он уже настроен на подключение к TCP-порту 1433.)

Открытие порта в брандмауэре Windows для доступа по TCP (Windows 7)

В меню Пуск выберите команду Выполнить, введите WF.msc и нажмите кнопку ОК.

На левой панели Брандмауэр Windows в режиме повышенной безопасности щелкните правой кнопкой мыши раздел Правила для входящих подключений и выберите на панели действий пункт Создать правило .

В диалоговом окне Тип правила выберите Порт и нажмите кнопку Далее.

В диалоговом окне Протокол и порты выберите протокол TCP. Выберите Определенные локальные порты и введите номер порта экземпляра компонента Компонент Database Engine. Для экземпляра по умолчанию введите 1433. Если в предыдущей задаче был настроен фиксированный порт, а сейчас настраивается именованный экземпляр, введите 49172 . Щелкните Далее.

В диалоговом окне Действие выберите Разрешить соединение и нажмите кнопку Далее.

В диалоговом окне Профиль выберите профили, описывающие среду соединения компьютеров, который нужно подключить к компоненту Компонент Database Engine, и нажмите кнопку Далее.

В диалоговом окне Имя введите имя и описание правила и нажмите кнопку Готово.

Дополнительные сведения о настройке брандмауэра, включая инструкции для Windows Vista, см. в разделе Настройка брандмауэра Windows для доступа к компоненту Database Engine. Дополнительные сведения о настройках брандмауэра Windows по умолчанию и описание портов TCP, влияющих на компонент Database Engine, службы Analysis Services, службы Reporting Services и службы Integration Services, см. в разделе Настройка брандмауэра Windows для разрешения доступа к SQL Server.

Соединение с компонентом Database Engine с другого компьютера

После настройки компонента Компонент Database Engine на прослушивание определенного порта и открытия порта в брандмауэре можно подключиться к SQL Server с другого компьютера.

Если служба браузера SQL Server на сервере запущена и в брандмауэре открыт порт UDP 1434, то подключение можно установить, используя имя компьютера и имя экземпляра. В целях повышения безопасности в нашем примере не используется служба браузера SQL Server .

Соединение с ядром СУБД с другого компьютера

На втором компьютере, содержащем клиентские средства SQL Server , войдите под учетной записью, для которой разрешено подключение к SQL Server, и откройте среду Среда Management Studio.

В диалоговом окне Соединение с сервером выберите Компонент Database Engine в списке Тип сервера .

В поле Имя сервера введите tcp: , чтобы указать протокол, за которым должны следовать имя компьютера, запятая и номер порта. При подключении к экземпляру по умолчанию подразумевается номер порта 1433. Этот номер можно опустить, поэтому введите tcp: <имя_компьютера> . В этом примере для именованного экземпляра введите tcp: <имя_компьютера> ,49172.

Если не указать tcp: в поле Имя сервера , то клиент попытается использовать все включенные протоколы в порядке, указанном в конфигурации клиента.

В поле Проверка подлинности подтвердите значение Проверка подлинности Window, а затем нажмите Подключиться.

Соединение с помощью службы обозревателя SQL Server

Служба браузера SQL Server прослушивает входящие запросы на ресурсы SQL Server и предоставляет сведения об экземплярах SQL Server , установленных на компьютере. Когда служба браузера SQL Server запущена, пользователи могут подключаться к именованным экземплярам, указывая имя компьютера и имя экземпляра вместо номера порта. Поскольку служба браузера SQL Server принимает UDP-запросы без проверки подлинности, во время установки она включается не всегда. Описание службы и объяснение того, когда она включается, см. в разделе Служба обозревателя SQL Server (компонент Database Engine и SSAS).

Чтобы использовать браузер SQL Server , выполните те же шаги, что и ранее, чтобы открыть UDP-порт 1434 в брандмауэре.

На этом краткий учебник по базовым возможностям подключения связи заканчивается.

В этой стать я покажу Вам, как создать и подключить информационную базу 1С на сервере 1С.

(Работа 1C в связке MS SQL 2016 (sp1) Standard и Сервер 1С 8.3)

Конечно, данная тема также подымается и на курсе: Администратор 1С!

Первое что нужно сделать, так это убедиться что «Сервер 1С» работает.

Как установить Сервер 1С 8.3 писал вот здесь.

Также нужно убедиться и в том, что сервер СУБД работает эта служба стартовала.

Если сетевой экран у вас все же включен тогда нужно открыть порты.

MS SQL принимает подключения на стандартный порт TCP 1433, а Сервер 1С требует открытого 1541.

Бывают случаи, когда Серверу 1С этого мало тогда следует, открыть диапазон портов 1540-1591.

Теперь собственно о создании информационной базы 1С.

Фирма 1С рекомендует создавать новую информационную базу не средствами кластера серверов, (Как это обычно делают по причине, что так проще).

А создавать ее нужно на сервере СУБД средствами MS SQL. Затем уже на кластере серверов только подключить.

Что ж давайте разберем по порядку как все это проделать.

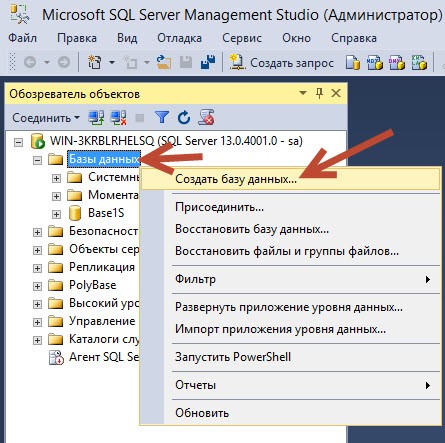

Запускаем оснастку «Management Studio »

Management Studio MS SQL 2016

Авторизуемся в Management Studio.

Далее в обозревателе объектов, правый клик мышкой на папке «Базы данных» и «Создать базу данных…».

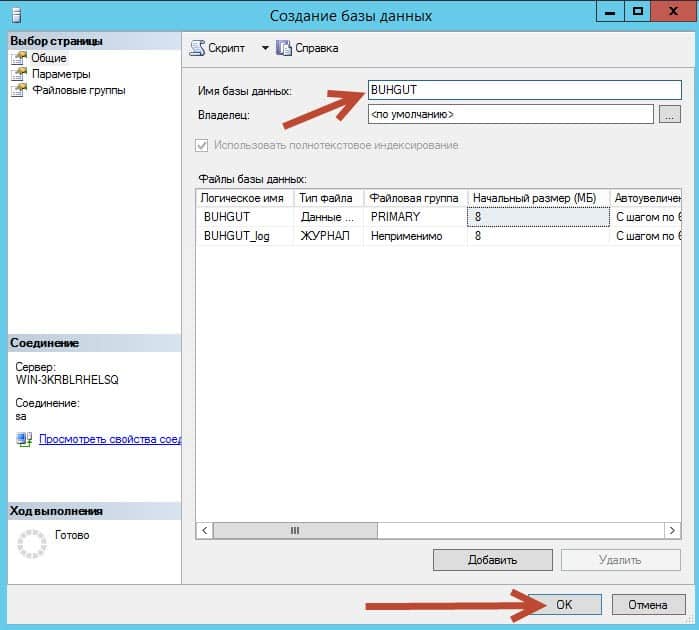

Укажем имя базы и клик по кнопке «ОК».

Теперь после того как база данных физически создана на сервере СУБД, мы идем на

«Сервер 1С». А точнее запускаем утилиту администрирования серверов.

Заполняем следующие поля:

Имя – Имя базы (Можно указать как на сервере СУБД)

Описание – Также можно указать как на сервере СУБД или придумайте свое.

Вот здесь описал подробно эти параметры защищенного соединения.

Если Вы хотите больше узнать о технической стороне 1С, тогда регистрируйтесь на первый бесплатный модуль курса: Администратор 1С >>>

Системы брандмауэров предотвращают несанкционированный доступ к ресурсам компьютера. Если брандмауэр включен, но настроен неправильно, попытка соединения с SQL Server может оказаться заблокированной.

Чтобы разрешить доступ к экземпляру SQL Server через брандмауэр, его необходимо настроить на компьютере, на котором работает SQL Server. Брандмауэр является компонентом Microsoft Windows. Вместо него можно установить брандмауэр другой компании. В этой статье обсуждается настройка брандмауэра Windows, однако общие принципы применимы к любым другим брандмауэрам.

В статье содержатся общие сведения о настройке брандмауэра и сводные сведения, представляющие интерес для администратора SQL Server. Дополнительные сведения и официальные данные о брандмауэрах см. в документации по брандмауэру, например в разделе Руководство по безопасности для развертывания брандмауэра Windows.

Пользователи, знакомые с управлением брандмауэром Windows и знающие, какие параметры брандмауэра они хотят настроить, могут перейти напрямую к более сложным статьям:

Основные сведения о брандмауэрах

Брандмауэр проверяет входящие пакеты на соответствие следующему набору правил:

- Если пакет соответствует стандартам, заданным правилами, то брандмауэр передает его протоколу TCP/IP для дальнейшей обработки.

- Пакет не соответствует стандартам, заданным в правилах.

- В этом случае брандмауэр отклоняет пакет. Если включено ведение журнала, в файле журнала брандмауэра создается соответствующая запись.

Список разрешенного трафика заполняется одним из следующих способов.

Автоматически. Когда защищенный брандмауэром компьютер инициирует соединение, брандмауэр добавляет в список запись, чтобы разрешить ответ. Ответ считается запрашиваемым трафиком, и ничего настраивать не требуется.

Вручную. Работа администратора заключается в настройке исключений в работе брандмауэра. Это открывает доступ к определенным программам или портам на вашем компьютере. В этом случае компьютер принимает весь входящий трафик, выполняя роль сервера, прослушивателя или однорангового узла. Настройку необходимо выполнить для подключения к SQL Server.

Выбор стратегии брандмауэра является более сложной задачей и не сводится лишь к открытию или закрытию портов. При выборе стратегии брандмауэра для предприятия необходимо обязательно рассмотреть все доступные правила и параметры конфигурации. В этой статье не рассматриваются все возможные параметры брандмауэра. Рекомендуем ознакомиться со следующими документами:

Параметры брандмауэра по умолчанию

Первым шагом при планировании конфигурации брандмауэра является определение его текущего состояния в операционной системе. Если операционная система была обновлена с предыдущей версии, в ней могли сохраниться старые настройки брандмауэра. Изменять параметры брандмауэра в домене может групповая политика или администратор.

Включение брандмауэра может повлиять на общий доступ к файлам и принтерам, подключения к удаленному рабочему столу и работу других программ, которым необходим доступ к компьютеру. Администратор должен просмотреть все приложения, которые работают на компьютере, прежде чем приступать к настройке параметров брандмауэра.

Программы для настройки брандмауэра

Настройте параметры брандмауэра Windows с помощью консоли управления (MMC) или netsh.

Консоль управления (MMC)

Оснастка «Брандмауэр Windows в режиме повышенной безопасности» позволяет настраивать дополнительные параметры брандмауэра. Эта оснастка представляет большинство параметров брандмауэра и в удобной форме, а также все профили брандмауэра. Дополнительные сведения см. в разделе Использование оснастки "Брандмауэр Windows в режиме повышенной безопасности" далее в этой статье.

netsh

Средство netsh.exe позволяет администратору настраивать и отслеживать компьютеры с Windows из командной строки или с помощью пакетного файла . При использовании средства netsh вводимые контекстные команды направляются соответствующим вспомогательным приложениям, которые их выполняют. Вспомогательное приложение — это файл библиотеки динамической компоновки (DLL) для расширения функциональных возможностей. Вспомогательное приложение обеспечивает настройку, мониторинг и поддержку различных служб, служебных программ и протоколов для средства netsh.

Все операционные системы, поддерживающие SQL Server , имеют модуль поддержки брандмауэра. Windows Server 2008 также содержит расширенный помощник брандмауэра advfirewall. Многие из описанных параметров конфигурации можно настроить с помощью средства netsh. Например, выполните в командной строке следующий скрипт, чтобы открыть TCP-порт 1433:

Аналогичный пример, использующий брандмауэр Windows для модуля поддержки повышенной безопасности:

Дополнительные сведения о средстве netsh см. в следующих разделах:

PowerShell

В следующем примере показано, как открыть TCP-порт 1433 и UDP-порт 1434 для экземпляра по умолчанию SQL Server и службы обозревателя SQL Server:

Дополнительные примеры см. в разделе New-NetFirewallRule.

Для Linux. В Linux необходимо также открыть порты, связанные со службами, к которым вам нужен доступ. Различные дистрибутивы Linux и брандмауэры имеют свои процедуры. Примеры см. в руководствах по использованию SQL Server в Red Hat и SUSE.

Порты, используемые SQL Server

Следующие таблицы помогут выяснить, какие порты использует SQL Server.

Ports Used By the Database Engine

По умолчанию приведены типичные порты, используемые службами SQL Server и связанными службами ядра СУБД. TCP 1433, 4022, 135, 1434, UDP 1434. В таблице ниже эти порты описаны подробно. Именованный экземпляр использует динамические порты.

В следующей таблице перечислены порты, обычно используемые компонентом Компонент Database Engine.

SELECT name, protocol_desc, port, state_desc

SELECT name, protocol_desc, port, state_desc FROM sys.tcp_endpoints

Пошаговые инструкции по настройке брандмауэра Windows для Компонент Database Engine см. в разделе Настройка брандмауэра Windows для доступа к компоненту Database Engine.

Динамические порты

По умолчанию именованные экземпляры (включая SQL Server Express) используют динамические порты. Это означает, что при каждом запуске компонент Компонент Database Engine находит доступный порт и использует его номер. Если именованный экземпляр является единственным установленным экземпляром компонента Компонент Database Engine , то, скорее всего, он будет использовать TCP-порт 1433. При установке других экземпляров компонента Компонент Database Engine они будут использовать другие TCP-порты. Поскольку выбираемый порт при каждом запуске компонента Компонент Database Engine может меняться, трудно настроить брандмауэр на разрешение доступа к нужному порту. Если используется брандмауэр, рекомендуем перенастроить компонент Компонент Database Engine на постоянное использование одного и того же порта. Рекомендуется использовать фиксированный или статический порт. Дополнительные сведения см. в разделе Настройка сервера для прослушивания указанного TCP-порта (диспетчер конфигурации SQL Server).

В качестве альтернативы настройке именованного экземпляра для прослушивания фиксированного порта можно создать в брандмауэре исключение для программы SQL Server, например sqlservr.exe (для компонента Компонент Database Engine). Номер порта не будет отображаться в столбце Локальный порт на странице Правила для входящего трафика при использовании оснастки MMC "Брандмауэр Windows в режиме повышенной безопасности". Аудит открытых портов может быть сложной задачей. Также нужно учитывать, что простой или накопительный пакет обновления может изменить путь к исполняемому файлу SQL Server, что сделает правило брандмауэра недействительным.

Добавление в брандмауэр исключения для программы при помощи элемента "Брандмауэр Защитника Windows в режиме повышенной безопасности"

В меню "Пуск" наберите wf.msc. Нажмите клавишу ВВОД или выберите результат поиска "wf.msc", чтобы открыть Брандмауэр Защитника Windows в режиме повышенной безопасности.

В левой панели щелкните Правила для входящих подключений.

В правой панели в разделе Действия нажмите кнопку Создать правило. . Откроется мастер создания правила для нового входящего подключения.

В разделе Тип правила выберите Программа. Выберите Далее.

C:\Program Files\Microsoft SQL Server\MSSQL15.<InstanceName>\MSSQL\Binn\sqlservr.exe

Выберите Далее.

В разделе Действие выберите вариант Разрешить подключение. Выберите Далее.

В разделе Профиль включите все три профиля. Выберите Далее.

Порты, используемые службами Analysis Services

По умолчанию типичные порты, используемые SQL Server Analysis Services и связанными службами, — это: TCP 2382, 2383, 80, 443. В таблице ниже эти порты описаны подробно.

В следующей таблице перечислены порты, обычно используемые службами Службы Analysis Services.

Если пользователи обращаются к Службы Analysis Services через IIS и Интернет, необходимо открыть порт, где IIS ожидает передачи данных. Затем нужно указать порт в строке подключения клиента. В этом случае необязательно иметь открытые порты для прямого доступа к службам Службы Analysis Services. Необходимо ограничить доступ к порту по умолчанию 2389, порту 2382 и другим портам, доступ к которым не требуется.

Пошаговые инструкции по настройке брандмауэра Windows для Службы Analysis Services см. в разделе Настройка брандмауэра Windows на разрешение доступа к службам Analysis Services.

Порты, используемые службами Reporting Services

По умолчанию SQL Server Reporting Services и связанные службы обычно используют порты TCP 80 и 443. В таблице ниже эти порты описаны подробно.

В следующей таблице перечислены порты, обычно используемые службами Службы Reporting Services.

Для соединения служб Службы Reporting Services с экземпляром компонента Компонент Database Engine или служб Службы Analysis Servicesнеобходимо также открыть соответствующие порты для этих служб. Пошаговые инструкции по настройке брандмауэра Windows для компонента Службы Reporting Servicesсм. в разделе Настройка брандмауэра для доступа к серверу отчетов.

Порты, используемые службами Integration Services

В следующей таблице перечислены порты, используемые службой Службы Integration Services .

Пошаговые инструкции по настройке брандмауэра Windows для служб Службы Integration Services см. в статье Службы Integration Services (службы SSIS).

Другие порты и службы

В следующей таблице перечислены порты и службы, от которых может зависеть SQL Server .

Свойство UnicastResponsesToMulticastBroadcastDisabled интерфейса INetFwProfile управляет работой брандмауэра и одноадресными ответами на широковещательные (или многоадресные) UDP-запросы. Возможны два варианта.

Если этот параметр имеет значение TRUE, то одноадресные ответы на широковещательные запросы запрещены. Перечисление служб завершится ошибкой.

Особые замечания относительно порта 135

При использовании RPC с транспортным протоколом TCP/IP или UDP/IP входящие порты динамически назначаются системным службам по мере надобности. Используются порты TCP/IP и UDP/IP с номерами выше 1024. Эти порты называются "случайными RPC-портами". В этом случае RPC-клиент определяет порт, назначенный серверу, через модуль конечной точки RPC. Для некоторых служб, работающих через протокол RPC, можно настроить использование определенного фиксированного порта. Можно также ограничить диапазон портов, динамически назначаемых RPC и не зависящих от службы. Поскольку порт 135 используется для многих служб, он часто подвергается атакам злоумышленников. В случае открытия порта 135 рекомендуется ограничить область действия правила брандмауэра.

Дополнительные сведения о порте 135 см. в следующих ресурсах.

Взаимодействие с другими правилами брандмауэра

Оснастка «Брандмауэр Windows в режиме повышенной безопасности» пропускает весь трафик, соответствующий применимым разрешающим правилам. Таким образом, если существуют два правила для порта 80 (с разными параметрами), то будет пропускаться трафик, соответствующий любому из них. Например, если одно правило разрешает трафик по порту 80 из локальной подсети, а другое разрешает трафик с любого адреса, то в итоге на порту 80 будет разрешен любой трафик независимо от источника. Чтобы обеспечить эффективное управление доступом к SQL Server, администратор должен периодически проверять все правила брандмауэра, разрешенные на сервере.

Общие сведения о профилях брандмауэра

В соответствии с профилями брандмауэра операционная система определяет и запоминает каждую из сетей по следующим параметрам: возможность подключения, имеющиеся подключения и категория.

Брандмауэр Windows в режиме повышенной безопасности делит сети на три типа.

- Домен. Windows может выполнить проверку подлинности доступа к контроллеру домена, в который включен компьютер.

- Общедоступные. В эту категорию первоначально попадают все сети, не входящие в домены. Сети, которые представляют прямые соединения с Интернетом, являются открытыми (аэропорты, кафе и другие места открытого доступа).

- Частные. Сеть, определенная пользователем или приложением как личная. Только доверенные сети могут быть определены как частные. Обычно в качестве частной сети определяется сеть малого предприятия, домашняя сеть и т. п.

Администратор может создать профиль для каждого типа сети и задать для этих профилей разные политики брандмауэра. Одномоментно применим только один профиль. Профили применяются в следующем порядке.

- Профиль домена применяется, когда все интерфейсы проходят проверку подлинности на контроллере домена, членом которого является компьютер.

- Если все интерфейсы либо прошли проверку подлинности к контроллеру домена, либо соединены с сетями, которые определены как частные, применяется частный профиль.

- В противном случае применяется открытый профиль.

Просмотреть и настроить профили брандмауэра можно с помощью оснастки «Брандмауэр Windows в режиме повышенной безопасности». Элемент Брандмауэр Windows на панели управления позволяет настраивать только текущий профиль.

Дополнительные параметры брандмауэра в элементе «Брандмауэр Windows» на панели управления

Добавление брандмауэра позволяет блокировать открытие порта для входящих подключений с определенных компьютеров или из локальной подсети. Ограничьте область открытия портов, чтобы сделать компьютер менее уязвимым для злоумышленников.

Элемент Брандмауэр Windows на панели управления позволяет настроить только текущий профиль.

Изменение области действия исключения брандмауэра с помощью «Брандмауэра Windows» на панели управления

В панели управления в элементе Брандмауэр Windows выберите на вкладке Исключения программу или порт, а затем нажмите Свойства или Изменить.

В диалоговом окне Изменение программы или Изменение порта нажмите Изменить область.

Выберите один из следующих вариантов.

Любой компьютер (включая компьютеры в Интернете) : не рекомендуется. В этом случае любой компьютер, способный обращаться к вашему, сможет подключаться к указанной программе или порту. Этот параметр может пригодиться для передачи данных анонимным пользователям Интернета, однако он повышает уязвимость компьютера. Уязвимость повысится, если одновременно с этим параметром разрешить обход с использованием преобразования сетевых адресов (NAT), например с помощью параметра "Разрешить обход узлов".

Только моя сеть (подсеть) : это более безопасный вариант по сравнению с режимом Любой компьютер. Только компьютеры локальной подсети могут производить соединение с программой или портом.

Особый список. Соединение разрешено только компьютерам, имеющим перечисленные здесь IP-адреса. Этот режим может быть более безопасным по сравнению с вариантом Только моя сеть (подсеть) , однако клиентские компьютеры, использующие протокол DHCP, могут иногда менять IP-адреса, что приводит к невозможности подключения. При этом другой компьютер, которому не предоставлялся доступ, может принять указанный в списке IP-адрес и подключиться к нему. Вариант Настраиваемый список подходит для получения списков других серверов, для которых настроены фиксированные IP-адреса. IP-адреса могут быть подделаны злоумышленником. Эффект ограничения правил брандмауэра напрямую зависит от уровня защиты сетевой инфраструктуры.

Использование оснастки «Брандмауэр Windows в режиме повышенной безопасности»

Оснастка MMC "Брандмауэр Windows в режиме повышенной безопасности" позволяет настроить расширенные параметры брандмауэра. Эта оснастка включает мастер настройки правил и позволяет изменять параметры, недоступные в элементе Брандмауэр Windows из панели управления. Эти параметры включают:

- Параметры шифрования.

- Ограничения служб.

- Ограничение соединений для компьютеров по именам.

- Ограничение соединений для определенных пользователей или профилей.

- Разрешение просмотра узлов для исключения маршрутизаторов NAT.

- Настройка правил исходящих соединений.

- Настройка правил безопасности.

- Требование протокола IPsec для входящих соединений.

Создание правила брандмауэра при помощи мастера создания правил

- В меню "Пуск" выберите пункт Выполнить, введите WF.msc и нажмите кнопку ОК.

- В левой части панели Брандмауэр Windows в режиме повышенной безопасности щелкните правой кнопкой мыши элемент Правила для входящих подключений и выберите пункт Создать правило.

- Завершите мастер создания правила для нового входящего подключения , задав все необходимые параметры.

Устранение неполадок настройки брандмауэра

Следующие средства и методы могут оказаться полезными при устранении неполадок брандмауэра.

Действующее состояние порта является объединением всех правил, связанных с этим портом. Чтобы заблокировать доступ к порту, бывает полезно просмотреть все правила, в которых он упоминается. Просмотрите правила с помощью оснастки MMC "Брандмауэр Windows в режиме повышенной безопасности" и отсортируйте правила для входящего и исходящего трафика по номеру порта.

Просмотрите порты, которые активны на компьютере, где запущен SQL Server . В процессе анализа необходимо проверить, на каких портах TCP/IP ожидается передача данных, а также проверить состояние этих портов.

Для определения, на каких портах ожидается передача данных, отобразите активные TCP-подключения и статистику IP-адресов, используя программу командной строки netstat.

Получение списка прослушиваемых TCP/IP-портов

Откройте окно командной строки.

В командной строке введите netstat -n -a.

При наличии параметра -n служебная программа netstat выводит адреса и номера портов активных подключений TCP в числовом виде. При наличии параметра -a служебная программа netstat выводит порты TCP и UDP, которые прослушиваются компьютером.

В данном разделе описывается, как настроить брандмауэр Windows для доступа к компоненту Database Engine в SQL Server с помощью диспетчера конфигурации SQL Server. Системы брандмауэров предотвращают несанкционированный доступ к ресурсам компьютера. Чтобы обращаться к экземпляру компонента Компонент SQL Server Database Engine через брандмауэр, необходимо разрешить такой доступ в настройках брандмауэра на компьютере с SQL Server .

Дополнительные сведения о настройках брандмауэра Windows по умолчанию и описание портов TCP, влияющих на компонент Компонент Database Engine, службы Analysis Services, службы Reporting Services и службы Integration Services, см. в разделе Настройка брандмауэра Windows для разрешения доступа к SQL Server. Существует множество систем брандмауэров. За сведениями о конкретном брандмауэре следует обратиться к документации по этому брандмауэру.

Основные шаги для разрешения доступа.

Настройка компонента Компонент Database Engine для использования конкретного порта TCP/IP. Экземпляр компонента Компонент Database Engine по умолчанию использует порт 1433. Порт можно изменить. Порт, используемый компонентом Компонент Database Engine , указывается в журнале ошибок SQL Server . Экземпляры SQL Server Express, SQL Server Compact и именованные экземпляры компонента Компонент Database Engine используют динамические порты. Сведения по настройке этих экземпляров для использования конкретного порта см. в разделе Настройка сервера для прослушивания указанного TCP-порта (диспетчер конфигурации SQL Server).

Настройка брандмауэра, чтобы разрешить доступ к порту для авторизованных пользователей или компьютеров.

Служба браузера SQL Server позволяет пользователям подключаться к экземплярам компонента Компонент Database Engine , которые не прослушивают порт 1433, не зная номера порта. Для использования браузера SQL Server необходимо открыть UDP-порт 1434. Чтобы поддерживать наиболее безопасную среду, остановите службу браузера SQL Server и настройте клиенты для подключения с помощью номера порта.

По умолчанию в Microsoft Windows включен брандмауэр Windows, который закрывает порт 1433, чтобы защитить экземпляр по умолчанию SQL Server компьютера от входящих соединений из Интернета. Соединения с экземпляром по умолчанию по протоколу TCP/IP невозможны, пока порт 1433 не будет открыт. Основные шаги настройки брандмауэра Windows приведены в следующих процедурах. Дополнительные сведения см. в документации по Windows.

Как вариант, вместо настройки SQL Server на прослушивание определенного порта и открытия порта можно включить исполняемый объект SQL Server (Sqlservr.exe) в список исключений заблокированных программ. Используйте этот метод, чтобы продолжить использовать динамические порты. Таким методом можно получить доступ только к одному экземпляру SQL Server .

В этом разделе

Перед началом работы

Как настроить брандмауэр Windows для доступа к ядру СУБД, используя следующее средство:

Перед началом

безопасность

Открытие портов на брандмауэре может привести к незащищенности сервера от вредоносных атак. Перед открытием портов убедитесь в том, что знаете принципы работы брандмауэров. Дополнительные сведения см. в разделе Security Considerations for a SQL Server Installation.

Использование диспетчера конфигурации SQL Server

Относится к Windows Vista, Windows 7 и Windows Server 2008

В следующих процедурах выполняется настройка брандмауэра Windows с помощью оснастки «Брандмауэр Windows в режиме повышенной безопасности» консоли управления (MMC). В оснастке «Брандмауэр Windows в режиме повышенной безопасности» выполняется настройка только текущего профиля. Дополнительные сведения о брандмауэре Windows в режиме повышенной безопасности см. в разделе Настройка брандмауэра Windows для разрешения доступа к SQL Server.

Открытие порта в брандмауэре Windows для доступа TCP

В меню Пуск выберите команду Выполнить, введите WF.msc и нажмите кнопку ОК.

На левой панели Брандмауэр Windows в режиме повышенной безопасности щелкните правой кнопкой мыши раздел Правила для входящих подключений и выберите на панели действий пункт Создать правило .

В диалоговом окне Тип правила выберите Порт и нажмите кнопку Далее.

В диалоговом окне Протокол и порты выберите протокол TCP. Выберите пункт Определенные локальные порты и введите номер порта для экземпляра компонента Компонент Database Engine, например 1433 для экземпляра по умолчанию. Щелкните Далее.

В диалоговом окне Действие выберите Разрешить соединение и нажмите кнопку Далее.

В диалоговом окне Профиль выберите профили, описывающие среду соединения компьютеров, который нужно подключить к компоненту Компонент Database Engine, и нажмите кнопку Далее.

В диалоговом окне Имя введите имя и описание правила и нажмите кнопку Готово.

Открытие доступа к SQL Server при использовании динамических портов

В меню Пуск выберите команду Выполнить, введите WF.msc и нажмите кнопку ОК.

На левой панели Брандмауэр Windows в режиме повышенной безопасности щелкните правой кнопкой мыши раздел Правила для входящих подключений и выберите на панели действий пункт Создать правило .

В диалоговом окне Тип правила выберите Программа и нажмите кнопку Далее.

В диалоговом окне Действие выберите Разрешить соединение и нажмите кнопку Далее.

В диалоговом окне Профиль выберите профили, описывающие среду соединения компьютеров, который нужно подключить к компоненту Компонент Database Engine, и нажмите кнопку Далее.

В диалоговом окне Имя введите имя и описание правила и нажмите кнопку Готово.

Читайте также: