Mlc streamer bios что это

Обновлено: 06.07.2024

В этом разделе описываются практически все (по мере создания) параметры, устанавливаемые в программе SETUP для BIOS фирмы AWARD Software International Inc. В конкретной материнской плате каких-то из описываемых параметров может и не быть. Одни и те же параметры могут называться по разному в зависимости от производителя материнской платы, поэтому здесь в некоторых случаях приведено несколько вариантов.

Для просмотра и корректировки установок chipset в BIOS вашего компьютера рекомендуем воспользоваться прелестной программой TweakBIOS. С помощью этой программы можно изменять установки в BIOS "на лету", а также увидеть, правильно ли программа SETUP выполнила установки.

ПРИМЕЧАНИЕ: Программа запускается и под различными Windows, но использовать ее можно только в DOS.

Содержание:

Раздел BIOS FEATURES SETUP

Раздел CHIPSET FEATURES SETUP

Раздел PnP/PCI Configuration Setup

Раздел Power Management Setup

- Enabled - разрешено

- Disabled - запрещено

- Enabled - разрешено

- Disabled - запрещено

- Enabled - разрешено

- Disabled - запрещено

- Enabled - разрешено

- Disabled - запрещено

- Yes - освободить IRQ 6

- No — не освобождать (независимо от того, есть ли флоппи-дисковод или нет)

- Enabled - разрешено

- Disabled - запрещено

Раздел CHIPSET FEATURES SETUP

Установка параметров для FPM DRAM, EDO DRAM и Synchronous DRAM

Конфигурирование шин PCI, AGP, портов ввода/вывода и установка параметров IDE контроллера

-

(Режим кэширования для видеопамяти) — параметр действителен только для процессоров архитектуры Pentium Pro (Pentium II, Deshutes и т.п.). В процессоре Pentium Pro была предусмотрена возможность изменять режим кэширования в зависимости от конкретной области памяти через специальные внутренние регистры, называемые Memory Type Range Registers — MTRR. С помощью этих регистров для конкретной области памяти могут быть установлены режимы UC (uncached — не кэшируется), WC (write combining — объединенная запись), WP (write protect — защита от записи), WT (write through — сквозная запись) и WB (write back — обратная запись). Установка режима USWC (uncached, speculative write combining — не кэшировать, режим объединенной записи) позволяет значительно ускорить вывод данных через шину PCI на видеокарту (до 90 MB/c вместо 8 MB/c). Следует учесть, что видеокарта должна поддерживать доступ к своей памяти в диапазоне от A0000 — BFFFF (128 kB) и иметь линейный буфер кадра. Поэтому лучше установить режим USWC, но в случае возникновения каких-либо проблем (система может не загрузиться) установить значение по умолчанию UC. Может принимать значения:

- UC - uncached — не кэшируется

- USWC — uncached, speculative write combining — не кэшировать, режим объединенной записи.

- Enabled - разрешено

- Disabled - запрещено

- Enabled - разрешено

- Disabled - запрещено

- Enabled - разрешено

- Disabled - запрещено

- Enabled - разрешено

- Disabled - запрещено

- Enabled - разрешено

- Disabled - запрещено

- Enabled - разрешено

- Disabled - запрещено

- Normal — обычный интерфейс принтера, также называется SPP

- ECP — порт с расширенными возможностями

- EPP — расширенный принтерный порт

- ECP + EPP- можно использовать оба режима

- SPP — обычный интерфейс принтера, также называется SPP

- ECP — порт с расширенными возможностями

- EPP — расширенный принтерный порт

- EPP 1.9 — версия 1.9 исполнения интерфейса

- EPP 1.7 — версия 1.7 исполнения интерфейса

- 1 — канал 1

- 3 - канал 3

- Disabled - запрещено использовать DMA

- Primary - разрешена работа только первого канала

- Secondary - разрешена работа только второго канала

- Both - разрешена работа обеих каналов

- Disable - запрещена работа обеих каналов

- Enable - контроллер разрешен

- Disable - контроллер запрещен

- PNP OS Installed(установлена ли операционная система с поддержкой режима Plug&Play?) - Установить Yes, если операционная система поддерживает Plug&Play (например, Windows 95) и No в противном случае.

- Resources Controlled By(как управляются ресурсы) - Если выбрано AUTO, то BIOS сам автоматически назначит прерывания и каналы DMA всем устройствам, подключенным к шине PCI и эти параметры не будут появляться на экране. В противном случае все эти параметры следует установить вручную. В некоторых вариантах BIOS этот параметр может устанавливаться индивидуально для каждого PCI слота и выглядеть так: Slot 1 IRQ, Slot 2 IRQ и т.д. (сброс конфигурационных данных) — Рекомендуется устанавливать его в Disabled. При установке Enabled BIOS будет очищать область Extended System Configuration Data (Расширенные данные о конфигурации системы — ESCD), в которой хранятся данные о конфигурировании BIOS`ом системы, поэтому возможны аппаратные конфликты у "брошенных" таким образом на произвол судьбы устройств. (прерывание с номером n назначено на. ) — Каждому прерыванию системы может быть назначен один из следующих типов устройств:

- Legacy ISA (классические ISA карты) — Обычные карты для ISA, такие как модемы или звуковые карты без поддержки Plug&Play. Эти карты требуют назначения прерываний в соответствии с документацией на них.

- PCI/ISA PnP (устройства для шины PCI или устройства для шины ISA с поддержкой Plug&Play) — этот параметр устанавливается только для устройств на шине PCI или ISA карт с поддержкой Plug&Play.

- Legacy ISA (классические ISA карты) — Обычные карты для ISA, такие как модемы или звуковые карты без поддержки Plug&Play. Эти карты требуют назначения каналов DMA в соответствии с документацией на них.

- PCI/ISA PnP (устройства для шины PCI или устройства для шины ISA с поддержкой Plug&Play) — этот параметр устанавливается только для устройств на шине PCI или ISA карт с поддержкой Plug&Play.

- Level (уровень) — контроллер прерываний реагирует только на уровень сигнала.

- Edge (перепад) - контроллер прерываний реагирует только на перепад уровня сигнала.

- PCI IDE IRQ mapping (используется для PCI IDE)

- PC AT (ISA) (используется для ISA)

- Enabled - разрешено

- Disabled - запрещено

- No/ICU (нет/конфигурационная утилита для ISA) — если установлено это значение, то BIOS может распоряжаться этим прерыванием по своему усмотрению. Для DOS настройка параметров в этом случае может также выполняться с помощью программы ISA Configuration Utility от Intel.

- Yes (да) - означает принудительное освобождение прерывания для какой-либо карты на шине ISA, не поддерживающей режим Plug&Play. Рекомендуется всегда указывать Yes для таких карт и нужных им прерываний, так как в противном случае BIOS может назначить прерывание, жестко используемое какой-либо картой на ISA, другой карте, что может вызвать даже прекращение нормальной работы компьютера.

- No/ICU (нет/конфигурационная утилита для ISA) — если установлено это значение, то BIOS может распоряжаться этим каналом DMA по своему усмотрению. Для DOS настройка параметров в этом случае может также выполняться с помощью программы ISA Configuration Utility от Intel.

- Yes (да) - означает принудительное освобождение канала DMA для какой-либо карты на шине ISA, не поддерживающей режим Plug&Play. Рекомендуется всегда указывать Yes для таких карт и нужных им каналом DMA, так как в противном случае BIOS может назначить канал, жестко используемый какой-либо картой на ISA, другой карте, что может вызвать даже прекращение нормальной работы компьютера.

- No/ICU (нет/ICU) - оставляет управление этим параметром на усмотрение BIOS или программы ICU.

- C800, CC00, D000, D400, D800 и DC00 - указывается адрес блока памяти. Кроме этого, появляется дополнительный параметр ISA MEM Block SIZE (размер блока памяти), который нужен в том случае, если таких ISA карт несколько и этот параметр может принимать значения 8K, 16K, 32K, 64K

- AUTO (автоматически) — Разрешен поиск SCSI контроллера Adaptec и запуск BIOS для него.

- Disabled (запрещено) — Устанавливается в это значение при отсутствии SCSI карты.

- Yes - разрешено

- No — запрещено

- Enabled - разрешено

- Disabled - запрещено

- Enabled - разрешено

- Disabled - запрещено

- AUTO (автоматически) — Разрешен поиск SCSI контроллера и запуск BIOS для него.

- Disabled (запрещено) — Устанавливается в это значение при отсутствии SCSI карты.

- Enabled - разрешено

- Disabled - запрещено

- PCI/AGP - сначала BIOS PCI видеокарты, затем AGP

- AGP/PCI - сначала BIOS AGP видеокарты, затем PCI

- OS — поддержка через операционную систему

- BIOS - поддержка через BIOS

Раздел Power Management Setup

- Power Management(управление энергопотреблением) — позволяет либо разрешать BIOS'у снижать энергопотребление компьютера, если за ним не работают, либо запрещать. Может принимать значения:

- User Define (определяется пользователем) — при установке этого параметра вы можете самостоятельно установить время перехода в режим пониженного энергопотребления.

- Min Saving (минимальное энергосбережение) — при выборе этого параметра компьютер будет переходить в режим пониженного энергопотребления через время от 40 мин. до 2 часов (зависит от конкретного BIOS материнской платы)

- Max Saving (максимальное энергосбережение) — компьютер перейдет в режим пониженного энергопотребления через 10 — 30 с. после прекращения работы пользователя с ним.

- Disable (запрещение энергосбережения) — запрещает режим энергосбережения.

- Enabled - разрешено

- Disabled - запрещено

- Susp, Stby -> Off (выключение в режиме Suspend И Standby) — монитор перейдет в режим пониженного энергопотребления при наступлении либо режима Suspend, либо Standby.

- All modes -> Off (выключение во всех режимах) — монитор будет переведен в режим пониженного энергопотребления в любом режиме.

- Always On (всегда включен) — монитор никогда не будет переведен в режим пониженного энергопотребления

- Suspend -> Off (выключение в режиме Suspend) — монитор перейдет в режим пониженного энергопотребления при наступлении режима Suspend.

- DPMS OFF - снижение энергопотребления монитора до минимума

- DPMS Reduce ON - монитор включен и может использоваться

- DPMS Standby - монитор в режиме малого энергопотребления

- DPMS Suspend — монитор в режиме сверхмалого энергопотребления

- Blank Screen - экран пуст, но монитор потребляет полную мощность

- V/H SYNC+Blank - снимаются сигналы разверток — монитор переходит в режим наименьшего энергопотребления.

- Enabled - разрешено

- Disabled - запрещено

-

(частота процессора в режиме Standby) - определяет коэффициент деления тактовой частоты в режиме Standby (ожидания работы).

- HDD Power Down(выключение жесткого диска) - устанавливает либо время, через которое при отсутствии обращения жесткий диск будет выключен, либо запрещает такое выключение вообще. Параметр не оказывает влияние на диски SCSI. Может принимать значения:

- От 1 до 15 минут

- Disabled - запрещено

- 30 Sec, 1 Min, 2 Min, 4 min, 8 Min, 20 Min, 30 Min, 40 Min, 1 Hour - время перехода (Sec — секунды, Min — минуты, Hour — час)

- Disabled - запрещено

- 30 Sec, 1 Min, 2 Min, 4 min, 8 Min, 20 Min, 30 Min, 40 Min, 1 Hour - время перехода (Sec — секунды, Min — минуты, Hour — час)

- Disabled - запрещено

- 30 Sec, 1 Min, 2 Min, 4 min, 8 Min, 20 Min, 30 Min, 40 Min, 1 Hour - время перехода (Sec — секунды, Min — минуты, Hour — час)

- Disabled - запрещено

-

— разрешение этого параметра приведет к "пробуждению" компьютера от модема или мыши, подключенных к COM2. Может принимать значения:

- Enabled - разрешено

- Disabled - запрещено

- Enabled - разрешено

- Disabled - запрещено

- Enabled - разрешено

- Disabled - запрещено

- Enabled - разрешено

- Disabled - запрещено

- Enabled - разрешено

- Disabled - запрещено

- Enabled - разрешено

- Disabled - запрещено

- Enabled - разрешено

- Disabled - запрещено

- Enabled - разрешено

- Disabled - запрещено

- Enabled - разрешено

- Disabled - запрещено

- Enabled - разрешено

- Disabled - запрещено

- Enabled - разрешено

- Disabled - запрещено

- Enabled - разрешено

- Disabled - запрещено

- Enabled - разрешено

- Disabled - запрещено

- Enabled - разрешено

- Disabled - запрещено

- Enabled - разрешено

- Disabled - запрещено

- Enabled - разрешено

- Disabled - запрещено

- Enabled - разрешено

- Disabled - запрещено

- Soft Off (программное выключение) — кнопка работает как обычная кнопка включения/выключения питания компьютера, но при этом разрешается программное выключение компьютера (например, при выходе из Windows 95).

- Suspend (временная остановка) — при нажатии на кнопку питания на время менее 4 секунд компьютер переходит в стадию Suspend снижения энергопотребления.

- No Function (нет функций) — кнопка Power становится обычной кнопкой включения/выключения питания.

- Enabled - разрешено

- Disabled - запрещено

- Enabled - разрешено

- Disabled - запрещено

- Enabled - разрешено

- Disabled - запрещено

- Enabled - разрешено

- Disabled - запрещено

- Enabled - разрешено

- Disabled - запрещено

- Everday (ежедневно) — при вводе времени компьютер будет включаться ежедневно в назначенное время. Время вводится в поле Time (hh:mm:ss) Alarm в порядке часы:минуты:секунды либо клавишами PgUp, PgDn, либо непосредственным вводом чисел.

- By Date (по дате) - компьютер включится в заданный день и в заданное время. При выборе этого параметра появляется поле для ввода времени (такое же, как и для Everyday) и поле для ввода дня месяца Date of Month Alarm — день месяца — в этом поле вводится число в месяце. Это автоматически означает, что запрограммировать включение компьютера можно только внутри одного месяца.

- Disabled - запрещено

-

— при разрешении этого параметра компьютер не "засыпает", если подключенное к порту COM2 устройство используется. Может принимать значения:

-

(он же Soft-of By PWR-BTTN) (кнопка питания нажата менее 4 секунд) - управляет функциями кнопки Power на системном блоке компьютера. Может принимать значения:

В следующих секциях BIOS только сообщает характеристики некоторых устройств компьютера. Разрешение параметров в этих секциях позволяет отслеживать BIOS'у эти параметры и сообщать об их выходе за пределы допустимого.

Секция Voltage Monitor (наблюдение за напряжениями питания). В этой секции индицируются как напряжения питания, подаваемые на материнскую плату источником питания, так и вырабатываемые на материнской плате. Разъяснения эти параметры не требуют, кроме VCORE — это напряжение питания ядра процессора. Это напряжение вырабатывается, как правило, на материнской плате.

Продолжаем начатый в прошлом посте разговор о безопасности UEFI, об угрозах и имеющихся защитах от них.![]()

В этот раз речь пойдет об SMM, о том, как он устроен и работает, и почему является желанной целью для атаки.

Пропустившим нулевую и первую части сего опуса — рекомендую прочесть сначала их, остальных покорно прошу под кат.

Часть вторая. SMM

Немножечко ликбеза

Аппаратное SMI

Писать про него особенно нечего: подаем напряжение на ногу — имеем прерывание. Сейчас используется редко, т.к. почти на всех системах теперь имеются мультифункциональные GPIO, которые могут генерировать события, не прерывая работу ОС, плюс не нужна дополнительная логика для определения, кто же конкретно сгенерировал аппаратное SMI, ведь устройств много, а нога — одна.

Системные SMI

Программные SMI

Программные SMI генерируются чаще всего либо прошивкой, либо драйверами, но ничего не мешает атакующему с правами администратора в ОС (точнее, необходимы права на исполнение инструкции out) тоже генерировать их.

Программное SMI генерируется при записи в CPU IO-порт APM_CNT (чаще всего это порт 0xB2), в качестве параметра в регистре AL передается его номер. Таким образом, максимальное количество различных обработчиков программных SMI в системе — 256, но реально их от 0-5 на специализированных системах, подготовленных для работы с RTOS, до 15-20 на системах с кучей разного железа, которым надо управлять без вмешательства ОС.Как реализован SMM

Для кода SMM-диспетчера и обработчиков SMI выделяется 1-3 области физической памяти, которую во всех «обычных» режимах исполнения чипсет помечает как область MMIO с несуществующим устройством, т.е. для всего остального мира эти области — сплошная череда 0xFF, которые невозможно перезаписать. Первая область, называемая обычно ASEG (т.е. «сегмент А»), предназначена для т.н. legacy SMM code, т.е. старых 16-битных обработчиков SMI, которых на современных системах уже нет. Имя сегменту досталось за то, что он находится по фиксированным физическим адресам 0xA0000 — 0xBFFFF. Вторая область с фиксированными адресами — HSEG (т.е. «высокий сегмент»), раньше находилась на 0xFEDA0000 — 0xFEDBFFFF, но на современных системах не используется, т.к. имеется гораздо более удобный сегмент с настраиваемыми адресом и размером — TSEG (т.е. «топовый сегмент»), в котором и находятся сейчас 99% кода, исполняемого в SMM, а в ASEG остается только небольшая заглушка для совместимости.

При переходе в SMM процессор сохраняет практически весь контекст (т.е. содержимое практически всех регистров, какие именно не сохраняются — зависит от конкретной микроархитектуры), причем к сохраненному контексту у обработчиков SMI есть полный доступ, и потому он может общаться с системой через изменение сохраненных значений.

Для ОС вызов SMM кода выглядит как волшебное изменение содержимого регистров и памяти, и хотя отследить длительность нахождения в SMM все же можно по косвенным признакам, а факт перехода в него — по непосредственным, при помощи чтения регистра MSR_SMI_COUNT до и после вызова инициации программного прерывания, но повлиять на длительность обработчика SMI ОС не может, поэтому SMM плохо совместим с hard-RTOS (стоит отметить, что вся архитектура x86 совместима с ними весьма через раз, но это другая история).

При настройках по умолчанию работающий в SMM код имеет полный доступ ко всей физической памяти на чтение и запись, полный доступ ко всем подключенным устройствам, в общем — может практически все, и при этом независим от ОС и недоступен из нее даже на чтение, что сильно затрудняет его анализ и делает код обработчиков SMI весьма привлекательной целью для атаки. Более того, если атакуемой системе доступна из SMM запись на SPI-микросхему (а она доступна во всех случаях, кроме систем с включенной PFAT, которые не найти с огнем, систем с Read-only BIOS'ом, которые встречаются еще реже, и систем с защитой через PR-регистры), то успешная атака может закончиться записью своего кода в BIOS, с последующем воровством, убийством и непотребством с гусями. Именно поэтому защитить SMM от вставки туда вредоносного кода — жизненно необходимо.Атаки на SMM и защита от них

Забытый D_LOCK

Код в SMRAM не появляется там самостоятельно, сначала саму SMRAM нужно настроить, инициализировать физическую память, настроить TSEG так, чтобы все обработчики туда влезли, скопировать туда код SMM-диспетчера и обработчиков, настроить там таблицы дескрипторов — в общем, навести строгий уставной порядок, после чего обязательно снять бит D_OPEN, чтобы никто больше там ничего не испортил, и установить бит D_LOCK, чтобы D_OPEN нельзя было поставить назад. На некоторых старых системах установить D_LOCK забывали, и там SMM был отрыт всем ветрам, но во времена UEFI этого уже не происходит, так что этот вектор атаки ушел в историю.

SMM cache poisoning

Еще одна историческая атака — отравление кэша SMRAM, которую в 2009 году опубликовали Rafal Wojtczuk и Joanna Rutkowska. Суть атаки коротко — меняем тип памяти для региона SMRAM на Write-Back, организуем запись в регион SMRAM своего кода, запись в память не происходит, но при этом наш код остается в кэше второго уровня, после чего генерируем программное SMI и процессор читает данные не из SMRAM, а из кэша, и выполняет наш вредоносный код. Проблема решилась радикально — производители CPU запретили ставить режим WB на SMRAM, и потому системе с UEFI этой уязвимости не подвержены.

SMM call-out, она же SMM incursion attack

Но достаточно истории, перейдем к «современным» атакам. Начнем, пожалуй, с той самой SMM Incursion Attack, о которой тов. maseal упомянул в комментарии к первой части. Я специально поставил слово «современные» в кавычки, ибо этой атаке — сто лет в обед, впервые о ней сообщали еще в 2008 году как проблему тогдашних BIOS'ов, но в 2015 ее вновь переоткрыли Corey Kallenberg и Xeno Kovah. Атака простая как мычание — если обработчик SMI вызывает какой-либо код, находящийся вне SMRAM, то атакующий с правами на запись в физическую память может подменить вызываемый код на свой, и выполнить его таким образом в режиме SMM. А т.к. разработчики UEFI привыкли к доступности EFI Runtime-сервисов, то эти самые сервисы стабильно вызывались из обработчиков SMI на каждый чих (чаще всего это были вызовы GetVariable, SetVariable и ResetSystem). Уязвимости оказалось подвержено столько систем, что проще сказать, где их не было. По моей грубой оценке, если ваш UEFI старше мая-июня 2015 года по build date, в нем гарантированно имеется пара уязвимых к этой атаке обработчиков SMI. Вычистить систему от таких глючных обработчиков достаточно сложно, и т.к. раньше такое поведение вообще не считалось уязвимостью («какой дурак полезет сервисы хукать то?!») и о том, что так делать нельзя, не было известно простым IBV 'шным кодерам — даже сейчас периодически приходят обновления для runtime-драйверов, подверженные этой проблеме. Все очень грустно, в общем.

Для защиты от вызова внешнего по отношению к SMRAM кода инженеры Intel добавили специальный MSR_SMM_FEATURE_CONTROL, после установки определенного бита в котором вызов такого кода генерирует немаскируемое и невосстановимое MCE , но есть такой MSR только в Haswell и более новых CPU, да и включается эта возможность только на время отладки прошивки, иначе за непонятные зависания на ровном месте пользователи могут к дверям отдела R&D прийти с вилами и дубьем — большинству нужно, чтобы работало и сейчас, а эта ваша безопасность вся — overhyped. Для обладателей более старых систем и систем на базе процессоров AMD инженеры Phoenix нашли по своему гениальное решение — использовать NX-бит, настроив память для SMM-кода таким образом, чтобы вызов кода вне SMRAM заканчивался Page Fault'ом, который затем можно обработать, а не висеть намертво на MCE. Каюсь, я у себя пока еще это решение не внедрил, но когда дойдут руки — обязательно это сделаю.

Простому же пользователю от этой атаки можно защититься только не допуская исполнение непонятного кода от рута, но это, к сожалению, на современных ОС практически нереально — вариантов локального повышения прав как было море, так и остается, сколько таких 0day-эксплоитов на руках и в обороте, сказать невозможно. Остается только процитировать вышеупомянутого Xeno Kovah:

DMA attack

SMM cross-buffer attack

Представленная специалистами из Intel ATR атака на обработчики SMI, которые принимают в качестве параметра указатель и размер буфера, и производят запись в него. Атакующий может передать указатель и размер таким образом, чтобы буфер пересекал границу RAM-SMRAM, а т.к. обработчик SMI имеет доступ к SMRAM, то он перепишет какую-то часть данных вначале SMRAM. При удачном стечении обстоятельств (т.е. приблизительно после 500 часов отладки минимум) обработчик может переписать служебные структуры диспетчера SMM или других обработчиков нужным атакующему образом, и он получит возможность выполнения произвольного SMM-кода. Атака адски сложная и целевая, но вполне возможная, поэтому с начала 2015 года все обработчики SMI, принимающие указатели на буфер, обязаны валидировать его перед использованием. На более старых системах атака будет работать, но вероятность того, что именно вас через нее взломают — невелика.

Заключение

Ну вот, теперь разобрались более или менее и с SMM, в следующей части поговорим об атаках на S3 BootScript.

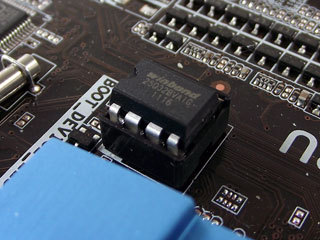

Спасибо за внимание, безопасных вам прошивок.Intel(R) Hyper-Threading Tech: Intel(R) Hyper-Threading Technology allows multithreaded software applications to execute threads in parallel within each processor. Can be [Enabled] or [Disabled]. Active Processor Cores: Number of cores to enable in each processor package. Can be set from [1] to [all]. Execute Disable Bit: Can help prevent certain classes of malicious buffer overflow attacks. Can be [Enabled] or [Disabled]. Intel(R) Virtualization Technology: Allows a platform to run multiple operating systems and applications in independent partitions. Can be [Enabled] or [Disabled]. Enhanced Error Containment Mode: Enable Enhanced Error Containment Mode(Data Poisoning) - Erroneous data coming from memory will be poisoned. If disabled(default), will be in legacy Mode - No data poisoning support available. MLC Streamer: Memory Latency Checker (MLC) Streamer is a speculative prefetch unit within the processor(s). Can be [Enabled] or [Disabled]. MLC Spatial Prefetcher : [Enabled] Fetches adjacent cache line (128 bytes) when required data is not currently in cache [Disabled] Only fetches cache line with data required by the processor (64 bytes) L1-data cache (DCU) Data Prefetcher: [Enabled] The next cache line will be prefetched into L1 data cache from L2 or system memory during unused cycles if it sees that the processor core has accessed several bytes sequentially in a cache line as data [Disabled] Only fetches cache line with data required by the processor (64 bytes) L1-data cache (DCU) Instruction Prefetcher: The next cache line will be prefetched into L1 instruction cache from L2 or system memory during unused cycles if it sees that the processor core has accessed several bytes sequentially in a cache line as data. Can be [Enabled] or [Disabled]. LLC Prefetch: Last Level Cache (LLC) Prefetcher. Can be [Enabled] or [Disabled]. CPU and Power Performance Policy: Allows the user to set an overall power and performance policy for the system, and when changed will modify a selected list of options to achieve the policy. These options are still changeable outside of the policy but do reflect the changes that the policy makes when a new policy is selected. [Performance] - Optimization is strongly toward performance, even at the expense of energy efficiency [Balanced Performance] - Weights optimization towards performance, while conserving energy [Balanced Power] - Weights optimization towards energy conservation, with good performance [Power] - Optimization is strongly toward energy efficiency, even at the expense of performance Workload Configuration: Controls the aggressiveness of the energy performance BIAS settings. This bit field allows the Basic Input-Output System (BIOS) to choose a configuration that may improve performance on certain workloads. Can be [Balanced] or [I/O Sensitive]. Uncore Frequency Scaling: Allows the voltage and frequency of Uncore to be programmed independently. The Uncore activity is monitored to optimize the frequency in real-time. Can be [Enabled] or [Disabled]. Performance P-limit: Allows the Uncore frequency coordination of two processors. Can be [Enabled] or [Disabled]. Enhanced Intel SpeedStep(R) Tech: Allows the system to dynamically adjust processor voltage and core frequency, which can result in decreased average power consumption and decreased average heat production. Can be [Enabled] or [Disabled]. Intel(R) Turbo Boost Technology: Allows the processor to automatically increase its frequency if it is running below power, temperature and current specifications. Can be [Enabled] or [Disabled]. Energy Efficient Turbo: When Energy Efficient Turbo is enabled, the Central Processing Unit (CPU) cores only enter the turbo frequency when the Power Control Unit (PCU) detects high utilization. CPU C-State: When Central Processing Unit (CPU) C-State is enabled, the Central Processing Unit (CPU) cores enter the sleep state when there is no loading on it. Can be [Enabled] or [Disabled]. Package C-State: Set and specifies the lowest C-state for Processor package. [C0/C1 state] - No C-state package support [C2 state] [C6(non Retention) state] [C6(Retention) state] - Provides more power saving than C6 non retention state [No limit] - No C-state package limit C1E Autopromote: [Enabled] - the Central Processing Unit (CPU) will switch to the minimum Enhanced Intel SpeedStep(R) Technology operating point when all execution cores enter C1. Frequency will switch immediately, followed by gradual Voltage switching. [Disabled] - the Central Processing Unit (CPU) will not transit to the minimum Enhanced Intel SpeedStep(R) Technology operating point when all execution cores enter C1. Processor C6: Processor reports C6 state to Operating System (OS). Can be [Enabled] or [Disabled]. Hardware P-states: [Disable] - Hardware chooses a P-state based on Operating System (OS) Request (Legacy P-states) [Native Mode] - Hardware chooses a P-state based on Operating System (OS) guidance [Out of Band Mode] - Hardware autonomously chooses a P-state (no Operating System (OS) guidance) [Native Mode with No Legacy Support] Intel(R) UPI Frequency Select: Allows for selecting the Intel(R) UltraPath Interconnect (UPI) Frequency. Recommended to leave in [Auto Max] so that the Basic Input-Output System (BIOS) can select the highest common Intel(R) UltraPath Interconnect Frequency. Can be set [8.0GT/s], [9.6GT/s], [10.4GT/s] or [Auto Max]. IMC Interleaving: Integrated Memory Controller (IMC) interleaving. Can be set [Auto], [1-way interleaving] or [2-way interleaving]. Mirror Mode: Allows the user to select the Mirror Mode to be applied for the next boot. Two-level memory (2LM) will be hidden when AEPDimm is not present. ADDDC Sparing: Can [Enable] or [Disable] Adaptive Double Device Data Correction (ADDDC) Sparing. Memory sparing: Can [Enable] or [Disable] Memory Rank Sparing. NUMA Optimized: If enabled, the Basic Input-Output System (BIOS) includes Advanced Configuration and Power Interface (ACPI) tables that are required for Non-Uniform Memory Access (NUMA)-aware Operating Systems. Sub_NUMA Cluster: When enabled, sub Non-Uniform Memory Access (NUMA) cluster is enabled. If any memory controller has no memory attached, this feature cannot be enabled. Patrol Scrub: When enabled, performs periodic checks on memory cells and proactively walks through populated memory space, to seek and correct soft Error Checking and Correcting (ECC) errors. Memory Correctable Error: When enabled, allow memory correctable error to trigger System Management Interrupt (SMI) and log into System Event Log (SEL). Set Fan Profile: [Performance] Fan control provides primary system cooling before attempting to throttle memory [Acoustic] The system will favor using throttling of memory over boosting fans to cool the system if thermal thresholds are met Fan PWM Offset: Valid Offset 0-100. This number is added to the calculated Pulse-Width Modulation (PWM) value to increase Fan Speed.

Hi,

without going into huge amount of details. I have a windows 2008 guest which when run on an IBM server runs perfectly fine (rock-solid, no blue screens) but running on Intel server has blue screens every couple of days (main 0x3B errors). I have already done a lot of googling for the errors to see how to stabilise the server, without any success.

Before going into any details on the configuration, the main question I have are what bios settings could potentially be causing this issue?Comparing the two servers' bios's is not easy as some settings are not on both and there are extra settings, etc. but what should the following be set to?

Enhanced Intel Speedstep Tech (currently enabled on Intel server)

Processor C3 (disabled on intel server)

Processor C6 (enabled on intel server)

Execute Disable Bit (enabled on intel server / disabled on IBM server)

Intel VT for directed I/O (disabled on Intel Server)Other misc settings or anything I've missed (apart from virtualization setting ) ?? (MLC streamer, MLC spatial prefetcher, DCA)

I was going to try a few things out but thought that getting proper advice first would be better

Thanks in advance,

spirit

Famous Member

Hi,

without going into huge amount of details. I have a windows 2008 guest which when run on an IBM server runs perfectly fine (rock-solid, no blue screens) but running on Intel server has blue screens every couple of days (main 0x3B errors). I have already done a lot of googling for the errors to see how to stabilise the server, without any success.

Before going into any details on the configuration, the main question I have are what bios settings could potentially be causing this issue?Comparing the two servers' bios's is not easy as some settings are not on both and there are extra settings, etc. but what should the following be set to?

Enhanced Intel Speedstep Tech (currently enabled on Intel server)

Processor C3 (disabled on intel server)

Processor C6 (enabled on intel server)

Execute Disable Bit (enabled on intel server / disabled on IBM server)

Intel VT for directed I/O (disabled on Intel Server)Other misc settings or anything I've missed (apart from virtualization setting ) ?? (MLC streamer, MLC spatial prefetcher, DCA)

I was going to try a few things out but thought that getting proper advice first would be better

Thanks in advance,

Enhanced Intel Speedstep Tech : off

This cause cause some clock speed problem and blue screen on windows.

(Try to disable options which can change speed, core disabling ,etc. )Читайте также: