Переключение на https в браузере настройка

Обновлено: 04.07.2024

В этом руководстве я поясню отдельные составляющие процесса, а также подробно рассмотрю этапы настройки.

Он передает информацию между браузером и сервером в виде открытого текста. Это позволяет сети, через которую проходит информация, получать доступ к передаваемым данным.

Защищенный канал создается с помощью протокола безопасности транспортного уровня (TLS), который ранее назывался Secure Socket Layer (SSL).

О криптографии

Конфиденциальность

Чтобы две стороны могли конфиденциально общаться, они должны договориться о двух вещах:

- Какой алгоритм шифрования они будут использовать в процессе коммуникации.

- Какие параметры, пароль или правила будут использоваться выбранным методом шифрования.

Существует два основных типа шифрования:

- Симметричные. Обе стороны имеют общий секретный ключ.

- Асимметричные. У одной из сторон есть пара, состоящая из секретного и открытого ключей. Они являются основой PKI (инфраструктура открытых ключей).

Симметричный класс методов полагается на обе стороны, которые имеют общий «секрет», используемый отправителем получателем для шифрования. Проблема симметричного шифрования заключается в том, что для обмена секретом им нужен защищенный канал связи.

Асимметричные методы решают эту проблему. Открытый текст шифруется с использованием одного из ключей и может быть расшифрован только с помощью другого дополнительного ключа.

Предположим, что Алиса и Боб готовы безопасно общаться друг с другом. Они оба имеют пару ключей: закрытый ключ и открытый ключ. Закрытые (секретные) ключи известны только их владельцу. Открытые ключи доступны для всех.

Асимметричное шифрование используется для обмена секретом между клиентом и сервером. Но оно обеспечивает безопасность информации только при передаче данных от клиента к серверу. Информация, зашифрованная открытым ключом, может быть расшифрована только с помощью закрытого ключа. Следовательно, только сервер может расшифровать ее.

Другое направление не защищено. Информация, зашифрованная с помощью закрытого ключа сервера, может быть расшифрована с помощью публичного ключа любым пользователем.

Симметричное шифрование используется для защиты данных в пути, поскольку оно работает быстрее, чем асимметричное. При этом обе стороны (клиент и сервер) являются единственными, кто может шифровать и расшифровывать информацию.

Целостность

Аутентификации

Проблема применения открытого ключа, заключается в том, что обе стороны не могут узнать, кем на самом деле является другая сторона, так как они физически разделены.

Центрами сертификации (ЦС) являются организации, которым доверяется заверять сертификаты. Операционные системы, такие как Windows, MacOS, iOS и Android, а также браузер Firefox имеют список доверенных центров сертификации.

Вы можете проверить, какие ЦС являются доверенными для браузера или платформы:

Все сертификаты проверяются операционной системой или браузером. После этого становятся доверенными напрямую или через субъект, который их верифицировал. Этот механизм транзитного доверия известен как цепочка доверия:

Тип валидации

С расширенной проверкой (EV). EV-сертификаты подтверждают юридическую организацию. Это самый надежный тип сертификата. Его можно получить только после того, как ЦС проверит юридическое лицо, контролирующее домен, по следующим критериям:

При нажатии на иконку сертификата отобразятся сведения об организации (название и адрес). Стоимость таких сертификатов составляет от 150 до 300 долларов США в год.

Валидация организации (OV). OV-сертификаты требуют юридической проверки организации. Но в них не отображается название юридического лица. Из-за этого OV-сертификаты менее популярны. Стоимость: от 40 до 100 долларов США в год.

Количество охватываемых доменов

Конфигурация

Каждый из этих компонентов имеет набор поддерживаемых алгоритмов, которые используют разные размеры ключей. Поэтому существует несколько вариантов конфигурации.

Набор используемых алгоритмов шифрования (Cipher Suite)

Во время первоначального рукопожатия между клиентом и сервером используемая комбинация согласовывается до тех пор, пока не будет найдено совпадение, которое поддерживается обеими сторонами.

Узнать, какие криптографические методы следует использовать на сервере, поможет сервис Mozilla SSL Configuration Generator .

Типы ключей

Сертификаты криптографии с эллиптической кривой (ECC) работают быстрее и используют меньше ресурсов процессора, чем сертификаты RSA. Но некоторые сервисы, такие как Amazon, CloudFront и Heroku, пока еще не поддерживают сертификаты ECC.

256-битный ключ ECC считается достаточно надежным.

Лучший способ определить влияние сертификатов на производительность – отслеживать нагрузку на сервер, на котором размещен сайт.

Процедура получения сертификата

Файлы, которые мы будем использовать в качестве примера:

Храните закрытый ключ в безопасности!

Открытый ключ выглядит примерно так:

Запрос на подпись сертификата (CSR) выглядит следующим образом:

Все части объединены и должны соответствовать друг другу. Окончательный сертификат был создан только для демонстрации. Это самоподписаный сертификат, поскольку он не был заверен признанным центром сертификации.

Шаг 1. Создайте закрытый ключ и запрос на подпись сертификата (CSR)

cPanel

- Войдите в cPanel.

- Прокрутите страницу до раздела «Безопасность» и кликните по ссылке «SSL /TLS».

Раздел cPanel «Закрытый ключ»

LINUX, FREEBSD

Убедитесь, что у вас установлена библиотека OpenSSL. Это можно проверить с помощью следующей команды:

Если OpenSSL не установлена, откройте командную строку и инсталлируйте ее:

-

Debian, Ubuntu и их клоны

Затем сгенерируйте закрытый ключ и CSR с помощью одной команды:

Будет создан закрытый ключ, и вам будет предложена информация для CSR:

Internet Information Services (IIS) на Windows

-

Перейдите в меню «Пуск» → «Администрирование» → «Менеджер служб IIS». Кликните по имени сервера. Дважды кликните по пункту «Сертификаты сервера»:

Пошаговая инструкция

Самозаверенные сертификаты

Этот метод рекомендуется использовать для тестирования, потому что криптографически такой сертификат столь же надежен, как и любой другой. Но браузеры не будут ему доверять.

Вы можете создать самозаверенный сертификат на любой платформе, для которой доступна библиотека OpenSSL:

После создания сертификата установите его на свой сервер.

cPanel

-

Перейдите в раздел «Менеджер SSL /TLS». Нажмите на кнопку «Сертификаты (CRT)», чтобы импортировать новый сертификат.

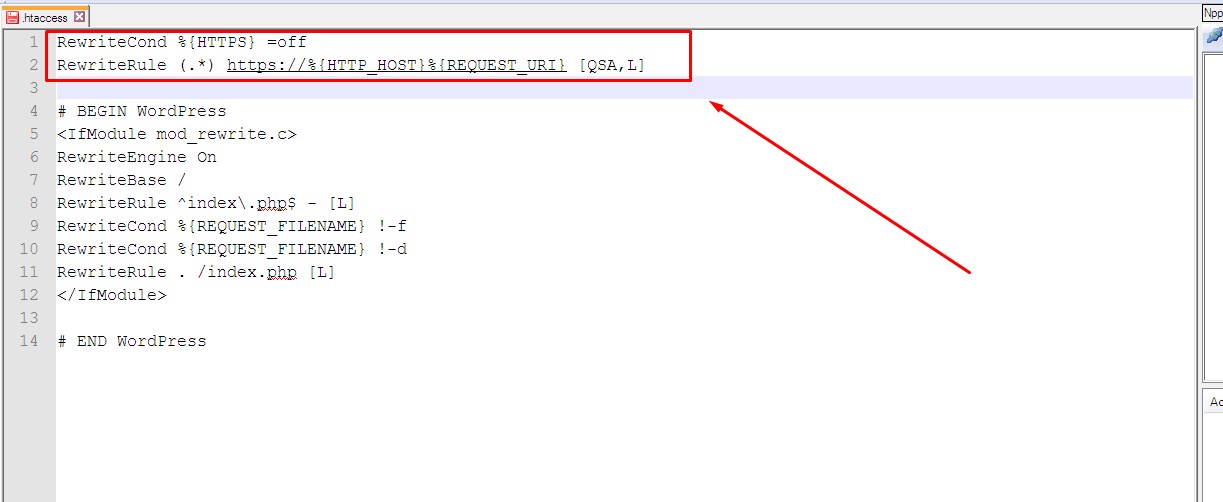

Если файл .htaccess уже существует, добавьте в него только строки RewriteCond и RewriteRule сразу после директивы RewriteEngine On.

Linux, FreeBSD

-

Debian, Ubuntu и их клоны, а также FreeBSD

Начните с проверки mod_ssl. В зависимости от операционной системы используйте один из вариантов:

Если mod_ssl установлен, вы должны получить подобный результат:

Если модуль отсутствует или отключен, попробуйте следующее:

-

Debian, Ubuntu и их клоны

Эта конфигурация была сгенерирована с помощью Mozilla SSL Configuration Generator , упомянутого ранее. Проверьте ее правильность. Отредактируйте пути к сертификату и закрытому ключу.

Измените файл конфигурации nginx (nginx.conf):

- Debian, Ubuntu, Red Hat, CentOS /etc/nginx/nginx.conf

- FreeBSD /usr/local/etc/nginx/nginx.conf

Эта конфигурация была сгенерирована с помощью Mozilla SSL Configuration Generator , упомянутого ранее. Проверьте ее правильность.

Internet Information Services (IIS) на Windows

- Перейдите в меню «Пуск» → «Администрирование» → «Менеджер служб IIS». Кликните по имени сервера. Дважды кликните по пункту «Сертификаты сервера»:Перейдите по ссылке «Полный запрос сертификата», расположенной в правом столбце.

В окне «Привязки сайта» нажмите кнопку «Добавить».

Предупреждения о смешанном контенте

Пути ко всем ресурсам следует указывать относительно корневой папки сайта (/images/image.jpg, /styles/style.css и т. д.) или относительно к текущему документу (../images/image.jpg).

После этого предупреждения о смешанном контенте должны исчезнуть, и ваш браузер должен отображать закрытый замок без восклицательного знака.

Тестирование сервера

Обновление сертификата

Регистратор будет отправлять вам электронные письма по мере приближения окончания срока действия сертификата. Получите новый, как только вам придет первое напоминание.

Срок действия сертификата начнется с момента заверения, а истекает через год. Таким образом, будет период времени, когда будет действителен и старый, и новый сертификат.

Аннулирование сертификата

Let’s Encrypt

На сайте Let’s Encrypt сказано следующее:

Основные принципы работы Let’s Encrypt:

Как это работает

Ограничения

Старые и экзотические клиенты (до Windows XP SP3) не поддерживаются. Ознакомьте с информацией по совместимости .

cPanel

Linux, FreeBSD и другие

Internet Information Services на Windows

Существует сразу несколько проектов создания Windows-клиента для Let’s Encrypt:

- letencrypt-win-simple кажется самым простым в использовании.

- Certify предоставляет графический интерфейс поверх ACMESharp.

Cloudflare

CertSimple

Существует несколько путей решения этой проблемы: присвоение уникального IP-адреса для каждого домена с поддержкой TLS или перевод всех доменов на один сертификат. Но оба способа являются непрактичными.

Для преодоления этого ограничения было введено расширение протокола TLS под названием Server Name Indicication (SNI) . Поддержка SNI в настоящее время довольно широкая, но не глобальная.

Вы можете узнать больше о запуске SNI для Apache , Nginx и IIS (8+) из соответствующей документации.

Пожалуйста, опубликуйте ваши отзывы по текущей теме статьи. Мы очень благодарим вас за ваши комментарии, отклики, лайки, подписки, дизлайки!

Дайте знать, что вы думаете по данной теме в комментариях. Мы очень благодарим вас за ваши комментарии, отклики, дизлайки, подписки, лайки!

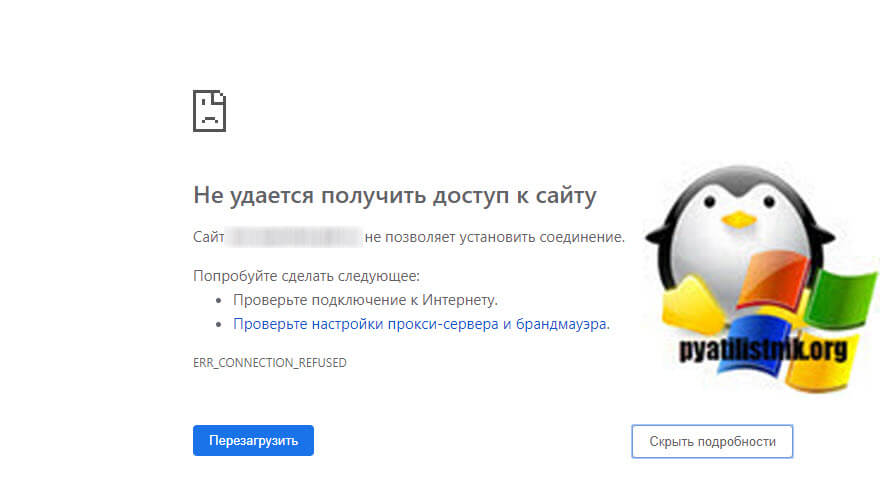

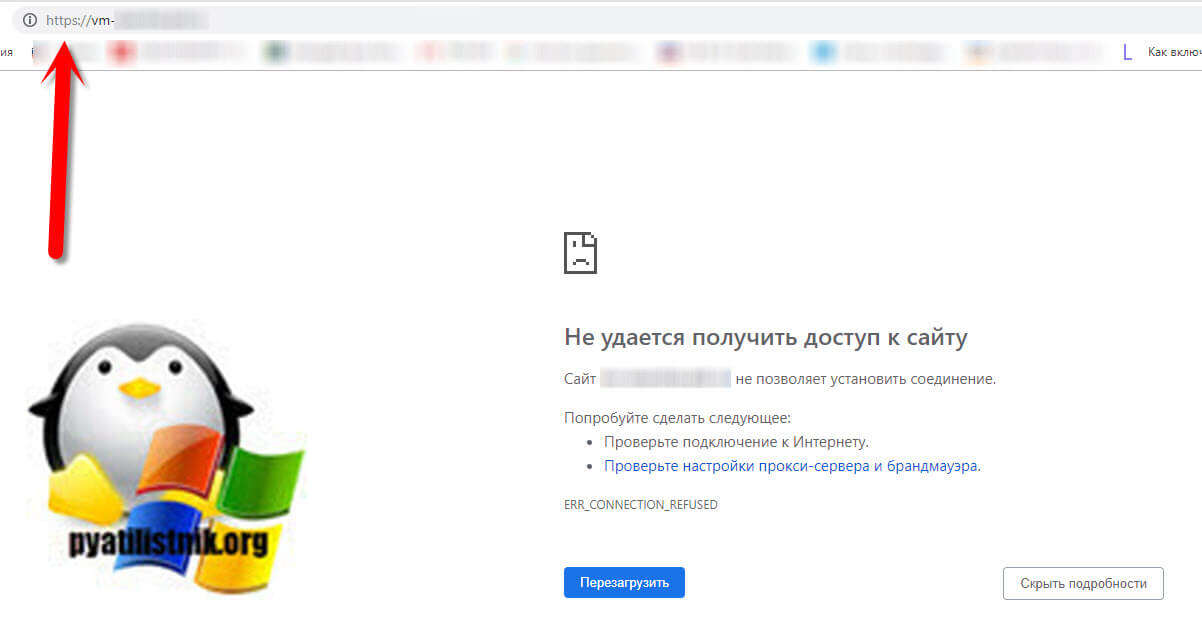

Ошибка ERR_CONNECTION_REFUSED при открытия сайта

Захотелось мне по работе открыть один из сайтов и вместо привычной мне картины я увидел ошибку "Сайт не позволяет установить соединение ERR_CONNECTION_REFUSED". Я сначала подумал, что сам сайт не работает, но команда Ping и проверка портов показывала, что он живой.

Что такое HSTS?

HSTS расшифровывается как HTTP Strict Transport Security. HSTS - это механизм веб-безопасности, который помогает браузерам устанавливать соединения через HTTPS и ограничивать небезопасные HTTP-соединения. Механизм заставляет веб-браузеры взаимодействовать с веб-сайтами только через безопасные соединения HTTPS (и никогда через HTTP). Преимущество HSTS заключается в том, что он предотвращает захват файлов cookie и помогает предотвратить атаки на более ранние версии протоколов. Механизм HSTS был разработан для борьбы с атаками SSL Strip, способными понизить безопасные HTTPS-соединения до менее безопасных HTTP-соединений. HSTS работает как мера безопасности, передавая политику в заголовок веб-страницы, которая заставляет браузер создавать безопасное соединение HTTPS, даже в момент атаки "Человек посередине (Man in the middle)"

По большей части, создание HSTS приветствовалось разработчиками и обычными пользователями благодаря его способности усиливать меры безопасности в Интернете. HSTS обеспечивает дополнительный уровень безопасности, который лучше защищает ваш сайт от взлома и снижает риск повреждения ваших личных данных. Однако реализация HSTS может иногда вызывать ошибки браузера. Эта проблема может быть легко решена путем эффективной очистки настроек HSTS в большинстве основных браузеров, таких как Chrome, Mozilla, Edge, Explorer. Три самых частых ошибок в данной ситуации:

- Privacy error: Your connection is not private” (NET::ERR_CERT_AUTHORITY_INVALID)

- ERR_CONNECTION_REFUSED

- ERR_CONNECTION_TIMED_OUT

Должен ли я внедрить HSTS на моем сайте?

Настоятельно рекомендуется использовать настройки HSTS на своем веб-сайте. Настройки HSTS укрепят безопасность вашего сайта и защитят ваши личные данные. Даже если у вас есть доверенный SSL-сертификат, хакеры все равно могут потенциально использовать ваш сайт. Если вы решите не использовать настройки HSTS на своем веб-сайте, вы повышаете вероятность того, что ваша хранимая информация будет запятнана в результате кибератак.

Что следует учитывать перед внедрением HSTS?

Перед внедрением настроек HSTS на вашем веб-сайте важно учесть несколько моментов, прежде чем вы сможете включить соответствующий заголовок:

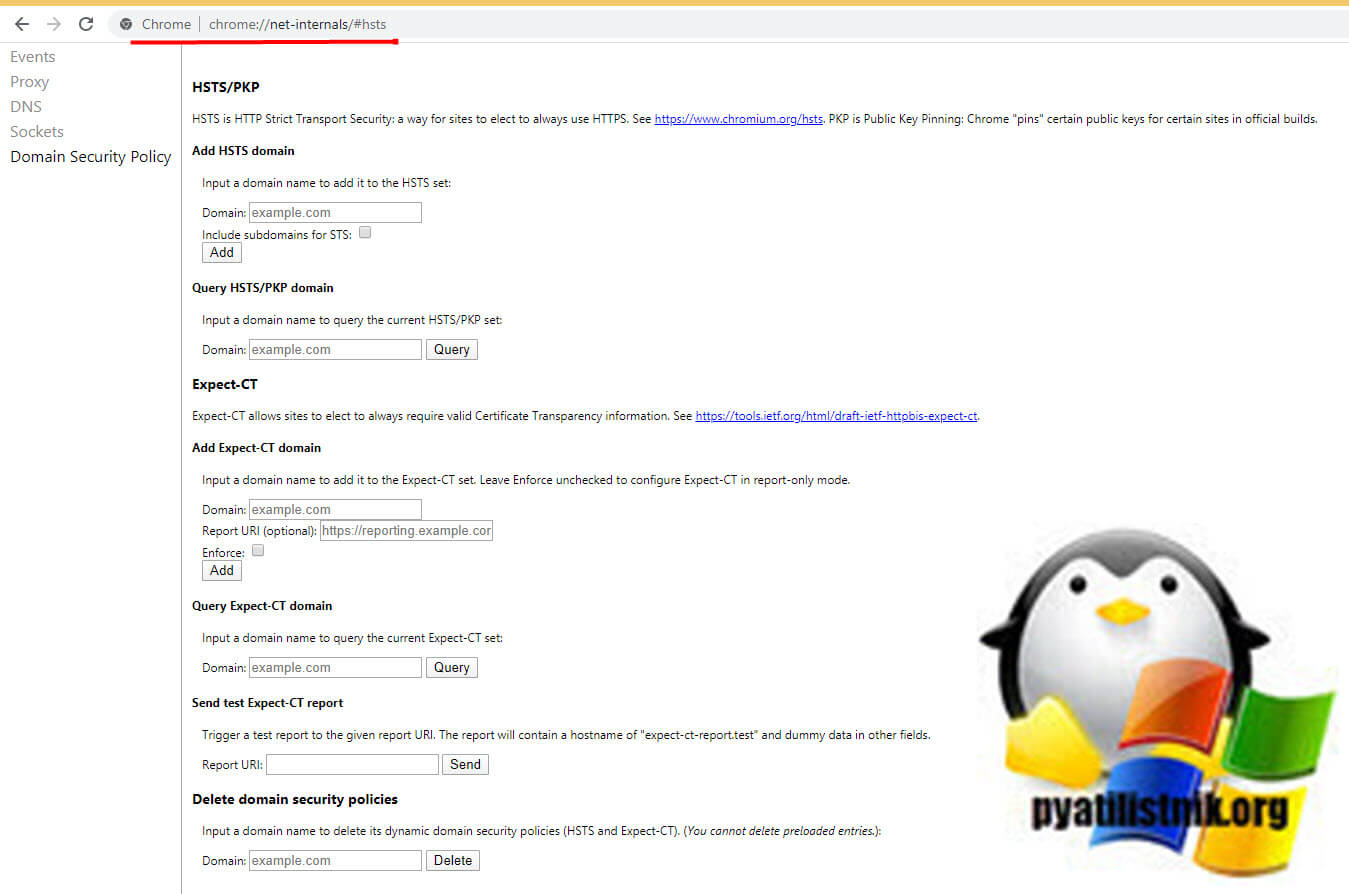

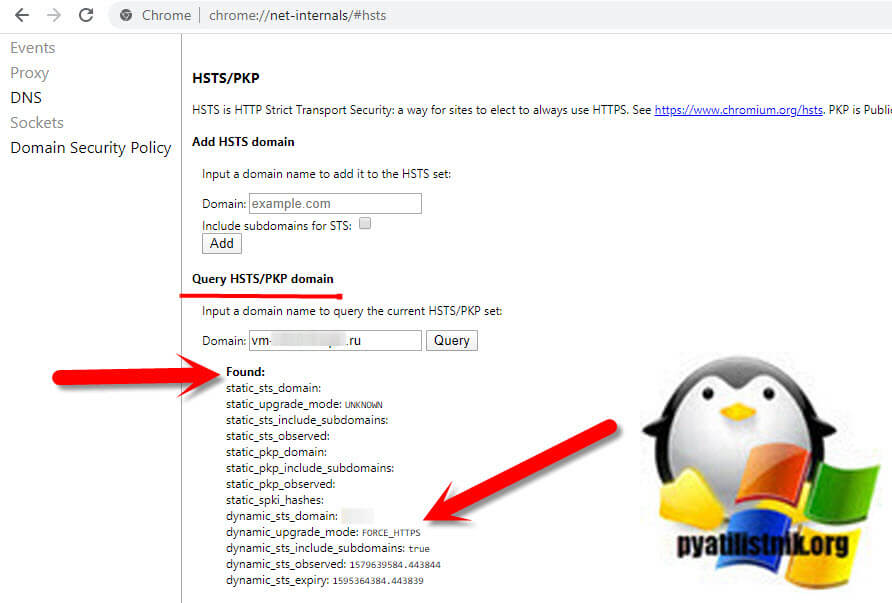

Как очистить или отключить HSTS в Google Chrome

Первым делом я хочу решить вопрос форсированного перенеправления адресов http на https в Chrome. В настройках HSTS есть опция "max-age", которая сообщает браузеру, как долго кэшировать и запоминать настройки перед повторной проверкой. Чтобы немедленно продолжить работу без ошибки, вам необходимо удалить локальные настройки HSTS вашего браузера для этого домена.

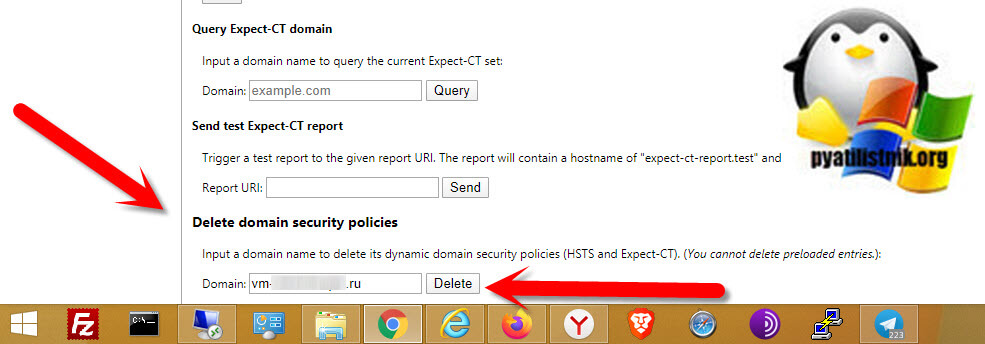

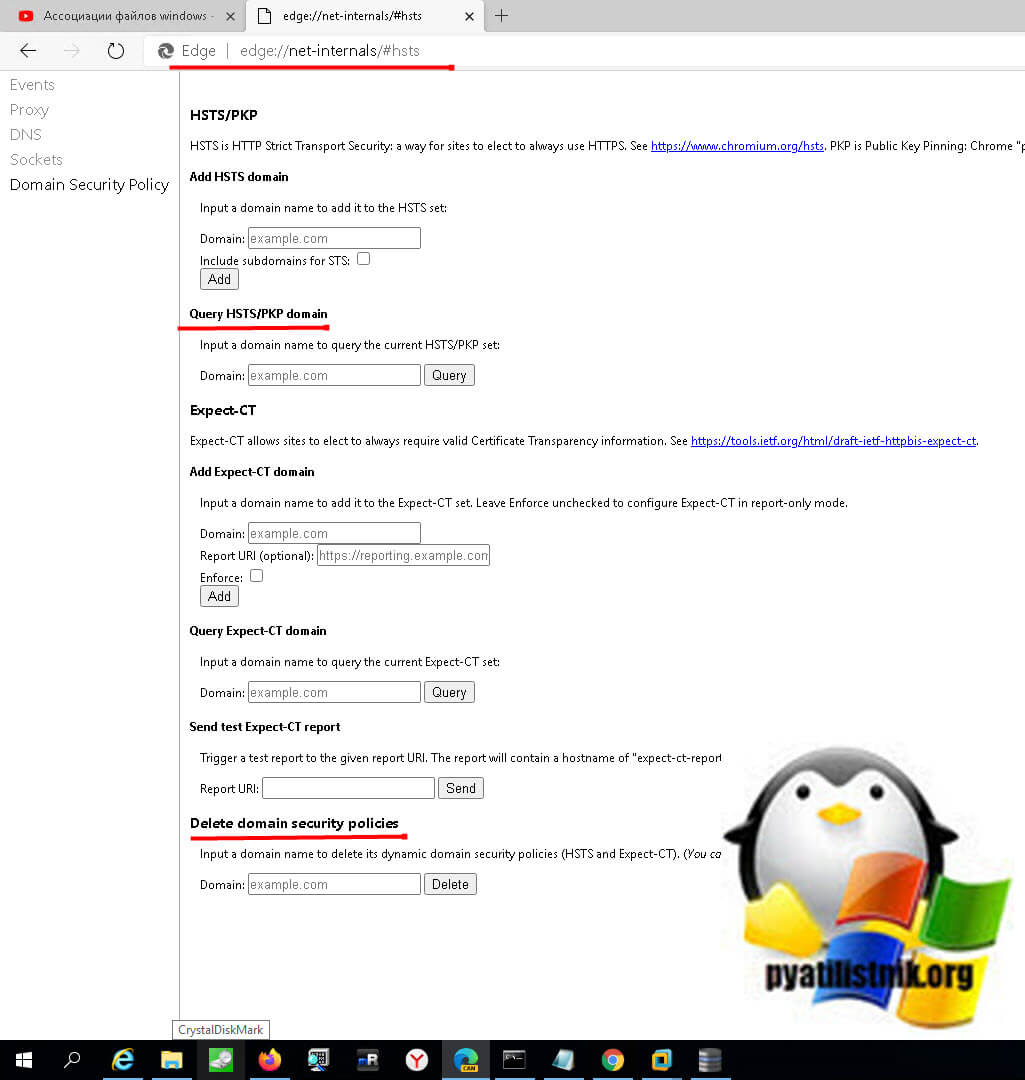

Чтобы удалить настройки HSTS в Chrome вам необходимо посетить специальную техническую страницу по адресу:

Это пользовательский интерфейс Chrome для управления локальными настройками HSTS вашего браузера.

Далее чтобы очистить данные HSTS для нужного сайта вам необходимо на этой странице найти в самом низу раздел "Delete domain security policies". Далее вы вставляете тот же адрес сайта, без всяких http, просто адрес домена, что проверяли выше и нажимаете кнопку "Delete".

Перезапустите Chrome и посмотрите, есть ли у вас доступ к домену, для которого вы ранее очистили настройки HSTS. Если проблема была связана с настройками HSTS, веб-сайт должен быть доступен.

Как удалить настройки HSTS для Яндекс браузера, Edge Chromium, Opera, Амиго

Большинство браузеров построены на движке Chromium, среди них можно выделить:

-

, который появился в январе 2020 года

- Яндекс браузер

- Opera

- Амиго

Так как у них движок такой же .как и у Google Chrome, то к ним будет применен и актуален такой же метод, что мы делали выше, а именно через удаление домена на специальной странице:

Вот вам пример из Microsoft Edge Chromium

Как очистить или отключить HSTS в Firefox

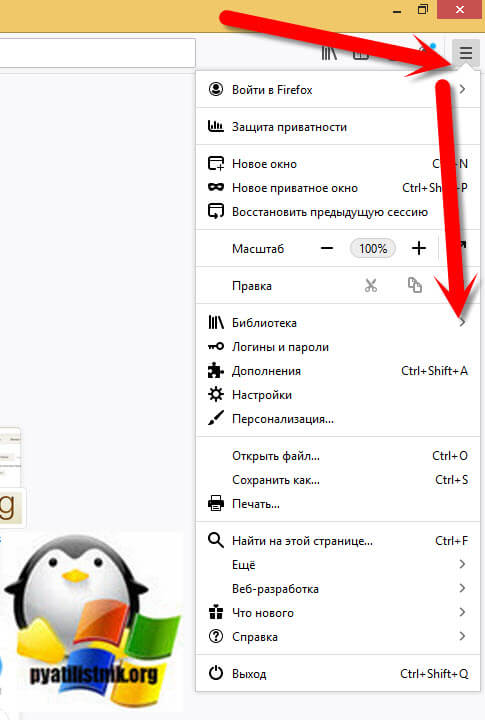

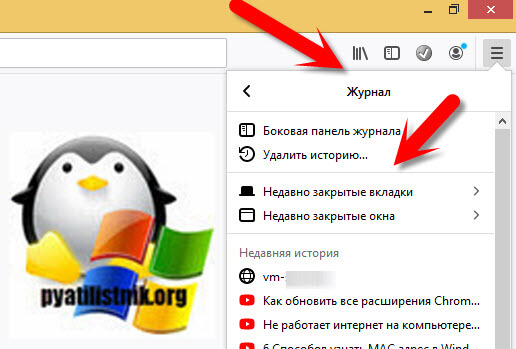

По сравнению с Chrome, Firefox имеет несколько способов очистки или отключения настроек. Для начала я рассмотрю автоматический метод.

Автоматический метод отключения HSTS в Mozilla

Ручной метод для Firefox

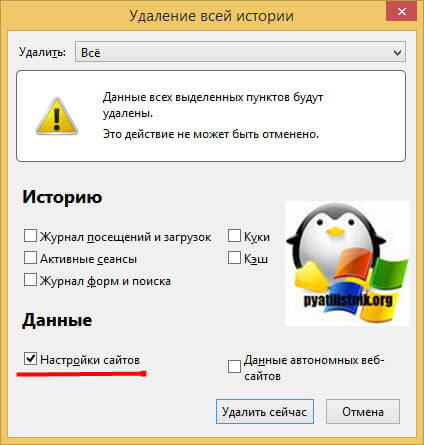

Данный метод можно еще назвать методом очистки HSTS путем очистки настроек сайта.

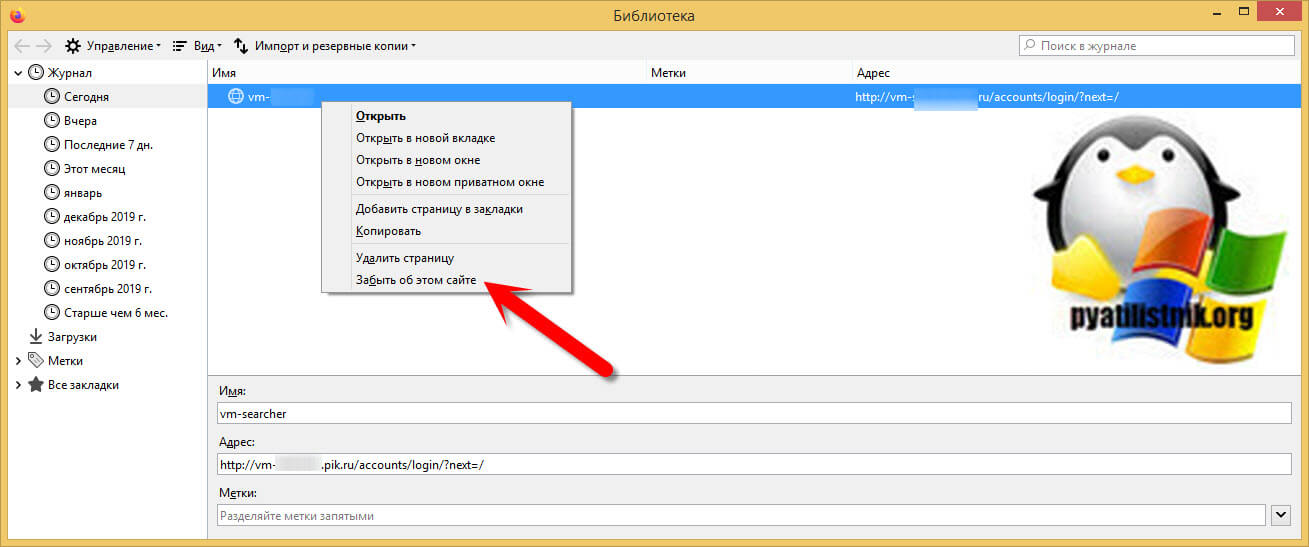

- Откройте Firefox, нажмите на значок "Библиотека" и выберите "Журнал"

- В окне "Удаление всей истории" установите в раскрывающемся меню "Диапазон времени" значение "Все". Затем разверните меню "Данные" и снимите все флажки, кроме "Настройки сайта" и нажмите "Удалить сейчас", чтобы очистить все настройки сайта, включая настройки HSTS . Далее перезагрузите Firefox и посмотрите, была ли проблема решена при следующем запуске.

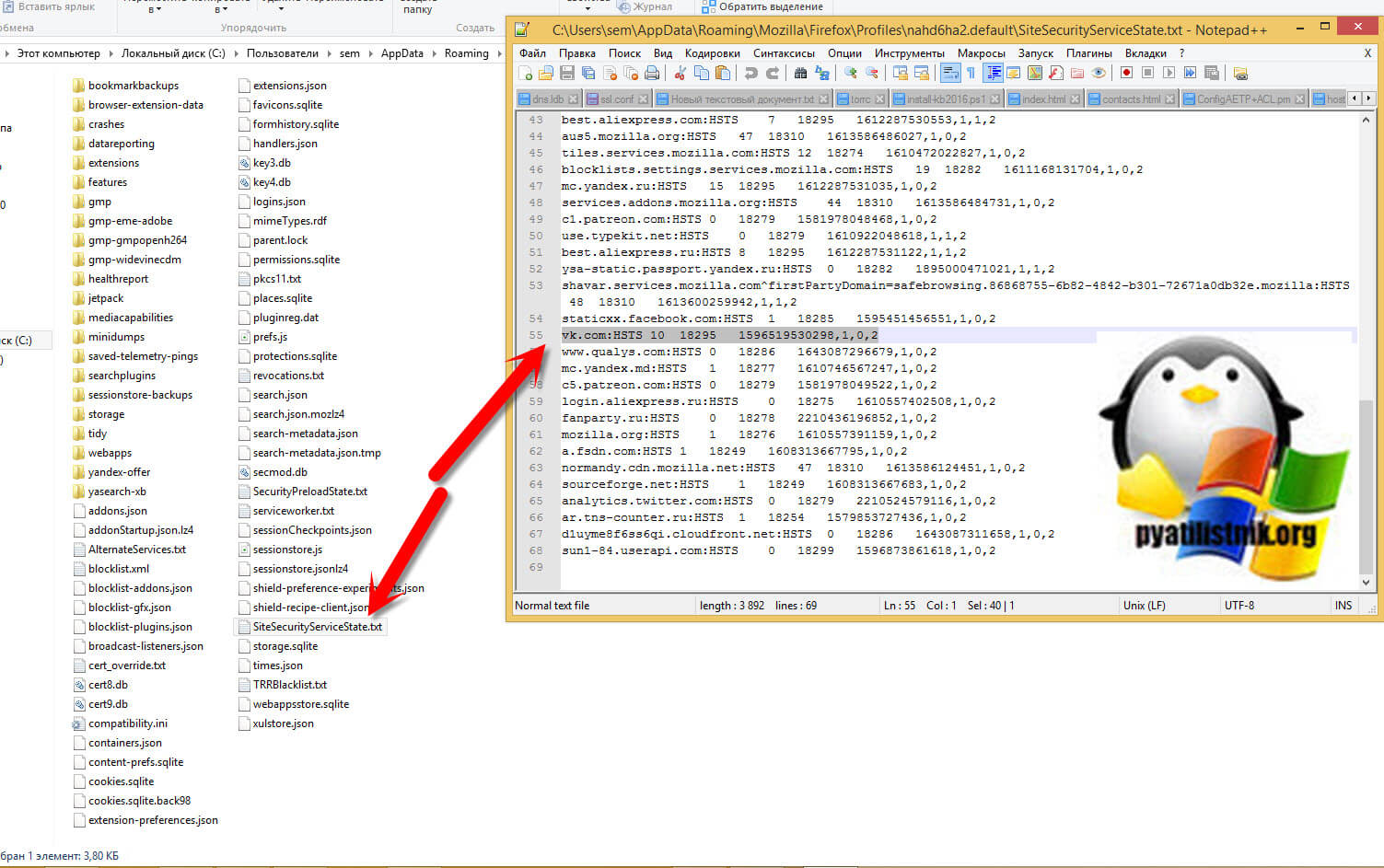

3 Способ: очистка настроек HSTS путем редактирования профиля пользователя

Еще одним методом очистки или отключения HSTS в Firefox можно выделить редактирования профиля пользователя.

- Полностью закройте Firefox и все связанные всплывающие окна и значки в трее.

- Перейдите к местоположению профиля пользователя вашего Firefox. Найти свой профиль пользователя, вставив "about:support" в навигационную панель вверху и нажав Enter. Вы найдете расположение папки профиля в разделе Основы приложения . Просто нажмите Открыть папку, чтобы перейти в папку профиля. Но как только вы это сделаете, убедитесь, что вы полностью закрыли Firefox.

- В папке профиля Firefox откройте SiteSecurityServiceState.txt в любой текстовом редакторе. Этот файл содержит кэшированные настройки HSTS и HPKP (закрепление ключей) для доменов, которые вы посещали ранее. Чтобы очистить настройки HSTS для определенного домена, просто удалите всю запись и сохраните документ .txt .

После удаления записи и сохранения файла закройте SiteSecurityServiceState.txt и перезапустите Firefox, чтобы увидеть, была ли проблема решена. По идее ошибки:

- Privacy error: Your connection is not private” (NET::ERR_CERT_AUTHORITY_INVALID)

- ERR_CONNECTION_REFUSED

- ERR_CONNECTION_TIMED_OUT

должны быть устранены, по крайней мере в 99% случаев, это работает для Mozilla Firefox.

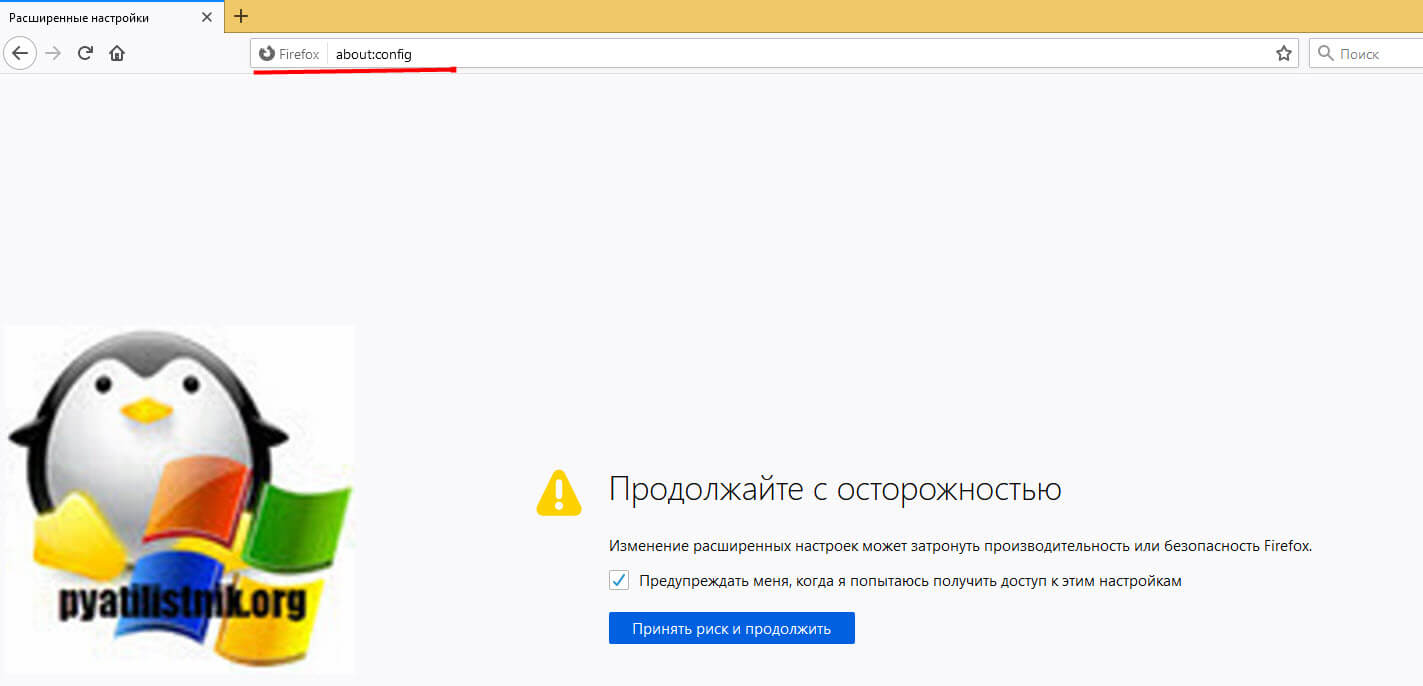

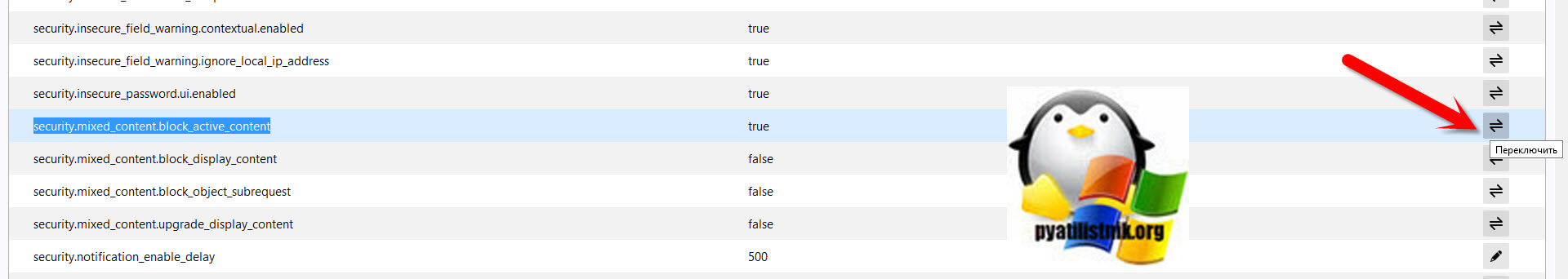

4 Способ отключить HSTS в Firefox

- Запустите Firefox и введите about:config в адресной строке вверху. Далее, нажмите "Принять риск и продолжить"! Кнопка для входа в меню расширенных настроек .

![4 Способ отключить HSTS в Firefox]()

![Как отключить HSTS в браузере Firefox-02]()

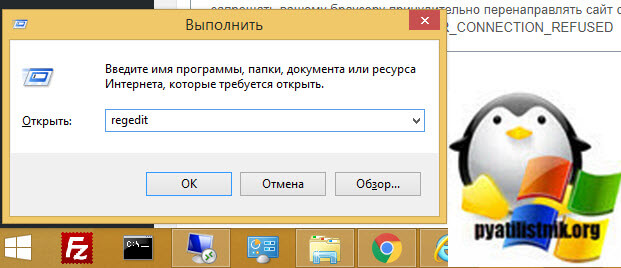

Очистка или отключение настроек HSTS в Internet Explorer

Поскольку это важное улучшение безопасности, HSTS по умолчанию включен в Internet Explorer. Хотя не рекомендуется отключать HSTS в браузерах Microsoft, вы можете отключить эту функцию для Internet Explorer. Вот краткое руководство о том, как это сделать с помощью редактора реестра. Откройте окно выполнить и введите там regedit, чтобы запустить редактор реестра Windows.

![Отключение настроек HSTS в Internet Explorer-01]()

Перейдите в раздел:

HKEY_LOCAL_MACHINE\SOFTWARE\ Microsoft\Internet Explorer\ Main\FeatureControl\Щелкните правой кнопкой мыши по FeatureControl и выберите "Создать - Раздел" . Назовите его FEATURE_DISABLE_HSTS и нажмите Enter.

![]()

У небезопасных сайтов появится пометка

Из-за этого сайты постепенно переходят на новый протокол, с каждым годом тенденция сохраняется .

Судя по росту показателей с каждым годом, процесс перехода сайтов будет продолжаться.

Протокол SSL (Secure Sockets Layer) нужен для защиты данных, он гарантирует безопасное соединение браузера пользователя и сервера. Для него требуется установка SSL-сертификата.

1.Шифрование. Данные шифруются, чтобы злоумышленники не смогли узнать, какую информацию передают посетители, и перехватить ее.

2.Сохранность. Все намеренные или ненамеренные изменения данных фиксируются.

3.Аутентификация. Пользователи попадут именно на тот сайт, который им нужен,и будут защищены от атаки посредника.

Выбор времени перехода

Подготовка сайта к переходу

Заложите на подготовку срок с запасом, потому что на эти преобразования может понадобиться долгое время, особенно если у вас большой сайт.

Покупка и установка SSL-сертификата

Для работы SSL-протокола необходим SSL-сертификат, для этого нужно его купить и установить.

Какой SSL-сертификат выбрать

Обычно они покупаются у поставщиков, цена установки SSL-сертификата может быть разной, но есть бесплатные варианты. Бесплатно сертификат найти сложно и небезопасно, тем более обычно они действуют ограниченный период. Советуем выбрать поставщика и приобрести сертификат, так надежнее. Бывает, что их дарят при регистрации домена.

Переходим на страницу заказа SSL-сертификатов и выбираем нужный тип:

1.DV-сертификат (Domain Validated) - самый простой, подходит для физических лиц и юридических лиц, выдается на один домен одному владельцу. Сертификат защищает информацию, но не гарантирует, что владельцу можно доверять.

Для установки потребуется проверка принадлежности домена. Такой сертификат можно установить на личный блог, небольшой сайт-визитку.Визуально у сайта появится замочек в адресной строке.

![отметка сайта с https]()

Сайт с сертификатом безопасности

2. OV-сертификат (Organization Validation) - сертификат для коммерческих и некоммерческих организаций, юридических лиц. Для выдачи нужна проверка существования юрлица или ИП и проверка принадлежности домена.

Этот сертификат подходит порталам, магазинам, компаниям, предоставляющим услуги..

Визуально такая форма будет выглядеть как DV-сертификат.

![]()

Сайт с сертификатом безопасности

Этот сертификат обычно заказывают банки и крупные организации.

Визуальное отличие в том, что кроме замочка в адресной строке появится зеленое поле с названием фирмы. Такая форма выглядит надежнее.

Сайт с сертификатом и дополнительной формой

Дополнительно сертификаты могут иметь опции: Wildcard, то есть поддержку поддоменов сайта, SAN - поддерживать несколько доменов на одном сервере, IDN (Internationalized Domain Names) - поддержку кириллических доменов.

Первый вариант сертификата бюджетнее и его проще получить. После того, как мы подобрали нужный вид сертификата, заказываем его, а после выпуска скачиваем готовый файл. При заказе при генерации CSR-запроса вам выдадут файл ключа, сохраните его, он понадобится для установки.

После покупки нужно установить SSL на хостинг, если вы покупали сертификат у своего хостера, это будет чуть проще.

Сертификат обычно покупается как домен или хостинг: на год-два, а потом продлевается.

Как установить SSL-сертификат

После покупки у вас должен быть файл сертификата, файл ключа и два файла цепочки сертификатов.

1.Войдите в личный кабинет хостинга вашего сайта.

2.Найдите раздел SSL.

3. Загрузите эти файлы в соответствующие поля.

На сайтах, где можно купить файл, обычно есть подробная инструкция как установить SSL-сертификат.

5. Проверьте корректность установки сертификата на сайте: страницы сайта корректно открываются по URL с учётом нового протокола, а конфигурация SSL корректно установлена. Проверить правильность конфигурации SSL-сертификата можно на сервисе PR-CY: вставьте адрес сайта в строку и нажмите проверку. Если установка прошла корректно, появится примерно это:

![как проверить протокол сайта]()

Результаты проверки SSL

Проверить настройку также можно с помощью Ssllabs, сервис проведет анализ конфигурации SSL. Вводите адрес сайта и нажимаете проверку, если все в порядке, появится такой результат:

![проверить защищенный протокол сайта онлайн]()

Успешный результат проверки

Если сервисы покажут некорректную настройку, они определят проблемы и дадут рекомендации по их устранению.

Рекомендуем также проверить отображение сайта через разные браузеры, а также на мобильных устройствах на разных операционных системах.

SSL-сертификат установлен, но выдыхать рано – нужно провести еще некоторые манипуляции в коде сайта и его настройках.

Проводим техническую настройку

После установки у вас впереди склейка зеркал, то есть копий сайта. Ссылочный вес нужно будет перенести на главное зеркало, это можно сделать в кабинетах вебмастеров поисковиков. Переход займет большое количество времени – до нескольких месяцев. Придется потерпеть, ускорить процесс никак нельзя, мы проверяли.

Кроме того, нужны некоторые завершающие действия:

1.Настройте постраничный 301 редирект.

Когда склейка завершится, следует настроить постраничный 301 редирект на страницы с новым протоколом.Для перенаправления подойдут строчки кода в файле .htaccess:

Код должен сработать для большинства серверов, если для вашего он не подошел, проконсультируйтесь с хостером.

Это можно сделать при помощи специальных скриптов, но если вы не ищете легких путей, то вполне можно сделать и вручную. Для объемных ресурсов можно использовать также сервисы SEO-анализа сайтов.

Чтобы такого не произошло, добавьте метатег на страницы до тега . Часть "origin" будет означать передачу протокола и домена.

Теперь об изменениях нужно оповестить поисковики – они должны быть в курсе смены протокола.

Оповещаем Яндекс и Google о смене протокола

Оповещаем поисковики. Яндексу о смене протокола можно рассказать здесь:

Нужно добавить сайт с новым протоколом в Search Console

![]()

Теги поста или какие разделы почитать еще:

При этом многие хостинги заявляют, что поддерживают Lets Encrypt. Но:

1. Многие из них не поддерживают автоматический выпуск сертификата

2. Многие из них не поддерживают автопродление данного сертификата

3. Многие из них требуют покупать выделенный ip-адрес, хотя технология SNI не требует выделенного ip-адреса для Lets Encrypt1. Подготовительная работа

то protocol-relative ссылка будет иметь вид:

Аналогично надо поступить, если на сайте есть медиа-контент — изображения, видеоролики, аудиофайлы. Например, если ссылка на изображение имела вид:

то protocol-relative ссылка будет такой:

Также надо использовать относительные ссылки во внешних скриптах. Например, для библиотеки jQuery надо использовать такой код:

По этой же схеме необходимо изменить ссылки на другие скрипты (счетчики аналитики, партнерские программы и т. п.).

Указанные действия надо проводить только на собственном сайте — обратные ссылки из внешних источников оставляем без изменений.

2. Покупка и установка SSL-сертификата

По уровню защиты SSL бывают трех типов:

- Domain Validated. Такие сертификаты стоят от $10-12 в год. Они выдаются физическим и юридическим лицам только для одного домена. Проверяется лишь принадлежность домена тому, кто заказал сертификат.

- Organization Validated. Сертификаты выдаются только юрлицам. Стоимость уже составит от $40-50 в год. Проверке подлежат документы о государственной регистрации и принадлежность домена.

- Extended Validation. Использование этого сертификата позволяет получить зеленую строчку с названием компании в браузере. Стоимость — от $130 в год. В этом случае проводится наиболее тщательная проверка компании, поэтому такой сертификат вызывает наибольшее доверие.

Основные поставщики SSL-сертификатов — GlobalSign, Comodo, Thawte, GeoTrust, Symantec, Trustwave. Купить их предлагает большинство хостинг-провайдеров. Они выдаются на срок от 1 до 3-х лет. Каждый провайдер прилагает подробную инструкцию по установке SSL.

После установки проверить корректную настройку SSL можно с помощью сервиса SSL Server Test. Добавляете адрес сайта, и если все в порядке, то результат проверки будет иметь вид:

![How to: Как правильно перейти с http на https?]()

Рекомендуем проверить вручную сайт в разных браузерах и на разных устройствах (ПК, планшетах, мобильных и т. д.), чтобы исключить некорректное отображение.

3. Склеиваем зеркала

Для склейки зеркал в Яндексе, прежде всего, надо внести изменения в robots.txt. Откройте этот файл и исправьте директиву:

Аналогично исправьте директиву:

![How to: Как правильно перейти с http на https?]()

4. Настраиваем 301 редирект

Важно! Браузер проверяет наличие SSL-сертификата еще до срабатывания редиректа. Поэтому если у вас нет активного SSL-сертификата, который был выпущен удостоверяющим центром, то пользователи увидят предупреждение браузера о незащищенном контенте еще до того, как произойдет перенаправление.Для настройки редиректа надо открыть файл .htaccess — он располагается в корневой папке сайта. Сделать это можно с помощью FTP-клиента типа FileZilla или любого другого. Если файла .htaccess нет, то его надо создать.

Добавьте в файл такие строки:

Если этот редирект не сработает, попробуйте такой вариант:

Если и теперь ничего не вышло, и имеет место циклическая переадресация, то есть третий вариант:

Редирект с помощью .htaccess работает только для хостинга на Linux (для веб-серверов Apache). Если у вас хостинг на Windows, то надо настраивать файл web.config. Для редиректа основного домена и всех поддоменов добавляем такие строки:

<?xml version="1.0" encoding="UTF-8"?>

<configuration>

<system.webServer>

<rewrite>

<rules>

<rule name="Redirect to https" stopProcessing="true">

<match url="(.*)" />

<conditions>

<add input="" pattern="off" ignoreCase="true" />

</conditions>

<action type="Redirect" url="https://" redirectType="Permanent" />

</rule>

</rules>

</rewrite>

</system.webServer>

</configuration>![]()

Навигация по статье:

Если ваш сайт уже проиндексирован то перед настройкой редиректа вам нужно произвести склейку зеркал, а потом уже настраивать редирект. Это поможет минимизировать потери трафика и позиций . О том как это сделать написано тут.Как пользоваться Notepad++ и настроить для него FTP-подключение я рассказывала в одной из прошлых статей, с которой вы можете ознакомиться по этой ссылке:

![редактирование файла htaccess]()

Все дело в том, что настройки хостинга могут быть разные. Поэтому какого-то универсального синтаксиса для написание перенаправления нет и нужно будет пробовать разные варианты, что бы найти тот, который сработает на вашем хостинге.

Вариант 1

Вариант 2

Вариант 3

Вариант 4

Вариант 5

Вариант 6

Вариант 7

Вариант 8

После вставки одного из этих вариантов в файл .htaccess, сохраняете изменения.

Проверка редиректа

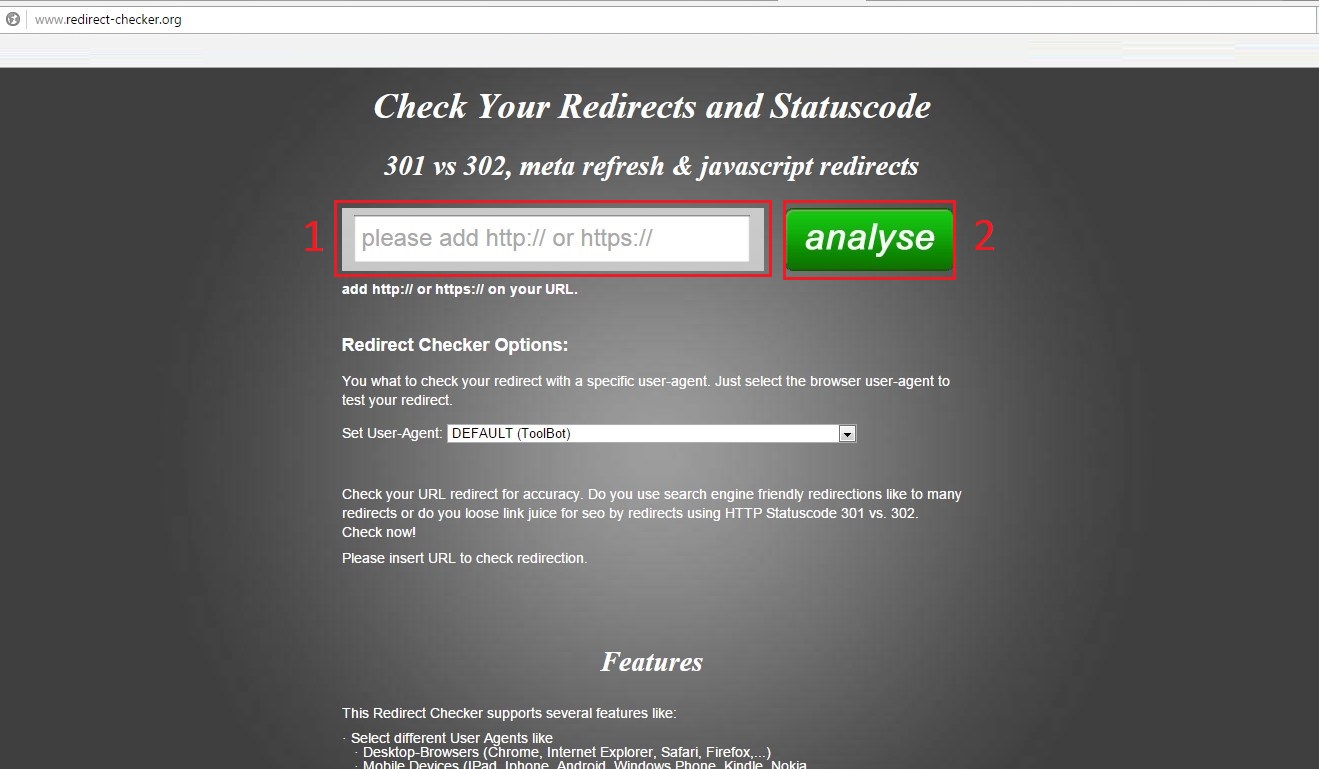

Так же, вы можете воспользоваться одним из онлайн-сервисов, которые позволяют просмотреть правильность выполнения редиректа. Например, Redirect Checker. Для выполнения проверки вам нужно:

![Сервис проверки редиректа]()

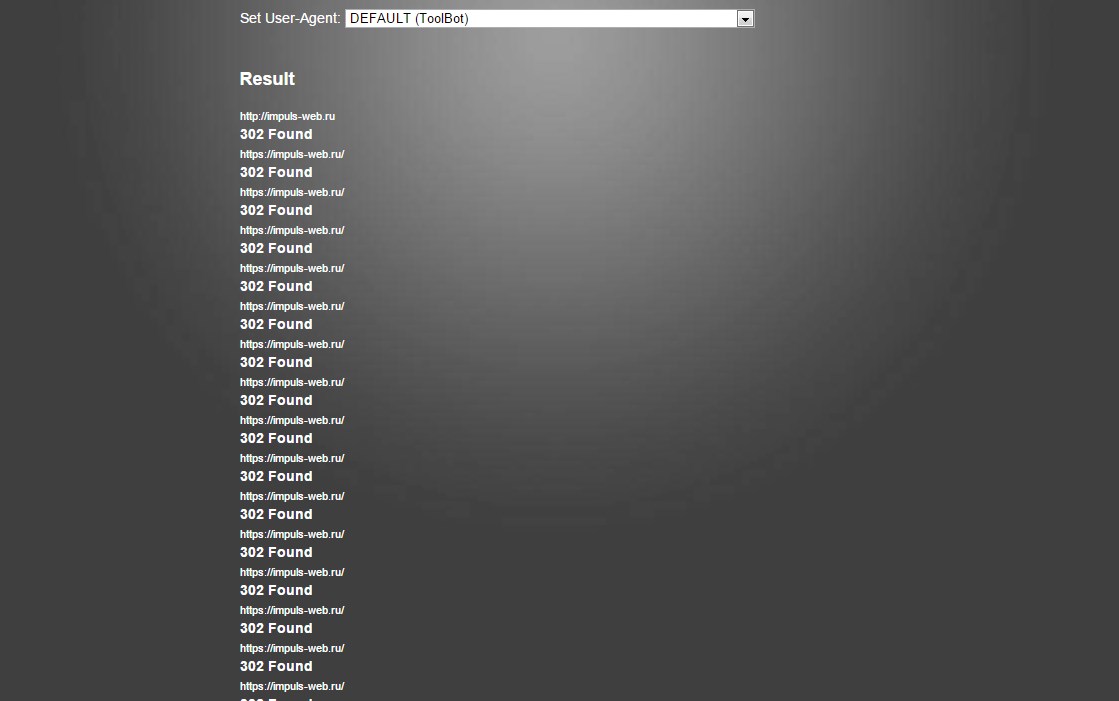

В результате сервис вам выдаст отчет о правильности работы перенаправления. В моем случае редирект работает не правильно:

![Результат проверки перенаправления]()

Перенаправление вроде бы как происходит, но это происходит несколько раз, и почему то происходит не 301 редирект, а 302. Насколько я поняла, это называется циклический редирект, и такого быть не должно. Поэтому мне нужно пробовать другие варианты.

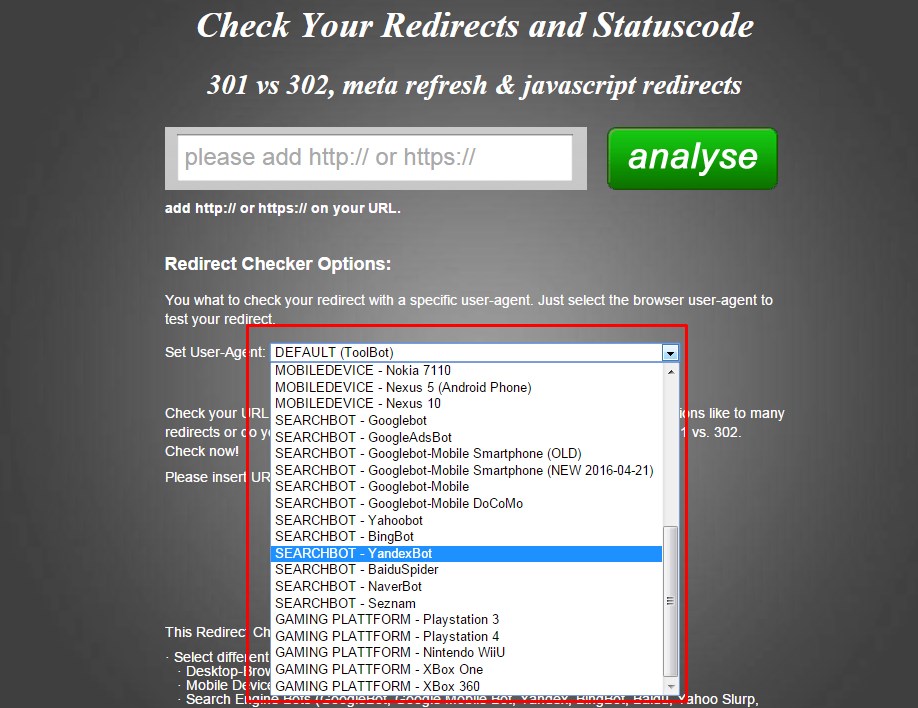

Так же, вы можете проверить правильность выполнения редиректа для конкретной поисковой системы. Для этого, перед нажатием на кнопку «Analyse», нужно выбрать из выпадающего списка название нужного поискового робота:

![проверка редиректа под поисковую систему]()

Так же, вы можете назначить 301 редирект сразу после получения и установки с SSL-сертификата, но в этом случае вы рискуете тем, что многие страницы вашего сайта могут на время выпасть из поисковой выдачи.

![]()

Читайте также: