Программа для подбора пароля linux

Обновлено: 04.07.2024

У каждого из команды ][ свои предпочтения по части софта и утилит для

пен-теста. Посовещавшись, мы выяснили, что выбор так разнится, что можно

составить настоящий джентльменский набор из проверенных программ. На том и

решили. Чтобы не делать сборную солянку, весь список мы разбили на темы – и в

этот раз коснемся утилит для подбора пароля к различным сервисам.

Brutus AET2

Подбор осуществляется двумя способами: по словарю, причем у проги есть

несколько встроенных утилит для работы с большими списками паролей, или же с

использованием тупо сгенерированных паролей. В последнем случае необходимо

обозначить символы, которые будут использоваться для составления пасса.

John the Ripper

Пытливые умы программистов не раз задумывались о том, как защитить пароли,

которые хранятся локально? Действительно, ведь если доступ к машине, значит,

пользователь может найти то местечко в системе, где они хранятся и.

Обломаться, увидев вместо паролей - их хеши. Исходные пароли пропускают через

специальные функции, которые выдают на выходе уникальную последовательность

символов (хеш), причем обратное преобразование произвести невозможно. Когда во

время входа в систему пользователь вводит пароль, ось производит аналогичное

действие и сравнивает полученный хеш с тем, что хранится в ее недрах.

Так что же нет способа отыскать локальный пароль в никсах или Windows? Есть,

если взять в помощники тулзу John The Ripper, которая как раз и занимается

восстановление паролей по их хешам. Основная задача тулзы - аудит слабых паролей

в UNIX системах, но также справляется и с NTLM хешами, которые используются для

хранения паролей под виндой, Kerberos, и некоторыми другими. Причем к программе

можно подключить модули, предоставляющие поддержку MD4 хешей, LDAP и MySQL

паролей.

John The Ripper проводить атаку по словарю и брутфорс. В режиме атаки по

словарю программа берёт предполагаемые пароли из указанного файла, генерирует

хеш и сверяет его с эталонным. В режиме брутфорса программа перебирает все

возможные комбинации пароля.

Для локального взлома паролей для никсов и винды.

L0phtCrack

А это программа уже целенаправленно разработана для аудита паролей в Windows.

L0phtCrack восстанавливает пароли от Windows по их хешам, раздобытым с локальной

машины, сервера в сети, контроллера домена или Active Directory. В программе

есть встроенный снифер, который может перехватить зашифрованные хеши по локалке.

Впрочем, помимо виндовых хешей программа отлично управится и с юниксовым Shadow.

Для восстановления пароля используется различные атаки: по словарю, брутфорс,

гибридный способ. В последнем случае можно задать настройки для мутации пароля:

например, dana в Dana99. Разработчики не поленились упростить процедуру по

подбору пароля: теперь прямо на запуске программы появляется специальный мастер,

который последовательно выясняет, что именно ты хочешь сделать.

Восстановление пароля Windows и Unix по его хешу.

Cain and Abel

Об этой утилите мы уже рассказывали, когда составляли нашу

подборку сниферов.

Но вместе с тем это еще и сногсшибательный инструмент для восстановления

паролей. Если не брать в расчет восстановление слабо защищенных паролей

(например, сохраненных в браузере) и просмотр пасса под звездочками, то основная

часть программы заключается во встроенной утилите для взлома 25 различных видов

хешей: начиная от пресловутого MD5 и заканчивая NTLMv2 для восстановления

паролей в винде. Для подбора применяется как атака по словарю, так и тупой

брутфорс.

Взлом 25 различных хешей (пароли Windows, MySQL, MSSQL, Oracle, SIP, VNC,

CISCO, ключи WPA-PSK и т.д.).

THC-Hydra

Мощнейший брутер, однако, в виду огромного количества настроек и опций далеко

не всем покоряется с первого раза :). Если со стандартной установкой

"./configure&make&make install" справляют все, то совладать с многочисленными

ключами для запуска не так просто. В качестве примера приведу несколько основных

функций:

- -R - восстановление сессии после сбоя;

- -e ns - проверка наличия пустого пасса и пасса, равного логину;

- -C FILE - брут из файла с записями вида логин:пароль;

- -o FILE - вывод результатов работы в файл;

- -f - завершение брута после первой найденной пары логин:пасс;

- -t TASKS - количество потоков;

- -w TIME - тайм-аут (30 секунд по дефолту).

Подробнее об использовании Hydra ты можешь прочитать в нашей старой статье

"Брутфорс по-нашему!" (73

номер ][). К счастью, сами разработчики позаботились о графической части

утилиты, но она запуститься только под никсами.

TSGrinder

Одна из немного утилит для подбора пароля для подключения к удаленному

рабочему столу винды по протоколу RPD. Задачу такого перебора сильно осложняет

шифрованное соединение и обмен ключами: сымитировать подобный криптообмен

данными достаточно трудно. Вторая загвоздка заключается в отсутствии к RPD

консольного режима. Но умельцы, однако, нашли способ обойти оба ограничения -

использовать стандартные средства для работы по RDP и эмулировать ввод

логина/пароля, как будто это делает сам пользователь.

За одно такое подключение тулза проверяет несколько паролей. TSGrinder может

проверить 5 паролей за одно подключение, переконнетиться и проверить пять

следующих. Одновременно с этим тулза поддерживает несколько потоков.

Основной способ атаки заключается в переборе паролей по словарю, однако также

поддерживает некоторые интересные фичи, например, так называемые

l337-преобразования, когда буквы латинского алфавита заменяются на цифры.

Забавно, что после запуска тулзы с нужными параметрами, на экране появляется

окно RPD-клиента и ты видишь, как программа перебирает разные варианты, сообщая

о результате в консоли.

Для брутфорса RPD-акков.

RainbowCrack

Обычно, хешированный вариант пароля хранится в открытом доступе и известно,

по какому алгоритму получен этот хэш (например MD5), но обратное преобразование

считается слишком сложной операцией, требующей в общем случае перебор всех

возможных комбинаций - это ставится в основу безопасности многих современных

систем. Если же иметь сортированные таблицы хешей и соответствующие им пароли -

получим систему, которая с помощью быстрого бинарного поиска по таблице может

получать обратное преобразование хеша в пароль для любого существующего

алгоритма хеширования.

Основная проблема: таблицы всех возможных паролей занимают слишком большой

объём на дисках. Поэтому используется оригинальный формат таблиц: хеши

собираются в цепочки по несколько тысяч комбинаций - каждая следующая комбинация

получается из предыдущей очередным применением той же функции хеширования. В

таблицы записывается только начало и конец каждой такой цепочки. Для того, чтобы

найти пароль по такой таблице, нужно применить к заданному хешу точно так же

функцию хеширования несколько тысяч раз (в зависимости от используемой длины

цепочек) и на очередной итерации получим хеш, который является концом одной из

цепочек в наших таблицах. После чего прогоняем эту цепочку заново от начального

хеша до нужного нам и находим комбинацию, предшествующую нашему хешу - это и

есть искомый пароль.

RainbowCrack позволяет использовать такой подход. Смысл заключается в том,

что много времени занимает составление таблиц, зато взлом пароле осуществляется

в сотни раз быстрее, чем брутфорс. RainbowCrack поможет как составить таблицы,

так и использовать их для взлома хеша. Кстати говоря, тратить уйму времени на

составления таблиц совсем необязательно - их можно купить и частично скачать из

торрентов.

Чрезвычайно быстрое восстановление пароля по хешу с использованием

Rainbow-таблиц.

Md5 Crack Monster v1.1

Поиск значения хеша в онлайн базах.

THC PPTP bruter

Кто сказал, что подобрать пароль к VPN-аккаунту невозможно из-за особенностей

авторизации? Чушь! Парни из всемирно-известной хакерской группы THC уже давно

доказали обратное, выпустив public-релиз тулзы THC-pptp-bruter. Данная прога

представляет собой узкоспециализированный брутфорсер для PPTP-протокола

(1723/TCP), который действительно работает! 🙂 Правда, только в том случае,

когда сервер используют авторизацию Microsoft Window Chap V2. Спешу обрадовать:

чаще всего используется именно она, причем как на Windows серверах, так и

серьезных CISCO-системах. Что касается старой Window Chap V1, то ее поддержку

тебе, вероятно, придется реализовать самостоятельно :))

Проблема реализации брутфорса заключается в том, что Microsoft намеренно

реализовала в PPTP-протоколе систему защиты против брутфорса. Если не вдаваться

в подробности, то ее смысл заключался в установке ограничения: "за одну секунду

можно ввести только один пароль". Естественно, что с такой скоростью перебора

хакер далеко не уедет и шансы подобрать пароль будут сведены к нулю. Однако в

реализации по традиции не обошлось без изъянов, которые были опубликованы на

багтраках, а группа THC успешно заюзала их в конкретной программе. С помощью

THC-pptp-bruter можно обойти ограничения, установленные Microsoft, и добиться

скорости более чем 300-400 паролей в секунду. Эта цифра, естественно, сильно

варьируется в зависимости от задержки в доставке пакетов до сервера, так что

наибольшей скорости можно добиться в локальной сети. Огорчает лишь то, что для

работы pptp-bruter необходима пара сторонних библиотек. Без них программа

попросту не скомпилируется.

Для брута VPN-соединения.

CIFSPwScanner

Сканнер для аудита стойкости паролей у CIFS/SMB-ресурсов. С его помощью ты

ловко сможешь подобрать необходимые данные для подключения к вражеской шаре в

локалке. Главное - правильно вбить необходимую команду и подготовить словарик

для брута, наполненный самыми разными человеческими мыслями и любовью. Для

CIFSPwS она выглядит так: CifsPwScanner -t server -u users [options]. Остальные

опции ты можешь посмотреть в мане к программе или в интерактивном хелпе.

CIFSPwScanner написан на Java, а поэтому может быть запущен под любой

платформой.

Подбор пароля к шарам.

piggy 1.0.1

Многопоточный брутфорс Microsoft SQL серверов, реализованный в виде

консольного приложения. Поддерживает диапазонный режим сканирования, когда на

заданный пароль проверяются сразу несколько серверов, хранящих базы. Это

особенно актуально, когда ты произвёл сервисный скан подсети NMAP на порт 1433

(TCP), традиционный для этого сервиса, получил необходимый баннер базы, после

чего скормил полученные адреса piggy. Поскольку халатность администраторов

зачастую поистине безмерна, вероятность улова весьма и весьма велика. Кроме

этого piggy работает с составленными тобой файлами, для проведения атаки по

словарю.

Аудит паролей MSSQL-сервера.

Хинты по работе со словарями

Отбросить повторяющиеся пароли в файле-словаре можно с помощью стандартных

средство никсов. Для этого понадобится одна единственная команда:

cat words.txt | sort | uniq > dictionary.txt

Если ты знаешь, что политика по установке паролей не позволяет пользователям

выбирать пасс, менее чем в 6 символов длиной и содержащий как минимум одну букву

и цифру, то можно сэкономить немало времени на переборе, если предварительно

отбросить все невозможные варианты. Вместе с THC Hydra идет замечательная

утилита pw-inspector, с помощью которой из существующего словаря легко составить

новый словарик, включающий в себя только "правильные" пароли. В нашем случае это

делается так:

cat dictionary.txt | pw-inspector -m 6 -c 2 -n > passlist.txt

WARNING

Все программы представлены исключительно в целях ознакомления. В случае

применения их в незаконных целях редакция ответственности не несет. Более того,

это напрямую запрещается лицензиями большинства программ. Не теряй голову!

Недавно мы опубликовали статью о надежности паролей, а также паролях, которые используются многими пользователями. Большинство людей используют слабые пароли. Но как убедится, что ваш пароль сильный? Взлом паролей - это неотъемлемая часть цифровой криминалистики и тестирования информационной безопасности.

В этой статье мы собрали лучшие программы для взлома паролей, которые могут использоваться системными администраторами для проверки надежности их паролей. Все утилиты используют различные алгоритмы и применимы к различным ситуациям. Рассмотрим сначала базовую информацию, которая поможет вам понять с чем мы будем иметь дело.

Что такое взлом паролей?

В области кибербезопасности и криптографии взлом паролей играет очень важную роль. Это процесс восстановления пароля с целью нарушения или восстановления безопасности компьютера или системы. Итак, почему вам нужно узнать программы перебора паролей? В мирных целях можно использовать взлом паролей для восстановления забытых паролей от онлайн аккаунтов, также это используется системными администраторами для профилактики на регулярной основе.

Для взлома паролей в большинстве случаев используется перебор. Программное обеспечение генерирует различные варианты паролей и сообщает если был найден правильный. В некоторых случаях персональный компьютер способен выдавать миллионы вариантов в секунду. Программа для взлома пароля на пк проверяет все варианты и находит реальный пароль.

Время, необходимое для взлома пароля пропорционально длине и сложности этого пароля. Поэтому рекомендуется использовать сложные пароли, которые трудно угадать или подобрать. Также скорость перебора зависит от криптографической функции, которая применяется для генерации хэшей пароля. Поэтому для шифрования пароля лучше использовать Bcrypt, а не MD5 или SHA.

Вот основные способы перебора пароля, которые используются злоумышленниками:

- Атака по словарю - для атаки используется файл, который содержит список слов. Программа проверяет каждое из слов, чтобы найти результат;

- Атака Bruteforce - можно не использовать словарь, а перебирать все комбинации заданных символов;

- Атака с помощью радужных таблиц - в атаке используются предварительно вычисленные хэши, поэтому она быстрее.

Есть и другие методы взлома паролей, основанные на социальной инженерии, но сегодня мы остановимся только на атаках без участия пользователя. Чтобы защититься от таких атак нужно использовать только сложные пароли. А теперь рассмотрим лучшие инструменты для взлома паролей 2017. Этот список опубликован только для ознакомительных целей и мы ни в коем случае не призываем взламывать чужие личные данные.

Лучшие программы для перебора паролей

1. John the Ripper

John the Ripper - это один из самых популярный инструментов для перебора паролей, доступных абсолютно всем. Он распространяется с открытым исходным кодом и написан на языке программирования Си. Здесь собраны различные методы перебора паролей.

Программа способна перебирать пароли по сохраненному хэшу, и поддерживает различные алгоритмы хэширования, в том числе есть автоматическое определение алгоритма. John the Ripper относиться к набору инструментов для тестирования безопасности от Rapid7. Кроме Linux поддерживается Windows и MacOS.

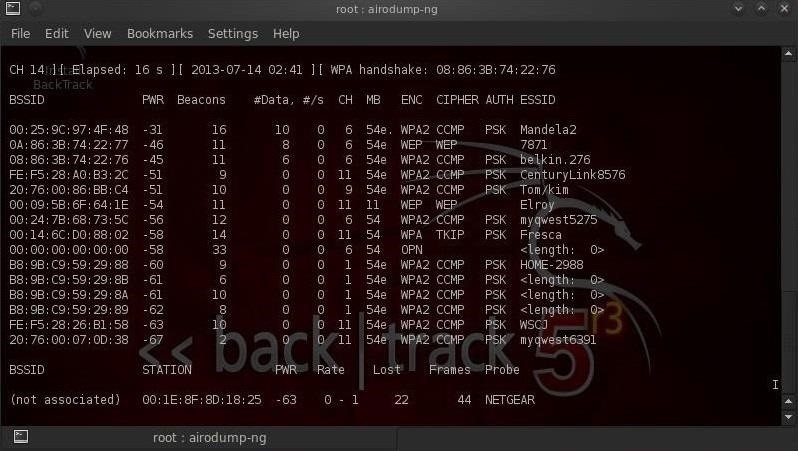

2. Aircrack-ng

Aircrack-ng - это набор программ для взлома и перехвата паролей от wifi сетей. Программа - одна из лучших, которые используются хакерами. Здесь есть все необходимое для взлома WEP и WPA шифрования, начиная от перехвата хэша, и до получения готового пароля.

Особенно легко поддается взлому шифрование WEP, для преодоления защиты существуют атаки PMS и PTW, с помощью которых можно взломать этот протокол в считаные минуты при достаточном потоке трафика через сеть. Поэтому всегда используйте WPA2 чтобы быть в безопасности. Тоже поддерживаются все три платформы: Linux, Windows, MacOS.

3. RainbowCrack

Как следует из названия, RainbowCrack использует радужные таблицы для взлома хэшей паролей. С помощью уже готовых таблиц утилита очень сильно уменьшает время взлома. Кроме того, есть как графический интерфейс, так и утилиты командной строки.

После завершения этапа предварительных вычислений этот инструмент работает в сотни раз быстрее чем при обычном переборе. Вам не нужно самим создавать таблицы, разработчики уже создали их для LM, NTLM, MD5 и SHA1. Все доступно бесплатно.

Еще один важный момент - это ускорение с помощью GPU. С помощью использования видеокарты вы можете снизить время вычисление пароля еще на несколько порядков. Поддерживаются платформы Windows и Linux.

4. THC Hydra

Этот инструмент помогает исследователям безопасности узнать насколько легко можно получить доступ к удаленной системе. Для расширения функций можно добавлять модули, поддерживается Linux, Windows, Solaris, FreeBSD и MacOS.

5. HashCat

По заявлениям разработчиков - это самый быстрый инструмент для перебора паролей. Он распространяется в качестве свободного программного обеспечения и поддерживает такие алгоритмы: md4, md5, LM, SHA, MySQL, Cisco PIX и Unix Crypt.

Есть версии инструмента для перебора на CPU, а также взлома на основе GPU - oclHashcat и cudaHashcat. Кроме стандартной атаки Bruteforce, поддерживаются атаки по словарю, гибридные атаки по самые, по таблицам, Prince и так далее. Из платформ поддерживаются Windows, Linux и MacOS.

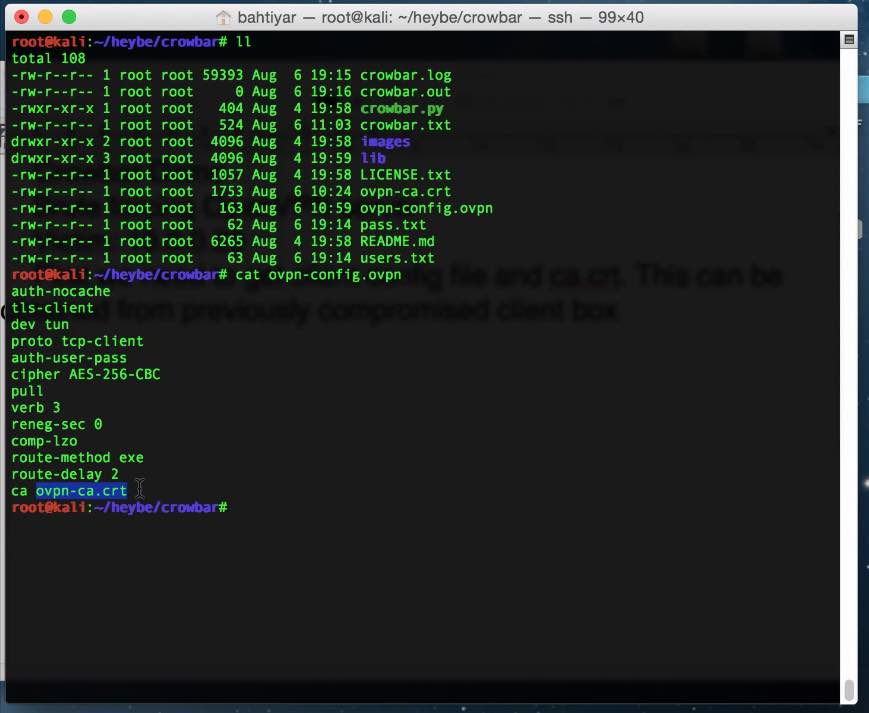

6. Crowbar

Crowbar - это популярный инструмент для тестирования безопасности паролей. Другие программы перебора паролей используют логины и пароли пользователей, но crowbar позволяет перебирать ключи SSH.

Этот инструмент с открытым исходным кодом создан для работы с протоколами, которые редко поддерживаются другими программами. Сейчас поддерживается VNC, OpenVPN, SSP, NLA. Программа может работать на Linux, Windows и MacOS.

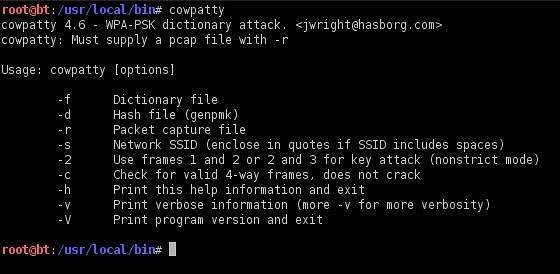

7. coWPAtty

Это реализация утилиты для перебора пароля от WPA/WPA2 PSK на основе словаря или радужных таблиц. Использование радужных таблиц очень сильно ускоряет работу утилиты. Стандарт PSK используется сейчас очень часто. Радует только то, что перебрать пароль очень сложно, если он был изначально выбран правильным.

Выводы

В этой статье мы рассмотрели лучше программы для взлома паролей 2017, которые могут использоваться как злоумышленниками, так и системными администраторами для проверки надежности паролей пользователей. Обязательно устанавливайте сложные пароли для своих устройств и аккаунтов, а также если вы системный администратор, следите за безопасностью паролей пользователей вашей компании.

Текст статьи не является руководством к действию и публикуется для ознакомления с методами взлома и построения грамотной защиты. Напоминаем, что за преступления в сфере компьютерной информации предусмотрена ответственность по статье 274 УК РФ.

Разработчики Kali предупреждают , что в виртуальной машине не получится установить драйвера для Nvidia и соответственно мы не сможем проводить расчеты на ГП . Подтверждаю, у меня драйвера не установились. В таком случае лучше ставить Kali как вторую ОС. Расчет на ЦП в виртуальной машине работает нормально .

В статье представлены рецепты для Kali Linux 20.04 и Ubuntu 20.04. Если Kali не устраивает, у нее есть аналог – Parrot OS .

1. Установка Kali в VirtualBox

Устанавливаем последнюю версию VirtualBox и скачиваем Kali Linux VirtualBox 64-Bit (OVA) или 32-Bit. Запускаем VirtualBox и нажимаем на кнопку Импортировать .

Рис. 1. Установка Kali Linux в VirtualBox

Выбираем образ Kali Linux, назначаем количество ядер и ОЗУ для виртуальной машины и нажимаем на кнопку Импорт .

Рис. 2. Установка Kali Linux в VirtualBox

Запускаем Kali Linux и вводим логин kali и пароль kali .

Рис. 3. Ввод логина и пароля в Kali Linux

2. Установка aircrack-ng

Aircrack-ng – набор инструментов для мониторинга, пентестинга Wi-Fi сетей и взлома WEP, WPA 1 и 2. В Kali утилита aircrack-ng предустановлена. В Ubuntu выполним следующую команду:

3. Установка bettercap

Bettercap – программа для мониторинга и спуфинга . Установим bettercap из исходников. Введем в терминале следующие команды:

Перейдем в каталог с bettercap:

4. Мониторинг сети

Если к компьютеру подключен USB Wi-Fi адаптер, включим его следующим образом: Устройства → USB → MediaTek 802.11 n WLAN . Название Wi-Fi адаптера может отличаться.

Рис. 4. Включение беспроводного USB Wi-Fi адаптера в Kali Linux в VirtualBox Рис. 5. Wi-Fi адаптер из AliExpress за 150 руб., который использовался для мониторинга Wi-Fi

Узнаем имя Wi-Fi адаптера с помощью команды ifconfig или ip a .

Рис. 7. Запуск bettercap в Kali Linux

Начнем «слушать» Wi-Fi, введя в терминал wifi.recon on .

Рис. 8. Мониторинг Wi-Fi сетей с помощью bettercap в Kali Linux

Для просмотра списка обнаруженных сетей введем wifi.show .

Рис. 9. Просмотр обнаруженных W-Fi сетей с помощью bettercap в Kali Linux

5. Получение рукопожатий

Выберем цель – точка доступа NX531J . Попробуем получить рукопожатия (англ. handshake) между точкой доступа NX531J и подключенным к ней устройством. Ждем, когда клиент отключится и подключится снова, либо принудительно отключим его командой деаутентификации: wifi.deauth MAC-адрес точки доступа

MAC-адрес – уникальный идентификатор сетевого устройства. Его значение берем из столбца BSSID. В нашем случае: wifi.deauth 90:c7:aa:bb:cc:dd .

Повторяем эту команду, пока не перехватим рукопожатия.

wifi.deauth * и wifi.deauth all отключают все устройства на всех точках доступа.

Рис. 10. Перехват рукопожатий с помощью bettercap в Kali Linux

Четырехстороннее рукопожатие

Четырехстороннее рукопожатие (англ. four-way handshake) – механизм создания парного переходного ключа PTK для защиты трафика.

- временный ключ TK;

- ключ подтверждения ключа EAPOL;

- ключ шифрования EAPOL-key.

Самое важное рукопожатие – второе . В дополнение к нему необходимо первое и/или третье рукопожатие. Лучший минимальный вариант – второе и третье рукопожатия.

Рис. 11. Схема четырехстороннего рукопожатия точки доступа (AP) и клиента (STA)

Файл с рукопожатиями сохраняется в /root/bettercap-wifi-handshakes.pcap . Скопируем его в домашнюю директорию:

6. Выбор нужных рукопожатий

Чтобы выбрать интересующие нас рукопожатия и экспортировать их в отдельный файл, нам понадобится программа для анализа сетевых протоколов WireShark .

В Ubuntu установим WireShark:

Введем в терминале команду wireshark . Откроется программа с графическим интерфейсом. Нажмем Сtrl+O и откроем файл с рукопожатиями bettercap-wifi-handshakes.pcap

Отфильтруем данные по мак-адресу wlan.addr==90:c7:aa:bb:cc:dd и отсортируем по времени, кликнув по столбцу Time . Также можно отсортировать по номеру No. . Значения ANonce и SNonce меняются каждую сессию, поэтому выбираем рукопожатия, разделенные небольшим временным промежутком (десятки миллисекунд). Рукопожатия из разных сессий для взлома непригодны.

Рис. 12. Просмотр рукопожатий в программе WireShark

Как видно, мы получили первое, второе и третье рукопожатия. Выделим все рукопожатия EAPOL, файл с именем сети SSID (в нашем случае это Association Request) и нажмем File → Export Specified Packets .

Рис. 13. Экспорт рукопожатий в программе WireShark

Откроется диалоговое окно, в котором выберем Selected packets only и сохраним файл под названием hs.pcap .

Рис. 14. Сохранение рукопожатий в программе WireShark

7. Получаем пароль

Для начала, конвертируем файл hs.pcap в файл hs.hccapx (в команде новый файл пишется без расширения, только название):

Это нужно, чтобы программа по расшифровке хеша hashcat смогла прочесть файл. Она подбирает пароли с помощью ЦП и/или ГП.

Рис. 15. Конвертация из .pcap в .hccapx утилитой hashcat

8. Подбор по словарю

В Ubuntu установим hashcat командой:

Словарь – txt-файл с одним словом в каждой строке (рис. 16) Создадим или скачаем словарь (см. доп. материалы) и поместим его в /home/kali , либо /home/USERNAME для Ubuntu.

Рис. 16. Пример словаря для атаки по словарю

Пароль от моей точки доступа: qwerty12 . Он присутствует в словаре для подбора пароля.

Чтобы начать перебор по словарю введем команду:

Расшифруем значения опций:

--force – скрыть ошибки.

-m2500 – тип взламываемого хеша WPA-EAPOL-PBKDF2.

-a0 – атака по словарю. Можно без этого флага, так как он работает по умолчанию.

/home/kali/hs.hccapx – файл хеша.

В случае успеха статус взлома примет значение Cracked и мы получим пароль (рис. 17).

Рис. 17. Успешный взлом пароля атакой по словарю утилитой hashcat

9. Брутфорс и атака по маске

При брутфорсе (англ. brute force) перебираются все возможные символы. Используя маски, мы сужаем диапазон подбираемых символов, например, только числа или только числа и строчные символы. Таким образом на перебор требуется меньше времени. Этот подход удобен, если мы примерно знаем, как человек придумывает пароли. Из атаки по маске можно сделать брутфорс, включив в перебор все символы.

Для атаки по маске введем следующую команду:

Значения опций:

-m2500 – тип взламываемого хеша, WPA-EAPOL-PBKDF2.

-a3 – атака по маске.

-1?l – маска по прописным латинскими буквам (прописная буква L ).

-2?d – маска по цифрам.

hs.hccapx – файл хеша.

?1werty?2?2 – предполагаемый пароль с неизвестными символами. В данном случае задача упрощена для экономии времени.

Рис. 18. Успешный взлом пароля атакой по маске утилитой hashcat

Команда для расчета через видеокарту:

Здесь -D2 – устройство для расчета, ГП.

| Номер | Устройство |

| 1 | ЦП |

| 2 | ГП |

| 3 | FPGA, DSP, Co-Processor |

10. Комбинаторная атака

В комбинаторной атаке используются два словаря. Слова из двух словарей конкатенируются. Если словари содержат следующие слова:

то после их соединения получим такой словарь:

Запустим комбинаторную атаку:

/home/kali/dic1.txt – первый словарь.

/home/kali/dic2.txt – второй словарь.

Рис. 19. Успешный взлом пароля комбинаторной атакой утилитой hashcat

11. Куда сохраняется пароль

После удачной расшифровки пароль выводится на экран и записывается в файл

Откроем его в текстовом редакторе, чтобы посмотреть результат:

12. Онлайн-сервисы по расшифровке хеша

Платформа passcrack.online получила пароль за 5 минут (рис. 21). С отправки в онлайн-сервисы лучше начинать расшифровку, так как вычислительных ресурсов у них больше, чем у домашнего компьютера.

Рис. 21. Результаты взлома пароля с помощью сервиса passcrack.online

13. Разница между WPA2 и WPA3

В июле 2018 года Wi-Fi Alliance выпустил протокол беспроводной безопасности WPA3. Посмотрим, чем он отличается от своего предшественника.

- уязвим к взлому через WPS;

- возможен перехват рукопожатий и получение пароля с помощью брутфорса;

Преимущества WPA3 в сравнении с WPA2:

- устранена уязвимость четырехстороннего рукопожатия за счет применения технологии SAE (Simultaneous Authentication of Equals), которая защищает от офлайн атак по словарю.

- поддержка PMF (Protected Management Frames) для контроля целостности трафика;

- шифрование 192 бит в режиме WPA3-Enterprise и 128 бит в WPA3-Personal;

- упрощенная настройка IoT-устройств.

Общее уязвимое место у WPA 2 и 3 – WPS (Wi-Fi Protected Setup).

14. Дополнительные материалы

Файл .hccapx для практики

На сайте hashecat доступен для скачивания файл .hccapx , на котором можно попрактиковаться в расшифровке. Зашифрованный пароль: hashcat! .

Онлайн-конвертер .pcap в .hccapx

Словари

Онлайн-платформы для расшифровки хеша

Бесплатные

-

– принимает файлы .cap и .hccapx; – принимает только файлы .hccapx размером не более 5Кб. Ссылка на страницу загрузки файла для расшифровки придет в письме после регистрации; – бесплатно, если пароль простой «12345678» или он есть в словаре из 20 млн слов. В ином случае используется брутфорс на ГП 9$/час. – распределенная система; – распределенная система;

Платные

-

– в случае успеха нужно заплатить 0.001BTC; – 100 руб. за пароль.

Чем открыть большой текстовой файл

Бесплатные программы для чтения и редактирования больших txt-файлов.

Чтение

Редактирование

-

(Windows, macOS, Linux); (Windows, macOS, Linux); (Windows); (Windows); (Windows);

Полезные ссылки

-

– Awesome-список по взлому/безопасности Wi-Fi. – еще один Awesome-список по Wi-Fi;

Законодательство

- Статья 274 УК РФ о преступлениях в сфере компьютерной информации.

Саундтреки из сериала «Мистер Робот»

Мы научились мониторить Wi-Fi сети, проводить деаутентификацию подключенных к точке доступа устройств, перехватывать рукопожатия, получать пароли методом подбора по словарю и брутфорсом. Также узнали разницу между WPA2 и WPA3, и определили их общее уязвимое место.

Несколько рекомендаций, повышающих информационную безопасность:

- использовать сложный пароль и периодически менять его;

- отключить функцию WPS в роутере;

- регулярно обновлять прошивку роутера;

- использовать VPN (виртуальная частная сеть): OpenVPN, WireGuard и прочие.

Источники

[1] Самль, С. Д., Роуминг в защищенных беспроводных сетях с использованием IEEE 802.11i. «Научно-практический электронный журнал Аллея Науки» №6(22) 2018.

[2] Кухта А. И., Анализ методов защиты беспроводной сети Wi-Fi. «Молодой исследователь Дона» №2(23) 2020.

Всем известно, что любой пароль представляет собой специальное секретное слово или словосочетание, которое пользователь использует в целях быстрой аутентификации в сервисах разнообразных программных компонентов.

С его помощью можно получить персональный доступ к личной информации, финансовым сведениям, различным операциям и прочему. Пароль – это надежная защита в мире цифровой реальности, которая позволяет предотвратить несанкционированный доступ к личной информации и данным.

Что представляет собой процесс взлома пароля?

Взлом пароля – специальная процедура методичного угадывания зашифрованного слова или фразы, которую злоумышленник пытается получить из централизованной базы данных. Данные действия обычно применяются в 2 случаях:

- Когда необходимо восстановить забытый пароль;

- Когда нужно узнать пароль другого пользователя системы без его ведома для незаконных действий с его учетными данными.

Что же касается сферы QA, то процесс взлома пароля обычно используется для того, чтобы провести проверку безопасности приложения, отыскав максимальное количество существующих уязвимостей в его системе.

В сегодняшних реалиях развития IT-сообщества, многие программисты поставили себе за цель создать особые алгоритмы, которые могли бы взламывать установленные пароли за минимальные временные промежутки. Больше половины инструментов, представленных в данном сегменте программирования, ориентируются на вход в систему на основе максимального количества допустимых словесных и буквенных комбинаций.

Если перед хакером очень сложный пароль (структура которого состоит из особой комбинации цифр, букв и специальных символов), то его взлом может занять от нескольких часов до пары недель. Также есть особые программы со встроенными словарями паролей, но успешность применения подобных инструментов ниже, так как с одновременным подбором комбинации ключевые запросы сохраняются в приложении, а это занимает определенное время.

За последнее время было создано массу программ для взлома паролей. Все они, естественно, имеют свои сильные и слабые стороны.

Далее детально поговорим о 10 наиболее популярных веб-инструментах для тестирования паролей, которые актуальны в 2019 году.

№1 Brutus

Представляет собой весьма популярный удаленный инструмент для процесса взлома паролей. По мнению его разработчиков, Brutus спокойно можно считать наиболее качественным и эффективным инструментом для подбора правильного пароля.

Это совершенно бесплатный продукт, который поставляется исключительно под операционную систему Windows. К слову, первый релиз данного ПО был проведен еще в 2000 году.

Программа поддерживает протоколы:

Функционал продукта также предоставляет возможность пользователю самостоятельно создавать необходимые виды авторизации. Производительность Brutus рассчитана на одновременное подключение до 60 запросов.

Есть параметры паузы и остановки запроса. Другими словами, существует возможность прекратить атаку либо же отложить ее продолжение. Хоть данный продукт давно и не обновлялся, его по праву можно считать весьма эффективным и действенным веб-инструментом для тестирования надежности паролей.

№2 RainbowCrack

Еще один весьма популярный инструмент для взлома хешей, который основывается на процессе замены временной памяти, что как раз кардинальным образом отличает его от других подобных инструментов.

Если рассмотреть более детально, то процесс обмена временной памяти – это своего рода вычислительные операции, при которых необходимый пароль определяется на основе выбранного алгоритма хеширования. Все результаты вычисления хранятся в специальной таблице.

Как только подобная таблица считается заполненной, можно пробовать взламывать пароль. К слову, подобная стратегия взлома считается более эффективной, нежели процессы грубой переборки текстовых комбинаций.

Разработчики RainbowCrack позаботились о своих клиентах. Пользователям не нужно создавать таблицы с нуля. Продукт изначально предусматривает наличие таблицы в форматах LM, NTLM, MD5 и Sha1.

№3 Wfuzz

Довольно-таки популярный веб-продукт, применяющийся для процессов взлома паролей на основе методики грубой переборки возможных комбинаций. Программу Wfuzz запросто можно использовать не только в качестве взломщика паролей, но и как средство поиска скрытых каталогов и скриптов.

В его возможности также входит процесс идентификации разнообразных типов инъекций, от SQL до LDAP, внутри выбранных веб-приложений.

Базовые особенности и функционал продукта:

№4 Cain and Abel

Достаточно популярный инструмент для процессов взлома установленных паролей, с помощью которого можно решать крайне сложные задачи. Ключевая особенность продукта в том, что его можно использовать только для операционной системы Windows.

Может функционировать в качестве анализатора сети, взламывать пароли с помощью словарной атаки, записывать VoIP-переговоры, находить ящики с паролями, проводить процесс декодирования зашифрованных файлов, анализ маршрутных протоколов.

Инструмент не предназначен для нахождения ошибок или уязвимостей. В его задачи входит исключительно процесс нахождения слабых мест в протоколе безопасности, чтобы отгадать зашифрованный пароль. Продукт всецело ориентирован на профессиональные команды по тестированию, сетевых администраторов, специалистов по сетевой безопасности и киберкриминалистов.

№5 John the Ripper

Достаточно популярный бесплатный инструмент, с помощью функционала которого можно выполнить взлом паролей в веб-продуктах под управлением операционных систем Linux, Windows и Mac OS X. Он быстро находит слабые пароли и расшифровывает их.

John the Ripper

Есть отдельная лицензионная сборка для профессиональных команд по тестированию и сетевых администраторов. Еще можно настроить целевые функциональности под определенную операционную систему.

№6 THC Hydra

Очень качественное ПО для моментального взлома паролей при входе в защищенную сеть. В сравнении со схожими инструментами продукт демонстрирует просто феноменальные показатели эффективности. При желании функционал продукта можно дополнить новыми модулями с последующим увеличением производительности.

Программа доступна на операционных системах Windows, Linux, Free BSD, Solaris и Mac OS X.

Взаимодействует с такими протоколами:

Что примечательно, все разработчики могут самостоятельно поучаствовать в улучшении данного ПО, предоставляя свои персональные наработки и технические решения через службу поддержки.

№7 Medusa

Данная программа максимально схожа с вышеописанным веб-продуктом. По словам его создателей, Medusa – это многофункциональный и быстрый инструмент для «грубого» форсирования входа в защищенную систему.

Поддерживает работу со следующими протоколами:

Это инструмент командной строки, а значит перед его непосредственным использованием желательно изучить самые востребованные команды и операции. Потенциальная эффективность ПО всецело зависит от возможности подключения к сети. В локальной сети одновременно может проверяться до 2000 паролей за одну секунду.

Функционал ПО также позволяет выполнить параллельную атаку. Допустим, вам нужно взломать несколько учетных записей электронной почты параллельно. С помощью Medusa вам необходимо всего лишь указать список потенциальных имен и внести задачу с потенциальными паролями.

№8 OphCrack

Совершенно бесплатная программа для взлома установленных паролей на основе радужной таблицы для Windows. Это ПО очень популярное в данной операционной системе, но его также можно использовать и при взаимодействии с Linux и Mac OS.

№9 L0phtCrack

Фактически это обычная альтернатива вышеописанному ПО. Основа функционирования –процесс взлома паролей в операционной системе Windows на основе хешей. Для этого используются сетевые серверы, рабочие станции Windows, первичные контроллеры домена и Active Directory.

Продукт имеет 2 версии выпуска – 2006 и 2009 года. Есть параметры выставления аудита паролей по временным запросам. Также можно настроить расшифровку по дню, месяцу или году.

№10 Aircrack-NG

Специализированный генератор взлома паролей для Wi-Fi сетей. В его возможности входит процесс анализа зашифрованных беспроводных пакетов с последующим взломом на основе определенного алгоритма.

Поставляется для операционных систем Linux и Windows.

Выводы

Пароль – это то, что должно делать любой веб-продукт и компонент максимально защищенным от несанкционированного доступа. Все вышеперечисленные инструменты, которые должны быть у любой профессиональной команды QA, оказывающей услуги по тестированию безопасности, являются красноречивым доказательством того, что нет паролей, которые невозможно было бы взломать.

Но в тоже время, учитывая возможности этих продуктов, на практике можно построить весьма хорошую защиту, которая могла бы вобрать в себя наиболее передовые методики безопасности.

Знание и многократное использование этих инструментов поможет проводить качественный аудит безопасности используемого ПО и проверку того, как и какими средствами можно добиться максимальной защищенности в современных реалиях развития возможностей IT-мира.

Читайте также: