Прослушивается ли дискорд в россии

Обновлено: 07.07.2024

Кто слушает

На языке правоохранительных органов прослушка телефонов и контроль интернет-трафика называются аббревиатурой «СОРМ» - «Система технических средств для обеспечения функций оперативно-розыскных мероприятий». СОРМ-1 – это комплекс мероприятий, направленных на прослушку мобильной связи, СОРМ-2 – мобильного интернет-трафика. Сегодня такие методы расследования выходят на первый план, затмевая традиционные криминалистические подходы. Соответственно, подразделения, отвечающие за СОРМ, становятся все более влиятельными в составе органов внутренних дел. В Свердловской области это, например, бюро специальных технических мероприятий (БСТМ) ГУ МВД по Свердловской области и оперативно-технический отдел (ОТО) УФСБ по Свердловской области.

По закону, прослушка телефонов и контроль интернет-трафика возможны только по решению суда. Правда, закон позволяет следователям «включать запись» и без такового, если дело срочное и прослушка необходима для предотвращения готовящегося преступления. Примерно по такому же принципу следователям «в виде исключения» разрешают проводить обыски, получая санкцию суда уже постфактум. Как и в случае с обысками, часто правоохранители пользуются этой нормой, чтобы получать бесконтрольный доступ к чужим тайнам.

Существуют также способы легализовать незаконную прослушку, поместив имя и телефон нужной персоны в длинный перечень подозреваемых по какому-нибудь уголовному делу. Как говорят источники в органах, судьи почти никогда не вникают, каким образом та или иная фамилия связана с уголовным делом, и подписывают разрешения «одним махом». Такие судебные решения носят гриф «секретно», и кто оказался в списках «на прослушку», гражданам не узнать никогда.

Впрочем, специалисты, занимающиеся прослушкой, говорят: сегодня все чаще граждан «ставят на запись» и вовсе без каких-либо решений суда. У каждого оператора связи установлена аппаратура, позволяющая силовикам в любое время получать доступ к разговорам любого клиента (к этому операторов обязывает закон). А в региональном управлении ФСБ есть терминал удаленного доступа, с помощью которого можно в несколько кликов начать слушать любого пользователя мобильной связи.

По закону, право вести прослушку имеют несколько специальных служб. Кроме самой ФСБ, это МВД, ФСКН, ГУФСИН, таможня, ФСО, СВР. Но контроль за самой аппаратурой, обеспечивающей работу СОРМ-1 и СОРМ-2, находится именно у ФСБ. Как объясняют специалисты, чтобы поставить тот или иной номер на прослушку, сотрудникам из полицейского бюро специальных технических мероприятий не обязательно бежать в ФСБ и просить нажать кнопочку: в МВД и других органах, ведущих оперативно-разыскную деятельность, есть собственные терминалы доступа. Но они подключены «через ФСБ», то есть главный ключ все равно расположен у чекистов.

«Зачем вам столько телефонов?»

Как уберечься от прослушки? Почти никак. Во-первых, бесполезно менять SIM-карты: на прослушку ставят не номер мобильного, а уникальный номер телефонного аппарата (IMEI). Какая бы симка не была установлена в телефоне, он все равно будет «в прямом эфире».

Как это устроено

Другое дело – обычная прослушка. Она может быть массовой. Сегодня в Екатеринбурге мощности ФСБ позволяют слушать одновременно 25-50 тысяч абонентов, в Москве – в сотни раз больше. Основная проблема не в том, как записать информацию, а в том, как ее расшифровать и обработать. В ГУ МВД по Свердловской области, например, есть специальный отдел «аналитиков», которые заняты простой расшифровкой записанных разговоров, превращением аудио в текст. Сейчас свердловские правоохранители, используя как повод подготовку к ЧМ-2018 и ЭКСПО-2020, ставят себе задачу увеличивать аппаратные мощности прослушки. А создать более совершенные системы обработки полученной информации – это уже задача для силовиков не только на российском, но и на мировом уровне. Последние скандалы в США показывают, что российские спецслужбы далеко не единственные увлечены незаконными или полузаконными «мониторингами».

В каталоге продукции есть примеры того, как выглядит интерфейс программы для «мониторинга»:

What’sApp или Viber?

С анализом интернет-трафика подозрительных граждан (СОРМ-2) у силовиков дела обстоят пока несколько хуже, чем с прослушкой разговоров. Хотя операторы связи точно так же предоставляют спецслужбам любую информацию, сам анализ этих данных довольно сложен. «Любой смартфон постоянно скачивает и отправляет огромное количество данных. До последнего времени существовала огромная проблема в том, чтобы вычленить из всей этой массы интересующую информацию, например переписку в Skype или WhatsApp. Однако теперь эта задача в целом решена и даже в регионах научились читать интернет-мессенджеры», - рассказывает наш собеседник.

За кем следят

«Совершенно точно слушают губернатора, его ближайшее окружение, первых лиц города. Депутатов Заксобрания и гордумы – вряд ли, только если кого-то заказали конкуренты. Но это редкий случай, по телефону никто ничего важного давно не говорит, и тратить по 70 тысяч рублей в день на прослушку конкурента готовы не многие», - рассказывает наш источник.

В последнее время появился еще один проверенный способ стать жертвой прослушки - регулярно критиковать действующую власть или ходить на демонстрации протеста. Конечно, всех участников уличных акций прослушивать не будут, но самых активных – вполне. В Екатеринбурге давно слушают Евгения Ройзмана и Аксану Панову – как оппонентов свердловского губернатора Евгения Куйвашева. В окружении губернатора не скрывают, что распечатки их разговоров регулярно ложатся на стол главе региона.

Для обмена информацией все больше людей и организаций используют облачные сервисы вроде Dropbox, «Яндекс.Диск», «Google disk» и других. Ими тоже интересуются правоохранительные органы. Из популярных сервисов относительно надежным считается предложение Google, но наш источник советует обратить внимание на Wuala: хранилище, поддерживающее шифрование, с серверами в Швейцарии. Правда, если вы спасаете свои тайны не от российских спецслужб, а от американских, вам вряд ли что-то поможет. Несколько дней назад еще один «сверхбезопасный» облачный сервис Lavabit был таинственным образом закрыт и все его пользователи потеряли свою информацию. Судя по всему, дело в том, что почтой Lavabit пользовался бывший агент ЦРУ Эдвард Сноуден.

Под колпаком

Редкий российский бизнесмен и политик сегодня обсуждает по телефону что-нибудь важнее рыбалки и футбола. Поэтому, помимо анализа собственно текстов переговоров, профессионалы электронной разведки занимаются обработкой больших массивов данных, выявляя математические закономерности, неявные связи, строя на этом основании гипотезы о взаимодействии тех или иных групп или персон. Материалом для этого могут служить телефонные звонки, электронные письма, банковские операции, операции по регистрации или ликвидации юридических лиц и т.п. Получаются большие схемы, подобные той, что приведены в одной из презентаций уже упоминавшейся компании Avicomp:

Перлюстрация электронной переписки, мониторинг телефонных переговоров зашли уже так далеко, как и не снилось авторам романов-антиутопий. Наверное, нередко мощь СОРМов помогает предотвратить подлинные теракты или настоящие преступления. Но для общества куда заметнее случаи, когда методы электронной разведки используются для политического преследования и не имеют никакого отношения к законным процедурам. При этом от бесконтрольной слежки страдают не только оппозиционеры, но и лояльные Кремлю политики. Собранный при помощи электронных средств компромат часто становится орудием элитной борьбы против тех, кто еще недавно сам заказывал прослушку своих врагов. В этом смысле электронная разведка превратилась в опасность, от которой не застрахован никто.

Наша справка: Как уральские политики страдают от слежки и пытаются спастись

В «тюменской матрешке» только на Юге, в Тюмени, приучили себя к мессенджерам вроде Viber и WhatsApp: в ХМАО и ЯНАО покрытие 3G намного хуже и пользоваться ими накладно. Зато северные чиновники активно используют аппаратные средства против прослушки. Например, в кабинете одного из высокопоставленных чиновников за шторой стоит «глушилка», которую он включает во время важных разговоров. Как говорят, звук это устройство издает жуткий, поэтому долго говорить, когда он работает, просто физически тяжело.

Этот же управленец рассказывает о мобильной связи совсем фантастические истории. По его словам, сегодня чекисты располагают оборудованием, которое однажды записав тембр вашего голоса, в случае, если им в дальнейшем необходимо вас писать, будет автоматически включаться, по какому бы вы телефону ни говорили. Поэтому менять номера и аппараты не имеет смысла. Довольно подозрительно чиновник относится и к продукции компании Apple, хотя пользуется ею с тех пор, когда президентом стал Дмитрий Медведев, который ввел моду среди госслужащих на iPhone и iPad. Однако он заклеил черной изолентой объективы камер на обоих гаджетах. Чиновник уверен, что с помощью камер за владельцем устройств может вестись наблюдение.

За одним из губернаторов «тюменской матрешки» наблюдали без всяких айфонов. Видеокамера была обнаружена прямо над кроватью первого лица в служебной резиденции. Кто был заказчиком слежки (ФСБ или частные лица), так до сих пор и не выяснили.

Самые продуманные чиновники и бизнесмены всегда предпочтут личные беседы телефонным разговорам. Более того, как признался один из них, самым надежным способом коммуникации является запись на листке, после чего этот листок просто сжигается.

Специалисты выявили вредоносную программу Spidey Bot, которая использует легитимный клиент Discord для Windows и превращает его в средство для шпионажа и кражи информации.

Discord представляет собой Electron-приложение, и почти вся его функциональность основана на HTML, CSS и JavaScript. Это позволяет хакерам модифицировать ключевые файлы.

Так, при установке Spidey Bot добавляет вредоносный JavaScript в файлы %AppData%\Discord\[version]\modules\discord_modules\index.js и %AppData%\Discord\[version]\modules\discord_desktop_core\index.js. Он завершит работу Discord и перезапускает программу для вступления изменений в силу.

Вредоносный JavaScript способен использовать различные команды Discord API и функции JavaScript, чтобы собирать данные о пользователе. Затем вся информация передается злоумышленнику через веб-хук Discord.

Таким образом, хакеры могут завладеть Discord-токеном пользователя; его часовым поясом; разрешением экрана; локальным IP-адресом; публичным IP-адресом (WebRTC); информацией о пользователе — именем, адресом электронной почты, номером телефона и другими данными; данными о платежной информации; user agent браузера; версией Discord; первыми 50 символами из буфера обмена.

Затем malware выполняет функцию fightdio(), которая действует как бэкдор и используется для подключения к удаленному сайту и ожидания дополнительных команд. То есть теперь хакер может украсть платежную информацию, выполнить ряд команд на машине жертвы и установить другое вредоносное ПО.

По данным экспертов, такого рода атаки особенно опасны, так как внешне не проявляют себя. Подозрительную активность можно заметить, лишь обнаружив странные вызовы API и веб-хуков. А защитные решения пока плохо обнаруживают malware. По информации VirusTotal, только 38 антивирусных продуктов из 68 способны заметить Spidey Bot.

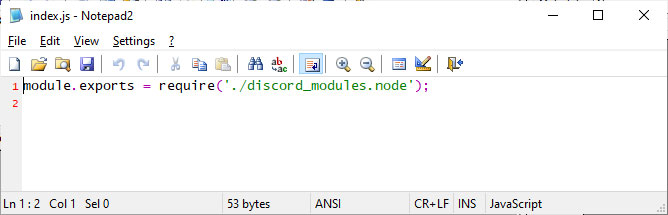

Если же программа обнаружена и удалена, то измененные файлы Discord по-прежнему остаются зараженными и продолжают выполняться при каждом запуске клиента. Таким образом, нужно удалить приложение Discord и переустановить его. Пользователь может обнаружить зараженные файлы, открыв клиент Discord в «Блокноте». Для %AppData%\Discord\[version]\modules\discord_modules\index.js он должен содержать всего одну строку «module.exports = require ('./discord_modules.node');».

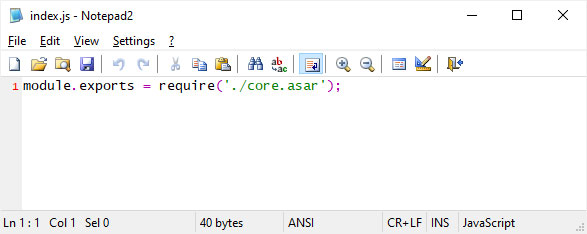

Для файла %AppData%\Discord\[version]\modules\discord_desktop_core\index.js он должен содержать только «module.exports = require ('./core.asar');».

Если любой из двух файлов содержит код, отличный от того, что показан выше, необходимо удалить и переустановить клиент.

На выручку сотрудникам пришли различные сервисы, которые позволяют быстро и удобно общаться большим группам людей. Наиболее популярными стали Zoom, Slack и Discord. Каждый день миллионы человек собирают в этих сервисах групповые чаты и конференции для обсуждения рабочих (не только) моментов. Однако это сделало сервисы желанной целью для злоумышленников.

Вопросы безопасности этих платформ рассмотрел аналитический отдел компании Falcongaze.

Как хакеры могут взломать устройство человека через эти платформы?

На данный момент Zoom является самым популярным сервисом для общения в условиях пандемии. На платформе собираются видеоконференции для различных целей: от совещания по распределению бюджета между отделами компаний до дружеских вечеринок. Популярность привела к тому, что появились Zoom-бомберы — люди, которые заходят в комнату видеоконференции и мешают нормальному взаимодействию между участниками. Например, злоумышленник может включить громкие звуки или контент неприемлемого содержания.

На первый взгляд может показаться, что проблема не такая уж и серьёзная: кто-то просто «гуляет» по чужим конференциям и неуместно шутит. Можно просто удалить человека из чата — и проблема решена. Однако злоумышленники могут и не устраивать свои пранки. Можно просто незаметно подслушать совещание или обсуждение ноу-хау компании, записать это и потом продать информацию. Такой инцидент может привести к серьёзным последствиям.

Вторым очень популярным методом атаки с помощью Zoom является распространение зловредных программ, вшитых в установщик приложения. Например, троян ZAPIZ или бэкдор RevCode WebMonitor RAT просто вшивают в легитимный установщик Zoom и распространяют среди пользователей. Как итог на рабочем столе жертва видит установленное приложение Zoom, но наряду с самой программой устанавливается и вредонос, который может иметь самый различный функционал: от простого сбора информации до изменения и удаления файлов и исполнения компьютером жертвы команд злоумышленников.

Slack

Есть случаи, когда злоумышленники использовали Slack для коммуникации вредоносных программ с командным центром. Хакеры различными методами устанавливали на устройство жертвы бэкдор, который использовал приложение для получения команд и отправки информации злоумышленникам.

Проблема в том, что компании, использующие Slack для коммуникаций, добавляют его в whitelist программ безопасности, что позволяет злоумышленникам беспрепятственно взаимодействовать со своими вредоносами в системе жертвы.

Discord

Discord же часто используется для распространения вредоносного программного обеспечения. Несмотря на то, что создатели платформы активно работают над обнаружением и удалением нежелательных программ с платформы, всех злоумышленников вычислить невозможно.

Почему так происходит?

Основная проблема безопасности, как ни странно, — это не устаревшие антивирусы или файрволы, а пользователи. Если убедить человека что-то скачать и запустить от имени администратора, то ни одна защитная программа не спасёт компьютер от атаки злоумышленников. Поэтому хакеры стараются сделать так, чтобы всё выглядело максимально естественно: вместе с вредоносными программами устанавливается Zoom, бэкдоры используют Slack как доверенное приложение для связи с командным сервером, а сервера Discord могут быть сделаны максимально близко к стилю компании (роли в соответствии с должностями, наполненность текстовых каналов и т.д.).

МОСКВА, 31 окт – ПРАЙМ, Ульяна Крайняя. По данным "Лаборатории Касперского", Россия в первом полугодии стала лидером по числу людей, столкнувшихся со слежкой через шпионское программное обеспечение в смартфоне. Установить, заражено ли устройство софтом для прослушивания телефонов, не всегда просто, считают опрошенные агентством "Прайм" эксперты.

Эксперт назвал главные признаки прослушки вашего телефона

При этом обезопасить себя от незаконной прослушки можно, соблюдая ряд нехитрых правил безопасности. Так, не стоит передавать телефон третьим лицам и переходить по неизвестным ссылкам. Важно регулярно проверять установленные на смартфоне приложения и отключать его во время конфиденциальных переговоров. При подозрениях на прослушку вы вправе обратиться с заявлением в правоохранительные органы.

КАК ОПРЕДЕЛИТЬ, ЧТО ВАС ПРОСЛУШИВАЮТ

Для начала, далеко не факт, что целенаправленно прослушивать будут именно вас – есть определенные группы риска. "Приложения в телефоне довольно часто прослушивают наши разговоры, но, если речь идет о планомерной слежке, то для нее должны быть какие-то причины", — рассуждает директор компании "Интеллектуальный резерв" Павел Мясоедов. Так, бизнесменом могут заинтересоваться партнеры или конкуренты, также члены семьи часто стараются контролировать друг друга.

Если программу устанавливал профессионал, то "жучок" обнаружит только специалист, если это делал человек с минимумом знаний – найти следы будет проще.

Эксперт посоветовал присмотреться, не ведет ли себя телефон необычно: например, стал быстро разряжаться (особенно – новый аппарат) или сам выключаться. Еще одним признаком возможной прослушки является сильный нагрев устройства при разговоре. Но это косвенные признаки, они могут указывать на технические проблемы. Хуже, если стали появляться программы, которые владелец точно не устанавливал.

Если вы заметили эти нехарактерные признаки, лучше сохранить ценную информацию и сбросить телефон к заводским настройкам. Однако этот метод не поможет, если жучок находится внутри корпуса. "И главное правило безопасности – не пользоваться подаренными гаджетами", — предупреждает Мясоедов.

Если Вас "слушают" правоохранительные органы на основании решения суда, определить это весьма сложно и порой невозможно, продолжает заведующий филиалом московской коллегии адвокатов "Защита" Анатолий Миронов.

"Как правило, в таких случаях связь, интернет и сам смартфон работают в штатном режиме, и никаким чудесным набором цифр и символов вы не определите законное прослушивание телефонных переговоров", — предупреждает он.

Использование интернет-телефонии и мессенджеров с правовой точки зрения не относится к телефонным переговорам, поэтому оперативно-розыскное мероприятие "прослушивание телефонных переговоров" никогда не содержит в себе данных из WhatsApp или Telegram. Однако это вовсе не означает, что у оперативных служб нет возможности получить оттуда интересующие сведения.

КАК ВЕДЕТСЯ ПРОСЛУШКА

Большой объем коммуникаций на смартфоне проходит в мессенджерах или социальных сетях, поэтому они также могут быть интересны злоумышленникам.

"В этом случае речь идет уже о прямой прослушке: с использованием возможностей самого смартфона, а также шпионского или сталкерского софта", — объяснил специалист.

МОЖНО ЛИ ПРЕДОТВРАТИТЬ

Чтобы снизить риски заражения шпионским софтом, Чебышев рекомендует скачивать приложения только из официальных магазинов и следить за тем, какие разрешения вы даете установленным программам, периодически проверять список установленных приложений (если среди них появляются новые, незнакомые – это повод насторожиться), а также установить защитное решение для мобильных устройств.

Эксперт рассказал, кому кроме вас доступна камера вашего смартфона

Директор информационно-аналитического агентства Telecom daily Денис Кусков добавляет, что специальное ПО на смартфоне может устанавливаться как незаметно от человека, так и самим человеком, не подозревающим этого. Происходит это путем скачивания писем или иной информации, либо переходом по непроверенному адресу.

Если вы скачиваете какие-то приложения, то стоит бережно подходить к вопросу предоставления объема данных этому софту. Предоставляя приложению ряд данных, которые можно собирать с участием микрофона и камеры, стоит понимать, что это будет доступно третьим лицам.

Эксперт рекомендует не передавать свой телефон в незнакомые руки, даже если вас просят сделать звонок. Если есть необходимость донести конфиденциальную информацию –делать это тет-а-тет, а не по мобильному телефону.

"Если Вы ведёте важные конфиденциальные переговоры, то, по возможности отложите телефон в сторону и выключите его", — советует и Миронов.

ПРАВОВОЙ АСПЕКТ

Если вы полагаете, что ваши права были нарушены незаконным прослушиванием телефонных переговоров, то логично будет обратиться с официальным заявлением в правоохранительные органы, которые могут привлечь виновных к ответственности по статье 137 Уголовного Кодекса РФ

Если же вам стало известно о нарушающей ваши права прослушке телефона, которую проводят сами правоохранительные органы на основании судебного решения, но преступления вы не совершали, то по Закону "Об оперативно-розыскной деятельности", вы вправе истребовать сведения о полученной о вас информации.

"И, пожалуй, самый основной совет: задумывайтесь над тем, что вы говорите, помните древнюю истину "от слов своих оправдаешься, и от слов своих осудишься". Контролируйте себя, а потом уже свой гаджет", — подытожил юрист.

Читайте также: